Introdução

Este documento descreve como configurar o Cisco Identity Services Engine (ISE) para fornecer acesso total à rede somente quando dispositivos de armazenamento em massa USB estão desconectados.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico da configuração CLI do Adaptive Security Appliance (ASA) e da configuração VPN do Secure Socket Layer (SSL)

- Conhecimento básico da configuração da VPN de acesso remoto no ASA

- Conhecimento básico de ISE e serviços de postura

Componentes Utilizados

O Cisco Identity Services Engine (ISE) versão 2.1, juntamente com o AnyConnect Secure Mobility Client 4.3, suporta verificação e correção de armazenamento em massa USB. As informações neste documento são baseadas nestas versões de software:

- Software Cisco ASA versões 9.2(4) e posteriores

- Microsoft Windows versão 7 com Cisco AnyConnect Secure Mobility Client versão 4.3 e posterior

- Cisco ISE, versão 2.1 e posterior

Configurar

Diagrama de Rede

O fluxo é o seguinte:

- O usuário ainda não está conectado à VPN, o dispositivo USB Mass Storage privado está conectado e o conteúdo está disponível para o usuário

- A sessão VPN iniciada pelo cliente AnyConnect é autenticada via ISE. O status da postura do endpoint não é conhecido, a regra "Posture_Unknown" foi atingida e, como resultado, a sessão será redirecionada para o ISE

- As verificações de USB introduzem uma nova classe de verificações na postura do ISE AC, na medida em que monitorarão continuamente o endpoint enquanto ele permanecer na mesma rede controlada pelo ISE.A única ação de correção lógica disponível é bloquear os dispositivos USB identificados pela letra da unidade

- A sessão VPN no ASA é atualizada, a ACL de redirecionamento é removida e o acesso completo é concedido

A sessão VPN foi apresentada apenas como um exemplo. A funcionalidade de postura também funciona bem para outros tipos de acesso.

ASA

O ASA é configurado para acesso remoto VPN SSL usando o ISE como servidor AAA. O Radius CoA juntamente com a ACL de redirecionamento precisam ser configurados:

aaa-server ISE21 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE21 (outside) host 10.48.23.88

key cisco

tunnel-group RA type remote-access

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE21

accounting-server-group ISE21

default-group-policy GP-SSL

tunnel-group RA webvpn-attributes

group-alias RA enable

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.3.00520-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy GP-SSL internal

group-policy GP-SSL attributes

dns-server value 10.62.145.72

vpn-tunnel-protocol ssl-client

access-list ACL_WEBAUTH_REDIRECT extended deny udp any any eq domain

access-list ACL_WEBAUTH_REDIRECT extended deny ip any host 10.48.23.88

access-list ACL_WEBAUTH_REDIRECT extended deny icmp any any

access-list ACL_WEBAUTH_REDIRECT extended permit tcp any any

Para obter mais detalhes, consulte:

Exemplo de configuração da integração do AnyConnect 4.0 com o ISE versão 1.3

ISE

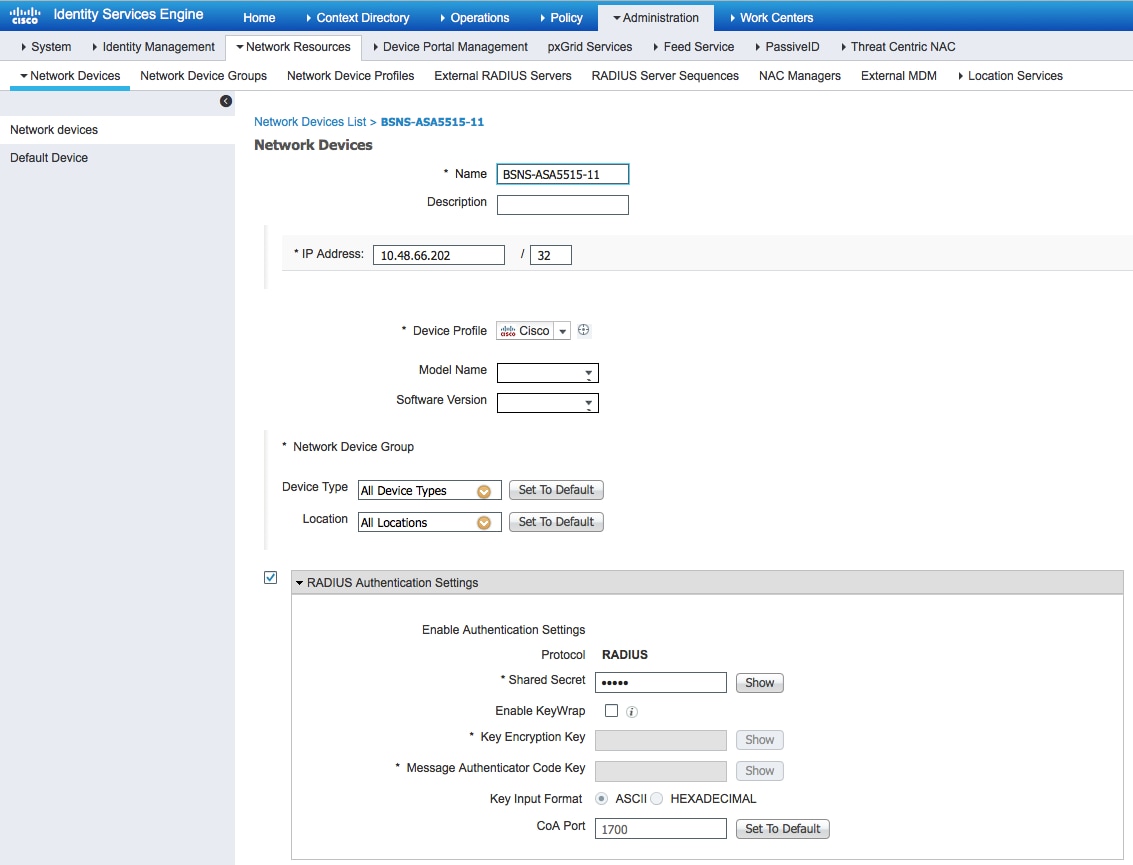

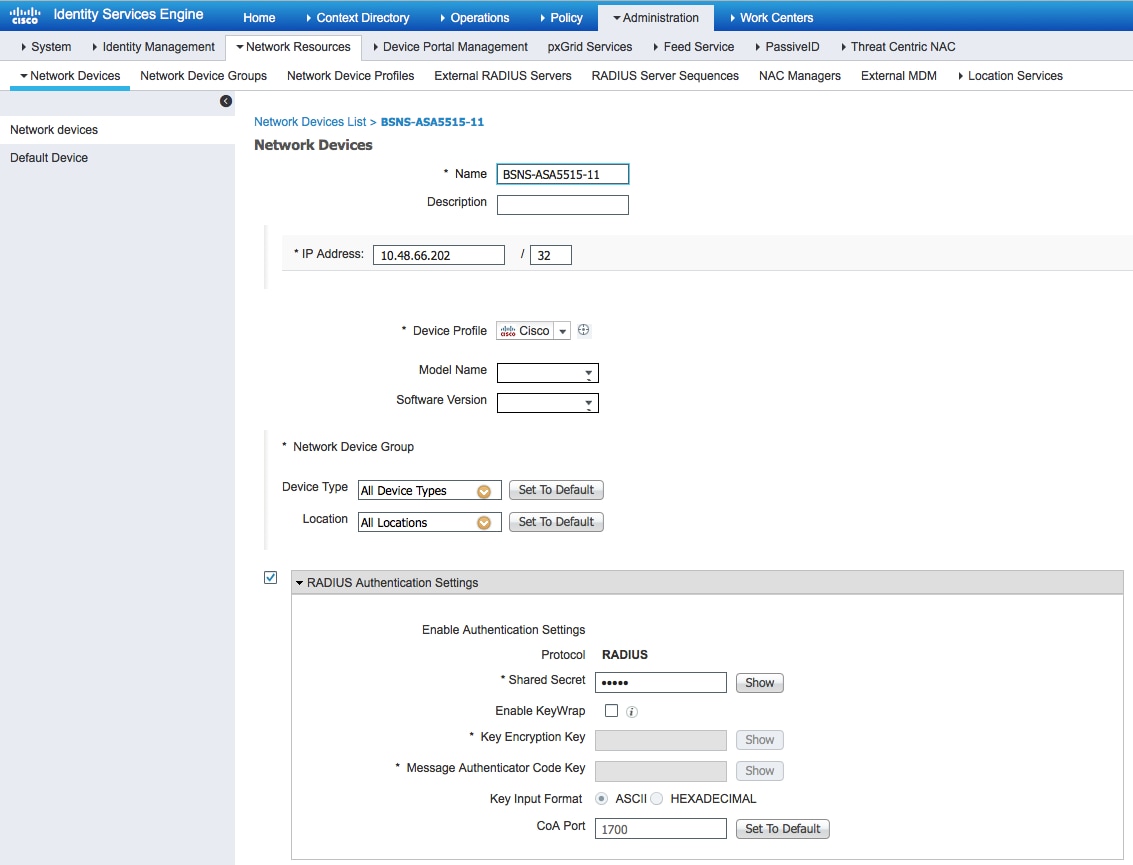

Etapa 1. Configurar dispositivo de rede

Em Administration > Network Resources > Network Devices > adicione o ASA.

Etapa 2. Configurar condições e políticas de postura

Verifique se as condições de postura estão atualizadas: Administração > Sistema > Configurações > Postura > Atualizações > opção Atualizar agora.

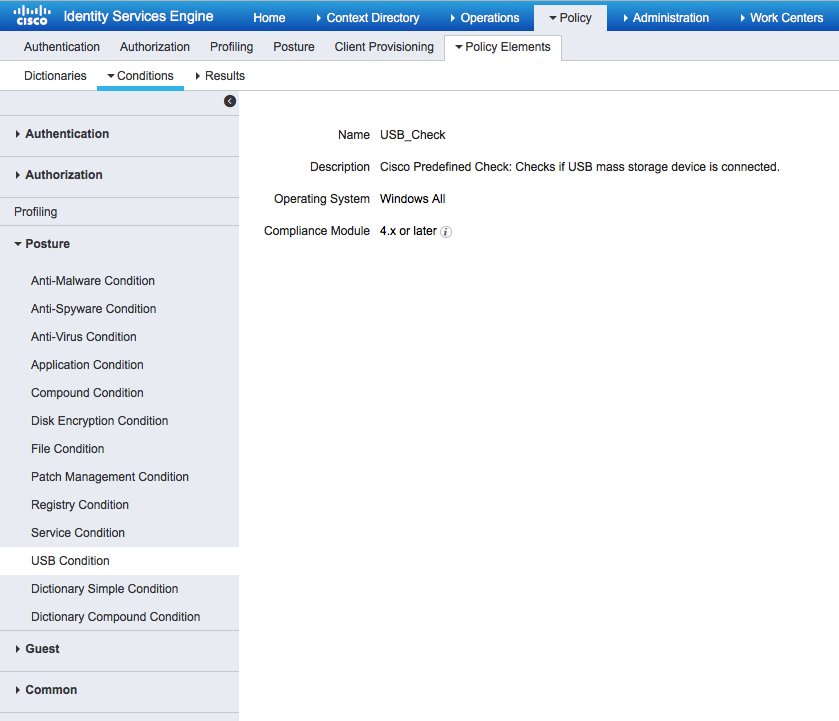

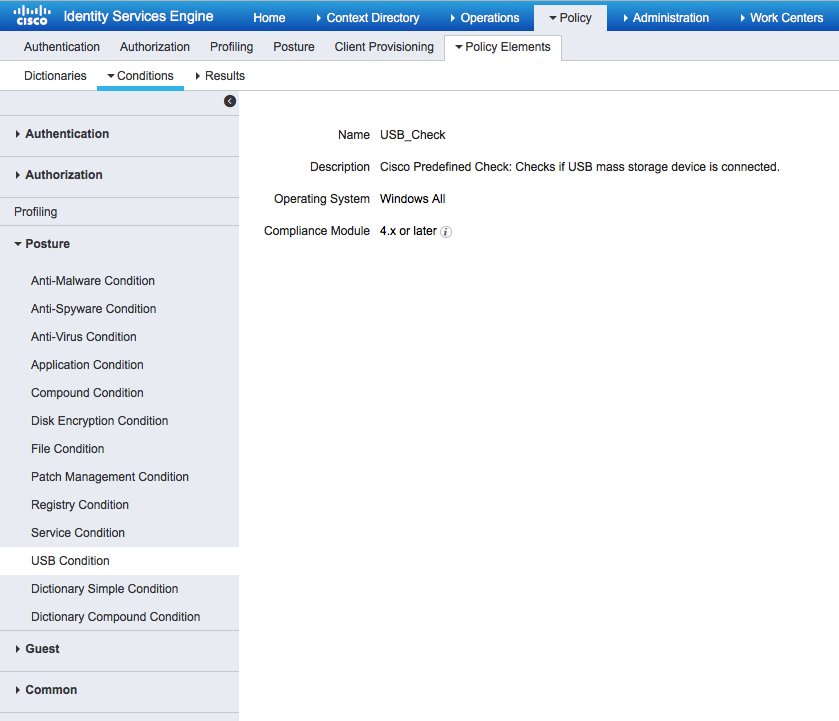

O ISE 2.1 vem com uma condição USB pré-configurada, que verifica se um dispositivo de armazenamento em massa USB está conectado.

Em Policy > Policy Elements > Conditions > Posture > USB Condition, verifique a condição existente:

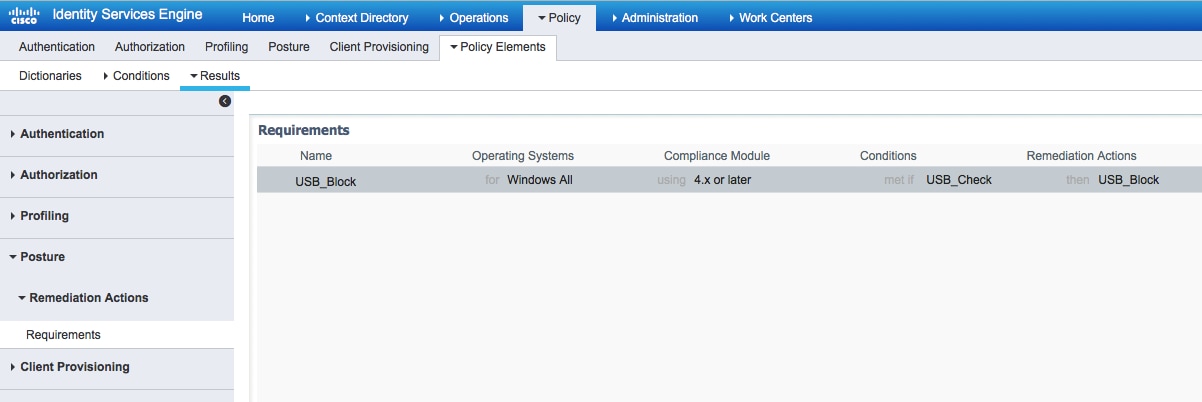

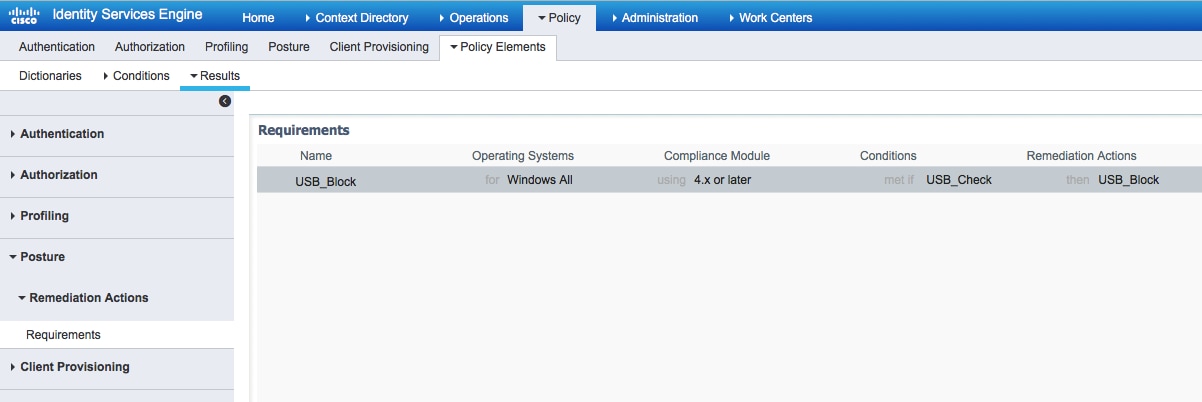

Em Policy > Policy Elements > Results > Posture > Requirements, verifique o requisito pré-configurado que usa essa condição.

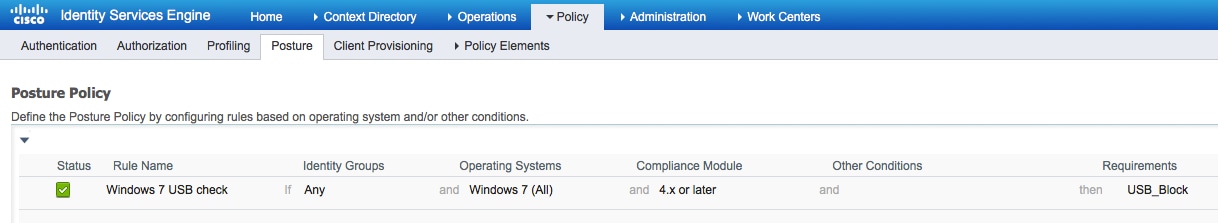

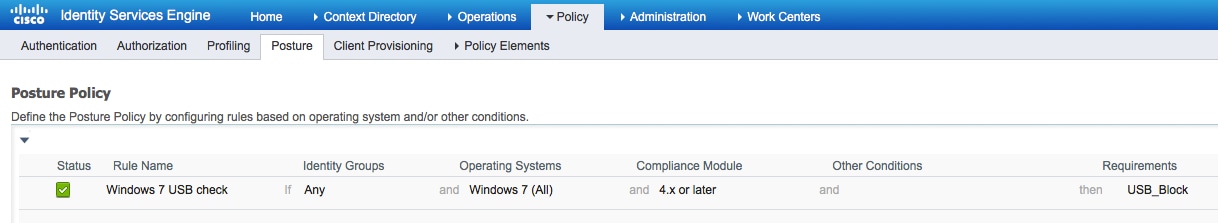

Em Política > Postura, adicione uma condição para que todas as Janelas usem esse requisito:

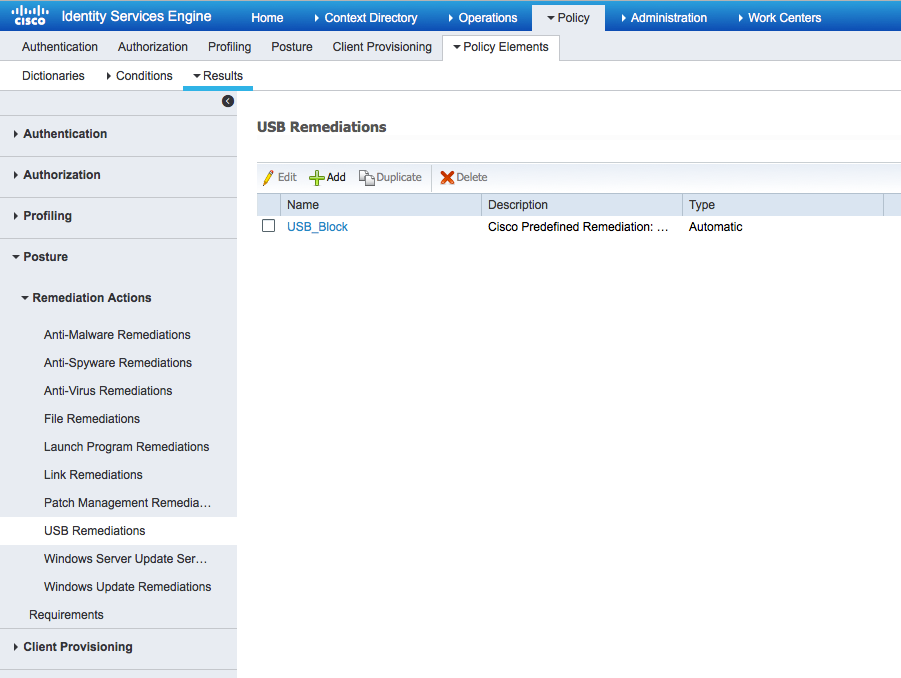

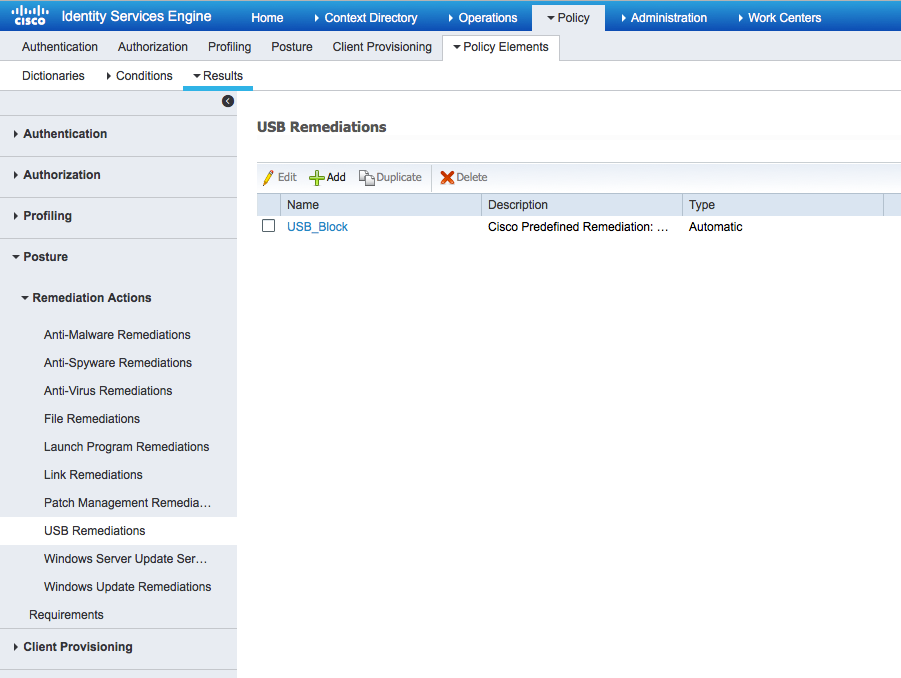

Em Policy > Policy Elements > Results > Posture > Remediation Actions > USB Remediations, verifique a ação corretiva pré-configurada para bloquear dispositivos de armazenamento USB:

Etapa 3. Configurar recursos e política de Provisionamento de Cliente

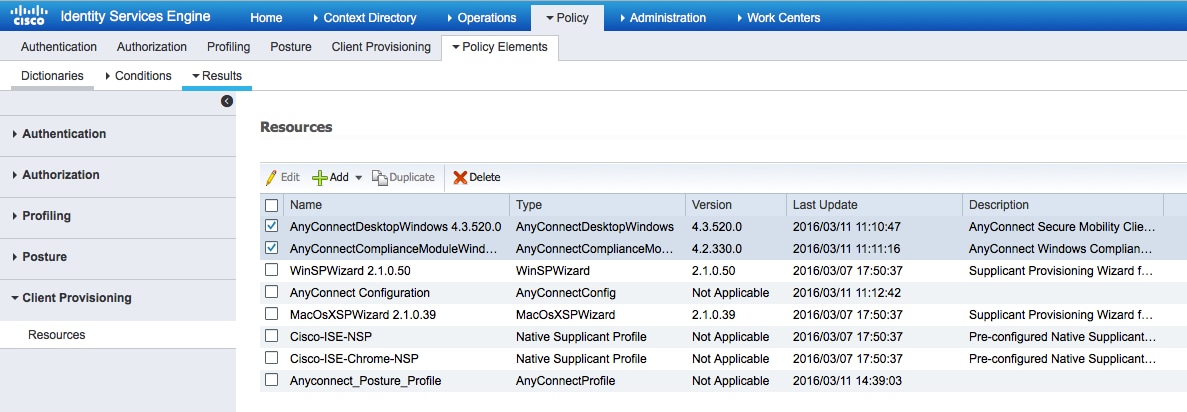

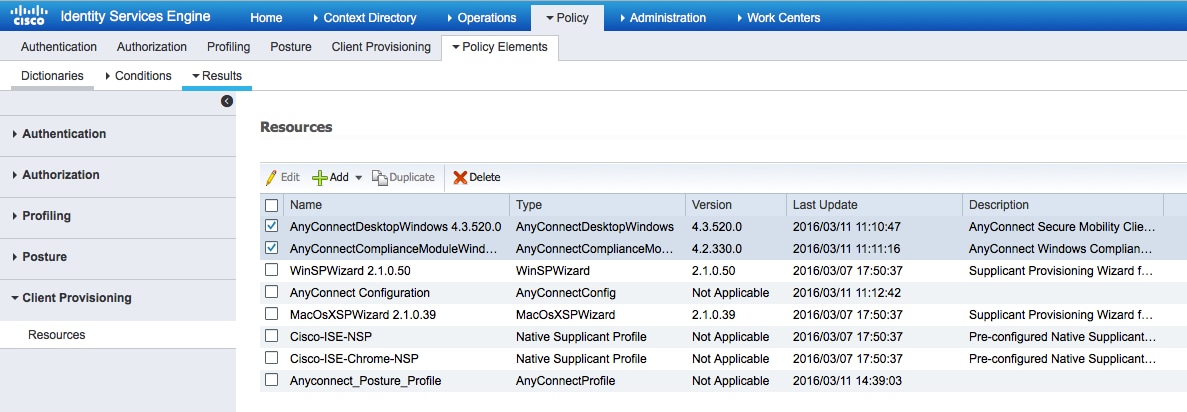

Em Policy > Policy Elements > Client Provisioning > Resources, baixe o módulo de conformidade de Cisco.com e carregue manualmente o pacote do AnyConnect 4.3:

Usando Add > NAC Agent ou AnyConnect Posture Profile, crie um perfil de postura do AnyConnect (nome: Anyconnect_Posture_Profile) com as configurações padrão.

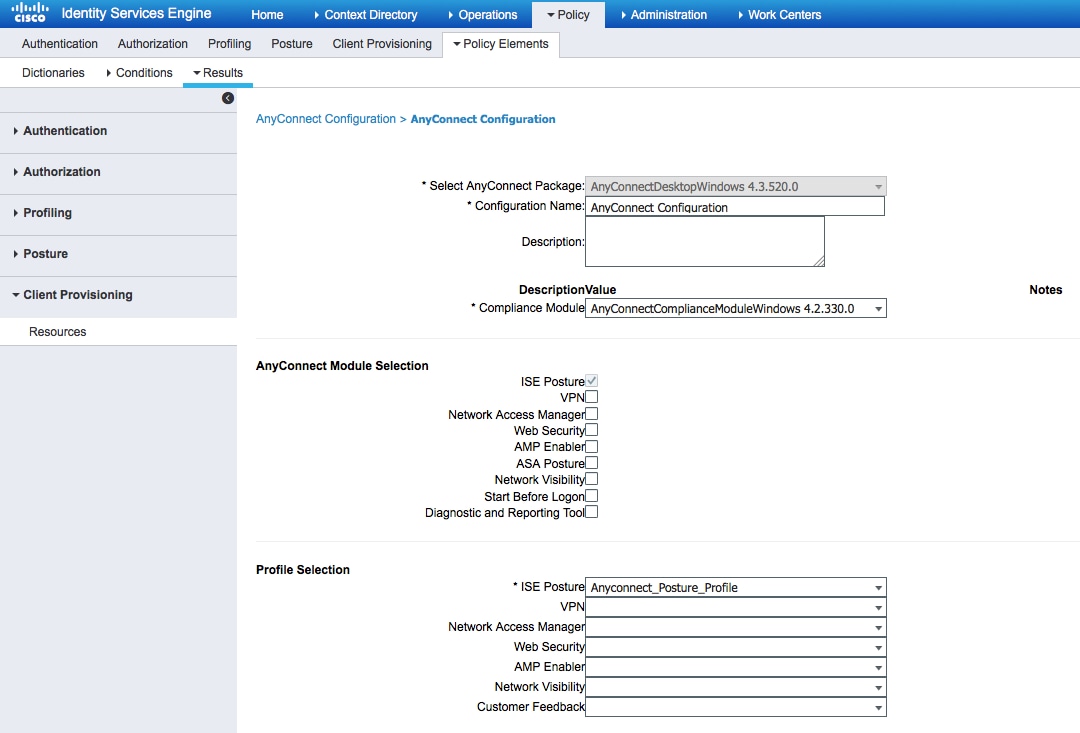

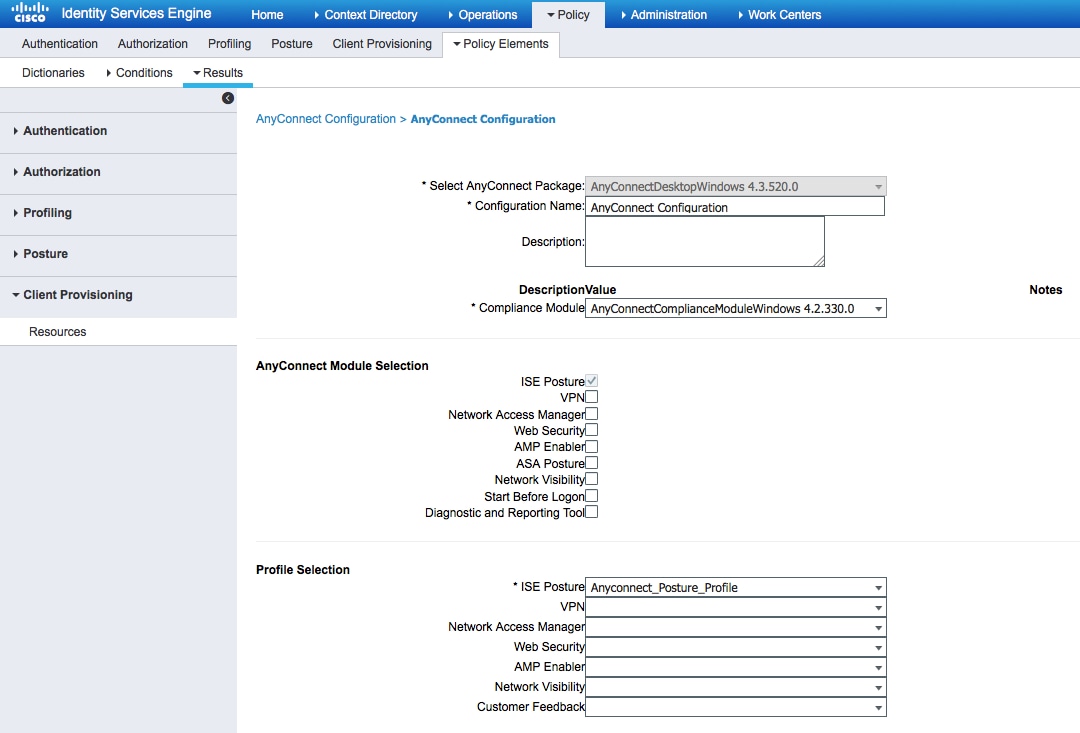

Usando Adicionar > Configuração do AnyConnect adicione uma Configuração do AnyConnect (nome: Configuração do AnyConnect):

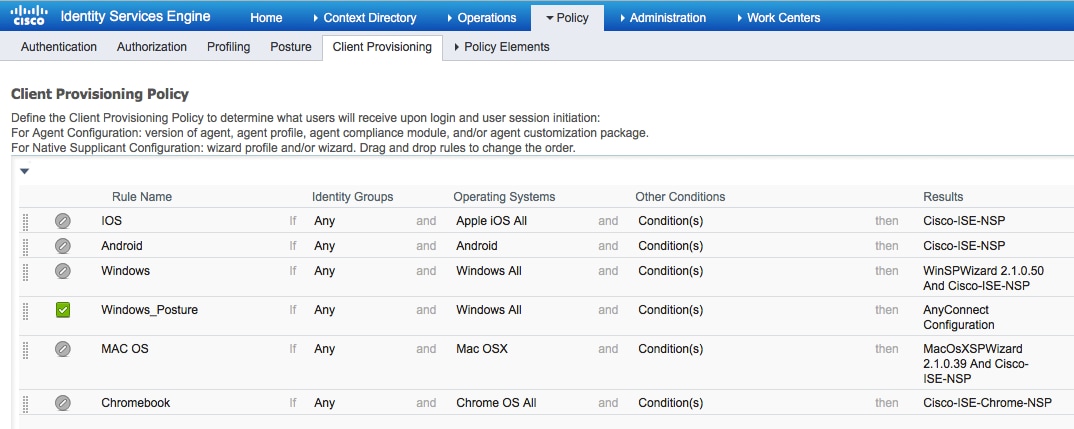

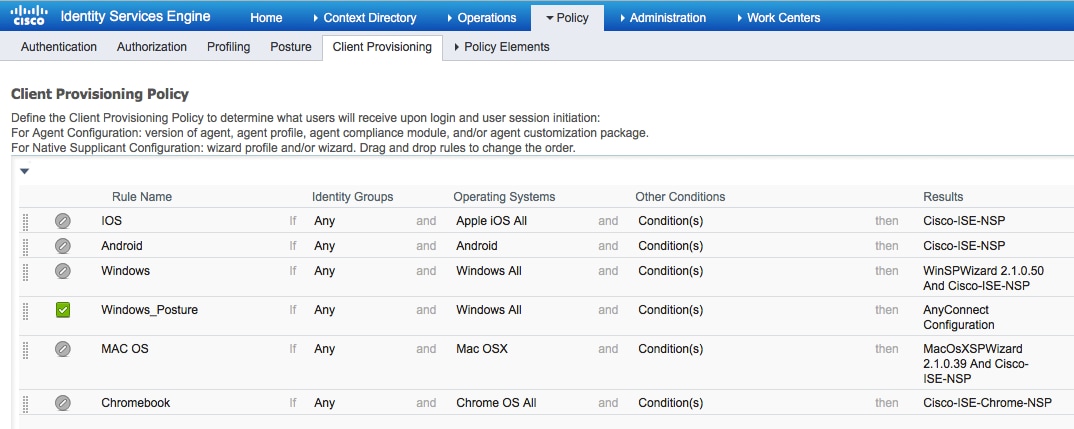

Em Policy > Client Provisioning, crie uma nova política (Windows_Posture) para o Windows usar a configuração do AnyConnect:

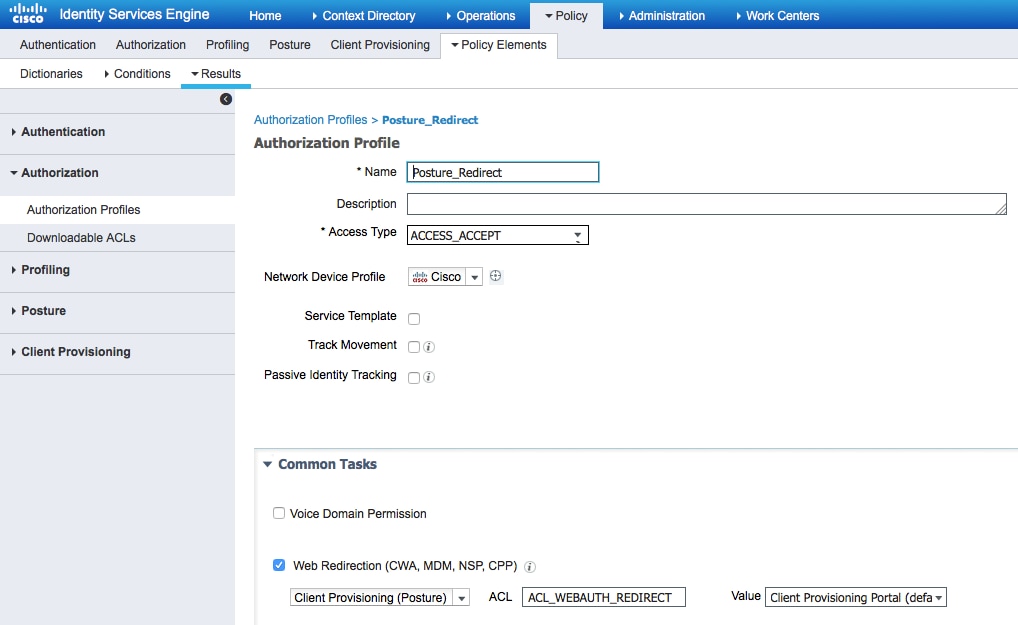

Etapa 4. Configurar regras de autorização

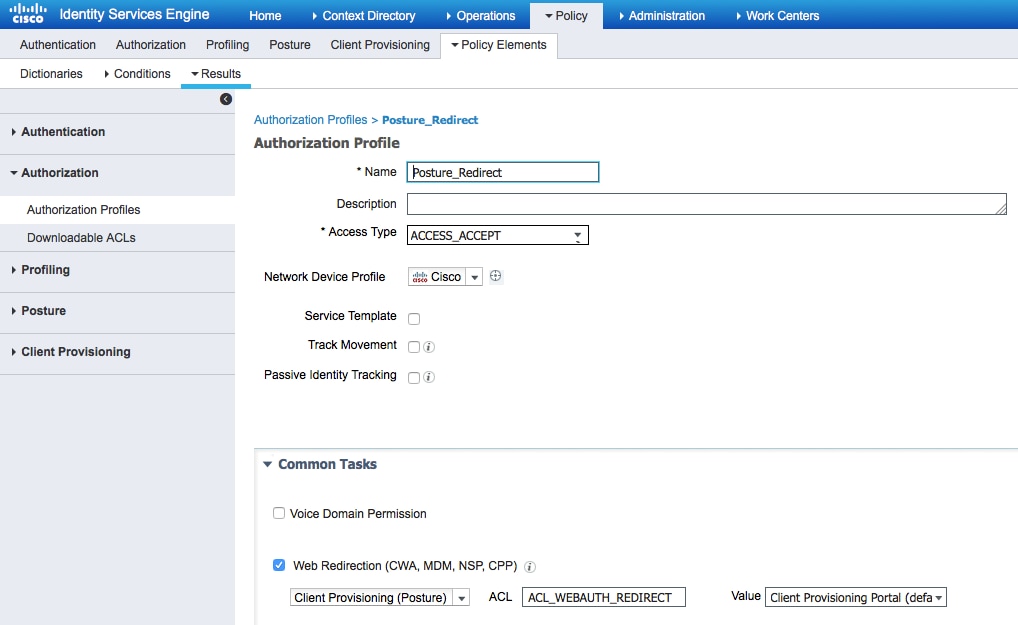

Em Política > Elementos de Política > Resultados > Autorização, adicione um Perfil de Autorização (nome: Posture_Redirect) que redireciona para um Portal de Provisionamento de Cliente padrão:

Observação: a ACL ACL_WEBAUTH_REDIRECT é definida no ASA.

Em Política > Autorização, crie uma regra de autorização para redirecionamento. Uma regra de autorização para dispositivos compatíveis é pré-configurada no ISE:

Se o endpoint for compatível, o acesso completo será fornecido. Se o status for desconhecido ou não compatível, o redirecionamento para o Provisionamento de Cliente será retornado.

Verificar

Antes do estabelecimento da sessão VPN

Dispositivo USB conectado e seu conteúdo está disponível para o usuário.

estabelecimento de sessão VPN

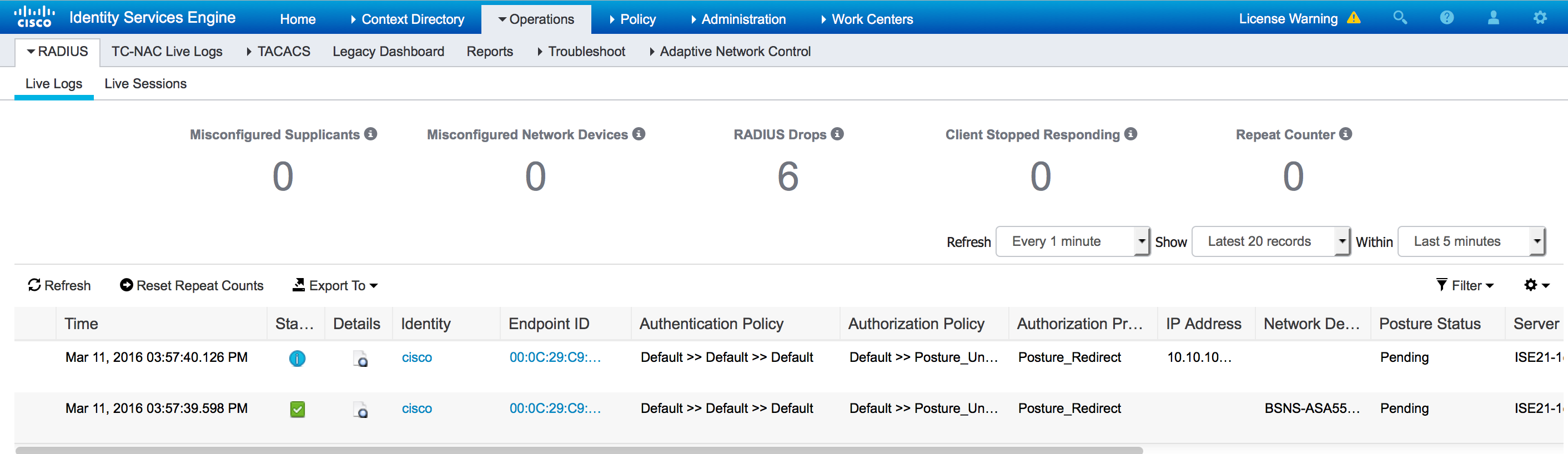

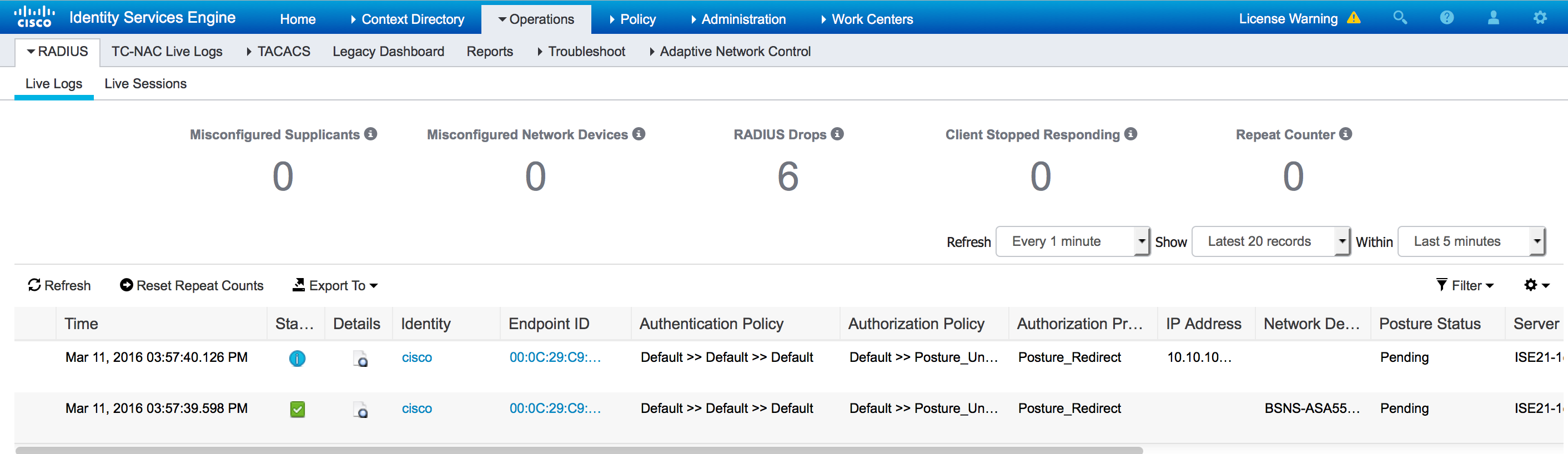

Durante a autenticação, o ISE retornará a lista de acesso de redirecionamento e a URL de redirecionamento como parte do Perfil de autorização Posture_Redirect

Uma vez estabelecida a sessão VPN, o tráfego ASA do cliente será redirecionado de acordo com a lista de acesso de redirecionamento:

BSNS-ASA5515-11# sh vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 29

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES128 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 14696 Bytes Rx : 18408

Pkts Tx : 20 Pkts Rx : 132

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 15:57:39 CET Fri Mar 11 2016

Duration : 0h:07m:22s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a3042ca0001d00056e2dce3

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 29.1

Public IP : 10.229.16.34

Encryption : none Hashing : none

TCP Src Port : 61956 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : win

Client OS Ver: 6.1.7601 Service Pack 1

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 774

Pkts Tx : 5 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 29.2

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 61957

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 1245

Pkts Tx : 5 Pkts Rx : 5

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 29.3

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 55708

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 26 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 1294 Bytes Rx : 16389

Pkts Tx : 10 Pkts Rx : 126

Pkts Tx Drop : 0 Pkts Rx Drop : 0

ISE Posture:

Redirect URL : https://ISE21-1ek.example.com:8443/portal/gateway?sessionId=0a3042ca0001d00056e2dce3&portal=2b1ba210-e...

Redirect ACL : ACL_WEBAUTH_REDIRECT

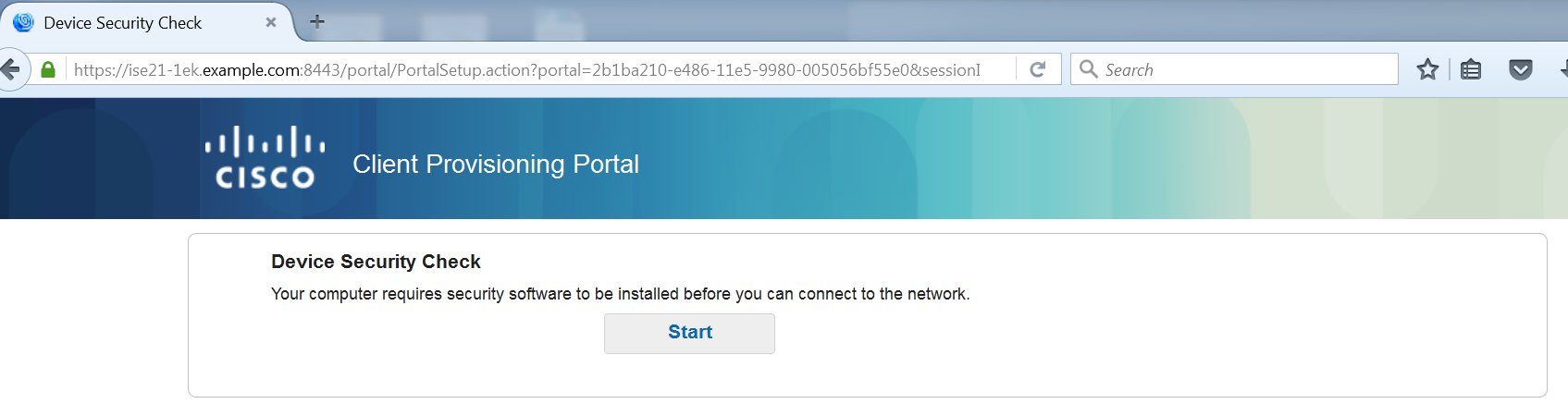

Provisionamento de clientes

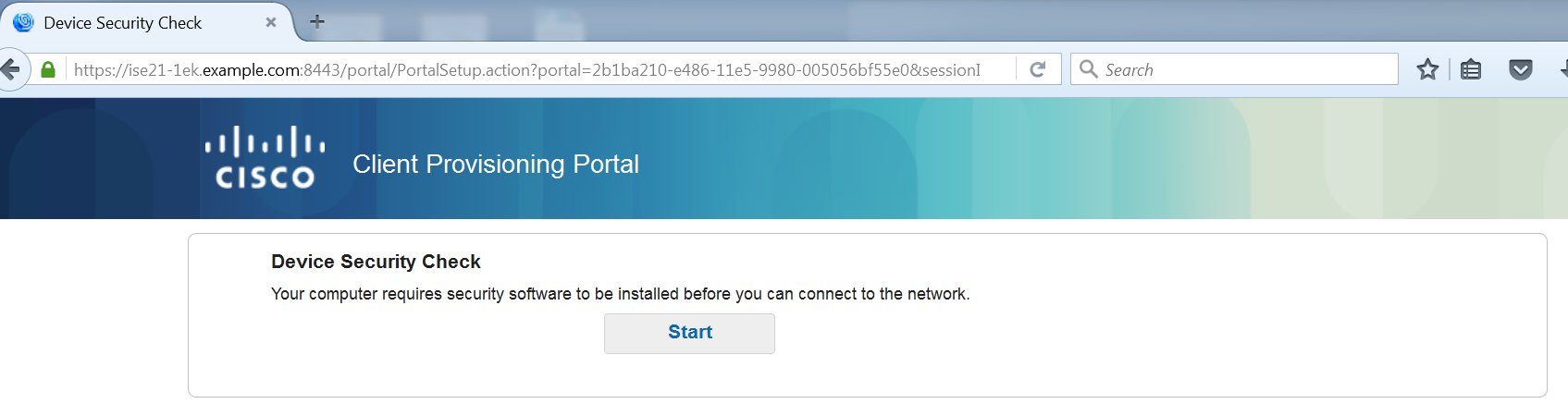

Nesse estágio, o tráfego do navegador da Web do endpoint é redirecionado para o ISE para provisionamento de clientes:

Se necessário, o AnyConnect e o módulo de postura e conformidade são atualizados.

Verificação de postura e CoA

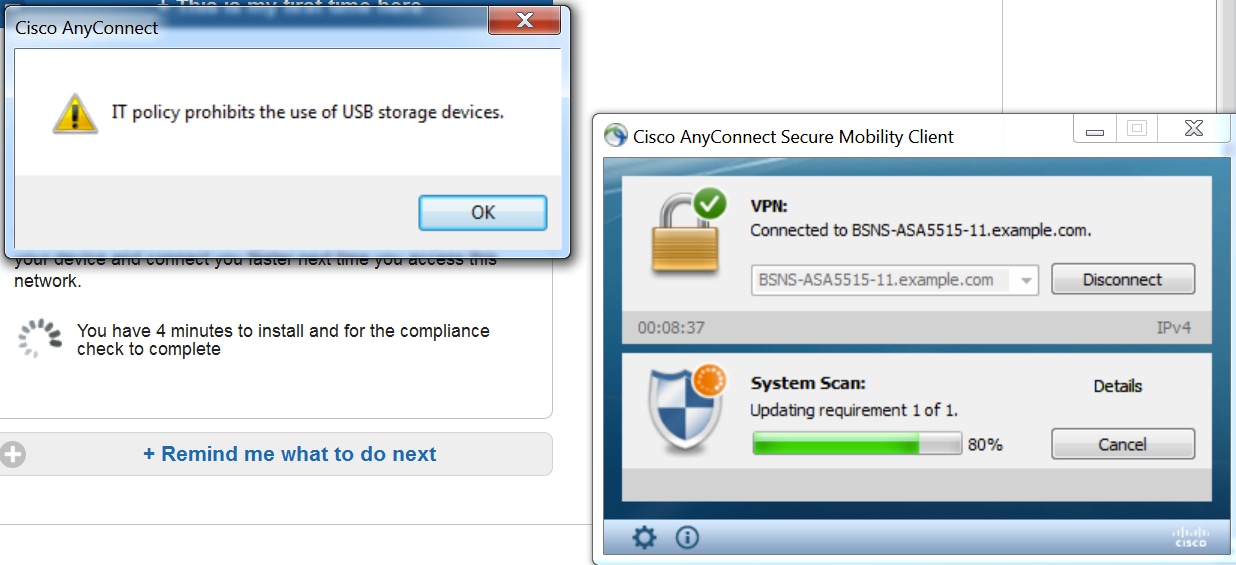

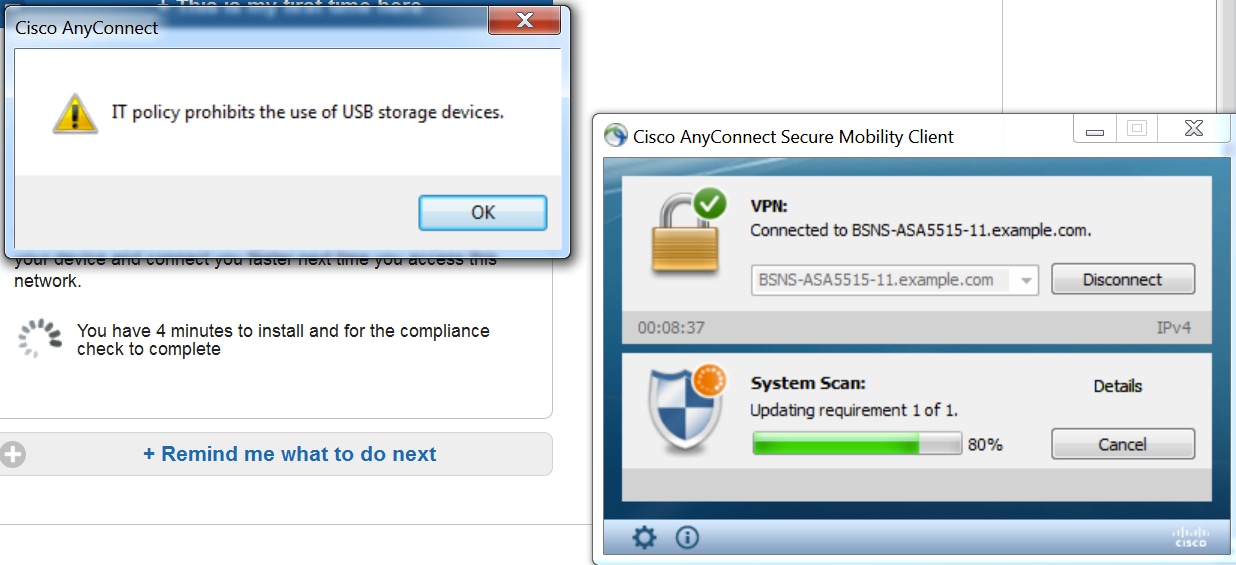

O módulo de postura é executado, descobrir o ISE (pode ser necessário ter registro DNS A para que enroll.cisco.com tenha êxito), baixar e verificar condições de postura, nova ação do dispositivo USB de bloqueio OPSWAT v4. Uma mensagem configurada será exibida para o usuário:

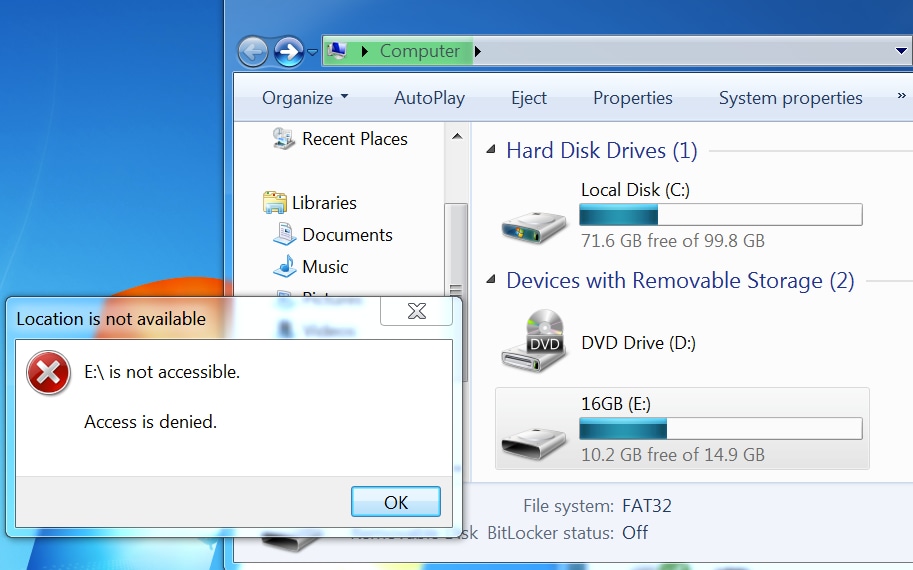

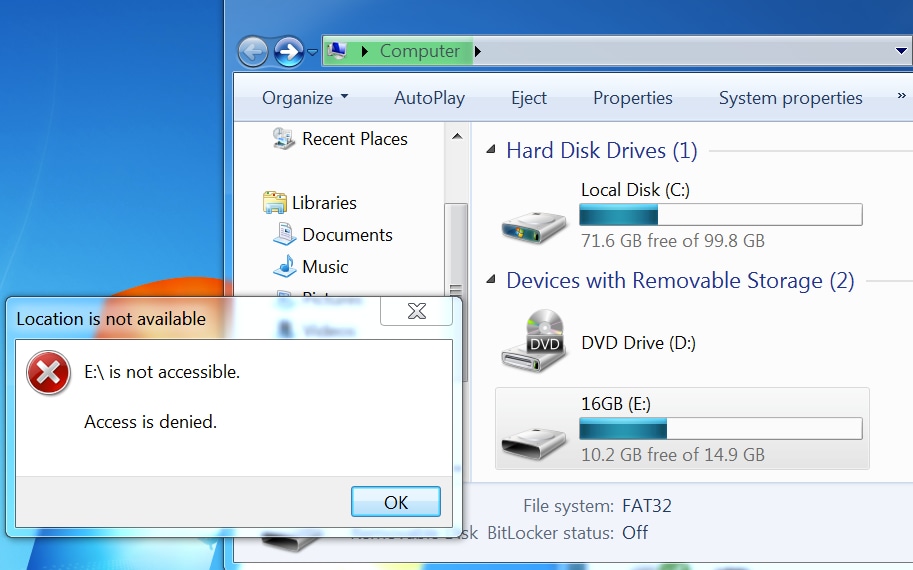

Quando a mensagem for confirmada, o dispositivo USB não estará mais disponível para o usuário:

O ASA remove a ACL de redirecionamento fornecendo acesso total. O AnyConnect relata conformidade:

Relatórios detalhados sobre o ISE também podem confirmar se as condições necessárias foram atendidas.

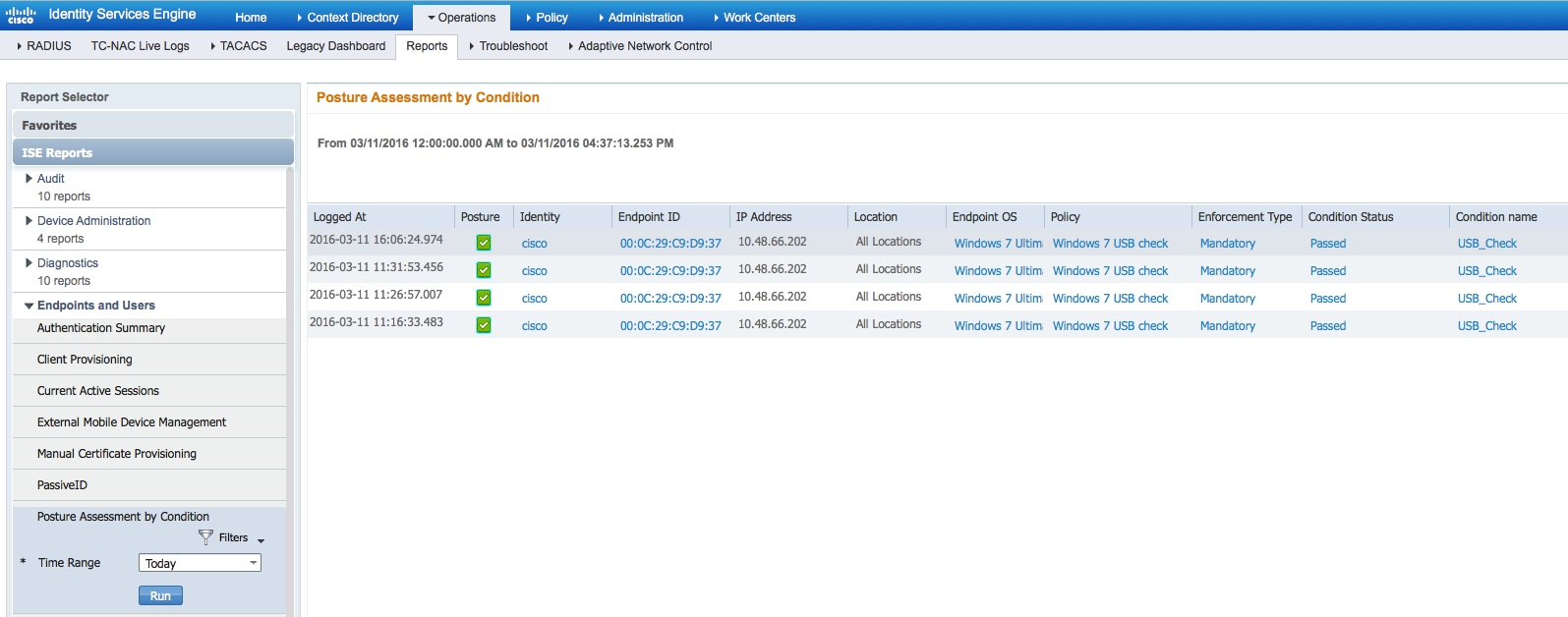

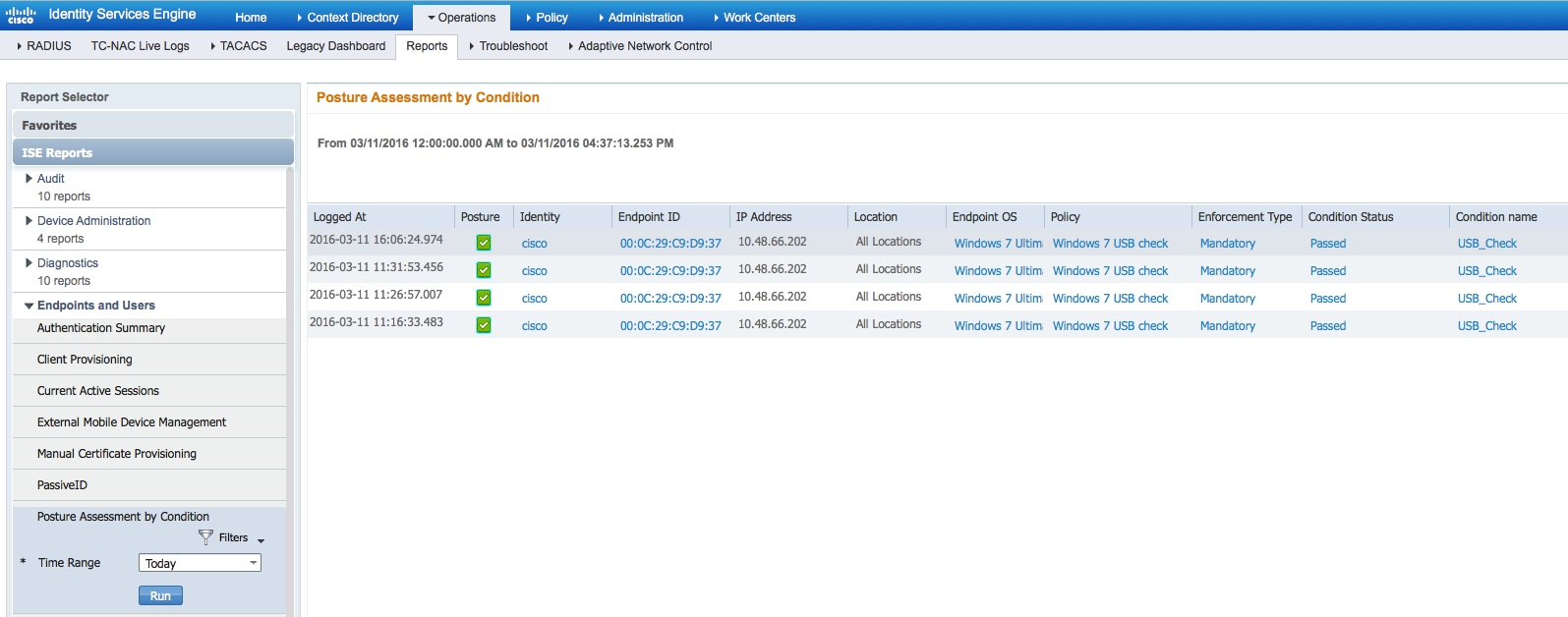

Avaliação de postura por condição:

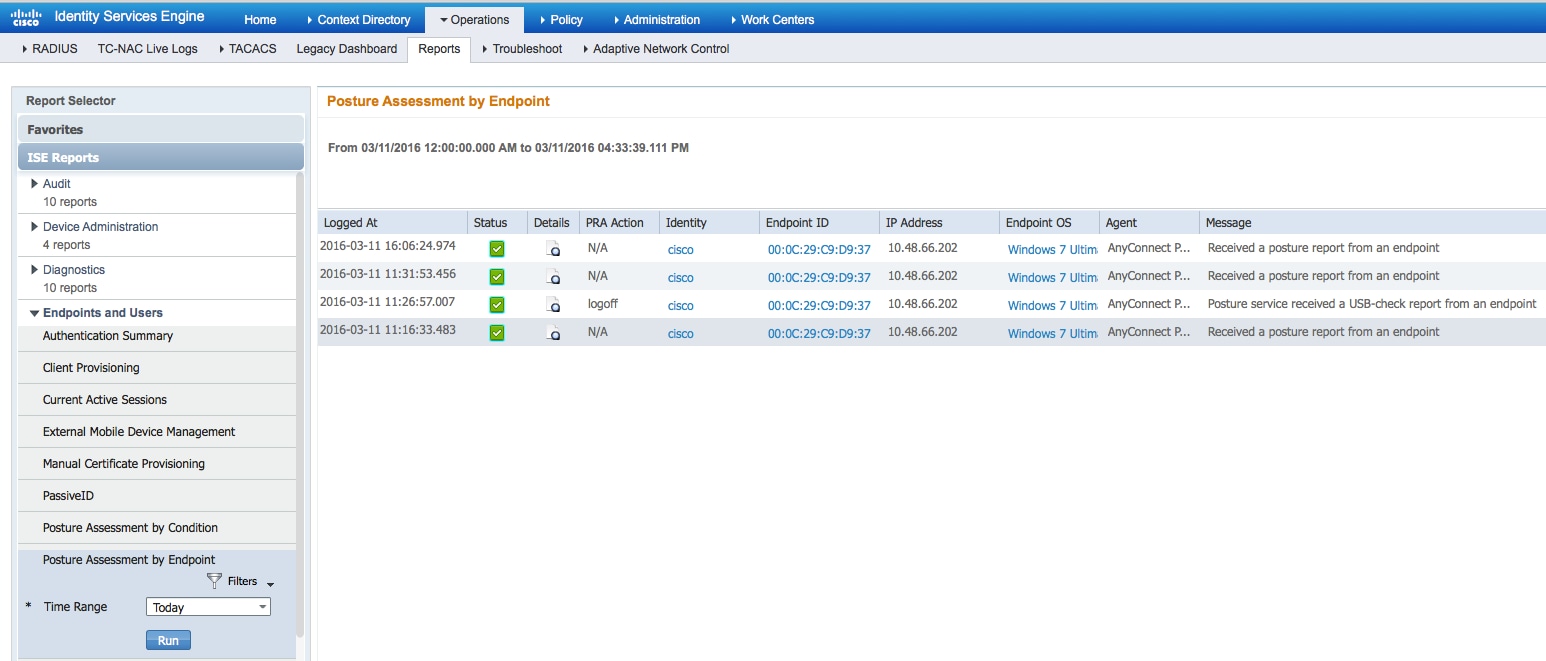

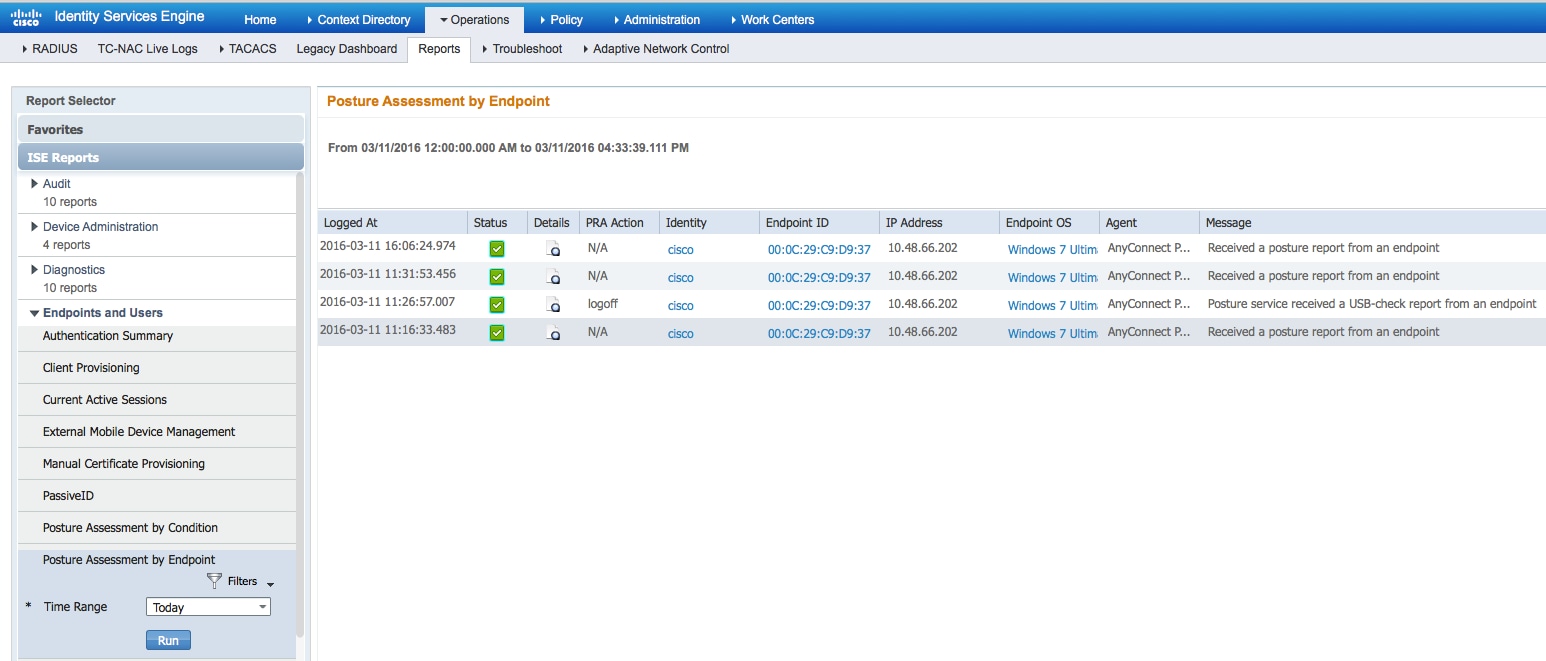

Avaliação de postura por endpoint:

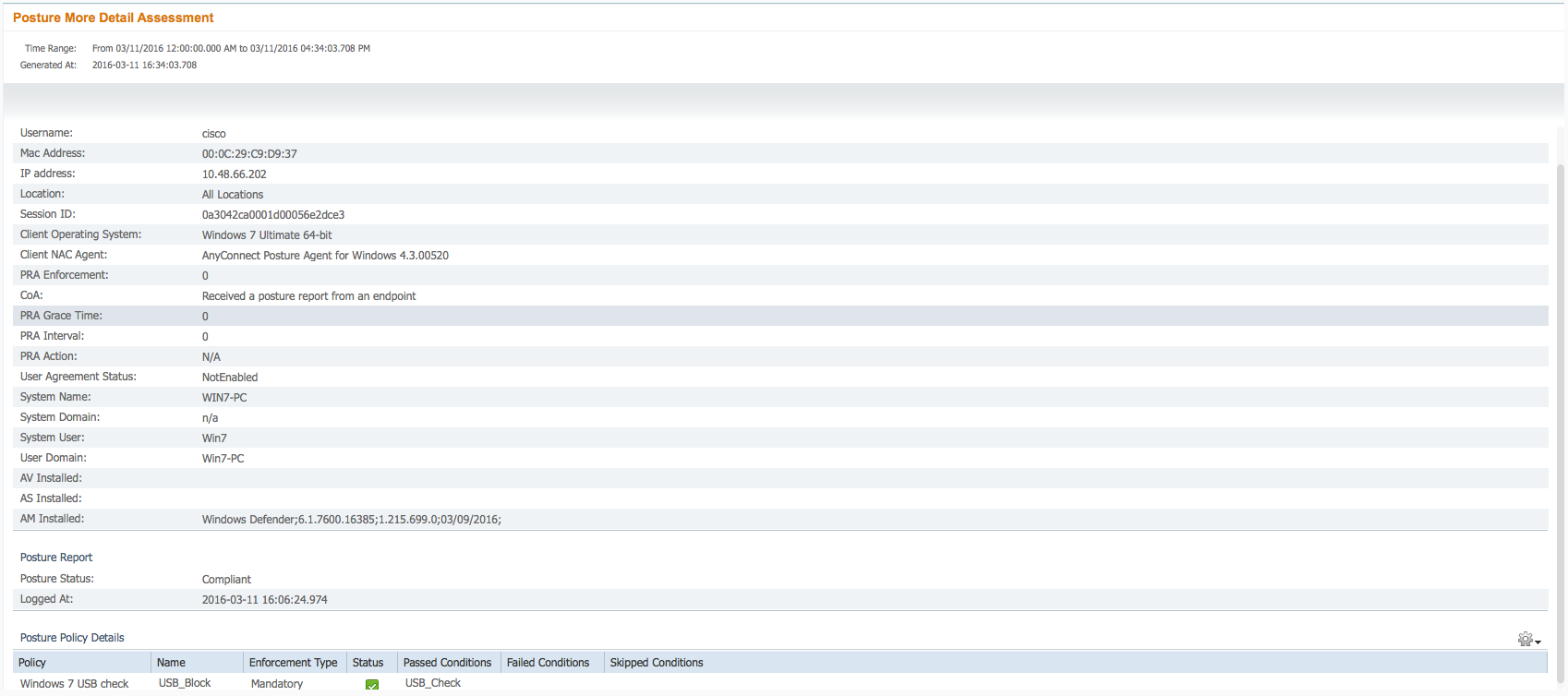

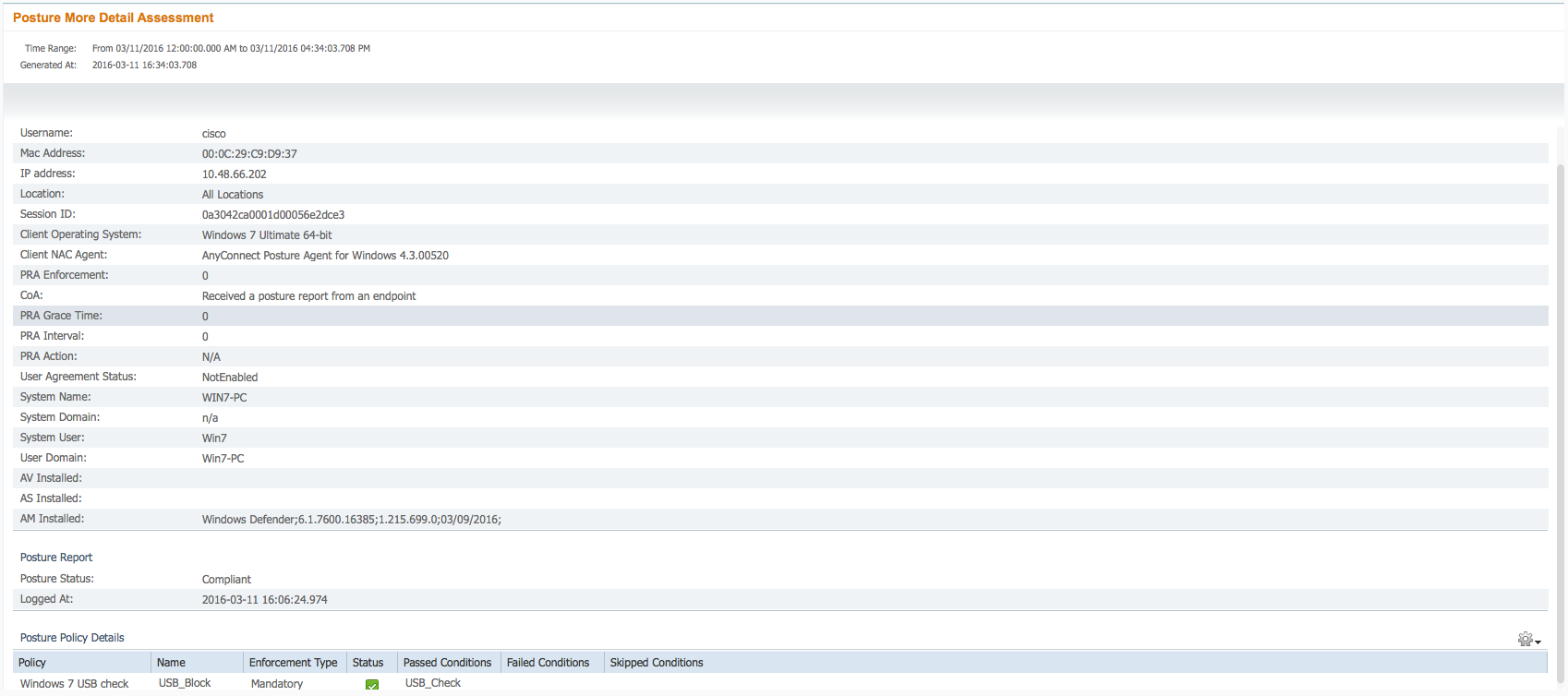

Detalhes do Relatório de Ponto de Extremidade:

Troubleshooting

O ISE pode fornecer detalhes sobre as condições de falha, as ações devem ser tomadas de acordo.

Referências

Feedback

Feedback