Introdução

Este documento descreve como renovar dois certificados que são usados para o protocolo SCEP: o Agente de Registro do Exchange e o certificado de Criptografia CEP no Microsoft Ative Diretory 2012.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico da configuração do Microsoft Ative Diretory

- Conhecimento básico da infraestrutura de chave pública (PKI)

- Conhecimento básico do Identity Services Engine (ISE)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Identity Services Engine versão 2.0

- Microsoft Ative Diretory 2012 R2

Problema

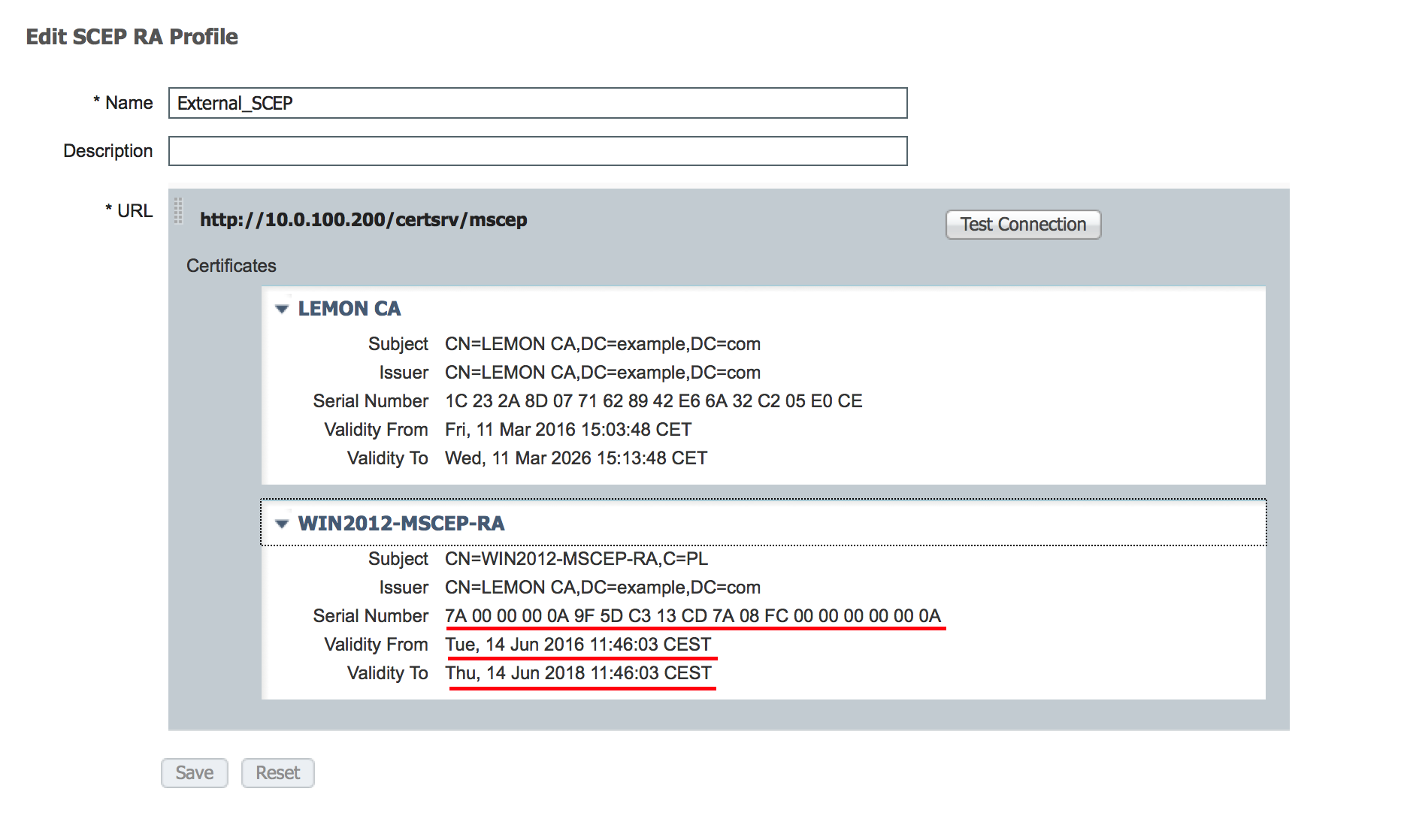

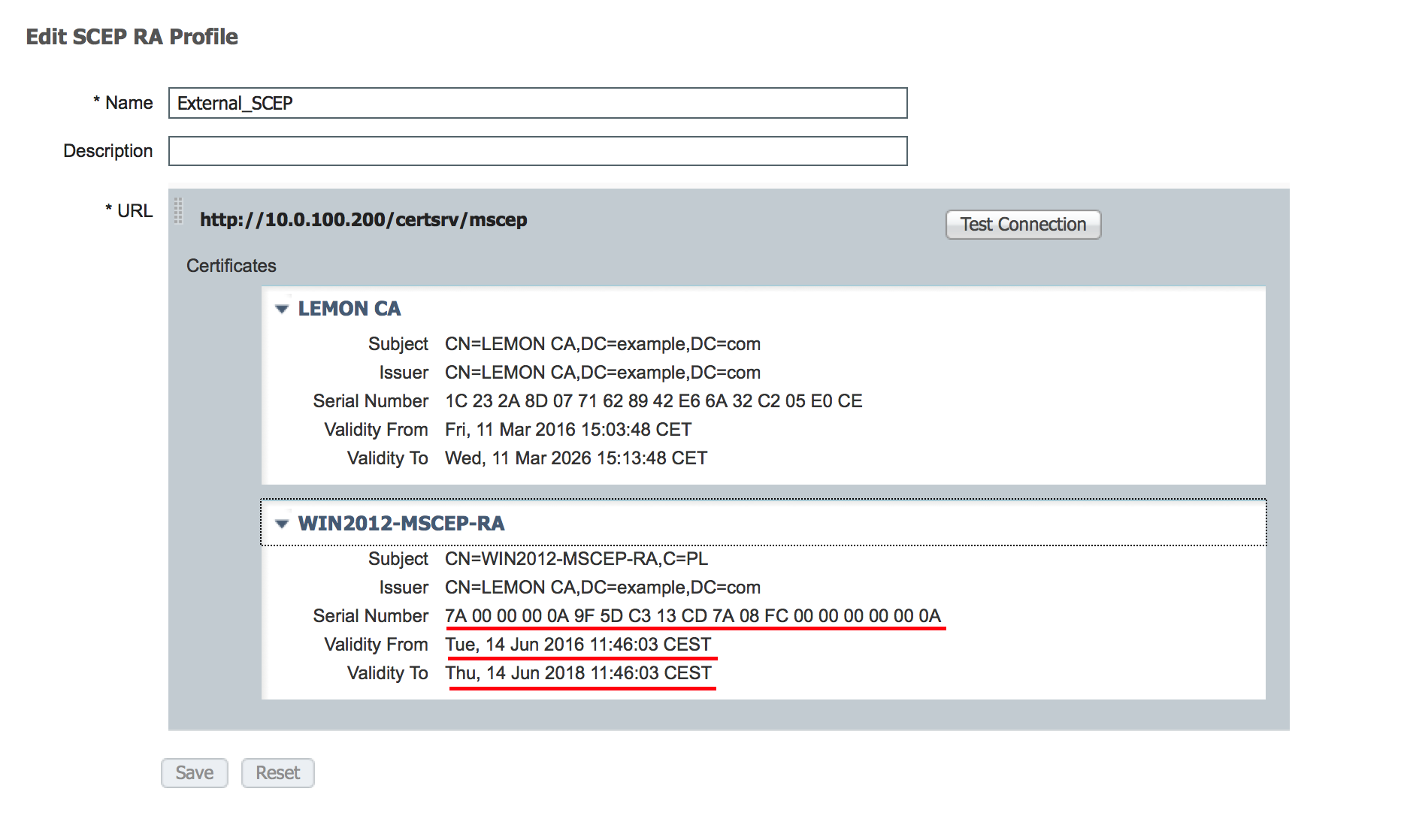

O Cisco ISE usa o protocolo SCEP para oferecer suporte ao registro de dispositivos pessoais (integração de BYOD). Ao usar uma CA SCEP externa, essa CA é definida por um perfil de RA SCEP no ISE. Quando um Perfil SCEP RA é criado, dois certificados são automaticamente adicionados ao Repositório de Certificados Confiáveis:

- Certificado raiz de CA,

- Certificado RA (Autoridade de Registro) que é assinado pela CA.

O RA é responsável por receber e validar a solicitação do dispositivo de registro e encaminhá-la à CA que emite o certificado do cliente.

Quando o certificado RA expira, ele não é renovado automaticamente no lado da CA (Windows Server 2012 neste exemplo). Isso deve ser feito manualmente pelo administrador do Ative Diretory/CA.

Aqui está o exemplo de como conseguir isso no Windows Server 2012 R2.

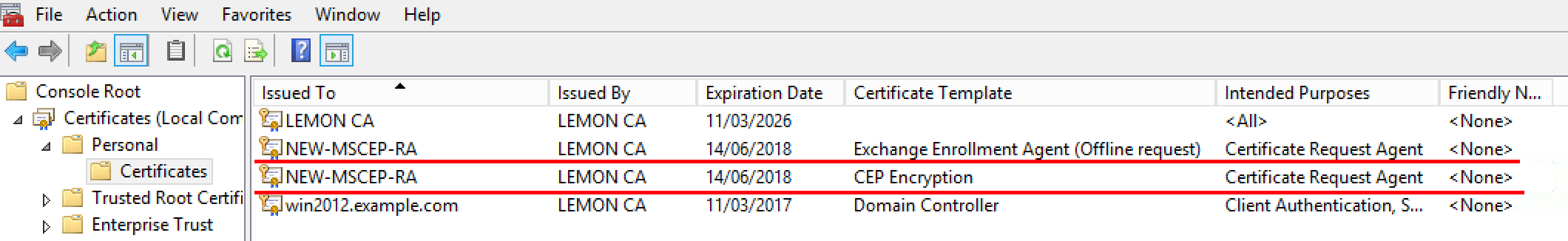

Certificados SCEP iniciais visíveis no ISE:

Presume-se que o CERTIFICADO MSCEP-RA tenha expirado e tenha que ser renovado.

Presume-se que o CERTIFICADO MSCEP-RA tenha expirado e tenha que ser renovado.

Solução

Cuidado: qualquer alteração no Windows Server deve ser consultada primeiro com seu administrador.

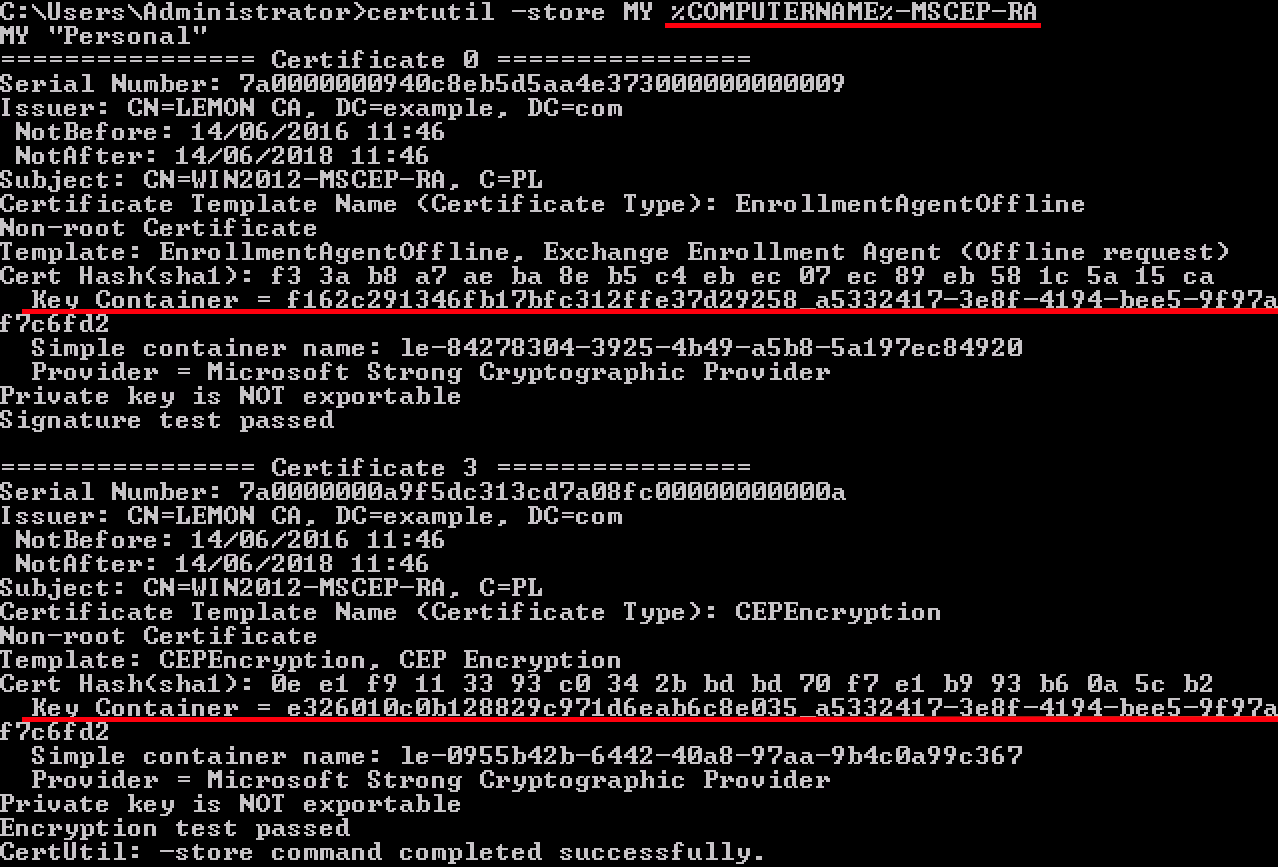

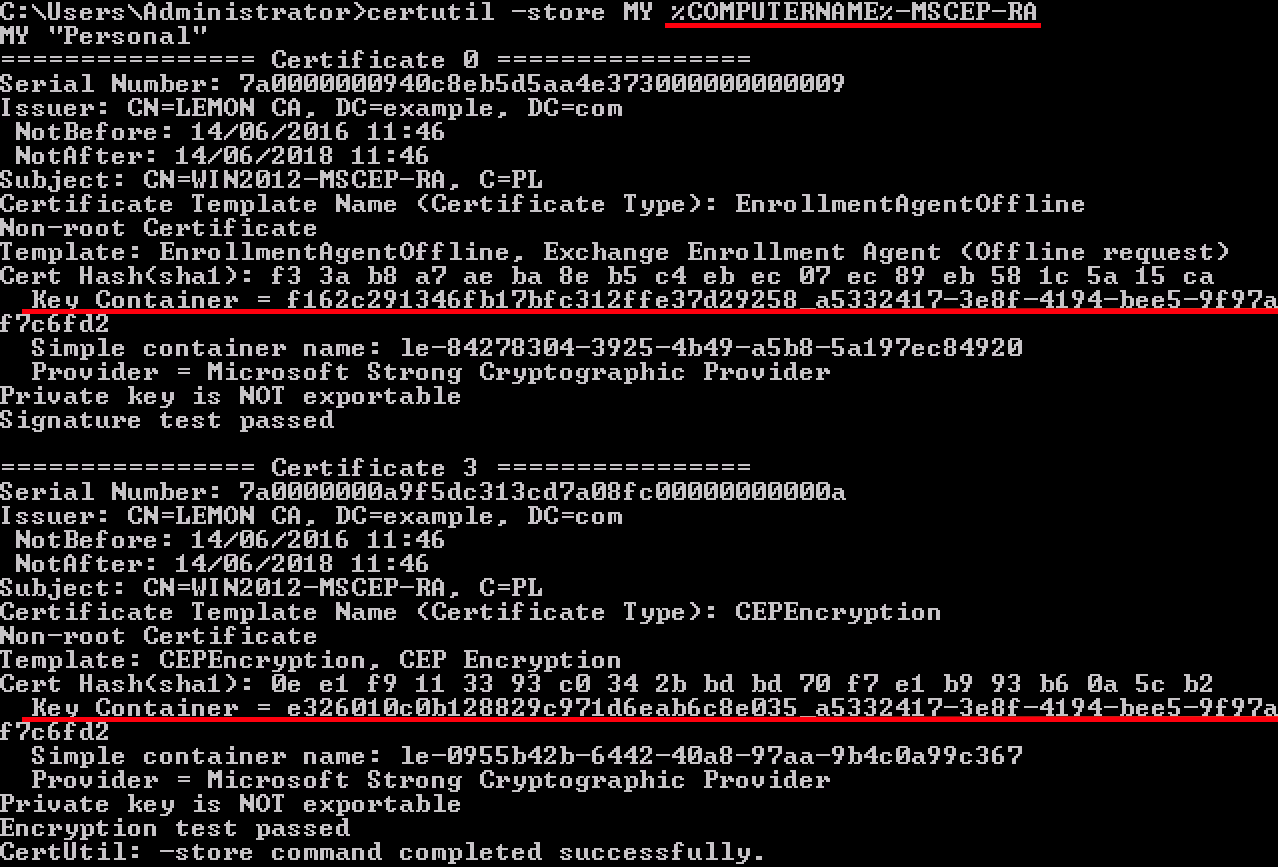

1. Identificar chaves privadas antigas

Localize chaves privadas associadas aos certificados RA no Ative Diretory usando a ferramenta certutil. Depois disso, localize o Contêiner de chave.

certutil -store MY %COMPUTERNAME%-MSCEP-RA

Observe que, se o nome do certificado MSCEP-RA inicial for diferente, ele deverá ser ajustado nesta solicitação. No entanto, por padrão, ele deve conter o nome do computador.

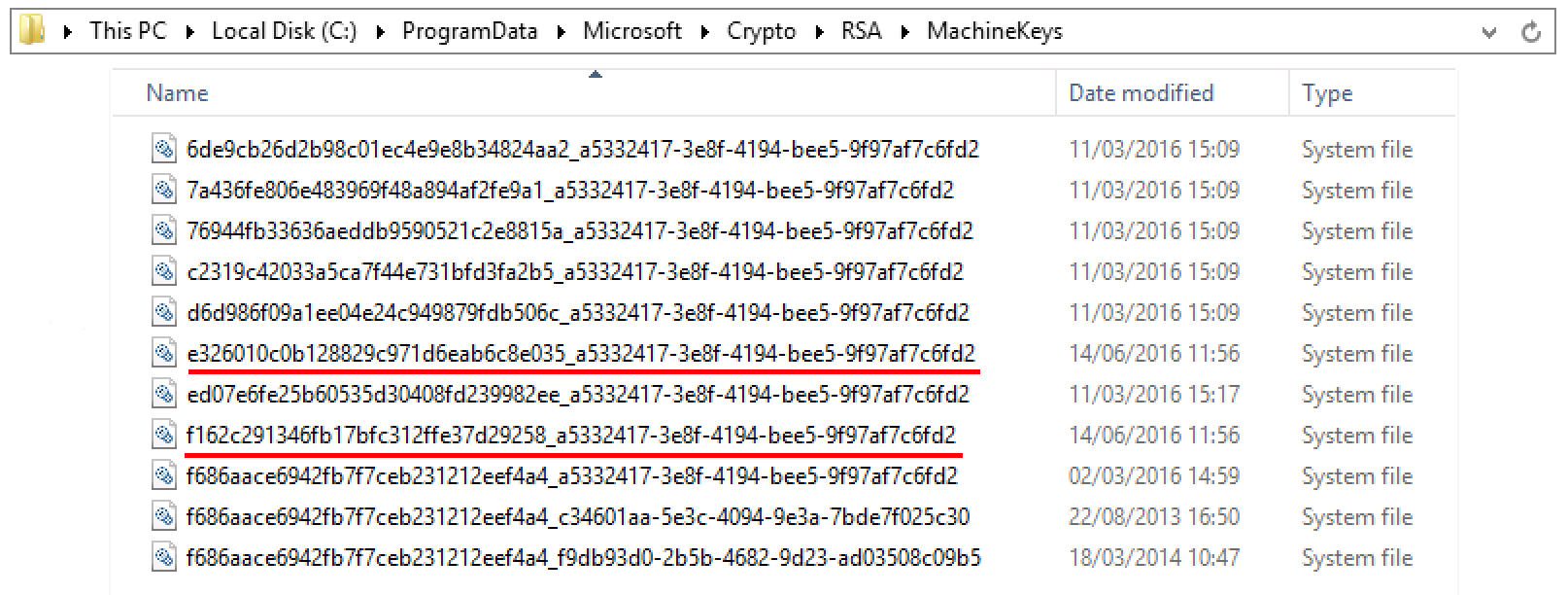

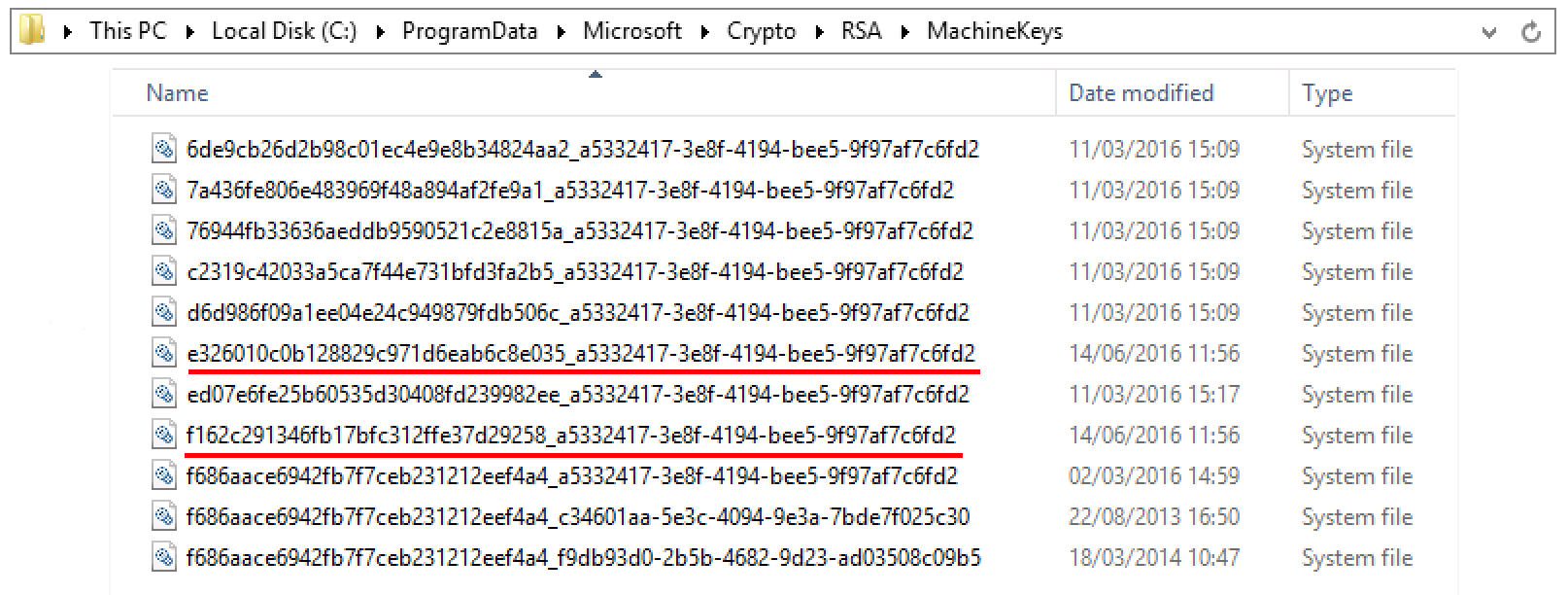

2. Excluir chaves privadas antigas

Exclua as chaves de referência manualmente da pasta abaixo:

C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

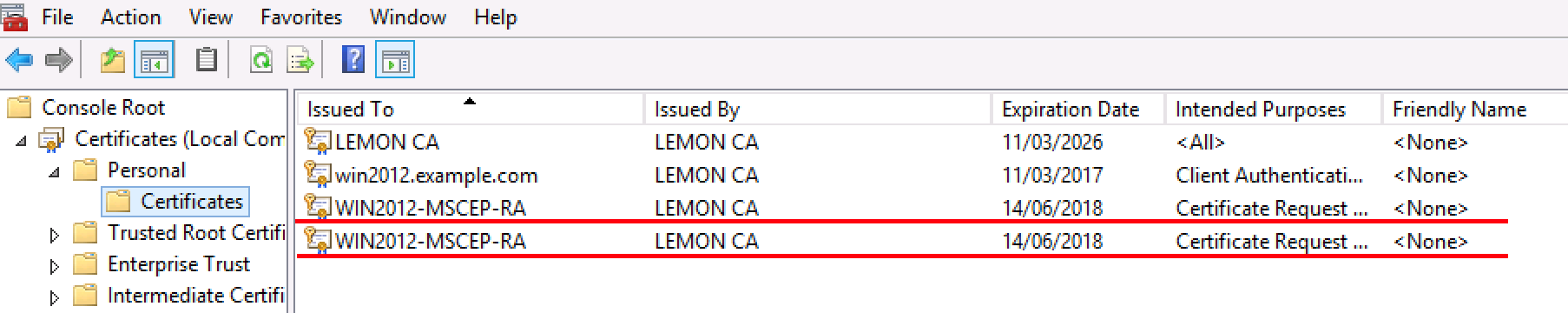

3. Excluir certificados MSCEP-RA antigos

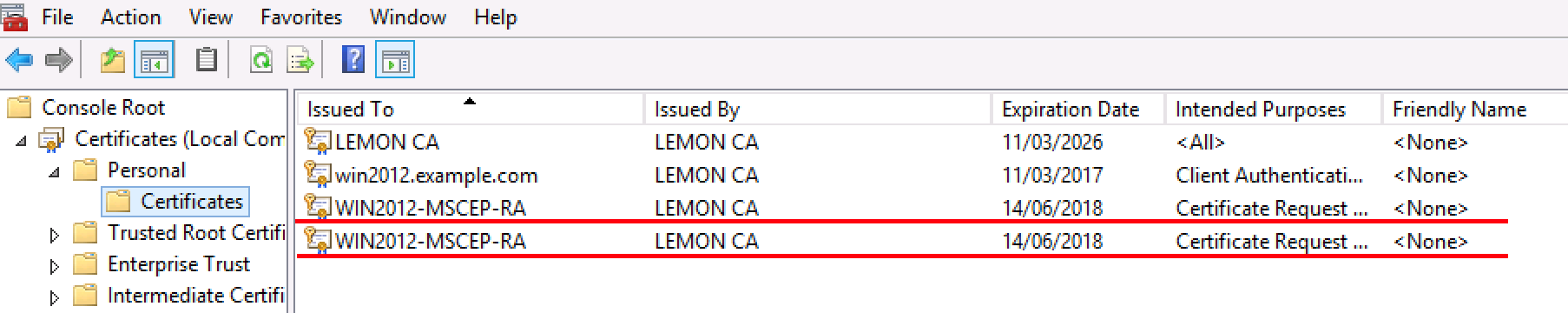

Após excluir as chaves privadas, remova os certificados MSCEP-RA do console MMC.

MMC > Arquivo > Adicionar/Remover Snap-in... > Adicionar "Certificados" > Conta do computador > Computador local

4. Gerar novos certificados para SCEP

4.1. Gerar o Certificado de Registro do Exchange

4.1.1. Crie um arquivo cisco_ndes_sign.inf com o conteúdo abaixo. Essas informações são usadas posteriormente pela ferramenta certreq.exe para gerar a CSR (Certificate Signing Request, Solicitação de Assinatura de Certificado):

[NewRequest]

Subject = “CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL”

Exportable = TRUE

KeyLength = 2048

KeySpec = 2

KeyUsage = 0x80

MachineKeySet = TRUE

ProviderName = “Microsoft Enhanced Cryptographic Provider v1.0″

ProviderType = 1

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = EnrollmentAgentOffline

Dica: se você copiar este modelo de arquivo, certifique-se de ajustá-lo de acordo com seus requisitos e verifique se todos os caracteres foram copiados corretamente (incluindo aspas).

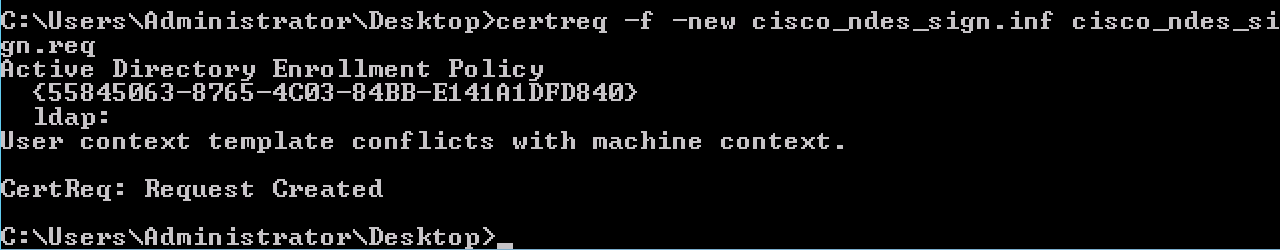

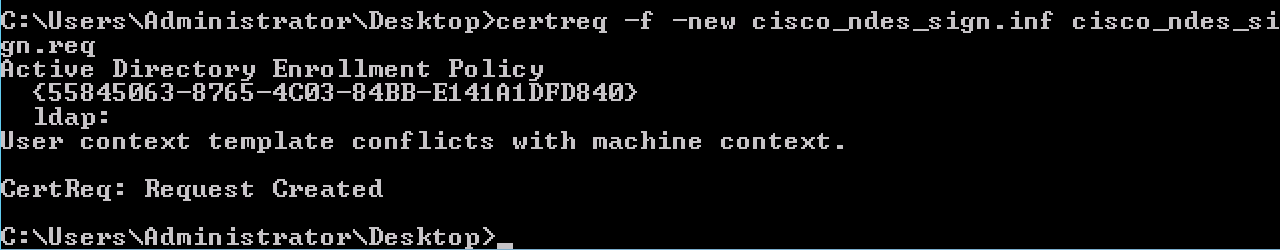

4.1.2. Crie o CSR com base no arquivo .INF com este comando:

certreq -f -new cisco_ndes_sign.inf cisco_ndes_sign.req

Se a caixa de diálogo de aviso Modelo de contexto do usuário entrar em conflito com o contexto da máquina for exibida, clique em OK. Este aviso pode ser ignorado.

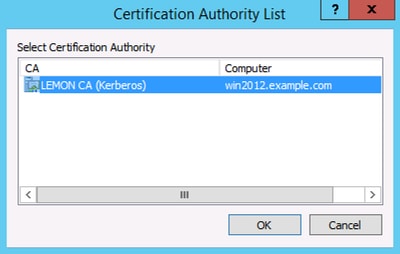

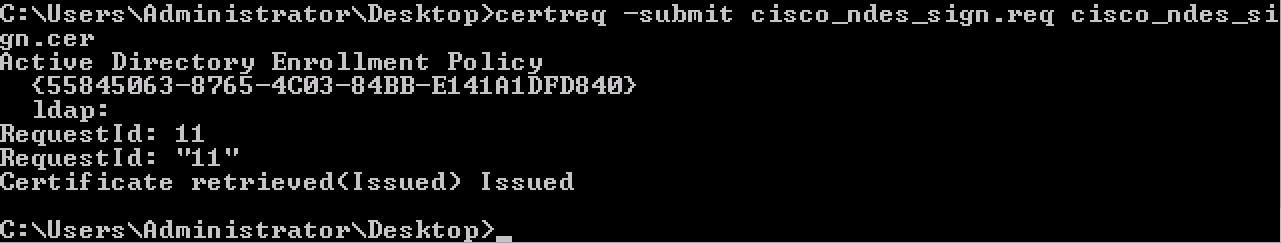

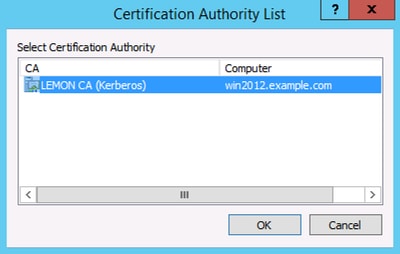

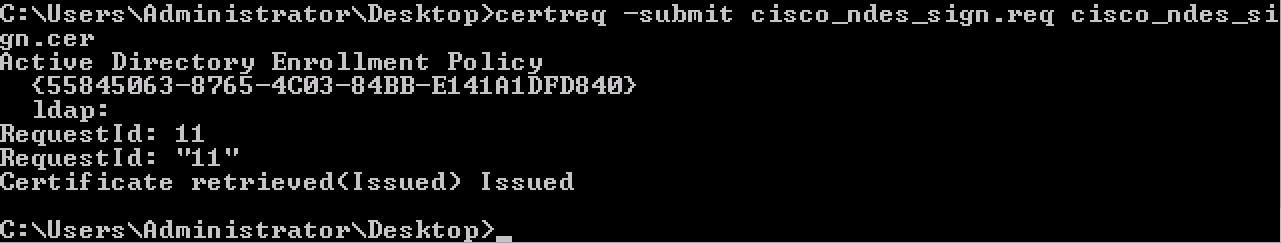

4.1.3. Envie o CSR com este comando:

certreq -submit cisco_ndes_sign.req cisco_ndes_sign.cer

Durante esse procedimento, uma janela é exibida e o CA apropriado deve ser escolhido.

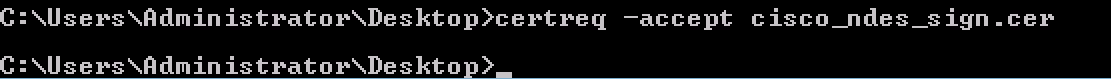

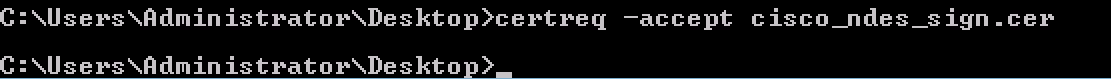

4.1.4 Aceite o certificado emitido na etapa anterior. Como resultado desse comando, o novo certificado é importado e movido para o armazenamento pessoal do computador local:

certreq -accept cisco_ndes_sign.cer

4.2. Gerar o Certificado de Criptografia CEP

4.2.1. Crie um novo arquivo cisco_ndes_xchg.inf:

[NewRequest]

Subject = "CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL"

Exportable = TRUE

KeyLength = 2048

KeySpec = 1

KeyUsage = 0x20

MachineKeySet = TRUE

ProviderName = “Microsoft RSA Schannel Cryptographic Provider”

ProviderType = 12

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = CEPEncryption

Seguir as mesmas etapas descritas no ponto 4.1.

4.2.2. Gerar um CSR com base no novo arquivo .INF:

certreq -f -new cisco_ndes_xchg.inf cisco_ndes_xchg.req

4.2.3. Apresentar o pedido:

certreq -submit cisco_ndes_xchg.req cisco_ndes_xchg.cer

4.2.4: Aceite o novo certificado movendo-o para o armazenamento pessoal do computador local:

certreq -accept cisco_ndes_xchg.cer

5. Verificar

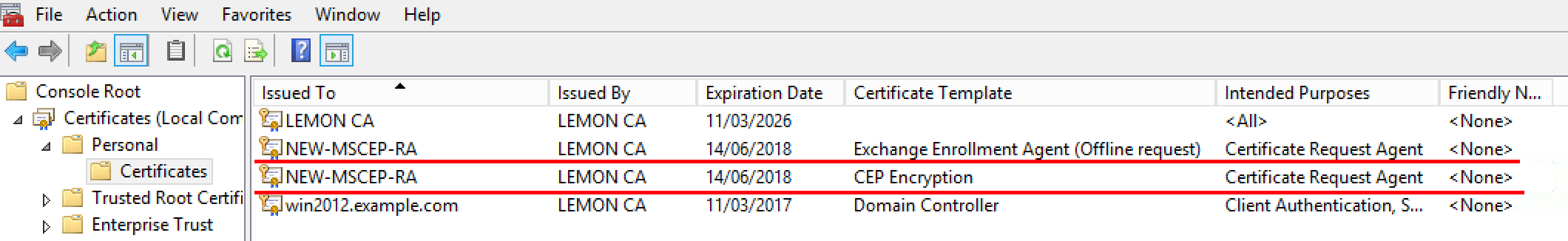

Após concluir a etapa 4, dois novos certificados MSCEP-RA serão exibidos no Repositório Pessoal do Computador Local:

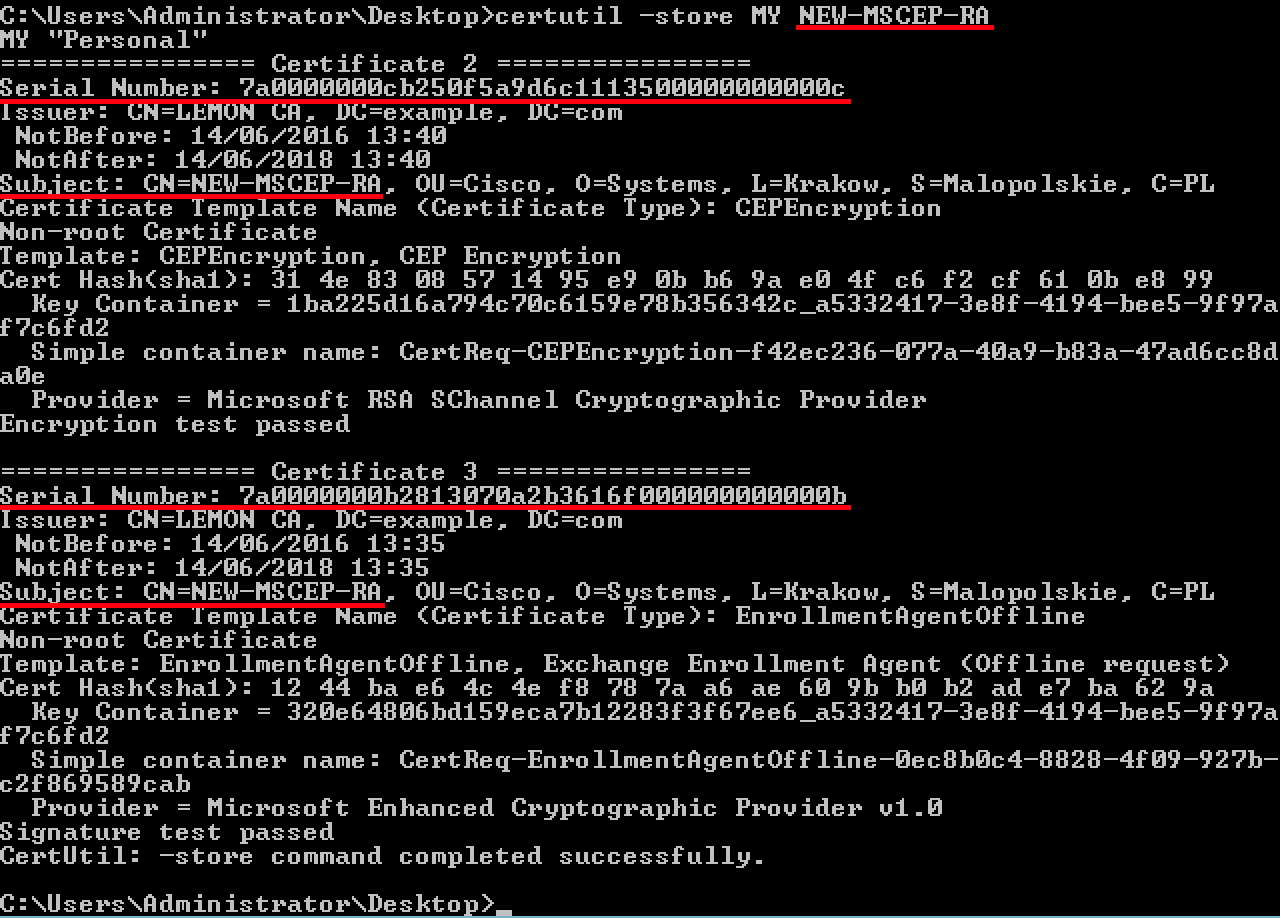

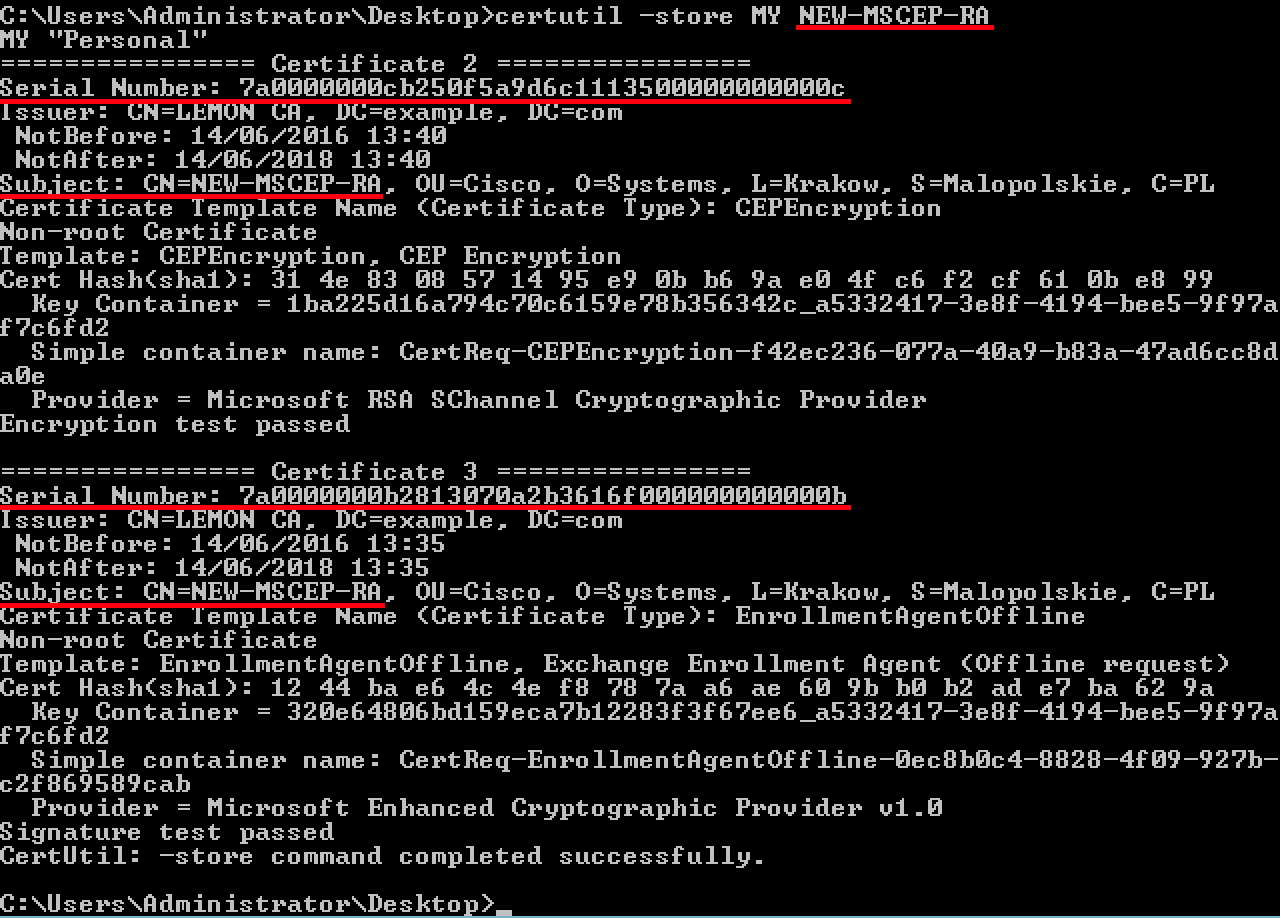

Você também pode verificar os certificados com a ferramenta certutil.exe (certifique-se de usar o novo nome de certificado correto). Os certificados MSCEP-RA com novos Nomes Comuns e novos Números de Série devem ser exibidos:

certutil -store MY NEW-MSCEP-RA

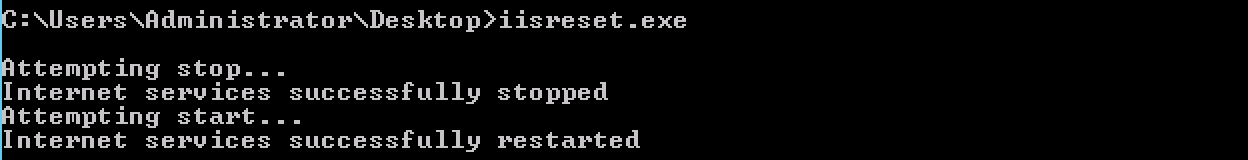

6. Reiniciar o IIS

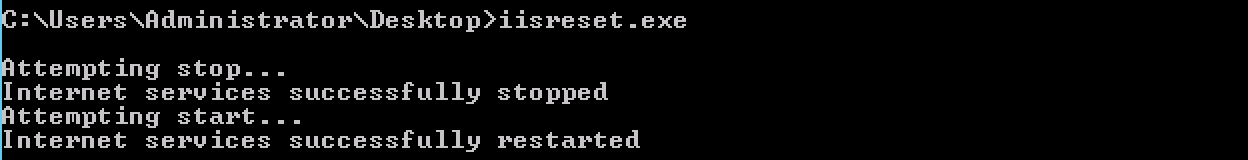

Reinicie o servidor IIS (Serviços de Informações da Internet) para aplicar as alterações:

iisreset.exe

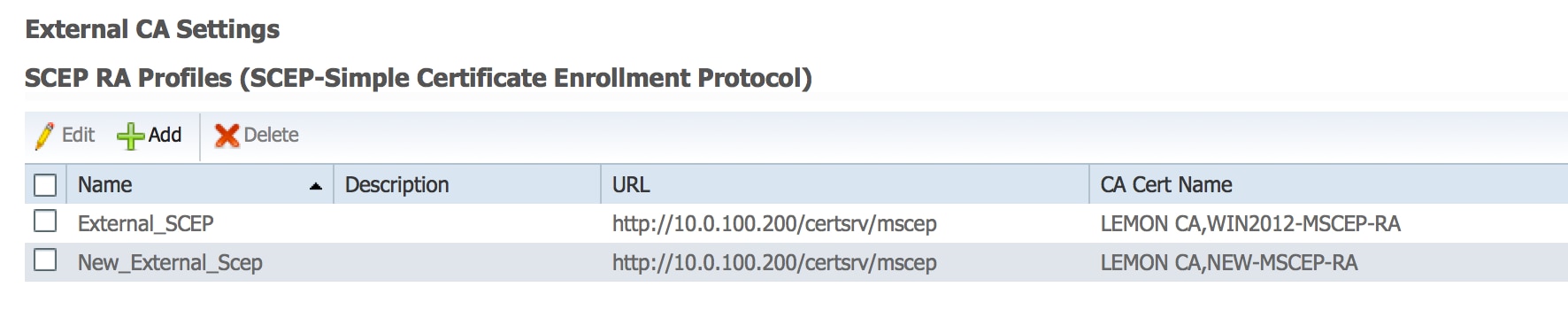

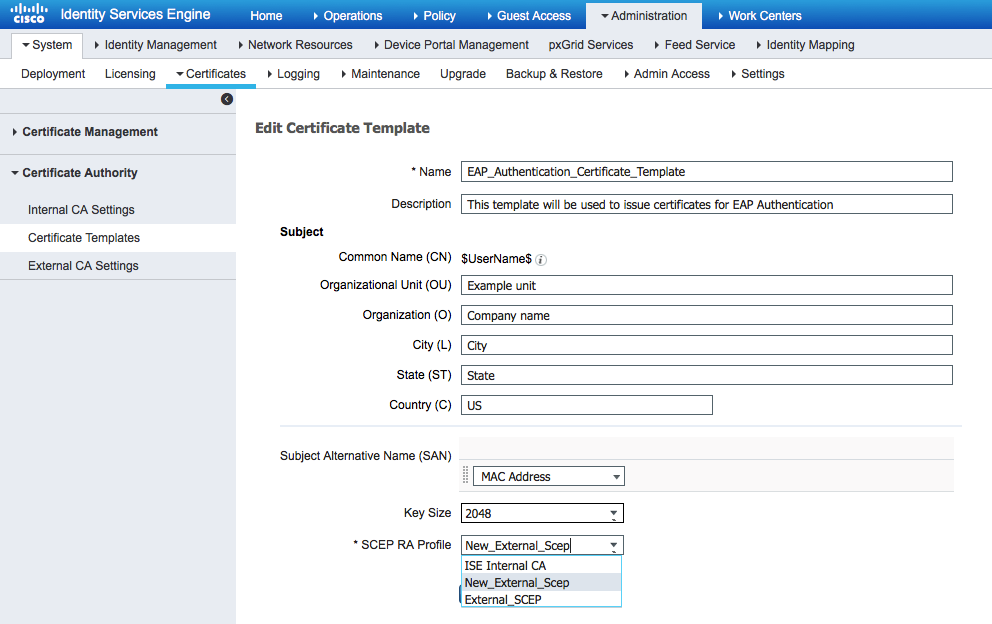

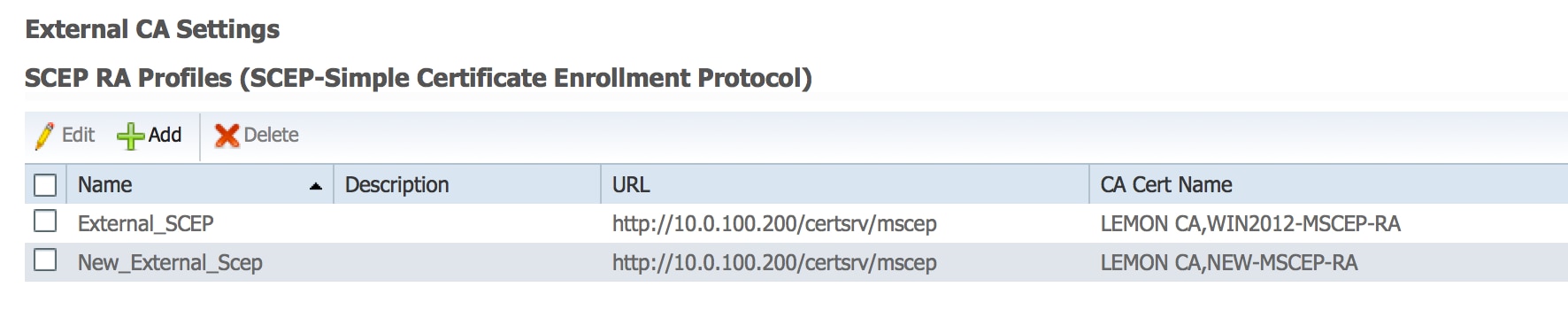

7. Criar novo perfil SCEP RA

No ISE, crie um novo perfil SCEP RA (com a mesma URL de servidor que a antiga), para que novos certificados sejam baixados e adicionados ao Repositório de Certificados Confiáveis:

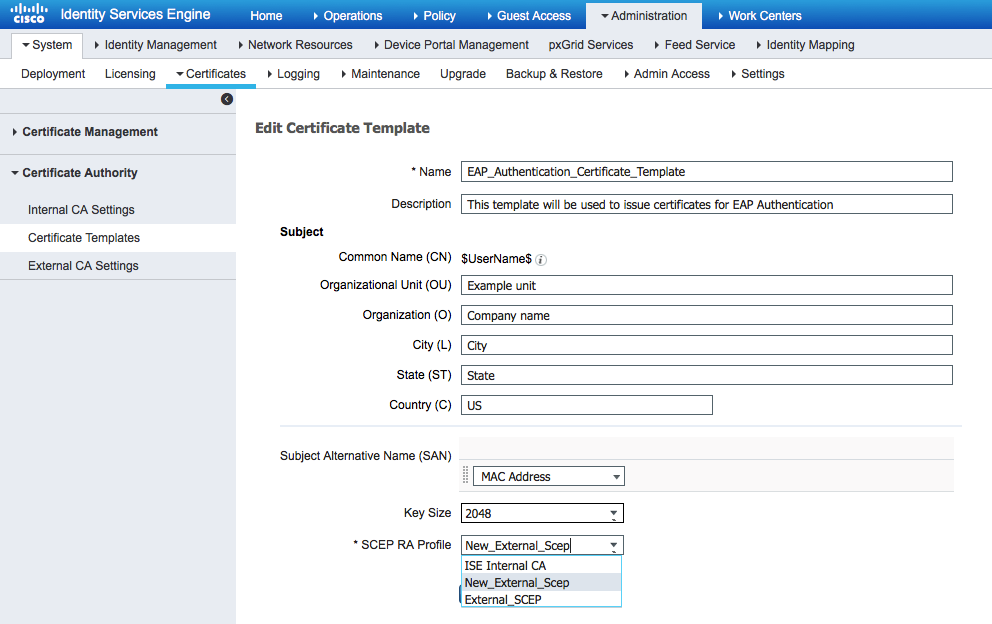

8. Modificar modelo de certificado

Certifique-se de que o novo perfil SCEP RA esteja especificado no modelo de certificado usado pelo BYOD (você pode verificá-lo em Administração > Sistema > Certificados > Autoridade de certificado > Modelos de certificados):

Referências

1. Artigo da zona Microsoft Technet

2. Guias de configuração do Cisco ISE

Presume-se que o CERTIFICADO MSCEP-RA tenha expirado e tenha que ser renovado.

Presume-se que o CERTIFICADO MSCEP-RA tenha expirado e tenha que ser renovado.

Feedback

Feedback