Introdução

Este documento descreve o recurso para utilizar o servidor TACACS+ externo em uma implantação usando o Identity Service Engine (ISE) como um proxy.

Pré-requisitos

Requisitos

- Entendimento básico da administração de dispositivos no ISE.

- Este documento é baseado no Identity Service Engine versão 2.0, aplicável em qualquer versão do Identity Service Engine superior a 2.0.

Componentes Utilizados

Observação: qualquer referência ao ACS neste documento pode ser interpretada como uma referência a qualquer Servidor TACACS+ Externo. No entanto, a configuração no ACS e a configuração em qualquer outro servidor TACACS podem variar.

As informações neste documento são baseadas nestas versões de software e hardware:

- Identity Service Engine 2.0

- Access Control System (ACS) 5.7

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se sua rede estiver ativa, certifique-se de que você compreende o impacto potencial de qualquer alteração de configuração.

Configurar

Esta seção ajuda a configurar o ISE para proxy de solicitações TACACS+ para o ACS.

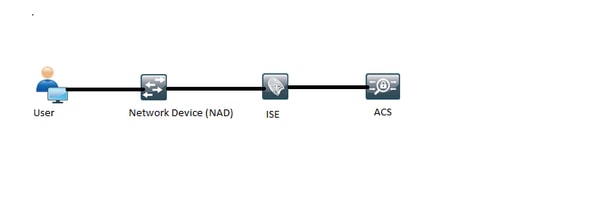

Diagrama de Rede

Configurar o ISE

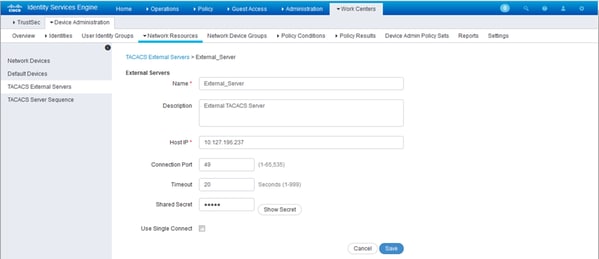

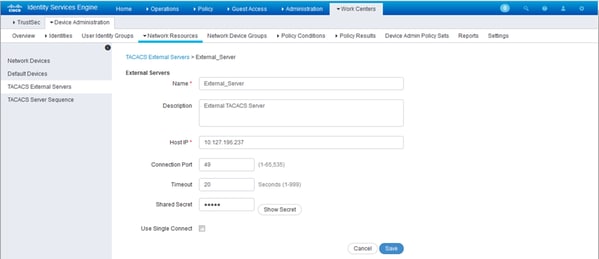

- Vários servidores TACACS externos podem ser configurados no ISE e podem ser usados para autenticar os usuários. Para configurar o servidor TACACS+ externo no ISE, navegue para Centros de trabalho > Administração de dispositivo > Recursos de rede > Servidores externos TACACS. Clique em Adicionar e preencha os detalhes dos Detalhes do Servidor Externo.

O segredo compartilhado fornecido nesta seção deve ser o mesmo segredo usado no ACS.

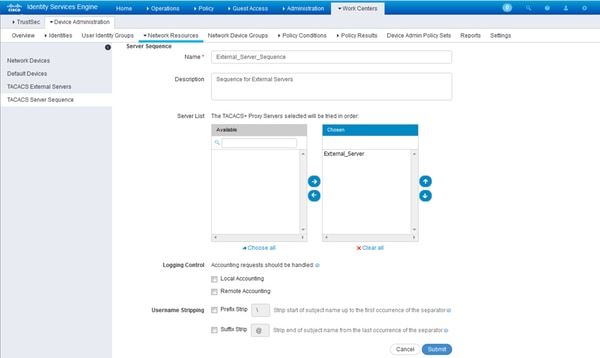

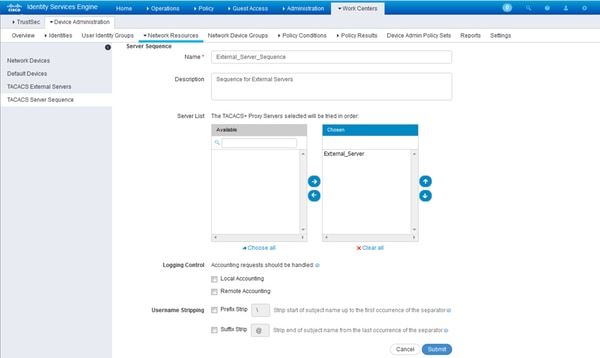

- Para utilizar o servidor TACACS externo configurado, ele deve ser adicionado em uma sequência de servidor TACACS para ser usado nos conjuntos de políticas. Para configurar a sequência de servidor TACACS, navegue para Centros de trabalho > Administração de dispositivo > Recursos de rede > Sequência de servidor TACACS. Clique em Add, preencha os detalhes e escolha os servidores que precisam ser usados nessa sequência.

Além da sequência do servidor, duas outras opções foram fornecidas. Controle de Log e Retirada de Nome de Usuário.

O Logging Control oferece uma opção para registrar as solicitações de contabilização localmente no ISE ou registrar as solicitações de contabilização no servidor externo que também lida com a autenticação.

A Remoção do nome de usuário é usada para remover o Prefixo ou o Sufixo especificando um delimitador antes de encaminhar a solicitação a um Servidor TACACS Externo.

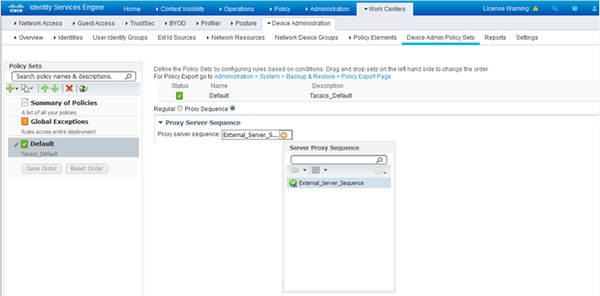

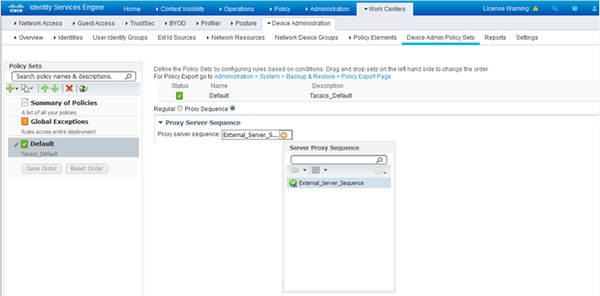

- Para utilizar a Sequência de servidor TACACS externo configurada, os conjuntos de políticas devem ser configurados para usar a sequência criada. Para configurar os conjuntos de políticas para usar a Sequência de Servidor Externo, navegue para Centros de Trabalho > Administração de Dispositivo > Conjuntos de Políticas de Administração de Dispositivo > [selecione o conjunto de políticas]. Botão de opção Alternar, que diz Sequência de proxy. Escolha a Sequência de Servidor Externo criada.

Configurar o ACS

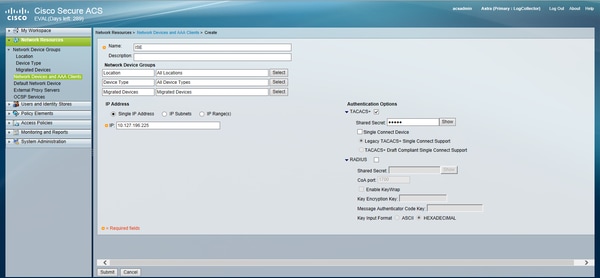

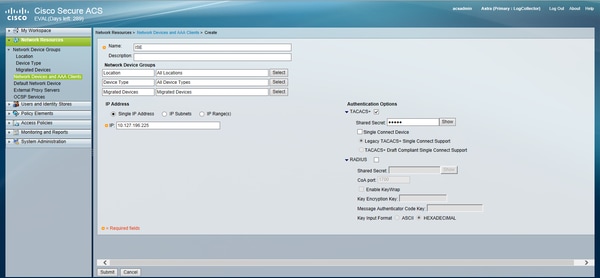

Para o ACS, o ISE é apenas outro dispositivo de rede que enviará uma solicitação TACACS. Para configurar o ISE como um dispositivo de rede no ACS, navegue para Recursos de rede > Dispositivos de rede e Clientes AAA. Clique em Criar e preencha os detalhes do servidor ISE usando o mesmo segredo compartilhado configurado no ISE.

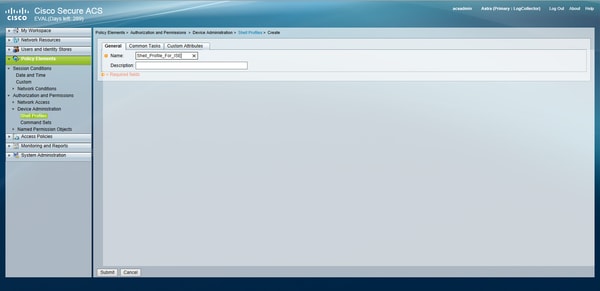

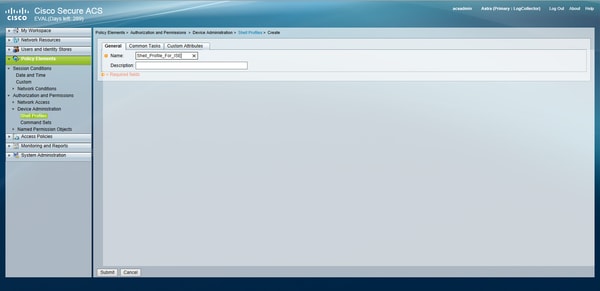

Configure os parâmetros de administração do dispositivo no ACS, que são os perfis de shell e os conjuntos de comandos. Para configurar Perfis de shell, navegue para Elementos de política > Autorização e permissões > Administração de dispositivo > Perfis de shell. Clique em Criar e configure o nome, Tarefas comuns e Atributos personalizados de acordo com o requisito.

Para configurar Conjuntos de Comandos, navegue até Elementos de Política > Autorização e Permissões > Administração de Dispositivos > Conjuntos de Comandos. Clique em Criar e preencha os detalhes de acordo com o requisito.

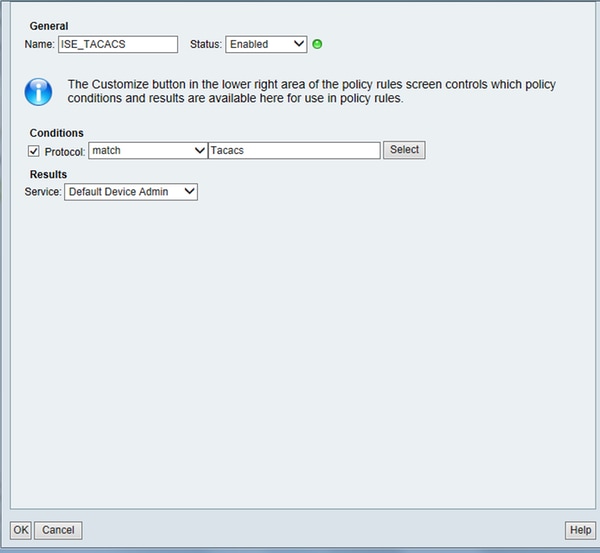

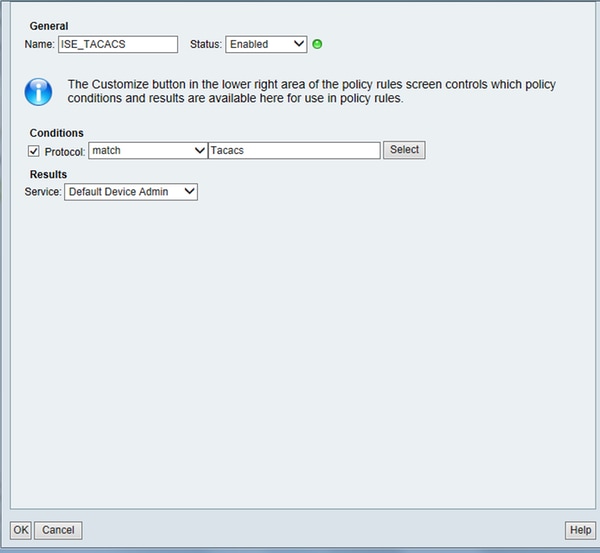

Configure o Serviço de Acesso Selecionado na regra de Seleção de Serviço conforme o requisito.Para configurar as Regras de Serviço de Acesso, navegue até Políticas de Acesso > Serviços de Acesso >Default Device Admin > Identidade onde o armazenamento de identidade que precisa ser usado pode ser selecionado para autenticação. As regras de autorização podem ser configuradas navegando até Access Policies > Access Services >Default Device Admin > Authorization.

Observação: a configuração das políticas de autorização e perfis de shell para dispositivos específicos pode variar e isso está fora do escopo deste documento.

Verificar

Use esta seção para confirmar se a configuração funciona corretamente.

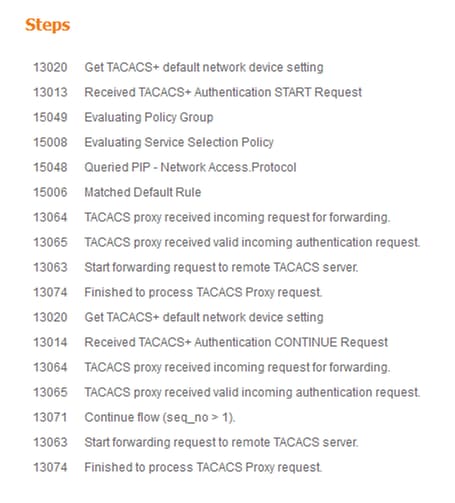

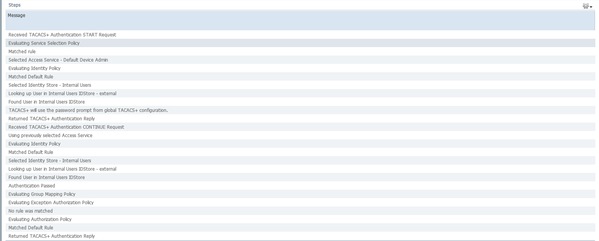

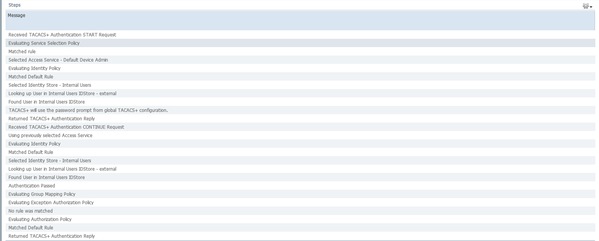

A verificação pode ser feita no ISE e no ACS. Qualquer erro na configuração do ISE ou do ACS resultará em uma falha de autenticação. O ACS é o servidor principal que lidará com as solicitações de autenticação e autorização. O ISE assume a responsabilidade de e para o servidor ACS e atua como um proxy para as solicitações. Como o pacote atravessa ambos os servidores, a verificação da autenticação ou da solicitação de autorização pode ser feita em ambos.

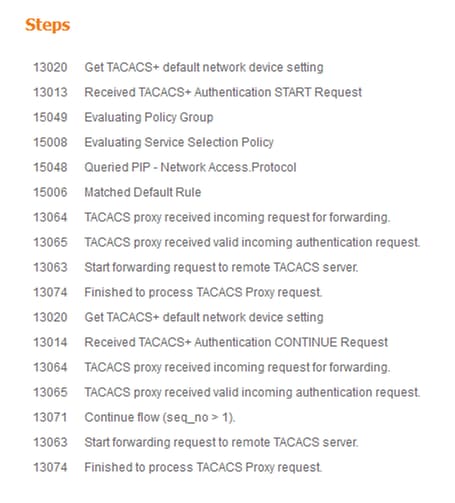

Os dispositivos de rede são configurados com o ISE como servidor TACACS e não com o ACS. Assim, a solicitação alcança o ISE primeiro e, com base nas regras configuradas, o ISE decide se a solicitação precisa ser encaminhada a um servidor externo. Isso pode ser verificado nos registros TACACS Live no ISE.

Para exibir os logs ao vivo no ISE, navegue para Operations > TACACS > Live Logs. Os relatórios ao vivo podem ser vistos nessa página e os detalhes de uma solicitação específica podem ser verificados clicando no ícone de lupa referente à solicitação específica de seu interesse.

Para exibir os relatórios de autenticação no ACS, navegue para Monitoring and Reports > Launch Monitoring and Report Viewer > Monitoring and Reports > Reports > Reports > AAA Protocol > TACACS Authentication. Como o ISE, os detalhes de uma determinada solicitação podem ser verificados clicando no ícone de lupa referente à solicitação específica de seu interesse

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração

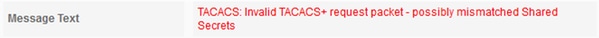

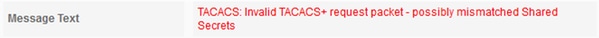

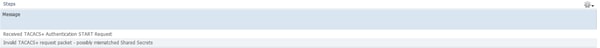

1. Se os detalhes do relatório no ISE mostrarem a mensagem de erro mostrada na figura, isso indica um segredo compartilhado inválido configurado no ISE ou no dispositivo de rede (NAD).

2. Se não houver relatório de autenticação para uma solicitação no ISE, mas o acesso estiver sendo negado ao usuário final para um dispositivo de rede, isso geralmente indica várias coisas.

- A solicitação em si não alcançou o servidor ISE.

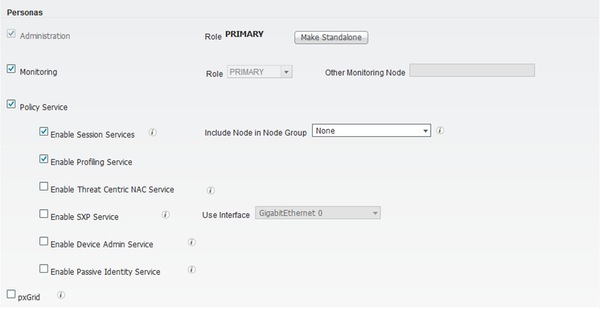

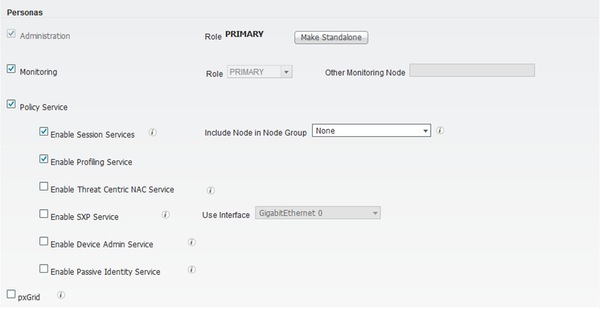

- Se a persona de Administração do dispositivo estiver desativada no ISE, qualquer solicitação TACACS+ ao ISE será descartada silenciosamente. Nenhum registro indicando o mesmo será mostrado nos relatórios ou nos registros em tempo real. Para verificar isso, navegue até Administração > Sistema > Implantação > [selecione o nó]. Clique em Edit e observe a caixa de seleção "Enable Device Admin Service" na guia General Settings, como mostrado na figura. Essa caixa de seleção precisa ser marcada para que a Administração de dispositivos funcione no ISE.

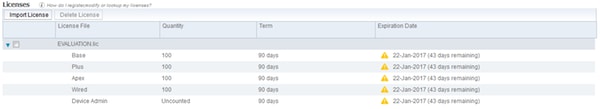

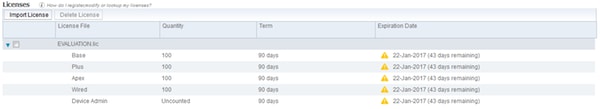

- Se uma licença de Administração de dispositivo não estiver presente ou tiver expirado, todas as solicitações TACACS+ serão descartadas silenciosamente. Nenhum registro é mostrado na GUI para o mesmo. Navegue para Administração > Sistema > Licenciamento para verificar a licença de administração do dispositivo.

- Se o dispositivo de rede não estiver configurado ou se um IP de dispositivo de rede errado estiver configurado no ISE, o ISE descartará silenciosamente o pacote. Nenhuma resposta é enviada de volta ao cliente e nenhum registro é mostrado na GUI. Essa é uma mudança de comportamento no ISE para TACACS+ quando comparada com a do ACS que informa que a solicitação veio de um dispositivo de rede desconhecido ou de um cliente AAA.

- A solicitação atingiu o ACS, mas a resposta não retornou ao ISE. Esse cenário pode ser verificado a partir dos relatórios no ACS, como mostrado na figura. Geralmente, isso ocorre devido a um segredo compartilhado inválido no ACS configurado para o ISE ou no ISE configurado para o ACS.

- A resposta não será enviada mesmo se o ISE não estiver configurado ou se o endereço IP da interface de gerenciamento do ISE não estiver configurado no ACS na configuração do dispositivo de rede. Nesse cenário, a mensagem na figura pode ser observada no ACS.

- Se um relatório de autenticação bem-sucedido for visto no ACS, mas nenhum relatório for visto no ISE e o usuário estiver sendo rejeitado, isso pode muito bem ser um problema na rede. Isso pode ser verificado por uma captura de pacotes no ISE com os filtros necessários. Para coletar uma captura de pacote no ISE, navegue para Operações > Solução de problemas > Ferramentas de diagnóstico > Ferramentas gerais > Despejo TCP.

3. Se os relatórios puderem ser vistos no ISE, mas não no ACS, isso pode significar que a solicitação não atingiu o ACS devido a uma configuração incorreta dos conjuntos de políticas no ISE, que podem ser solucionados com base no relatório detalhado no ISE, ou devido a um problema de rede que pode ser identificado por uma captura de pacote no ACS.

4. Se os relatórios forem vistos no ISE e no ACS, mas o acesso do usuário ainda estiver sendo negado, isso será mais frequentemente um problema na configuração das Políticas de Acesso no ACS que pode ser solucionado com base no relatório detalhado no ACS. Além disso, o tráfego de retorno do ISE para o dispositivo de rede deve ser permitido.

Feedback

Feedback