Introdução

Este documento descreve como configurar a Prime Infrastructure para autenticação via TACACS com ISE 2.x.

Requisitos

A Cisco recomenda que você tenha um conhecimento básico destes tópicos:

- Identity services engine (ISE)

- Prime Infrastructure

Configurar

Cisco Prime Network Control System 3.1

Cisco Identity Service Engine 2.0 ou posterior.

(Observação: o ISE suporta apenas TACACS iniciando com a versão 2.0, no entanto, é possível configurar Prime para usar Radius. O Prime inclui a lista de atributos Radius, além do TACACS, se preferir usar o Radius, com uma versão mais antiga do ISE ou uma solução de terceiros.)

Configuração Prime

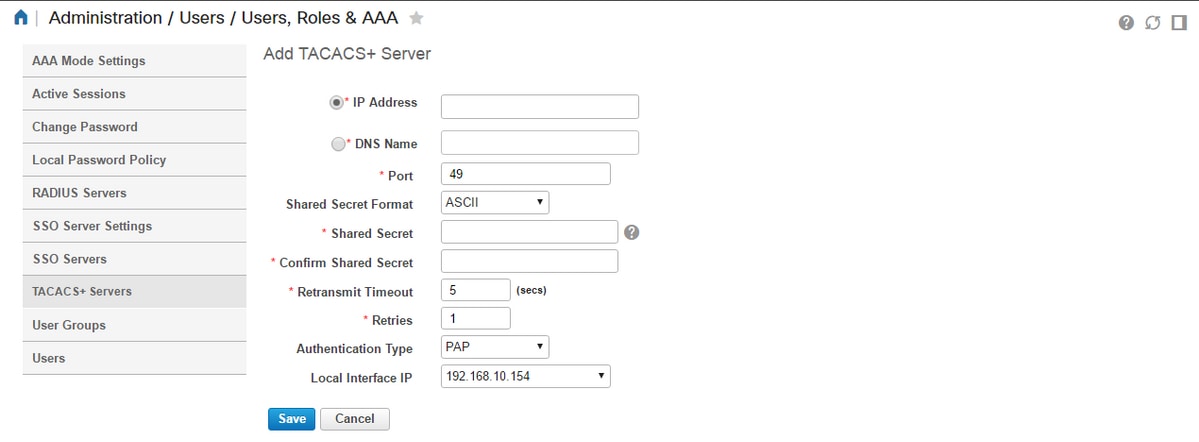

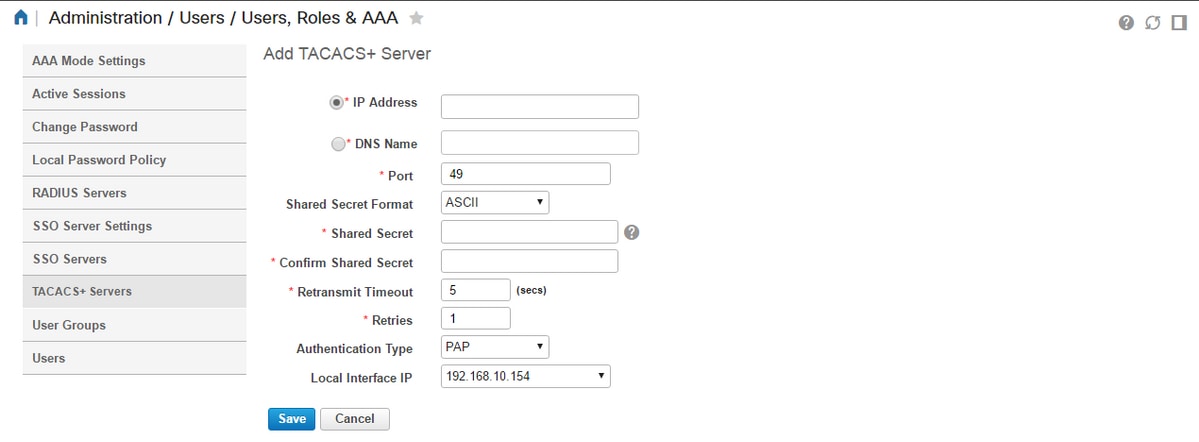

Navegue até a seguinte tela: Administration / Users/ Users, Roles & AAA (Administração / Usuários/ Usuários, Funções e AAA), conforme mostrado abaixo.

Uma vez lá, selecione a guia TACACS+ Servers, em seguida, selecione a opção Add TACACS+ Server no canto superior direito e selecione go.

Na próxima tela, a configuração da entrada do servidor TACACS está disponível (isso deverá ser feito para cada servidor TACACS individual)

Aqui você precisará inserir o endereço IP ou o endereço DNS do servidor, bem como a chave secreta compartilhada. Observe também o IP da interface local que você gostaria de usar, já que esse mesmo endereço IP precisa ser usado para o cliente AAA no ISE posteriormente.

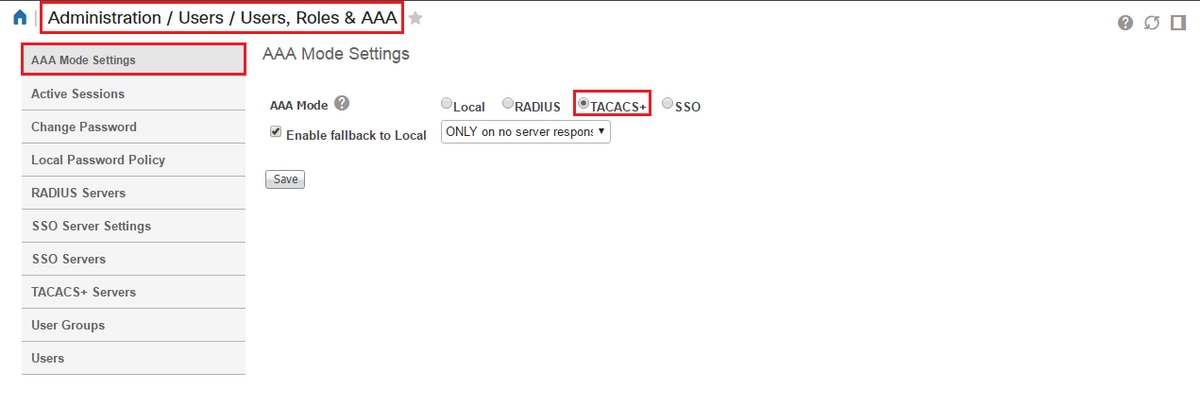

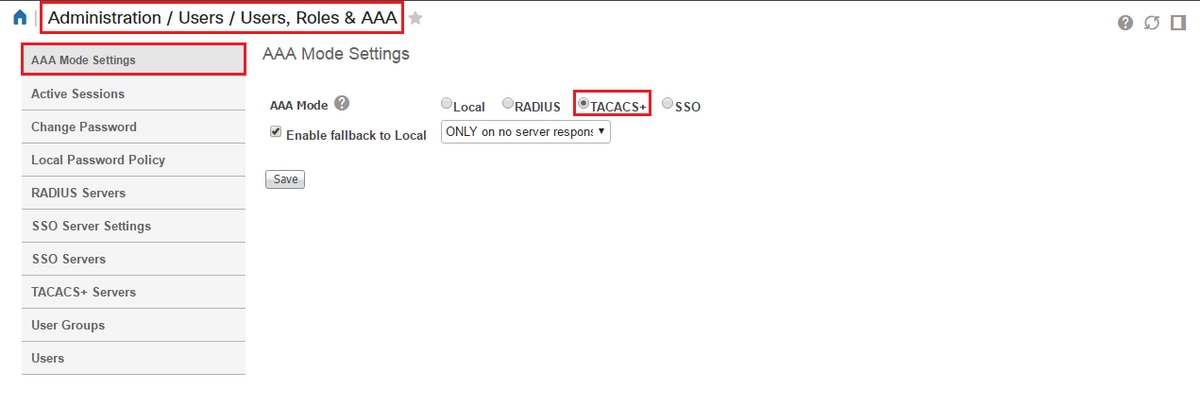

Para concluir a configuração no Prime. Você precisará habilitar o TACACS em Administration / Users / Users, Roles & AAA (Administração / Usuários / Usuários, Funções e AAA) na guia AAA mode settings (Configurações do modo AAA).

(Observação: é recomendável marcar a opção Habilitar fallback para Local, com a opção SOMENTE se não houver resposta do servidor ou Sem resposta ou falha, especialmente durante o teste da configuração)

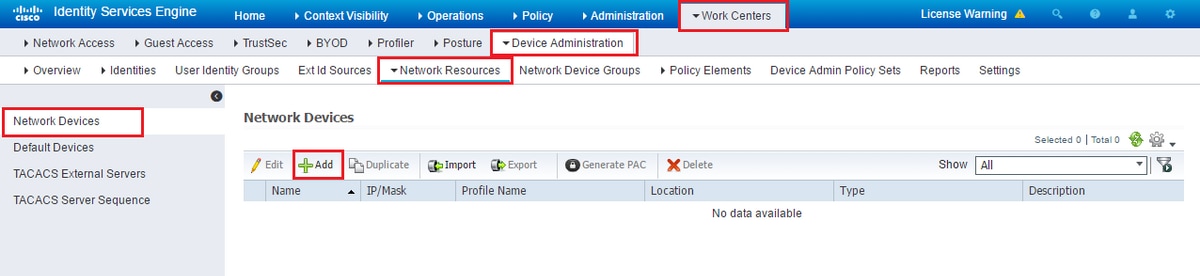

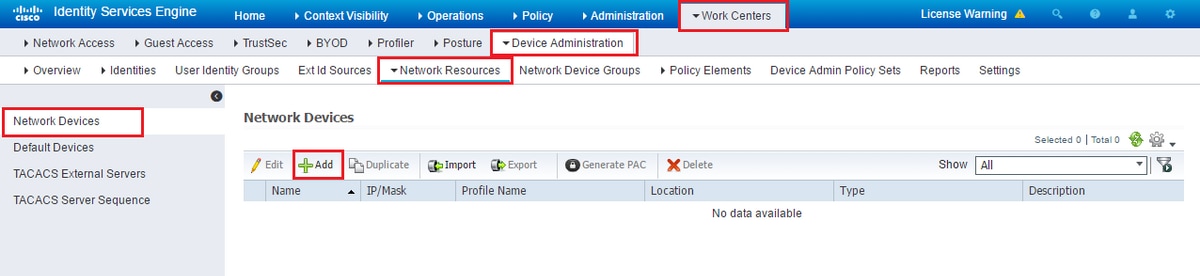

Configuração do ISE

Configure Prime como um cliente AAA no ISE em centros de trabalho / Administração de dispositivo / Recursos de rede / Dispositivos de rede / Adicionar

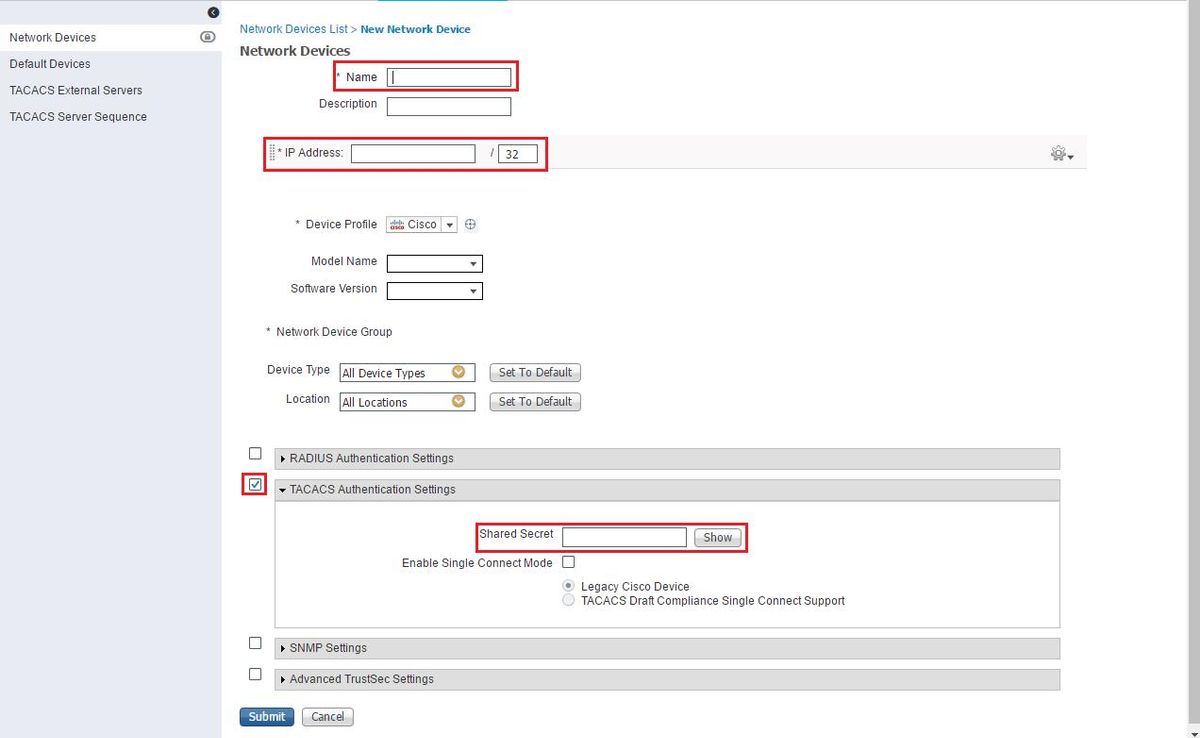

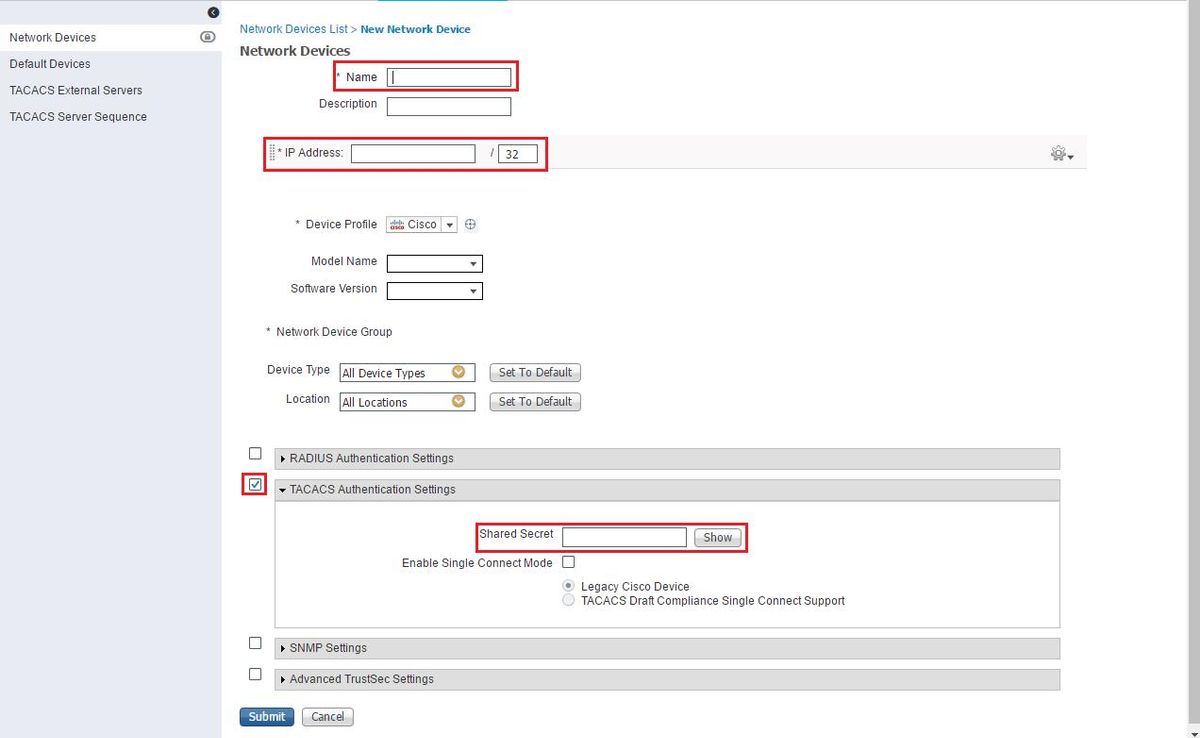

Digite as informações do servidor Prime. Os atributos necessários que você precisa incluir são Nome, Endereço IP, selecione a opção para TACACS e Segredo compartilhado. Você também pode adicionar um Tipo de dispositivo, especificamente para Prime, para usar mais tarde como uma Condição para a Regra de autorização ou outra informação, no entanto, isso é opcional.

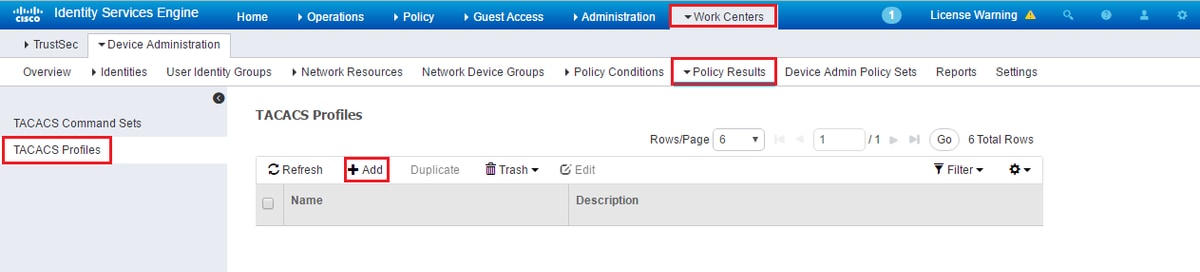

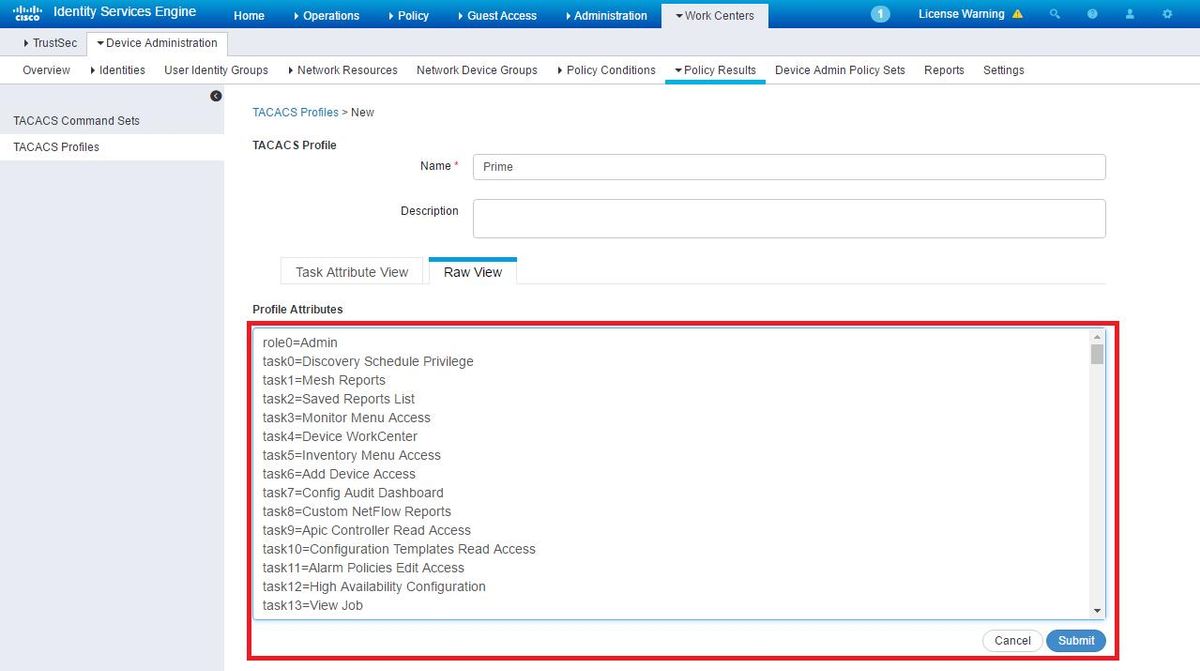

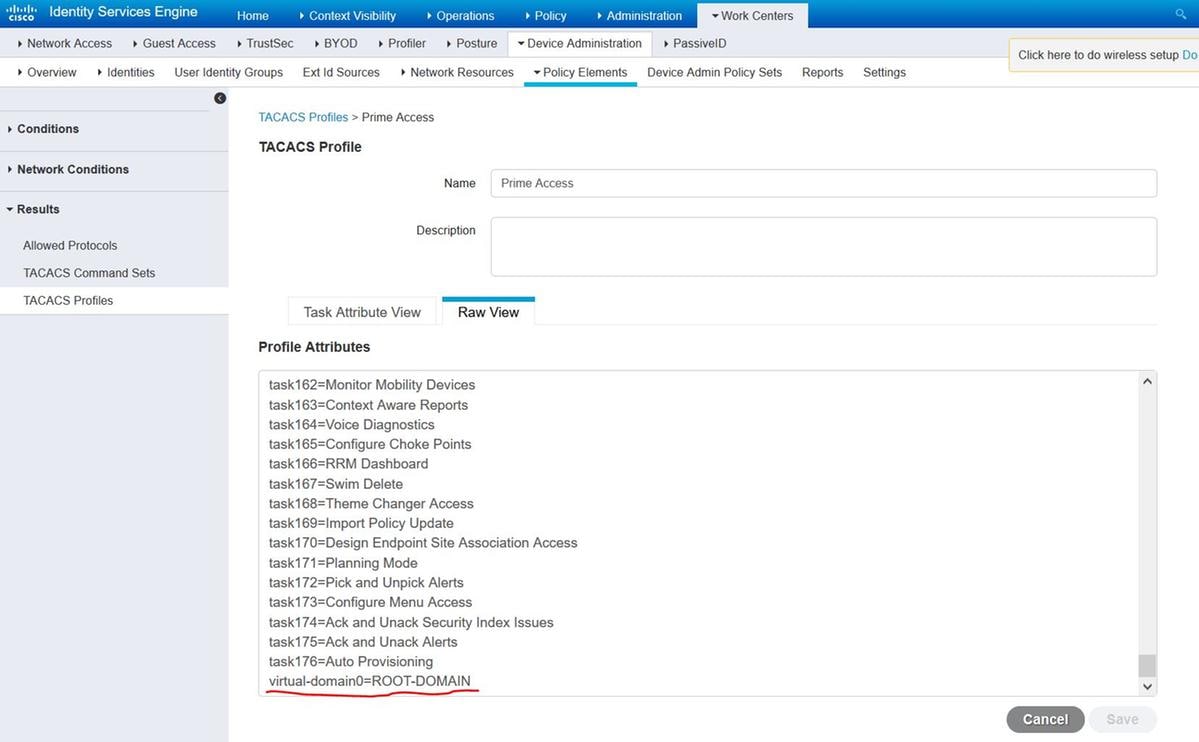

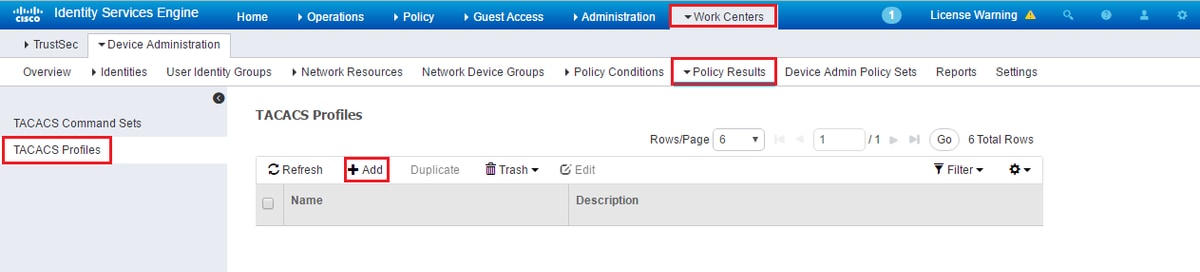

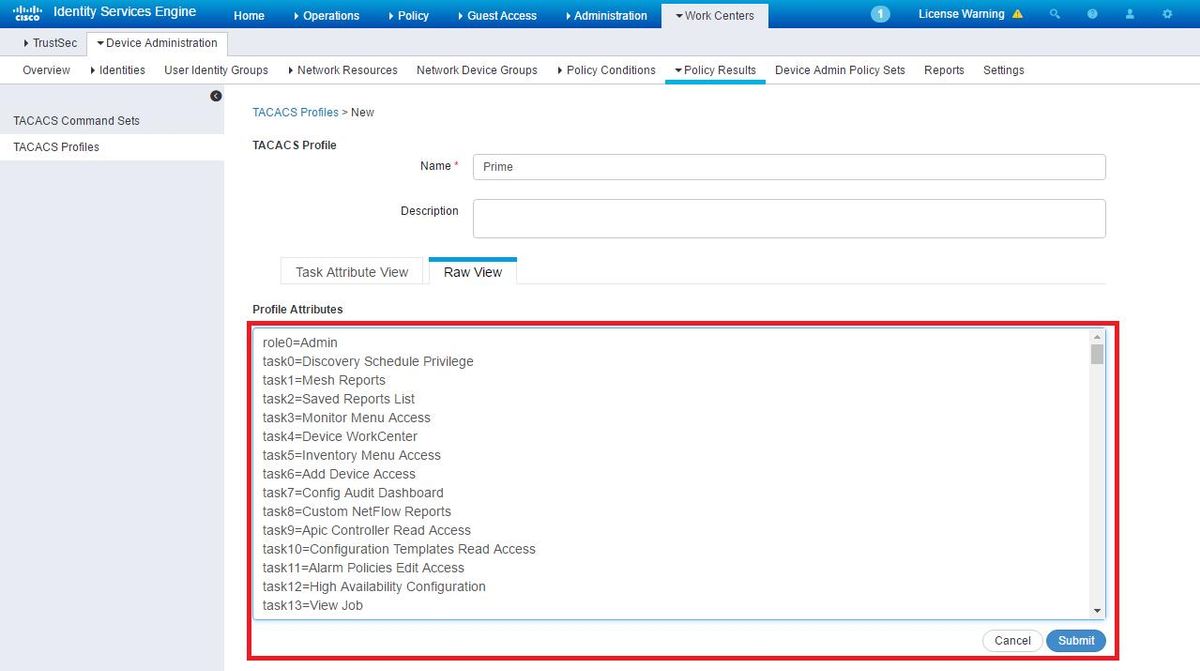

Em seguida, crie um resultado de perfil TACACS para enviar os atributos necessários do ISE para Prime, a fim de fornecer o nível correto de acesso. Navegue até Centros de trabalho / Resultados de política / Perfis Tacacs e selecione a opção Adicionar.

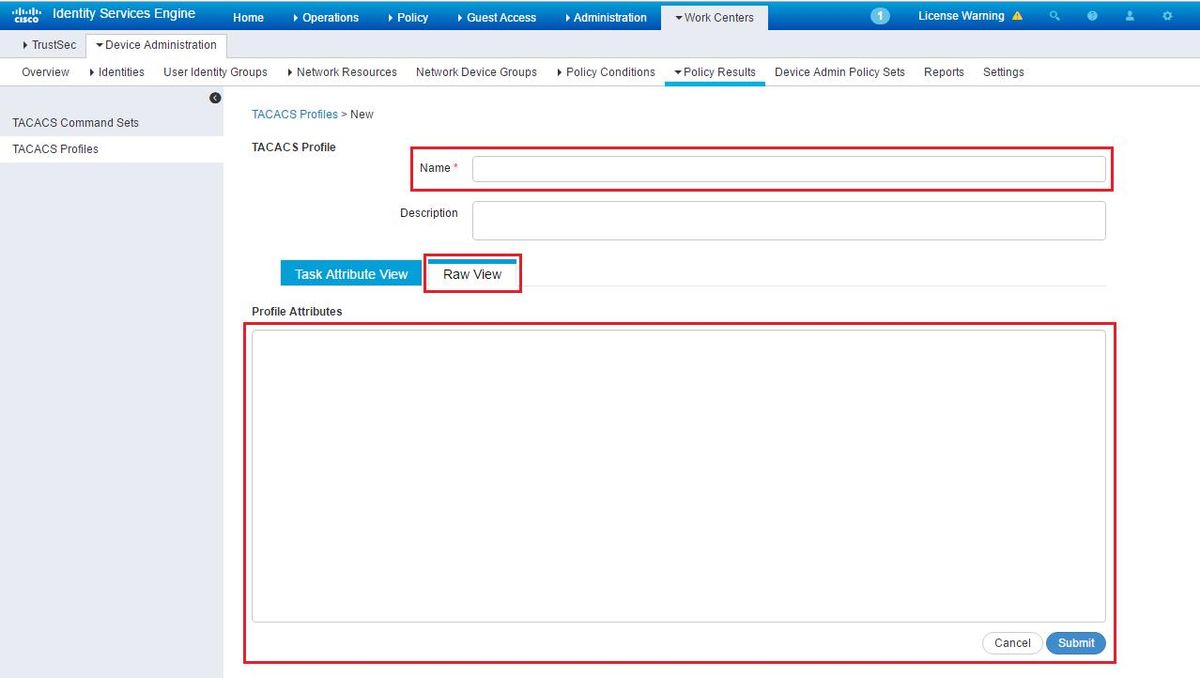

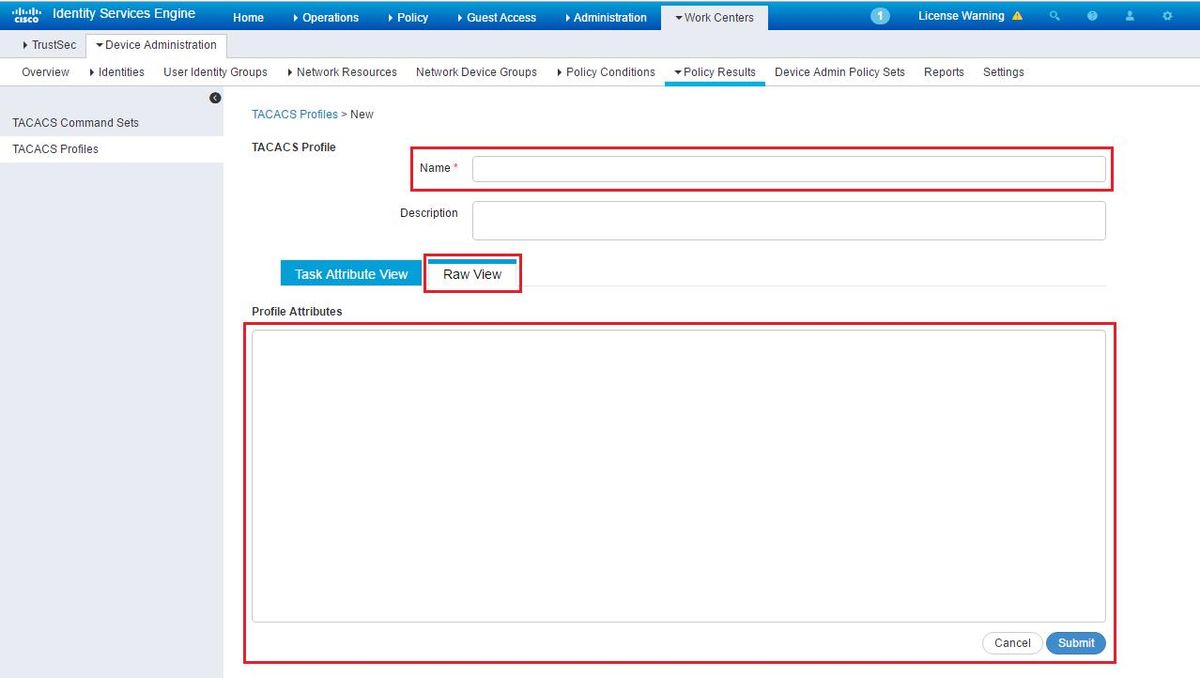

Configure o nome e use a opção Raw View para inserir os atributos na caixa Profile attributes. Os atributos virão do próprio servidor primário.

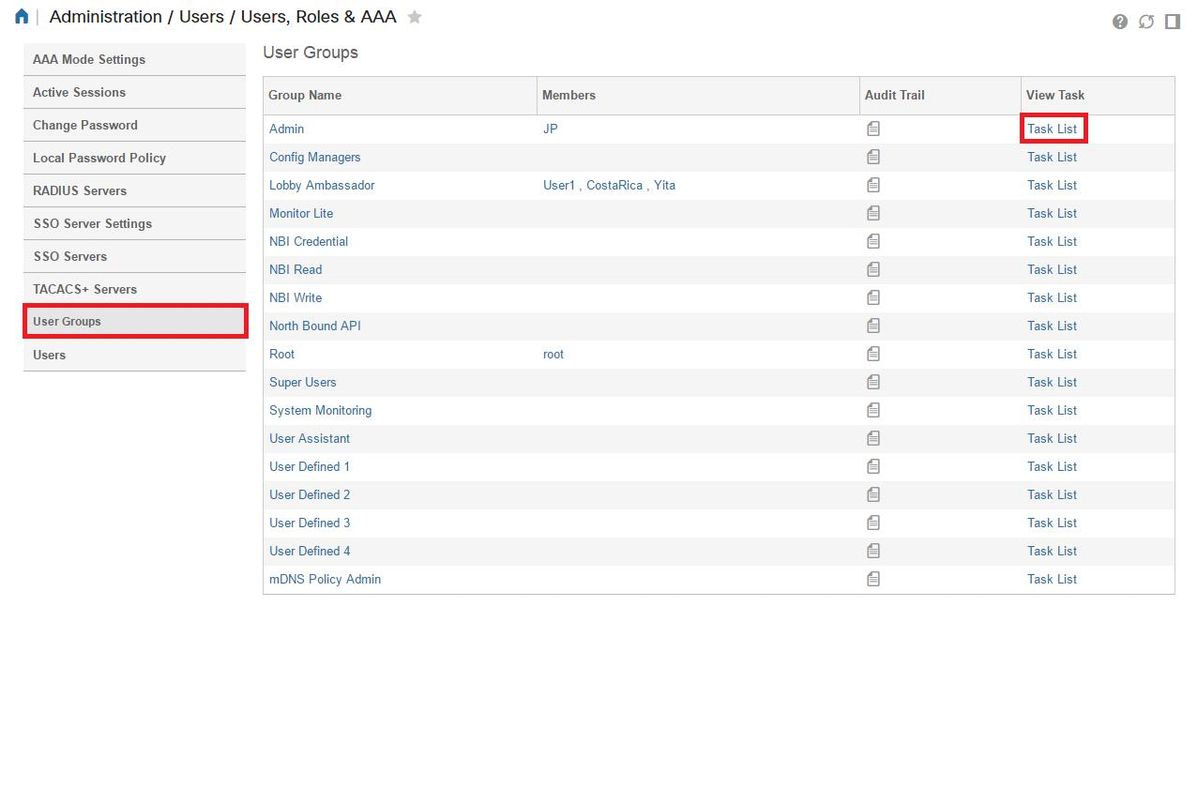

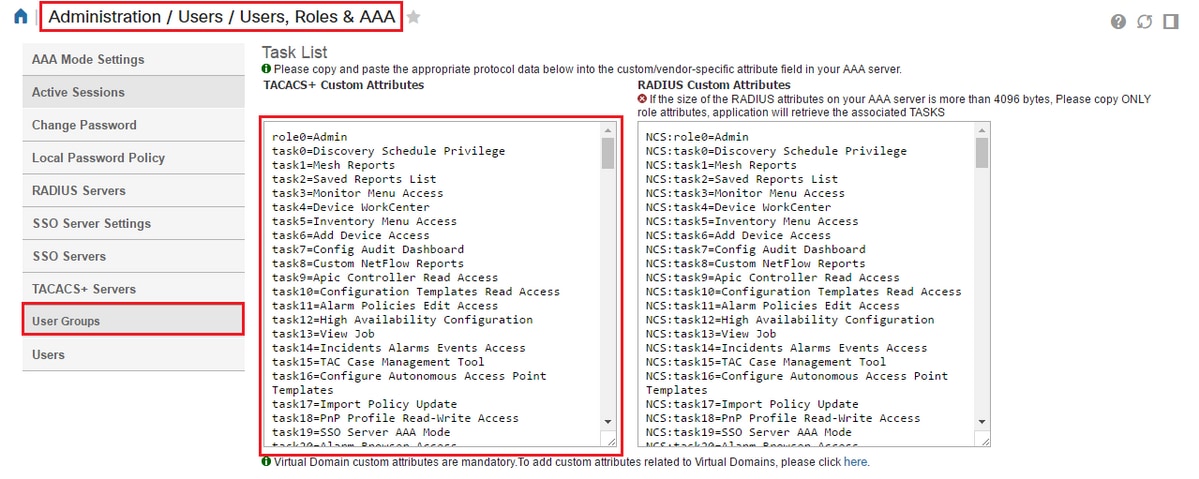

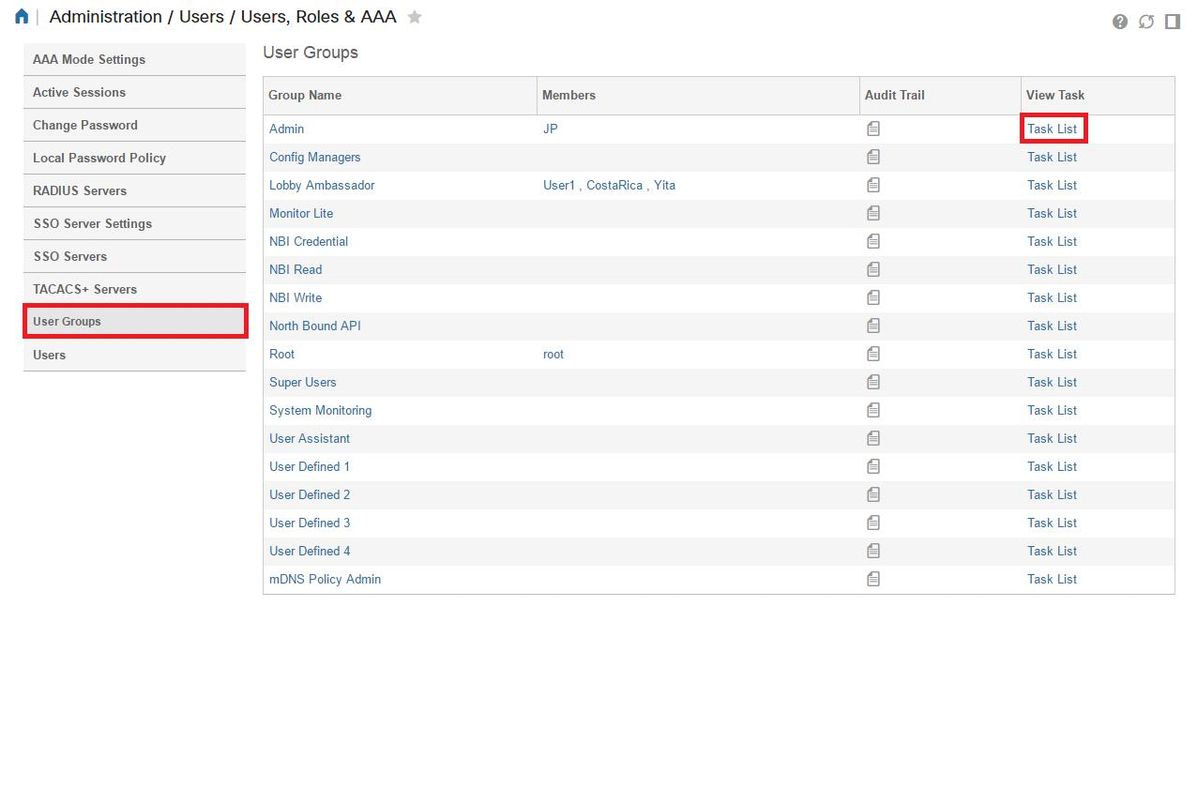

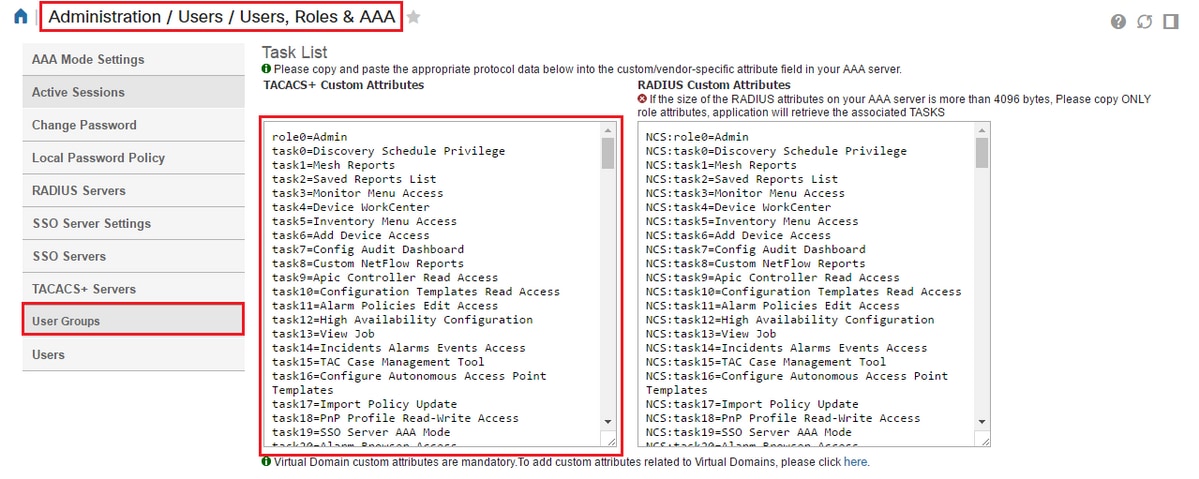

Obtenha os atributos na tela Administration / Users/ Users, Roles & AAA (Administração / Usuários/ Usuários, Funções e AAA) e selecione a guia User Groups (Grupos de usuários). Aqui você seleciona o nível de acesso de grupo que deseja fornecer. Neste exemplo, o acesso de administrador é fornecido selecionando a Lista de tarefas apropriada no lado esquerdo.

Copie todos os atributos personalizados TACACS.

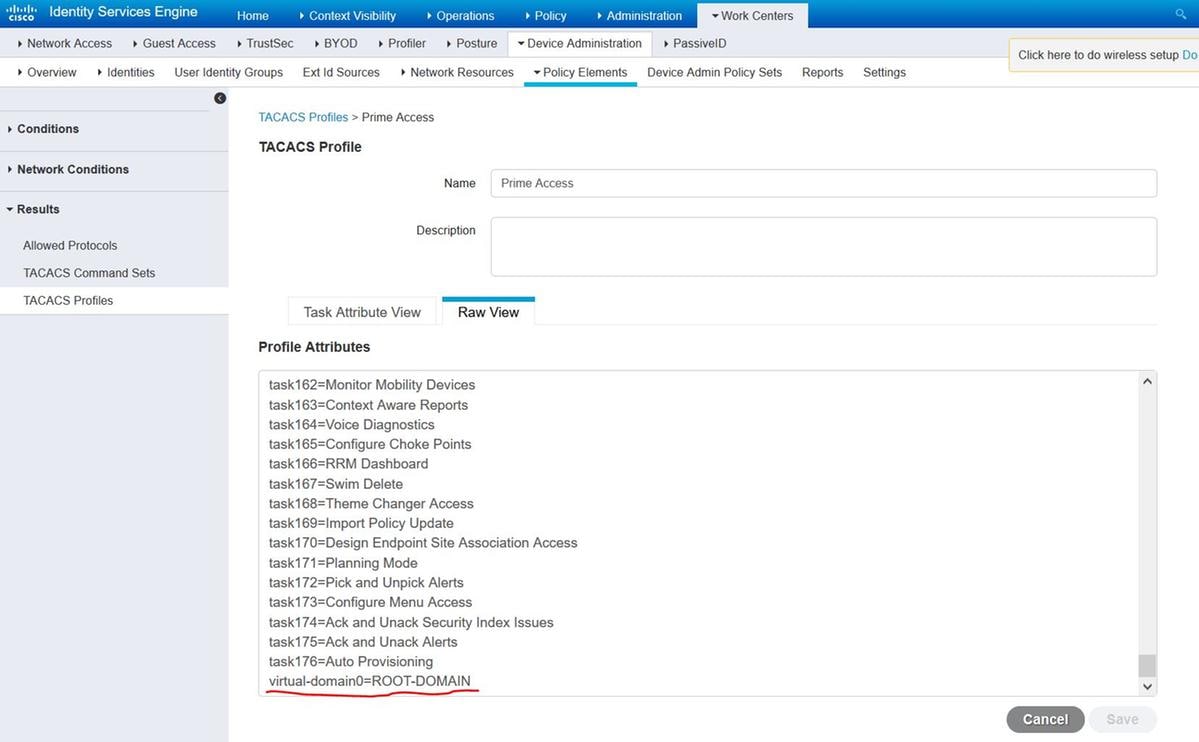

Em seguida, cole-os na seção Visualização bruta do Perfil no ISE.

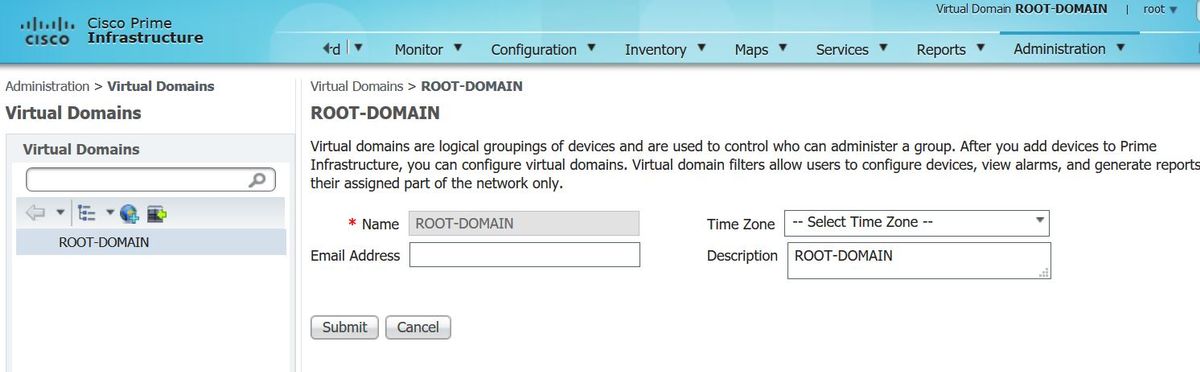

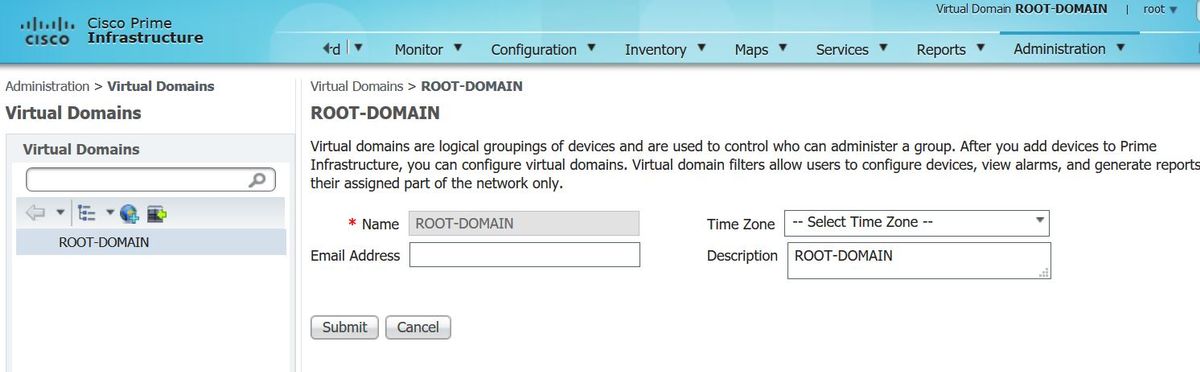

Os atributos personalizados do domínio virtual são obrigatórios. As informações de domínio raiz podem ser encontradas em Prime Administration -> Virtual Domains (Administração principal -> Domínios virtuais).

O nome do Domínio Virtual Prime deve ser adicionado como o atributo virtual-domain0="nome de domínio virtual"

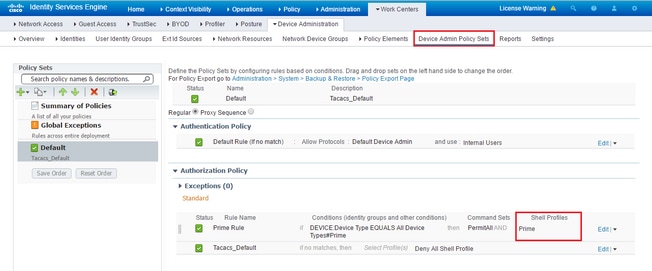

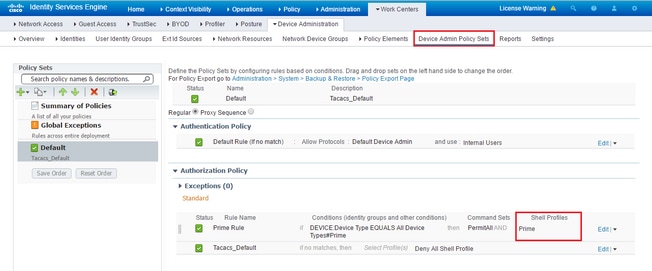

Depois que isso for feito, tudo o que você precisa fazer é criar uma regra para atribuir o Perfil do Shell criado na etapa anterior, em Centros de trabalho / Administração de dispositivo / Conjuntos de políticas de administração de dispositivo

(Observação: as "Condições" variam dependendo da implantação, no entanto, você pode usar o "Tipo de dispositivo" especificamente para Prime ou outro tipo de filtro, como o endereço IP de Prime, como uma das "Condições" para que essa regra filtre as solicitações corretamente)

Neste ponto, a configuração deve estar completa.

Troubleshooting

Se essa configuração não tiver êxito e se a opção de retorno local estiver ativada no Prime, você poderá forçar um failover do ISE, removendo o endereço IP do Prime. Isso fará com que o ISE não responda e forçará o uso de credenciais locais. Se o fallback local for configurado para ser executado em uma rejeição, as contas locais ainda funcionarão e fornecerão acesso ao cliente.

Se o ISE mostrar uma autenticação bem-sucedida e corresponder à regra correta, mas o Prime ainda estiver rejeitando a solicitação, verifique novamente se os atributos estão configurados corretamente no perfil e se nenhum atributo adicional está sendo enviado.

Feedback

Feedback