Introduction

Este documento descreve como configurar uma conexão SXP (Security Group Exchange Protocol) entre o ISE (Identity Services Engine) e um ASAv (virtual Adaptive Security Appliance).

O SXP é o protocolo SGT (Security Group Tag) Exchange usado pelo TrustSec para propagar mapeamentos de IP para SGT para dispositivos TrustSec. O SXP foi desenvolvido para permitir que as redes que incluem dispositivos de terceiros ou dispositivos antigos da Cisco que não suportam marcação em linha SGT tenham recursos TrustSec. O SXP é um protocolo de peering, um dispositivo atuará como um alto-falante e o outro como um ouvinte. O alto-falante do SXP é responsável por enviar as associações IP-SGT e o ouvinte é responsável por coletar essas associações. A conexão SXP usa a porta TCP 64999 como o protocolo de transporte subjacente e MD5 para integridade/autenticidade da mensagem.

O SXP foi publicado como um rascunho da IETF no link a seguir:

https://datatracker.ietf.org/doc/draft-smith-kandula-sxp/

Prerequisites

Requirements

Matriz de compatibilidade TrustSec:

http://www.cisco.com/c/en/us/solutions/enterprise-networks/trustsec/solution-overview-listing.html

Componentes Utilizados

ISE 2.3

ASAv 9.8.1

ASDM 7.8.1.150

Diagrama de Rede

Endereços IP

ISE: 14.36.143.223

ASAv: 14.36.143.30

Configuração inicial

Dispositivo de rede ISE

Registrar o ASA como um dispositivo de rede

Centros de Trabalho > TrustSec > Componentes > Dispositivos de Rede > Adicionar

Gerar PAC fora da banda (OOB) (Credencial de Acesso Protegido) e transferir

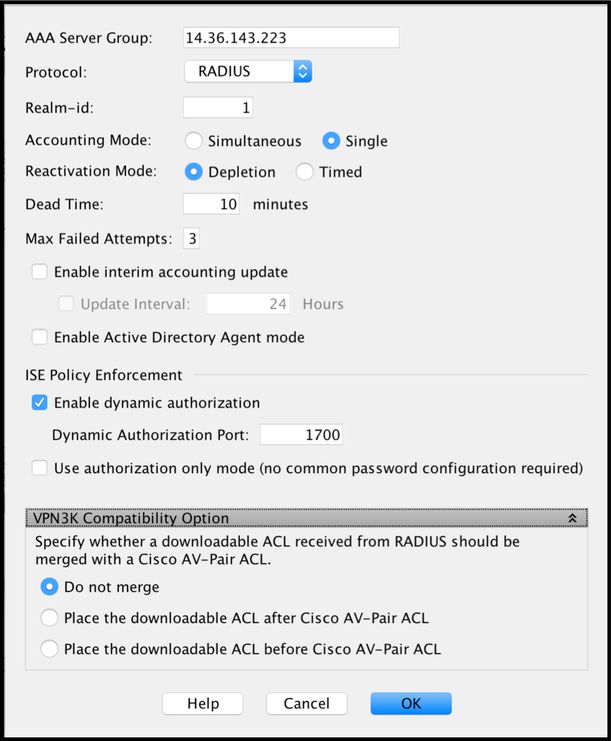

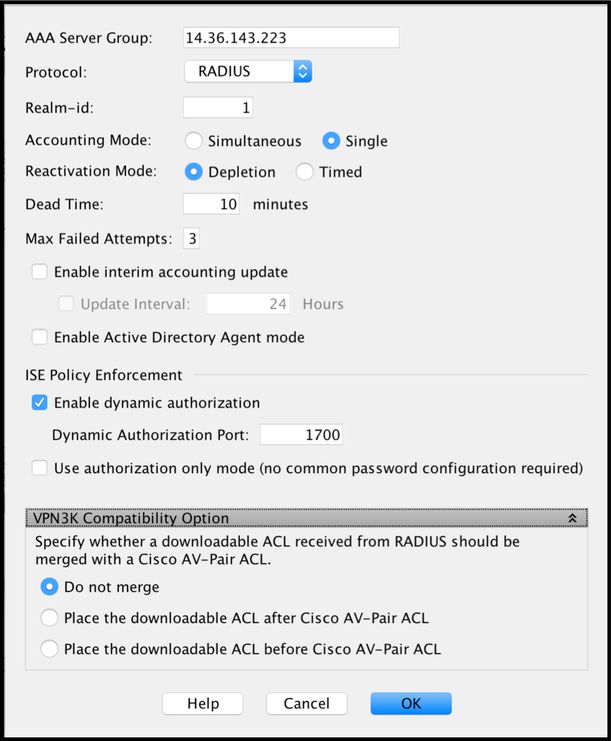

Configuração do servidor ASDM AAA

Criar grupo de servidores AAA

Configuração > Firewall > Identity by TrustSec > Server Group Setup > Manage...

Grupos de servidores AAA > Adicionar

- Grupo de servidores AAA: <Nome do grupo>

- Habilitar autorização dinâmica

Adicionar servidor ao grupo de servidores

Servidores no Grupo Selecionado > Adicionar

- Nome do servidor ou endereço IP: <Endereço IP do ISE>

- Porta de autenticação do servidor: 1812

- Porta de relatório do servidor: 1813

- Chave secreta do servidor: Cisco0123

- Senha comum: Cisco0123

Importar PAC baixado do ISE

Configuração > Firewall > Identity by TrustSec > Server Group Setup > Import PAC...

Atualizar dados do ambiente

Configuração > Firewall > Identity by TrustSec > Server Group Setup > Refresh Environment Data

Verificação

Logs ao vivo do ISE

Operações > RADIUS > Logs ao vivo

Grupos de segurança do ISE

Centros de Trabalho > TrustSec > Componentes > Grupos de Segurança

PAC de ASDM

Monitoramento > Propriedades > Identidade por TrustSec > PAC

Grupos de dados e segurança do ambiente ASDM

Monitoramento > Propriedades > Identidade por TrustSec > Dados de ambiente

Configuração do ASDM SXP

Habilitar SXP

Configuração > Firewall > Identity by TrustSec > Enable SGT Exchange Protocol (SXP)

Definir o endereço IP de origem padrão do SXP e a senha padrão do SXP

Configuração > Firewall > Identity by TrustSec > Connection Peers (Configuração > Firewall > Identidade por TrustSec > Peers de conexão)

Adicionar par SXP

Configuração > Firewall > Identity by TrustSec > Connection Peers > Add

- Endereço IP do peer: <Endereço IP do ISE>

Configuração do ISE SXP

Configuração de senha do Global SXP

WorkCenters > TrustSec > Settings > SXP Settings

Adicionar dispositivo SXP

WorkCenters > TrustSec > SXP > Dispositivos SXP > Adicionar

Verificação SXP

verificação de ISE SXP

WorkCenters > TrustSec > SXP > Dispositivos SXP

Mapeamentos ISE SXP

WorkCenters > TrustSec > SXP > Todos os mapeamentos SXP

verificação ASDM SXP

Monitoramento > Propriedades > Identidade por TrustSec > Conexões SXP

O ASDM aprendeu IP SXP para mapeamentos SGT

Monitoramento > Propriedades > Identidade por TrustSec > Mapeamentos IP

Captura de pacote tirada no ISE

Feedback

Feedback