Introdução

Este documento descreve o novo agente do conector de identidade passiva (ISE-PIC) do Identity Services Engine (ISE) que foi introduzido na versão 3.0 do ISE.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Administração do Cisco Identity Services

- MS-RPC, Protocolos WMI

- Administração do Ative Diretory

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Identity Services Engine versão 3.0 e posterior

- Microsoft Windows Server 2016 Standard

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

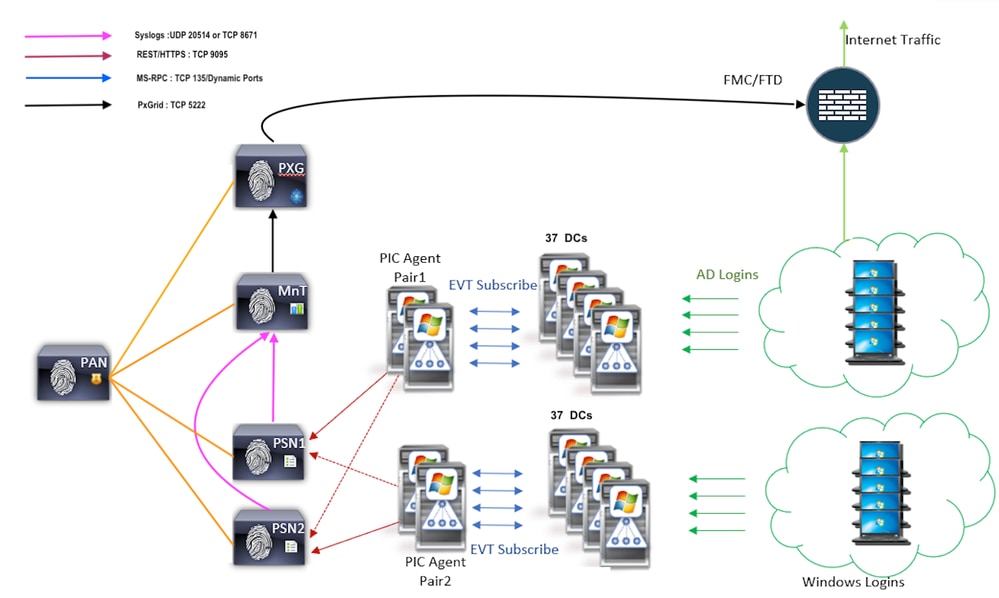

Este artigo também descreve as vantagens do ISE-PIC Agent e a configuração desse agente no ISE. O agente Passive Identity do ISE tornou-se parte integrante da solução Identity Firewall que também usa o Cisco FirePower Management Center.

Necessidade de um novo protocolo

O recurso Identidade passiva (ID passiva) do ISE direciona vários casos de uso importantes que incluem firewall baseado em identidade, EasyConnect e assim por diante. Esse recurso depende da capacidade de monitorar usuários que fazem login nos Controladores de Domínio do Ative Diretory e aprendem seus nomes de usuário e endereços IP. O protocolo principal usado atualmente para monitorar os controladores de domínio é o WMI. No entanto, a configuração é difícil/invasiva, tem um impacto no desempenho de clientes e servidores e, às vezes, tem uma latência extremamente grande ao ver eventos de logon em implantações dimensionadas. Após uma pesquisa minuciosa e maneiras alternativas de pesquisar as informações necessárias para o Passive Identity Services, foi decidido um protocolo alternativo, conhecido como EVT (Eventing API), que é mais eficiente no tratamento deste caso de uso. Às vezes, é chamado de MS-EVEN6, também conhecido como Eventing Remote Protocol, que é o protocolo baseado em RPC subjacente baseado no cabo.

Vantagens do uso do MS-EVEN6

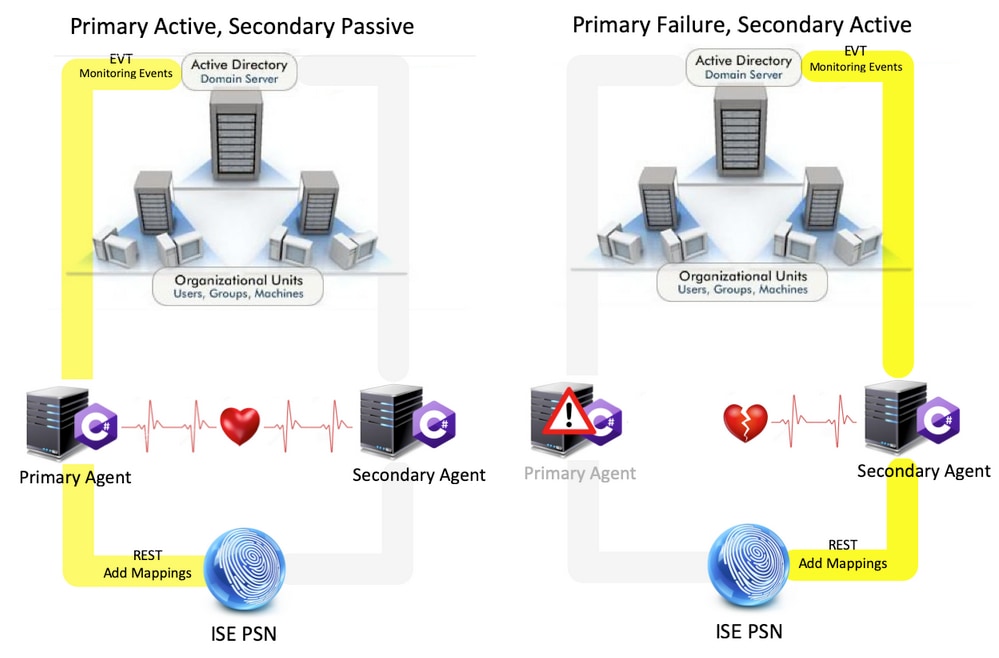

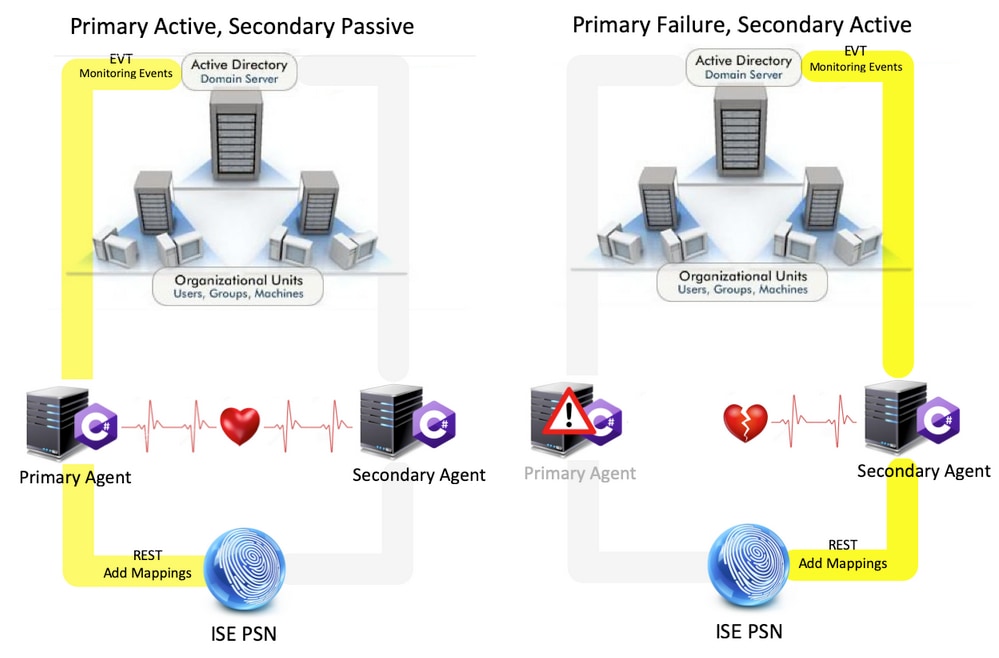

Alta Disponibilidade

O agente original não tinha opção de alta disponibilidade (HA) e, se fosse necessário fazer manutenção no servidor em que o agente estava em execução ou tinha uma interrupção, os eventos de logon seriam perdidos e recursos como o firewall baseado em identidade verificariam uma perda de dados durante esse período. Essa foi uma das principais preocupações com o uso do Agente PIC do ISE antes dessa versão. A partir desta versão, os agentes podem trabalhar em alta disponibilidade. O ISE usa a porta UDP 9095 para trocar pulsações entre os agentes para garantir alta disponibilidade. Pode haver vários pares de agentes de alta disponibilidade que podem ser configurados para monitorar diferentes controladores de domínio.

Escalabilidade

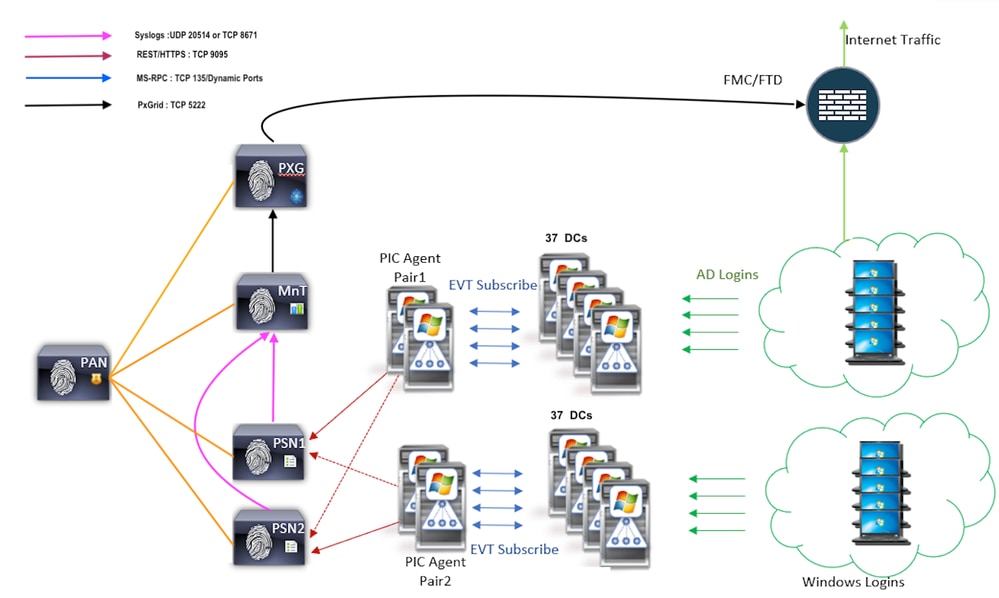

O novo agente oferece melhor suporte com maior número de escalas para um número suportado de controladores de domínio e o número de eventos que ele pode manipular. Estes são os números de escala que foram testados:

- Número máximo de controladores de domínio monitorados (com 2 pares de agentes): 74

- Número máximo de mapeamentos/eventos testados: 292.000 (3.950 eventos por DC)

- TPS máximo testado: 500

Dimensione a arquitetura de configuração de teste

Consulta de Eventos Históricos

Em caso de Failover ou de reinicialização do serviço para o PIC-Agent, para garantir que nenhum dado seja perdido, os eventos gerados no passado por um período configurado são consultados e enviados novamente aos nós PSN. Por padrão, eventos passados equivalentes a 60 segundos desde o início do serviço são consultados pelo ISE para negar qualquer perda de dados durante a perda de serviço.

Menos sobrecarga de processamento

Ao contrário da WMI, que usa muito a CPU em grande escala ou com carga pesada, o EVT não consome tantos recursos como a WMI. Os testes de escala mostraram um desempenho muito melhor das consultas com o uso do EVT.

Configurar

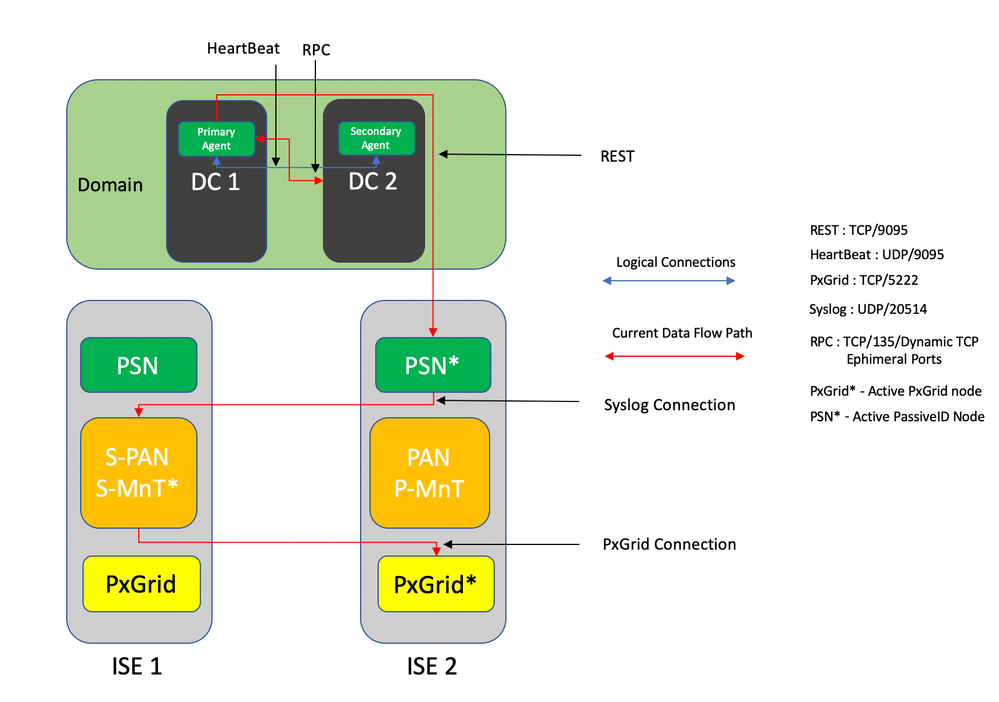

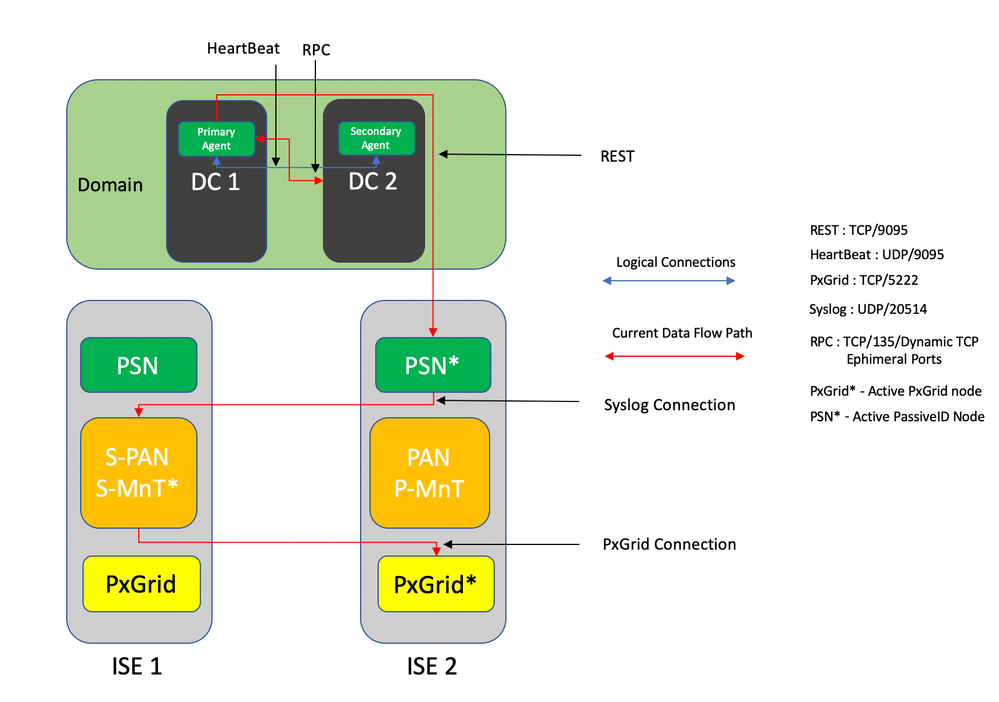

Diagrama de conectividade

Configurações

Configurar ISE para PassiveID Agent

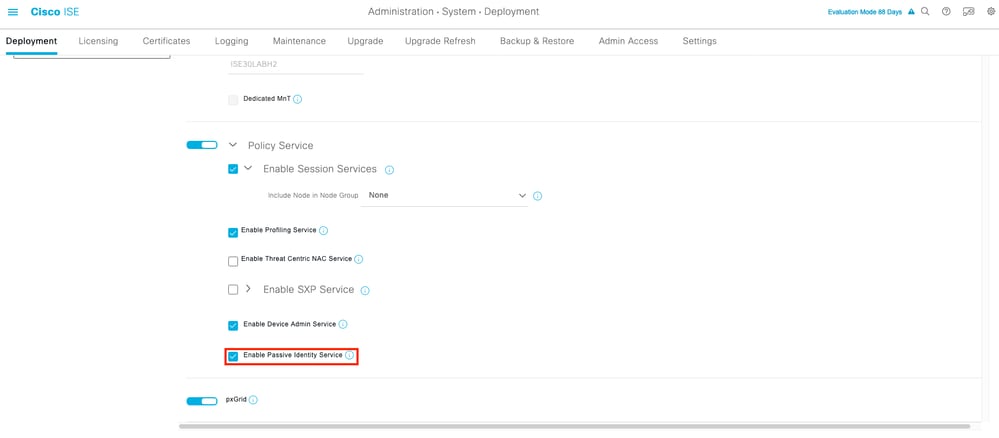

Para configurar os serviços PassiveID, você deve ter os Serviços de identidade passiva habilitados em pelo menos um Nó de serviço de política (PSN). Um máximo de dois nós pode ser usado para Passive Identity Services que funcionam no modo de operação Ativo/Standby. O ISE também deve ser adicionado a um domínio do Ative Diretory e somente os controladores de domínio presentes nesse domínio podem ser monitorados pelos agentes configurados no ISE. Para ingressar o ISE em um domínio do Ative Diretory, consulte o Guia de Integração do Ative Diretory.

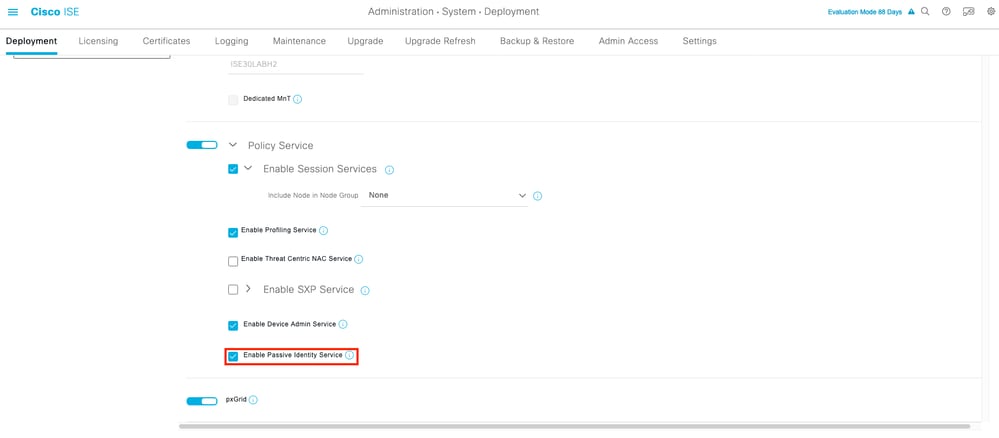

Navegue para Administração > Sistema > Implantação > [Escolha uma PSN] > Editar para habilitar o Passive Identity Services como mostrado aqui:

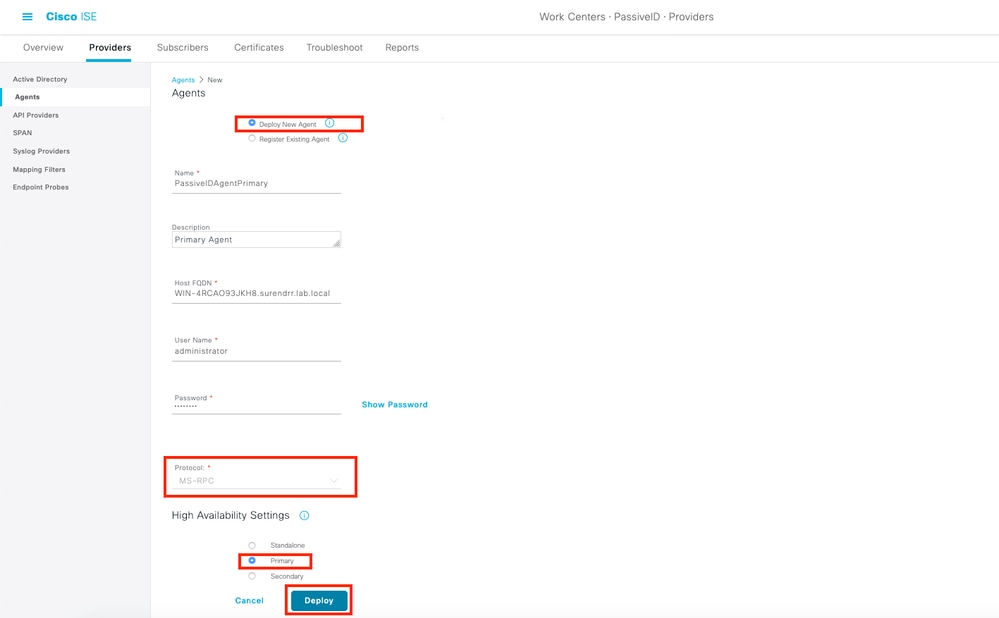

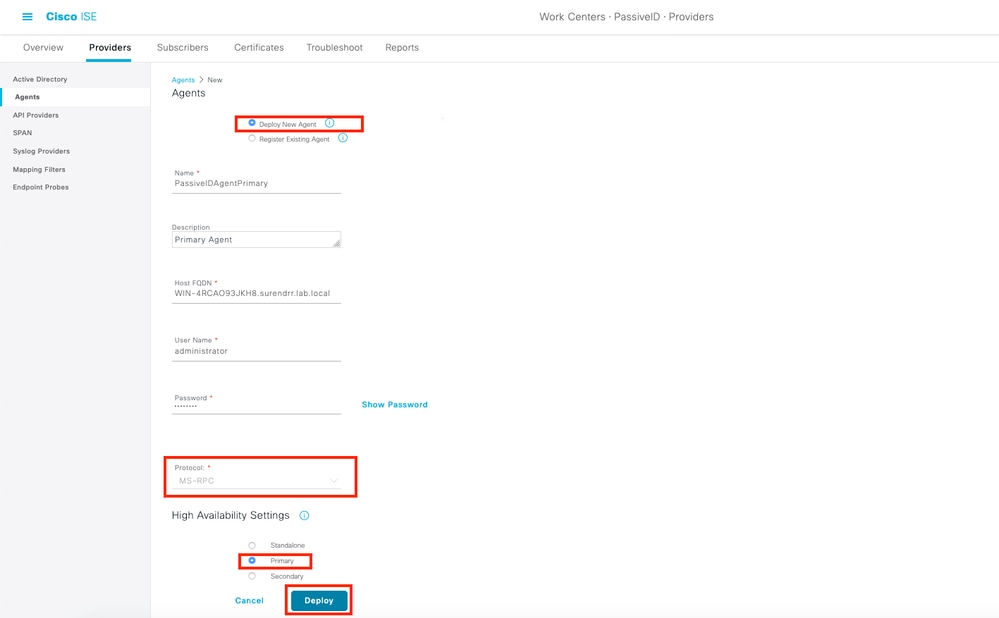

Navegue até Centros de trabalho > PassiveID > Provedores > Agentes > Adicionar para implantar um novo Agente como mostrado aqui:

Nota: 1. Se o agente for instalado pelo ISE no controlador de domínio, a conta usada aqui deverá ter privilégios suficientes para instalar um programa e executá-lo no servidor mencionado no campo Host Fully Qualified Domain Name (FQDN). O FQDN de Host aqui pode ser o de um servidor membro em vez de um controlador de domínio.

2. Se um agente já estiver instalado manualmente, ou de uma implantação anterior do ISE, com MSRPC, as permissões e configurações necessárias no Ative Diretory ou no Windows serão menores se comparadas ao WMI, o outro protocolo (e o único disponível antes do 3.0) usado pelos agentes PIC. A conta de usuário usada nesse caso pode ser uma conta de domínio regular que faz parte do grupo Leitores de Log de Eventos. Escolha Registrar Agente Existente e use estes detalhes de conta para registrar o agente que é instalado manualmente nos controladores de domínio.

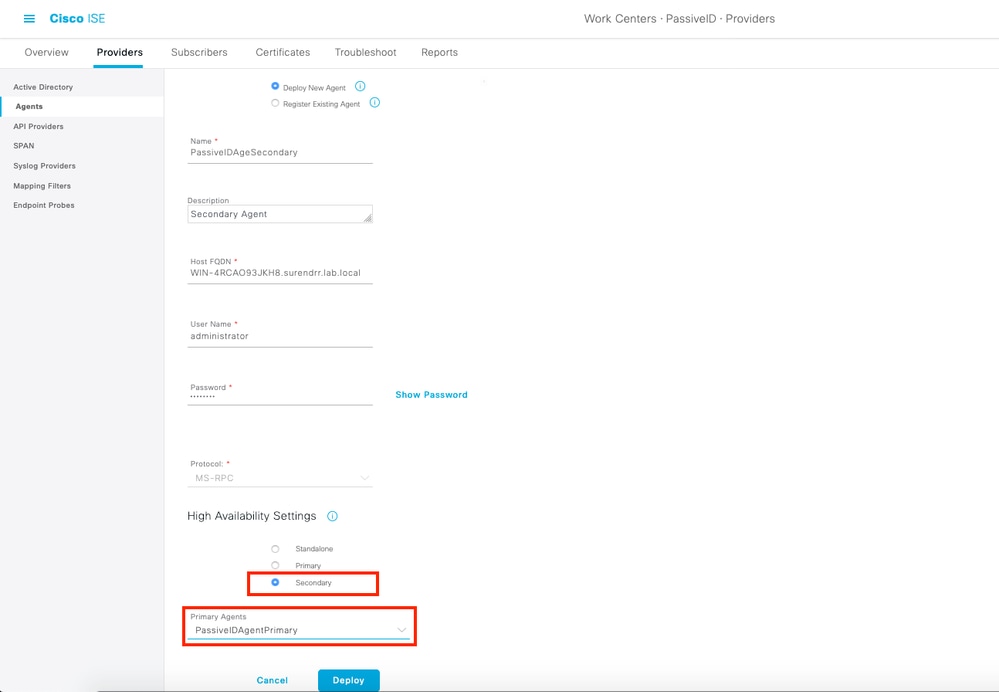

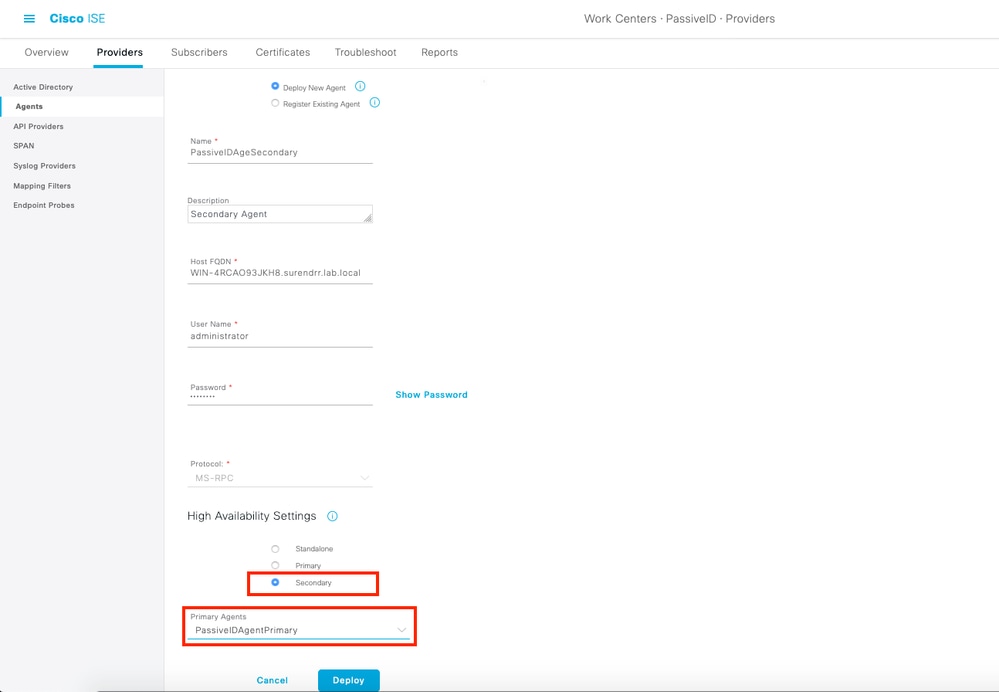

Depois de uma implantação bem-sucedida, configure outro agente em um servidor diferente e adicione-o como um agente secundário e, em seguida, seu par primário, como mostrado nesta imagem.

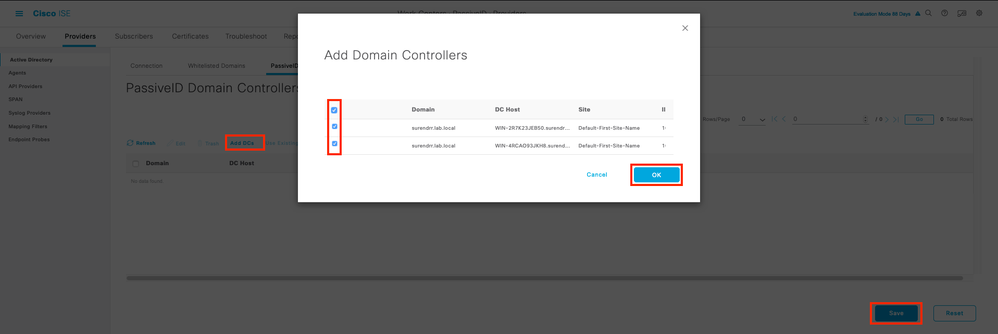

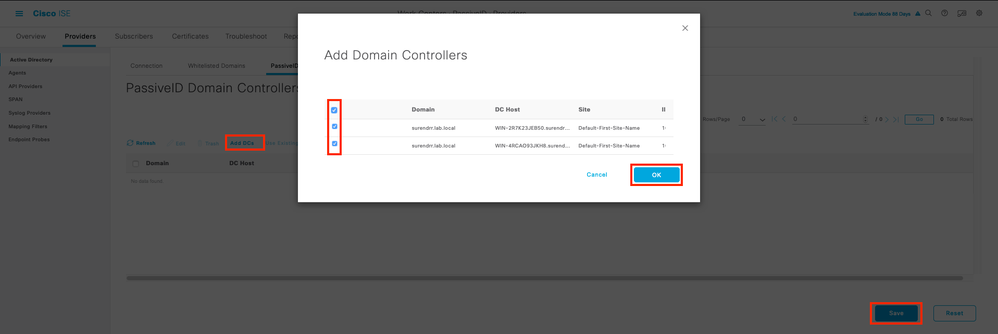

Para monitorar os controladores de domínio que usam os agentes, navegue para Centros de trabalho > PassiveID > Provedores > Ative Diretory > [Clique no ponto de junção] > PassiveID . Clique em Add DCs e escolha os controladores de domínio dos quais os eventos/Mapeamento de IP de usuário são recuperados, clique em OK e, em seguida, clique em Save para salvar as alterações, como mostrado nesta imagem.

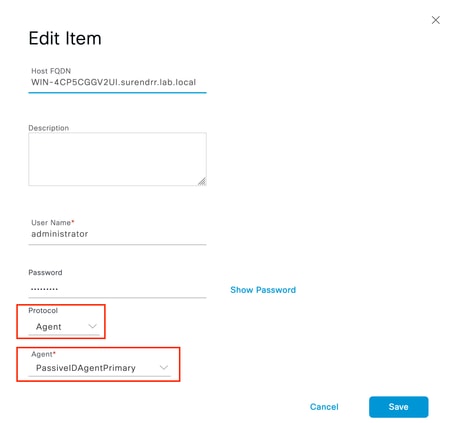

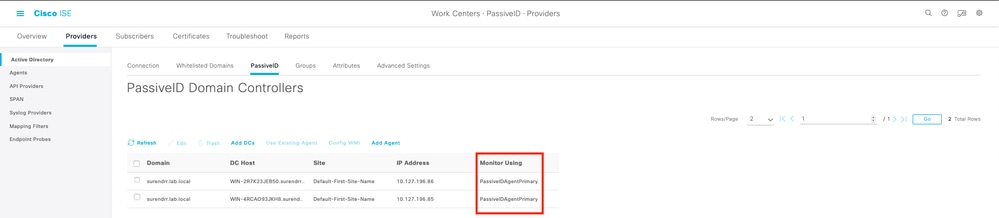

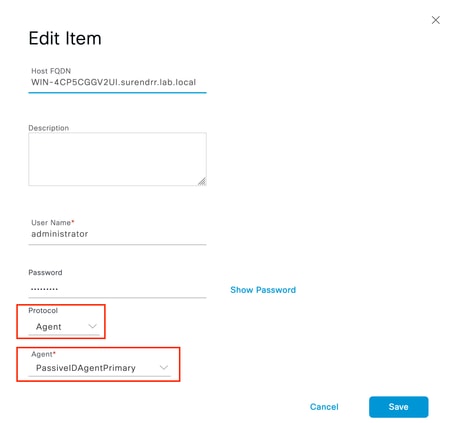

Para especificar os Agentes que podem ser usados para recuperar os eventos, navegue para Centros de trabalho > PassiveID > Provedores > Ative Diretory > [Clique no Ponto de junção] > PassiveID. Escolha os controladores de domínio e clique em Editar. Insira o Nome de usuário e a Senha. Escolha Agent e Save na caixa de diálogo. Clique em Save na guia PassiveID para concluir a configuração.

Observação: pode haver opções de configuração e teste aqui nesta seção até a versão 3.0 Patch 4.

Entender o arquivo de configuração do PassiveID Agent

O arquivo de configuração do PassiveID Agent está localizado em C:\Program Files (x86)\Cisco\Cisco ISE PassiveID Agent\PICAgent.exe.config . O conteúdo do arquivo de configuração é mostrado aqui:

<?xml version="1.0" encoding="utf-8"?>

<configuração>

<configSections>

<section name="log4net" type="log4net.Config.Log4NetConfigurationSectionHandler, log4net"/>

</configSections>

<log4net>

<root>

<level value="DEBUG" /> <!— Níveis de log: OFF, FATAL, ERROR, WARN, INFO, DEBUG, ALL —>

<!— Define o nível de log dos logs coletados para o PassiveID Agent no servidor em que ele é executado. -->

<appender-ref ref="RollingFileAppender" />

</root>

<appender name="RollingFileAppender" type="log4net.Appender.RollingFileAppender">

<file value="CiscoISEPICAgent.log" /> <!— Não modifique isso —>

<appendToFile value="true" />

<rollingStyle value="Size" />

<maxSizeRollBackups value="5" /> <!— Esse número define o número máximo de arquivos de log que são gerados antes de serem sobrepostos —>

<maximumFileSize value="10MB" /> <!— Define o tamanho máximo de cada arquivo de log gerado —>

<staticLogFileName value="true" />

<layout type="log4net.Layout.PatternLayout">

<valor de conversionPattern="%date %level - %message%newline" />

</layout>

</anexador>

</log4net>

<inicialização>

<supportedRuntime version="v4.0"/>

<supportedRuntime version="v2.0.50727"/>

</startup>

<appSettings>

<add key="heartbeatFrequency" value="400" /> <!— Este número define a frequência do heartbeat em milissegundos que é executada entre o Agente Primário e o Agente Secundário, se configurado em um par no ISE —>

<add key="heartbeatThreshold" value="1000"/> <!— Este número define a duração máxima em milissegundos pela qual o Agente aguarda as pulsações após as quais o outro Agente é marcado —>

<add key="showHeartbeats" value="false" /> <!— Altere o valor para "true" para ver as mensagens de pulsação no arquivo de log —>

<add key="maxRestThreads" value="200" /> <!— Define o número máximo de threads REST que podem ser gerados para enviar os eventos ao ISE. Não altere esse valor até e a menos que seja instruído pelo TAC da Cisco. —>

<add key="mappingTransport" value="rest" /> <!— Define o tipo de meio físico usado para enviar os mapeamentos ao ISE. Não altere esse valor —>

<add key="maxHistorySeconds" value="60" /> <!— Define a duração em segundos no passado para a qual os eventos históricos precisam ser recuperados no caso de um reinício de serviço —>

<add key="restTimeout" value="5000" /> <!— Define o valor de tempo limite para uma chamada REST para o ISE —>

<add key="showTPS" value="false" /> <!— Altere esse valor para "true" para ver o TPS de eventos que são recebidos e enviados para o ISE —>

<add key="showPOSTS" value="false" /> <!— Altere esse valor para "true" para imprimir os eventos que são enviados para o ISE —>

<add key="nodeFailoverTimeSpan" value="5000" /> <!— Define a condição para o limite em milissegundos dentro do qual o número de erros que podem ocorrer na comunicação com o nó PSN PassiveID ativo é contado para failover —>

<add key="nodeFailoverMaxErrors" value="5" /> <!— Define a contagem máxima de erros que são tolerados no nodeFailoverTimeSpan especificado antes do failover para o nó PSN PassiveID em standby —>

</appSettings>

</configuração>

Verificar

Verificar serviços PassiveID no ISE

1. Verifique se o serviço PassiveID está habilitado na GUI e também marcado em execução no comando show application status ise na CLI do ISE.

ISE PROCESS NAME STATE PROCESS ID

--------------------------------------------------------------------

Database Listener running 129052

Database Server running 108 PROCESSES

Application Server running 9830

Profiler Database running 5127

ISE Indexing Engine running 13361

AD Connector running 20609

M&T Session Database running 4915

M&T Log Processor running 10041

Certificate Authority Service running 15493

EST Service running 41658

SXP Engine Service disabled

Docker Daemon running 815

TC-NAC Service disabled

pxGrid Infrastructure Service disabled

pxGrid Publisher Subscriber Service disabled

pxGrid Connection Manager disabled

pxGrid Controller disabled

PassiveID WMI Service running 15951

PassiveID Syslog Service running 16531

PassiveID API Service running 17093

PassiveID Agent Service running 17830

PassiveID Endpoint Service running 18281

PassiveID SPAN Service running 20253

DHCP Server (dhcpd) disabled

DNS Server (named) disabled

ISE Messaging Service running 1472

ISE API Gateway Database Service running 4026

ISE API Gateway Service running 7661

Segmentation Policy Service disabled

REST Auth Service disabled

SSE Connector disabled

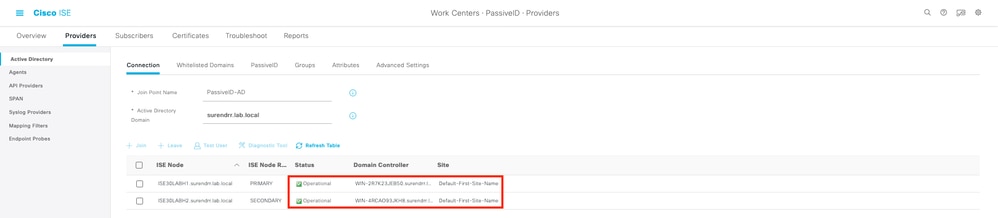

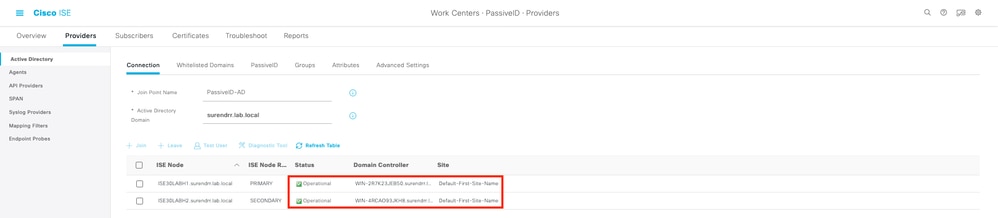

2. Verifique se o provedor do Ative Diretory do ISE está conectado aos controladores de domínio em Centros de Trabalho > PassiveID > Provedores > Ative Diretory > Conexão.

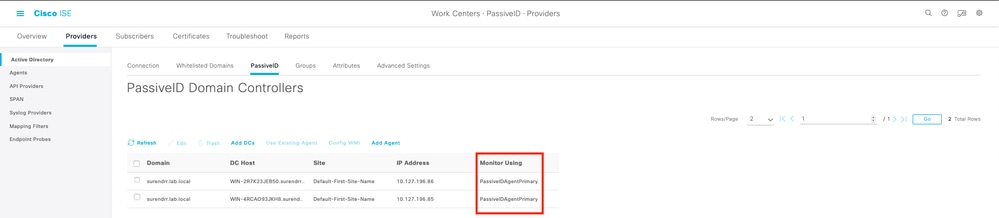

3. Verifique se os controladores de domínio necessários são monitorados pelo Agente em Centros de Trabalho > PassiveID > Provedores > Ative Diretory > PassiveID.

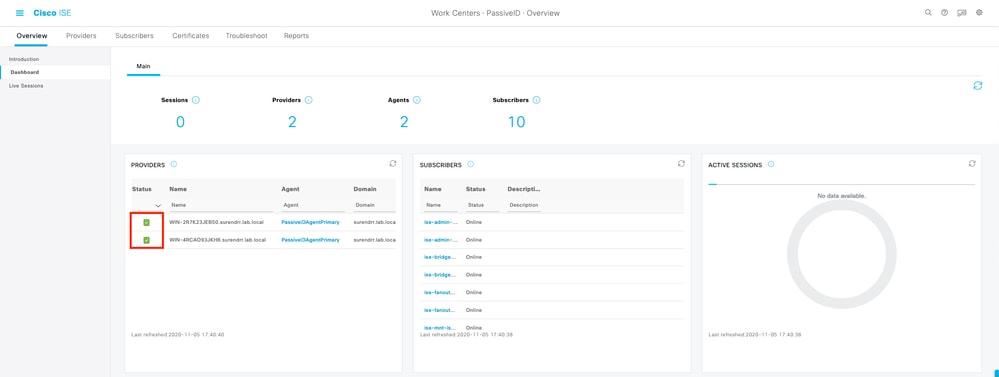

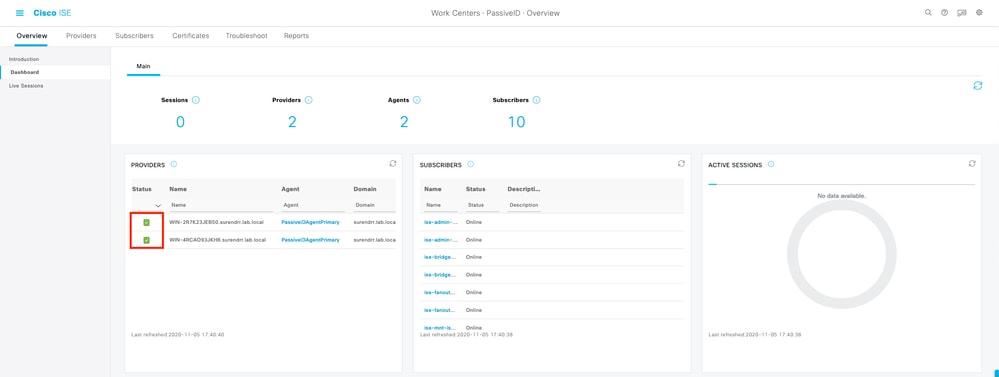

4. Verifique se o status dos controladores de domínio que estão sendo monitorados está ativo. Por exemplo, marcado como verde no painel em Centros de trabalho > PassiveID > Visão geral > Painel.

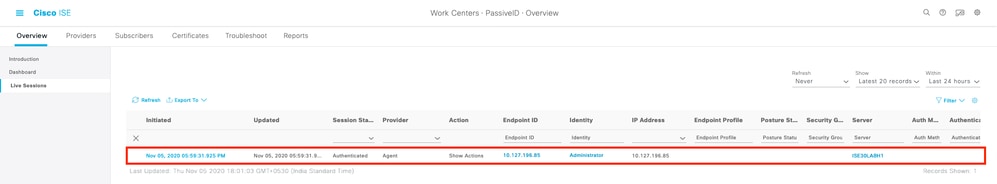

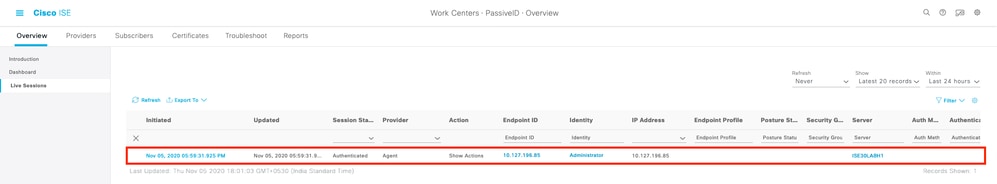

5. Verifique se as sessões ativas estão sendo preenchidas quando um logon do Windows é registrado no controlador de domínio em Centros de Trabalho > PassiveID > Visão Geral > Sessões ao Vivo.

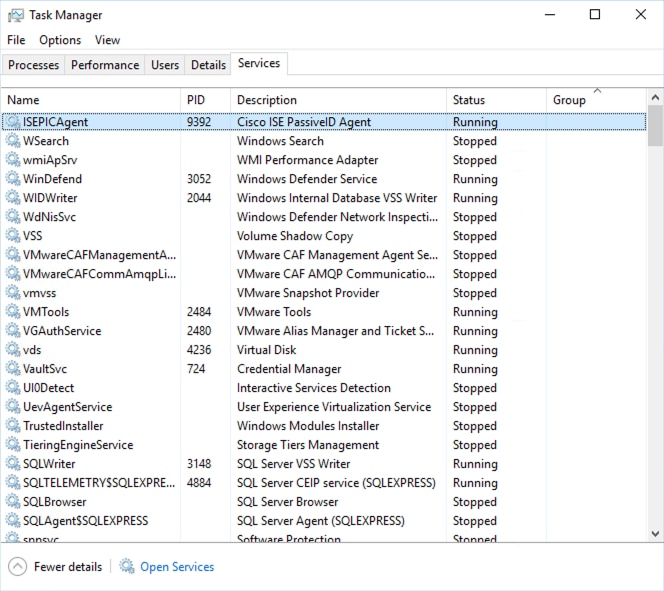

Verificar Serviços do Agente no Windows Server

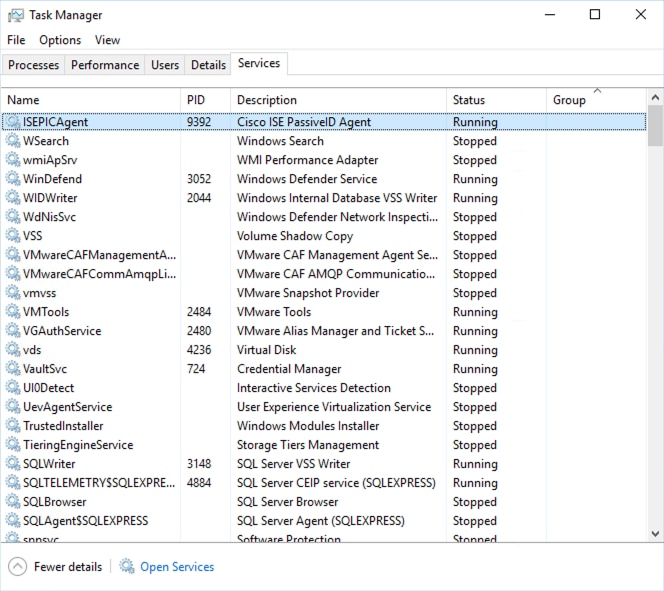

1. Verifique o serviço ISEPICAgent no servidor onde o Agente PIC está instalado.

Feedback

Feedback