Introdução

Este documento descreve como integrar o Intune Mobile Device Management (MDM) com o Cisco Identity Services Engine (ISE).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento de serviços MDM no Cisco ISE

- Conhecimento dos Serviços do Microsoft Azure Intune

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Identity Services Engine 3.0

- Aplicativo do Microsoft Azure Intune

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Os servidores MDM protegem, monitoram, gerenciam e dão suporte a dispositivos móveis implantados em operadoras móveis, provedores de serviços e empresas. Esses servidores atuam como o servidor de políticas que controla o uso de alguns aplicativos em um dispositivo móvel (por exemplo, um aplicativo de e-mail) no ambiente implantado. No entanto, a rede é a única entidade que pode fornecer acesso granular a endpoints com base em Listas de Controle de Acesso (ACLs). O ISE consulta os servidores MDM quanto aos atributos de dispositivo necessários para criar ACLs que fornecem controle de acesso à rede para esses dispositivos. O Cisco ISE integra-se ao Microsoft Intune MDM Server para ajudar as organizações a proteger dados corporativos quando os dispositivos tentam acessar recursos locais.

Configurar

Diagrama de Rede

Configurar o Microsoft Intune

Importar os Certificados do Portal do Intune para o Repositório Confiável do ISE

Faça logon no Console de Administração do Intune ou no console de Administração do Azure, qualquer que seja o site que tenha seu locatário. Use o navegador para obter os detalhes do certificado:

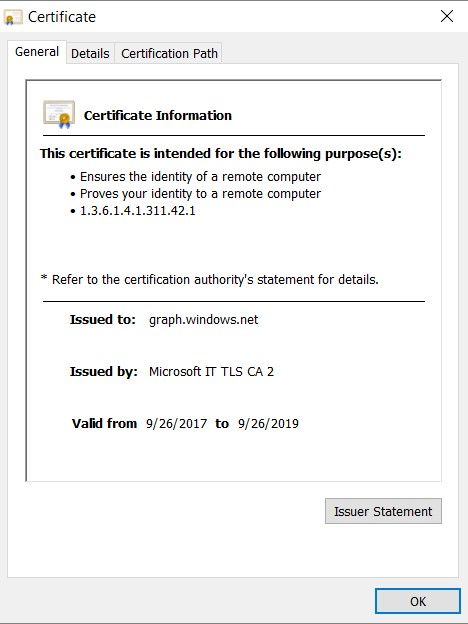

Etapa 1. Abra o Microsoft Azure portal a partir de um navegador da Web.

Etapa 2. Clique no símbolo de cadeado na barra de ferramentas do navegador e clique em View Certificates.

Etapa 3. Na janela Certificado, clique na Certification Path guia. Um exemplo é mostrado abaixo:

Etapa 4. Localize Baltimore Cyber Trust root, qual é a CA raiz comum. No entanto, se houver outra CA raiz diferente, clique no certificado dessa CA raiz. Na guia Details (Detalhes) desse certificado de CA raiz, você pode copiá-lo para o arquivo e salvá-lo como um certificado BASE64.

Etapa 5. No ISE, navegue até Administration > System > Certificates > Trusted Certificates, e importe o certificado raiz que acabou de ser salvo. Dê ao certificado um nome significativo, como Azure MDM. Repita também o procedimento para os certificados CA intermediários.

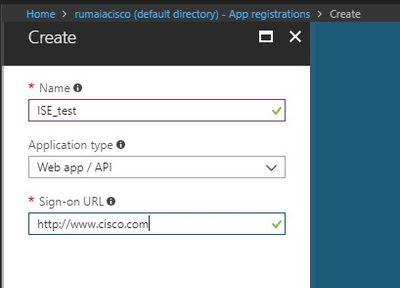

Implantar o ISE como um Aplicativo no Portal do Azure

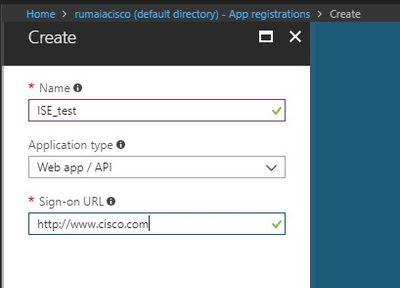

Etapa 1. Navegue até o Azure Active Directory e escolha App registrations.

Etapa 2. Em App registrations, crie um novo registro de aplicativo com o nome ISE. Clique Create como mostrado nesta imagem.

Etapa 3. Escolha Settings para editar o aplicativo e adicionar os componentes necessários.

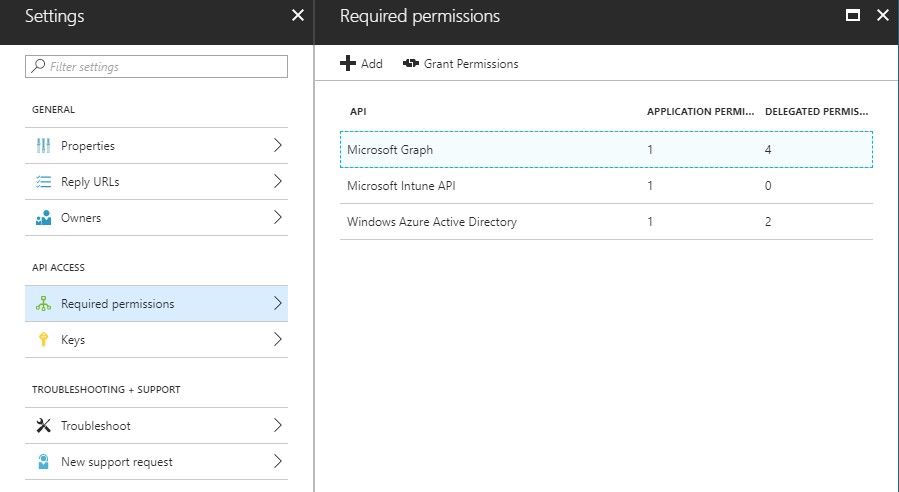

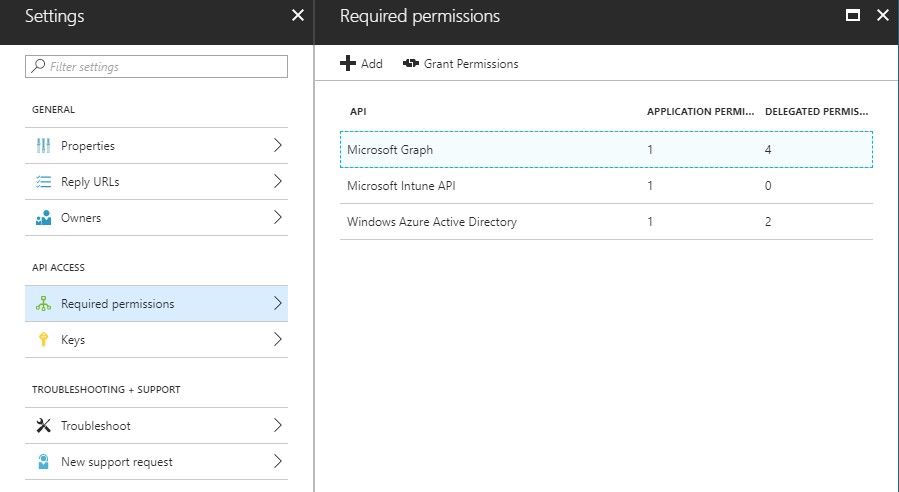

Etapa 4. Em Settings, escolha as permissões necessárias e aplique estas opções:

- Microsoft Graph

- Permissões delegadas

- Leia a Configuração e as Políticas de Dispositivo do Microsoft Intune

- Leia a Configuração do Microsoft Intune

- Entrar usuários

- Acessar os dados do usuário a qualquer momento

- API do Microsoft Intune

- Obter informações de estado e conformidade do dispositivo do Microsoft Intune

- Ative Diretory do Microsoft Azure

- Permissões delegadas

- Ler dados do diretório

- Entre e leia o perfil do usuário

O resultado da configuração é semelhante ao mostrado aqui:

Etapa 5. Clique Grant Permissions para confirmar todas as permissões do aplicativo. Esse processo leva de 5 a 10 minutos para entrar em vigor. Edite o arquivoAzure Manifest do aplicativo criado para importar certificados internos da CA do ISE.

Importar Certificados ISE para o Aplicativo no Azure

Etapa 1. Baixe o arquivo de manifesto do aplicativo.

Observação: é um arquivo com uma extensão JSON. Não edite o nome do arquivo ou a extensão, caso contrário, haverá falha.

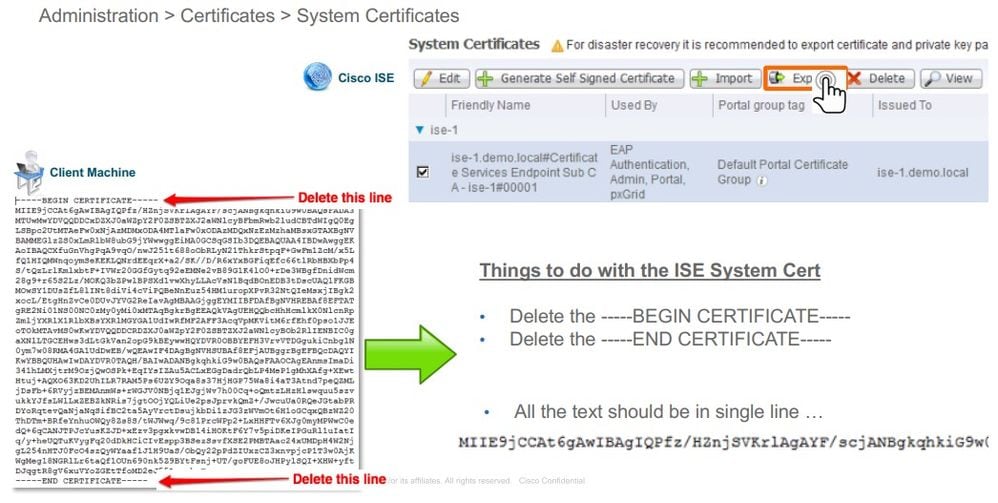

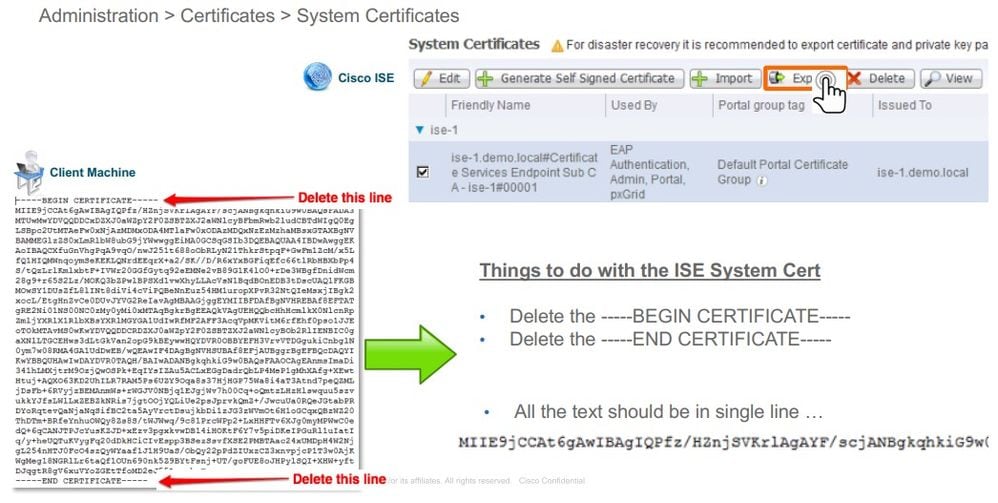

Etapa 2. Exporte o certificado do sistema ISE de todos os nós. No PAN, navegue para Administration > System > Certificates > System Certificates, escolher o certificado de servidor autoassinado padrão e clique emExport.. Escolha Export Certificate Only(padrão) e escolha um local para salvá-lo. Exclua as marcas BEGIN e END do certificado e copie o restante do texto como uma única linha. Isso se aplica às versões anteriores a junho de 2020 descritas na seção Opção legada.

A partir de junho de 2020, o Portal permite que você carregue certificados diretamente.

Opção herdada:

Etapa 1. Execute um procedimento do PowerShell para transformar o certificado em BASE64 e importá-lo corretamente para o arquivo de manifesto JSON do Azure. Use o aplicativo Windows PowerShell ou Windows PowerShell ISE do Windows. Use estes comandos:

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 $cer.Import(“mycer.cer”) $bin = $cer.GetRawCertData() $base64Value = [System.Convert]::ToBase64String($bin) $bin = $cer.GetCertHash() $base64Thumbprint = [System.Convert]::ToBase64String($bin) $keyid = [System.Guid]::NewGuid().ToString()

Etapa 2. Mantenha os valores para $base64Thumbprint, $base64Value, e $keyid, que serão usados na próxima etapa. Todos esses valores são adicionados ao campo JSON keyCredentialsjá que, por padrão, ele se parece com isto:

Para fazer isso, certifique-se de usar os valores nesta ordem:

"keyCredentials": [ { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_PPAN”, “keyId“: “$keyid_from_above_PPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE PPAN cert" }, { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_SPAN”, “keyId“: “$keyid_from_above_SPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE SPAN cert" } ],

Etapa 3. Carregue o arquivoJSON editado no Portal do Azure para validar o keyCredentials dos certificados usados no ISE.

Ele deve ser semelhante a:

Etapa 4. Lembre-se de que, após o upload, o value campo em keyCredentials mostra null que isso é imposto pelo lado da Microsoft para não permitir que esses valores sejam vistos após o primeiro upload.

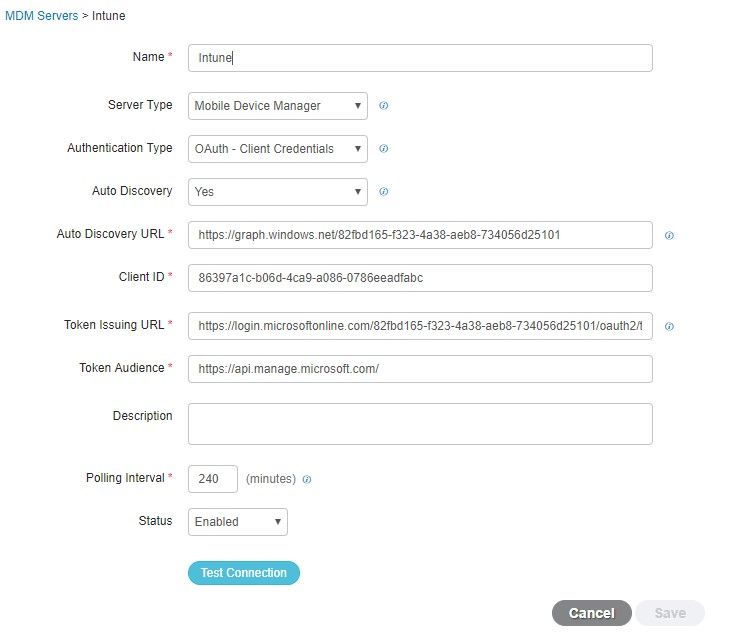

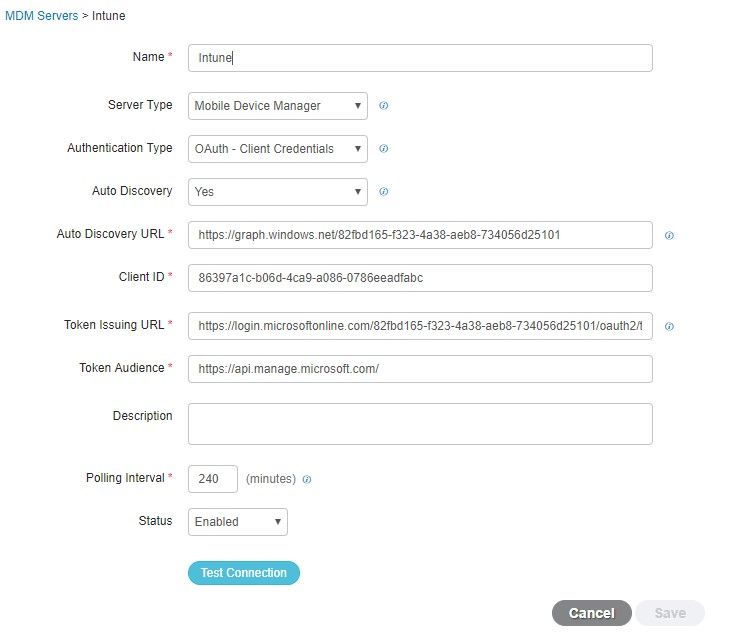

Os valores necessários para adicionar o servidor MDM no ISE podem ser copiados de Microsoft Azure AD Graph API Endpoint e OAUTH 2.0 Token Endpoint.

Esses valores devem ser inseridos na GUI do ISE. Navegue para Administration > Network Resources > External MDM e adicione um novo servidor:

| ISE |

Intune |

| URL de descoberta automática |

Pontos de Extremidade > Ponto de Extremidade da API do Microsoft Azure AD Graph |

| ID do cliente |

{Registered-App-Name} > ID do Aplicativo |

| URL de Emissão de Token |

Pontos de Extremidade > Ponto de Extremidade de Token OAuth 2.0 |

Depois que a configuração for concluída, o status mostrará enabled (habilitado).

Verificar e solucionar problemas

"Falha na conexão com o servidor" com base em sun.security.validator.ValidatorException

Etapa 1. Colete o pacote de suporte com estes logs no nível TRACE:

portal (guest.log) mdmportal (ise-psc.log) external-mdm (ise-psc.log)

Etapa 2. Verifique ise-psc.log os seguintes logs:

2016-10-17 12:45:52,158 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmAzureActiveDirectoryClient -::::- ClientId - a46a6fd7-4a31-4471-9078-59cb2bb6a5ab, Token issuance endpoint - https://login microsoftonline.com/273106dc-2878-42eb-b7c8-069dcf334687/oauth2/token, ResourceId/App Id uri - https://graph.windows.net 2016-10-17 12:45:52,329 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Certificate Friendly Name -USMEM-AM01-ISE.Sncorp.smith-nephew.com#USMEM-AM01-ISE.Sncorp.smith-nephew.c om#00003 2016-10-17 12:45:52,354 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Result of command invocation 2016-10-17 12:45:52,363 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Result of command invocation 2016-10-17 12:45:52,364 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Successfuly decrypted private key 2016-10-17 12:45:52,794 ERROR [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmAzureActiveDirectoryClient -::::- There is a problem with the Azure certificates or ISE trust store. sun.security.validator .ValidatorException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target 2016-10-17 12:45:52,794 ERROR [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmAzureActiveDirectoryClient -::::- Unable to acquire access token from Azure java.util.concurrent.ExecutionException: javax.net.ssl.SSLHandshakeException: sun.security.validator.ValidatorException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException : unable to find valid certification path to requested target

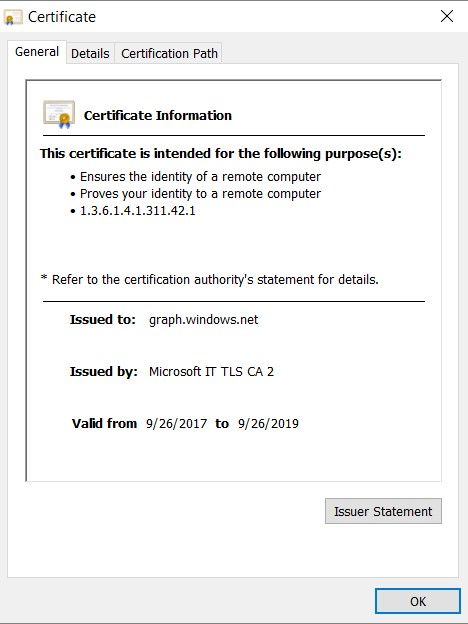

Isso indica que é necessário importar o graph.microsoft.com certificado, presente nesta página.

Etapa 3. Clique no lockerícone e verifique os detalhes do certificado.

Etapa 4. Salve-o em um arquivo no formato BASE64 e importe-o para o ISE Trusted Store. Certifique-se de importar a cadeia completa de certificados. Depois disso, teste a conexão com o servidor MDM novamente.

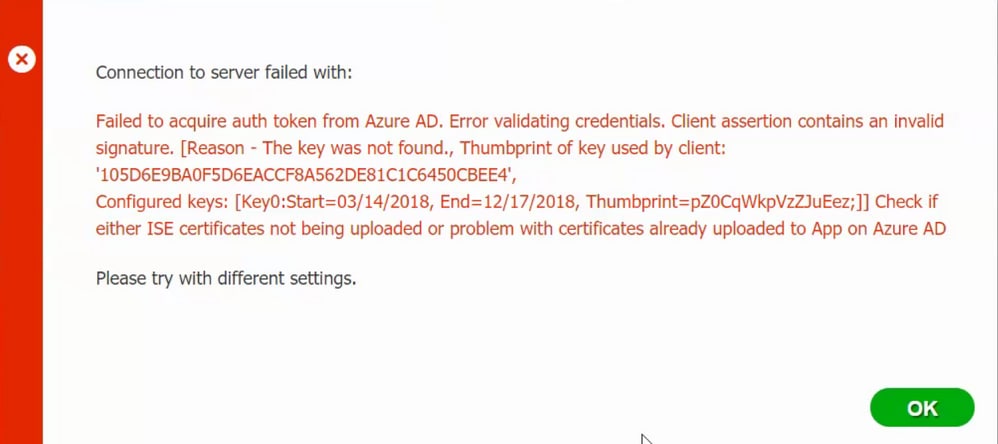

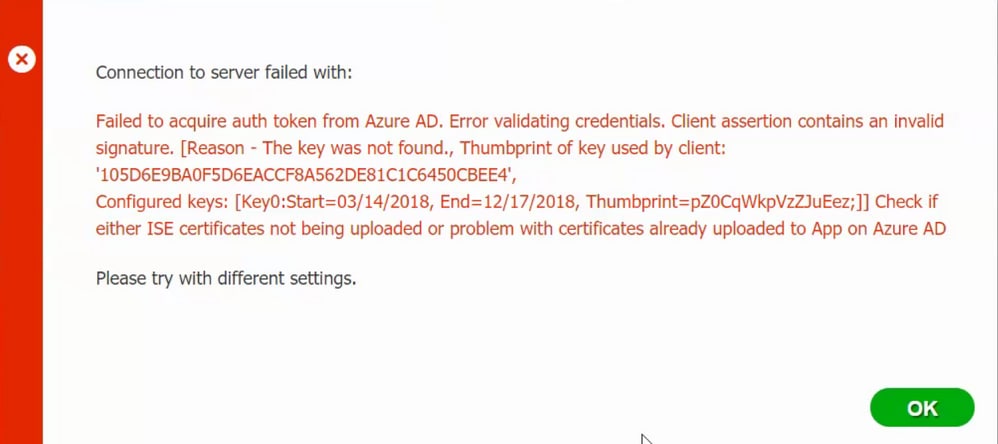

Falha ao Adquirir o Token de Autenticação do Azure AD

Geralmente, esse erro ocorre quando o JSON arquivo de manifesto contém a cadeia de certificados do ISE incorreta. Antes de carregar o arquivo de manifesto para o Azure, verifique se pelo menos esta configuração está presente:

"keyCredentials": [ { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_PPAN”, “keyId“: “$keyid_from_above_PPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE PPAN cert" }, { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_SPAN”, “keyId“: “$keyid_from_above_SPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE SPAN cert" } } ],

O exemplo anterior é baseado em um cenário em que há um PAN e uma SAN. Execute os scripts do PowerShell novamente e importe os valores BASE64 apropriados. Tente carregar o arquivo de manifesto e você não deve enfrentar nenhum erro.

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 $cer.Import(“mycer.cer”) $bin = $cer.GetRawCertData() $base64Value = [System.Convert]::ToBase64String($bin) $bin = $cer.GetCertHash() $base64Thumbprint = [System.Convert]::ToBase64String($bin) $keyid = [System.Guid]::NewGuid().ToString()

Lembre-se de aplicar os valores para $base64Thumbprint, $base64Value e $keyid conforme mencionado nas etapas na seção Configurar.

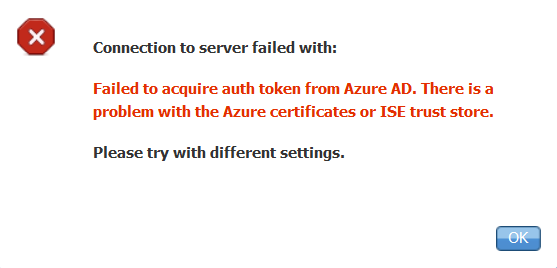

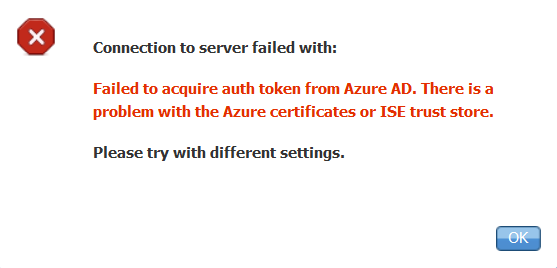

Falha ao Adquirir o Token de Autenticação do Azure AD

Geralmente, esse erro ocorre quando as permissões certas não são concedidas ao aplicativo do Azure no portal.azure.com. Verifique se seu aplicativo tem os atributos corretos e certifique-se de clicar Grant Permissions após cada alteração.

Essa mensagem ocorre quando o ISE tenta acessar a URL de emissão de token e retorna um certificado que o ISE não oferece. Verifique se toda a cadeia de CA está no armazenamento confiável do ISE. Se o problema ainda persistir após a instalação do certificado correto no armazenamento confiável do ISE, execute capturas de pacotes e teste a conectividade para ver o que está sendo enviado.

Informações Relacionadas

Feedback

Feedback