Integrar o AD para GUI do ISE e CLI Fazer login

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

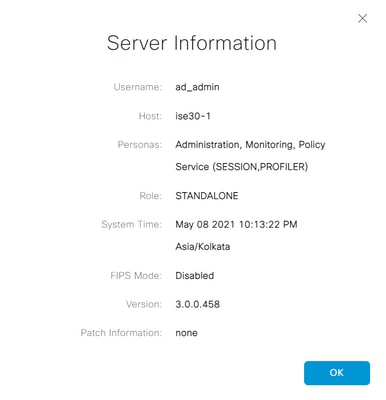

Este documento descreve a configuração do Microsoft AD como um armazenamento de identidade externo para acesso administrativo à GUI e CLI de gerenciamento do Cisco ISE.

Pré-requisitos

Requisitos

A Cisco recomenda o conhecimento destes tópicos:

- Configuração do Cisco ISE versão 3.0

- AD da Microsoft

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco ISE versão 3.0

- Windows Server 2016

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Use esta seção para configurar o uso do Microsoft AD como um armazenamento de identidade externo para acesso administrativo à GUI de gerenciamento do Cisco ISE.

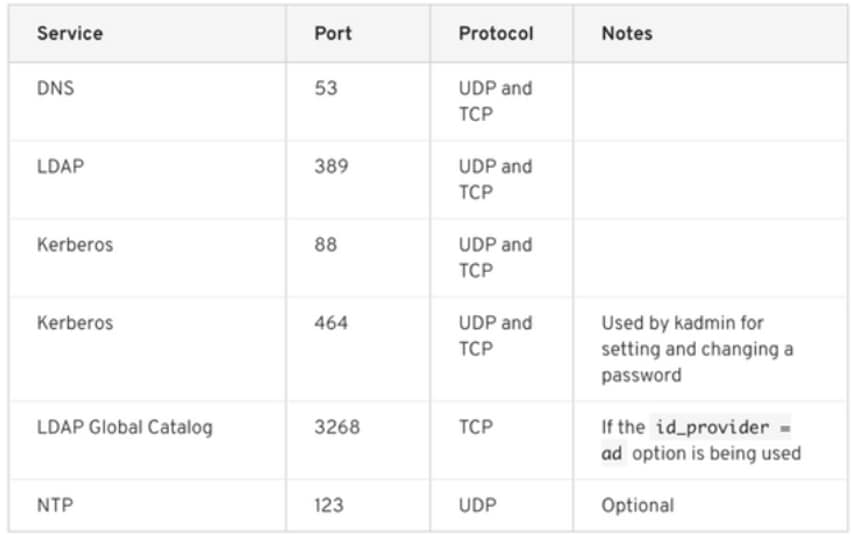

Essas portas são usadas entre o nó do ISE e o AD para esta comunicação:

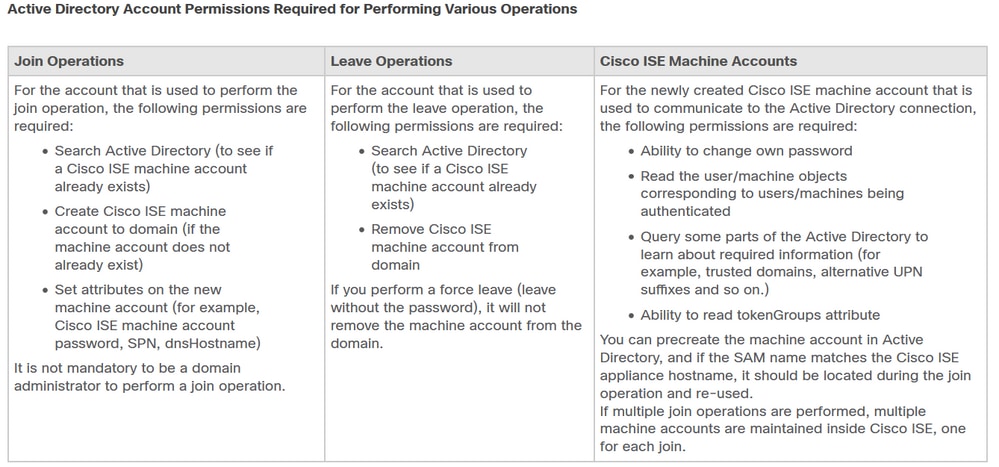

Observação: verifique se a conta do AD tem todos os privilégios necessários.

Junte-se ao ISE para o AD

- Navegue até

Administration > Identity Management > External Identity Sources > Active Directory. - Insira o novo nome do ponto de ingresso e o domínio do AD.

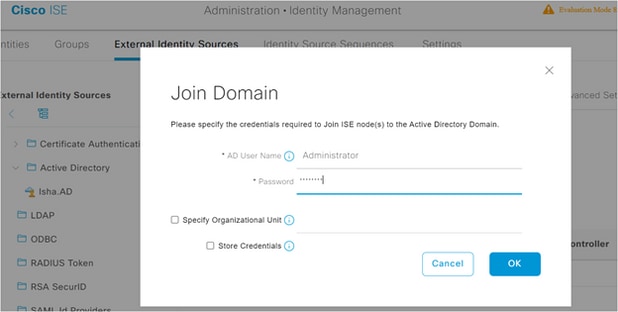

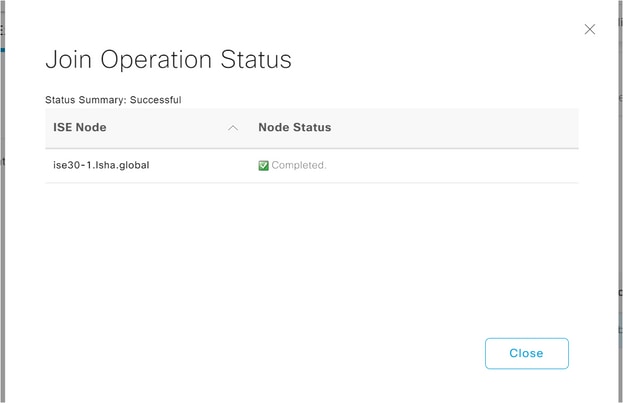

- Insira as credenciais da conta do AD que pode adicionar e fazer alterações em objetos de computador e clique em OK.

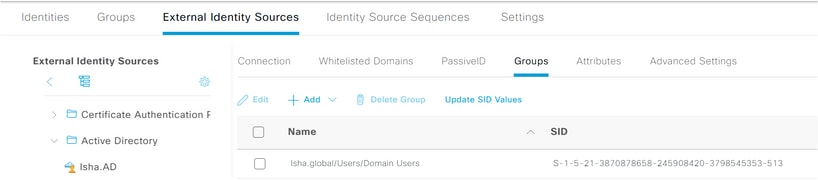

Selecionar grupos de diretórios

- Navegue até

Administration > Identity Management > External Identity Sources > Active Directory > Groups > Add > Select groups form Directory. - Importe pelo menos um Grupo do AD ao qual o administrador pertence.

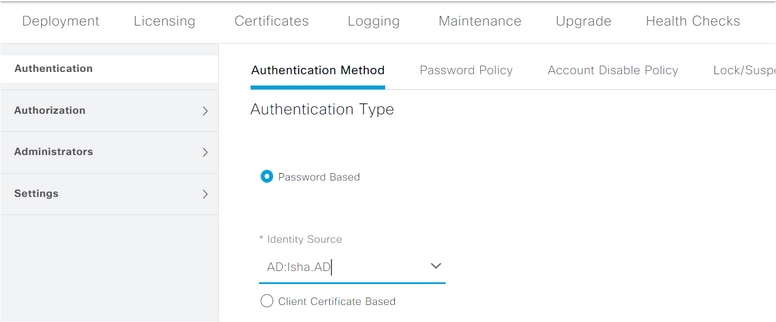

Habilitar Acesso Administrativo para AD

Habilitar Acesso Administrativo para ADConclua estas etapas para habilitar a autenticação baseada em senha para o AD:

- Navegue até

Administration > System > Admin Access > Authentication. - Na

Authentication Method guia, escolha aPassword Based opção. - Escolha AD na lista

Identity Source suspensa. - Clique em

Save Changes.

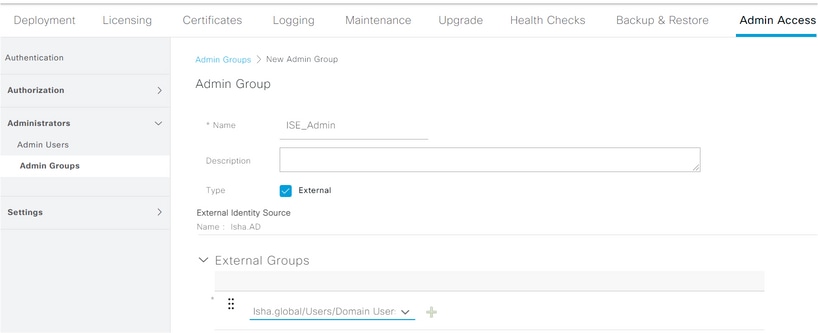

Configurar o grupo de administração para o mapeamento do grupo do AD

Configurar o grupo de administração para o mapeamento do grupo do ADDefina um Cisco ISE Admin Group e mapeie-o para um grupo AD. Isso permite autorização para determinar as Role Based Access Control (RBAC) permissões para o administrador com base na associação de grupo no AD.

- Navegue até

Administration > System > Admin Access > Administrators > Admin Groups. - Clique

Add no cabeçalho da tabela para exibir o novo painel deAdmin Group configuração. - Insira o nome do novo grupo Admin.

- No

Type campo, marque a caixa deExternal seleção. - Na lista

External Groups suspensa, escolha o grupo do AD para o qual você deseja que esse grupo de administradores mapeie, conforme definido naSelect Directory Groups seção. - Clique em

Save Changes.

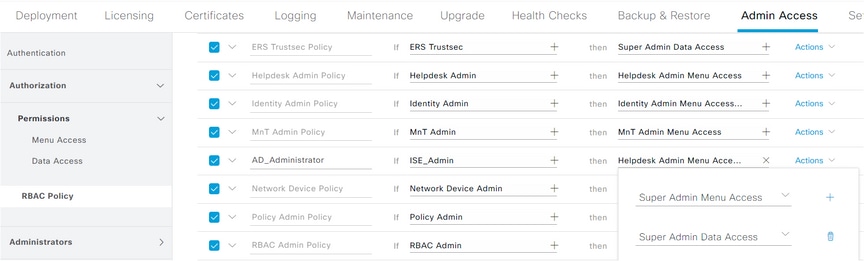

Definir permissões RBAC para o grupo de administradores

Definir permissões RBAC para o grupo de administradoresConclua estas etapas para atribuir permissões RBAC aos grupos de administradores criados na seção anterior:

- Navegue até

Administration > System > Admin Access > Authorization > Policy. - Na lista

Actions suspensa à direita, escolhaInsert New Policy para adicionar uma nova regra. - Crie uma nova regra chamada

AD_Administrator. Mapear com o grupo de administradores definido na seçãoEnable Administrative Access para AD e atribua a ela permissões.Observação: neste exemplo, o Grupo Admin chamado Super Admin é atribuído, o que equivale à conta admin padrão.

- Clique em

Save Changes. Confirmation (Confirmação) para que as alterações salvas sejam exibidas no canto inferior direito da GUI.

Acesso à GUI do ISE com credenciais do AD

Acesso à GUI do ISE com credenciais do ADConclua estas etapas para acessar a GUI do ISE com credenciais do AD:

- Encerre a sessão da GUI administrativa.

- Escolha AD na lista

Identity Source suspensa. - Insira o nome de usuário e a senha do banco de dados do AD e faça logon.

Observação: o ISE assume como padrão o armazenamento de usuário interno caso o AD esteja inacessível ou as credenciais de conta usadas não existam no AD. Isso facilita o logon rápido se você usar o armazenamento interno enquanto o AD estiver configurado para acesso administrativo.

Acesso à CLI do ISE com credenciais do AD

Acesso à CLI do ISE com credenciais do ADA autenticação com uma fonte de identidade externa é mais segura do que com o banco de dados interno. O RBAC para CLI Administrators suporta um armazenamento de identidade externo.

Observação: o ISE versão 2.6 e versões posteriores suportam apenas o AD como a fonte de identidade externa para login CLI.

Gerenciar uma única fonte de senhas sem a necessidade de gerenciar várias políticas de senha e administrar usuários internos no ISE, o que resulta em tempo e esforço reduzidos.

Pré-requisitos

Você deve ter definido o usuário Administrador e adicionado-o a um grupo Administrador. O administrador deve ser um Super Admin.

Definirthe User’s Attributes in the AD User Directory.

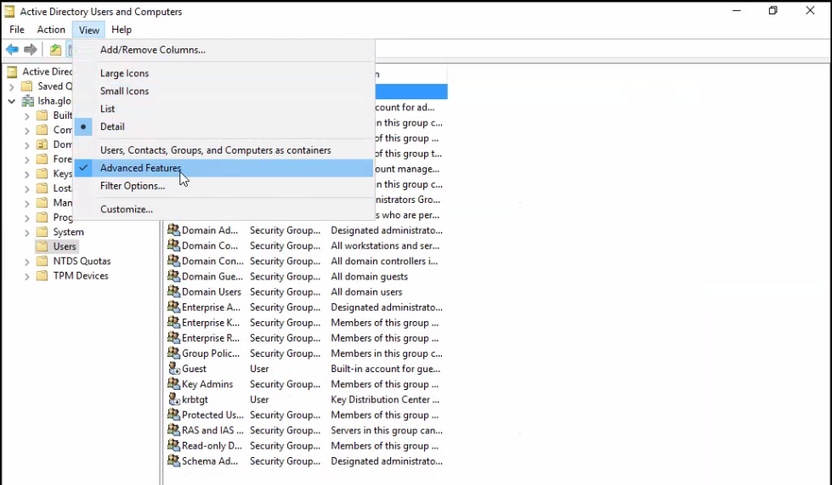

No servidor Windows que é executado, Active Directory, modifique os atributos de cada usuário que você planeja configurar como um Administrador CLI.

- Abra o

Server Manager Window, e navegue atéServer Manager > Roles > Active Directory Domain Services > Active Directory Users and Computers > [ ad.adserver ] <ad_server>.local. - Ative

Advanced Features no menu Exibir para que você possa editar os atributos de um usuário.

- Navegue até o grupo do AD que contém o usuário Admin e localize esse usuário.

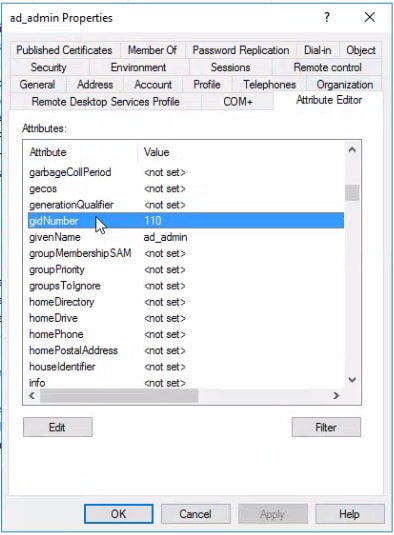

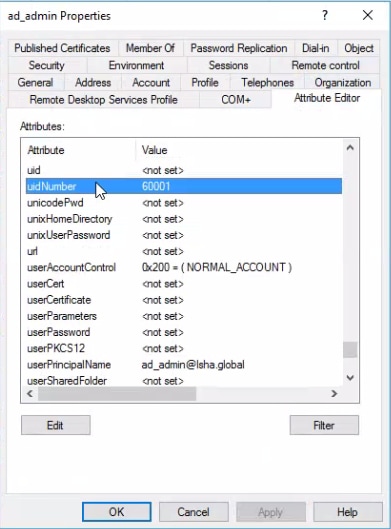

- Clique duas vezes no usuário para abrir a

Properties janela e escolha oAttribute Editor . - Clique em qualquer atributo e digite

gid para localizar o atributogidNumber . Se você não encontrar ogidNumber atributo, clique noFilter botão e desmarque.Mostrar somente atributos que tenham valores.

- Clique duas vezes no nome do atributo para editar cada atributo. Para cada usuário:

- Atribua

uidNumber mais de 60000 e verifique se o número é exclusivo. - Atribua

gidNumber como 110 ou 111. - GidNumber 110 indica um usuário administrador, enquanto 111 indica um usuário somente leitura.

- Não altere a atribuição

uidNumber após. - Se você modificar o

gidNumber , aguarde pelo menos cinco minutos antes de fazer uma conexão SSH.

- Atribua

Ingressar o usuário CLI do administrador no domínio do AD

Conecte-se à CLI do Cisco ISE, execute o identity-store comando e atribua o usuário Admin ao armazenamento de ID.

Por exemplo, para mapear o usuário admin da CLI para o Ative Diretory definido no ISE como isha.global, execute este comando:

identity-store active-directory domain-name <Domain name> user <AD join username>

Quando a junção estiver concluída, conecte-se ao Cisco ISE CLI e faça login como o usuário Admin CLI para verificar sua configuração.

Se o domínio usado nesse comando tiver ingressado anteriormente no nó do ISE, reingresse no domínio no console Administradores.

- Na GUI do Cisco ISE, clique no ícone

Menu e navegue atéAdministration > Identity Management > External Identity Sources. - No painel à esquerda, escolha

Active Directory e escolha o nome do AD. - No painel à direita, o status da conexão do AD possivelmente exibirá

Operational. There are errors se você testar a conexão com Test User com MS-RPC ou Kerberos. - Verifique se você ainda pode fazer login na CLI do Cisco ISE como o usuário da CLI do administrador.

CLI ISE

CLI ISE- Faça login na CLI do ISE:

ise30-1/admin# configure terminal Enter configuration commands, one per line. End with CNTL/Z. ise30-1/admin(config)#

- Associe o nó ao domínio:

ise30-1/admin(config)# identity-store active-directory domain-name isha.global user Administrator

Se o domínio jáisha.global estiver ingressado via interface do usuário, você deverá ingressar novamente no domínioisha.global da interface do usuário após essa configuração. Até que o novo ingresso aconteça, as autenticaçõesisha.global falharão.Do you want to proceed? Y/N:YPassword for Administrator:

Ingressou no domínio isha.global com êxito.Notas:

- Se o domínio já tiver ingressado via GUI, reingresse o nó a partir da GUI; caso contrário, as autenticações no AD continuarão a falhar.

- Todos os nós devem ser unidos individualmente via CLI.Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshooting

Problemas de junção

Problemas durante a operação de junção e os logs relacionados a isso podem ser vistos no arquivo /var/log/messages.

Comando:

show logging system messagesCenário de trabalho

2021-07-19T21:15:01.457723+05:30 ise30-1 dbus[9675]: [system] Activating via systemd: service name='org.freedesktop.realmd' unit='realmd.service'

2021-07-19T21:15:01.462981+05:30 ise30-1 systemd: Starting Realm and Domain Configuration...

2021-07-19T21:15:01.500846+05:30 ise30-1 dbus[9675]: [system] Successfully activated service 'org.freedesktop.realmd'

2021-07-19T21:15:01.501045+05:30 ise30-1 systemd: Started Realm and Domain Configuration.

2021-07-19T21:15:01.541478+05:30 ise30-1 realmd: * Resolving: _ldap._tcp.isha.global

2021-07-19T21:15:01.544480+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.115

2021-07-19T21:15:01.546254+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.236

2021-07-19T21:15:01.546777+05:30 ise30-1 realmd: * Successfully discovered: Isha.global

2021-07-19T21:15:09.282364+05:30 ise30-1 realmd: * Required files: /usr/sbin/oddjobd, /usr/libexec/oddjob/mkhomedir, /usr/sbin/sssd, /usr/bin/

2021-07-19T21:15:09.282708+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.MU0M60 -U Administrator ads join Isha.global

2021-07-19T21:15:12.701071+05:30 ise30-1 realmd: Enter Administrator's password:DNS update failed: NT_STATUS_INVALID_PARAMETER

2021-07-19T21:15:12.705753+05:30 ise30-1 realmd:

2021-07-19T21:15:12.706142+05:30 ise30-1 realmd: Use short domain name -- ISHA

2021-07-19T21:15:12.706580+05:30 ise30-1 realmd: Joined 'ISE30-1' to dns domain 'Isha.global'

2021-07-19T21:15:12.708781+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.MU0M60 -U Administrator ads keytab create

2021-07-19T21:15:13.786749+05:30 ise30-1 realmd: Enter Administrator's password:

2021-07-19T21:15:13.859916+05:30 ise30-1 realmd: * /usr/bin/systemctl enable sssd.service

2021-07-19T21:15:13.870511+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:13.870724+05:30 ise30-1 realmd: Created symlink from /etc/systemd/system/multi-user.target.wants/sssd.service to /usr/lib/systemd/system/sssd.service.

2021-07-19T21:15:13.943407+05:30 ise30-1 realmd: * /usr/bin/systemctl restart sssd.service

2021-07-19T21:15:13.956987+05:30 ise30-1 systemd: Starting System Security Services Daemon...

2021-07-19T21:15:14.240764+05:30 ise30-1 sssd: Starting up

2021-07-19T21:15:14.458345+05:30 ise30-1 sssd[be[Isha.global]]: Starting up

2021-07-19T21:15:15.180211+05:30 ise30-1 sssd[nss]: Starting up

2021-07-19T21:15:15.208949+05:30 ise30-1 sssd[pam]: Starting up

2021-07-19T21:15:15.316360+05:30 ise30-1 systemd: Started System Security Services Daemon.

2021-07-19T21:15:15.317846+05:30 ise30-1 realmd: * /usr/bin/sh -c /usr/sbin/authconfig --update --enablesssd --enablesssdauth --enablemkhomedir --nostart && /usr/bin/systemctl enable oddjobd.service && /usr/bin/systemctl start oddjobd.service

2021-07-19T21:15:15.596220+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:15.691786+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:15.750889+05:30 ise30-1 realmd: * Successfully enrolled machine in realmCenário não funcional

Falha ao ingressar devido a senha incorreta:

2021-07-19T21:12:45.487538+05:30 ise30-1 dbus[9675]: [system] Activating via systemd: service name='org.freedesktop.realmd' unit='realmd.service'

2021-07-19T21:12:45.496066+05:30 ise30-1 systemd: Starting Realm and Domain Configuration...

2021-07-19T21:12:45.531667+05:30 ise30-1 dbus[9675]: [system] Successfully activated service 'org.freedesktop.realmd'

2021-07-19T21:12:45.531950+05:30 ise30-1 systemd: Started Realm and Domain Configuration.

2021-07-19T21:12:45.567816+05:30 ise30-1 realmd: * Resolving: _ldap._tcp.isha.global

2021-07-19T21:12:45.571092+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.115

2021-07-19T21:12:45.572854+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.236

2021-07-19T21:12:45.573376+05:30 ise30-1 realmd: * Successfully discovered: Isha.global

2021-07-19T21:12:52.273667+05:30 ise30-1 realmd: * Required files: /usr/sbin/oddjobd, /usr/libexec/oddjob/mkhomedir, /usr/sbin/sssd, /usr/bin/net

2021-07-19T21:12:52.274730+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.R0SM60 -U Administrator ads join Isha.global

2021-07-19T21:12:52.369726+05:30 ise30-1 realmd: Enter Administrator's password:

2021-07-19T21:12:52.370190+05:30 ise30-1 realmd: Failed to join domain: failed to lookup DC info for domain 'Isha.global' over rpc: The attempted logon is invalid. This is either due to a bad username or authentication information.

2021-07-19T21:12:52.372180+05:30 ise30-1 realmd: ! Joining the domain Isha.global failedProblemas de login

Problemas durante o login e os logs relacionados a isso podem ser vistos em

/var/log/secure.Comando:

show logging system secureAutenticação bem sucedida:

2021-07-19T21:25:10.435849+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:25:10.438694+05:30 ise30-1 sshd[119435]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365110+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365156+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): received for user ad_admin: 12 (Authentication token is no longer valid; new one required)

2021-07-19T21:25:11.368231+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:account): unknown option: reset

2021-07-19T21:25:11.370223+05:30 ise30-1 sshd[119435]: pam_succeed_if(sshd:account): 'uid' resolves to '60001'

2021-07-19T21:25:11.370337+05:30 ise30-1 sshd[119435]: Accepted password for ad_admin from 10.227.243.67 port 61613 ssh2

2021-07-19T21:25:11.371478+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:11.781374+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.conf'

2021-07-19T21:25:11.781445+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.d/20-nproc.conf'

2021-07-19T21:25:11.781462+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): process_limit: processing soft nproc 4096 for DEFAULT

2021-07-19T21:25:11.781592+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session opened for user ad_admin by (uid=0)

2021-07-19T21:25:11.784725+05:30 ise30-1 sshd[121474]: pam_tally2(sshd:setcred): unknown option: no_magic_root

Falha de autenticação devido a senha incorreta:2021-07-19T21:25:10.435849+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:25:10.438694+05:30 ise30-1 sshd[119435]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365110+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365156+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): received for user ad_admin: 12 (Authentication token is no longer valid; new one required)

2021-07-19T21:25:11.368231+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:account): unknown option: reset

2021-07-19T21:25:11.370223+05:30 ise30-1 sshd[119435]: pam_succeed_if(sshd:account): 'uid' resolves to '60001'

2021-07-19T21:25:11.370337+05:30 ise30-1 sshd[119435]: Accepted password for ad_admin from 10.227.243.67 port 61613 ssh2

2021-07-19T21:25:11.371478+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:11.781374+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.conf'

2021-07-19T21:25:11.781445+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.d/20-nproc.conf'

2021-07-19T21:25:11.781462+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): process_limit: processing soft nproc 4096 for DEFAULT

2021-07-19T21:25:11.781592+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session opened for user ad_admin by (uid=0)

2021-07-19T21:25:11.784725+05:30 ise30-1 sshd[121474]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:56.737559+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session closed for user ad_admin

2021-07-19T21:25:56.738341+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:26:21.375211+05:30 ise30-1 sshd[122957]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:26:21.376387+05:30 ise30-1 sshd[122957]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:26:21.434442+05:30 ise30-1 sshd[122957]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:26:21.434461+05:30 ise30-1 sshd[122957]: pam_sss(sshd:auth): received for user ad_admin: 17 (Failure setting user credentials)

2021-07-19T21:26:21.434480+05:30 ise30-1 sshd[122957]: pam_nologin(sshd:auth): unknown option: debug

2021-07-19T21:26:22.742663+05:30 ise30-1 sshd[122957]: Failed password for ad_admin from 10.227.243.67 port 61675 ssh2Falha de autenticação devido a usuário inválido:

2021-07-19T21:28:08.756228+05:30 ise30-1 sshd[125725]: Invalid user Masked(xxxxx) from 10.227.243.67 port 61691

2021-07-19T21:28:08.757646+05:30 ise30-1 sshd[125725]: input_userauth_request: invalid user Masked(xxxxx) [preauth]

2021-07-19T21:28:15.628387+05:30 ise30-1 sshd[125725]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:28:15.628658+05:30 ise30-1 sshd[125725]: pam_tally2(sshd:auth): pam_get_uid; no such user

2021-07-19T21:28:15.628899+05:30 ise30-1 sshd[125725]: pam_unix(sshd:auth): check pass; user unknown

2021-07-19T21:28:15.629142+05:30 ise30-1 sshd[125725]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67

2021-07-19T21:28:15.631975+05:30 ise30-1 sshd[125725]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=isha

2021-07-19T21:28:15.631987+05:30 ise30-1 sshd[125725]: pam_sss(sshd:auth): received for user isha: 10 (User not known to the underlying authentication module)

2021-07-19T21:28:15.631993+05:30 ise30-1 sshd[125725]: pam_nologin(sshd:auth): unknown option: debug

2021-07-19T21:28:17.256541+05:30 ise30-1 sshd[125725]: Failed password for invalid user Masked(xxxxx) from 10.227.243.67 port 61691 ssh2

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

3.0 |

28-Mar-2024 |

Cisco removido do cargo.

Ortografia e Formatação Atualizadas. |

2.0 |

12-Dec-2022 |

Recertificação |

1.0 |

07-Sep-2021 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Isha RainaEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback