Configurar o ISE 3.1 através do AWS Marketplace

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como instalar o Identity Services Engine (ISE) 3.1 via Amazon Machine Images (AMI) em Amazon Web Services (AWS). A partir da versão 3.1, o ISE pode ser implantado como uma instância da Amazon Elastic Compute Cloud (EC2) com a ajuda do CloudFormation Templates (CFT).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento básico sobre estes tópicos:

-

ISE

-

AWS e seus conceitos como VPC, EC2, formação em nuvem

Componentes Utilizados

As informações neste documento são baseadas no Cisco ISE versão 3.1.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

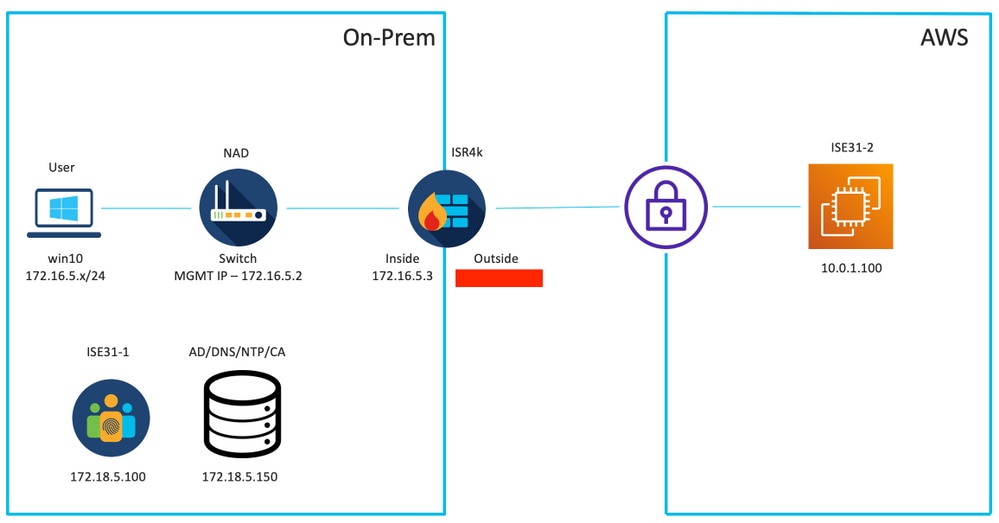

Topologia de rede

Configurações

Se ainda não houver VPC, grupos de segurança, pares de chaves e túnel VPN configurados, você precisará seguir as etapas opcionais; caso contrário, comece com a Etapa 1.

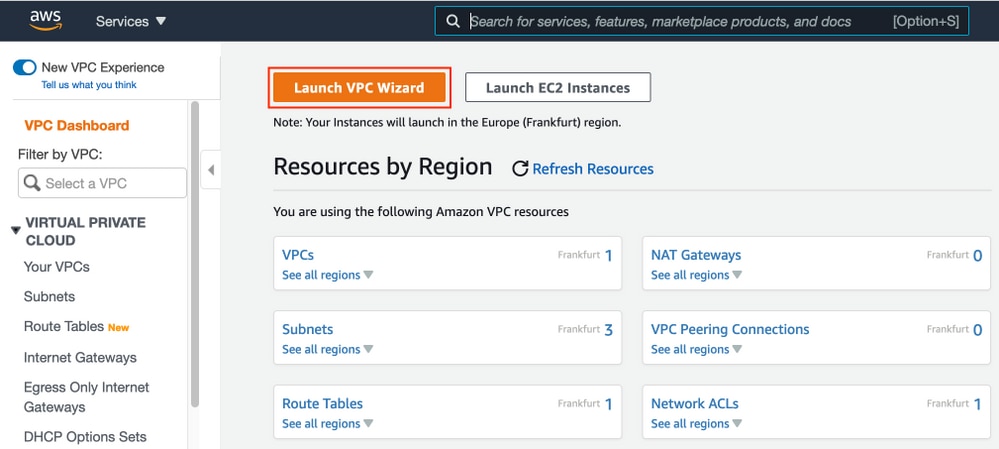

Etapa A opcional. Criar VPC

Navegue até VPC AWS Service. Selecione Iniciar Assistente de VPC conforme mostrado na imagem.

Escolha VPC com Somente sub-rede privada e Acesso VPN de hardware e clique em Selecionar como mostrado na imagem.

Note: A seleção de VPC na Etapa 1. do assistente de VPC depende da topologia, pois o ISE não é projetado como servidor exposto à Internet - o VPN com sub-rede privada somente é usado.

Defina as configurações de sub-rede privada do VPC de acordo com o projeto da rede e selecione Next.

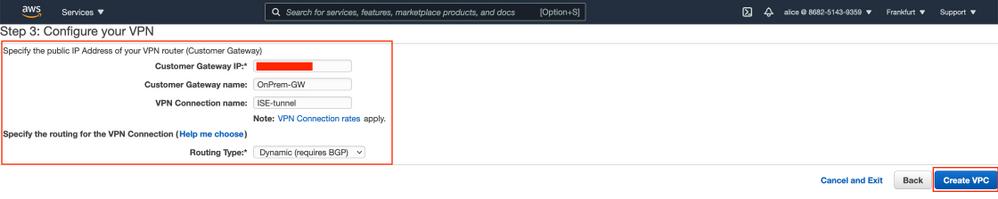

Configure sua VPN de acordo com seu projeto de rede e selecione Create VPC.

Depois que o VPC for criado, a mensagem "O VPC foi criado com êxito" será exibida. Clique em OK conforme mostrado na imagem.

Etapa B opcional. Configurar o dispositivo headend de VPN no local

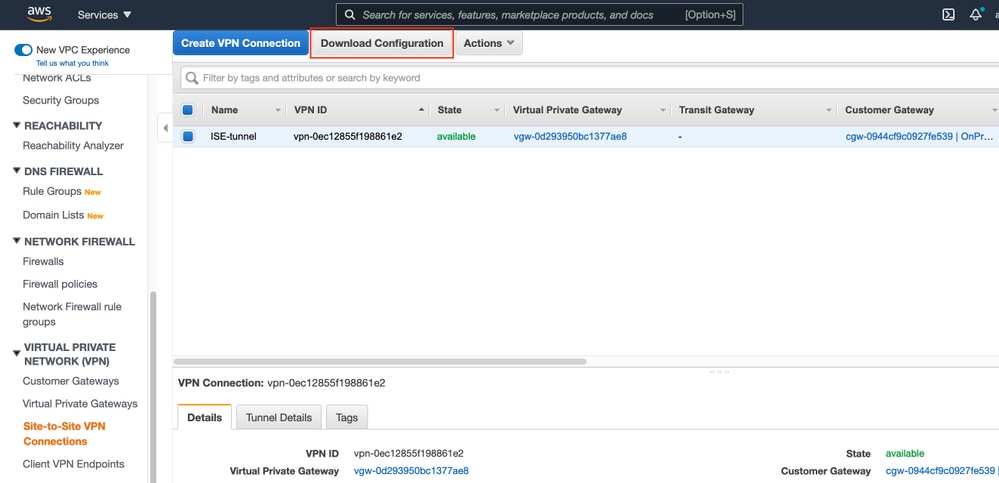

Navegue até VPC AWS Service. Escolha conexões VPN site a site, selecione o túnel VPN recém-criado e selecione Download Configuration conforme mostrado na imagem.

Escolha Fornecedor, Plataforma e Software, selecione Download como mostrado na imagem.

Aplique a configuração baixada no dispositivo headend VPN On-Prem.

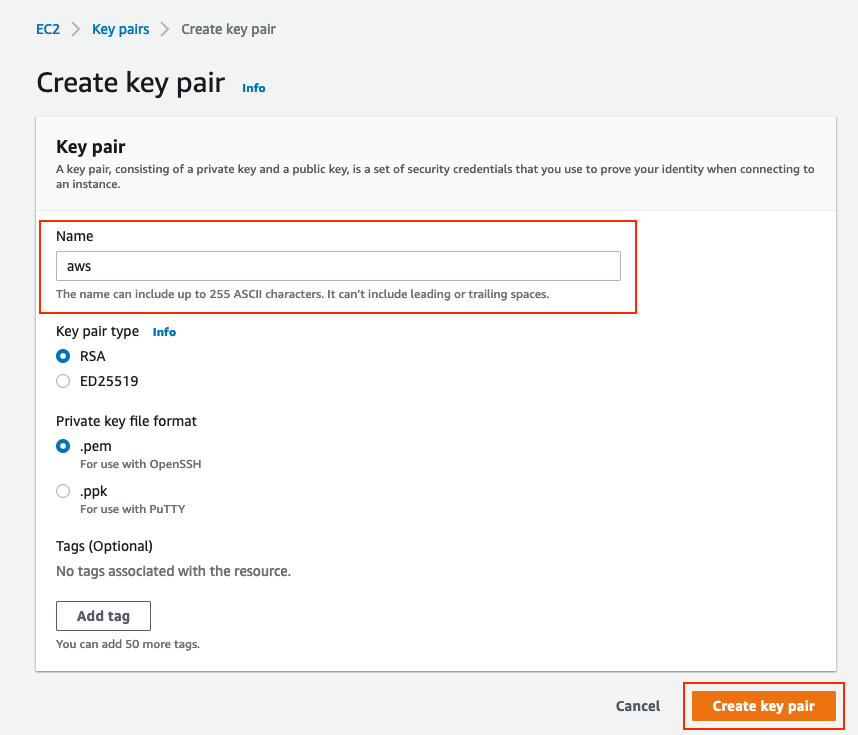

Etapa C Opcional. Criar Par de Chave Personalizado

As instâncias AWS EC2 são acessadas com a ajuda de pares de chaves. Para criar um par de chaves, navegue até EC2 Service. Selecione o menu Key Pairs em Network & Security (Rede e segurança). Selecione Criar par de chaves, atribua um nome, deixe outros valores como padrão e selecione Criar par de chaves novamente.

Etapa D opcional. Criar grupo de segurança personalizado

O acesso às instâncias AWS EC2 é protegido por grupos de segurança, para configurar o grupo de segurança, navegue para EC2 Service. Selecione o menu Grupos de segurança em Rede e segurança. Selecione Criar grupo de segurança, configure um nome, Descrição, no campo VPC selecione VPCrecém-configurado. Configure Inbound Rules para permitir a comunicação com o ISE. Selecione Criar grupo de segurança conforme mostrado na imagem.

Note: O Grupo de Segurança configurado permite acesso SSH, ICMP, HTTPS ao ISE e a todos os protocolos acesso da sub-rede On-Prem.

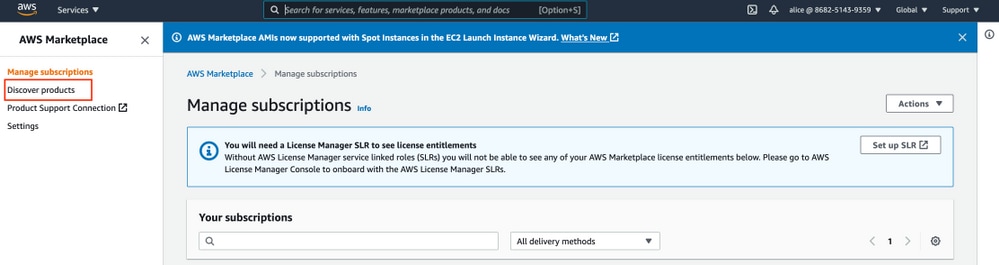

Etapa 1. Inscrever-se no produto AWS ISE Marketplace

Navegue até AWS Marketplace Subscriptions AWS Service. Selecione Descobrir produtos conforme mostrado na imagem.

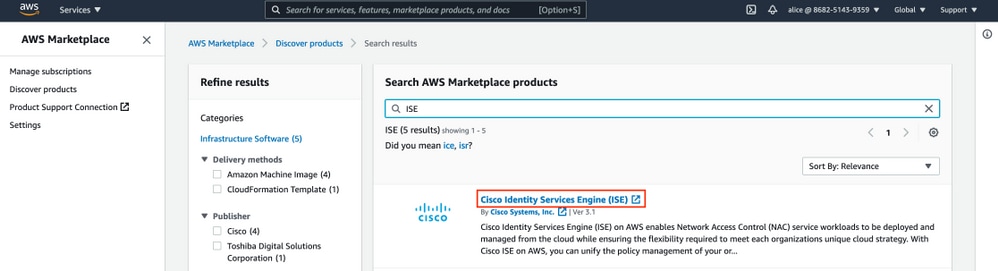

Procure o produto ISE e selecione Cisco Identity Services Engine (ISE) como mostrado na imagem.

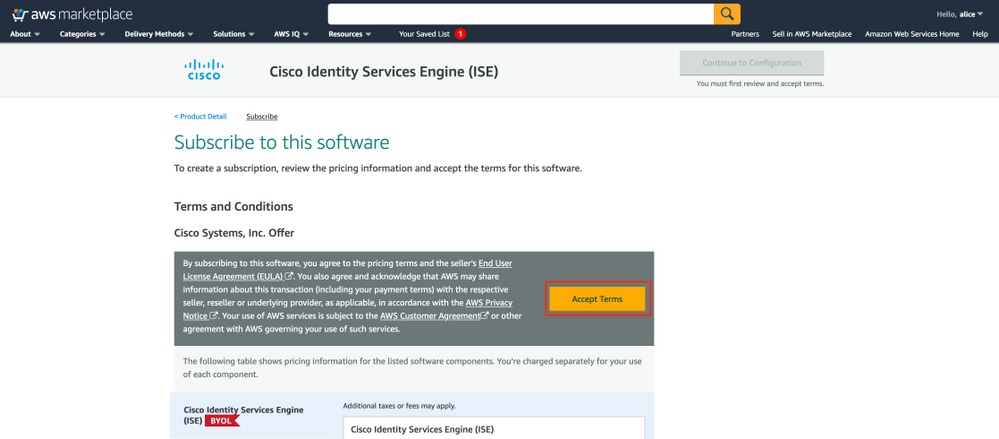

Selecione o botão Continuar para assinar

Selecione o botão Aceitar termos, conforme mostrado na imagem.

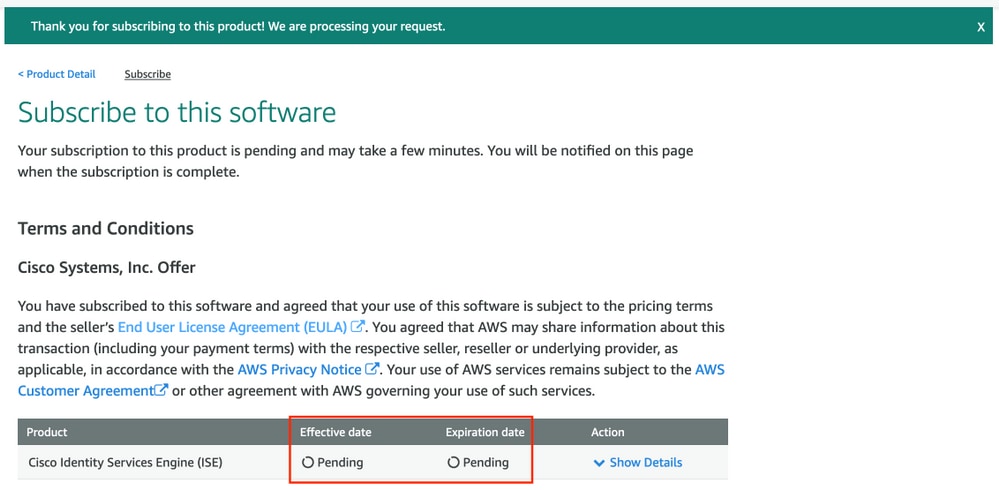

Depois de inscrever o status de Efetivo e Data de expiração com alteração para Pendente como mostrado na imagem.

Pouco depois que a data de efetivação for alterada para a data de assinatura e a data de vencimento for alterada para N/A. Selecione Continuar para a configuração conforme mostrado no ima

Etapa 2. Configurar o ISE no AWS

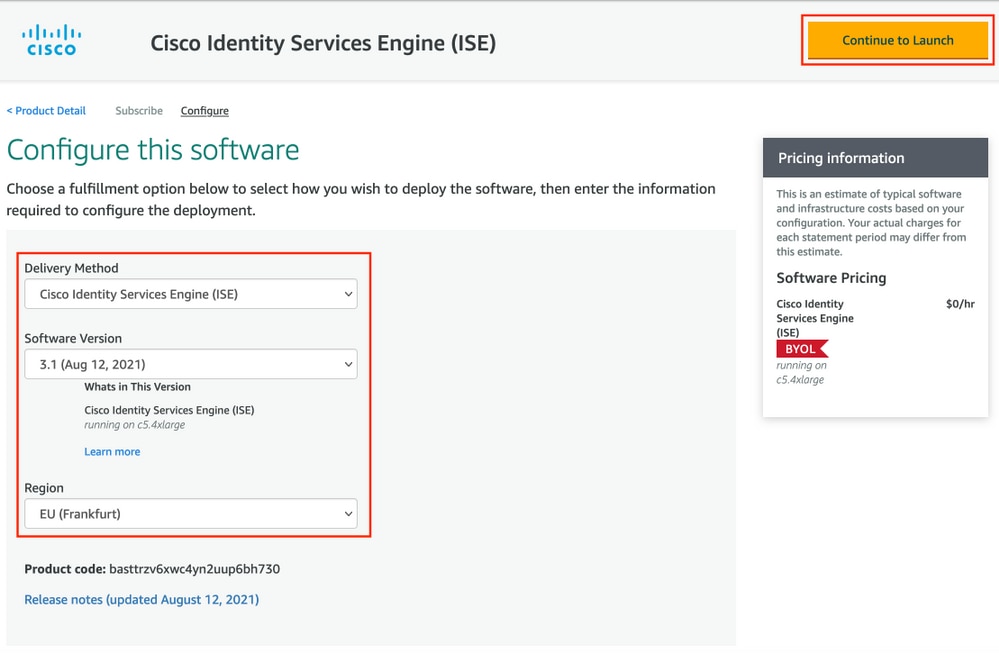

No menu Método de entrega da tela Configurar este software, selecione Cisco Identity Services Engine (ISE). Na Versão do software, selecione 3.1 (12 de agosto de 2021). Selecione a região, onde o ISE está planejado para ser implantado. Selecione Continuar para iniciar.

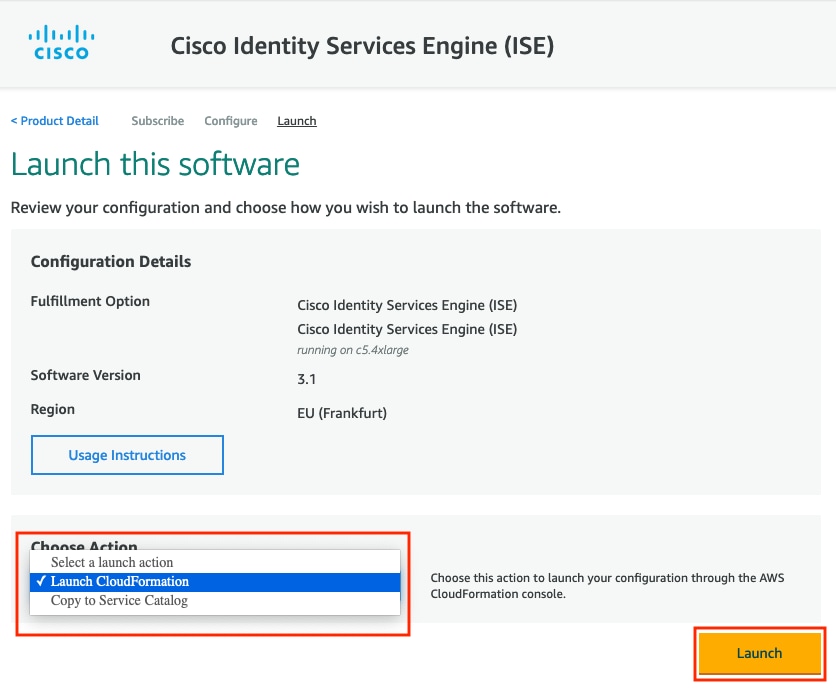

Etapa 3. Iniciar o ISE no AWS

No menu suspenso Actions (Ações) da tela Launch this Software (Iniciar este software), selecione Launch CloudFormation (Iniciar formação em nuvem).

(Opcional) Selecione Instruções de uso para familiarizar-se com elas. Selecione Iniciar.

Etapa 4. Configurar a pilha de formação de nuvem para ISE no AWS

O botão Iniciar o redireciona para a tela de configuração CloudFormation Stack. Há um modelo pré-criado que deve ser usado para configurar o ISE. Mantenha as configurações padrão e selecione Avançar.

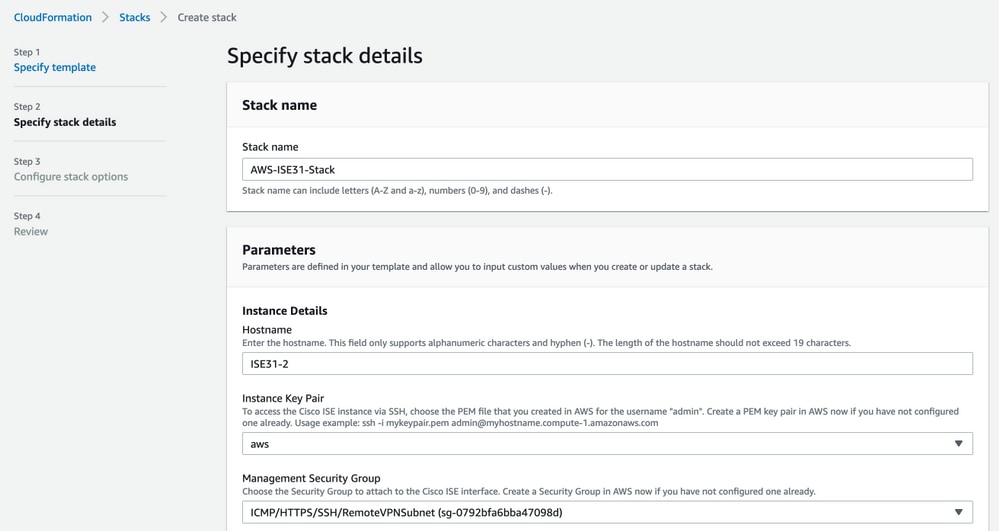

Preencha os dados da pilha CloudFormation com o nome da pilha. Configure os Detalhes da Instância como Nome de Host, selecione Par de Chave da Instância e Grupo de Segurança de Gerenciamento.

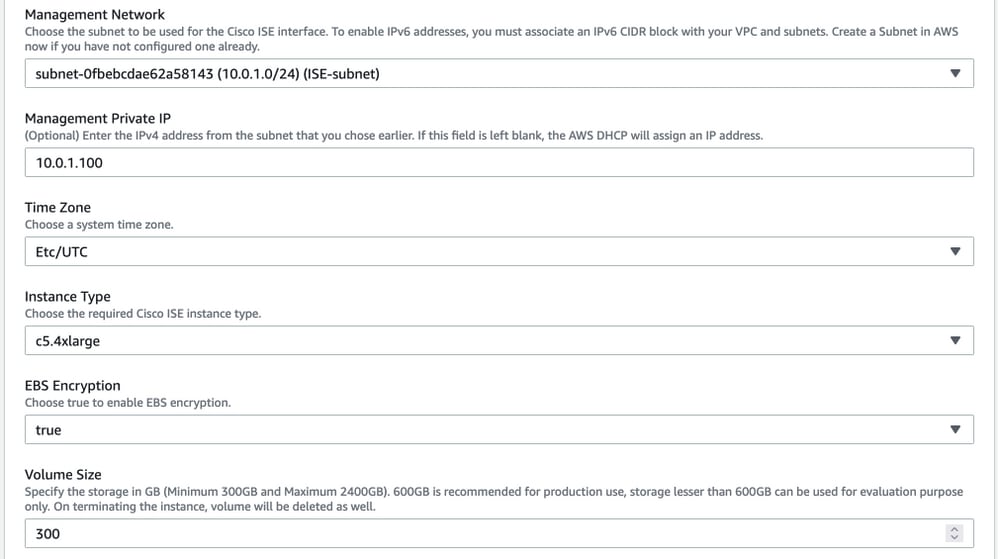

Continue a configuração dos detalhes da instância com Management Network, Management Private IP, Time Zone, Instance Type, EBS Encryption e Volume Size.

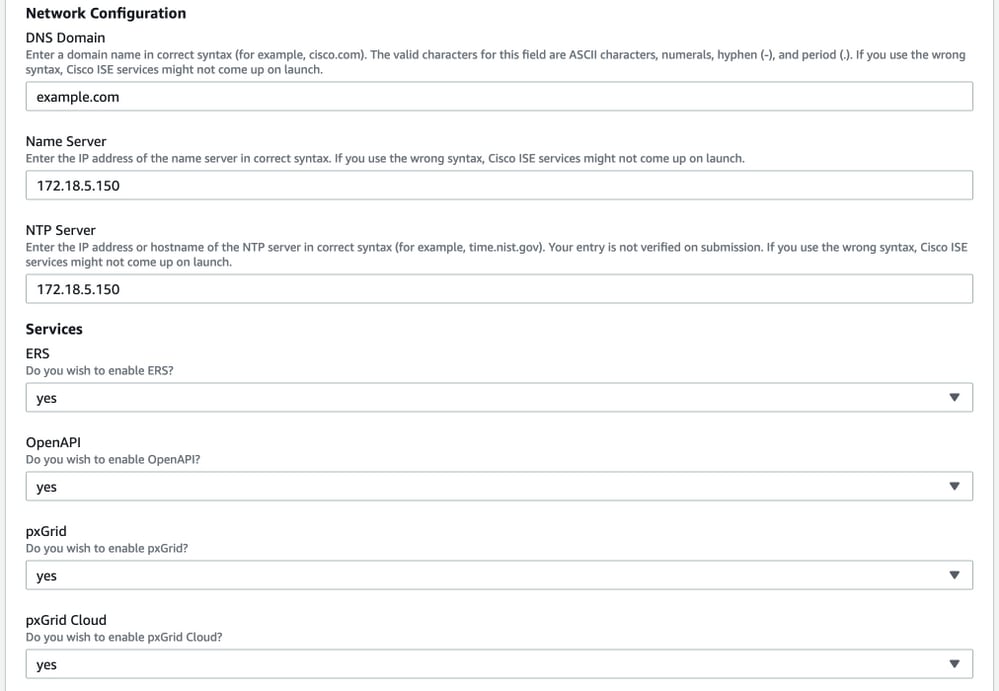

Continue a configuração dos detalhes da instância com DNS Domain, Name Server, NTP Service e Services.

Configure a senha do usuário GUI e selecione Next.

Nenhuma alteração é necessária na próxima tela. Selecione Avançar.

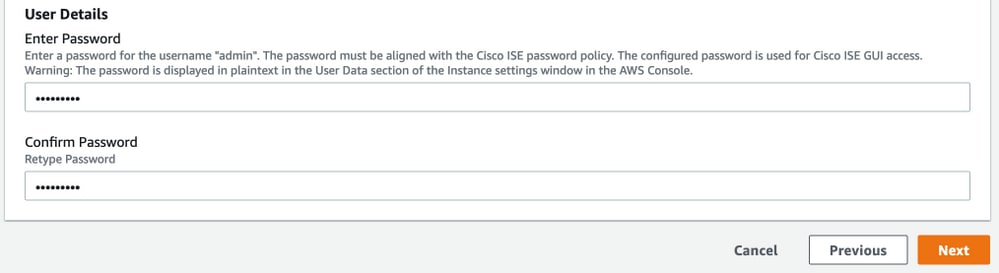

Vá até a tela Revisar pilha, role para baixo e selecione Criar pilha.

Quando a Pilha for implantada, o status CREATE_COMPLETE deverá ser visto.

Etapa 5. Acesse o ISE no AWS

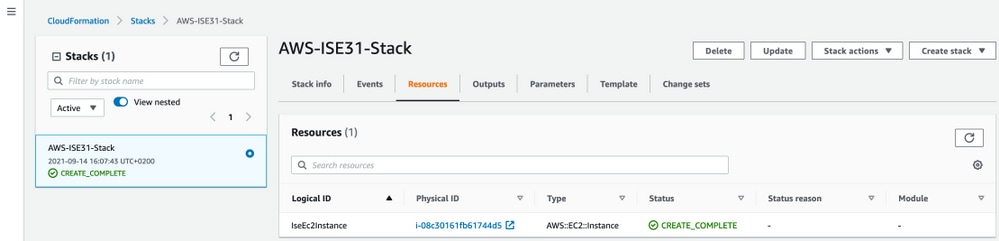

Para acessar a instância do ISE, navegue até a guia Resources para visualizar a instância EC2 criada a partir do CloudForms (Como alternativa, navegue para Services > EC2 > Instances para visualizar as instâncias do EC2) como mostrado na imagem.

Selecione Physical ID para abrir o menu EC2 Instances. Verifique se a verificação de status tem 2/2 verificações de status aprovadas.

Selecione a ID da instância. O ISE pode ser acessado via endereço IPv4 privado/DNS IPv4 privado com protocolo SSH ou HTTPS.

Note: Se você acessa o ISE por meio do endereço IPv4 privado/DNS IPv4 privado certifique-se de que haja conectividade de rede para o endereço privado ISE.

Exemplo de ISE acessado via Endereço IPv4 Privado via SSH:

[centos@ip-172-31-42-104 ~]$ ssh -i aws.pem admin@10.0.1.100

The authenticity of host '10.0.1.100 (10.0.1.100)' can't be established.

ECDSA key fingerprint is SHA256:G5NdGZ1rgPYnjnldPcXOLcJg9VICLSxnZA0kn0CfMPs.

ECDSA key fingerprint is MD5:aa:e1:7f:8f:35:e8:44:13:f3:48:be:d3:4f:5f:05:f8.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '10.0.1.100' (ECDSA) to the list of known hosts.

Last login: Tue Sep 14 14:36:39 2021 from 172.31.42.104

Failed to log in 0 time(s)

ISE31-2/admin#

Note: Leva cerca de 20 minutos para que o ISE seja acessível via SSH. Até que a conectividade com o ISE falhe com "Permissão negada (chave pública)." mensagem de erro.

Use show application status ise para verificar se os serviços estão em execução:

ISE31-2/admin# show application status ise

ISE PROCESS NAME STATE PROCESS ID

--------------------------------------------------------------------

Database Listener running 27703

Database Server running 127 PROCESSES

Application Server running 47142

Profiler Database running 38593

ISE Indexing Engine running 48309

AD Connector running 56223

M&T Session Database running 37058

M&T Log Processor running 47400

Certificate Authority Service running 55683

EST Service running

SXP Engine Service disabled

TC-NAC Service disabled

PassiveID WMI Service disabled

PassiveID Syslog Service disabled

PassiveID API Service disabled

PassiveID Agent Service disabled

PassiveID Endpoint Service disabled

PassiveID SPAN Service disabled

DHCP Server (dhcpd) disabled

DNS Server (named) disabled

ISE Messaging Service running 30760

ISE API Gateway Database Service running 35316

ISE API Gateway Service running 44900

Segmentation Policy Service disabled

REST Auth Service disabled

SSE Connector disabled

Hermes (pxGrid Cloud Agent) Service disabled

ISE31-2/admin#

Note: Leva cerca de 10 a 15 minutos desde que o SSH está disponível para que os serviços ISE façam a transição para um estado em execução.

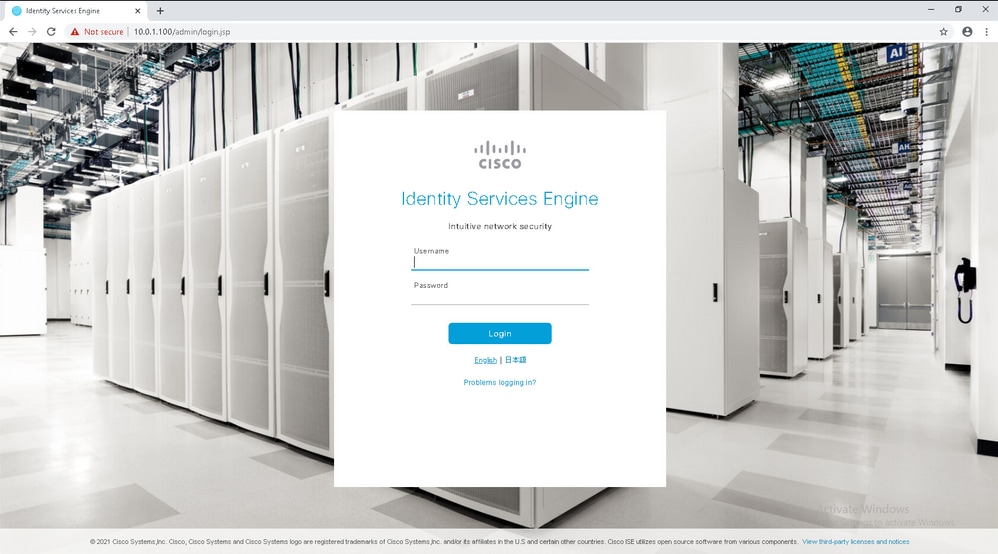

Quando o Servidor de aplicativos estiver em estado em execução, você poderá acessar o ISE via GUI, como mostrado na imagem.

Etapa 6. Configurar implantação distribuída entre ISE no local e ISE no AWS

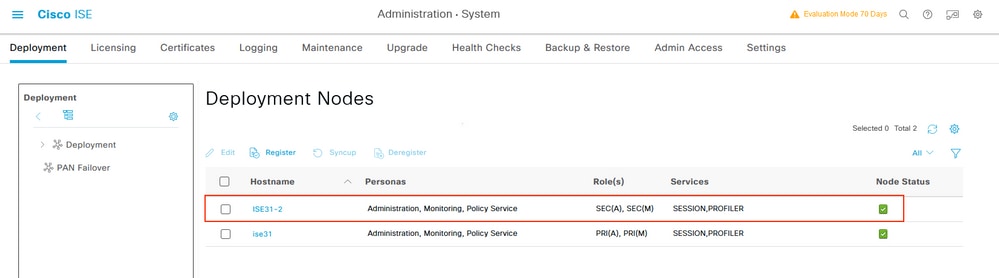

Faça login no ISE On-Prem e navegue para Administration > System > Deployment. Selecione o nó e selecione Make Primary. Navegue até Administration > System > Deployment, Select Register. Configure o FQDN do Host do ISE em AWS, nome de usuário GUI e senha. Clique em Next.

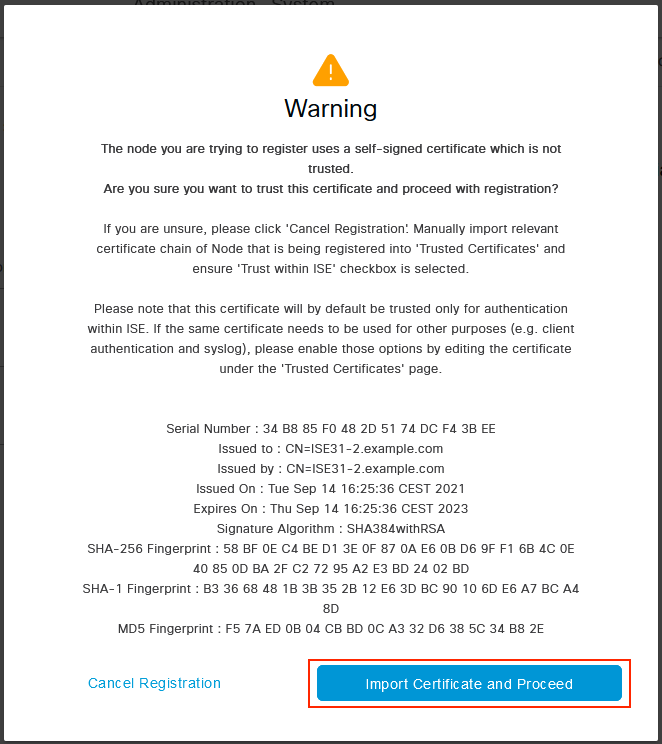

Como os certificados autoassinados são usados nesta topologia, para importar certificados de administração para o certificado de importação Select de armazenamento confiável e continuar.

Selecione as pessoas de sua escolha e clique em Enviar.

Quando a sincronização for concluída, o nó passará para o estado conectado, a caixa de seleção verde será exibida em relação a ele.

Passo 7. Integrar a implantação do ISE com o AD no local

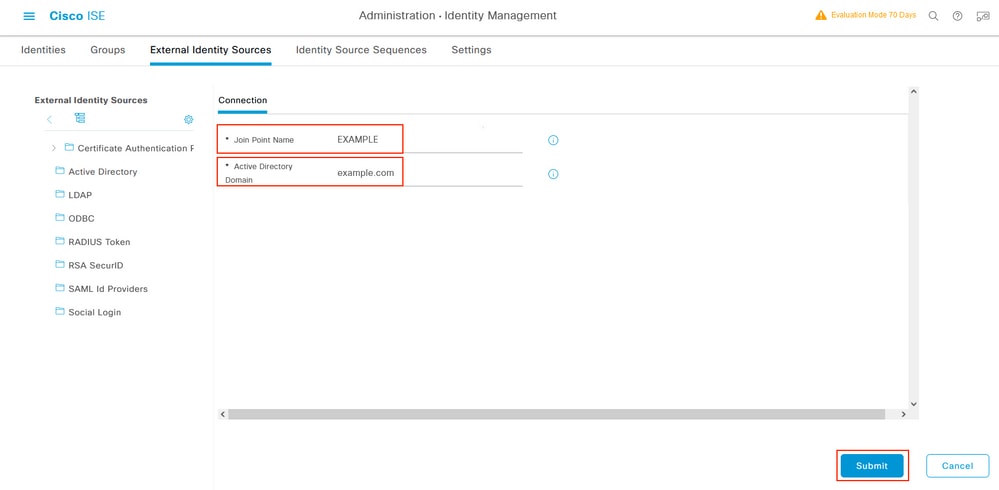

Navegue até Administration > Identity Management > External Identity Sources. Selecione Ative Diretory, selecione Add.

Configure Joint Point Name e Ative Diretory Domain, selecione Submit.

Para integrar ambos os nós com o Ative Diretory, selecione Sim.

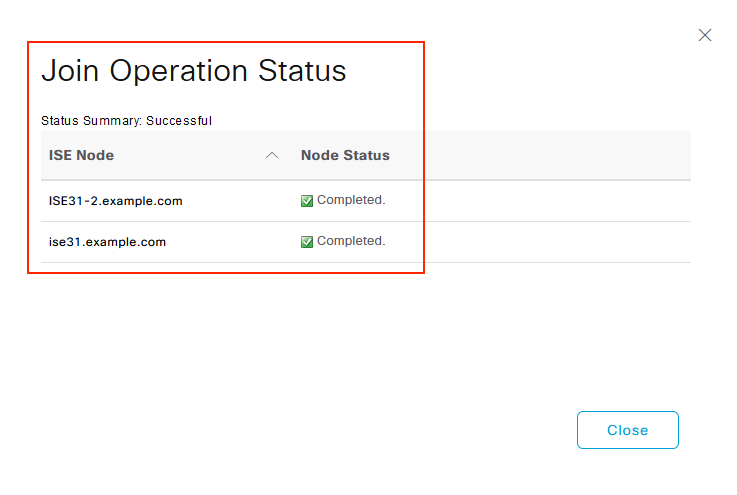

Digite AD User Name e Password, clique em OK. Quando os nós do ISE forem integrados com êxito ao Ative Diretory, o status do nó será alterado para Concluído.

Limitações

Para ISE sobre limitações de AWS, consulte a seção Limitações Conhecidas do Guia de Administração do ISE.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Para verificar se a autenticação é executada na PSN do ISE localizada em AWS, navegue para Operations > Radius > Live Logs e confirme se a coluna Server ISE on AWS PSN é observada.

Troubleshoot

Esta seção disponibiliza informações para a solução de problemas de configuração.

Falha na criação da pilha CloudFormation

A criação da pilha de formação em nuvem pode falhar devido a vários motivos, um deles é quando você seleciona o grupo de segurança da VPN que é diferente da rede de gerenciamento do ISE. O erro se parece com o da imagem.

Solução:

Assegure-se de pegar o Grupo de segurança no mesmo VPC. Navegue até Grupos de segurança em VPC Service e observe a ID do grupo de segurança, verifique se ela corresponde ao VPC correto (onde o ISE reside), verifique a ID do VPC.

Problemas de conectividade

Pode haver vários problemas que podem fazer com que a conectividade ao ISE no AWS não funcione.

1. Problema de conectividade devido a grupos de segurança configurados incorretamente.

Solução: O ISE não pode ser alcançado na rede local ou mesmo em redes AWS se os grupos de segurança estiverem configurados incorretamente. Certifique-se de que os protocolos e portas necessários sejam permitidos no Grupo de Segurança associado à rede ISE. Consulte Referência de Portas ISE para Portas Obrigatórias a serem abertas.

2. Problemas de conectividade devido a roteamento mal configurado.

Solução: Devido à complexidade da topologia, é fácil perder algumas rotas entre a rede On-Prem e a AWS. Antes de usar os recursos do ISE, certifique-se de que a conectividade fim-a-fim esteja estabelecida.

Appendix

Configuração relacionada a AAA/Radius do switch

aaa new-model

!

!

aaa group server radius ISE-Group

server name ISE31-2

server name ISE31-1

!

aaa authentication dot1x default group ISE-Group

aaa authorization network default group ISE-Group

aaa accounting dot1x default start-stop group ISE-Group

!

aaa server radius dynamic-author

client 172.18.5.100 server-key cisco

client 10.0.1.100 server-key cisco

!

aaa session-id common

!

dot1x system-auth-control

!

vlan 1805

!

interface GigabitEthernet1/0/2

description VMWIN10

switchport access vlan 1805

switchport mode access

authentication host-mode multi-auth

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

mab

dot1x pae authenticator

!

interface Vlan1805

ip address 172.18.5.3 255.255.255.0

!

!

radius server ISE31-1

address ipv4 172.18.5.100 auth-port 1645 acct-port 1646

key cisco

!

radius server ISE31-2

address ipv4 10.0.1.100 auth-port 1645 acct-port 1646

key cisco

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

12-Oct-2021 |

Versão inicial |

1.0 |

12-Oct-2021 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Eugene KorneychukCisco TAC Technical Leader

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback