Configurar e solucionar problemas do MKA usando Secure Client 5

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve a forma como você pode configurar a criptografia MACsec em um endpoint usando o Secure Client 5 como solicitante.

Pré-requisitos

A Cisco recomenda conhecimento sobre estes tópicos:

-

Identity Services Engine

-

802.1x e Radius

-

Criptografia MACsec MKA

-

Secure Client versão 5 (anteriormente conhecido como Anyconnect)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Identity Services Engine (ISE) versão 3.3

-

Catalyst 9300 versão 17.06.05

-

Cisco Secure Client 5.0.4032

Informações de Apoio

MACSec (Media Access Control Security) é um padrão de segurança de rede que fornece criptografia e proteção para quadros Ethernet na camada 2 do modelo OSI (Enlace de Dados), definido pelo IEEE como um padrão denominado 802.1AE.

A MACSec fornece essa criptografia em uma conexão ponto-a-ponto que pode ser de switch para switch ou de switch para host, portanto, a cobertura deste padrão é limitada a conexões com fio.

Esse padrão criptografa todos os dados, exceto o endereço MAC origem e destino dos quadros que são transmitidos em uma conexão da camada 2.

O protocolo MACsec Key Agreement (MKA) é o mecanismo a partir do qual os correspondentes MACsec negociarão as chaves de segurança necessárias para proteger o link.

Configurar

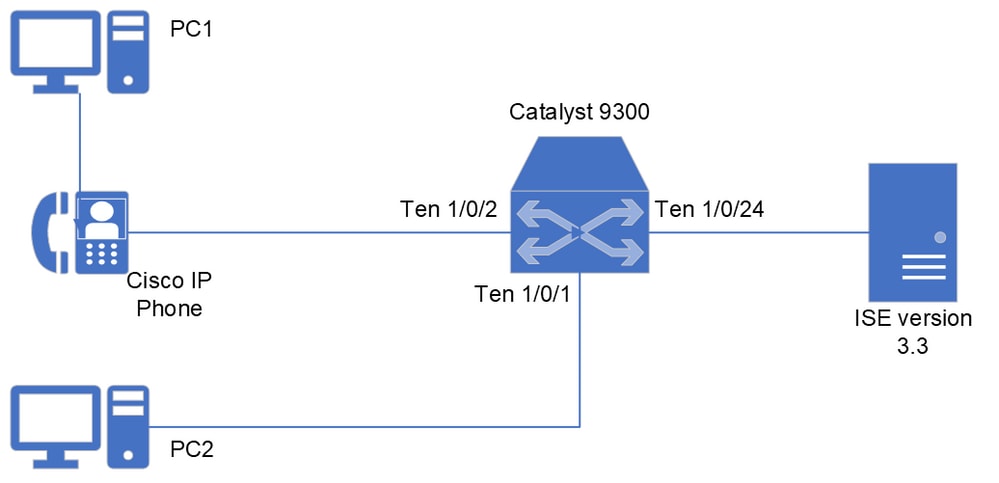

Diagrama de Rede

Observação: esta documentação considera que você já tem uma configuração de regras configuradas e funcionando para a Autenticação Radius para os dispositivos de PCs e o telefone IP da Cisco. Para definir uma configuração do zero, consulte o Guia de implantação prescritiva do acesso com fio seguro do ISE para revisar a configuração no Identity Services Engine e no Switch para acesso de rede baseado em identidade.

Configuração de políticas no ISE

A primeira tarefa é configurar os perfis de autorização correspondentes que são aplicados a ambos os PCs exibidos no diagrama anterior (assim como o telefone IP da Cisco).

Neste cenário hipotético, os PCs usarão o protocolo 802.1X como o método de autenticação e o telefone IP da Cisco usará Mac Address Bypass (MAB).

O ISE se comunica com o switch através do protocolo Radius sobre os atributos que o switch precisa aplicar na interface de onde o endpoint está conectado através de uma sessão Radius.

Para a criptografia MACsec em hosts, o atributo necessário é cisco-av-pair = linksec-policy, que tem estes três valores possíveis:

-

Should-not-Secure: O switch não executa a criptografia MKA na interface em que a sessão Radius está ocorrendo.

-

Must-Secure: o switch precisa aplicar criptografia no tráfego vinculado à sessão Radius. Se a sessão MKA falhar ou tiver um timeout, a conexão será considerada uma falha de autorização e haverá uma nova tentativa de estabelecimento da sessão MKA.

-

Should-Secure: O switch tenta executar a criptografia MKA, se a sessão MKA vinculada à sessão Radius for bem-sucedida, o tráfego for criptografado, se o MKA falhar ou expirar, o switch permite que o tráfego não criptografado vinculado a essa sessão Radius.

Etapa 1. Como considerado nas informações anteriores, em ambos os PCs, você pode aplicar uma política deve-seguro do MKA para ter flexibilidade no caso de uma máquina sem capacidades do MKA se conectar à interface Ten 1/0/1.

Como opção, você pode configurar uma política para PC2 que aplique uma política de segurança obrigatória.

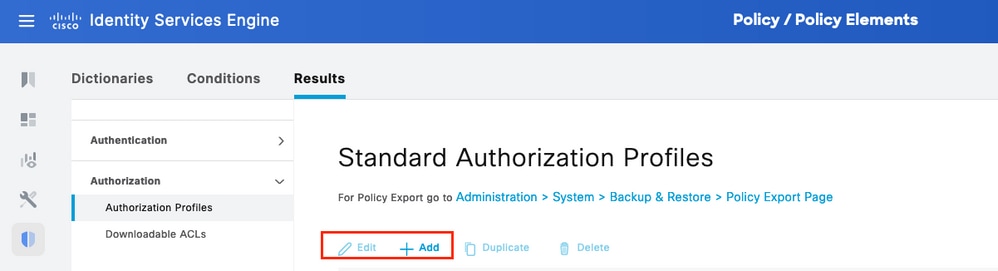

Neste exemplo, configure a política para os PCs como em Policy > Policy Elements > Results > Authorization Profiles e depois +Add ou Edit em um perfil existente

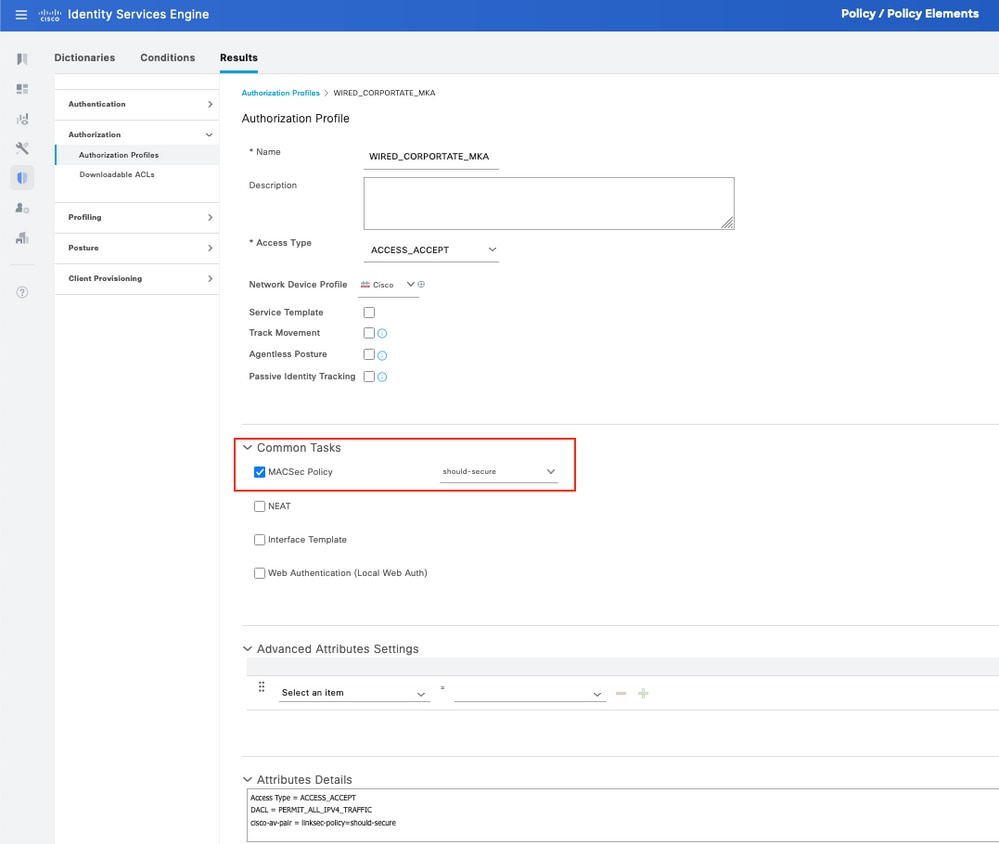

Etapa 2. Preencha ou personalize os campos necessários para o perfil.

Certifique-se de que em Tarefas comuns você tenha selecionado a Política MACSec e a política correspondente a aplicar.

Role para baixo e Salve a configuração.

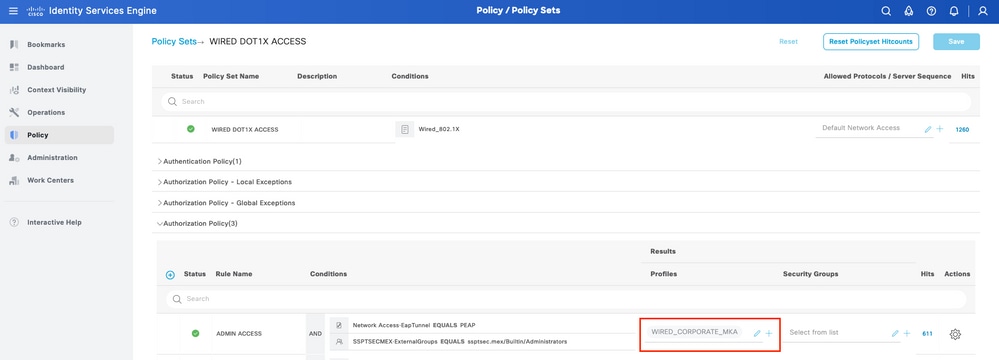

Etapa 3. Atribua o perfil de autorização correspondente às regras de autorização que são atingidas pelos dispositivos.

Esta ação precisa ser realizada em Política > Conjuntos de políticas > (Selecione o Conjunto de políticas atribuído) > Política de autorização.

Associe a regra de autorização ao perfil de autorização com as Configurações do MACsec. Role para baixo até Save your configuration.

Configuração do MKA no Catalyst 9300

Etapa 1. Configure uma nova política MKA como este exemplo sugere:

!

mka policy MKA_PC

key-server priority 0

no delay-protection

macsec-cipher-suite gcm-aes-128

confidentiality-offset 0

sak-rekey on-live-peer-loss

sak-rekey interval 0

no send-secure-announcements

no include-icv-indicator

no use-updated-eth-header

no ssci-based-on-sci

!

Etapa 2. Ative a criptografia MACsec na interface na qual os computadores estão conectados.

!

interface TenGigabitEthernet1/0/1

macsec

mka policy MKA_PC

!

Observação: para obter mais informações relacionadas aos comandos e opções na configuração MKA, consulte o Guia de configuração de segurança correspondente à versão do switch que você usa. Neste cenário para este exemplo, o Guia de Configuração de Segurança, Cisco IOS XE Bengaluru 17.6.x (Switches Catalyst 9300)

Configuração do MKA usando o Editor de perfis do Network Access Manager.

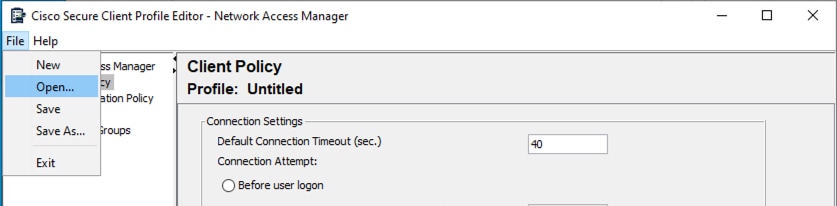

Etapa 1. Baixe e abra o Editor de perfis no site de download da Cisco que corresponde à versão do Secure Client que você está usando.

Depois de instalar este programa no computador, continue para abrir o Cisco Secure Client Profile Editor - Network Access Manager.

Etapa 2. Selecione a opção File > Open.

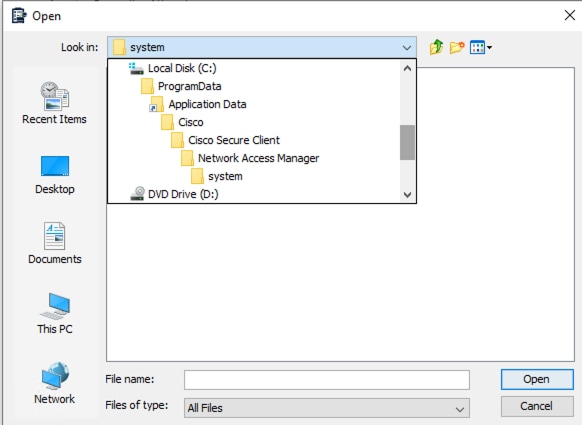

Etapa 3. Selecione o sistema de pastas que está sendo exibido nesta imagem. Dentro dessa pasta, abra o arquivo chamado configuration.xml.

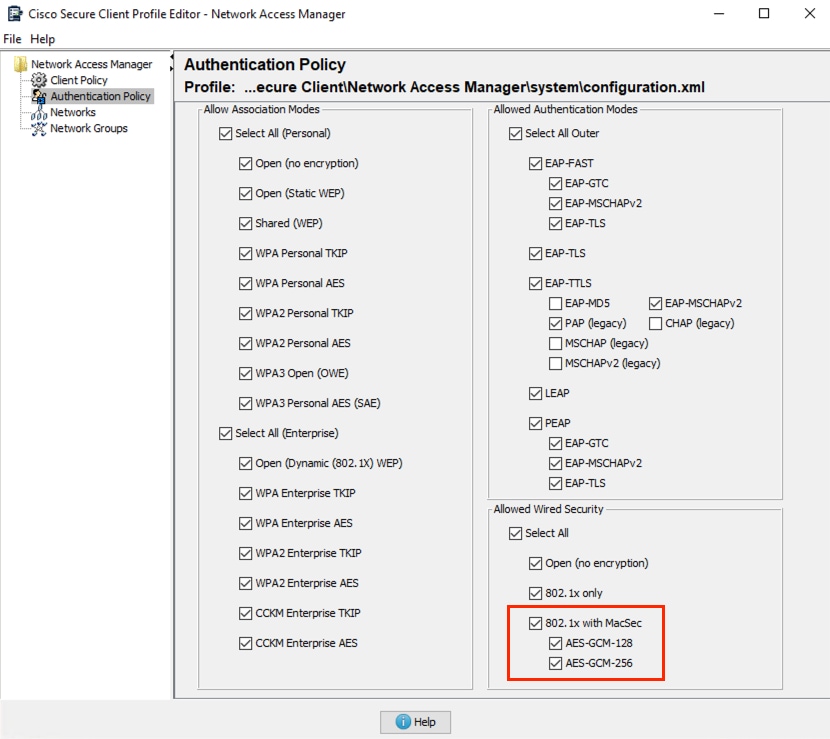

Etapa 4. Depois que o arquivo tiver sido carregado pelo Editor de perfis, selecione a opção Authentication Policy e verifique se a opção relacionada ao 802.1x com MACSec está habilitada.

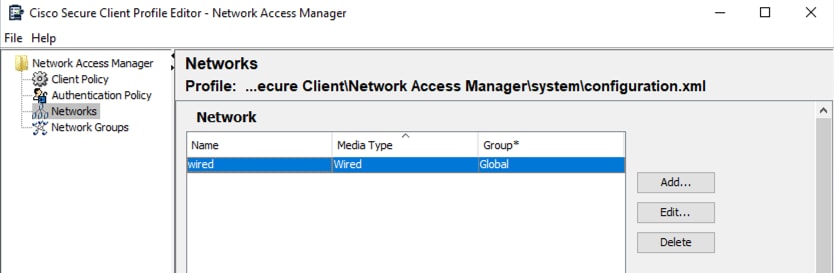

Etapa 5. Prossiga para a seção Redes, nesta parte você pode Adicionar um novo perfil para uma conexão com fio ou Editar o perfil com fio padrão instalado com o Secure Client 5.0 .

Neste cenário, vamos Editar o perfil com fio existente.

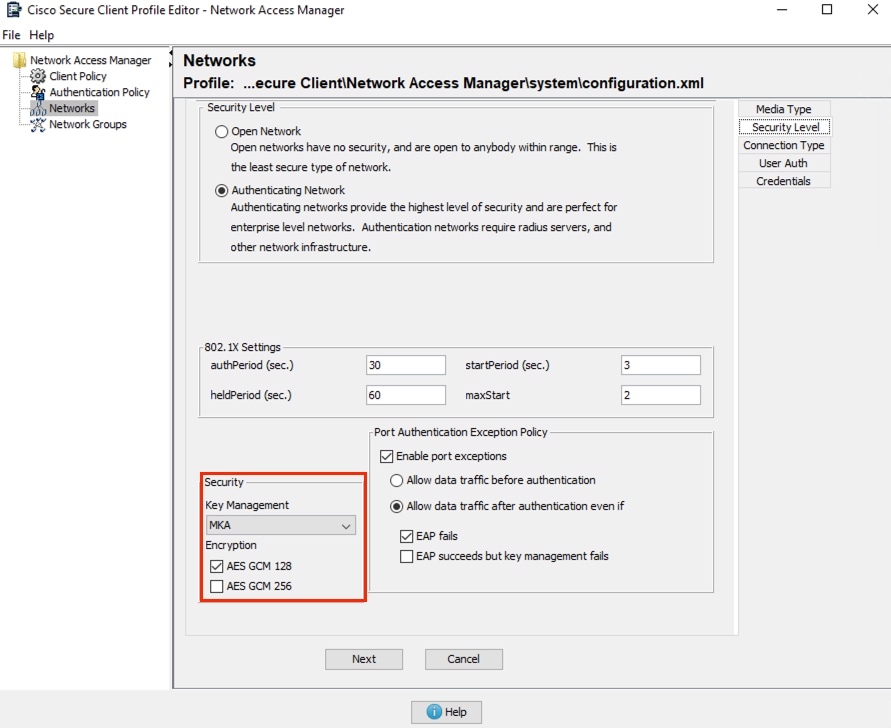

Etapa 6. Configure o perfil. Na seção Security Level, ajuste o Key Management para usar o MKA seguido por uma criptografia AES GCM 128.

Ajuste também os outros parâmetros para a autenticação dot1x e políticas.

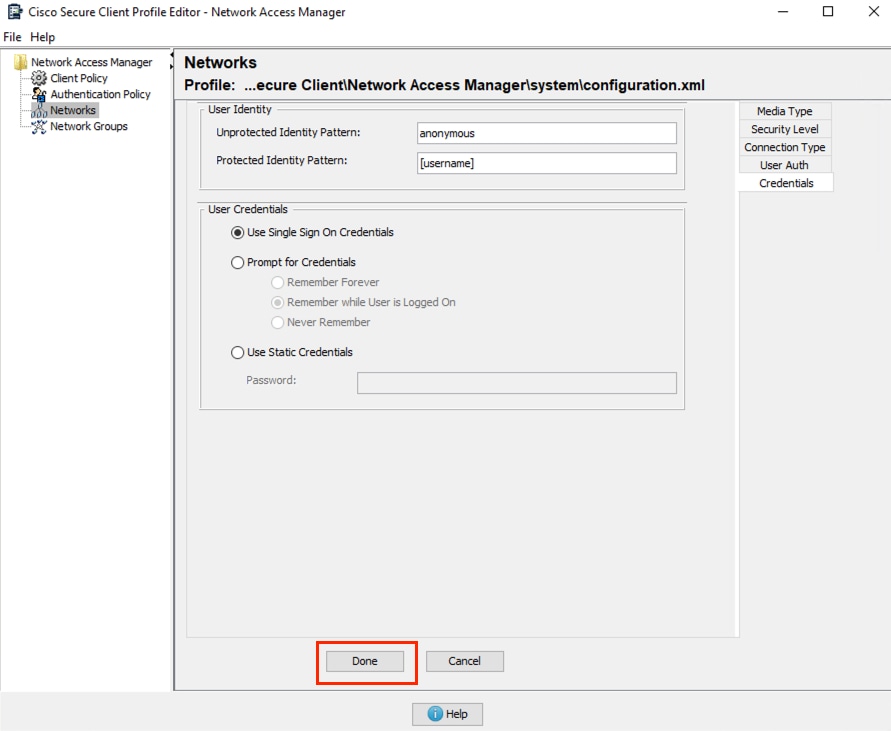

Passo 7. Configure as seções restantes referentes a Tipo de Conexão, Autenticação de Usuário e Credenciais.

Essas seções variam de acordo com as configurações de autenticação selecionadas na seção Nível de segurança.

Quando terminar de configurar, selecione a opção Done (Concluído).

Para este cenário, estamos usando o Protected Extensible Authentication Protocol (PEAP) com credenciais de usuário.

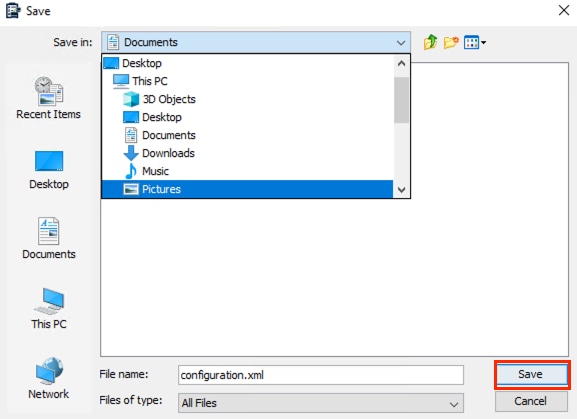

Etapa 8. Navegue até o menu Arquivo. Continue com a opção Salvar como.

Nomeie o arquivo como configuration.xml e salve-o em uma pasta diferente de ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system.

Neste exemplo, o arquivo foi salvo na pasta Documentos. Salve o perfil.

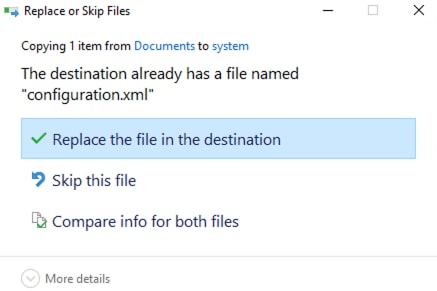

Etapa 8. Vá para o local do perfil, copie o arquivo e substitua o arquivo contido na pasta ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system.

Selecione a opção Substituir o arquivo no destino.

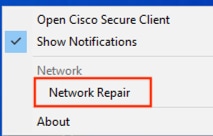

Etapa 9. Para carregar o perfil modificado no Security Client 5.0, selecione com o botão direito no ícone Secure Client localizado na barra de tarefas inferior direita da máquina Windows.

Execute um reparo de rede.

Observação: todas as redes configuradas por meio do editor de perfis têm privilégios de Administrador de rede, portanto, os usuários não podem personalizar/alterar o conteúdo configurado usando essa ferramenta.

Configuração de redes MKA usando o Network Access Manager (opcional).

Etapa 1. Como uma alternativa para a configuração MKA usando o Editor de perfis, você pode adicionar redes sem o uso desta ferramenta.

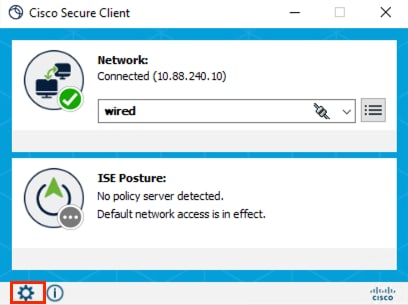

Na suíte Secure Client, selecione o ícone de engrenagem.

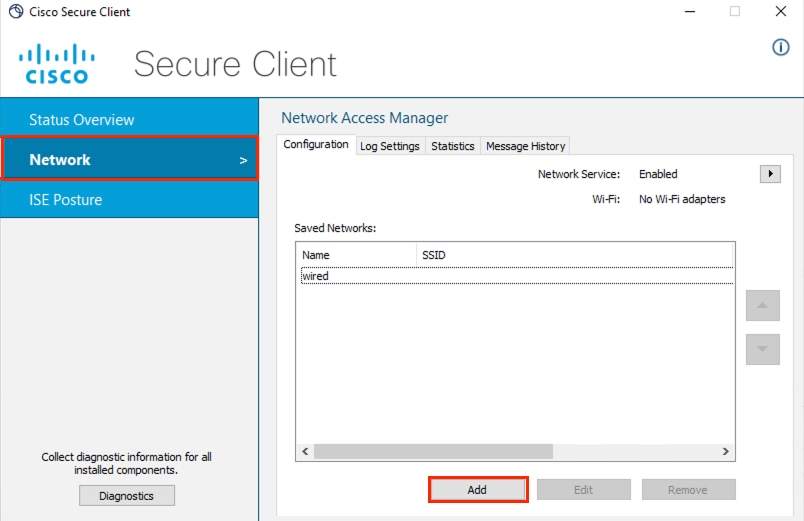

Etapa 2. Na nova janela exibida, selecione a opção Rede.

Na seção Configuração, selecione a opção Adicionar para ingressar em uma rede MKA capaz com privilégios User Network.

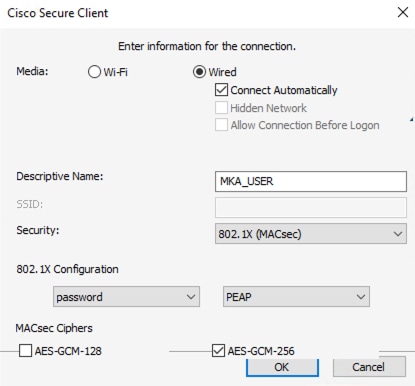

Etapa 3. Na nova janela de configuração, configure as características da sua conexão e nomeie a rede.

Quando terminar, selecione o botão OK.

Verificar

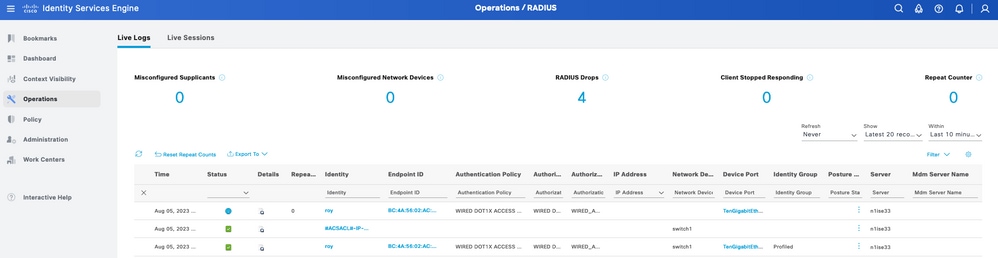

Validação no ISE

No ISE, após a conclusão da configuração desse fluxo, você vê o dispositivo sendo autenticado e autorizado em Livelogs.

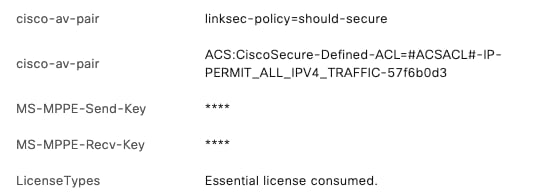

Navegue na seção Detalhes da autenticação e na seção Resultado.

Os atributos definidos no perfil de autorização são enviados ao dispositivo de acesso à rede (NAD), bem como o consumo de uma licença Essential.

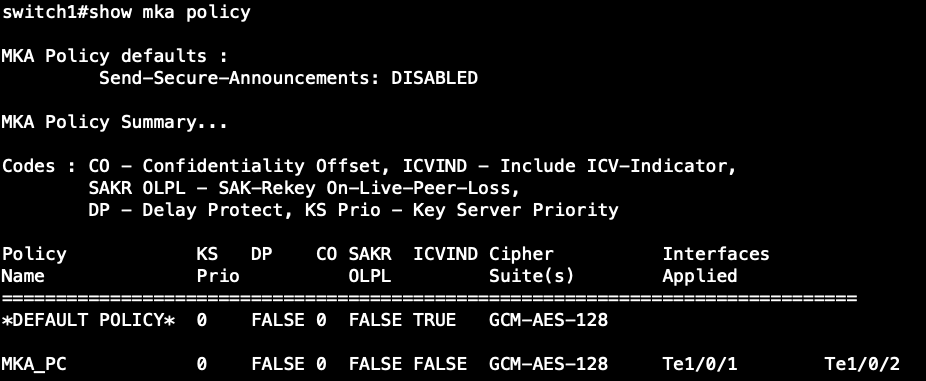

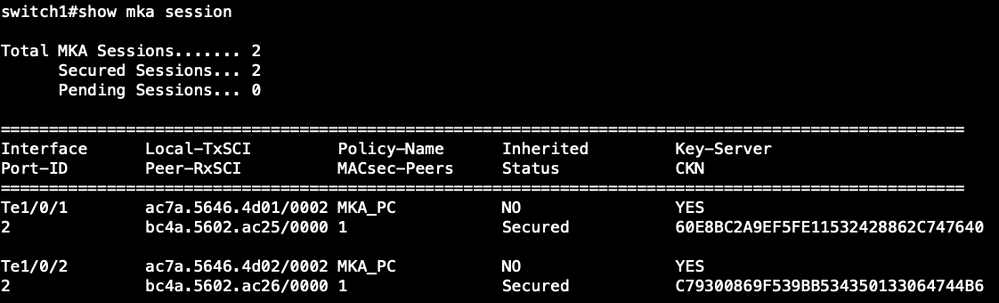

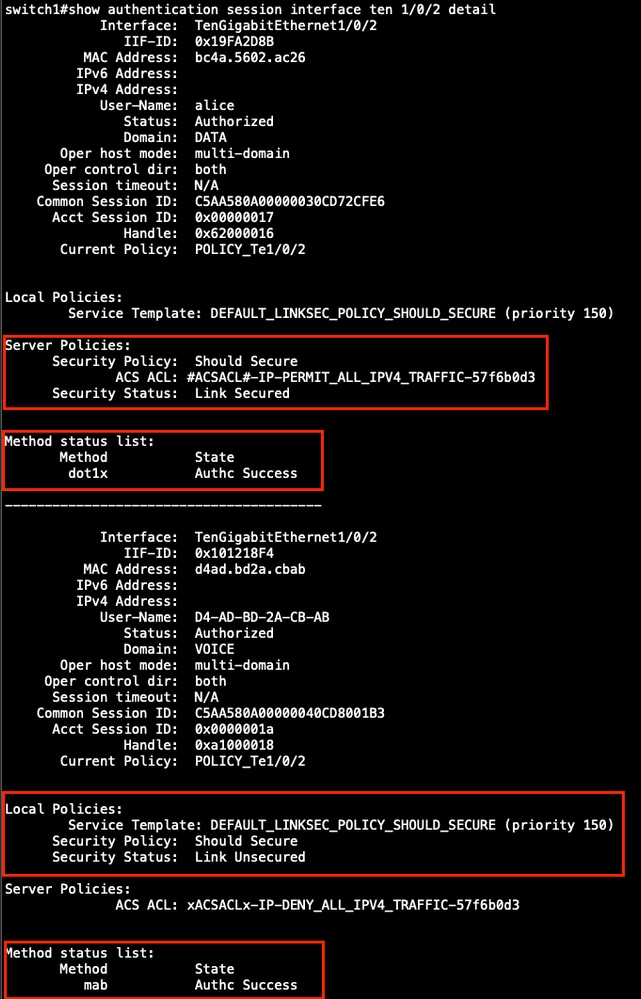

Validação no switch Catalyst.

Esses comandos podem ser usados para validar a funcionalidade adequada dessa solução.

switch1#show mka policy

switch1#show mka session

switch1#show authentication session interface <interface_ID> detail

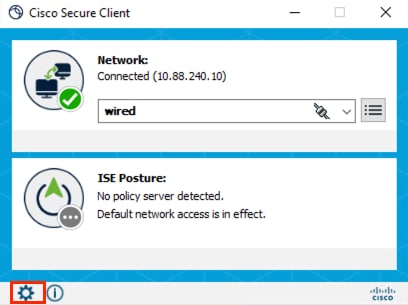

Validação no Cliente Seguro.

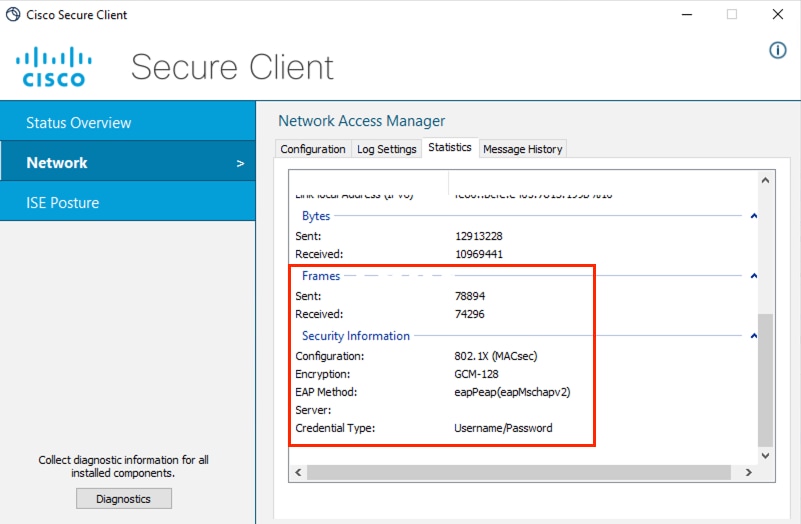

A autenticação é bem-sucedida com o perfil que você criou com a criptografia MACsec. Se você clicar no ícone do mecanismo, mais informações poderão ser exibidas.

No menu exibido aqui para o Secure Client, na seção Network Access Manager > Statistics, você pode ver a Criptografia e a configuração MACsec correspondente.

Os quadros recebidos e enviados aumentam conforme a criptografia é executada na camada 2.

Troubleshooting

Observação: esta seção aborda a parte de solução de problemas relacionada aos problemas de MKA que podem surgir. Se você enfrentar uma falha de autenticação ou autorização, consulte o Guia de implantação prescritiva de acesso com fio seguro do ISE - Solução de problemas para investigar mais, pois este guia supõe que as autenticações estão funcionando bem sem a criptografia MACsec.

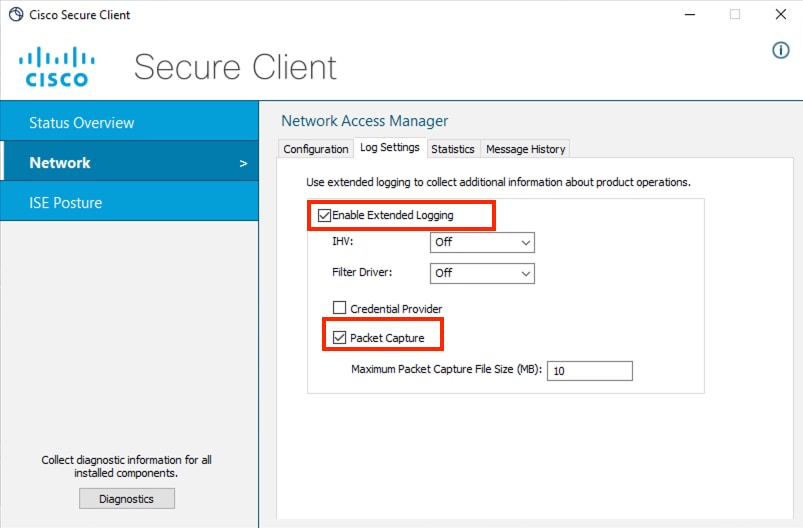

Endpoint seguro da Cisco

- Ative o módulo DART no pacote Secure Endpoint.

- Neste menu, ative o Registro estendido para coletar mais dados sobre a conexão MKA do usuário. Além disso, você pode ativar uma captura de pacote contida no pacote DART.

- Colete o pacote DART para prosseguir com a análise do configuration.xml e do gerenciador de acesso à rede. Consulte a documentação Run DART to Gather Data for Troubleshooting

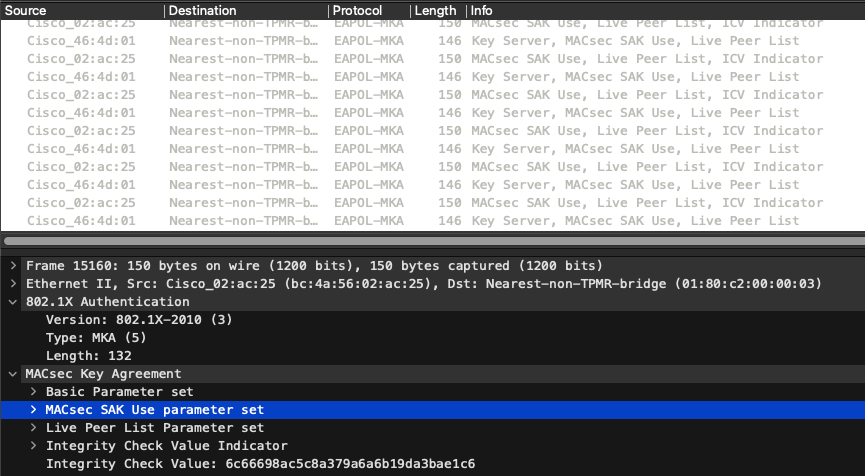

Este exemplo mostra como os pacotes são vistos quando as informações entre o host e o switch são criptografadas :

No pacote DART, podemos encontrar informações úteis para a autenticação 802.1X e a sessão MKA no registro chamado NetworkAccessManager.txt.

Essas informações são exibidas em uma autenticação bem-sucedida com criptografia MKA.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) RECEIVED SUCCESS (dot1x_util.c 326)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATING (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) staying in 802.1x state: AUTHENTICATING (dot1x_sm.c 146)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: sec=30 (dot1x_util.c 454)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) eap_type<0>, lengths<4,1496> (dot1x_proto.c 90)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: paused (dot1x_util.c 484)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) Received EAP-Success. (eap_auth_client.c 835)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: clear TLS session (eap_auth_tls_c.c 265)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: successful authentication, save pointer for TLS session used (eap_auth_tls_c.c 273)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) new credential list saved (eapRequest.c 1485)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) EAP status: AC_EAP_STATUS_EAP_SUCCESS (eapMessage.c 79)

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: EAP status notification: session-id=1, handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: sending EapStatusEvent...

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (2) EAP response received. <len:400> <res:2> (dot1x_proto.c 136)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: ...received EapStatusEvent: session-id=1, EAP handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: activated (dot1x_util.c 503)

%csc_nam-6-INFO_MSG: %[tid=2716]: EAP: Eap status AC_EAP_STATUS_EAP_SUCCESS.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: processing EapStatusEvent in the subscriber

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) dot1x->eapSuccess is True (dot1x_sm.c 352)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Enabling fast reauthentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) SUCCESS (dot1x_sm.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATED (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux calling sm8Event8021x due to auth success (dot1x_sm.c 207)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: disabled (dot1x_util.c 460)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (0) NASP: dot1xAuthSuccessEvt naspStopEapolAnnouncement (dot1x_main.c 679)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspStopEapolAnnouncement (nasp.c 900)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) << NASP: naspStopEapolAnnouncement. err = 0 (nasp.c 910)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) dot1x->config.useMka = 1 (dot1x_main.c 829)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: StartSession (mka.c 511)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: bUseMka = 1, bUseMacSec = 1706033334, MacsecSupportedCiphersMask = 0x498073ad, ePortSecurePolicy = 0 mkaKeyServerWaitTime = 0 (mka.c 514)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: InitializeContext (mka.c 1247)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing state to Unconnected (mka.c 1867)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing Sak State to Idle (mka.c 1271)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Fast reauthentication enabled on authentication success

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) << MKA: InitializeContext (mka.c 1293)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Changing state to Need Server (mka.c 1871)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Sending NOTIFICATION__SUCCESS to subscribers

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: CreateKeySet (mka.c 924)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Network auth request NOTIFICATION__SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspGetNetCipherSuite (nasp.c 569)

%csc_nam-6-INFO_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Key length is 16 bytes (mka.c 954)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Finishing authentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MyMac (mka.c 971)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Authentication finished

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_EAP_SUCCESS (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_UNCONNECTED (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_NEED_SERVER (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) SscfCallback(1): SSCF_NOTIFICATION_CODE_SEND_PACKET_COMPLETE sendId(74476) (cimdIo.cpp 4766)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) CIMD Event: evtSeq#=0 msg=4 ifIndex=1 len=36 (cimdEvt.c 622)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,0) dataLen=4 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,1) dataLen=102 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) netEvent(1): Recv queued (netEvents.c 91)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: EapolInput (mka.c 125)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MKPDU In (mka.c 131)

Solução de problemas do Cisco IOS

Esses comandos podem ser implementados no Network Access Device (NAD) para revisar a criptografia MKA entre a plataforma e o solicitante.

Para obter mais informações sobre os comandos, consulte o guia de configuração correspondente da plataforma usada como NAD.

#show authentication session interface <interface_ID> detail

#show mka summary

#show mka policy

#show mka session interface <interface_ID> detail

#show macsec summary

#show macsec interface <interface_ID>

#debug mka events

#debug mka errors

#debug macsec event

#debug macsec error

Estas são depurações de uma conexão MKA bem-sucedida com um host. Você pode usá-lo como uma referência que surge :

%LINK-3-UPDOWN: Interface TenGigabitEthernet1/0/1, changed state to down

Macsec interface TenGigabitEthernet1/0/1 is UP

MKA-EVENT: Create session event: derived CKN 9F0DC198A9728FB3DA198711B58570E4, len 16

MKA-EVENT EC000025: SESSION START request received...

NGWC-MACSec: pd get port capability is invoked

MKA-EVENT: New MKA Session on Interface TenGigabitEthernet1/0/1 with Physical Port Number 9 is using the "MKA_PC" MKA Policy, and has MACsec Capability "MACsec Integrity, Confidentiality, & Offset" with Local MAC ac7a.5646.4d01, Peer MAC bc4a.5602.ac25.

MKA-EVENT: New VP with SCI AC7A.5646.4D01/0002 on interface TenGigabitEthernet1/0/1

MKA-EVENT: Created New CA 0x80007F30A6B46F20 Participant on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 for Peer MAC bc4a.5602.ac25.

%MKA-5-SESSION_START: (Te1/0/1 : 2) MKA Session started for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, AuthMgr-Handle EC000025

MKA-EVENT: Started a new MKA Session on interface TenGigabitEthernet1/0/1 for Peer MAC bc4a.5602.ac25 with SCI AC7A.5646.4D01/0002 successfully.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Init MKA Session) - Successfully derived CAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully initialized a new MKA Session (i.e. CA entry) on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 and CKN 9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived KEK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived ICK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: New Live Peer detected, No potential peer so generate the first SAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Generate SAK for CA with CKN 9F0DC198 (Latest AN=0, Old AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Generation of new Latest SAK succeeded (Latest AN=0, KN=1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install RxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Clean up the Rx for dormant peers

MACSec-IPC: send_xable send msg success for switch=1

MACSec-IPC: blocking enable disable ipc req

MACSec-IPC: watched boolean waken up

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_tx_sc send msg success

Send create_tx_sc to IOMD successfully

alloc_cache called TxSCI: AC7A56464D010002 RxSCI: BC4A5602AC250000

Enabling replication for slot 1 vlan 330 and the ref count is 1

MACSec-IPC: vlan_replication send msg success

Added replication for data vlan 330

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_rx_sc send msg success

Sent RXSC request to FED/IOMD

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_rx_sa send msg success

Sent ins_rx_sa to FED and IOMD

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Requested to install/enable new RxSA successfully (AN=0, KN=1 SCI=BC4A.5602.AC25/0000)

%LINEPROTO-5-UPDOWN: Line protocol on Interface TenGigabitEthernet1/0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan330, changed state to up

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Sending SAK for AN 0 resp peers 0 cap peers 1

MKA-EVENT bc4a.5602.ac25/0000 EC000025: SAK Wait Timer started for 6 seconds.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) Received new SAK-Use response to Distributed SAK for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.CKN 9F0DC198

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) All 1 peers with the required MACsec Capability have indicated they are receiving using the new Latest SAK - install/enable TxSA for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.

MKA-EVENT: Reqd to Install TX SA for CA 0x80007F30A6B46F20 AN 0 CKN 9F0DC198 - on int(TenGigabitEthernet1/0/1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install TxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_tx_sa send msg success

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Before sending SESSION_SECURED status - SECURED=false, PREVIOUSLY_SECURED=false, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully sent SECURED status for CA with CKN 9F0DC198.

MKA-EVENT: Successfully updated the CKN handle for interface: TenGigabitEthernet1/0/1 with 9F0DC198 (if_num: 9).

%MKA-5-SESSION_SECURED: (Te1/0/1 : 2) MKA Session was secured for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, CKN 9F0DC198A9728FB3DA198711B58570E4

MKA-EVENT: MSK found to be same while updating the MSK and EAP Session ID in the subblock

MKA-EVENT bc4a.5602.ac25/0000 EC000025: After sending SESSION_SECURED status - SECURED=true, PREVIOUSLY_SECURED=true, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

Solução de problemas do Identity Services Engine (ISE)

A solução de problemas relacionada a esse recurso é limitada à entrega do atributo cisco-av-pair linksec-policy=should-secure.

Certifique-se de que o resultado da autorização esteja enviando essas informações para a sessão Radius vinculada às portas do switch onde os dispositivos estão sendo conectados.

Para obter mais análise de autenticação no ISE, consulte Troubleshooting e Habilitação de Depurações no ISE

Problemas comuns

Incompatibilidade de codificação

Esse log pode ser visto nas depurações MKA no NAD.

MKA-4-MKA_MACSEC_CIPHER_MISMATCH: (Te1/0/1 : 30) Lower strength MKA-cipher than macsec-cipher for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000017C3550E24, CKN CKNID

A primeira coisa a ser verificada neste cenário é que as cifras configuradas na política MKA no switch e no perfil do Secure Client são correspondentes.

No caso da criptografia AES-GCM-256, esses requisitos precisam ser atendidos de acordo com a documentação Guia do Administrador do Cisco Secure Client (incluindo AnyConnect), Versão 5

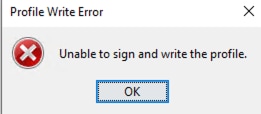

Impossibilidade de salvar o configuration.xml.

Este problema relacionado ao erro de gravação de perfil é resolvido salvando o configuration.xml (como descrito anteriormente) chamado Setup of MKA usando o Editor de perfis do Network Access Manager.

O erro está relacionado ao arquivo configuration.xml em uso não pode ser modificado, portanto, você precisa salvar o arquivo em outro local para prosseguir com a substituição dos perfis.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

10-Aug-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Rodrigo Diaz CruzEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback