Introdução

Este documento descreve as opções disponíveis para configurar a restrição de acesso IP no ISE 3.1, 3.2 e 3.3.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento do Cisco Identity Service Engine (ISE).

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco ISE versão 3.1

- Cisco ISE versão 3.2

- Cisco ISE versão 3.3

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O recurso de restrição de acesso IP permite que os administradores controlem quais endereços IP ou intervalos podem acessar o portal e os serviços do administrador do ISE.

Esse recurso se aplica a várias interfaces e serviços do ISE, incluindo:

- Acesso ao portal do administrador e CLI

- Acesso à API ERS

- Acesso ao portal de convidados e patrocinadores

- Acesso ao portal Meus dispositivos

Quando ativado, o ISE permite apenas conexões dos endereços IP ou intervalos especificados. Todas as tentativas de acessar as interfaces de administração do ISE a partir de IPs não especificados são bloqueadas.

Em caso de bloqueio acidental, o ISE fornece uma opção de inicialização de 'modo de segurança' que pode ignorar as restrições de acesso IP. Isso permite que os administradores recuperem o acesso e corrijam quaisquer configurações incorretas.

Comportamento no ISE 3.1 e inferior

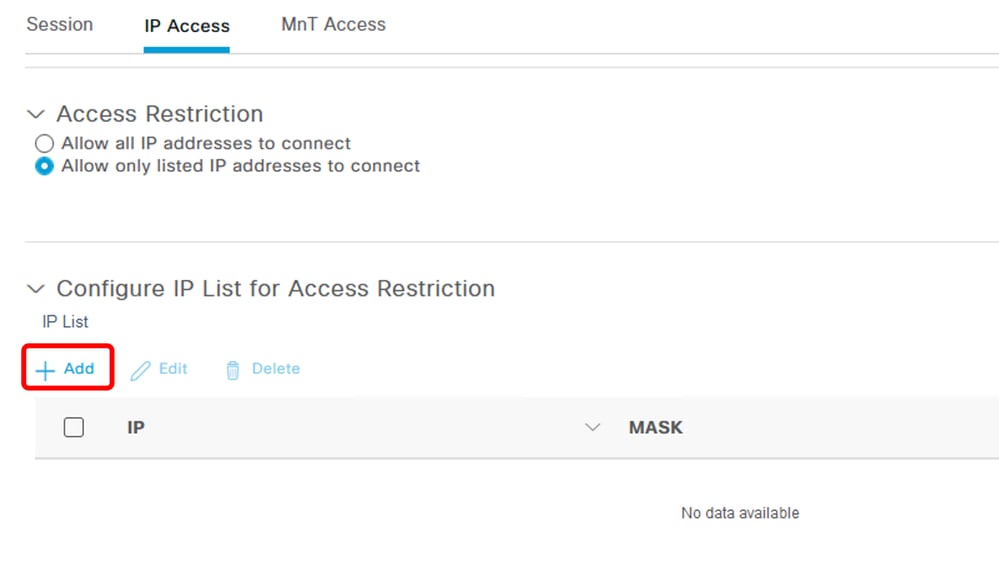

Navegue atéAdministration > Admin Access > Settings > Access. Você tem estas opções:

- Sessão

- Acesso IP

- Acesso MnT

Configurar

- Selecione

Allow only listed IP addresses to connect .

- Clique em .

Add

Configuração de acesso IP

Configuração de acesso IP

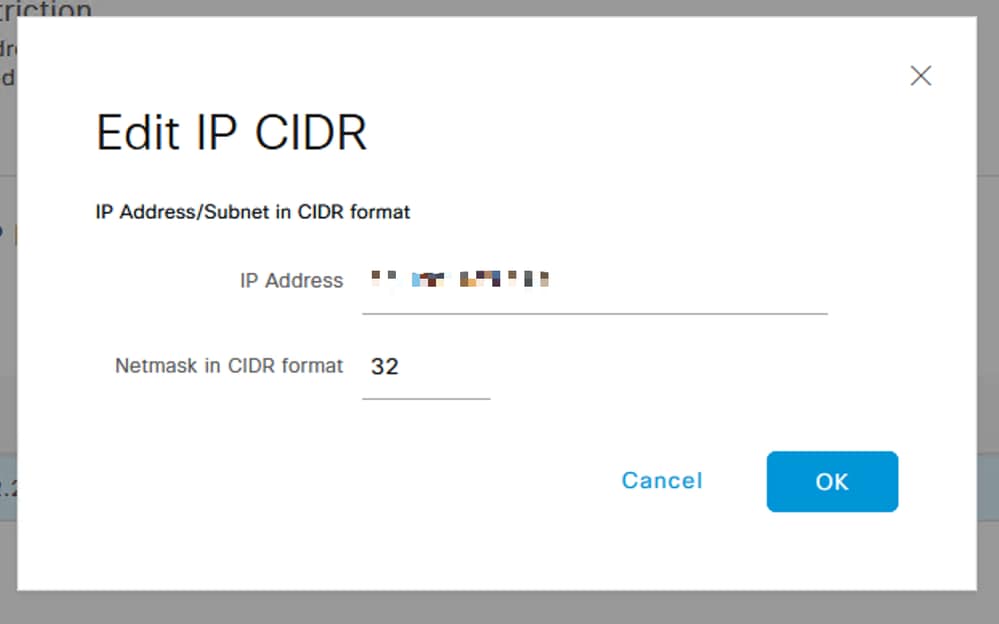

- No ISE 3.1, você não tem uma opção para selecionar entre

Admine User serviços, habilitando a Restrição de acesso IP para bloquear conexões a:

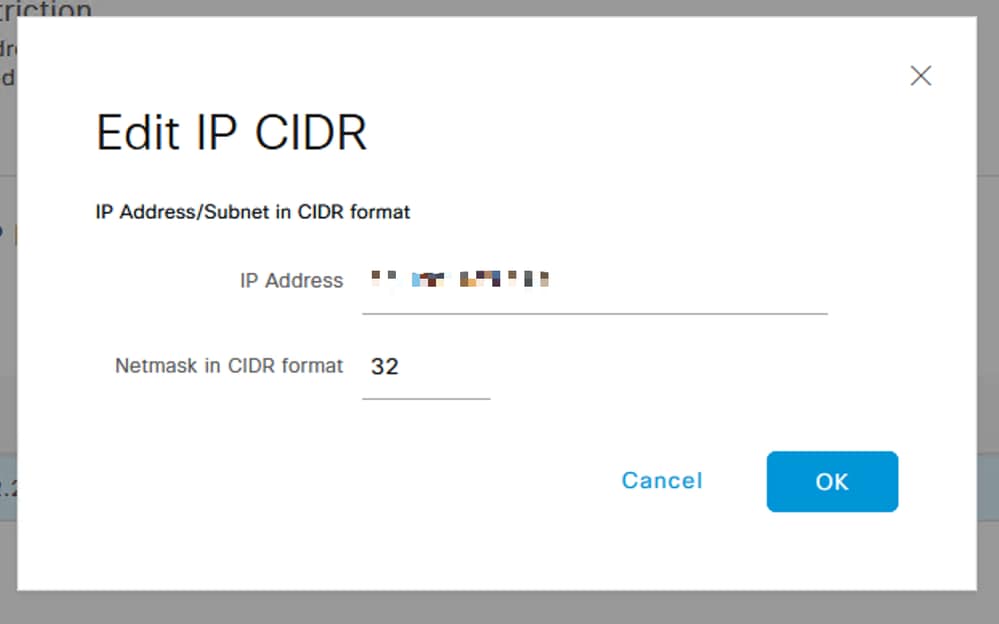

- Uma caixa de diálogo é aberta onde você insere os endereços IP, IPv4 ou IPv6, no formato CIDR.

- Depois que o IP estiver configurado, defina a máscara no formato CIDR.

Editar CIDR IP

Editar CIDR IP

Note: O formato IP Classless Inter-Domain Routing (CIDR) é um método de representação de endereços IP e seu prefixo de roteamento associado.

Exemplo:

IP: 10.8.16.32

Máscara: /32

Caution: Deve-se tomar cuidado ao configurar restrições de IP para evitar bloquear acidentalmente o acesso de administrador legítimo. A Cisco recomenda testar completamente qualquer configuração de restrição de IP antes de implementá-la completamente.

Tip: Para endereços IPv4:

- Use /32 para endereços IP específicos.

- Para sub-redes, use qualquer outra opção. Exemplo: 10.26.192.0/18

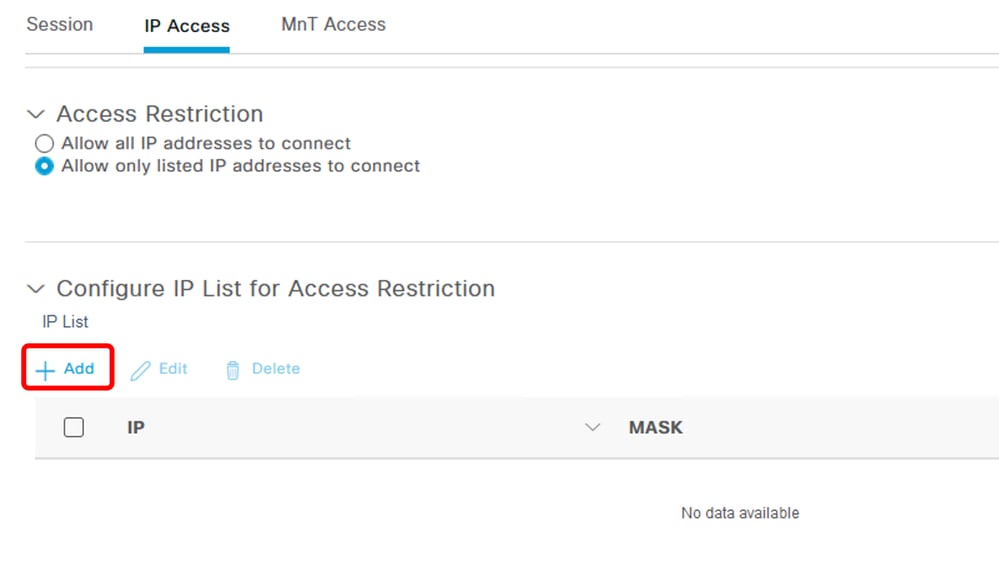

Comportamento no ISE 3.2

Navegue atéAdministration > Admin Access > Settings > Access. Você tem estas opções disponíveis:

- Sessão

- Acesso IP

- Acesso MnT

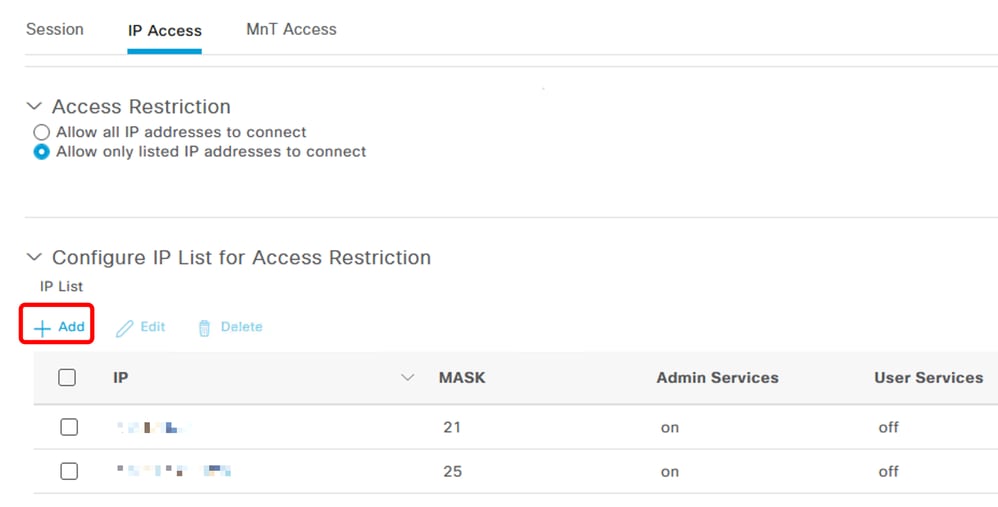

Configurar

- Selecionar

Allow only listed IP addresses to connect.

- Clique em .

Add

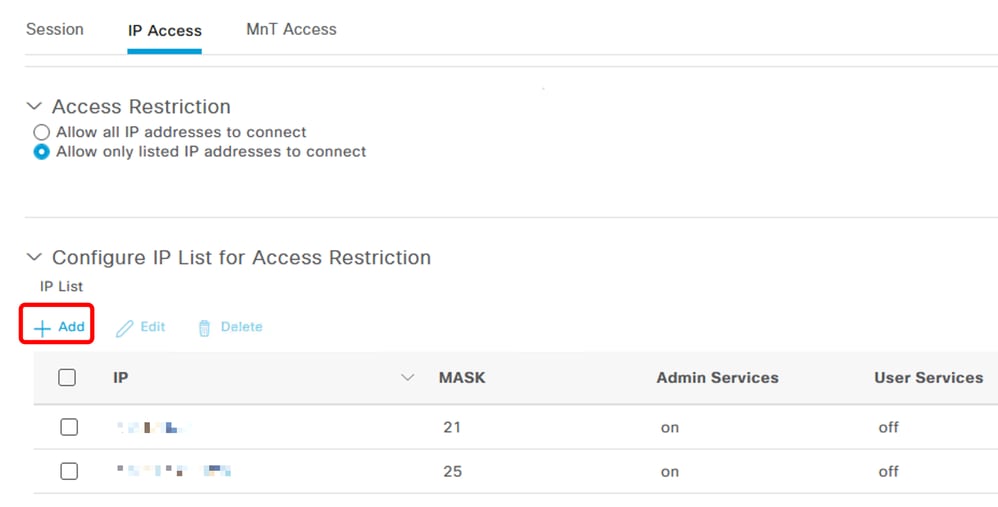

Configuração de acesso IP

Configuração de acesso IP

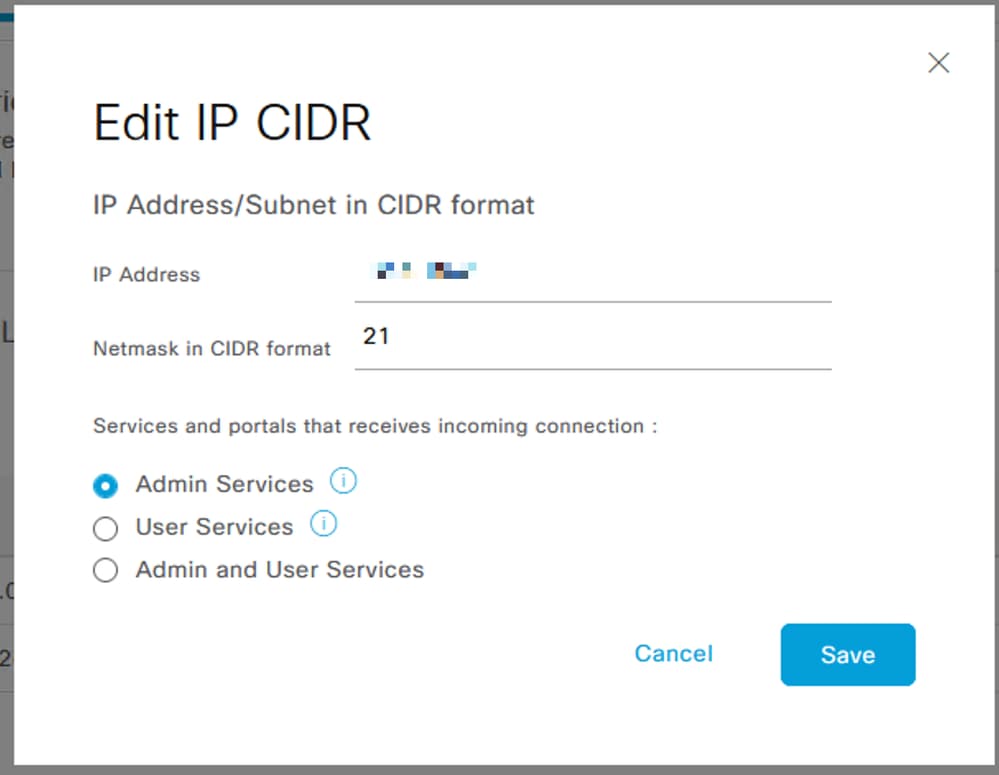

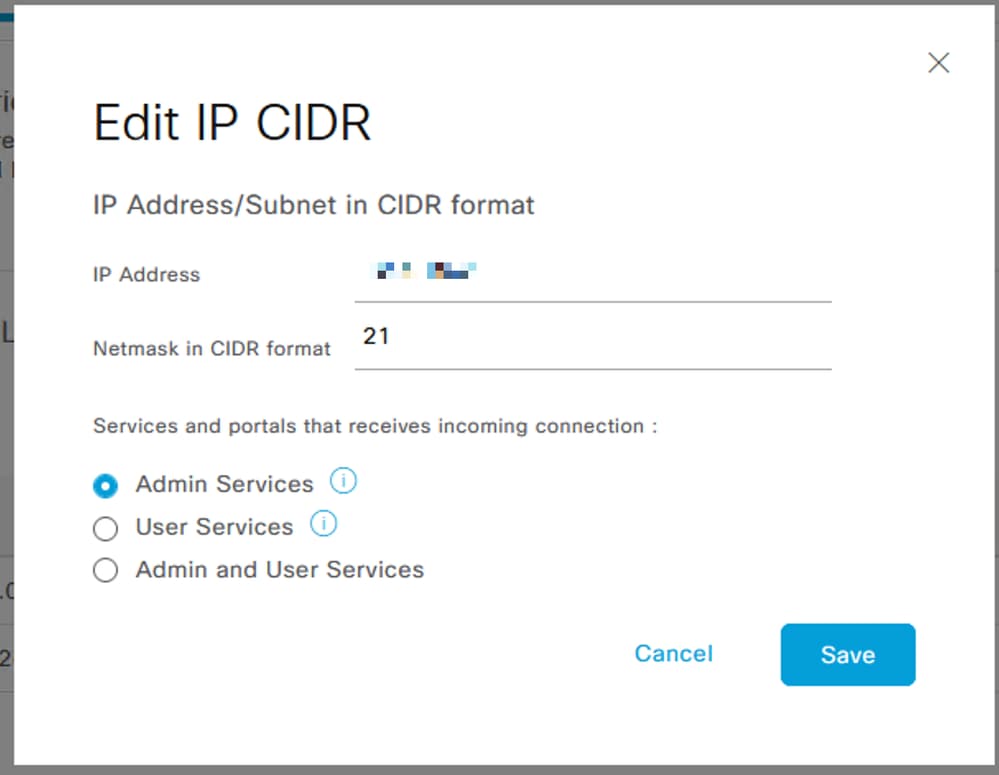

- Uma caixa de diálogo é aberta onde você insere os endereços IP, IPv4 ou IPv6, no formato CIDR.

- Depois que o IP estiver configurado, defina a máscara no formato CIDR.

- Estas opções estão disponíveis para restrição de acesso IP:

- Serviços de administração: GUI, CLI (SSH), SNMP, ERS, OpenAPI, UDN, gateway de API, PxGrid (desabilitado no Patch 2), MnT Analytics

- Serviços de usuário: Convidado, BYOD, postura, criação de perfis

- Serviços de administrador e usuário

Editar CIDR IP

Editar CIDR IP

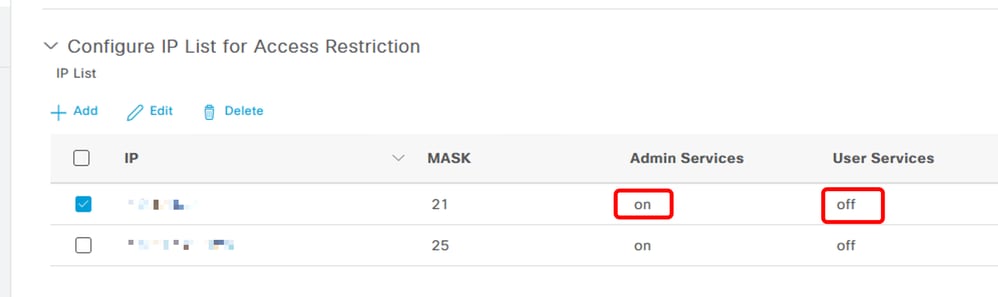

- Clique no

Savebotão.

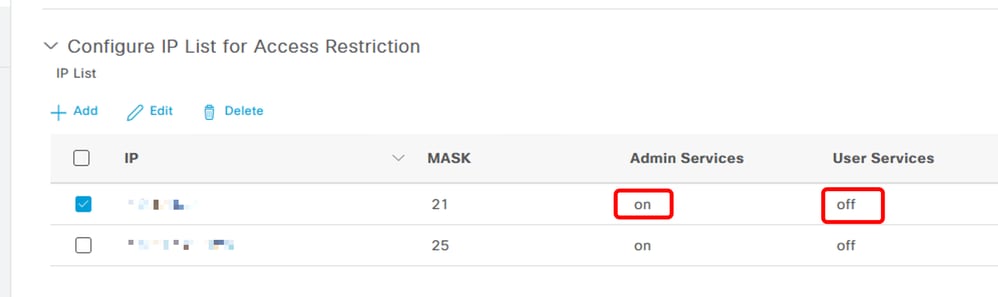

ON significa que os serviços do administrador estão ativados,OFFsignifica que os serviços do usuário estão desativados.

Configuração de acesso IP no 3.2

Configuração de acesso IP no 3.2

Comportamento no ISE 3.2 P4 e superior

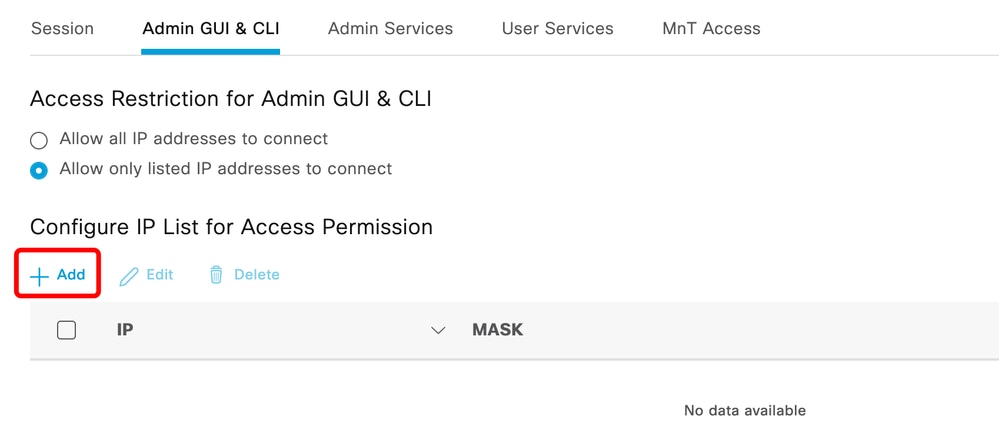

Navegue atéAdministration > Admin Access > Settings > Access. Você tem estas opções disponíveis:

- Sessão

- GUI e CLI do administrador: GUI ISE (TCP 443), CLI ISE (SSH TCP22) e SNMP.

- Serviços de administração: API ERS, API aberta, pxGrid, DataConnect.

- Serviços de usuário: Convidado, BYOD, postura.

- Acesso MNT: Com essa opção, o ISE não consome mensagens de Syslog enviadas de fontes externas.

Note: A restrição de acesso ao pxGrid e Data Connect é para ISE 3.3+, mas não para ISE 3.2 P4+.

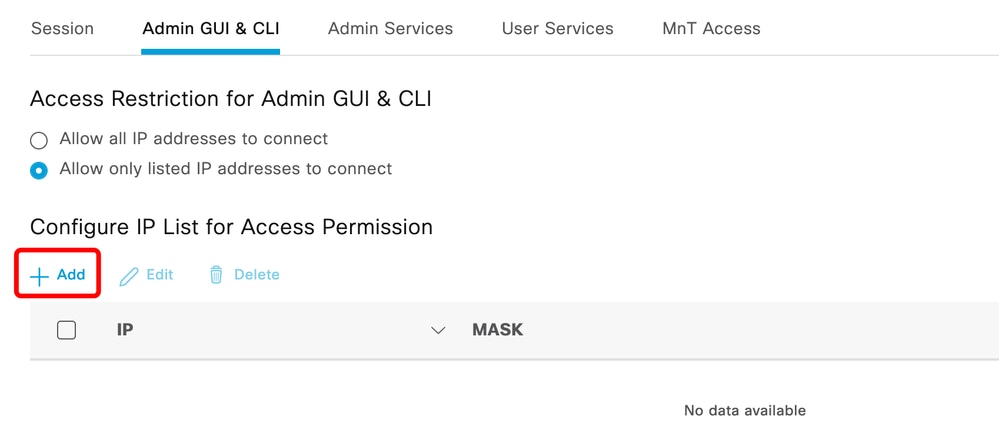

Configurar

- Selecionar

Allow only listed IP addresses to connect.

- Clique em

Add.

Configuração de acesso IP no 3.3

Configuração de acesso IP no 3.3

- Uma caixa de diálogo é aberta onde você insere os endereços IP, IPv4 ou IPv6, no formato CIDR.

- Depois que o IP estiver configurado, defina a máscara no formato CIDR.

- Clique em .

Add

Recuperar GUI/CLI do ISE

- Faça login com o console.

- Pare os serviços do ISE usando

application stop ise

- Inicie os serviços do ISE usando

application start ise safe

- Remova a restrição de acesso IP da GUI.

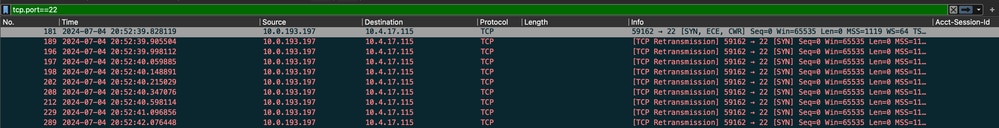

Troubleshooting

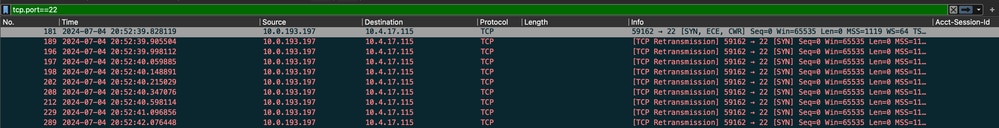

Faça uma captura de pacote para verificar se o ISE não está respondendo ou se está descartando o tráfego.

Verificar regras de firewall do ISE

- Para o 3.1 e versões anteriores, você pode verificar isso apenas no show tech.

- Você pode pegar um show tech e armazená-lo no disco local usando

show tech-support file

- Em seguida, você pode transferir o arquivo para um repositório usando

copy disk:/

ftp://

/path

. A URL do repositório é alterada dependendo do tipo de repositório que você está usando.

- Você pode fazer download do arquivo para sua máquina para poder lê-lo e procurar

Running iptables -nvL.

- As regras iniciais do show tech não estão incluídas aqui. Em outras palavras, aqui você pode encontrar as últimas regras anexadas ao recurso show tech by IP Access restricted.

*****************************************

Running iptables -nvL...

*****************************************

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

461 32052 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

65 4048 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

- Para o 3.2 e superior, você pode usar o comando

show firewallpara verificar as regras de firewall.

- 3.2 e superiores fornecem mais controle sobre os serviços que estão sendo bloqueados pela Restrição de Acesso IP.

gjuarezo-311/admin#show firewall

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

170 13492 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

13 784 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8910_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8910 Firewall rule permitting the PxGrid traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

90 5400 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8443_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8443 Firewall rule permitting the HTTPS traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8444_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8444 Firewall rule permitting the Block List Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8445_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8445 Firewall rule permitting the Sponsor Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Verificar Logs de Depuração

aviso: Nem todo o tráfego gera logs. A restrição de acesso IP pode bloquear o tráfego no nível do aplicativo e usando o firewall interno do Linux. SNMP, CLI e SSH são bloqueados no nível do firewall para que nenhum registro seja gerado.

- Ative o

Infrastructurecomponente para DEBUG a partir da GUI.

- Ative

Admin-infra o componente para DEPURAR a partir da GUI.

- Ative

NSF o componente para DEPURAR a partir da GUI.

- Use show logging application ise-psc.log tail.

As entradas de log de exemplo podem ser vistas quando o acesso à webUI do administrador do ISE é restrito, onde a sub-rede permitida é 198.18.133.0/24, enquanto o administrador do ISE vem de 198.18.134.28.

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- IpList -> 198.18.133.0/24/basicServices

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Low ip address198.18.133.0

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- High ip address198.18.133.255

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.nsf.impl.NetworkElement -:::::- The ip address to check is v4 198.18.134.28

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Checkin Ip In ipList returned Finally ->false

Informações Relacionadas

Feedback

Feedback