Configurar a autenticação EAP-TLS com OCSP no ISE

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve as etapas necessárias para configurar a autenticação EAP-TLS com OCSP para verificações de revogação de certificados de clientes em tempo real.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Configuração do Cisco Identity Services Engine

- Configuração do Cisco Catalyst

- Protocolo de Status de Certificado Online

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Patch 6 do Identity Services Engine Virtual 3.2

- C1000-48FP-4G-L 15.2(7)E9

- Windows Server 2016

- Windows 10

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

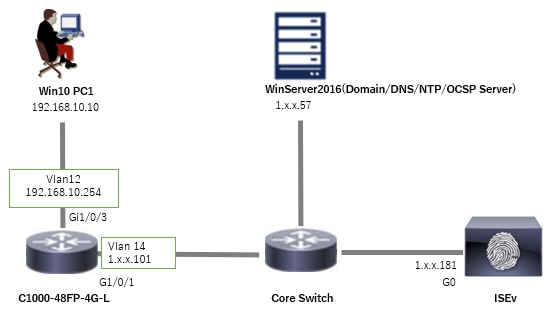

Diagrama de Rede

Esta imagem mostra a topologia usada para o exemplo deste documento.

Diagrama de Rede

Diagrama de Rede

Informações de Apoio

No EAP-TLS, um cliente apresenta seu certificado digital ao servidor como parte do processo de autenticação. Este documento descreve como o ISE valida o certificado do cliente verificando o CN (nome comum) do certificado em relação ao servidor do AD e confirmando se o certificado foi revogado usando o OCSP (Online Certificate Status Protocol), que fornece o status do protocolo em tempo real.

O nome de domínio configurado no Windows Server 2016 é ad.rem-xxx.com, usado como exemplo neste documento.

Os servidores OCSP (Online Certificate Status Protocol) e AD (Ative Diretory) mencionados neste documento são usados para validação de certificado.

- FQDN do Ative Diretory: winserver.ad.rem-xxx.com

- URL de Distribuição de CRL: http://winserver.ad.rem-xxx.com/ocsp-ca.crl

- URL da autoridade: http://winserver.ad.rem-xxx.com/ocsp

Esta é a cadeia de certificados com o nome comum de cada certificado usado no documento.

- CA: ocsp-ca-common-name

- Certificado do cliente: clientcertCN

- Certificado do servidor: ise32-01.ad.rem-xxx.com

- Certificado de Autenticação OCSP: ocspSignCommonName

Configurações

Configuração no C1000

Essa é a configuração mínima na CLI do C1000.

aaa new-model

radius server ISE32

address ipv4 1.x.x.181

key cisco123

aaa group server radius AAASERVER

server name ISE32

aaa authentication dot1x default group AAASERVER

aaa authorization network default group AAASERVER

aaa accounting dot1x default start-stop group AAASERVER

dot1x system-auth-control

interface Vlan12

ip address 192.168.10.254 255.255.255.0

interface Vlan14

ip address 1.x.x.101 255.0.0.0

interface GigabitEthernet1/0/1

Switch port access vlan 14

Switch port mode access

interface GigabitEthernet1/0/3

switchport access vlan 12

switchport mode access

authentication host-mode multi-auth

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

Configuração no PC com Windows

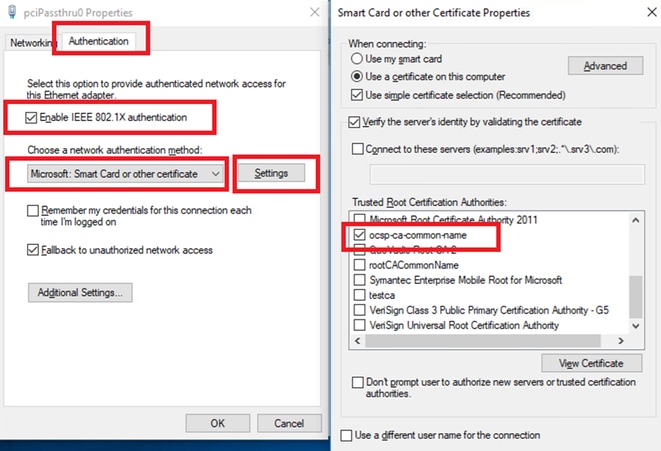

Etapa 1. Configurar autenticação de usuário

Navegue até Authentication, marque Enable IEEE 802.1X authentication e selecione Microsoft: Smart Card ou outro certificado.

Clique no botão Configurações, marque Usar um certificado neste computador e selecione a CA confiável do Windows PC.

Habilitar Autenticação de Certificado

Habilitar Autenticação de Certificado

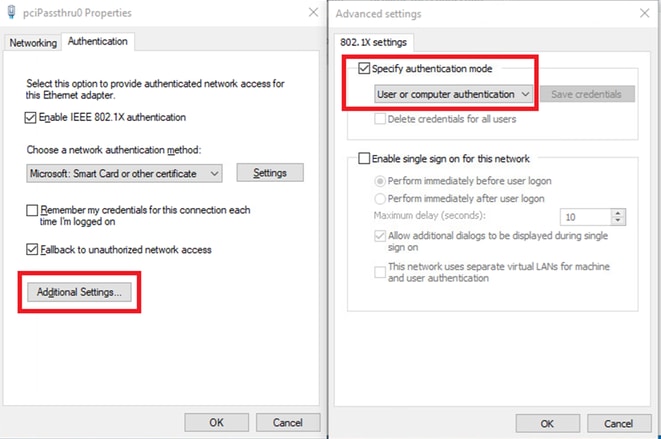

Navegue atéAuthentication, checkAdditional Settings. SelecioneAutenticação do usuário ou do computador na lista suspensa.

Especificar Modo de Autenticação

Especificar Modo de Autenticação

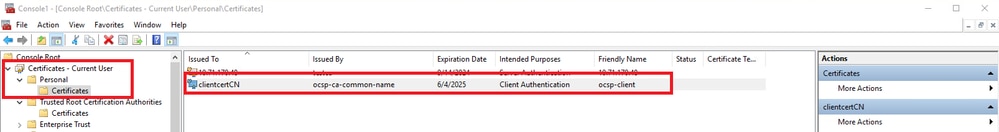

Etapa 2. Confirmar certificado do cliente

Navegue até Certificates - Current User > Personal > Certificates e verifique o certificado do cliente usado para autenticação.

Confirmar certificado do cliente

Confirmar certificado do cliente

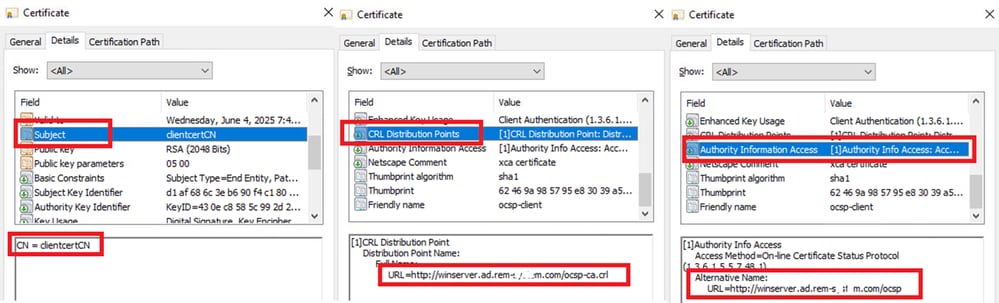

Clique duas vezes no certificado do cliente, navegue até Details, verifique os detalhes de Subject, CRL Distribution Points, Authority Information Access.

- Assunto: CN = clientcertCN

- Pontos de Distribuição de CRL: http://winserver.ad.rem-xxx.com/ocsp-ca.crl

- Acesso às informações da autoridade: http://winserver.ad.rem-xxx.com/ocsp

Detalhe do Certificado do Cliente

Detalhe do Certificado do Cliente

Configuração no Windows Server

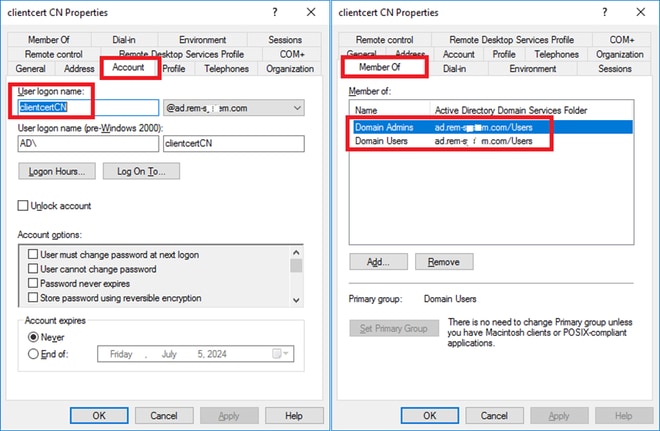

Etapa 1. Adicionar usuários

Navegue atéUsuários e computadores do Ative Diretory, clique emUsuários. Adicione clientcertCN como nome de logon de usuário.

Nome de Logon do Usuário

Nome de Logon do Usuário

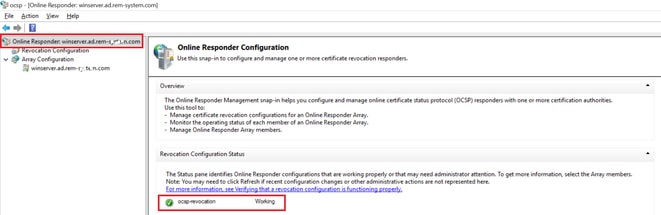

Etapa 2. Confirmar serviço OCSP

Navegue até Windows, clique em Online Responder Management. Confirme o status do servidor OCSP.

Status do servidor OCSP

Status do servidor OCSP

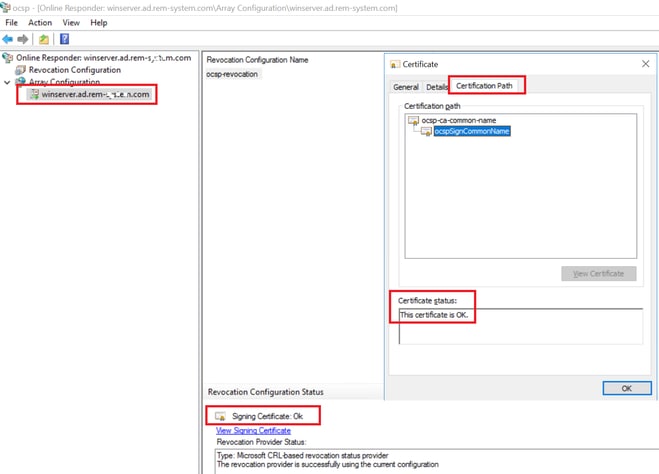

Clique em winserver.ad.rem-xxx.com, verifique o status do certificado de assinatura OCSP.

Status do Certificado de Autenticação OCSP

Status do Certificado de Autenticação OCSP

Configuração no ISE

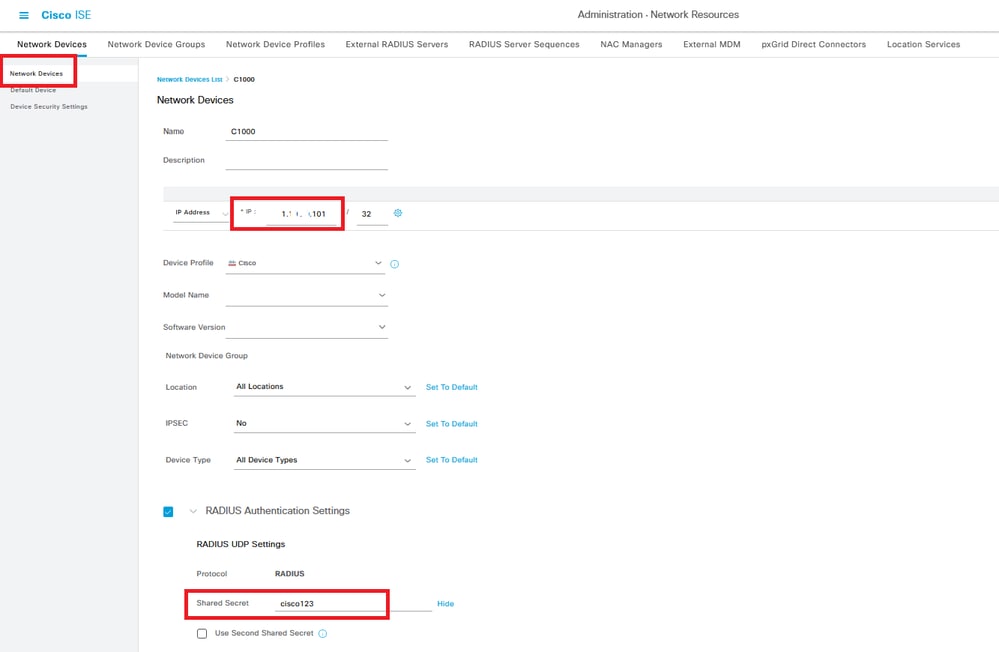

Etapa 1. Adicionar dispositivo

Navegue até Administração > Dispositivos de rede, clique no botão Adicionar para adicionar o dispositivo C1000.

Adicionar dispositivo

Adicionar dispositivo

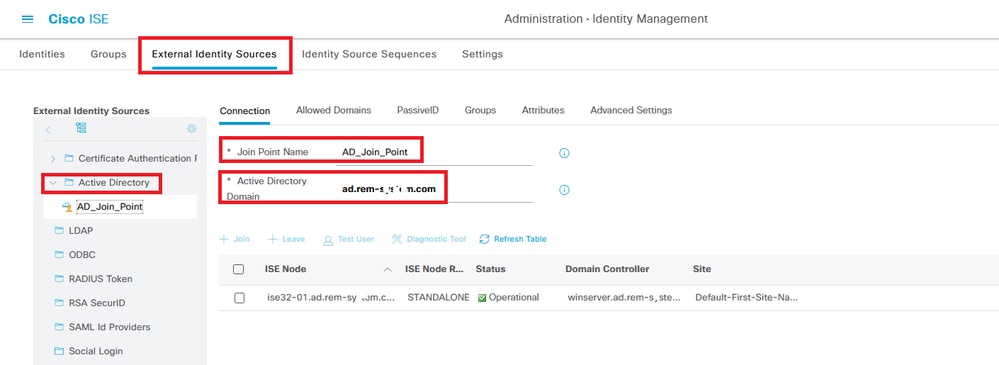

Etapa 2. Adicionar Ative Diretory

Navegue até Administração > Fontes de identidade externas > Ative Diretory, clique na guiaConexão e adicione o Ative Diretory ao ISE.

- Nome do ponto de junção: AD_Join_Point

- Domínio do Ative Diretory: ad.rem-xxx.com

Adicionar Ative Diretory

Adicionar Ative Diretory

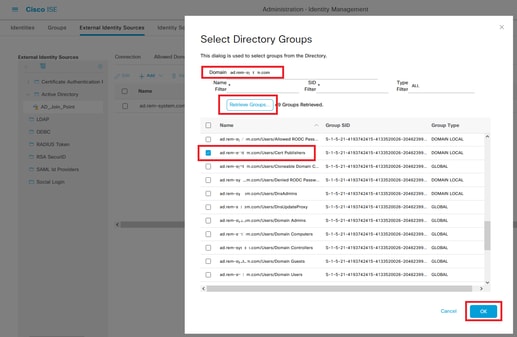

Navegue até a guia Grupos e selecione Selecionar grupos do diretório na lista suspensa.

Selecionar grupos do diretório

Selecionar grupos do diretório

Clique em Recuperar grupos na lista suspensa. Checkad.rem-xxx.com/Users/Cert Publishers e clique em OK.

Verificar Publicadores de Certificados

Verificar Publicadores de Certificados

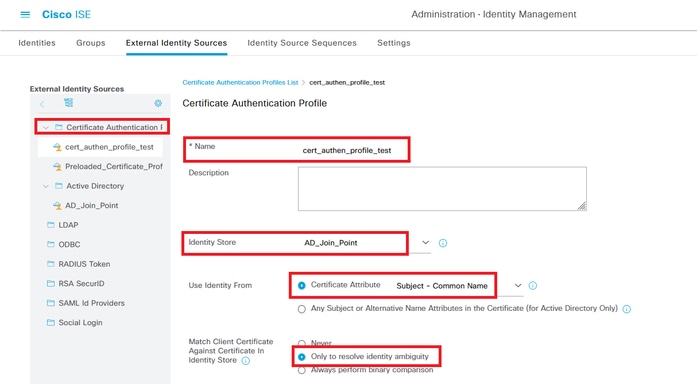

Etapa 3. Adicionar perfil de autenticação de certificado

Navegue para Administração > Fontes de identidade externas > Perfil de autenticação de certificado, clique no botão Adicionar para adicionar um novo perfil de autenticação de certificado.

- Nome: cert_authen_profile_test

- Repositório de Identidades: AD_Join_Point

- Usar identidade do atributo do certificado: assunto - nome comum.

- Corresponder Certificado de Cliente ao Certificado no Repositório de Identidades: Somente para resolver a ambiguidade de identidade.

Adicionar perfil de autenticação de certificado

Adicionar perfil de autenticação de certificado

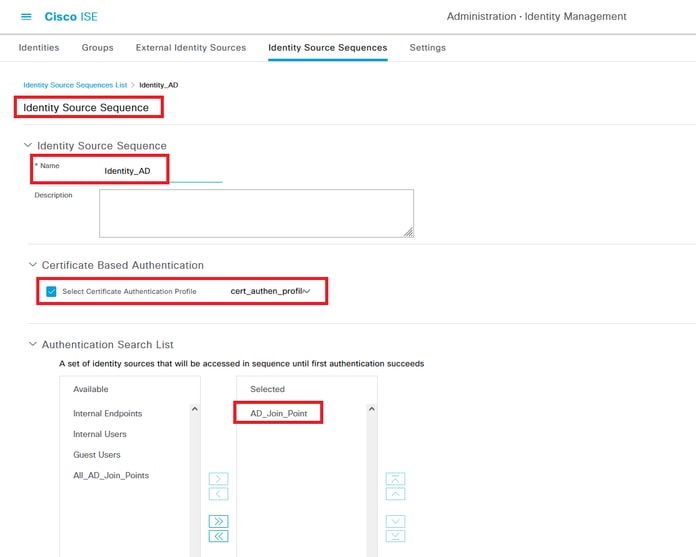

Etapa 4. Adicionar sequência de origem de identidade

Navegue até Administração > Sequências de origem de identidade, adicione uma Sequência de origem de identidade.

- Nome: Identity_AD

- Selecione Certificar Autenticação Profile: cert_authen_profile_test

- Lista de pesquisa de autenticação: AD_Join_Point

Adicionar Sequências de Origem de Identidade

Adicionar Sequências de Origem de Identidade

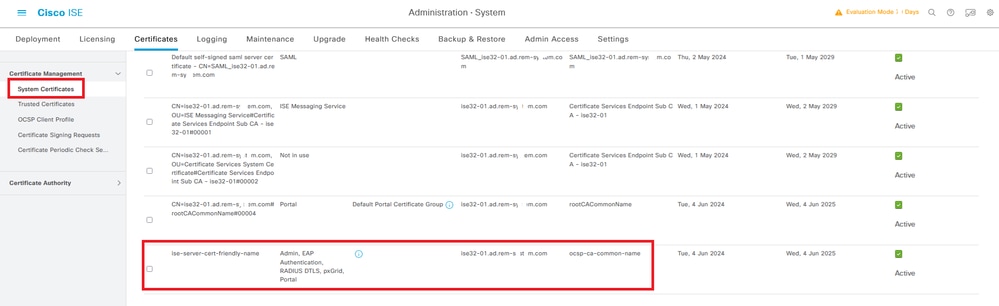

Etapa 5. Confirmar certificado no ISE

Navegue até Administration > Certificates > System Certificates, confirme se o certificado do servidor está assinado pela CA confiável.

Server Certificate

Server Certificate

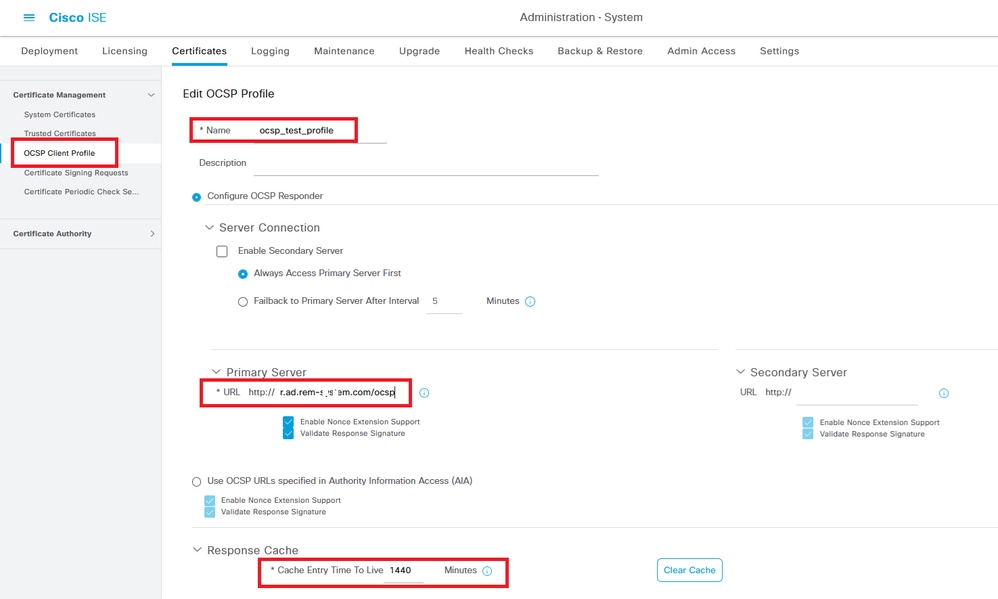

Navegue até Administration > Certificates > OCSP Client Profile, clique no botão Add para adicionar um novo perfil de cliente OCSP.

- Nome: ocsp_test_profile

- Configurar URL do Respondente OCSP: http://winserver.ad.rem-xxx.com/ocsp

Perfil do cliente OCSP

Perfil do cliente OCSP

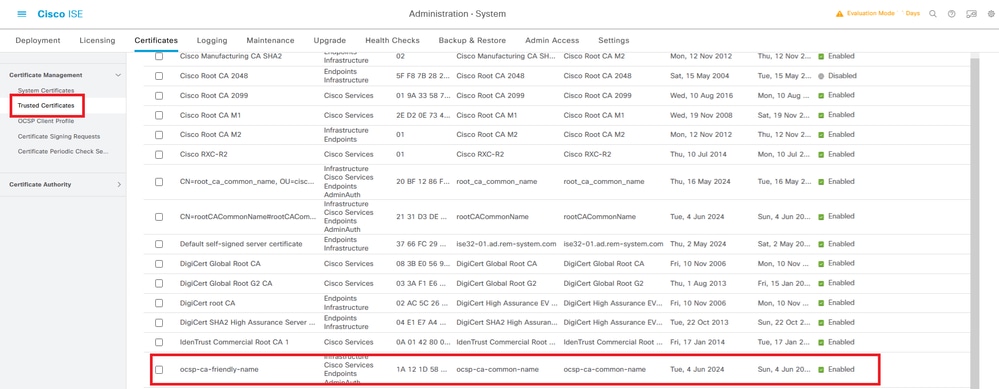

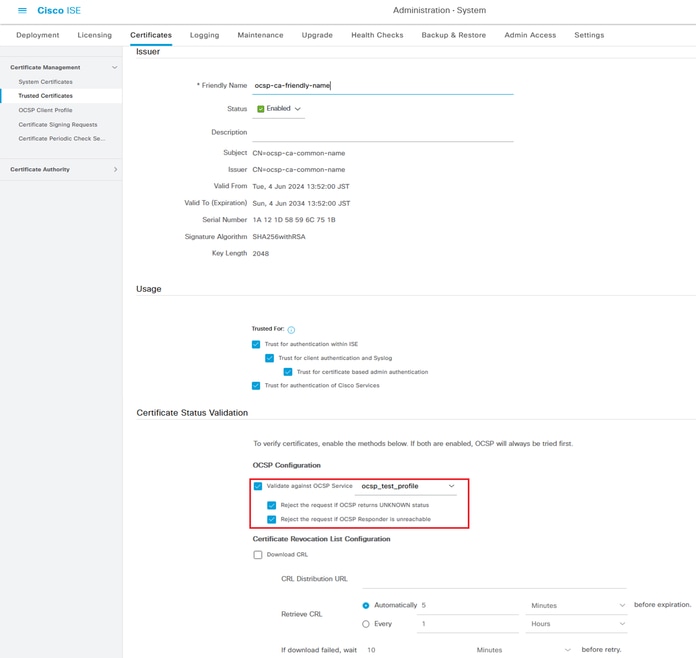

Navegue até Administration > Certificates > Trusted Certificates, confirme se a CA confiável foi importada para o ISE.

CA confiável

CA confiável

Verifique a CA e clique no botão Edit, insira os detalhes da configuração OCSP para Certificate Status Validation.

- Validar com base no Serviço OCSP: ocsp_test_profile

- Rejeitar a solicitação se o OCSP retornar o status DESCONHECIDO: marque

- Rejeitar a solicitação se o Respondente OCSP estiver inacessível: marque

Validação do status do certificado

Validação do status do certificado

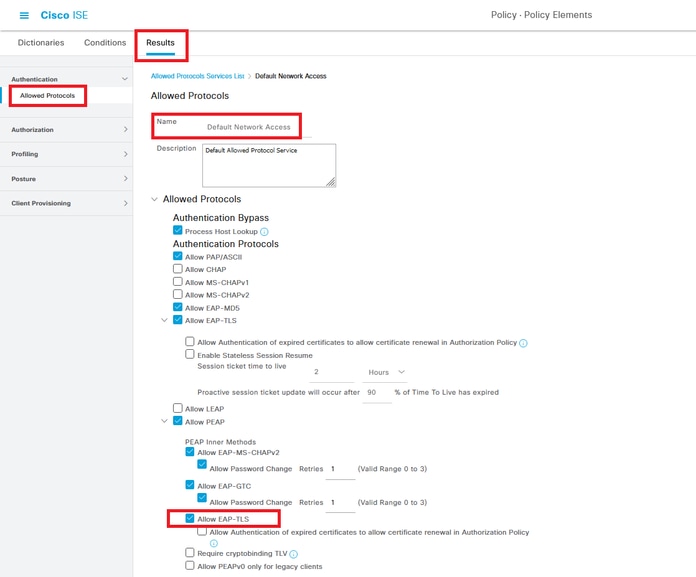

Etapa 6. Adicionar protocolos permitidos

Navegue para Policy > Results > Authentication > Allowed Protocols, edite a lista de serviços Default Network Access e marque Allow EAP-TLS.

Permitir EAP-TLS

Permitir EAP-TLS

Passo 7. Adicionar conjunto de políticas

Navegue para Política > Conjuntos de políticas, clique em + para adicionar um conjunto de políticas.

- Nome do conjunto de políticas: EAP-TLS-Test

- Condições: Network Access Protocol EQUALS RADIUS

- Protocolos Permitidos/Sequência de Servidores: Acesso Padrão à Rede

Adicionar conjunto de políticas

Adicionar conjunto de políticas

Etapa 8. Adicionar política de autenticação

Navegue até Policy Sets, clique em EAP-TLS-Test para adicionar uma política de autenticação.

- Nome da regra: Autenticação EAP-TLS

- Condições: Network Access EapAuthentication EQUALS EAP-TLS AND Wired_802.1 X

- Uso: Identity_AD

Adicionar política de autenticação

Adicionar política de autenticação

Etapa 9. Adicionar Política de Autorização

Navegue até Policy Sets, clique em EAP-TLS-Test para adicionar uma política de autorização.

- Nome da regra: EAP-TLS-Authorization

- Condições: CERTIFICATE Subject - Common Name EQUALS clientcertCN

- Resultados: PermitAccess

Adicionar Política de Autorização

Adicionar Política de Autorização

Verificar

Etapa 1. Confirmar sessão de autenticação

Executeshow authentication sessions interface GigabitEthernet1/0/3 details o comando para confirmar a sessão de autenticação no C1000.

Switch#show authentication sessions interface GigabitEthernet1/0/3 details

Interface: GigabitEthernet1/0/3

MAC Address: b496.9114.398c

IPv6 Address: Unknown

IPv4 Address: 192.168.10.10

User-Name: clientcertCN

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Periodic Acct timeout: N/A

Session Uptime: 111s

Common Session ID: 01C20065000000933E4E87D9

Acct Session ID: 0x00000078

Handle: 0xB6000043

Current Policy: POLICY_Gi1/0/3

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Server Policies:

Method status list:

Method State

dot1x Authc SuccessEtapa 2. Confirmar registro ao vivo do Radius

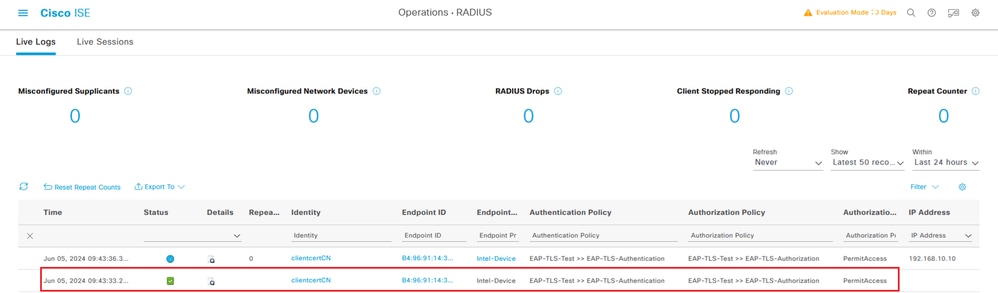

Navegue até Operations > RADIUS > Live Logons na GUI do ISE e confirme o registro em tempo real para autenticação.

Log ao vivo do Radius

Log ao vivo do Radius

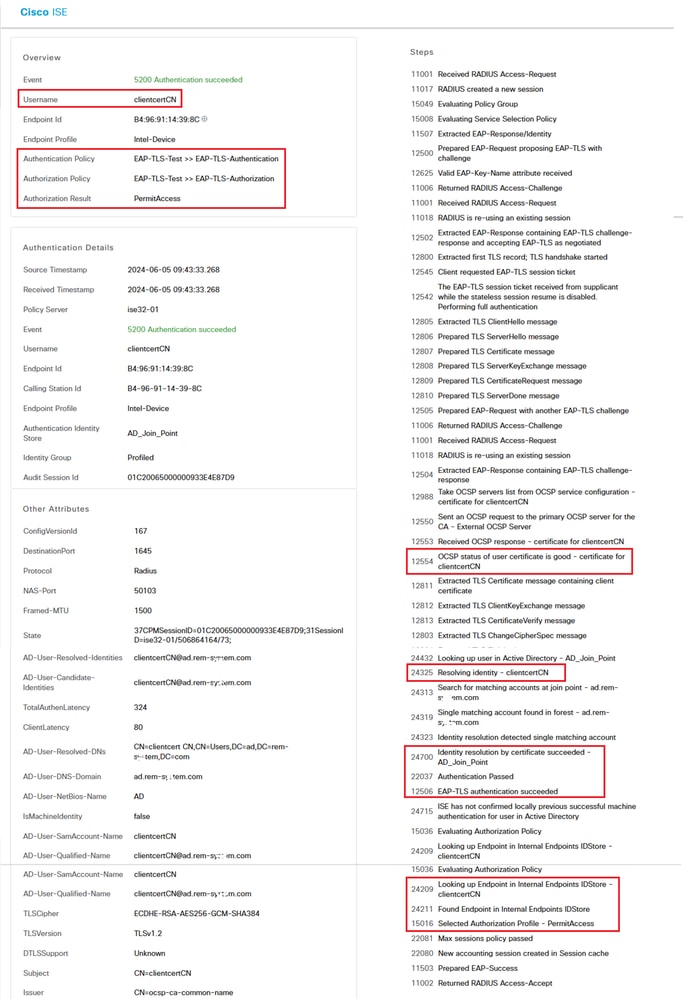

Confirme o registro ao vivo detalhado da autenticação.

Detalhes da autenticação

Detalhes da autenticação

Troubleshooting

1. Log de depuração

Esse log de depuração (prt-server.log) ajuda a confirmar o comportamento detalhado da autenticação no ISE.

- runtime-AAA

// OCSP request and response

Crypto,2024-06-05 09:43:33,064,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, CryptoLib.CSSL.OCSP Callback - starting OCSP request to primary,SSL.cpp:1444

Crypto,2024-06-05 09:43:33,064,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Start processing OCSP request, URL=http://winserver.ad.rem-xxx.com/ocsp, use nonce=1,OcspClient.cpp:144

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Received OCSP server response,OcspClient.cpp:411

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Nonce verification passed,OcspClient.cpp:426

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - OCSP responser name 8CD12ECAB78607FA07194126EDA82BA7789CE00C,OcspClient.cpp:462

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Verify response signature and KU/EKU attributes of response signer certificate,OcspClient.cpp:472

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Response signature verification passed,OcspClient.cpp:482

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Response contains 1 single responses for certificates,OcspClient.cpp:490

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - User certificate status: Good,OcspClient.cpp:598

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, CryptoLib.CSSL.OCSP Callback - perform OCSP request succeeded, status: Good,SSL.cpp:1684

// Radius session

Radius,2024-06-05 09:43:33,120,DEBUG,0x7f982d7b9700,cntx=0000017387,sesn=ise32-01/506864164/73,CPMSessionID=01C20065000000933E4E87D9,CallingStationID=B4-96-91-14-39-8C,RADIUS PACKET:: Code=1(AccessRequest) Identifier=238 Length=324

[1] User-Name - value: [clientcertCN]

[4] NAS-IP-Address - value: [1.x.x.101]

[5] NAS-Port - value: [50103]

[24] State - value: [37CPMSessionID=01C20065000000933E4E87D9;31SessionID=ise32-01/506864164/73;]

[87] NAS-Port-Id - value: [GigabitEthernet1/0/3]

Radius,2024-06-05 09:43:33,270,DEBUG,0x7f982d9ba700,cntx=0000017387,sesn=ise32-01/506864164/73,CPMSessionID=01C20065000000933E4E87D9,user=clientcertCN,CallingStationID=B4-96-91-14-39-8C,RADIUS PACKET:: Code=2(AccessAccept) Identifier=238 Length=294

[1] User-Name - value: [clientcertCN]

Radius,2024-06-05 09:43:33,342,DEBUG,0x7f982d1b6700,cntx=0000017401,sesn=ise32-01/506864164/74,CPMSessionID=01C20065000000933E4E87D9,CallingStationID=B4-96-91-14-39-8C,RADIUS PACKET:: Code=4(AccountingRequest) Identifier=10 Length=286

[1] User-Name - value: [clientcertCN]

[4] NAS-IP-Address - value: [1.x.x.101]

[5] NAS-Port - value: [50103]

[40] Acct-Status-Type - value: [Interim-Update]

[87] NAS-Port-Id - value: [GigabitEthernet1/0/3]

[26] cisco-av-pair - value: [audit-session-id=01C20065000000933E4E87D9]

[26] cisco-av-pair - value: [method=dot1x] ,RADIUSHandler.cpp:2455

Radius,2024-06-05 09:43:33,350,DEBUG,0x7f982e1be700,cntx=0000017401,sesn=ise32-01/506864164/74,CPMSessionID=01C20065000000933E4E87D9,user=clientcertCN,CallingStationID=B4-96-91-14-39-8C,RADIUS PACKET:: Code=5(AccountingResponse) Identifier=10 Length=20,RADIUSHandler.cpp:24552. Despejo TCP

No dump TCP no ISE, você espera encontrar informações sobre a resposta OCSP e a sessão Radius.

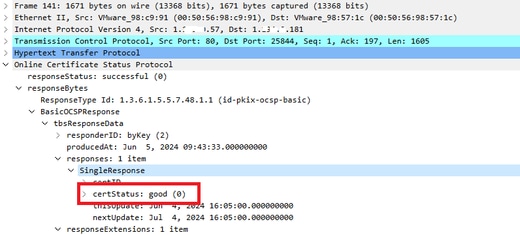

Solicitação e resposta OCSP:

Captura de pacotes de solicitação e resposta OCSP

Captura de pacotes de solicitação e resposta OCSP

Capturar Detalhes da Resposta OCSP

Capturar Detalhes da Resposta OCSP

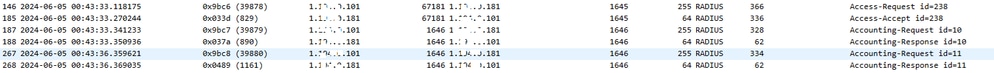

Sessão Radius:

Captura de pacote de sessão Radius

Captura de pacote de sessão Radius

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

19-Jul-2024 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Jian ZhangEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback