Configurar e implantar o perfil NAM do cliente seguro por meio do ISE 3.3 no Windows

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como implantar o perfil do Cisco Secure Client Network Access Manager (NAM) através do Identity Services Engine (ISE).

Informações de Apoio

A autenticação EAP-FAST ocorre em duas fases. Na primeira fase, o EAP-FAST emprega um handshake TLS para fornecer e autenticar trocas de chaves usando objetos Type-Length-Values (TLV) para estabelecer um túnel protegido. Esses objetos TLV são usados para transmitir dados relacionados à autenticação entre o cliente e o servidor. Uma vez estabelecido o túnel, a segunda fase começa com o cliente e o nó ISE iniciando outras conversas para estabelecer as políticas de autenticação e autorização necessárias.

O perfil de configuração NAM é configurado para usar EAP-FAST como o método de autenticação e está disponível para redes definidas administrativamente.

Além disso, os tipos de conexão de máquina e usuário podem ser configurados no perfil de configuração do NAM.

O dispositivo Windows corporativo obtém acesso corporativo completo usando o NAM com verificação de postura.

O dispositivo pessoal do Windows obtém acesso a uma rede restrita usando a mesma configuração NAM.

Este documento fornece instruções para implantar o perfil do Cisco Secure Client Network Access Manager (NAM) através do Portal de Postura do Identity Services Engine (ISE) usando a implantação da Web, juntamente com a Verificação de Conformidade de Postura.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Identity services engine (ISE)

- AnyConnect NAM e Editor de perfis

- Política de postura

- Configuração do Cisco Catalyst para serviços 802.1x

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco ISE, versão 3.3 e posterior

- Windows 10 com Cisco Secure Mobility Client 5.1.4.74 e posterior

- Switch Cisco Catalyst 9200 com software Cisco IOS® XE 17.6.5 e posterior

- Ative Diretory 2016

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configuração

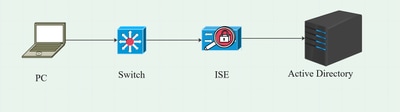

Diagrama de Rede

Fluxo de dados

Quando um PC se conecta à rede, o ISE fornece a política de autorização para redirecionamento ao Portal de postura.

O tráfego http no PC é redirecionado para a página de provisionamento do cliente ISE, onde o aplicativo NSA é baixado do ISE.

Em seguida, o NSA instala os módulos do agente do Secure Client no PC.

Após a conclusão da instalação do agente, o agente faz o download do perfil de postura e do perfil NAM configurados no ISE.

A instalação do módulo NAM aciona uma reinicialização no PC.

Após a reinicialização, o módulo NAM executa a autenticação EAP-FAST com base no perfil NAM.

A verificação de postura é acionada e a conformidade é verificada com base na política de postura do ISE.

Configurar o switch

Configure o switch de acesso para autenticação e redirecionamento dot1x.

| aaa new-model aaa authentication dot1x default group radius aaa session-id common dot1x system-auth-control |

Configure a ACL de redirecionamento para o usuário a ser redirecionado para o Portal de provisionamento do cliente ISE.

| ip access-list extended redirect-acl |

Habilite o rastreamento de dispositivo e o redirecionamento http no switch.

| device-tracking policy <device tracking policy name> ip http server |

Baixe o Pacote de Cliente Seguro

Baixe manualmente os arquivos do Editor de perfis, das janelas de Cliente seguro e do módulo de conformidade do software.cisco.com

Na barra de pesquisa do nome do produto, digite Secure Client 5.

Downloads Home > Segurança > Segurança de endpoint > Cliente seguro (incluindo AnyConnect) > Cliente seguro 5 > Software AnyConnect VPN Client

- cisco-secure-client-win-5.1.4.74-webdeploy-k9.pkg

- cisco-secure-client-win-4.3.4164.8192-isecompliance-webdeploy-k9.pkg

- tools-cisco-secure-client-win-5.1.4.74-profileeditor-k9.msi

Configuração do ISE

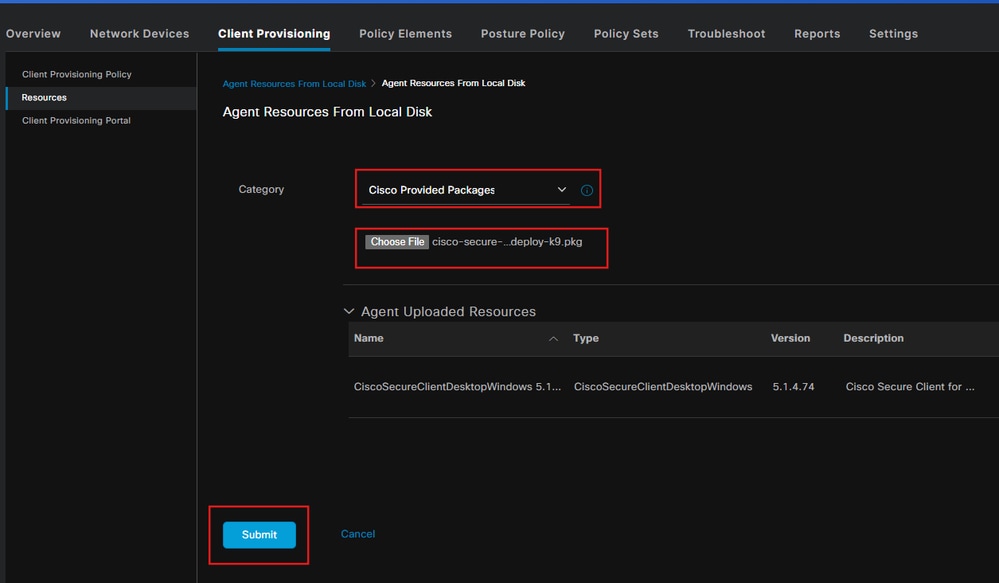

Etapa 1. Carregar o pacote no ISE

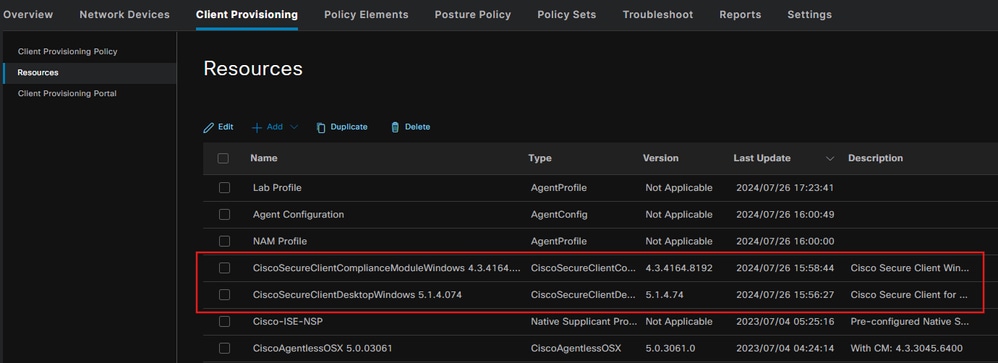

Para carregar os pacotes de implantação da Web do Secure Client and Compliance Module no ISE, navegue até Workcenter > Posture > Client Provisioning > Resources > Add > Agent Resources from Local Disk.

Etapa 2. Criar um perfil NAM a partir da ferramenta Editor de perfis

Para obter informações sobre como configurar um perfil NAM, consulte este guia Configure Secure Client NAM Profile .

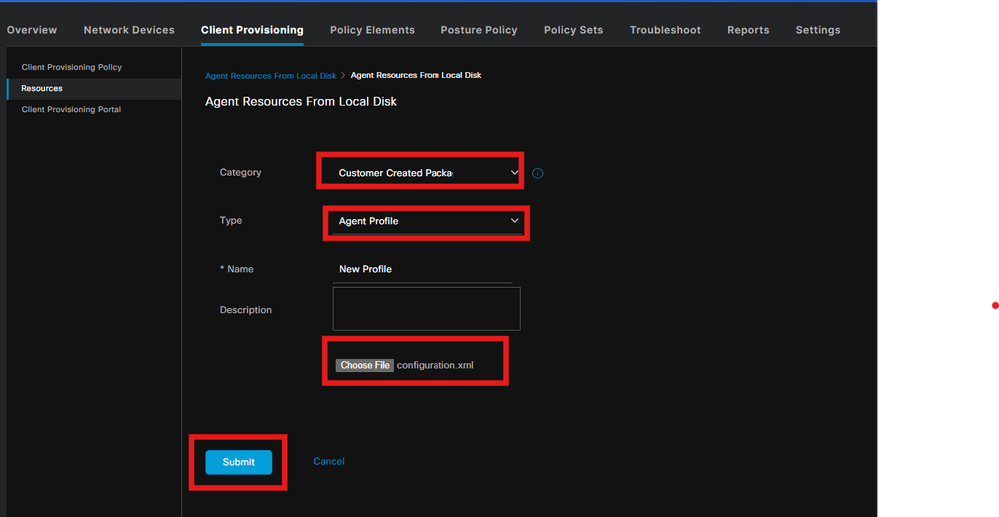

Etapa 3. Carregar o perfil NAM no ISE

Para carregar o perfil NAM "Configuration.xml" no ISE como Perfil do agente, navegue para Provisionamento de cliente > Recursos > Recursos do agente do disco local.

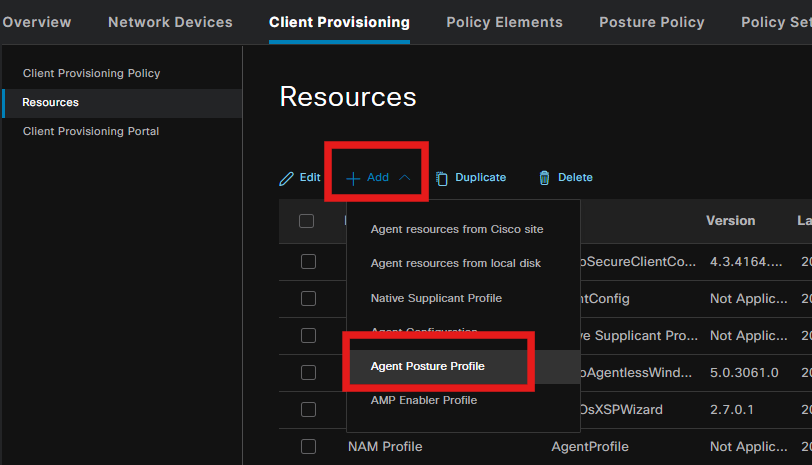

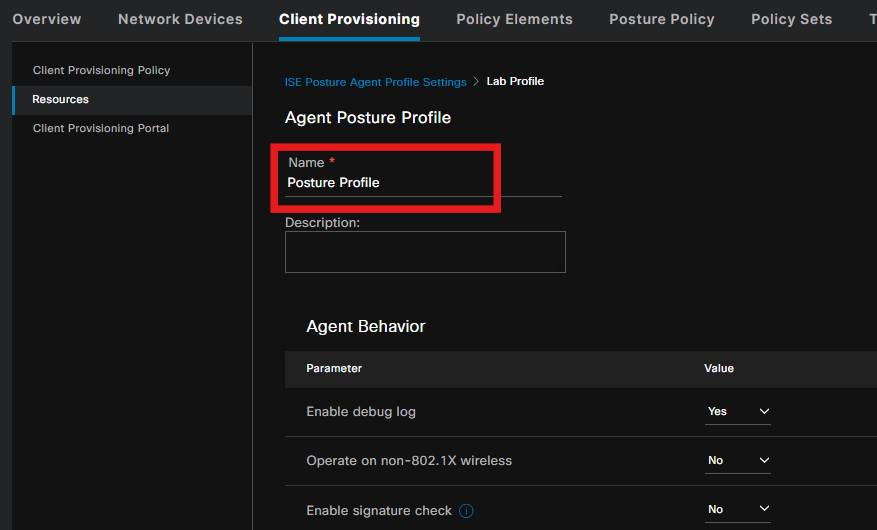

Etapa 4. Criar um perfil de postura

Na seção Protocolo de postura, não se esqueça de adicionar * para permitir que o Agente se conecte a todos os servidores.

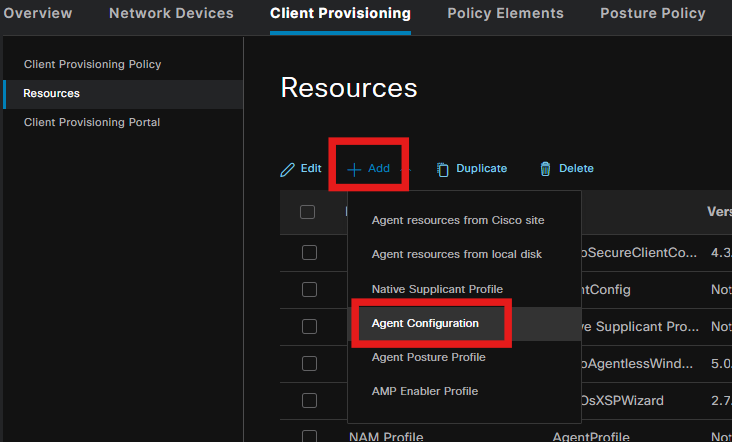

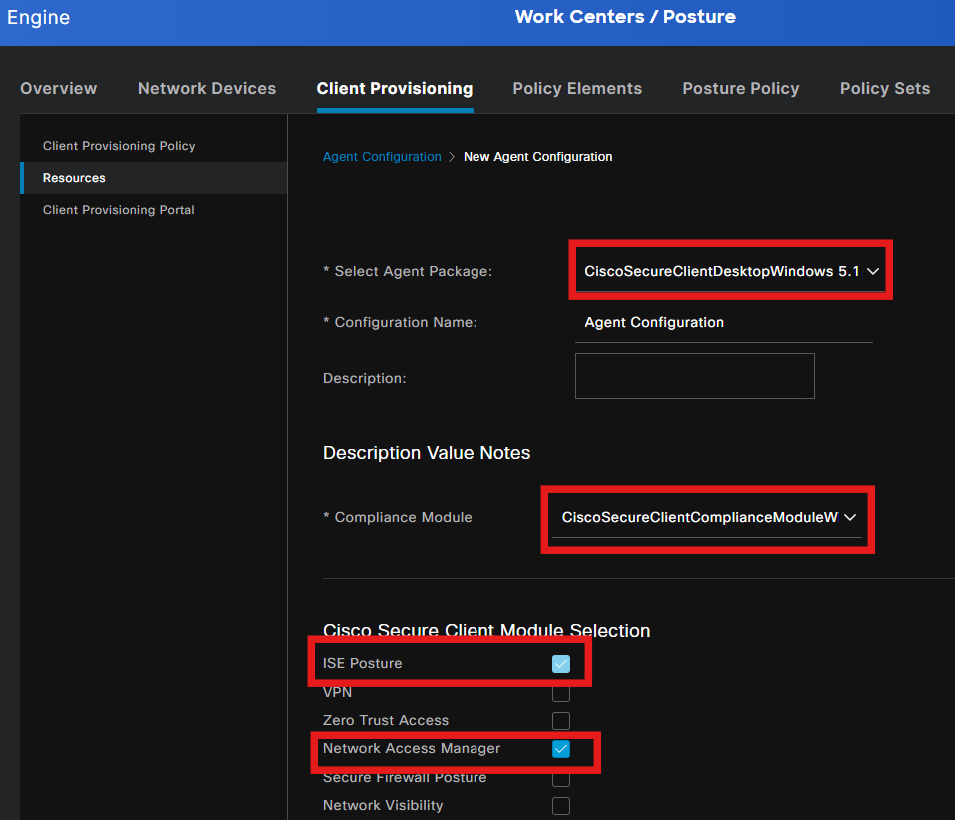

Etapa 5. Criar configuração do agente

Selecione o cliente seguro carregado e o pacote do módulo de conformidade e, na seleção Module (Módulo), selecione os módulos ISE Posture, NAM e DART

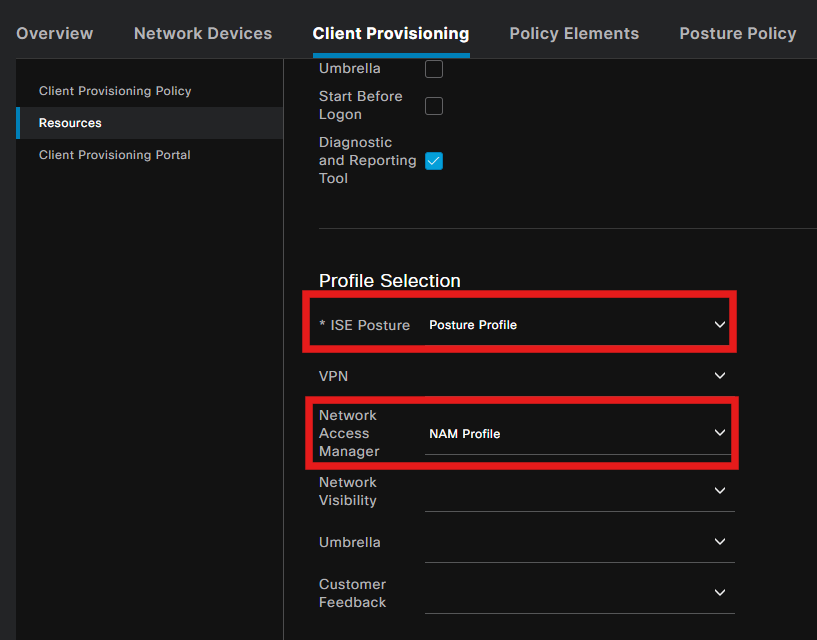

Em Profile select (Seleção de perfil), escolha o perfil Posture e NAM e clique em Submit.

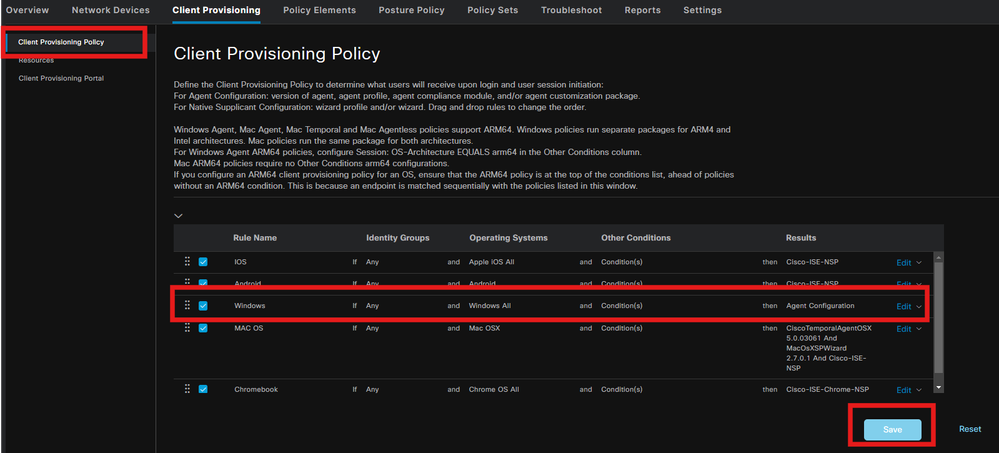

Etapa 6. Política de Provisionamento de Cliente

Crie uma Política de Provisionamento do cliente para o sistema operacional Windows e selecione a Configuração do Agente criada na etapa anterior.

Passo 7. Política de postura

Para obter informações sobre como criar as condições e a política de postura, consulte este guia Guia de implantação prescritiva de postura do ISE .

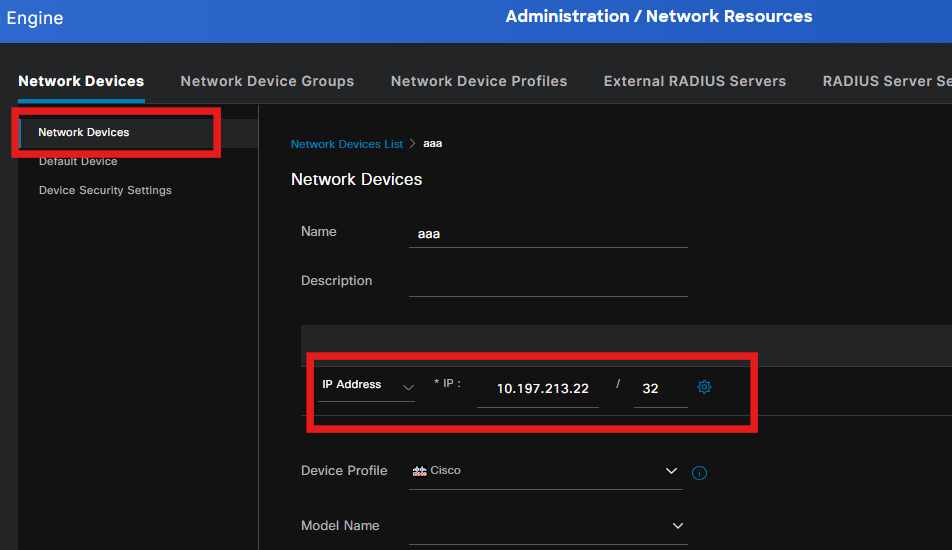

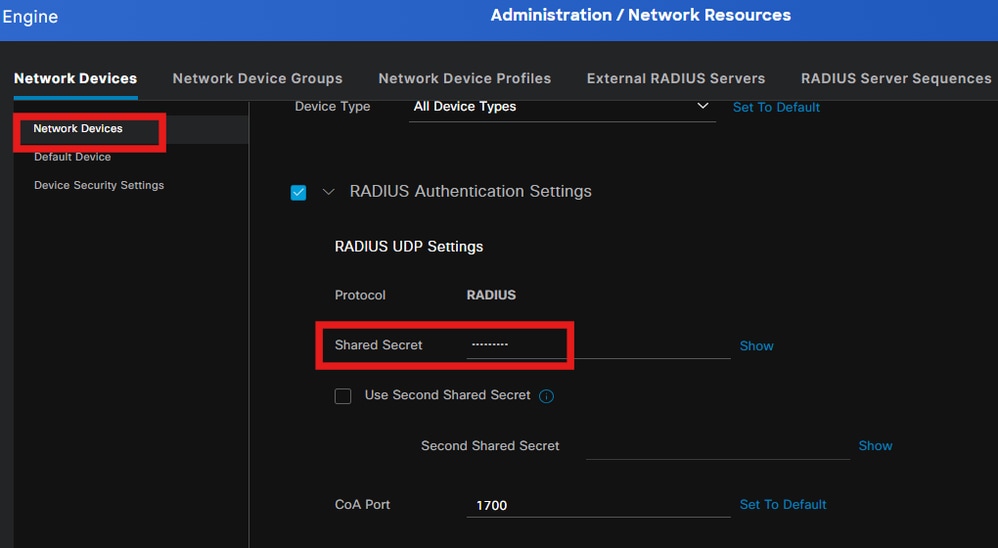

Etapa 8. Adicionar dispositivo de rede

Para adicionar o endereço IP do switch e a chave secreta compartilhada radius, navegue para Administração > Recursos de rede.

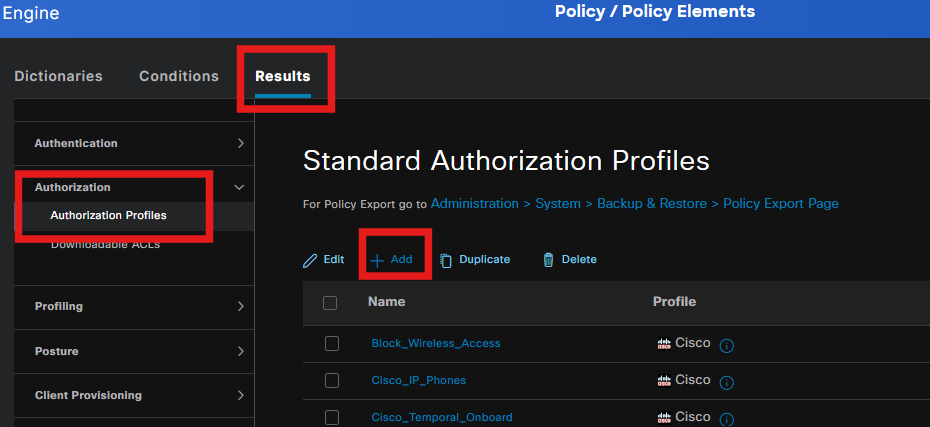

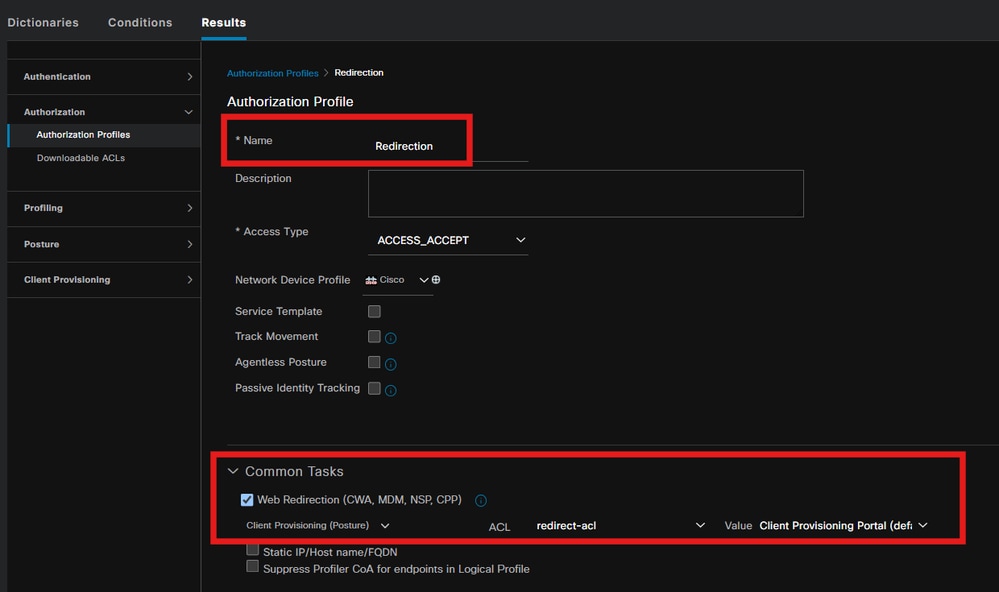

Etapa 9. Perfil de Autorização

Para criar um perfil de redirecionamento de postura, navegue para Política > Elementos de política > Resultados.

Na tarefa de comando, selecione o Portal de provisionamento do cliente com ACL de redirecionamento.

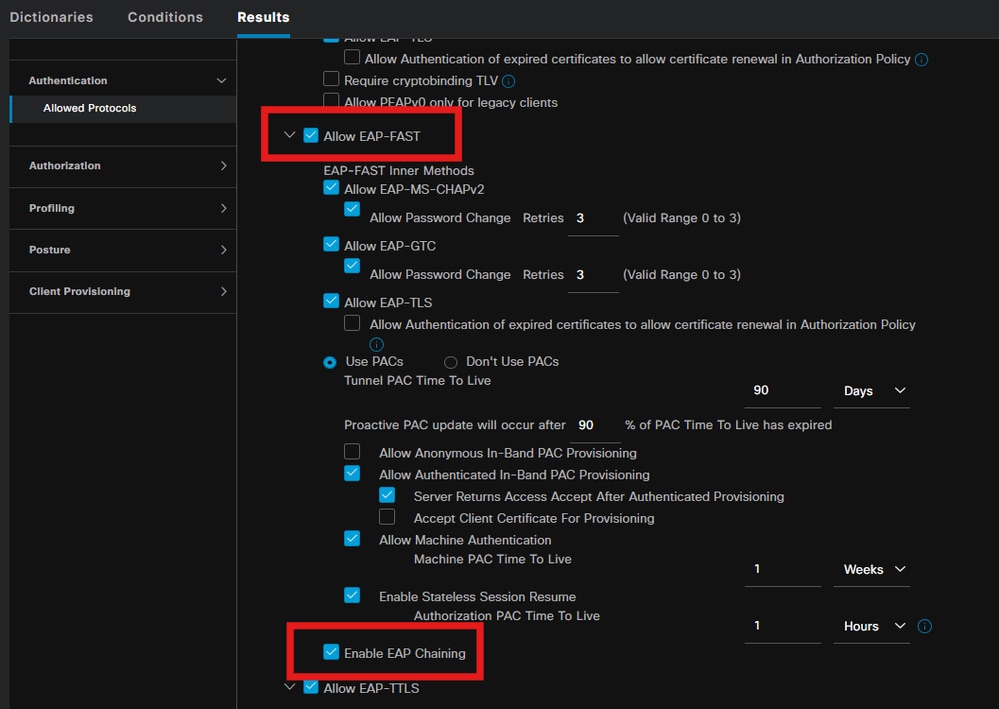

Etapa 10. Protocolos permitidos

Navegue até Policy > Policy elements > Results > Authentication > Allowed Protocols, selecione as configurações de EAP Chaining,

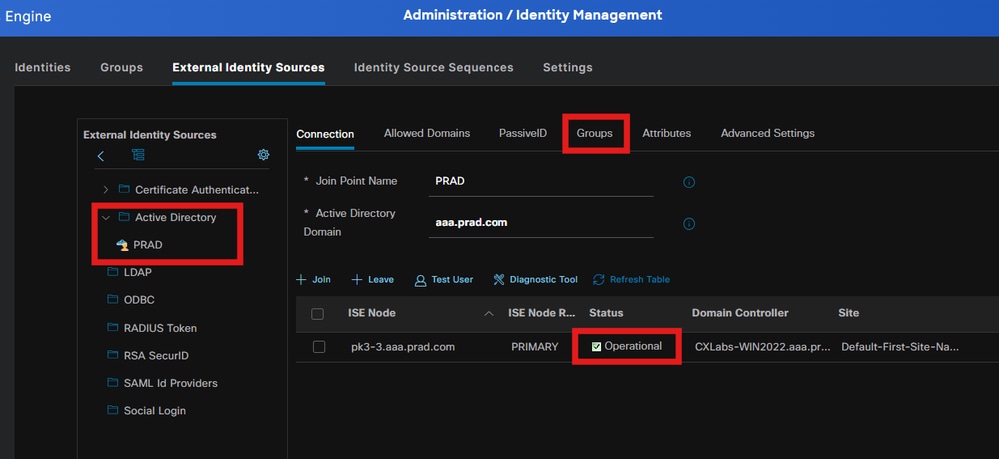

Etapa 11. Diretório ativo

Validar se o ISE está associado ao domínio do Ative Diretory e os grupos de domínio são selecionados, se necessário, para as condições de autorização.

Administração > Gerenciamento de Identidades > Origens de Identidades Externas > Ative Diretory

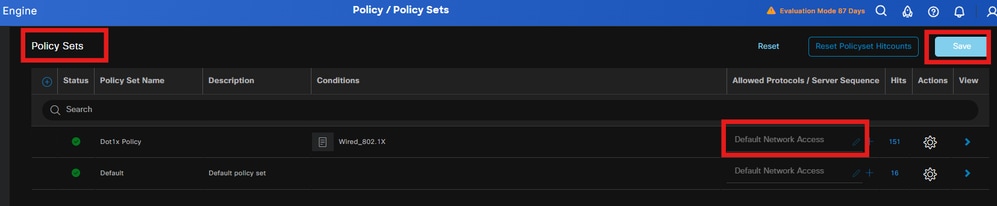

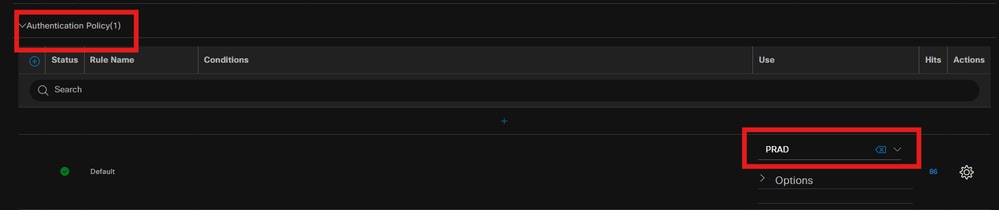

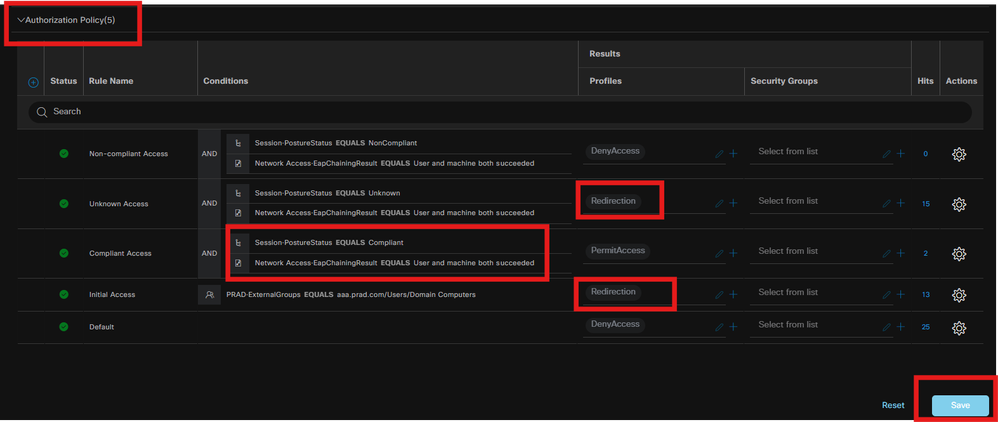

Etapa 12. Conjuntos de políticas

Crie um conjunto de políticas no ISE para autenticar a solicitação dot1x. Navegue até Política > Conjuntos de política.

Selecione o Ative Diretory como origem de identidade para a Política de autenticação.

Configure diferentes regras de Autorização com base no status de postura desconhecido, não compatível e compatível.

Neste caso de uso.

- Acesso inicial : redirecionamento para o Portal de provisionamento do cliente ISE para instalar o agente de cliente seguro e o Perfil NAM

- Acesso desconhecido: acesso ao Portal de provisionamento do cliente para descoberta de postura baseada em redirecionamento

- Acesso em conformidade: acesso total à rede

- Não compatível: negar acesso

Verificar

Etapa 1. Baixe e instale o módulo Secure Client Posture/NAM do ISE

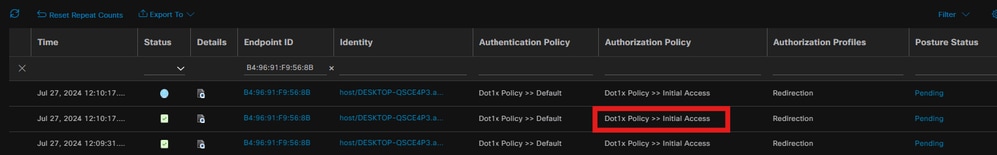

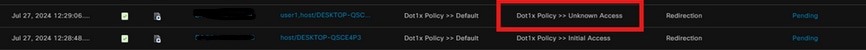

Selecione o endpoint autenticado por dot1x, pressionando a regra de autorização "Acesso inicial". Navegue até Operations > Radius > Live Logs

No Switch, especifique a URL de redirecionamento e a ACL que está sendo aplicada ao Ponto de Extremidade.

| Switch#show authentication session interface te1/0/24 details

Políticas de servidor:

Switch#sh device-tracking database interface te1/0/24 Endereço da Camada de Rede Endereço da Camada de Link Interface vlan prlvl age state Tempo restante |

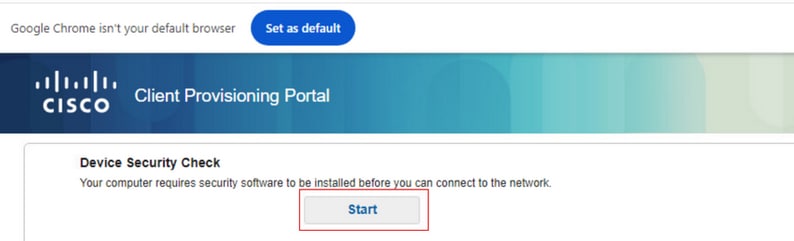

No Endpoint, verifique o tráfego redirecionado para a Postura ISE e clique em Iniciar para fazer o download do Network Setup Assistant no Endpoint.

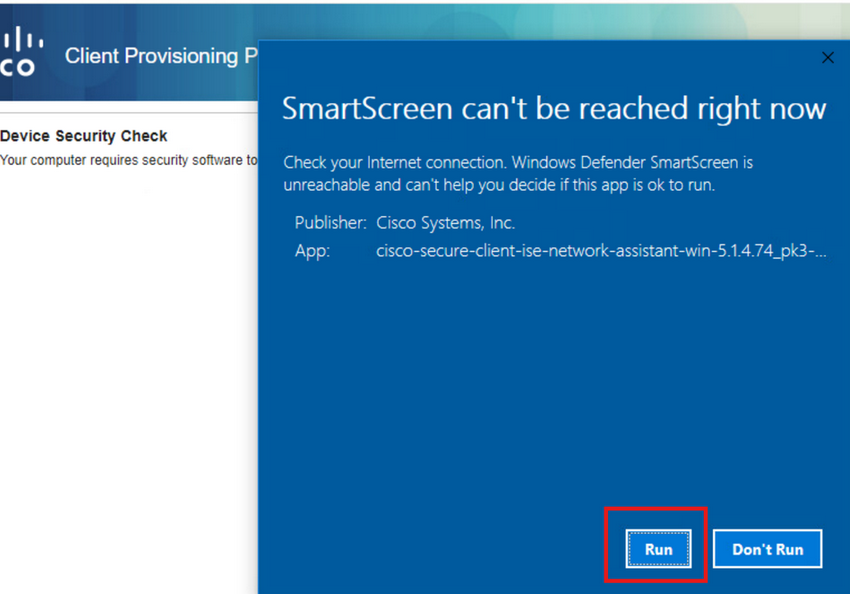

Clique em Executar para instalar o aplicativo NSA.

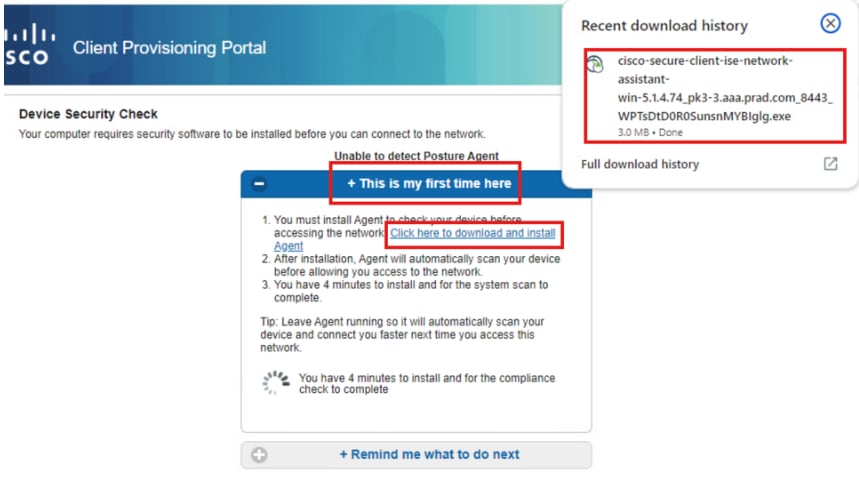

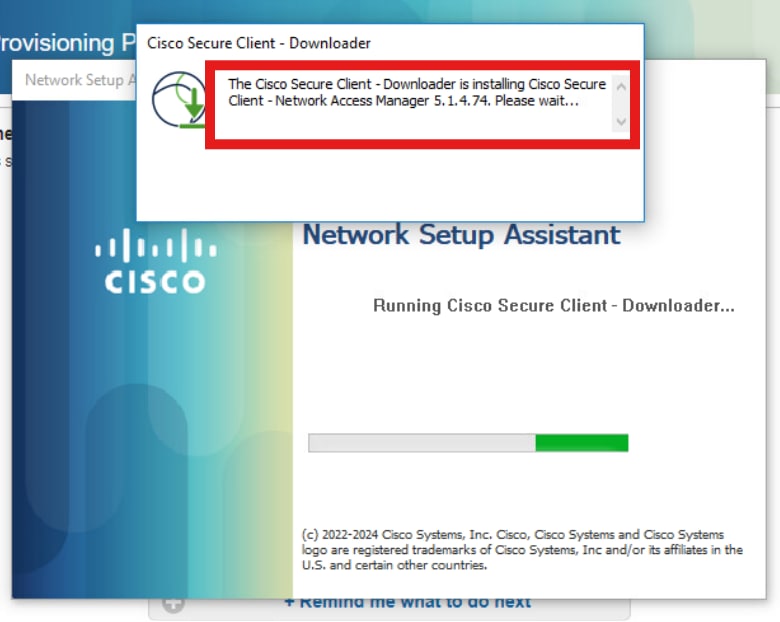

Agora, o NSA chama o download do Secure Client Agent do ISE e instala o Posture, o módulo NAM e o NAM Profile configuration.xml .

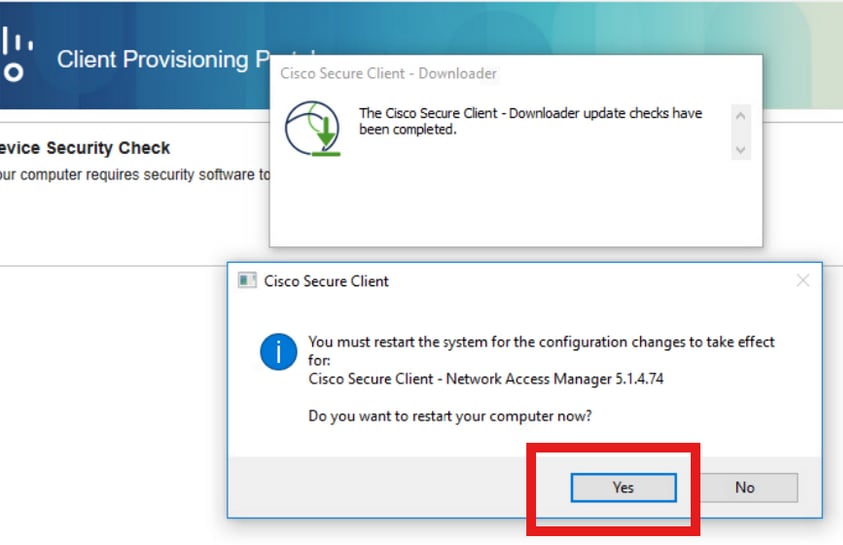

Um prompt de reinicialização disparado após a instalação do NAM. Clique em Sim.

Etapa 2. EAP-FAST

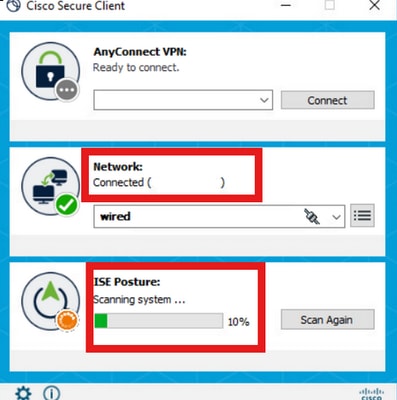

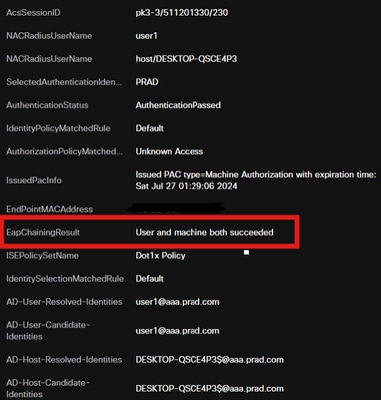

Depois que o PC é reiniciado e o usuário faz login, o NAM autentica o usuário e a máquina através do EAP-FAST.

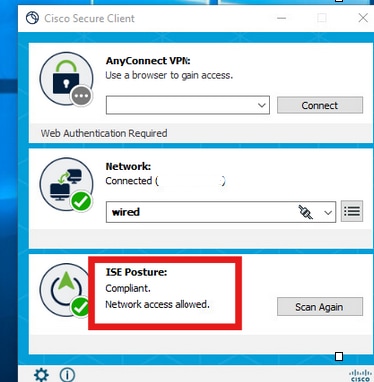

Se o endpoint for autenticado corretamente, o NAM exibirá que está conectado e o Módulo de postura acionará a Verificação de postura.

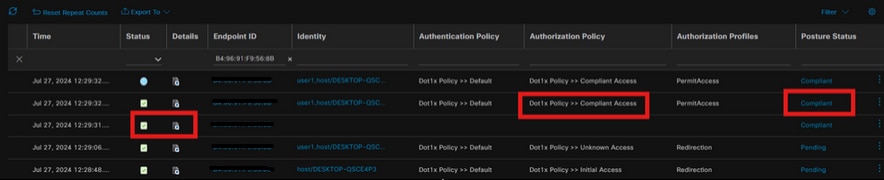

Nos registros ao vivo do ISE, o endpoint agora está atingindo a regra de acesso desconhecido.

Agora, o protocolo de autenticação é EAP-FAST com base na configuração do perfil NAM e o resultado do encadeamento EAP é "Success".

Etapa 3. Varredura de postura

O Módulo de postura de cliente seguro aciona a Verificação de postura e é marcado como Reclamação com base na Política de postura do ISE.

O CoA é acionado após a Verificação de postura e agora o endpoint atinge a Política de acesso a reclamações.

Troubleshooting

Etapa 1. Perfil NAM

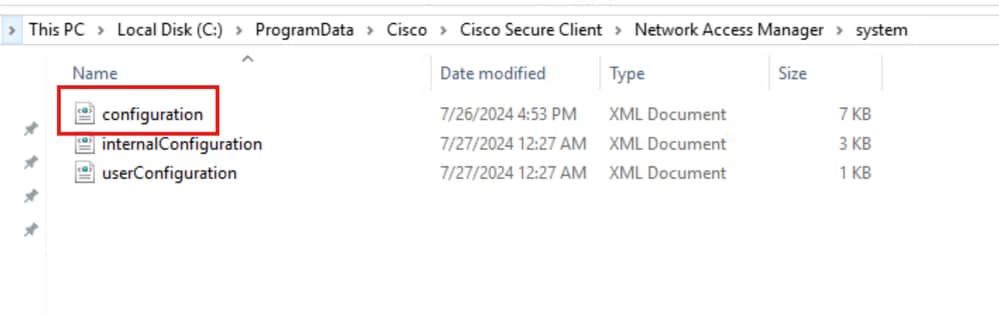

Verifique se o perfil NAM configuration.xml está presente neste caminho no PC após a instalação do módulo NAM.

C:\ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system

Etapa 2. Log Estendido do NAM

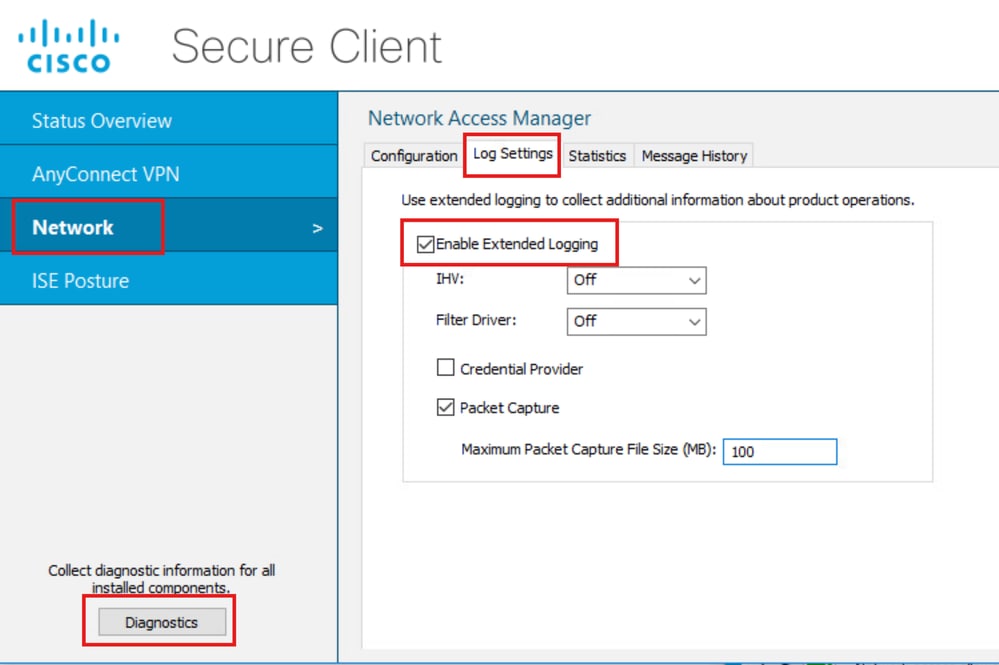

Clique no ícone Secure Client (Cliente seguro) na barra de tarefas e selecione o ícone "Settings" (Configurações).

Navegue até a guia Network > Log Settings. Marque a caixa de seleção Enable Extended Logging.

Defina o tamanho do arquivo de captura de pacote como 100 MB.

Após reproduzir o problema, clique em Diagnostics para criar o pacote DART no endpoint.

A seção Histórico de Mensagens exibe os detalhes de cada etapa executada pelo NAM.

Etapa 3. Depurações no Switch

Ative essas depurações no switch para solucionar problemas de dot1x e fluxo de redirecionamento.

debug ip http all

debug ip http transactions

debug ip http url

set platform software trace smd switch ative R0 aaa debug

set platform software trace smd switch ative R0 dot1x-all debug

set platform software trace smd switch ative R0 radius debug

set platform software trace smd switch ative R0 auth-mgr-all debug

set platform software trace smd switch ative R0 eap-all debug

set platform software trace smd switch ative R0 epm-all debug

set platform software trace smd switch ative R0 epm-redirect debug

set platform software trace smd switch ative R0 webauth-aaa debug

set platform software trace smd switch ative R0 webauth-httpd debug

Para exibir os logs

show logging

show logging process smd internal

Etapa 4. Depurações no ISE

Colete o pacote de suporte do ISE com estes atributos a serem definidos no nível de depuração:

- postura

- portal

- aprovisionamento

- runtime-AAA

- nsf

- nsf-session

- suíço

- client-webapp

Informações Relacionadas

Configurar o NAM do Secure Client

Guia de implantação prescritiva de postura do ISE

Identificar e Solucionar Problemas do Dot1x nos Catalyst 9000 Series Switches

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

29-Jul-2024 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Praveenkumar PalanisamyEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback