Configurar o ISE como uma autenticação externa para a GUI do DNAC

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar o Cisco Identity Services Engine (ISE) como uma autenticação externa para a administração da GUI do Cisco DNA Center.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha o conhecimento destes tópicos:

- protocolos TACACS+ e RADIUS.

- Integração do Cisco ISE com o Cisco DNA Center.

- Avaliação de política do Cisco ISE.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Identity Services Engine (ISE) versão 3.4 Patch1.

- Cisco DNA Center versão 2.3.5.5.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Antes de Começar

- Verifique se você tem pelo menos um servidor de autenticação RADIUS configurado em System > Settings > External Services > Authentication and Policy Servers.

- Somente um usuário com permissões SUPER-ADMIN-ROLE no DNAC pode executar este procedimento.

- Habilitar fallback de autenticação externa.

Caution: Em versões anteriores à 2.1.x, quando a autenticação externa é habilitada, o Cisco DNA Center retorna aos usuários locais se o servidor AAA estiver inacessível ou se o servidor AAA rejeitar um nome de usuário desconhecido. Na versão atual, o Cisco DNA Center não retornará aos usuários locais se o servidor AAA estiver inacessível ou se o servidor AAA rejeitar um nome de usuário desconhecido. Quando o fallback de autenticação externa está habilitado, os usuários externos e os administradores locais podem fazer logon no Cisco DNA Center.

Para habilitar o fallback de autenticação externa, use SSH para acessar a instância do Cisco DNA Center e insira este comando CLI (magctl rbac external_auth_fallback enable).

Configurar

(Opção1) Configurar a autenticação externa do DNAC usando RADIUS

Etapa 1. (Opcional) Definir Funções Personalizadas.

Configure suas funções personalizadas que atendam a seus requisitos. Em vez disso, você pode usar as funções de usuário padrão. Isso pode ser feito na guia System > Users & Roles > Role Based Access Control.

Procedimento

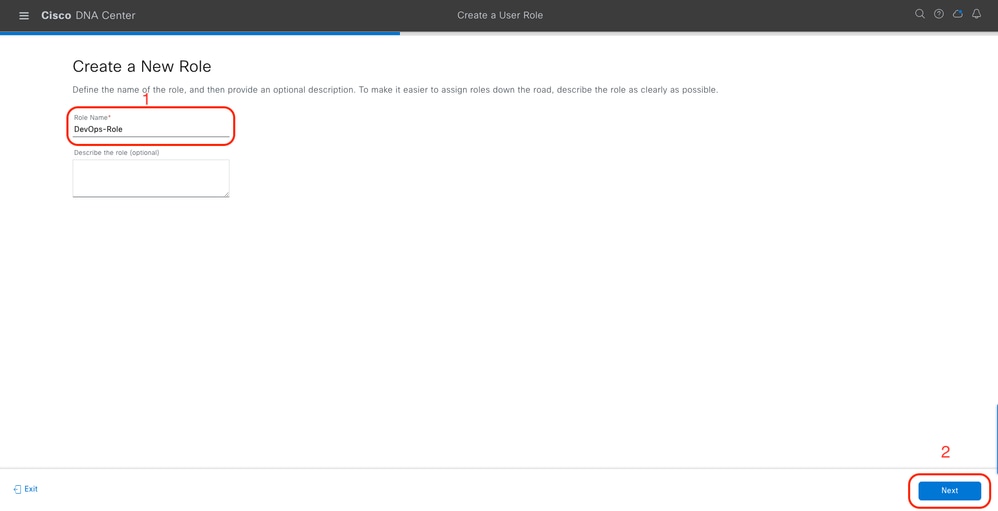

a. Crie uma nova função.

Nome da Função DevOps

Nome da Função DevOps

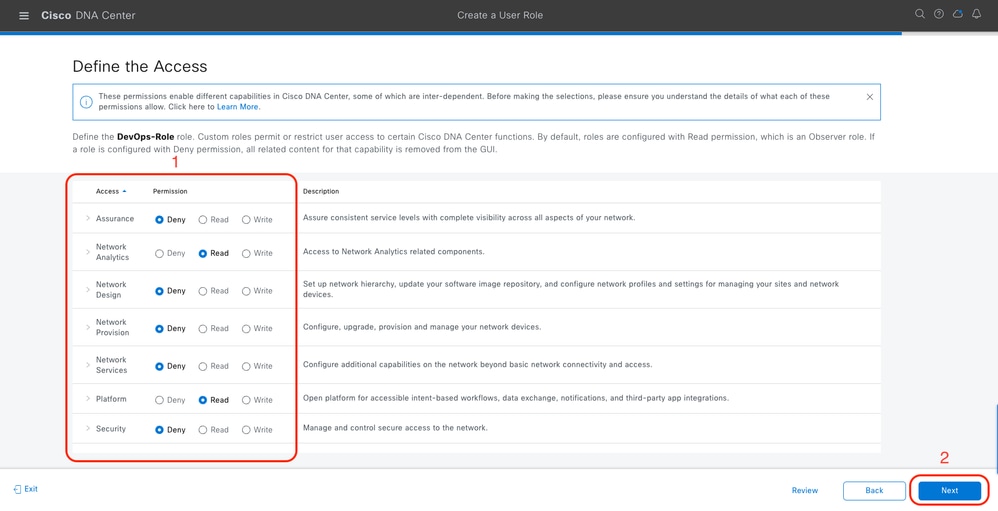

b. Defina o Acesso.

Acesso à Função DevOps

Acesso à Função DevOps

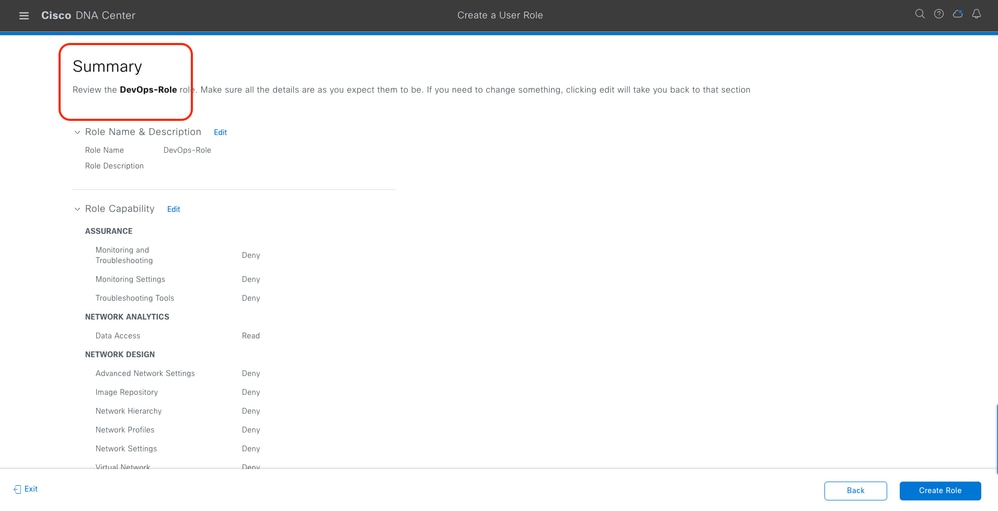

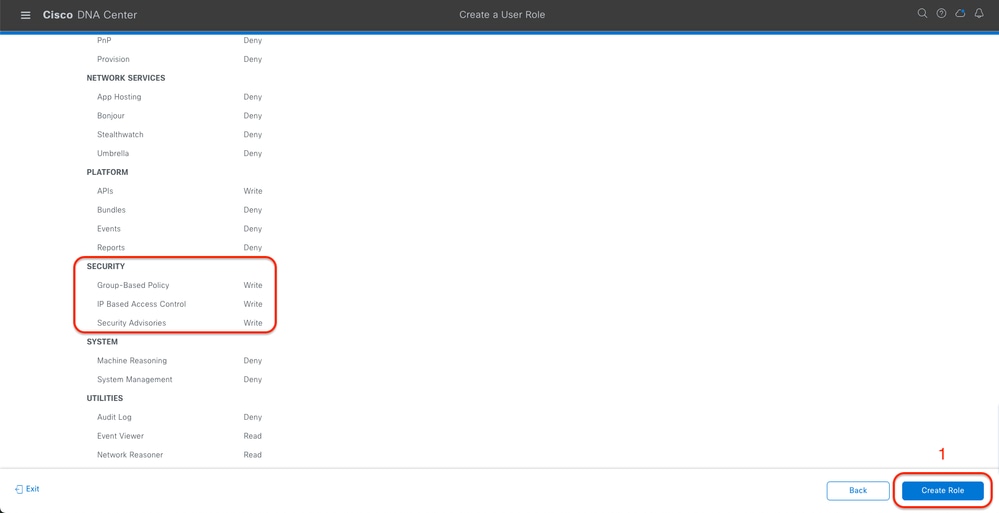

c. Crie a Nova Função.

Resumo da função DevOps

Resumo da função DevOps

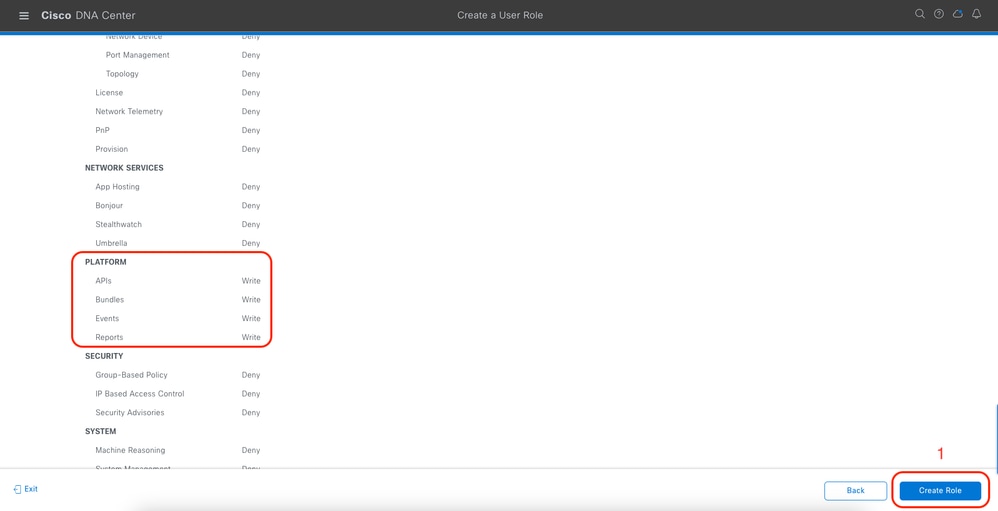

Revisar e Criar Função DevOps

Revisar e Criar Função DevOps

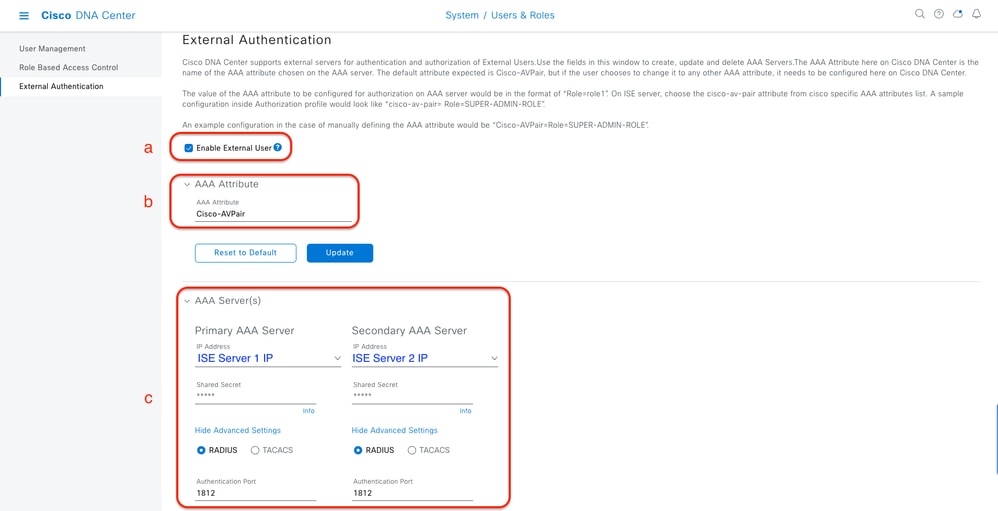

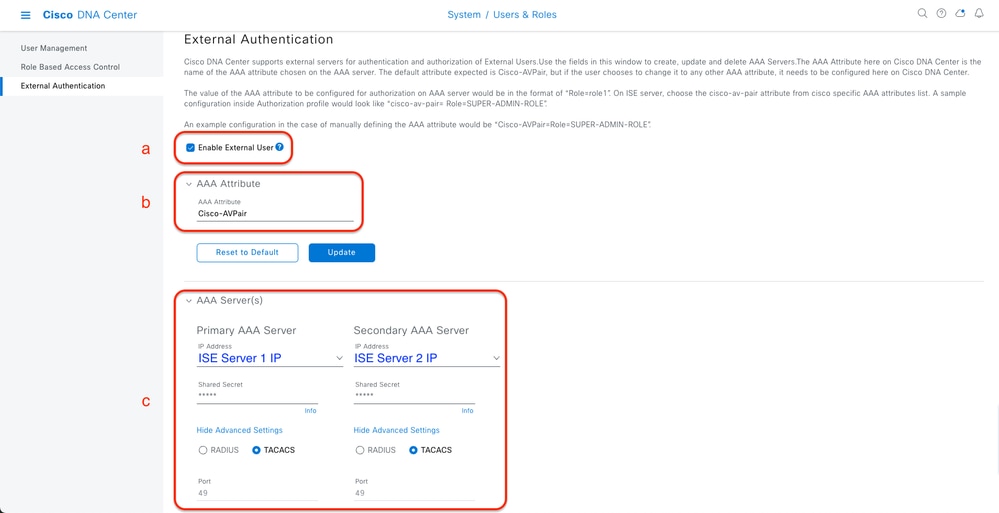

Etapa 2. Configurar a autenticação externa usando o RADIUS.

Isso pode ser feito na guia System > Users & Roles > External Authentication.

Procedimento

a. Para habilitar a autenticação externa no Cisco DNA Center, marque a caixa de seleção Habilitar usuário externo.

b. Defina os atributos AAA.

Insira Cisco-AVPair no campo AAA attributes.

c. (Opcional) Configure o servidor AAA primário e secundário.

Certifique-se de que o protocolo RADIUS esteja habilitado no Primary AAA Server pelo menos, ou nos servidores Primary e Secondary.

(RADIUS) Etapas de configuração da autenticação externa

(RADIUS) Etapas de configuração da autenticação externa

(Opção 1) Configurar ISE para RADIUS

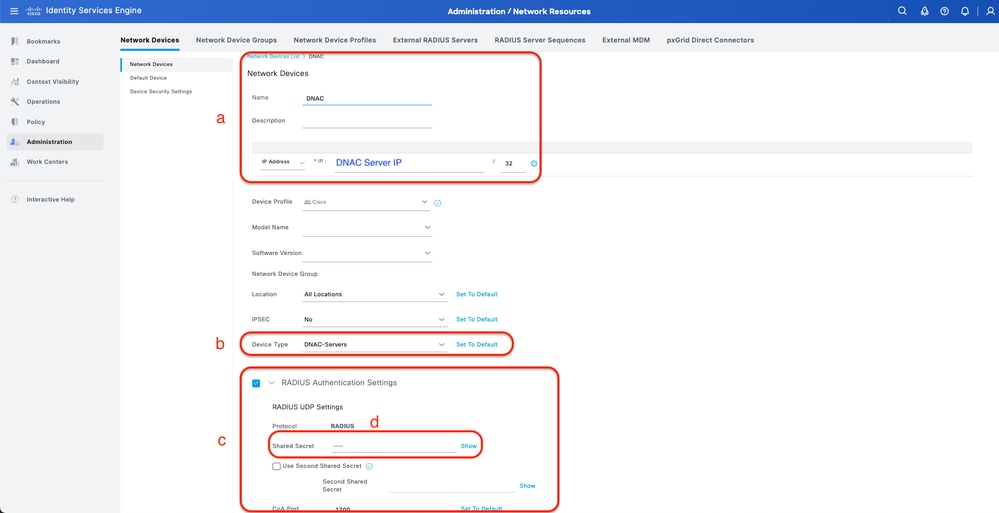

Etapa 1. Adicionar o servidor DNAC como um dispositivo de rede no ISE.

Isso pode ser feito na guia Administration > Network Resources > Network Devices.

Procedimento

a. Defina o IP e o nome do dispositivo de rede (DNAC).

b. (Opcional) Classifique o tipo de dispositivo para a condição do conjunto de políticas.

c. Ative as configurações de autenticação RADIUS.

d. Definir segredo compartilhado RADIUS.

Dispositivo de rede (DNAC) ISE para RADIUS

Dispositivo de rede (DNAC) ISE para RADIUS

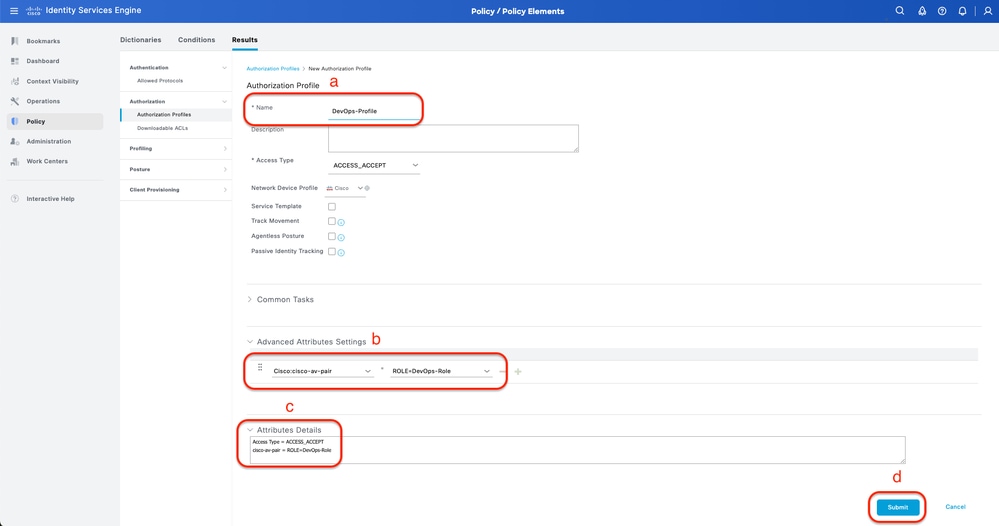

Etapa 2. Criar perfis de autorização RADIUS.

Isso pode ser feito na guia Política > Elementos de Política > Resultados > Autorização > Perfis de autorização.

Note: Crie 3 perfis de autorização RADIUS, um para cada função de usuário.

Procedimento

a. Clique em Add e defina o nome do Perfil de Autorização RADIUS.

b. Insira Cisco:cisco-av-pair nas Advanced Attributes Settings e preencha a função de usuário correta.

- Para a função de usuário (DecOps-Role), digite ROLE=DevOps-Role.

- Para a função de usuário (NETWORK-ADMIN-ROLE), digite ROLE=NETWORK-ADMIN-ROLE.

- Para a função de usuário (SUPER-ADMIN-ROLE), digite ROLE=SUPER-ADMIN-ROLE.

c. Revise os Detalhes do Atributo.

d. Click Save.

Criar perfil de autorização

Criar perfil de autorização

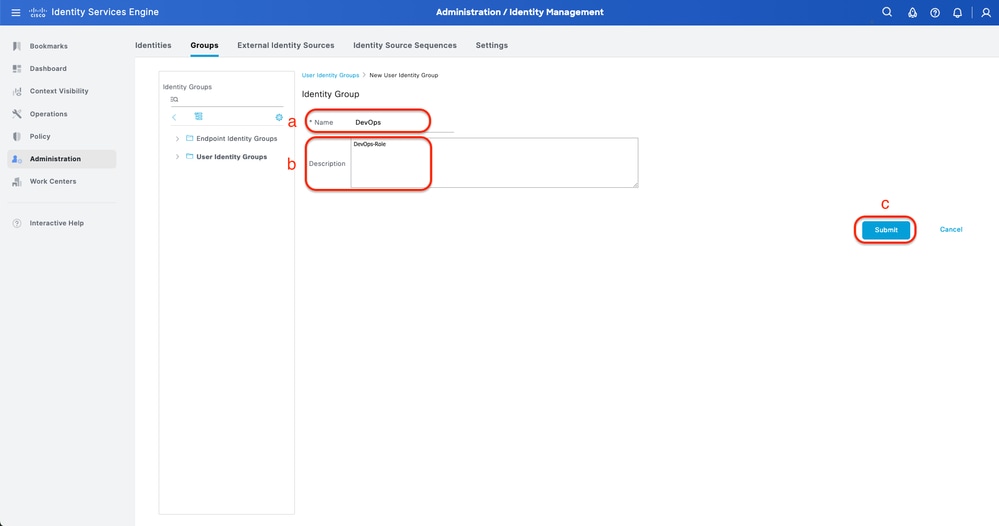

Etapa 3. Criar Grupo de Usuários.

Isso pode ser feito na guia Administration > Identity Management > Groups > User Identity Groups.

Procedimento

a. Clique em Add e defina o nome do grupo de identidade

b. (Opcional) Defina a Descrição.

c. Clique em Submit.

Criar Grupo de Identidades de Usuário

Criar Grupo de Identidades de Usuário

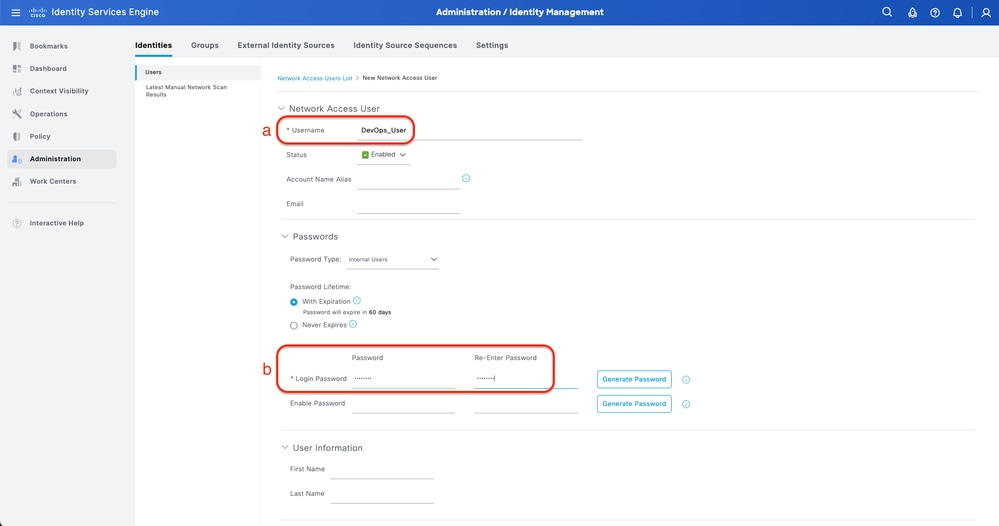

Etapa 4. Criar Usuário Local.

Isso pode ser feito na guia Administração > Gerenciamento de identidades > Identidades > Usuários.

Procedimento

a. Clique em Add e defina o nome de usuário.

b. Defina a Senha de login.

c. Adicione o usuário ao grupo de usuários relacionado.

d. Clique em Submit.

Criar usuário local 1-2

Criar usuário local 1-2

Criar usuário local 2-2

Criar usuário local 2-2

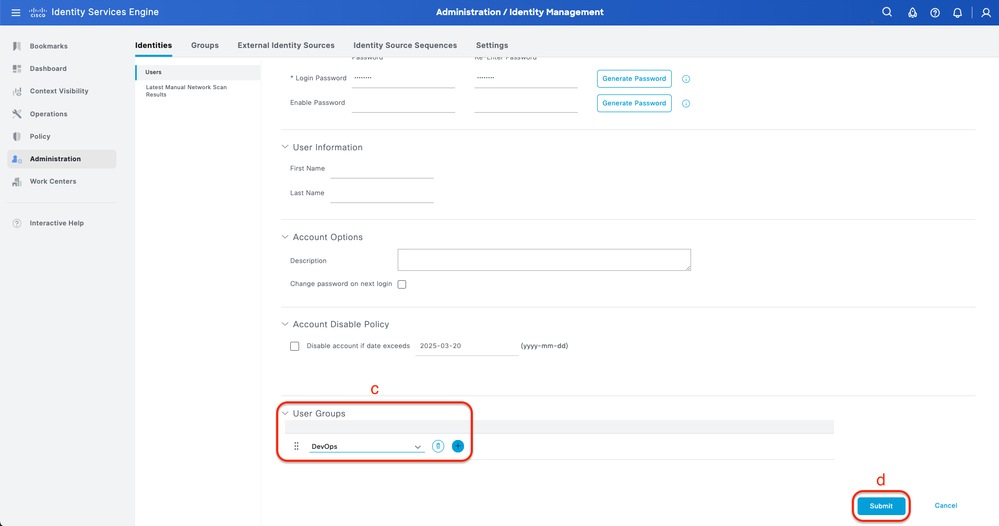

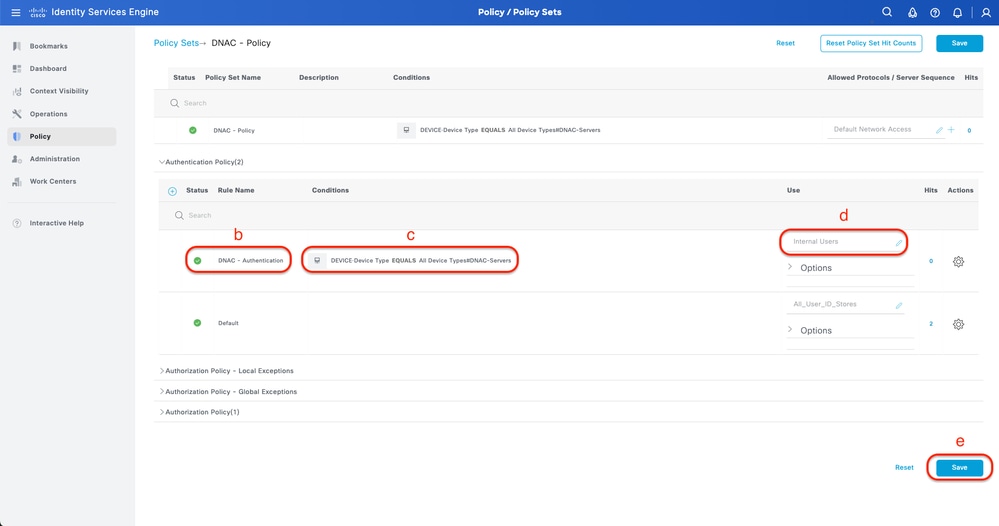

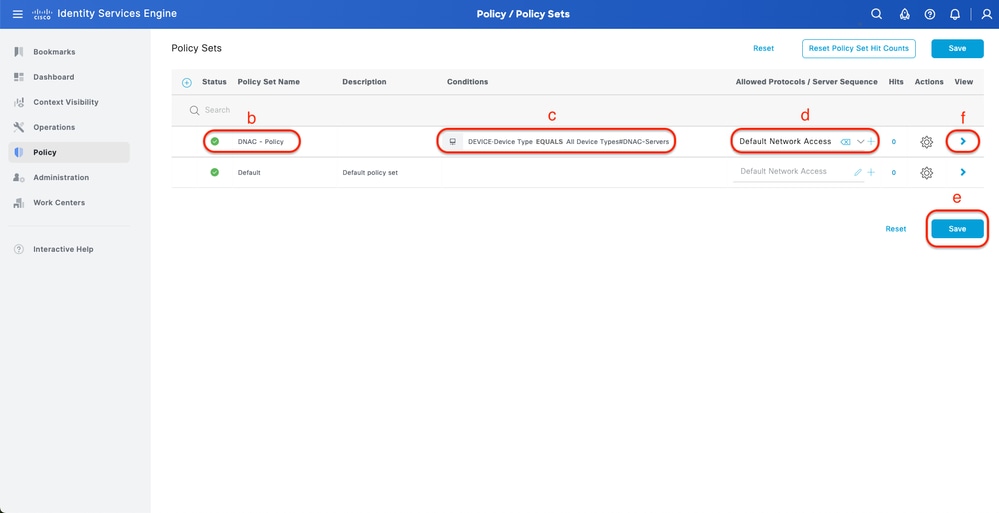

Etapa 5. (Opcional) Adicione o conjunto de políticas RADIUS.

Isso pode ser feito na guia Política > Conjuntos de políticas.

Procedimento

a. Clique em Ações e escolha (Inserir nova linha acima).

b. Defina o nome do Conjunto de políticas.

c. Defina a condição de definição de política para Selecionar tipo de dispositivo criado anteriormente em (Etapa1 > b).

d. Defina os protocolos permitidos.

e. Click Save.

f. Clique em (>) Policy Set View para configurar as regras de autenticação e autorização.

Adicionar Conjunto de Políticas RADIUS

Adicionar Conjunto de Políticas RADIUS

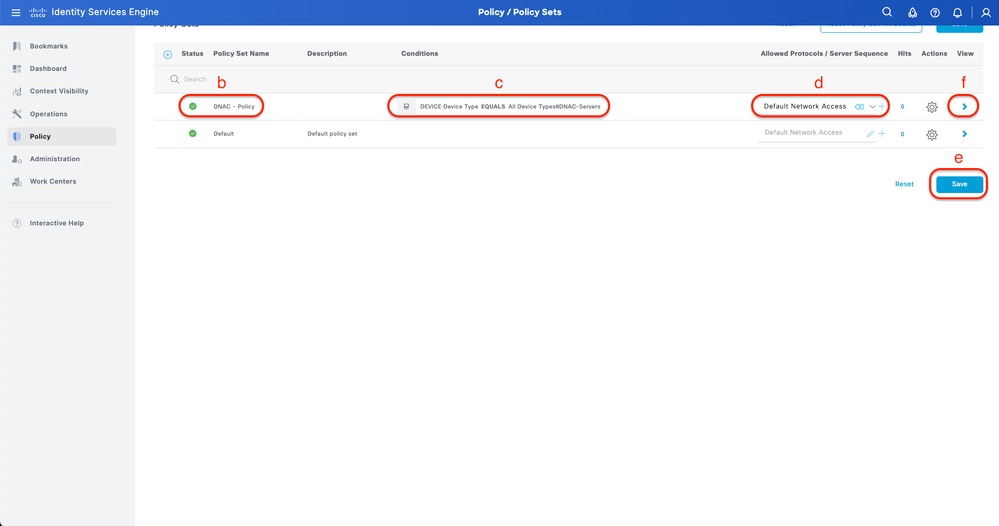

Etapa 6. Configurar a política de autenticação RADIUS.

Isso pode ser feito na guia Política > Conjuntos de políticas > Clique em (>).

Procedimento

a. Clique em Ações e escolha (Inserir nova linha acima).

b. Defina o nome da Diretiva de Autenticação.

c. Defina Authentication Policy Condition e Select Device Type criado anteriormente em (Etapa1 > b).

d. Defina a Política de autenticação Usar para a origem da Identidade.

e. Click Save.

Adicionar Política de Autenticação RADIUS

Adicionar Política de Autenticação RADIUS

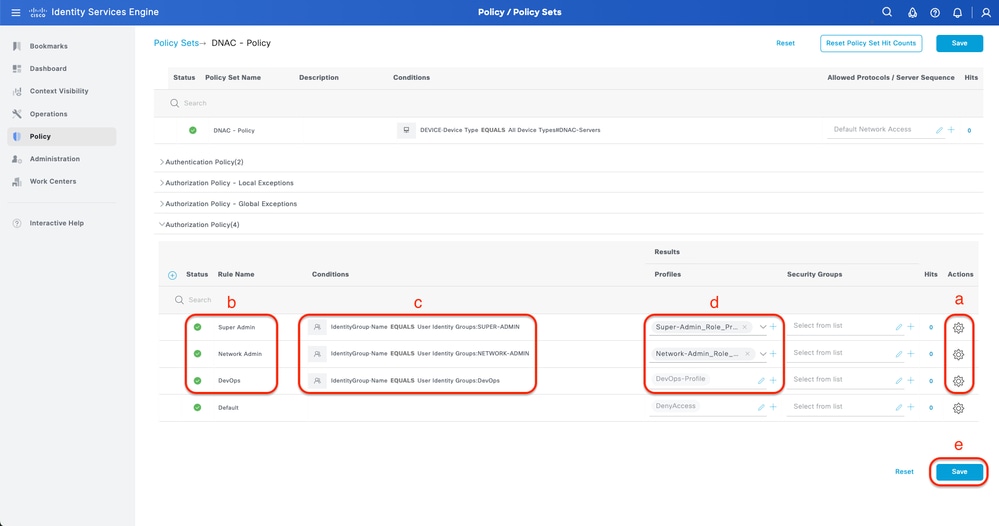

Etapa 7. Configurar a Política de Autorização RADIUS.

Isso pode ser feito na guia Política > Conjuntos de políticas> Clique em (>).

Esta etapa para criar a Política de Autorização para cada Função de Usuário:

- SUPER-ADMIN-ROLE

- NETWORK-ADMIN-ROLE

- DevOps-Função

Procedimento

a. Clique em Ações e escolha (Inserir nova linha acima).

b. Defina o nome da Política de Autorização.

c. Defina a Condição de Política de Autorização e Selecione o Grupo de Usuários criado em (Etapa 3).

d. Defina os Resultados/Perfis da Política de Autorização e Selecionar Perfil de Autorização que você criou em (Etapa 2).

e. Click Save.

Adicionar Política de Autorização

Adicionar Política de Autorização

(Opção 2) Configurar a autenticação externa de DNAC usando TACACS+

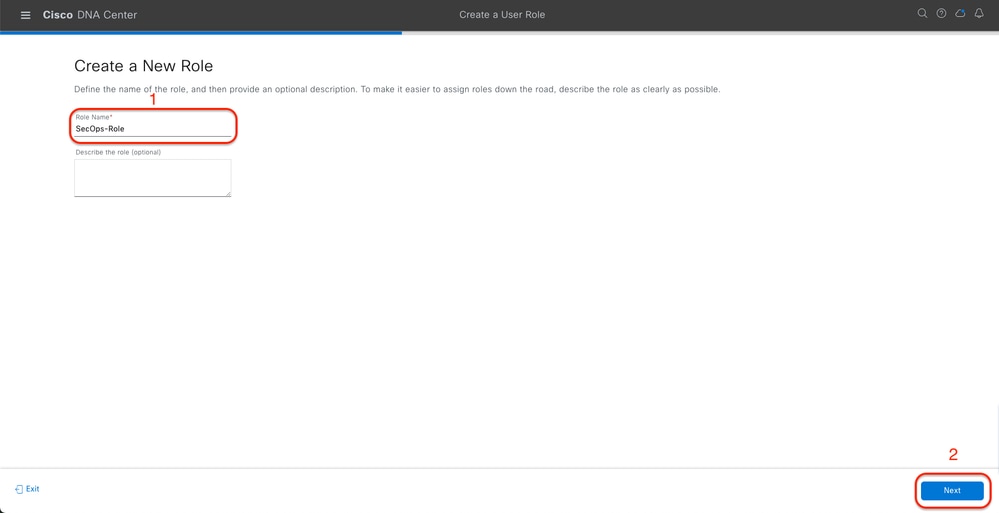

Etapa 1. (Opcional) Definir Funções Personalizadas.

Configure suas funções personalizadas que atendam a seus requisitos. Em vez disso, você pode usar as funções de usuário padrão. Isso pode ser feito na guia System > Users & Roles > Role Based Access Control.

Procedimento

a. Crie uma nova função.

Nome da Função SecOps

Nome da Função SecOps

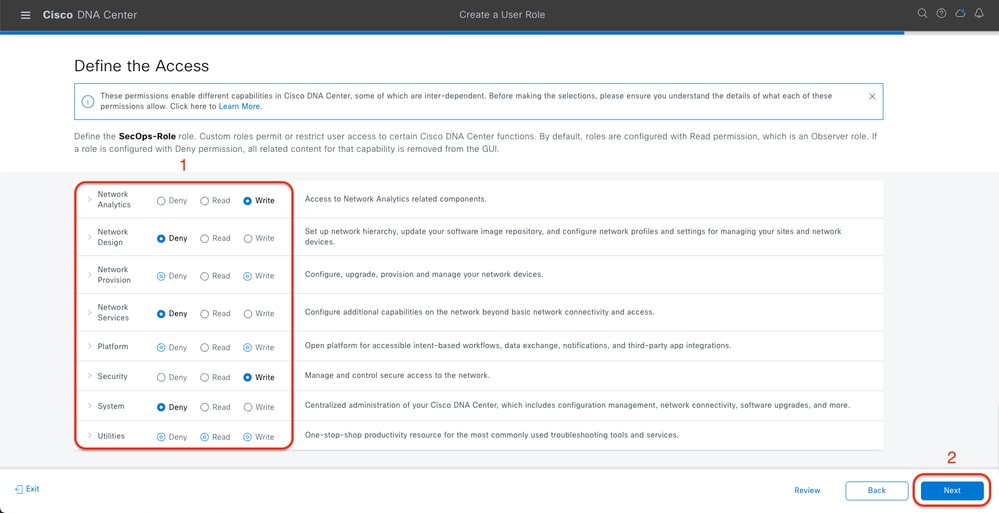

b. Defina o Acesso.

Acesso à função SecOps

Acesso à função SecOps

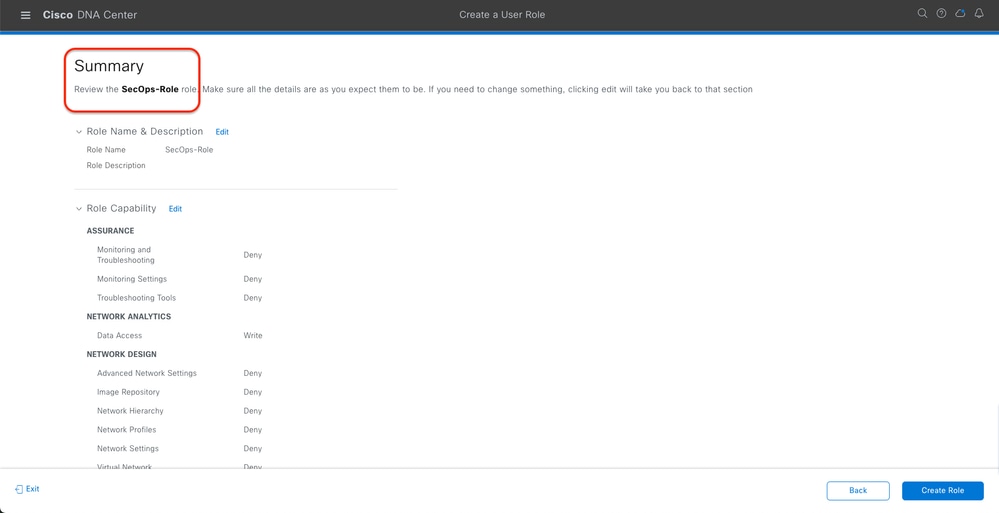

c. Crie a Nova Função.

Resumo da função SecOps

Resumo da função SecOps

Revisar e criar a função SecOps

Revisar e criar a função SecOps

Etapa 2. Configurar a autenticação externa usando TACACS+.

Isso pode ser feito na guia System > Users & Roles > External Authentication.

a. Para habilitar a autenticação externa no Cisco DNA Center, marque a caixa de seleção Habilitar usuário externo.

b. Defina os atributos AAA.

Insira Cisco-AVPair no campo AAA attributes.

c. (Opcional) Configure o servidor AAA primário e secundário.

Certifique-se de que o protocolo TACACS+ esteja habilitado no Primary AAA Server pelo menos, ou nos servidores Primary e Secondary.

(TACACS+) Etapas de configuração da autenticação externa

(TACACS+) Etapas de configuração da autenticação externa

(Opção 2) Configurar o ISE para TACACS+

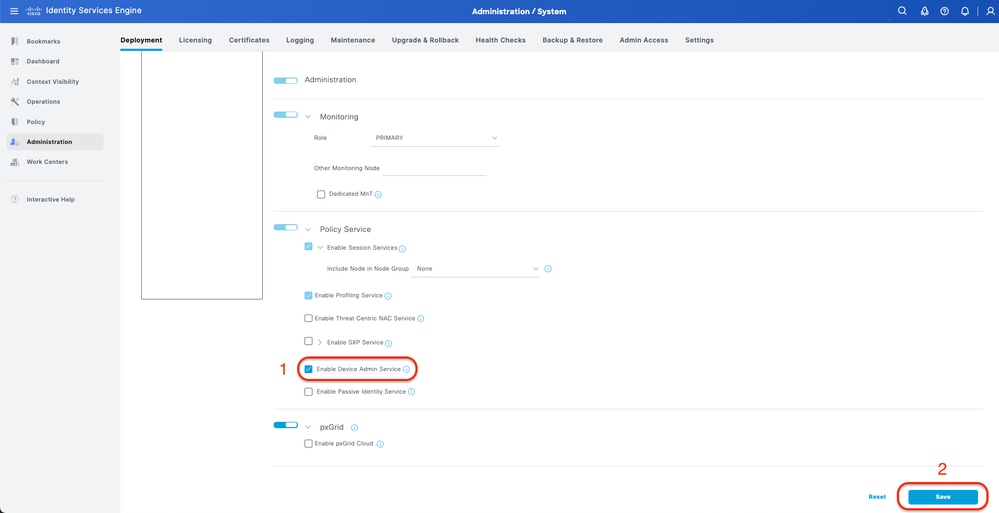

Etapa 1. Ativar o Device Admin Service.

Isso pode ser feito na guia Administration > System > Deployment > Edit (ISE PSN Node) > Check Enable Device Admin Service.

Habilitar Serviço de Administração de Dispositivo

Habilitar Serviço de Administração de Dispositivo

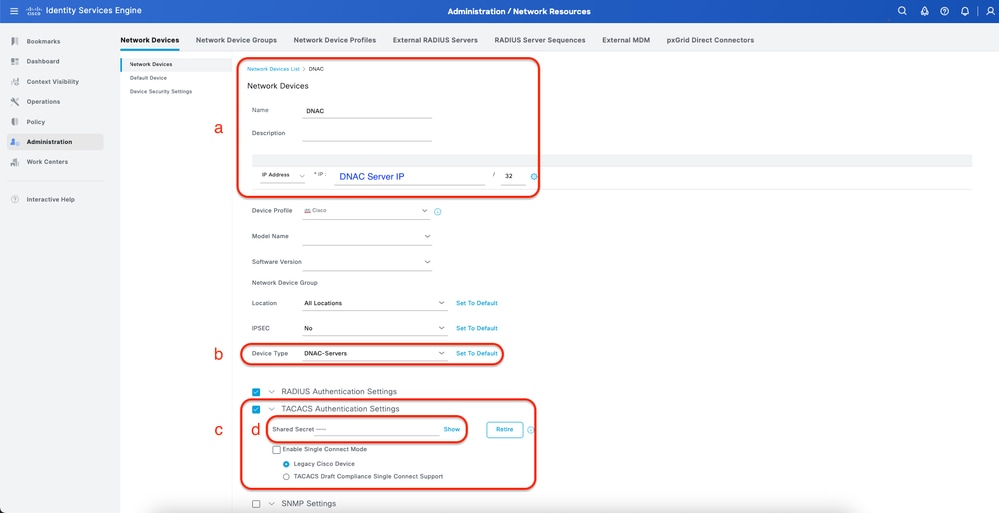

Etapa 2. Adicionar o servidor DNAC como um dispositivo de rede no ISE.

Isso pode ser feito na guia Administration > Network Resources > Network Devices.

Procedimento

a. Defina o IP e o nome do dispositivo de rede (DNAC).

b. (Opcional) Classifique o tipo de dispositivo para a condição do conjunto de políticas.

c. Ative as configurações de autenticação TACACS+.

d. Definir segredo compartilhado TACACS+.

Dispositivo de rede (DNAC) ISE para TACACS+

Dispositivo de rede (DNAC) ISE para TACACS+

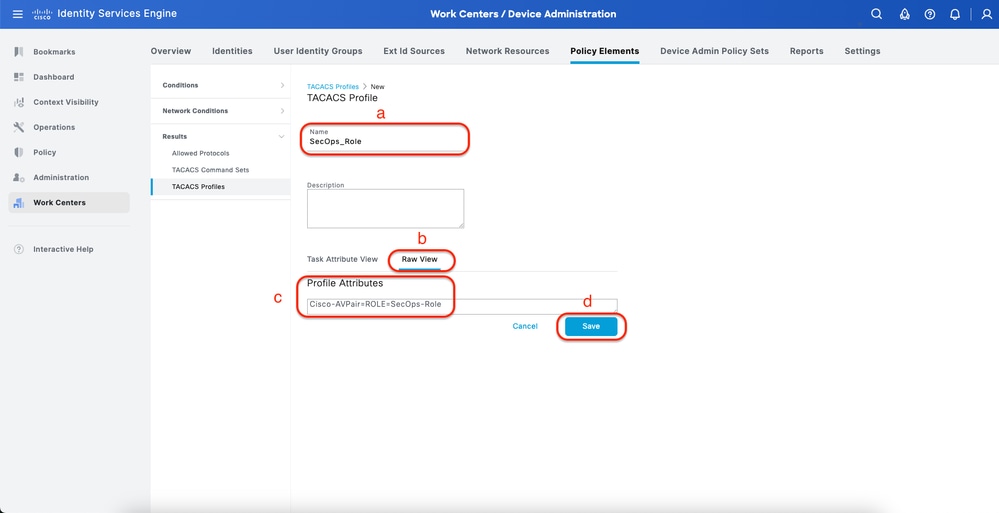

Etapa 3. Criar perfis TACACS+ para cada função DNAC.

Isso pode ser feito na guia Centros de trabalho > Administração de dispositivo > Elementos de política > Resultados > Perfis TACACS.

Note: Crie 3x perfis TACACS+, um para cada função de usuário.

Procedimento

a. Clique em Add e defina o nome do Perfil TACACS.

b. Clique na guia Visualização bruta.

c. Insira Cisco-AVPair=ROLE= e preencha a função de usuário correta.

- Para a função de usuário (SecOps-Role), digite Cisco-AVPair=ROLE=SecOps-Role.

- Para a função de usuário (NETWORK-ADMIN-ROLE), digite Cisco-AVPair=ROLE=NETWORK-ADMIN-ROLE.

- Para a função de usuário (SUPER-ADMIN-ROLE), digite Cisco-AVPair=ROLE=SUPER-ADMIN-ROLE.

Note: Lembre-se de que o valor AVPair (Cisco-AVPair=ROLE=) diferencia maiúsculas de minúsculas e garante que ele corresponda à função de usuário DNAC.

d. Click Save.

Criar perfil TACACS (SecOps_Role)

Criar perfil TACACS (SecOps_Role)

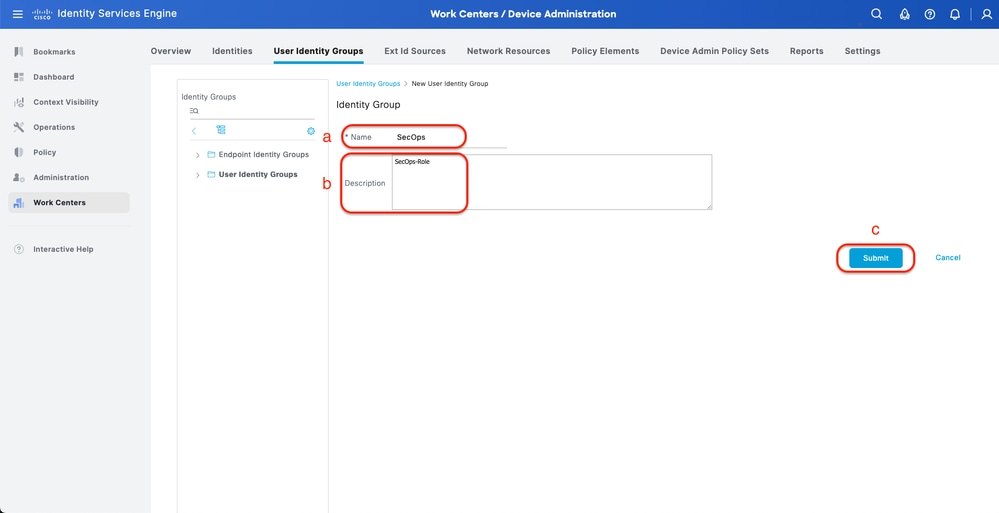

Etapa 4. Criar Grupo de Usuários.

Isso pode ser feito na guia Centros de trabalho > Administração de dispositivo > Grupos de identidade de usuário.

Procedimento

a. Clique em Add e defina o nome do grupo de identidade.

b. (Opcional) Defina a Descrição.

c. Clique em Submit.

Criar Grupo de Identidades de Usuário

Criar Grupo de Identidades de Usuário

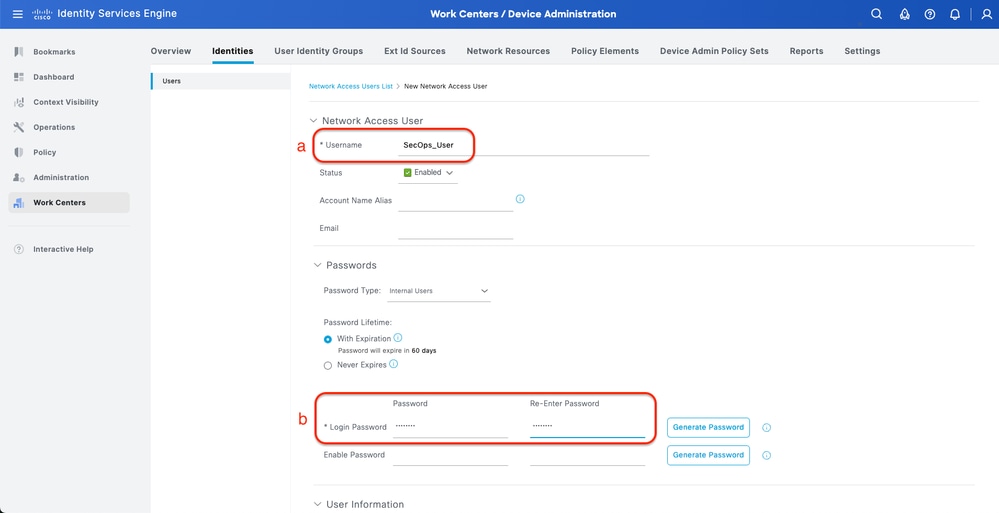

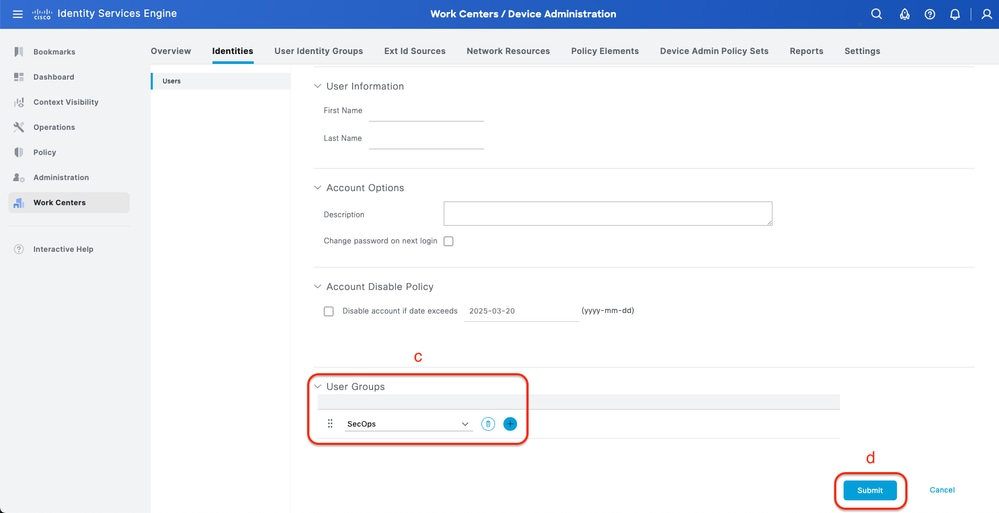

Etapa 5. Criar Usuário Local.

Isso pode ser feito na guia Centros de trabalho > Administração de dispositivo > Identidades > Usuários.

Procedimento

a. Clique em Add e defina o nome de usuário.

b. Defina a Senha de login.

c. Adicione o usuário ao grupo de usuários relacionado.

d. Clique em Submit.

Criar usuário local 1-2

Criar usuário local 1-2

Criar usuário local 2-2

Criar usuário local 2-2

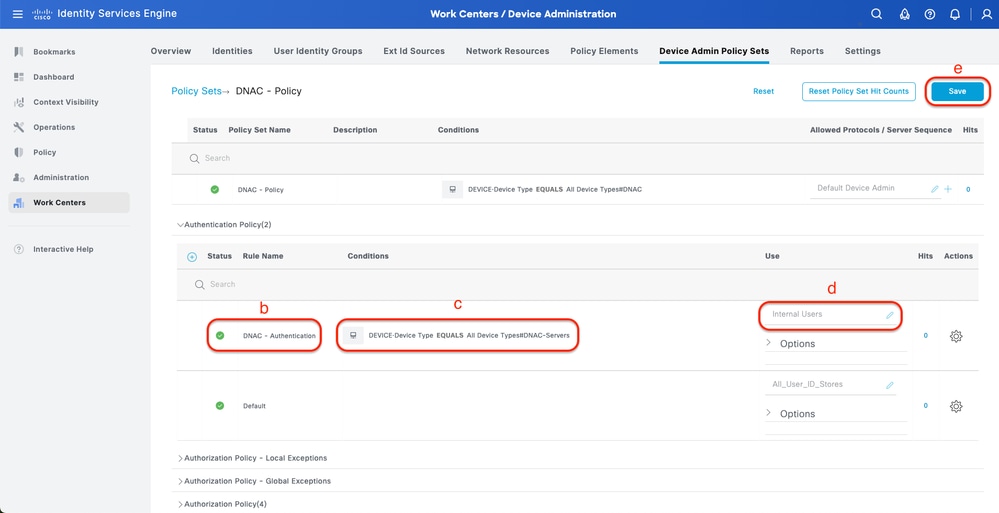

Etapa 6. (Opcional) Adicionar conjunto de políticas TACACS+.

Isso pode ser feito na guia Centros de trabalho > Administração de dispositivo > Conjuntos de diretivas de administração de dispositivo.

Procedimento

a. Clique em Ações e escolha (Inserir nova linha acima).

b. Defina o nome do Conjunto de políticas.

c. Defina Policy Set Condition como Select Device Type criado anteriormente em (Etapa2 > b).

d. Defina os protocolos permitidos.

e. Click Save.

f. Clique em (>) Policy Set View para configurar as regras de autenticação e autorização.

Adicionar conjunto de políticas TACACS+

Adicionar conjunto de políticas TACACS+

Etapa 7. Configurar a política de autenticação TACACS+.

Isso pode ser feito na guia Centros de trabalho > Administração de dispositivo > Conjuntos de diretivas de administração de dispositivo > Clique em (>).

Procedimento

a. Clique em Ações e escolha (Inserir nova linha acima).

b. Defina o nome da Diretiva de Autenticação.

c. Defina Authentication Policy Condition e Select Device Type criado anteriormente em (Etapa2 > b).

d. Defina a Política de autenticação Usar para a origem da Identidade.

e. Click Save.

Adicionar política de autenticação TACACS+

Adicionar política de autenticação TACACS+

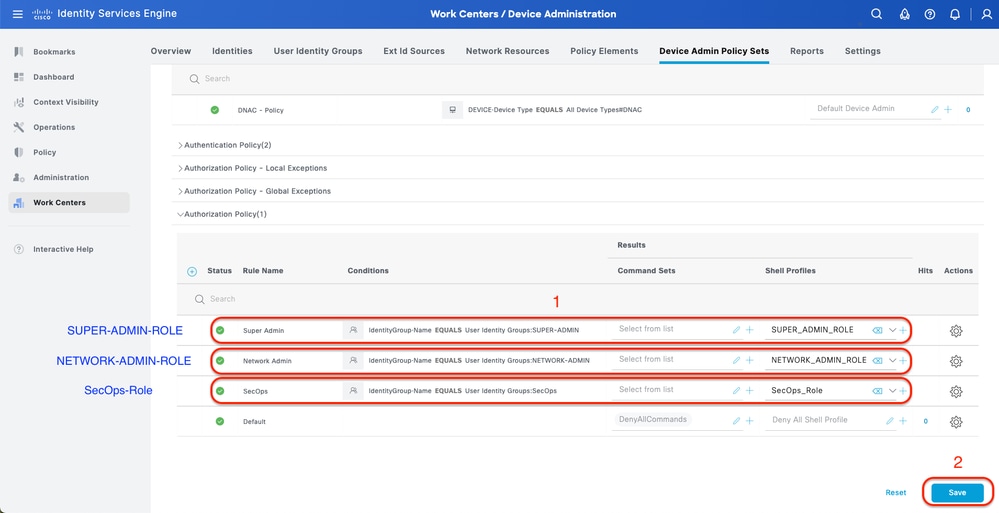

Etapa 8. Configurar a política de autorização TACACS+.

Isso pode ser feito na guia Centros de trabalho > Administração de dispositivo > Conjuntos de diretivas de administração de dispositivo > Clique em (>).

Esta etapa para criar a Política de Autorização para cada Função de Usuário:

- SUPER-ADMIN-ROLE

- NETWORK-ADMIN-ROLE

- SecOps-Função

Procedimento

a. Clique em Ações e escolha (Inserir nova linha acima).

b. Defina o nome da Política de Autorização.

c. Defina a Condição de Política de Autorização e Selecione o Grupo de Usuários criado em (Etapa 4).

d. Defina os perfis do shell da política de autorização e selecione o perfil TACACS que você criou em (Etapa 3).

e. Click Save.

Adicionar Política de Autorização

Adicionar Política de Autorização

Verificar

Verificar a configuração do RADIUS

1- DNAC - Exibir Sistema de Usuários Externos > Usuários e Funções > Autenticação Externa > Usuários Externos.

Você pode exibir a lista de usuários externos que fizeram login através do RADIUS pela primeira vez. As informações exibidas incluem seus nomes de usuário e funções.

Usuários externos

Usuários externos

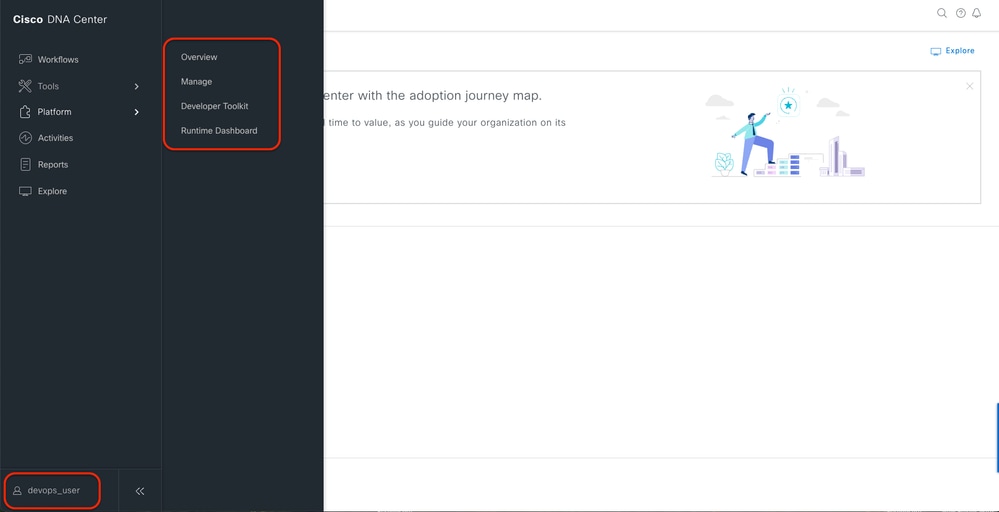

2. DNAC - Confirmar acesso do usuário.

Acesso de usuário limitado

Acesso de usuário limitado

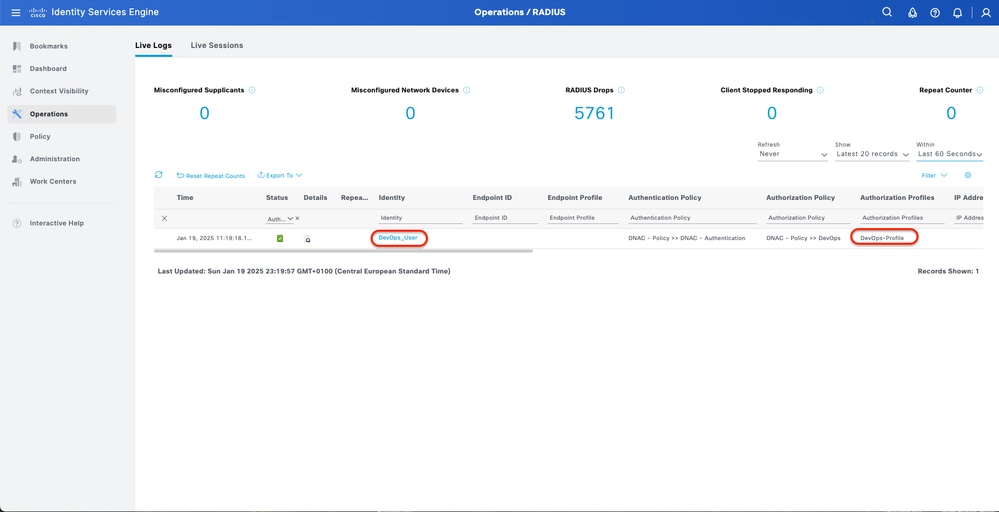

3.a ISE - RADIUS Live-Logs Operações > RADIUS > Live-Logs.

Registros ao vivo RADIUS

Registros ao vivo RADIUS

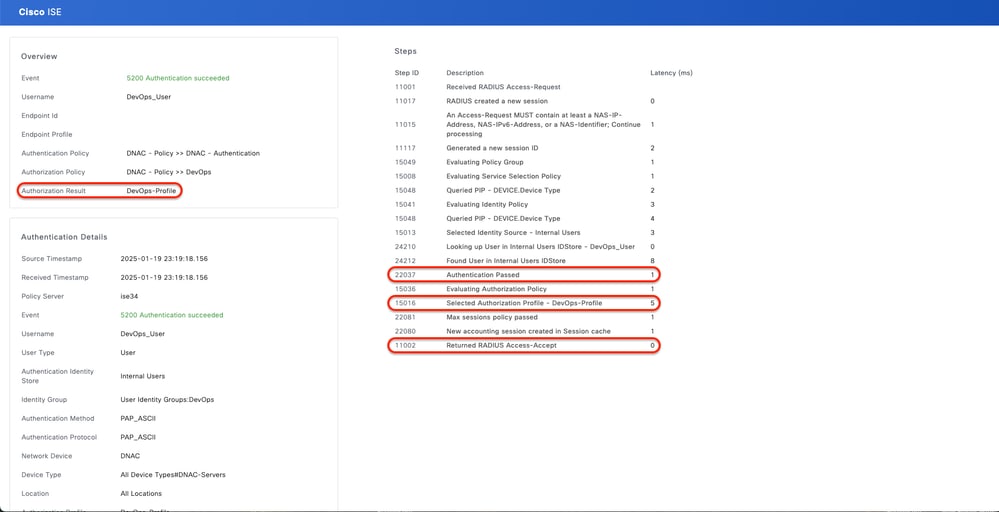

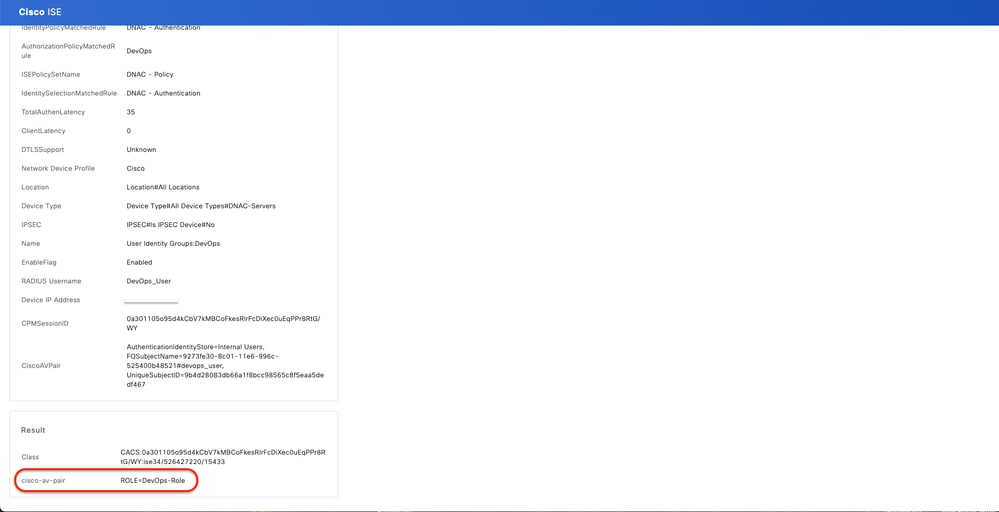

3.b ISE - RADIUS Live-Logs Operations > RADIUS > Live-Logs > Click (Details) for Authorization log (Detalhes do registro de autorização).

Registros ao vivo detalhados do RADIUS 1-2

Registros ao vivo detalhados do RADIUS 1-2

Registros ao vivo detalhados do RADIUS 2-2

Registros ao vivo detalhados do RADIUS 2-2

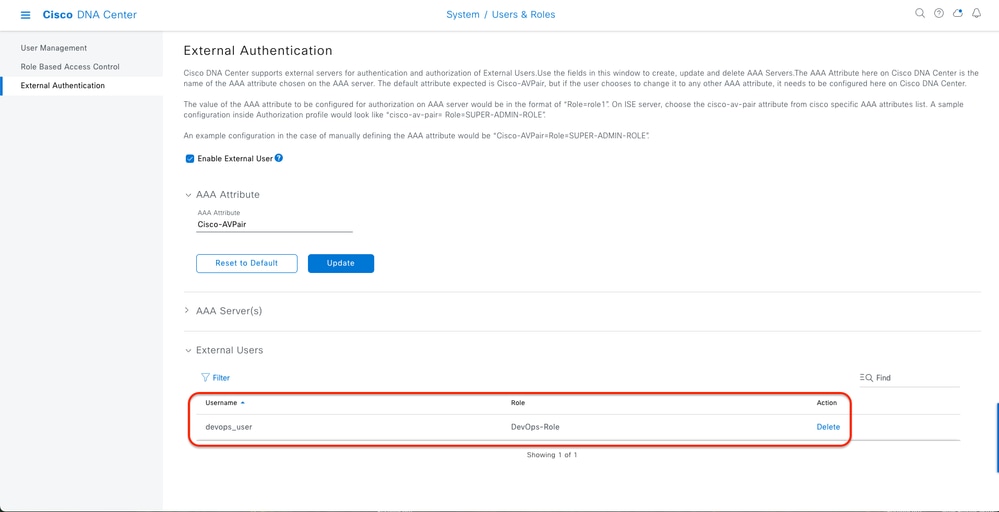

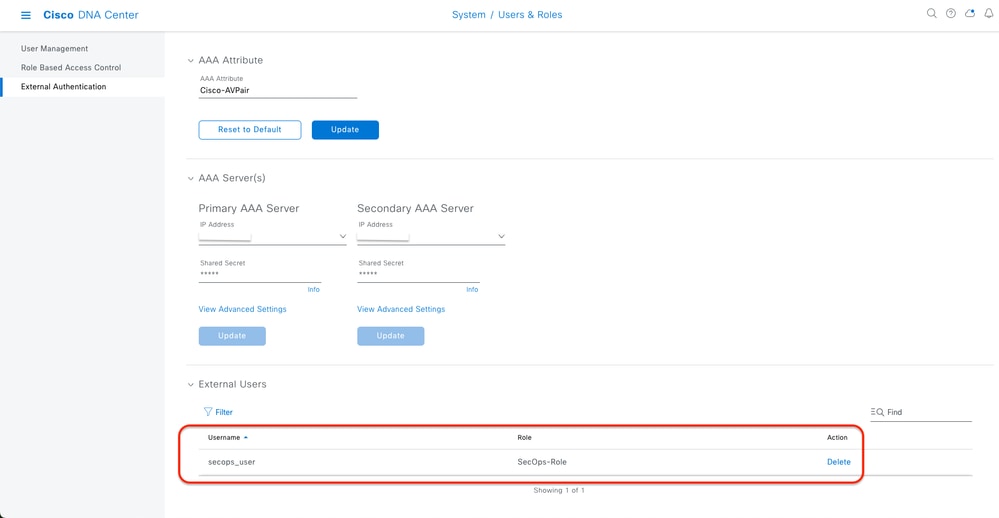

Verificar a configuração TACACS+

1- DNAC - Exibir Sistema de Usuários Externos > Usuários e Funções > Autenticação Externa > Usuários Externos.

Você pode exibir a lista de usuários externos que fizeram login através do TACACS+ pela primeira vez. As informações exibidas incluem seus nomes de usuário e funções.

Usuários externos

Usuários externos

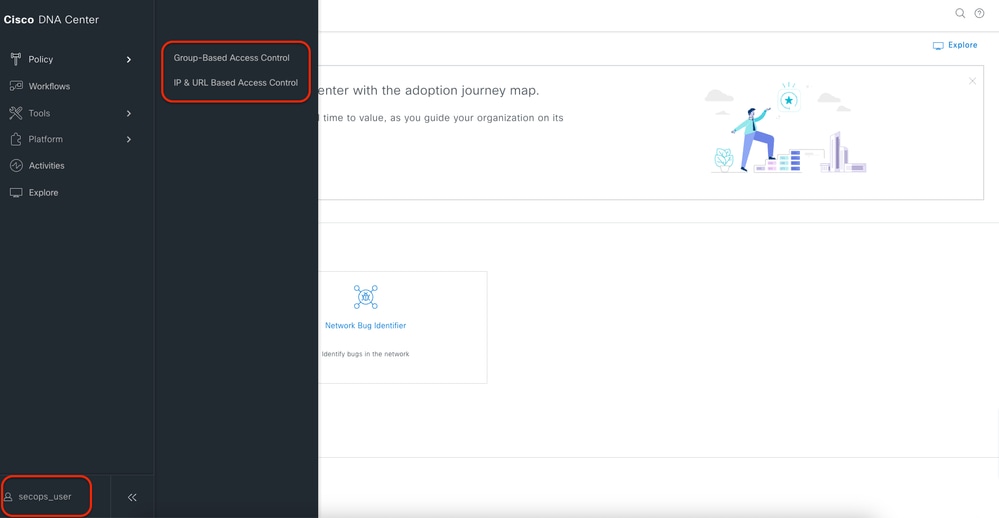

2. DNAC - Confirmar acesso do usuário.

Acesso de usuário limitado

Acesso de usuário limitado

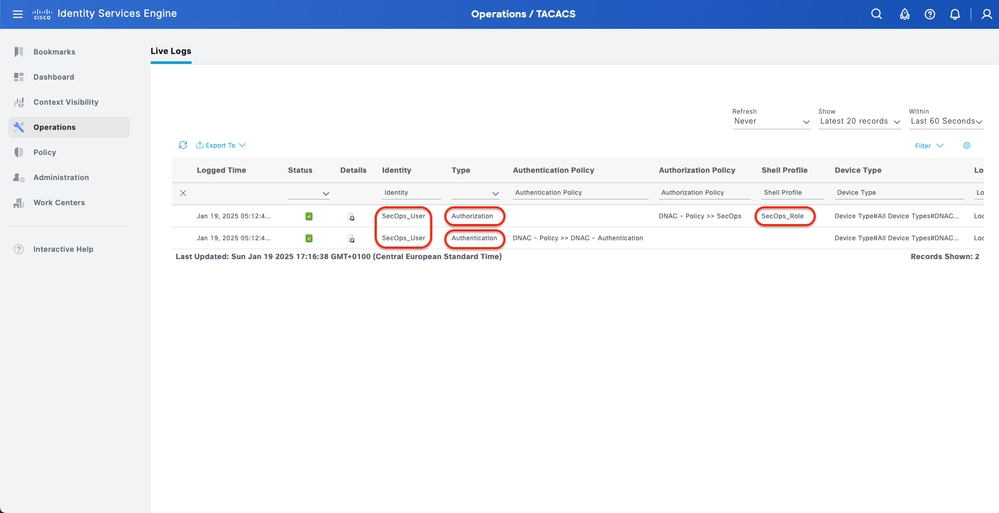

3.a ISE - TACACS+ Live-Logs Centros de trabalho > Administração de dispositivos > Visão geral > TACACS Livelog.

Registros ao vivo TACACS

Registros ao vivo TACACS

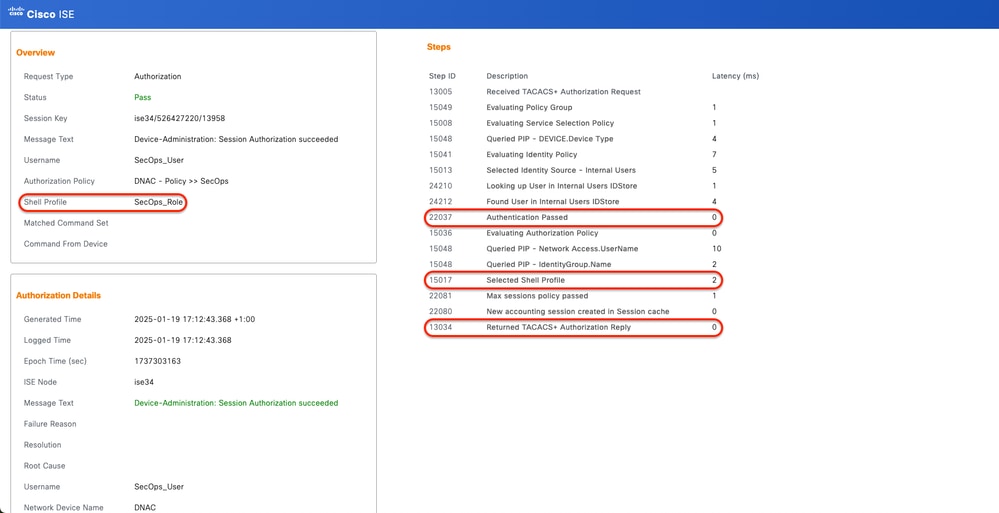

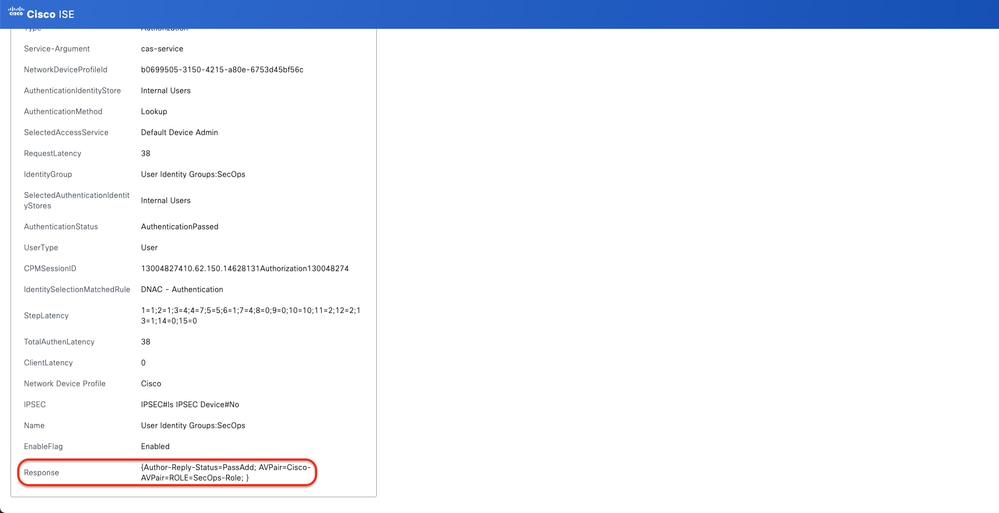

3.b ISE - TACACS+ Live-Logs Work Centers > Device Administration > Overview > TACACS Livelog > Click (Details) para log de autorização.

Registros ao vivo detalhados do TACACS+ 1-2

Registros ao vivo detalhados do TACACS+ 1-2

Registros ao vivo detalhados do TACACS+ 2-2

Registros ao vivo detalhados do TACACS+ 2-2

Troubleshooting

No momento, não há informações de diagnóstico específicas disponíveis para esta configuração.

Referências

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

25-Jan-2025 |

Versão inicial |

1.0 |

21-Jan-2025 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Khaled DoumaEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback