Entender o design do firewall de política baseado em zona

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve o modelo de configuração para o conjunto de recursos do Cisco IOS® Firewall, Zone-based Policy Firewall (ZFW).

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

Esse novo modelo de configuração oferece políticas intuitivas para roteadores de várias interfaces, maior granularidade de aplicação de política de firewall e uma política padrão de negação total que proíbe tráfego entre zonas de segurança de firewall até uma política explícita aplicada para permitir o tráfego desejável.

Quase todos os recursos clássicos do Cisco IOS Firewall implementados antes da versão de software do Cisco IOS 12.4(6)T são aceitos na nova interface de inspeção de política de acordo com a zona:

-

Inspeção de pacotes stateful

-

Cisco IOS Firewall compatível com VRF

-

Filtragem de URL

-

Mitigação de negação de serviço (DoS)

O software Cisco IOS versão 12.4(9)T adicionou o suporte ZFW para os limites de taxa de transferência e sessão/conexão por classe, além de controle e inspeção de aplicação:

-

HTTP

-

Post Office Protocol (POP3), Internet Mail Access Protocol (IMAP), Simple Mail Transfer Protocol/Enhanced Simple Mail Transfer Protocol (SMTP/ESMTP)

-

RPC (chamada de procedimento remoto) da Sun

-

Aplicações de mensagens instantâneas (IM):

-

Microsoft Messenger

-

Yahoo! Messenger

-

(por exemplo: Instant Messenger)

-

-

Compartilhamento de arquivos peer-to-peer (P2P):

-

BitTorrent

-

KaZaA

-

Gnutella

-

eDonkey

-

O software Cisco IOS versão 12.4(11)T adicionou estatísticas para facilitar o ajuste de proteção DoS.

Alguns recursos e funcionalidades do firewall clássico do Cisco IOS ainda não são compatíveis em um ZFW no software Cisco IOS versão 12.4(15)T:

-

Proxy de autenticação

-

Failover de firewall stateful

-

MIB de firewall unificado

-

Inspeção stateful IPv6

-

Suporte de TCP fora de serviço

O ZFW geralmente melhora o desempenho do Cisco IOS para a maioria das atividades de inspeção do firewall. Nem o Cisco IOS ZFW nem o Classic Firewall incluem suporte à inspeção stateful para tráfego multicast.

Resumo da política de acordo com a zona

A inspeção stateful do Cisco IOS Classic Firewall (anteriormente conhecida como controle de acesso baseado em contexto ou CBAC) empregava um modelo de configuração de acordo com a interface, no qual uma política de inspeção stateful era aplicada a uma interface. Todo o tráfego que passa por essa interface recebeu a mesma política de inspeção. Esse modelo de configuração limitou a granularidade das políticas de firewall e ocasionou uma confusão sobre a aplicação adequada de políticas de firewall, especialmente em cenários quando as políticas de firewall devem ser aplicadas entre várias interfaces.

O firewall de política de acordo com a zona (também conhecido como firewall de política de zona ou ZFW) altera a configuração de firewall do modelo antigo de acordo com a interface para um modelo baseado em zona mais flexível e fácil de entender. As interfaces são atribuídas a zonas e a política de inspeção é aplicada ao tráfego que se move entre as zonas. As políticas entre as zonas oferecem flexibilidade e granularidade consideráveis; portanto, políticas de inspeção diferentes podem ser aplicadas a vários grupos de hosts conectados à mesma interface do roteador.

As políticas de firewall são configuradas com o Cisco Policy Language (CPL), que emprega uma estrutura hierárquica para definir a inspeção de protocolos de rede e os grupos de hosts aos quais a inspeção pode ser aplicada.

Modelo de configuração de política de acordo com a zona

O ZFW altera completamente a maneira pela qual você configura uma inspeção do Cisco IOS Firewall, em comparação com o firewall clássico do Cisco IOS.

A primeira grande alteração na configuração do firewall é a introdução da configuração de acordo com a zona. O Cisco IOS Firewall é o primeiro recurso de defesa contra ameaças do software Cisco IOS para implementar um modelo de configuração de zona. Outros recursos podem adotar o modelo de zona ao longo do tempo. O modelo de configuração de acordo com a interface da inspeção stateful do Cisco IOS Classic Firewall (ou CBAC) que emprega o conjunto de comandos ip inspect é mantido por um período. No entanto, poucos novos recursos, se houver, são configuráveis com a interface de linha de comando clássica (CLI). O ZFW não usa os comandos de inspeção stateful ou CBAC. Os dois modelos de configuração podem ser usados simultaneamente nos roteadores, porém não combinados em interfaces. Uma interface não pode ser configurada como um membro de zona de segurança e, ao mesmo tempo, configurada para ip inspect .

As zonas estabelecem as bordas de segurança da rede. Uma zona define um limite onde o tráfego está sujeito a restrições de política, pois atravessa para outra região da rede. A política padrão ZFW entre regiões é deny all. Se nenhuma política estiver configurada explicitamente, todo o tráfego que se move entre as zonas será bloqueado. Essa é uma partida significativa do modelo de inspeção stateful, em que o tráfego era implicitamente permitido até ser explicitamente bloqueado com uma lista de controle de acesso (ACL).

A segunda grande alteração é a introdução de uma nova linguagem de política de configuração conhecida como CPL. Os usuários familiarizados com a CLI de Qualidade de Serviço (QoS - Modular Quality-of-Service) do Software Cisco IOS (MQC - Modular Quality-of-Service) podem reconhecer que o formato é semelhante ao uso de mapas de classe de QoS para especificar qual tráfego é afetado pela ação aplicada em um mapa de política.

Regras Para Aplicativo De Firewall De Diretiva Baseada Em Zona

As associações de interface de rede do roteador em zonas estão sujeitas a várias regras que controlam o comportamento da interface, assim como o tráfego que se move entre as interfaces de membro de zona:

-

Uma zona deve ser configurada antes da atribuição das interfaces.

-

Uma interface pode ser atribuída a apenas uma zona de segurança.

-

Todo o tráfego de entrada e saída da interface é implicitamente bloqueado, quando a interface é atribuída a uma zona, exceto o tráfego de entrada e saída de outras interfaces na mesma zona e o tráfego de entrada em qualquer interface no roteador.

-

O tráfego é implicitamente autorizado a fluir por padrão entre as interfaces que são membros da mesma zona.

-

Para permitir o tráfego de e para uma interface de membro de zona, uma política que permite ou inspeciona o tráfego deve ser configurada entre essa zona e qualquer outra zona.

-

A zona própria é a única exceção à política padrão deny all. Todo o tráfego para qualquer interface de roteador é permitido até que ele seja negado explicitamente.

-

O tráfego não pode fluir entre uma interface membro da zona e qualquer interface que não seja um membro da zona. As ações de aprovação, inspeção e descarte só podem ser aplicadas entre duas zonas.

-

As interfaces que não foram atribuídas a uma função de região como portas de roteador clássicas e ainda podem usar a inspeção stateful clássica/configuração CBAC.

-

Se for necessário que uma interface na caixa não faça parte da política de zona/firewall. Ainda pode ser necessário colocar essa interface em uma região e configurar uma política Passar tudo (tipo de política fictícia) entre essa região e qualquer outra região para a qual o fluxo de tráfego é desejado.

-

A partir do comportamento anterior, é explicado que, se o tráfego for fluir entre todas as interfaces em um roteador, todas as interfaces devem fazer parte do modelo de zoneamento (cada interface deve ser um membro de uma zona ou outra).

-

A única exceção ao comportamento anterior, deny por padrão, é o tráfego de e para o roteador, que é permitido por padrão. Uma política explícita pode ser configurada para restringir esse tráfego.

Projetar Segurança de Rede com Política Baseada em Zona

Uma zona de segurança deve ser configurada para cada região de segurança relativa dentro da rede, para que todas as interfaces atribuídas à mesma zona sejam protegidas com um nível de segurança semelhante. Por exemplo, considere um roteador de acesso com três interfaces:

-

Uma interface conectada à Internet pública.

-

Uma interface conectada a uma LAN privada não deve ser acessada da Internet pública.

-

Uma interface conectada a uma zona desmilitarizada (DMZ) do serviço de Internet, em que um servidor Web, servidor DNS (Sistema de nomes de domínio) e servidor de e-mail devem estar acessíveis à Internet pública.

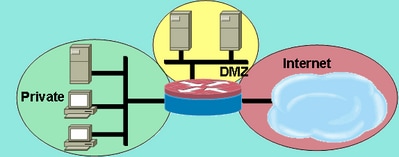

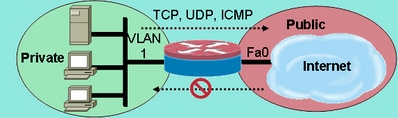

Cada interface nessa rede é atribuída à sua própria zona, embora você possa permitir acesso variado da Internet pública a hosts específicos na DMZ e políticas de uso de aplicativos variadas para hosts na LAN protegida (consulte a Imagem 1).

Imagem 1: Topologia básica da zona de segurança

Topologia básica de zona de segurança

Topologia básica de zona de segurança

Neste exemplo, cada zona contém apenas uma interface. Se uma interface adicional for adicionada à região privada, os hosts conectados à nova interface na região poderão passar o tráfego para todos os hosts na interface atual na mesma região. Além disso, o tráfego de host para hosts em outras zonas é igualmente afetado pelas políticas atuais.

Geralmente, a rede do exemplo tem três políticas principais:

-

Conectividade de zona privada à Internet

-

Conectividade de zona privada a hosts DMZ

-

Conectividade de zona de Internet a hosts DMZ

Como a DMZ é exposta à Internet pública, os hosts da DMZ podem estar sujeitos a atividades indesejadas de indivíduos mal-intencionados que podem danificar um ou mais hosts da DMZ. Se nenhuma política de acesso for fornecida para que os hosts DMZ acessem os hosts da zona privada ou da zona da Internet, os indivíduos que comprometeram os hosts DMZ não poderão usar os hosts DMZ para realizar ataques adicionais contra hosts privados ou da Internet. O ZFW impõe uma postura de segurança padrão proibitiva. Portanto, a menos que os hosts DMZ tenham especificamente acesso a outras redes, elas são protegidas contra qualquer conexão dos hosts DMZ. Da mesma forma, nenhum acesso é fornecido para os hosts da Internet acessarem os hosts de zona privados; portanto, os hosts de zona privados estão protegidos contra o acesso indesejado dos hosts da Internet.

Usar VPN IPSec com firewall de política baseado em zona

Melhorias recentes na VPN IPSec simplificam a configuração de política de firewall para conectividade VPN. A Interface de Túnel Virtual (VTI - Virtual Tunnel Interface) IPSec e o GRE+IPSec permitem o confinamento de conexões de site a site e de cliente VPN a uma zona de segurança específica colocando as interfaces de túnel em uma zona de segurança específica. As conexões poderão ser isoladas em um DMZ de VPN se a conectividade precisar ser limitada por uma política específica. Ou, se a conectividade de VPN for implicitamente confiável, ela poderá ser colocada na mesma zona de segurança que a rede interna confiável.

Se um IPSec não VTI for aplicado, a política de firewall de conectividade VPN exigirá uma análise mais cuidadosa para manter a segurança. A política de zona deve permitir especificamente o acesso por um endereço IP para hosts de local remoto ou clientes VPN se os hosts seguros estiverem em uma zona diferente da conexão criptografada do cliente VPN para o roteador. Se a política de acesso não estiver configurada corretamente, os hosts que devem ser protegidos podem acabar expostos a hosts indesejados e potencialmente hostis. Consulte Uso de VPN com firewall de política de acordo com a zona para obter mais informações sobre o conceito e a configuração.

Configuração de linguagem de política da Cisco (CPL)

Esse procedimento pode ser usado para configurar um ZFW. A sequência de etapas não é importante, mas alguns eventos devem ser concluídos na ordem. Por exemplo, configure um class-map antes de atribuí-lo a um policy-map. Da mesma forma, você não pode atribuir um policy-map a um zone-pair, até que tenha configurado a política. Se você tentar configurar uma seção que depende de outra parte da configuração não definida, o roteador responderá com uma mensagem de erro.

-

Defina zonas.

-

Defina zone-pairs.

-

Defina os class-maps que descrevem o tráfego que deve receber a política, à medida que atravessa um zone-pair.

-

Defina mapas de política para aplicar a ação ao tráfego dos mapas de classe.

-

Aplique os policy-maps aos zone-pairs.

-

Atribua interfaces a zonas.

Configurar Mapas de Classes de Firewall de Política Baseada em Zona

Os class-maps definem o tráfego que o firewall seleciona para a aplicação da política. Os class-maps de Camada 4 classificam o tráfego baseado nos critérios listados aqui. Estes critérios são especificados com o comando match em um mapa de classes:

-

Access-group — Uma ACL padrão, estendida ou nomeada pode filtrar o tráfego com base no endereço IP de origem e destino e na porta de origem e destino.

-

Protocolo — Os protocolos da Camada 4 (TCP, UDP e ICMP) e serviços de aplicativos como HTTP, SMTP, DNS etc. Qualquer serviço bem conhecido ou definido pelo usuário conhecido pelo Mapeamento de Aplicativo de Porta pode ser especificado.

-

Class-map — Um class-map subordinado que fornece critérios de correspondência adicionais podem ser aninhados dentro de outro class-map.

-

Not — O critério not especifica que qualquer tráfego que não corresponda a um serviço especificado (protocolo), grupo de acesso ou mapa de classe subordinado será selecionado para o mapa de classe.

Combinar Critérios de Correspondência: Corresponder a Qualquer versus Corresponder a Todos

Os class-maps podem aplicar operadores match-any ou match-all para determinar como aplicar os critérios de correspondência. Se match-any for especificado, o tráfego deverá atender apenas a um dos critérios de correspondência no mapa de classes. Se match-all for especificado, o tráfego deverá corresponder a todos os critérios de mapa de classe para pertencer a essa classe específica.

Critérios de correspondência devem ser aplicados a fim de mais específico para menos específico se o tráfego atender a vários critérios. Por exemplo, considere este class-map:

class-map type inspect match-any my-test-cmap match protocol http match protocol tcp

O tráfego HTTP deve encontrar o protocolo de correspondência http primeiro para garantir que o tráfego seja tratado pelos recursos específicos de serviço de inspeção de HTTP. Se as linhas de correspondência forem invertidas, o tráfego encontrará a instrução TCP do protocolo de correspondência antes de compará-la ao protocolo http, o tráfego é simplesmente classificado como tráfego TCP e inspecionado com base nas capacidades do componente Firewall TCP Inspection. Esse é um problema para determinados serviços (como FTP, TFTP) e vários serviços de sinalização de voz e multimídia (como H.323, SIP, Skinny, RTSP e outros). Esses serviços exigem recursos adicionais de inspeção para reconhecer as atividades mais complexas deles.

Aplicar uma ACL como critério de correspondência

Class-maps podem aplicar uma ACL como um dos critérios de correspondência para a aplicação da política. Se um mapa de classe corresponder apenas ao critério de uma ACL e o mapa de classe estiver associado a um mapa de política que aplica a ação de inspeção, o roteador aplicará a inspeção básica de TCP ou UDP para todo o tráfego permitido pela ACL, exceto pelo que o ZFW fornece a inspeção com reconhecimento de aplicativos. Isso inclui (entre outros) FTP, SIP, Skinny (SCCP), H.323, Sun RPC e TFTP. Se a inspeção específica da aplicação estiver disponível e a ACL permitir o canal primário ou de controle, qualquer canal secundário ou de mídia associado ao primário/controle será permitido, independentemente de a ACL permitir o tráfego.

Se um class-map aplica somente a ACL 101 como critério de correspondência, uma ACL 101 é exibida da seguinte forma:

access-list 101 permit ip any any

Todo o tráfego é permitido na direção da política de serviço aplicada a um determinado par de zonas, e o tráfego de retorno que corresponde a isso é permitido na direção oposta. Portanto, a ACL deve aplicar a restrição para limitar o tráfego aos tipos desejados específicos. Observe que a lista PAM inclui serviços de aplicativos como HTTP, NetBIOS, H.323 e DNS. No entanto, apesar do conhecimento do PAM sobre o uso de aplicativos específicos de uma determinada porta, o firewall aplica apenas recursos suficientes específicos de aplicativos para acomodar os requisitos bem conhecidos do tráfego de aplicativos. Assim, o tráfego de aplicações simples, como Telnet, SSH, e outras aplicações de canal único, são inspecionados como TCP, e suas estatísticas são combinadas na saída do comando show. Se a visibilidade específica do aplicativo na atividade da rede for desejada, você precisará configurar a inspeção de serviços por nome do aplicativo (configurar match protocol HTTP, match protocol telnet, etc.).

Compare as estatísticas disponíveis na saída do comando show policy-map type inspect zone-pair desta configuração com a diretiva de firewall mais explícita exibida mais adiante na página. Essa configuração é usada para inspecionar o tráfego de um telefone IP Cisco, bem como várias estações de trabalho que usam uma variedade de tráfego, incluindo http, ftp, netbios, ssh e dns:

class-map type inspect match-all all-private match access-group 101 ! policy-map type inspect priv-pub-pmap class type inspect all-private inspect class class-default ! zone security private zone security public zone-pair security priv-pub source private destination public service-policy type inspect priv-pub-pmap ! interface FastEthernet4 ip address 172.16.108.44 255.255.255.0 zone-member security public ! interface Vlan1 ip address 192.168.108.1 255.255.255.0 zone-member security private ! access-list 101 permit ip 192.168.108.0 0.0.0.255 any

Embora essa configuração seja fácil de definir e acomodar todo o tráfego originado na zona privada (desde que o tráfego siga as portas de destino reconhecidas por PAM padrão), ela fornece visibilidade limitada na atividade de serviço e não oferece a oportunidade de aplicar limites de largura de banda e de sessão de ZFW para tipos específicos de tráfego. Esta saída de comando show policy-map type inspect zone-pair priv-pub é o resultado de uma configuração simples anterior que usa somente um permit ip [subnet] de qualquer ACL entre pares de zonas. Como você pode ver, a maior parte do tráfego da estação de trabalho é contabilizada nas estatísticas básicas de TCP ou UDP:

stg-871-L#show policy-map type insp zone-pair priv-pub

Zone-pair: priv-pub

Service-policy inspect : priv-pub-pmap

Class-map: all-private (match-all)

Match: access-group 101

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [413:51589]

udp packets: [74:28]

icmp packets: [0:8]

ftp packets: [23:0]

tftp packets: [3:0]

tftp-data packets: [6:28]

skinny packets: [238:0]

Session creations since subsystem startup or last reset 39

Current session counts (estab/half-open/terminating) [3:0:0]

Maxever session counts (estab/half-open/terminating) [3:4:1]

Last session created 00:00:20

Last statistic reset never

Last session creation rate 2

Maxever session creation rate 7

Last half-open session total 0

Class-map: class-default (match-any)

Match: any

Drop (default action)

0 packets, 0 bytes

Por outro lado, uma configuração semelhante que adiciona classes específicas de aplicativos fornece estatísticas e controle de aplicativos mais granulares e ainda acomoda a mesma amplitude de serviços mostrada no primeiro exemplo quando você define o mapa de classes de última oportunidade que corresponde apenas à ACL como a última chance no mapa de políticas:

class-map type inspect match-all all-private match access-group 101 class-map type inspect match-all private-ftp match protocol ftp match access-group 101 class-map type inspect match-any netbios match protocol msrpc match protocol netbios-dgm match protocol netbios-ns match protocol netbios-ssn class-map type inspect match-all private-netbios match class-map netbios match access-group 101 class-map type inspect match-all private-ssh match protocol ssh match access-group 101 class-map type inspect match-all private-http match protocol http match access-group 101 ! policy-map type inspect priv-pub-pmap class type inspect private-http inspect class type inspect private-ftp inspect class type inspect private-ssh inspect class type inspect private-netbios inspect class type inspect all-private inspect class class-default! zone security private zone security public zone-pair security priv-pub source private destination public service-policy type inspect priv-pub-pmap ! interface FastEthernet4 ip address 172.16.108.44 255.255.255.0 zone-member security public ! interface Vlan1 ip address 192.168.108.1 255.255.255.0 zone-member security private ! access-list 101 permit ip 192.168.108.0 0.0.0.255 any

A configuração mais específica fornece essa saída granular considerável do comando show policy-map type inspect zone-pair priv-pub:

stg-871-L#sh policy-map type insp zone-pair priv-pub

Zone-pair: priv-pub

Service-policy inspect : priv-pub-pmap

Class-map: private-http (match-all)

Match: protocol http

Match: access-group 101

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [0:2193]

Session creations since subsystem startup or last reset 731

Current session counts (estab/half-open/terminating) [0:0:0]

Maxever session counts (estab/half-open/terminating) [0:3:0]

Last session created 00:29:25

Last statistic reset never

Last session creation rate 0

Maxever session creation rate 4

Last half-open session total 0

Class-map: private-ftp (match-all)

Match: protocol ftp

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [86:167400]

ftp packets: [43:0]

Session creations since subsystem startup or last reset 7

Current session counts (estab/half-open/terminating) [0:0:0]

Maxever session counts (estab/half-open/terminating) [2:1:1]

Last session created 00:42:49

Last statistic reset never

Last session creation rate 0

Maxever session creation rate 4

Last half-open session total 0

Class-map: private-ssh (match-all)

Match: protocol ssh

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [0:62]

Session creations since subsystem startup or last reset 4

Current session counts (estab/half-open/terminating) [0:0:0]

Maxever session counts (estab/half-open/terminating) [1:1:1]

Last session created 00:34:18

Last statistic reset never

Last session creation rate 0

Maxever session creation rate 2

Last half-open session total 0

Class-map: private-netbios (match-all)

Match: access-group 101

Match: class-map match-any netbios

Match: protocol msrpc

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol netbios-dgm

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol netbios-ns

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol netbios-ssn

2 packets, 56 bytes

30 second rate 0 bps

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [0:236]

Session creations since subsystem startup or last reset 2

Current session counts (estab/half-open/terminating) [0:0:0]

Maxever session counts (estab/half-open/terminating) [1:1:1]

Last session created 00:31:32

Last statistic reset never

Last session creation rate 0

Maxever session creation rate 1

Last half-open session total 0

Class-map: all-private (match-all)

Match: access-group 101

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [51725:158156]

udp packets: [8800:70]

tftp packets: [8:0]

tftp-data packets: [15:70]

skinny packets: [33791:0]

Session creations since subsystem startup or last reset 2759

Current session counts (estab/half-open/terminating) [2:0:0]

Maxever session counts (estab/half-open/terminating) [2:6:1]

Last session created 00:22:21

Last statistic reset never

Last session creation rate 0

Maxever session creation rate 12

Last half-open session total 0

Class-map: class-default (match-any)

Match: any

Drop (default action)

4 packets, 112 bytes

Outro benefício adicional quando uma configuração de mapa de classe e mapa de política mais granular é usada, como mencionado anteriormente, é uma oportunidade de aplicar limites específicos de classe em valores de sessão e taxa; e, especificamente, ajustar parâmetros de inspeção pela aplicação de um mapa de parâmetro para ajustar cada comportamento de inspeção de classe.

Configurar Mapas de Políticas de Firewall da Política Baseada em Zona

O mapa de políticas aplica ações de política de firewall a um ou mais mapas de classe para definir a política de serviço que é aplicada a um par de zonas de segurança. Quando um inspect-type policy-map é criado, uma classe padrão denominada class class-default é aplicada no final da classe. A ação de política padrão classe-padrão é descartar, mas pode ser alterada para passar. A opção de registro pode ser adicionada com a ação de descartar. A inspeção não pode ser aplicada em class class-default.

Ações de firewall de política de acordo com a zona

O ZFW fornece três ações de tráfego que atravessam de uma zona a outra:

-

Drop — Esta é a ação padrão para todo o tráfego, conforme aplicado pela classe class-default, que termina cada mapa de política do tipo inspect. Outros class-maps em um policy-map também podem ser configurados para descartar o tráfego indesejado. O tráfego que é tratado pela ação de queda é descartado silenciosamente (isto é, nenhuma notificação de descarte é enviada ao host final relevante) pelo ZFW, ao contrário de um comportamento da ACL quando ele envia uma mensagem de host ICMP inalcançável ao host que enviou o tráfego negado. Atualmente, não há uma opção para alterar o comportamento de queda silenciosa. A opção de registro pode ser adicionada com o descarte para notificação de syslog de que o tráfego foi descartado pelo firewall.

-

Aprovar — essa ação permite que o roteador encaminhe o tráfego de uma zona até a outra. A ação de aprovação não rastreia o estado das conexões ou das sessões no tráfego. A aprovação permite apenas o tráfego em uma direção. Uma política paralela deve ser aplicada para permitir que o tráfego de retorno passe na direção oposta. A ação de aprovação é útil para protocolos ESP IPSec, IPSec AH, ISAKMP e outros protocolos inerentemente seguros com comportamento previsível. No entanto, a maior parte do tráfego de aplicações é melhor tratada no ZFW com a ação de inspeção.

-

Inspecionar — a ação de inspeção oferece controle de tráfego de acordo com o estado. Por exemplo, se o tráfego da zona privada para a zona da Internet na rede de exemplo anterior for inspecionado, o roteador manterá as informações de conexão ou de sessão para o tráfego de TCP e de UDP (User Datagram Protocol). Portanto, o roteador permite o tráfego de retorno enviado de hosts de zona de Internet em resposta às solicitações de conexão de zona privada. Além disso, o Inspect pode fornecer inspeção e controle de aplicativos para determinados protocolos de serviço que podem transportar tráfego de aplicativos vulnerável ou sensível. Audit-trail pode ser aplicada com um mapa de parâmetros para registrar a conexão/sessão iniciada, a interrupção, a duração, o volume de dados transferidos e os endereços de origem e destino.

As ações são associadas com class-maps em policy-maps:

configure terminal policy-map type inspect z1-z2-pmap class type inspect service-cmap inspect|drop|allow [service-parameter-map]

Os mapas de parâmetros oferecem opções para modificar os parâmetros de conexão para uma determinada política de inspeção de mapa de classes.

Configurar mapas de parâmetros do firewall de política de zona

Os mapas de parâmetros especificam o comportamento de inspeção para ZFW, para parâmetros como proteção DoS, temporizadores de conexão TCP/UDP e configuração de registro de trilha de auditoria. Os parameter-maps também são aplicados à classe de Camada 7 e aos policy-maps para definir o comportamento específico da aplicação, como objetos HTTP, requisitos de autenticação de POP3 e IMAP e outras informações específicas da aplicação.

Os parameter-maps de inspeção para ZFW são configurados como type inspect, semelhante a outra classe de ZFW e policy-objects:

stg-871-L(config)#parameter-map type inspect z1-z2-pmap

stg-871-L(config-profile)#? parameter-map commands: alert Turn on/off alert audit-trail Turn on/off audit trail dns-timeout Specify timeout for DNS exit Exit from parameter-map icmp Config timeout values for icmp max-incomplete Specify maximum number of incomplete connections before clamping no Negate or set default values of a command one-minute Specify one-minute-sample watermarks for clamping sessions Maximum number of inspect sessions tcp Config timeout values for tcp connections udp Config timeout values for udp flows

Os tipos específicos de parameter-maps especificam os parâmetros aplicados pelas políticas de inspeção de aplicação da camada 7. Os mapas de parâmetros do tipo Regex definem uma expressão regular para uso com a inspeção de aplicativos HTTP que filtra o tráfego com uma expressão regular:

parameter-map type regex [parameter-map-name]

Os mapas de parâmetros do tipo info do protocolo definem os nomes dos servidores para uso com a inspeção de aplicativos IM:

parameter-map type protocol-info [parameter-map-name]

Detalhes completos de configuração para inspeção de aplicações HTTP e IM são fornecidos nas respectivas seções de inspeção de aplicações deste documento.

Aplicar log para políticas de firewall de política baseada em zona

O ZFW oferece opções de registro para o tráfego descartado ou inspecionado por padrão, ou para ações de política de firewall configuradas. O registro de audit-trail está disponível para o tráfego que o ZFW inspeciona. A trilha de auditoria é aplicada quando uma trilha de auditoria é definida em um mapa de parâmetros e o mapa de parâmetros com a ação de inspeção é aplicado em um mapa de políticas:

configure terminal policy-map type inspect z1-z2-pmap class type inspect service-cmap inspect|drop|allow [parameter-map-name (optional)]

O registro de descarte está disponível para o tráfego que o ZFW descarta. O log de descarte é configurado pelo quando você adiciona um log com a ação de descarte em um mapa de políticas:

configure terminal policy-map type inspect z1-z2-pmap class type inspect service-cmap inspect|drop|allow [service-parameter-map]

Editar mapas de classe e mapas de política do firewall de política de zona

O ZFW não incorpora atualmente um editor que possa modificar as várias estruturas de ZFW, como policy-maps, class-maps e parameter-maps. Para reorganizar as instruções de correspondência em uma aplicação de class-map ou ação para vários class-maps contidos em um policy-map, você precisa concluir estas etapas:

-

Copie a estrutura atual para um editor de texto, como o Bloco de Notas do Microsoft Windows, ou para um editor, como vi, em plataformas Linux/Unix.

-

Remova a estrutura atual da configuração do roteador.

-

Edite a estrutura no editor de texto.

-

Copie a estrutura de volta para a CLI do roteador.

Exemplos de configuração

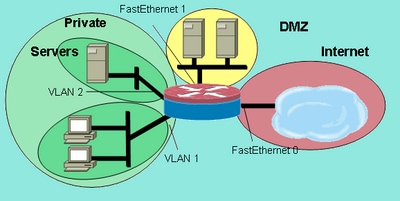

Este exemplo de configuração emprega um Cisco 1811 Integrated Services Router. Uma configuração básica com conectividade IP, configuração de VLAN e ponte transparente entre dois segmentos de LAN Ethernet privados está disponível no Apêndice A. O roteador está separado em cinco zonas:

-

A Internet pública está conectada à FastEthernet 0 (zona de Internet)

-

Dois servidores de Internet estão conectados à FastEthernet 1 (zona DMZ)

-

O switch Ethernet está configurado com duas VLANs:

-

As estações de trabalho estão conectadas à VLAN1 (zona do cliente).

-

Os servidores estão conectados ao VLAN2 (zona do servidor).

-

As zonas do cliente e do servidor estão na mesma sub-rede. Um firewall transparente é aplicado entre as zonas, de modo que as políticas entre zonas nessas duas interfaces só podem afetar o tráfego entre as zonas do cliente e do servidor.

-

-

As interfaces VLAN1 e VLAN2 se comunicam com outras redes por meio da interface virtual de ponte (BVI1). Essa interface é atribuída à zona privada. (Veja a Figura 2).

Imagem 2: Detalhes da topologia de zona

Detalhes da topologia da zona

Detalhes da topologia da zona

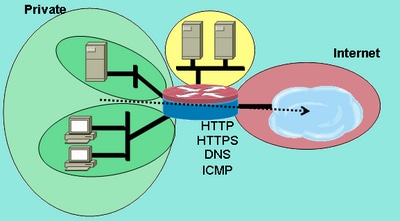

Essas políticas são aplicadas, com as zonas de rede definidas anteriormente:

-

Os hosts na zona de Internet podem acessar serviços DNS, SMTP e SSH em um servidor na DMZ. O outro servidor oferece serviços SMTP, HTTP e HTTPS. A política de firewall restringe o acesso aos serviços específicos disponíveis em cada host.

-

Os hosts DMZ não podem se conectar aos hosts em nenhuma outra zona.

-

Os hosts na zona do cliente podem se conectar aos hosts na zona do servidor em todos os serviços TCP, UDP e ICMP.

-

Os hosts na zona do servidor não podem se conectar aos hosts na zona do cliente, exceto por um servidor de aplicações baseado em UNIX que pode abrir sessões do cliente X Windows para servidores X Windows em computadores desktop na área do cliente nas portas 6900 a 6910.

-

Todos os hosts na zona privada (combinação de clientes e servidores) podem acessar os hosts em DMZ nos serviços SSH, FTP, POP, IMAP, ESMTP e HTTP e nos serviços de zona de Internet em HTTP, HTTPS e serviços DNS e ICMP. Além disso, a inspeção de aplicativos é aplicada em conexões HTTP da zona privada para a zona da Internet para garantir que aplicativos IM e P2P suportados não sejam transportados na porta 80. (Consulte a Imagem 3.)

Imagem 3: Permissões de serviço de par de zonas a serem aplicadas no exemplo de configuração

As permissões de serviço de zone-pair a serem aplicadas no exemplo de configuração

As permissões de serviço de zone-pair a serem aplicadas no exemplo de configuração

Essas políticas de firewall são configuradas em ordem de complexidade:

-

Inspeção de TCP/UDP/ICMP clientes-servidores

-

Inspeção de SSH/FTP/POP/IMAP/ESMTP/HTTP privada-DMZ

-

Inspeção SMTP/HTTP/DNS Internet-DMZ restrita por endereço de host

-

Inspeção X Windows de servidores-clientes com um serviço especificado por mapeamento de aplicação de porta (PAM)

-

Inspeção HTTP/HTTPS/DNS/ICMP privada-Internet com aplicação HTTP

Como você aplica partes da configuração a diferentes segmentos de rede em momentos diferentes, é importante lembrar que um segmento de rede perde conectividade com outros segmentos quando é colocado em uma zona. Por exemplo, quando a zona privada é configurada, os hosts na zona privada perdem a conectividade com as zonas DMZ e Internet até que suas respectivas políticas sejam definidas.

Firewall de roteamento de inspeção stateful

Configurar política privada de Internet

A imagem 4 ilustra a configuração da política de Internet privada.

Imagem 4: Inspeção de serviço da zona privada para a zona da Internet

Inspeção de serviço de zona privada para a zona da Internet

Inspeção de serviço de zona privada para a zona da Internet

A política de Internet privada aplica a inspeção de Camada 4 à inspeção de HTTP, HTTPS, DNS e Camada 4 para ICMP, da zona privada até a zona da Internet. Isso permite conexões da zona privada com a zona da Internet e permite o tráfego de retorno. A inspeção da camada 7 traz as vantagens de um controle mais rígido do aplicativo, melhor segurança e suporte para aplicativos que exigem correção. No entanto, a inspeção da Camada 7, como mencionado, requer um melhor entendimento da atividade da rede, já que os protocolos da Camada 7 que não estão configurados para inspeção não são permitidos entre zonas.

-

Defina mapas de classe que descrevam o tráfego que você deseja permitir entre regiões, com base nas políticas descritas anteriormente:

configure terminal class-map type inspect match-any internet-traffic-class match protocol http match protocol https match protocol dns match protocol icmp

-

Configure um policy-map para inspecionar o tráfego nos class-maps que você acabou de definir:

configure terminal policy-map type inspect private-internet-policy class type inspect internet-traffic-class inspect

-

Configure as zonas de Internet e privadas e atribua interfaces de roteador às suas respectivas zonas:

configure terminal zone security private zone security internet int bvi1 zone-member security private int fastethernet 0 zone-member security internet

Configure o zone-pair e aplique o policy-map apropriado.

Observação: no momento, você só precisa configurar o par de zonas de Internet privadas para inspecionar conexões originadas na zona privada que trafega para a zona de Internet, mostrada a seguir:

configure terminal zone-pair security private-internet source private destination internet service-policy type inspect private-internet-policy

Isso conclui a configuração da política de inspeção da Camada 7 no par de zonas da Internet privada para permitir conexões HTTP, HTTPS, DNS e ICMP da zona de clientes para a zona de servidores e aplicar inspeção de aplicações ao tráfego HTTP e garantir que a passagem do tráfego indesejado não seja permitido na porta de serviço do HTTP, TCP 80.

Configurar a política DMZ privada

A imagem 5 ilustra a configuração da política de DMZ privada.

Imagem 5: Inspeção de serviço da zona privada para a zona DMZ

Inspeção de serviço de zona privada para a zona de DMZ

Inspeção de serviço de zona privada para a zona de DMZ

A política de DMZ privada traz mais complexidade, pois requer uma melhor compreensão do tráfego de rede entre as zonas. Essa política aplica a inspeção de Camada 7 da zona privada para a DMZ. Isso permite conexões da zona privada para a DMZ e permite o tráfego de retorno. A inspeção da camada 7 traz as vantagens de um controle mais rígido do aplicativo, melhor segurança e suporte para aplicativos que exigem correção. No entanto, a inspeção da Camada 7, como mencionado, requer um melhor entendimento da atividade da rede, já que os protocolos da Camada 7 que não estão configurados para inspeção não são permitidos entre zonas.

-

Defina mapas de classe que descrevam o tráfego que você deseja permitir entre regiões, com base nas políticas descritas anteriormente:

configure terminal class-map type inspect match-any L7-inspect-class match protocol ssh match protocol ftp match protocol pop match protocol imap match protocol esmtp match protocol http

-

Configurar policy-maps para inspecionar o tráfego nos class-maps que você acabou de definir:

configure terminal policy-map type inspect private-dmz-policy class type inspect L7-inspect-class inspect

-

Configure as zonas de DMZ e privadas e atribua interfaces de roteador às suas respectivas zonas:

configure terminal zone security private zone security dmz int bvi1 zone-member security private int fastethernet 1 zone-member security dmz

- Configure o zone-pair e aplique o policy-map apropriado.

Observação: no momento, você só precisa configurar o par de zonas DMZ privadas para inspecionar as conexões originadas na zona privada que trafega para a DMZ, mostradas a seguir:

configure terminal zone-pair security private-dmz source private destination dmz service-policy type inspect private-dmz-policy

Isso conclui a configuração da política de inspeção da Camada 7 na DMZ privada para permitir todas as conexões TCP, UDP e ICMP da zona de clientes para a zona de servidores. A política não aplica correções para canais subordinados, mas fornece um exemplo de política simples para acomodar a maioria das conexões de aplicativos.

Configurar a política de DMZ de Internet

A imagem 6 ilustra a configuração da política DMZ da Internet.

Imagem 6: Inspeção de serviço da zona da Internet para a zona DMZ

Inspeção de serviço de zona de Internet para a zona de DMZ

Inspeção de serviço de zona de Internet para a zona de DMZ

Essa política aplica a inspeção de Camada 7 da zona de Internet para a DMZ. Isso permite conexões da zona da Internet com a DMZ e permite o tráfego de retorno dos hosts da DMZ para os hosts da Internet que originaram a conexão. A política da DMZ da Internet combina a inspeção da Camada 7 com grupos de endereços definidos por ACLs, visando restringir o acesso a serviços específicos em hosts, grupos de hosts ou sub-redes específicos. Para realizar esse aninhamento, um mapa de classe que especifica serviços em outro mapa de classe que faz referência a uma ACL para especificar endereços IP.

-

Defina mapas de classe e ACLs que descrevam o tráfego que você deseja permitir entre regiões, com base nas políticas descritas anteriormente.

Vários mapas de classe para serviços devem ser usados, já que diferentes políticas de acesso são aplicadas para acesso a dois servidores diferentes. Os hosts da Internet podem ter conexões DNS e HTTP para 172.16.2.2, e as conexões SMTP são permitidas em 172.16.2.3. Observe a diferença nos mapas de classe. Os class-maps que especificam serviços usam a palavra-chave match-any para permitir qualquer um dos serviços listados. Os class-maps associando ACLs aos class-maps de serviço usam a palavra-chave match-all para exigir que ambas as condições no mapa de classe devam ser atendidas para permitir o tráfego:

configure terminal access-list 110 permit ip any host 172.16.2.2 access-list 111 permit ip any host 172.16.2.3 class-map type inspect match-any dns-http-class match protocol dns match protocol http class-map type inspect match-any smtp-class match protocol smtp class-map type inspect match-all dns-http-acl-class match access-group 110 match class-map dns-http-class class-map type inspect match-all smtp-acl-class match access-group 111 match class-map smtp-class

-

Configurar policy-maps para inspecionar o tráfego nos class-maps que você acabou de definir:

configure terminal policy-map type inspect internet-dmz-policy class type inspect dns-http-acl-class inspect class type inspect smtp-acl-class inspect

-

Configure as zonas de DMZ e Internet e atribua interfaces de roteador às suas respectivas zonas. Ignore a configuração da DMZ, se ela for configurada na seção anterior:

configure terminal zone security internet zone security dmz int fastethernet 0 zone-member security internet int fastethernet 1 zone-member security dmz

-

Configure o zone-pair e aplique o policy-map apropriado.

Observação: no momento, você só precisa configurar o par de zonas DMZ da Internet para inspecionar as conexões originadas na zona da Internet que trafega para a zona DMZ, mostrada a seguir:

configure terminal zone-pair security internet-dmz source internet destination dmz service-policy type inspect internet-dmz-policy

Isso conclui a configuração da política de inspeção da Camada 7 específica do endereço no zone-pair da DMZ da Internet.

Firewall transparente de inspeção stateful

Configurar a política de servidores-clientes

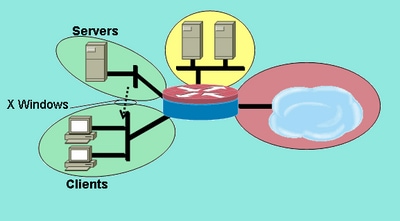

A próxima imagem ilustra a configuração da política servidor-cliente.

Imagem 7: Inspeção de serviço da zona de servidores para a zona de clientes

Inspeção de serviço da zona de Servidores para a zona de Clientes

Inspeção de serviço da zona de Servidores para a zona de Clientes

A política de servidores-clientes aplica a inspeção com um serviço definido pelo usuário. A inspeção da Camada 7 é aplicada da zona de servidores à zona de clientes. Isso permite conexões do X Windows a um intervalo de portas específico da zona de servidores à zona de clientes e permite o tráfego de retorno. O X Windows não é um protocolo nativo suportado no PAM, portanto um serviço configurado pelo usuário no PAM deve ser definido para que o ZFW possa reconhecer e inspecionar o tráfego apropriado.

Duas ou mais interfaces de roteador são configuradas em um grupo de pontes IEEE para fornecer Integrated Routing and Bridging (IRB) para fornecer bridging entre as interfaces no grupo de pontes e para rotear para outras sub-redes através da Bridge Virtual Interface (BVI). A política de firewall transparente aplica a inspeção de firewall para o tráfego que atravessa a ponte, mas não para o tráfego que sai do grupo de pontes através do BVI. A política de inspeção só se aplica ao tráfego que atravessa o bridge-group. Portanto, nesse cenário, a inspeção é aplicada apenas ao tráfego que se move entre as zonas de clientes e servidores, que são aninhadas dentro da zona privada. A política aplicada entre a zona privada e as zonas pública e DMZ só entra em cena quando o tráfego deixa o grupo de pontes pelo BVI. Quando o tráfego sai via BVI das zonas de clientes ou servidores, a política de firewall transparente não é chamada.

-

Configure o PAM com uma entrada definida pelo usuário para X Windows.

Os clientes X Windows (onde os aplicativos estão hospedados) abrem conexões para exibir informações aos clientes (onde o usuário trabalha) em um intervalo que começa na porta 6900.

Cada conexão adicional usa portas sucessivas, portanto, se um cliente exibir 10 sessões diferentes em um host, o servidor usará as portas 6900-6909. Portanto, se você inspecionar o intervalo de portas de 6900 a 6909, as conexões abertas para portas além de 6909 falharão:

configure terminal ip port-map user-Xwindows port tcp from 6900 to 6910

-

Revise os documentos do PAM para abordar outras perguntas sobre o PAM ou verificar a documentação da inspeção de protocolo granular para obter informações sobre os detalhes de interoperabilidade entre o PAM e a inspeção stateful do Cisco IOS Firewall.

-

Defina mapas de classe que descrevam o tráfego que você deseja permitir entre regiões, com base nas políticas descritas anteriormente:

configure terminal class-map type inspect match-any Xwindows-class match protocol user-Xwindows

-

Configurar policy-maps para inspecionar o tráfego nos class-maps que você acabou de definir:

configure terminal policy-map type inspect servers-clients-policy class type inspect Xwindows-class inspect

-

Configure as zonas do cliente e servidor e atribua interfaces de roteador às suas respectivas zonas.

Se você configurou essas zonas e as interfaces atribuídas na seção de configuração de política clients-servers, é possível pular para a definição de zone-pair. A configuração da ponte IRB é fornecida para fins de abrangência:

configure terminal bridge irb bridge 1 protocol ieee bridge 1 route ip zone security clients zone security servers int vlan 1 bridge-group 1 zone-member security clients int vlan 2 bridge-group 1 zone-member security servers

-

Configure o zone-pair e aplique o policy-map apropriado.

Observação: você só precisa configurar o par de zonas servidores-clientes no momento para inspecionar conexões originadas na zona de servidores que viajam para a zona de clientes, mostrada a seguir:

configure terminal zone-pair security servers-clients source servers destination clients service-policy type inspect servers-clients-policy

Isso conclui a configuração da política de inspeção definida pelo usuário no zone-pair servidores-clientes para permitir conexões X Windows da zona do servidor para a zona do cliente.

Configurar a política de clients-servers

A imagem 8 ilustra a configuração da política cliente-servidor.

Imagem 8: Inspeção de serviço da zona de clientes para a zona de servidores

Inspeção de serviço da zona de Clientes para a zona de Servidores

Inspeção de serviço da zona de Clientes para a zona de Servidores

A política de cliente-servidores é menos complexa do que as outras. A inspeção da Camada 4 é aplicada da zona de clientes à zona de servidores. Isso permite conexões da zona de clientes para a zona de servidores e permite tráfego de retorno. A inspeção da Camada 4 traz simplifica a configuração do firewall, pois são necessárias apenas algumas regras para permitir a maior parte do tráfego de aplicações. No entanto, a inspeção da Camada 4 também tem duas desvantagens principais:

-

Aplicativos como FTP ou serviços de mídia frequentemente negociam um canal subordinado adicional do servidor para o cliente. Essa funcionalidade geralmente é acomodada em uma correção de serviço que monitora o diálogo do canal de controle e permite o canal subordinado. Esse recurso não está disponível na inspeção da Camada 4.

-

A inspeção da Camada 4 permite quase todo o tráfego da camada de aplicação. Se o uso da rede precisar ser controlado para que apenas algumas aplicações sejam permitidas pelo firewall, uma ACL deverá ser configurada no tráfego de saída para limitar os serviços permitidos pelo firewall.

Ambas as interfaces do roteador são configuradas em um grupo de pontes IEEE, portanto, essa política de firewall aplica inspeção de firewall transparente. Essa política é aplicada em duas interfaces em um grupo de ponte de IEEE. A política de inspeção aplica-se apenas ao tráfego que atravessa o grupo de ponte. Isso explica por que as zonas clientes e servidores estão aninhadas dentro da zona privada.

-

Defina mapas de classe que descrevam o tráfego que você deseja permitir entre regiões, com base nas políticas descritas anteriormente:

configure terminal class-map type inspect match-any L4-inspect-class match protocol tcp match protocol udp match protocol icmp

-

Configurar policy-maps para inspecionar o tráfego nos class-maps que você acabou de definir:

configure terminal policy-map type inspect clients-servers-policy class type inspect L4-inspect-class inspect

-

Configure as zonas de clientes e servidores e atribua interfaces de roteador às suas respectivas zonas:

configure terminal zone security clients zone security servers interface vlan 1 zone-member security clients interface vlan 2 zone-member security servers

-

Configure o zone-pair e aplique o policy-map apropriado.

Observação: no momento, você só precisa configurar o par de zonas clientes-servidores para inspecionar conexões originadas na zona clientes que viajam para a zona servidores, mostrada a seguir:

configure terminal zone-pair security clients-servers source clients destination servers service-policy type inspect clients-servers-policy

Isso conclui a configuração da política de inspeção da Camada 4 de clients-servers zone-pair para permitir todas as conexões TCP, UDP e ICMP da zona de cliente para a zona de servidor. A política não aplica correções para canais subordinados, mas fornece um exemplo de política simples para acomodar a maioria das conexões de aplicativos.

Política de Taxa para Firewall de Política Baseada em Zona

As redes de dados frequentemente se beneficiam com a capacidade de limitar a taxa de transmissão de tipos específicos de tráfego de rede e de limitar o impacto do tráfego de prioridade mais baixa a um tráfego essencial para a empresa. O software Cisco IOS oferece esse recurso com vigilância de tráfego , que limita a taxa nominal de tráfego e o burst. O software Cisco IOS tem a política de tráfego compatível desde o Cisco IOS versão 12.1(5)T.

O Cisco IOS Software Release 12.4(9)T aumenta o ZFW com limitação de taxa quando você adiciona a capacidade de policiar o tráfego que se aplica que corresponde às definições de um mapa de classe específico quando ele atravessa o firewall de uma zona de segurança para outra. Isso oferece a conveniência de um ponto de configuração para descrever o tráfego específico, aplicar a política de firewall e vigiar esse consumo de largura de banda de tráfego. O ZFW difere do baseado em interface porque fornece apenas as ações de transmissão para conformidade de política e queda para violação de política. O ZFW não pode marcar o tráfego para DSCP.

O ZFW só pode especificar o uso de largura de banda em bytes/segundo, pacote/segundo e a porcentagem de largura de banda não é oferecida. O ZFW pode ser aplicado com ou sem interface-based. Portanto, se forem necessários recursos adicionais, esses recursos podem ser aplicados por interface baseada em interface. Se o baseado em interface for usado em conjunto com o firewall, certifique-se de que as políticas não entrem em conflito.

Configurar política ZFW

O policiamento de ZFW limita o tráfego em um mapa de classe de política a um valor de taxa definido pelo usuário entre 8.000 e 2.000.000.000 bits por segundo, com um valor de burst configurável no intervalo de 1.000 a 512.000.000 bytes.

A política de ZFW é configurada por uma linha adicional de configuração em policy-map, que é aplicada após a ação da política:

policy-map type inspect private-allowed-policy class type inspect http-class inspect police rate [bps rate value <8000-2000000000>] burst [value in bytes <1000-512000000>]

Controle de sessão

A política de ZFW também introduziu o controle de sessão para limitar a contagem de sessão para tráfego em um mapa de política que se aplica que corresponda a um mapa de classe. Isso aumenta a capacidade atual de aplicar a política de proteção contra DoS por mapa de classe. Efetivamente, isso permite o controle granular do número de sessões que se aplicam que corresponde a qualquer mapa de classe fornecido que atravessa um par de zonas. Se o mesmo class-map é usado em vários policy-maps ou zone-pairs, os limites de sessão diferentes podem ser aplicados em vários aplicações de class-map.

O controle de sessão é aplicado quando um mapa de parâmetros é configurado e contém o volume de sessão desejado, em seguida, o mapa de parâmetros é anexado à ação de inspeção aplicada a um mapa de classes em um mapa de políticas:

parameter-map type inspect my-parameters sessions maximum [1-2147483647] policy-map type inspect private-allowed-policy class type inspect http-class inspect my-parameters

Os mapas de parâmetros só podem ser aplicados à ação de inspeção e não estão disponíveis em ações de aprovação ou soltar.

As atividades de controle e vigilância de sessão ZFW são visíveis com este comando:

show policy-map type inspect zone-pair

Inspeção de aplicações

A inspeção de aplicações introduz recursos adicionais para o ZFW. As políticas de inspeção de aplicação são aplicadas na Camada 7 do modelo OSI, onde as aplicações do usuário enviam e recebem mensagens que permitem às aplicações oferecerem recursos úteis. Alguns aplicativos podem oferecer recursos indesejados ou vulneráveis, portanto, as mensagens associadas a esses recursos devem ser filtradas para limitar as atividades nos serviços de aplicativos.

O ZFW do software Cisco IOS oferece inspeção e controle de aplicações nesses serviços de aplicações:

-

HTTP

-

SMTP

-

POP3

-

IMAP

-

RPC da Sun

-

Tráfego de aplicação P2P

-

Aplicações de IM

A inspeção e o controle de aplicações (AIC) variam de acordo com a capacidade por serviço. A inspeção de HTTP oferece filtragem granular em vários tipos de atividade de aplicativos e fornece recursos para limitar o tamanho da transferência, o tamanho do endereço da Web e a atividade do navegador para impor conformidade com padrões de comportamento de aplicativos e para limitar os tipos de conteúdo que são transferidos pelo serviço. O AIC para SMTP pode limitar o tamanho do conteúdo e reforçar a conformidade do protocolo. A inspeção POP3 e IMAP pode ajudar a garantir que os usuários usem mecanismos de autenticação seguros para evitar o comprometimento das credenciais do usuário.

A inspeção de aplicativos é configurada como um conjunto adicional de mapas de classe e mapas de política específicos do aplicativo, que são então aplicados aos mapas de classe e mapas de política de inspeção atuais quando você define a política de serviço do aplicativo no mapa de política de inspeção.

Inspeção de aplicações HTTP

A inspeção de aplicativos pode ser aplicada no tráfego HTTP para controlar o uso indesejado da porta de serviço HTTP para outros aplicativos, como IM, compartilhamento de arquivos P2P e aplicativos de tunelamento que podem redirecionar aplicativos que, de outra forma, seriam protegidos por firewall através do TCP 80.

Configure um class-map de inspeção de aplicação para descrever o tráfego que viola o tráfego HTTP permitido:

! configure the actions that are not permitted class-map type inspect http match-any http-aic-cmap match request port-misuse any match req-resp protocol-violation ! define actions to be applied to unwanted traffic policy-map type inspect http http-aic-pmap class type insp http http-aic-cmap reset log ! define class-map for stateful http inspection class-map type inspect match-any http-cmap match protocol http ! define class-map for stateful inspection for other traffic class-map type inspect match-any other-traffic-cmap match protocol smtp match protocol dns match protocol ftp ! define policy-map, associate class-maps and actions policy-map type inspect priv-pub-pmap class type inspect http-cmap inspect service-policy http http-aic-pmap class type inspect other-traffic-cmap inspect

Melhorias na inspeção de aplicações HTTP

O Cisco IOS Software Release 12.4(9)T introduz melhorias nos recursos de inspeção de HTTP do ZFW. O firewall Cisco IOS introduziu a inspeção de aplicação HTTP no software Cisco IOS versão 12.3(14)T. O Cisco IOS Software Release 12.4(9)T aumenta as capacidades atuais quando você adiciona:

-

Capacidade de permitir, negar e monitorar solicitações e respostas com base nos valores de nome e cabeçalho do cabeçalho. Isso é útil para bloquear solicitações e respostas que transportam campos de cabeçalho vulneráveis.

-

Capacidade de limitar os tamanhos de diferentes elementos nos cabeçalhos de solicitação e resposta HTTP, como o comprimento máximo da URL, o comprimento máximo do cabeçalho, o número máximo de cabeçalhos, o comprimento máximo da linha do cabeçalho e assim por diante. Isso é útil para evitar estouros de buffer.

-

Capacidade de bloquear solicitações e respostas que transportam vários cabeçalhos do mesmo tipo; por exemplo, uma solicitação com dois cabeçalhos content-length.

-

Capacidade de bloquear solicitações e respostas com cabeçalhos não ASCII. Isso é útil para evitar vários ataques que usam binários e outros caracteres não ASCII para introduzir worms e outros conteúdos mal-intencionados em servidores da Web.

-

É oferecida a capacidade de agrupar métodos HTTP em categorias e flexibilidade especificadas pelo usuário para bloquear/permitir/monitorar cada um dos grupos. O RFC HTTP permite um conjunto restrito de métodos HTTP. Alguns métodos padrão são considerados não seguros, pois podem ser usados para explorar vulnerabilidades em um servidor da Web. Muitos métodos fora do padrão têm um registro de segurança ineficiente.

-

O método para bloquear URIs específicos de acordo com uma expressão regular configurada pelo usuário. Esse recurso permite que um usuário bloqueie consultas e URI personalizados.

-

Capacidade de falsificar tipos de cabeçalho (especialmente o tipo de cabeçalho do servidor) com sequências de caracteres personalizáveis pelo usuário. Isso é útil quando um invasor analisa as respostas do servidor da Web e aprende o máximo de informações possível e, em seguida, inicia um ataque que explora os pontos fracos nesse servidor da Web específico.

-

Capacidade de bloquear ou emitir um alerta em uma conexão HTTP se um ou mais valores de parâmetros HTTP corresponderem a valores inseridos pelo usuário como uma expressão regular. Alguns dos possíveis contextos de valor HTTP incluem o cabeçalho, o corpo, o nome de usuário, a senha, o agente de usuário, a linha de solicitação, a linha de status e as variáveis CGI decodificadas.

Exemplos de configuração para melhorias na inspeção de aplicativos HTTP supõem uma rede simples, mostrada na Imagem 9.

Imagem 9: Inspeção de aplicativos pressupõe uma rede simples

Inspeção de aplicativos Presume uma rede simples

Inspeção de aplicativos Presume uma rede simples

O firewall agrupa o tráfego em duas classes:

- Tráfego HTTP

- Todos os outros tráfegos TCP, UDP e ICMP de canal único

O HTTP é separado para permitir a inspeção específica no tráfego da Web. Isso permite que você configure a vigilância na primeira seção deste documento e a inspeção do aplicação de HTTP na segunda seção. Você pode configurar mapas de classe e mapas de política específicos para o tráfego P2P e IM na terceira seção deste documento. A conectividade é permitida da zona privada para a zona pública. Nenhuma conectividade é fornecida da zona pública para a zona privada.

Consulte o Apêndice C para obter uma configuração completa que implementa a política inicial.

Configurar Aprimoramentos de Inspeção de Aplicativos HTTP

A inspeção de aplicações HTTP (bem como outras políticas de inspeção de aplicações) requer configurações mais complexas que a configuração básica da Camada 4. Você deve configurar a classificação e a política de tráfego da Camada 7 para reconhecer o tráfego específico que deseja controlar e aplicar a ação desejada a tráfegos desejáveis e indesejados.

A inspeção de aplicações HTTP (semelhante a outros tipos de inspeção de aplicações) só pode ser aplicada ao tráfego HTTP. Portanto, você deve definir class-maps e policy-maps de Camada 7 para tráfego HTTP específico, depois definir um class-map de Camada 4 especificamente para HTTP e aplicar a política de Camada 7 à inspeção HTTP em um policy-map de Camada 4, dessa forma:

!configure the layer-7 traffic characteristics: class-map type inspect http match-any http-l7-cmap match req-resp protocol-violation match request body length gt 4096 ! !configure the action to be applied to the traffic !matching the specific characteristics: policy-map type inspect http http-l7-pmap class type inspect http http-l7-cmap reset log ! !define the layer-4 inspection policy class-map type inspect match-all http-l4-cmap match protocol http ! !associate layer-4 class and layer-7 policy-map !in the layer-4 policy-map: policy-map type inspect private-allowed-policy class type inspect http-l4-cmap inspect service-policy http http-l7-pmap

Todas essas características de tráfego de inspeção do aplicação HTTP são definidas em um class-map de Camada 7:

-

O comando de inspeção de cabeçalho permite permitir/negar/monitorar solicitações ou respostas cujo cabeçalho corresponda à expressão regular configurada. A ação permitir ou redefinir pode ser aplicada a uma solicitação ou resposta que corresponda aos critérios de mapa de classe. A adição da ação de registro causa uma mensagem syslog:

APPFW-6-HTTP_HDR_REGEX_MATCHED

Uso do comando:

match {request|response|req-resp} header regex <parameter-map-name>

Exemplos de casos de uso

- Configure uma política http appfw para bloquear a solicitação ou a resposta cujo cabeçalho contém caracteres não ASCII.

parameter-map type regex non_ascii_regex

pattern “[^\x00-\x80]”

class-map type inspect http non_ascii_cm

match req-resp header regex non_ascii_regex

policy-map type inspect http non_ascii_pm

class type inspect http non_ascii_cm

reset

Header length inspection — Esse comando verifica o tamanho de um cabeçalho de solicitação ou de resposta e aplica a ação se o tamanho exceder o limite configurado. A ação é permitida ou redefinida. A adição da ação de registro causa uma mensagem syslog:

APPFW-4- HTTP_HEADER_LENGTH

Uso do comando:

match {request|response|req-resp} header length gt <bytes>

Exemplos de casos de uso

Configure uma política http appfw para bloquear solicitações e respostas que tenham um tamanho de cabeçalho superior a 4096 bytes.

class-map type inspect http hdr_len_cm

match req-resp header length gt 4096

policy-map type inspect http hdr_len_pm

class type inspect http hdr_len_cm

reset

Header count inspection — Esse comando verifica o número de linhas de cabeçalho (campos) em uma solicitação/resposta e aplica uma ação quando a contagem excede o limite configurado. A ação é permitida ou redefinida. A adição da ação de registro causa uma mensagem syslog:

APPFW-6- HTTP_HEADER_COUNT

Uso do comando:

match {request|response|req-resp} header count gt <number>

Exemplos de casos de uso

Configure uma política http appfw para bloquear uma solicitação com mais de 16 campos de cabeçalho.

class-map type inspect http hdr_cnt_cm

match request header count gt 16

policy-map type inspect http hdr_cnt_pm

class type inspect http hdr_cnt_cm

reset

Header field inspection — Esse comando permite permitir/negar/monitorar solicitações/respostas que contêm um campo e um valor de cabeçalho HTTP específico. A ação permitir ou redefinir pode ser aplicada a uma solicitação ou resposta que corresponda aos critérios de mapa de classe. A adição da ação de registro causa uma mensagem syslog:

APPFW-6- HTTP_HDR_FIELD_REGEX_MATCHED

Uso do comando:

match {request|response|req-resp} header <header-name>

Exemplos de casos de uso

Configure uma política de inspeção de aplicação http para bloquear Spyware/Adware:

parameter-map type regex ref_regex

pattern “\.delfinproject\.com”

pattern “\.looksmart\.com”

parameter-map type regex host_regex

pattern “secure\.keenvalue\.com”

pattern “\.looksmart\.com”

parameter-map type regex usragnt_regex

pattern “Peer Points Manager”

class-map type inspect http spy_adwr_cm

match request header refer regex ref_regex

match request header host regex host_regex

match request header user-agent regex usragnt_regex

policy-map type inspect http spy_adwr_pm

class type inspect http spy_adwr_cm

reset

Header field length inspection — Esse comando permite limitar o tamanho de uma linha de campo de cabeçalho. A ação permitir ou redefinir pode ser aplicada a uma solicitação ou resposta que corresponda aos critérios de mapa de classe. A adição da ação de registro causa uma mensagem syslog:

APPFW-6- HTTP_HDR_FIELD_LENGTH

Uso do comando:

match {request|response|req-resp} header <header-name> length gt <bytes>

Exemplos de casos de uso

Configure uma política http appfw para bloquear uma solicitação cujo tamanho do campo de cookie e agente de usuário exceda 256 e 128 respectivamente.

class-map type inspect http hdrline_len_cm

match request header cookie length gt 256

match request header user-agnet length gt 128

policy-map type inspect http hdrline_len_pm

class type inspect http hdrline_len_cm

reset

Inspection of header field repetition — Esse comando verifica se uma solicitação ou resposta tem campos de cabeçalho repetidos. A ação permitir ou redefinir pode ser aplicada a uma solicitação ou resposta que corresponda aos critérios de mapa de classe. Quando ativada, a ação de log causa uma mensagem syslog:

APPFW-6- HTTP_REPEATED_HDR_FIELDS

Uso do comando:

match {request|response|req-resp} header <header-name>

Exemplos de casos de uso

Configure uma política http appfw para bloquear uma solicitação ou resposta que tenha várias linhas de cabeçalho de tamanho de conteúdo. Essa é uma das funcionalidades mais úteis usadas para impedir o contrabando de sessão .

class-map type inspect http multi_occrns_cm

match req-resp header content-length count gt 1

policy-map type inspect http multi_occrns_pm

class type inspect http multi_occrns_cm

reset

- Method inspection — O RFC HTTP permite um conjunto restrito de métodos HTTP. No entanto, até mesmo alguns métodos padrão são considerados não seguros, pois podem ser usados para explorar vulnerabilidades em um servidor da Web. Muitos dos métodos fora do padrão são usados frequentemente para atividades mal-intencionadas. Isso exige uma necessidade de agrupar os métodos em várias categorias e fazer com que o usuário escolha a ação para cada categoria. Esse comando fornece ao usuário uma maneira flexível de agrupar os métodos em várias categorias, como métodos seguros, métodos não seguros, métodos webdav, métodos RFC e métodos estendidos. A ação permitir ou redefinir pode ser aplicada a uma solicitação ou resposta que corresponda aos critérios de mapa de classe. A adição da ação de registro causa uma mensagem syslog:

APPFW-6-HTTP_METHOD

Uso do comando:

match request method <method>

Exemplos de casos de uso

Configure uma política http appfw que agrupe os métodos HTTP em três categorias: seguro, inseguro e webdav. Eles são mostrados na próxima tabela. Configure as ações de modo que:

-

Todos os métodos seguros sejam permitidos sem registro.

-

Todos os métodos não seguros sejam permitidos com o registro.

-

Todos os métodos webdav são bloqueados com o registro.

| Solicitações |

Não seguro |

WebDAV |

|---|---|---|

| GET, HEAD, OPTION |

POST, PUT, CONNECT, TRACE |

BCOPY, BDELETE, BMOVE |

http policy:

class-map type inspect http safe_methods_cm

match request method get

match request method head

match request method option

class-map type inspect http unsafe_methods_cm

match request method post

match request method put

match request method connect

match request method trace

class-map type inspect http webdav_methods_cm

match request method bcopy

match request method bdelete

match request method bmove

policy-map type inspect http methods_pm

class type inspect http safe_methods_cm

allow

class type inspect http unsafe_methods_cm

allow log

class type inspect http webdav_methods_cm

reset log

URI inspection — Esse comando fornece a capacidade de permitir/negar/monitorar solicitações cujo URI corresponde à inspeção regular configurada. Esse recurso possibilita que um usuário bloqueie URLs e consultas personalizadas. A ação permitir ou redefinir pode ser aplicada a uma solicitação ou resposta que corresponda aos critérios de mapa de classe. A adição da ação de registro causa uma mensagem syslog:

APPFW-6- HTTP_URI_REGEX_MATCHED

Uso do comando:

match request uri regex <parameter-map-name>

Exemplos de casos de uso

Configure uma política http appfw para bloquear uma solicitação cujo URI corresponda a qualquer uma destas expressões regulares:

-

.* cmd. exe

-

.*sex

-

.*gambling

parameter-map type regex uri_regex_cm

pattern “.*cmd.exe”

pattern “.*sex”

pattern “.*gambling”

class-map type inspect http uri_check_cm

match request uri regex uri_regex_cm

policy-map type inspect http uri_check_pm

class type inspect http uri_check_cm

reset

-

Inspeção de comprimento de URI — Este comando verifica o comprimento do URI que é enviado em uma solicitação e aplica a ação configurada quando o comprimento excede o limite configurado. A ação permitir ou redefinir pode ser aplicada a uma solicitação ou resposta que corresponda aos critérios de mapa de classe. A adição da ação de registro causa uma mensagem syslog:

APPFW-6- HTTP_URI_LENGTH

Uso do comando:

match request uri length gt <bytes>

Exemplos de casos de uso

Configure uma política http appfw para disparar um alarme sempre que o comprimento de URI de uma solicitação exceder 3076 bytes.

class-map type inspect http uri_len_cm

match request uri length gt 3076

policy-map type inspect http uri_len_pm

class type inspect http uri_len_cm

log

Argument inspection — Esse comando oferece uma capacidade de permitir, negar ou monitorar solicitações cujos argumentos (parâmetros) correspondem à inspeção regular configurada. A ação permitir ou redefinir pode ser aplicada a uma solicitação ou resposta que corresponda aos critérios de mapa de classe. A adição da ação de registro causa uma mensagem syslog:

APPFW-6- HTTP_ARG_REGEX_MATCHED

Uso do comando:

match request arg regex <parameter-map-name>

Configure uma política http appfw para bloquear uma solicitação cujos argumentos correspondam a qualquer uma destas expressões regulares:

-

.*codered

-

.*attack

parameter-map type regex arg_regex_cm

pattern “.*codered”

pattern “.*attack”

class-map type inspect http arg_check_cm

match request arg regex arg_regex_cm

policy-map type inspect http arg_check_pm

class type inspect http arg_check_cm

reset

-

Inspeção de comprimento de argumento — Esse comando verifica o comprimento dos argumentos enviados em uma solicitação e aplica a ação configurada quando o comprimento excede o limite configurado. A ação permitir ou redefinir pode ser aplicada a uma solicitação ou resposta que corresponda aos critérios de mapa de classe. A adição da ação de registro causa uma mensagem syslog:

APPFW-6- HTTP_ARG_LENGTH

Uso do comando:

match request arg length gt <bytes>

Exemplos de casos de uso

Configure uma política http appfw para gerar um alarme sempre que o comprimento do argumento de uma solicitação exceder 512 bytes.

class-map type inspect http arg_len_cm

match request arg length gt 512

policy-map type inspect http arg_len_pm

class type inspect http arg_len_cm

log

-

Body inspection — Essa CLI permite que o usuário especifique uma lista de expressões regulares para corresponder ao corpo da solicitação ou resposta. A ação permitir ou redefinir pode ser aplicada a uma solicitação ou resposta que corresponda aos critérios de mapa de classe. A adição da ação de registro causa uma mensagem syslog:

APPFW-6- HTTP_BODY_REGEX_MATCHED

Uso do comando:

match {request|response|reg-resp} body regex <parameter-map-name>Exemplos de casos de uso

Configure um http appfw para bloquear uma resposta cujo corpo contenha o padrão .*[Aa][Tt][Tt][Aa][Cc][Kk]

parameter-map type regex body_regex

pattern “.*[Aa][Tt][Tt][Aa][Cc][Kk]”

class-map type inspect http body_match_cm

match response body regex body_regex

policy-map type inspect http body_match_pm

class type inspect http body_match_cm

reset

Inspeção de comprimento do corpo (conteúdo) — Esse comando verifica o tamanho da mensagem enviada por solicitação ou resposta. A ação permitir ou redefinir pode ser aplicada a uma solicitação ou resposta que corresponda aos critérios de mapa de classe. A adição da ação de registro causa uma mensagem syslog:

APPFW-4- HTTP_CONTENT_LENGTH

Uso do comando:

match {request|response|req-resp} body length lt <bytes> gt <bytes>

Exemplos de casos de uso

Configure uma política http appfw para bloquear uma sessão http que transporta mais de 10 mil bytes de mensagem em uma solicitação ou resposta.

class-map type inspect http cont_len_cm

match req-resp header content-length gt 10240

policy-map type inspect http cont_len_pm

class type inspect http cont_len_cm

reset

Status line inspection — O comando permite que o usuário especifique uma lista de expressões regulares para corresponder à linha de status de uma resposta. A ação permitir ou redefinir pode ser aplicada a uma solicitação ou resposta que corresponda aos critérios de mapa de classe. A adição da ação de registro causa uma mensagem syslog:

APPFW-6-HTTP_STLINE_REGEX_MATCHED

Uso do comando:

match response status-line regex <class-map-name>

Exemplos de casos de uso