Guia de projeto e implementação de TokenCaching

Contents

Introdução

O escopo deste documento é discutir a configuração e a solução de problemas do TokenCaching. As sessões do protocolo ponto a ponto (PPP - Point-to-Point Protocol) para usuários do adaptador de terminal (TA - Terminal Adapter) ISDN são normalmente terminadas no PC do usuário. Isso permite que o usuário controle a sessão PPP da mesma maneira que uma conexão discada assíncrona (modem), o que significa conectar e desconectar a sessão conforme necessário. Isso permite que o usuário use o Password Authentication Protocol (PAP) para inserir a senha ocasional (OTP) para transporte.

No entanto, se o segundo canal B for projetado para ser ativado automaticamente, o usuário deverá ser solicitado a fornecer um novo OTP para o segundo canal B. O software PC PPP não coleta o segundo OTP. Em vez disso, o software tenta usar a mesma senha usada para o canal B primário. O servidor da placa de token nega a reutilização de um OTP por projeto. O CiscoSecure ACS para UNIX (versão 2.2 e posterior) e o CiscoSecure ACS para Windows (2.1 e posterior) executam o TokenCaching para suportar o uso do mesmo OTP no segundo canal B. Esta opção requer que o servidor de autenticação, autorização e contabilização (AAA) mantenha informações de estado sobre a conexão do usuário do token.

Consulte Suporte a Senhas de Uso Único em ISDN para obter mais informações.

Pré-requisitos

Requisitos

Este documento pressupõe que você já tenha estes configurados corretamente:

-

Um modem de discagem que funciona corretamente.

-

O Servidor de Acesso à Rede (NAS) configurado corretamente, com AAA que aponta para o CiscoSecure ACS UNIX ou ACS Windows.

-

O ACE/SDI já está configurado com o CiscoSecure ACS UNIX ou ACS Windows e funciona corretamente.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

CiscoSecure ACS Unix 2.2 ou posterior

-

CiscoSecure ACS Windows 2.1 ou posterior

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota: Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

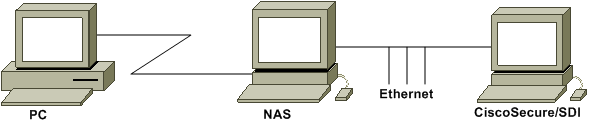

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Um PC disca para um NAS e o modem ISDN e é configurado para o comando ppp multilink.

Configurações

Este documento utiliza as seguintes configurações:

Configurar Entrada de Nome de Usuário e Senha

Neste documento, o NAS usa o Challenge Handshake Authentication Protocol (CHAP) para a sessão PPP junto com a senha ocasional SDI. Se você usar o CHAP, digite a senha neste formato:

-

nome de usuário—fadi*pin+código (observe o * no nome de usuário)

-

password — chappassword

Um exemplo disso é: username = fadi, chap password = cisco, pin = 1234 e o código que aparece no token é 987654. Portanto, o usuário insere isto:

-

nome de usuário—fadi*1234987654

-

password — cisco

Observação: se o CiscoSecure e o NAS foram configurados para PAP, o nome de usuário e o token podem ser inseridos da seguinte forma:

-

nome de usuário—nome de usuário*pin+código

-

senha—

Ou:

-

nome de usuário — nome de usuário

-

senha — pin+código

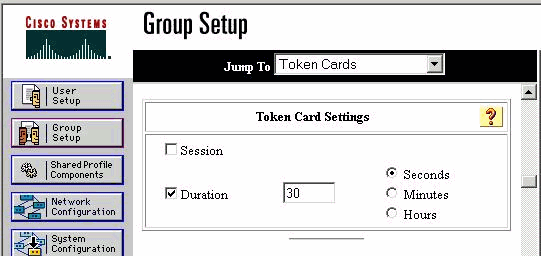

Configurar o TokenCaching no CiscoSecure ACS Windows

O usuário ou grupo do Windows do CiscoSecure ACS é configurado como de costume, com PPP IP e PPP LCP marcados se você usar TACACS+. Se você usar o RADIUS, eles deverão ser configurados:

-

Atributo 6 = Service_Type = Framed

-

Atributo 7 = Framed_Protocol = PPP

Além disso, os parâmetros do TokenCaching podem ser verificados para o grupo conforme mostrado neste exemplo:

Configurar o TokenCaching no CiscoSecure ACS UNIX

Há quatro atributos do TokenCaching. O atributo config_token_cache_absolute_timeout (em segundos) é definido no arquivo $install_directory/config/CSU.cfg. Os outros três atributos (set server token-caching, set server token-caching-expire-method e set server token-caching-timeout) são definidos nos perfis de usuário ou de grupo. Para este documento, o atributo global config_token_cache_absolute_timeout é definido como este no arquivo $install_directory/config/CSU.cfg:

NUMBER config_token_cache_absolute_timeout = 300;

Os perfis de atributo TokenCaching do servidor de usuários e grupos são configurados conforme mostrado neste exemplo:

Group Profile:

Group Profile Information

group = sdi{

profile_id = 42

profile_cycle = 5

default service=permit

set server token-caching=enable

set server token-caching-expire-method=timeout

set server token-caching-timeout=30

set server max-failed-login-count=1000

}

User Profile:

user = fadi{

profile_id = 20

set server current-failed-logins = 0

profile_cycle = 168

member = sdi

profile_status = enabled

password = chap "********"

password = sdi

password = pap "********"

password = clear "********"

default service=permit

set server max-failed-login-count=1000

!--- The TACACS+ section of the profile.

service=ppp {

default protocol=permit

protocol=ip {

set addr=1.1.1.1

}

protocol=lcp {

}

!--- This allows the user to use the ppp multilink command.

protocol=multilink {

}

}

service=shell {

default attribute=permit

}

!--- The RADIUS section of the profile.

radius=Cisco12.05 {

check_items= {

200=0

}

}

}

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

Depurar o TokenCaching no CiscoSecure ACS UNIX

Esse log do CiscoSecure UNIX mostra uma autenticação bem-sucedida com o TokenCaching, quando a autenticação ocorre em dois canais BRI:

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AUTHENTICATION START request

(e7079cae)

!--- Detects the * in the username.

Jun 14 13:44:29 cholera CiscoSecure: INFO - The character * was found

in username: username=fadi,passcode=3435598216

!--- Initializes ACE modules in CiscoSecure.

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - sdi_challenge response timeout 5

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceInit()

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceInit(17477), ace rc=150,

ed=1039800

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - acsWaitForSingleObject

(17477) begin

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - aceCB(17477)

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - aceCB(17477) AceGetUserData,

ace rc=1, ed=1039800

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - aceCB(17477):

AceGetAuthenticationStatus, ace rc=1, acm rc=0

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - aceCB(17477): return

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - acsWaitForSingleObject(0) (17477)

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - acsWaitForSingleObject

(17477) end, rc=0

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceInit(17477), continue, acm rc=0

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceSetUsername(17477),

username=fadi

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceSetUsername(17477), ace rc=1

Jun 14 13:44:29 cholera CiscoSecure: INFO - sdi_challenge(17477): rtn 1,

state=GET_PASSCODE, user=fadi

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - Token Caching. timeout_value is: 30

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - Token Caching.

timeout enabled value: 30

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - profile_valid_tcaching TRUE ending.

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - Token Caching. MISS.

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceSetPasscode(17477),

passcode=3435598216

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceSetPasscode(17477), ace rc=1

!--- Checks credentials with ACE server.

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceCheck(17477)

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceCheck(17477), ace rc=150

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - acsWaitForSingleObject

(17477) begin

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(17477)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(17477) AceGetUserData,

ace rc=1, ed=1039800

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(17477):

AceGetAuthenticationStatus, ace rc=1, acm rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(17477): return

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject(0) (17477)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject (17477) end,

rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceCheck(17477), continue, acm rc=0

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi_verify(17477):

fadi authenticated by ACE Srvr

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceClose(17477)

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi(17477):

fadi free external_data memory, state=GET_PASSCODE

!--- The TokenCaching timeout is set to 30 seconds.

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. timeout_value is: 30

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching.

timeout enabled value: 30

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - profile_valid_tcaching TRUE ending.

!--- The TokenCaching takes place.

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - cache_insert

(key<4>, val<10><3435598216>, port_type<3>)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Cisco Cached Tokens : 1

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi_verify(17477): rtn 1

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Authentication - LOGIN successful;

[NAS=lynch.cisco.com, Port=BRI0:1, User=fadi, Priv=1]

!--- The authentication of the second BRI channel begins.

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AUTHENTICATION START request (76f91a6c)

Jun 14 13:44:31 cholera CiscoSecure: INFO - The character * was found in username:

username=fadi,passcode=3435598216

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - sdi_challenge response timeout 5

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceInit()

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceInit(29111), ace rc=150, ed=1039984

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject (29111) begin

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(29111)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(29111) AceGetUserData, ace rc=1,

ed=1039984

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(29111): AceGetAuthenticationStatus,

ace rc=1, acm rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(29111): return

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject(0) (29111)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject (29111) end, rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceInit(29111), continue, acm rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceSetUsername(29111), username=fadi

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceSetUsername(29111), ace rc=1

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi_challenge(29111): rtn 1,

state=GET_PASSCODE, user=fadi

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. timeout_value is: 30

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. timeout enabled value: 30

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - profile_valid_tcaching TRUE ending.

!--- Checks with the cached token for the user "fadi".

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. USER : fadi

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - PASSWORD : 3435598216 len: 10

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - hashval_str: 3435598216 len: 10

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - port_type : BRI len: 3

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. HIT.

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceClose(29111)

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi(29111): fadi free external_data memory,

state=GET_PASSCODE

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi_verify(29111): rtn 1

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Authentication - LOGIN successful;

[NAS=lynch.cisco.com, Port=BRI0:2, User=fadi, Priv=1]

!--- After 30 seconds the cached token expires.

Jun 14 13:45:03 cholera CiscoSecure: DEBUG - Expiring Cisco Token Cache Entry

Jun 14 13:45:03 cholera CiscoSecure: DEBUG - Cisco Cached Tokens : 0

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

29-Nov-2001 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback