Introdução

Este documento descreve o processo de atribuição dinâmica de políticas de grupo usando a autenticação SAML no Cisco Secure Firewall.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico de VPN de acesso remoto, SSL e certificado

- Conhecimento básico de SAML

- Experiência com o Firepower Management Center

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Secure Firewall v7.2.0

- Cisco Secure Firewall Management Center (FMC) v7.2.0

- Cisco Secure Client 5.0.04032

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Neste documento, o Okta é usado como o provedor de identidade (IdP). No entanto, é essencial observar que qualquer IdP que permita a personalização de atributos enviados na Asserção SAML pode ser usado.

O SAML IdP pode ser configurado para enviar atributos de asserções além da asserção de autenticação. O componente SAML Service Provider no ASA/FTD interpreta as asserções SAML recebidas do IdP e faz seleções de política com base nelas.

Configurar

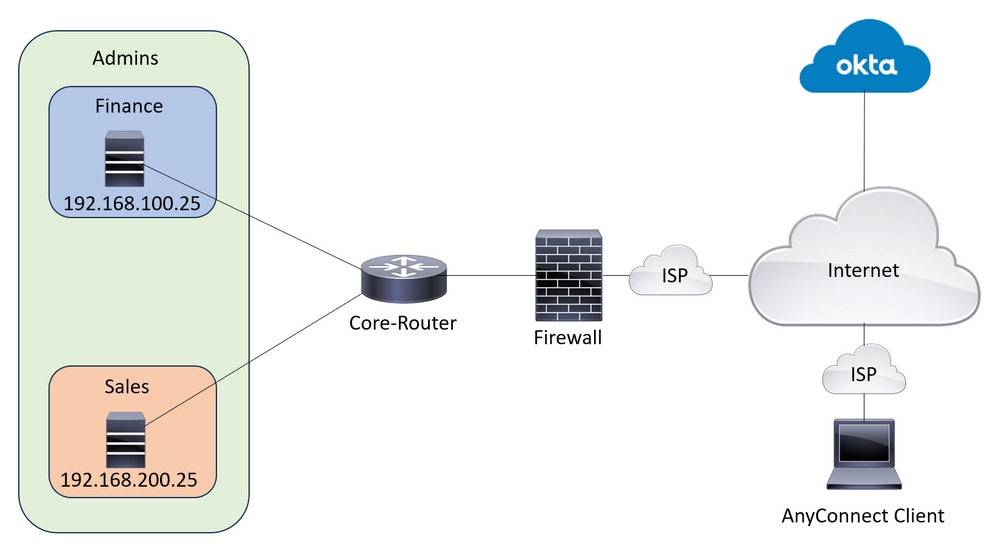

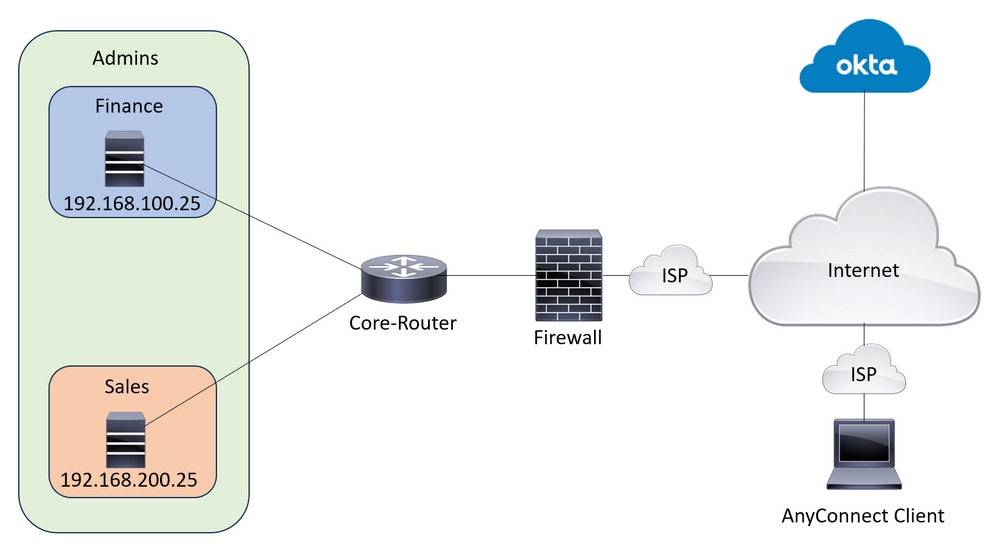

Diagrama de Rede

Topologia de laboratório

Topologia de laboratório

Observação: essa configuração só funciona quando um usuário faz parte de um único grupo, ela não funciona quando um usuário faz parte de vários grupos.

Configurações

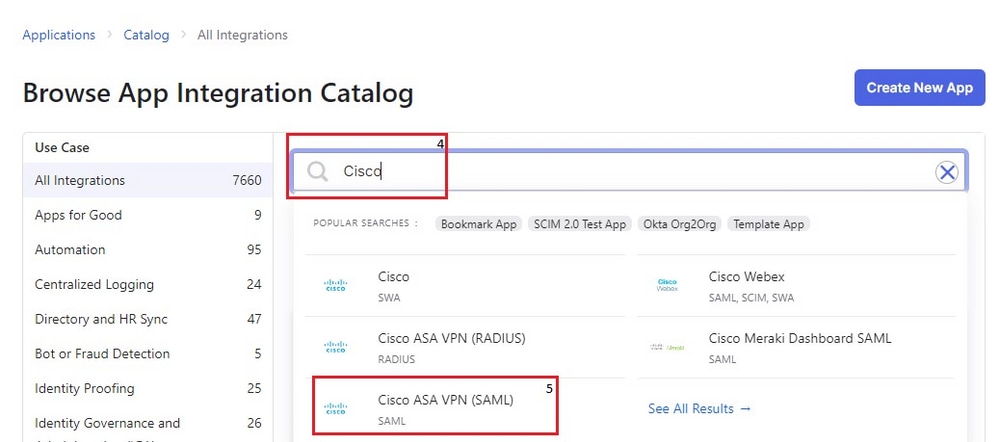

Okta - #1 da parte de configuração SAML

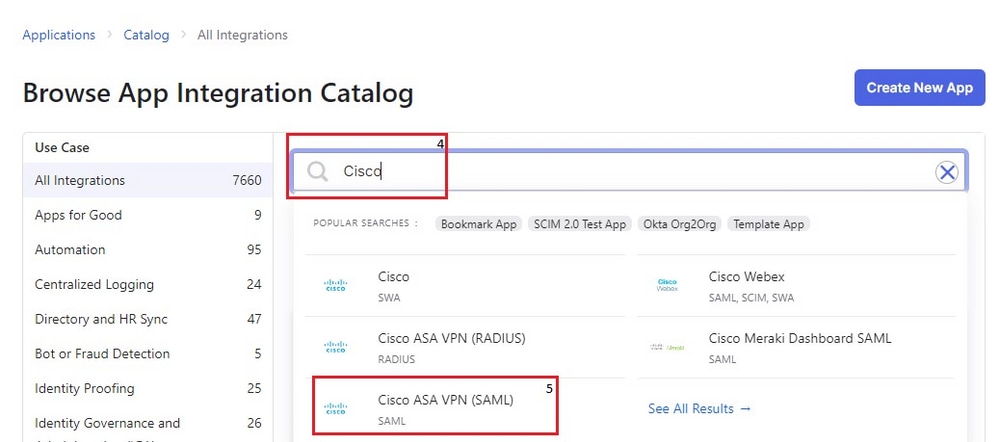

1. Navegue até Applications > Applications e clique em Browse App Catalog. ProcurarCisco na barra de pesquisa de catálogo e escolha Cisco ASA VPN SAMLe clique em Add Integration.

Adicionar aplicativo do Okta

Adicionar aplicativo do Okta

Aplicativo SAML do Okta ASA

Aplicativo SAML do Okta ASA

Botão Adicionar do aplicativo Okta

Botão Adicionar do aplicativo Okta

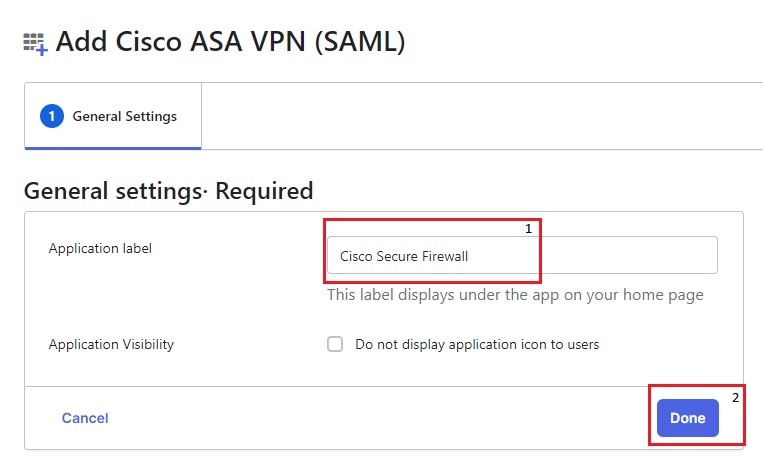

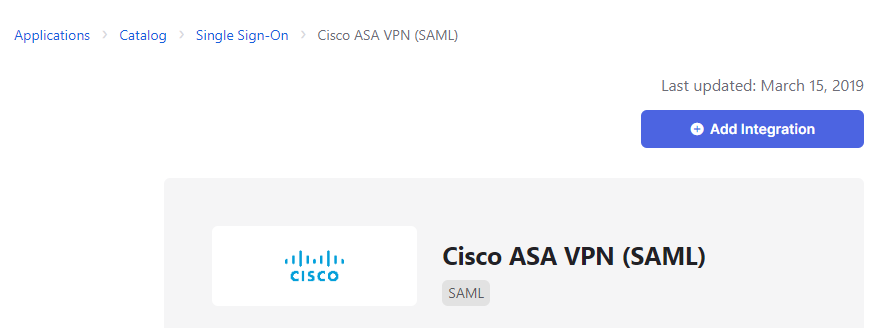

2. Preencha o campo Application Label no General Settings e clique em Done.

Configurações gerais do Okta

Configurações gerais do Okta

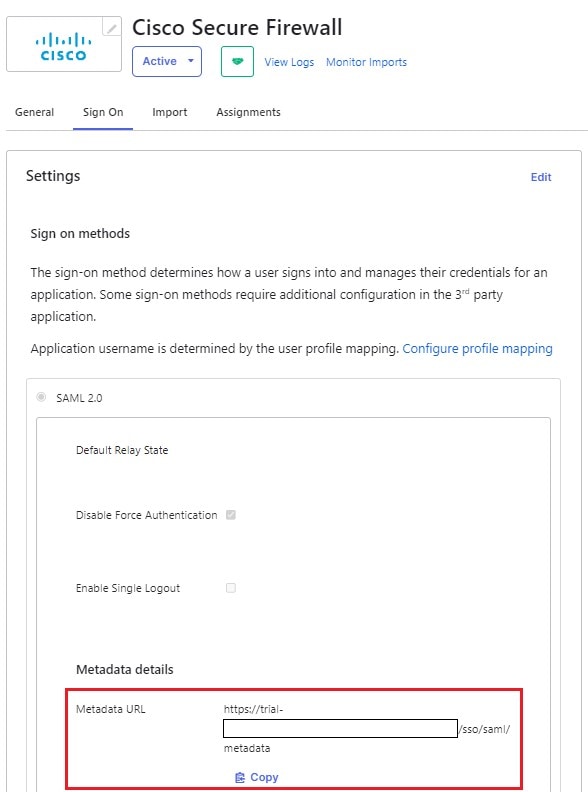

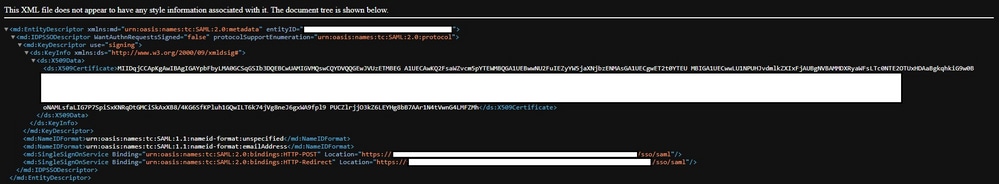

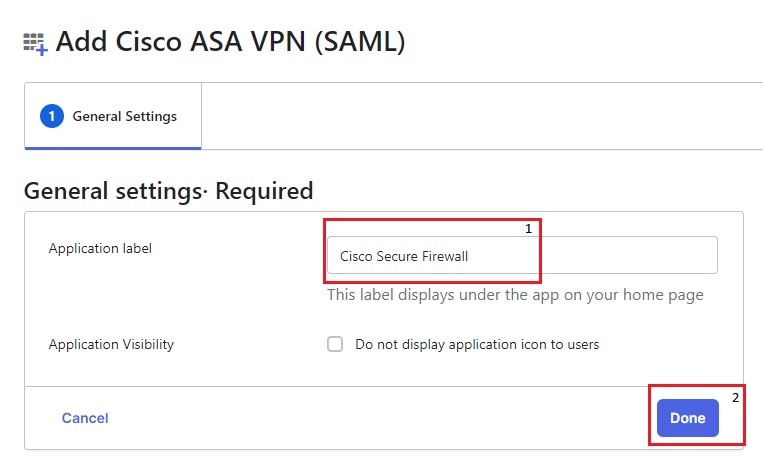

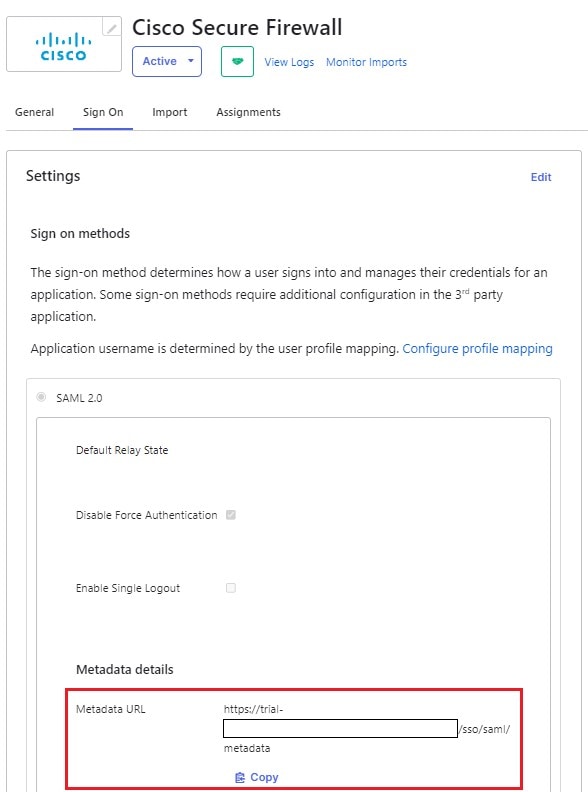

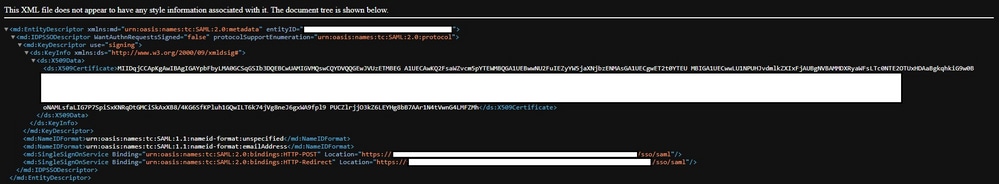

3. No Sign On, localize o Metadata URL, copie-o e abra-o em uma nova guia. O Metadata XML o arquivo se parece com o mostrado nesta imagem:

Página de entrada do Okta

Página de entrada do Okta

XML de Metadados

XML de Metadados

4. Faça o download do SAML SIgning Certificate, do mesmo Sign On seção. Isso é necessário para configurar o SSO no FMC.

5. Em seguida, configure o servidor SSO no FMC. Presume-se que o certificado SSL esteja configurado e registrado para FTD (aqui o nome do ponto confiável é RAVPN-SSL).

FMC - Configuração SAML

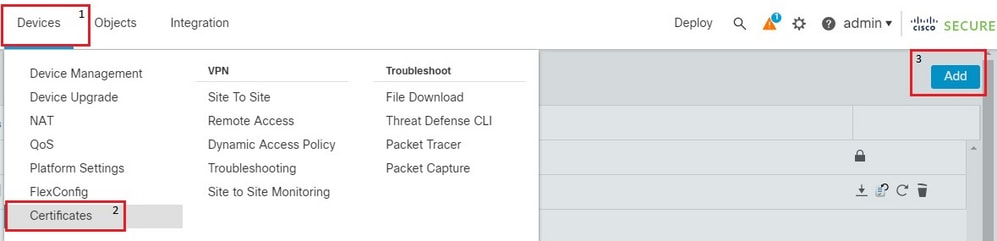

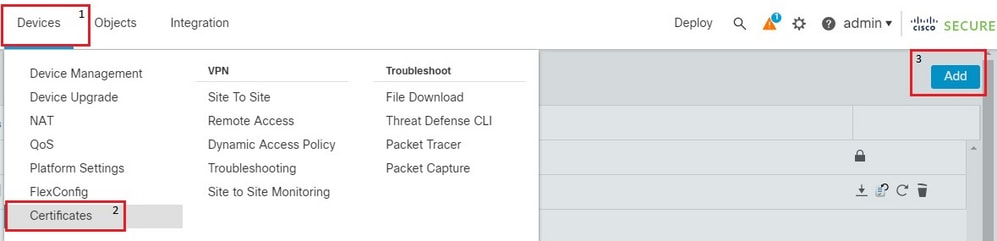

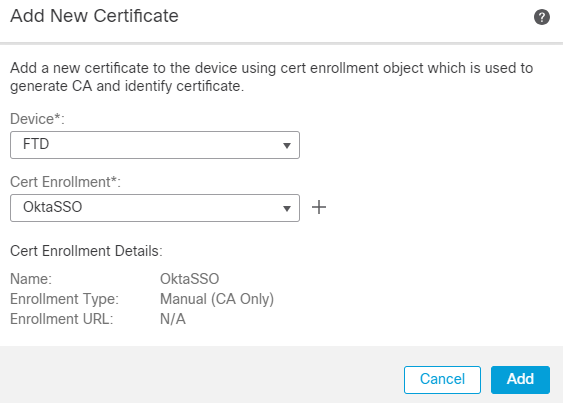

1. No CVP, navegue até Devices > Certificates e clique em Add.

FMC devices nav

FMC devices nav

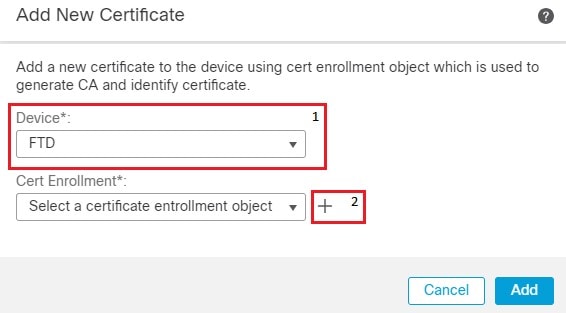

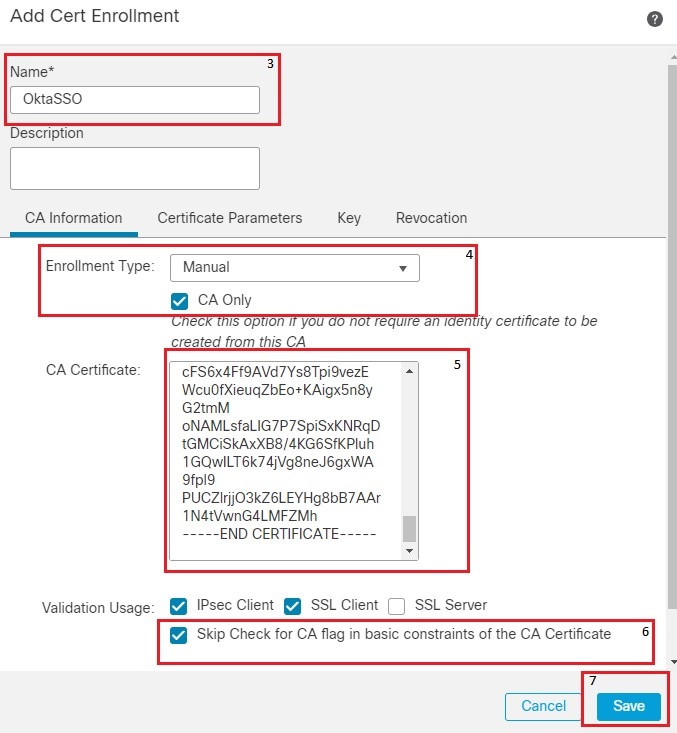

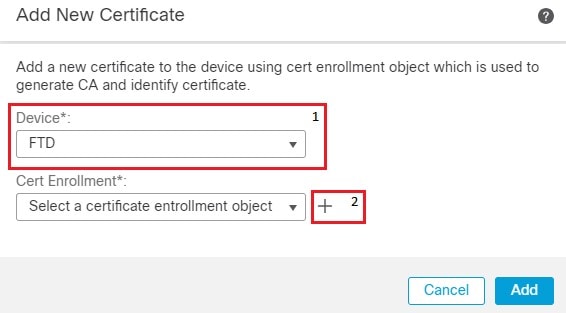

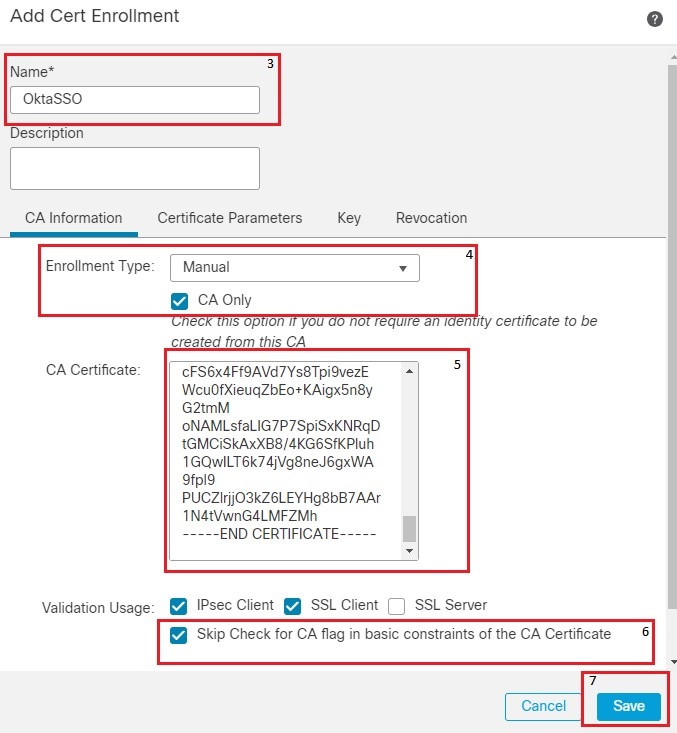

2. Escolha o dispositivo apropriado e clique em + , ao lado de Cert Enrollment (Registro de Certificado). Forneça um nome para a Inscrição de Certificado. Sob CA Information, escolha o Tipo de Inscrição a ser Manual. Marque a caixa CA Only e na caixa CA Certificate cole o conteúdo do certificado que você recebeu anteriormente da página SAML do Okta. Depois de concluído, clique em Save.

Inscrição de certificado FMC

Inscrição de certificado FMC

detalhes de inscrição de certificado fmc

detalhes de inscrição de certificado fmc

Observação: marque a opção Skip Check for CA flag in basic constraints of the CA certificate, já que o certificado fornecido pelo IdP é geralmente autoassinado.

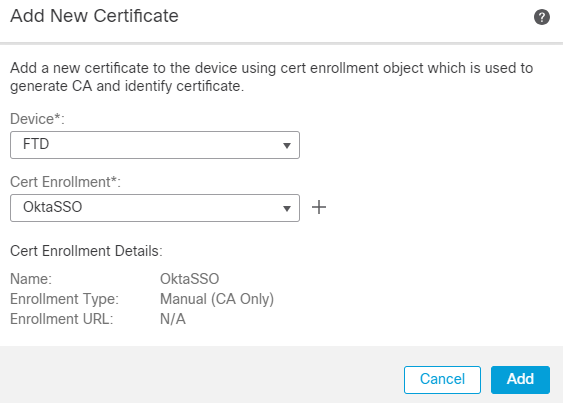

3. Clique em Add para se inscrever no certificado.

fmc add cert enrollment

fmc add cert enrollment

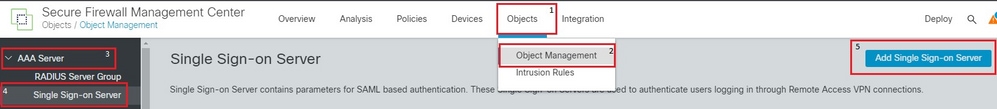

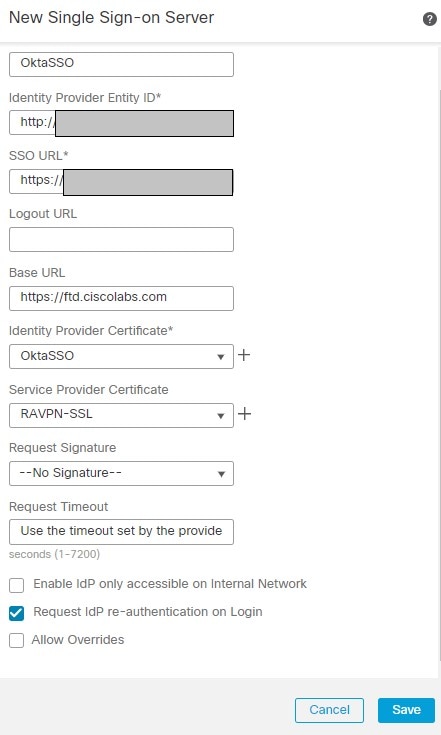

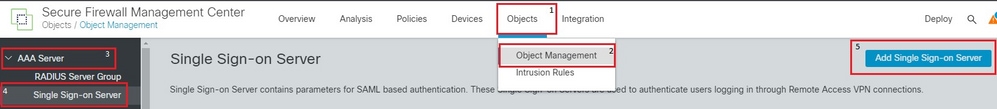

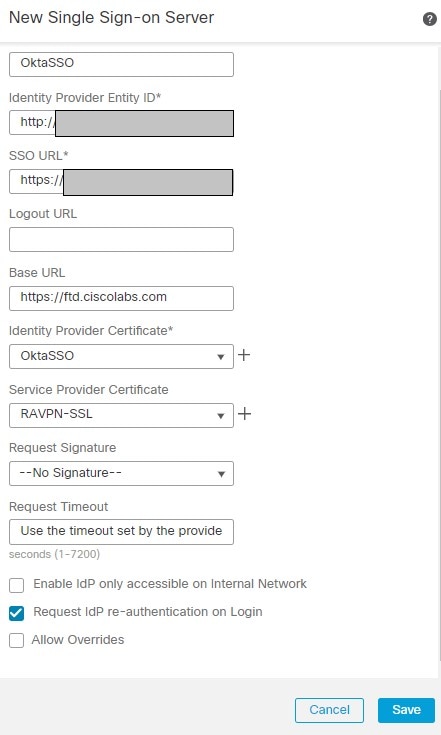

4. Navegue até Objects > Object Management > AAA Server > Single Sign-on Server e clique em Add Single Sign-on Server. Preencha as informações necessárias a partir do XML de Metadados (ID da Entidade e URL do SSO), o URL base é o common name (CN) que você tem para o Certificado SSL de FTD. O certificado IdP é OktaSSO que foi inscrito anteriormente, e o certificado do provedor de serviços é o SSL certificate para o DTF, que é RAVPN-SSL nesse caso. Deixe todo o resto como padrão. Quando terminar, clique em Save.

Navegação de objeto FMC

Navegação de objeto FMC

configuração de SSO FMC

configuração de SSO FMC

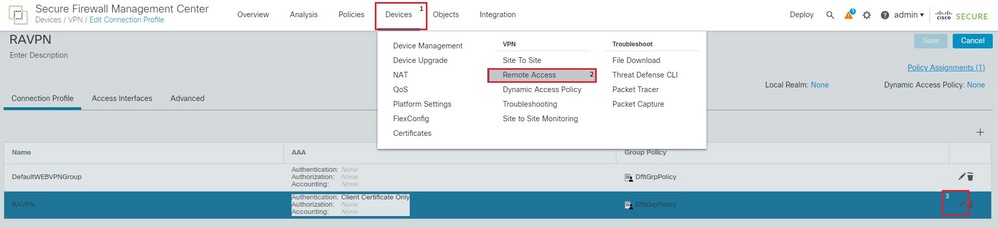

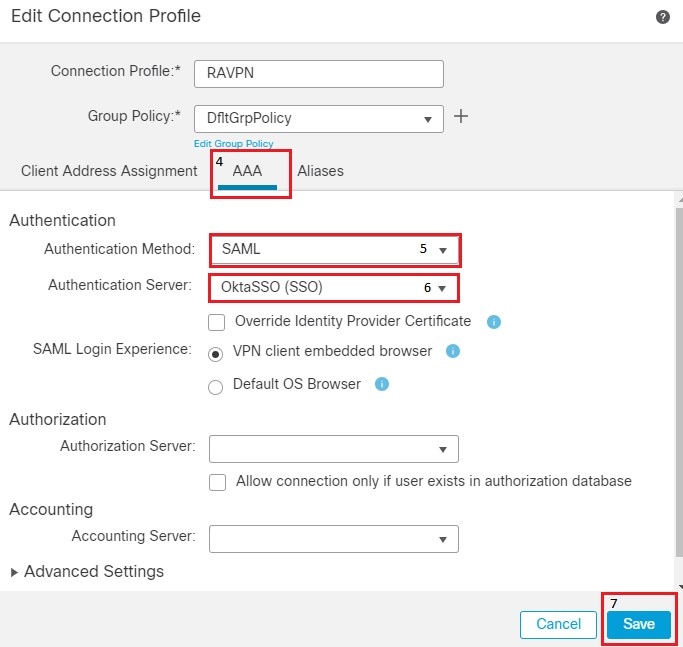

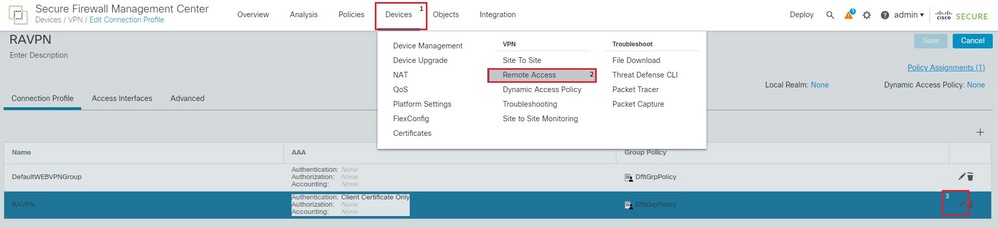

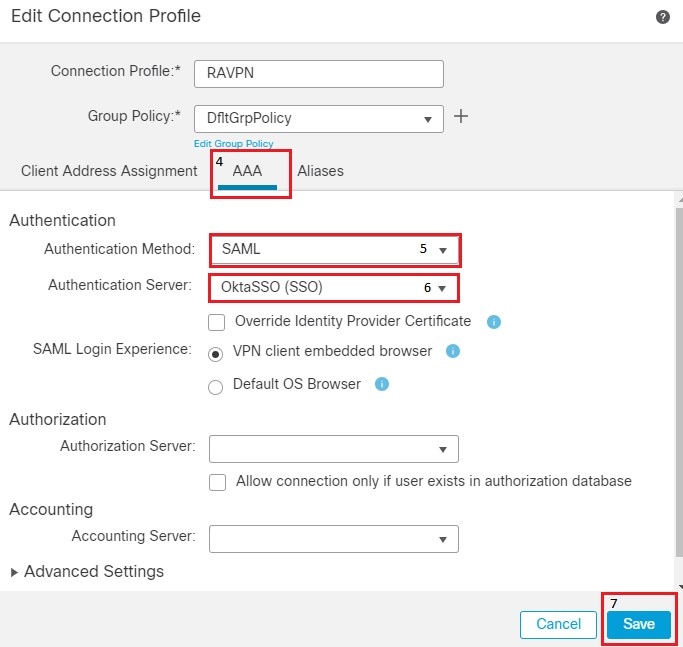

5. Este servidor SSO é usado como nossa Autenticação no Perfil de Acesso Remoto. Navegue até Devices > Remote Access > Edit e edite o Perfil de conexão de preocupação. Na seção AAA, use o servidor SSO criado anteriormente como o Método de autenticação. Depois de concluído, clique em Save. Lembre-se de salvar as alterações clicando em Save no canto superior direito.

FMC Devices RA nav

FMC Devices RA nav

Configurações do perfil de conexão FMC

Configurações do perfil de conexão FMC

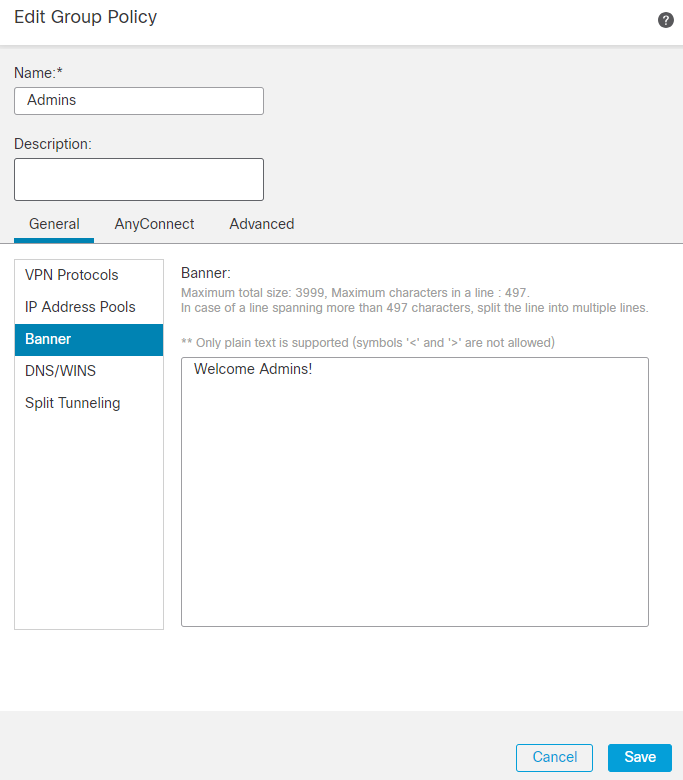

6. Em seguida, crie as três Políticas de Grupo denominadas, Admins, Financee Vendas.

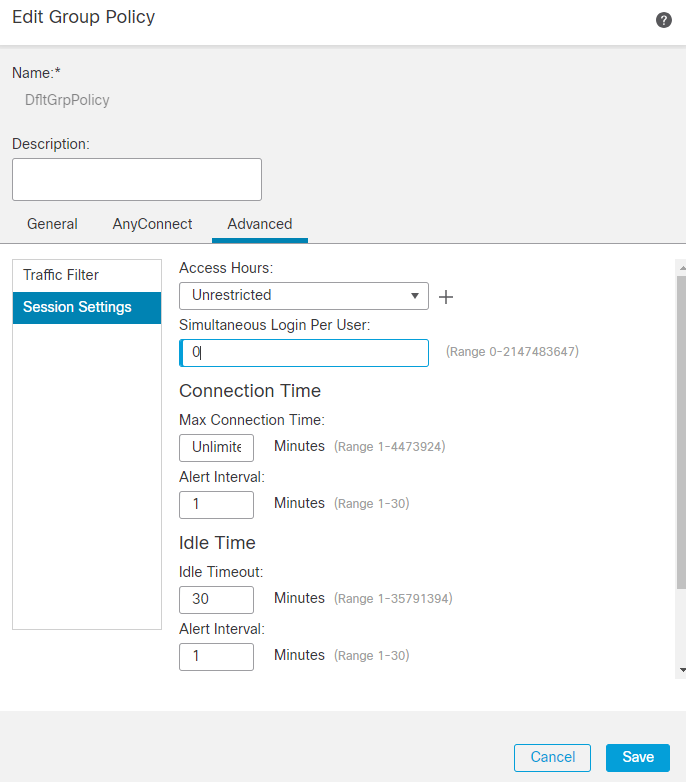

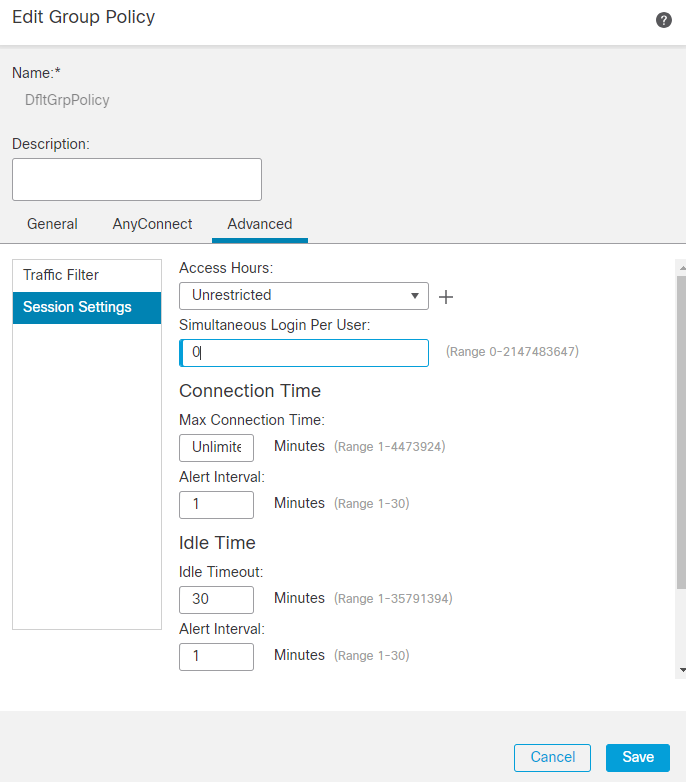

7. A política de grupo DfltGrpPolicy tem o Simultaneous Login Per User. definido como 0 para que não seja usado por nenhum usuário.

Configurações de FMC DfltGrpPolicy

Configurações de FMC DfltGrpPolicy

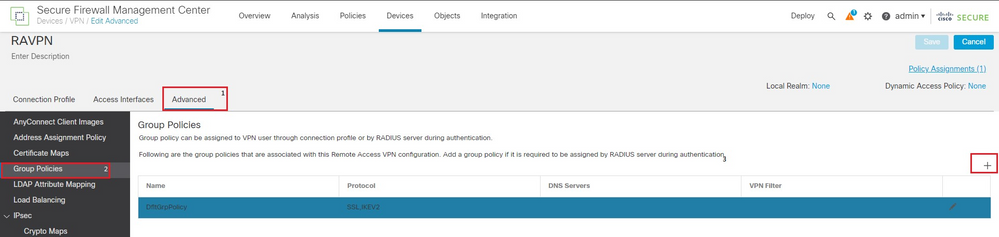

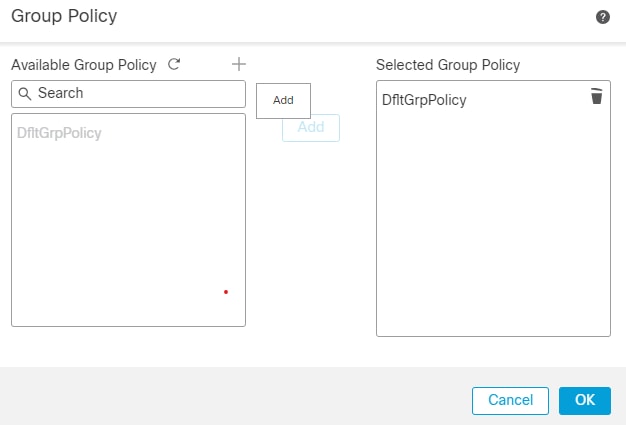

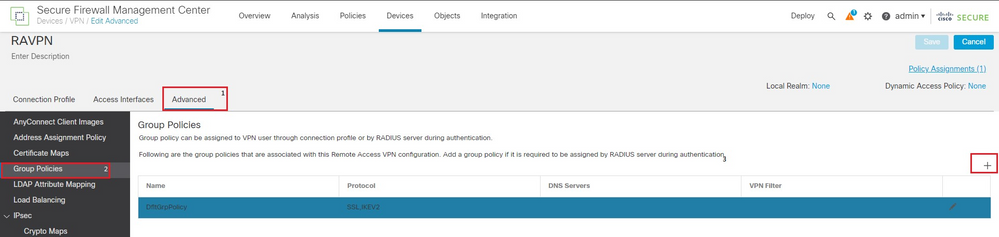

8. Navegue até Advanced Section > Group Policies e clique em +. Clique em + novamente para criar uma nova diretiva de grupo.

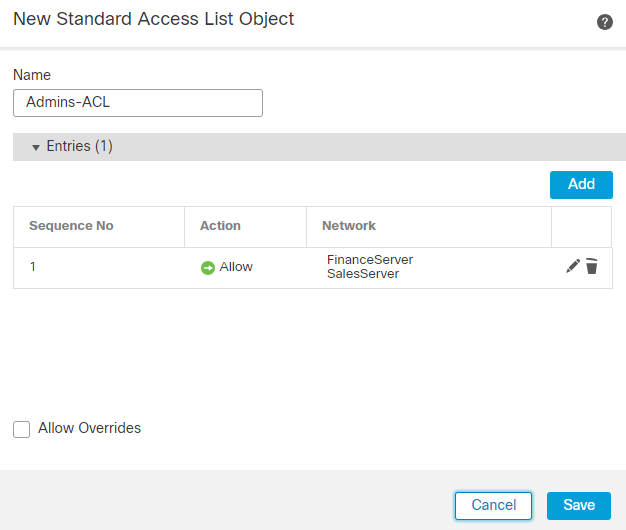

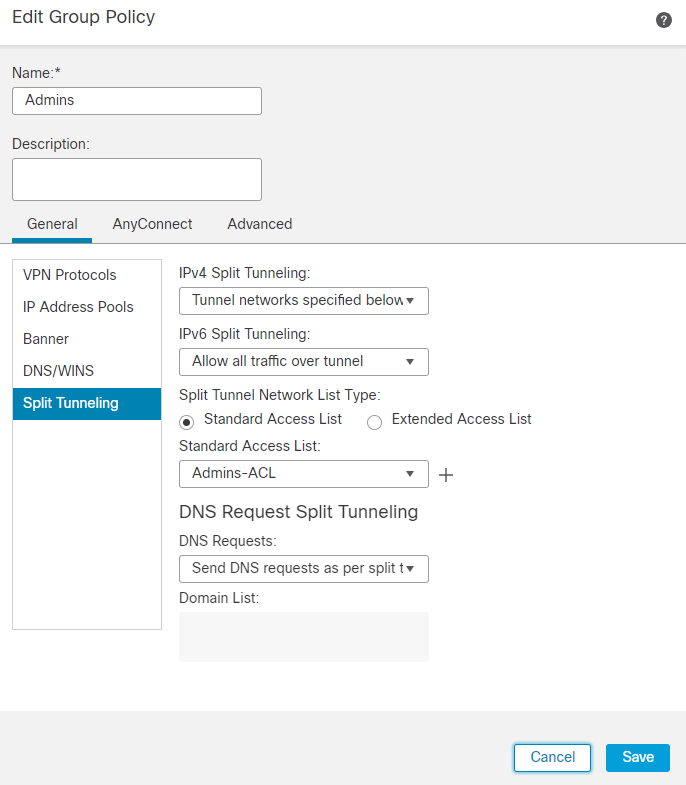

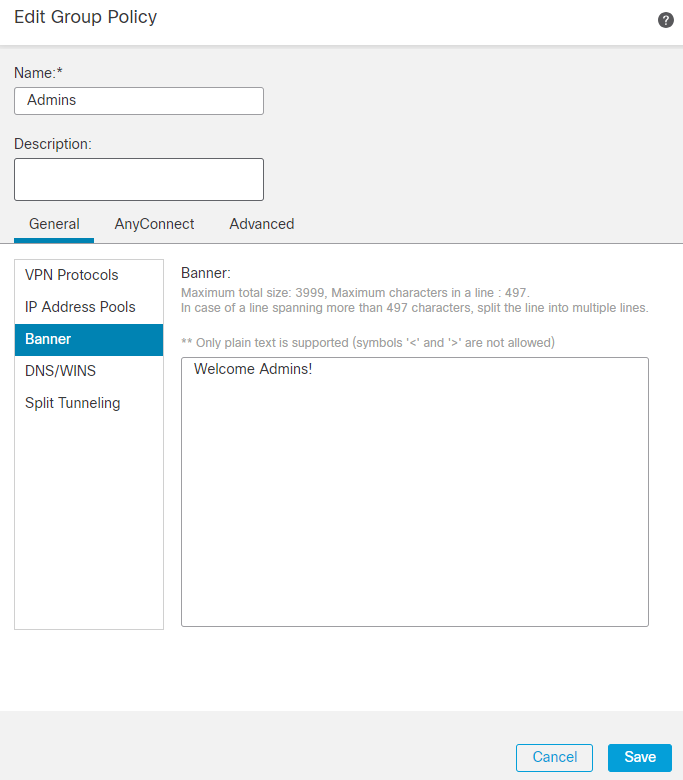

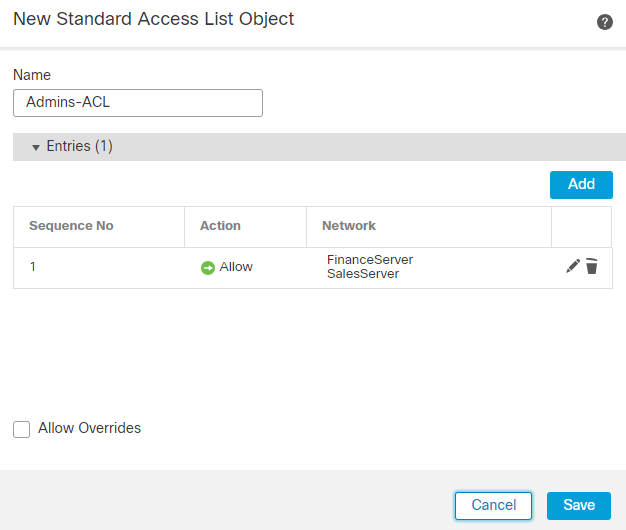

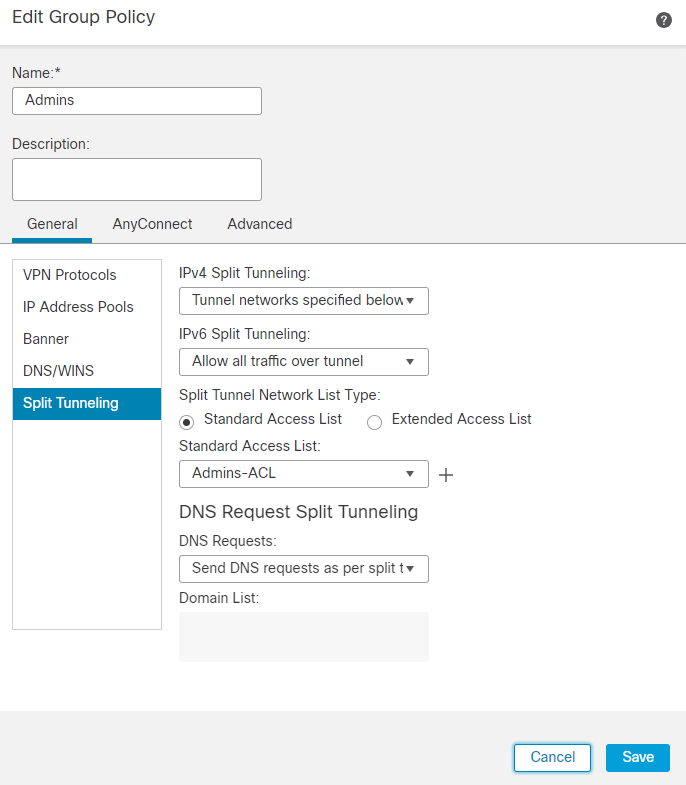

9. A imagem mostra um exemplo do grupo Admins. Insira o nome como Admins e esse grupo Welcome Admins! como seu valor de banner. Esse grupo também tem o tunelamento dividido configurado para Tunnel networks specified below que tem acesso a Finance e Sales servidores de equipe. Deixe o restante das opções como padrão. Quando terminar, clique em Save.

FMC RAVPN Adv GP

FMC RAVPN Adv GP

Caixa de diálogo Adicionar GP

Caixa de diálogo Adicionar GP

Caixa de diálogo Admin GP

Caixa de diálogo Admin GP

Admin GP ACL

Admin GP ACL

Caixa de diálogo Admin GP ACL

Caixa de diálogo Admin GP ACL

9. Da mesma forma, crie os dois grupos restantes Finance e Sales. Neste laboratório, eles são configurados com valores de banner Welcome Finance Team! e Welcome Sales Team! respectivamente. Eles também são configurados com tunelamento dividido, como o Admins com eles acessando apenas seus servidores, ou seja, o Finance o grupo pode acessar somente FinanceServer e o Sales o grupo só pode acessar SalesServer.

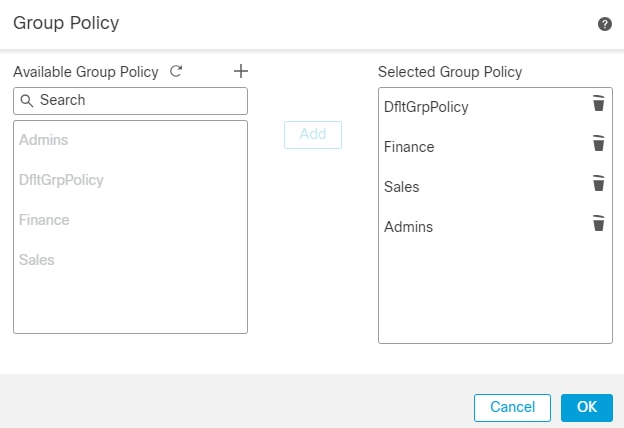

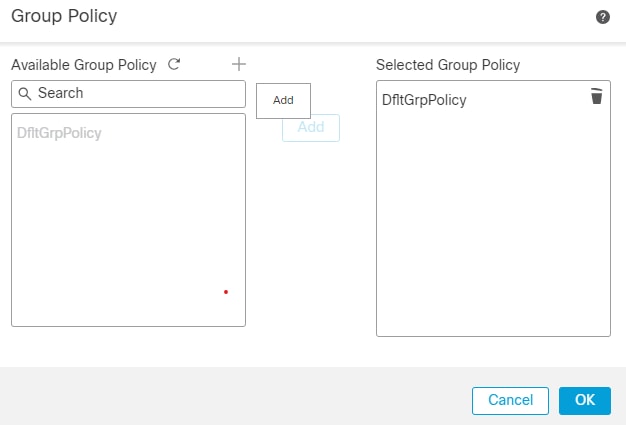

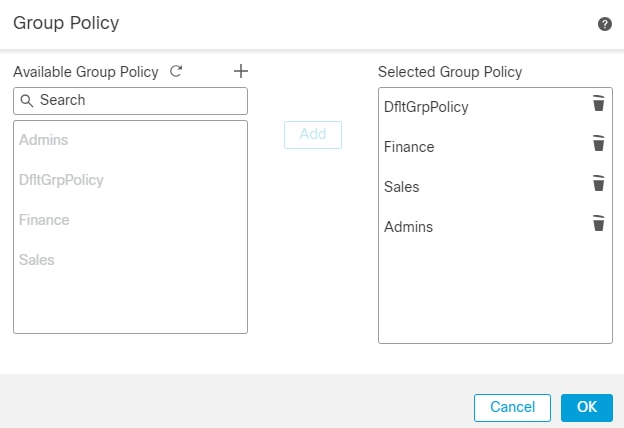

10. Depois de criado, adicione todos e clique em OK.

Adicionar Todos os GP

Adicionar Todos os GP

11. Certifique-se de clicar Save no canto superior direito e implante as alterações.

12. As configurações exigidas no FTD/FMC estão preenchidas. A configuração SAML restante no Okta é configurada na próxima seção.

Okta - #2 da parte de configuração SAML

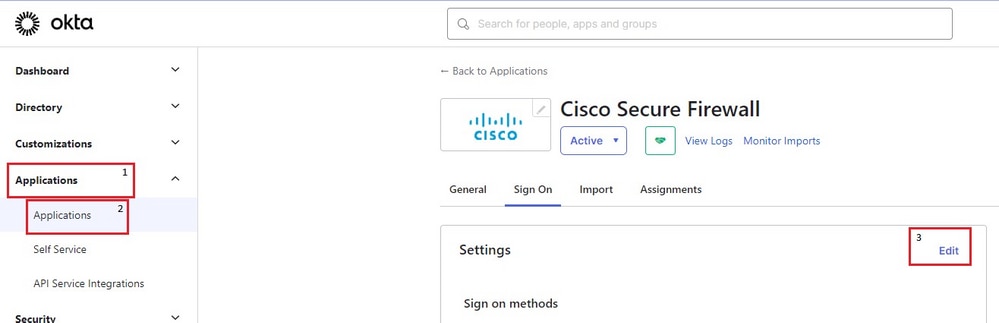

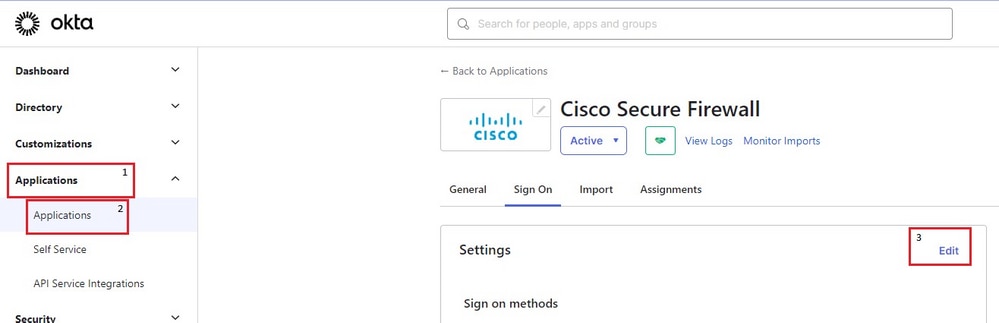

1. Navegue até Applications > Applications e clique em Application > Sign on Section > Edit.

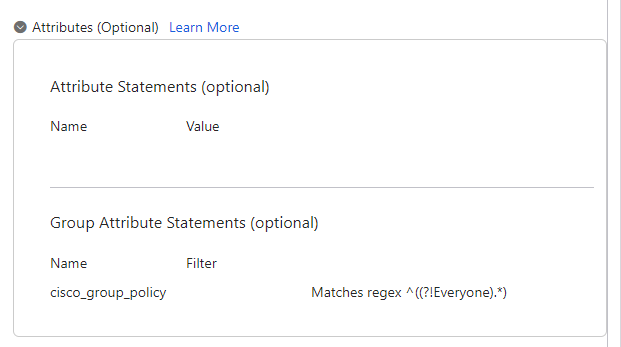

2. O atributo de grupo personalizado configurado em Okta - SAML Config Part #1 que é cisco_group_policy, deve ser enviado na asserção SAML. Clique na seta suspensa à esquerda de Attributes (Optional) e no Group Attributes Statements (Optional),use o group como Name e cisco_group_policy como Filter que corresponde ao regex ^((?!Everyone).*) como mostrado.

Configurações de login do Okta

Configurações de login do Okta

Atributo de aplicativo do Okta

Atributo de aplicativo do Okta

Nota: O filtro Regex ^((?!Everyone).*), fornece os grupos atribuídos ao usuário (que é apenas um por usuário neste laboratório) exceto Everyonee enviá-lo como um valor de cisco_group_policy na asserção SAML.

4. Clique em Preview SAML para ver como a asserção se parece.

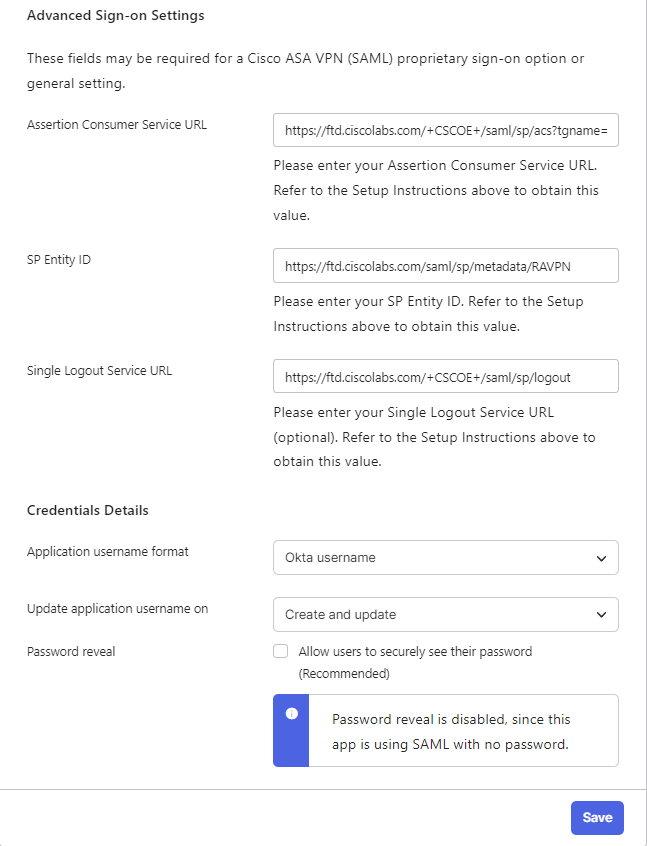

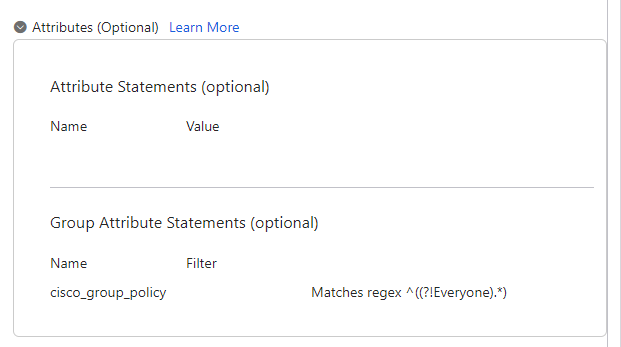

5. No Advanced Settings preencha os valores no campo, para completar a configuração SAML no Okta. Depois de concluído, clique em Save.

ID da entidade: https://

/saml/sp/metadata/

URL do Consumidor de Asserção: https://

/+CSCOE+/saml/sp/acs?tgname=

URL do serviço de logoff único: https://

/+CSCOE+/saml/sp/logout

Configuração de SSO do Okta

Configuração de SSO do Okta

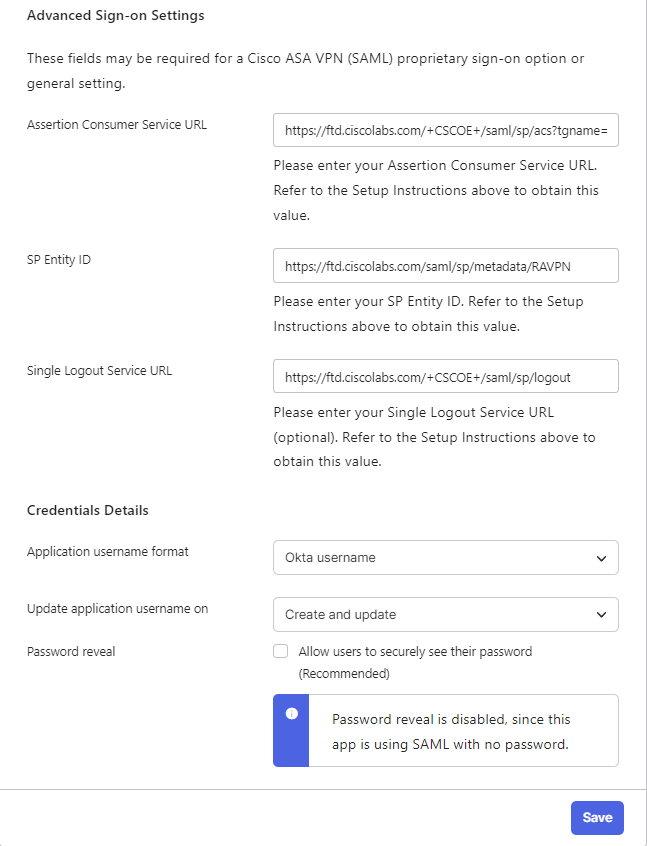

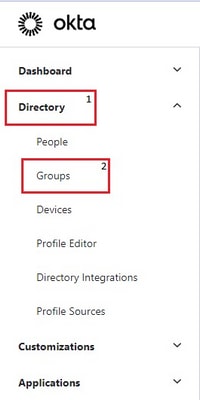

Okta - Usuários e grupos

1. Comece configurando os grupos, crie três grupos com base no Diagrama de Rede, Admins, Finance,e Sales.

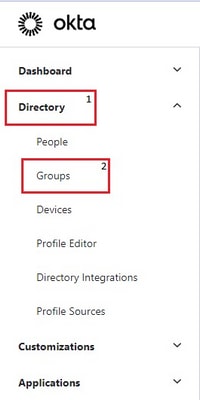

2. Faça login no Painel de administração do Okta. Navegue até Directory > Groups.

Navegador do grupo de diretórios do Okta

Navegador do grupo de diretórios do Okta

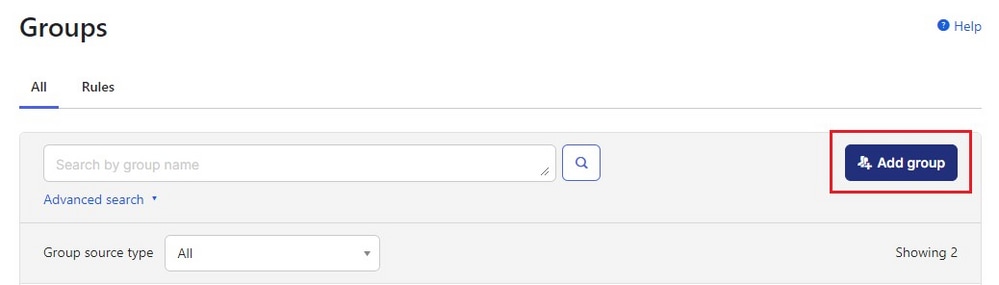

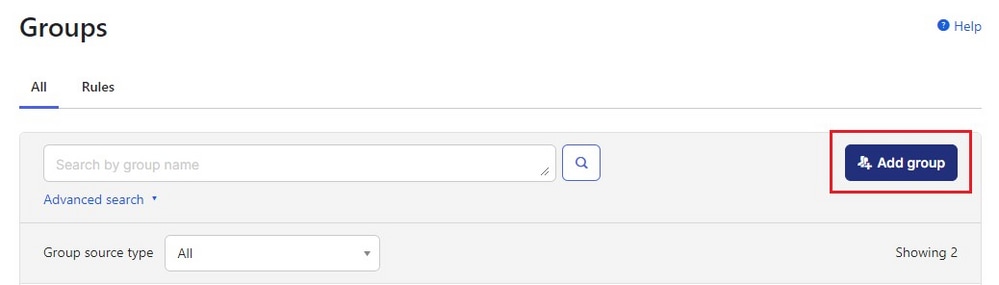

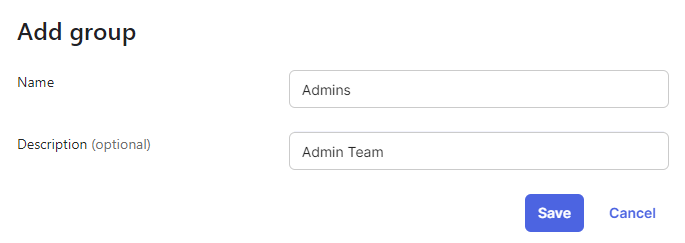

3. Clique em Add group.

Okta adicionar grupo

Okta adicionar grupo

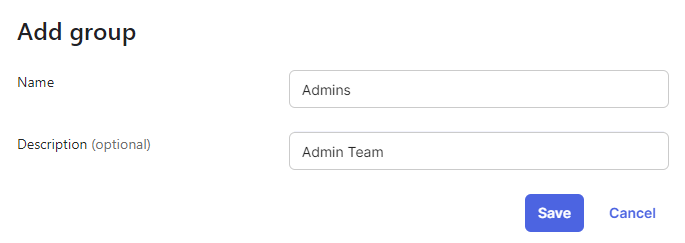

4. Preencha o nome do grupo e uma descrição opcional. A configuração é mostrada para o Admins group. Depois de concluir, clique em Save.

Grupo de administradores do Okta

Grupo de administradores do Okta

5. Repita as mesmas etapas para adicionar o comando Finance e Sales grupos.

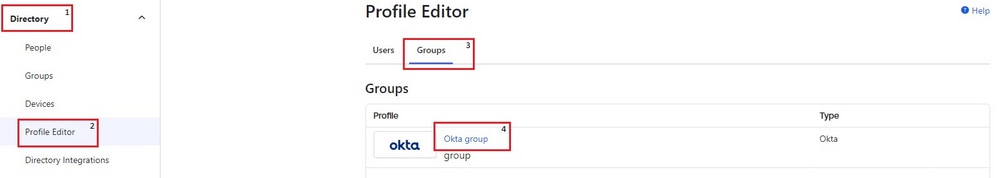

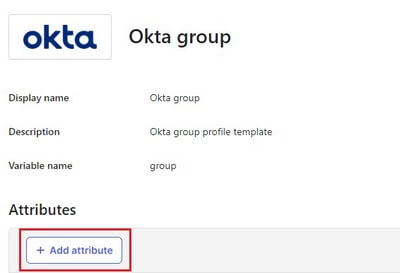

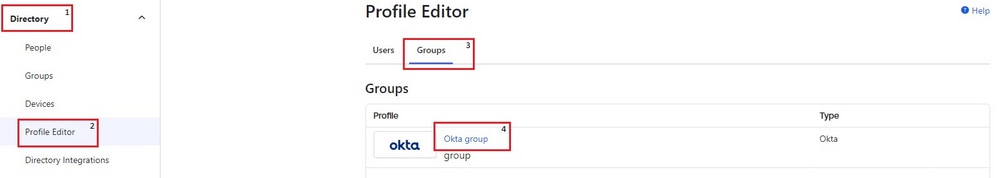

6. Em seguida, navegue até Directory > Profile Editor > Groups como mostrado. Clique em Okta group.

Atributo de grupo do Okta

Atributo de grupo do Okta

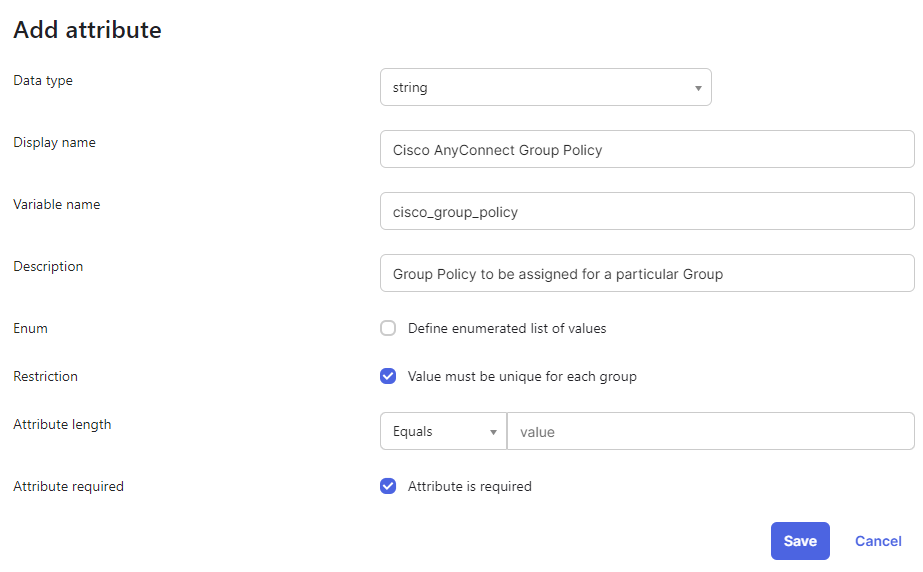

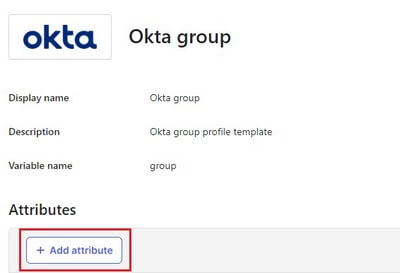

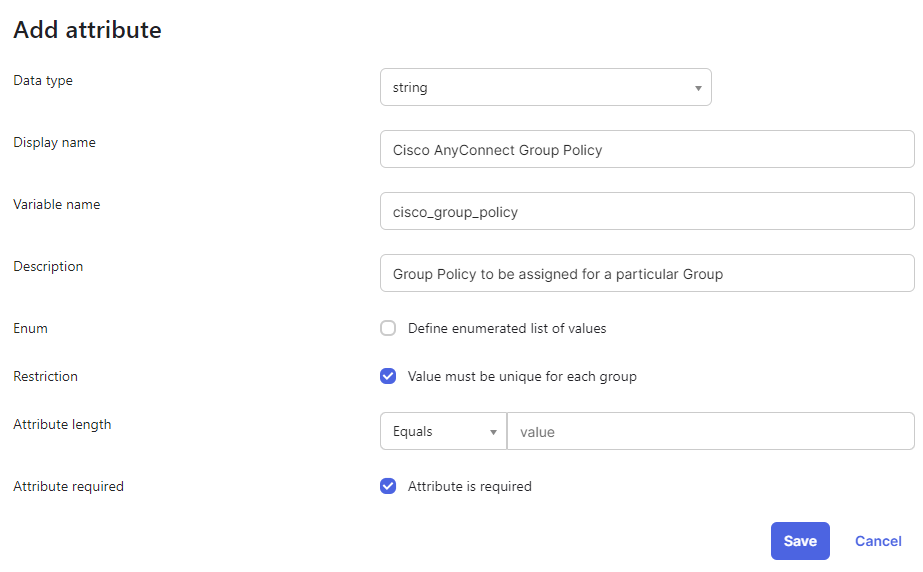

7. Clique em Add Attributee preencha os valores como mostrado.

Adicionar atributo do Okta

Adicionar atributo do Okta

Caixa de diálogo de atributos de grupo do Okta

Caixa de diálogo de atributos de grupo do Okta

Observação: o valor do campo Variable name deve ser estritamente cisco_group_policy.

8. Depois de concluído, clique em Save.

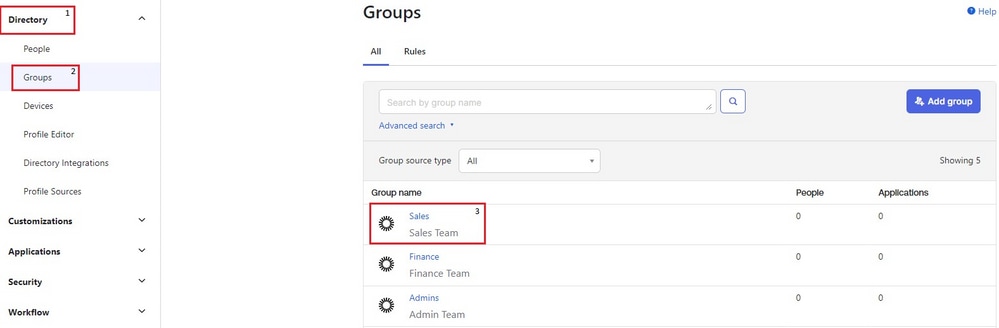

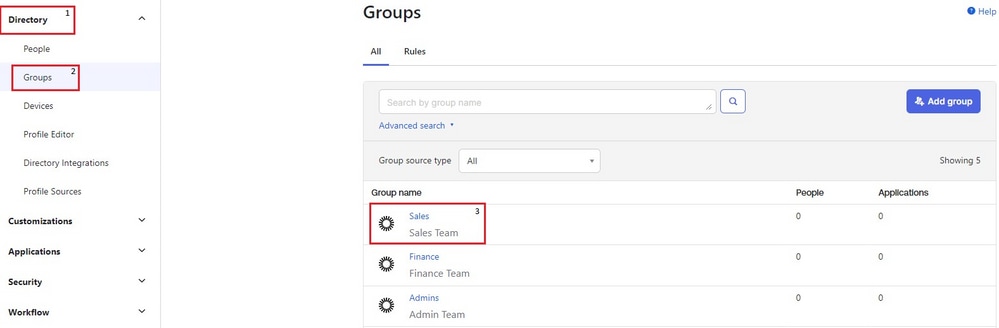

9. Navegue até Directory > Groups, clique em qualquer um dos três grupos criados anteriormente. A imagem mostra um exemplo para o Salesgrupo.

Lista de grupos do Okta

Lista de grupos do Okta

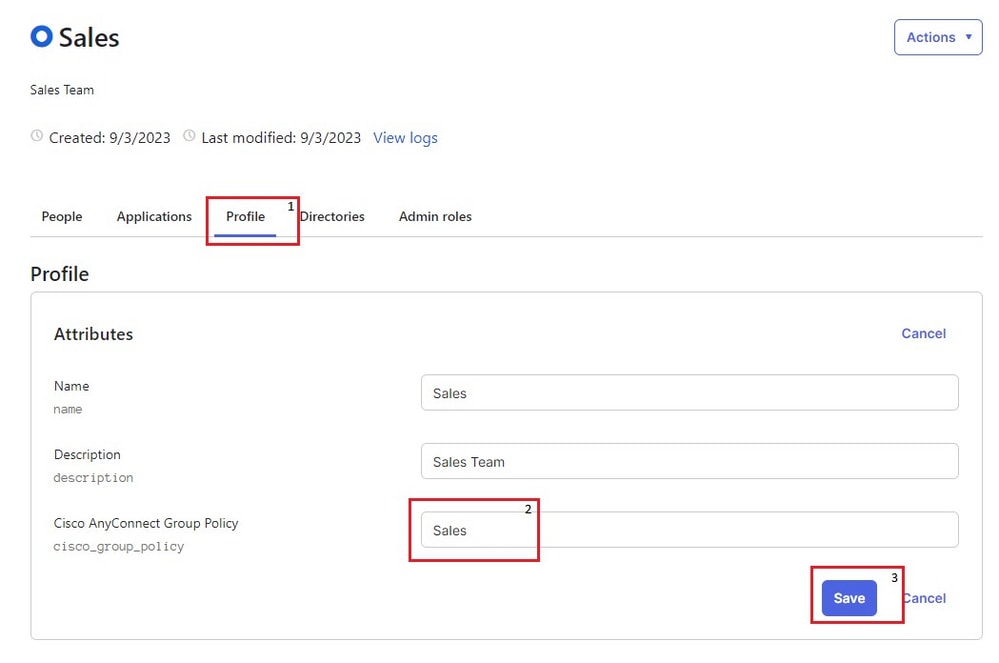

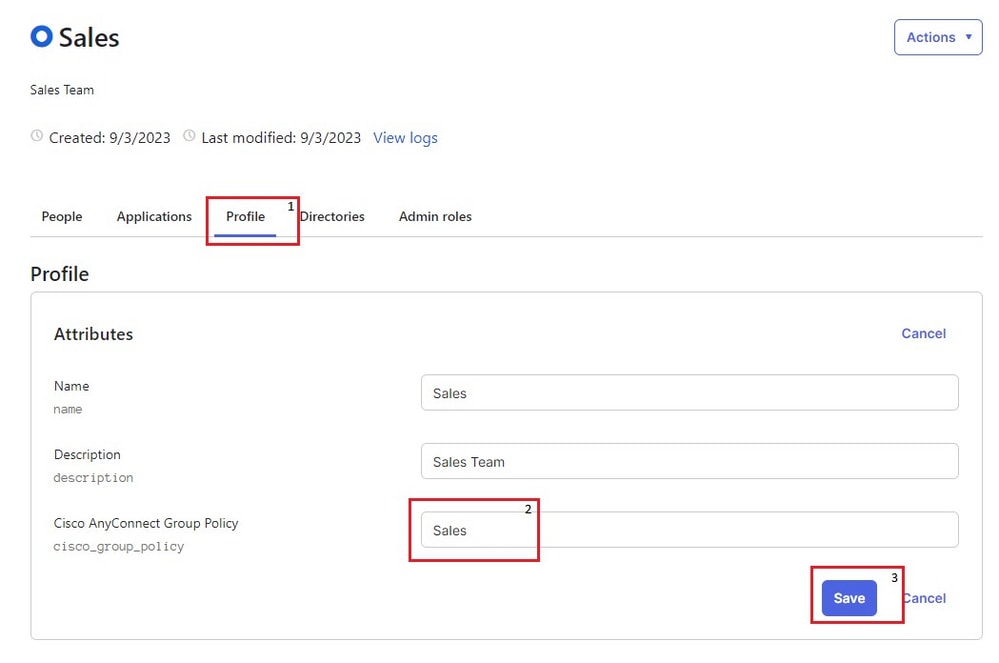

10. Nos termos do Profile , o atributo criado na Etapa 7. pode ser visto. Clique em Edit e preencha o valor com o nome da Política de grupo à qual você deseja que o grupo seja atribuído. Configurar o valor Sales para manter a simplicidade. Depois de concluído, clique em Save.

Grupo de vendas Okta

Grupo de vendas Okta

11. Repita as mesmas etapas para os grupos Admins e Finance. Configurar o valor para cisco_group_policy para Admins e Finance respectivamente.

Observação: o valor de cisco_group_policy deve ser exatamente o mesmo que o nome da política de grupo configurado anteriormente.

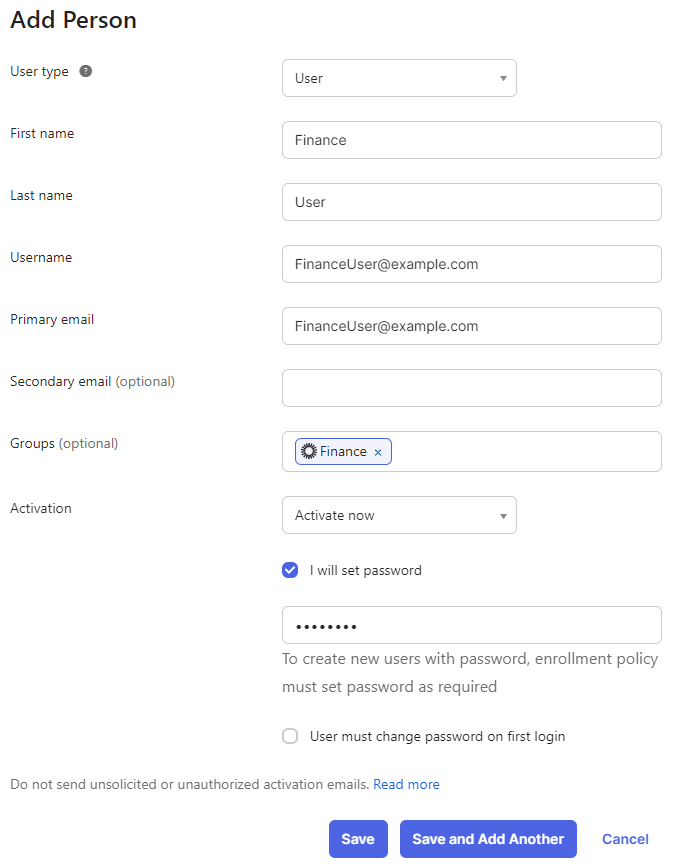

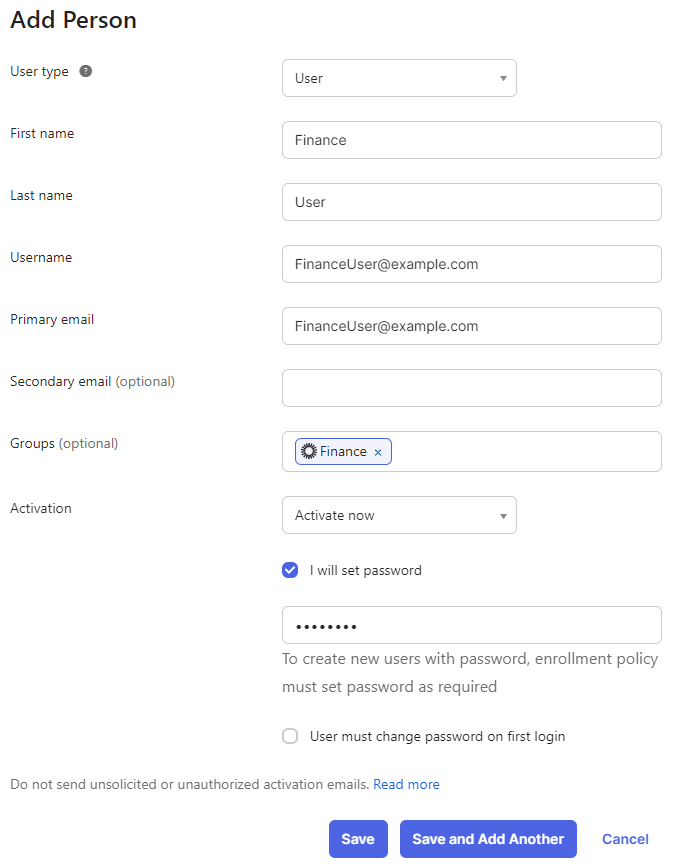

12. Em seguida, crie alguns usuários e atribua-os aos grupos criados nas etapas anteriores. Navegue até Directory > People e clique em Add Person.

13. Crie três usuários para testar o laboratório, FinanceUser, SalesUser,e AdminUser que pertencem a Finance, Sales,e Admins grupos. A imagem mostra um exemplo de FinanceUser grupos.

Okta adicionar pessoa

Okta adicionar pessoa

Usuário financeiro do Okta

Usuário financeiro do Okta

14. Repetir as mesmas etapas para os dois utilizadores restantes; AdminUser e SalesUser.

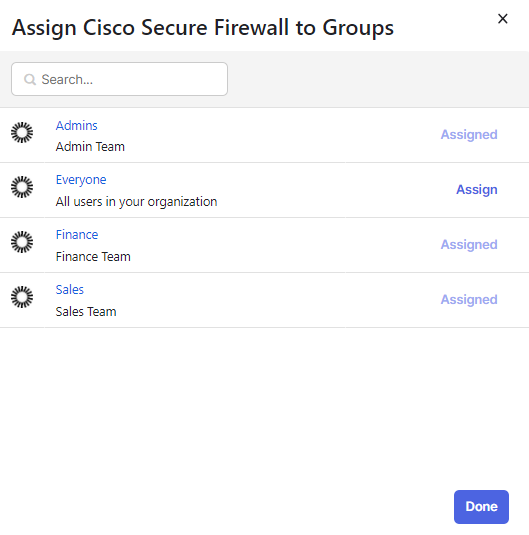

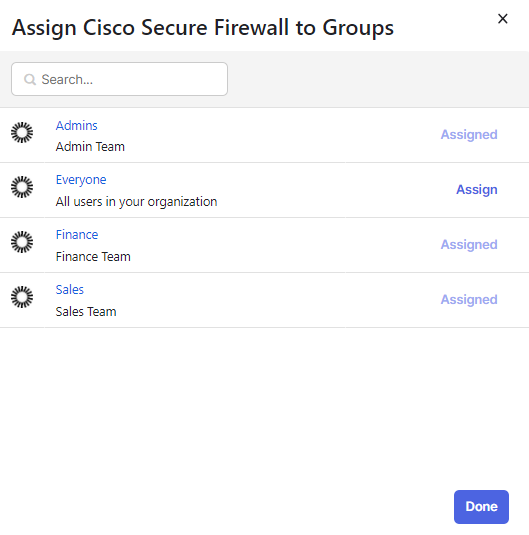

15. A etapa final é adicionar os grupos criados à aplicação SAML. Navegue até Applications > Applications > Edit > Assignments. Clique em Assign > Assign to Groups. Atribua aos três grupos criados anteriormente e clique em Done.

Atribuir usuário ao grupo no OktaName

Atribuir usuário ao grupo no OktaName

Atribuição de grupo do Okta

Atribuição de grupo do Okta

Verificar

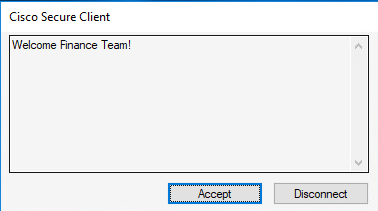

Usuário financeiro

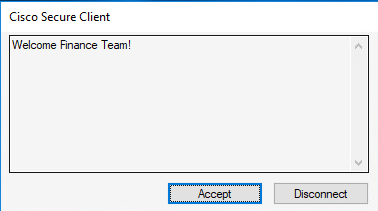

Banner

Banner da equipe financeira

Banner da equipe financeira

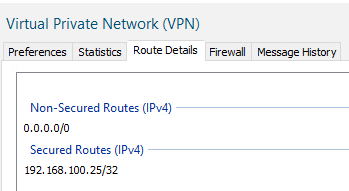

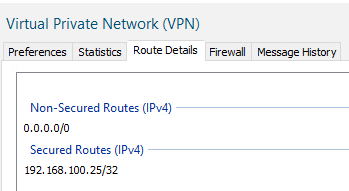

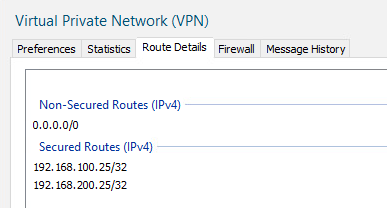

Rotas seguras

Rotas seguras para finanças

Rotas seguras para finanças

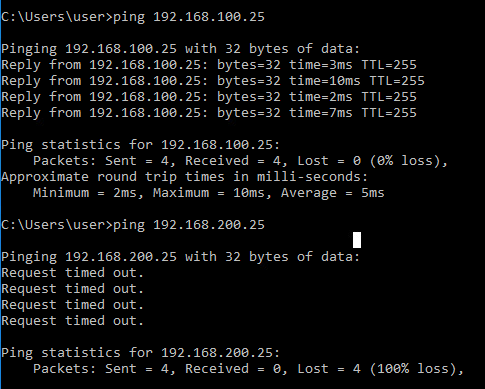

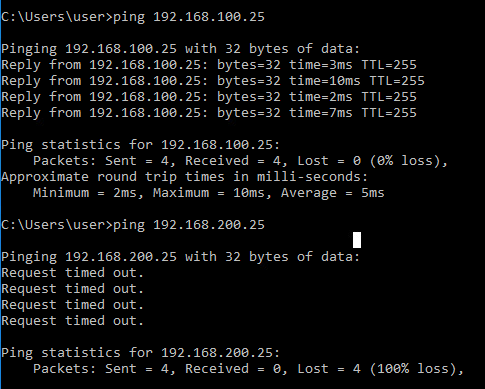

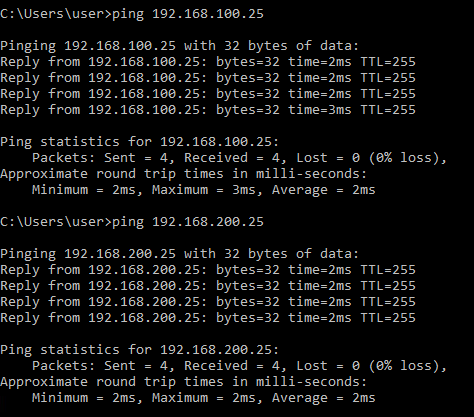

Acessibilidade do servidor

ICMP para destino

ICMP para destino

Sessão sobre FTD

firepower# sh vpn-sessiondb anyconnect filter name FinanceUser@xxxxxxx

Username : FinanceUser@xxxxxxx Index : 14

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Finance Tunnel Group : RAVPN

Duration : 0h:03m:26s

Usuário de vendas

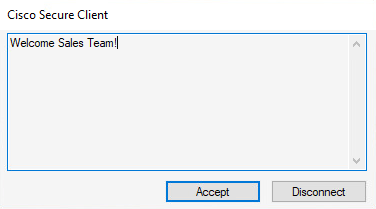

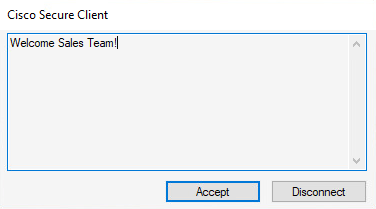

Banner

Banner da equipe de vendas

Banner da equipe de vendas

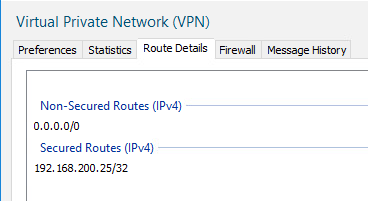

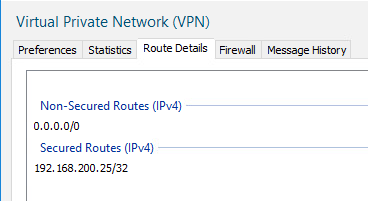

Rotas seguras

Rotas protegidas da equipe de vendas

Rotas protegidas da equipe de vendas

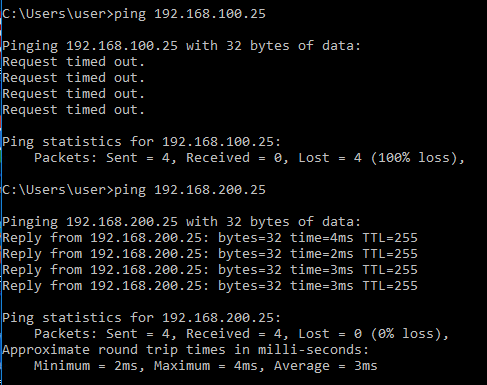

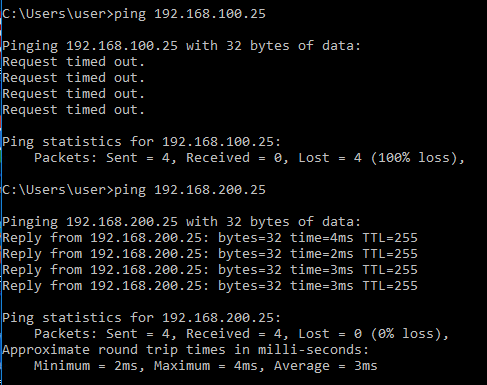

Acessibilidade do servidor

ICMP para destino

ICMP para destino

Sessão sobre FTD

firepower# sh vpn-sessiondb anyconnect filter name SalesUser@xxxxxxx

Username : SalesUser@xxxxxxx Index : 15

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Sales Tunnel Group : RAVPN

Duration : 0h:02m:57s

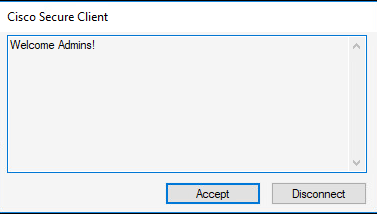

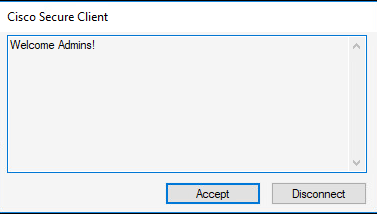

Usuário Admin

Banner

Banner da equipe de administração

Banner da equipe de administração

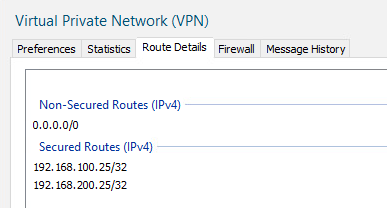

Rotas seguras

Rotas seguras do administrador

Rotas seguras do administrador

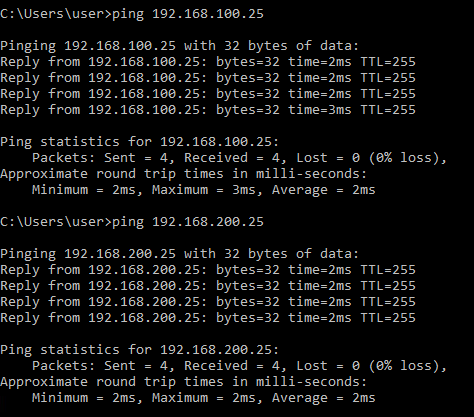

Acessibilidade do servidor

ICMP para destino

ICMP para destino

Sessão sobre FTD

firepower# sh vpn-sessiondb anyconnect filter name AdminUser@xxxxxxx

Username : AdminUser@xxxxxxx Index : 16

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Admins Tunnel Group : RAVPN

Duration : 0h:03m:05s

Troubleshooting

1. Verifique se a hora está sincronizada em FTD e Okta. Verificar o mesmo usando show clock na CLI do FTD.

firepower# sh clock

05:14:52.494 UTC Mon Sep 4 2023

2. Aplique depurações SAML para confirmar se a asserção SAML é um Sucesso.

firepower# debug webvpn saml 255

------------ OUTPUT OMMITTED ------------

Sep 04 05:20:42

[SAML] consume_assertion:

http://www[.]okta[.]com/XXXXXXXXXXXXXX FinanceUser@xxxxxxx

[saml] webvpn_login_primary_username: SAML assertion validation succeeded

------------ OUTPUT OMMITTED ------------

3. Consulte este documento para solucionar problemas comuns encontrados no lado do cliente.

Feedback

Feedback