Introdução

Este documento descreve o processo de configuração da VPN de acesso remoto no Firepower Threat Defense (FTD) gerenciado pelo Firepower Management Center (FMC) com autenticação de certificado.

Contribuição de Dolly Jain e Rishabh Aggarwal, engenheiro do Cisco TAC.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

· Registro manual de certificados e noções básicas de SSL

FMC

· Conhecimento básico de autenticação para VPN de acesso remoto

· Autoridade de Certificação (CA) de terceiros, como Entrust, Geotrust, GoDaddy, Thawte e VeriSign

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

· Secure Firepower Threat Defense versão 7.4.1

· Firepower Management Center (FMC) versão 7.4.1

· Secure Client versão 5.0.05040

· Microsoft Windows Server 2019 como servidor de autoridade de certificação

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

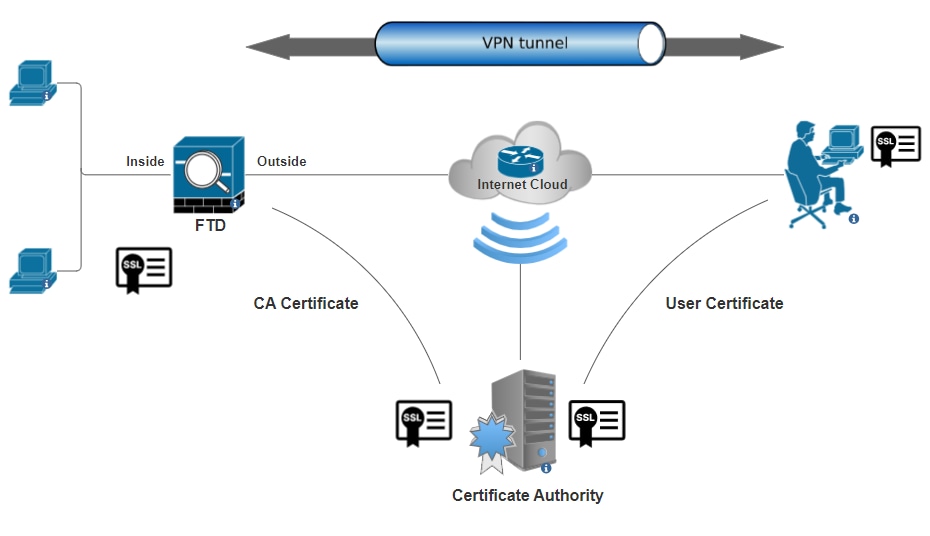

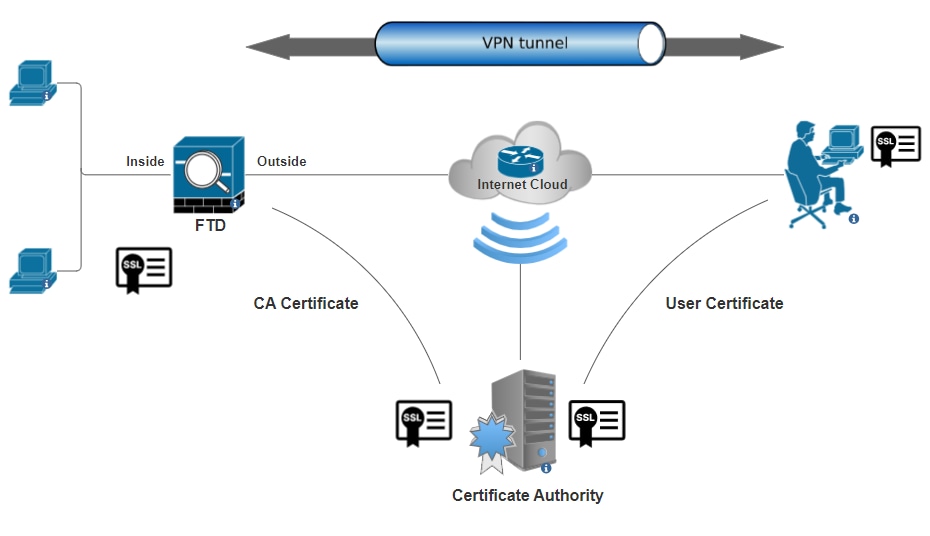

Diagrama de Rede

Diagrama de Rede

Diagrama de Rede

Configurações

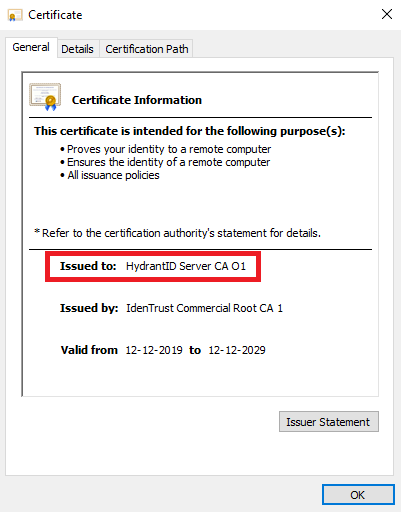

a. Criar/Importar um Certificado Usado para Autenticação do Servidor

Observação: no FMC, um certificado CA é necessário antes que você possa gerar o CSR. Se o CSR for gerado de uma fonte externa (OpenSSL ou terceiros), o método manual falhará e o formato do certificado PKCS12 deverá ser usado.

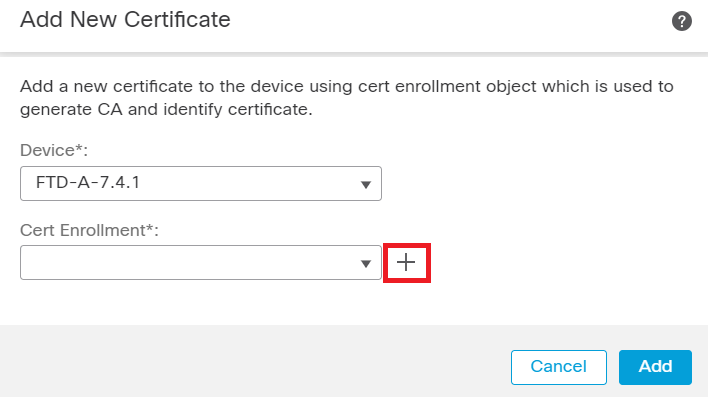

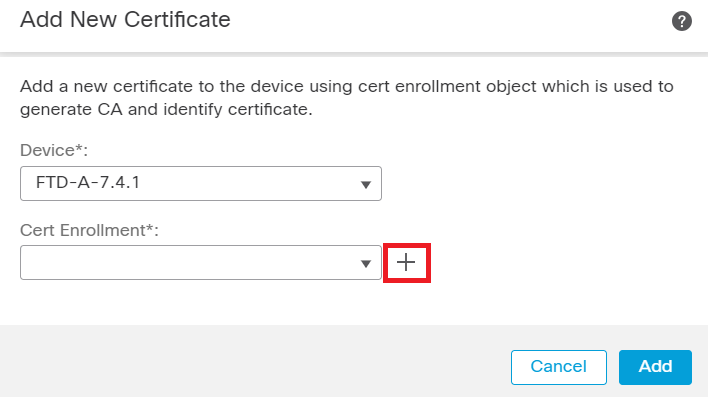

Etapa 1. Navegue até Devices > Certificatese clique em Add. Selecione Device e clique no sinal de mais (+) em Cert Enrollment.

Adicionar registro de certificado

Adicionar registro de certificado

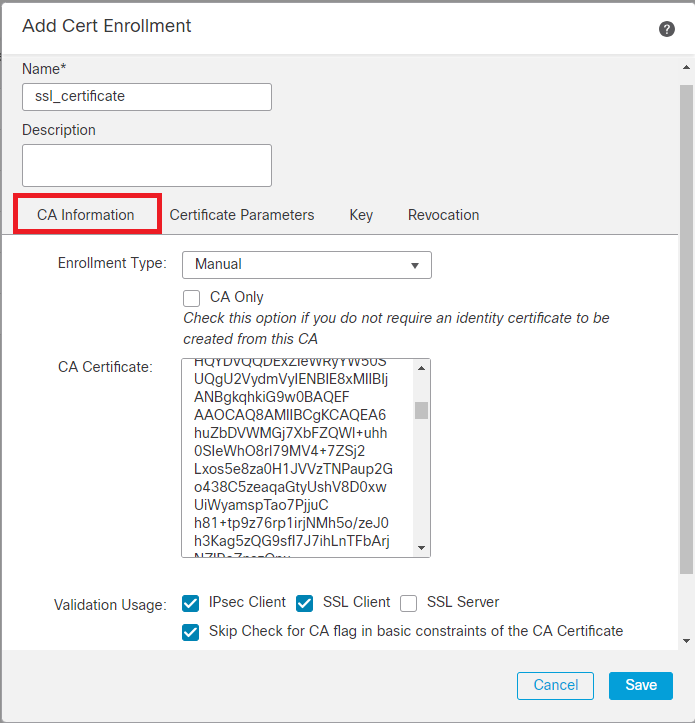

Etapa 2. Em CA Information, selecione o Tipo de inscrição como Manual e cole o certificado da Autoridade de certificação (CA) usado para assinar o CSR.

Adicionar informações da autoridade de certificação

Adicionar informações da autoridade de certificação

Etapa 3. Em Uso da Validação, selecione IPsec Client, SSL Client e Skip Check for CA flag in basic constraints of the CA Certificate.

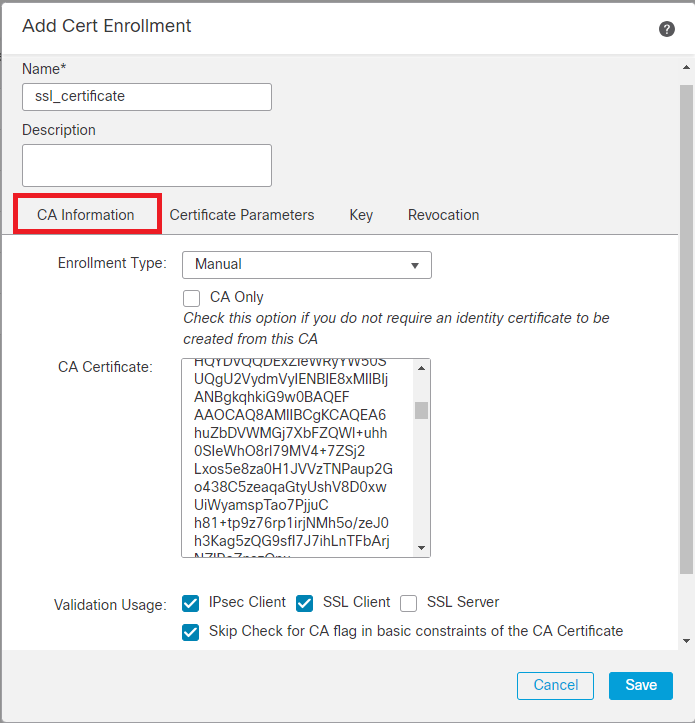

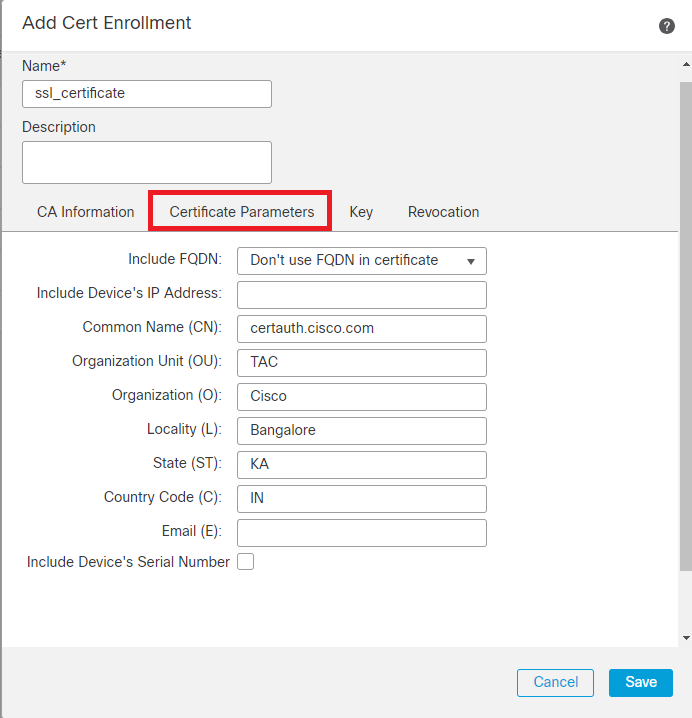

Etapa 4. Em Certificate Parameters, preencha os detalhes do nome do assunto.

Adicionar Parâmetros de Certificado

Adicionar Parâmetros de Certificado

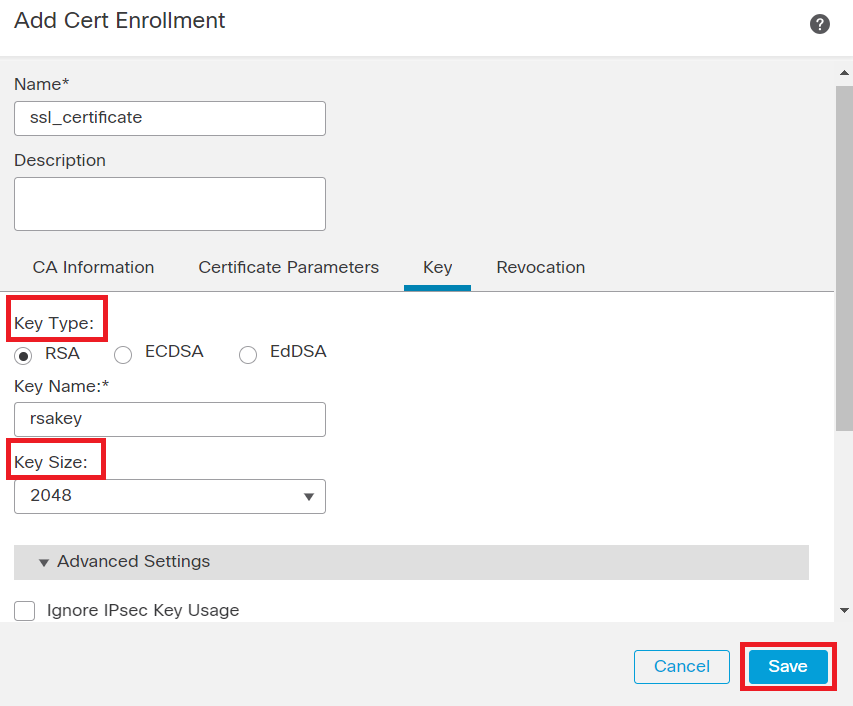

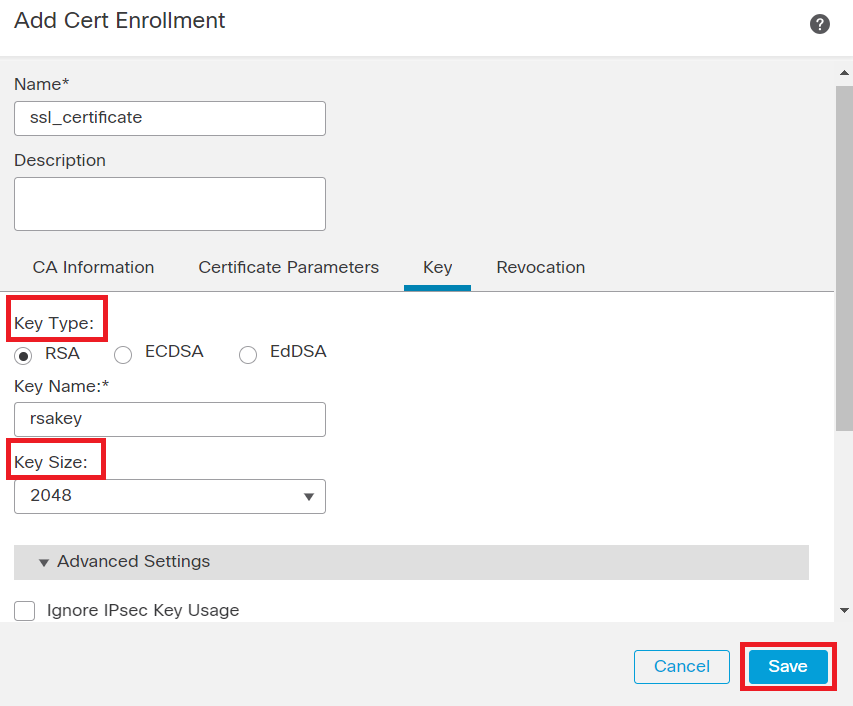

Etapa 5. Em Keyselecione o tipo de chave como RSA com um nome de chave e tamanho. Clique em Save.

Observação: para o tipo de chave RSA, o tamanho mínimo da chave é 2048 bits.

Adicionar chave RSA

Adicionar chave RSA

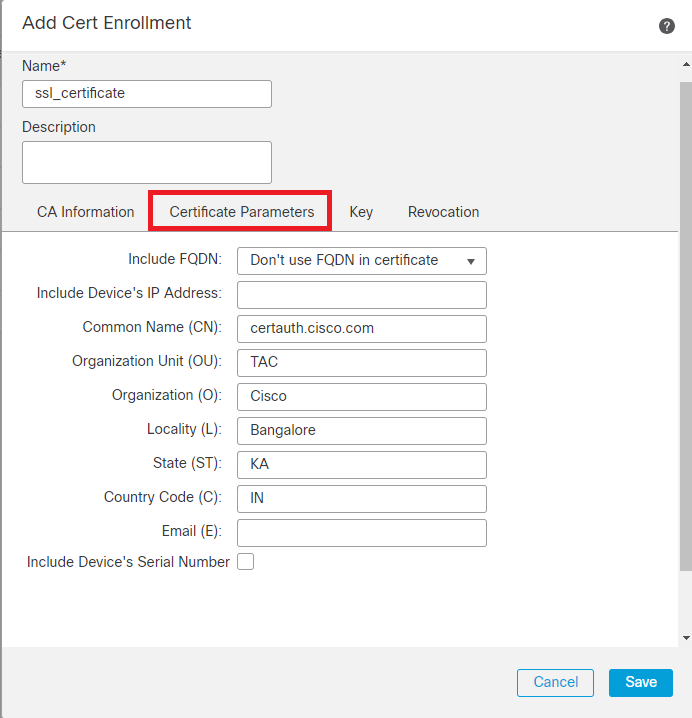

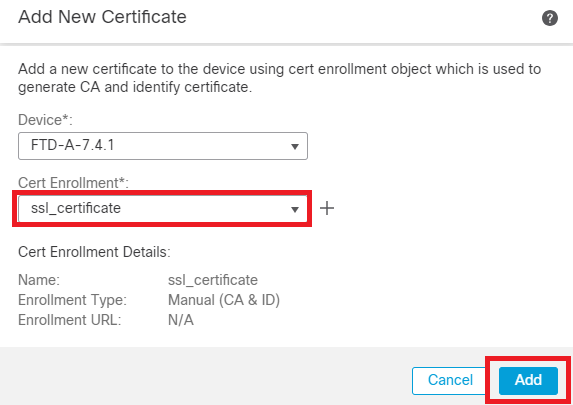

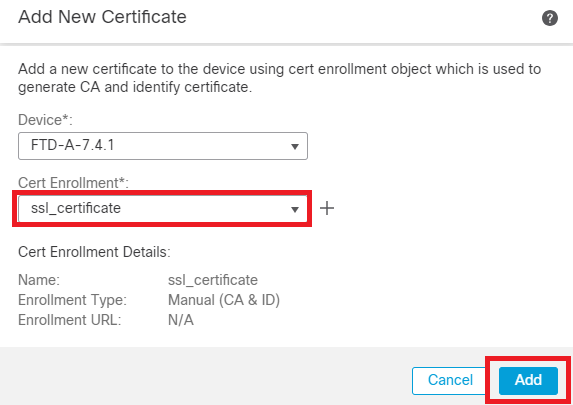

Etapa 6. Em Cert Enrollment, selecione o ponto de confiança no menu suspenso que acabou de ser criado e clique em Add.

Adicionar novo certificado

Adicionar novo certificado

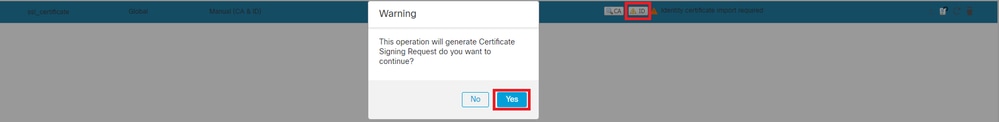

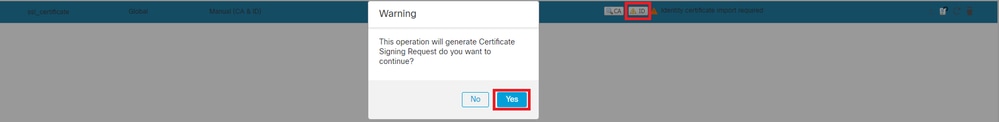

Passo 7. Clique em ID e, em seguida, clique em Yes no prompt seguinte para gerar o CSR.

Gerar CSR

Gerar CSR

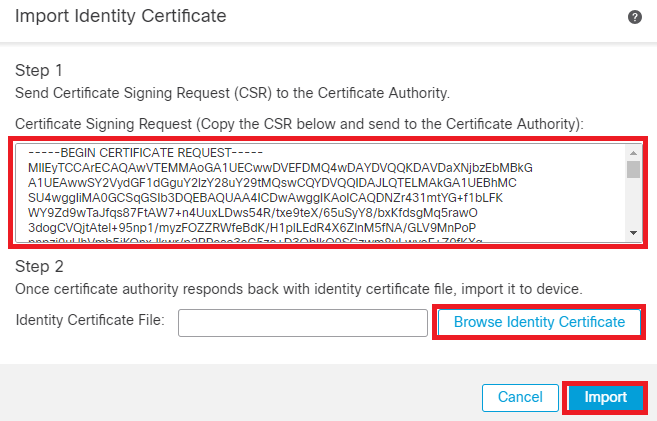

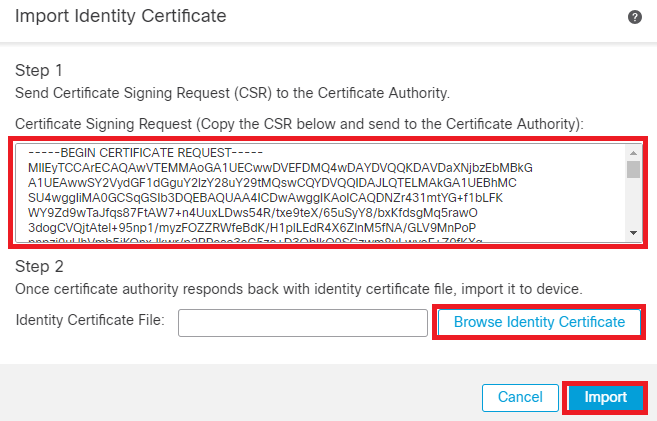

Etapa 8. Copie o CSR e assine-o pela autoridade de certificação. Assim que o certificado de identidade for emitido pela CA, importe-o clicando em Browse Identity Certificate e clique em Import .

Importar certificado de ID

Importar certificado de ID

Observação: se a emissão do certificado de ID demorar, você poderá repetir a Etapa 7 mais tarde. Isso gerará o mesmo CSR e podemos importar o certificado de ID.

b. Adicionar um Certificado CA Confiável/Interno

Observação: se a Autoridade de Certificação (CA) usada na etapa (a), "Criar/Importar um Certificado Usado para Autenticação de Servidor" também emitir certificados de usuário, você poderá ignorar a etapa (b), "Adicionar um Certificado de CA Confiável/Interno". Não há necessidade de adicionar o mesmo certificado CA novamente e ele também deve ser evitado. Se o mesmo certificado CA for adicionado novamente, o ponto confiável é configurado com "validation-usage none", o que pode afetar a autenticação do certificado para RAVPN.

Etapa 1. Navegue até Devices > Certificates e clique em Add.

Selecione Device e clique no sinal de mais (+) em Cert Enrollment.

Aqui, "auth-risaggar-ca" é usado para emitir certificados de identidade/usuário.

auth-risaggar-ca

auth-risaggar-ca

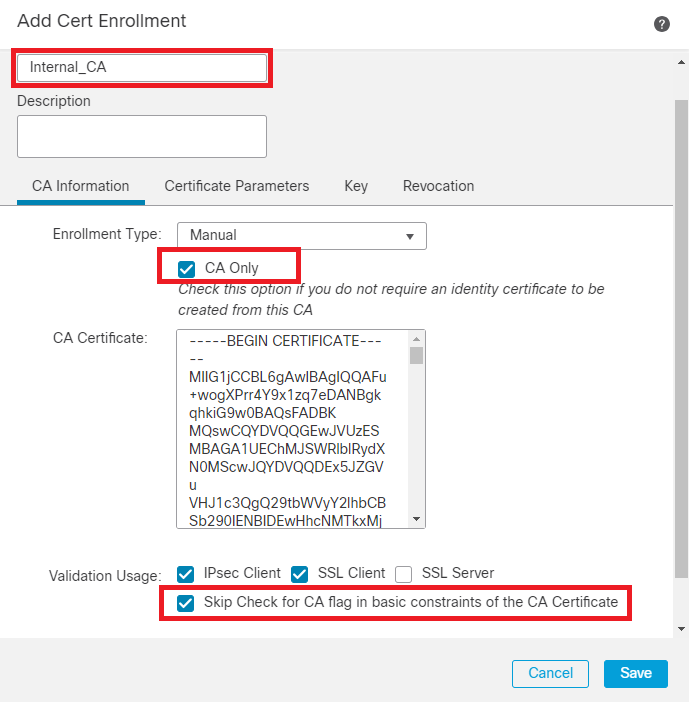

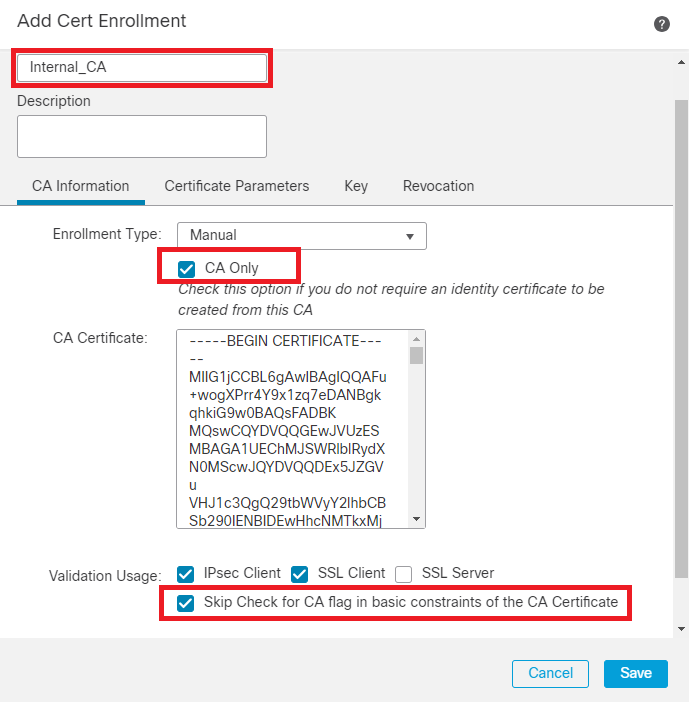

Etapa 2. Insira um nome de ponto confiável e selecioneManual como o tipo de inscrição em CA information.

Etapa 3. Marque CA Onlye cole o certificado CA confiável/interno no formato pem.

Etapa 4. Marque Skip Check for CA flag in basic constraints of the CA Certificatee clique em Save.

Adicionar ponto confiável

Adicionar ponto confiável

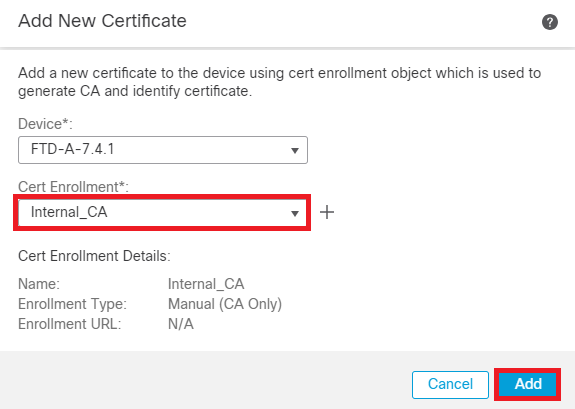

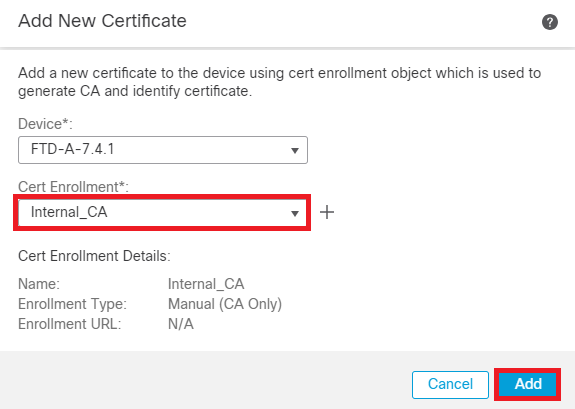

Etapa 5. Em Cert Enrollment, selecione o ponto de confiança no menu suspenso que acabou de ser criado e clique em Add.

Adicionar CA interna

Adicionar CA interna

Etapa 6. O certificado adicionado anteriormente é mostrado como:

Certificado Adicionado

Certificado Adicionado

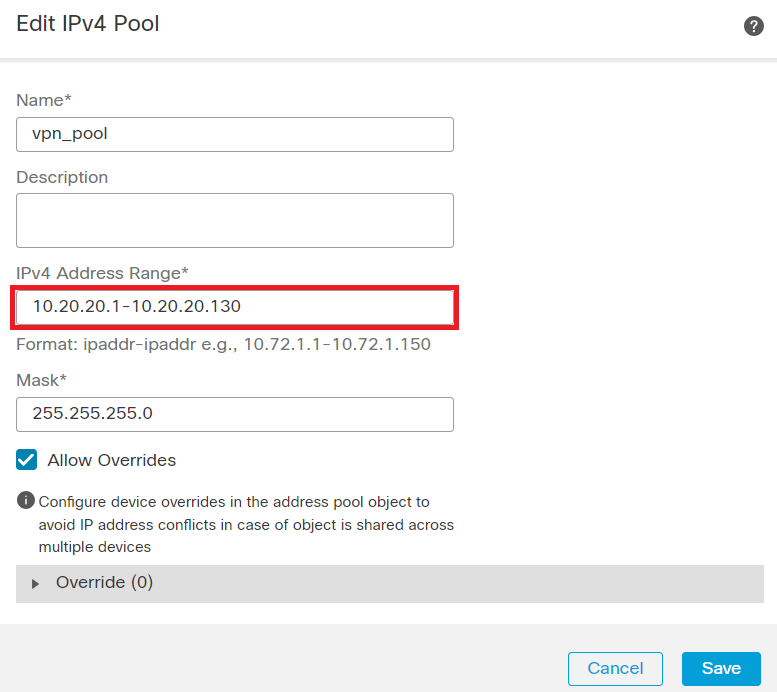

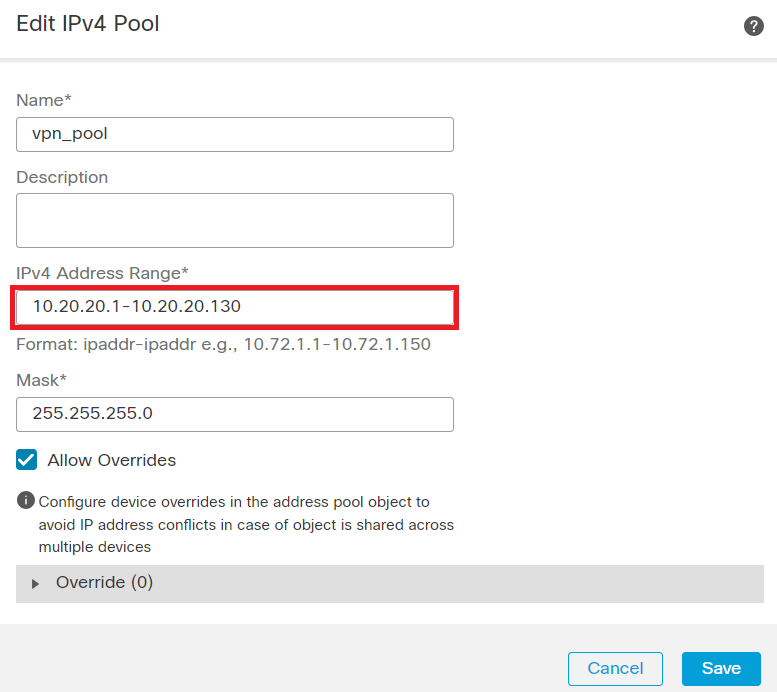

c. Configure o pool de endereços para usuários de VPN

Etapa 1. Navegue até Objects > Object Management > Address Pools > IPv4 Pools .

Etapa 2. Insira o nome e o intervalo de endereços IPv4 com uma máscara.

Adicionar Pool de IPv4

Adicionar Pool de IPv4

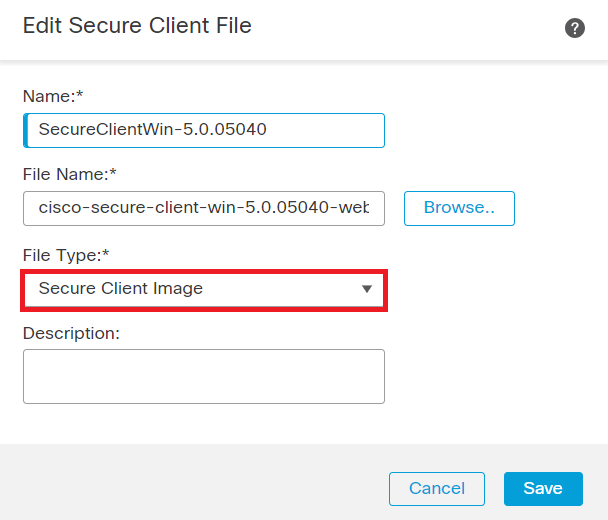

d. Fazer upload de imagens de cliente seguras

Etapa 1. Faça o download de imagens de cliente seguras de implantação na Web conforme o SO do site do software Cisco.

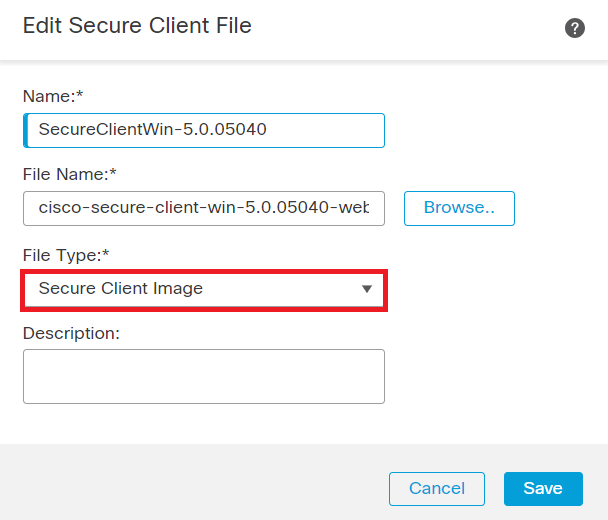

Etapa 2. Navegue até Objects > Object Management > VPN > Secure Client File > Add Secure Client File .

Etapa 3. Digite o nome e selecione o arquivo do Secure Client no disco.

Etapa 4. Selecione o tipo de arquivo como Secure Client Image e clique em Save.

Adicionar Imagem de Cliente Segura

Adicionar Imagem de Cliente Segura

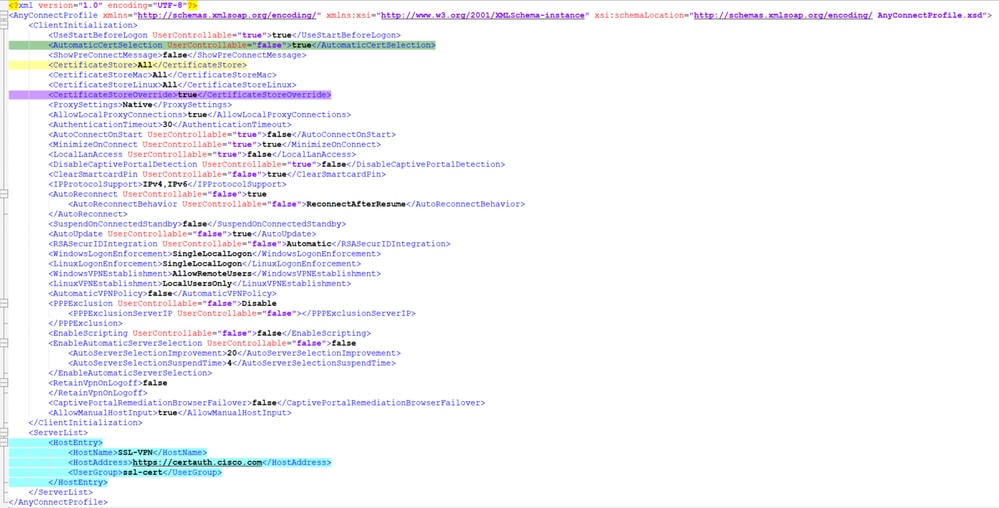

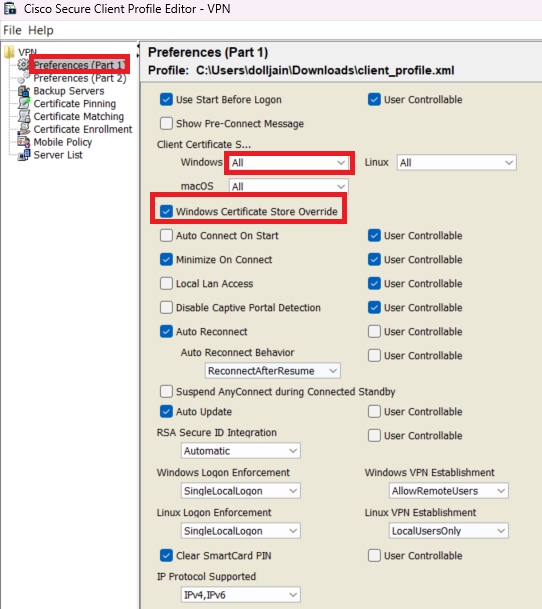

e. Criar e fazer upload do perfil XML

Etapa 1. Faça o download e instale o Secure Client Profile Editor a partir do site do Cisco Software.

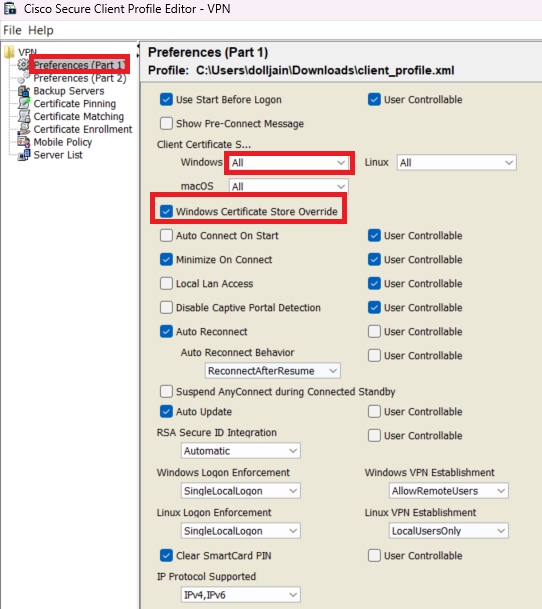

Etapa 2. Crie um novo perfil e selecione All no menu suspenso Seleção de certificado do cliente. Ele controla principalmente quais armazenamentos de certificados o Secure Client pode usar para armazenar e ler certificados.

Duas outras opções disponíveis são:

- Computador - o Cliente Seguro está restrito à pesquisa de certificado no repositório de certificados do computador local do Windows.

- Usuário - o Cliente Seguro está restrito à pesquisa de certificado no repositório local de certificados de usuário do Windows.

Definir Substituição de Repositório de Certificados como True .

Isso permite que um administrador instrua o Cliente Seguro a utilizar certificados no armazenamento de certificados da máquina Windows (Sistema Local) para autenticação de certificado de cliente. A Substituição do armazenamento de certificados aplica-se somente ao SSL, onde a conexão é iniciada, por padrão, pelo processo da interface do usuário. Ao usar IPSec/IKEv2, esse recurso no perfil de cliente seguro não é aplicável.

Adicionar preferências (Parte1)

Adicionar preferências (Parte1)

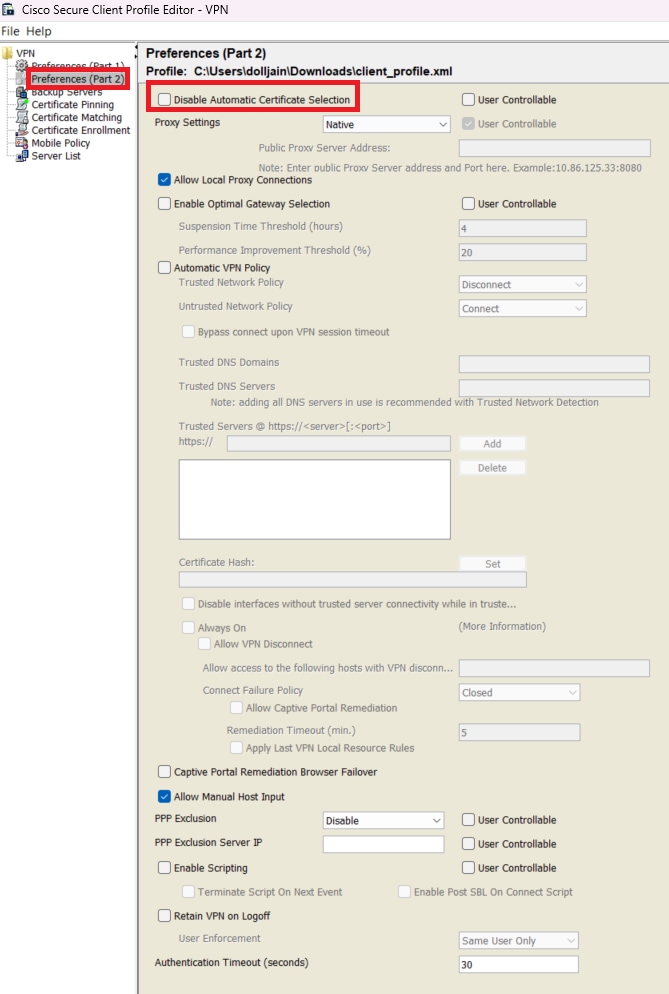

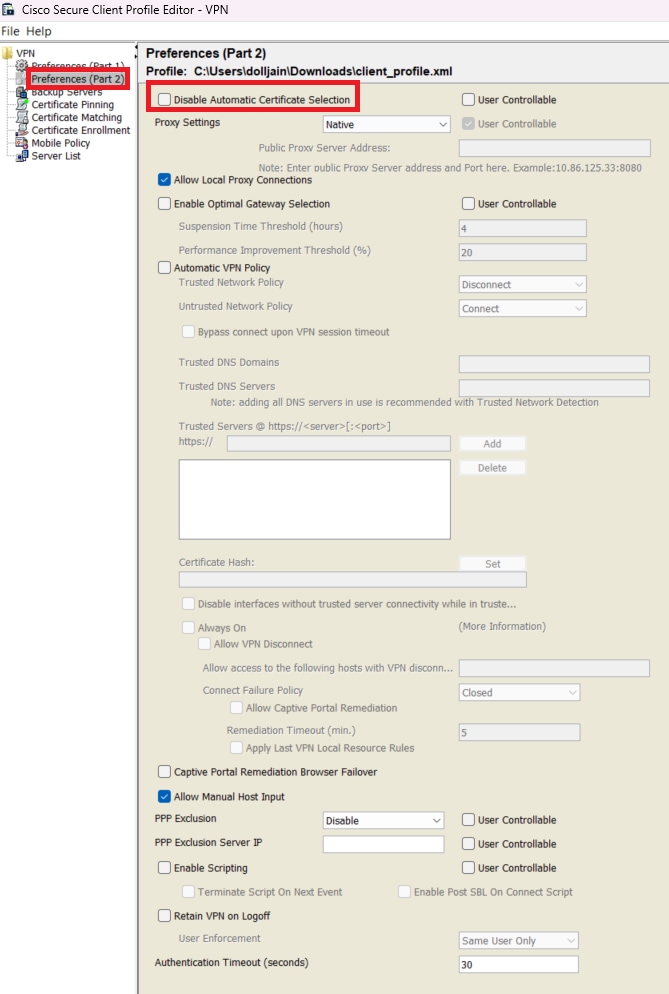

Etapa 3. (Opcional) Desmarque a opção Disable Automatic Certificate Selection, pois ela evita que o usuário solicite que selecione o certificado de autenticação.

Adicionar preferências (Parte2)

Adicionar preferências (Parte2)

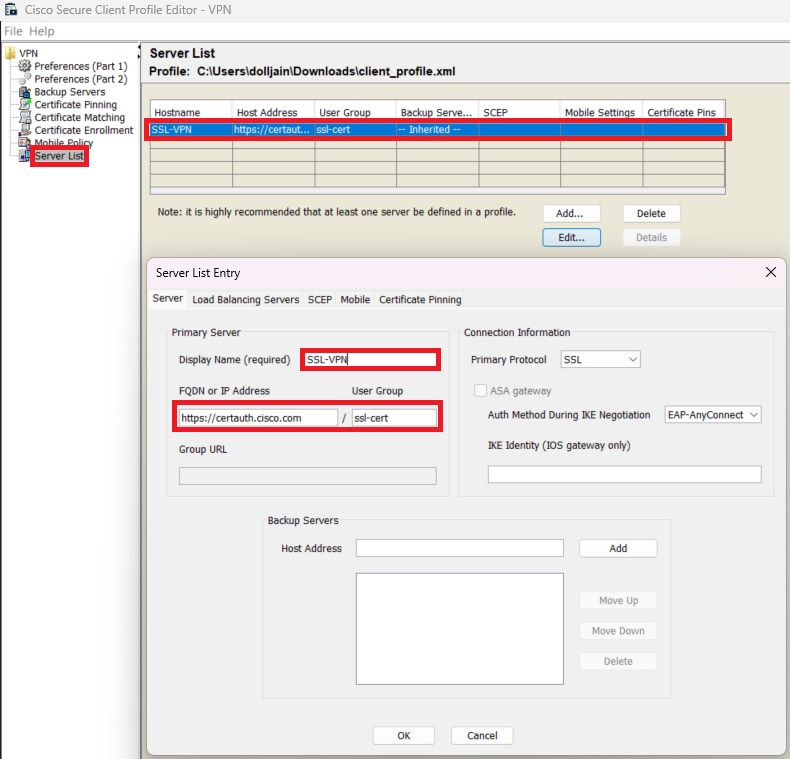

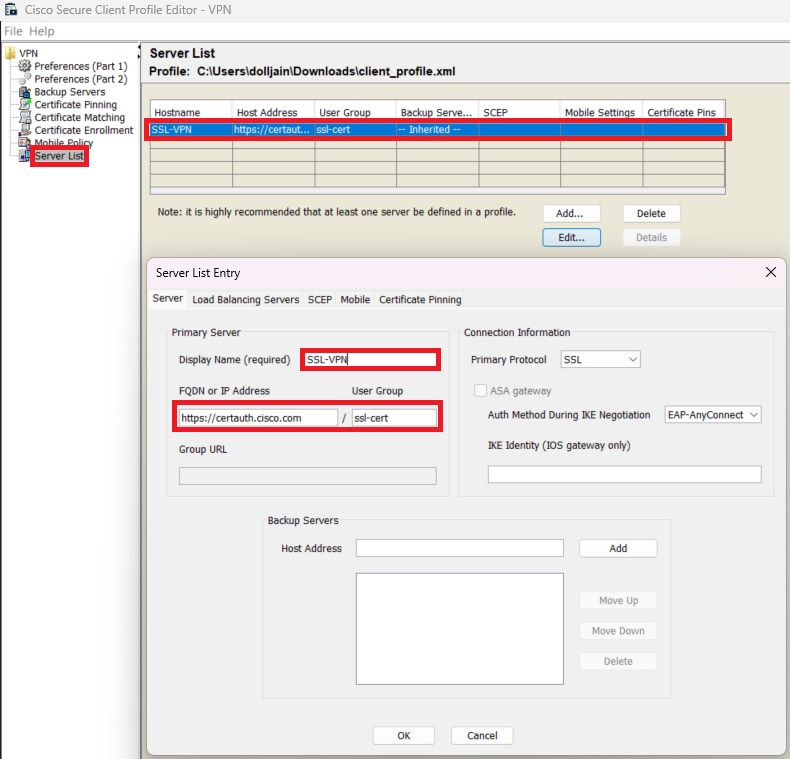

Etapa 4. Crie um Server List Entry para configurar um perfil no Secure Client VPN fornecendo group-alias e group-url na Lista de servidores e salve o perfil XML.

Adicionar lista de servidores

Adicionar lista de servidores

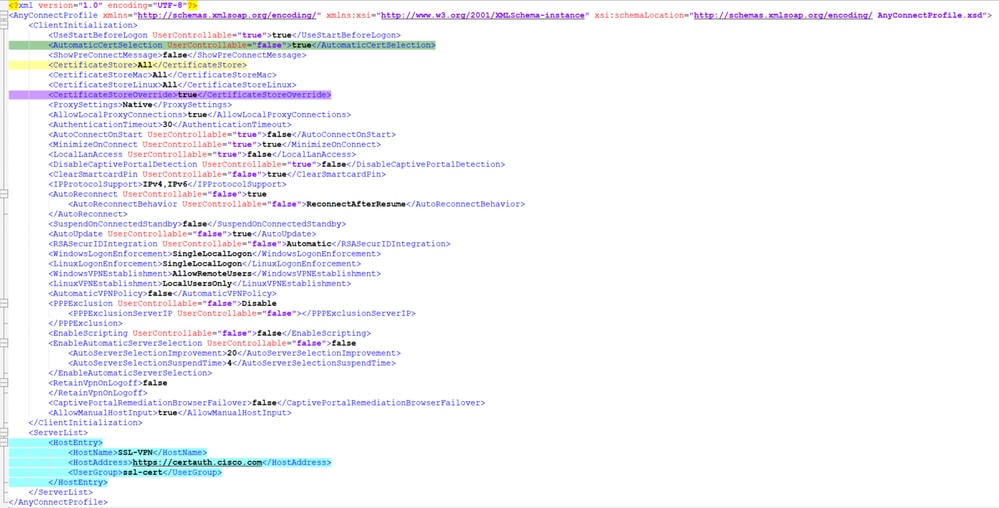

Etapa 5. Finalmente, o perfil XML está pronto para uso.

Perfil XML

Perfil XML

Local dos perfis XML para vários sistemas operacionais:

- Windows - C:\ProgramData\Cisco\Cisco Cliente seguro\VPN\Perfil

- MacOS - /opt/cisco/anyconnect/profile

- Linux - /opt/cisco/anyconnect/profile

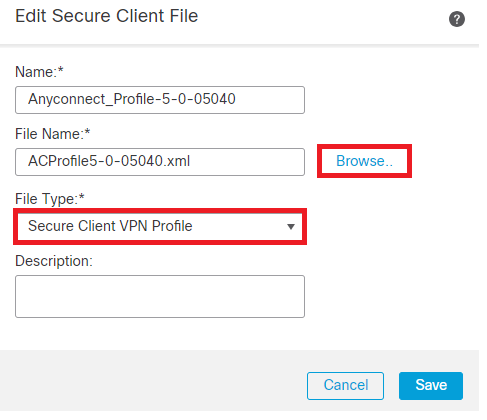

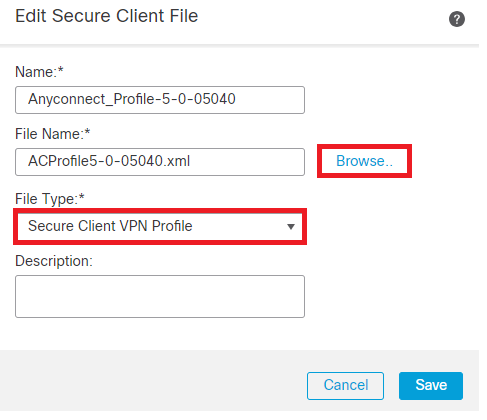

Etapa 6. Navegue até Objects > Object Management > VPN > Secure Client File > Add Secure Client Profile .

Digite o nome do arquivo e clique em Browse para selecionar o perfil XML. Clique em Save.

Adicionar perfil de VPN de cliente seguro

Adicionar perfil de VPN de cliente seguro

Configuração de VPN de acesso remoto

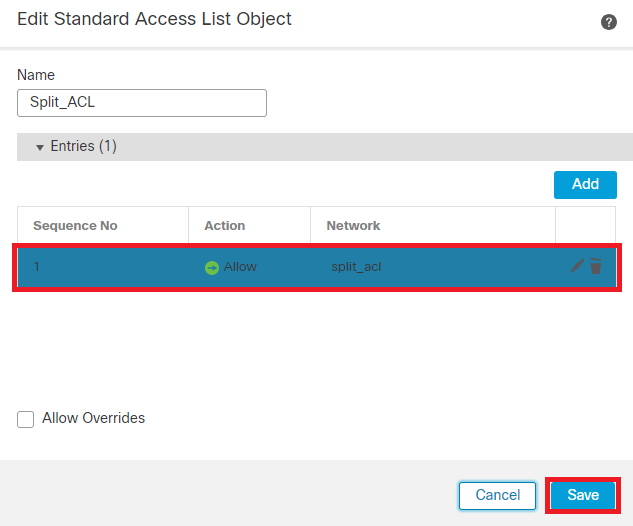

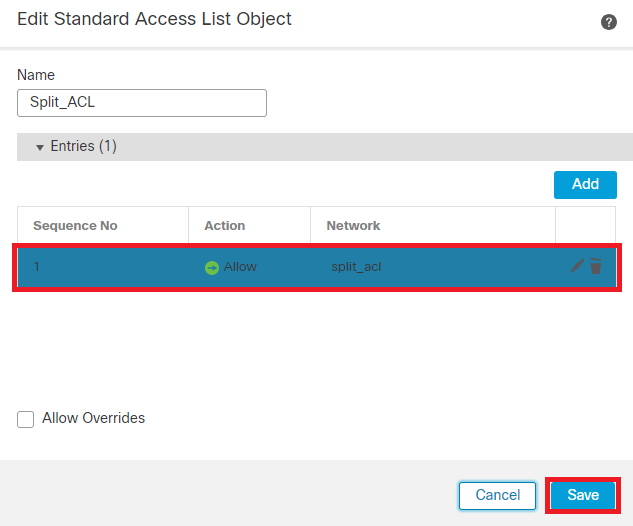

Etapa 1. Criar uma ACL de acordo com o requisito para permitir acesso a recursos internos.

Navegue até Objects > Object Management > Access List > Standard e clique em Add Standard Access List.

Adicionar ACL padrão

Adicionar ACL padrão

Observação: essa ACL é usada pelo Secure Client para adicionar rotas seguras aos recursos internos.

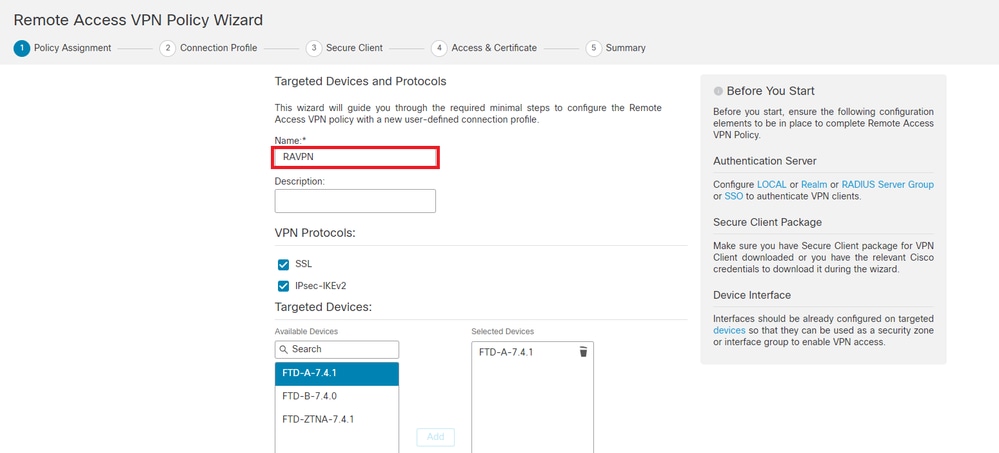

Etapa 2. Navegue até Devices > VPN > Remote Access e clique em Add.

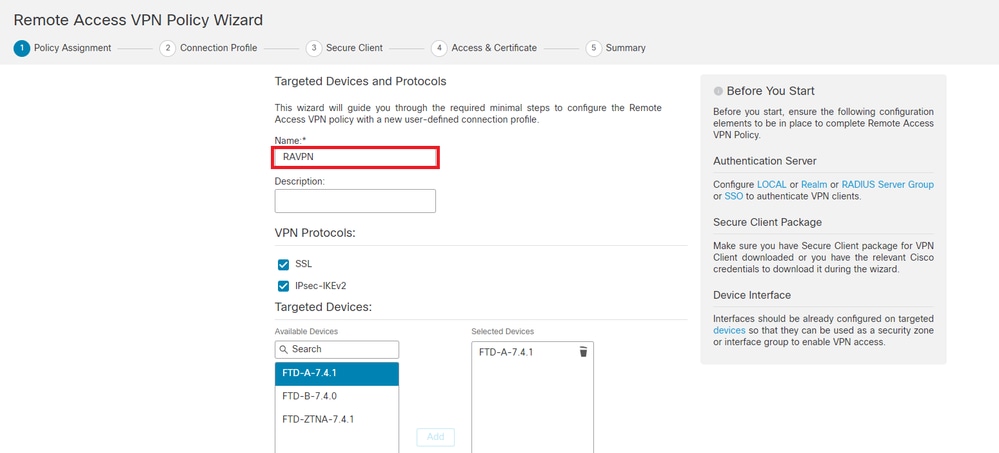

Etapa 3. Digite o nome do perfil, selecione o dispositivo FTD e clique em Avançar.

Adicionar nome de perfil

Adicionar nome de perfil

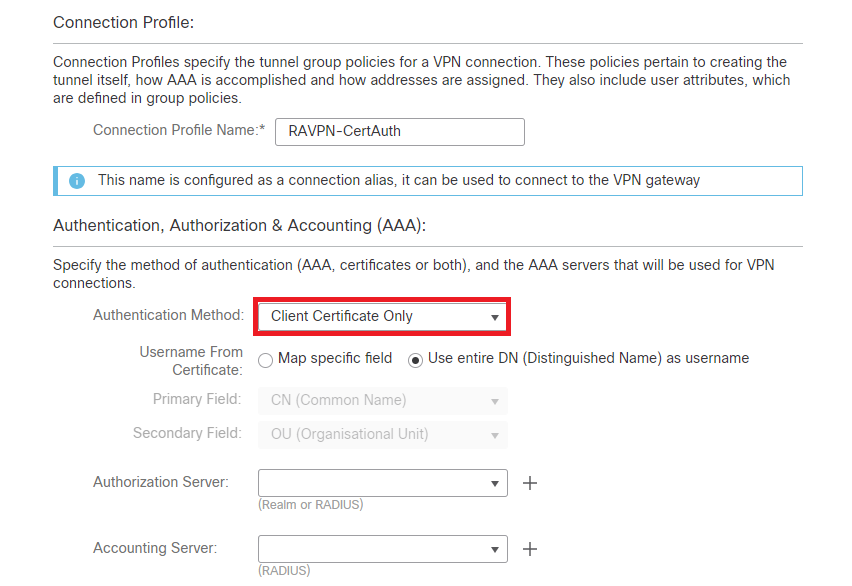

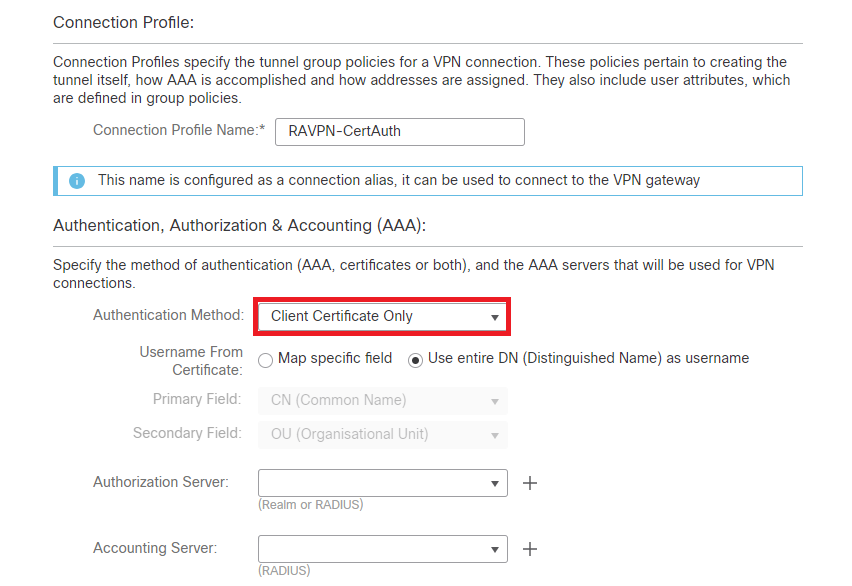

Etapa 4. Insira o Connection Profile Namee selecione o Método de autenticação comoClient Certificate Only em Authentication, Authorization and Accounting (AAA).

Selecionar método de autenticação

Selecionar método de autenticação

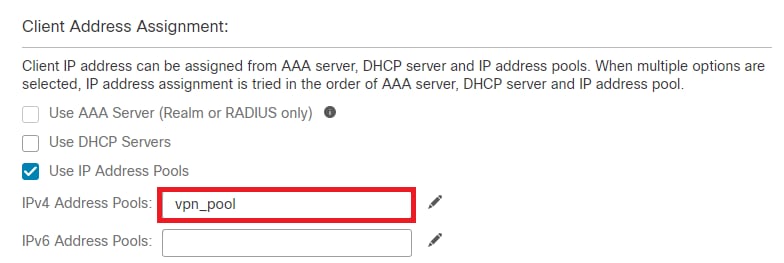

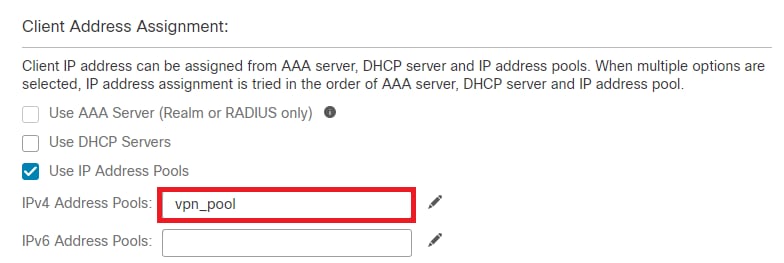

Etapa 5. Clique em Use IP Address Pools em Client Address Assignment e selecione o pool de endereços IPv4 criado anteriormente.

Selecionar Atribuição de Endereço de Cliente

Selecionar Atribuição de Endereço de Cliente

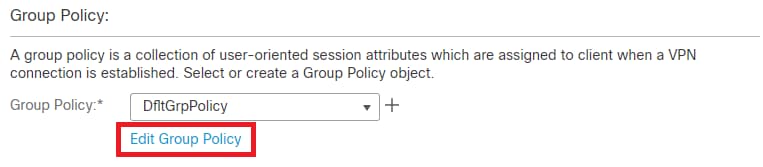

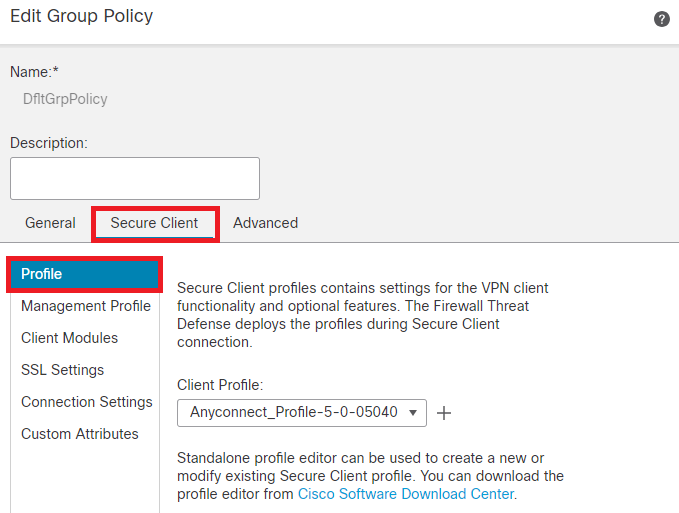

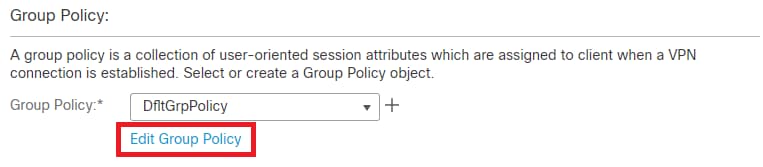

Etapa 6. Edite a Diretiva de Grupo.

Editar Política de Grupo

Editar Política de Grupo

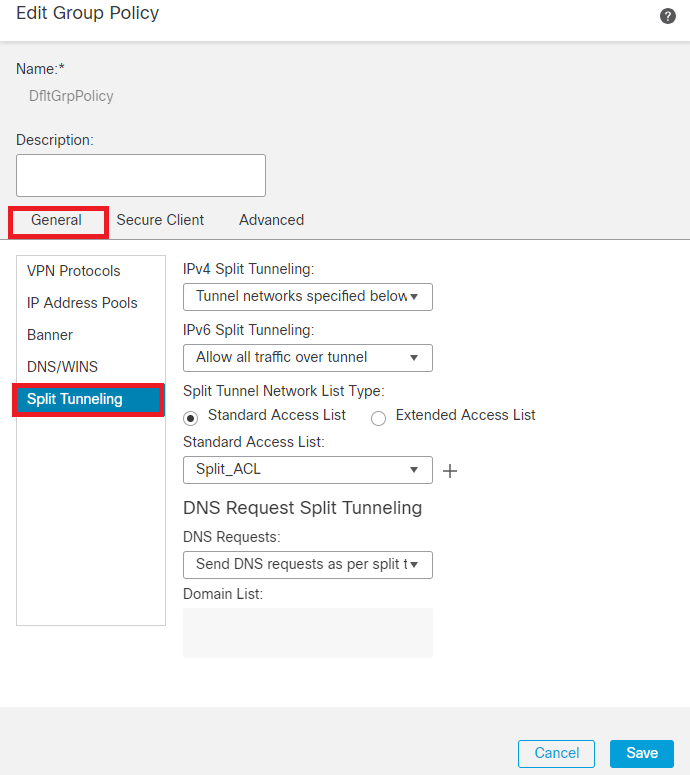

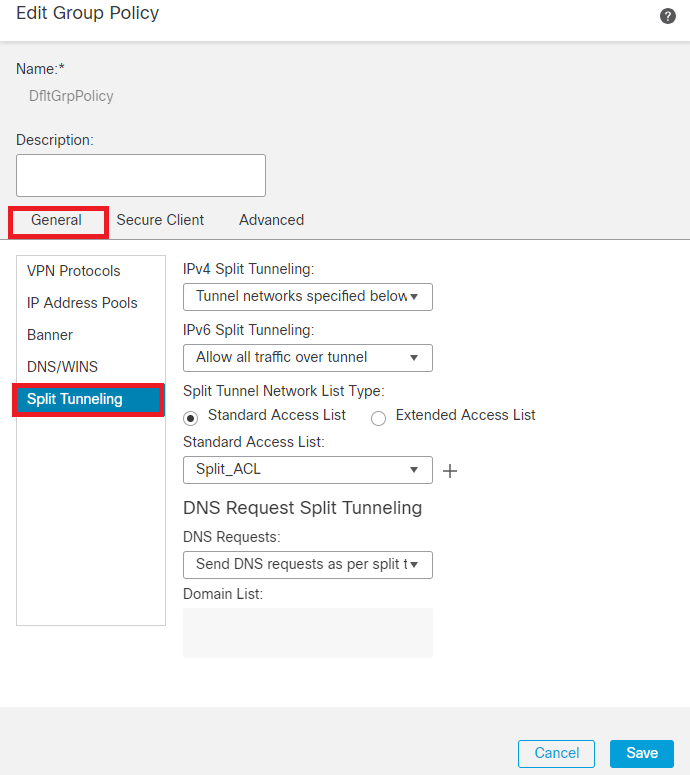

Passo 7. Navegue até General > Split Tunneling , selecione Tunnel networks specified below e selecione Standard Access List em Tipo de lista de rede de túnel dividido.

Selecione a ACL criada anteriormente.

Adicionar tunelamento dividido

Adicionar tunelamento dividido

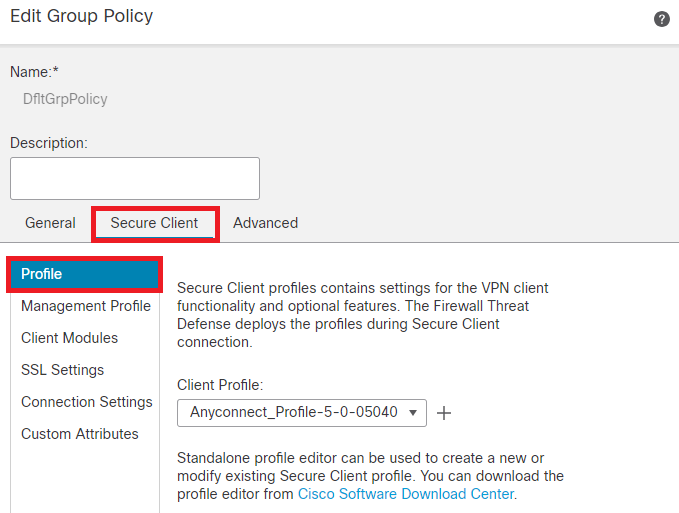

Etapa 8. Navegue até Secure Client > Profile , selecione o Client Profile e clique em Save.

Adicionar perfil de cliente seguro

Adicionar perfil de cliente seguro

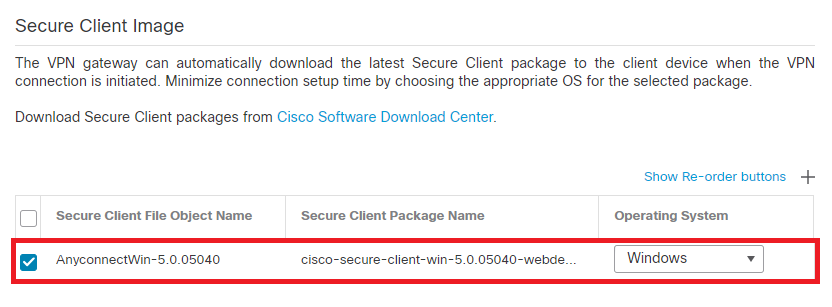

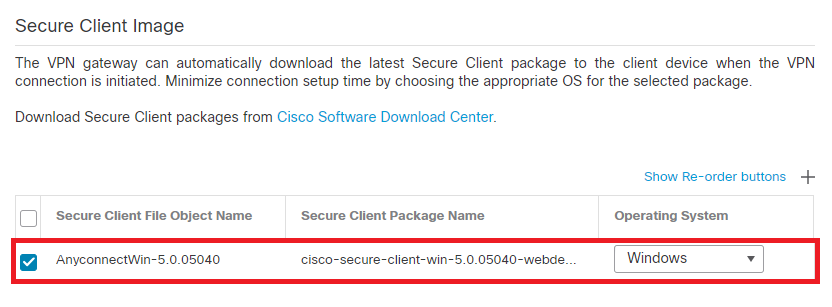

Etapa 9. Clique em Next, selecione o Secure Client Image e clique em Next.

Adicionar Imagem de Cliente Segura

Adicionar Imagem de Cliente Segura

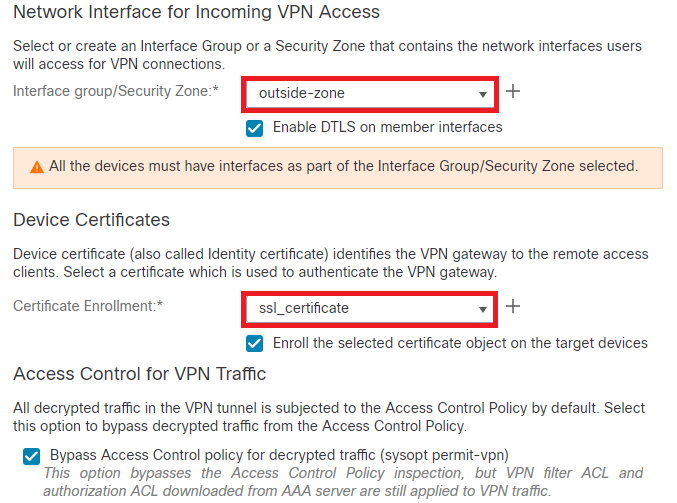

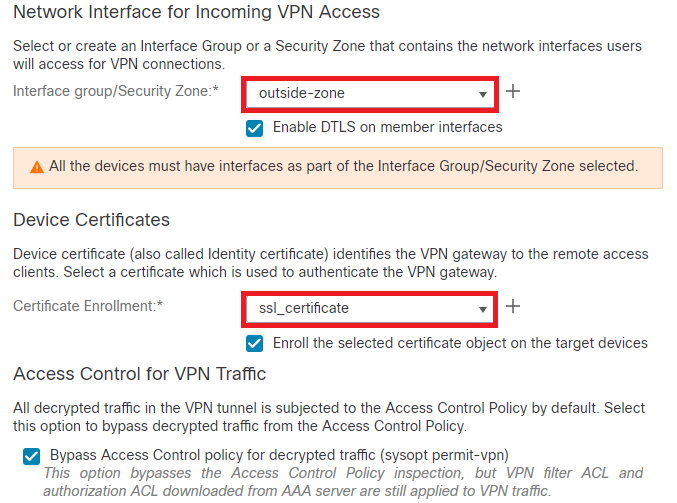

Etapa 10. Selecione a Interface de rede para acesso VPN, escolha a opção Device Certificates e marque sysopt permit-vpn e clique em Next.

Adicionar Controle de Acesso para Tráfego VPN

Adicionar Controle de Acesso para Tráfego VPN

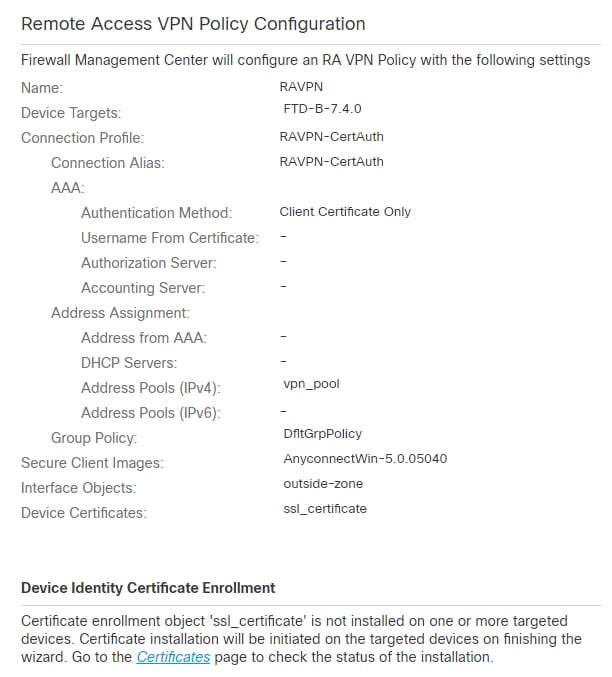

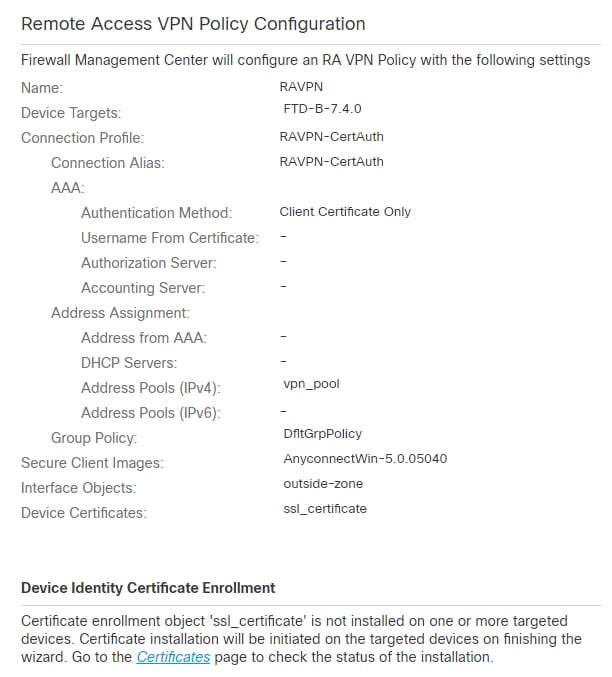

Etapa 11. Finalmente, revise todas as configurações e clique em Finish.

Configuração da Política de VPN de Acesso Remoto

Configuração da Política de VPN de Acesso Remoto

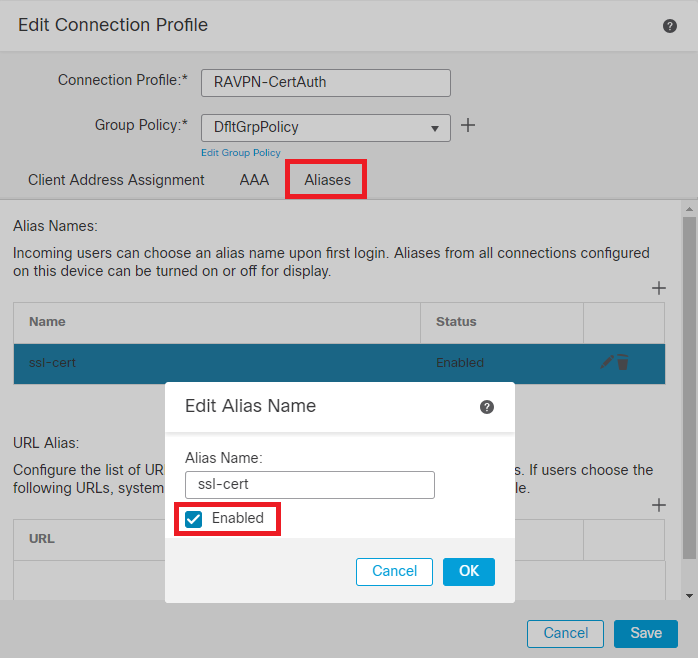

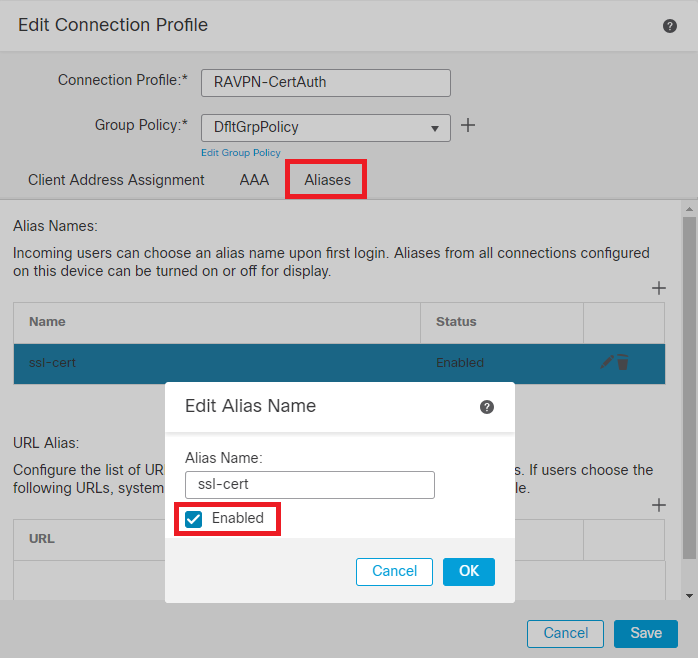

Etapa 12. Quando a configuração inicial da VPN de acesso remoto estiver concluída, edite o Perfil de conexão criado e vá para Aliases.

Etapa 13. Configure group-alias clicando no ícone de adição (+).

Editar alias do grupo

Editar alias do grupo

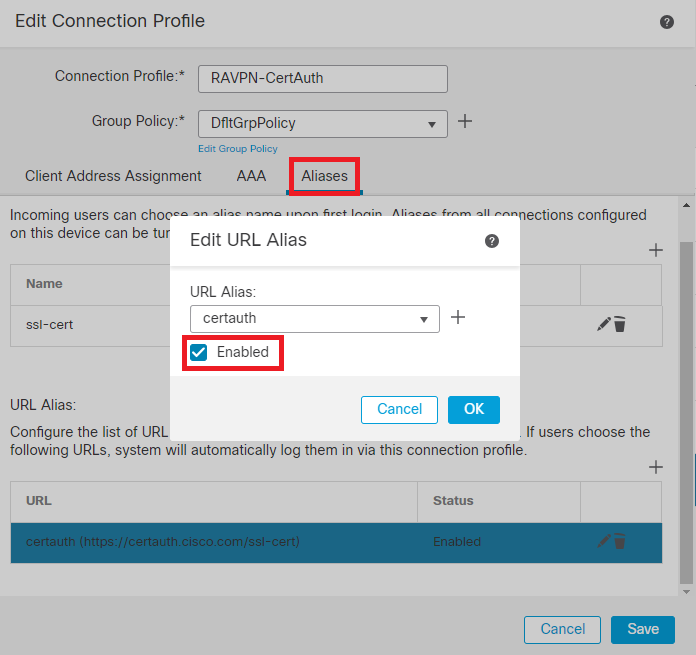

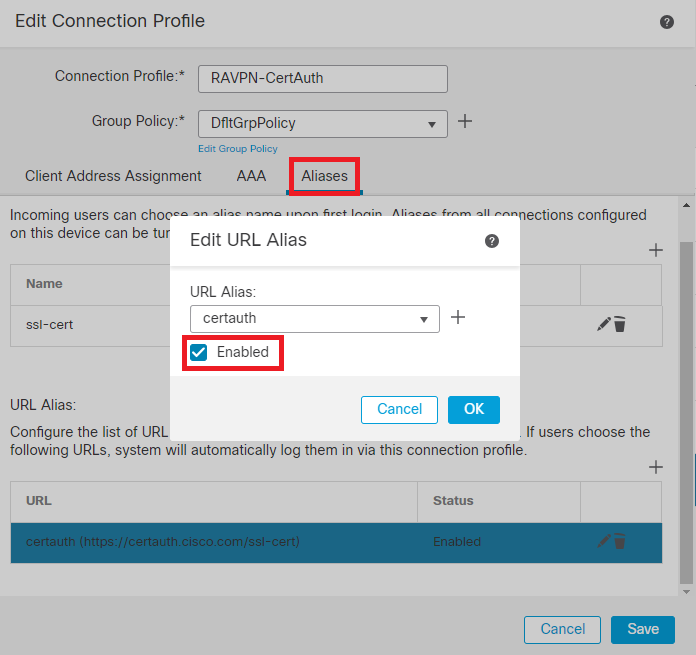

Etapa 14. Configure group-url clicando no ícone de adição (+). Use a mesma URL de grupo configurada anteriormente no Perfil do cliente.

Editar URL do grupo

Editar URL do grupo

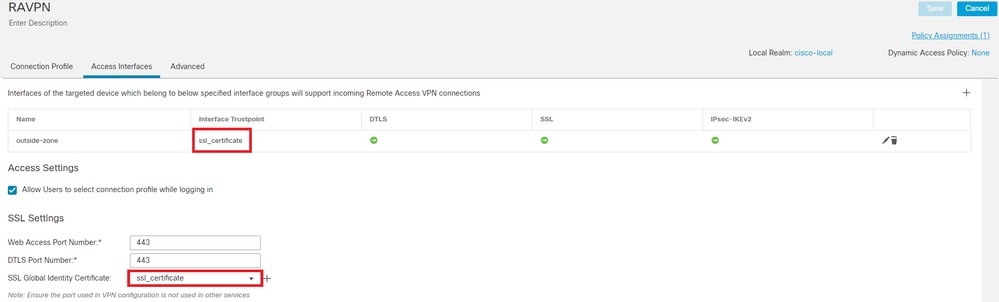

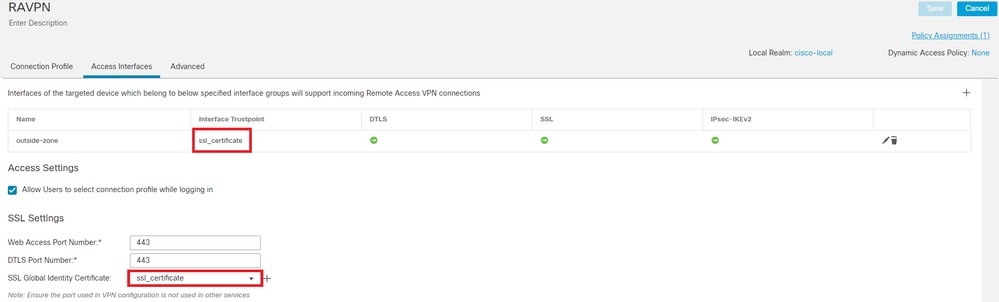

Etapa 15. Navegue até Interfaces de acesso. Selecione Interface Truspoint e nasSSL Global Identity Certificate configurações de SSL.

Editar interfaces de acesso

Editar interfaces de acesso

Etapa 16. CliqueSave e implante essas alterações.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

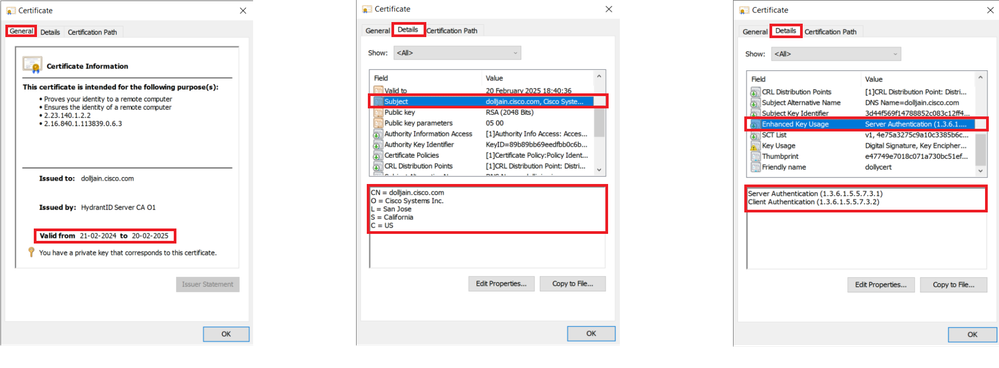

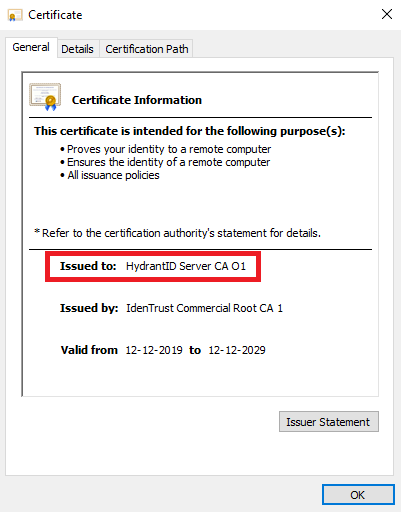

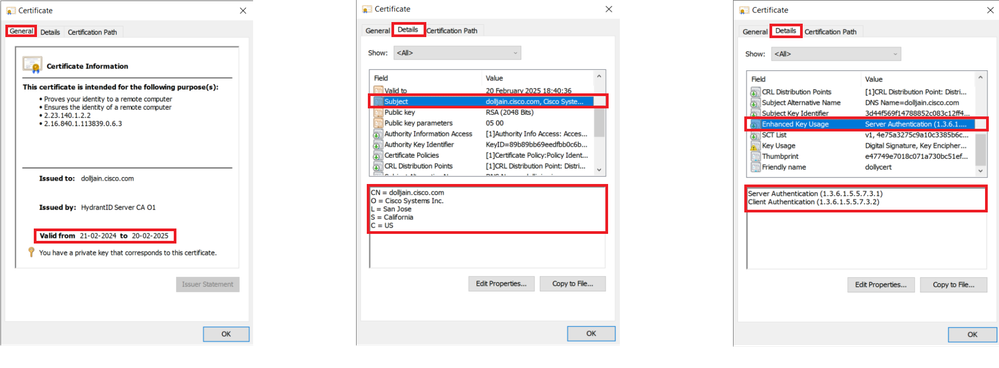

1. O PC cliente seguro deve ter o certificado instalado com uma data, assunto e EKU válidos no PC do usuário. Este certificado deve ser emitido pela CA cujo certificado está instalado no FTD, como mostrado anteriormente. Aqui, a identidade ou o certificado do usuário é emitido por "auth-risaggar-ca".

Destaques do certificado

Destaques do certificado

Observação: o certificado do cliente deve ter o EKU (Enhanced Key Usage) de "Autenticação do cliente".

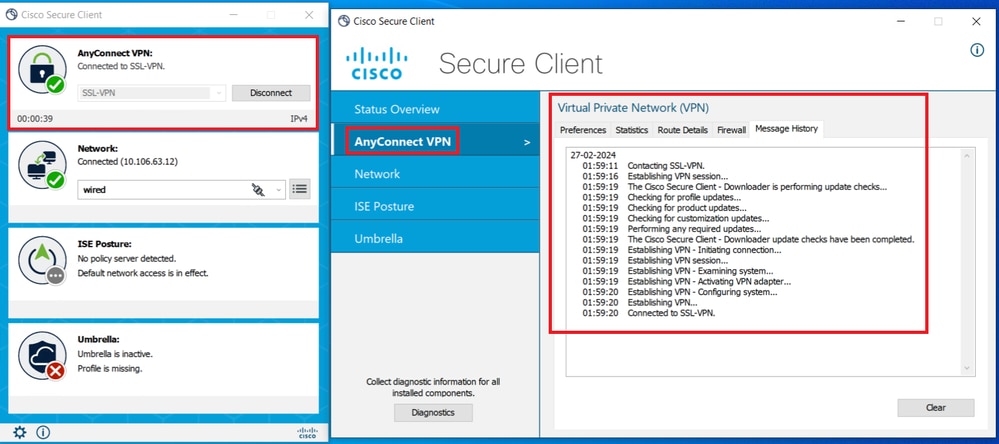

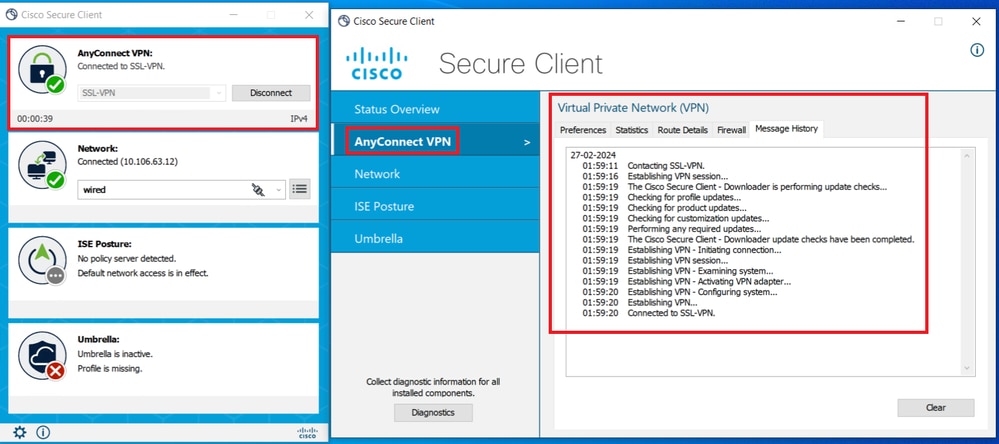

2. O Cliente Seguro deve estabelecer a conexão.

Conexão de Cliente Seguro Bem-sucedida

Conexão de Cliente Seguro Bem-sucedida

3. Execute show vpn-sessiondb anyconnect para confirmar os detalhes de conexão do usuário ativo no grupo de túneis usado.

firepower# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : dolljain.cisco.com Index : 8 Assigned IP : 10.20.20.1 Public IP : 72.163.X.X Protocol : AnyConnect-Parent SSL-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 Bytes Tx : 14402 Bytes Rx : 9652 Group Policy : DfltGrpPolicy Tunnel Group : RAVPN-CertAuth Login Time : 08:32:22 UTC Mon Mar 18 2024 Duration : 0h:03m:59s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 0ac5de050000800065f7fc16 Security Grp : none Tunnel Zone : 0

Troubleshooting

Esta seção disponibiliza informações para a solução de problemas de configuração.

1. As depurações podem ser executadas a partir da CLI de diagnóstico do FTD:

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. Consulte este guia para obter informações sobre problemas comuns.

Adicionar chave RSA

Adicionar chave RSA

Feedback

Feedback