Configurar a integração Cisco Security Awareness com o Cisco Secure Email Gateway

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve as etapas necessárias para configurar a integração do Cisco Security Awareness (CSA) com o Cisco Secure Email Gateway.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conceitos e configuração do Cisco Secure Email Gateway

- Serviço em nuvem CSA

Componentes Utilizados

As informações neste documento são baseadas no AsyncOS para SEG 14.0 e posterior.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Criar e enviar simulações de phishing do CSA Cloud Service

Etapa 1. Faça login no CSA Cloud Service

Consulte:

1. https://secat.cisco.com/ para a região AMÉRICAS

2. https://secat-eu.cisco.com/ para a região Europa

Etapa 2. Criar um destinatário de e-mail de phishing

Navegue até Environment > Users > Add New User e preencha os campos E-mail, Nome, Sobrenome e Idioma e clique em Save Changesconforme mostrado na imagem.

Captura de tela da página da interface do usuário para adicionar um novo usuário

Captura de tela da página da interface do usuário para adicionar um novo usuário

Observação: uma senha precisa ser definida apenas para um usuário administrador do CSA autorizado a criar e iniciar simulações.

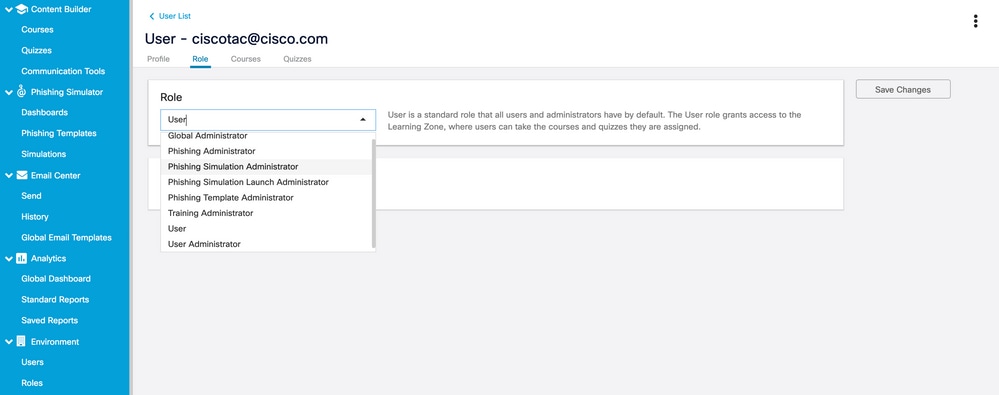

A função do usuário pode ser selecionada depois que o usuário é criado. Você pode selecionar a função no menu suspenso como indicado nesta imagem:

Exibição das opções suspensas de função de usuário

Exibição das opções suspensas de função de usuário

Marque a caixa de seleçãoUser is Phishing Recipient > Save Changesconforme mostrado na imagem.

captura de tela mostrando que a caixa de seleção "O usuário é o destinatário de phishing" está ativada

captura de tela mostrando que a caixa de seleção "O usuário é o destinatário de phishing" está ativada

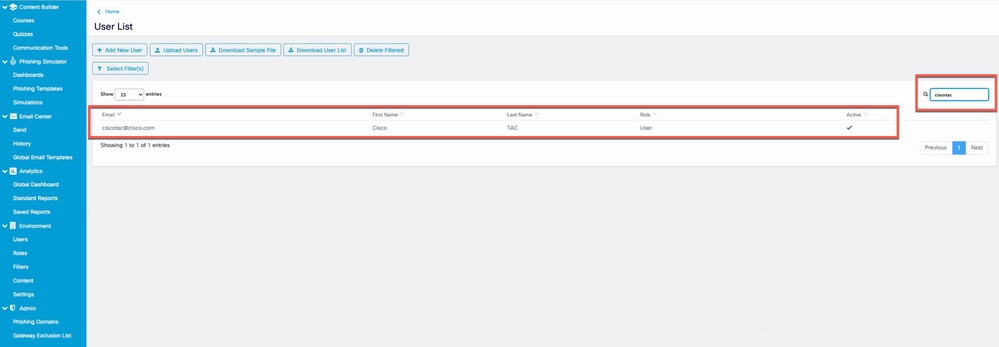

Verifique se o usuário foi adicionado com êxito e se está listado quando pesquisado com base no endereço de e-mail no filtro, conforme mostrado na imagem.

Captura de tela do novo usuário na lista de usuários

Captura de tela do novo usuário na lista de usuários

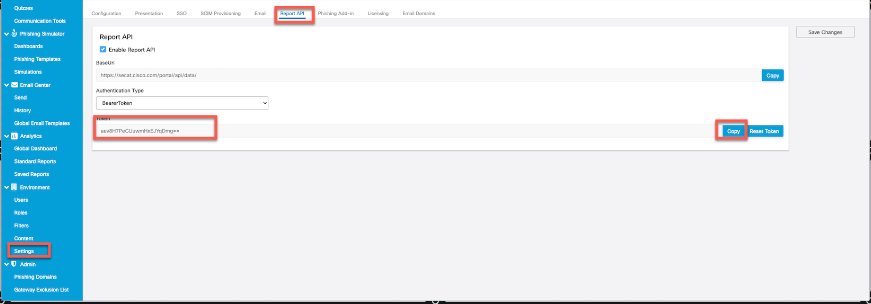

Etapa 3. Habilitar API de Relatório

Navegue até Environments > Settings > Report API e verificarEnable Report API > Save Changes .

Observação: anote o Bearer Token. Você precisa disso para integrar o SEG ao CSA.

Captura de tela mostrando que a caixa de seleção "Habilitar API de Relatório" está habilitada.

Captura de tela mostrando que a caixa de seleção "Habilitar API de Relatório" está habilitada.

Etapa 4. Criar Simulações de Phishing

a. Navegue até Phishing Simulator > Simulations > Create New Simulation e selecione um Template na lista disponível, como mostrado na imagem.

Captura de tela destacando o botão "Criar nova simulação"

Captura de tela destacando o botão "Criar nova simulação"

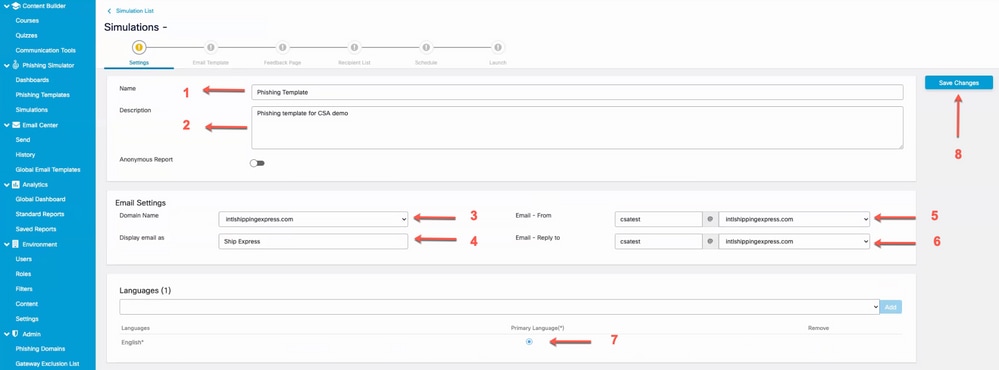

b. Preencha estas informações:

- Selecione um nome para o modelo.

- Descrever o modelo.

- Nome de domínio para o qual o email de phishing é enviado.

- O nome de exibição do email de phishing.

- Endereço de e-mail de (selecione no menu suspenso).

- Endereço para resposta (selecione no menu suspenso).

- Selecione o idioma.

- Salvar alterações.

Captura de tela destacando campos que precisam ser preenchidos na configuração de uma nova simulação

Captura de tela destacando campos que precisam ser preenchidos na configuração de uma nova simulação

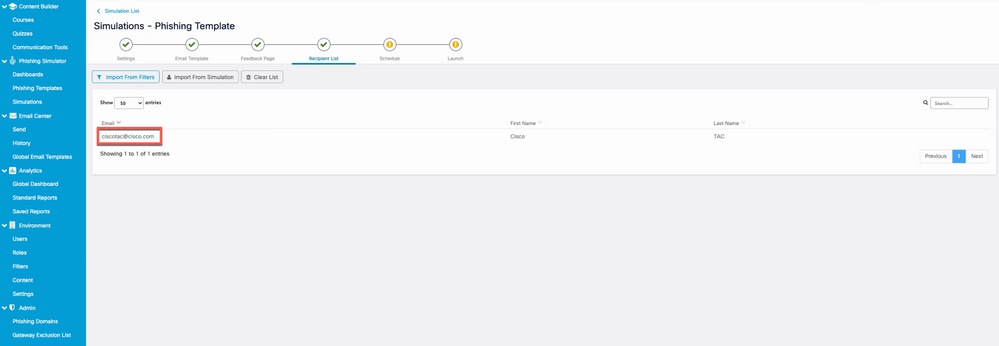

c. Clique em Import from Filters e adicionar os destinatários de e-mail de phishing à Recipient Listconforme mostrado na imagem.

Captura de tela destacando o botão "Importar de filtros"

Captura de tela destacando o botão "Importar de filtros"

Você pode filtrar usuários por idioma ou gerentes. Clique em Add conforme mostrado na imagem.

Captura de tela da caixa de diálogo Filtrar usuários para filtrar por idioma ou gerente

Captura de tela da caixa de diálogo Filtrar usuários para filtrar por idioma ou gerente

Aqui está um exemplo do usuário que foi criado na Etapa 2. que agora foi adicionado à lista de destinatários conforme mostrado na imagem.

Captura de tela do usuário criado anteriormente listado como um destinatário para a simulação de phishing

Captura de tela do usuário criado anteriormente listado como um destinatário para a simulação de phishing

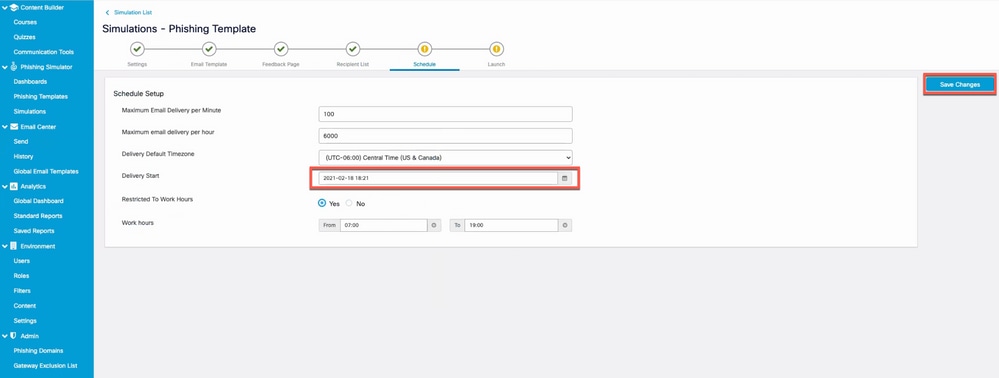

d. Defina oDelivery Startdata e Save alterações para agendar a campanha, conforme mostrado na imagem.

Captura de tela destacando o campo Início da entrega

Captura de tela destacando o campo Início da entrega

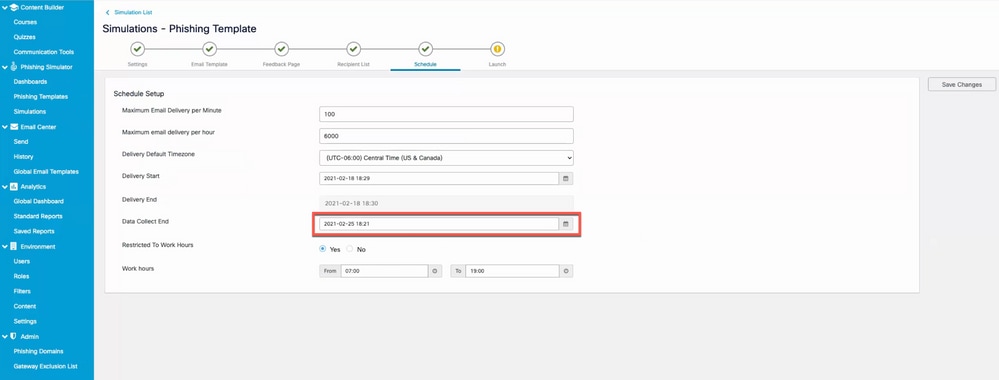

Depois que a data de início for escolhida, a opção para selecionar a end date para a campanha está ativado como mostrado na imagem.

Captura de tela do realce do campo Data Collect End, que designa quando a simulação deve terminar

Captura de tela do realce do campo Data Collect End, que designa quando a simulação deve terminar

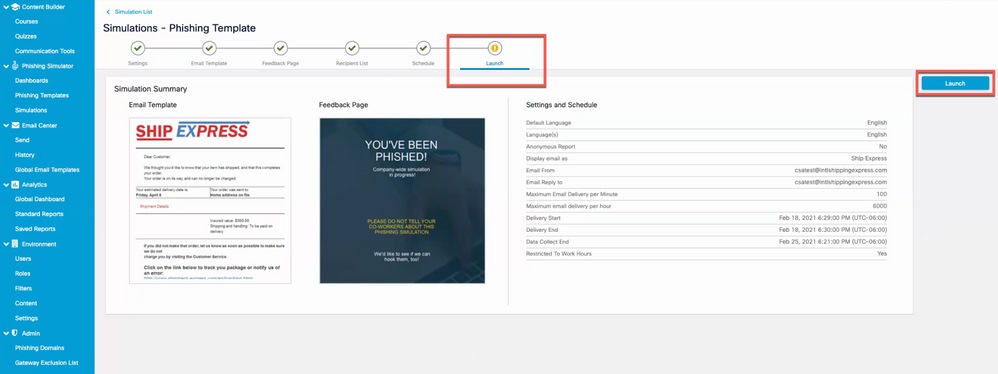

e. Clique em Launch para iniciar a campanha, como mostrado na imagem.

Captura de tela da aba final do assistente de criação de simulação onde a campanha pode ser iniciada

Captura de tela da aba final do assistente de criação de simulação onde a campanha pode ser iniciada

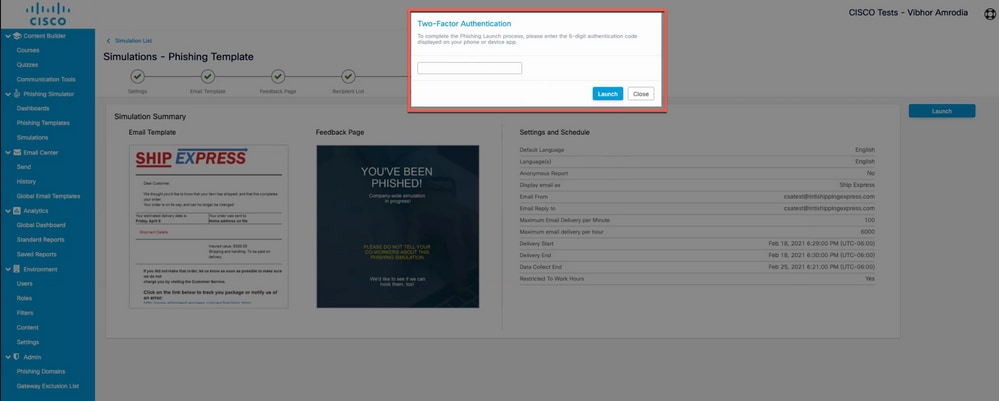

Um código de autenticação de dois fatores pode ser solicitado depois de clicar no botão Iniciar. Digite o código e clique em Launchconforme mostrado na imagem.

Captura de tela do pop-up solicitando o código de Autenticação de dois fatores

Captura de tela do pop-up solicitando o código de Autenticação de dois fatores

Etapa 5. Verificação de Simulações Ativas

Navegue até Phishing Simulator > Dashboards. A lista de simulação ativa atual fornece as simulações ativas. Você também pode clicar em Export as PDF e obtenha o mesmo relatório como mostrado na imagem.

Captura de tela do painel de simulações de phishing

Captura de tela do painel de simulações de phishing

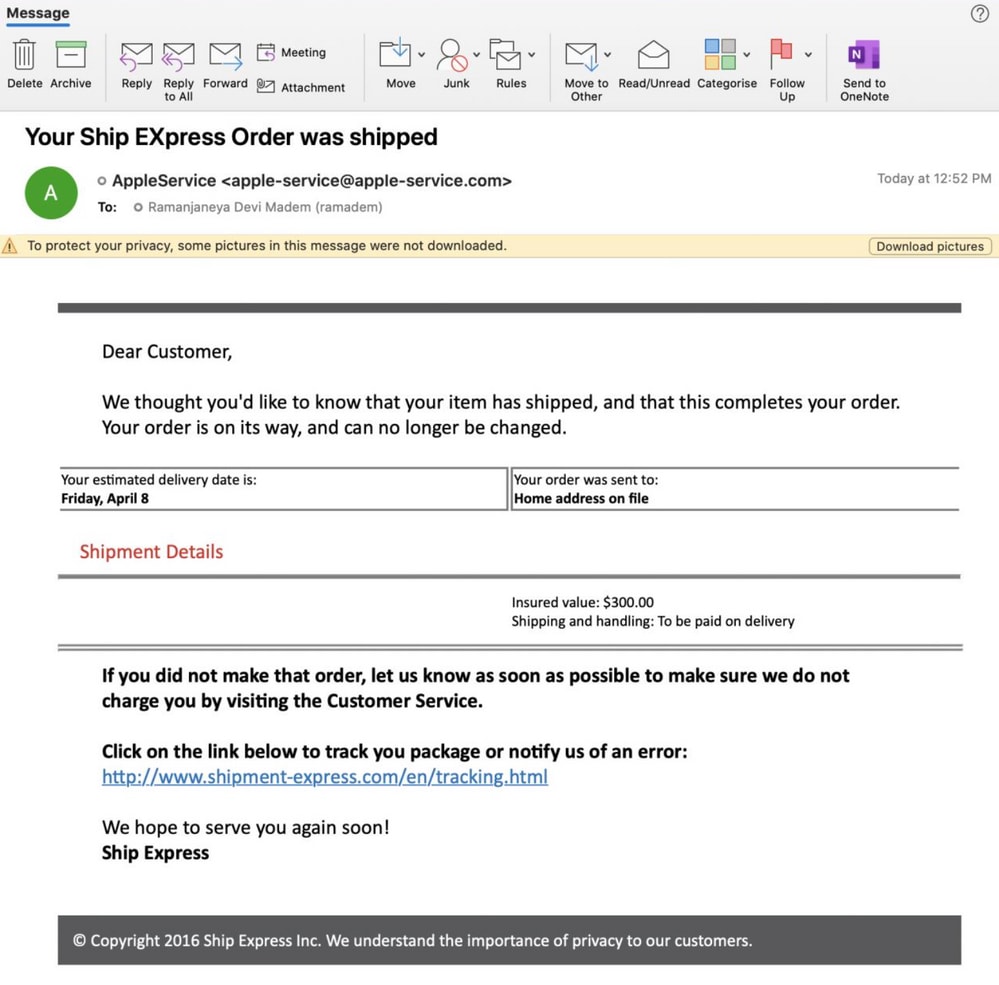

O que é visto no lado do destinatário?

Exemplo de um e-mail de simulação de phishing na caixa de entrada do destinatário.

Exemplo de e-mail simulado de phishing em uma caixa de correio de usuário

Exemplo de e-mail simulado de phishing em uma caixa de correio de usuário

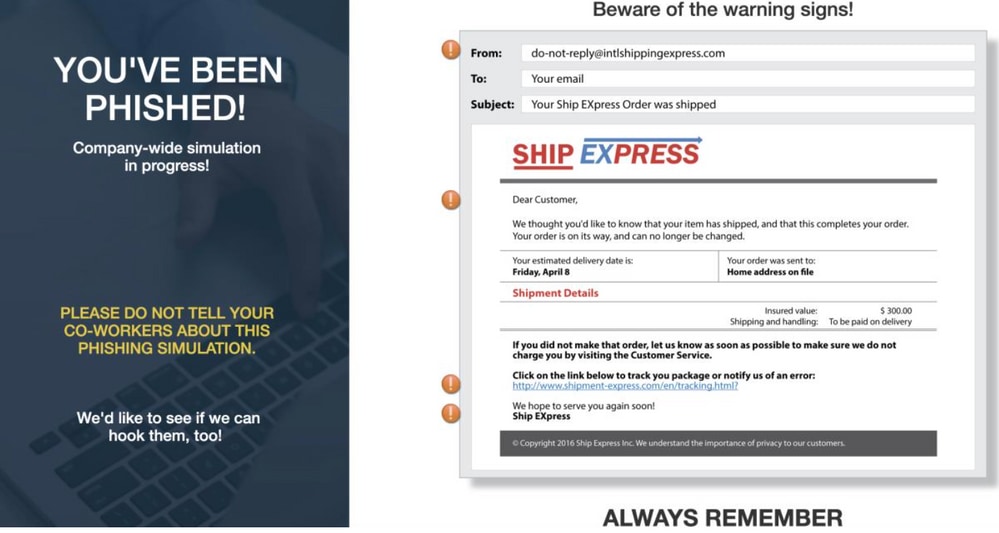

Quando o destinatário clica no URL, essa página de feedback é mostrada ao usuário e esse usuário aparece como parte da lista de Clientes Repetidos (que clicou livremente no URL do phishing) no CSA.

Exemplo da página de comentários que o usuário verá depois de clicar no URL no e-mail de phishing

Exemplo da página de comentários que o usuário verá depois de clicar no URL no e-mail de phishing

Verificar no CSA

A lista Repetir cliques é exibida emAnalytics > Standard Reports > Phishing Simulations > Repeat Clickersas shown in the image.

Captura de tela da página Repetir cliques

Captura de tela da página Repetir cliques

Configurar o Secure Email Gateway

Observação: na seção Create and Send Phishing Simulations a partir do CSA Cloud Service Etapa 3. ao ativar Report API , você anotou o token do portador. Mantenha isto à mão.

Captura de tela da página na API de relatório, onde o administrador pode encontrar o token do portador

Captura de tela da página na API de relatório, onde o administrador pode encontrar o token do portador

Etapa 1. Ative o recurso Cisco Security Awareness no Secure Email Gateway

Na GUI do Secure Email Gateway, navegue até Security Services > Cisco Security Awareness > Enable . Insira o Region e o CSA Token (Bearer Token obtido do CSA Cloud Service como mostrado na observação mencionada anteriormente) e envie e confirme as alterações.

Captura de tela da página de configurações do Cisco Security Awareness no Cisco Secure Email Gateway

Captura de tela da página de configurações do Cisco Security Awareness no Cisco Secure Email Gateway

Configuração de CLI

Tipo csaconfig para configurar o CSA através do CLI.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> edit

Currently used CSA Server is: https://secat.cisco.com

Available list of Servers:

1. AMERICAS

2. EUROPE

Select the CSA region to connect

[1]>

Do you want to set the token? [Y]>

Please enter the CSA token for the region selected :

The CSA token should not:

- Be blank

- Have spaces between characters

- Exceed 256 characters.

Please enter the CSA token for the region selected :

Please specify the Poll Interval

[1d]> Etapa 2. Permitir e-mails simulados de phishing do CSA Cloud Service

Nota: O CYBERSEC_AWARENESS_ALLOWED A política de fluxo de e-mail é criada por padrão com todos os mecanismos de varredura configurados como Off (Desativado), conforme mostrado aqui.

Captura de tela da política de fluxo de e-mail "CYBERSEC_AWARENESS_ALLOWED" com recursos de segurança desativados

Captura de tela da política de fluxo de e-mail "CYBERSEC_AWARENESS_ALLOWED" com recursos de segurança desativados

Para permitir que e-mails simulados de campanha de phishing do CSA Cloud Service ignorem todos os mecanismos de verificação no Secure Email Gateway:

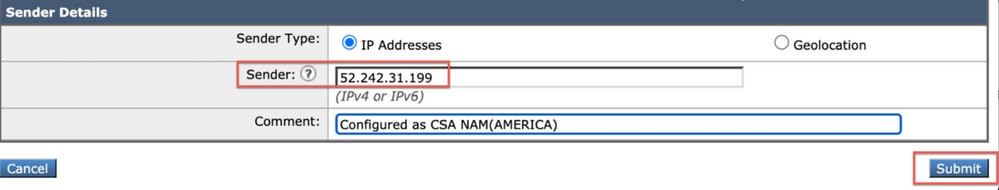

a. Crie um novo grupo de remetente e atribua o CYBERSEC_AWARENESS_ALLOWED Política de fluxo de e-mail. Navegue até Mail Policies > HAT Overview > Add Sender Group e selecione a política CYBERSEC_AWARENESS_ALLOWED e defina a ordem como 1 e, em seguida, Submit and Add Senders.

b. Adicionar um remetente IP/domain or Geo Location de onde os emails da campanha de phishing são iniciados.

Navegue até Mail Polices > HAT Overview > Add Sender Group > Submit and Add Senders > Add the sender IP > Submit e Commit como mostrado na imagem.

Captura de tela de um grupo de remetente CyberSec_Awareness_Allowed com a política de fluxo de mensagens "CYBERSEC_AWARENESS_ALLOWED" selecionada.

Captura de tela de um grupo de remetente CyberSec_Awareness_Allowed com a política de fluxo de mensagens "CYBERSEC_AWARENESS_ALLOWED" selecionada.

Captura de tela da página de configurações do Cisco Security Awareness no Cisco Secure Email Gateway

Captura de tela da página de configurações do Cisco Security Awareness no Cisco Secure Email Gateway

Configuração de CLI:

1. Navegue até listenerconfig > Edit > Inbound (PublicInterface) > HOSTACCESS > NEW > New Sender Group .

2. Crie um novo grupo de remetentes com CYBERSEC_AWARENESS_ALLOWED política de e-mail e adicionar um domínio/IP do remetente de onde os e-mails da campanha de phishing são iniciados.

3. Defina a ordem do novo grupo de remetente como 1 e use o comando Move opção em listenerconfig > EDIT > Inbound (PublicInterface) > HOSTACCESS > MOVE .

4. Confirmar.

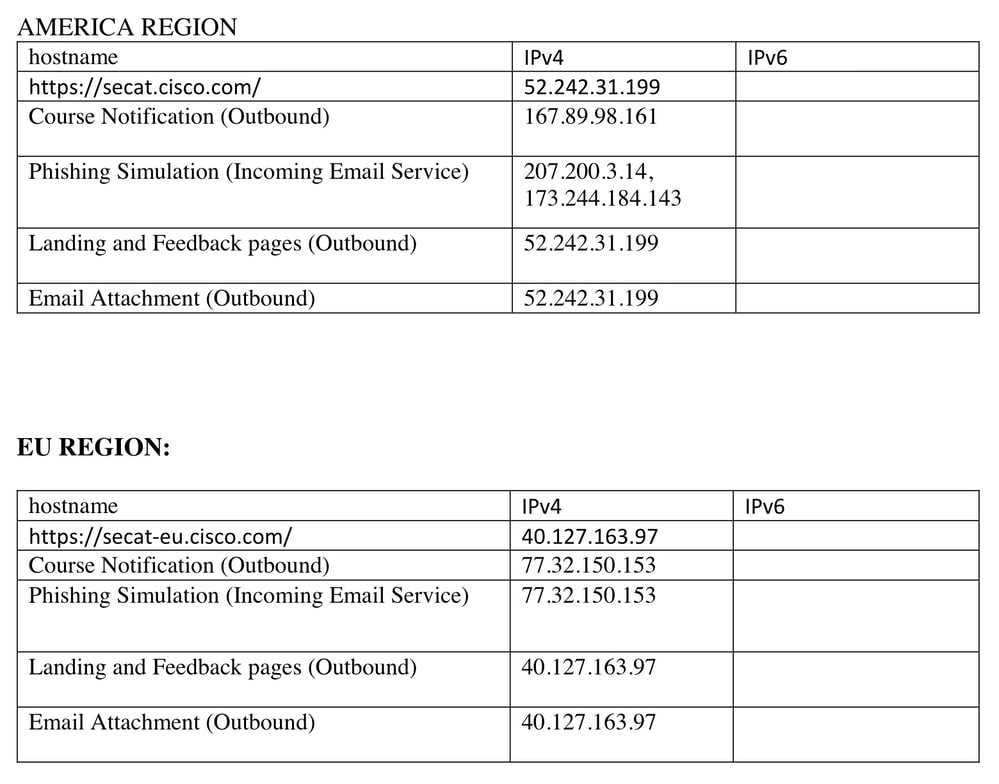

Observação: o IP do remetente é o endereço IP do CSA e se baseia na região selecionada. Consulte a tabela para obter o endereço IP correto a ser usado. Permita que esses endereços IP/nomes de host no firewall com número de porta 443 para SEG 14.0.0-xxx se conectem ao serviço de nuvem CSA.

Captura de tela dos endereços IP e nomes de host das regiões CSA Americas e EU

Captura de tela dos endereços IP e nomes de host das regiões CSA Americas e EU

Etapa 3. Executar ação no clique de repetição do SEG

Depois que os e-mails de phishing forem enviados e a lista de cliques repetidos for preenchida no SEG, uma política agressiva de recebimento de e-mail pode ser criada para agir sobre o e-mail para esses usuários específicos.

Crie uma nova Política agressiva de Recebimento de Email Personalizado e habilite Include Repeat Clickers List na seção do destinatário.

Na GUI, navegue até Mail Policies > Incoming Mail Policies > Add Policy > Add User > Include Repeat Clickers List > Submit e Commit as alterações.

Captura de tela da Política de recebimento de e-mails configurada para manipular e-mails destinados a cliques repetidos

Captura de tela da Política de recebimento de e-mails configurada para manipular e-mails destinados a cliques repetidos

Guia de solução de problemas

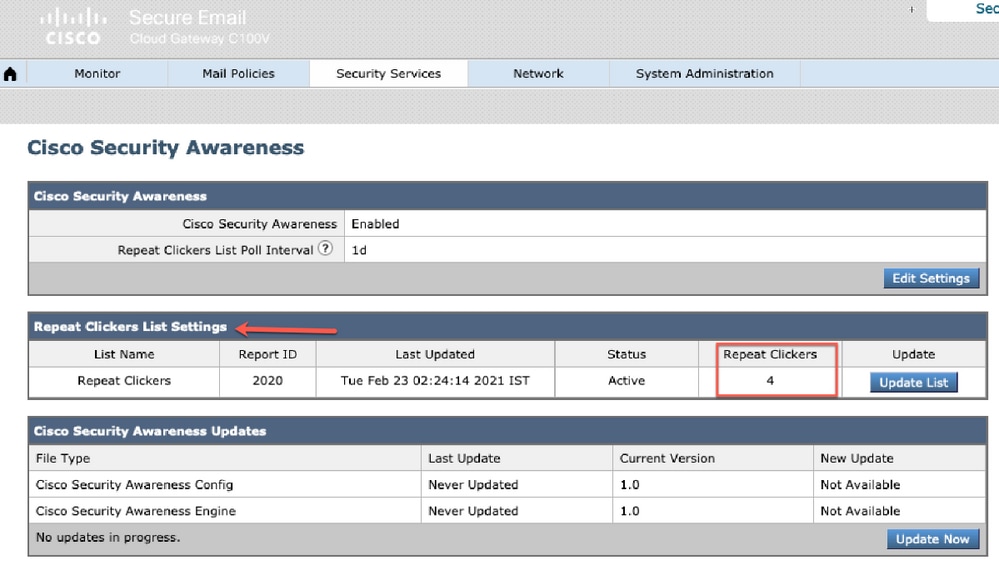

1. Navegue até csaconfig > SHOW_LISTpara ver os detalhes da lista de cliques repetidos.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> show_list

List Name : Repeat Clickers

Report ID : 2020

Last Updated : 2021-02-22 22:19:08

List Status : Active

Repeat Clickers : 4 2. Navegue até csaconfig > UPDATE_LIST se quiser forçar a atualização da lista de cliques repetidos.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> update_list

Machine: ESA An update for the Repeat Clickers list was initiated successfully.

3. Navegue até /data/pub/csa/ para ver se a lista de cliques repetidos foi baixada ou se há um erro. Aqui está o working setup:

Tue Jan 5 13:20:31 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Tue Jan 5 13:20:31 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Tue Jan 5 13:20:31 2021 Info: CSA: Trying to get the license expiry date: loop count 0

Tue Jan 5 13:20:31 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Tue Jan 5 13:20:31 2021 Info: CSA: Trying to download Repeat clickers list: loop count 0

Tue Jan 5 13:20:31 2021 Info: CSA: The update of the Repeat Clickers list was completed at [Tue Jan 5 13:20:29 2021]. Version: 1

Wed Jan 6 13:20:32 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list. Here is an output when you have entered the incorrect token:

Fri Feb 19 12:28:39 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Fri Feb 19 12:28:39 2021 Info: CSA: Trying to get the license expiry date: loop count 0

Fri Feb 19 12:28:39 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Fri Feb 19 12:28:43 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Fri Feb 19 12:28:43 2021 Info: CSA: Trying to download Repeat clickers list: loop count 0

Fri Feb 19 12:28:44 2021 Warning: CSA: The download of the Repeat Clickers list from the Cisco Security Awareness cloud service failed because of an invalid token. 4. Navegue até /data/log/heimdall/csa para obter logs detalhados.

Working output:

2021-01-05 13:20:22,292 INFO csa Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Tue Jan 5 13:20:22 2021: DEBUG: csa: THR : ExpiryPoller Trying to get the license expiry date : loop count 0

2021-01-05 13:20:22,293 INFO csa Trying to get the license expiry date: loop count 0

2021-01-05 13:20:22,293 INFO csa Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

2021-01-05 13:20:22,300 INFO requests.packages.urllib3.connectionpool Starting new HTTPS connection (1): secat.cisco.com

2021-01-05 13:20:27,343 INFO csa Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Tue Jan 5 13:20:27 2021: DEBUG: csa: THR : CSAPoller Trying to download Repeat clickers list: loop count 0

2021-01-05 13:20:27,343 INFO csa Trying to download Repeat clickers list: loop count 0

2021-01-05 13:20:27,344 INFO requests.packages.urllib3.connectionpool Starting new HTTPS connection (1): secat.cisco.com

Tue Jan 5 13:20:29 2021: INFO: csa: THR : CSAPoller Downloaded Repeat Clicker List.

Tue Jan 5 13:20:29 2021: INFO: csa: THR : CSAPoller Updated the repeat clickers list at [Tue Jan 5 13:20:29 2021] with version [1]

2021-01-05 13:20:29,934 INFO csa The update of the Repeat Clickers list was completed at [Tue Jan 5 13:20:29 2021]. Version: 1

Tue Jan 5 13:20:32 2021: DEBUG: csa: THR : CSAPoller Queue is empty: No need of any config update

Tue Jan 5 13:20:32 2021: DEBUG: csa: THR : CSAPoller Waiting for timeout of [86400.0]s or notify signal5. Navegue até data/csa/reports para obter a id do relatório em formato criptografado que contém os usuários.

6. A lista de contagens de cliques repetidos também pode ser vista na GUI. Navegue até Security Services > Cisco Security Awarenessconforme mostrado na imagem.

Página Cisco Security Awareness destacando o número de cliques repetidos" />Captura de tela dos Serviços de Segurança > Página Cisco Security Awareness destacando o número de cliques repetidos

Página Cisco Security Awareness destacando o número de cliques repetidos" />Captura de tela dos Serviços de Segurança > Página Cisco Security Awareness destacando o número de cliques repetidos

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

05-Apr-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Anvitha PrabhuLíder de entrega ao cliente da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback