Introdução

Este documento descreve a integração do Email Security Appliance (ESA) e do OKTA para a autenticação do Security Assertion Markup Language (SAML).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Diretório ativo

- Cisco Email Security Appliance 13.x.x ou versões posteriores

- OKTA

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O OKTA é um provedor de serviços de autenticação de dois fatores que adiciona uma camada de segurança à autenticação SAML.

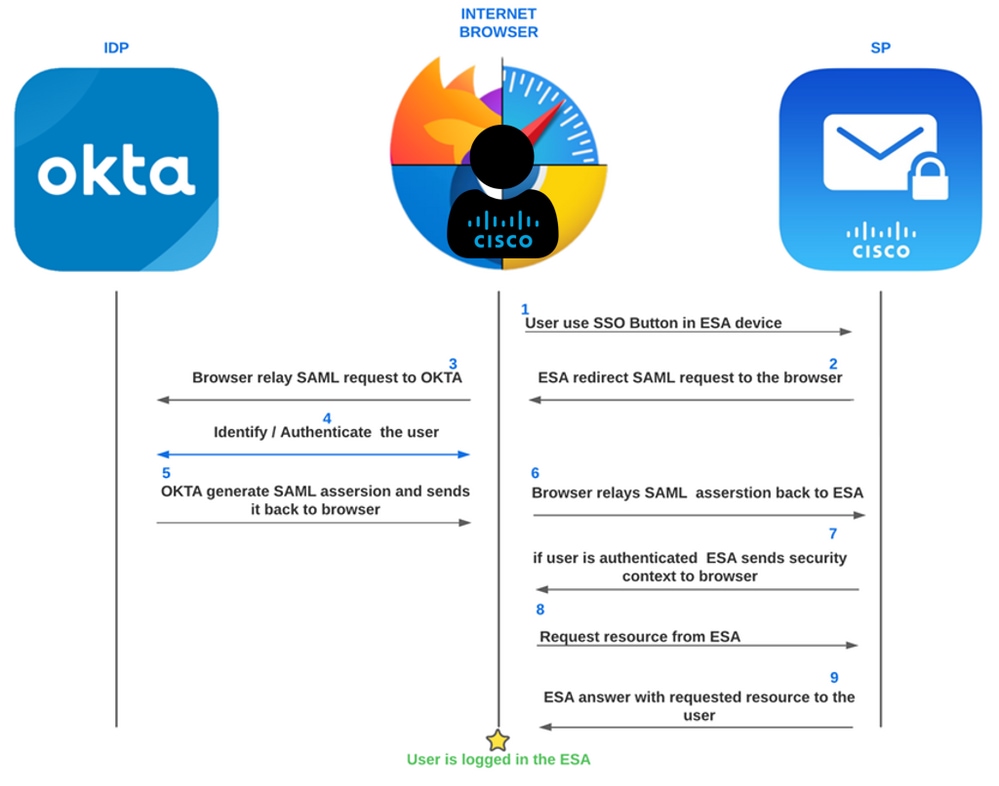

SAML é um método de federação para autenticações. Ele foi desenvolvido para fornecer acesso seguro e separar o provedor de identidade e o provedor de serviços.

O Identity Provider (IdP) é a identidade que armazena todas as informações dos usuários para permitir a autenticação (o que significa que o OKTA tem todas as informações do usuário para confirmar e aprovar uma solicitação de autenticação).

O provedor de serviços (SP) é o ESA.

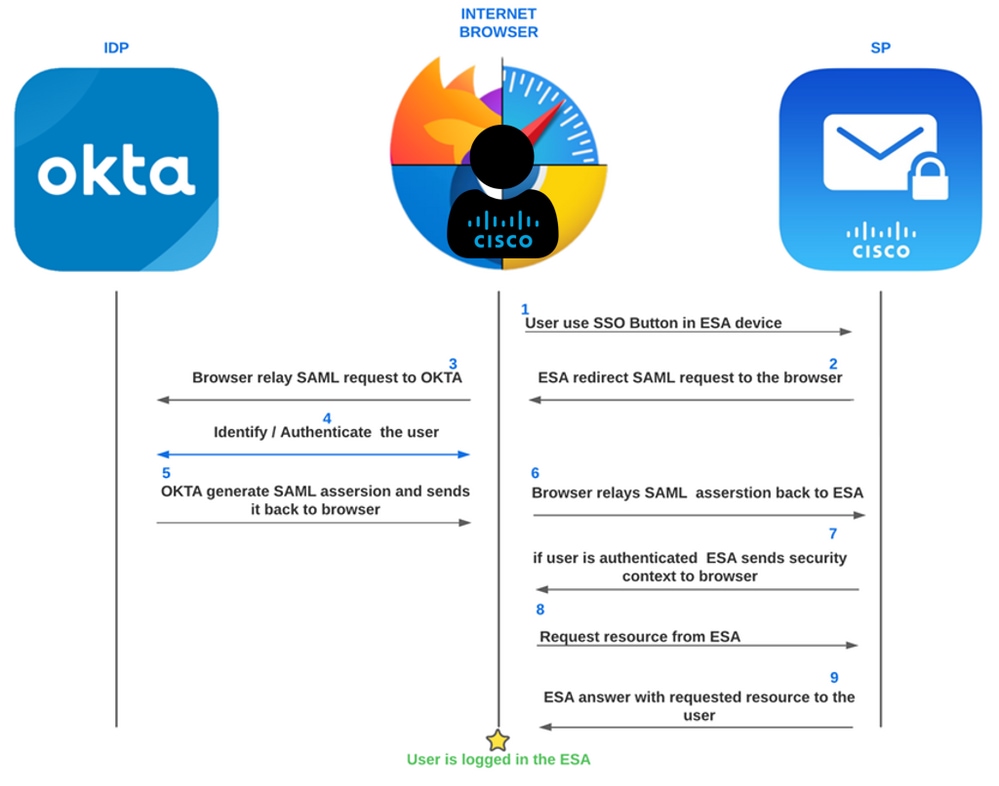

Processo ESA OKTA SAML

Processo ESA OKTA SAML

Configurar

Configuração do OKTA

- Criar OKTA

Application. Em seguida, navegue até Applications.

Introdução ao Okta

Introdução ao Okta

- Clique em

Create App Integration.

Processo de integração do Okta

Processo de integração do Okta

- Escolher

SAML 2.0 conforme mostrado na imagem.

SAML 2.0 do Okta

SAML 2.0 do Okta

- Edite a configuração da integração e configure um nome para a integração, o logotipo e as opções sobre visibilidade. Clique em

nextconforme mostrado na imagem.

Nome do aplicativo Okta

Nome do aplicativo Okta

- Nesta etapa, você configura a parte mais importante do IdP para permitir que os usuários autentiquem e enviem os parâmetros corretos no SAML.

Configuração do Okta

Configuração do Okta

- URL de signon único: O local para onde a asserção SAML é enviada com HTTP POST. Isso é geralmente conhecido como URL do SAML Assertion Consumer Service (ACS) para seu aplicativo.

Isso é usado na imagem das Etapas 5 e 6 sobre como o OKTA funciona.

- Use esta opção para URL do destinatário e URL de destino: marque essa opção.

- URI da Audiência (ID da Entidade SP): O identificador exclusivo definido pelo aplicativo que é o público-alvo da asserção SAML. Geralmente é a ID da entidade SP do aplicativo. Configure o mesmo que um URL de logon único.

- Nome de Usuário da Aplicação: Determina o valor default para um nome de usuário da aplicação do usuário. O nome de usuário do aplicativo é usado para a instrução de assunto da asserção. Use o e-mail.

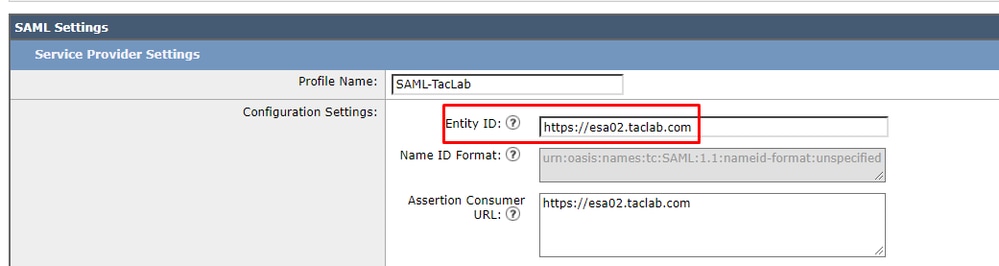

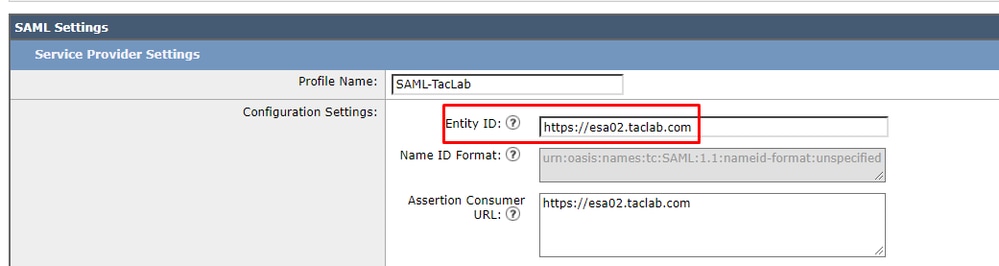

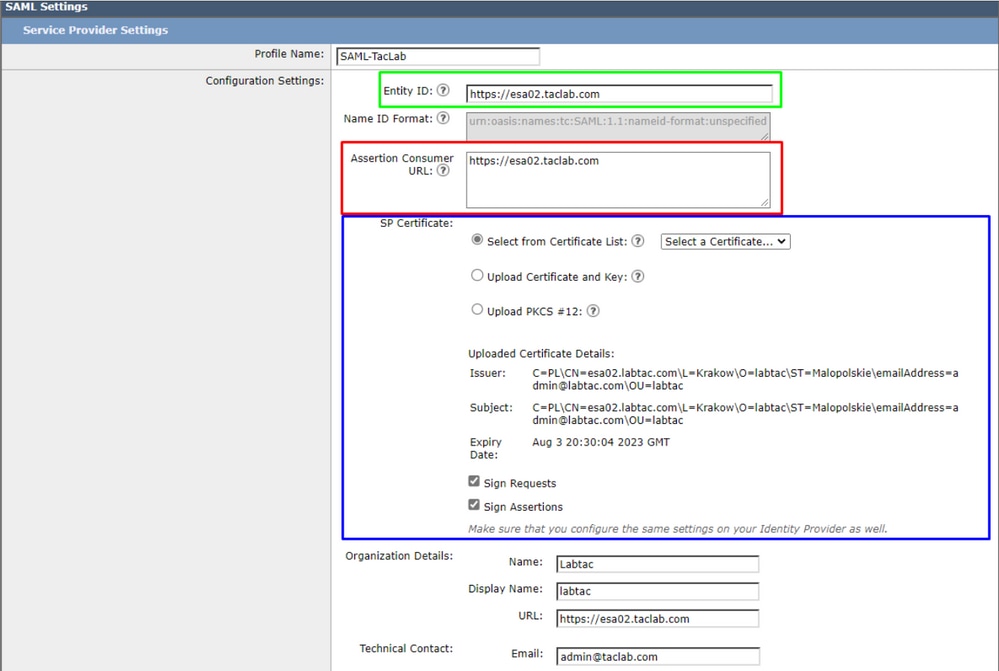

Para isso, você deve configurar o mesmo ESA a partir de System Administration > SAML > Service Provider Settings.

Configurações SAML de ESA

Configurações SAML de ESA

Observação: lembre-se de que o URL de início de sessão e o URI do público devem ser iguais ao seu URL de início de sessão do ESA.

- Formato do ID do Nome: Identifica as regras de processamento SAML e restrições para a instrução do assunto da asserção. Use o valor padrão 'Não especificado', a menos que o aplicativo exija explicitamente um formato específico. O formato de ID do nome não é especificado e o ESA não requer um formato de ID especificado.

Formato de ID de nome ESA

Formato de ID de nome ESA

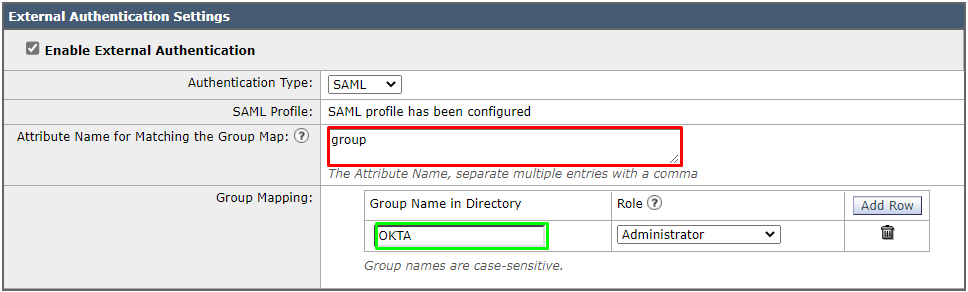

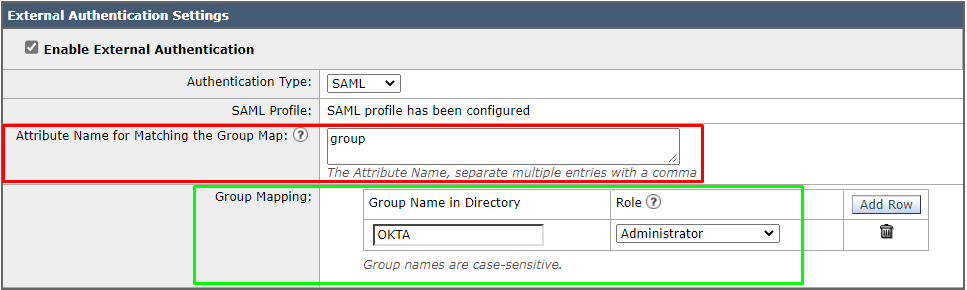

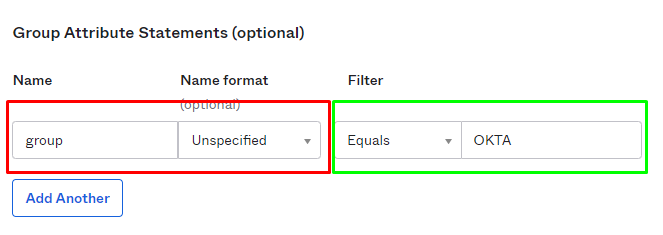

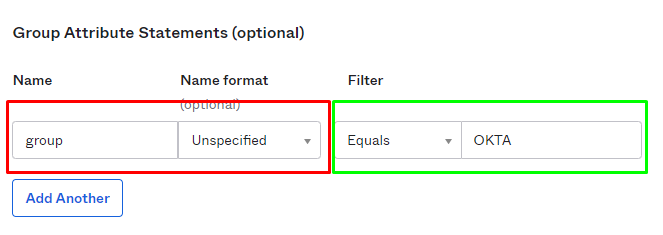

- Para a próxima etapa, configure como o ESA pesquisa os parâmetros recebidos pelo IdP para fazer uma correspondência para os usuários selecionados no grupo.

Nas mesmas janelas da Etapa 5, navegue até Group Attribute Statements e configurar os próximos parâmetros para permitir a autenticação.

Instruções de atributo de grupo OKTA

Instruções de atributo de grupo OKTA

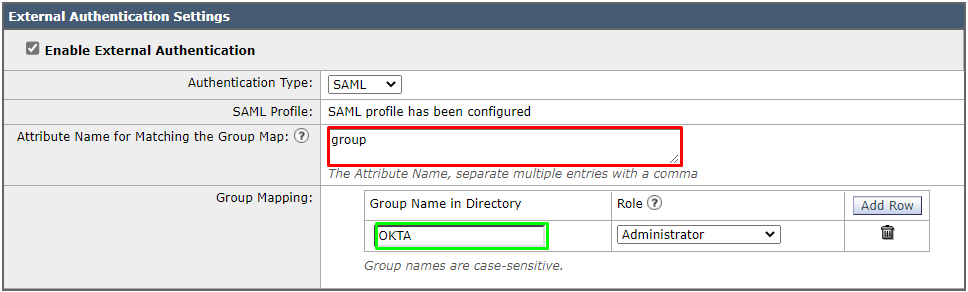

- Nome: Configure a palavra usada no ESA para

External Authentication Settigns via SAML (distinção entre maiúsculas e minúsculas).

- Filtro: Configurar

equals e o nome do grupo que você deseja usar para fazer uma correspondência no Dispositivo ESA para External Authentication Settings.

(A próxima imagem é apenas um exemplo de como ela fica quando você termina a parte de configuração do ESA).

Configuração de autenticação externa SAML ESA

Configuração de autenticação externa SAML ESA

- Somente para a etapa de verificação, verifique a visualização da SAML Assertion.

Informações de metadados OKTA

Informações de metadados OKTA

Depois disso, você pode clicar em next.

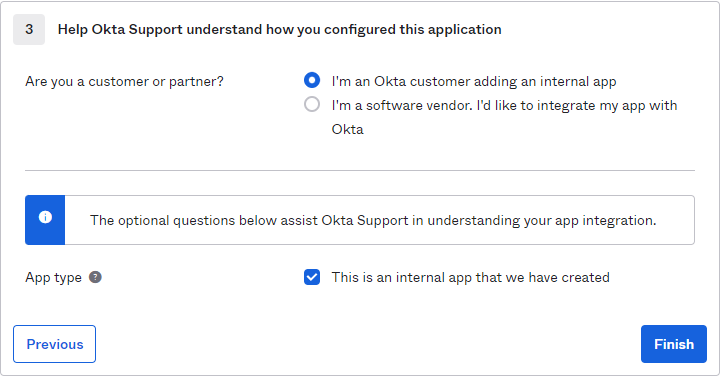

- Para finalizar o aplicativo no OKTA, você pode configurar os parâmetros como mostrado na próxima imagem.

Finalizando integração de aplicativos no Okta

Finalizando integração de aplicativos no Okta

Clique no botão Finish como na imagem.

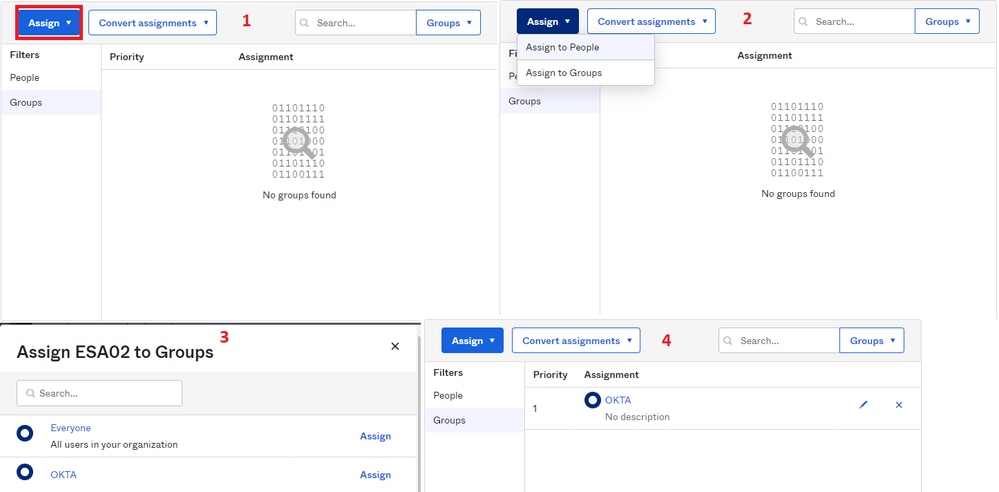

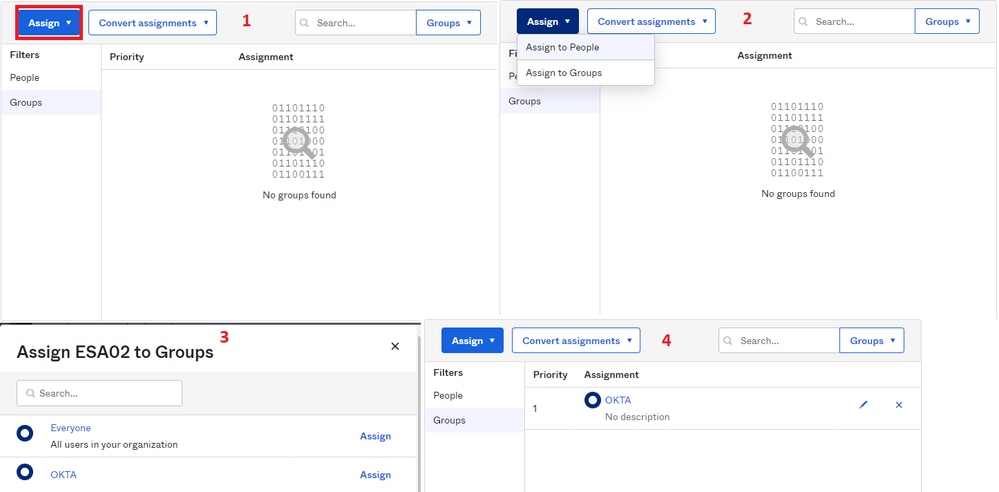

- Para finalizar a configuração no OKTA, você deve navegar para seu aplicativo e escolher as atribuições e os usuários ou grupos aos quais você permite a autenticação em seu aplicativo.

OKTA atribuindo grupos de usuários

OKTA atribuindo grupos de usuários

- O resultado é como mostrado nesta imagem:

Grupos atribuídos OKTA

Grupos atribuídos OKTA

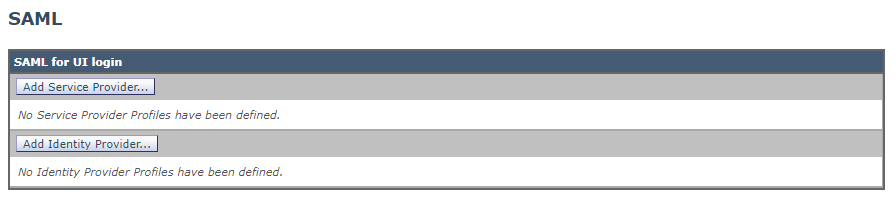

Configuração do ESA

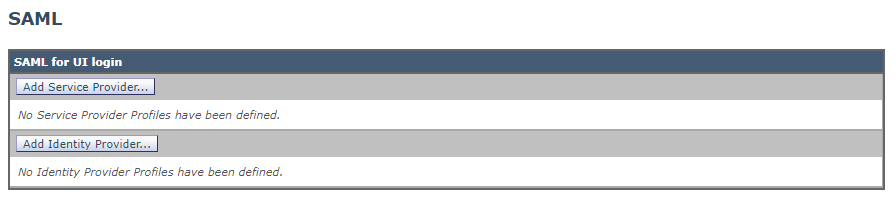

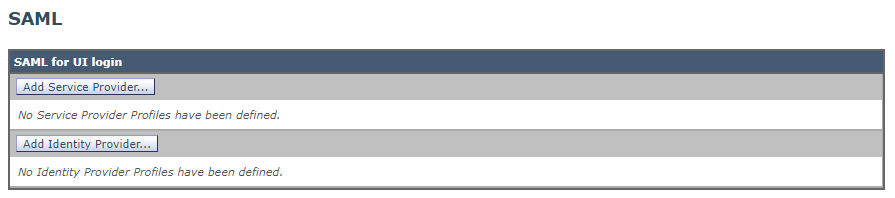

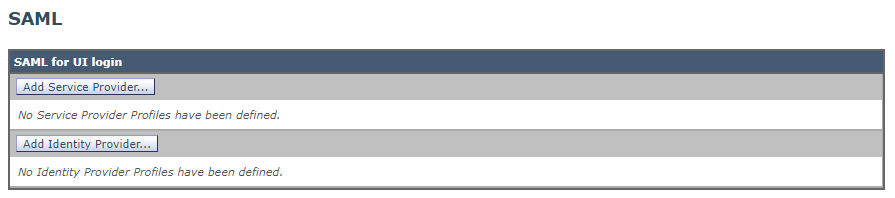

- Definir configurações SAML. Em seguida, navegue até

System Administration > SAML.

Configuração SAML ESA

Configuração SAML ESA

- Escolher

Add Service Provider como na imagem anterior.

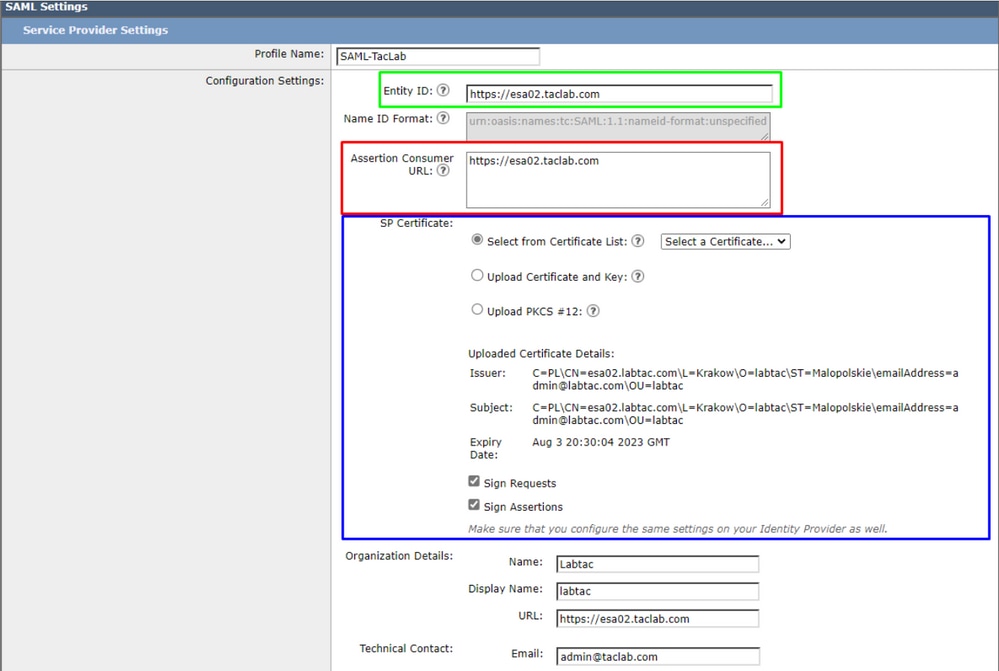

Configurações SAML de ESA

Configurações SAML de ESA

- ID da entidade: A ID da entidade do provedor de serviços é usada para identificar exclusivamente um provedor de serviços. O formato da ID da entidade do provedor de serviços é geralmente um URI.

Observação: lembre-se de que esse parâmetro deve ser igual em ESA e OKTA.

ID da entidade ESA

ID da entidade ESA

- URL do Consumidor de Asserção: O URL do Consumidor de Asserção é o URL que o Provedor de Identidade deve enviar para a asserção SAML após a autenticação bem-sucedida. A URL usada para acessar a interface da Web do equipamento deve ser a mesma que a URL do consumidor de asserção. Você precisa desse valor ao definir as configurações do provedor de serviços no provedor de identidade.

Observação: lembre-se de que esse parâmetro deve ser igual em ESA e OKTA.

URL de Asserção ESA

URL de Asserção ESA

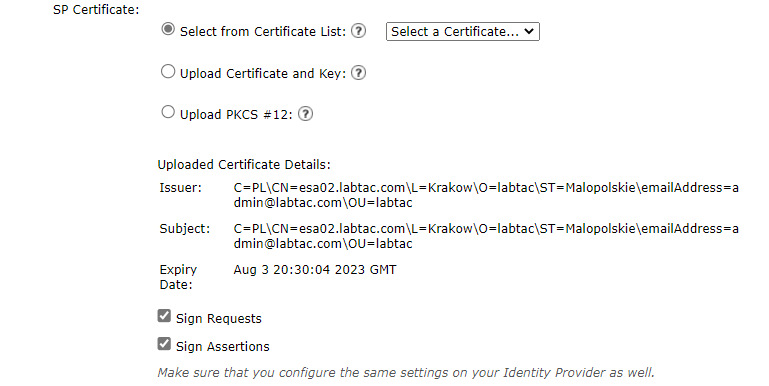

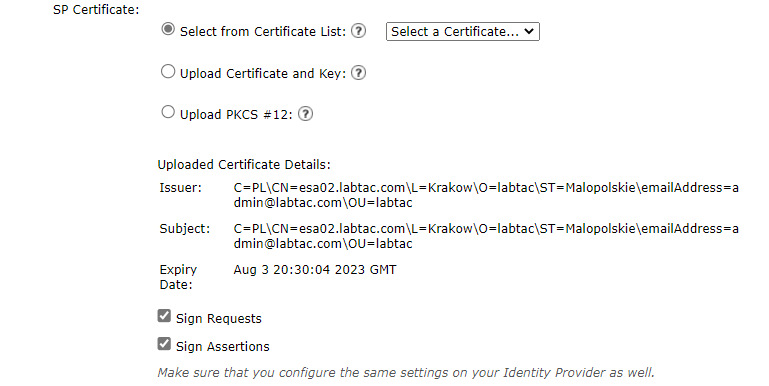

- Certificado SP: este é o certificado para o nome de host para o qual você configurou o URL do consumidor de asserção.

Certificado ESA

Certificado ESA

É melhor se você usar openssl no Windows ou Linux. Se quiser configurar um certificado autoassinado, você pode fazer isso com as próximas etapas ou pode usar seu certificado:

1. Crie a chave privada. Isso ajuda a habilitar a criptografia ou a descriptografia.

openssl genrsa -out domain.key 2048

2. Crie uma CSR (Certificate Signing Request, Solicitação de assinatura de certificado).

openssl req -key domain.key -new -out domain.csr

3. Crie o certificado autoassinado.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

Se desejar mais dias, você poderá alterar o valor após -days .

Observação: lembre-se de que, de acordo com as melhores práticas, você não deve colocar mais de 5 anos para os certificados.

Depois disso, você terá o certificado e as chaves para carregar no ESA na opção upload certificate and key.

Observação: se você quiser fazer upload do certificado no formato PKCS #12, é possível criá-lo após a Etapa 3.

(Opcional) Do formato PEM para o formato PKCS#12.

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

Para obter detalhes sobre a organização, você pode preenchê-la como desejar e clicar em enviar.

- Navegue até

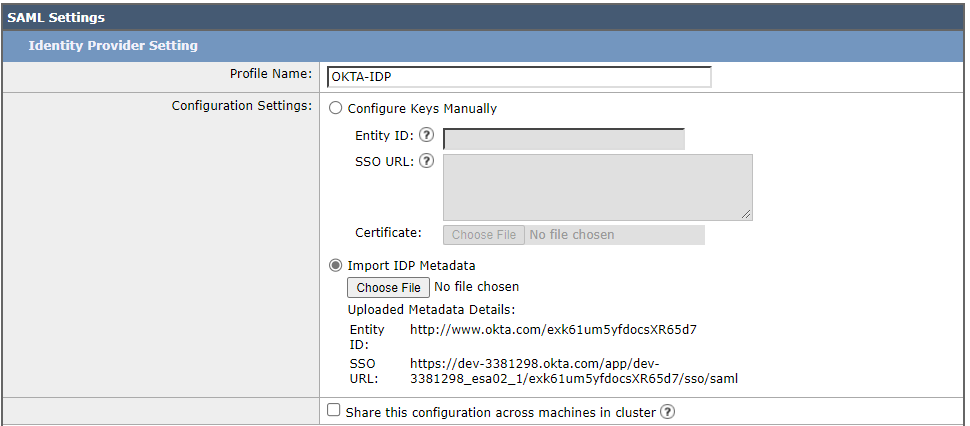

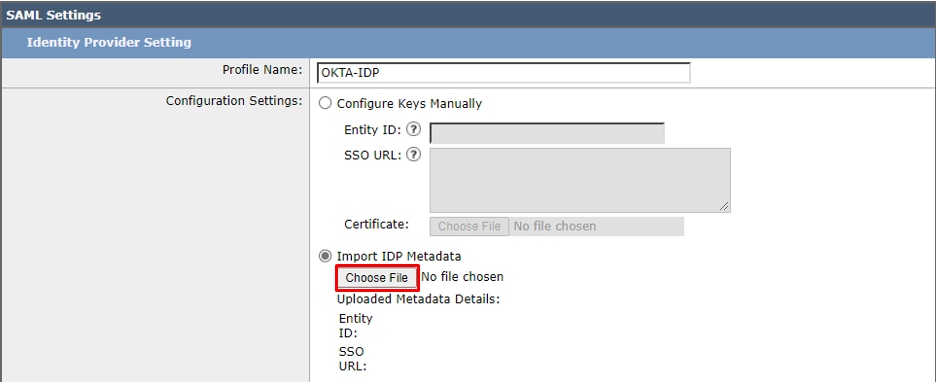

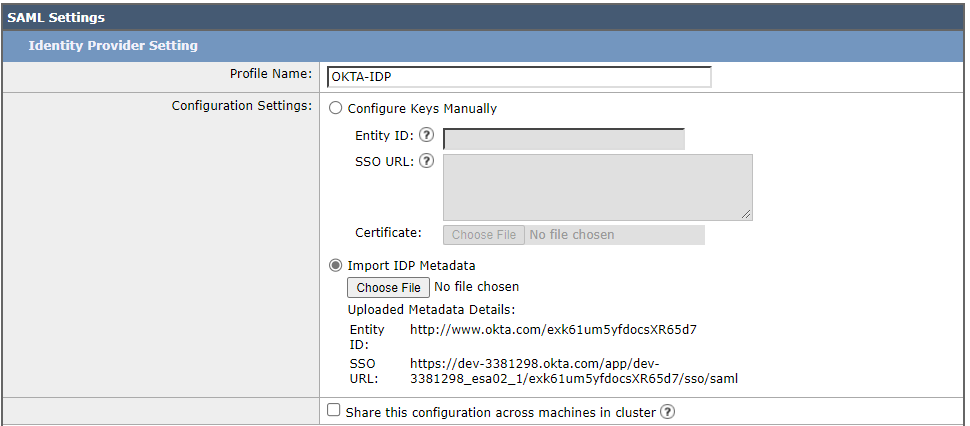

System Administration > SAML e escolher Add Identity Provider.

Configuração de IdP SAML de ESA

Configuração de IdP SAML de ESA

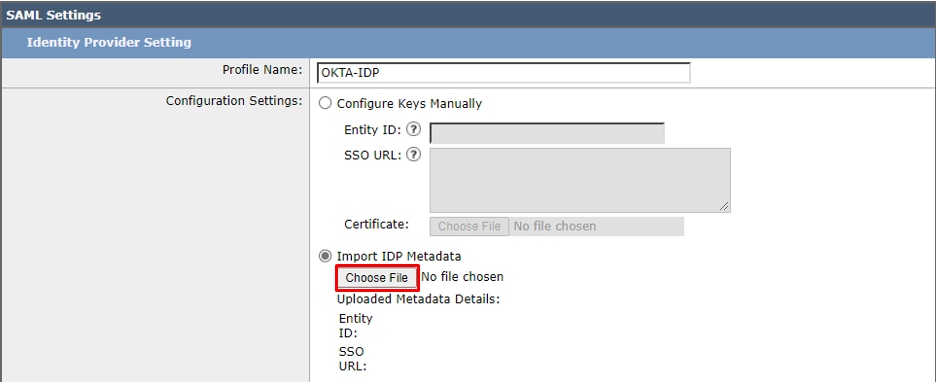

Configuração de definições de IdP ESA

Configuração de definições de IdP ESA

Nesta etapa, há duas opções: você pode carregar essas informações manualmente ou por meio de um XML arquivo.

Para fazer isso, você deve navegar para o seu aplicativo OKTA e encontrar o IDP metadata .

Metadados de IdP OKTA

Metadados de IdP OKTA

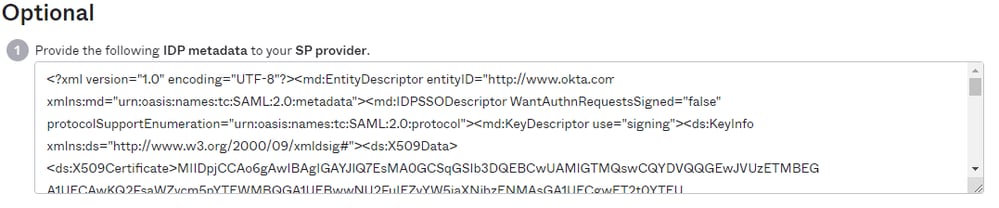

Role para baixo na OKTA Sign On option e encontrar a opção SAML Setup.

Instruções de metadados SAML OKTA

Instruções de metadados SAML OKTA

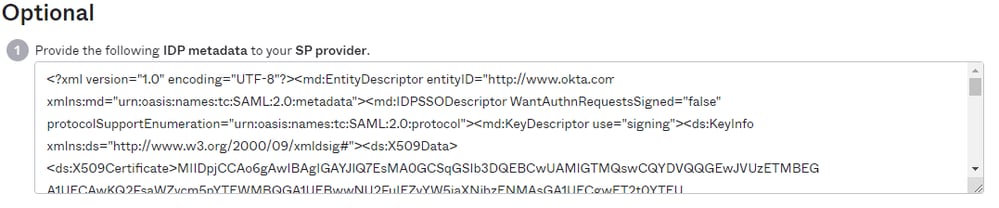

Escolher View SAML setup instructions. Em seguida, role para baixo até a optional etapa.

Informações de metadados IdP OKTA

Informações de metadados IdP OKTA

Copie e cole todas as informações em um bloco de notas, salve-o como IDP.xmle carregá-lo na opção Import IDP metadata no SEC para Identity Provider.

Importação de metadados ESA

Importação de metadados ESA

Depois disso, clique em enviar e você poderá ver uma visão geral da sua configuração como esta:

Visão geral da configuração do ESA SAML

Visão geral da configuração do ESA SAML

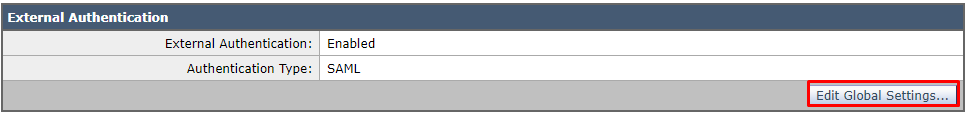

Agora que o SAML está configurado, você deve configurar a autenticação externa.

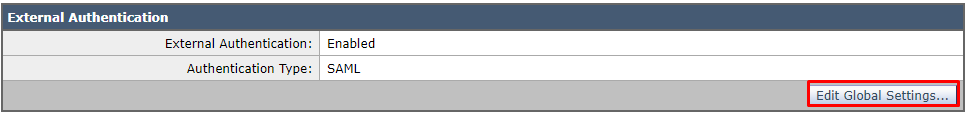

- Navegue até

System Administration > Users. CAltere a configuração da autenticação externa para usar SAML.

Configuração de autenticação externa ESA

Configuração de autenticação externa ESA

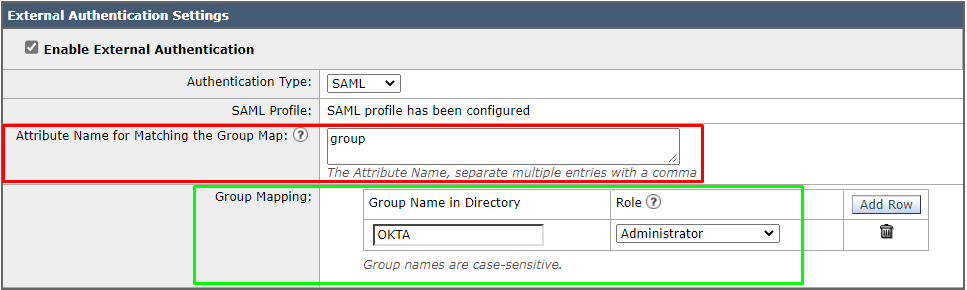

Escolher Edit Global Settings e configure os próximos parâmetros iguais aos parâmetros configurados no OKTA para o grupo.

Configuração de autenticação externa ESA

Configuração de autenticação externa ESA

Configuração de autenticação externa OKTA

Configuração de autenticação externa OKTA

Depois disso, clique em Commit.

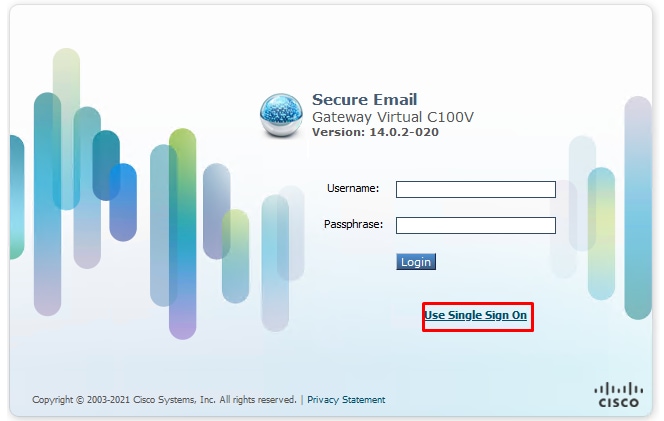

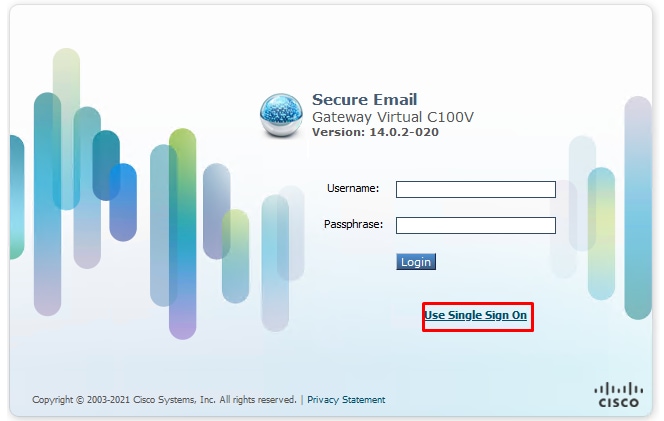

Verificar

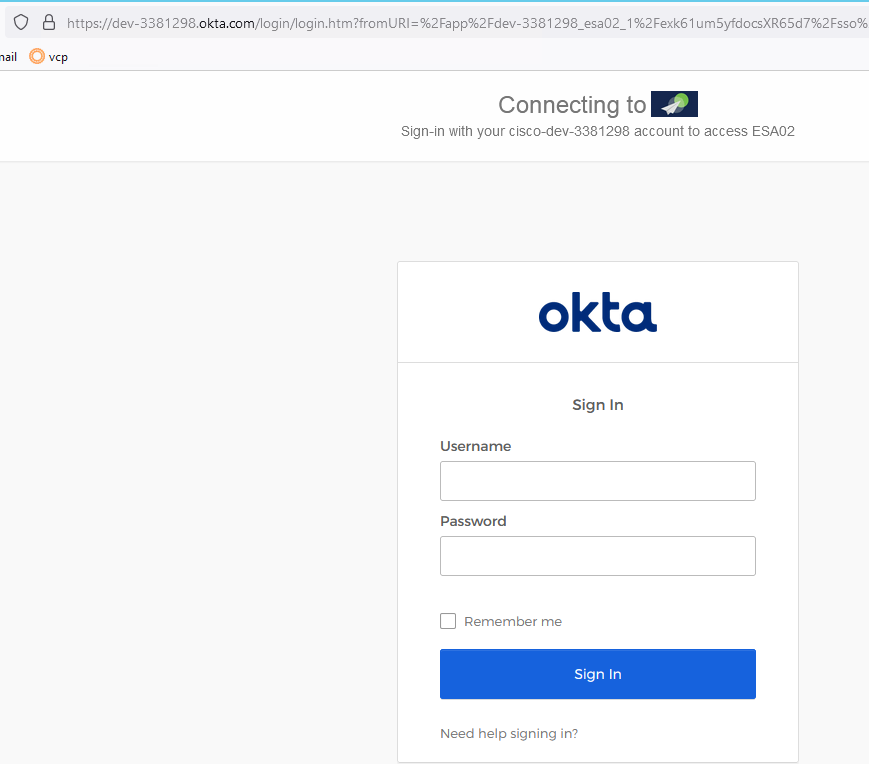

Para verificar, clique em Use Single On.

Autenticação ESA via SSO

Autenticação ESA via SSO

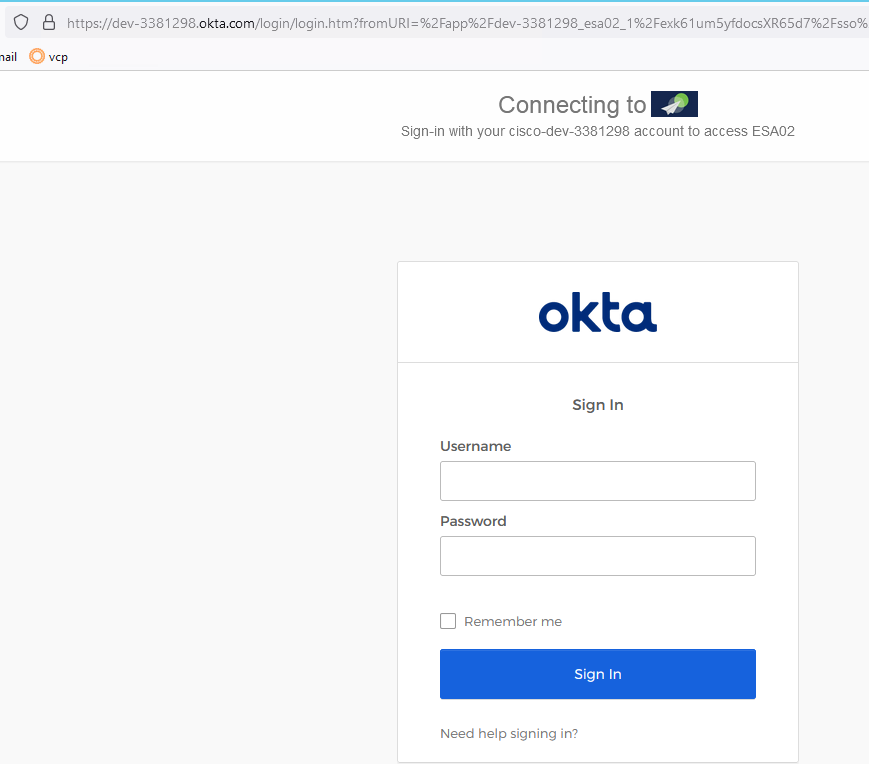

Depois de clicar no botão Use Single Sign-On , você será redirecionado para o serviço IdP (OKTA) e deverá fornecer o nome de usuário e a senha para autenticação ou, se tiver se integrado totalmente ao seu domínio, será automaticamente autenticado no ESA.

Autenticação OKTA ESA

Autenticação OKTA ESA

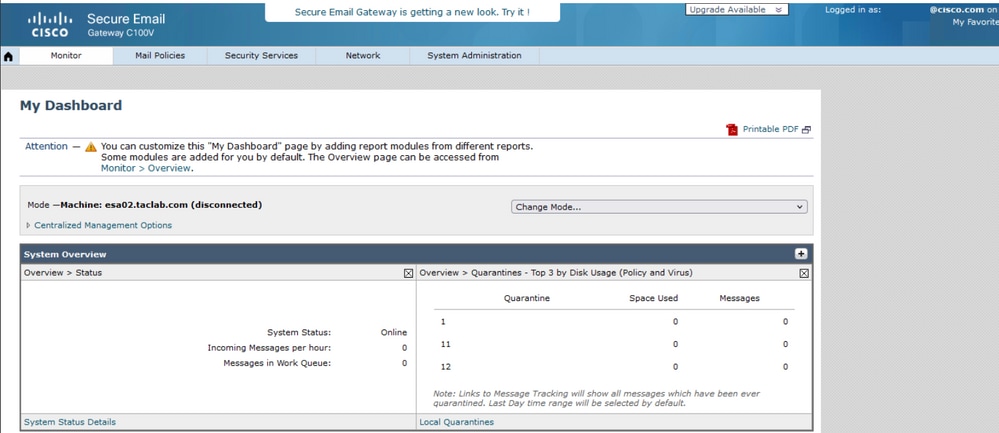

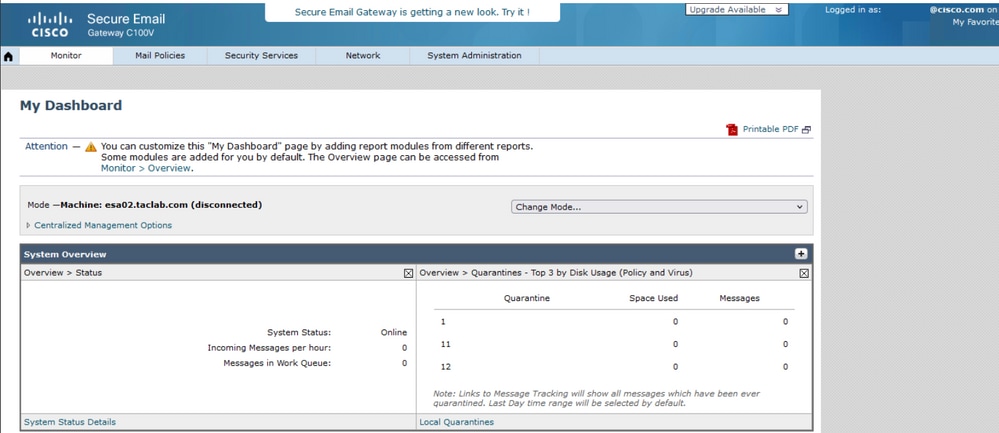

Depois de inserir suas credenciais de login OKTA, você será redirecionado para o ESA e autenticado como na próxima imagem.

Autenticação ESA bem-sucedida

Autenticação ESA bem-sucedida

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Feedback

Feedback