Integre a nuvem privada de endpoint segura com Web e e-mail seguros

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve as etapas necessárias para integrar a nuvem privada do Secure Endpoint ao Secure Web Appliance (SWA) e ao Secure Email Gateway (ESA).

Pré-requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Endpoint seguro AMP Nuvem privada virtual

- Secure Web Appliance(SWA)

- Gateway de e-mail seguro

Componentes Utilizados

SWA (Secure Web Appliance) 15.0.0-322

AMP virtual private cloud 4.1.0_202311092226

Secure Email Gateway 14.2.0-620

Observação: a documentação é válida para variações físicas e virtuais de todos os produtos envolvidos.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Verificações antes de prosseguir com a integração

- Verifique se

Secure Endpoint Private Cloud/SWA/Secure Email Gatewayele tem as licenças necessárias. Você pode verificar a chave de recursoSWA/Secure Emailou verificar se a licença inteligente está habilitada. - O proxy HTTPS deverá ser habilitado no SWA se você estiver planejando inspecionar o tráfego HTTPS. Você precisa descriptografar o tráfego HTTPS para fazer verificações de reputação de arquivo.

- O dispositivo AMP Private Cloud/Virtual Private Cloud e todos os certificados necessários devem ser configurados. Consulte o guia de certificado VPC para verificação.

4. Todos os nomes de host dos produtos devem ser resolvíveis pelo DNS. Isso evita qualquer problema de conectividade ou de certificado durante a integração. Na nuvem privada do Secure Endpoint, a interface Eth0 é para acesso de Admin e Eth1 deve ser capaz de se conectar com dispositivos de integração.

Procedimento

Configurar a nuvem privada do Secure Endpoint

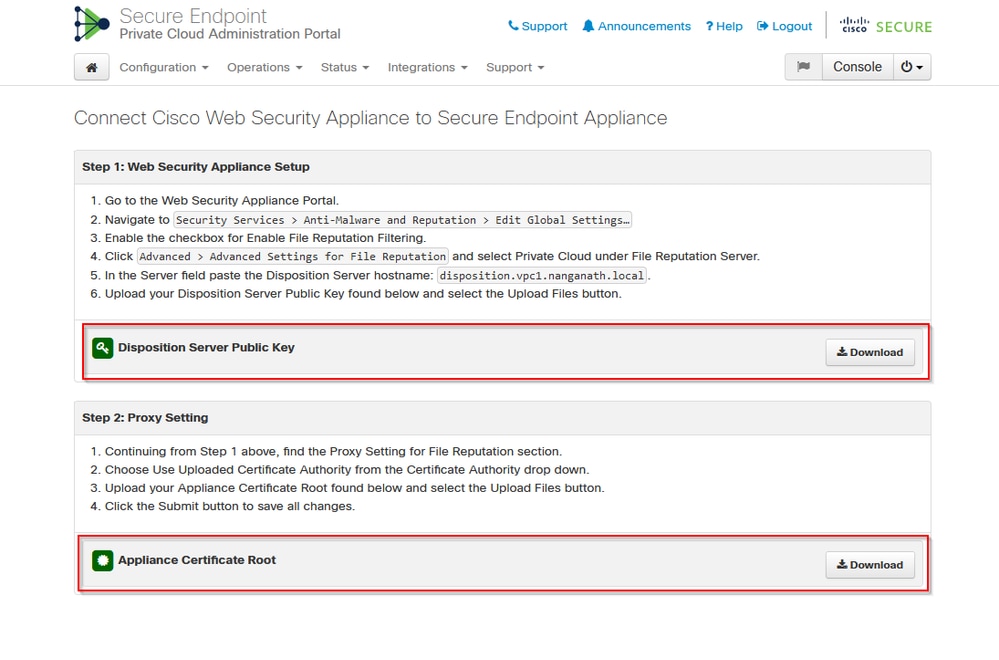

- Faça login no

Secure Endpoint VPC admin portal. - Vá para

“Configuration” > “Services” > “Disposition Server”> Copie o nome de host do servidor de descarte (isso também pode ser buscado a partir da terceira etapa) . - Navegue até

“Integrations” > “Web Security Appliance”. - Faça o download do

“Disposition Server Public Key” & “Appliance Certificate Root”. - Navegue até

“Integrations” > “Email Security Appliance”. - Selecione a versão do seu ESA e faça o download da "Disposition Server Public Key" e da "Appliance Certificate Root".

- Mantenha o certificado e a chave em segurança. Ele deve ser carregado para SWA/Secure Email posteriormente.

Configurar o Secure Web Appliance

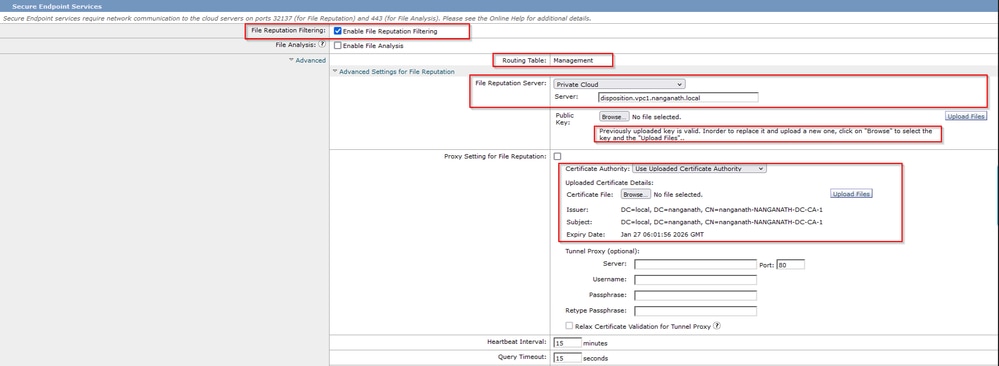

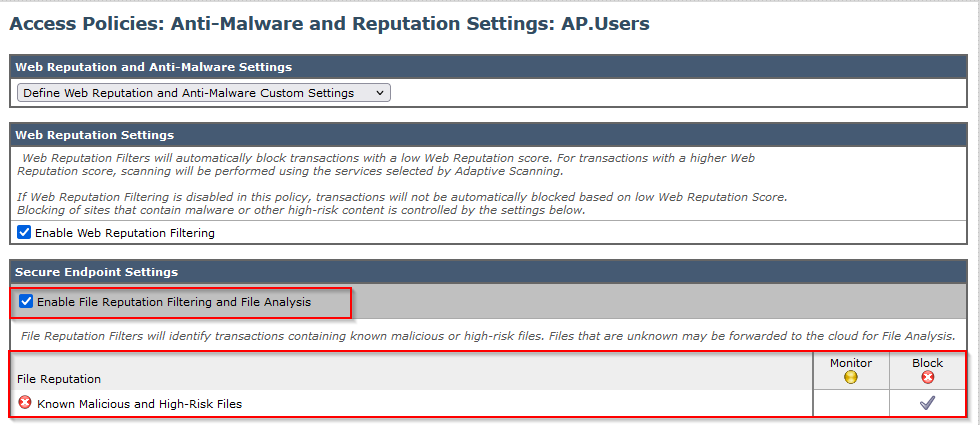

- Navegue até

SWA GUI > “Security Services” > “Anti-Malware and Reputation” > Edit Global Settings - Na seção "Serviços de endpoint seguros", você pode ver a opção "Habilitar filtragem de reputação de arquivo" e "Marcar" esta opção mostra um novo campo "Avançado"

- Selecione "Nuvem privada" no servidor de reputação de arquivos.

- Forneça o nome de host do Servidor de descarte de nuvem privada como "Servidor".

- Carregue a chave pública que você baixou anteriormente. Clique em "Carregar arquivos".

- Há uma opção para carregar a Autoridade de Certificação. Selecione "Usar autoridade de certificação carregada" no menu suspenso e carregue o certificado de autoridade de certificação baixado anteriormente.

- Enviar a alteração

- Confirmar a alteração

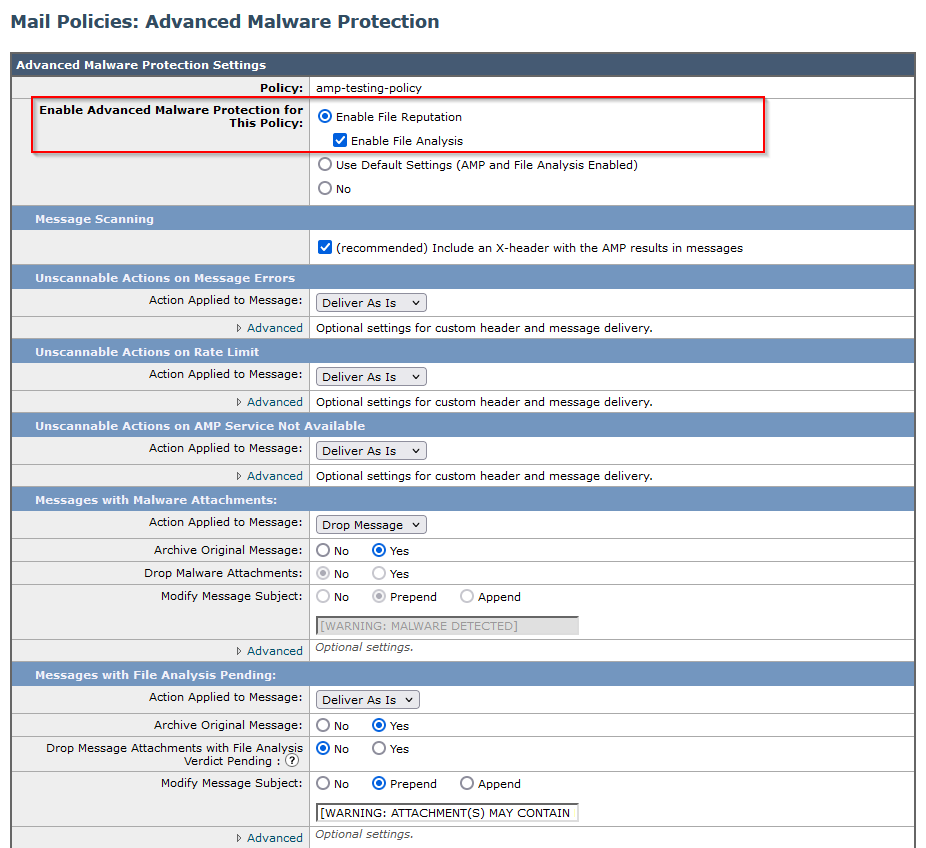

Configurar o Cisco Secure Email

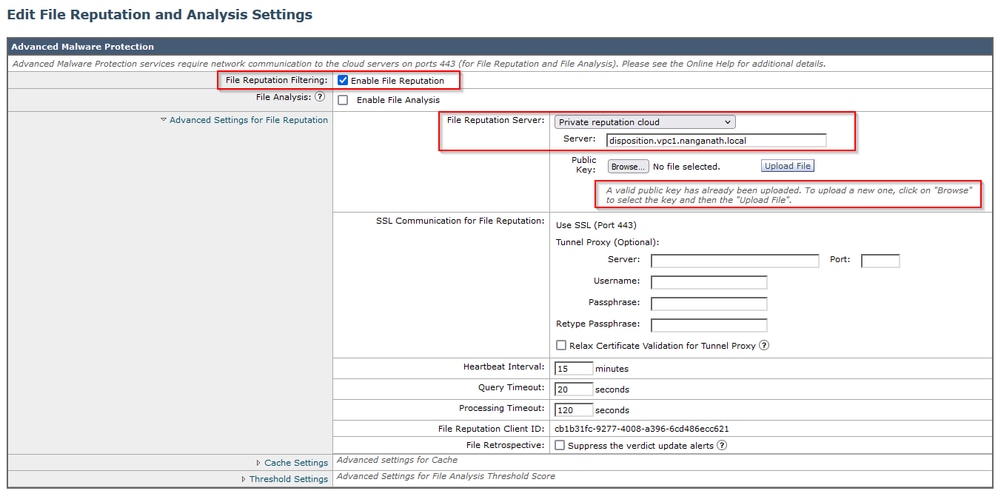

1. Navegue até Secure Email GUI > Security Services” > “File Reputation and Analysis” > Edit Global Settings > “Enable” or “Edit Global Settings”

2. Selecione "Nuvem privada" no servidor de reputação de arquivos

3. Forneça o nome de host do Servidor de descarte da nuvem privada como "Servidor".

4. Carregue a chave pública que baixamos anteriormente. Clique em "Carregar arquivos".

5. Faça upload da Autoridade de Certificação. Selecione "Usar autoridade de certificação carregada" no menu suspenso e carregue o certificado de autoridade de certificação baixado anteriormente.

6. Submeta a alteração

7. Confirme a alteração

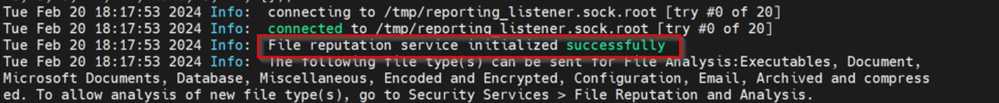

Observação: o Cisco Secure Web Appliance e o Cisco Secure Email Gateway são baseados no AsyncOS e compartilham quase os mesmos registros quando a reputação do arquivo é inicializada. O registro da AMP pode ser observado nos registros da AMP do Secure Web Appliance ou do Secure Email Gateway (registros semelhantes em ambos os dispositivos). Isso indica apenas que o serviço foi inicializado no SWA e no Secure Email Gateway. Não indicou que a conectividade foi totalmente bem-sucedida. Se houver qualquer problema de conectividade ou certificado, você poderá ver erros após a mensagem "Reputação de arquivo inicializada". Na maioria das vezes, indica um erro "Erro inalcançável" ou "certificado inválido".

As etapas para buscar registros da AMP no Secure Web e e-mail

1. Faça login na CLI do SWA/Secure Email Gateway e digite o comando "grep"

2. Selecione "amp" or "amp_logs"

3. Deixe todos os outros campos como estão e digite "Y" para acompanhar os logs. Registre os logs para mostrar os eventos ao vivo. Se você estiver procurando por eventos antigos, digite a data em "expressão regular"

Testando a integração entre o Secure Web Appliance e a nuvem privada do Secure Endpoint.

Não há opção direta para testar a conectividade do SWA. Você deve inspecionar os logs ou alertas para verificar se há algum problema.

Para simplificar, estamos testando uma URL HTTP em vez de HTTPS. Observe que você precisa descriptografar o tráfego HTTPS para qualquer verificação de reputação de arquivo.

A configuração é feita na política de acesso do SWA e a verificação da AMP é aplicada.

Observação: revise o guia do usuário do SWA para entender como configurar as políticas no Cisco Secure Web Appliance.

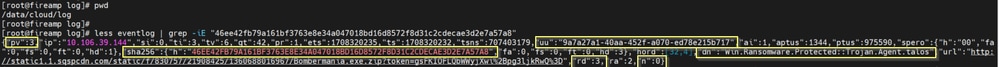

Tentou-se fazer o download de um arquivo malicioso "Bombermania.exe.zip" da Internet através do Cisco secure web appliance. O registro mostra que o arquivo malicioso está BLOQUEADO.

Logs de acesso SWA

Os logs de acesso podem ser buscados por estas etapas.

1. Faça login no SWA e digite o comando "grep"

2. Selecione "accesslogs"

3. Se você quiser adicionar qualquer "expressão regular", como o IP do cliente, por favor, mencione-o.

4. Digite "Y" para terminar o log

1708320236.640 61255 10.106.37.205 TCP_DENIED/403 2555785 GET http://static1.1.sqspcdn.com/static/f/830757/21908425/1360688016967/Bombermania.exe.zip?token=gsFKIOFLQbWWyjXwi%2Bpg3ljkRwQ%3D - DEFAULT_PARENT/bgl11-lab-wsa-2.cisco.com application/zip BLOCK_AMP_RESP_12-AP.Users-ID.Users-NONE-NONE-NONE-DefaultGroup-NONE <"IW_comp",3.7,1,"-",-,-,-,-,1,"-",-,-,-,-,-"-,-",1,-,-,"","-",-,-,"IW_comp",-,"AMP de alto risco","Computadores e Internet","-","Desconhecido","Desconhecido","-","-",333.79,0,-,"-","-",37,"Win.Ransomware.Protected::Trojan.Agent.talos",0,0,"Bombermania.exe.zip","46ee42fb7 9a161bf3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8",3,-,"-",-,-> -

TCP_DENIED/403 —> SWA negou esta solicitação HTTP GET.

BLOCK_AMP_RESP —> A solicitação HTTP GET foi bloqueada devido à resposta da AMP.

Win.Ransomware.Protected::Trojan.Agent.talos —> Nome da Ameaça

Bombermania.exe.zip —> Nome do arquivo que tentamos baixar

46ee42fb79a161bf3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8 —> Valor SHA do arquivo

Logs SWA AMP

Os registros da AMP podem ser obtidos usando essas etapas.

1. Faça login no SWA e digite o comando "grep"

2. Selecione "amp_logs"

3. Deixe todos os outros campos como estão e digite "Y" para acompanhar os logs. Registre os logs para mostrar os eventos ao vivo. Se você estiver procurando por eventos antigos, digite a data em "expressão regular"

'verdict_from': 'Cloud' Parece ser o mesmo para nuvem privada e pública. Não confunda isso com um veredito da nuvem pública.

Seg 19 de fevereiro 10:53:56 2024 Depuração: Veredito ajustado - {'category': 'amp', 'spyname': 'Win.Ransomware.Protected::Trojan.Agent.talos', 'original_verdict': 'MALICIOUS', 'analysis_status': 18, 'verdict_num': 3, 'analysis_score': 0, 'uploaded': False, 'file_name': 'Bombermania.exe zip', 'verdict_source': None, 'extract_file_verdict_list': '', 'verdict_from': 'Cloud', 'analysis_action': 2, 'file_type': 'application/zip', 'score': 0, 'upload_reason': 'Tipo de arquivo não configurado para sandbox', 'sha256': '46ee42fb79a161bf3763e8e34a047018bd 16d8572f8d31c2cdecae3d2e7a57a8', 'verdict_str': 'MALICIOUS', 'malicioso_child': Nenhum}

Logs de eventos de nuvem privada de endpoint seguro

Os registros de eventos estão disponíveis em /data/cloud/log

Você pode procurar o evento com o SHA256 ou usando o "ID do cliente de reputação de arquivo" do SWA. A "ID do cliente do File Reputation" está presente na página de configuração da AMP do SWA.

pv - Versão do Protocolo, 3 indica TCP

ip - Ignore esse campo, pois não há garantia de que ele indique o endereço IP real do cliente que fez a consulta de reputação

uu - ID do cliente de reputação de arquivo no WSA/ESA

SHA256 - SHA256 do arquivo

dn - O nome da detecção

n - 1 se o hash do arquivo nunca tiver sido visto antes pelo AMP, 0 caso contrário.

o - Disposição da resposta. aqui 3 significa DISP_MALICIOUS

1 DISP_UNKNOWN A disposição do arquivo é desconhecida.

2 DISP_CLEAN O arquivo é considerado benigno.

3 DISP_MALICIOUS O arquivo é considerado mal-intencionado.

7 DISP_UNSEEN A disposição do arquivo é desconhecida e é a primeira vez que o vemos.

13 DISP_BLOCK O arquivo não deve ser executado.

14 DISP_IGNORE XXX

15 DISP_CLEAN_PARENT Acredita-se que o arquivo seja benigno e que quaisquer arquivos mal-intencionados que ele crie devam ser tratados como desconhecidos.

16 DISP_CLEAN_NFM Acredita-se que o arquivo seja benigno, mas o cliente deve monitorar o tráfego de rede.

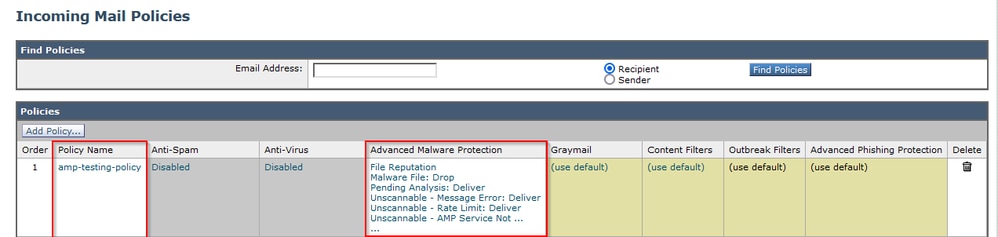

Testando a integração entre e-mail seguro e a nuvem privada da AMP

Não há opção direta para testar a conectividade do gateway do Secure Email. Você deve inspecionar os logs ou alertas para verificar se há algum problema.

A configuração é feita na política de recebimento de e-mail seguro para aplicar a varredura da AMP.

testou o ESA com um arquivo não mal-intencionado. Este é um arquivo CSV.

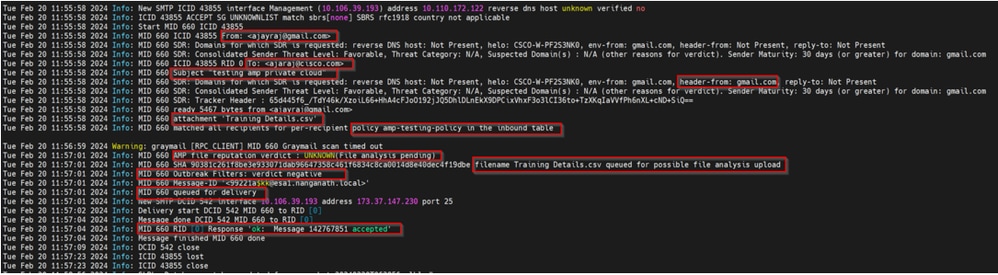

Email mail_logs seguro

Logs AMP de e-mail seguros

Ter 20 de fevereiro 11:57:01 2024 Informações: Resposta recebida para consulta de reputação de arquivo da nuvem. Nome do arquivo = Detalhes do treinamento.csv, MID = 660, Disposição = ARQUIVO DESCONHECIDO, Malware = Nenhum, Pontuação da análise = 0, sha256 = 90381c261f8be3e933071dab96647358c461f6834c8ca0014d8e40dec4f19dbe, upload_action = Recomendado para enviar o arquivo para análise, dict_source = AMP, suspect_categories = None

Logs de eventos de nuvem privada de endpoints seguros

{"pv":3,"ip":"10.106.72.238","si":0,"ti":14,"tv":6,"qt":42,"pr":1,"ets":1708410419,"ts":1708410366,"tsns":299129395,"uu":"cb1b31fc-9277-4008-a396-6cd 86ecc621","ai":1,"aptus":295,"ptus":2429102,"spero":{"h":"00","fa":0,"fs":0,"ft":0,"hd":1},"sha256":{"h":"90381C261F8BE3E933071DAB96647358C461F6834C8C 0014D8E40DEC4F19DBE","fa":0,"fs":0,"ft":0,"hd":1},"hord":[32,4],"rd":1,"ra":1,"n":0}

rd - 1 DISP_UNKNOWN. A disposição do arquivo é desconhecida.

Problemas comuns observados que resultam em falha de integração

- Escolher a "tabela de roteamento" incorreta no SWA ou no Secure Email. O dispositivo integrado deve ser capaz de se comunicar com a interface Eth1 da nuvem privada do AMP.

- O nome de host VPC não pode ser resolvido por DNS em SWA ou Secure Email, o que leva a uma falha no estabelecimento da conexão.

- O CN (Nome comum) no certificado de descarte do VPC deve corresponder ao nome de host do VPC, bem como ao mencionado no SWA e no Secure Email Gateway.

- O uso de uma nuvem privada e uma análise de arquivo de nuvem não é um projeto suportado. Se você estiver usando um dispositivo local, a análise e a reputação do arquivo devem ser um servidor local.

- Certifique-se de que não haja nenhum problema de sincronização de tempo entre a nuvem privada da AMP e o SWA, e-mail seguro.

- O padrão do limite de verificação de objetos do mecanismo SWA DVS é 32 MB. Ajuste essa configuração se quiser fazer a varredura de arquivos maiores. Observe que essa é uma configuração global e afeta todos os mecanismos de verificação, como Webroot, Sophos e assim por diante.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

25-Oct-2024 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Ajay RajEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback