Introdução

Este documento descreve como configurar o Secure Firewall Management Center (FMC) para autenticação via Single Sign-On (SSO) para acesso de gerenciamento.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

· Noções básicas sobre Single Sign-On e SAML

· Compreensão da configuração no iDP (Identity Provider, provedor de identidade)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

· Cisco Secure Firewall Management Center (FMC) versão 7.2.4

· Duo como o provedor de identidade

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Estes iDPs são suportados e testados para autenticação:

Okta

· OneLogin

· PingID

Azure AD

· Outros (Qualquer iDP que esteja em conformidade com o SAML 2.0)

Observação: nenhum novo requisito de licença. Esse recurso funciona no modo licenciado e no modo de avaliação.

Limitações e restrições

Estas são limitações e restrições conhecidas para autenticação SSO para acesso FMC:

· O SSO pode ser configurado somente para o Domínio Global.

· Os dispositivos FMC que participam do par HA exigem configuração individual.

· Somente administradores locais/AD podem configurar o SSO no FMC (os usuários administradores do SSO não podem configurar/atualizar as configurações do SSO no FMC).

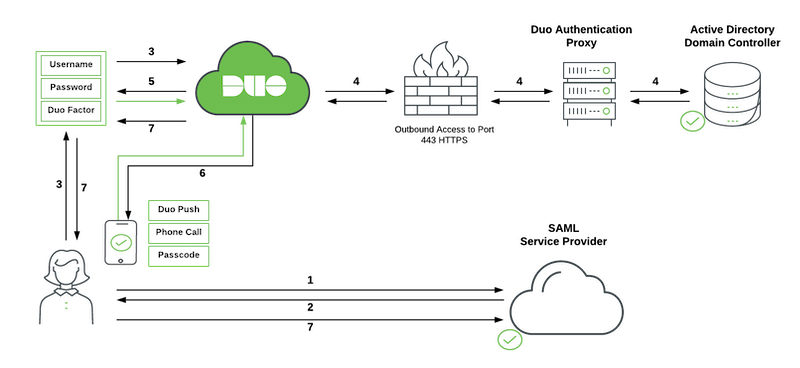

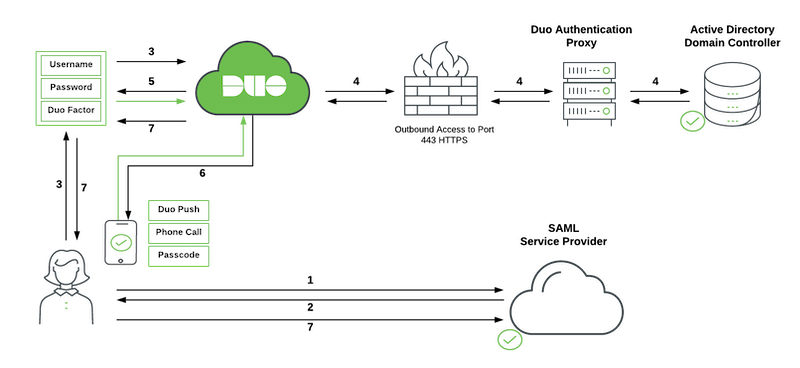

Diagrama de Rede

Etapas de configuração no provedor de identidade (Duo)

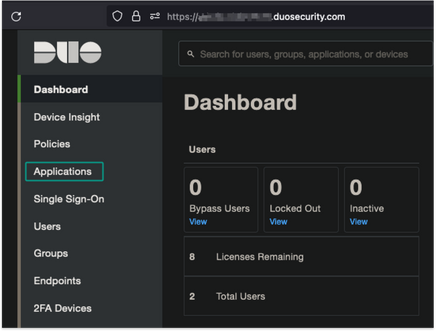

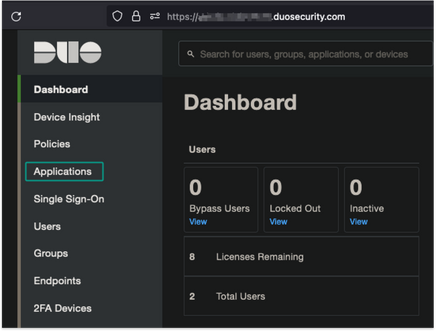

No Painel, navegue até Aplicativos:

Exemplo de url: https://admin-debXXXXX.duosecurity.com/applications

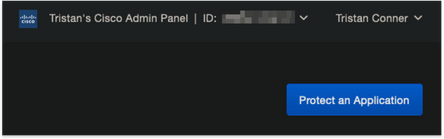

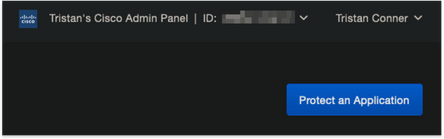

Selecione Proteger um aplicativo.

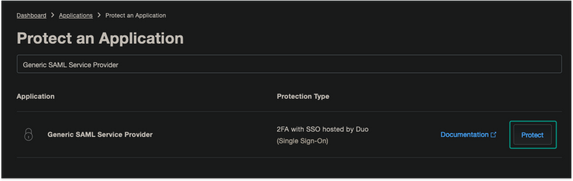

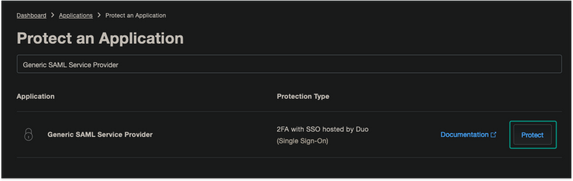

Procure o provedor de serviços SAML genérico.

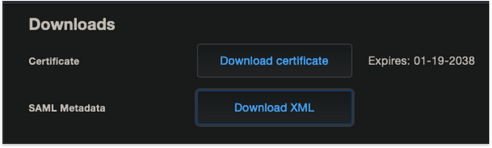

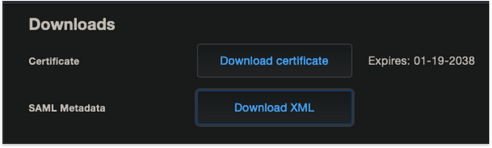

Fazer download de certificado e XML.

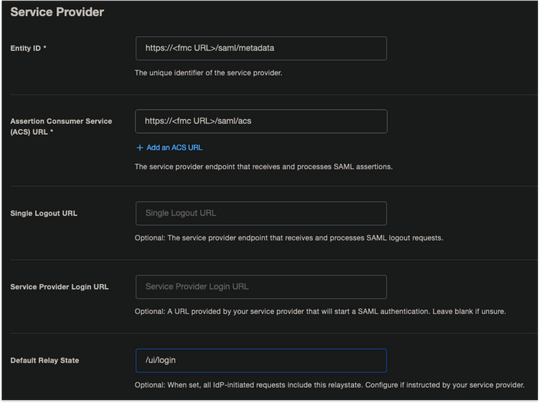

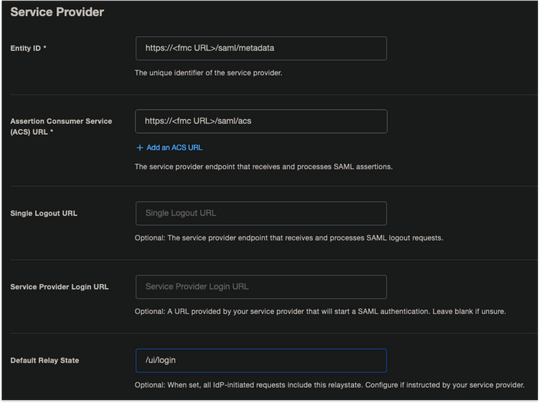

Configure o provedor de serviços.

Insira as configurações SAML:

URL de logon único: https://<fmc URL>/saml/acs

URI da Audiência (ID da Entidade SP): https://<fmc URL>/saml/metadata

RelayState padrão: /ui/login

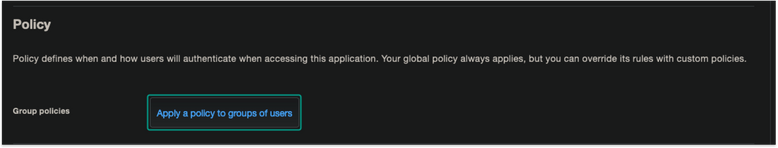

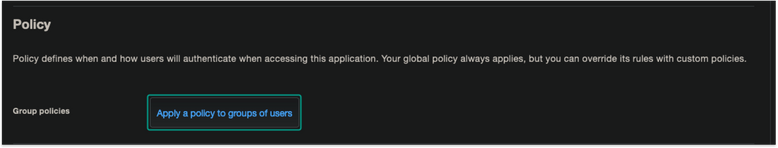

Configure Aplicar política a todos os usuários.

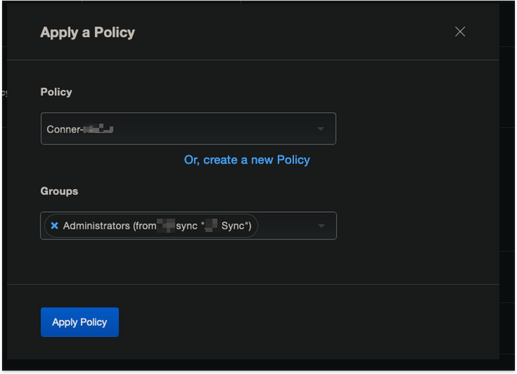

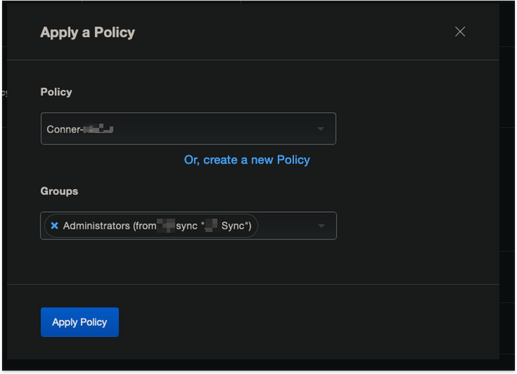

Detalhado Aplicar uma Política.

Escolha o grupo de administradores necessário na Política personalizada apropriada.

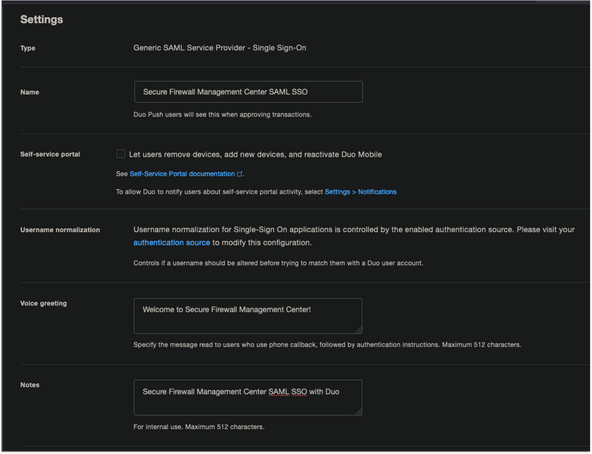

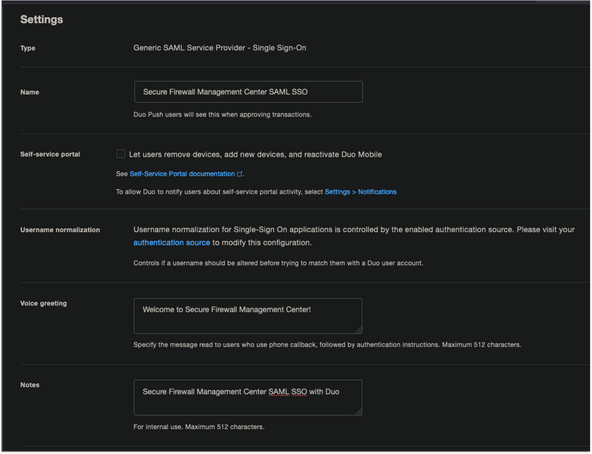

Defina as configurações administrativas necessárias.

Salvar aplicativo.

Etapas de configuração no Secure Firewall Management Center

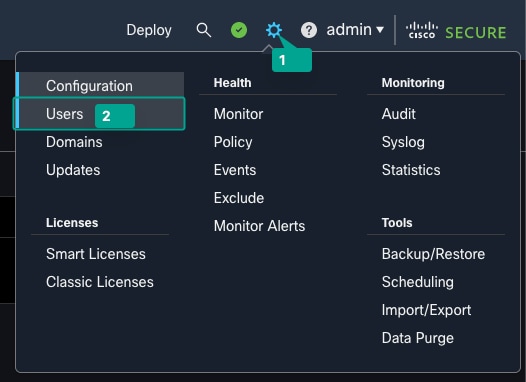

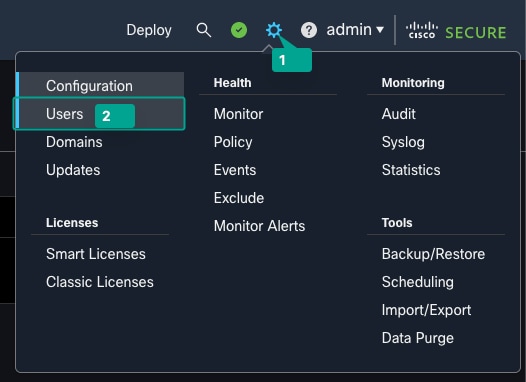

Inicie sessão no FMC com privilégios de administrador. Navegue até Sistema > Usuários.

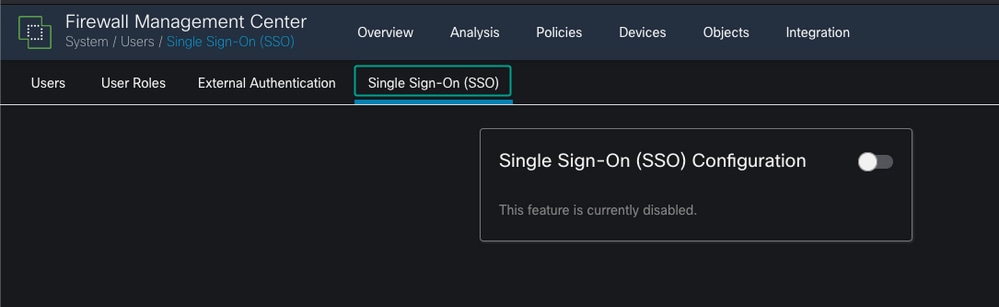

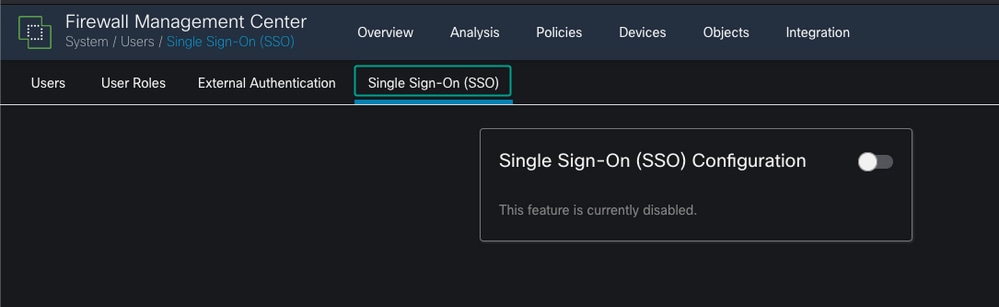

Clique em Logon Único, conforme mostrado nesta imagem.

Ative a opção Sign-on único (Desativado por padrão).

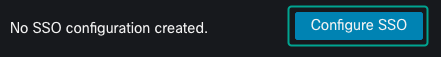

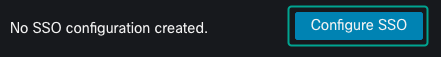

Clique em Configure SSO para iniciar a configuração de SSO no FMC.

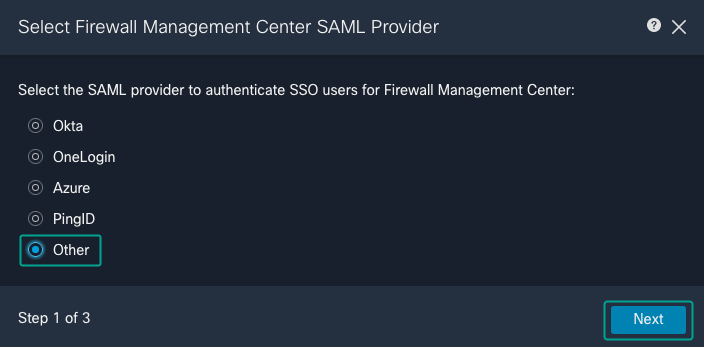

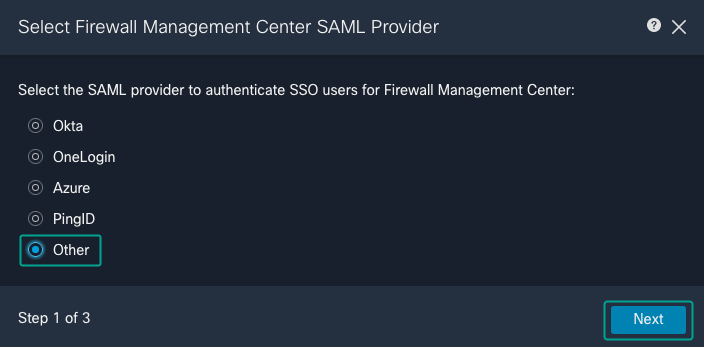

Selecione o Provedor de SAML do Firewall Management Center. Clique em Next.

Para fins desta demonstração, o campo Outros é usado.

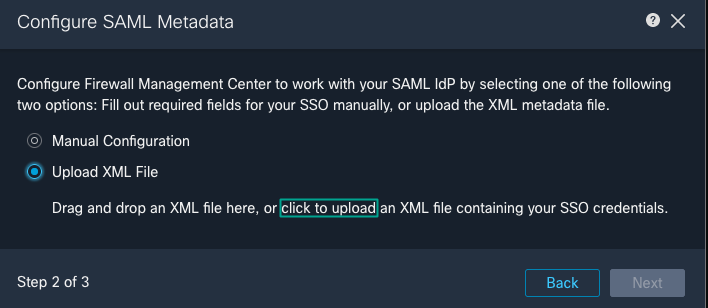

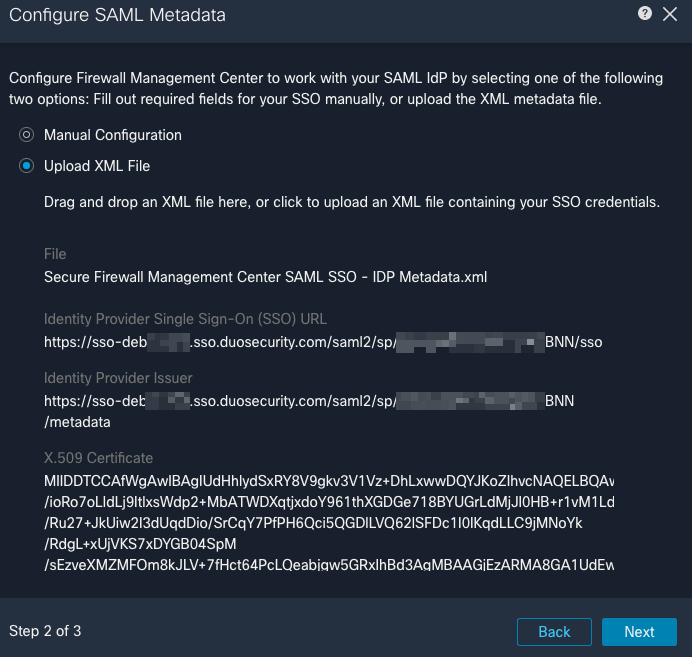

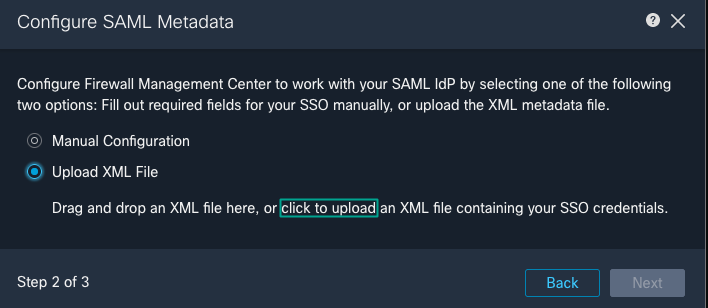

Você também pode escolher Carregar arquivo XML e carregar o arquivo XML recuperado anteriormente da Configuração do Duo.

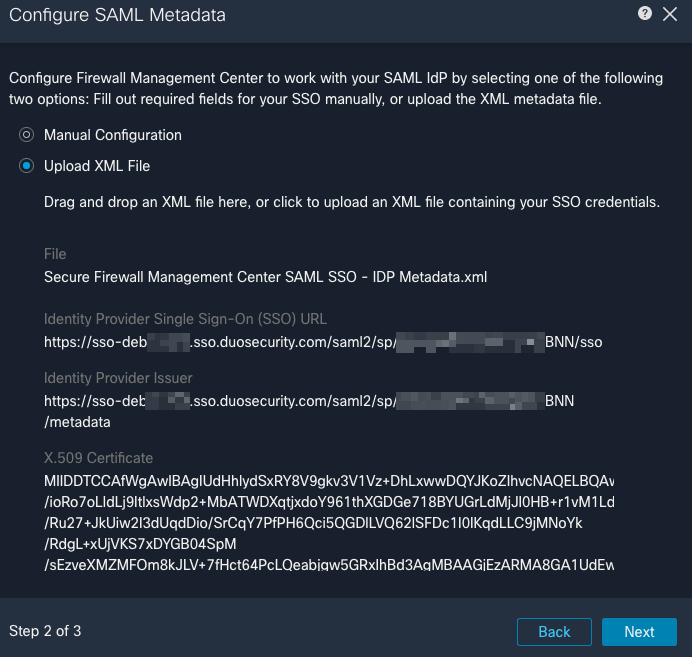

Uma vez carregado o arquivo, o FMC exibe os metadados. Clique em Avançar, conforme mostrado nesta imagem.

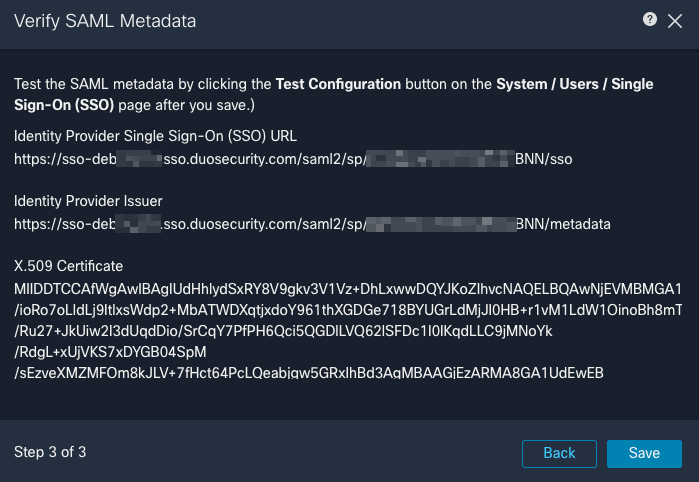

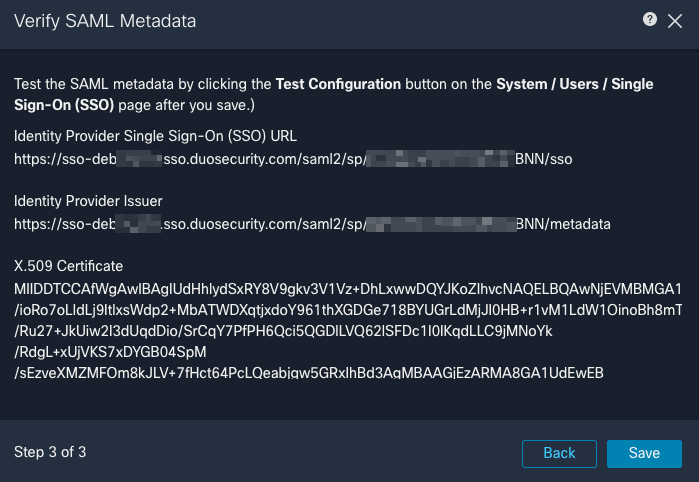

Verifique os metadados. Clique em Salvar, conforme mostrado nesta imagem.

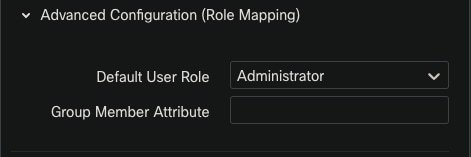

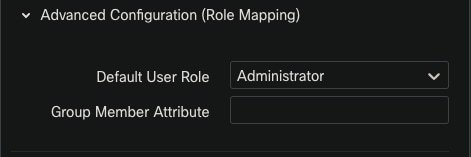

Configure o Mapeamento de função/Função de usuário padrão em Configuração avançada.

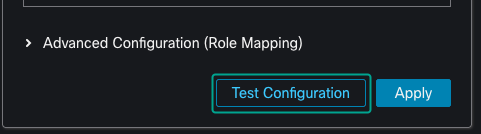

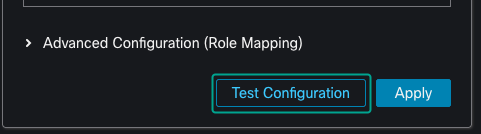

Para testar a configuração, clique em Testar configuração, como mostrado nesta imagem.

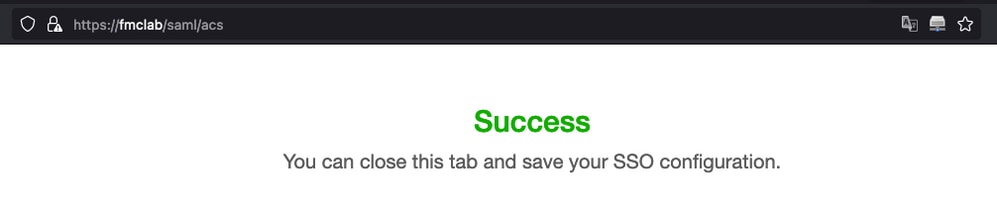

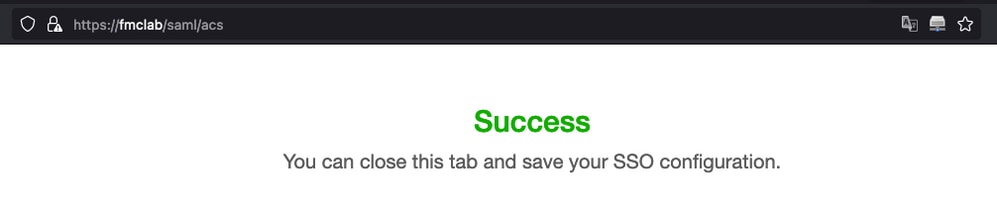

Exemplo de conexão de teste bem-sucedida.

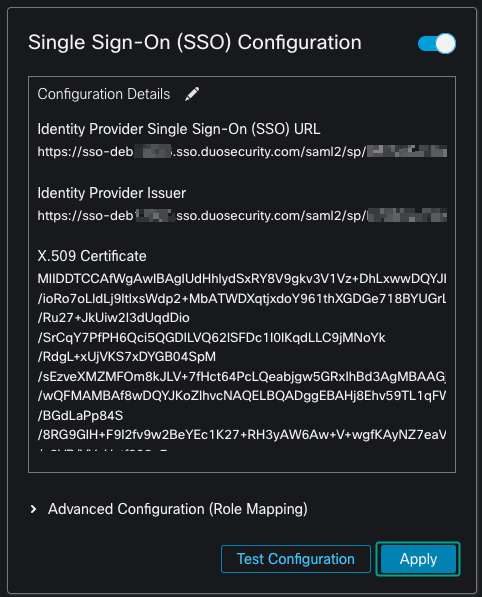

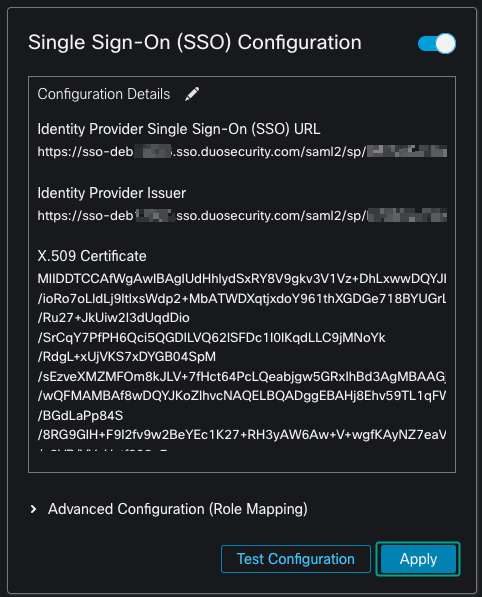

Clique em Apply para salvar a configuração.

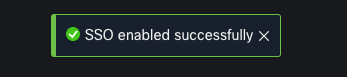

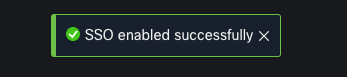

SSO habilitado com êxito.

Verificar

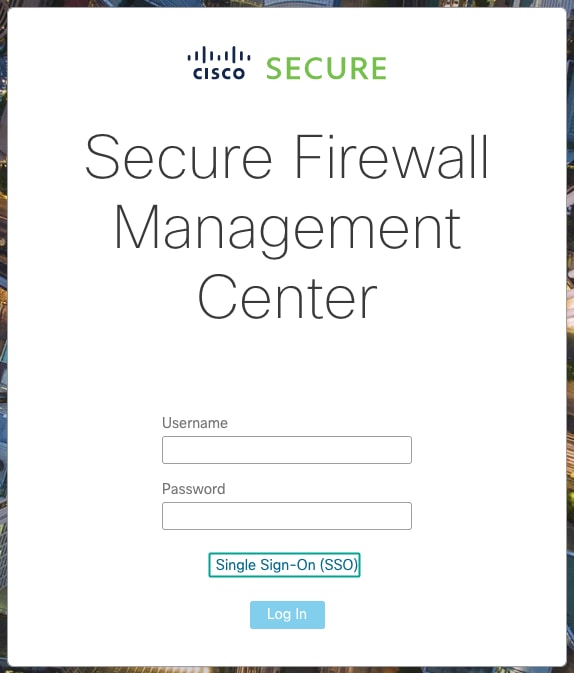

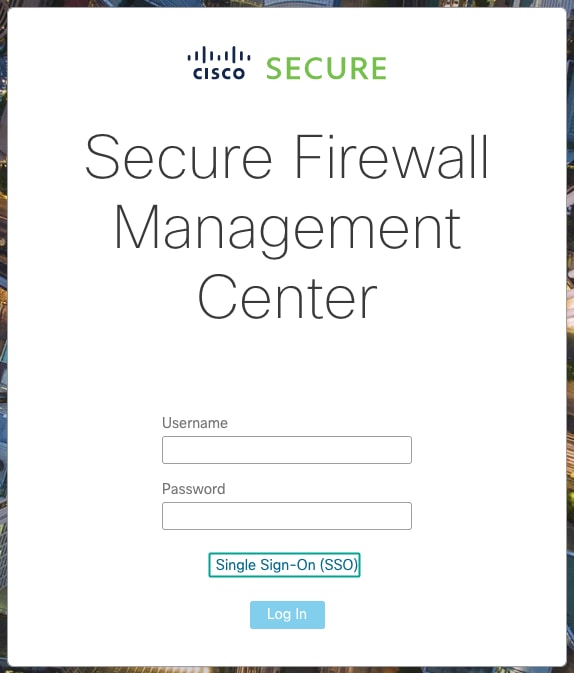

Navegue até o URL do FMC no seu navegador: https://<fmc URL>. Clique em Logon Único.

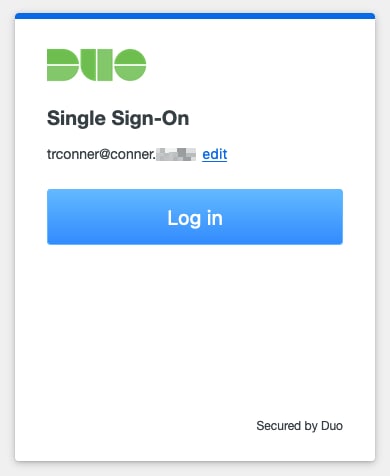

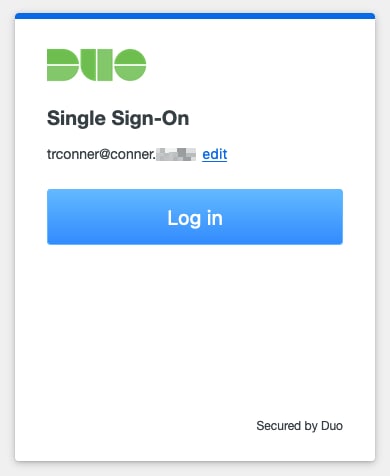

Você será direcionado à página de login do iDP (Duo). Forneça suas credenciais de SSO. Clique em Sign in.

Se obtiver êxito, você poderá fazer login e ver a página padrão do FMC.

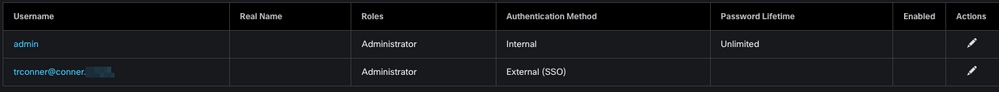

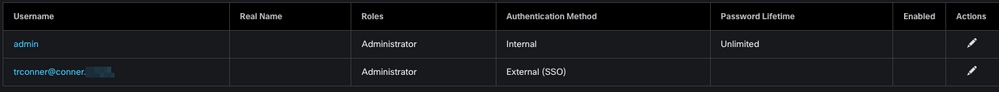

No FMC, navegue até System > Users para ver o usuário do SSO adicionado ao banco de dados.

Feedback

Feedback