Introdução

Este documento descreve o processo de como implantar rotas estáticas no Secure Firewall Threat Defense através do Firewall Management Center.

Pré-requisitos

Requisitos

A Cisco recomenda ter conhecimento destes tópicos:

- Centro de gerenciamento de firewall (FMC)

- Defesa contra ameaças (FTD) com firewall seguro

- A rede roteia os fundamentos.

Componentes Utilizados

As informações deste documento são baseadas nestas versões de software e hardware:

- Firewall Management Center para VMWare v7.3

- Cisco Secure Firewall Threat Defense para VMWare v7.3

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Este procedimento é compatível com dispositivos:

- Centro de gerenciamento de firewall local

- Centro de gerenciamento de firewall para VMWare

- cdFMC

- Dispositivos Cisco Secure Firewall 1000 Series

- Dispositivos Cisco Secure Firewall 2100 Series

- Dispositivos Cisco Secure Firewall 3100 Series

- Dispositivos Cisco Secure Firewall 4100 Series

- Dispositivos Cisco Secure Firewall 4200 Series

- Dispositivo Cisco Secure Firewall 9300

- Cisco Secure Firewall Threat Defense para VMWare

Configurar

Configurações

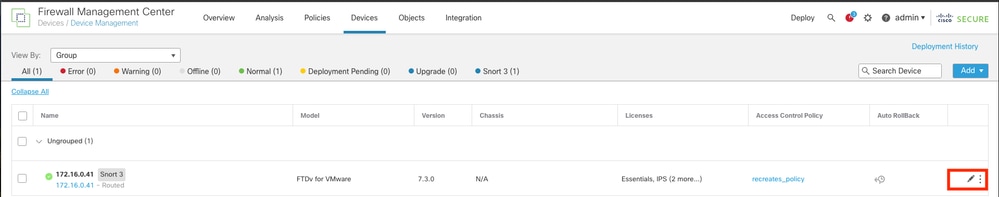

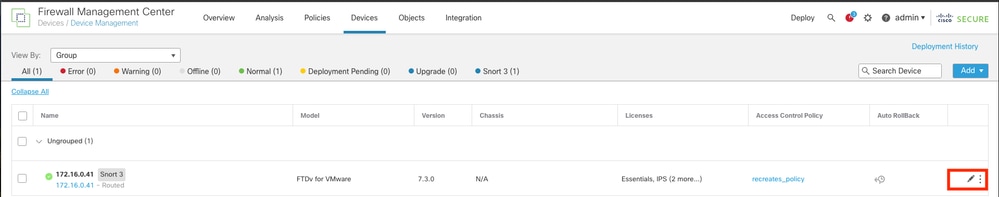

Etapa 1. Na GUI do FMC , navegue até Devices > Device Management.

Etapa 2. Identifique o FTD que será configurado e clique no ícone do lápis para editar a configuração atual do FTD.

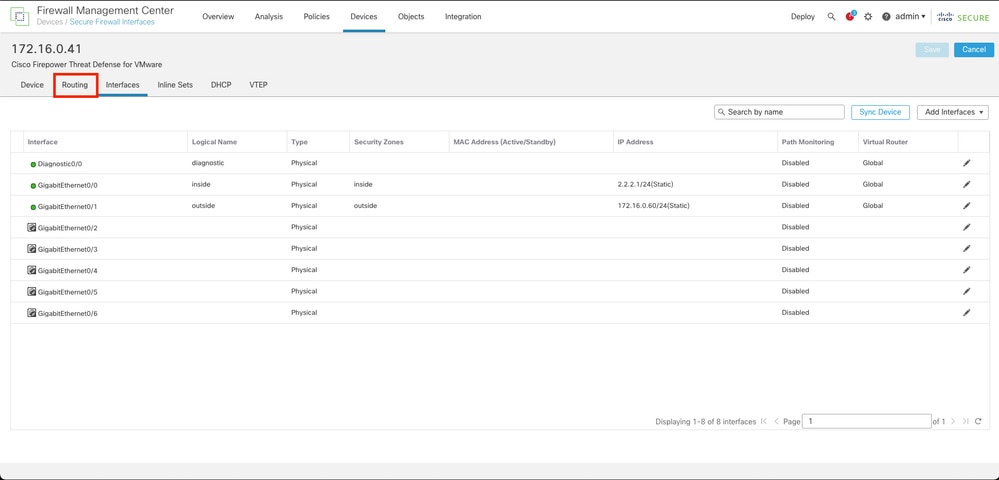

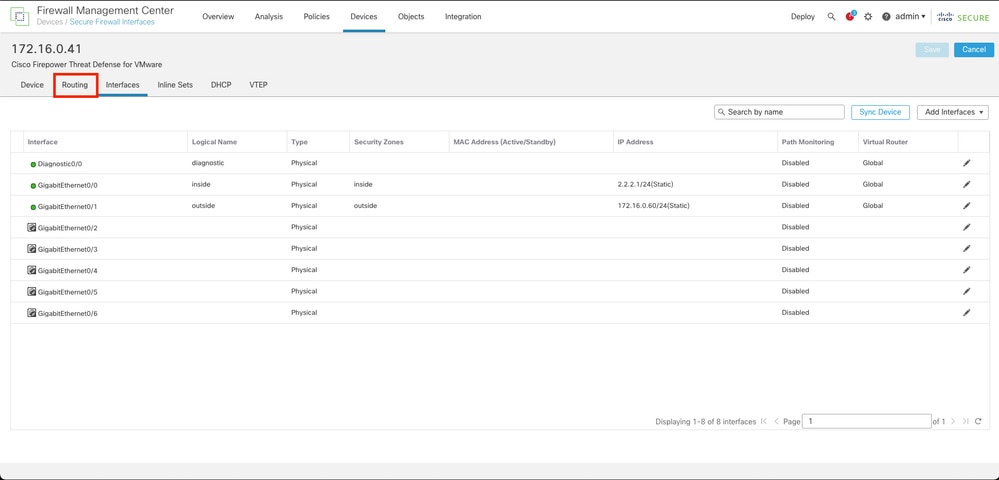

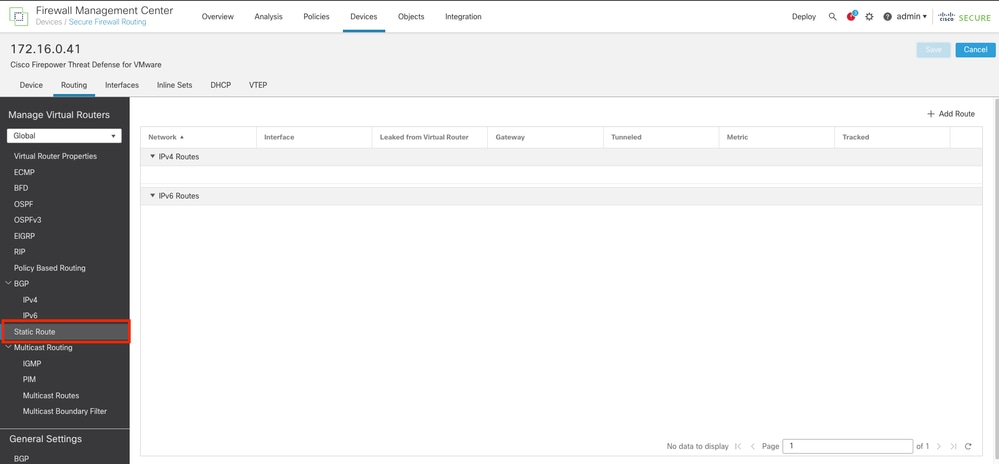

Etapa 2. Clique sobre a guia Roteamento.

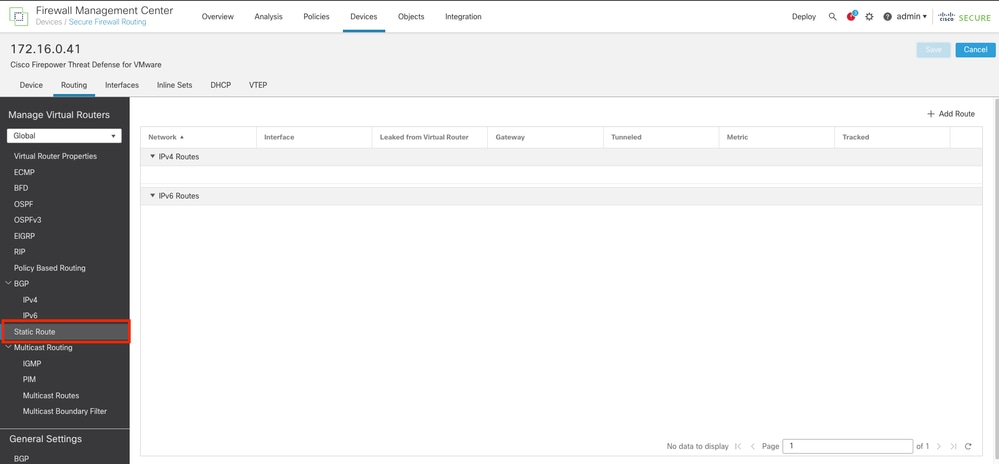

Etapa 3. No menu esquerdo, selecione Static Route (Rota estática)

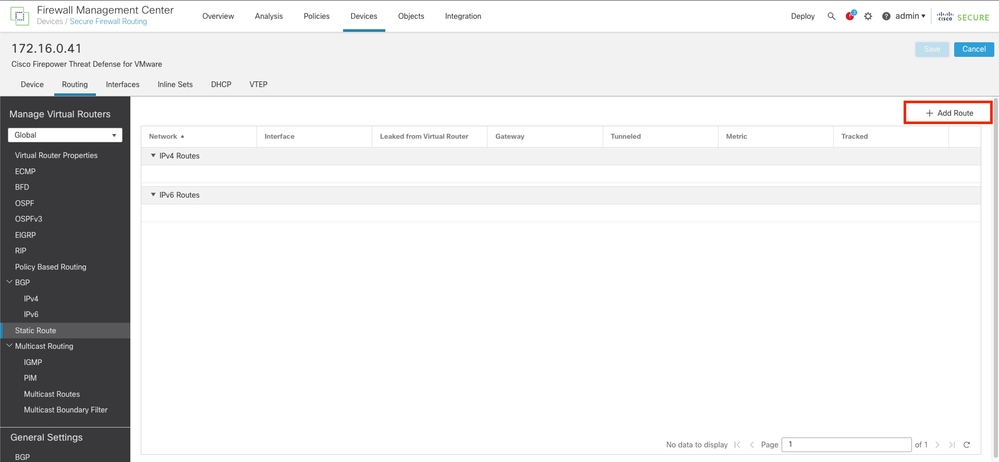

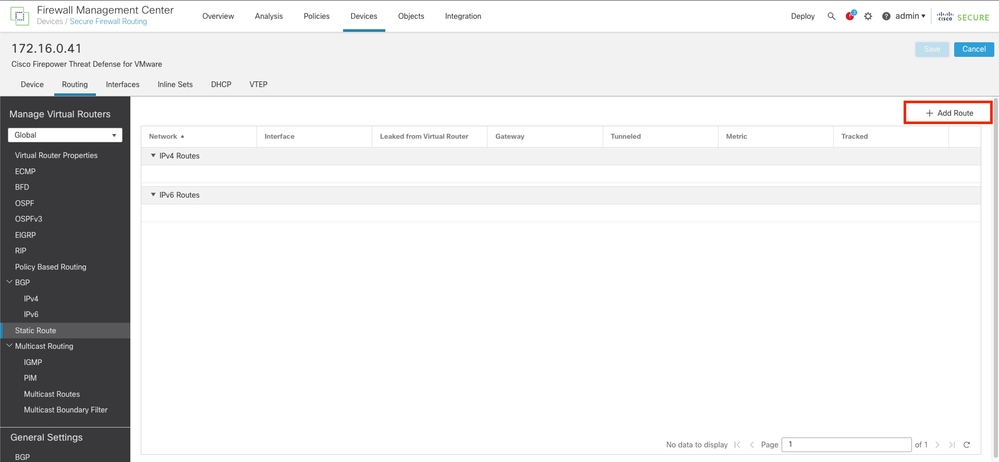

Etapa 4. clique na opção (+) Adicionar rota.

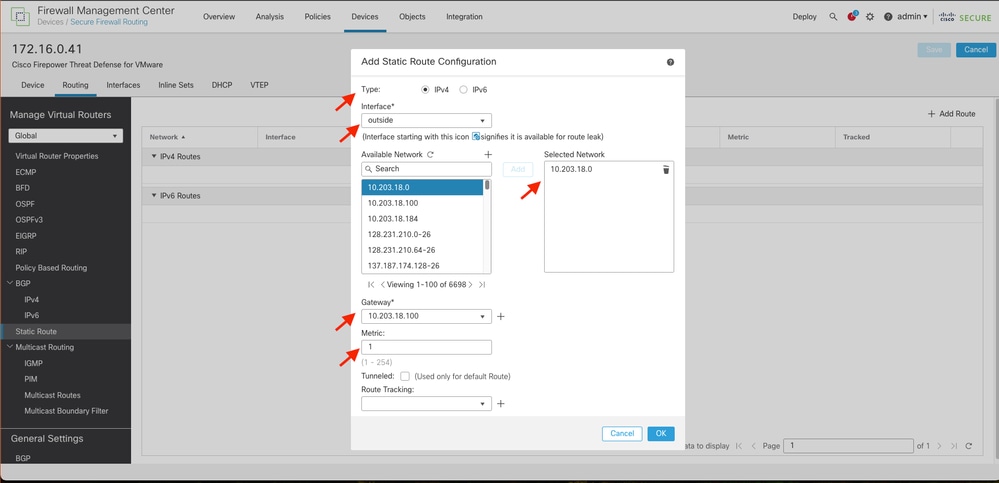

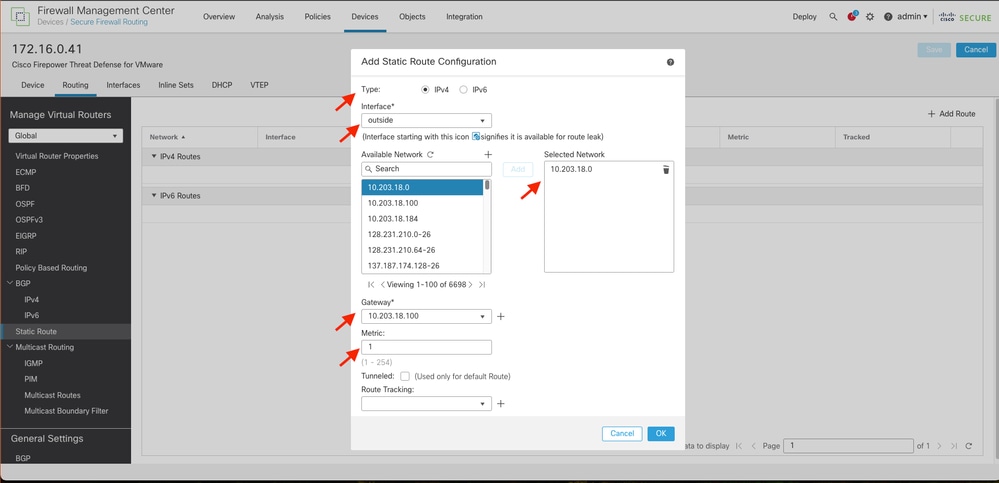

Etapa 5. Na seção Static Route Configuration, insira as informações necessárias nos campos Type, Interface, Available Network, Gateway e Metric (bem como Tunneled e Route tracking se necessário).

Tipo: Clique em IPv4ou IPv6, dependendo do tipo de rota estática que você está adicionando.

Interface: Escolha a interface à qual esta rota estática se aplica.

Available Network: na lista Available Network, escolha a rede de destino. Para definir uma rota padrão, crie um objeto com o endereço 0.0.0.0/0 e selecione-o aqui.

Gateway: no campo Gateway ou IPv6 Gateway, insira ou escolha o roteador do gateway que é o próximo salto para essa rota. Você pode fornecer um endereço IP ou um objeto Redes/Hosts.

Métrica: No campo Métrica, insira o número de saltos para a rede destino. Os valores válidos variam de 1 a 255; o valor padrão é 1.

Encapsulado: (Opcional) Para uma rota padrão, clique na caixa de seleção Encapsulado para definir uma rota padrão separada para o tráfego VPN

Rastreamento de rota: (somente rota estática IPv4) Para monitorar a disponibilidade da rota, insira ou escolha o nome de um objeto Monitor SLA (contrato de nível de serviço) que define a política de monitoramento, no campo Rastreamento de rota.

Dica: os campos Available Network , Gateway and Route traffic exigem o uso de objetos de rede. Se os objetos ainda não tiverem sido criados, clique sobre o sinal (+) à direita de cada campo para criar um novo objeto de rede.

Etapa 6. Clique em OK

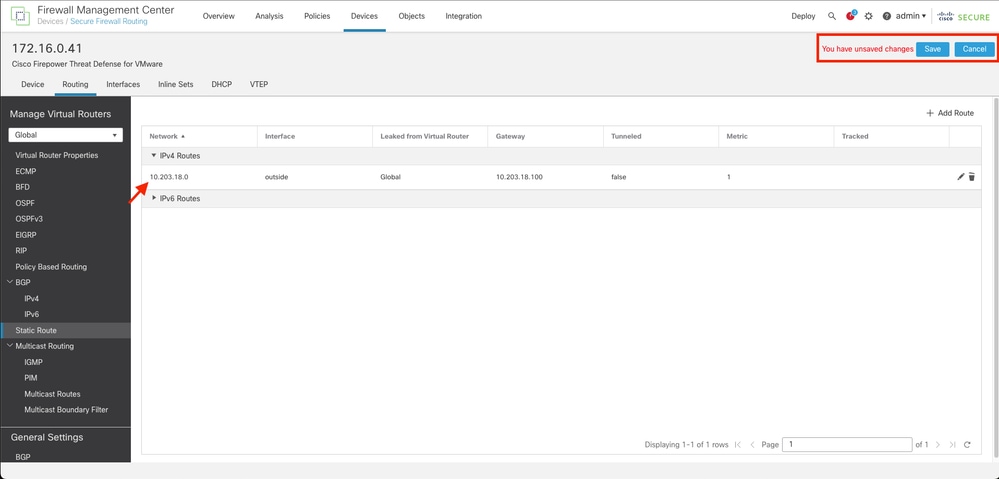

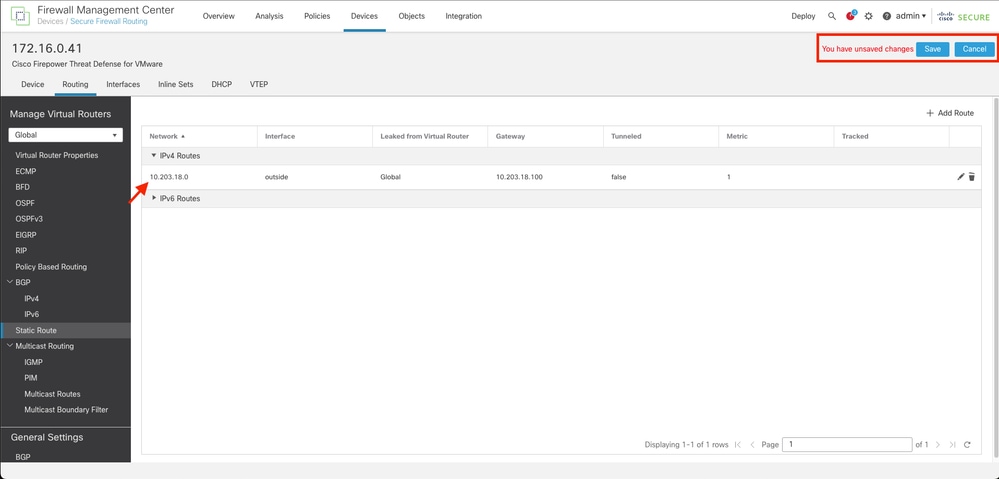

Passo 7. Salve a configuração e valide a nova rota estática que ela está mostrando como esperado.

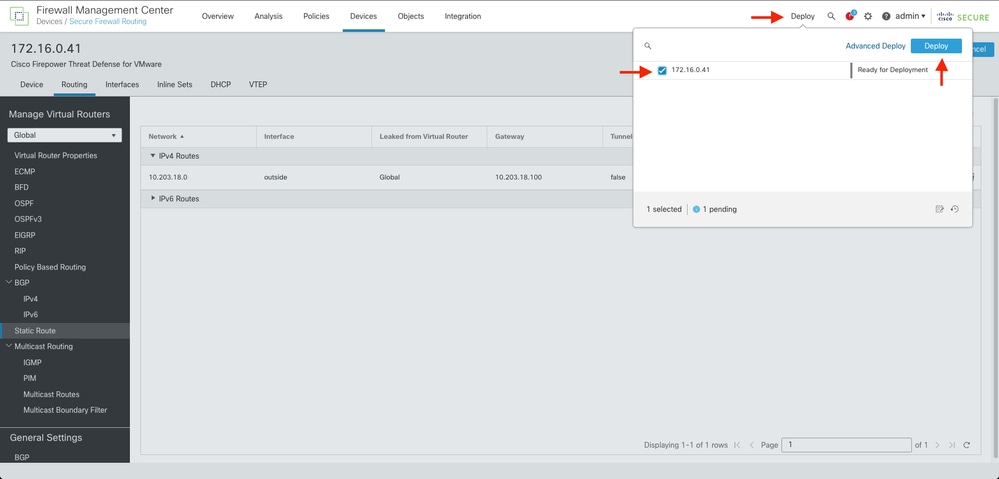

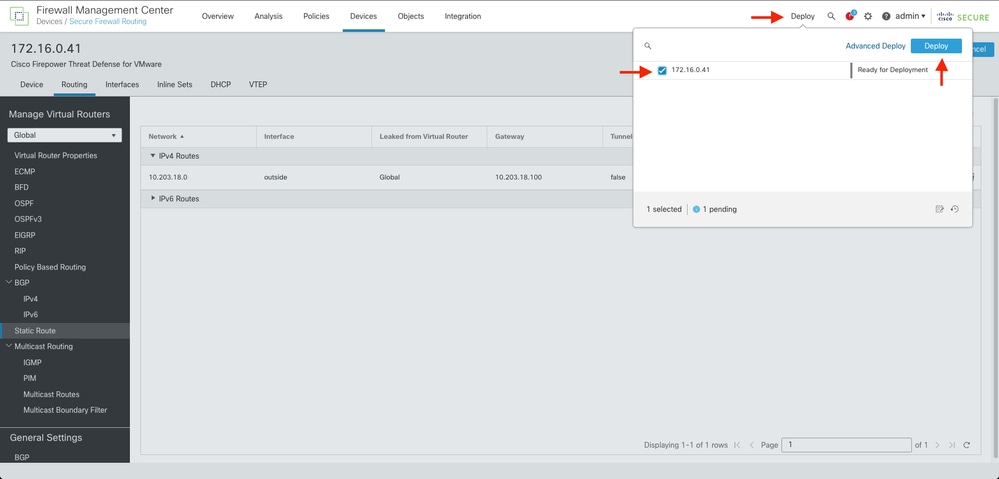

Etapa 7. Navegue até a caixa de seleção Implantar e do FTD selecionado na Etapa 2 e clique sobre o ícone azul de implantação para implantar a nova configuração.

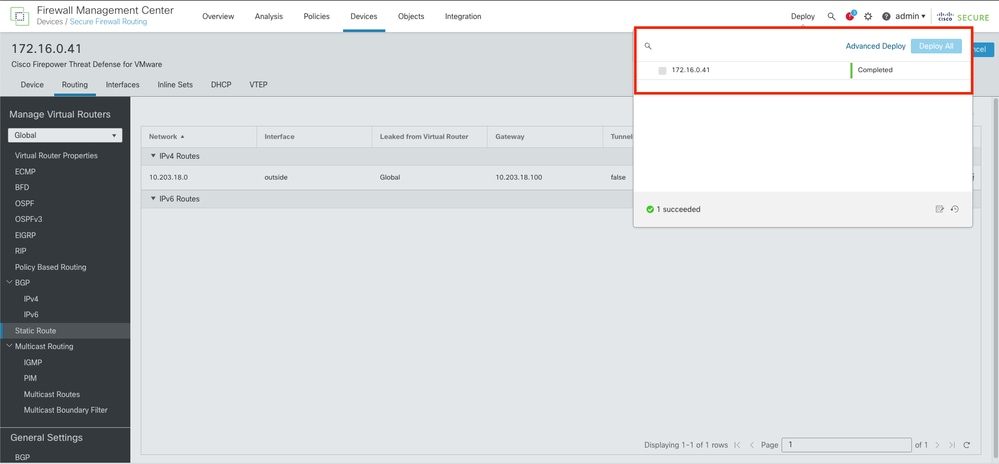

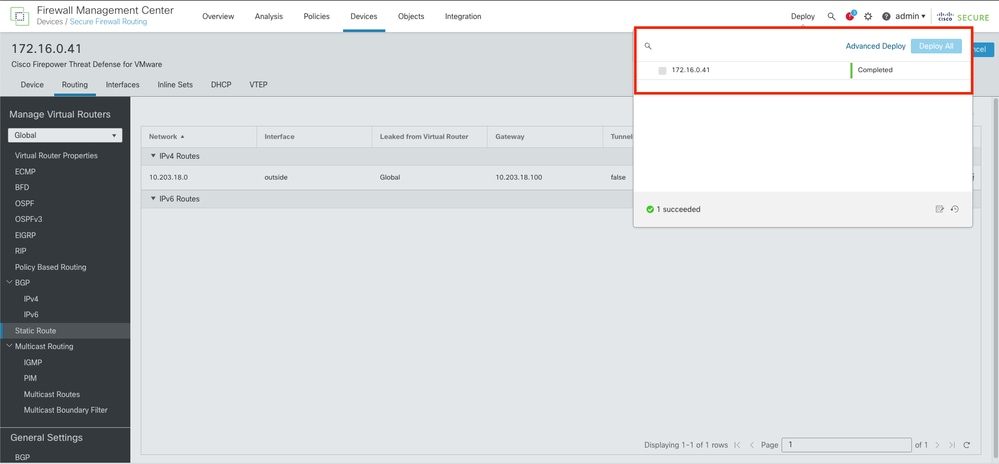

Etapa 8. Validar que a implantação está sendo mostrada como concluída.

Verificar

1. Registre usando SSH, Telnet ou console no FTD anteriormente implantado.

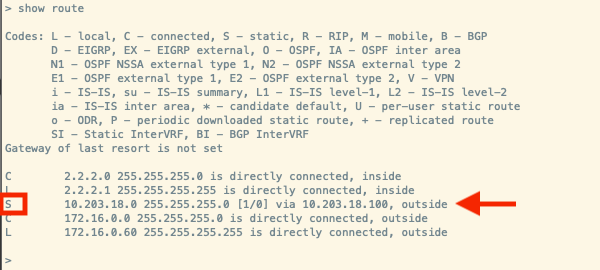

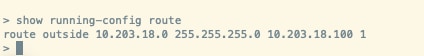

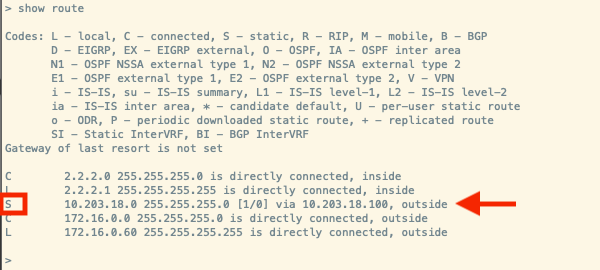

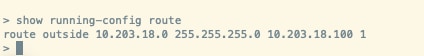

2. Execute o comando show route e show running-config route

3. Verifique se a tabela de roteamento FTD possui agora a rota estática implantada com o sinalizador S e se ela também está sendo exibida na configuração de execução.

Feedback

Feedback