Atualizar HA do FTD Gerenciado pelo FDM

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve o processo de atualização de um Cisco Secure Firewall Threat Defense em alta disponibilidade gerenciado por um gerenciador de dispositivos Firepower.

Pré-requisitos

Requisitos

A Cisco recomenda que você conheça estes tópicos:

- Conceitos e configuração de alta disponibilidade (HA)

- Configuração do Cisco Secure Firepower Device Manager (FDM)

- Configuração do Cisco Secure Firewall Threat Defense (FTD)

Componentes Utilizados

As informações neste documento são baseadas no Virtual Cisco FTD, versão 7.2.8.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Overview

A maneira como o FDM funciona é atualizar um item de mesmo nível por vez. Primeiro, o Standby e, em seguida, o Ative, realizando um failover antes que o upgrade Ative seja iniciado.

Informações de Apoio

O pacote de atualização deve ser baixado de software.cisco.com antes da atualização.

Em clish de CLI, execute o comando show high-availability config no FTD Ativo para verificar o status do HA.

> show high-availability config

Failover On

Failover unit Primary

Failover LAN Interface: failover-link GigabitEthernet0/2 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 3 of 311 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.18(3)53, Mate 9.18(3)53

Serial Number: Ours 9A1QUNFWPK1, Mate 9A45VNEHB5C

Last Failover at: 11:57:26 UTC Oct 8 2024

This host: Primary - Active

Active time: 507441 (sec)

slot 0: ASAv hw/sw rev (/9.18(3)53) status (Up Sys)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface inside (192.168.45.1): Normal (Waiting)

Interface outside (192.168.1.10): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Secondary - Standby Ready

Active time: 8 (sec)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface inside (0.0.0.0): Normal (Waiting)

Interface outside (0.0.0.0): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Se nenhum erro estiver visível, prossiga com a atualização.

Configurar

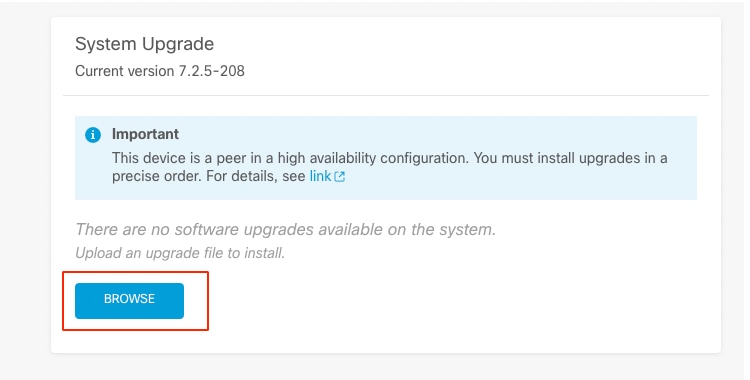

Etapa 1. Carregar Pacote de Atualização

- Carregue o pacote de atualização do FTD no FDM usando a GUI.

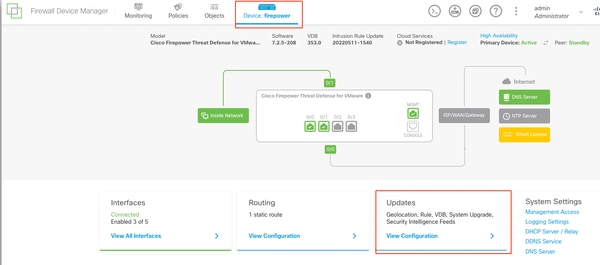

Ele deve ser baixado anteriormente do site do software Cisco com base no modelo do FTD e na versão desejada. Navegue até Device > Updates > System Upgrade.

Atualizações

Atualizações

- Procure a imagem baixada anteriormente e escolhaCarregar.

Note: Carregue a imagem nos nós ativo e standby.

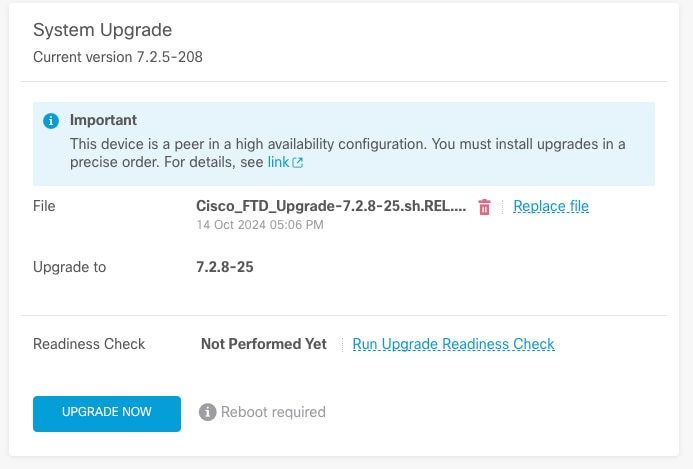

Executar Verificação de Preparação

Executar Verificação de Preparação

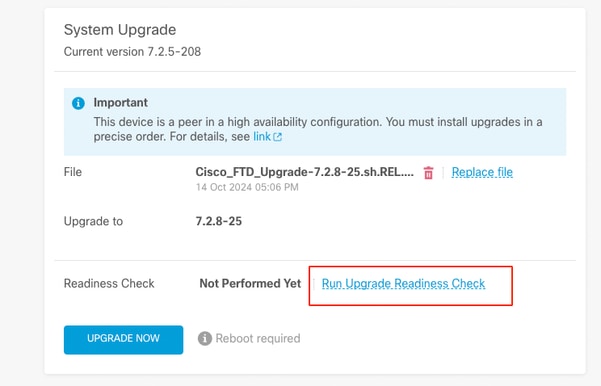

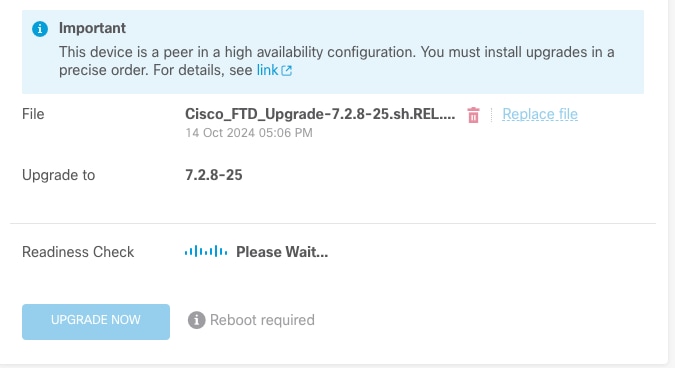

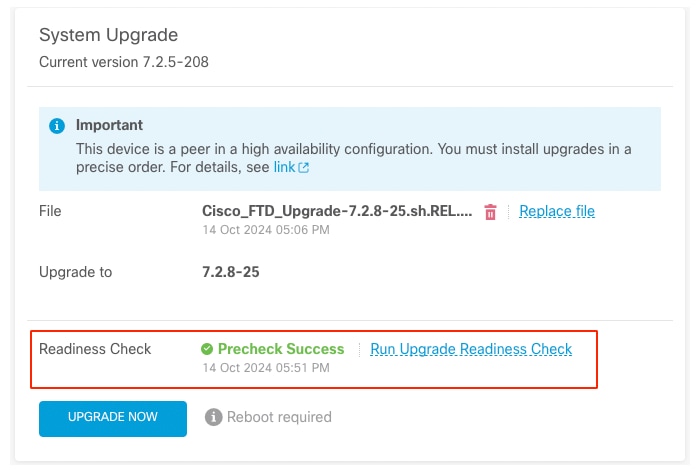

Etapa 2. Verificar Preparação

As verificações de prontidão confirmam se os dispositivos estão prontos para continuar com a atualização.

-

Escolha Executar Verificação de Preparação para Atualização.

Executar Verificação de Preparação

Executar Verificação de Preparação

Executar verificação de preparação

Executar verificação de preparação

Executar Verificação de Preparação

Executar Verificação de Preparação

O andamento pode ser verificado navegando até System > Upgrade.

Executar Verificação de Preparação

Executar Verificação de Preparação

A atualização pode ser feita quando a verificação de preparação for concluída no FTD e o resultado for Êxito.

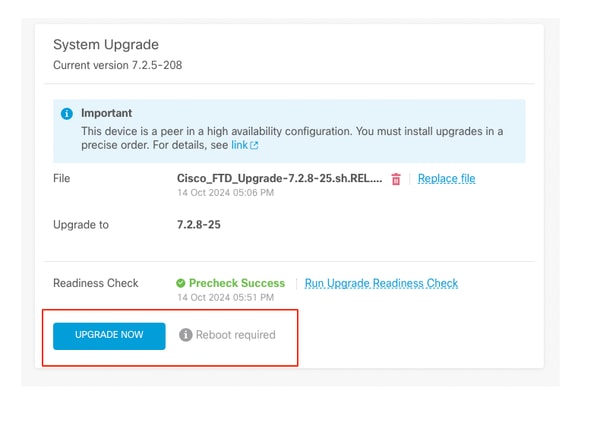

Etapa 3. Atualizar o FTD no HA

- Escolha FDM em Espera e clique em Atualizar Agora.

Atualizar agora

Atualizar agora

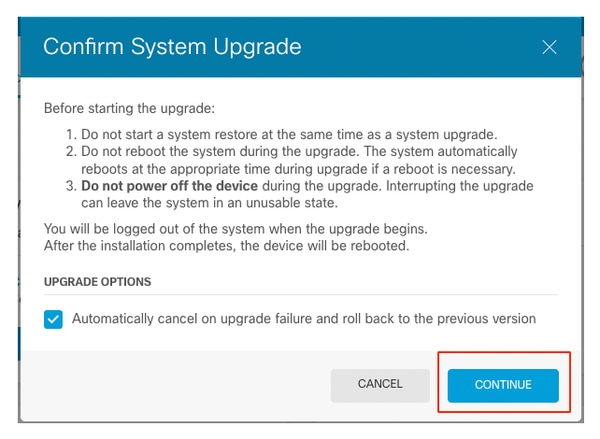

Antes de iniciar a atualização:

- Não inicie uma restauração do sistema ao mesmo tempo que uma atualização do sistema.

- Não reinicialize o sistema durante a atualização. O sistema reinicializa automaticamente no momento apropriado durante a atualização, se uma reinicialização for necessária.

- Não desligue o dispositivo durante a atualização. Interromper a atualização pode tornar o sistema inutilizável.

Você será desconectado do sistema quando a atualização for iniciada.

Após a conclusão da instalação, o dispositivo é reinicializado.

Continuar

Continuar

Note: A atualização leva cerca de 20 min por FTD.

Na CLI, o progresso pode ser verificado na pasta de atualização /ngfw/var/log/sf; mova para o modo expert e acesso enterroot.

> expert

admin@firepower:~$ sudo su

Password:

root@firepower:/home/admin# cd /ngfw/var/log/sf

root@firepower:/ngfw/var/log/sf# ls

Cisco_FTD_Upgrade-7.2.8.

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.8# ls -lrt

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.8# tail -f status.log

ui: Upgrade in progress: ( 8% done.22 mins to reboot). Preparing to upgrade... (200_pre/011_check_self.sh)

ui: Upgrade in progress: ( 8% done.22 mins to reboot). Preparing to upgrade... (200_pre/015_verify_rpm.sh)

ui: Upgrade in progress: ( 8% done.22 mins to reboot). Preparing to upgrade... (200_pre/100_check_dashboards.pl)

ui: Upgrade in progress: ( 8% done.22 mins to reboot). Preparing to upgrade... (200_pre/100_get_snort_from_dc.pl)

ui: Upgrade in progress: (12% done.21 mins to reboot). Preparing to upgrade... (200_pre/110_setup_upgrade_ui.sh)

ui: Upgrade in progress: (12% done.21 mins to reboot). Preparing to upgrade... (200_pre/120_generate_auth_for_upgrade_ui.pl)

ui: Upgrade in progress: (12% done.21 mins to reboot). Preparing to upgrade... (200_pre/152_save_etc_sf.sh)

ui: Upgrade in progress: (79% done. 5 mins to reboot). Finishing the upgrade... (999_finish/999_zz_install_bundle.sh)

ui: Upgrade in progress: (83% done. 4 mins to reboot). Finishing the upgrade... (999_finish/999_zzz_complete_upgrade_message.sh)

ui: Upgrade complete

ui: The system will now reboot.

ui: System will now reboot.

Broadcast message from root@firepower (Mon Oct 14 12:01:26 2024):

System will reboot in 5 seconds due to system upgrade.

Broadcast message from root@firepower (Mon Oct 14 12:01:31 2024):

System will reboot now due to system upgrade.

Broadcast message from root@firepower (Mon Oct 14 12:01:39 2024):

The system is going down for reboot NOW!

Atualize a segunda unidade.

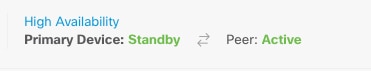

Alternar funções para tornar este dispositivo ativo: Selecione Device> High Availability e, em seguida, selecione Switch Mode no menu de engrenagens. Aguarde o status da unidade para mudar para ativo e confirme se o tráfego está fluindo normalmente. Em seguida, faça logoff.

Atualização: Repita as etapas anteriores para fazer login no novo standby, carregar o pacote, atualizar o dispositivo, monitorar o progresso e verificar o sucesso.

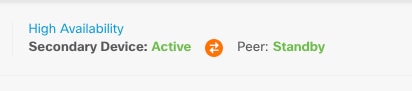

Alta Disponibilidade

Alta Disponibilidade

Alta Disponibilidade

Alta Disponibilidade

Na CLI, vá para LINA (system support diagnostic-cli) e verifique o estado de failover no FTD de standby usando o comando show failover state.

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

primary_ha> enable

Password:

primary_ha# show failover state

State Last Failure Reason Date/Time

This host - Primary

Standby Ready None

Other host - Secondary

Active None

====Configuration State===

Sync Skipped - STANDBY

====Communication State===

Mac set

primary_ha#

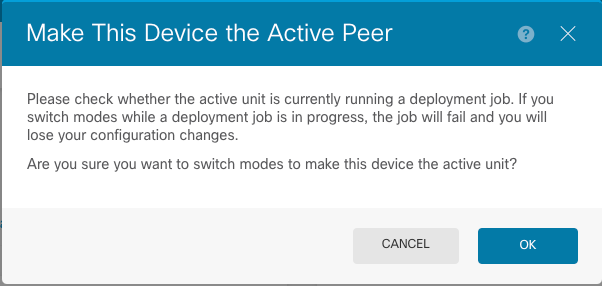

Etapa 4. Alternar Peer Ativo (Opcional)

Note: Se o dispositivo secundário estiver Ativo, ele não terá nenhum impacto operacional.

Ter o dispositivo primário como ativo e secundário como em espera é uma prática recomendada que ajuda a rastrear qualquer failover que possa ocorrer.

Nesse caso, o FTD Ativo agora está em Espera, um failover manual pode ser usado para redefini-lo como Ativo.

- Navegue até Devices > High Availability.

Alta Disponibilidade

Alta Disponibilidade

- EscolhaAlternar modo.

Modo de comutação

Modo de comutação

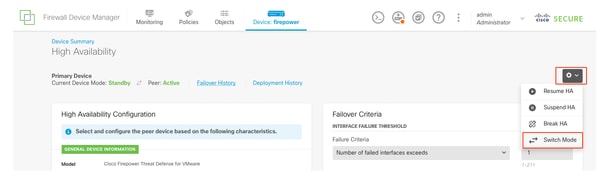

- Escolha OK para confirmar o failover.

Par Ativo

Par Ativo

Validação do status de alta disponibilidade ao final da atualização e failover concluída.

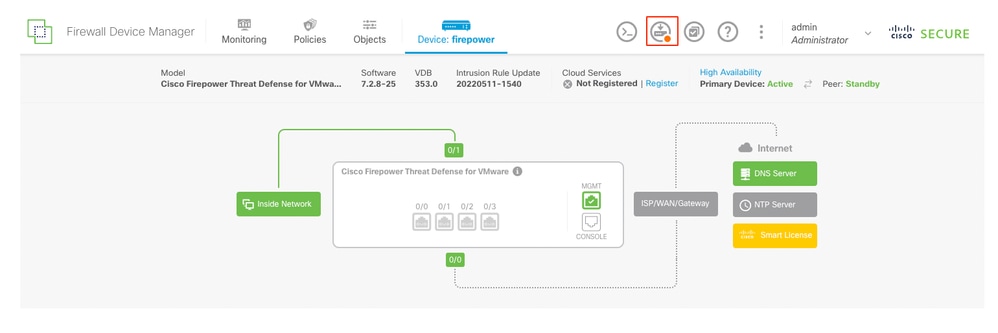

Dispositivos

Dispositivos

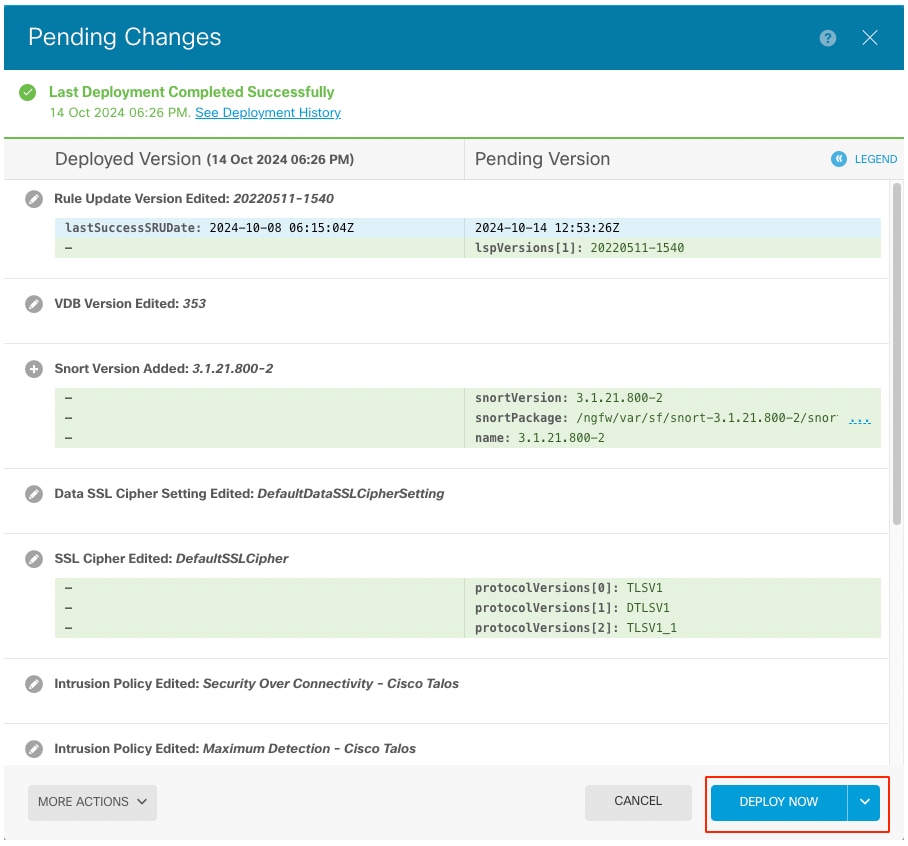

Etapa 5. Implantação Final

-

Implante a política nos dispositivos clicando em IMPLANTAR AGORA na guia Implantação.

Implantação de política

Implantação de política

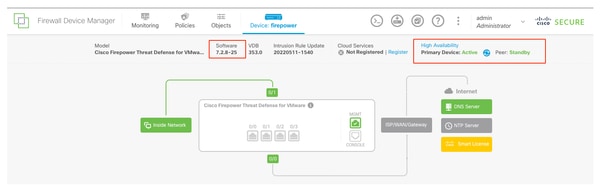

Validar

Para validar se o status do HA e a atualização foram concluídos, você deve confirmar o status:

Preliminar: Ativo

Secundário: Pronto para espera

Ambos estão na versão que foi alterada recentemente (7.2.8 neste exemplo).

Failover

Failover

- Em cliches de CLI, verifique o estado de failover usando os comandos show failover stateand show failoverpara obter informações mais detalhadas.

Sistema operacional extensível Cisco Firepower (FX-OS) v2.12.1 (build 73)

Defesa contra ameaças do Cisco Firepower para VMware v7.2.8 (compilação 25)

> show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready None

====Configuration State===

Sync Skipped

====Communication State===

Mac set

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: failover-link GigabitEthernet0/2 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 3 of 311 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.18(4)210, Mate 9.18(4)210

Serial Number: Ours 9A1QUNFWPK1, Mate 9A45VNEHB5C

Last Failover at: 14:13:56 UTC Oct 15 2024

This host: Primary - Active

Active time: 580 (sec)

slot 0: ASAv hw/sw rev (/9.18(4)210) status (Up Sys)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface inside (192.168.45.1): Normal (Waiting)

Interface outside (192.168.1.10): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Secondary - Standby Ready

Active time: 91512 (sec)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface inside (0.0.0.0): Normal (Waiting)

Interface outside (0.0.0.0): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

Link : failover-link GigabitEthernet0/2 (up)

Stateful Obj xmit xerr rcv rerr

General 11797 0 76877 0

sys cmd 11574 0 11484 0

up time 0 0 0 0

RPC services 0 0 0 0

TCP conn 0 0 0 0

UDP conn 176 0 60506 0

ARP tbl 45 0 4561 0

Xlate_Timeout 0 0 0 0

IPv6 ND tbl 0 0 0 0

VPN IKEv1 SA 0 0 0 0

VPN IKEv1 P2 0 0 0 0

VPN IKEv2 SA 0 0 0 0

VPN IKEv2 P2 0 0 0 0

VPN CTCP upd 0 0 0 0

VPN SDI upd 0 0 0 0

VPN DHCP upd 0 0 0 0

SIP Session 0 0 0 0

SIP Tx 0 0 0 0

SIP Pinhole 0 0 0 0

Route Session 1 0 0 0

Router ID 0 0 0 0

User-Identity 0 0 30 0

CTS SGTNAME 0 0 0 0

CTS PAC 0 0 0 0

TrustSec-SXP 0 0 0 0

IPv6 Route 0 0 0 0

STS Table 0 0 0 0

Umbrella Device-ID 0 0 0 0

Rule DB B-Sync 0 0 30 0

Rule DB P-Sync 1 0 266 0

Rule DB Delete 0 0 0 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 31 123591

Xmit Q: 0 1 12100

Se ambos os FTDs estiverem na mesma versão e o status do HA estiver íntegro, a atualização será concluída.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

08-Jan-2025 |

Legendas de imagem atualizadas. |

1.0 |

06-Jan-2025 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Tirupatia SakthivelEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback