Configurar Mapa de Atributos LDAP para RAVPN no FTD Gerenciado pelo FDM

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve o procedimento para usar um servidor Lightweight Diretory Access Protocol (LDAP) para autenticar e autorizar usuários da VPN de Acesso Remoto (RA VPN) e conceder a eles acesso de rede diferente com base em sua associação de grupo no servidor LDAP.

Pré-requisitos

Requisitos

- Conhecimento básico da configuração de VPN RA no Gerenciador de Dispositivos de Firewall (FDM)

- Conhecimento básico da configuração do servidor LDAP no FDM

- Conhecimento básico da API REST (Application Program Interface) e do Explorador da API Rest do FDM

- Cisco FTD versão 6.5.0 ou mais recente gerenciado pelo FDM

Componentes Utilizados

Foram usadas as seguintes versões de hardware e software de aplicativos/dispositivos:

- Cisco FTD versão 6.5.0, build 115

- Cisco AnyConnect versão 4.10

- Servidor do Microsoft Ative Diretory (AD)

- Postman ou qualquer outra ferramenta de desenvolvimento de API

Observação: o suporte de configuração para a ferramenta Microsoft AD Server and Postmal não é fornecido pela Cisco.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Fluxo de autenticação

Fluxo do mapa de atributos LDAP explicado

- O usuário inicia uma conexão VPN de acesso remoto com o FTD e fornece um nome de usuário e uma senha para sua conta do Ative Diretory (AD).

- O FTD envia uma solicitação LDAP ao servidor AD pela porta 389 ou 636 (LDAP sobre SSL)

- O AD responde ao FTD com todos os atributos associados ao usuário.

- O FTD corresponde aos valores de atributo recebidos com o Mapa de atributos LDAP criado no FTD. Este é o processo de Autorização.

- Em seguida, o usuário conecta e herda as configurações da Política de grupo correspondente ao atributo memberOf no Mapa de atributos LDAP.

Para a finalidade deste documento, a autorização dos usuários do AnyConnect é feita usando o atributo LDAP memberOf.

- O atributo memberOf do servidor LDAP para cada usuário é mapeado para uma entidade ldapValue no FTD. Se o usuário pertencer ao grupo do AD correspondente, a Política de grupo associada a esse ldapValue será herdada pelo usuário.

- Se o valor do atributo memberOf de um usuário não corresponder a nenhuma entidade do ldapValue no FTD, a Política de Grupo padrão para o Perfil de Conexão selecionado será herdada. Neste exemplo, NOACCESS Group-Policy é herdada de .

Configurar

O Mapa de Atributos LDAP para FTD gerenciado pelo FDM está configurado com a API REST.

Etapas de Configuração no FDM

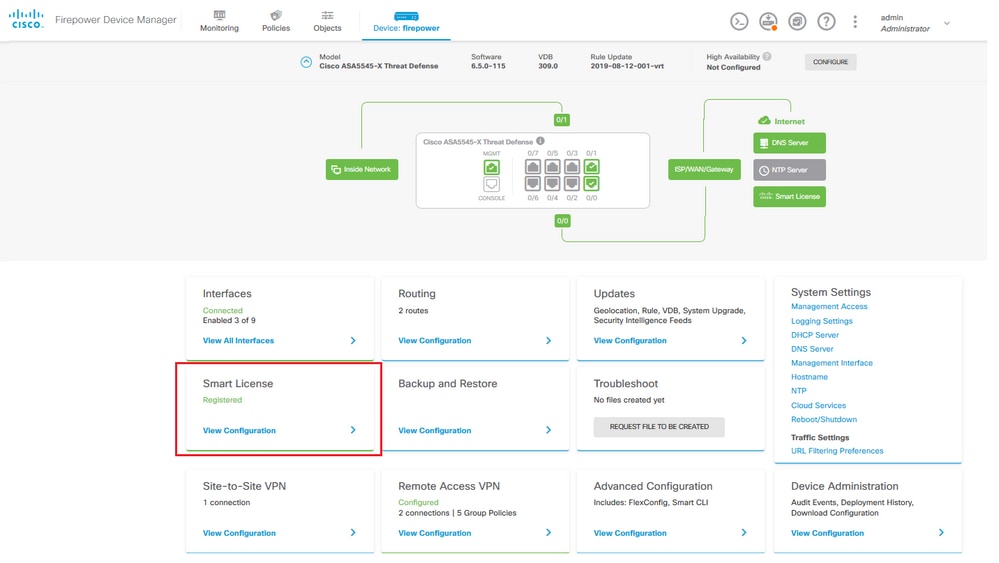

Etapa 1. Verifique se o Dispositivo está registrado no Smart Licensing.

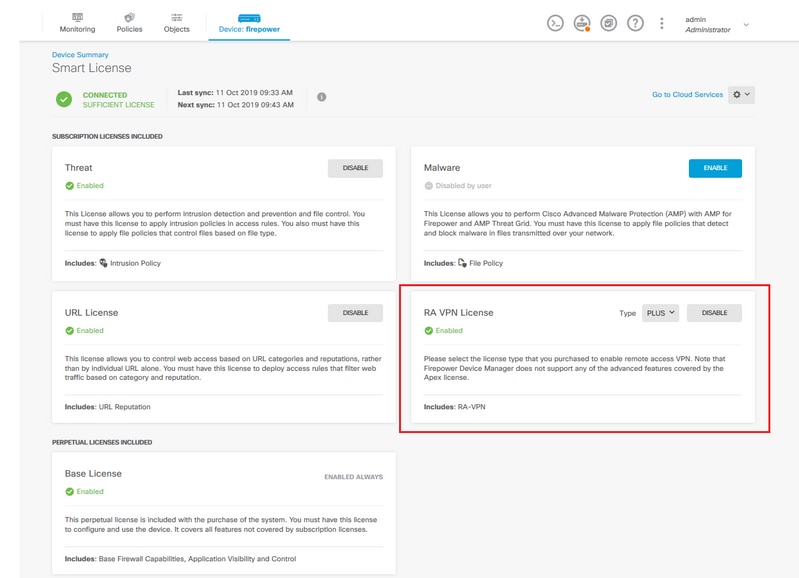

Etapa 2. Verifique se as licenças do AnyConnect estão habilitadas no FDM.

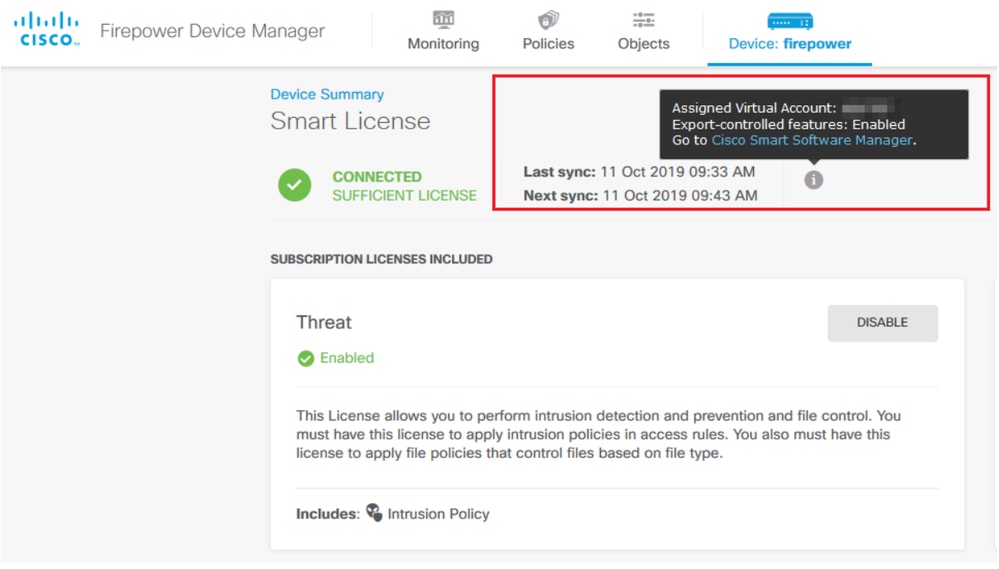

Etapa 3. Verifique se os recursos de exportação controlada estão Habilitados no token.

Observação: este documento pressupõe que o RA VPN já esteja configurado. Consulte o documento a seguir para obter mais informações sobre Como configurar o RAVPN no FTD gerenciado pelo FDM.

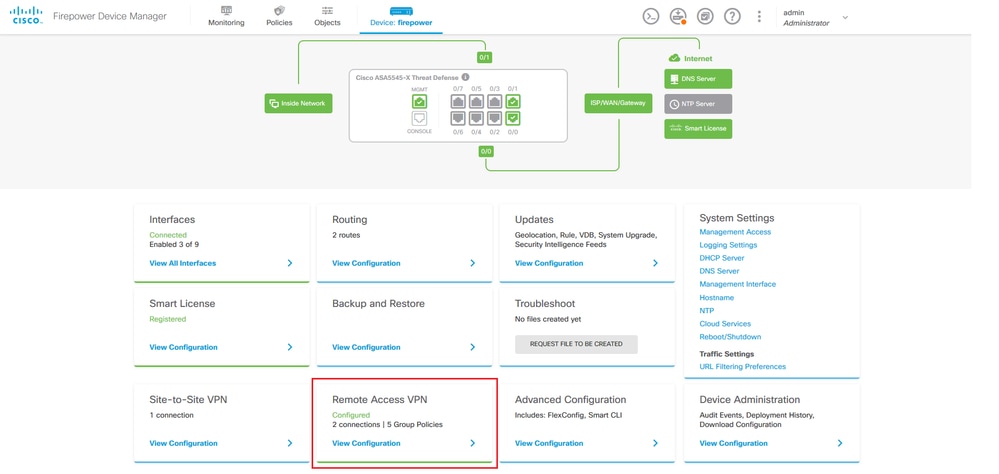

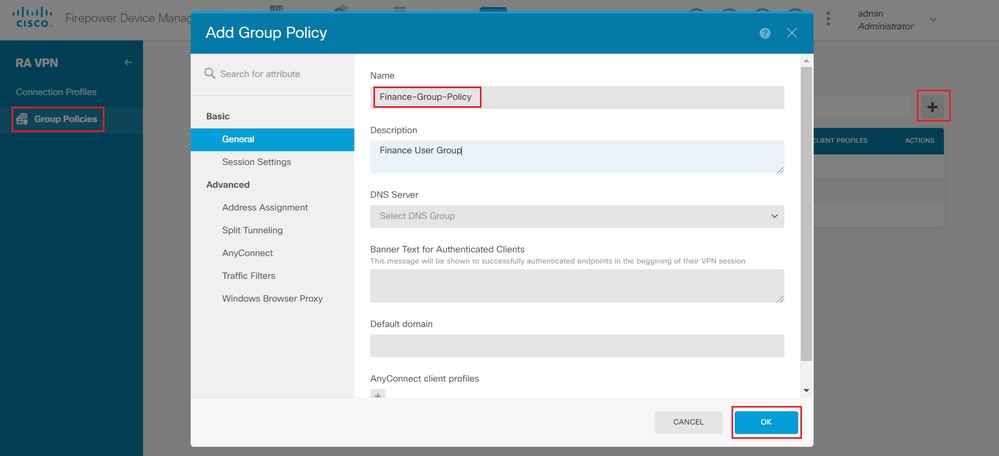

Etapa 4. Navegue até Remote Access VPN > Group Policies.

Etapa 5. Navegue até Group Policies. Clique em '+' para configurar as diretivas de grupo diferentes para cada grupo do AD. Neste exemplo, as políticas de grupo Finance-Group-Policy, HR-Group-Policy e IT-Group-Policy estão configuradas para ter acesso a diferentes sub-redes.

O Finance-Group-Policy tem as seguintes configurações:

firepower# show run group-policy Finance-Group-Policy group-policy Finance-Group-Policy internal group-policy Finance-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value Finance-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

Da mesma forma, HR-Group-Policy tem as configurações abaixo:

firepower# show run group-policy HR-Group-Policy group-policy HR-Group-Policy internal group-policy HR-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value HR-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

Por fim, IT-Group-Policy tem as próximas configurações:

firepower# show run group-policy IT-Group-Policy group-policy IT-Group-Policy internal group-policy IT-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value IT-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

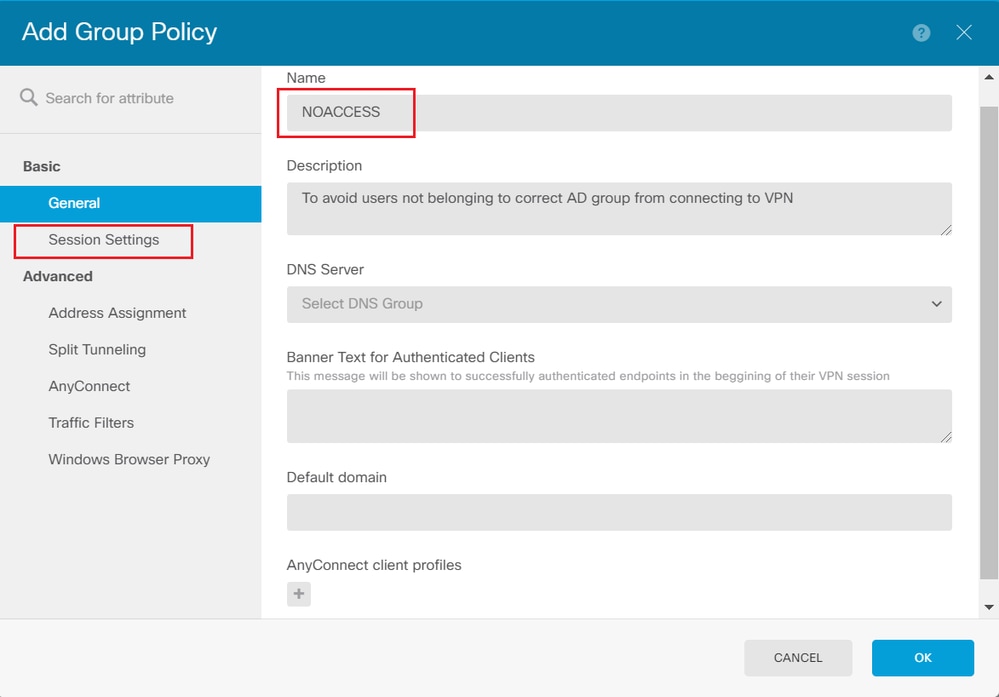

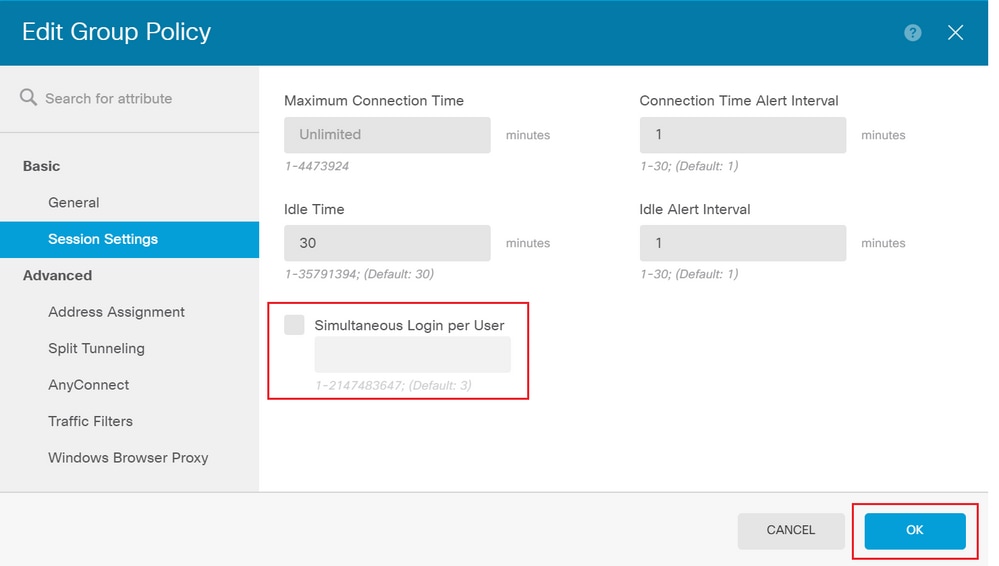

Etapa 6. Crie uma política de grupo NOACCESS, navegue para Configurações da sessão e desmarque a opção Logon simultâneo por usuário. Isso define o valor vpn-simultaneous-logins como 0.

O valor vpn-simultaneous-logins na Política de Grupo quando definido como 0 termina imediatamente a conexão VPN do usuário. Este mecanismo é usado para impedir que os usuários que pertencem a qualquer Grupo de Usuários do AD que não os configurados (neste exemplo, Finanças, RH ou TI) estabeleçam conexões bem-sucedidas com o FTD e acessem recursos seguros disponíveis apenas para as contas de Grupo de Usuários permitidas.

Os usuários que pertencem a grupos de usuários do AD corretos correspondem ao mapa de atributos LDAP no FTD e herdam as políticas de grupo mapeadas, enquanto os usuários que não pertencem a nenhum dos grupos permitidos herdam a política de grupo padrão do perfil de conexão, que nesse caso é NOACCESS.

A Diretiva de Grupo NOACCESS tem as seguintes configurações:

firepower# show run group-policy NOACCESS group-policy NOACCESS internal group-policy NOACCESS attributes dhcp-network-scope none vpn-simultaneous-logins 0 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelall ipv6-split-tunnel-policy tunnelall split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn anyconnect ssl dtls none anyconnect mtu 1406 anyconnect ssl keepalive 20 anyconnect ssl rekey time 4 anyconnect ssl rekey method new-tunnel anyconnect dpd-interval client 30 anyconnect dpd-interval gateway 30 anyconnect ssl compression none anyconnect dtls compression none anyconnect profiles none anyconnect ssl df-bit-ignore disable always-on-vpn profile-setting

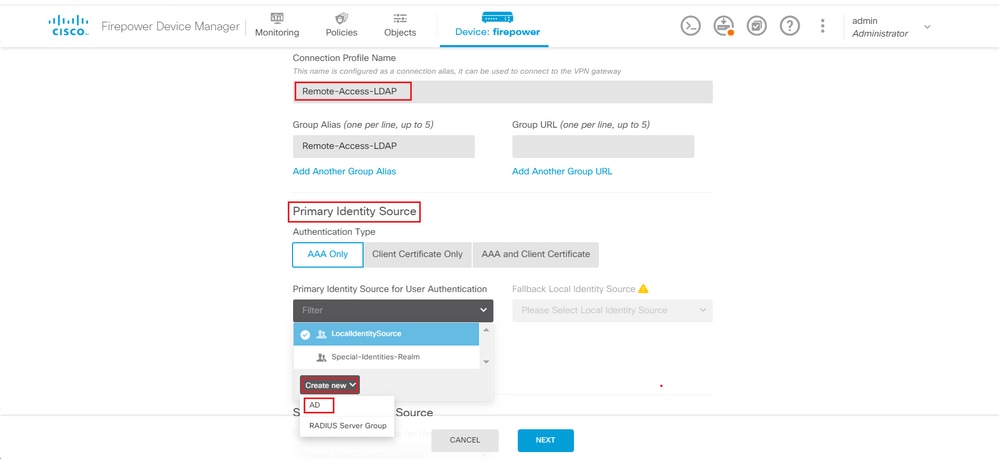

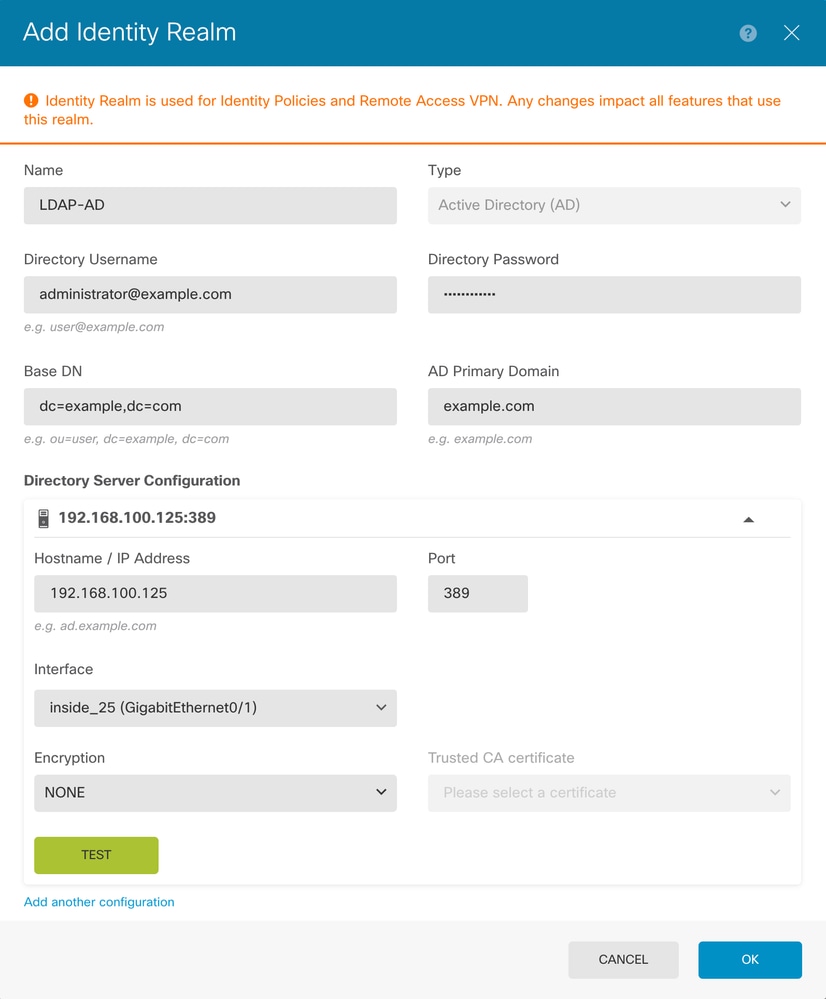

Passo 7. Navegue até Perfis de conexão e crie um Perfil de conexão. Neste exemplo, o nome do perfil é Remote-Access-LDAP. Escolha Primary Identity Source AAA Only e crie um novo tipo de Servidor de Autenticação AD.

Insira as informações do servidor AD:

- Nome de usuário do diretório

- Senha do diretório

- DN base

- Domínio Primário do AD

- Nome de host/Endereço IP

- Porta

- Tipo de criptografia

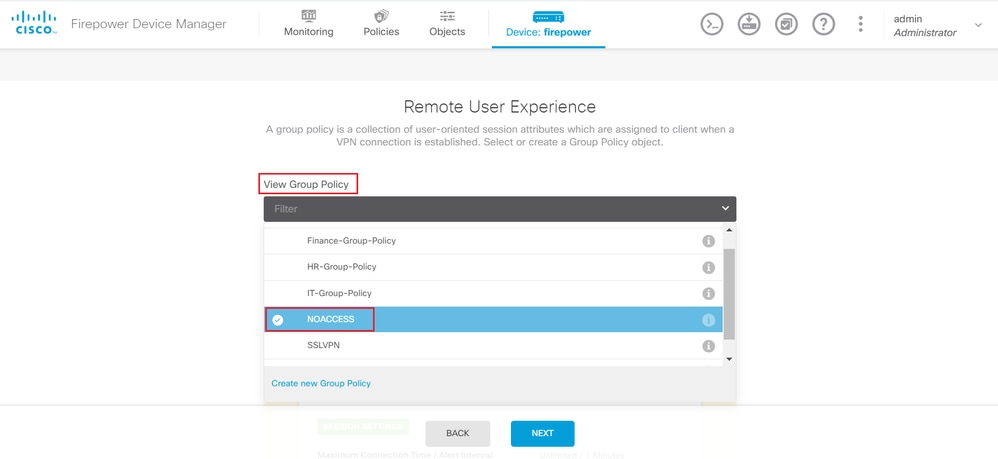

Clique em Next e escolha NOACCESS como a Política de Grupo padrão para este perfil de conexão.

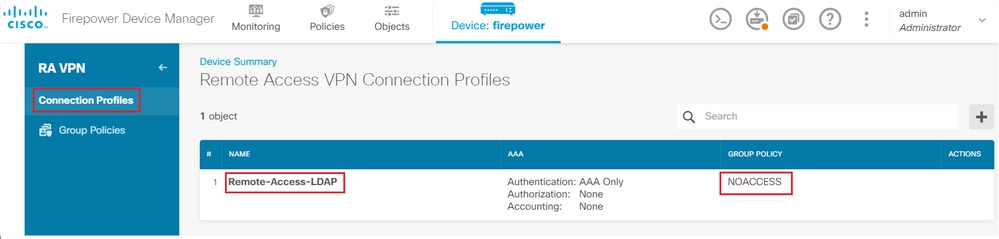

Salvar todas as alterações. O perfil de conexão Remote-Access-LDAP agora está visível na configuração de VPN do RA.

Etapas de Configuração para o Mapa de Atributos LDAP

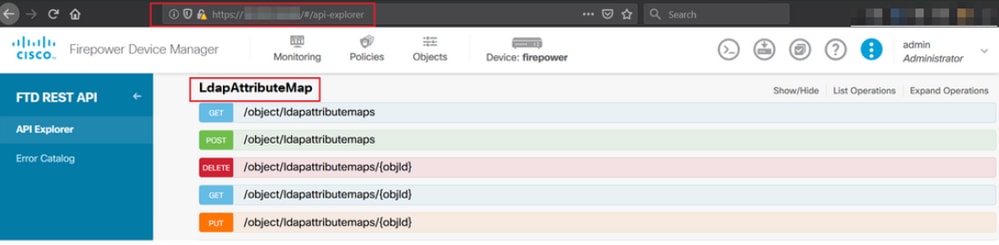

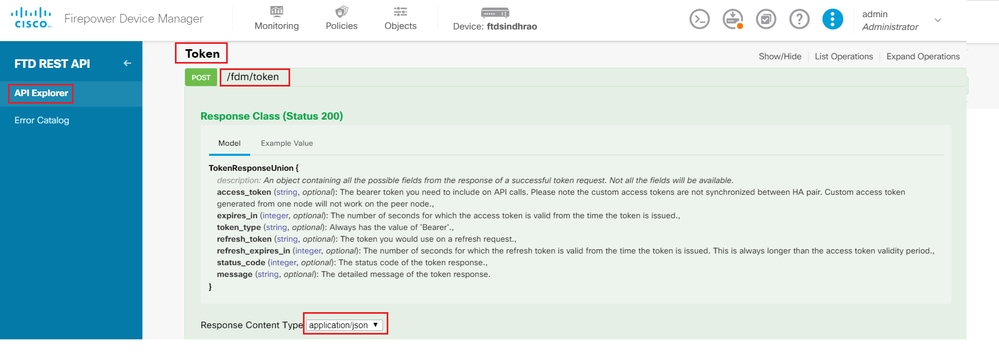

Etapa 1. Inicie o API Explorer do FTD.

O API Explorer contém a lista inteira de APIs disponíveis no FTD. Navegue até https://<FTD Management IP>/api-explorer

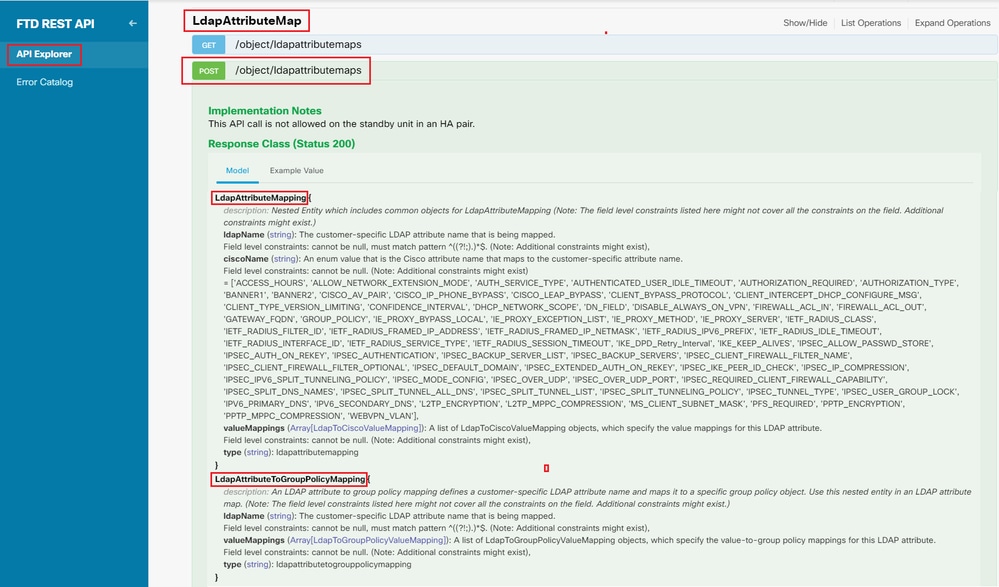

Role para baixo até a seção LdapAttributeMap e clique nela para ver todas as opções suportadas.

Observação: neste exemplo, usamos Postman como a ferramenta API para configurar o mapa de atributos LDAP.

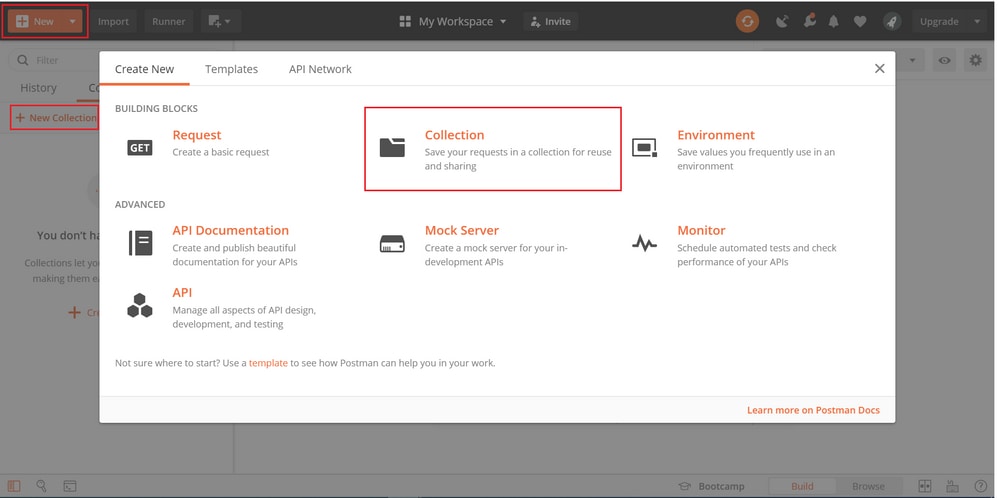

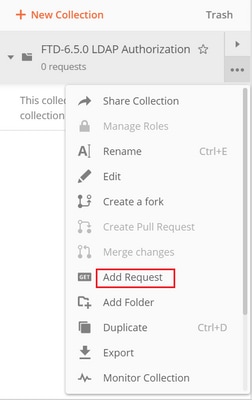

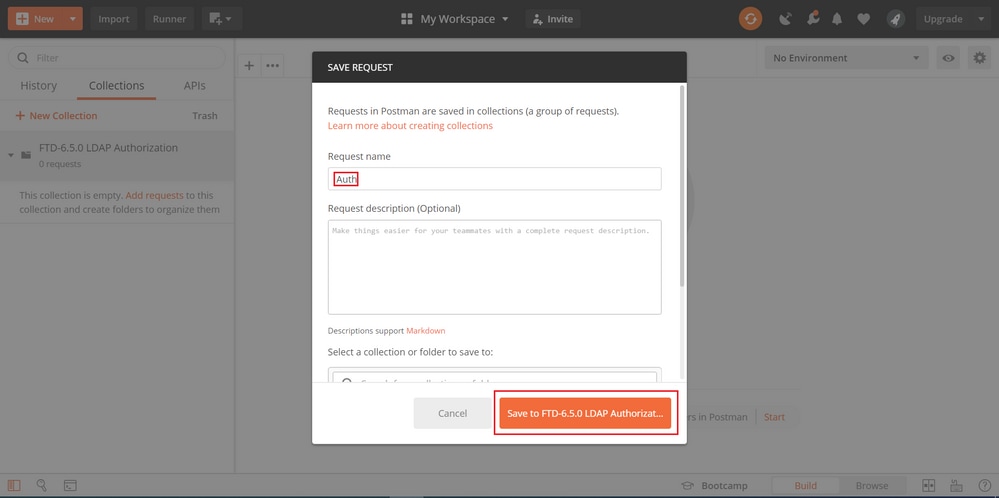

Etapa 2.Adicione uma coleção Postman para Autorização LDAP.

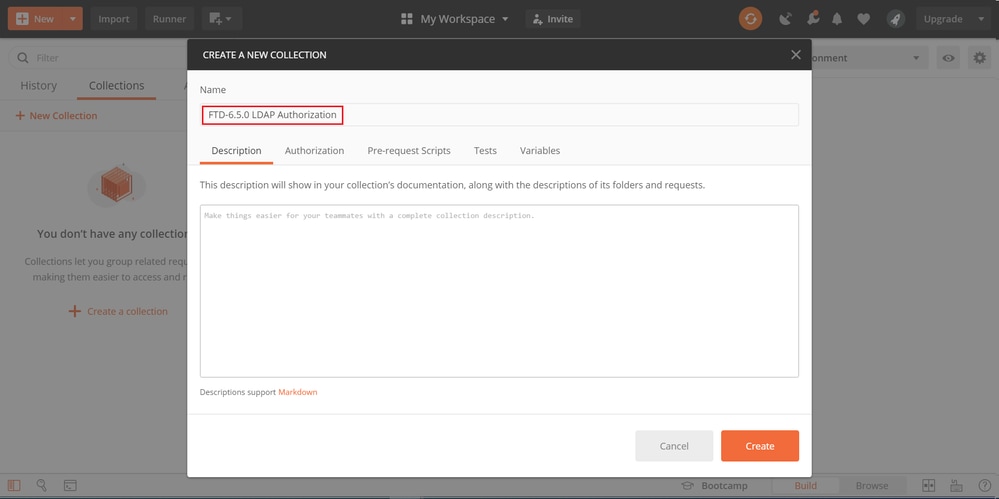

Digite um nome para esta coleção.

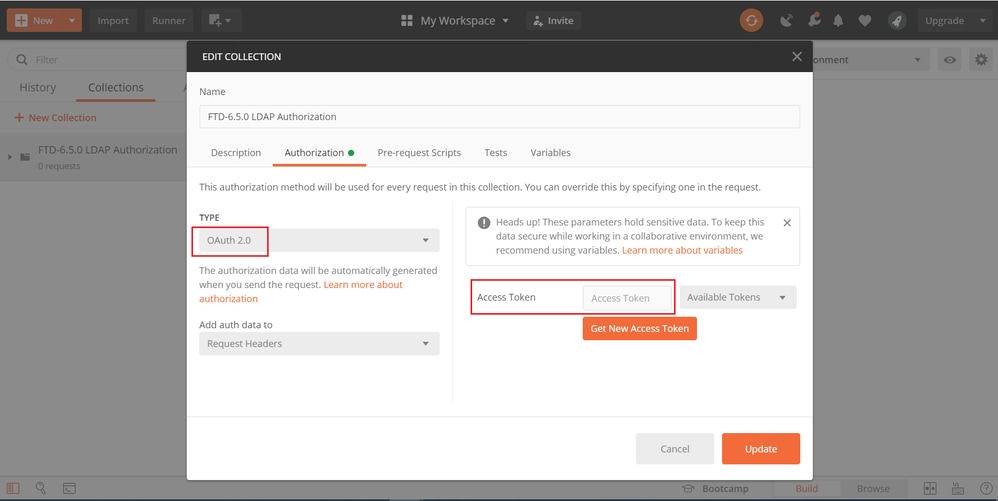

Edite o Autorização e selecione o tipo OAuth 2.0

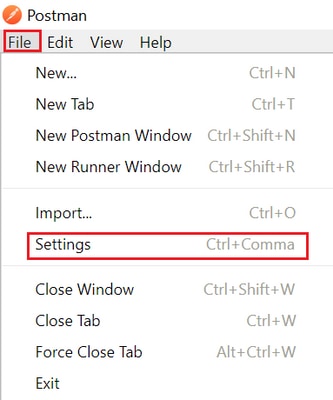

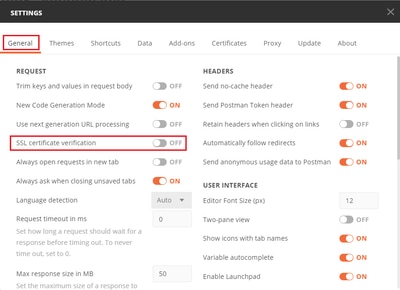

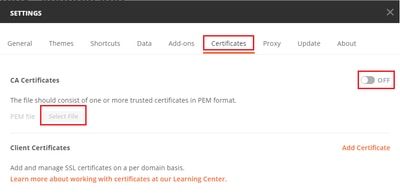

Etapa 3. Navegue até File > Settings, desative a verificação de certificado SSL para evitar uma falha de handshake SSL ao enviar solicitações de API ao FTD. Isso é feito se o FTD usar um certificado autoassinado.

Como alternativa, o certificado usado pelo FTD pode ser adicionado como um certificado CA na seção Certificado das Configurações.

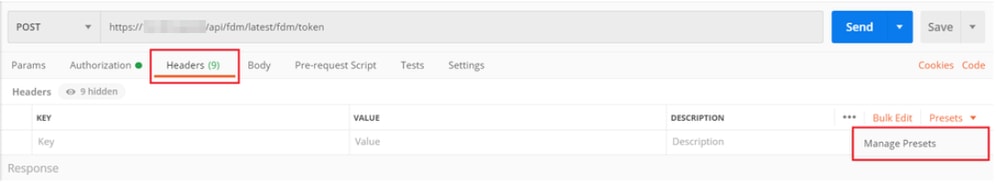

Etapa 4. Adicione uma nova solicitação POST Auth para criar uma solicitação POST de login para o FTD, para obter o token para autorizar qualquer solicitação POST/GET.

Todas as solicitações do Postman para esta coleção devem conter o seguinte:

BaseURL: https://<FTD Management IP>/api/fdm/latest/

No URL de solicitação, anexe o URL base com os respectivos objetos que precisam ser adicionados ou modificados.

Aqui, uma solicitação de autenticação para um token é criada, referenciada de https://<FTD Management IP>/api-explorer. É necessário verificar se há outros objetos e fazer as alterações necessárias para eles.

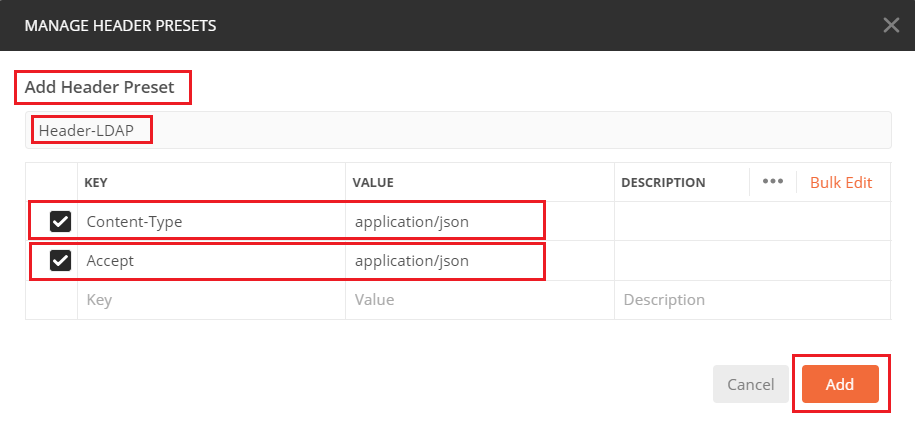

Navegue até Cabeçalhos e clique em Gerenciar Predefinições.

Crie um novo Cabeçalho Predefinido-LDAP e adicione o seguinte par Chave-Valor:

| Tipo de conteúdo | aplicativo/json |

| Aceitar | aplicativo/json |

Para todas as outras solicitações, navegue até as respectivas guias Cabeçalho e selecione este valor de Cabeçalho Predefinido: Cabeçalho-LDAP para que as solicitações da API REST usem json como o tipo de dados principal.

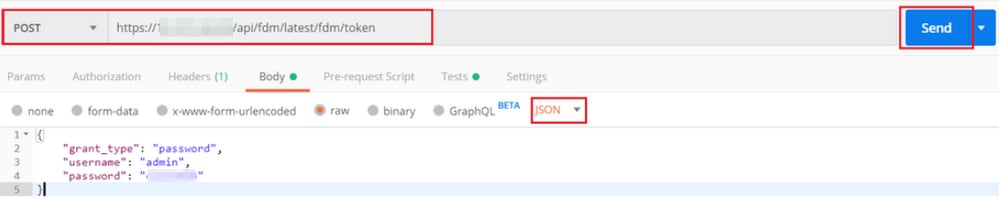

O Corpo da Solicitação POST para obter o token deve conter o seguinte:

| Tipo | Bruto - JSON (aplicativo/json) |

| grant_type | senha |

| nome do usuário | Admin Username para fazer login no FTD |

| senha | Senha associada à conta de usuário admin |

{

"grant_type": "password",

"username": "admin",

"password": "<enter the password>"

}

Quando você clica em enviar, o corpo da resposta contém o token de acesso que é usado para enviar qualquer solicitação PUT/GET/POST ao FTD.

{

"access_token": "eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"expires_in": 1800,

"token_type": "Bearer",

"refresh_token":"eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"refresh_expires_in": 2400

}

Esse token é usado para autorizar todas as solicitações subsequentes.

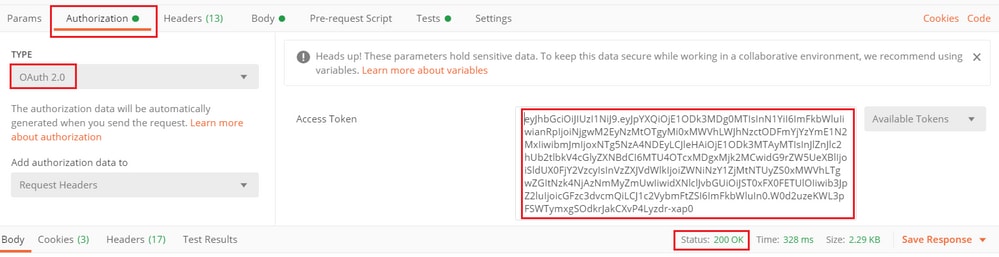

Navegue até a guia Autorização de cada nova solicitação e selecione a próxima:

| Tipo | OAuth 2.0 |

| Token | O token de acesso recebido ao executar a Solicitação POST de Logon |

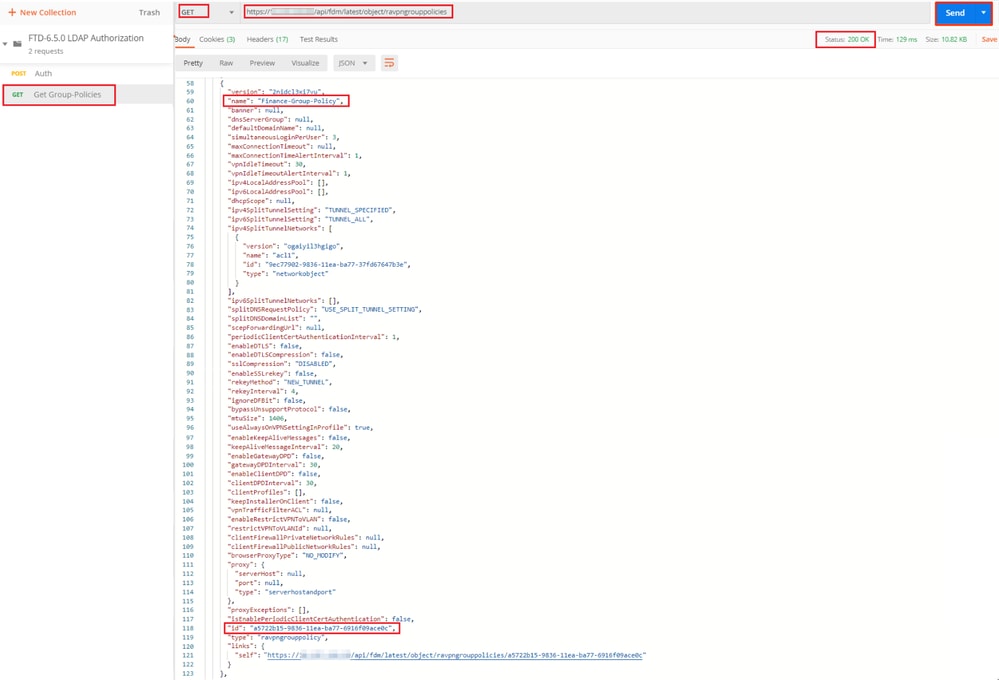

Etapa 5. Adicione uma nova solicitação GET Get Group-Policies para obter o status e as configurações da Diretiva de Grupo. Colete o nome e a id para cada Política de Grupo configurada (neste exemplo: Finance-Group-Policy, HR-Group-Policy e IT-Group-Policy) para usar na próxima etapa.

A URL para obter as Políticas de Grupo configuradas é: https://<FTD Management IP>/api/fdm/latest/object/ravpngrouppolicies

No próximo exemplo, Group-Policy Finance-Group-Policy é destacado.

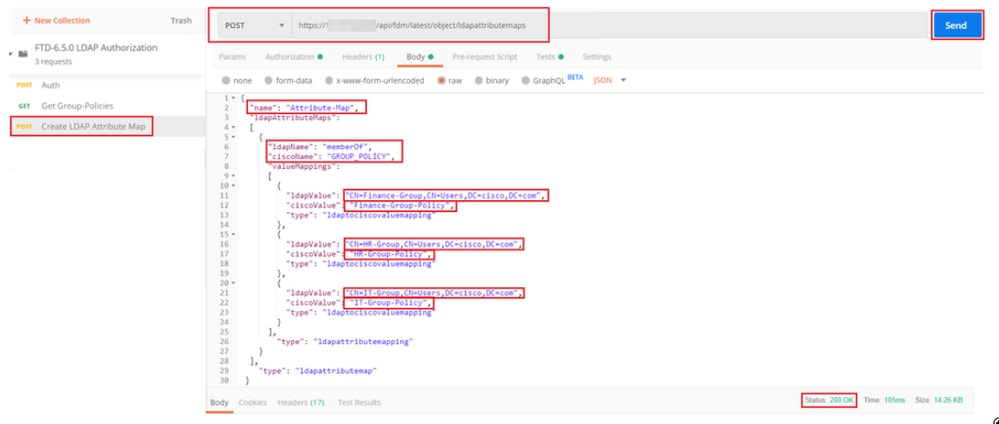

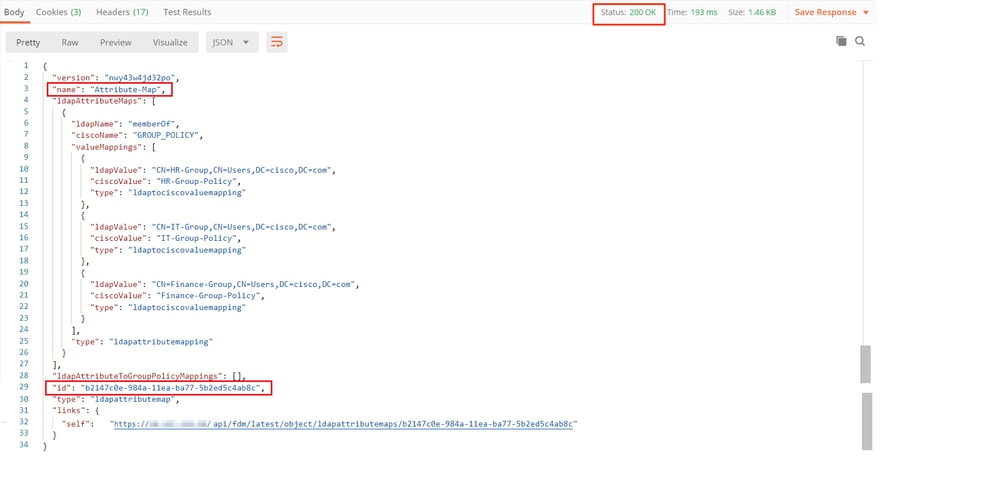

Etapa 6. Adicione uma nova solicitação POST Create LDAP Attribute Map para criar o mapa de atributos LDAP. Neste documento, o modelo LdapAttributeMapping é usado. Outros modelos também têm operações e métodos semelhantes para criar um mapa de atributos. Exemplos para esses modelos estão disponíveis no api-explorer, conforme mencionado anteriormente neste documento.

O URL para POSTAR o mapa de atributos LDAP é: https://<FTD Management IP>/api/fdm/latest/object/ldapatributemaps

O corpo da solicitação POST deve conter o seguinte:

| nome | Nome do mapa de atributos LDAP |

| tipo | ldapatributemapping |

| ldapName | membroDe |

| ciscoName | GROUP_POLICY |

| ldapValue | valor memberOf para Usuário do AD |

| Valor da Cisco | Nome da Política de Grupo para cada Grupo de Usuários no FDM |

O corpo da solicitação POST contém as informações do mapa de atributos LDAP que mapeia uma política de grupo específica para um grupo AD com base no valor memberOf:

{

"name": "Attribute-Map",

"ldapAttributeMaps":

[

{

"ldapName": "memberOf",

"ciscoName": "GROUP_POLICY",

"valueMappings":

[

{

"ldapValue": "CN=Finance-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "Finance-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=HR-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "HR-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=IT-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "IT-Group-Policy",

"type": "ldaptociscovaluemapping"

}

],

"type": "ldapattributemapping"

}

],

"type": "ldapattributemap"

}

Observação: o campo memberOf pode ser recuperado do servidor AD com o comando dsquery ou pode ser buscado das depurações LDAP no FTD. Nos logs de depuração, procure o campo memberOf value:.

A resposta desta solicitação POST é semelhante à próxima saída:

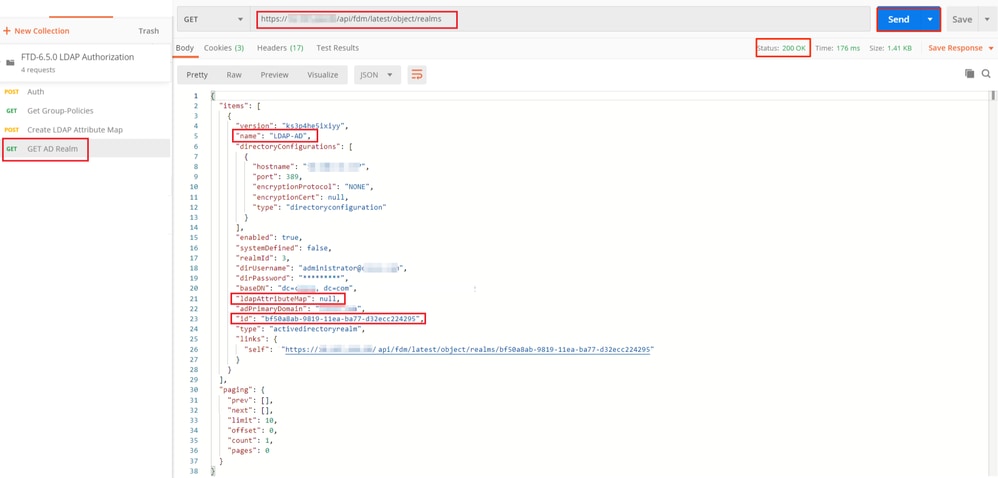

Passo 7. Adicione uma nova solicitação GET para obter a configuração atual do realm do AD no FDM.

A URL para obter a configuração de realm do AD atual é: https://<FTD Management IP>/api/fdm/latest/object/realms

Observe que o valor da chave ldapAttributeMap é null.

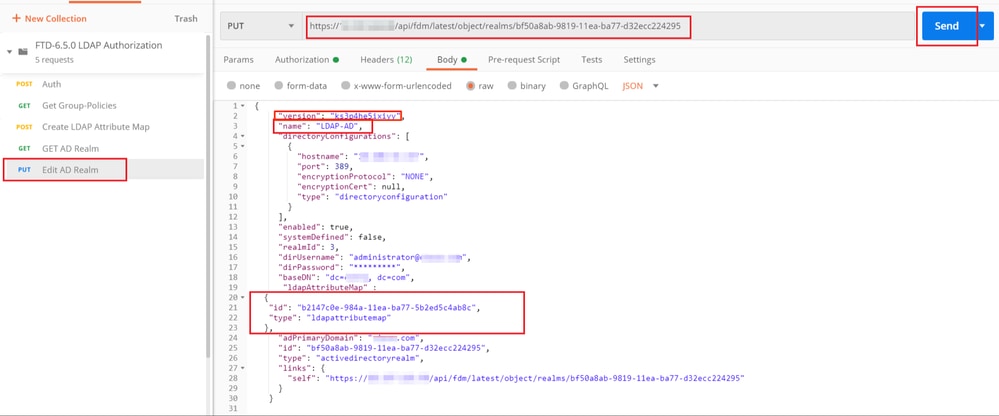

Etapa 8. Crie uma nova solicitação PUT para editar o território AD. Copie a saída da resposta GET da etapa anterior e adicione-a ao Corpo desta nova solicitação PUT. Esta etapa pode ser usada para fazer modificações na configuração atual do Realm do AD, por exemplo: alterar a senha, o endereço IP ou adicionar um novo valor para qualquer chave, como ldapAttributeMap, neste caso.

Observação: é importante copiar o conteúdo da lista de itens em vez de copiar toda a saída da resposta GET. A URL de solicitação para a solicitação PUT deve ser anexada à ID do item do objeto para o qual as alterações são feitas. Neste exemplo, o valor é: bf50a8ab-9819-11ea-ba77-d32ecc224295

A URL para editar a configuração de realm atual do AD é: https://<FTD Management IP>/api/fdm/latest/object/realms/<realm ID>

O corpo da solicitação PUT deve conter o seguinte :

| versão | versão obtida da resposta da solicitação GET anterior |

| id | ID obtida da resposta da solicitação GET anterior |

| ldapAttributeMap | ldap-id da Resposta da solicitação Create LDAP Attribute Map |

O corpo da configuração neste exemplo é:

{

"version": "ks3p4he5ixiyy",

"name": "LDAP-AD",

"directoryConfigurations": [

{

"hostname": "<IP Address>",

"port": 389,

"encryptionProtocol": "NONE",

"encryptionCert": null,

"type": "directoryconfiguration"

}

],

"enabled": true,

"systemDefined": false,

"realmId": 3,

"dirUsername": "administrator@example.com",

"dirPassword": "*********",

"baseDN": "dc=example, dc=com",

"ldapAttributeMap" :

{

"id": "b2147c0e-984a-11ea-ba77-5b2ed5c4ab8c",

"type": "ldapattributemap"

},

"adPrimaryDomain": "example.com",

"id": "bf50a8ab-9819-11ea-ba77-d32ecc224295",

"type": "activedirectoryrealm",

"links": {

"self": "https://

/api/fdm/latest/object/realms/bf50a8ab-9819-11ea-ba77-d32ecc224295"

}

}

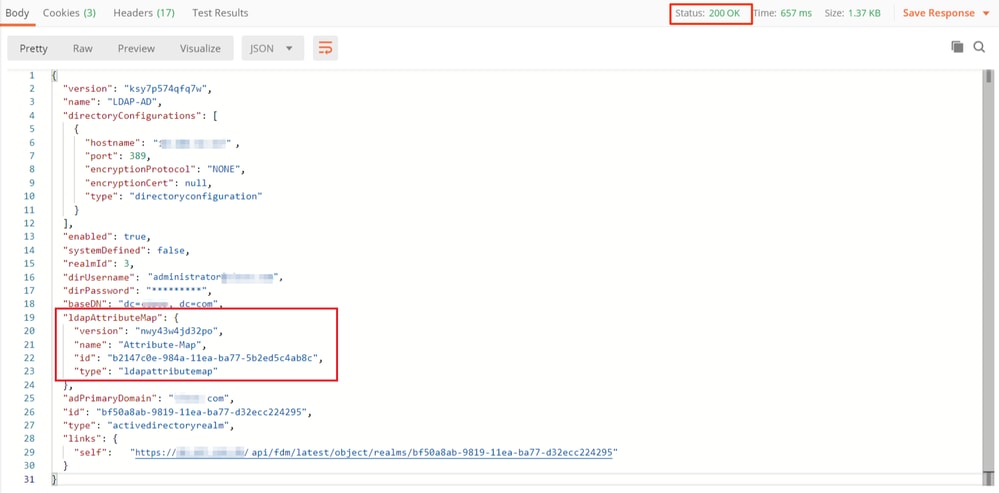

Verifique se a id de ldapAttributeMap corresponde ao Corpo da resposta para essa solicitação.

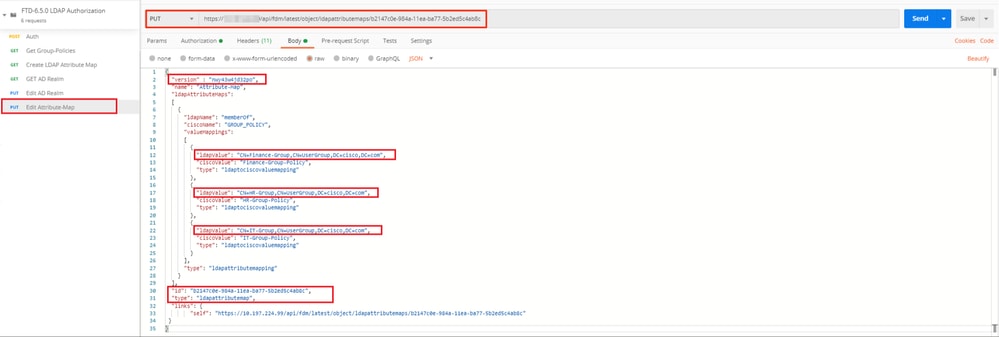

(Opcional). O mapa de atributos LDAP pode ser modificado com as solicitações PUT. Crie uma nova solicitação PUT Edit Attribute-Map e faça alterações como o nome do valor Attribute-Map ou memberOf. T

No próximo exemplo, o valor de ldapvalue foi modificado de CN=Users para CN=UserGroup para todos os três grupos.

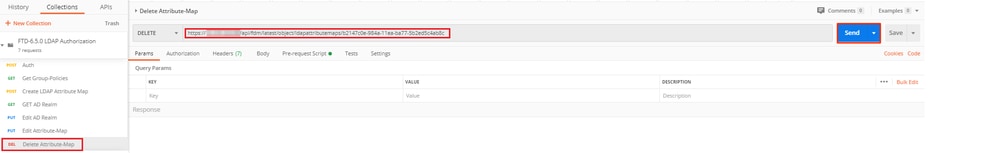

(Opcional). Para excluir um mapa de atributos LDAP existente, crie uma solicitação DELETE Delete Attribute-Map. Inclua o map-id da resposta HTTP anterior e anexe com a URL base da solicitação de exclusão.

Observação: Se o atributo memberOf contiver espaços, ele deverá ser codificado por URL para que o Servidor Web o analise. Caso contrário, uma Resposta HTTP de Solicitação 400 Inválida é recebida. Para cadeias de caracteres que contêm espaços em branco, "%20" ou "+" podem ser usadas para evitar este erro.

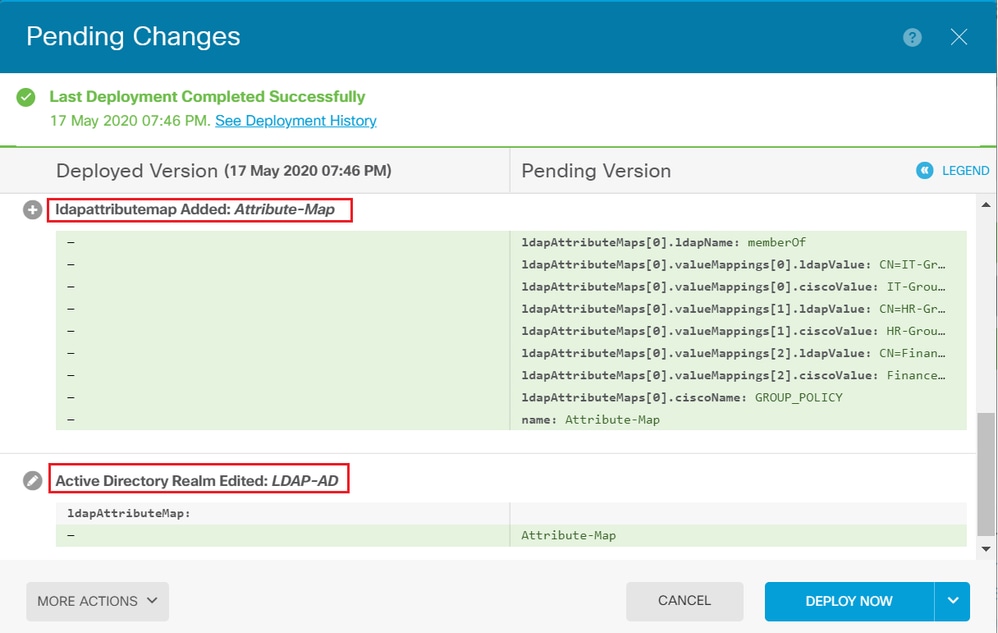

Etapa 9. Volte para o FDM, selecione o ícone Implantação e clique em Implantar Agora.

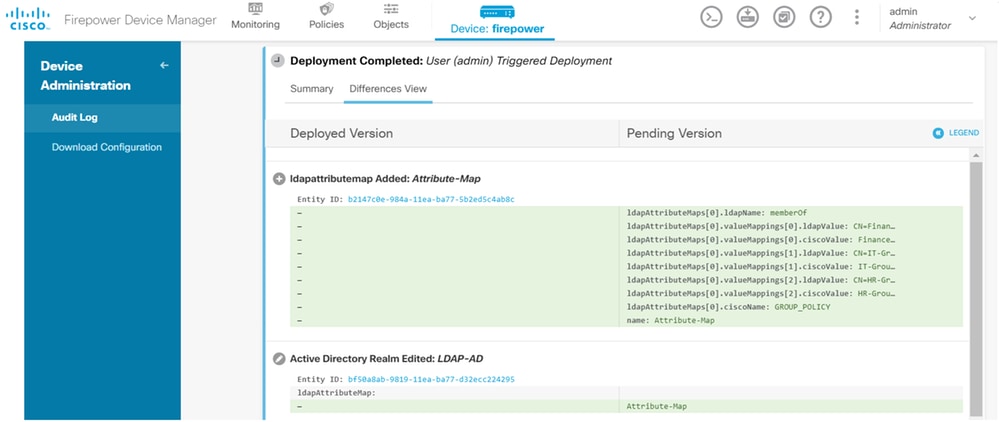

Verificar

As alterações de implantação podem ser verificadas na seção Histórico de Implantação do FDM.

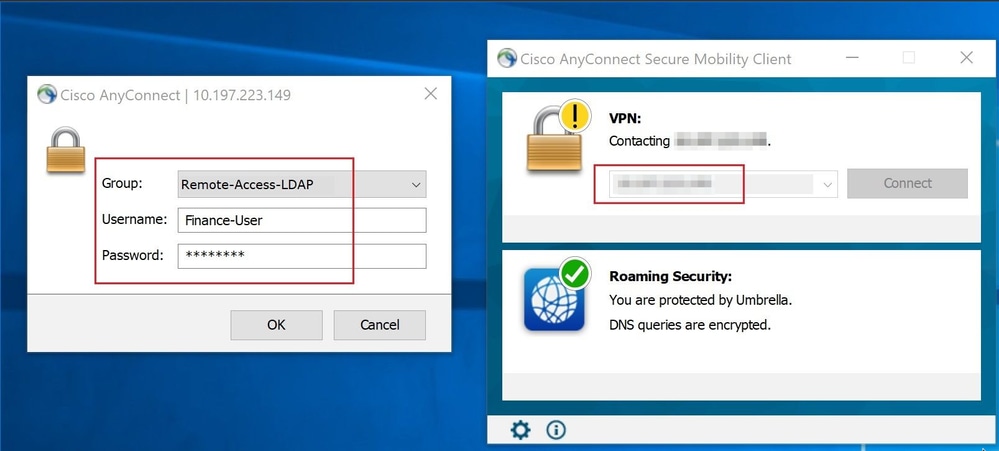

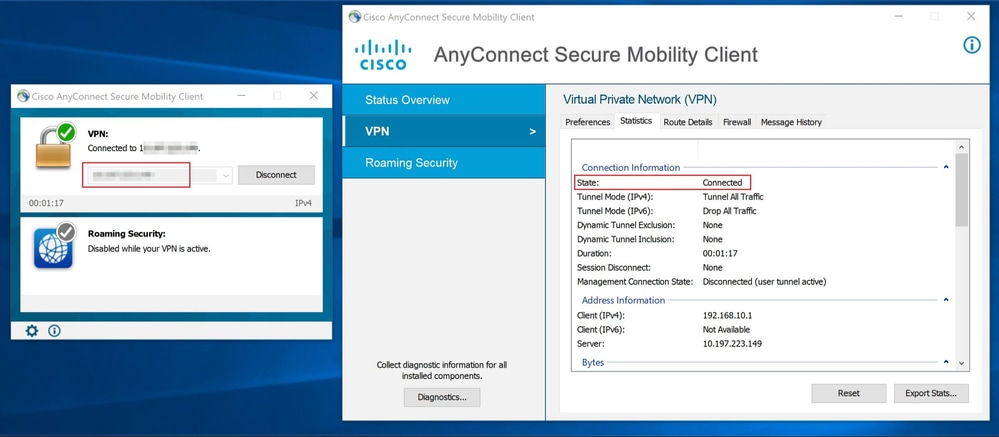

Para testar essa configuração, forneça as credenciais do AD nos campos Nome de usuário e Senha.

Quando um usuário que pertence ao grupo AD Finance-Group tenta fazer logon, a tentativa é bem-sucedida como esperado.

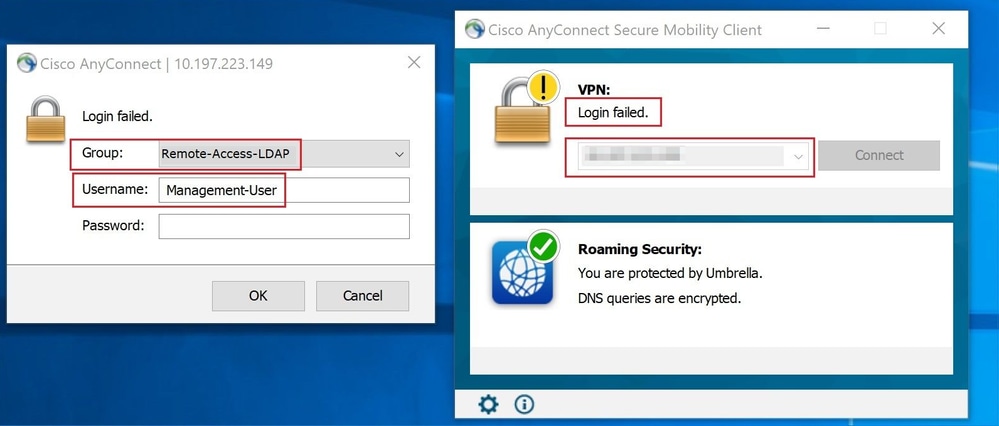

Quando um usuário que pertence ao Management-Group no AD tenta se conectar ao Connection-Profile Remote-Access-LDAP, já que nenhum Mapa de Atributos LDAP retornou uma correspondência, a Política de Grupo herdada por esse usuário no FTD é NOACCESS que tem vpn-simultaneous-logins definidos com o valor 0. Portanto, a tentativa de login para esse usuário falha.

A configuração pode ser verificada com os próximos comandos show da CLI do FTD:

firepower# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : Finance-User Index : 26 Assigned IP : 192.168.10.1 Public IP : 10.1.1.1 Protocol : AnyConnect-Parent SSL-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 Bytes Tx : 22491197 Bytes Rx : 14392 Group Policy : Finance-Group-Policy Tunnel Group : Remote-Access-LDAP Login Time : 11:14:43 UTC Sat Oct 12 2019 Duration : 0h:02m:09s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 000000000001a0005da1b5a3 Security Grp : none Tunnel Zone : 0

firepower# show run aaa-server LDAP-AD aaa-server LDAP-AD protocol ldap realm-id 3 aaa-server AD1 host 192.168.1.1 server-port 389 ldap-base-dn dc=example, dc=com ldap-scope subtree ldap-login-password ***** ldap-login-dn Administrator@example.com server-type auto-detect ldap-attribute-map Attribute-Map

firepower# show run ldap attribute-map ldap attribute-map Attribute-Map map-name memberOf Group-Policy map-value memberOf CN=Finance-Group,CN=Users,DC=cisco,DC=com Finance-Group-Policy map-value memberOf CN=HR-Group,CN=Users,DC=cisco,DC=com HR-Group-Policy map-value memberOf CN=IT-Group,CN=Users,DC=cisco,DC=com IT-Group-Policy

Troubleshooting

Um dos problemas mais comuns na configuração da API REST é renovar o token de transporte de tempos em tempos. O tempo de expiração do token é fornecido na Resposta para a solicitação de Autenticação. Se esse tempo expirar, um token de atualização adicional poderá ser usado por mais tempo. Depois que o token de atualização também expira, uma nova solicitação de Autenticação deve ser enviada para um novo token de acesso recuperado.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

Você pode definir vários níveis de depuração. Por padrão, o nível 1 é usado. Se você alterar o nível de depuração, o detalhamento das depurações poderá aumentar. Faça isso com cuidado, especialmente em ambientes de produção.

As seguintes depurações no FTD CLI seriam úteis na solução de problemas relacionados ao mapa de atributos LDAP

debug ldap 255

debug webvpn condition user <username> debug webvpn anyconnect 255

debug aaa common 127

Neste exemplo, as próximas depurações foram coletadas para demonstrar as informações recebidas do servidor AD quando os usuários de teste mencionados antes de se conectarem.

Depurações LDAP para Finance-User:

[48] Session Start

[48] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[48] Fiber started

[48] Creating LDAP context with uri=ldap://192.168.1.1:389

[48] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[48] supportedLDAPVersion: value = 3

[48] supportedLDAPVersion: value = 2

[48] LDAP server192.168.1.1 is Active directory

[48] Binding as Administrator@cisco.com

[48] Performing Simple authentication for Administrator@example.com to192.168.1.1

[48] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Finance-User]

Scope = [SUBTREE]

[48] User DN = [CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com]

[48] Talking to Active Directory server 192.168.1.1

[48] Reading password policy for Finance-User, dn:CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] Read bad password count 0

[48] Binding as Finance-User

[48] Performing Simple authentication for Finance-User to 192.168.1.1

[48] Processing LDAP response for user Finance-User

[48] Message (Finance-User):

[48] Authentication successful for Finance-User to 192.168.1.1

[48] Retrieved User Attributes:

[48] objectClass: value = top

[48] objectClass: value = person

[48] objectClass: value = organizationalPerson

[48] objectClass: value = user

[48] cn: value = Finance-User

[48] givenName: value = Finance-User

[48] distinguishedName: value = CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] instanceType: value = 4

[48] whenCreated: value = 20191011094454.0Z

[48] whenChanged: value = 20191012080802.0Z

[48] displayName: value = Finance-User

[48] uSNCreated: value = 16036

[48] memberOf: value = CN=Finance-Group,CN=Users,DC=cisco,DC=com

[48] mapped to Group-Policy: value = Finance-Group-Policy

[48] mapped to LDAP-Class: value = Finance-Group-Policy

[48] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] uSNChanged: value = 16178

[48] name: value = Finance-User

[48] objectGUID: value = .J.2...N....X.OQ

[48] userAccountControl: value = 512

[48] badPwdCount: value = 0

[48] codePage: value = 0

[48] countryCode: value = 0

[48] badPasswordTime: value = 0

[48] lastLogoff: value = 0

[48] lastLogon: value = 0

[48] pwdLastSet: value = 132152606948243269

[48] primaryGroupID: value = 513

[48] objectSid: value = .............B...a5/ID.dT...

[48] accountExpires: value = 9223372036854775807

[48] logonCount: value = 0

[48] sAMAccountName: value = Finance-User

[48] sAMAccountType: value = 805306368

[48] userPrincipalName: value = Finance-User@cisco.com

[48] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[48] dSCorePropagationData: value = 20191011094757.0Z

[48] dSCorePropagationData: value = 20191011094614.0Z

[48] dSCorePropagationData: value = 16010101000000.0Z

[48] lastLogonTimestamp: value = 132153412825919405

[48] Fiber exit Tx=538 bytes Rx=2720 bytes, status=1

[48] Session End

Depurações LDAP para Management-User:

[51] Session Start

[51] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[51] Fiber started

[51] Creating LDAP context with uri=ldap://192.168.1.1:389

[51] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[51] supportedLDAPVersion: value = 3

[51] supportedLDAPVersion: value = 2

[51] LDAP server 192.168.1.1 is Active directory

[51] Binding as Administrator@cisco.com

[51] Performing Simple authentication for Administrator@example.com to 192.168.1.1

[51] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Management-User]

Scope = [SUBTREE]

[51] User DN = [CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com]

[51] Talking to Active Directory server 192.168.1.1

[51] Reading password policy for Management-User, dn:CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] Read bad password count 0

[51] Binding as Management-User

[51] Performing Simple authentication for Management-User to 192.168.1.1

[51] Processing LDAP response for user Management-User

[51] Message (Management-User):

[51] Authentication successful for Management-User to 192.168.1.1

[51] Retrieved User Attributes:

[51] objectClass: value = top

[51] objectClass: value = person

[51] objectClass: value = organizationalPerson

[51] objectClass: value = user

[51] cn: value = Management-User

[51] givenName: value = Management-User

[51] distinguishedName: value = CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] instanceType: value = 4

[51] whenCreated: value = 20191011095036.0Z

[51] whenChanged: value = 20191011095056.0Z

[51] displayName: value = Management-User

[51] uSNCreated: value = 16068

[51] memberOf: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] uSNChanged: value = 16076

[51] name: value = Management-User

[51] objectGUID: value = i._(.E.O.....Gig

[51] userAccountControl: value = 512

[51] badPwdCount: value = 0

[51] codePage: value = 0

[51] countryCode: value = 0

[51] badPasswordTime: value = 0

[51] lastLogoff: value = 0

[51] lastLogon: value = 0

[51] pwdLastSet: value = 132152610365026101

[51] primaryGroupID: value = 513

[51] objectSid: value = .............B...a5/ID.dW...

[51] accountExpires: value = 9223372036854775807

[51] logonCount: value = 0

[51] sAMAccountName: value = Management-User

[51] sAMAccountType: value = 805306368

[51] userPrincipalName: value = Management-User@cisco.com

[51] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[51] dSCorePropagationData: value = 20191011095056.0Z

[51] dSCorePropagationData: value = 16010101000000.0Z

[51] Fiber exit Tx=553 bytes Rx=2688 bytes, status=1

[51] Session End

Informações Relacionadas

Para obter assistência adicional, entre em contato com o Cisco Technical Assistance Center (TAC). É necessário um contrato de suporte válido: Contatos de suporte da Cisco no mundo inteiro.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

07-Jul-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Tazy KhanEngenheiro do TAC

- Sindhuja RaoEngenheiro do TAC

- Angel OrtizLíder técnico

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback