Introdução

Este documento descreve como configurar o Failover de ISP DUAL com PBR e SLAs IP em um FTD gerenciado pelo FMC.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Roteamento baseado em política (PBR)

- Contrato de nível de serviço de protocolo de Internet (SLA IP)

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Visão geral do recurso Rastreamento de rota estática

O recurso Rastreamento de rota estática permite que o FTD use uma conexão com um ISP secundário caso a linha alugada primária fique indisponível. Para atingir essa redundância, o FTD associa uma rota estática a um destino de monitoramento definido por você. A operação SSLA monitora o destino com solicitações de eco ICMP periódicas.

Se uma resposta de eco não for recebida, o objeto será considerado inativo e a rota associada será removida da tabela de roteamento. Uma rota de backup configurada anteriormente é usada no lugar da rota removida. Enquanto a rota de backup estiver em uso, a operação do monitor de SLA continuará suas tentativas de alcançar o destino de monitoramento.

Quando o destino estiver disponível novamente, a primeira rota será substituída na tabela de roteamento e a rota de backup será removida.

Agora você pode configurar várias ações de encaminhamento de roteamento de próximos saltos e baseadas em políticas ao mesmo tempo. Quando o tráfego corresponder aos critérios da rota, o sistema tentará encaminhar o tráfego para os endereços IP na ordem especificada, até que seja bem-sucedido.

O recurso está disponível em dispositivos FTD que executam a versão 7.1 e posterior gerenciados por um FMC versão 7.3 e posterior.

Configurar

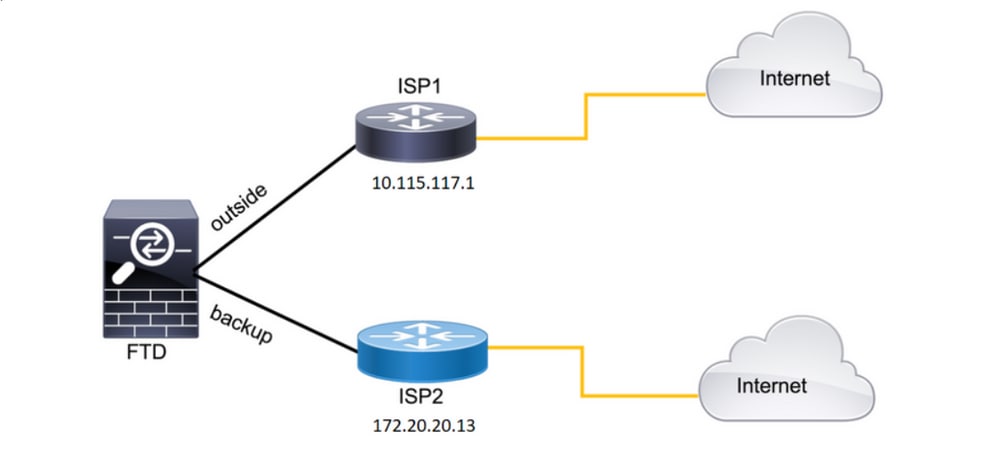

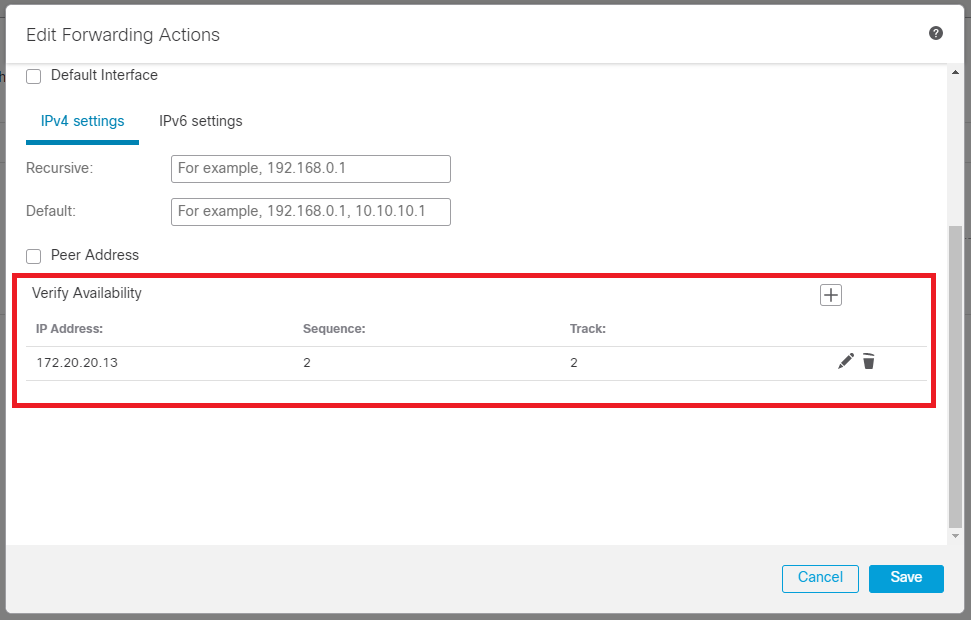

Diagrama de Rede

A imagem fornece um exemplo de um diagrama de rede.

Imagem 1. Exemplo de diagrama.

Imagem 1. Exemplo de diagrama.

ISP1 = 10.115.117.1

ISP2 = 172.20.20.13

Configurações

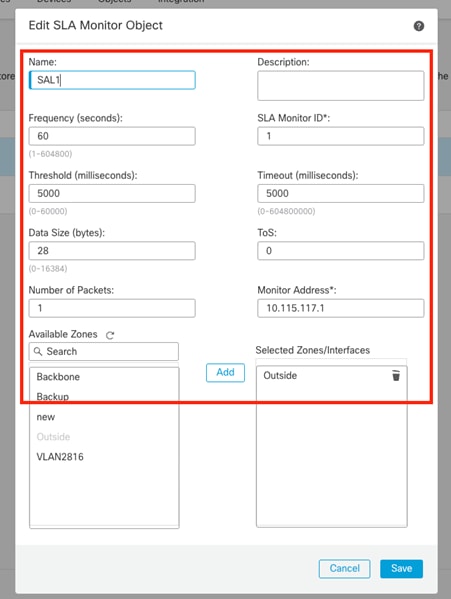

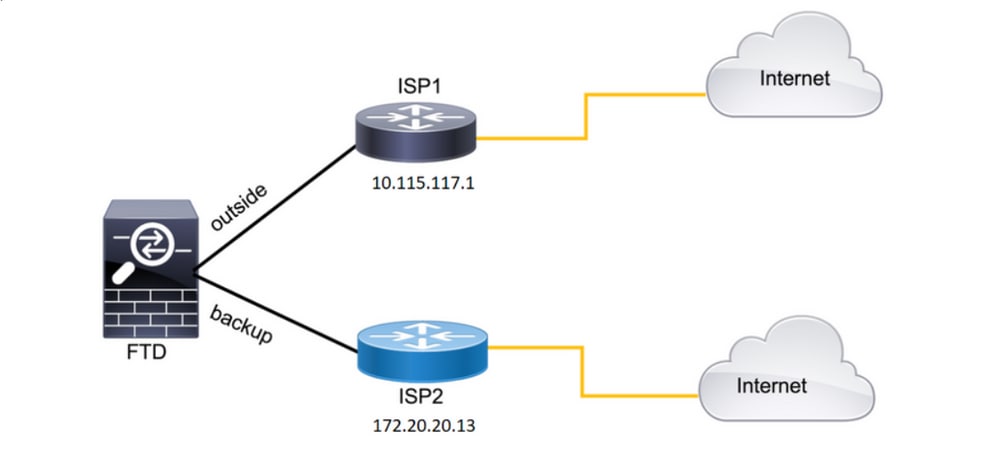

Etapa 1. Configure os objetos do Monitor do SLA.

No FMC, navegue até Object > Object Management > SLA Monitor > Add SLA Monitor e adicionar um objeto Monitor do SLA para os endereços IP do ISP.

Monitor de SLA para o gateway padrão primário (ISP1).

Imagem 2. Janela de configuração do monitor SLA1.

Imagem 2. Janela de configuração do monitor SLA1.

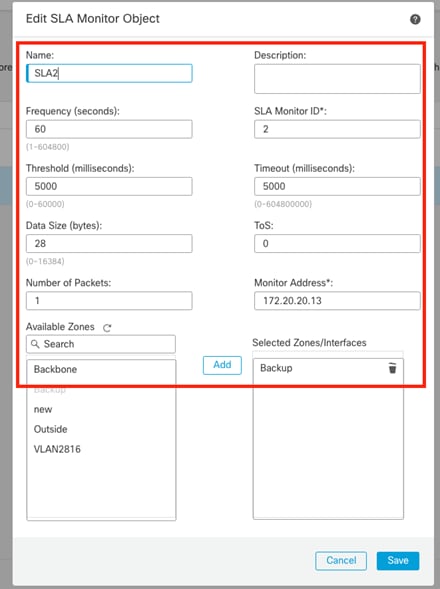

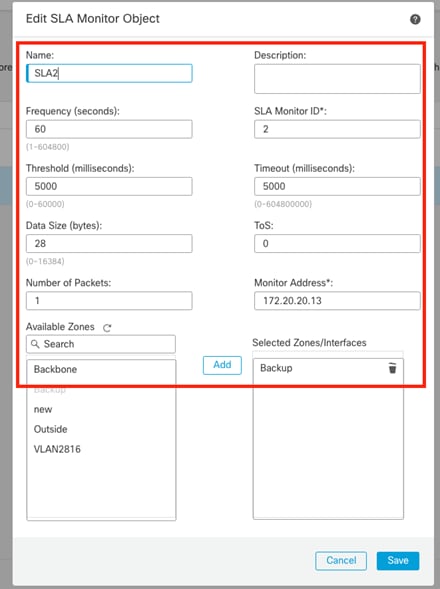

Monitor de SLA para o gateway padrão secundário (ISP2).

Imagem 3. Janela de configuração do monitor SLA2.

Imagem 3. Janela de configuração do monitor SLA2.

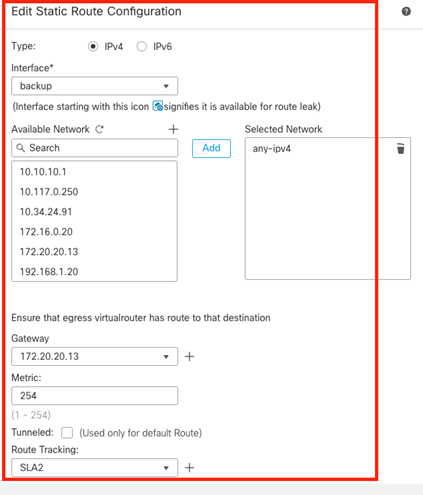

Etapa 2. Configure as rotas estáticas com o Route Track.

No FMC, navegue até Device > Device Management > Edit the desired FTD > Routing > Static Routese adicione as rotas estáticas com o monitor SLA correto.

O monitor de SLA deve ser aquele que monitora o gateway padrão.

Rota estática para o gateway padrão primário:

Imagem 4. Janela de configuração de rota estática para a interface externa.

Imagem 4. Janela de configuração de rota estática para a interface externa.

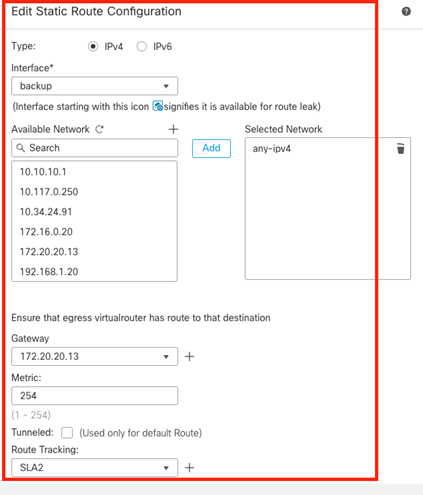

Rota estática para o gateway padrão secundário.

Imagem 5. Janela de configuração de rota estática para a interface de backup.

Imagem 5. Janela de configuração de rota estática para a interface de backup.

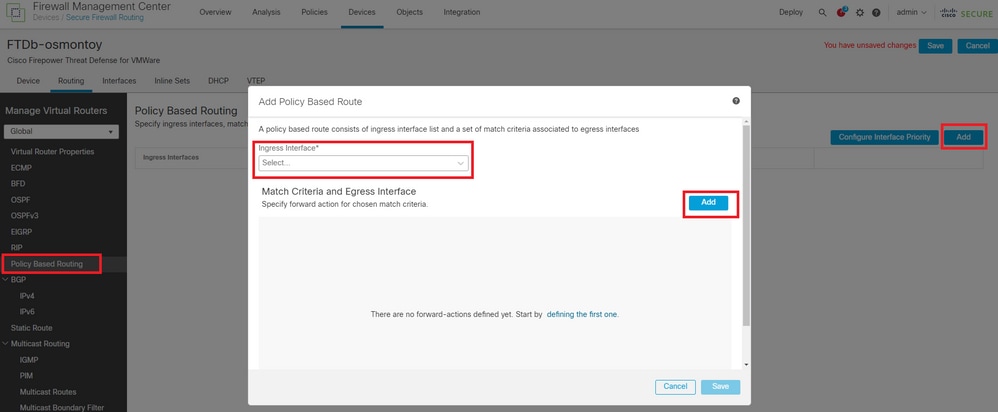

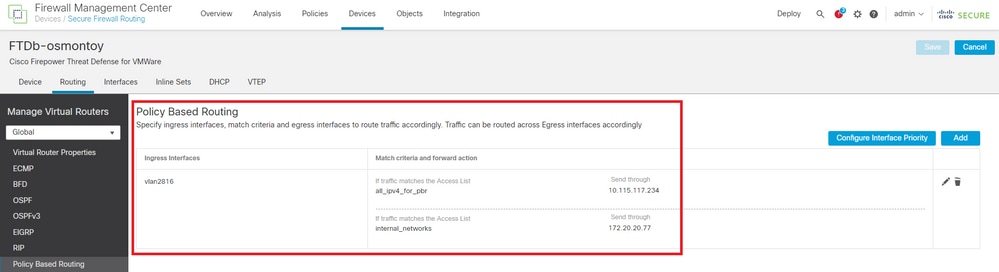

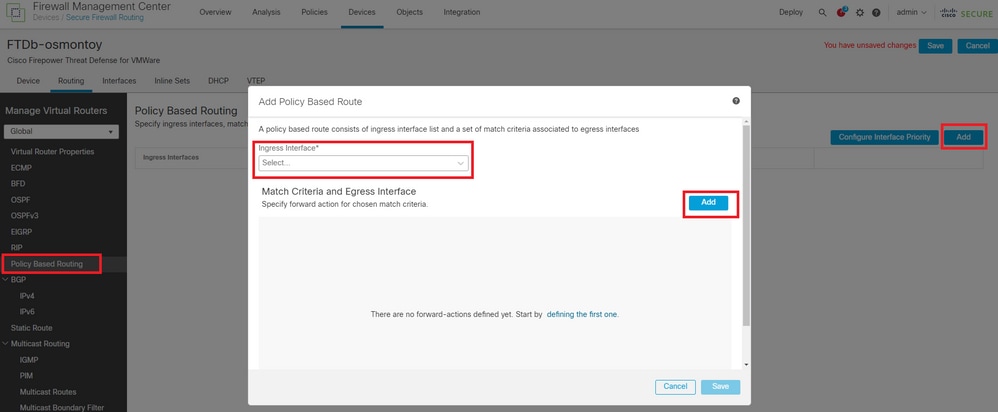

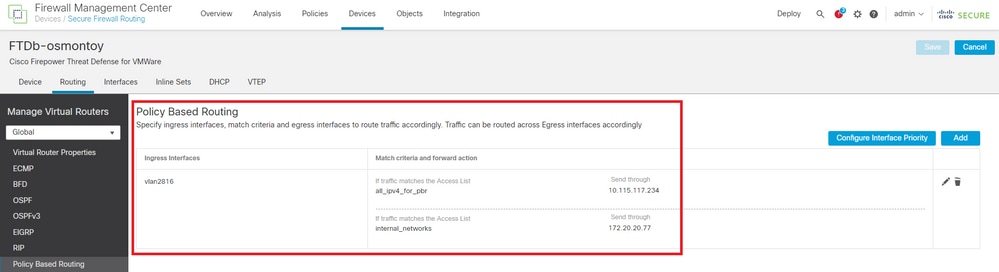

Etapa 3. Configure as rotas de base de política.

Navegue até Device > Device Management > Edit the desired FTD > Routing > Policy Based Routing, adicione o PBR e escolha a interface de entrada.

Imagem 6. janela de configuração de PBR.

Imagem 6. janela de configuração de PBR.

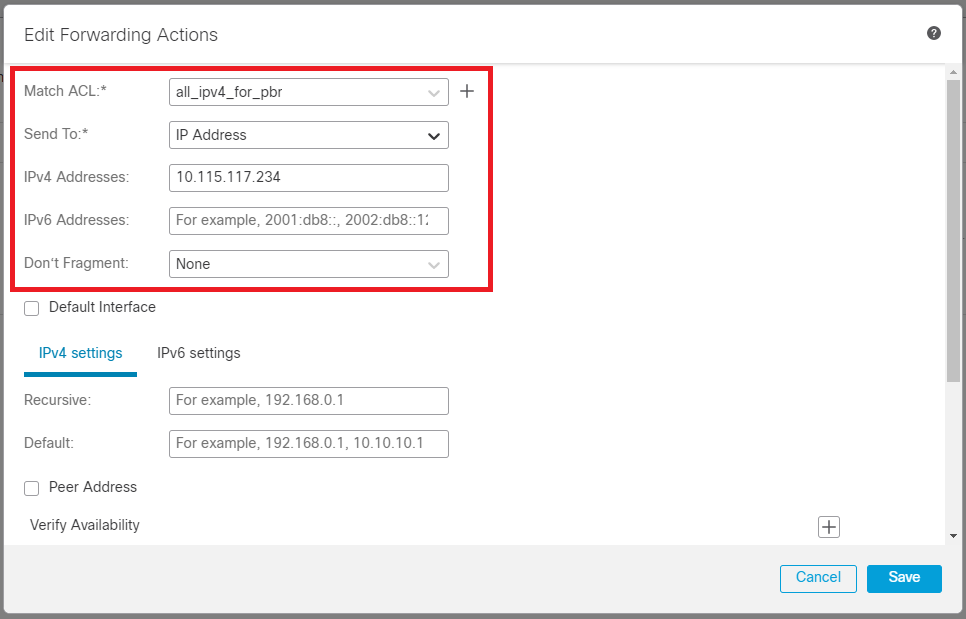

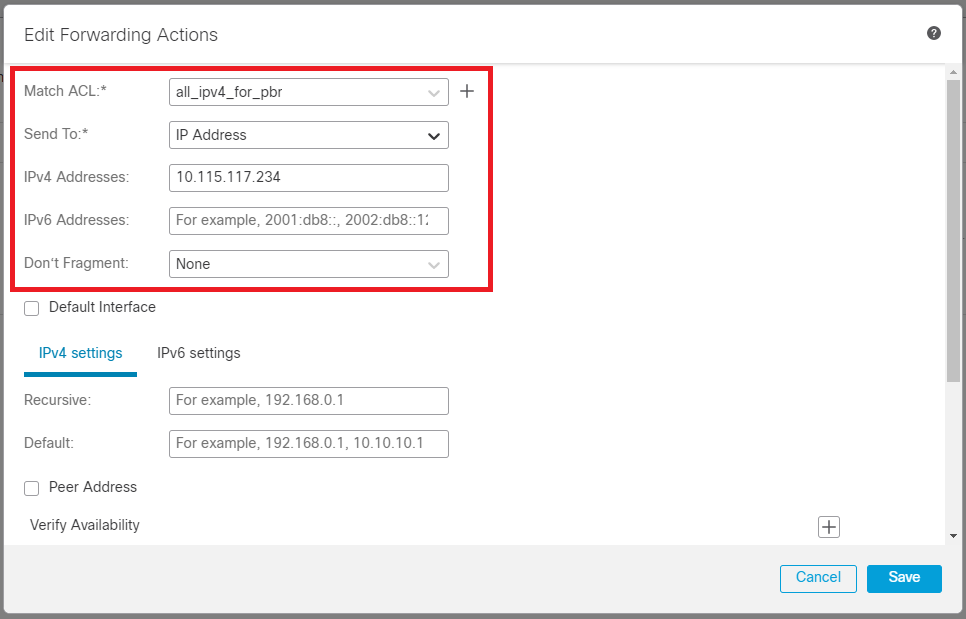

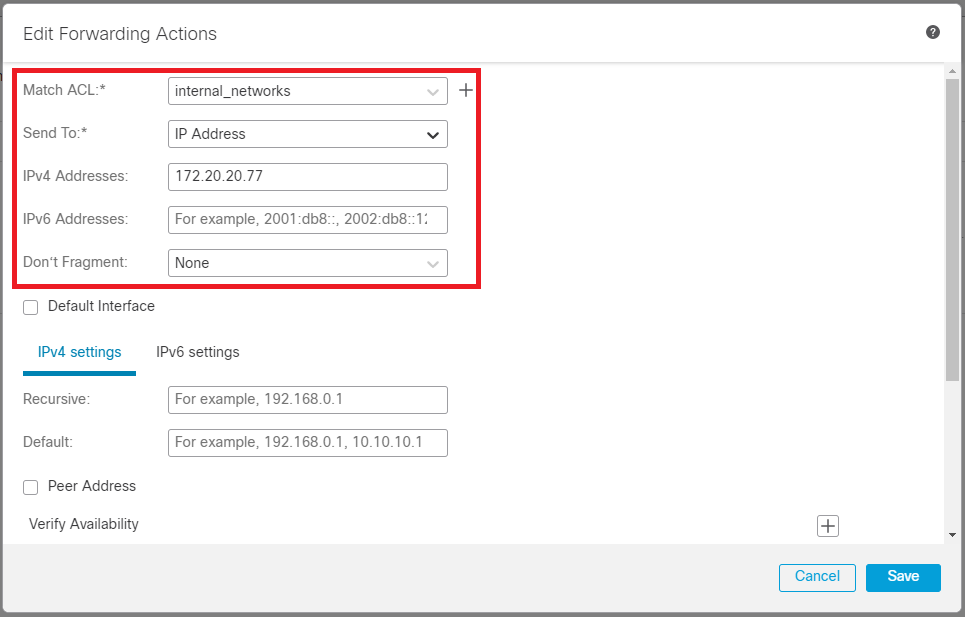

Configure as ações de encaminhamento.

- Escolha ou adicione uma nova lista de controle de acesso que deseja corresponder.

- Escolher

IP Address nos Send to opção.

- Neste exemplo, 10.115.117.234 é o endereço IP interno do FTD.

Imagem 7. Janela de configuração de ações de encaminhamento.

Imagem 7. Janela de configuração de ações de encaminhamento.

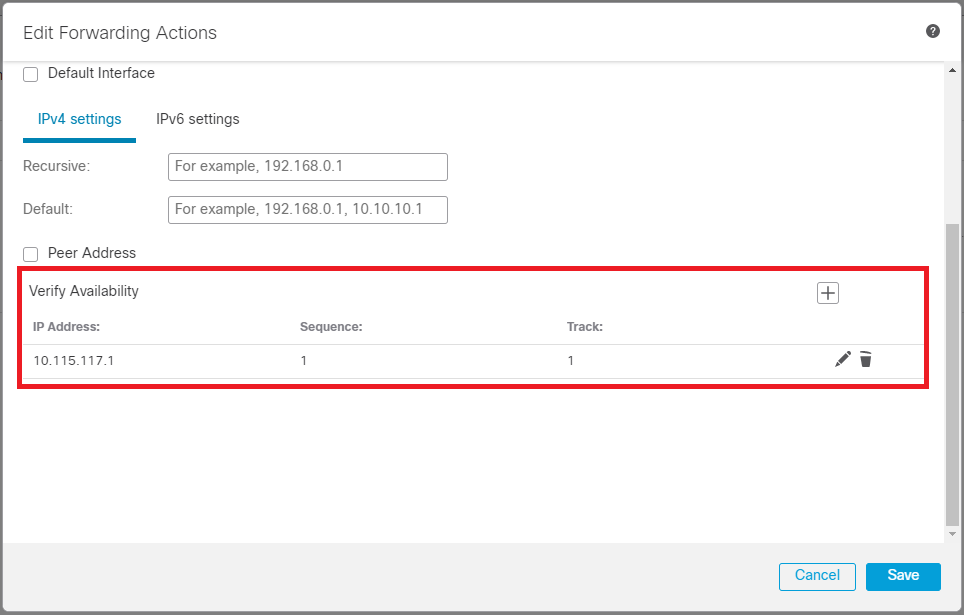

Role para baixo e adicione o Verify Availability para ISP1.

Imagem 8. Janela de configuração de ações de encaminhamento.

Imagem 8. Janela de configuração de ações de encaminhamento.

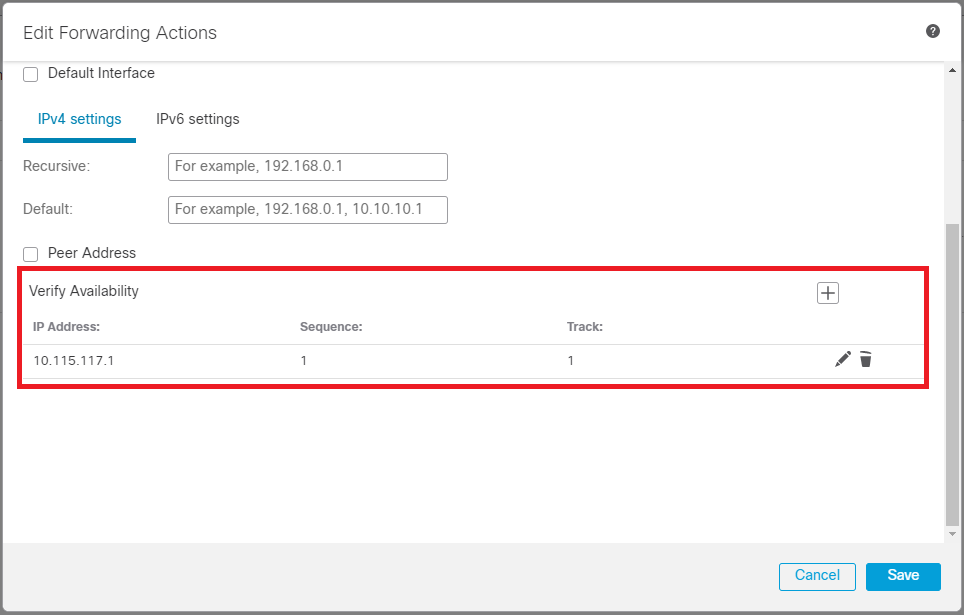

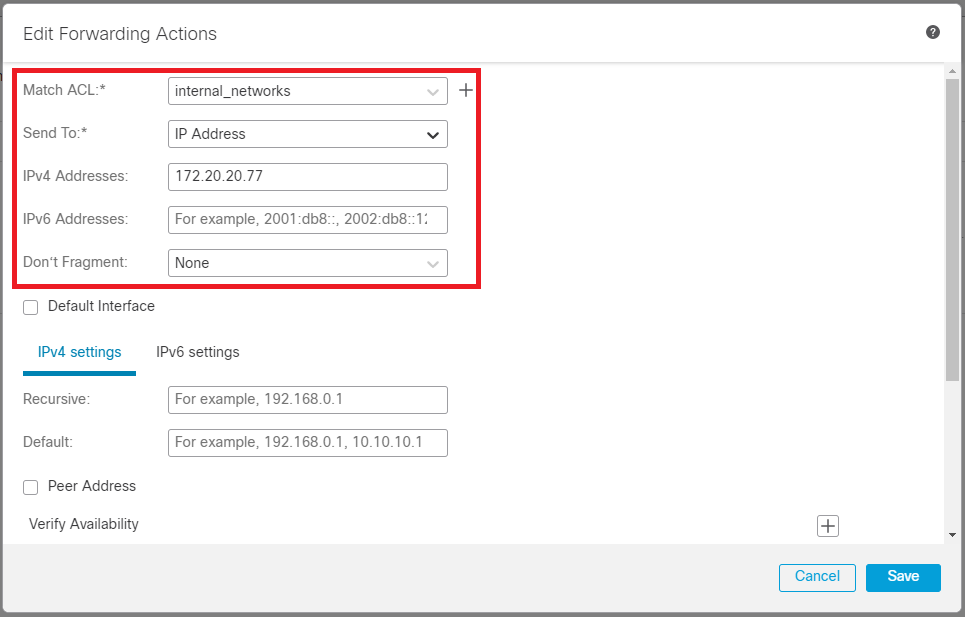

Repita o mesmo processo para a interface de backup. No entanto, certifique-se de usar um objeto de lista de controle de acesso diferente.

Imagem 9. Janela de configuração de ações de encaminhamento

Imagem 9. Janela de configuração de ações de encaminhamento

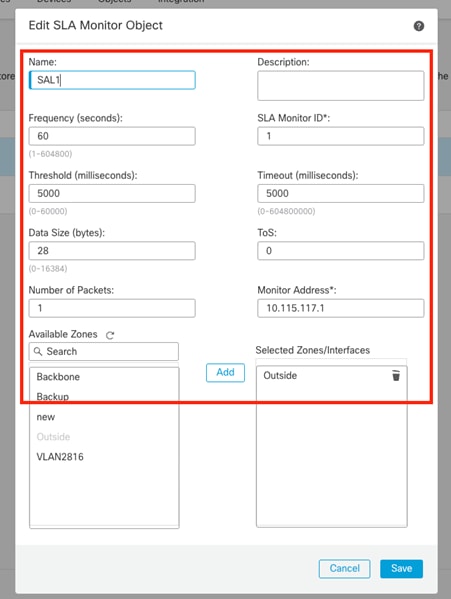

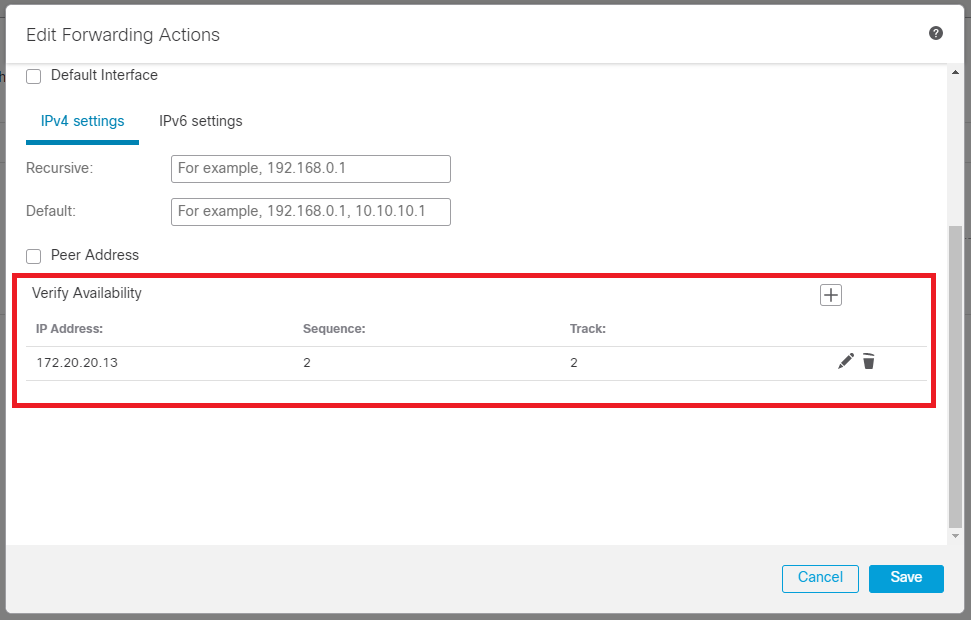

Repita o mesmo processo para o comandoVerify Availabilitymas agora para ISP2.

Imagem 10.Verifique a configuração de disponibilidade.

Imagem 10.Verifique a configuração de disponibilidade.

Valide sua configuração.

Imagem 11. configuração de PBR.

Imagem 11. configuração de PBR.

Verificar

Acesse o FTD por meio do Secure Shell (SSH) e use o comando system support disagnotsic-cli e execute estes comandos:

firepower# show route-map

route-map FMC_GENERATED_PBR_1679065711925, permit, sequence 5

Match clauses:

ip address (access-lists): internal_networks

Set clauses:

ip next-hop verify-availability 10.115.117.1 1 track 1 [up]

ip next-hop 10.115.117.234

route-map FMC_GENERATED_PBR_1679065711925, permit, sequence 10

Match clauses:

ip address (access-lists): all_ipv4_for_pbr

Set clauses:

ip next-hop verify-availability 172.20.20.13 2 track 2 [up]

ip next-hop 172.20.20.77

firepower#

show running-config sla monitor: este comando exibe a configuração do SLA.

firepower# show running-config sla monitor

sla monitor 1

type echo protocol ipIcmpEcho 10.115.117.1 interface outside

sla monitor schedule 1 life forever start-time now

sla monitor 2

type echo protocol ipIcmpEcho 172.20.20.13 interface backup

sla monitor schedule 2 life forever start-time now

firepower#

show sla monitor configuration: este comando exibe os valores de configuração do SLA.

firepower# show sla monitor configuration

SA Agent, Infrastructure Engine-II

Entry number: 1

Owner:

Tag:

Type of operation to perform: echo

Target address: 10.115.117.1

Interface: outside

Number of packets: 1

Request size (ARR data portion): 28

Operation timeout (milliseconds): 5000

Type Of Service parameters: 0x0

Verify data: No

Operation frequency (seconds): 60

Next Scheduled Start Time: Start Time already passed

Group Scheduled : FALSE

Life (seconds): Forever

Entry Ageout (seconds): never

Recurring (Starting Everyday): FALSE

Status of entry (SNMP RowStatus): Active

Enhanced History:

Entry number: 2

Owner:

Tag:

Type of operation to perform: echo

Target address: 172.20.20.13

Interface: backup

Number of packets: 1

Request size (ARR data portion): 28

Operation timeout (milliseconds): 5000

Type Of Service parameters: 0x0

Verify data: No

Operation frequency (seconds): 60

Next Scheduled Start Time: Start Time already passed

Group Scheduled : FALSE

Life (seconds): Forever

Entry Ageout (seconds): never

Recurring (Starting Everyday): FALSE

Status of entry (SNMP RowStatus): Active

Enhanced History:

show sla monitor operational-state: este comando exibe o estado operacional da operação do SLA.

firepower# show sla monitor operational-state

Entry number: 1

Modification time: 15:48:04.332 UTC Fri Mar 17 2023

Number of Octets Used by this Entry: 2056

Number of operations attempted: 74

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: FALSE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): 1

Latest operation start time: 17:01:04.334 UTC Fri Mar 17 2023

Latest operation return code: OK

RTT Values:

RTTAvg: 1 RTTMin: 1 RTTMax: 1

NumOfRTT: 1 RTTSum: 1 RTTSum2: 1

Entry number: 2

Modification time: 15:48:04.335 UTC Fri Mar 17 2023

Number of Octets Used by this Entry: 2056

Number of operations attempted: 74

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: FALSE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): 1

Latest operation start time: 17:01:04.337 UTC Fri Mar 17 2023

Latest operation return code: OK

RTT Values:

RTTAvg: 1 RTTMin: 1 RTTMax: 1

NumOfRTT: 1 RTTSum: 1 RTTSum2: 1

show track: este comando exibe as informações sobre os objetos rastreados pelo processo de rastreamento do SLA.

firepower# show track

Track 1

Response Time Reporter 1 reachability

Reachability is Up

4 changes, last change 00:53:42

Latest operation return code: OK

Latest RTT (millisecs) 1

Tracked by:

ROUTE-MAP 0

STATIC-IP-ROUTING 0

Track 2

Response Time Reporter 2 reachability

Reachability is Up

2 changes, last change 01:13:41

Latest operation return code: OK

Latest RTT (millisecs) 1

Tracked by:

ROUTE-MAP 0

STATIC-IP-ROUTING 0

show running-config route: este comando exibe a configuração de rota atual.

firepower# show running-config route

route outside 0.0.0.0 0.0.0.0 10.115.117.1 1 track 1

route backup 0.0.0.0 0.0.0.0 172.20.20.13 254 track 2

route vlan2816 10.42.0.37 255.255.255.255 10.43.0.1 254

firepower#

show route: este comando exibe a tabela de roteamento para as interfaces de dados.

firepower# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 10.115.117.1 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.115.117.1, outside

S 10.0.0.0 255.0.0.0 [1/0] via 10.88.243.1, backbone

C 10.88.243.0 255.255.255.0 is directly connected, backbone

L 10.88.243.67 255.255.255.255 is directly connected, backbone

C 10.115.117.0 255.255.255.0 is directly connected, outside

L 10.115.117.234 255.255.255.255 is directly connected, outside

C 10.42.0.0 255.255.255.0 is directly connected, vlan2816

L 10.42.0.1 255.255.255.255 is directly connected, vlan2816

S 10.42.0.37 255.255.255.255 [254/0] via 10.43.0.1, vlan2816

C 172.20.20.0 255.255.255.0 is directly connected, backup

L 172.20.20.77 255.255.255.255 is directly connected, backup

Quando o enlace principal falhar:

show route-map: este comando exibe a configuração do mapa de rota quando um link falha.

firepower# show route-map FMC_GENERATED_PBR_1679065711925

route-map FMC_GENERATED_PBR_1679065711925, permit, sequence 5

Match clauses:

ip address (access-lists): internal_networks

Set clauses:

ip next-hop verify-availability 10.115.117.1 1 track 1 [down]

ip next-hop 10.115.117.234

route-map FMC_GENERATED_PBR_1679065711925, permit, sequence 10

Match clauses:

ip address (access-lists): all_ipv4_for_pbr

Set clauses:

ip next-hop verify-availability 172.20.20.13 2 track 2 [up]

ip next-hop 172.20.20.77

firepower#

show route: este comando exibe a nova tabela de roteamento por interface.

firepower# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 10.115.117.1 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 172.20.20.13, backup

S 10.0.0.0 255.0.0.0 [1/0] via 10.88.243.1, backbone

C 10.88.243.0 255.255.255.0 is directly connected, backbone

L 10.88.243.67 255.255.255.255 is directly connected, backbone

C 10.115.117.0 255.255.255.0 is directly connected, outside

L 10.115.117.234 255.255.255.255 is directly connected, outside

C 10.42.0.0 255.255.255.0 is directly connected, vlan2816

L 10.42.0.1 255.255.255.255 is directly connected, vlan2816

S 10.42.0.37 255.255.255.255 [254/0] via 10.43.0.1, vlan2816

C 172.20.20.0 255.255.255.0 is directly connected, backup

L 172.20.20.77 255.255.255.255 is directly connected, backup

Informações Relacionadas

Feedback

Feedback