Introdução

Este documento descreve a configuração passo a passo de um túnel VPN de Secure Internet Gateway (SIG) site a site no Secure Firewall Threat Defense.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Portal de administração Umbrella

- Centro de gerenciamento seguro de firewall (FMC)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware.

- Portal de administração Umbrella

- Secure Firewall versão 7.2

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Diagrama de Rede

Configuração de túnel de rede Umbrella

Túnel de rede

Faça login no Umbrella Dashboard:

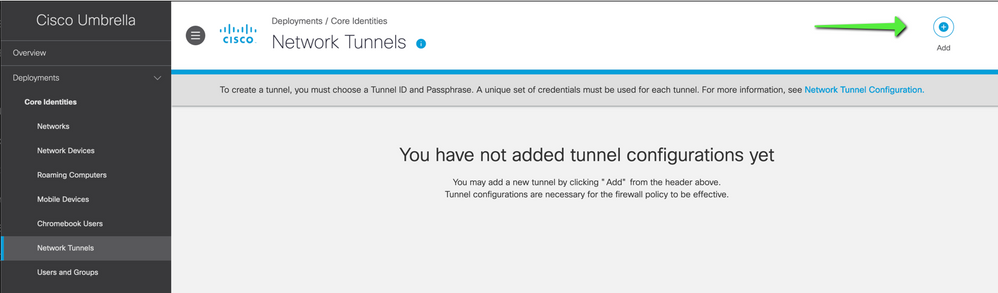

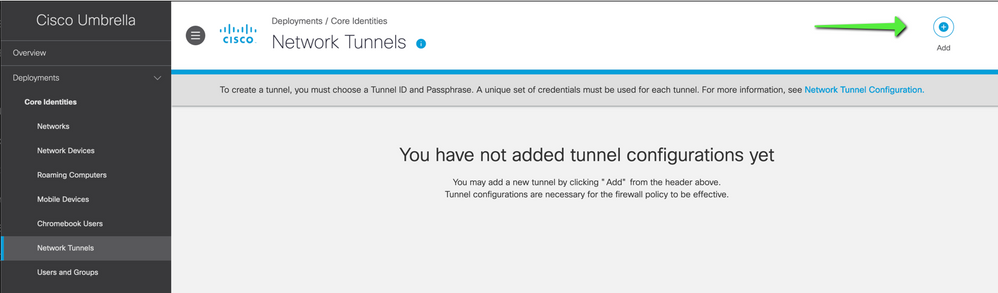

Navegue até Deployments > Network Tunnels > Add.

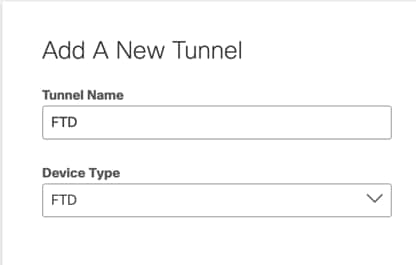

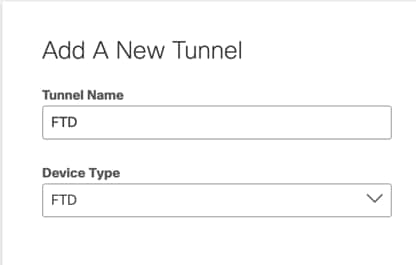

Adicione um novo túnel, escolha o tipo de dispositivo como FTD e nomeie-o adequadamente.

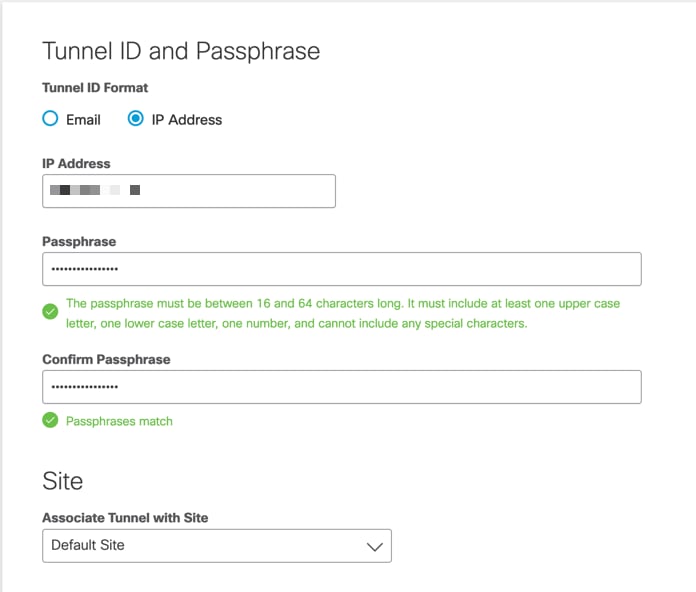

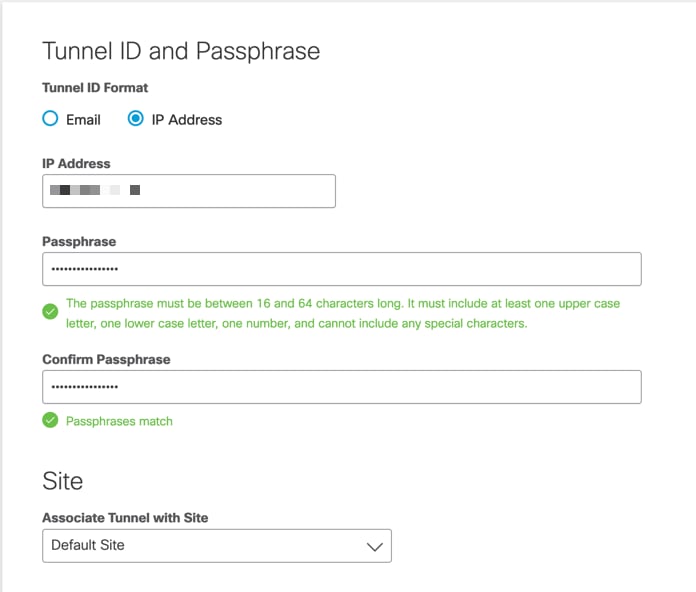

Insira o endereço IP público do FTD junto com uma chave pré-compartilhada segura.

Conecte o túnel ao local apropriado para políticas de firewall e inspeção de tráfego.

A configuração do Umbrella Portal agora está concluída.

Navegue até o Umbrella Portal quando o túnel estiver conectado para confirmar o status da VPN.

Configuração do Secure Firewall Management Center

Configurar site a site

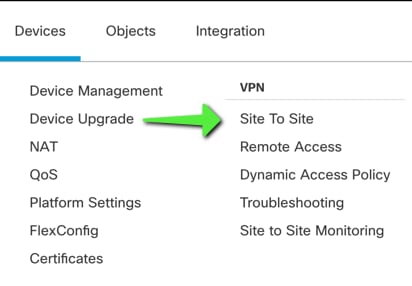

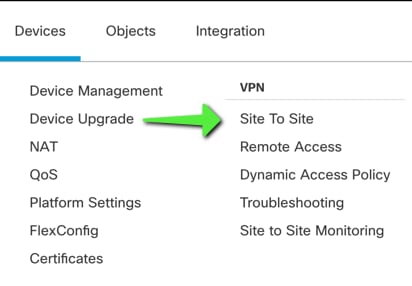

Navegue até Devices > Site-to-Site :

Adicionar novo túnel de site a site

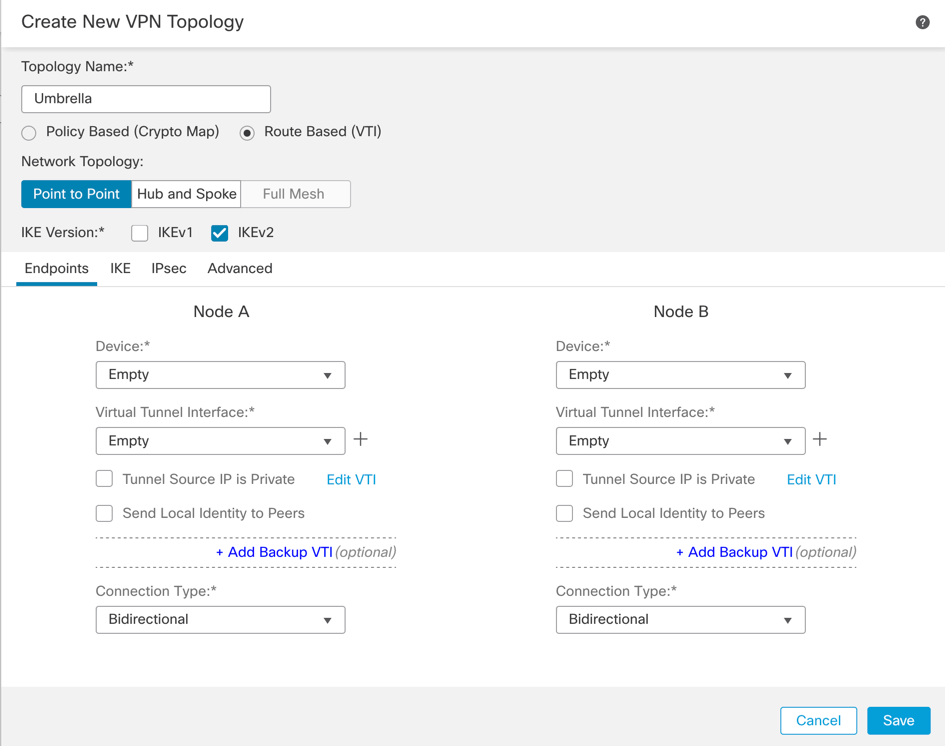

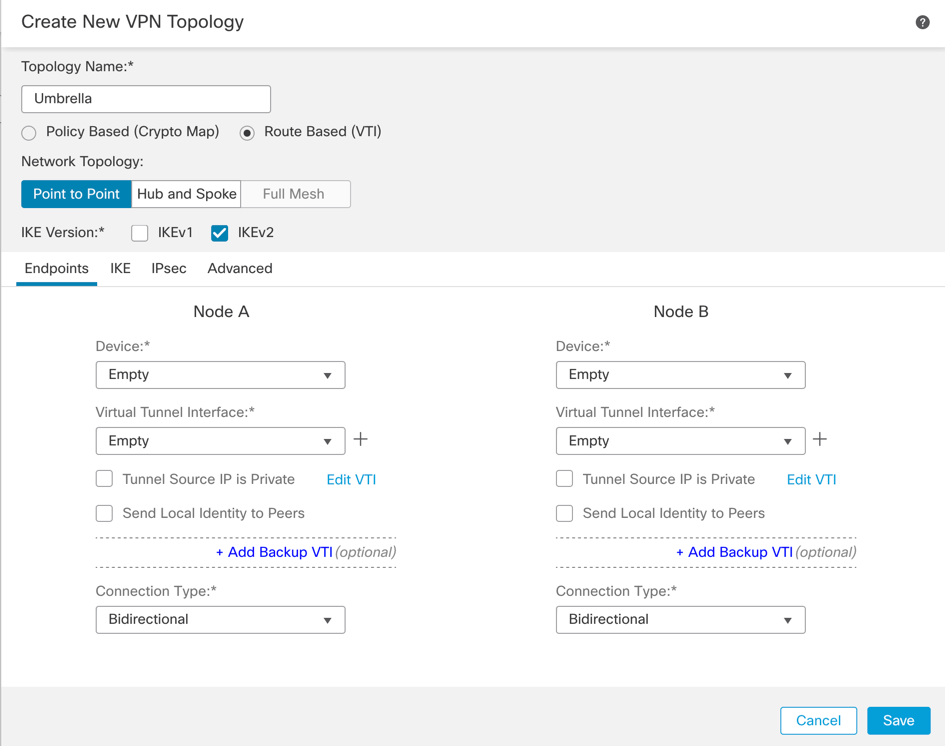

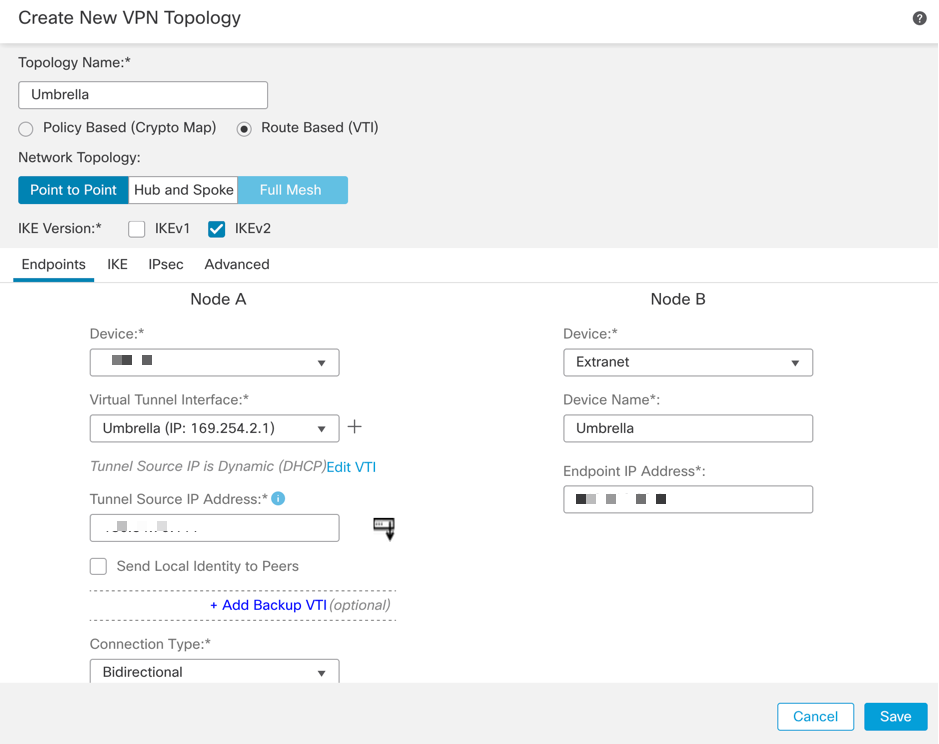

Nomeie a topologia e escolha VTI baseado em rota:

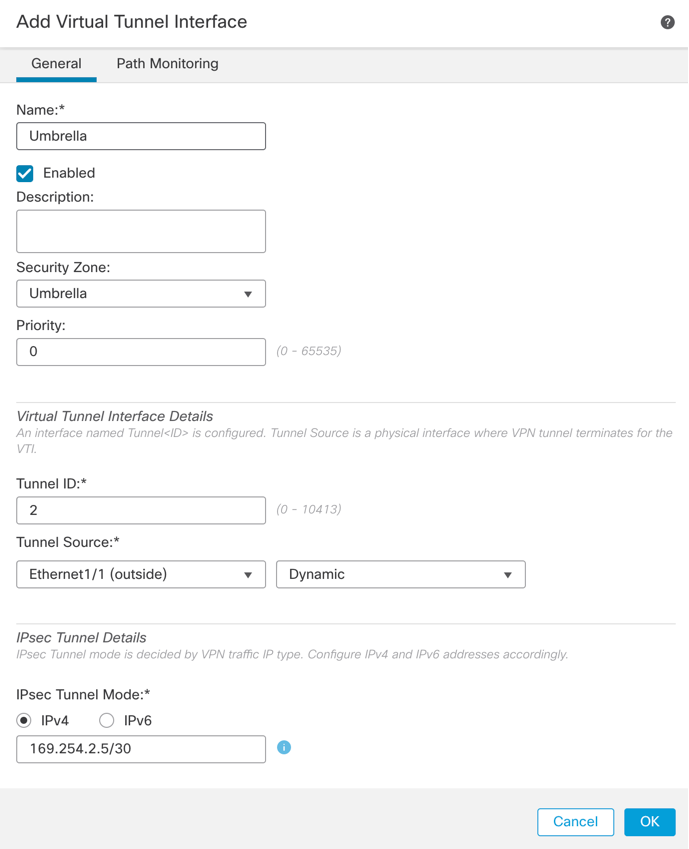

Adicionar uma nova interface de túnel virtual

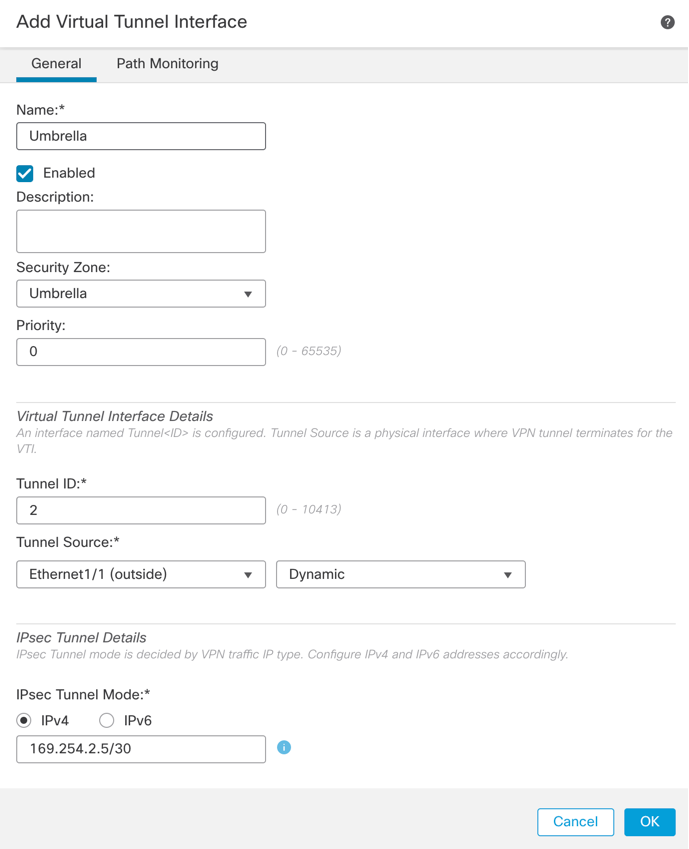

- Nomear a interface do túnel

- Aplicar uma nova zona de segurança à interface

- Atribuir um número de ID de túnel entre 0 e 10413

- Escolher a origem do túnel (interface com IP público definido no Umbrella Portal)

- Crie uma sub-rede não roteável/30 para uso com a VPN. Por exemplo, 169.254.72.0/30

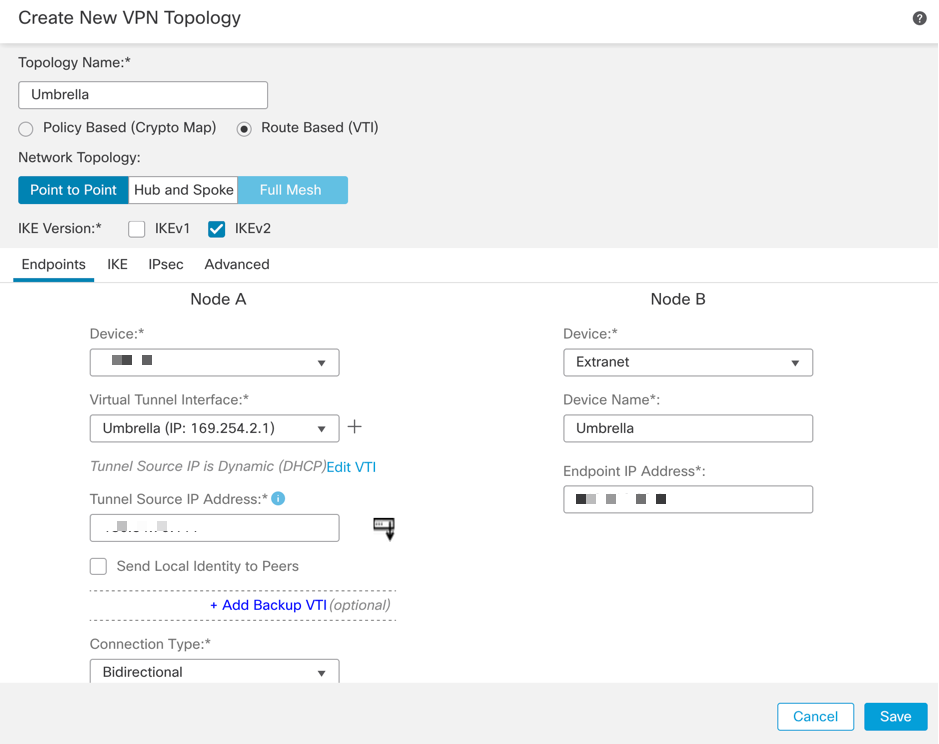

Configurar Nós de Topologia

Atribuir FTD ao Nó A e Umbrella ao Nó B da Extranet:

Os endereços IP de endpoint para uso com data centers Umbrella podem ser encontrados aqui.

Escolha o data center mais próximo da localização física do dispositivo.

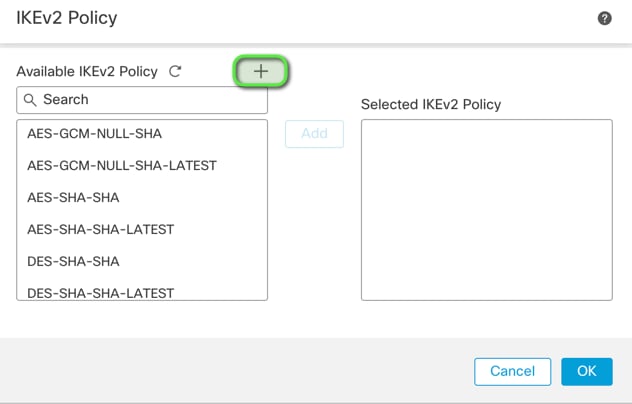

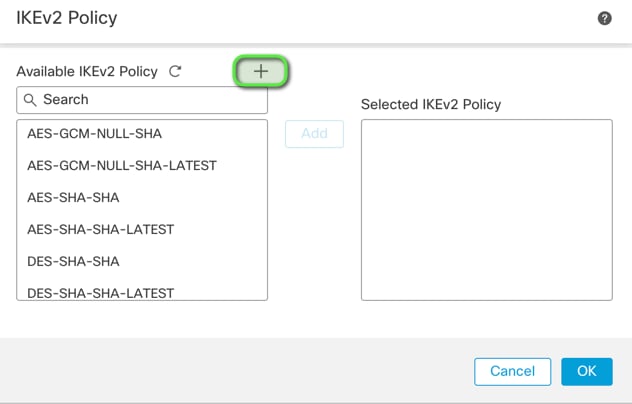

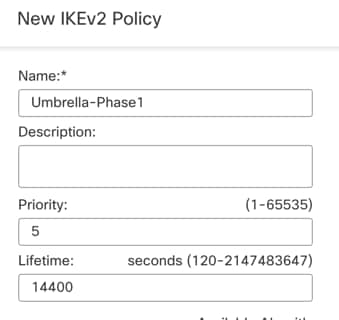

Definir parâmetros da fase 1 do IKEv2:

Parâmetros aceitáveis para a negociação de túnel podem ser encontrados aqui.

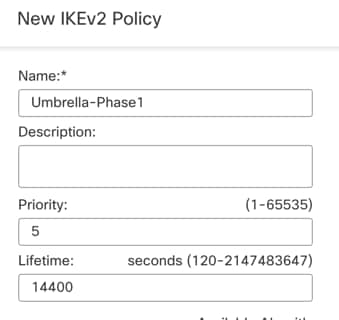

Navegue até a guia IKE e crie uma nova política IKEv2:

- Atribua a prioridade apropriada para evitar que ela entre em conflito com as políticas existentes.

- O tempo de vida da fase 1 é de 14400 segundos.

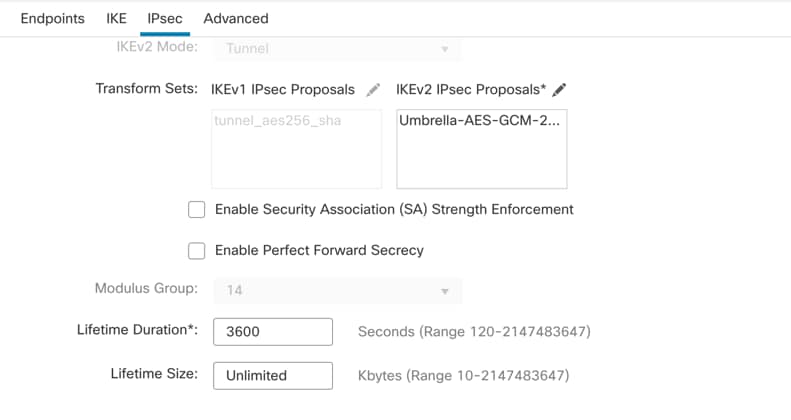

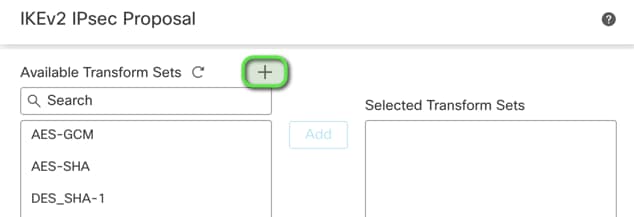

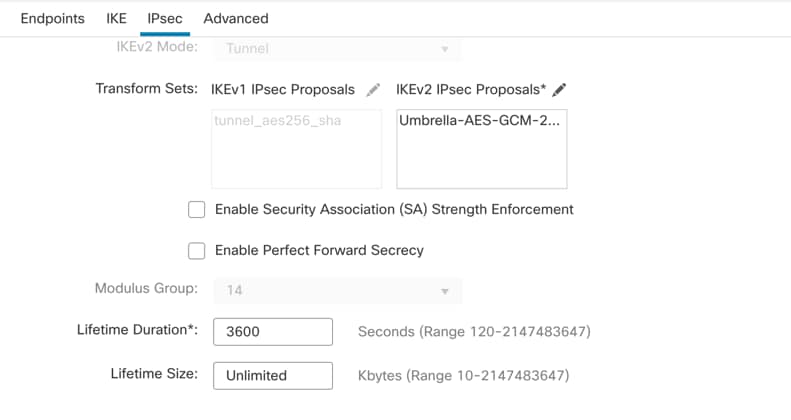

Definir parâmetros da fase 2 do IPsec:

- Parâmetros aceitáveis para a negociação de túnel podem ser encontrados aqui.

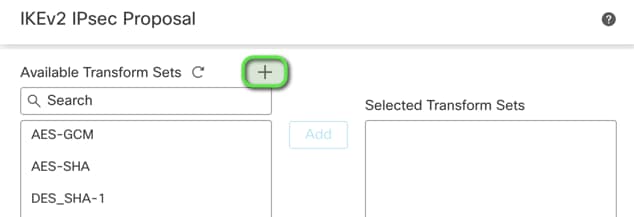

- Navegue até a página

IPsec e crie uma nova Proposta IPsec.

Certifique-se de que os parâmetros da Fase 2 correspondam a:

Salve a topologia e implante no firewall.

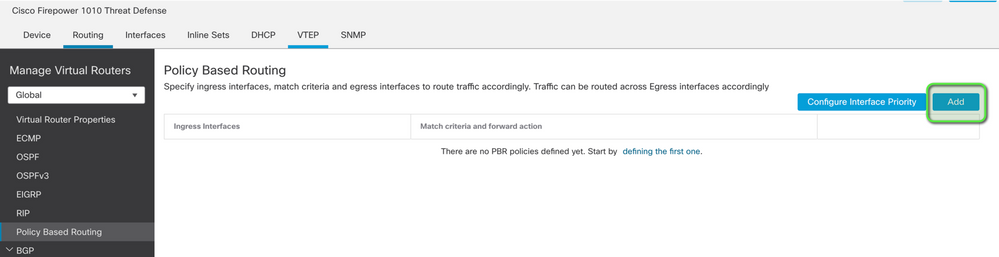

Configurar o Roteamento Baseado em Políticas (PBR - Policy Based Routing)

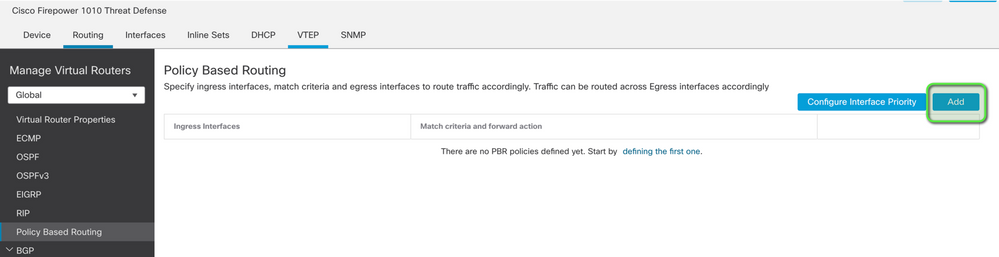

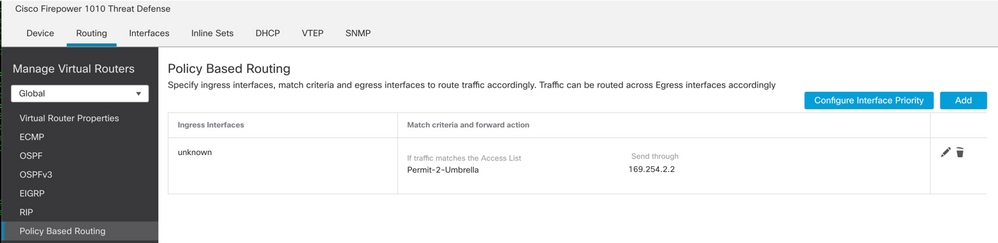

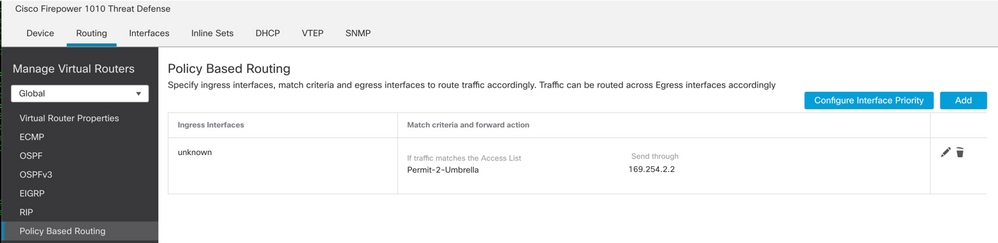

Navegue até Devices > Device Management > Select the FTD/HA Pair > Routing > Policy Based Routing.

Adicionar nova política.

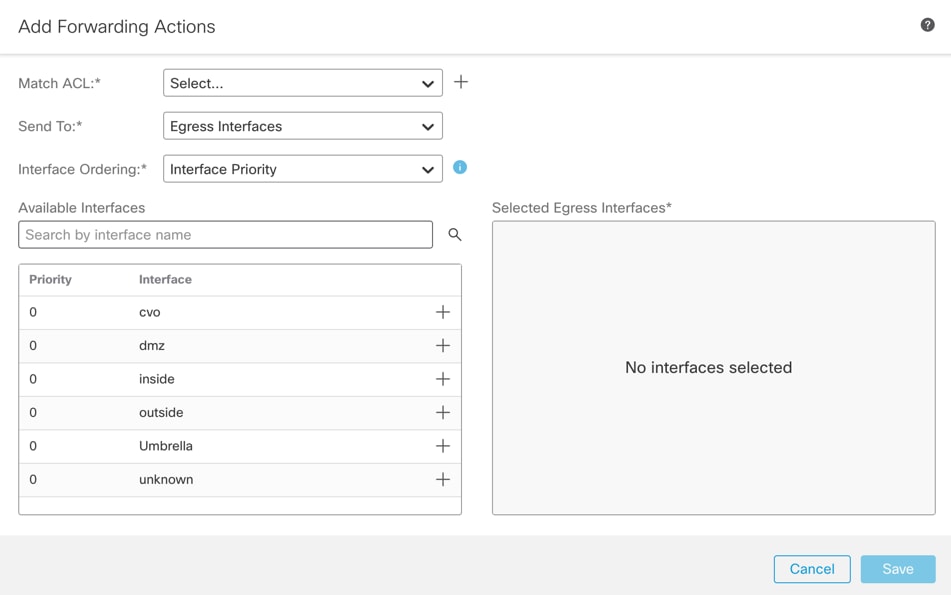

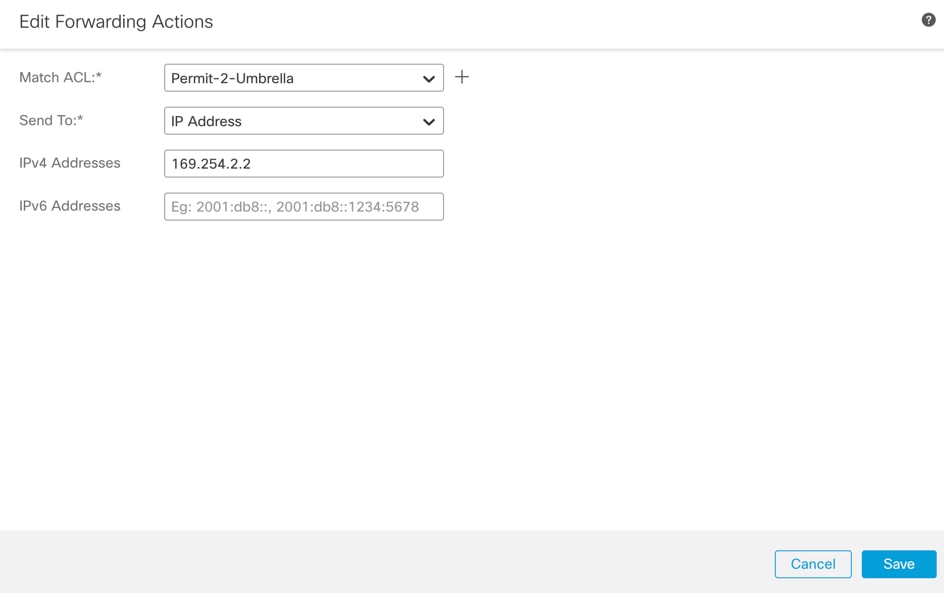

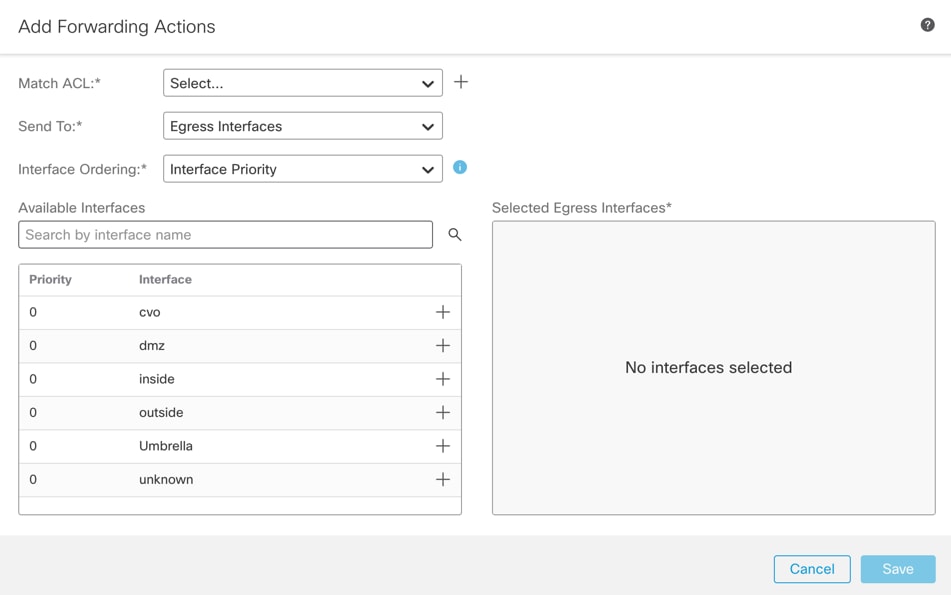

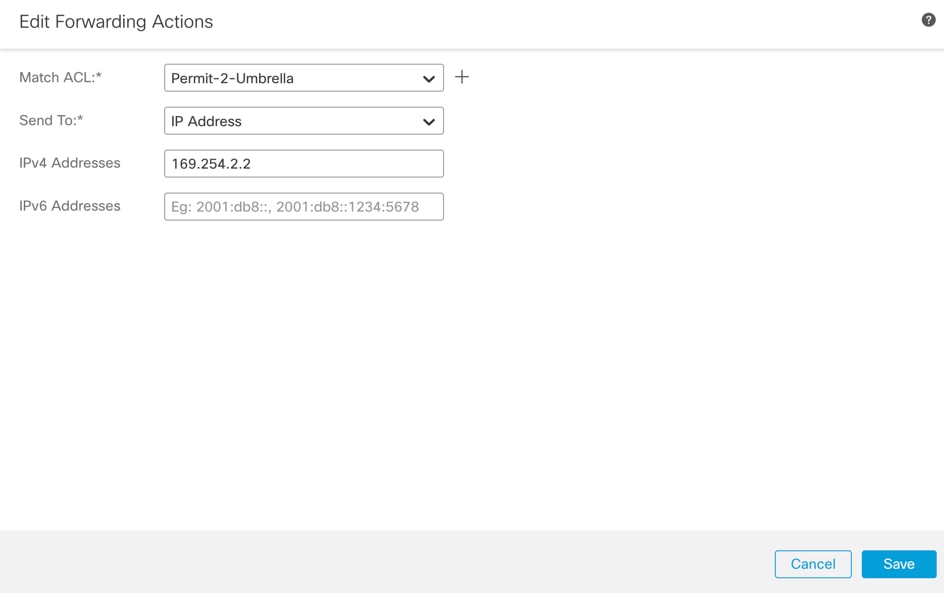

Configure as ações de encaminhamento:

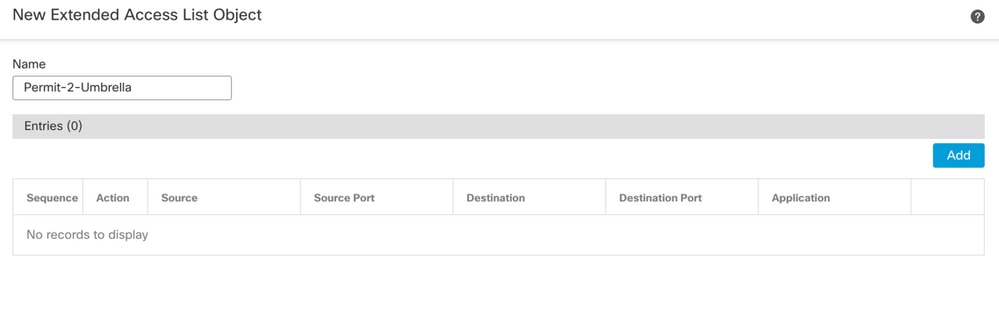

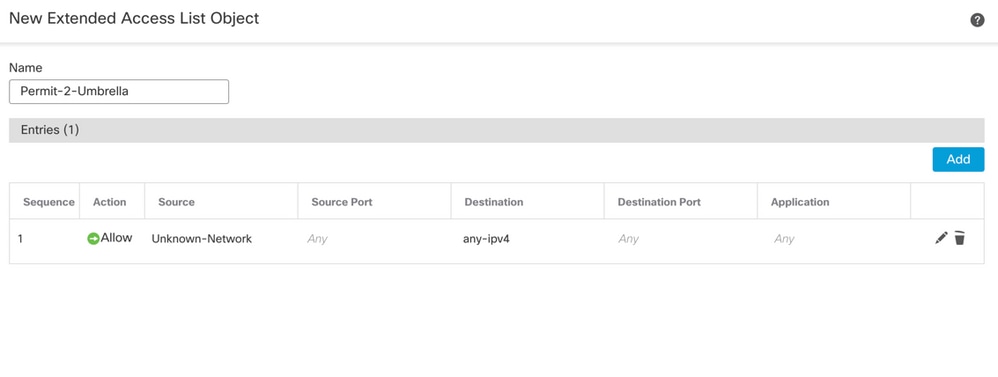

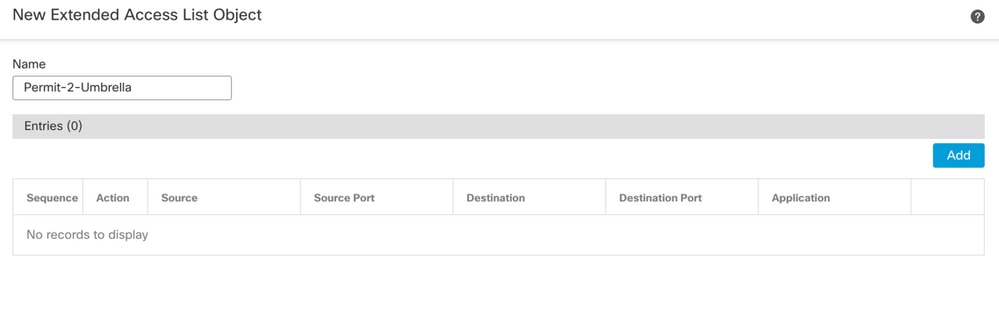

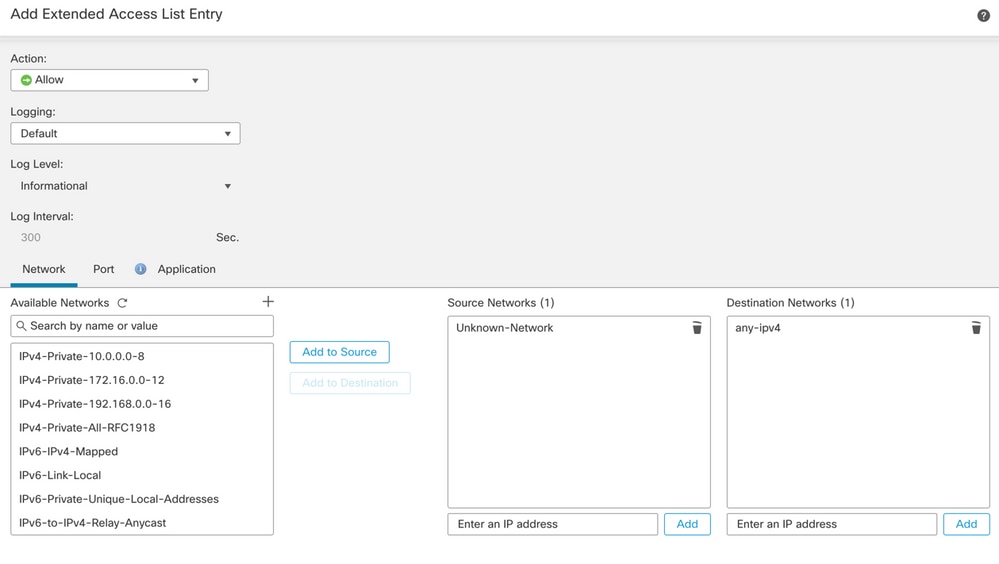

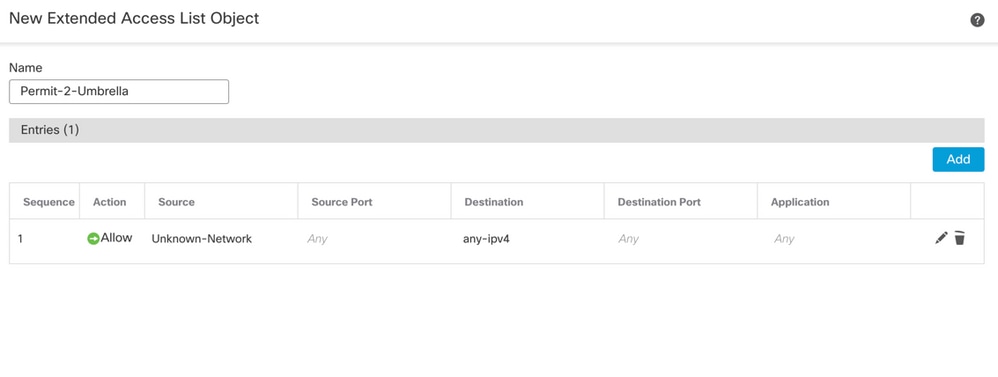

Crie a ACL Match para o tráfego que deve navegar pelo túnel SIG:

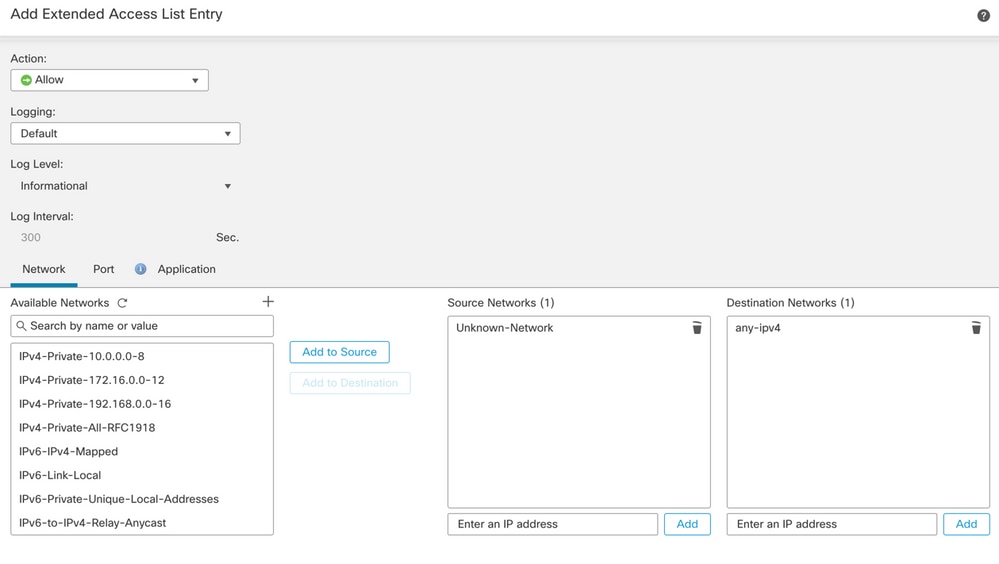

Adicione Entradas de Controle de Acesso definindo o tráfego Umbrella SIG:

-

- As redes de origem definem o tráfego interno.

- Redes de destino são as redes remotas que devem ser inspecionadas pelo Umbrella.

ACL estendida concluída:

Configurar Send To:

Defina o Send To O endereço IPv4 é o segundo IP disponível na sub-rede /30.

Observação: esse endereço IP não está definido no Umbrella. Ele só é necessário para o encaminhamento de tráfego.

PBR concluído:

Anote a interface de entrada, que será necessária posteriormente para a configuração da Política de Controle de Acesso (ACP) e da Conversão de Endereço de Rede (NAT).

Salvar configuração e implantar no firewall.

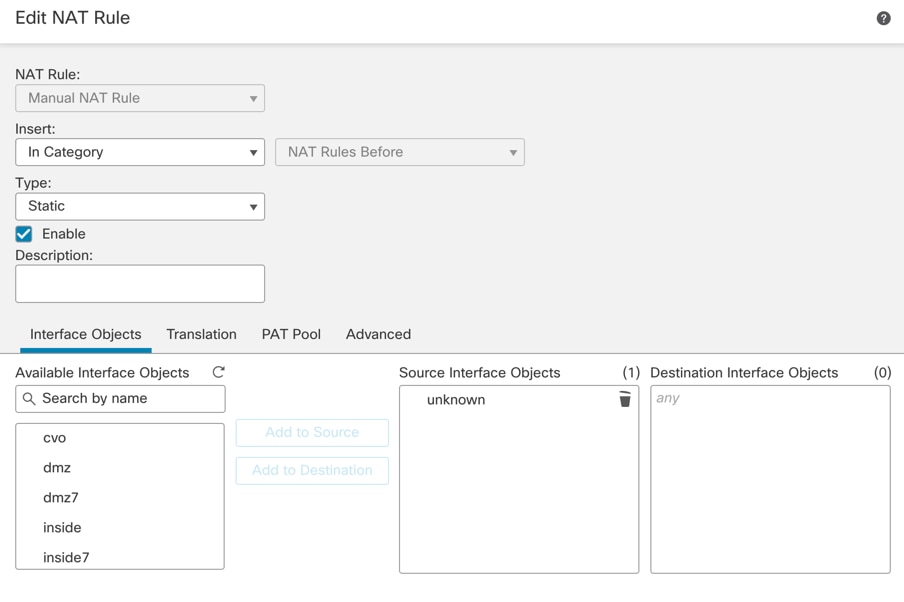

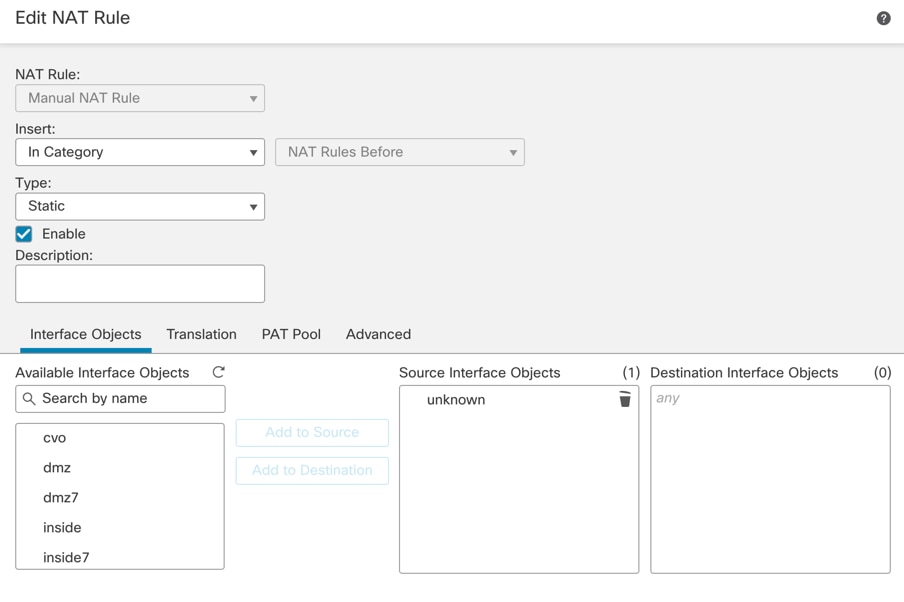

Configurar NAT e ACP

Navegue até Devices > NAT.

Crie uma nova regra de NAT manual como esta:

-

- Source Interface - fonte protegida interna.

- Interface de destino - Qualquer - Permite que o tráfego seja desviado para o VTI.

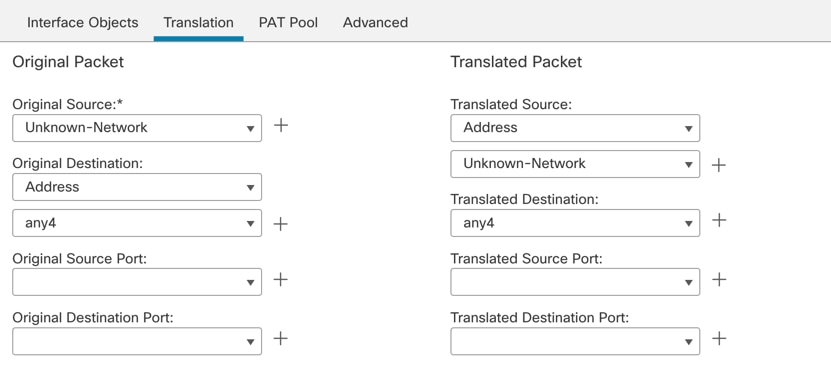

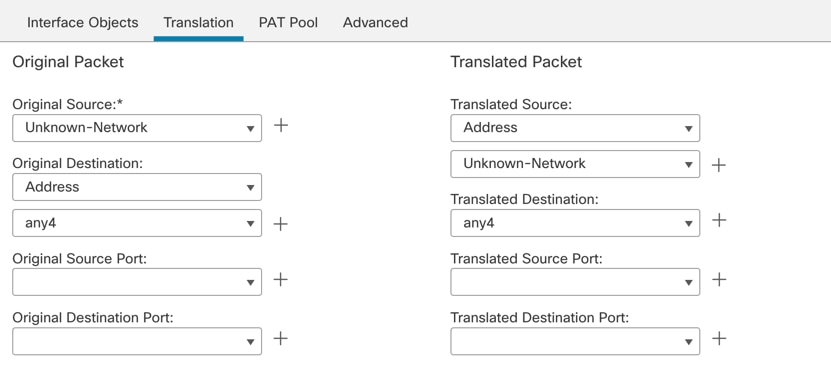

Tradução:

-

- Origem Original e Traduzida - Objeto de rede interno protegido

- Destino original e traduzido - qualquer4 - 0.0.0.0/0

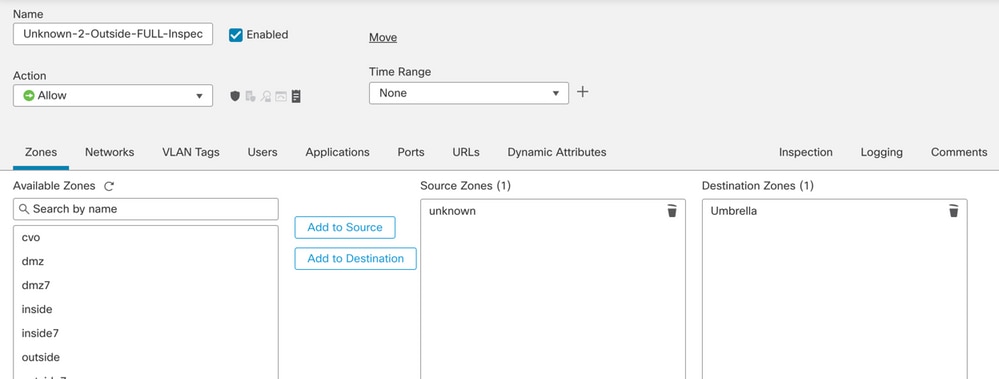

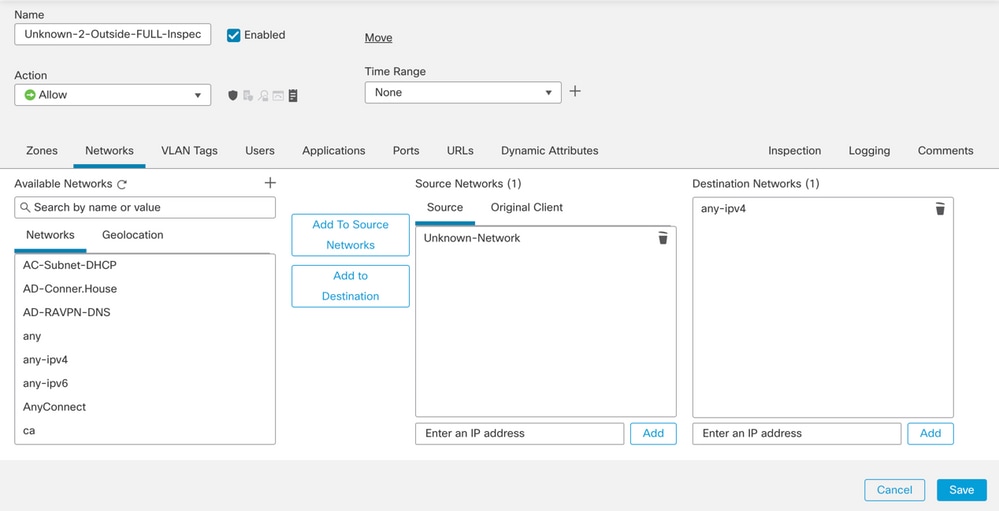

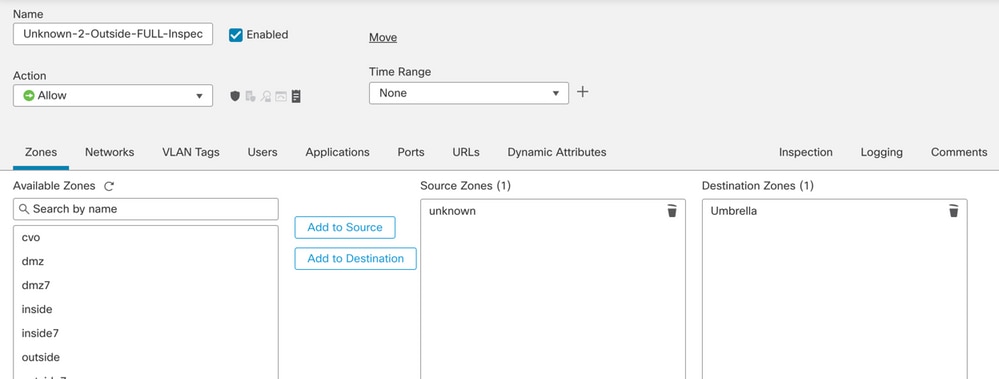

Navegue até Policy > Access Control.

Criar uma nova regra de ACP como esta:

-

- Zona de origem - Fonte protegida interna.

- Zona de destino - Zona VTI - Permite que o tráfego seja desviado para o VTI.

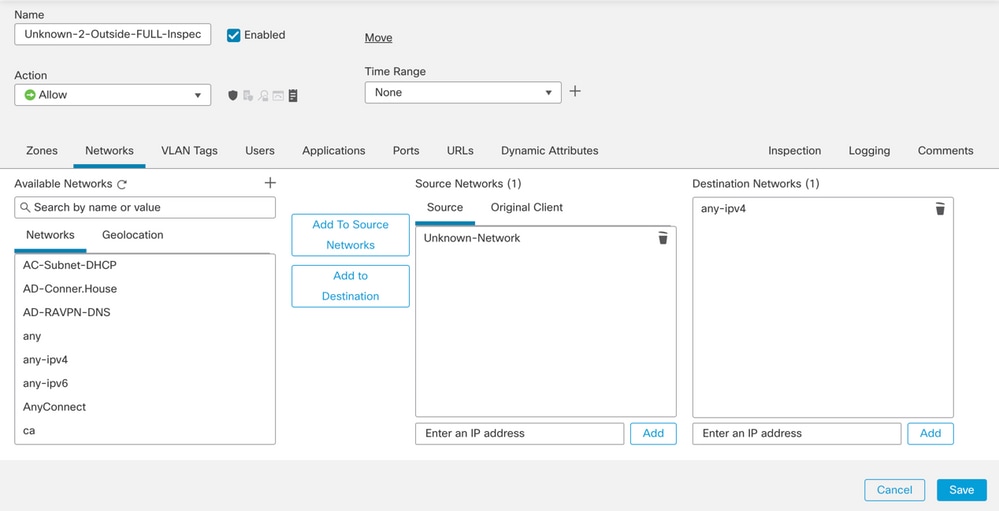

Redes:

-

- Redes de Origem - Objeto(s) de rede protegido(s) interno(s)

- Redes de destino - qualquer4 - 0.0.0.0/0

Salve a configuração e implante-a no Firewall.

Verificar

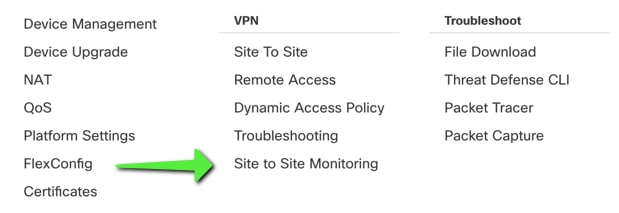

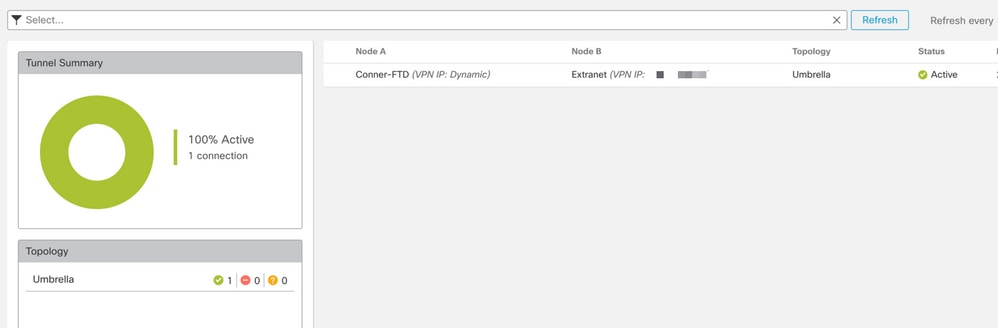

Monitoramento de site para site

Verifique o status do túnel com a ferramenta de monitoramento de site a site do Centro de gerenciamento de firewall seguro (FMC).

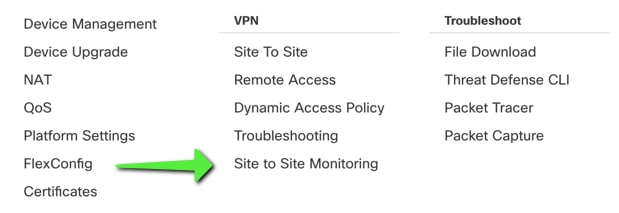

Navegue até Devices > Site to Site Monitoring.

Verifique se o status do túnel está conectado:

Passar o cursor sobre a topologia exibe opções mais detalhadas. Isso pode ser usado para inspecionar pacotes que entram e saem do túnel, juntamente com o tempo de atividade do túnel e várias outras estatísticas do túnel.

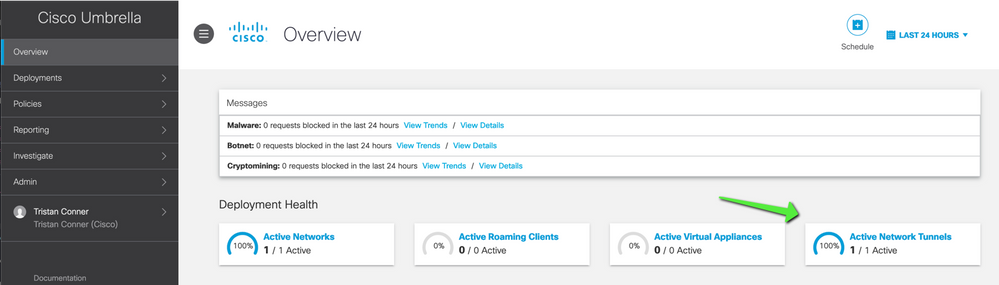

Painel do Umbrella

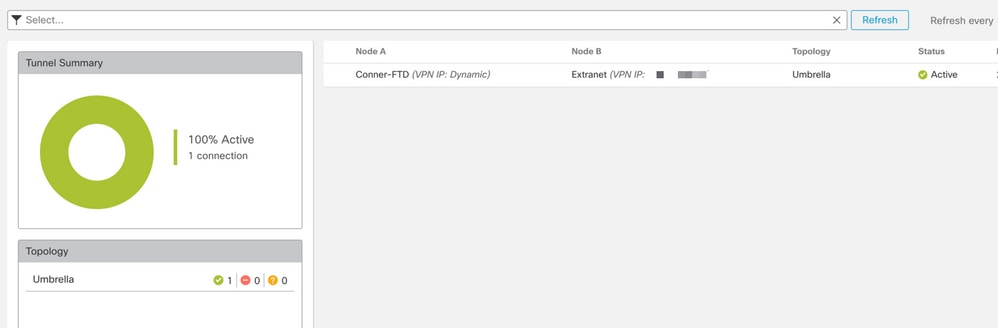

No Painel, navegue até Active Network Tunnels. Deve haver um anel azul indicando que o túnel está conectado.

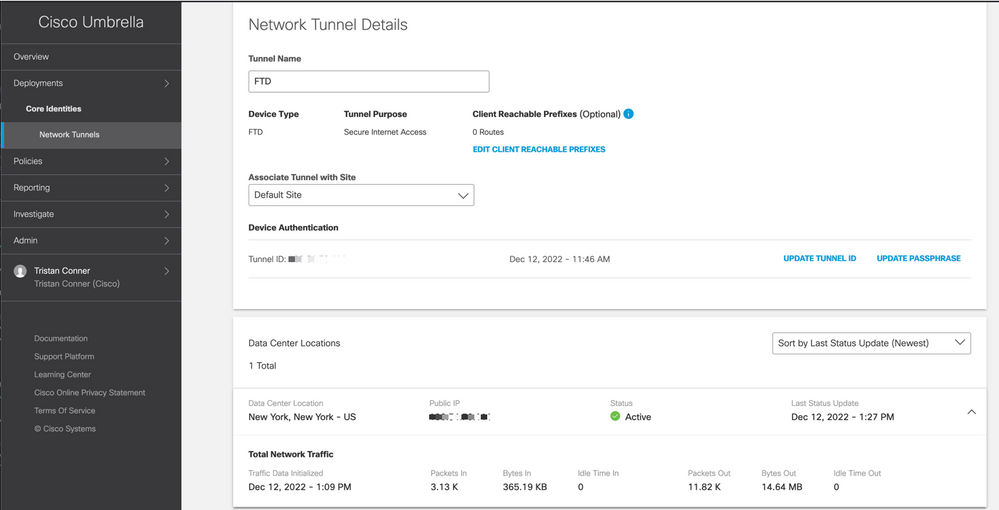

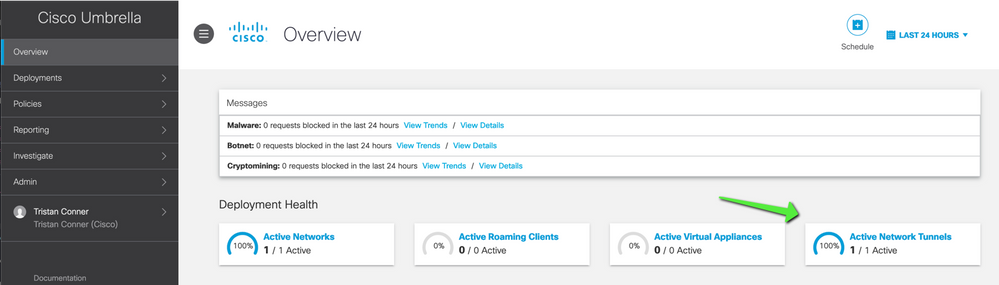

Expanda o túnel apropriado para ver mais detalhes sobre o tráfego que flui pelo túnel:

Túnel exibido como Ativo com dados passando pelo túnel.

Host interno

A partir de um host interno que tenha seu tráfego atravessando o túnel, execute uma pesquisa de IP público a partir de um navegador da Web. Se o IP público mostrado estiver dentro desses dois intervalos, o dispositivo agora é protegido pelo SIG.

Firewall Threat Defense CLI

Comandos show:

show crypto ikev2 sashow crypto ipsec sashow vpn-sessiondb l2l filter ipaddress Umbrella-DC-IP

Troubleshooting

Firewall Threat Defense CLI

Depurações IKEv2:

Debug crypto ikev2 protocol 255Debug crypto ikev2 platform 255Debug crypto ipsec 255

Capturas ISAKMP:

A captura ISAKMP pode ser usada para determinar o que está causando problemas de conectividade de túnel sem a necessidade de depurações. A sintaxe de captura sugerida é: capture name type isakmp interface FTD-Tunnel-Source match ip host FTD-Public-IP host Umbrella-DC-IP.

Feedback

Feedback