Configurar o túnel site a site entre o FTD e o servidor StrongSwan

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar uma conexão VPN IKEv2 Site a Site entre o Cisco FTD e o StrongSwan usando a Autenticação de Certificação.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- VPN site a site

- Autenticação de certificado (IKEv2)

- Public Key Infrastructure (PKI)

- Conhecimento básico do StrongSwan

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco FTD executando a versão 7.2.0 build 18

- Cisco FMC executando a versão 7.2.0 build 18

- Servidor Ubuntu executando a versão 20.04 (Focal Fossa)

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

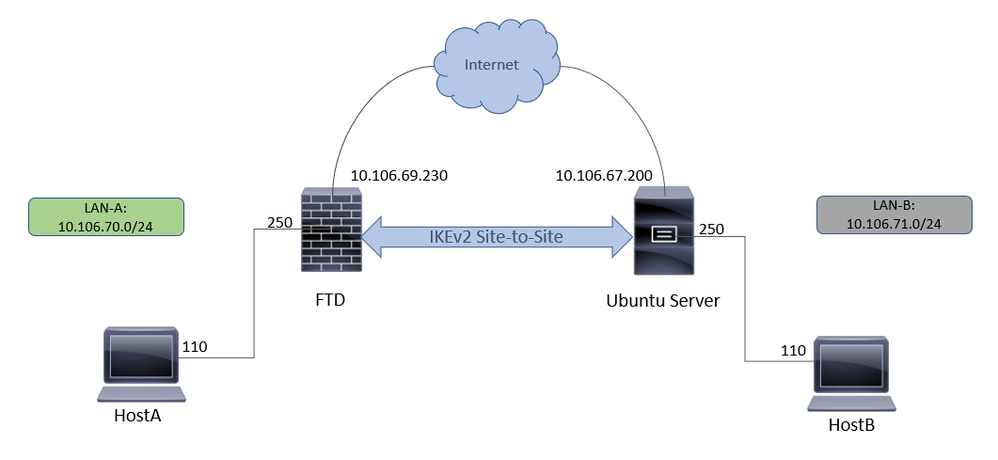

Cenário

Nesta configuração, o HOST-A em LAN-A deseja se comunicar com o HOST-B em LAN-B. Esse tráfego deve ser criptografado e enviado por um túnel IKEv2 entre o FTD e o servidor Ubuntu que executa StrongSwan. Ambos os correspondentes autenticam um ao outro com a autenticação de certificado.

Diagrama de Rede

Configuração do FMC

Obtendo um certificado para FTD

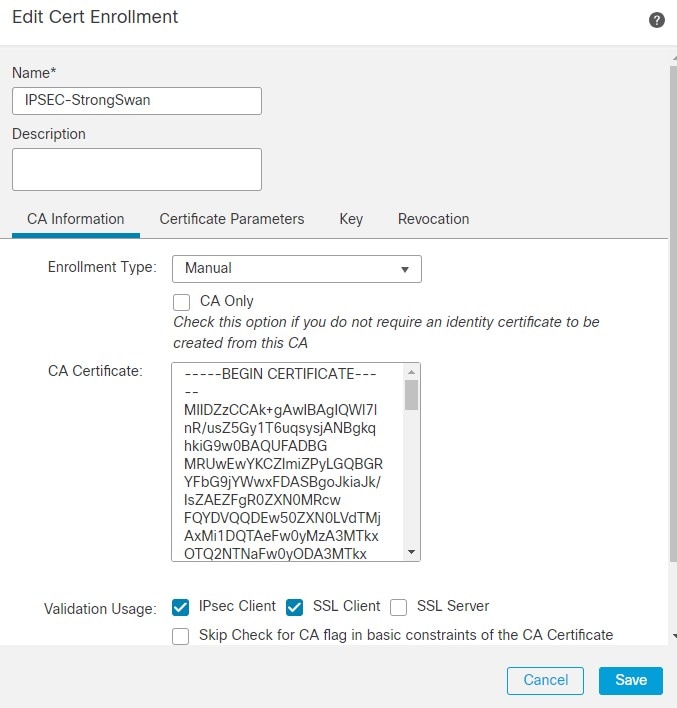

1. No CVP, navegar até Objects > Object Management > PKI > Cert Enrollment.

2. Clique em Add Cert Enrollment.

3. A seção Nome é um campo obrigatório; dê um nome para o Ponto de Confiança.

4. A Inscrição Manual de Certificados é usada. Na guia de informações da CA, cole o Certificado do emissor.

Observação: se você não tiver um certificado de Emissor, poderá continuar a gerar o CSR sem ele e, depois de obter seu CSR assinado da CA, edite o ponto de confiança como mencionado na Etapa 1 e cole as informações da CA, conforme descrito na Etapa 4.

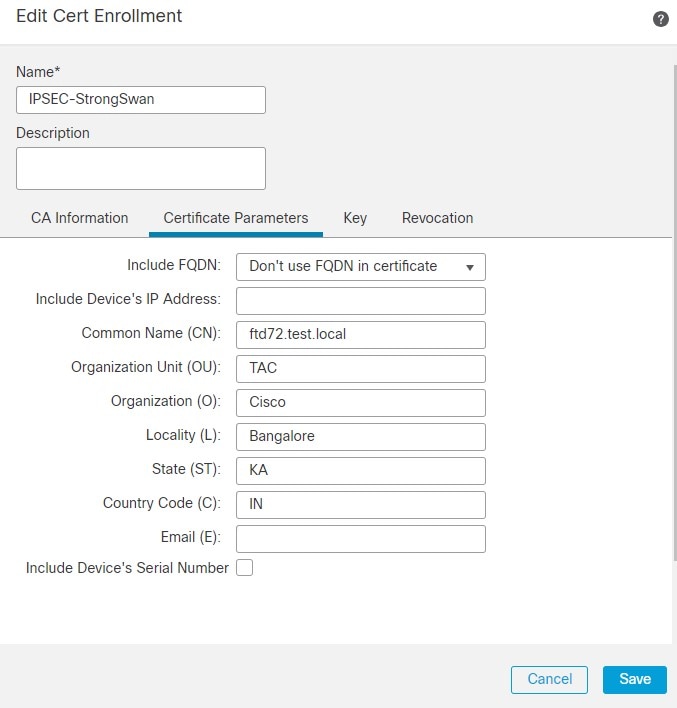

5. No campo Parâmetros do Certificado, informe os parâmetros de acordo com a exigência.

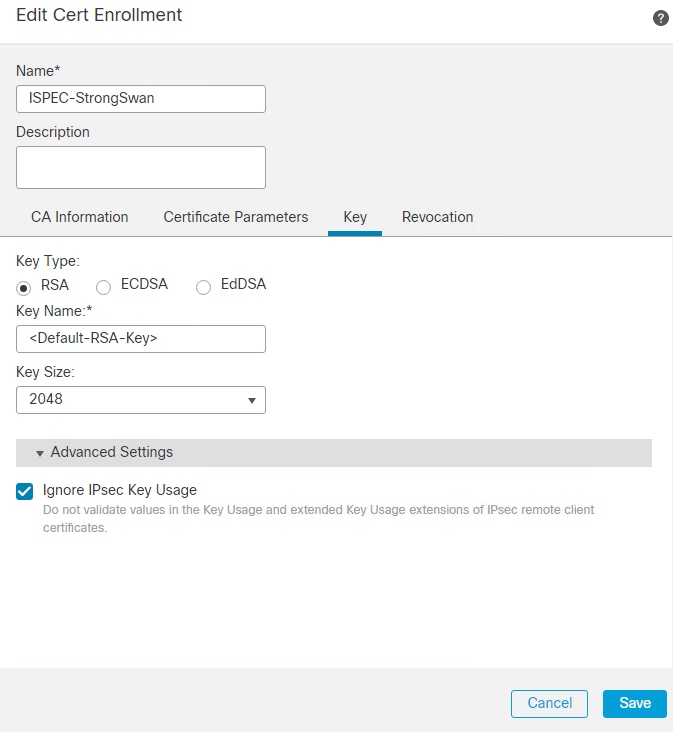

6. No Campo de Chave, você pode usar o par de chaves RSA padrão ou gerar um novo editando o campo Nome da Chave.

Observação: se você usar uma CA (Autoridade de Certificação) do Windows, a extensão padrão das Políticas de Aplicativo será a segurança IP IKE intermediária. Se estiver usando essa configuração padrão, escolha a opção Ignorar uso de chave IPsec na seção Configurações avançadas da guia Chave da caixa de diálogo Registro de certificado PKI para o objeto escolhido. Caso contrário, os endpoints não poderão concluir a conexão VPN site a site.

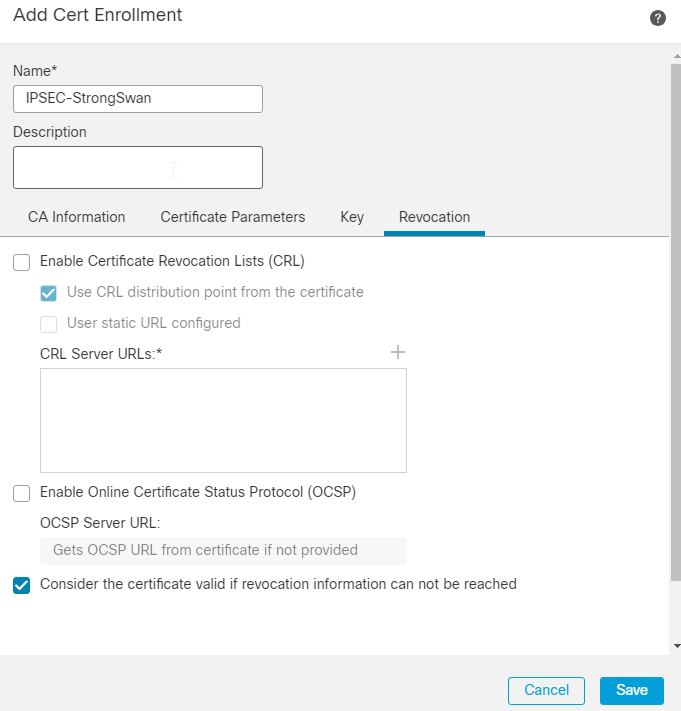

7. No Campo Revogação, marque a caixa de seleção ao lado de Consider the Certificate valid if revocation information can not be reached. Não são usadas verificações de CRL ou OCSP. Click Save.

Observação: se o dispositivo puder acessar os servidores CRL ou OCSP a partir do FTD, você poderá habilitar a verificação de revogação extensiva para obter o status do certificado. A caixa de seleção Considerar o Certificado válido se as informações de revogação não puderem ser acessadas é habilitada somente quando não há conectividade entre o servidor CRL e o dispositivo FTD. Essa opção é marcada por padrão no FMC.

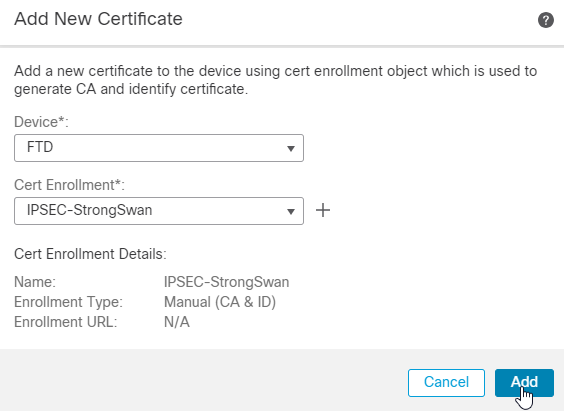

8. Em seguida, navegue até Devices > Certificates, clique em Adde escolha o dispositivo FTD e o ponto de confiança que você criou. Em seguida, clique em Add.

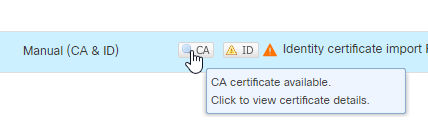

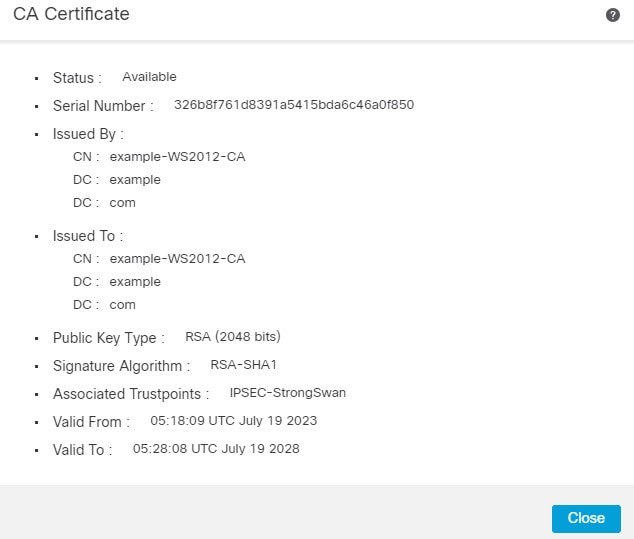

9. Você pode verificar o Certificado do Emissor clicando no ícone de lupa marcado como CA.

10. Você obtém uma saída semelhante.

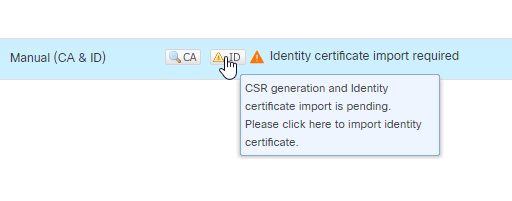

11. Na próxima etapa, você deve clicar no botão ID e você obtém um pop-up para gerar um CSR. Clique em Yes.

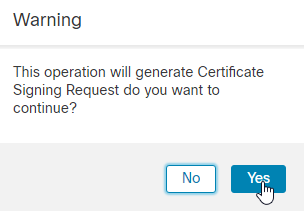

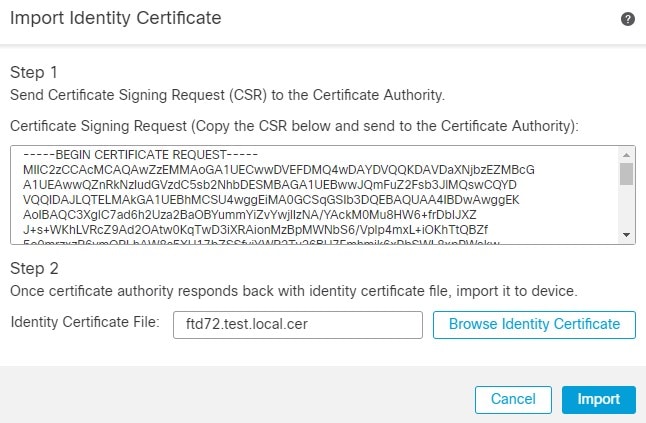

12. Quando tiver o Arquivo do Certificado de Identidade de volta da CA, você poderá importar o mesmo usando o comando Browse Identity Certificate e clicando em Import.

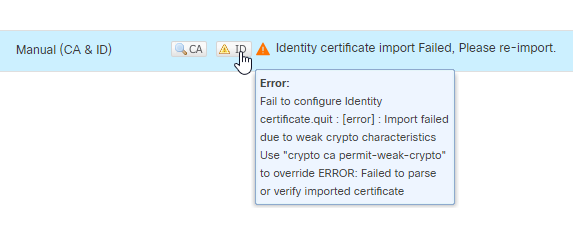

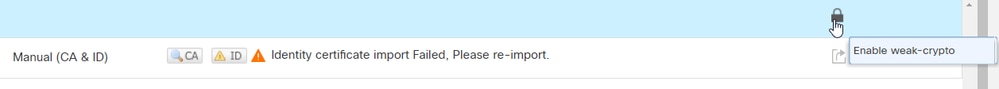

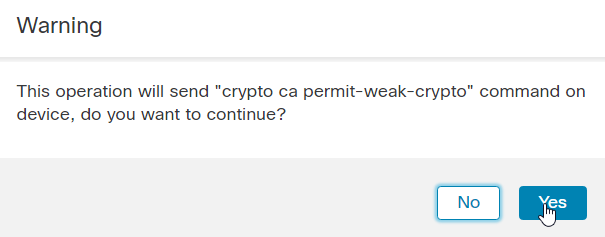

Observação: se você receber um erro referente a Import failed due to weak crypto characteristics,use o Enable weak-crypto como mostrado e depois de receber o pop-up, clique em Sim para continuar.

13. Repita as etapas para gerar o CSR e importe o certificado de Identidade.

Não há necessidade de enviar o CSR novamente, já que nada foi alterado no dispositivo. Você pode importar diretamente o certificado emitido navegando até a CA.

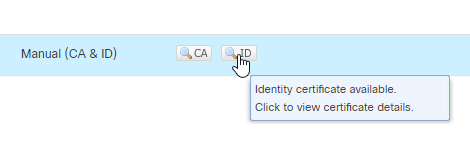

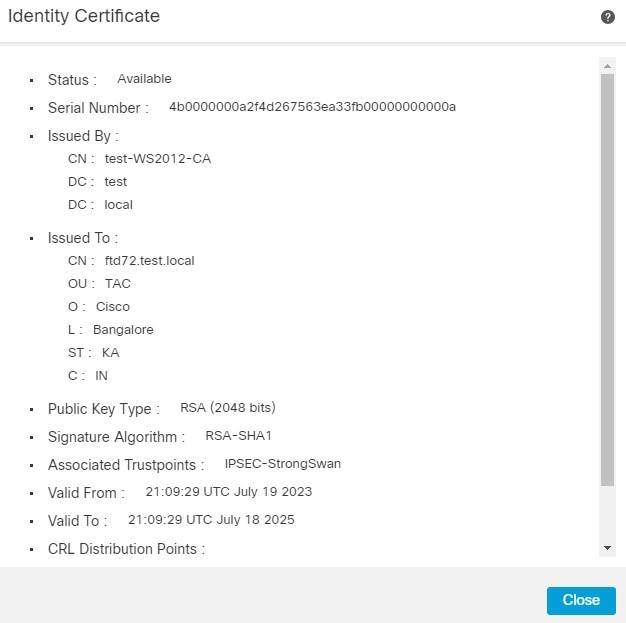

14. Agora você pode visualizar o Certificado de Identidade clicando no ícone de lupa marcado como ID.

15. O certificado foi adicionado com êxito.

Configuração de VPN

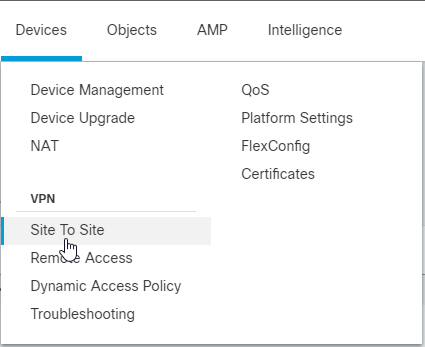

1. Navegue até Devices > Site to Site VPN .

2. Clique em Add > VPN Tunnel.

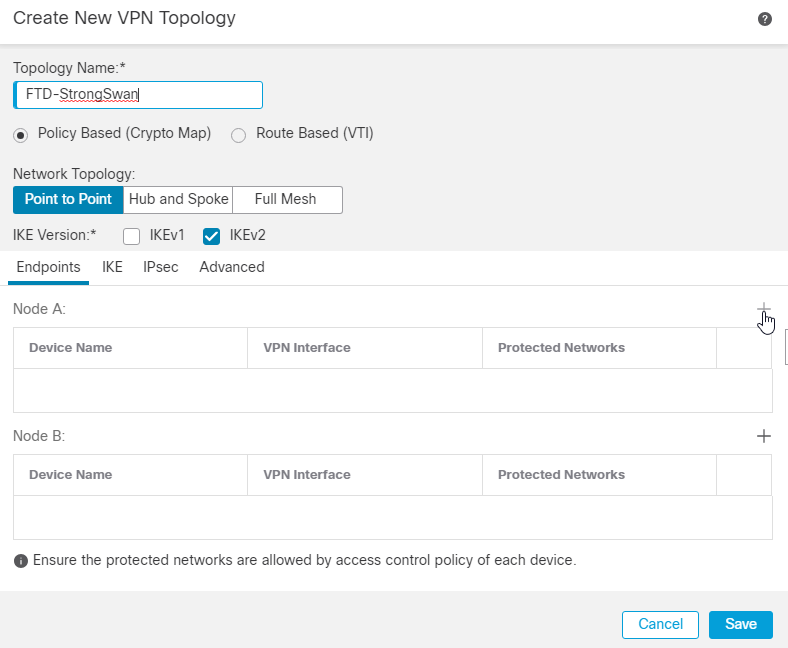

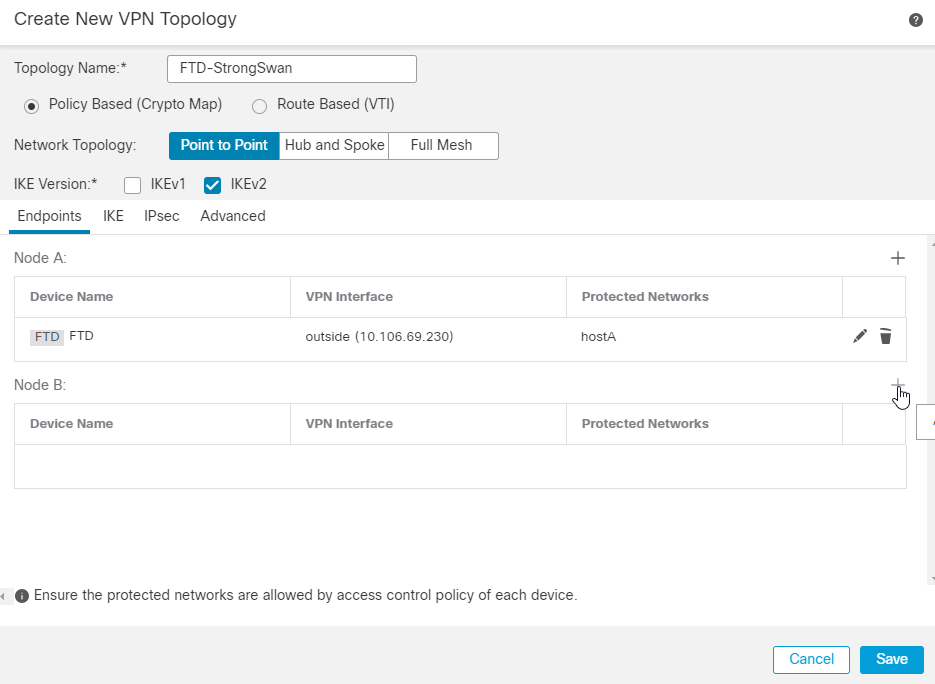

3. Informe o Nome da Topologia, que é um campo obrigatório. Policy based (Crypto Map), Point-to-Point Topology,e IKEv2 são selecionados por padrão e você deve usá-los.

4. Na seção Pontos Finais, clique no botão + ao lado do Nó A.

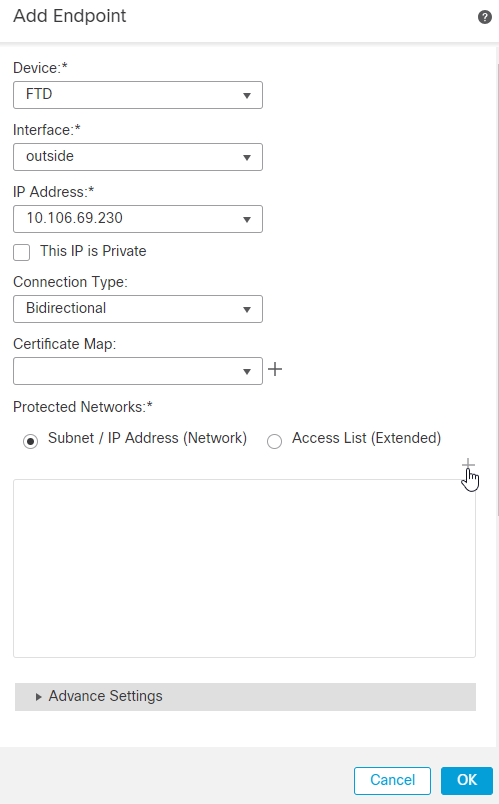

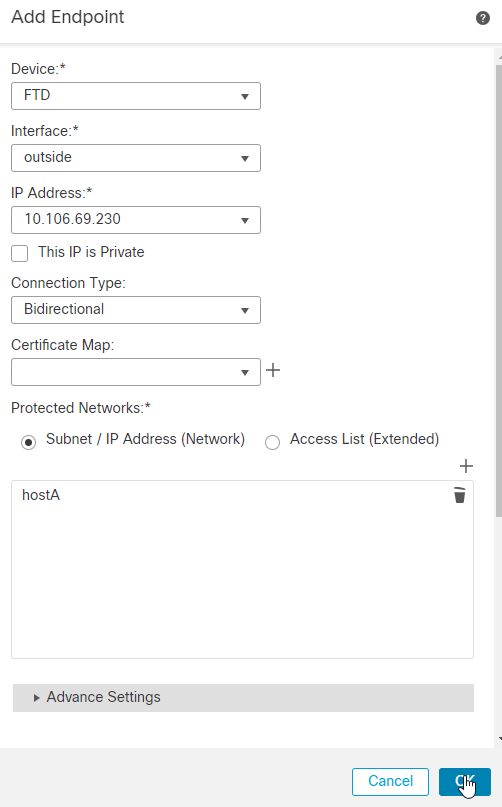

5. Escolha o dispositivo FTD como Nó A e a interface de terminação VPN será a interface externa.

6. No campo Redes protegidas, escolha a Sub-rede/Endereço IP (Rede) e clique no botão + ícone.

7. Clique no ícone + próximo a Available Networks.

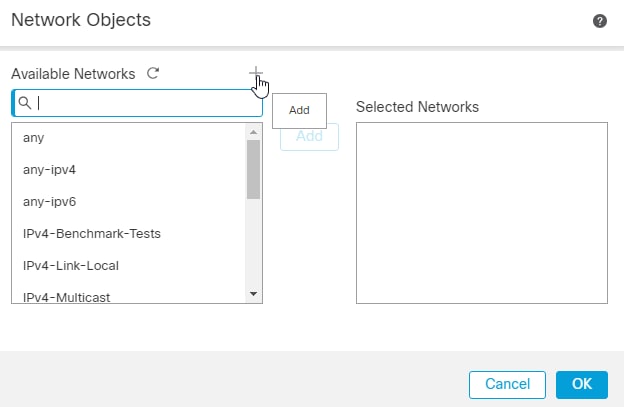

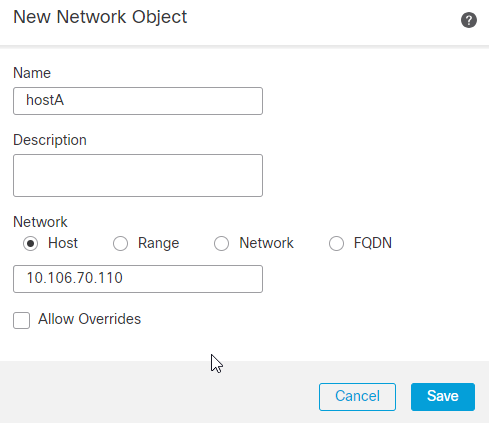

8. Aqui são definidos a rede, o host ou o intervalo de endereços IP por trás do FTD que deve ser protegido. Nesse caso, é o hostA que tem o endereço IP 10.106.70.110/32. Clique em Save.

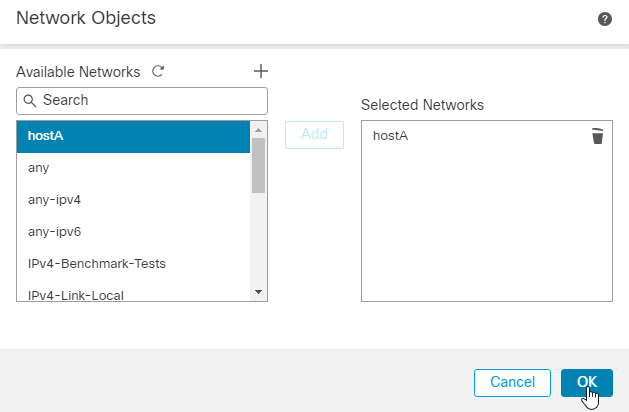

9. Publicação que escolhe o nome informado para o Objeto de Rede na etapa anterior e clique em Add. Agora você pode ver o Nome do objeto de rede configurado nas Redes selecionadas. Clique em OK.

10. Agora você pode ver nosso objeto de rede configurado na lista Redes protegidas. Clique em OK. O endpoint do FTD agora está configurado e a configuração do lado remoto do peer é a próxima.

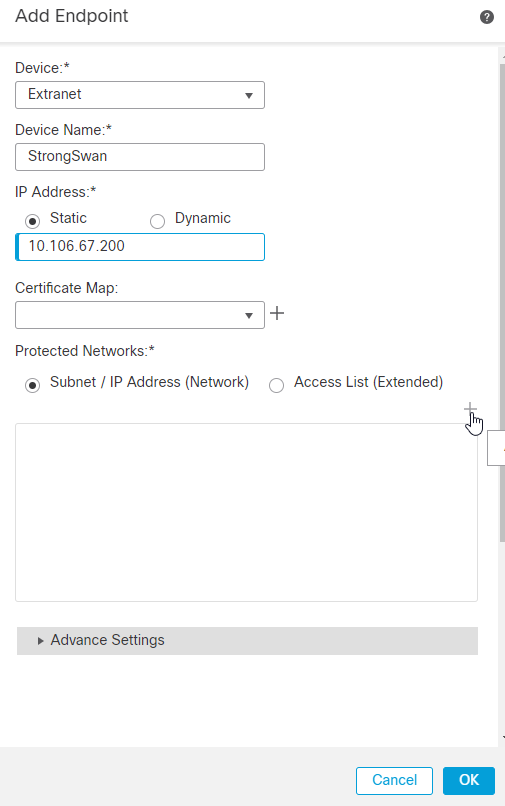

11. Execute o mesmo processo para o Nó B. Clique no botão + ao lado do Nó B.

12. Se o dispositivo de peer remoto for externo, você deverá escolher o Dispositivo como Extranet. Adicione o nome do dispositivo e seu endereço IP voltado para o público como o endereço de peer.

13. No campo Redes protegidas, escolha a Sub-rede/Endereço IP (Rede) e clique em +.

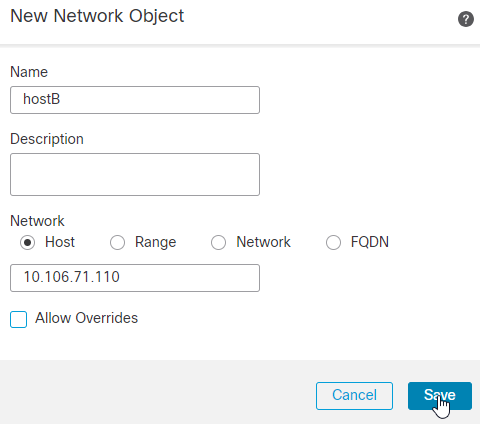

14. Clique no botão + ao lado de Redes disponíveis.

15. Insira os endereços IP do host, da rede ou do intervalo que deseja proteger que estão atrás do servidor Ubuntu. Nesse caso, é o hostB que tem o endereço IP 10.106.71.110/32. Click Save.

16. Publicação que escolhe o Nome informado para o Objeto de Rede na etapa anterior e clique em Add, Agora você pode ver o Nome do objeto de rede configurado nas Redes selecionadas. Clique em OK .

17. Agora, você pode ver o Objeto de Rede configurado na lista Redes Protegidas. Click OK.

18. Agora, os endpoints e as redes que devem ser protegidos estão configurados.

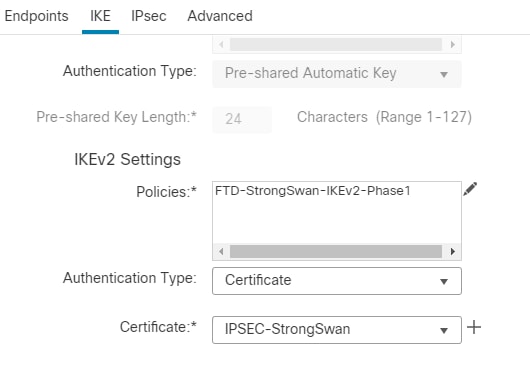

19. Em seguida, na seção Endpoints, vá para a seção IKE. Edite as Políticas nas Configurações de IKEv2 clicando no botão Pencil ao lado de Políticas.

20. Na seção "Políticas", Encryption AES, Integrity SHA1, PRF SHA1, DH Group 14 (mod 2048),e FTD-StrongSwan-IKEv2-Phase1 são usados.

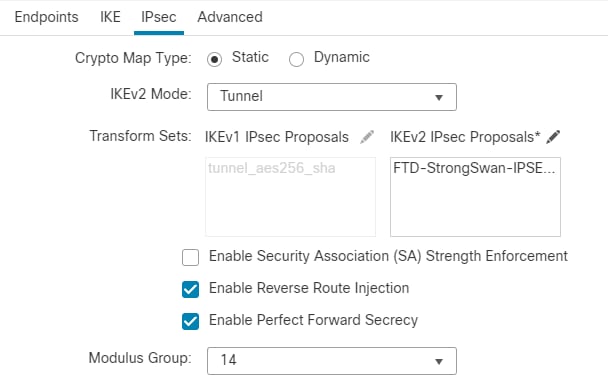

21. Deixe o mapa de criptografia padrão como estático e o modo IKEv2 como Túnel. Em Conjuntos de Transformações, clique no botão Pencil ao lado das propostas. Em propostas, escolha Encryption AES, Integrity sha-1,e PFS DH group 14 (2048) propostas no FTD-StrongSwan-IPSec.

22. Agora, no painel de navegação na parte superior, navegue até Policies > Access Control. Edite o ACP para o FTD com o qual você está lidando.

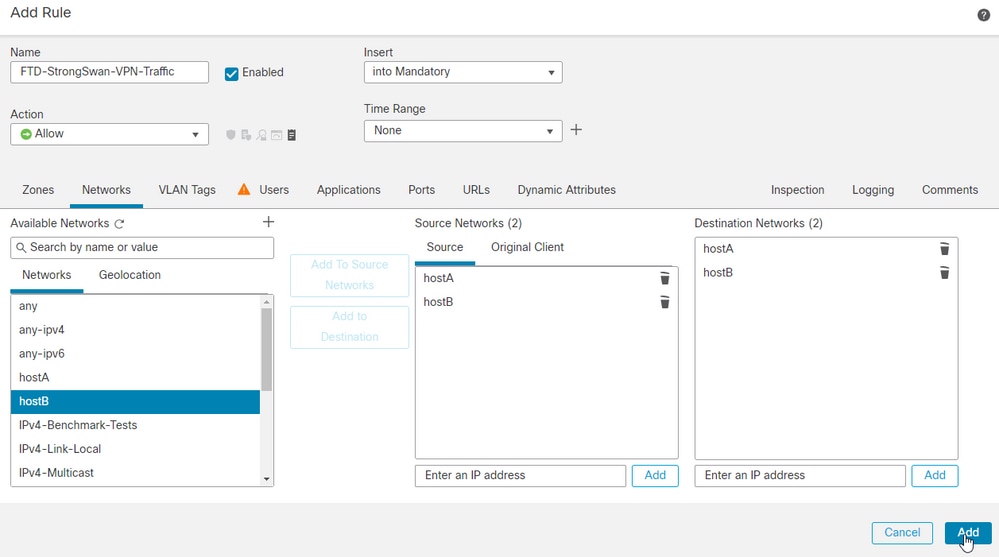

23. Clique em Add Rule.

24. A regra padrão é bloquear todo o tráfego para permitir o fluxo de tráfego bidirecional entre o hostA e o hostB. Se você tiver configurado regiões, escolha as relevantes e adicione-as para origem e destino. Em seguida clique em Add .

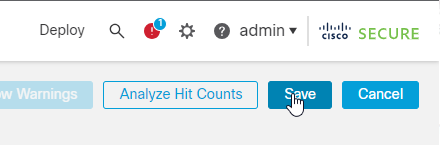

25. Depois de adicionar a regra, clique em Save .

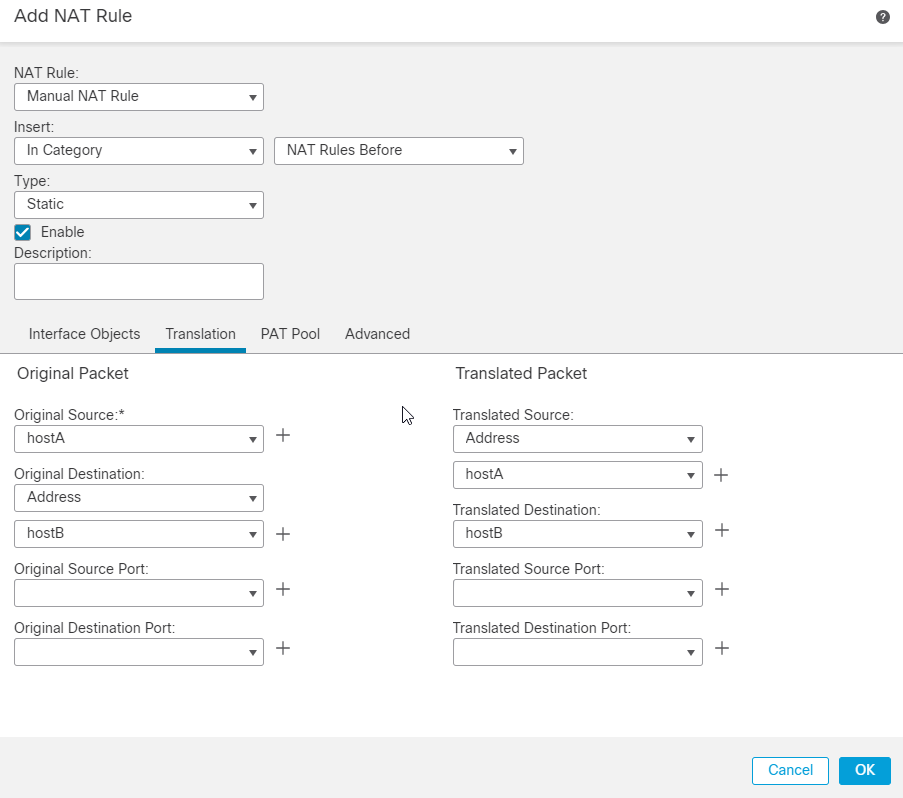

26. Finalmente, você deve configurar uma instrução No NAT para que o tráfego de VPN seja isento, caso haja qualquer NAT presente no FTD. Navegue até Devices > NAT. Clique em Add Rule.

27. Adicione os objetos de interface relevantes e, na seção de tradução, escolha a origem Original e Traduzida como a rede protegida por VPN atrás do FTD, que é o hostA neste caso. Da mesma forma, para os destinos Original e Traduzido, escolha a rede protegida por VPN atrás da extremidade Remota, que é hostB neste caso.

28. Na seção Avançado, certifique-se de verificar a Do not proxy ARP on Destination Interface e Perform Route Lookup for Destination Interface caixas de seleção, que são necessárias para instruções No NAT.

Configuração StrongSwan

Obtendo certificado

Todos os comandos mostrados precisam de permissões sudo. Entre em contato com o administrador do sistema se você não tiver o acesso sudo ou permissões para instalar o software. As configurações de exemplo oficiais do StrongSwan podem ser encontradas aqui.

1. Comece atualizando o cache de pacotes do sistema.

apt update

2. Instale o StrongSwan e suas dependências. Você pode encontrar mais informações sobre os pacotes aqui.

apt install strongswan strongswan-pki strongswan-swanctl libcharon-extra-plugins libcharon-extauth-plugins libstrongswan-extra-plugins

3. Verifique o status do daemon StrongSwan. O status deve mostrar ative(running).

systemctl status strongswan-starter.service

4. Se, por algum motivo, não estiver, ative-o e inicie-o com este comando.

systemctl enable --now strongswan-starter.service

5. Em seguida, use o comando strong-swan pki para gerar a chave privada e o CSR. Para gerar uma chave privada para o servidor, execute este comando.

pki --gen > sswan.priv.key

6. Gere solicitações de CSR para o servidor StrongSwan. Você pode modificar o --dn argumento conforme seus requisitos.

pki --req --in sswan.priv.key --dn "CN=sswan.test.local, O=Cisco, OU=TAC, ST=KA, C=IN" --outform pem > sswan.test.local.pem

7. Depois de obter o CSR assinado pela CA, copie o certificado do emissor, o certificado de identidade e a chave privada para o respectivo /etc/swanctl diretório.

cp $HOME/certs/root-ca.cer /etc/swanctl/x509ca/

cp $HOME/certs/sswan.test.local.cer /etc/swanctl/x509/

cp $HOME/certs/sswan.priv.key /etc/swanctl/private/

Arquivo de configuração Swanctl

connections {

strongswan-ftd {

# Peer IP's

local_addrs = 10.106.67.200

remote_addrs = 10.106.69.230

local {

auth = pubkey

certs = sswan.test.local.cer

id = "sswan.test.local"

}

remote {

auth = pubkey

id = "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

}

children {

hostB-hostA {

local_ts = 10.106.71.110/32

remote_ts = 10.106.70.110/32

rekey_time = 28800 # Phase-2 Lifetime

esp_proposals = aes-sha-modp2048 # Phase-2 Paramters

}

}

mobike = no

version = 2 # IKE version 2

reauth_time = 86400 # Phase-1 Lifetime

proposals = aes-sha-prfsha1-modp2048 # Phase-1 Paramters

}

}

Verificar

FTD

1. Verifique os parâmetros da fase 1 do IKEv2.

firepower# sh run crypto ikev2

crypto ikev2 policy 1

encryption aes

integrity sha

group 14

prf sha

lifetime seconds 86400

crypto ikev2 enable outside

2. Verifique Os Parâmetros Da Fase 2.

firepower# sh run crypto ipsec

crypto ipsec ikev2 ipsec-proposal CSM_IP_2

protocol esp encryption aes

protocol esp integrity sha-1

3. Verifique a configuração do mapa de criptografia.

Observação: na versão do FTD 7.2.0, o padrão PFS is DH Group 14 (MOD 2048). Você pode verificar o mesmo ao running sh run all crypto map.

firepower# sh run crypto map

crypto map CSM_outside_map 1 match address CSM_IPSEC_ACL_1

crypto map CSM_outside_map 1 set pfs

crypto map CSM_outside_map 1 set peer 10.106.67.200

crypto map CSM_outside_map 1 set ikev2 ipsec-proposal CSM_IP_2

crypto map CSM_outside_map 1 set trustpoint IPSEC-StrongSwan

crypto map CSM_outside_map 1 set reverse-route

crypto map CSM_outside_map interface outside

4. Verifique a ACL de criptografia.

firepower# sh access-list CSM_IPSEC_ACL_1

access-list CSM_IPSEC_ACL_1; 1 elements; name hash: 0x1fb1fb7

access-list CSM_IPSEC_ACL_1 line 1 extended permit ip host 10.106.70.110 host 10.106.71.110 (hitcnt=37) 0xc8d25938

5. Verifique o status do túnel.

firepower# sh vpn-sessiondb det l2l

Session Type: LAN-to-LAN Detailed

Connection : 10.106.67.200

Index : 61 IP Addr : 10.106.67.200

Protocol : IKEv2 IPsec

Encryption : IKEv2: (1)AES128 IPsec: (1)AES128

Hashing : IKEv2: (1)SHA1 IPsec: (1)SHA1

Bytes Tx : 0

Bytes Rx : 0

Login Time : 12:16:25 UTC Mon Jul 17 2023

Duration : 0h:11m:30s

Tunnel Zone : 0

IKEv2 Tunnels: 1

IPsec Tunnels: 1

IKEv2:

Tunnel ID : 61.1

UDP Src Port : 500 UDP Dst Port : 500

Rem Auth Mode: rsaCertificate

Loc Auth Mode: rsaCertificate

Encryption : AES128 Hashing : SHA1

Rekey Int (T): 86400 Seconds Rekey Left(T): 85710 Seconds

PRF : SHA1 D/H Group : 14

Filter Name :

IPsec:

Tunnel ID : 61.2

Local Addr : 10.106.70.110/255.255.255.255/0/0

Remote Addr : 10.106.71.110/255.255.255.255/0/0

Encryption : AES128 Hashing : SHA1

Encapsulation: Tunnel PFS Group : 14

Rekey Int (T): 28800 Seconds Rekey Left(T): 28110 Seconds

Rekey Int (D): 4608000 K-Bytes Rekey Left(D): 4608000 K-Bytes

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Conn Time Out: 1032728 Minutes Conn TO Left : 1032714 Minutes

Bytes Tx : 600 Bytes Rx : 880

Pkts Tx : 10 Pkts Rx : 10

6. Verifique os contadores SA IPSEC.

firepower# sh cry ipsec sa

interface: outside

Crypto map tag: CSM_outside_map, seq num: 1, local addr: 10.106.69.230

access-list CSM_IPSEC_ACL_1 extended permit ip host 10.106.70.110 host 10.106.71.110

Protected vrf:

local ident (addr/mask/prot/port): (10.106.70.110/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (10.106.71.110/255.255.255.255/0/0)

current_peer: 10.106.67.200

#pkts encaps: 10, #pkts encrypt: 10, #pkts digest: 10

#pkts decaps: 10, #pkts decrypt: 10, #pkts verify: 10

CisneForte

1. Verifique as conexões carregadas. Se nenhuma conexão for exibida, execute o comando swanctl --load-all.

root@strongswan:~# swanctl --list-conn

strongswan-ftd: IKEv2, reauthentication every 86400s, no rekeying

local: 10.106.67.200

remote: 10.106.69.230

local public key authentication:

id: sswan.test.local

certs: C=IN, ST=KA, O=Cisco, OU=TAC, CN=sswan.test.local

remote public key authentication:

id: C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local

hostB-hostA: TUNNEL, rekeying every 28800s

local: 10.106.71.110/32

remote: 10.106.70.110/32

2. Verifique o status SA do filho.

root@strongswan:~# swanctl --list-sas

strongswan-ftd: #11, ESTABLISHED, IKEv2, 791c5a5633f9ea83_i a4e0487769c49dad_r*

local 'sswan.test.local' @ 10.106.67.200[500]

remote 'C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local' @ 10.106.69.230[500]

AES_CBC-128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048

established 279s ago, reauth in 83226s

hostB-hostA: #8, reqid 6, INSTALLED, TUNNEL, ESP:AES_CBC-128/HMAC_SHA1_96

installed 279s ago, rekeying in 25753s, expires in 31401s

in cc01a2a7, 600 bytes, 10 packets, 10s ago

out 3594c049, 600 bytes, 10 packets, 10s ago

local 10.106.71.110/32

remote 10.106.70.110/32

Troubleshooting

FTD

debug crypto condition peer 10.106.67.200

debug crypto ikev2 platfform 127

debug crypto ikev2 protocol 127

debug crypto ipsec 127

A validação da ID de mesmo nível está ativada.

==== OUTPUT OMITTED ====

IKEv2-PLAT-4: (203): Peer ID check started, received ID type: IPv4 address

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive IP from SAN

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive DNS name from SAN

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive RFC822 name from SAN

IKEv2-PLAT-4: (203): retrieving SAN for peer ID check

IKEv2-PLAT-2: (203): Peer ID check failed

IKEv2-PROTO-2: (203): Failed to locate an item in the database

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: I_PROC_AUTH Event: EV_AUTH_FAIL

IKEv2-PROTO-4: (203): Verification of peer's authentication data FAILED

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: AUTH_DONE Event: EV_FAIL

IKEv2-PROTO-4: (203): Auth exchange failed

IKEv2-PROTO-2: (203): Auth exchange failed

IKEv2-PROTO-2: (203): Auth exchange failed

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_ABORT

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_CHK_PENDING_ABORT

IKEv2-PLAT-7: Negotiating SA request deleted

IKEv2-PLAT-7: Decrement count for outgoing negotiating

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_UPDATE_CAC_STATS

IKEv2-PROTO-4: (203): Abort exchange

IKEv2-PROTO-4: (203): Deleting SA

==== OUTPUT OMITTED ====

CisneForte

root@strongswan:~# swanctl --log

01[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (574 bytes)

01[ENC] parsed IKE_SA_INIT request 0 [ SA KE No V V N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) V ]

01[IKE] received Cisco Delete Reason vendor ID

01[IKE] received Cisco Copyright (c) 2009 vendor ID

01[IKE] received FRAGMENTATION vendor ID

01[IKE] 10.106.69.230 is initiating an IKE_SA

01[CFG] selected proposal: IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048

01[IKE] sending cert request for "DC=local, DC=test, CN=test-WS2012-CA"

01[ENC] generating IKE_SA_INIT response 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) CERTREQ N(FRAG_SUP) N(CHDLESS_SUP) N(MULT_AUTH) ]

01[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (481 bytes)

06[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

06[ENC] parsed IKE_AUTH request 1 [ EF(1/5) ]

06[ENC] received fragment #1 of 5, waiting for complete IKE message

07[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

07[ENC] parsed IKE_AUTH request 1 [ EF(2/5) ]

07[ENC] received fragment #2 of 5, waiting for complete IKE message

12[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

12[ENC] parsed IKE_AUTH request 1 [ EF(3/5) ]

12[ENC] received fragment #3 of 5, waiting for complete IKE message

11[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

11[ENC] parsed IKE_AUTH request 1 [ EF(4/5) ]

11[ENC] received fragment #4 of 5, waiting for complete IKE message

09[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (208 bytes)

09[ENC] parsed IKE_AUTH request 1 [ EF(5/5) ]

09[ENC] received fragment #5 of 5, reassembled fragmented IKE message (2012 bytes)

09[ENC] parsed IKE_AUTH request 1 [ V IDi CERT CERTREQ AUTH SA TSi TSr N(INIT_CONTACT) N(ESP_TFC_PAD_N) N(NON_FIRST_FRAG) ]

09[IKE] received cert request for "DC=local, DC=test, CN=test-WS2012-CA"

09[IKE] received end entity cert "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] looking for peer configs matching 10.106.67.200[%any]...10.106.69.230[C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local]

09[CFG] selected peer config 'strongswan-ftd'

09[CFG] using certificate "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] using trusted ca certificate "DC=local, DC=test, CN=test-WS2012-CA"

09[CFG] reached self-signed root ca with a path length of 0

09[CFG] checking certificate status of "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] fetching crl from 'ldap:///CN=test-WS2012-CA,CN=ws2012,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=test,DC=local?certificateRevocationList?base?objectClass=cRLDistributionPoint' ...

09[LIB] LDAP bind to 'ldap:///CN=test-WS2012-CA,CN=ws2012,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=test,DC=local?certificateRevocationList?base?objectClass=cRLDistributionPoint' failed: Can't contact LDAP server

09[CFG] crl fetching failed

09[CFG] certificate status is not available

09[IKE] authentication of 'C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local' with RSA signature successful

09[IKE] received ESP_TFC_PADDING_NOT_SUPPORTED, not using ESPv3 TFC padding

09[IKE] authentication of 'sswan.test.local' (myself) with RSA signature successful

09[IKE] IKE_SA strongswan-ftd[11] established between 10.106.67.200[sswan.test.local]...10.106.69.230[C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local]

09[IKE] scheduling reauthentication in 83505s

09[IKE] maximum IKE_SA lifetime 92145s

09[IKE] sending end entity cert "C=IN, ST=KA, O=Cisco, OU=TAC, CN=sswan.test.local"

09[CFG] selected proposal: ESP:AES_CBC_128/HMAC_SHA1_96/NO_EXT_SEQ

09[IKE] CHILD_SA hostB-hostA{8} established with SPIs cc01a2a7_i 3594c049_o and TS 10.106.71.110/32 === 10.106.70.110/32

09[ENC] generating IKE_AUTH response 1 [ IDr CERT AUTH SA TSi TSr N(AUTH_LFT) ]

09[ENC] splitting IKE message (1852 bytes) into 2 fragments

09[ENC] generating IKE_AUTH response 1 [ EF(1/2) ]

09[ENC] generating IKE_AUTH response 1 [ EF(2/2) ]

09[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (1248 bytes)

09[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (672 bytes)

12[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (76 bytes)

12[ENC] parsed INFORMATIONAL request 2 [ ]

12[ENC] generating INFORMATIONAL response 2 [ ]

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

28-Jul-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Ishan ShrimaliEngenheiro do Cisco TAC

- Pavan GunduEngenheiro do Cisco TAC

- Srinivasulu PodaEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback