Introdução

Este documento descreve as recomendações a serem consideradas contra ataques de spray de senha direcionados aos serviços de VPN de acesso remoto no Firewall seguro.

Informações de Apoio

Ataques de spray de senha são um tipo de ataque de força bruta em que um invasor tenta obter acesso não autorizado a várias contas de usuário tentando sistematicamente algumas senhas comumente usadas em muitas contas. Ataques de spray de senha bem-sucedidos podem levar a acesso não autorizado a informações confidenciais, violações de dados e possíveis comprometimentos da integridade da rede

Além disso, esses ataques, mesmo quando mal sucedidos em sua tentativa de obter acesso, podem consumir recursos computacionais do Firewall Seguro e impedir que usuários válidos se conectem aos serviços VPN de acesso remoto.

Comportamentos observados

Quando o seu firewall seguro é alvo de ataques de borrifada de senha nos serviços de VPN de acesso remoto, você pode identificar esses ataques monitorando syslogs e usando comandos show específicos. Os comportamentos mais comuns a serem procurados incluem:

Quantidade Incomum de Solicitações de Autenticação Rejeitadas

O headend da VPN Cisco Secure Firewall ASA ou FTD mostra sintomas de ataques de spray de senha com uma taxa incomum de tentativas de autenticação rejeitadas.

Note: Essas tentativas incomuns de autenticação podem ser direcionadas para o banco de dados LOCAL ou servidores de autenticação externos.

A melhor maneira de detectar isso é observando o syslog. Procure um número incomum de qualquer um dos próximos IDs de syslog do ASA:

%ASA-6-113015: AAA user authentication Rejected : reason = User was not found : local database : user = admin : user IP = x.x.x.x

%ASA-6-113005: AAA user authentication Rejected : reason = Unspecified : server = x.x.x.x : user = ***** : user IP = x.x.x.x

%ASA-6-716039: Group <DfltGrpPolicy> User <admin> IP <x.x.x.x> Authentication: rejected, Session Type: WebVPN.

O nome de usuário está sempre oculto até que o comando no logging hide username seja configurado no ASA.

Note: Isso dá uma ideia sobre como verificar se usuários válidos são gerados ou conhecidos por IPs ofensivos, no entanto, tenha cuidado, pois os nomes de usuário serão visíveis nos logs.

Para verificar, faça login no ASA ou na Interface de Linha de Comando (CLI) do FTD, execute o comando show aaa-server e investigue um número incomum de solicitações de autenticação tentadas e rejeitadas para qualquer um dos servidores AAA configurados:

ciscoasa# show aaa-server

Server Group: LDAP-SERVER - - - - - >>>> Sprays against external server

Server Protocol: ldap

Server Hostname: ldap-server.example.com

Server Address: 10.10.10.10

Server port: 636

Server status: ACTIVE, Last transaction at unknown

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 2228536 - - - - - >>>> Unusual increments

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 1312

Number of rejects 2225363 - - - - - >>>> Unusual increments / Unusual rejection rate

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 1

Number of unrecognized responses 0

Recomendações

Considere e aplique as recomendações descritas a seguir.

1. Ative o Log.

O registro é uma parte crucial da segurança digital que envolve o registro de eventos que ocorrem em um sistema. A ausência de registros detalhados deixa lacunas na compreensão, dificultando uma análise clara do método de ataque. É recomendável habilitar o registro em um servidor syslog remoto para melhorar a correlação e a auditoria de incidentes de rede e segurança em vários dispositivos de rede.

Para obter informações sobre como configurar o registro em log, consulte os próximos guias específicos de plataforma:

Software Cisco ASA:

Software Cisco FTD:

Observação: os IDs de mensagem de syslog necessários para verificar os comportamentos descritos neste documento (113015, 113005 e 716039) devem ser habilitados no nível informativo (6). Essas IDs estão dentro das classes de log 'auth' e 'webvpn'.

2. Configurar Recursos de Detecção de Ameaças ou Medidas de Fortalecimento para VPN de Acesso Remoto.

Para ajudar a reduzir o impacto e a probabilidade de ocorrência desses ataques de força bruta nas conexões RAVPN, você pode rever e aplicar as próximas opções de configuração:

Opção 1 (recomendada): Configure a Detecção de Ameaças para Serviços VPN de Acesso Remoto.

Os recursos de detecção de ameaças para serviços VPN de acesso remoto ajudam a evitar ataques de negação de serviço (DoS) de endereços IPv4 bloqueando automaticamente o host (endereço IP) que excede os limites configurados para impedir novas tentativas até que você remova manualmente o shun do endereço IP. Há serviços separados disponíveis para os seguintes tipos de ataque:

- Tentativas repetidas de autenticação com falha para acesso remoto aos serviços VPN (ataques de verificação de nome de usuário/senha de força bruta).

- Ataques de iniciação do cliente, em que o invasor inicia mas não conclui as tentativas de conexão com um headend VPN de acesso remoto repetidas vezes a partir de um único host.

- Tentativas de conexão com serviços VPN de acesso remoto inválidos. Ou seja, quando os invasores tentam se conectar a grupos de túneis internos específicos destinados exclusivamente ao funcionamento interno do dispositivo. Endpoints legítimos nunca devem tentar se conectar a esses grupos de túnel.

Esses recursos de detecção de ameaças são suportados atualmente nas versões do Cisco Secure Firewall listadas a seguir:

Software ASA:

- versão de treinamento 9.16 -> com suporte da versão 9.16(4)67 e versões mais recentes dentro desse trem específico.

- versão de treinamento 9.17 -> com suporte da versão 9.17(1)45 e versões mais recentes dentro desse trem específico.

- versão de treinamento 9.18 -> com suporte da versão 9.18(4)40 e versões mais recentes dentro desse trem específico.

- versão de treinamento 9.19 -> suportada a partir da versão 9.19(1).37 e versões mais recentes dentro deste trem específico.

- versão de treinamento 9.20 -> suportada a partir da versão 9.20(3) e versões mais recentes dentro deste trem específico.

- versão de treinamento 9.22 -> suportada a partir da versão 9.22(1.1) e qualquer versão mais recente.

Software FTD:

- Versão 7.0 train -> suportada a partir de 7.0.6.3 e versões mais recentes dentro deste train específico.

- Versão 7.2 train -> suportada a partir da versão 7.2.9 e versão mais recente neste trem específico.

- versão de treinamento 7.4 -> suportada a partir do 7.4.2.1 e versão mais recente neste trem específico.

- Versão 7.6 train -> compatível com 7.6.0 e qualquer versão mais recente.

Note: No momento, esses recursos não são suportados nas versões 7.1 ou 7.3.

Para obter detalhes completos e orientações de configuração, consulte os próximos documentos:

Opção 2: Aplicar Medidas de Proteção para VPN de Acesso Remoto.

Note: Essas medidas apenas ajudam a reduzir o risco, mas não são uma medida preventiva contra ataques DoS destinados a serviços RAVPN.

Se os recursos de detecção de ameaças para serviços VPN de acesso remoto não forem suportados na sua versão Secure Firewall, implemente as seguintes medidas de proteção para reduzir o risco de impacto desses ataques:

- Desative a autenticação AAA nos perfis de conexão DefaultWEBVPN e DefaultRAGroup (passo a passo:ASA|FTD gerenciado pelo FMC).

- Desative a postura de firewall seguro (Hostscan) do DefaultWEBVPNGroup e DefaultRAGroup (passo a passo: ASA|FTD gerenciado pelo FMC).

- Desabilite os aliases de grupo e habilite os URLs de grupo no restante dos perfis de conexão (passo a passo: ASA|FTD gerenciado pelo FMC).

Note: Se você precisar de suporte com FTD gerenciado através do FDM (Firewall Device Management, gerenciamento de dispositivos de firewall) local, entre em contato com o TAC (Technical Assistance Center, centro de assistência técnica) para obter orientação especializada.

Para obter mais detalhes, consulte o guia Implementar medidas de proteção para Secure Client AnyConnect VPN.

Comportamentos relacionados

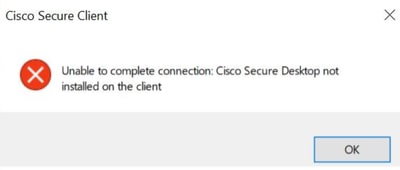

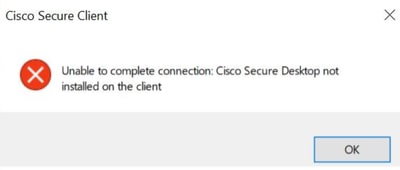

Os usuários podem sentir a incapacidade de estabelecer conexões VPN com o Cisco Secure Client (AnyConnect) quando a postura do firewall (HostScan) estiver habilitada no Secure Firewall. Eles podem encontrar de forma intermitente uma mensagem de erro que diz: "Não é possível concluir a conexão. Cisco Secure Desktop não instalado no cliente.".

Este comportamento é uma consequência da exploração bem sucedida da vulnerabilidade CVE-2024-20481 descrita a seguir.

ID de bug Cisco CSCwj45822:

Vulnerabilidade de negação de serviço de força bruta de VPN de acesso remoto ao software Cisco ASA e FTD (CVE-2024-20481)

Essa vulnerabilidade surge do esgotamento de recursos devido a ataques de spray de senha, em que os invasores enviam inúmeras solicitações de autenticação de VPN ao dispositivo de destino. A exploração bem-sucedida pode levar a uma negação de serviço (DoS) para o serviço RAVPN. Um sintoma importante dessa exploração é quando os usuários se deparam intermitentemente com o problema "Não é possível concluir a conexão. O Cisco Secure Desktop não está instalado no cliente." quando tentam estabelecer uma conexão RAVPN usando o Cisco Secure Client.

Para corrigir essa vulnerabilidade, é necessário atualizar para as versões de software listadas no consultivo de segurança. Além disso, é recomendável que você habilite os recursos de detecção de ameaças para a VPN de acesso remoto depois que o seu firewall seguro for atualizado para essas versões para protegê-lo contra ataques DoS destinados a serviços de RAVPN.

Consulte o aviso de segurança Vulnerabilidade de Força Bruta de Negação de Serviço da VPN de Acesso Remoto do Software Cisco ASA e FTD para obter detalhes completos.

Informações adicionais

Feedback

Feedback