Introdução

Este documento descreve o procedimento para configurar as Regras locais personalizadas de Snort no Snort3 no Firewall Threat Defense (FTD).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco Firepower Management Center (FMC)

- Firewall Threat Defense (FTD)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Firepower Management Center para VMWare 7.4.1

- Cisco Firepower 2120 7.4.1

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O suporte para Snort 3 em defesa contra ameaças com o centro de gerenciamento começa na versão 7.0. Para dispositivos novos e recriados da versão 7.0 e posterior, o Snort 3 é o mecanismo de inspeção padrão.

Este documento fornece um exemplo de como personalizar as regras do Snort para o Snort 3, bem como um exemplo prático de verificação. Especificamente, você é apresentado a configurar e verificar uma Política de intrusão com uma regra Snort personalizada para descartar pacotes HTTP que contenham uma determinada string (nome de usuário).

Cuidado: a criação de regras locais personalizadas de snort e o fornecimento de suporte a elas não faz parte da cobertura de suporte do TAC. Portanto, este documento pode ser usado apenas como referência e peça que você crie e gerencie essas regras personalizadas a seu próprio critério e responsabilidade.

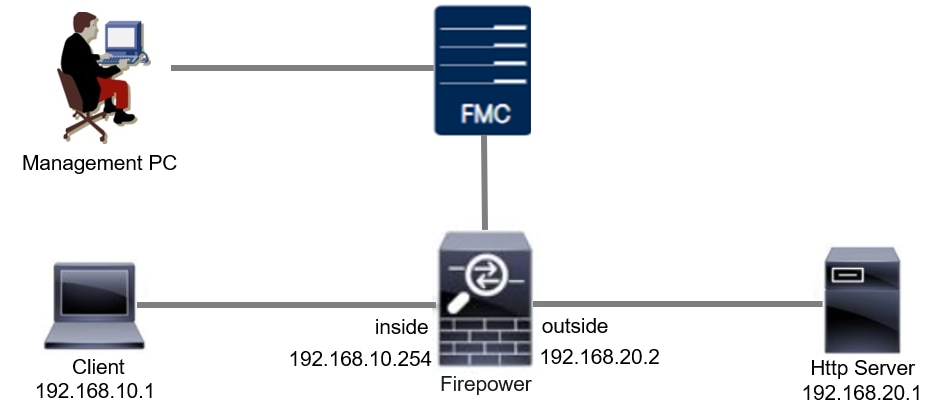

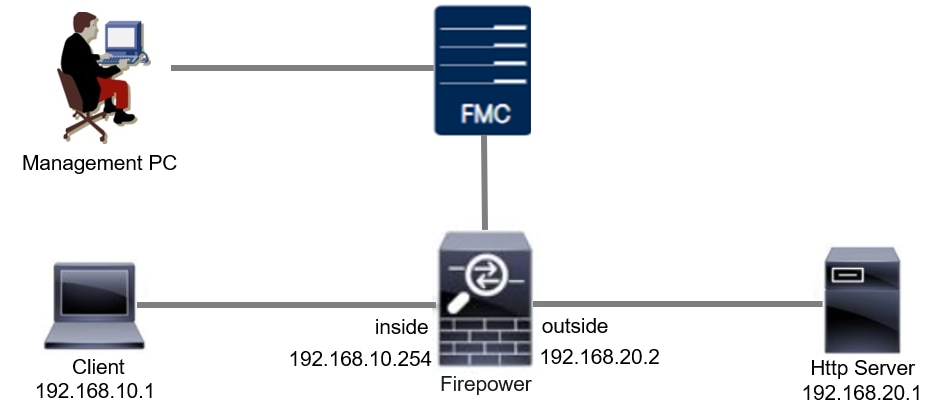

Diagrama de Rede

Este documento introduz a configuração e a verificação da regra de Snort local personalizada no Snort3 neste diagrama.

Diagrama de Rede

Diagrama de Rede

Configuração

Esta é a configuração da Regra de Snort Local Personalizada para detectar e descartar pacotes de resposta HTTP contendo uma string específica (nome de usuário).

Observação: a partir de agora, não é possível adicionar regras locais personalizadas de snort na página Snort 3 All Rules na GUI do FMC. Você deve usar o método introduzido neste documento.

Método 1. Importar do Snort 2 para o Snort 3

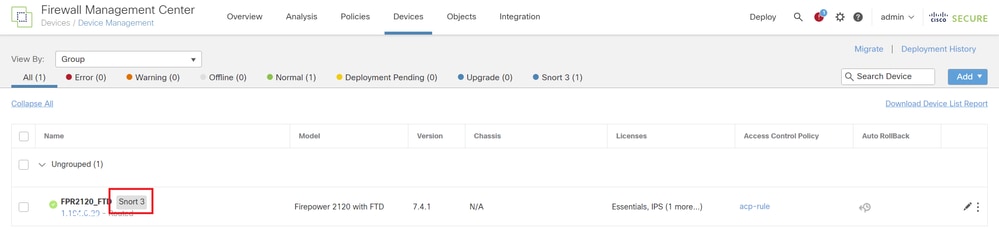

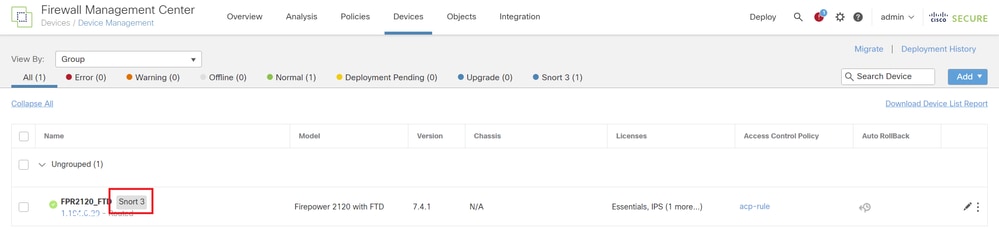

Etapa 1. Confirmar a versão do Snort

Navegue até Dispositivos>Gerenciamento de dispositivos no FMC e clique em Devicetab. Confirme se a versão do Snort é Snort3.

Versão do Snort

Versão do Snort

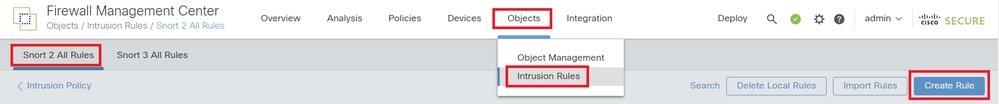

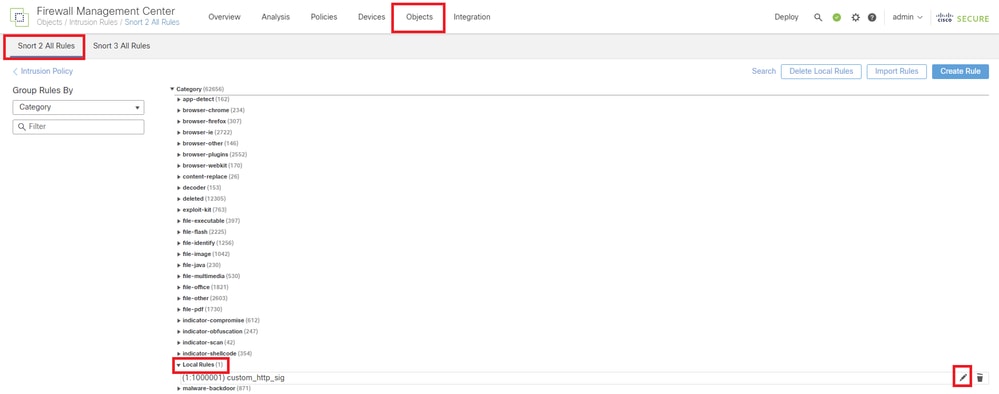

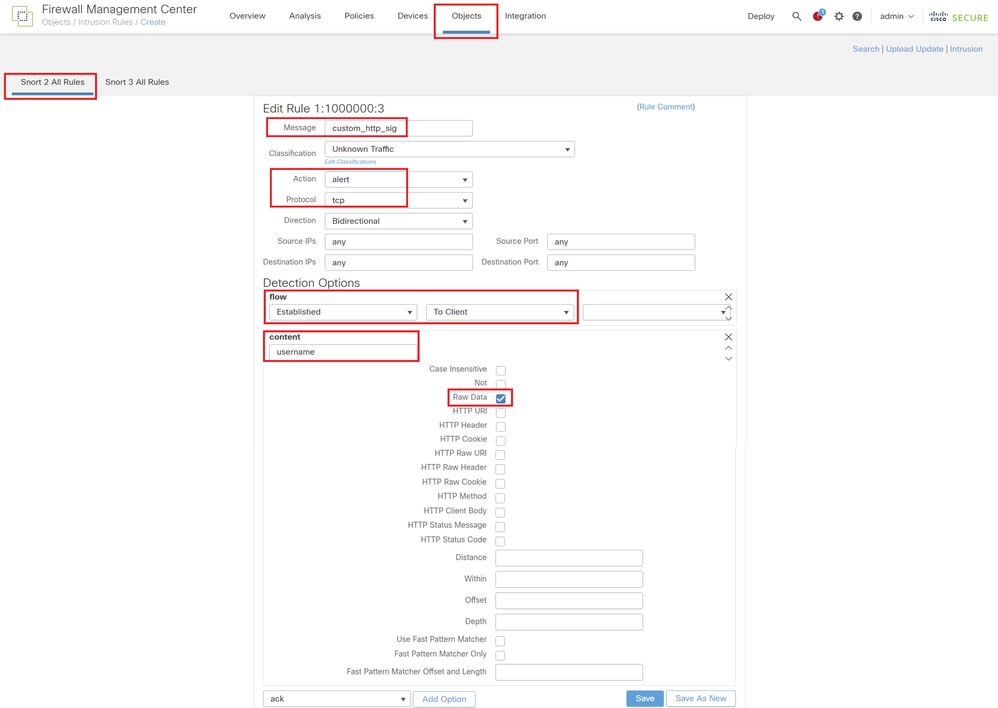

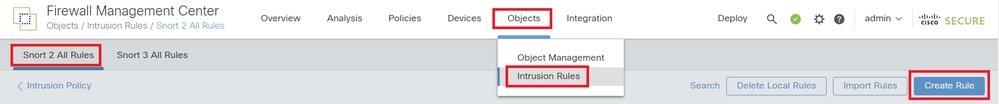

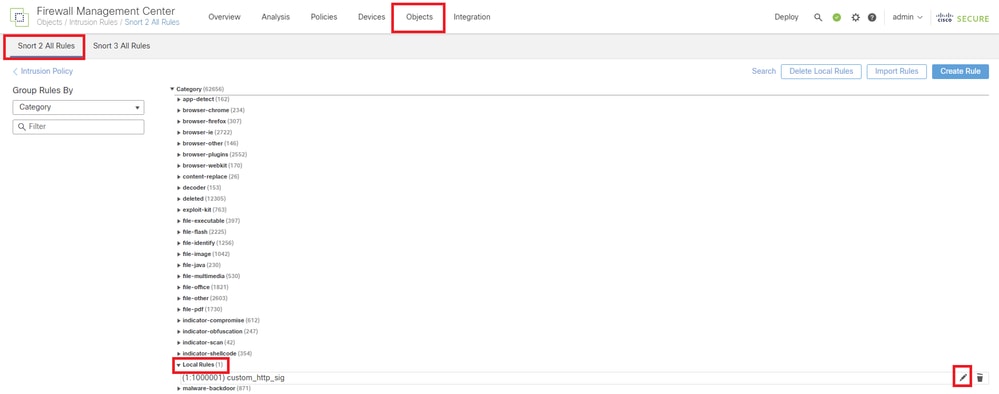

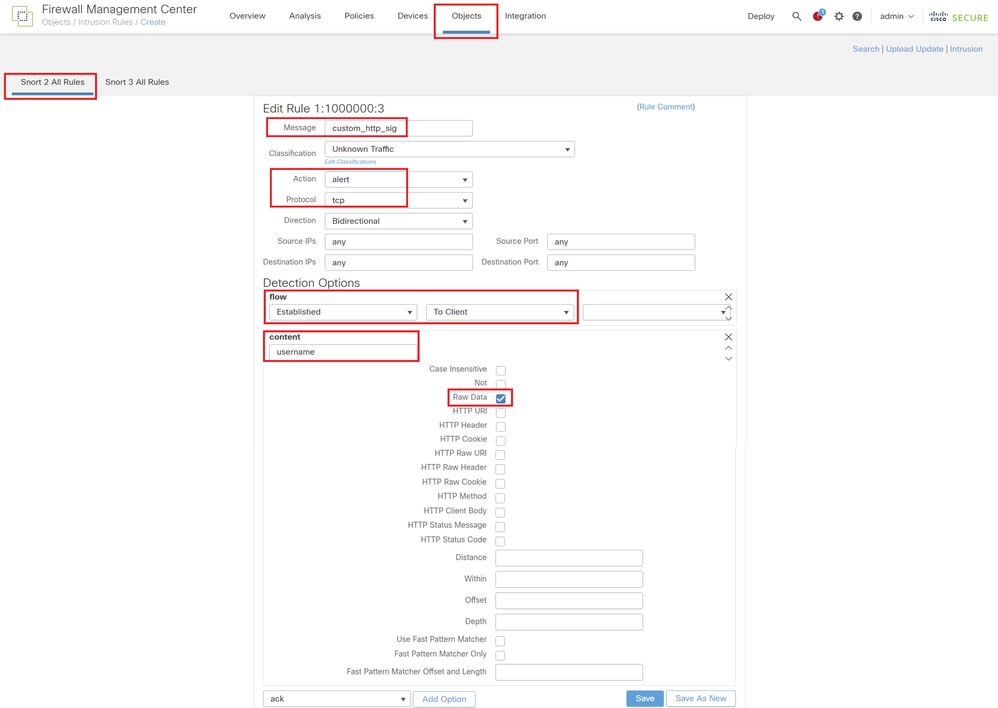

Etapa 2. Crie ou edite uma regra de Snort local personalizada no Snort 2

Navegue até Objetos > Regras de intrusão > Snort 2 All Rules no FMC. Clique no botão Criar regra para adicionar uma regra de snort local personalizada ou Navegue até Objetos > Regras de intrusão > Snort 2 Todas as regras > Regras locais no FMC, clique no botão Editar para editar uma regra de snort local personalizada existente.

Para obter instruções sobre como criar Regras de Snort Local Personalizadas no Snort 2, consulte Configurar Regras de Snort Local Personalizadas no Snort2 no FTD.

Adicione uma nova Regra de Snort Local Personalizada conforme mostrado na imagem.

Adicionar uma nova regra personalizada

Adicionar uma nova regra personalizada

Edite uma Regra de Snort Local Personalizada existente conforme mostrado na imagem. Neste exemplo, edita uma regra personalizada existente.

Editar uma regra personalizada existente

Editar uma regra personalizada existente

Digite as informações de assinatura para detectar pacotes HTTP contendo uma string específica (nome de usuário).

- Mensagem : custom_http_sig

- Ação : alerta

- Protocolo : tcp

- fluxo : Estabelecido, Para o cliente

- conteúdo : nome de usuário (dados brutos)

Inserir informações necessárias para a regra

Inserir informações necessárias para a regra

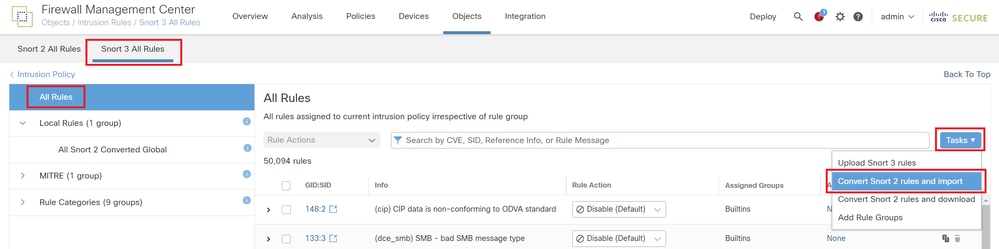

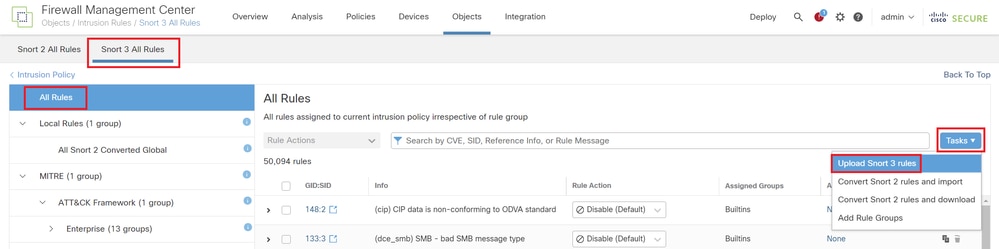

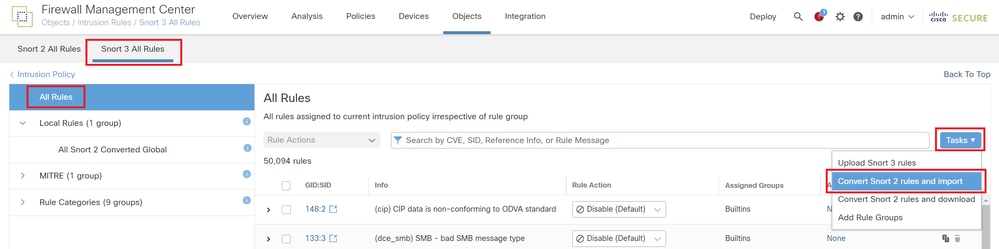

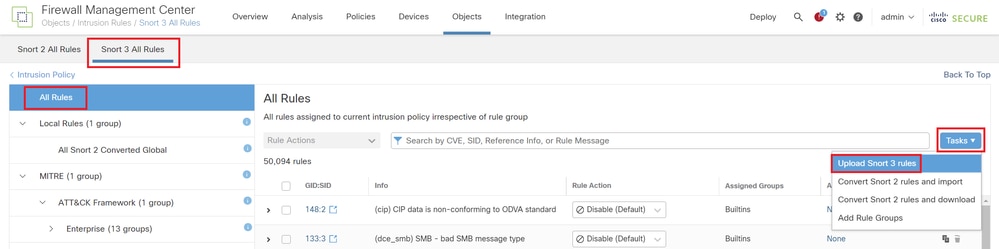

Etapa 3. Importar regras locais personalizadas de Snort 2 para Snort 3

Navegue até Objects > Intrusion Rules > Snort 3 All Rules > All Rules no FMC, clique em Convert Snort 2 rules and Import na lista suspensa Tasks.

Importar regra personalizada para o Snort 3

Importar regra personalizada para o Snort 3

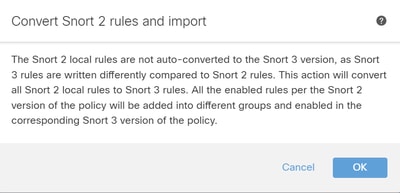

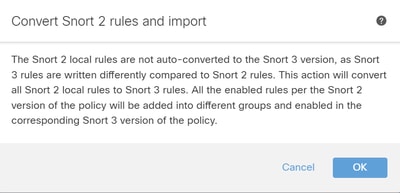

Verifique a mensagem de aviso e clique em OK.

Mensagem de aviso

Mensagem de aviso

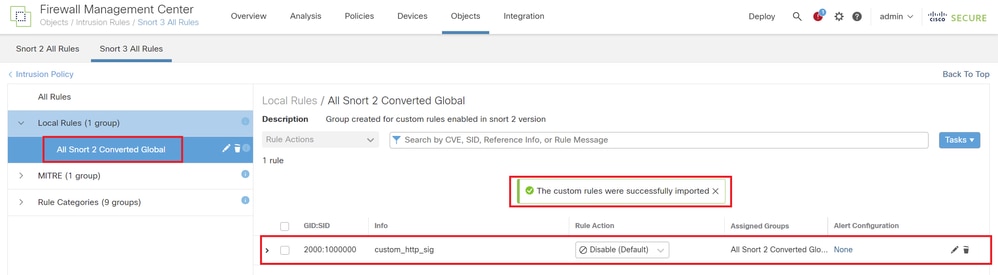

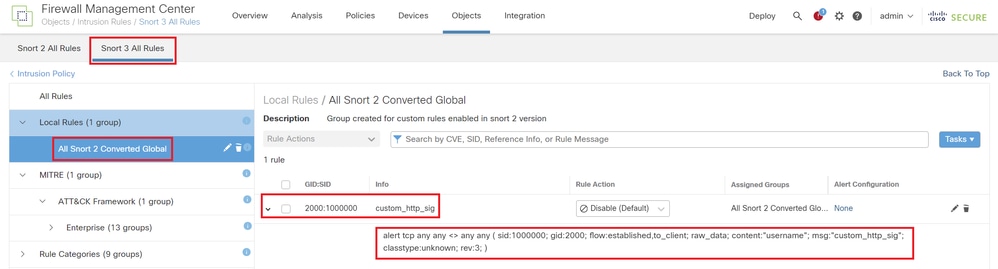

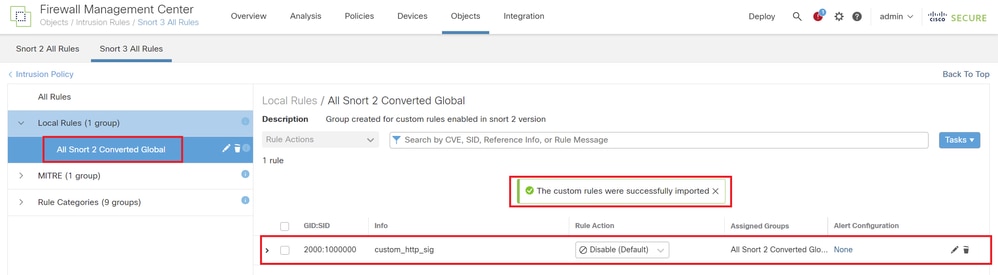

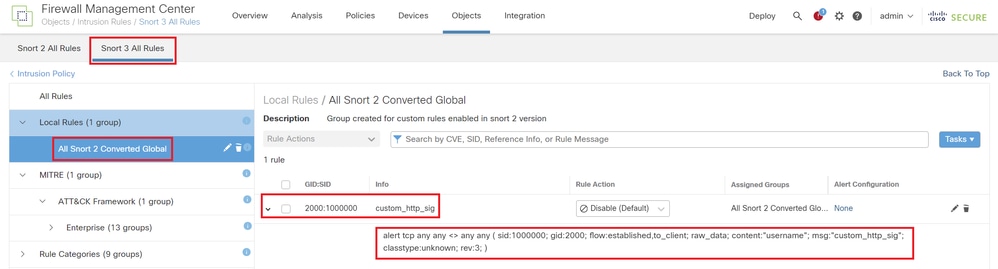

Navegue até Objects > Intrusion Rules > Snort 3 All Rules no FMC, clique em All Snort 2 Converted Global para confirmar a Custom Local Snort Rule importada.

Confirmar Regra Personalizada Importada

Confirmar Regra Personalizada Importada

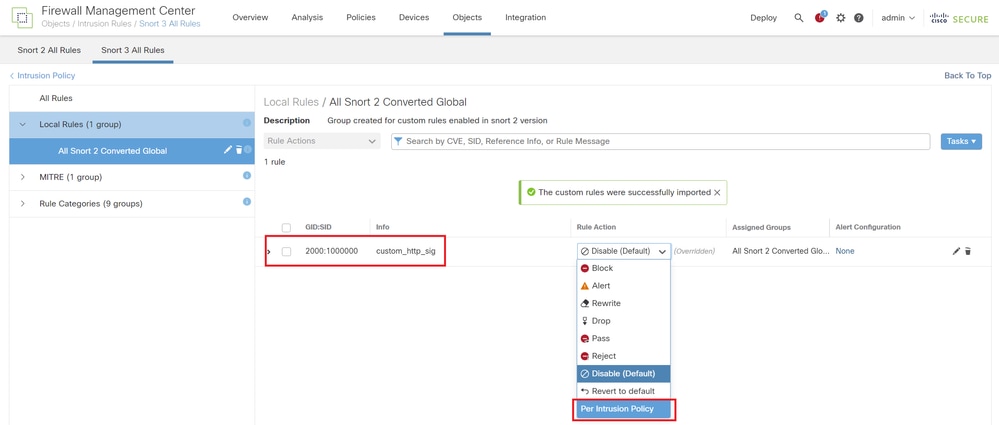

Etapa 4. Ação da regra de alteração

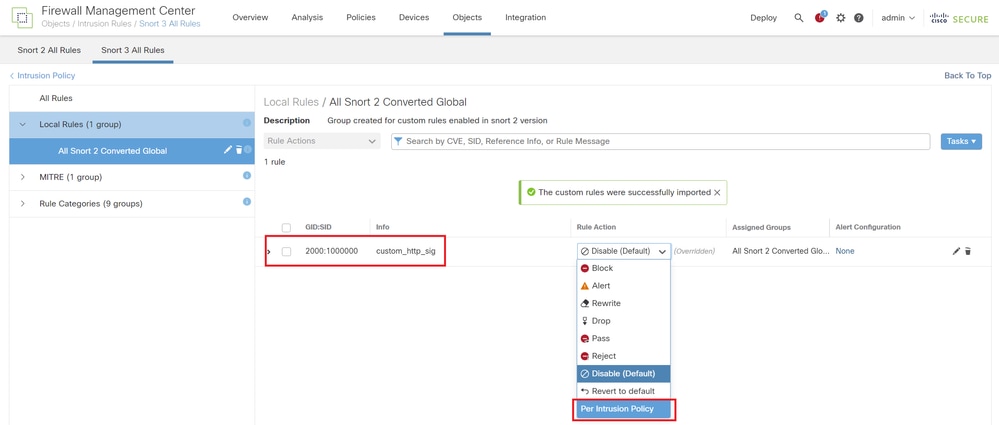

Clique em Por política de intrusão de acordo com a Ação da regra da regra personalizada de destino.

Ação da regra de alteração

Ação da regra de alteração

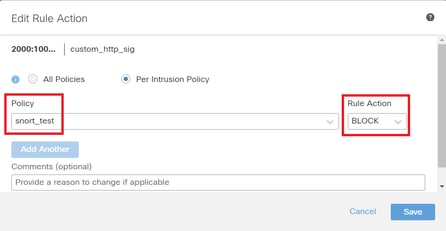

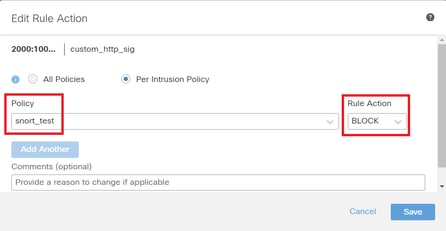

Na tela Editar ação da regra, digite as informações para a política e ação da regra.

- Política : snort_test

- Ação da regra : BLOQUEAR

Observação: as ações de regra são:

Bloquear— Gera evento, bloqueia o pacote correspondente atual e todos os pacotes subsequentes nesta conexão.

Alerta— Gera somente eventos para o pacote correspondente e não descarta o pacote ou a conexão.

Regravação— Gera evento e sobregrava o conteúdo do pacote com base na opção de substituição da regra.

Aprovado— Nenhum evento é gerado, permite que o pacote passe sem avaliação adicional por quaisquer regras de Snort subsequentes.

Eliminação— Gera evento, elimina o pacote correspondente e não bloqueia mais tráfego nesta conexão.

Rejeitar— Gera evento, descarta o pacote correspondente, bloqueia mais tráfego nesta conexão e envia a reinicialização do TCP se for um protocolo TCP para os hosts origem e destino.

Desabilitar — Não corresponde o tráfego desta regra. Nenhum evento é gerado.

Padrão — Reverte para a ação padrão do sistema.

Ação Editar regra

Ação Editar regra

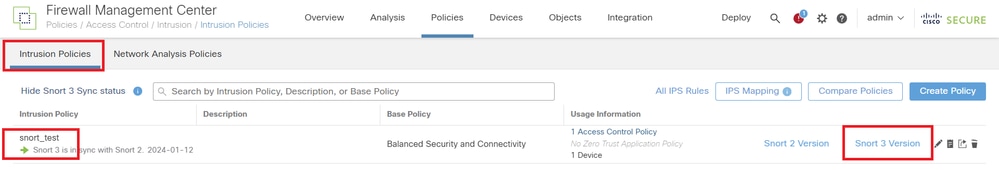

Etapa 5. Confirmar Importação de Regra de Snort Local Personalizada

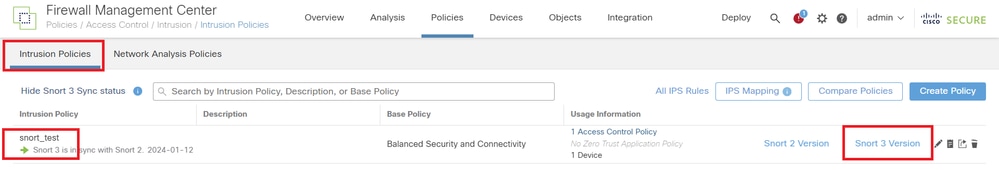

Navegue para Policies > Intrusion Policies no FMC, clique em Snort 3 Version correspondente à Intrusion Policy de destino na linha.

Confirmar Regra Personalizada Importada

Confirmar Regra Personalizada Importada

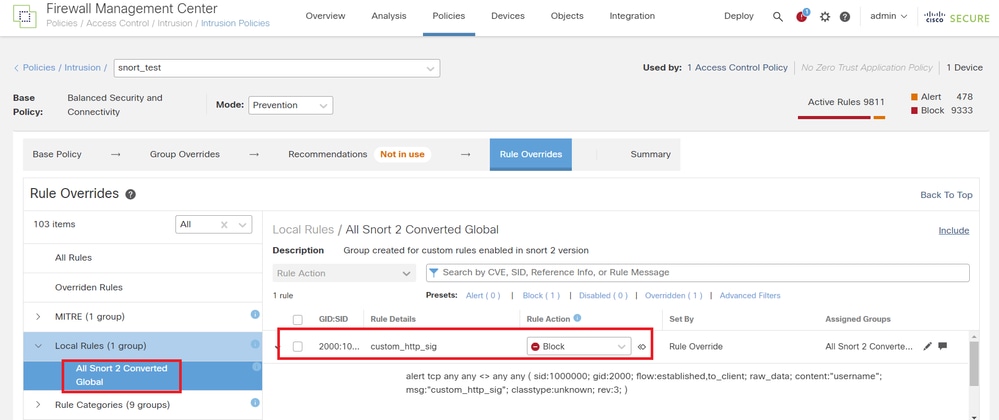

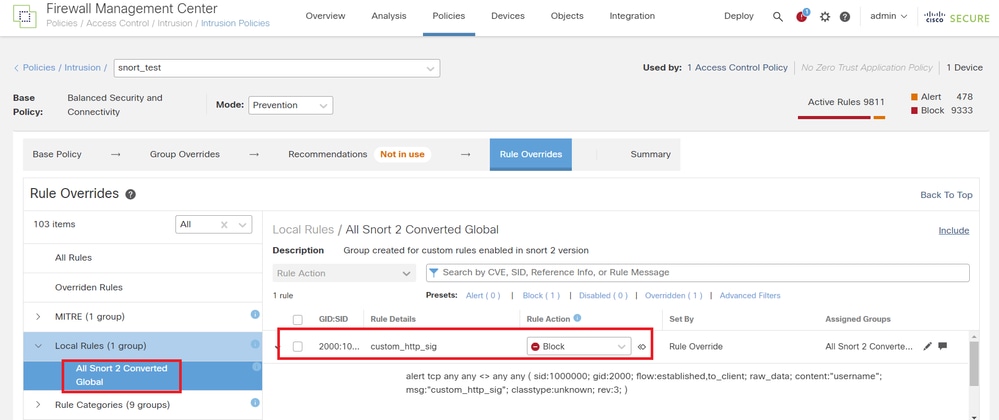

Clique em Local Rules > All Snort 2 Converted Global para verificar os detalhes da Custom Local Snort Rule.

Confirmar Regra Personalizada Importada

Confirmar Regra Personalizada Importada

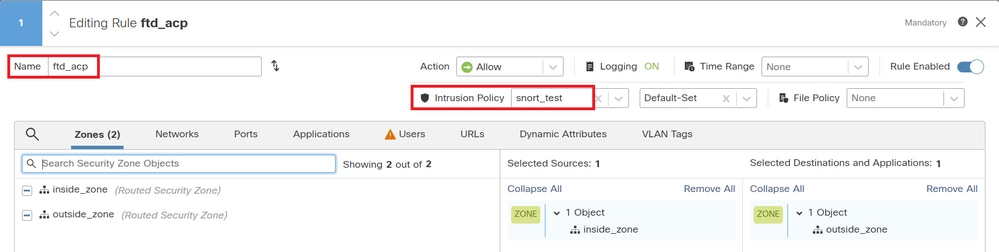

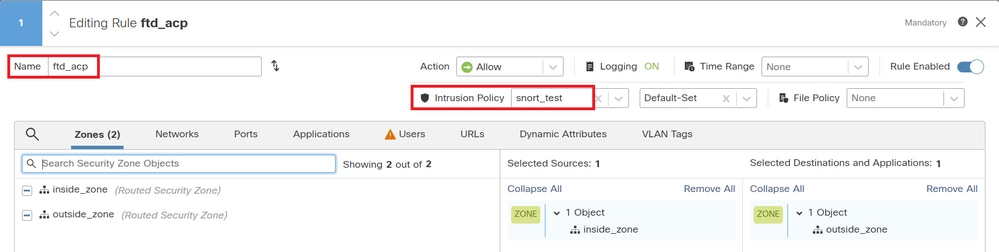

Etapa 6. Associar Política de Intrusão à Regra de Política de Controle de Acesso (ACP)

Navegue paraPolicies>Access Control FMC, associe Intrusion Policy ao ACP.

Associar à Regra de ACP

Associar à Regra de ACP

Passo 7. Implantar alterações

Implante as alterações no FTD.

Implantar alterações

Implantar alterações

Método 2. Carregar um arquivo local

Etapa 1. Confirmar versão do Snort

O mesmo que na etapa 1 do método 1.

Etapa 2. Crie uma regra de Snort local personalizada

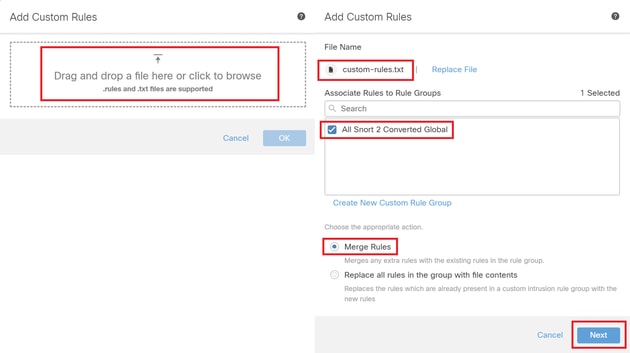

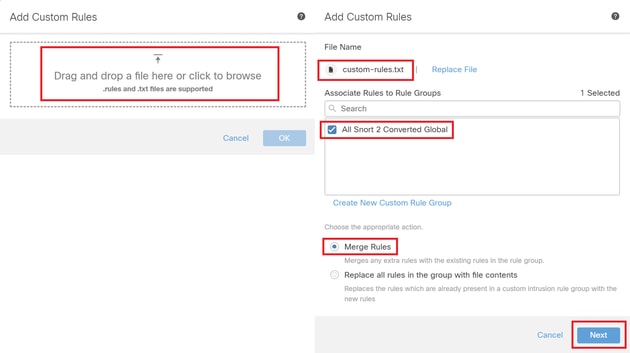

Crie manualmente uma Regra de Snort Local Personalizada e salve-a em um arquivo local chamado custom-rules.txt.

alert tcp any any <> any any ( sid:1000000; flow:established,to_client; raw_data; content:"username"; msg:"custom_http_sig"; classtype:unknown; rev:3; )

Etapa 3. Carregar a regra de Snort local personalizada

Navegue até Objects > Intrusion Rules > Snort 3 All Rules > All Rules no FMC, clique em Upload Snort 3 rules na lista suspensa Tasks.

Carregar Regra Personalizada

Carregar Regra Personalizada

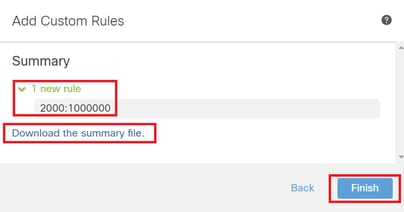

Na tela Adicionar regras personalizadas, arraste e solte o arquivo local custom-rules.txt, selecione os Grupos de regras e a Ação apropriada (Mesclar regras neste exemplo) e clique no botão Avançar.

Adicionar regra personalizada

Adicionar regra personalizada

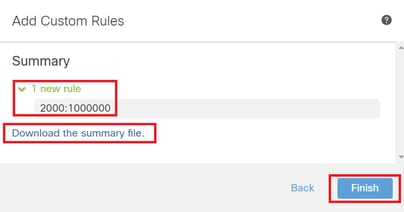

Confirme se o arquivo de regras local foi carregado com êxito.

Confirmar resultado do upload

Confirmar resultado do upload

Navegue para Objects > Intrusion Rules > Snort 3 All Rules no FMC, clique em All Snort 2 Converted Global para confirmar a regra de snort local personalizada carregada.

Detalhes da regra personalizada

Detalhes da regra personalizada

Etapa 4. Ação da regra de alteração

O mesmo que na etapa 4 do método 1.

Etapa 5. Confirmar upload da regra de Snort local personalizada

O mesmo que na etapa 5 do método 1.

Etapa 6. Associar Política de Intrusão à Regra de Política de Controle de Acesso (ACP)

O mesmo que na etapa 6 do método 1.

Passo 7. Implantar alterações

O mesmo que na etapa 7 do método 1.

Verificar

Etapa 1. Definir Conteúdo do Arquivo no Servidor HTTP

Defina o conteúdo do arquivo test.txt no lado do servidor HTTP como nome de usuário.

Etapa 2. Solicitação HTTP inicial

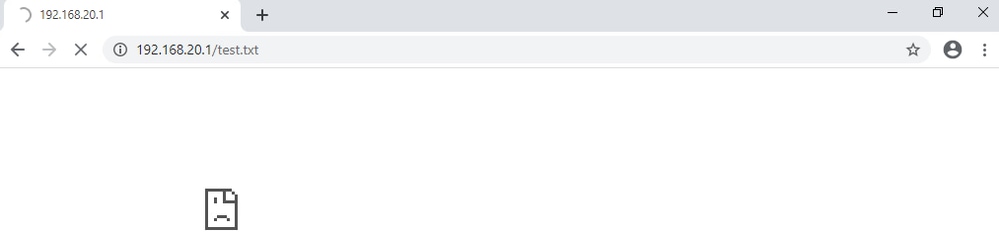

Acesse o Servidor HTTP (192.168.20.1/test.txt) a partir do navegador do cliente (192.168.10.1) e confirme se a comunicação HTTP está bloqueada.

Solicitação HTTP inicial

Solicitação HTTP inicial

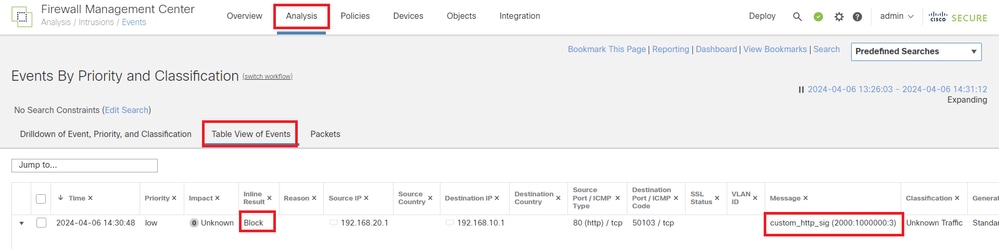

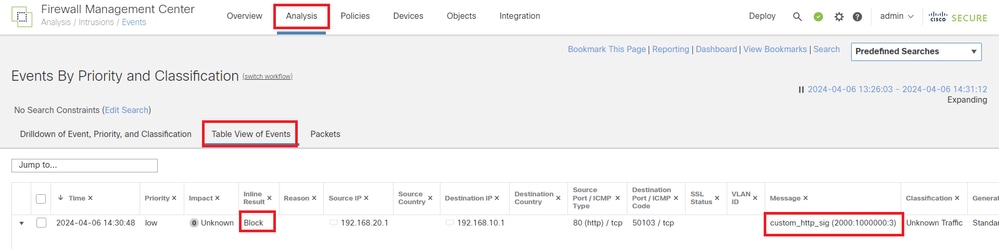

Etapa 3. Confirmar evento de intrusão

Navegue até Analysis>Intrusions>Events no FMC, confirme se o evento de intrusão é gerado pela regra de Snort local personalizada.

Evento de intrusão

Evento de intrusão

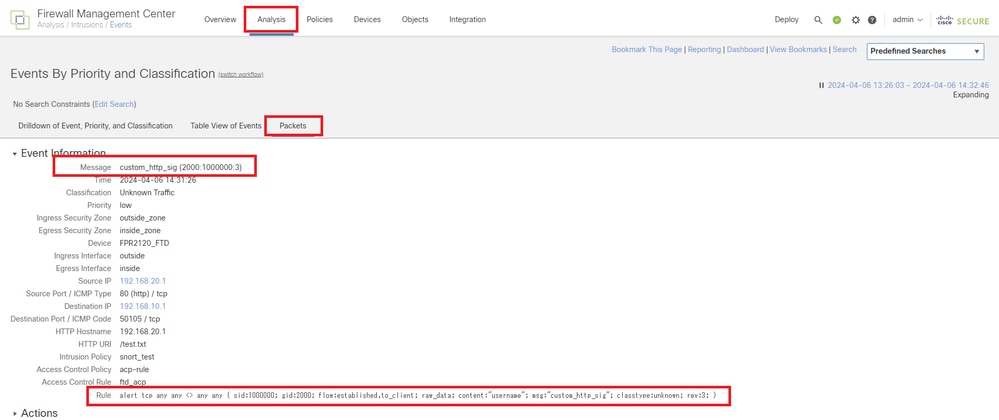

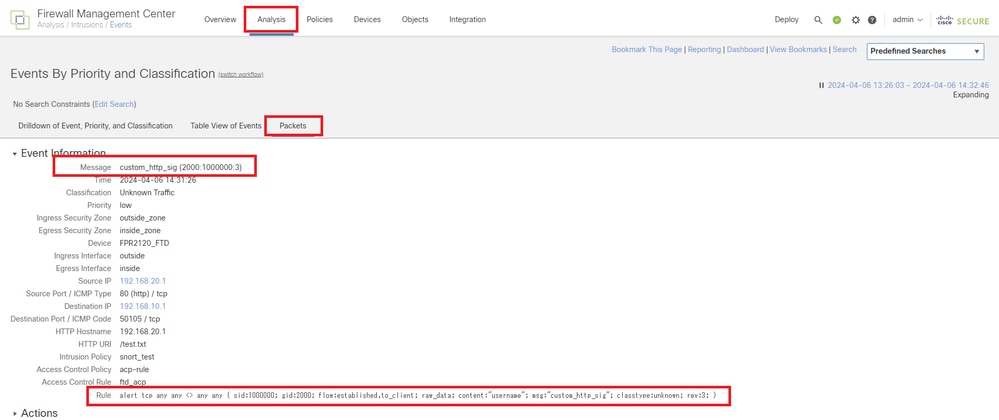

Clique em Packetstab, confirme os detalhes do evento de intrusão.

Detalhes do evento de intrusão

Detalhes do evento de intrusão

Perguntas frequentes

P : Qual das alternativas a seguir é recomendável, Snort 2 ou Snort 3 ?

R: Comparado ao Snort 2, o Snort 3 oferece velocidades de processamento aprimoradas e novos recursos, tornando-o a opção mais recomendada.

P: Após a atualização de uma versão do FTD anterior à 7.0 para uma versão 7.0 ou posterior, a versão do Snort é atualizada automaticamente para o Snort 3 ?

R: Não, o motor de inspeção permanece no Snort 2. Para usar o Snort 3 após a atualização, você deve habilitá-lo explicitamente. Observe que o Snort 2 está planejado para ser substituído em uma versão futura e é altamente recomendável parar de usá-lo agora.

P: No Snort 3, é possível editar uma regra personalizada existente?

R: Não, você não pode editá-lo. Para editar uma regra personalizada específica, você deve excluir a regra relevante e recriá-la.

Troubleshooting

Execute system support trace o comando para confirmar o comportamento no FTD. Neste exemplo, o tráfego HTTP é bloqueado pela regra IPS (2000:1000000:3).

> system support trace

Enable firewall-engine-debug too? [n]: y

Please specify an IP protocol: tcp

Please specify a client IP address: 192.168.10.1

Please specify a client port:

Please specify a server IP address: 192.168.20.1

Please specify a server port:

192.168.10.1 50104 -> 192.168.20.1 80 6 AS=0 ID=4 GR=1-1 Firewall: allow rule, 'ftd_acp', allow

192.168.20.1 80 -> 192.168.10.1 50103 6 AS=0 ID=4 GR=1-1 Event: 2000:1000000:3, Action block

192.168.20.1 80 -> 192.168.10.1 50103 6 AS=0 ID=4 GR=1-1 Verdict: blacklist

192.168.20.1 80 -> 192.168.10.1 50103 6 AS=0 ID=4 GR=1-1 Verdict Reason: ips, block

Referência

Guia de configuração do Cisco Secure Firewall Management Center Snort 3

Adicionar uma nova regra personalizada

Adicionar uma nova regra personalizada

Inserir informações necessárias para a regra

Inserir informações necessárias para a regra

Mensagem de aviso

Mensagem de aviso

Ação da regra de alteração

Ação da regra de alteração Ação Editar regra

Ação Editar regra

Confirmar Regra Personalizada Importada

Confirmar Regra Personalizada Importada

Adicionar regra personalizada

Adicionar regra personalizada Confirmar resultado do upload

Confirmar resultado do upload

Feedback

Feedback