Introdução

Este documento descreve o processo para modificar o Manager Access no Firepower Threat Defense (FTD) de uma interface de Gerenciamento para uma interface de Dados.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Firepower Threat Defense

- Firepower Management Center

Componentes Utilizados

- Firepower Management Center Virtual 7.4.1

- Firepower Threat Defense Virtual 7.2.5

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Cada dispositivo inclui uma única interface de gestão dedicada para a comunicação com o FMC. Você pode, opcionalmente, configurar o dispositivo para usar uma interface de dados para gerenciamento em vez da interface de gerenciamento dedicada. O acesso do FMC em uma interface de dados é útil se você quiser gerenciar o Firepower Threat Defense remotamente a partir da interface externa ou se você não tiver uma rede de gerenciamento separada. Essa alteração deve ser realizada no Firepower Management Center (FMC) para FTD gerenciado pelo FMC.

O acesso ao CVP a partir de uma interface de dados tem algumas limitações:

- Você só pode ativar o acesso de gerente em uma interface de dados física. Você não pode usar uma subinterface ou EtherChannel.

- Apenas modo de firewall roteado, usando uma interface roteada.

- Não há suporte para PPPoE. Se o seu ISP exigir PPPoE, você deverá colocar um roteador com suporte a PPPoE entre o Firepower Threat Defense e o modem WAN.

- Você não pode usar interfaces separadas de gerenciamento e somente de eventos.

Configurar

Prosseguir com a migração da interface

Observação: é altamente recomendável ter o backup mais recente do FTD e do FMC antes de continuar com as alterações.

-

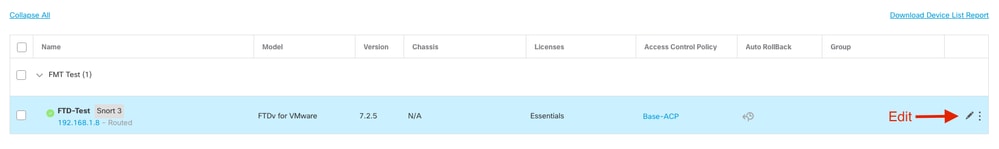

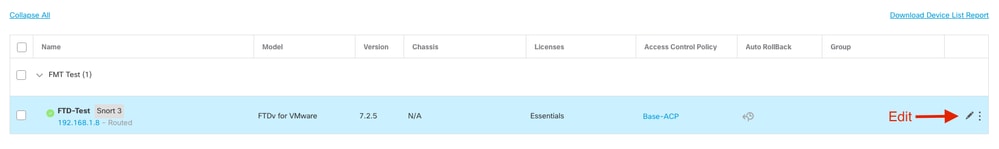

Navegue até a página Devices > Device Management e clique em Edit para o dispositivo que está sendo alterado.

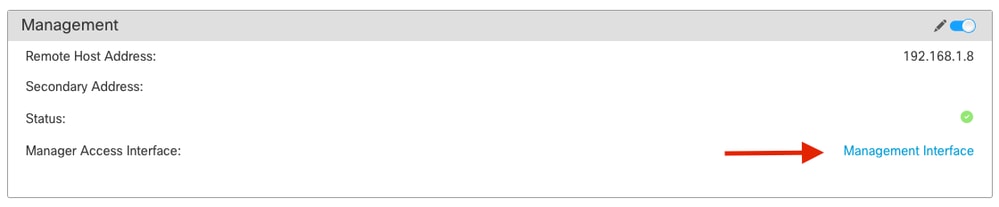

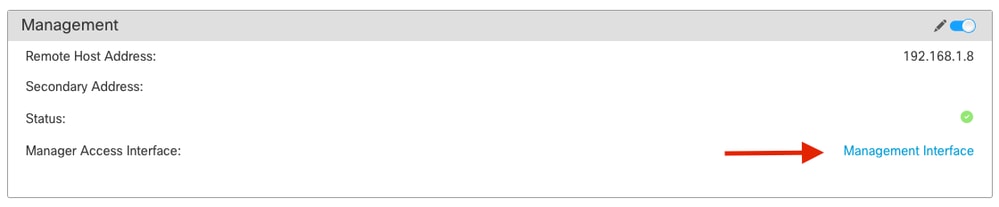

2. Vá para a seção > e clique no link para Manager Access Interface.

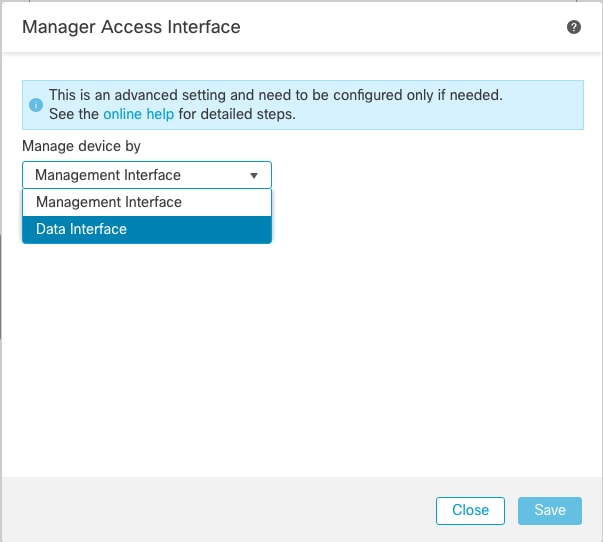

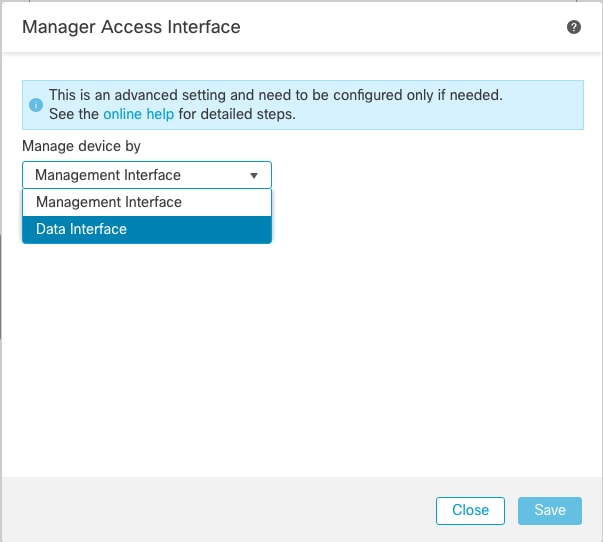

O campo Interface de acesso do gerente exibe a interface de gerenciamento existente. Clique no link para selecionar o novo tipo de interface, que é a opção Data Interface na lista suspensa Manage device by e clique em Save.

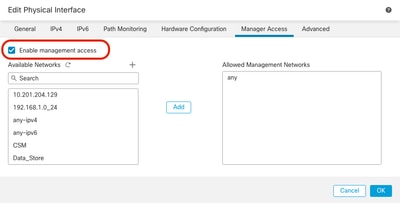

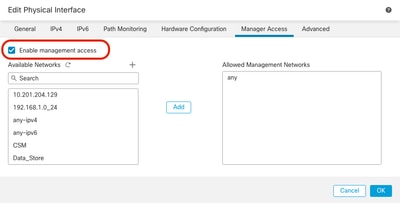

3. Agora você deve prosseguir para Habilitar o acesso de gerenciamento em uma interface de dados, navegar para Dispositivos > Gerenciamento de Dispositivos > Interfaces > Editar Interface Física > Acesso do Gerenciador.

Observação: (opcional) Se você usar uma interface secundária para redundância, habilite o acesso de gerenciamento na interface usada para fins de redundância.

(Opcional) Se você usar DHCP para a interface, habilite o método DDNS do tipo de Web na caixa de diálogo Devices > Device Management > DHCP > DDNS.

(Opcional) Configure DNS em uma política de Configurações de plataforma e aplique-a a este dispositivo em Dispositivos > Configurações de plataforma > DNS.

4. Certifique-se de que a defesa contra ameaças possa rotear para o centro de gerenciamento através da interface de dados; adicione uma rota estática, se necessário, em Devices Device Management > Routing > Static Route

- Clique em IPv4 ou IPv6 dependendo do tipo de rota estática que você está adicionando.

- Escolha a Interface à qual esta rota estática se aplica.

- Na lista Available Network, escolha a rede de destino.

- No campo Gateway ou IPv6 Gateway, digite ou escolha o roteador do gateway, que é o próximo salto para essa rota.

(Opcional) Para monitorar a disponibilidade da rota, insira ou escolha o nome de um objeto Monitor do Contrato de Nível de Serviço (SLA) que define a política de monitoramento, no campo Rastreamento de Rota.

5. Implantar alterações de configuração. As alterações de configuração agora são implantadas na interface de gerenciamento atual.

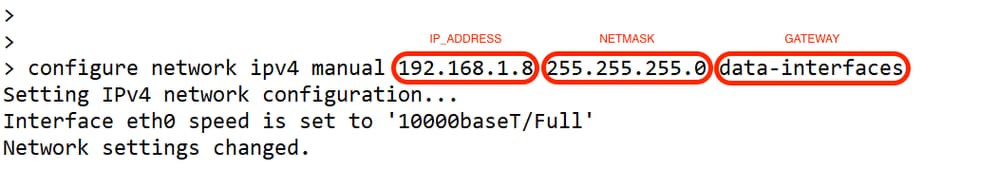

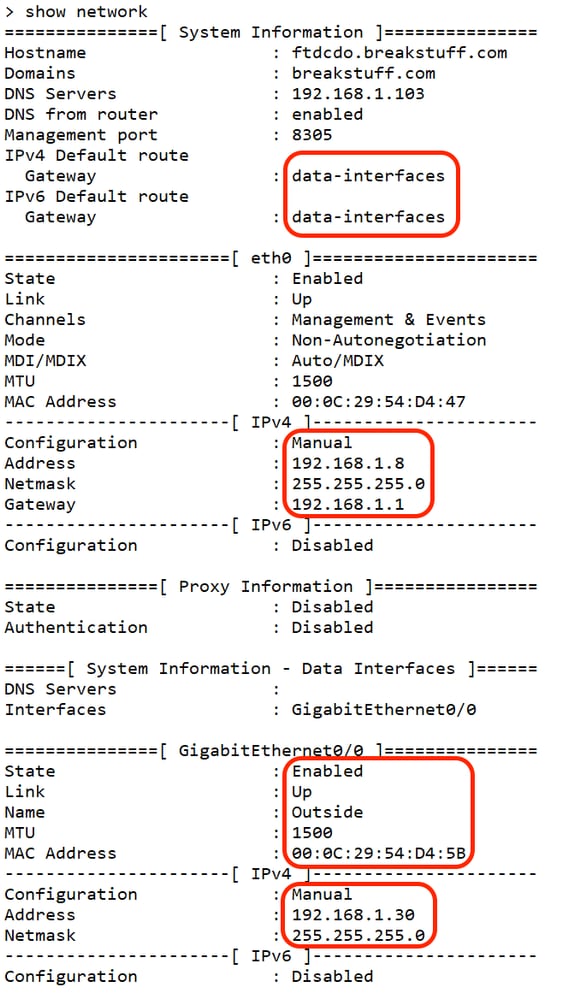

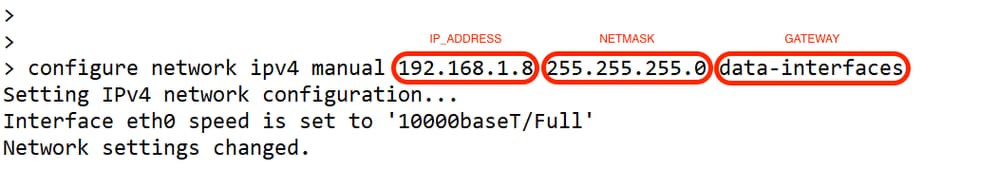

6. Na CLI do FTD, defina a interface de Gerenciamento para usar um endereço IP estático e o gateway como interfaces de dados.

configure network {ipv4 | ipv6} manual ip_address netmask data-interfaces

Observação: embora você não planeje usar a interface de gerenciamento, você deve definir um endereço IP estático. Por exemplo, um endereço privado para que você possa definir o gateway como interfaces de dados. Esse gerenciamento é usado para encaminhar o tráfego de gerenciamento para a interface de dados usando a interface tap_nlp.

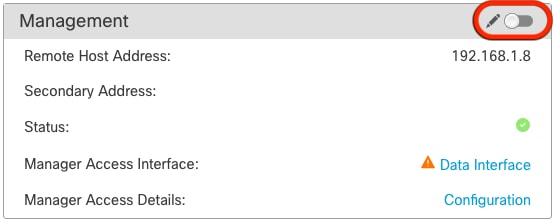

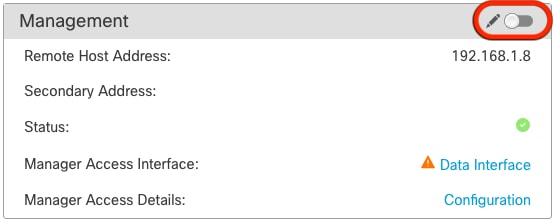

7. Desative o Gerenciamento no Management Center, clique em Editar e atualize o Endereço do Host Remoto endereço IP e o Endereço Secundário (Opcional) para a defesa contra ameaças na seção Dispositivos > Gerenciamento de Dispositivos > Dispositivo > Gerenciamento e habilite a conexão.

Habilitar SSH nas configurações da plataforma

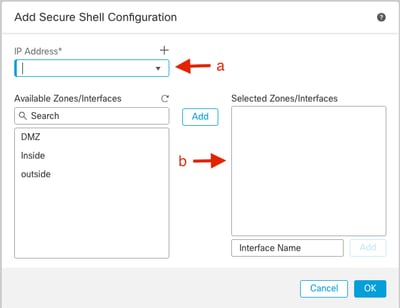

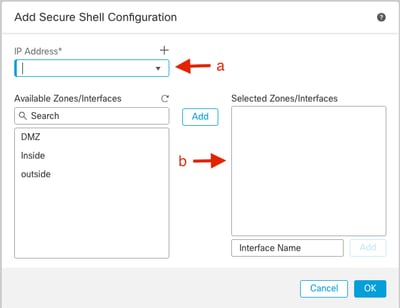

Ative SSH para a interface de dados na política Configurações de plataforma e aplique-o a este dispositivo em Dispositivos Configurações de plataforma Acesso SSH.Clique em

- Os hosts ou redes que você está permitindo para fazer conexões SSH.

- Adicione as regiões que contêm as interfaces para as quais permitir conexões SSH. Para interfaces que não estão em uma região, você pode digitar o nome da interface no campo Zonas/interfaces selecionadas e clicar em Adicionar.

- Click OK. Implantar as alterações

Observação: o SSH não é habilitado por padrão nas interfaces de dados, portanto, se você quiser gerenciar a defesa contra ameaças usando o SSH, precisará permitir explicitamente.

Verificar

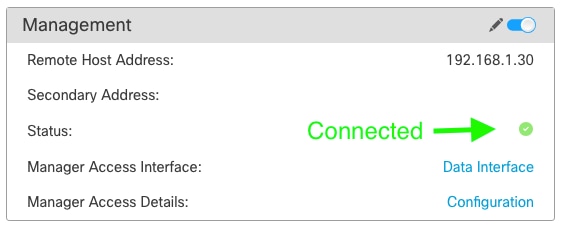

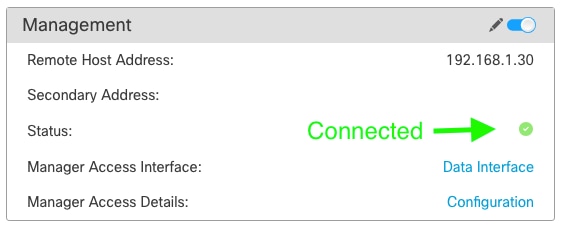

Verifique se a conexão de gerenciamento está estabelecida na interface de dados.

Verificar a partir da interface gráfica do usuário (GUI) do FMC

No centro de gerenciamento, verifique o status da conexão de gerenciamento na página Dispositivos > Gerenciamento > Acesso do gerenciador - Detalhes da configuração > Status da conexão

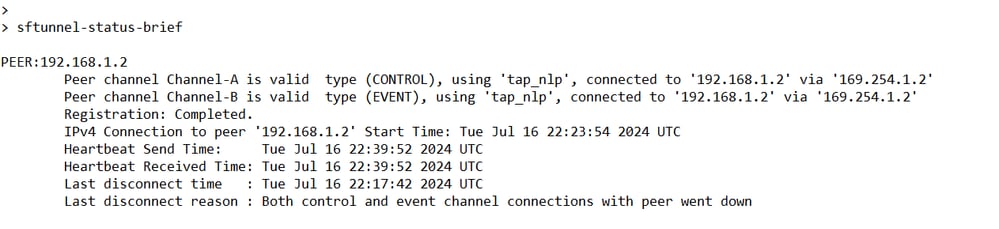

Verificar a partir da Interface de Linha de Comando (CLI) do FTD

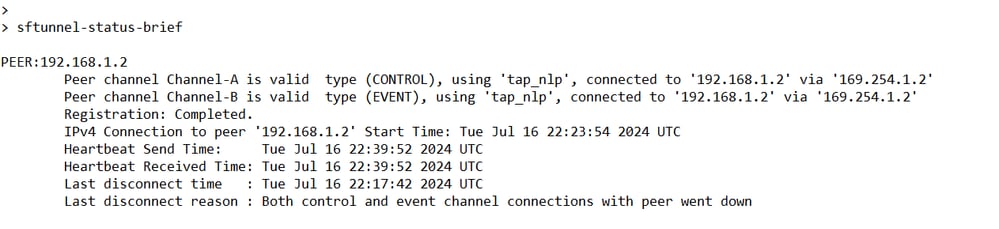

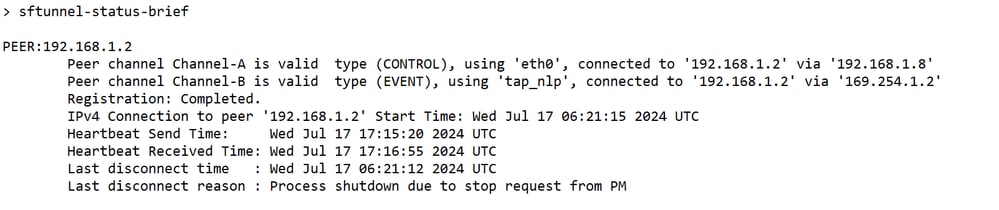

Na CLI threat, insira o comando ftunnel-status-brief para exibir o status da conexão de gerenciamento.

O status mostra uma conexão bem-sucedida para uma interface de dados, mostrando a interface tap_nlp interna.

Troubleshooting

No centro de gerenciamento, verifique o status da conexão de gerenciamento na página Dispositivos > Gerenciamento > Acesso do gerenciador - Detalhes da configuração > Status da conexão

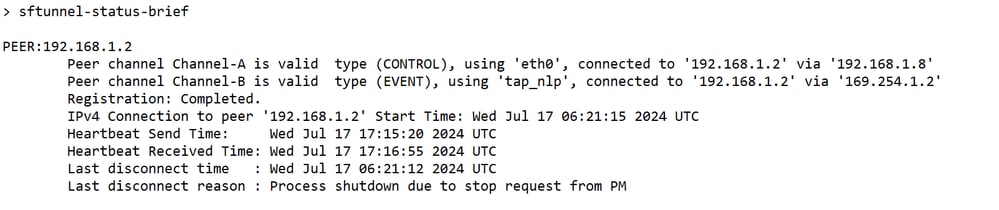

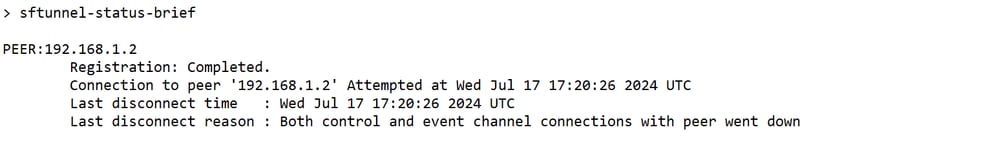

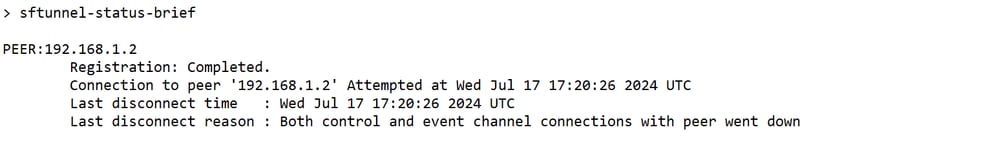

Na CLI threat, insira o comando ftunnel-status-brief para exibir o status da conexão de gerenciamento. Você também pode usar suctunnel-status para exibir informações mais completas.

Status da conexão de gerenciamento

Cenário de trabalho

Cenário não funcional

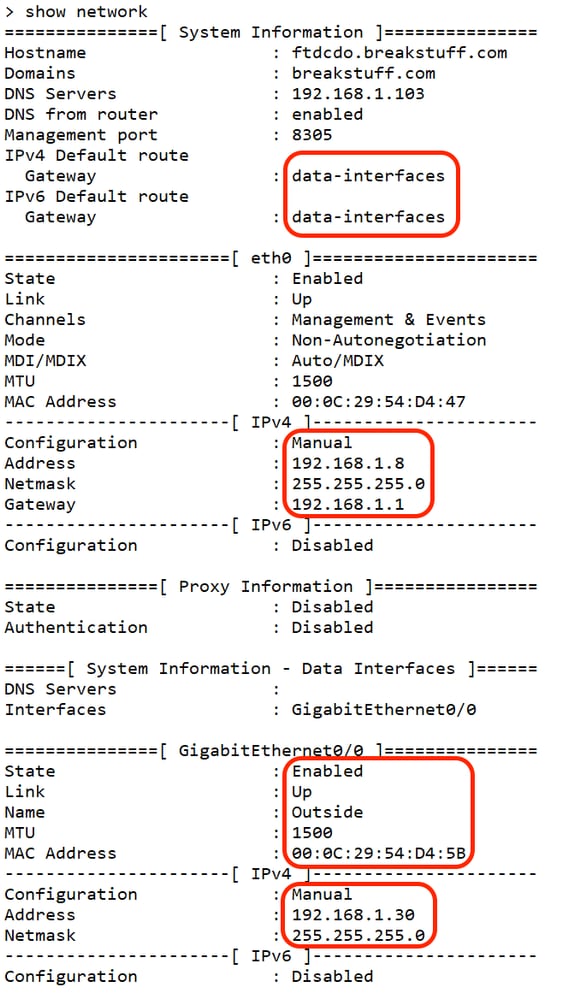

Validar as informações de rede

Na CLI de defesa contra ameaças, exiba as configurações de rede da interface de dados de acesso do gerenciador e de gerenciamento:

> show network

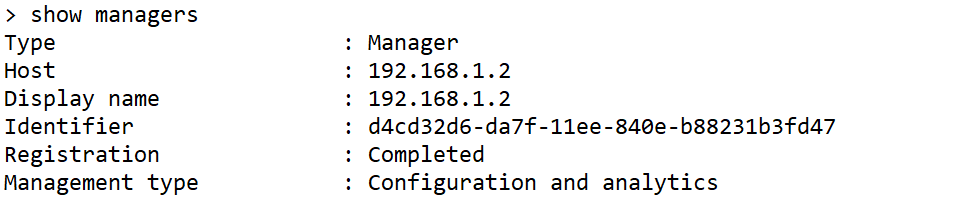

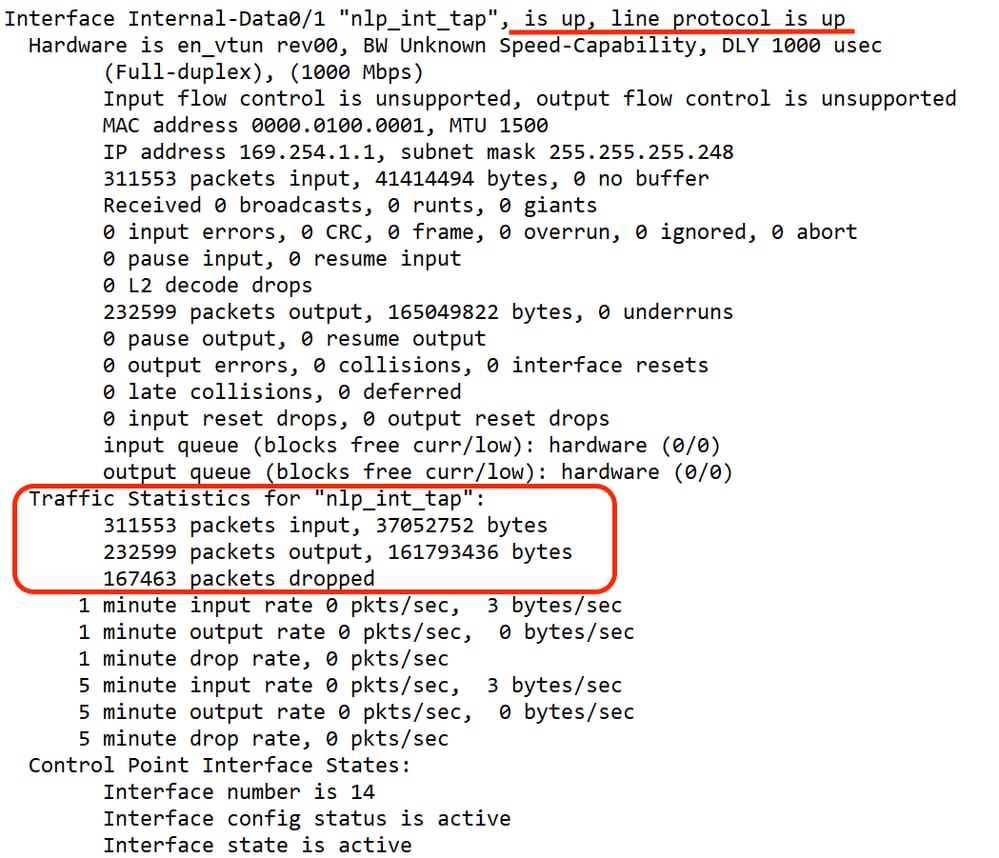

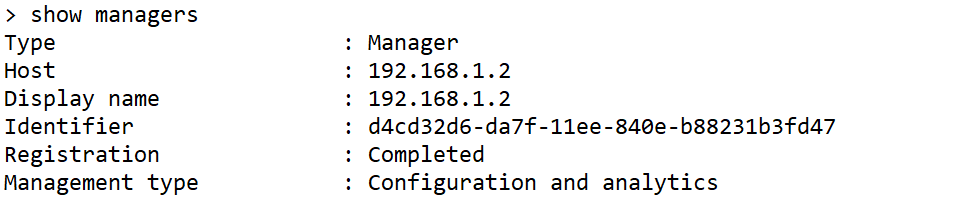

Validar o Estado do Gerente

Na CLI de defesa contra ameaças, verifique se o registro do centro de gerenciamento foi concluído.

> show managers

Observação: este comando não mostra o status atual da conexão de gerenciamento.

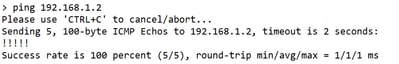

Validar Conectividade de Rede

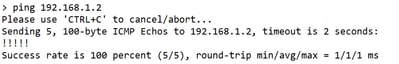

Faça ping no Management Center

Na CLI threat defense, use o comando para fazer ping no centro de gerenciamento a partir das interfaces de dados:

> ping fmc_ip

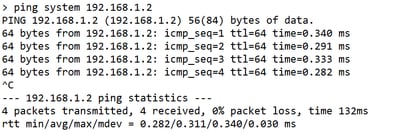

Na CLI threat defense, use o comando para fazer ping no centro de gerenciamento a partir da interface de gerenciamento, que roteia o painel traseiro para as interfaces de dados:

> ping system fmc_ip

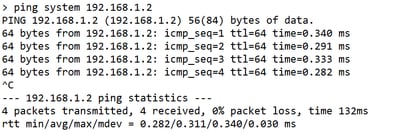

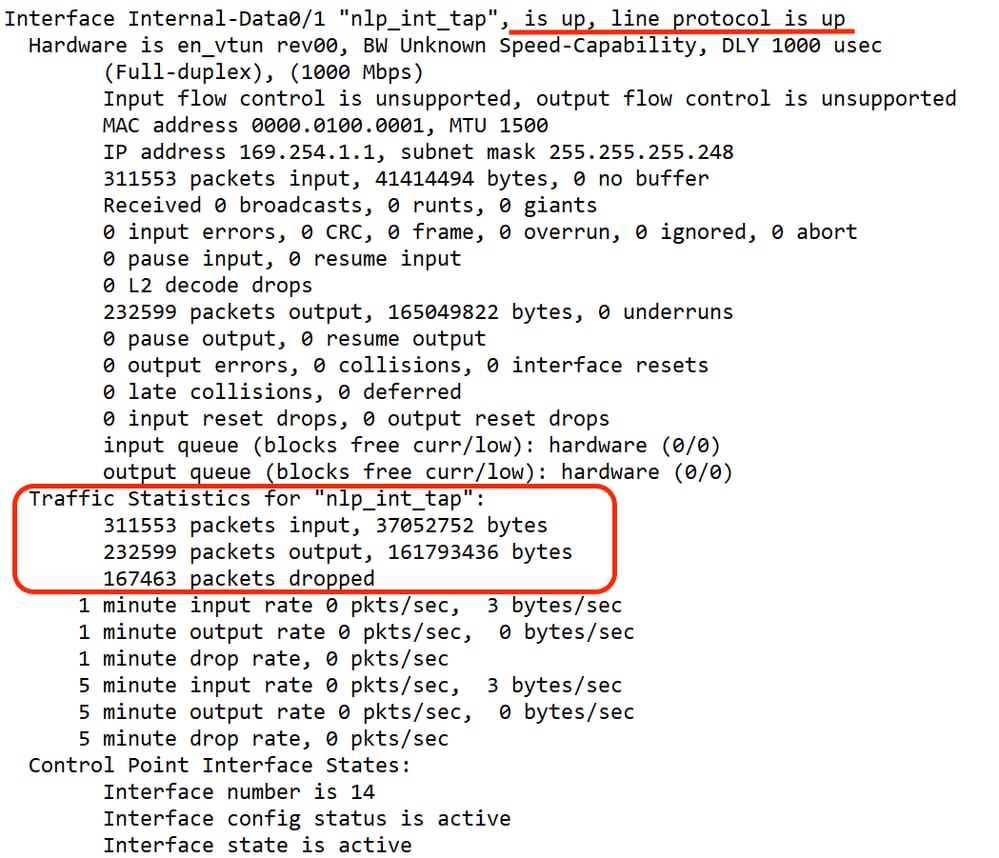

Verifique o status da interface, as estatísticas e a contagem de pacotes

Na CLI threat, consulte as informações sobre a interface interna do painel traseiro, nlp_int_tap:

> show interface detail

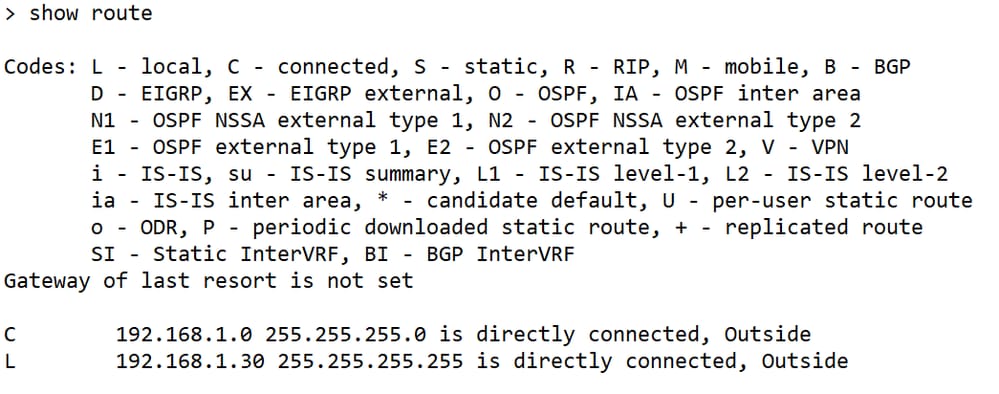

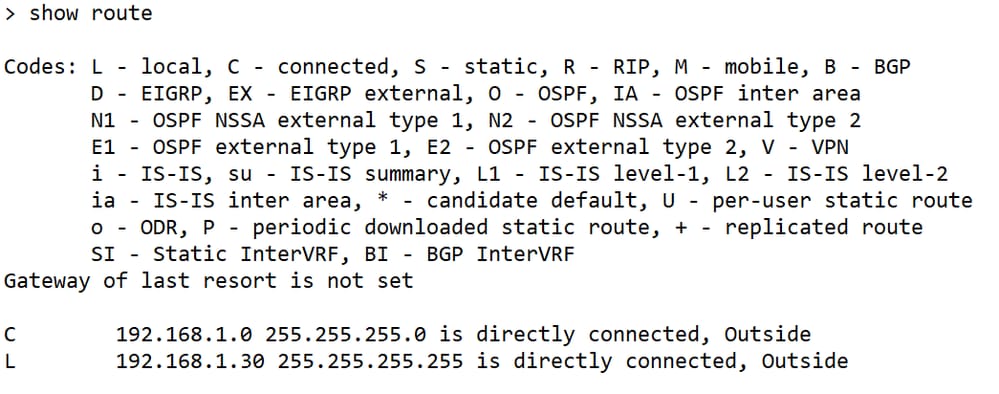

Validar rota no FTD para alcançar o FMC

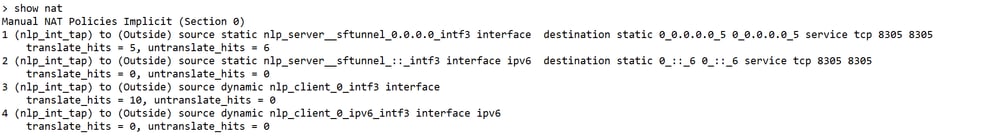

Na CLI threat, verifique se a rota padrão (S*) foi adicionada e se existem regras de NAT internas para a interface de gerenciamento (nlp_int_tap).

> show route

> show nat

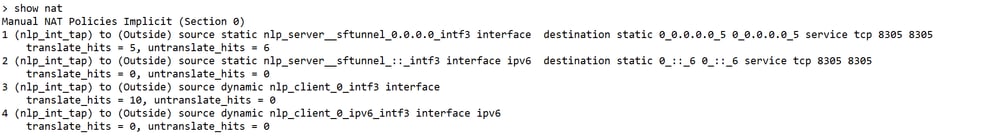

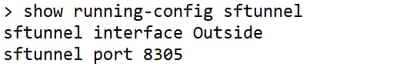

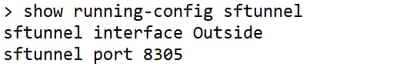

Verificar as estatísticas de conexão e de encapsulamento

> show running-config sftunnel

Aviso: Durante todo o processo de alteração do acesso do gestor, não suprimir o gestor no DTF nem cancelar/forçar a supressão do DTF no CVP.

Informações Relacionadas

Feedback

Feedback