Configurar BGP sobre VPN baseada em rota no FTD Gerenciado pelo FDM

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve a configuração de BGP sobre VPN site a site baseado em rota em FTDv gerenciado pelo FirePower Device Manager (FDM).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Entendimento básico de VPN

- Configurações de BGP em FTDv

- Experiência com o FDM

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco FTDv versão 7.4.2

- Cisco FDM versão 7.4.2

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

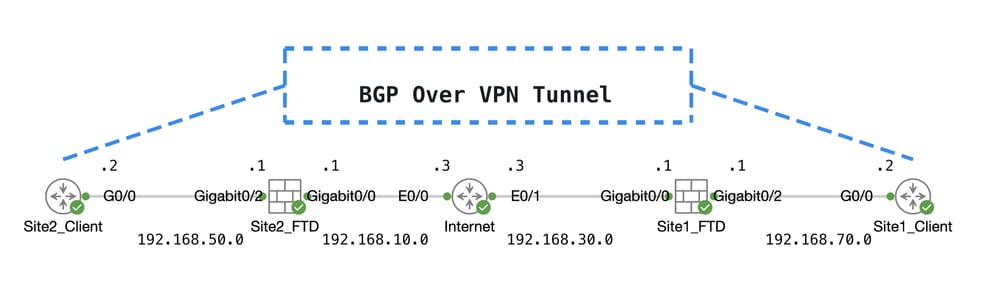

Diagrama de Rede

Topo

Topo

Configurações em VPN

Etapa 1. Verifique se a interconectividade IP entre os nós está pronta e estável. A Smart License no FDM foi registrada com êxito na Smart Account.

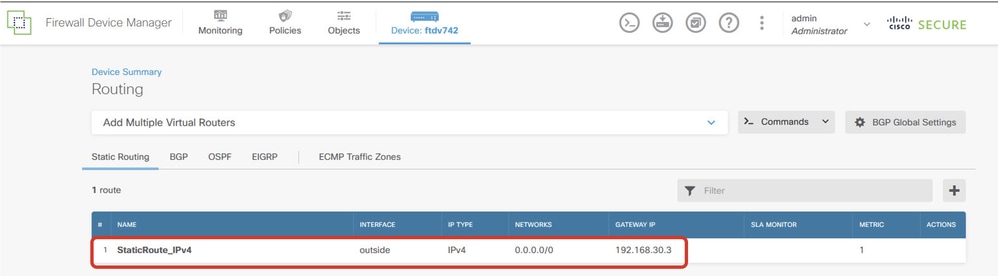

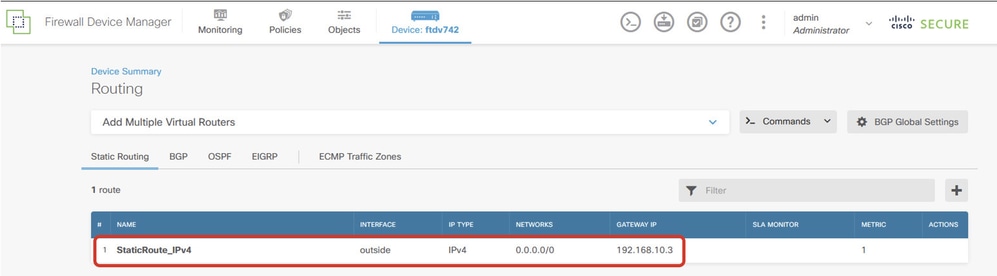

Etapa 2. O gateway do Site1 Client é configurado com o endereço IP interno do Site1 FTD (192.168.70.1). O gateway do cliente Site2 é configurado com o endereço IP interno do FTD Site2 (192.168.50.1). Além disso, verifique se a rota padrão em ambos os FTDs está configurada corretamente após a inicialização do FDM.

Faça login na GUI de cada FDM. Navegue atéDevice > Routing. Clique em .View Configuration Clique na Static Routing guia para verificar a rota estática padrão.

Site1_FTD_Gateway

Site1_FTD_Gateway

Site2_FTD_Gateway

Site2_FTD_Gateway

Etapa 3. Configure a VPN site a site baseada em rota. Neste exemplo, primeiro configure o FTD Site1.

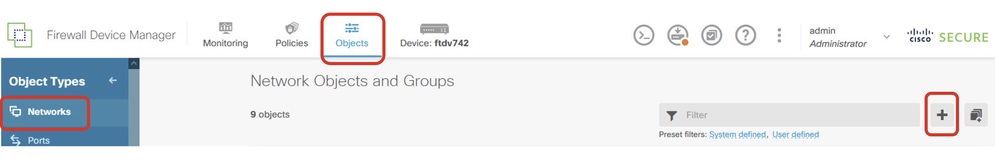

Etapa 3.1. Faça login na GUI do FDM do FTD Site1. Crie um novo objeto de rede para a rede interna do Site1 FTD. Navegue até Objects > Networkse clique no botão +.

Criar_Objeto_De_Rede

Criar_Objeto_De_Rede

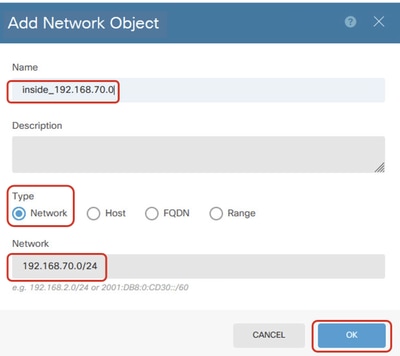

Etapa 3.2. Forneça as informações necessárias. Clique noOK botão.

- Nome: inside_192.168.70.0

- Tipo: Rede

- Rede: 192.168.70.0/24

Site1_Inside_Network

Site1_Inside_Network

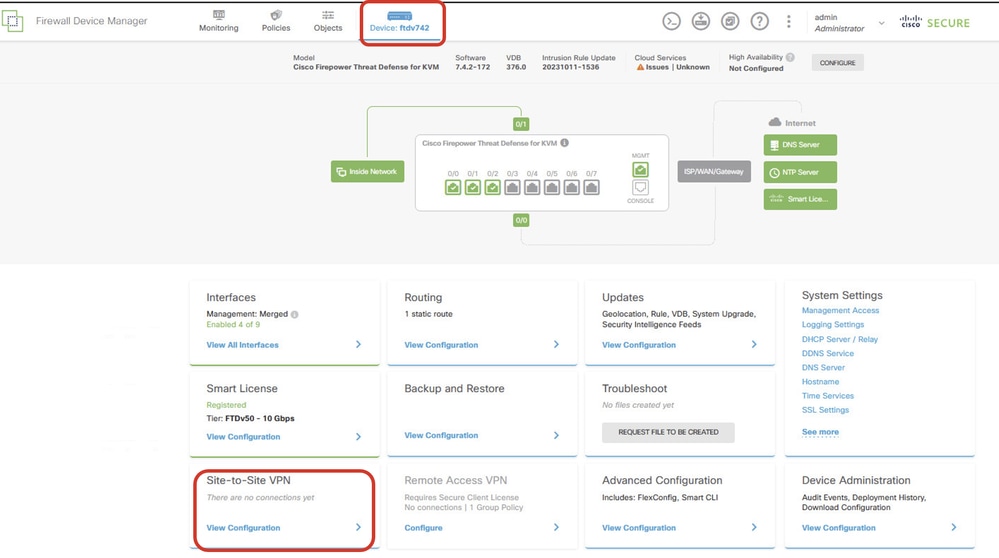

Etapa 3.3. Navegue até Device > Site-to-Site VPN . Clique em .View Configuration

Exibir VPN site a site

Exibir VPN site a site

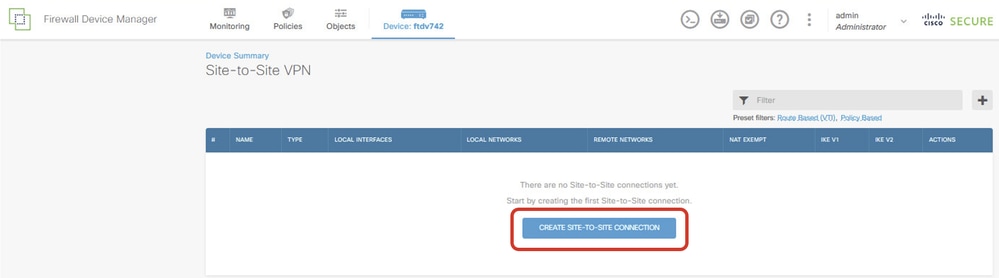

Etapa 3.4. Comece a criar uma nova VPN site a site. Clique em .CREATE SITE-TO-SITE CONNECTION

Create_Site-to-Site_Connection

Create_Site-to-Site_Connection

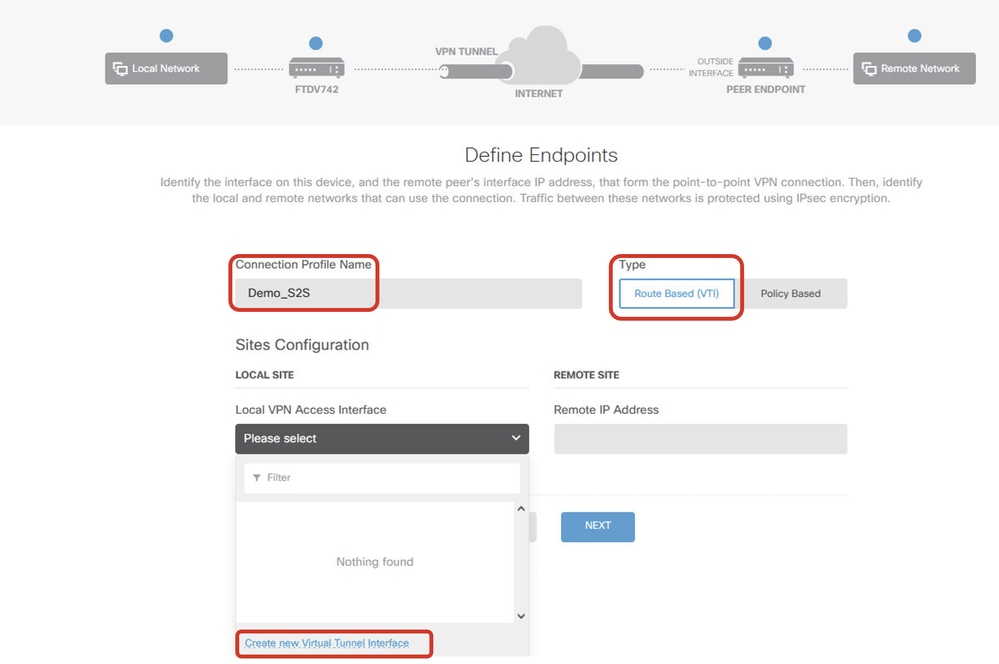

Etapa 3.5. Forneça as informações necessárias.

- Nome do perfil de conexão: Demo_S2S

- Tipo: baseado em rota (VTI)

- Local VPN Access Interface: clique na lista suspensa e, em seguida, clique em

Create new Virtual Tunnel Interface.

Create_VTI_in_VPN_Wizard

Create_VTI_in_VPN_Wizard

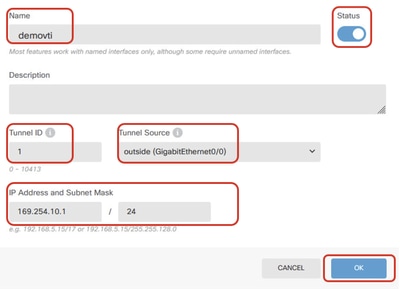

Etapa 3.6. Forneça as informações necessárias para criar um novo VTI. Clique na tecla OK.

- Nome: demovti

- ID do túnel: 1

- Origem do Túnel: externo (GigabitEthernet0/0)

- Endereço IP e máscara de sub-rede: 169.254.10.1/24

- Status: clique no controle deslizante para a posição Habilitado

Create_VTI_Details

Create_VTI_Details

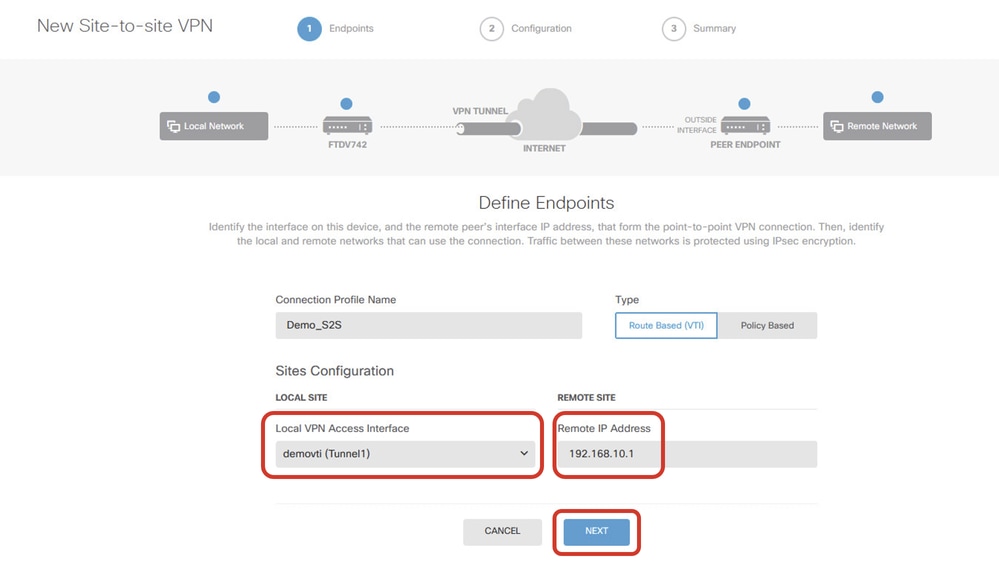

Etapa 3.7. Continue a fornecer as informações necessárias. Clique no botão NEXT .

- Local VPN Access Interface: demovti (criada na Etapa 3.6.)

- Endereço IP remoto: 192.168.10.1

VPN_Wizard_Endpoints_Step1

VPN_Wizard_Endpoints_Step1

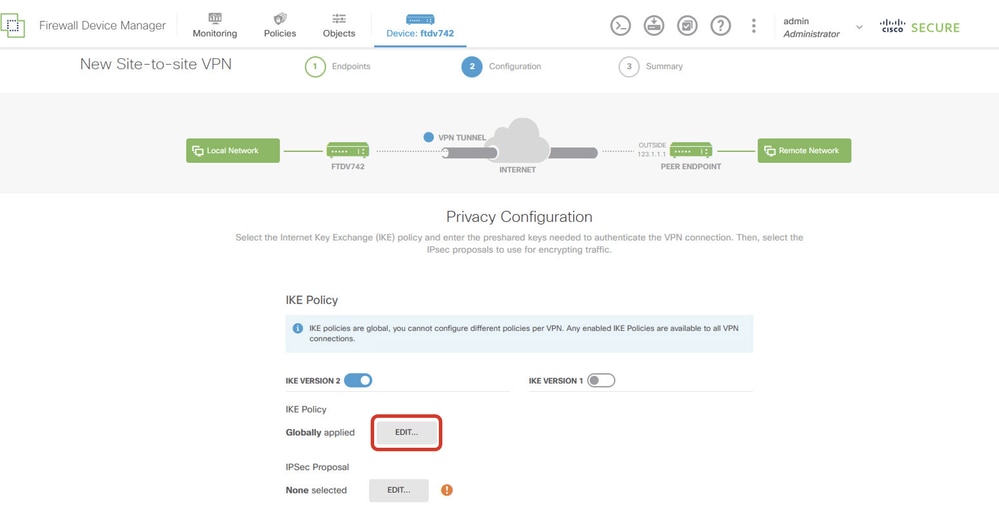

Etapa 3.8. Navegue até Política IKE. Clique no botão EDIT.

Edit_IKE_Policy

Edit_IKE_Policy

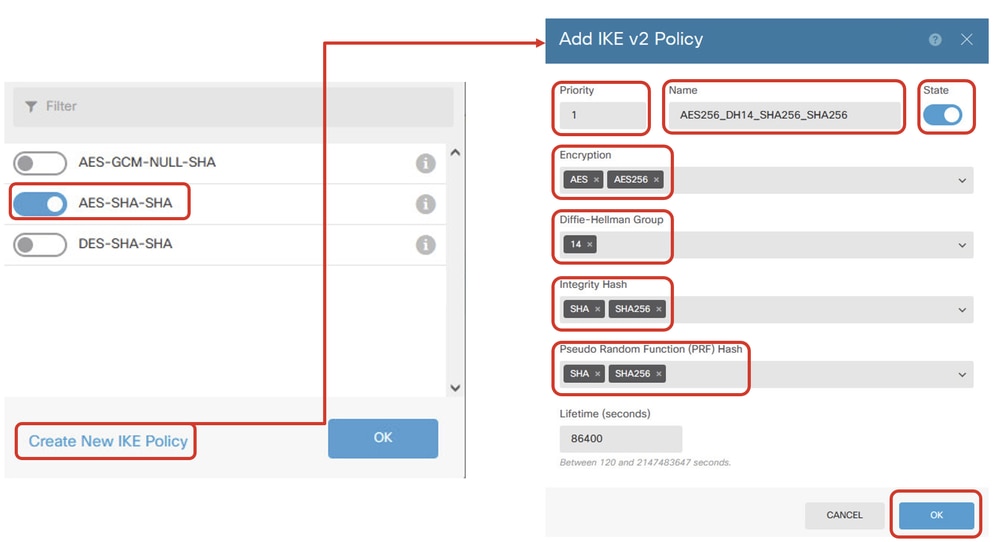

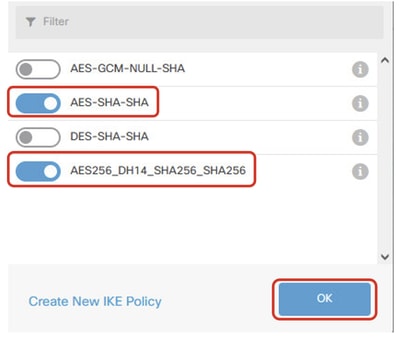

Etapa 3.9. Para a política IKE, você pode usar uma política predefinida ou criar uma nova clicando em Criar nova política IKE.

Neste exemplo, alterne uma política IKE existente AES-SHA-SHA e crie uma nova para fins de demonstração. Clique no botão OK para salvar.

- Nome: AES256_DH14_SHA256_SHA256

- Criptografia: AES, AES256

- Grupo DH: 14

- Hash de integridade: SHA, SHA256

- Hash PRF: SHA, SHA256

- Vida útil: 86400 (padrão)

Add_New_IKE_Policy

Add_New_IKE_Policy

Enable_New_IKE_Policy

Enable_New_IKE_Policy

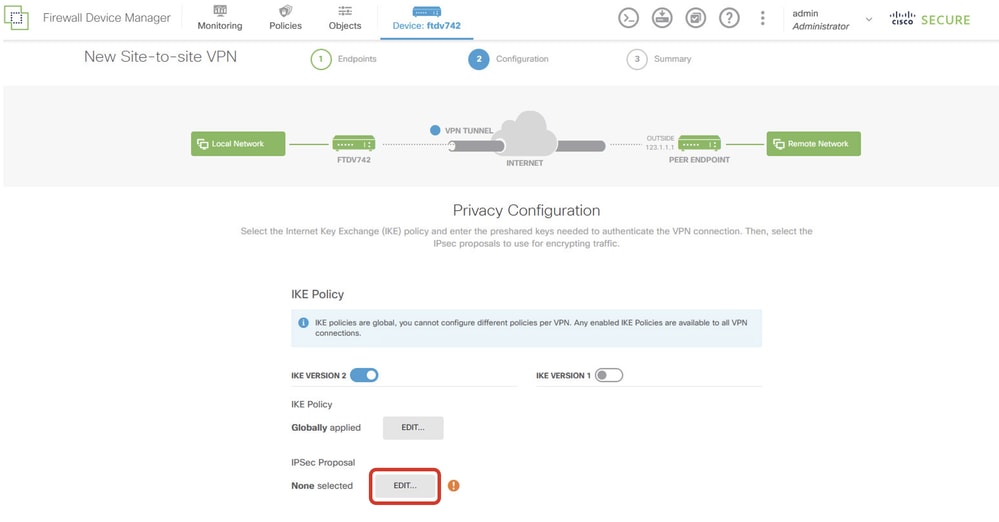

Etapa 3.10. Navegue até a Proposta IPSec. Clique no botão EDIT.

Edit_IKE_Proposal

Edit_IKE_Proposal

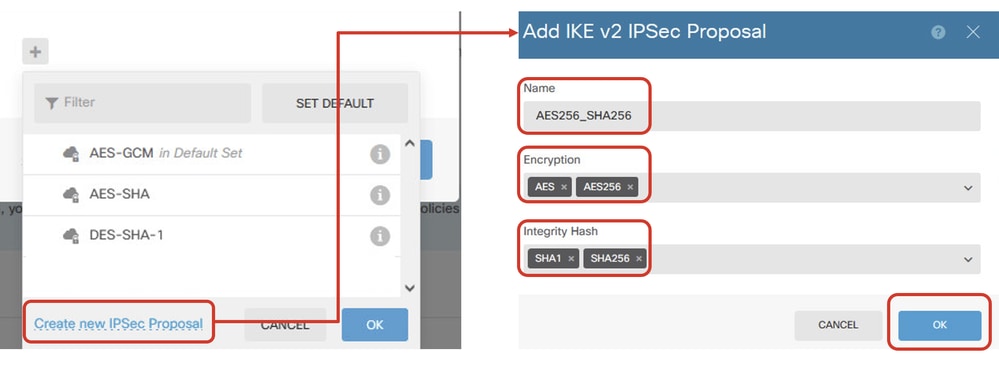

Etapa 3.11. Para a proposta IPSec, você pode usar uma predefinida ou pode criar uma nova clicando em Criar nova proposta IPSec. Neste exemplo, crie um novo para fins de demonstração. Forneça as informações necessárias. Clique no botão OK para salvar.

- Nome: AES256_SHA256

- Criptografia: AES, AES256

- Hash de integridade: SHA1, SHA256

Add_New_IPSec_Proposal

Add_New_IPSec_Proposal

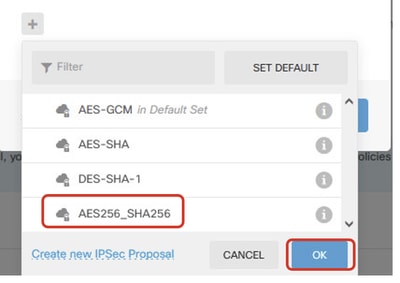

Enable_New_IPSec_Proposal

Enable_New_IPSec_Proposal

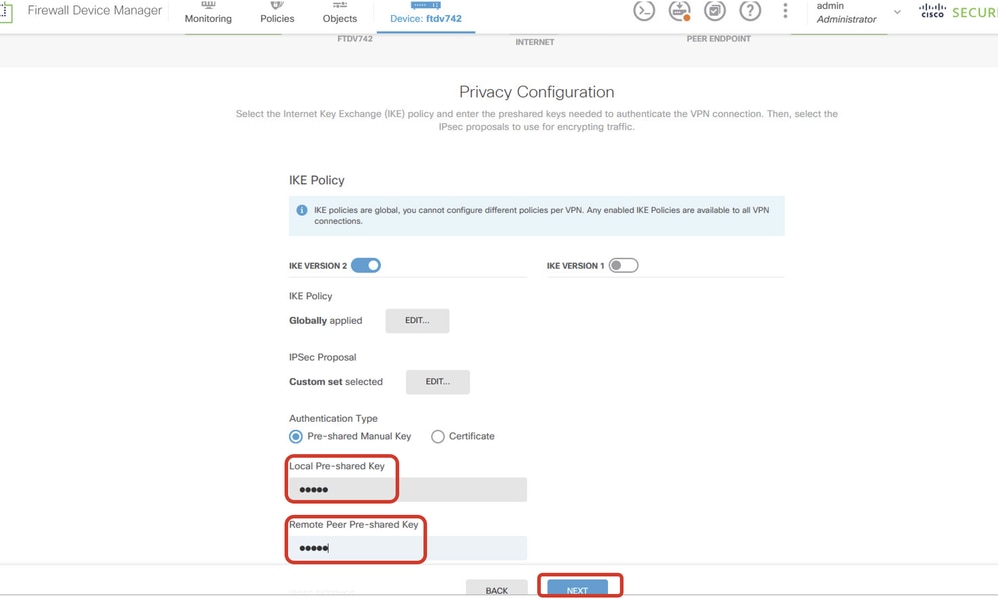

Etapa 3.12. Configure a chave pré-compartilhada. Clique no botão NEXT.

Anote essa chave pré-compartilhada e configure-a no Site2 FTD mais tarde.

Configure_Pre_Shared_Key

Configure_Pre_Shared_Key

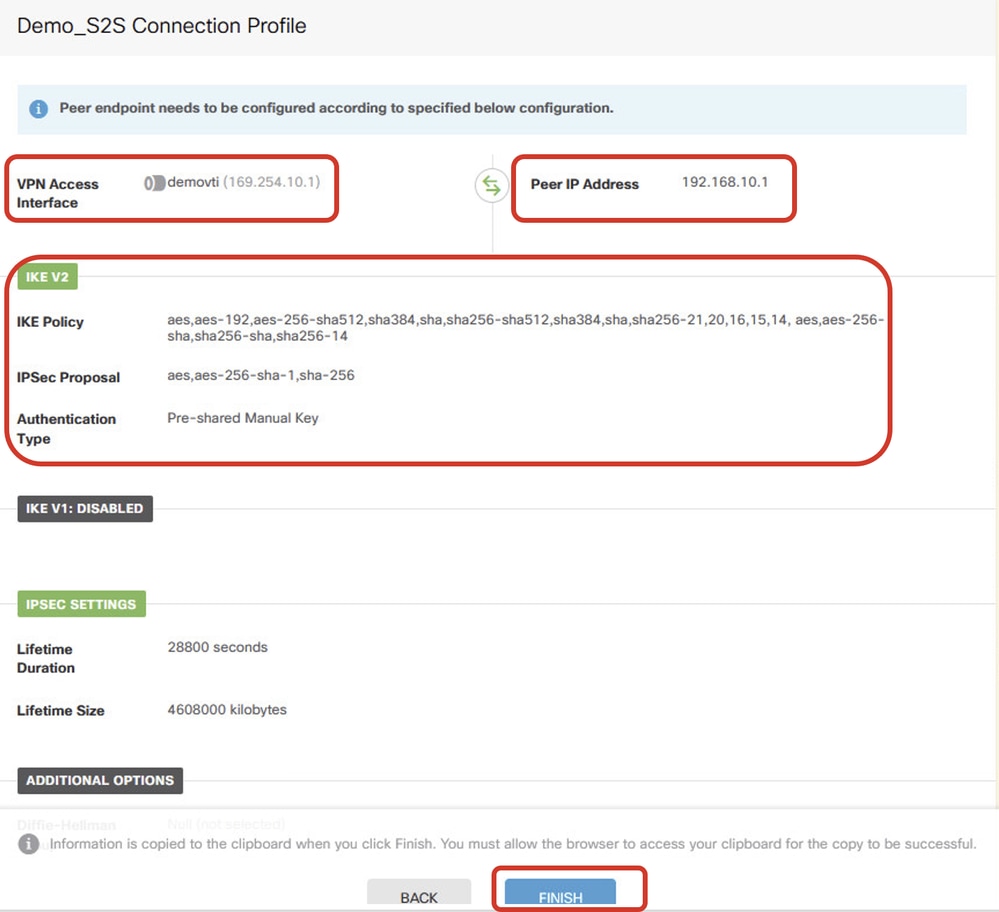

Etapa 3.13. Reveja a configuração da VPN. Se algo precisar ser modificado, clique no botão BACK. Se tudo estiver bem, clique no botão FINISH.

VPN_Wizard_Complete

VPN_Wizard_Complete

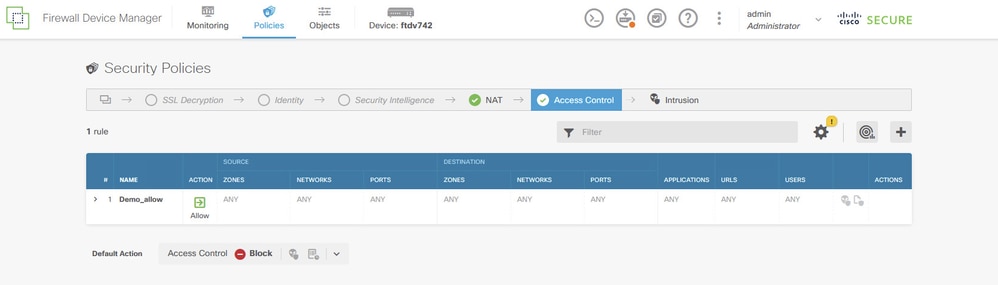

Etapa 3.14. Crie uma regra de Controle de Acesso para permitir que o tráfego passe pelo FTD. Neste exemplo, permita todos para fins de demonstração. Modifique sua política com base em suas necessidades reais.

Access_Control_Rule_Example

Access_Control_Rule_Example

Etapa 3.15. (Opcional) Configure a regra de isenção de NAT para o tráfego do cliente no FTD se o NAT dinâmico estiver configurado para o cliente para acessar a Internet. Neste exemplo, não há necessidade de configurar uma regra isenta de NAT porque nenhum NAT dinâmico é configurado em cada FTD.

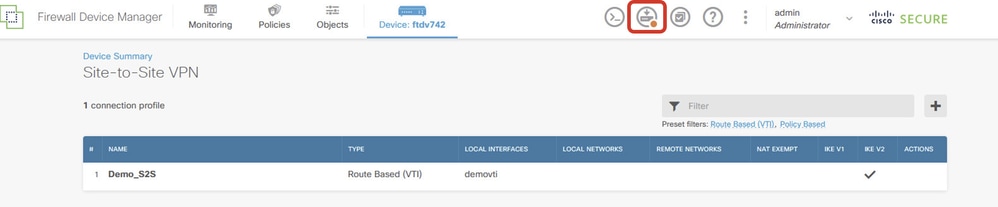

Etapa 3.16. Implante as alterações de configuração.

Deploy_VPN_Configuration

Deploy_VPN_Configuration

Configurações no BGP

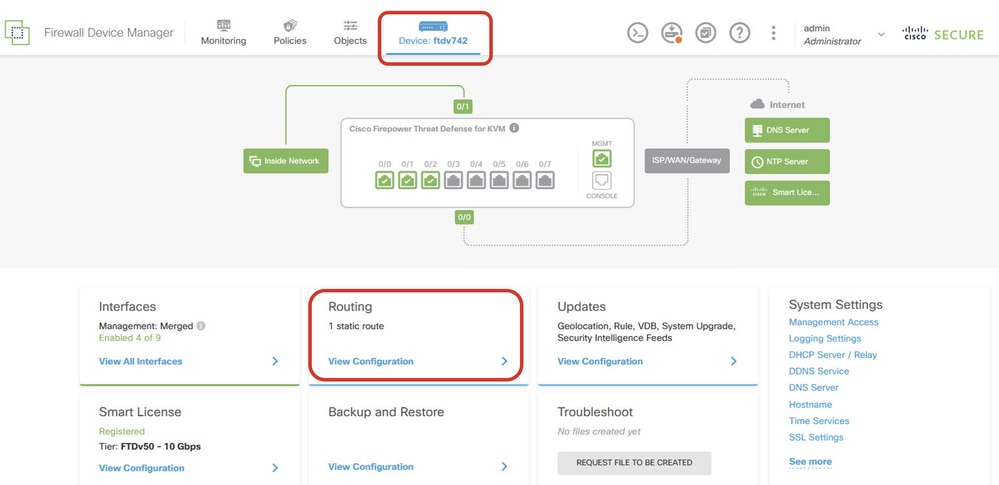

Etapa 4. Navegue até Device > Routing. Clique em View Configuration.

View_Routing_Configuration

View_Routing_Configuration

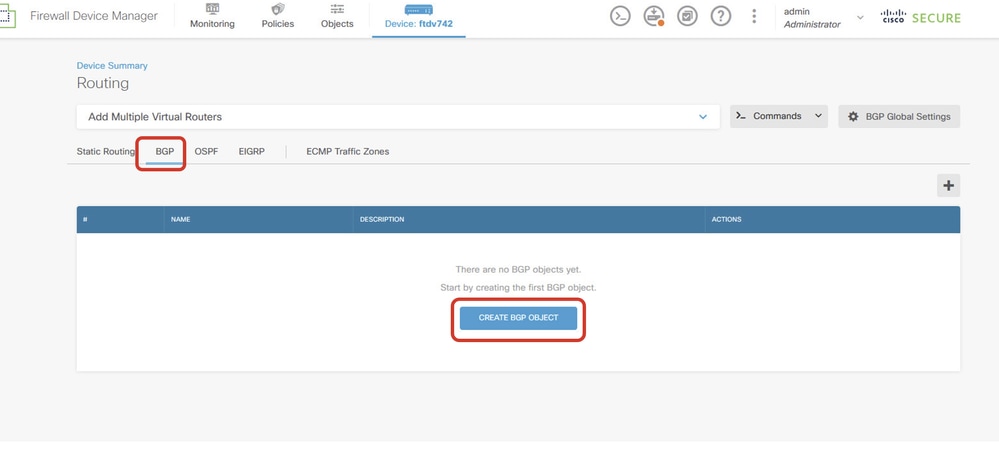

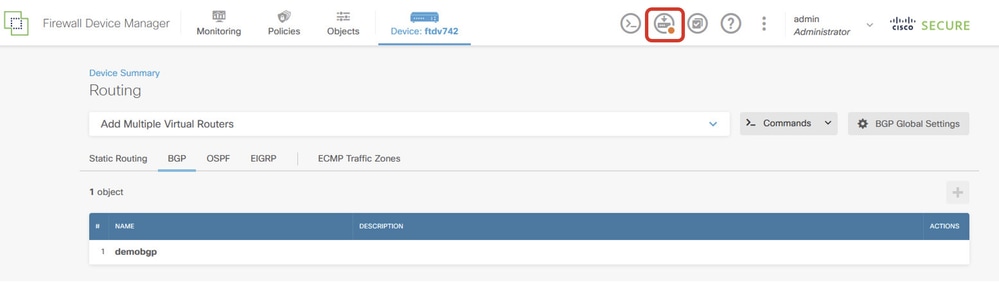

Etapa 5. Clique na guia BGP e clique em CREATE BGP OBJECT.

Create_BGP_Object

Create_BGP_Object

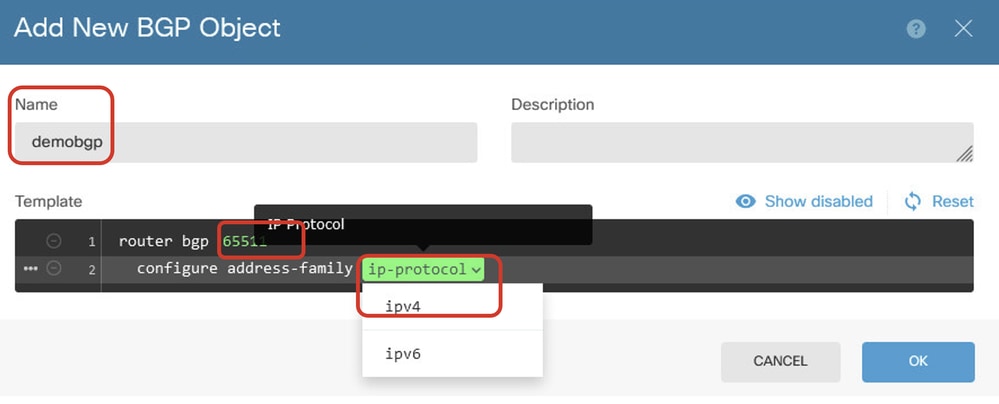

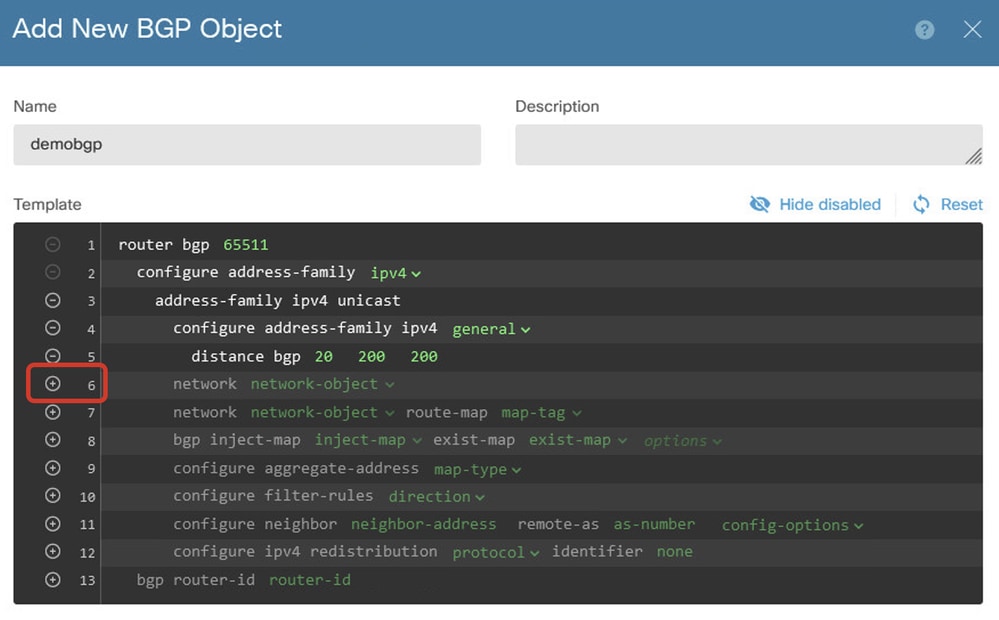

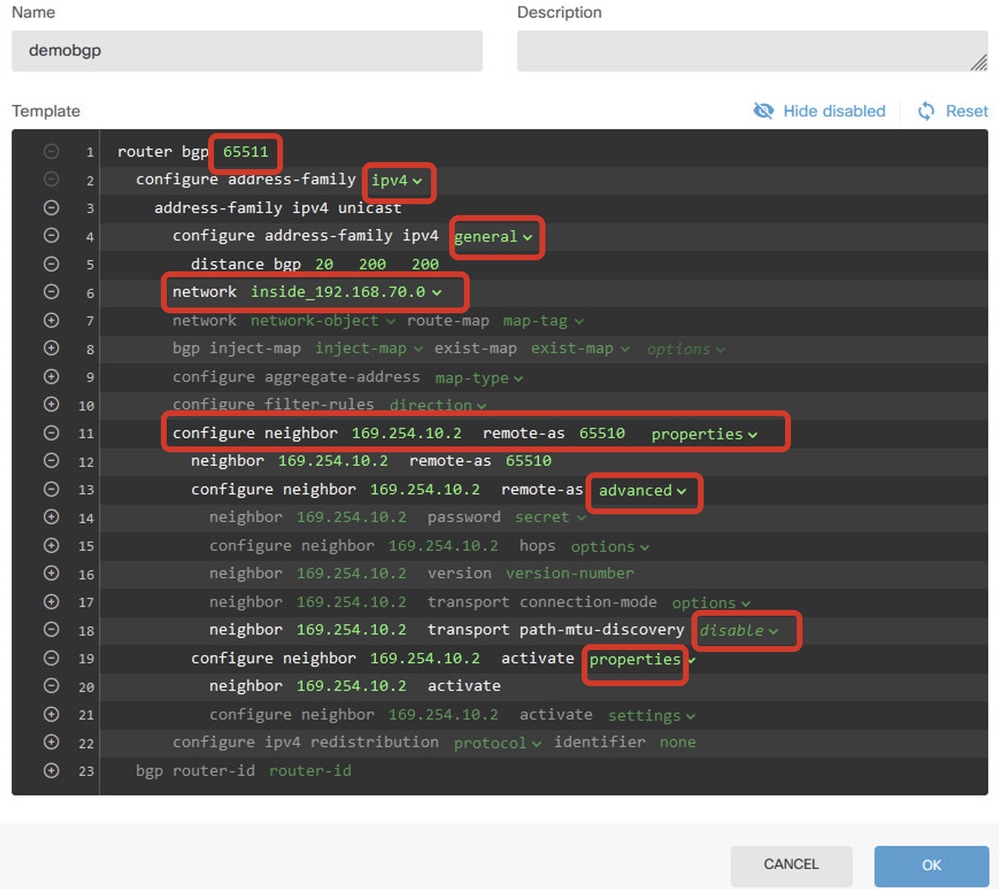

Etapa 6. Forneça o nome do objeto. Navegue até Template e configure. Clique no botão OK para salvar.

Nome: demobgp

Linha 1: Configurar o número AS. Clique em as-number. Número AS local de entrada manual. Neste exemplo, o número AS 65511 para Site1 FTD.

Linha 2: Configurar o protocolo IP. Clique em ip-protocol. Selecione ipv4.

Create_BGP_Object_ASNumber_Protocol

Create_BGP_Object_ASNumber_Protocol

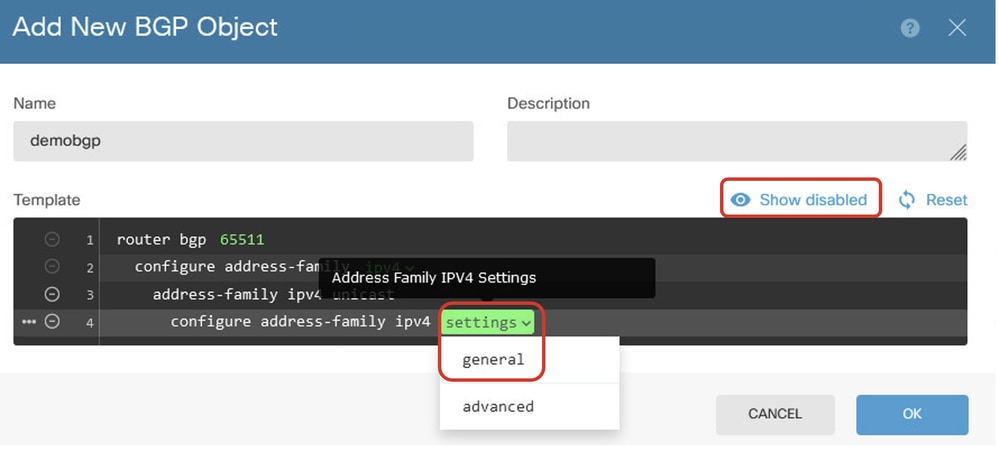

Linha 4: Defina mais configurações. Clique em configurações, escolha geral e clique em Mostrar desabilitados.

Create_BGP_Object_AddressSetting

Create_BGP_Object_AddressSetting

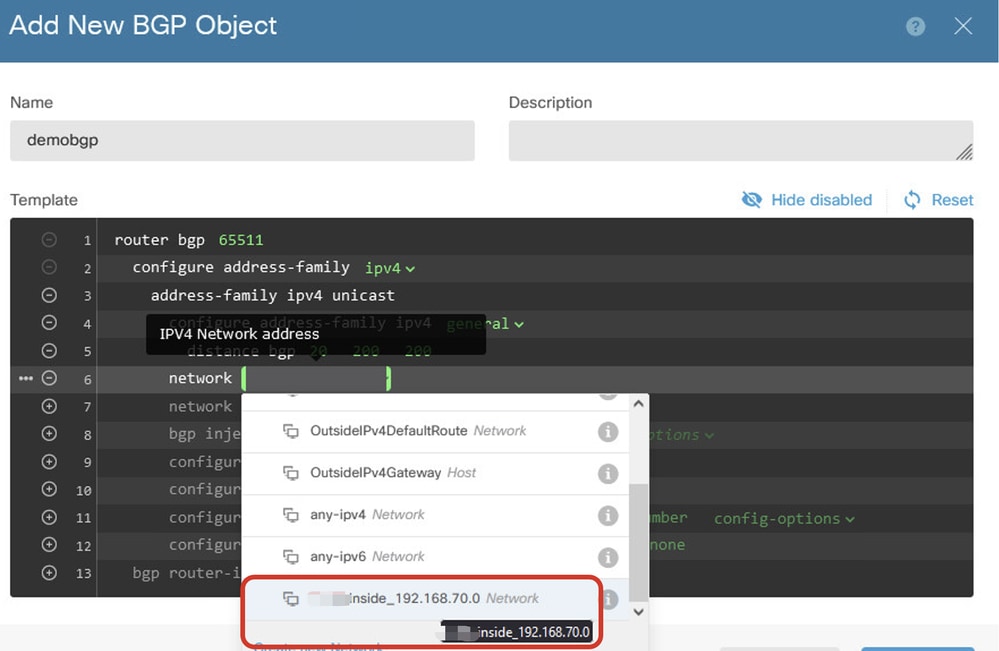

Linha 6: clique no ícone + para habilitar a linha para configurar a rede BGP. Clique em network-object. Você pode ver os objetos disponíveis existentes e escolher um. Neste exemplo, escolha o nome do objeto inside_192.168.70.0 (criado na Etapa 3.2.).

Create_BGP_Object_Add_Network

Create_BGP_Object_Add_Network

Create_BGP_Object_Add_Network2

Create_BGP_Object_Add_Network2

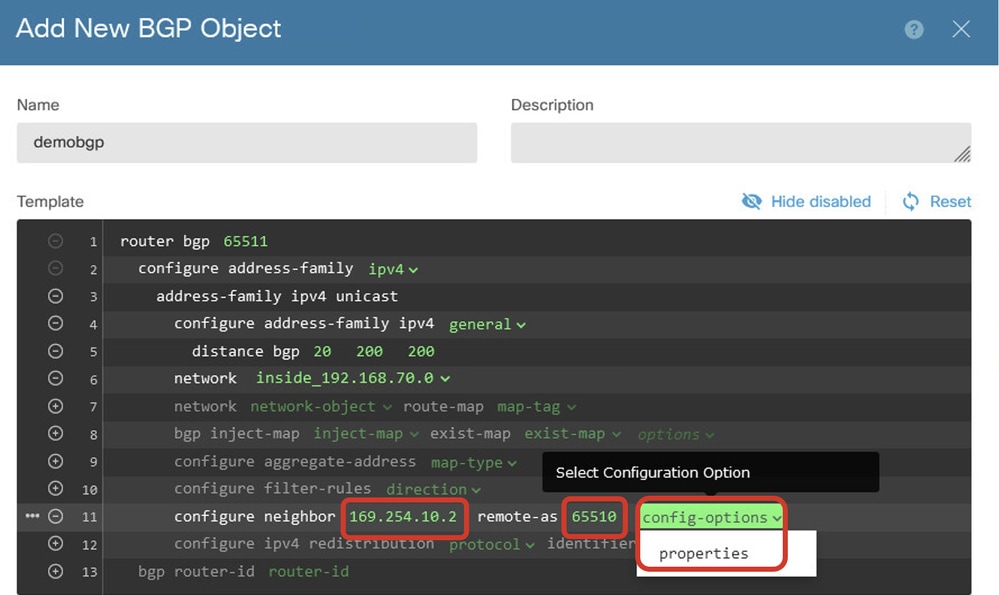

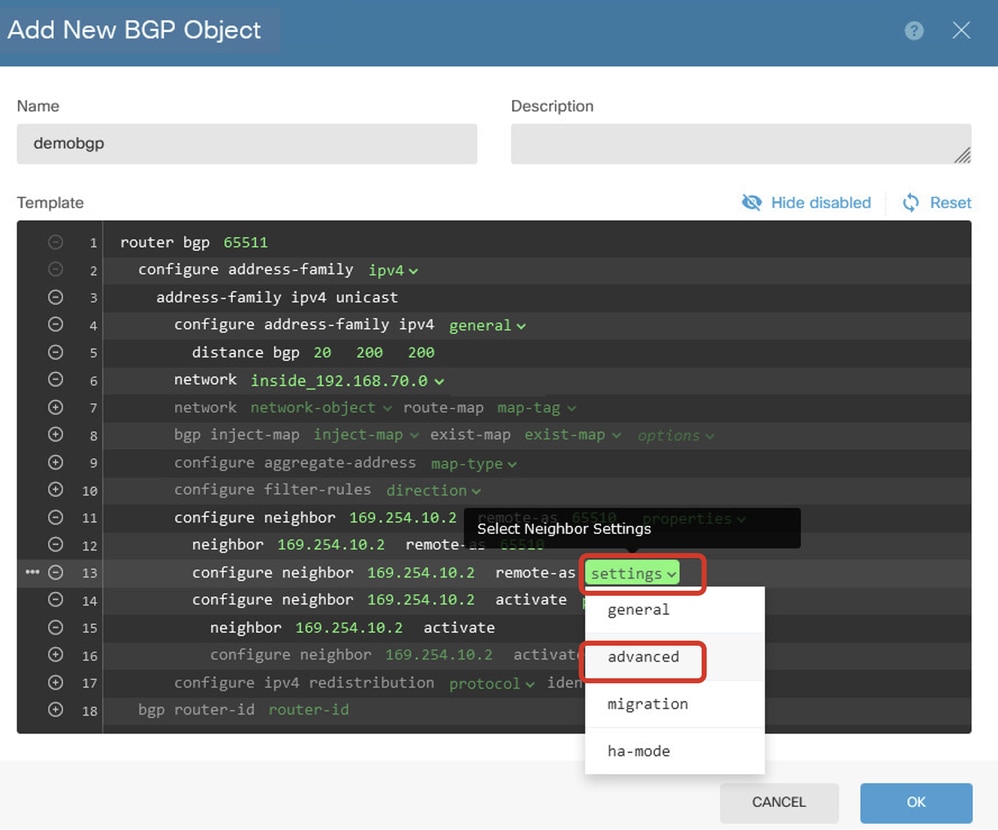

Linha 11: clique no ícone + para permitir que a linha configure as informações relacionadas ao vizinho BGP. Clique em neighbor-address e insira manualmente o endereço do vizinho BGP do peer. Neste exemplo, é 169.254.10.2 (endereço IP VTI do FTD do Site2). Clique em as-number e insira manualmente o número AS do peer. Neste exemplo, 65510 é para FTD Site2. Clique em config-options e escolha properties.

Create_BGP_Object_NeighborSetting

Create_BGP_Object_NeighborSetting

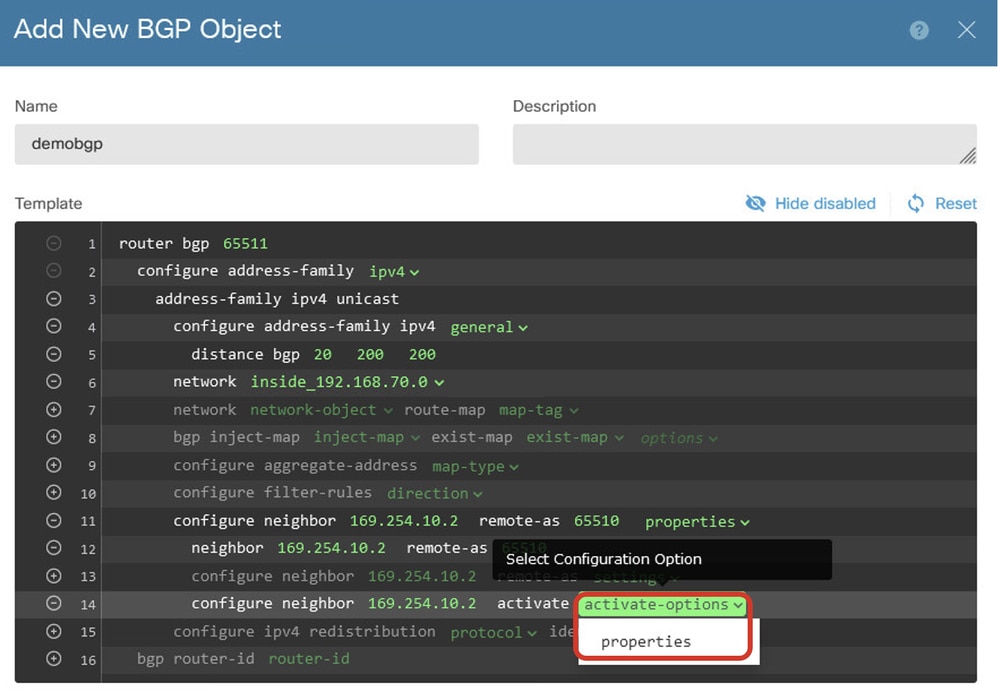

Linha 14: clique no ícone + para permitir que a linha configure algumas propriedades do vizinho. Clique em ativate-options e escolha properties.

Create_BGP_Object_NeighborSetting_Properties

Create_BGP_Object_NeighborSetting_Properties

Linha 13: clique no ícone + para permitir que a linha mostre opções avançadas. Clique em configurações e escolha avançado.

Create_BGP_Object_NeighborSetting_Properties_Advanced

Create_BGP_Object_NeighborSetting_Properties_Advanced

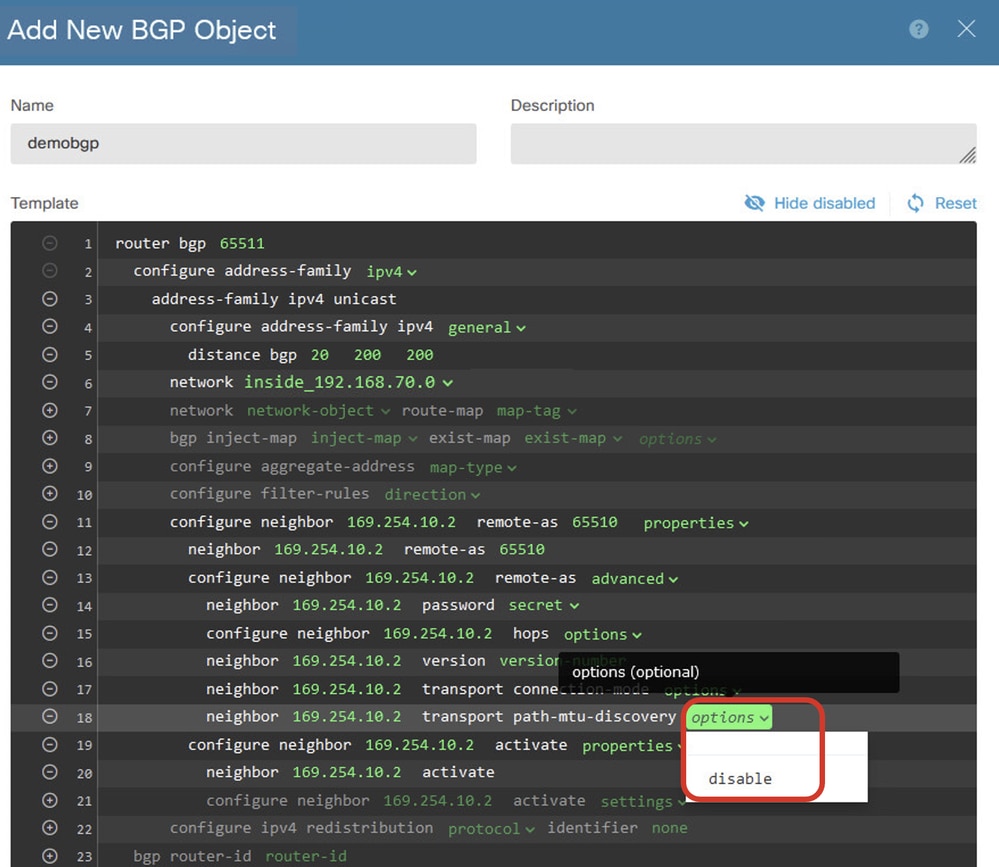

Linha 18: clique em options e escolha disable para desabilitar a descoberta de MTU de caminho.

Create_BGP_Object_NeighborSetting_Properties_Advanced_PMD

Create_BGP_Object_NeighborSetting_Properties_Advanced_PMD

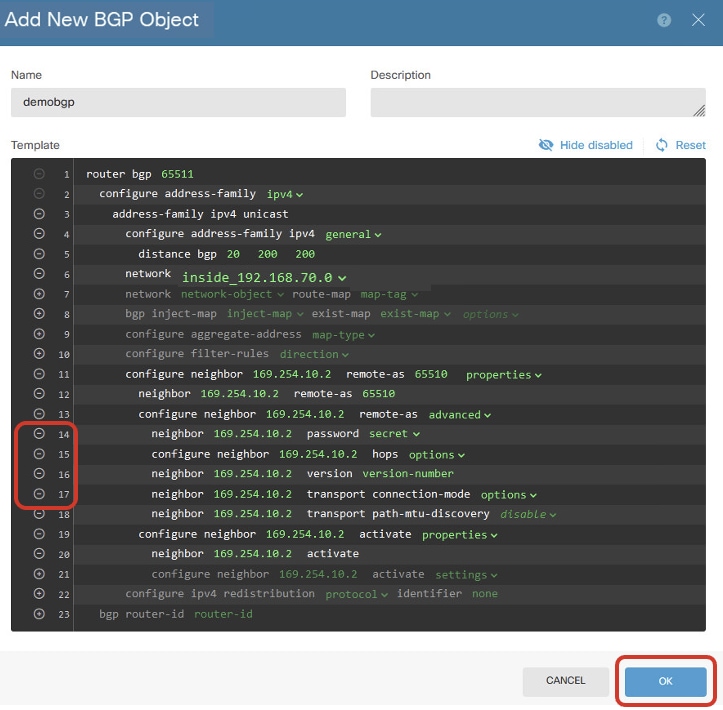

Linha 14, 15, 16, 17: clique no botão - para desabilitar as linhas. Em seguida, clique no botão OK para salvar o objeto BGP.

Create_BGP_Object_DisableLines

Create_BGP_Object_DisableLines

Esta é uma visão geral da configuração de BGP neste exemplo. Você pode definir as outras configurações de BGP com base nas suas necessidades reais.

Create_BGP_Object_Final_Overview

Create_BGP_Object_Final_Overview

Passo 7. Implante as alterações de configuração do BGP.

Deploy_BGP_Configuration

Deploy_BGP_Configuration

Etapa 8. Agora, a configuração do FTD do Site1 foi concluída.

Para configurar a VPN FTD e o BGP do Site2, repita a Etapa 3 a Etapa 7 com os parâmetros correspondentes do FTD do Site2.

Visão geral da configuração do FTD do Site1 e do FTD do Site2 na CLI.

| FTD do Site1 |

FTD do Site2 |

| NGFW versão 7.4.2 interface GigabitEthernet0/0nameif externo manual cts propagate sgt preserve-untag policy static sgt disabled trusted nível de segurança 0 endereço ip 192.168.30.1 255.255.255.0 interface GigabitEthernet0/2 nameif inside nível de segurança 0 endereço ip 192.168.70.1 255.255.255.0 interface Tunnel1 nameif demovti endereço ip 169.254.10.1 255.255.255.0 tunnel source interface outside tunnel destination 192.168.10.1 tunnel mode ipsec ipv4 tunnel protection ipsec profile ipsec_profile|e4084d322d rede de objetos ForaIPv4Gateway host 192.168.30.3 rede de objeto dentro_192.168.70.0 sub-rede 192.168.70.0 255.255.255.0 access-group NGFW_ONBOX_ACL global access-list NGFW_ONBOX_ACL remark rule-id 268435457: ACCESS POLICY: NGFW_Access_Policy access-list NGFW_ONBOX_ACL remark rule-id 268435457: L5 RULE: Inside_Outside_Rule access-list NGFW_ONBOX_ACL advanced trust object-group |acSvcg-268435457 ifc inside any ifc outside any rule-id 268435457 event-log both access-list NGFW_ONBOX_ACL remark rule-id 268435458: ACCESS POLICY: NGFW_Access_Policy access-list NGFW_ONBOX_ACL remark rule-id 268435458: L5 RULE: Demo_allow access-list NGFW_ONBOX_ACL advanced permit object-group |acSvcg-268435458 any any rule-id 268435458 event-log access-list NGFW_ONBOX_ACL remark rule-id 1: ACCESS POLICY: NGFW_Access_Policy access-list NGFW_ONBOX_ACL remark rule-id 1: L5 RULE: DefaultActionRule access-list NGFW_ONBOX_ACL advanced deny ip any any rule-id 1 router bgp 65511 bgp log-neighbor-changes bgp router-id vrf autoassign address-family ipv4 unicast neighbor 169.254.10.2 remote-as 65510 neighbor 169.254.10.2 transport path-mtu-discovery disable neighbor 169.254.10.2 ativate rede 192.168.70.0 no autossummary sem sincronização exit-address-family rota externa 0.0.0.0 0.0.0.0 192.168.30.3 1 crypto ipsec ikev2 ipsec-proposal AES256_SHA256 protocol esp encryption aes-256 aes protocol esp integrity sha-256 sha-1 crypto ipsec profile ipsec_profile|e4084d322d set ikev2 ipsec-proposal AES256_SHA256 set security-association lifetime kilobytes 4608000 set security-association lifetime seconds 28800 crypto ipsec security-association pmtu-aging infinito crypto ikev2 policy 1 encryption aes-256 aes integridade sha256 sha grupo 14 prf sha256 sha segundos de vida útil 86400 crypto ikev2 policy 20 encryption aes-256 aes-192 aes integridade sha512 sha384 sha256 sha grupo 21 20 16 15 14 prf sha512 sha384 sha256 sha segundos de vida útil 86400 crypto ikev2 enable outside política de grupo |s2sGP|192.168.10.1 internal política de grupo |s2sGP|atributos de 192.168.10.1 vpn-tunnel-protocol ikev2 tunnel-group 192.168.10.1 type ipsec-l2l tunnel-group 192.168.10.1 general-attributes default-group-policy |s2sGP|192.168.10.1 tunnel-group 192.168.10.1 ipsec-attributes ***** de chave pré-compartilhada de autenticação remota ikev2 ikev2 local-authentication pre-shared-key ***** |

NGFW versão 7.4.2 interface GigabitEthernet0/0 nameif externo manual cts propagate sgt preserve-untag policy static sgt disabled trusted nível de segurança 0 endereço ip 192.168.10.1 255.255.255.0 interface GigabitEthernet0/2 nameif inside nível de segurança 0 endereço ip 192.168.50.1 255.255.255.0 interface Tunnel1 nameif demovti25 endereço ip 169.254.10.2 255.255.255.0 tunnel source interface outside tunnel destination 192.168.30.1 tunnel mode ipsec ipv4 tunnel protection ipsec profile ipsec_profile|e4084d322d rede de objetos ForaIPv4Gateway host 192.168.10.3 rede de objeto dentro_192.168.50.0 sub-rede 192.168.50.0 255.255.255.0 access-group NGFW_ONBOX_ACL global access-list NGFW_ONBOX_ACL remark rule-id 268435457: ACCESS POLICY: NGFW_Access_Policy access-list NGFW_ONBOX_ACL remark rule-id 268435457: L5 RULE: Inside_Outside_Rule access-list NGFW_ONBOX_ACL advanced trust object-group |acSvcg-268435457 ifc inside any ifc outside any rule-id 268435457 event-log both access-list NGFW_ONBOX_ACL remark rule-id 268435458: ACCESS POLICY: NGFW_Access_Policy access-list NGFW_ONBOX_ACL remark rule-id 268435458: L5 RULE: Demo_allow access-list NGFW_ONBOX_ACL advanced permit object-group |acSvcg-268435458 any any rule-id 268435458 event-log access-list NGFW_ONBOX_ACL remark rule-id 1: ACCESS POLICY: NGFW_Access_Policy access-list NGFW_ONBOX_ACL remark rule-id 1: L5 RULE: DefaultActionRule access-list NGFW_ONBOX_ACL advanced deny ip any any rule-id 1 router bgp 65510 bgp log-neighbor-changes bgp router-id vrf autoassign address-family ipv4 unicast neighbor 169.254.10.1 remote-as 65511 neighbor 169.254.10.1 transport path-mtu-discovery disable neighbor 169.254.10.1 ativate rede 192.168.50.0 no autossummary sem sincronização exit-address-family rota externa 0.0.0.0 0.0.0.0 192.168.10.3 1 crypto ipsec ikev2 ipsec-proposal AES256_SHA256 protocol esp encryption aes-256 aes protocol esp integrity sha-256 sha-1 crypto ipsec profile ipsec_profile|e4084d322d set ikev2 ipsec-proposal AES256_SHA256 set security-association lifetime kilobytes 4608000 set security-association lifetime seconds 28800 crypto ipsec security-association pmtu-aging infinito crypto ikev2 policy 1 encryption aes-256 aes integridade sha256 sha grupo 14 prf sha256 sha segundos de vida útil 86400 crypto ikev2 policy 20 encryption aes-256 aes-192 aes integridade sha512 sha384 sha256 sha grupo 21 20 16 15 14 prf sha512 sha384 sha256 sha segundos de vida útil 86400 crypto ikev2 enable outside política de grupo |s2sGP|192.168.30.1 internal política de grupo |s2sGP|atributos de 192.168.30.1 vpn-tunnel-protocol ikev2 tunnel-group 192.168.30.1 type ipsec-l2l tunnel-group 192.168.30.1 general-attributes default-group-policy |s2sGP|192.168.30.1 tunnel-group 192.168.30.1 ipsec-attributes ***** de chave pré-compartilhada de autenticação remota ikev2 ikev2 local-authentication pre-shared-key ***** |

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Etapa 1. Navegue para o CLI de cada FTD através do console ou do SSH para verificar o status da VPN da fase 1 e da fase 2 através dos comandos show crypto ikev2 sa e show crypto ipsec sa.

| FTD do Site1 | FTD do Site2 |

| ftdv742# show crypto ikev2 sa SAs IKEv2: Session-id:134, Status:UP-ATIVE, contagem IKE:1, contagem FILHO:1 Função de Status FVRF/IVRF Remoto Local de Tunnel-id 563984431 192.168.30.1/500 192.168.10.1/500 RESPONDENTE PRONTO Global/Global Codificação: AES-CBC, tamanho da chave: 256, Hash: SHA256, DH Grp: 14, Sinal de autenticação: PSK, Verificação de autenticação: PSK Vida/Tempo Ativo: 86400/5.145 s SA filho: seletor local 0.0.0.0/0 - 255.255.255.255/65535 seletor remoto 0.0.0.0/0 - 255.255.255.255/65535 ESP spi in/out: 0xf0c4239d/0xb7b5b38b |

ftdv742# show crypto ikev2 sa SAs IKEv2: Session-id:13, Status:UP-ATIVE, contagem de IKE:1, contagem de FILHO:1 Função de Status FVRF/IVRF Remoto Local de Tunnel-id |

| ftdv742# show crypto ipsec sa interface: demovti VRF protegido (IVRF): global #pkts encaps: 5720, #pkts criptografar: 5720, resumo #pkts: 5720 ponto final de criptografia local: 192.168.30.1/500, ponto final de criptografia remoto: 192.168.10.1/500 sas esp de entrada: |

ftdv742# show crypto ipsec sa interface: demovti25 VRF protegido (IVRF): global #pkts encaps: 5721, #pkts criptografar: 5721, resumo #pkts: 5721 ponto final de criptografia local: 192.168.10.1/500, ponto final de criptografia remoto: 192.168.30.1/500 sas esp de entrada: |

Etapa 2. Navegue para o CLI de cada FTD através do console ou SSH para verificar o status do BGP usando os comandos show bgp neighbors e show route bgp.

| FTD do Site1 | FTD do Site2 |

| ftdv742# show bgp neighbors O vizinho BGP é 169.254.10.2, vrf single_vf, AS 65510 remoto, link externo Entrada de saída O rastreamento de endereço está ativado, o RIB tem uma rota para 169.254.10.2 |

ftdv742# show bgp neighbors O vizinho BGP é 169.254.10.1, vrf single_vf, AS 65511 remoto, link externo Entrada de saída O rastreamento de endereço está ativado, o RIB tem uma rota para 169.254.10.1 |

| ftdv742# show route bgp Códigos: L - local, C - conectado, S - estático, R - RIP, M - móvel, B - BGP B 192.168.50.0 255.255.255.0 [20/0] via 169.254.10.2, 1d20h |

ftdv742# show route bgp Códigos: L - local, C - conectado, S - estático, R - RIP, M - móvel, B - BGP B 192.168.70.0 255.255.255.0 [20/0] via 169.254.10.1, 1d20h |

Etapa 3. Cliente Site1 e Cliente Site2 efetuam ping entre si com êxito.

Cliente Site1:

Site1_Client#ping 192.168.50.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.50.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 31/56/90 ms

Cliente Site2:

Site2_Client#ping 192.168.70.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.70.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 12/39/71 ms

Troubleshooting

Esta seção disponibiliza informações para a solução de problemas de configuração.

Você pode usar esses comandos de depuração para solucionar problemas da seção VPN.

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

debug vti 255

Você pode usar esses comandos de depuração para solucionar problemas da seção BGP.

ftdv742# debug ip bgp ?

A.B.C.D BGP neighbor address

all All address families

events BGP events

import BGP path import across topologies, VRFs or AFs in BGP Inbound information

ipv4 Address family

ipv6 Address family

keepalives BGP keepalives

out BGP Outbound information

range BGP dynamic range

rib-filter Next hop route watch filter events

updates BGP updates

vpnv4 Address family

vpnv6 Address family

vrf VRF scope

<cr>

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

21-Oct-2024 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Mark NiLíder técnico da Cisco

- Chao FengLíder técnico da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback