Introdução

Este documento descreve as etapas para exportar dados de métricas de serviço do Secure Malware Analytics Appliance para o Prometheus Monitoring Software.

Contribuição dos engenheiros do Cisco TAC.

Pré-requisitos

A Cisco recomenda que você tenha conhecimento do Secure Malware Analytics Appliance e do software Prometheus.

Requisitos

- Secure Malware Analytics Appliance (versão 2.13 em diante)

- Licença de software Prometheus

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Informações de Apoio

TO sistema de monitoramento baseado em pesquisa Riemann/Elastic executado no dispositivo é substituído pelo monitoramento baseado em Prometheus do Secure Malware Analytics Appliance versão 2.13 em diante.

Observação: o principal objetivo dessa integração é monitorar as estatísticas do seu Secure Malware Analytics Appliance usando o software Prometheus Monitoring System. Isso inclui uma interface, estatísticas de tráfego, etc.

Configurar

Etapa 1. Faça login no Secure Malware Analytics Appliance, navegue para Operations > Metrics para encontrar a chave da API e a senha de autenticação básica.

Etapa 2. Instale o software Prometheus Server: https://prometheus.io/download/

Etapa 3. Crie um arquivo .yml, ele deve ser chamado prometheus.yml e deve ter estes detalhes:

scrape_configs:

- job_name: 'metrics'

bearer_token_file: 'token.jwt'

scheme: https

file_sd_configs:

- files:

- 'targets.json'

relabel_configs:

- source_labels: [__address__]

regex: '[^/]+(/.*)' # capture '/...' part

target_label: __metrics_path__ # change metrics path

- source_labels: [__address__]

regex: '([^/]+)/.*' # capture host:port

target_label: __address__ # change target

Etapa 4. Execute o comando CLI para gerar um token JWT para autenticação, conforme especificado no arquivo de configuração acima:

curl -k -s -XPOST -d 'user=threatgrid&password=<TGA Password>&method=password' "https://_opadmin IP_:443/auth?method=password" | tee token.jwt

Etapa 5. Execute este comando para verificar o campo Data de vencimento do token (Validade de 1 hora).

awk -F. '{print $2}' token.jwt | base64 --decode 2>/dev/null | sed -e 's;\([^}]\)$;\1};' | jq .

Exemplo de saída de comando abaixo:

{

"user": "threatgrid",

"pw_method": "password",

"addr": "

",

"exp": 1604098219,

"iat": 1604094619,

"iss": "

",

"nbf": 1604094619

}

Nota: A hora é exibida no formato Época.

Etapa 6. Receba a configuração de serviços, depois de fazer login na interface opadmin, insira esta linha da interface do usuário:

https://_opadmin IP_/metrics/v1/config

Passo 7. Após reiniciar o serviço Prometheus, a configuração é ativada.

Etapa 8. Acesse a página Prometheus:

http://localhost:9090/graph

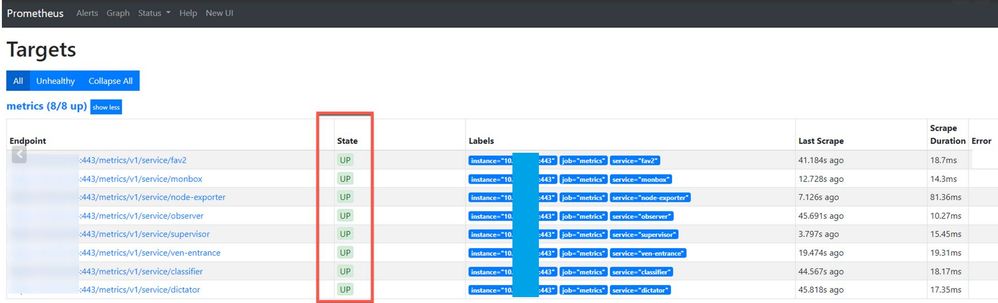

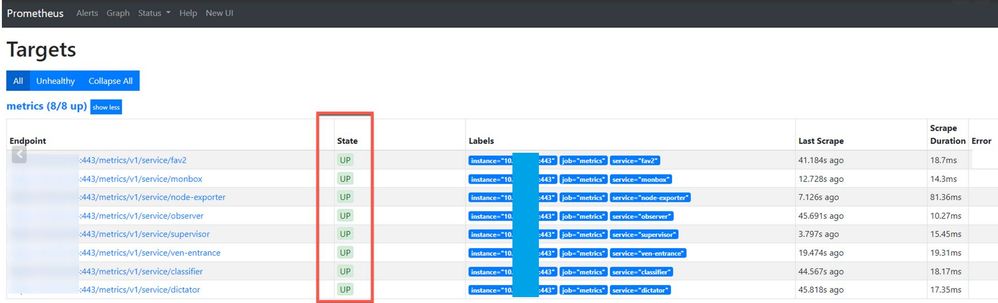

Você pode ver os serviços do Secure Malware Analytics Appliance no estado "UP" , como mostrado na imagem.

Verificar

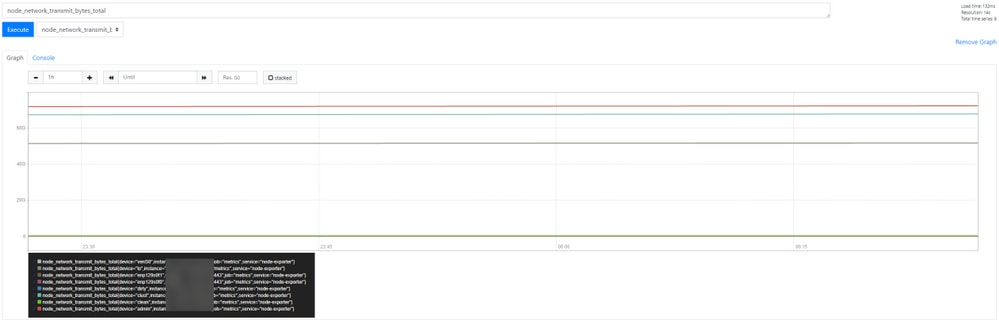

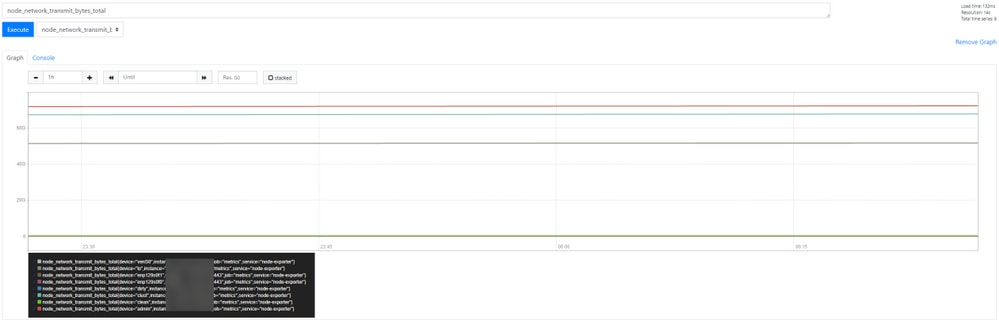

Você pode ver que os dados são recebidos dos dispositivos Secure Malware Analytics, revisar as métricas em base em seus próprios requisitos, como mostrado na imagem.

Observação: esse recurso funciona apenas para coletar dados específicos. O gerenciamento do fluxo de dados é de responsabilidade do servidor Prometheus.

Não há solução de problemas suportada do Cisco TAC, você pode contatar o suporte de terceiros para suporte de recursos adicionais.

Feedback

Feedback