Configurar feeds de resposta a ameaças do SecureX para bloquear URL no Firepower

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como criar inteligência de ameaças a partir de URLs e IPs encontrados durante investigações de Resposta a ameaças a serem consumidos pelo Firepower.

Informações de Apoio

O Cisco Threat Response é uma ferramenta poderosa capaz de investigar ameaças em todo o ambiente graças às informações de vários módulos. Cada módulo fornece as informações geradas por produtos de segurança como Firepower, Secure Endpoint, Umbrella e outros fornecedores. Essas investigações podem não apenas ajudar a revelar se existe uma ameaça no sistema, mas também a gerar informações importantes sobre ameaças, que podem ser fornecidas de volta ao produto de segurança para aumentar a segurança no ambiente.

Alguns termos importantes usados pelo SecureX Threat Response:

- Indicador é uma coleção de observáveis que estão logicamente relacionados com os operadores AND e OR. Existem Indicadores complexos que combinam múltiplos observáveis, além disso, há também indicadores simples que são feitos de apenas um observável.

- Observável é uma variável que pode ser um IP, Domínio, URL ou um sha256.

- Os julgamentos são criados pelo usuário e usados para vincular um item observável a uma disposição por um período de tempo específico.

- Os feeds são criados para compartilhar a inteligência de ameaças gerada pela investigação do SecureX Threat Response com outros produtos de segurança, como firewalls e filtros de conteúdo de e-mail, como Firepower e ESA.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- SecureX CTR (Cisco Threat Response).

- TID do Firepower ( Threat Intelligence Diretor ).

- Configuração das Políticas de controle de acesso do Firepower.

Este documento usa o TID do Firepower para aplicar a inteligência de ameaças gerada no SecureX Threat Response. Os requisitos para utilizar o TID na instalação do CVP, tal como para o CVP versão 7.3, são os seguintes:

-

Versão 6.2.2 ou posterior.

-

configurada com um mínimo de 15 GB de memória.

-

configurado com o acesso à API REST habilitado. Consulte Habilitar acesso à API REST no Guia de administração do Cisco Secure Firewall Management Center .

- Você pode usar o FTD como um elemento do diretor de inteligência de ameaças se o dispositivo estiver na versão 6.2.2 ou superior.

Observação: este documento considera que o Threat Intelligence Diretor já está ativo no sistema. Para obter mais informações sobre a configuração inicial do TID e solução de problemas, verifique os links disponíveis na seção Informações Relacionadas.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Painel SecureX Cisco Threat Response

- FMC (Firewall Management Center) versão 7.3

- FTD (Firewall Threat Response) versão 7.2

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Criar feed de resposta a ameaças SecureX

O SecureX Threat Response permite iniciar uma investigação no ambiente com uma entrada observável. O mecanismo de Resposta a Ameaças consulta os módulos para procurar qualquer atividade relacionada ao observável. A investigação retorna qualquer correspondência encontrada pelos módulos. Essas informações podem incluir IPs, domínios, URLs, e-mails ou arquivos. As próximas etapas criam um feed para consumir informações com outros produtos de segurança.

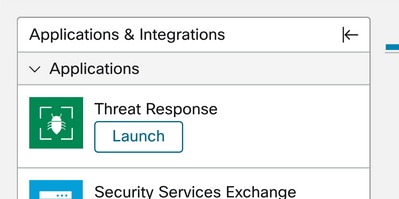

Etapa 1 Efetue login no painel do SecureX e clique no botão Launch (Iniciar) para obter o Threat Response Module (Módulo de resposta a ameaças). Isso abre a página Resposta a ameaças em uma nova janela:

|

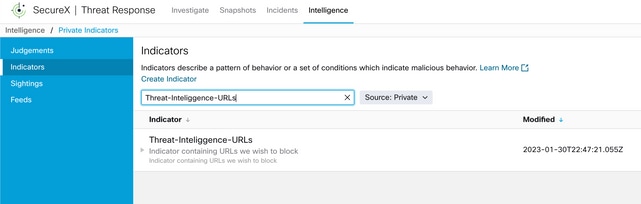

Etapa 2 Na página Resposta a ameaças, clique em Inteligência > Indicadores e altere a lista suspensa de Origem de Pública para Privada. Isso deve permitir que você clique no link Criar Indicador. Uma vez dentro do assistente criador de indicador escolher qualquer título significativo e descrição para o seu Indicador, depois que marcar a caixa de verificação URL Watchlist. Neste momento você pode salvar o indicador, nenhuma informação adicional é necessária, no entanto, você pode optar por configurar o resto das opções disponíveis.

|

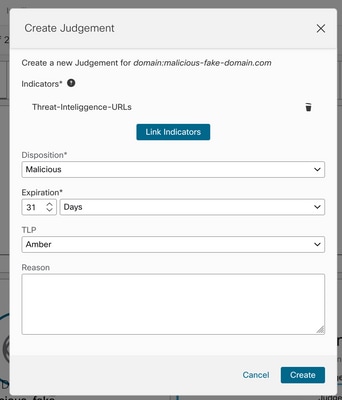

Etapa 3 Navegue até a guia Investigar e cole qualquer item de observação que você gostaria de investigar na caixa de investigação. Para fins demonstrativos, o URL falso https://malicious-fake-domain.com foi usado para este exemplo de configuração. Clique em Investigar e aguarde a conclusão da investigação. Como esperado, a disposição da URL fictícia é desconhecida. Continue clicando com o botão direito do mouse na seta do lado de Baixo para expandir o menu contextual e clique em Criar julgamento.

|

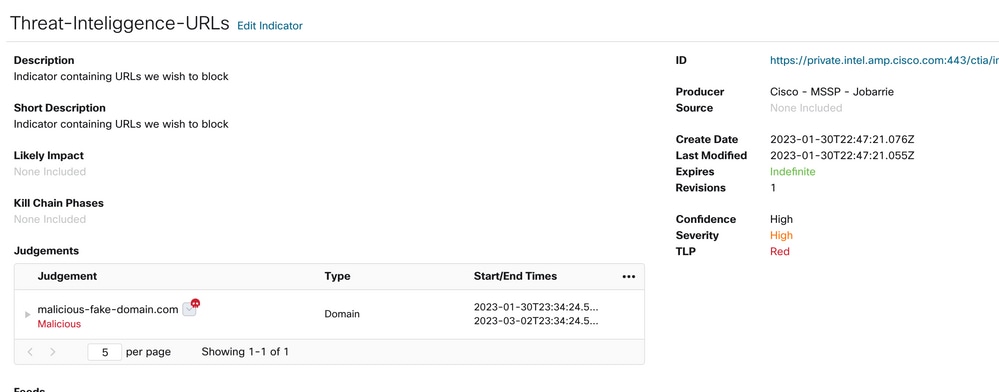

Etapa 4 Clique em Link Indicators e selecione o indicador na etapa 2. Selecione o descarte como Mal-intencionado e escolha o Dia de expiração conforme considerar apropriado. Finalmente, clique no botão Create. O URL deve estar visível agora em Intelligence > Indicators > View Full Indicator.

|

|

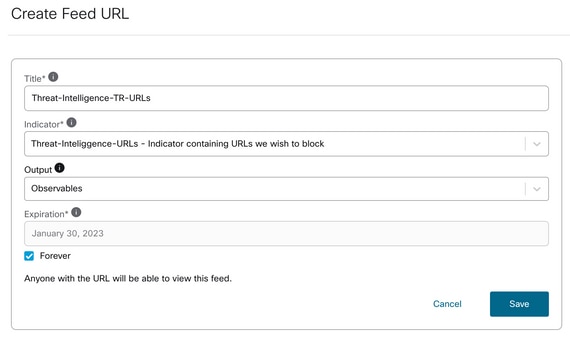

Etapa 5 Navegue até Intelligence > Feeds e clique em Create Feed URL (Criar URL do feed). Preencha o campo Título e selecione o Indicador criado na Etapa 2. Certifique-se de deixar a lista suspensa Saída como observáveis e clique em Salvar.

|

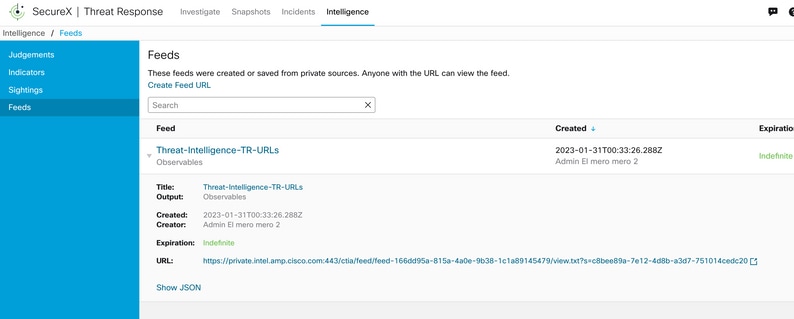

Etapa 6 Verifique se o feed foi criado em Inteligência > Feeds e clique em para expandir os detalhes do feed. Clique no URL para visualizar se os URLs esperados estão listados no feed.

|

Configurar o FMC Threat Intelligence Diretor para consumir o feed de resposta a ameaças

Etapa 1 Faça login no painel do FMC e navegue até Integração > Inteligência > Fontes. Clique no sinal de mais para adicionar uma nova Origem.

Etapa 2 Crie a nova origem com estas configurações:

- Entrega > Selecionar URL

- 'Tipo' > 'Selecionar arquivo simples'

- Conteúdo > Selecionar URL

- Url > Cole o URL da seção "Create SecureX Threat Response Feed" (Criar feed de resposta a ameaças SecureX) etapa 5.

- Nome > Escolha qualquer nome que achar adequado

- Ação > Selecionar bloco

- Atualizar a cada > Selecione 30 min (para obter atualizações rápidas do feed Threat Intelligence)

Click Save.

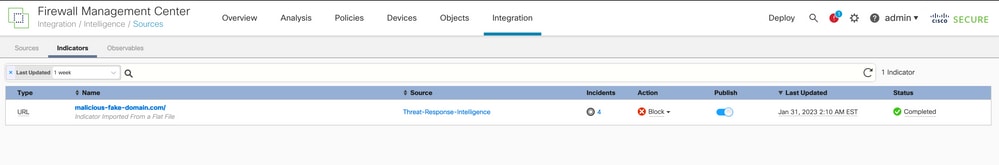

Etapa 3 Em Indicadores e Observáveis, verifique se o domínio está listado:

|

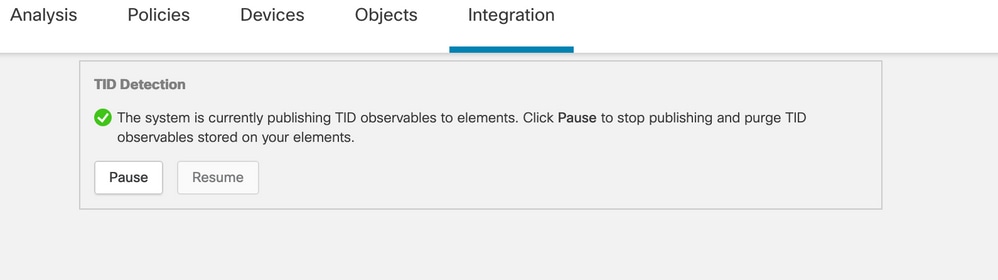

Etapa 4 Certifique-se de que o Threat Intelligence Diretor esteja Ativo e mantenha os elementos atualizados ( dispositivos FTDs ). Navegue até Integrações > Inteligência > Elementos:

|

Verificar

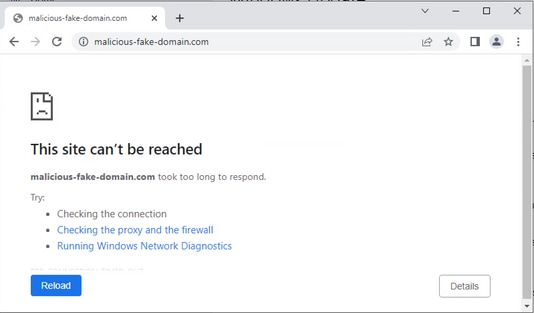

Após a conclusão da configuração, o endpoint tenta se conectar à URL https://malicious-fake-domain[.]com que está hospedada na zona externa, mas as conexões falham conforme esperado.

|

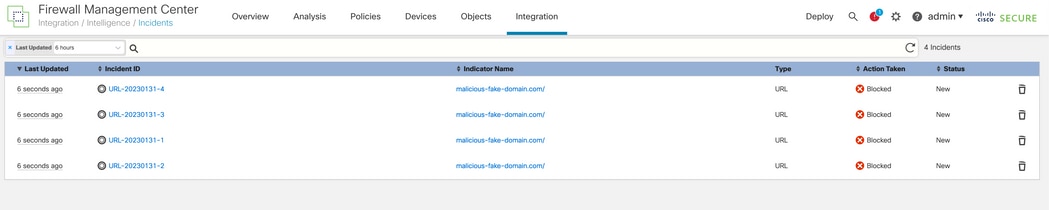

Para verificar se a falha de conexão ocorre devido ao feed Threat Intelligence, navegue para Integrations > Intelligence > Incident. Os eventos bloqueados devem ser listados nesta página.

|

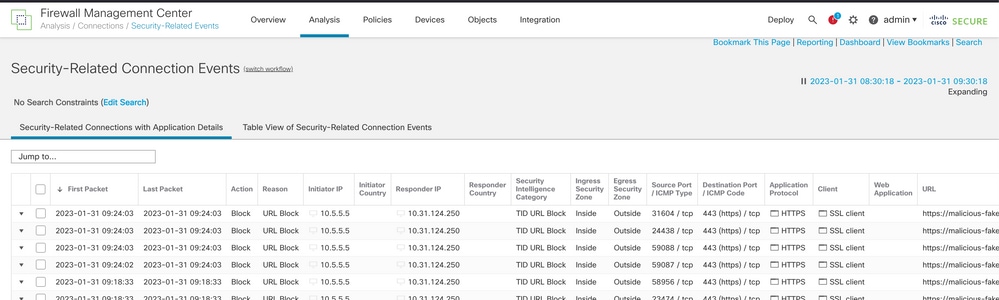

Você pode verificar esses eventos de bloqueio em Analysis > Connections > Security-Related Events:

|

Uma captura LINA de FTD permite ver o tráfego do endpoint para o URL mal-intencionado através da verificação múltipla. Observe que a verificação da Fase 6 do Mecanismo de Snort retorna um resultado de queda, já que o recurso de Inteligência de ameaças usa o mecanismo de snort para detecção avançada de tráfego. Esteja ciente de que o mecanismo Snort precisa permitir o primeiro par de pacotes para analisar e entender a natureza da conexão para disparar corretamente uma detecção. Consulte a seção Informações Relacionadas para obter mais informações sobre capturas LINA FTD.

7: 18:28:46.965449 0050.56b3.fd77 0050.56b3.de22 0x0800 Length: 571

10.5.5.5.63666 > 10.31.124.250.443: P [tcp sum ok] 2993282128:2993282645(517) ack 2622728404 win 1024 (DF) (ttl 128, id 2336)

Phase: 1

Type: CAPTURE

Subtype:

Result: ALLOW

Elapsed time: 1926 ns

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x14745cf3b800, priority=13, domain=capture, deny=false

hits=553, user_data=0x14745cf4b800, cs_id=0x0, l3_type=0x0

src mac=0000.0000.0000, mask=0000.0000.0000

dst mac=0000.0000.0000, mask=0000.0000.0000

input_ifc=Inside, output_ifc=any

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 1926 ns

Config:

Implicit Rule

Additional Information:

Forward Flow based lookup yields rule:

in id=0x14745c5c5c80, priority=1, domain=permit, deny=false

hits=7098895, user_data=0x0, cs_id=0x0, l3_type=0x8

src mac=0000.0000.0000, mask=0000.0000.0000

dst mac=0000.0000.0000, mask=0100.0000.0000

input_ifc=Inside, output_ifc=any

Phase: 3

Type: FLOW-LOOKUP

Subtype:

Result: ALLOW

Elapsed time: 3852 ns

Config:

Additional Information:

Found flow with id 67047, using existing flow

Module information for forward flow ...

snp_fp_inspect_ip_options

snp_fp_tcp_normalizer

snp_fp_tcp_proxy

snp_fp_snort

snp_fp_tcp_proxy

snp_fp_translate

snp_fp_tcp_normalizer

snp_fp_adjacency

snp_fp_fragment

snp_ifc_stat

Module information for reverse flow ...

snp_fp_inspect_ip_options

snp_fp_tcp_normalizer

snp_fp_translate

snp_fp_tcp_proxy

snp_fp_snort

snp_fp_tcp_proxy

snp_fp_tcp_normalizer

snp_fp_adjacency

snp_fp_fragment

snp_ifc_stat

Phase: 4

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 31244 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 5

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 655704 ns

Config:

Additional Information:

service: HTTPS(1122), client: SSL client(1296), payload: (0), misc: (0)

Phase: 6

Type: SNORT

Subtype: SI-URL

Result: DROP

Elapsed time: 119238 ns

Config:

URL list id 1074790412

Additional Information:

Matched urlmalicious-fake-domain.com, action Block

Result:

input-interface: Inside(vrfid:0)

input-status: up

input-line-status: up

Action: drop

Time Taken: 813890 ns

Drop-reason: (si) Blocked or blacklisted by the SI preprocessor, Drop-location: frame 0x000056171ff3c0b0 flow (NA)/NA

Troubleshoot

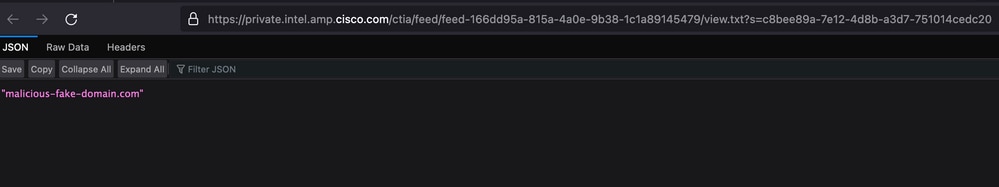

- Para garantir que o Threat Response mantenha o feed atualizado com as informações corretas, você pode navegar no navegador até a URL do feed e ver os itens de observação compartilhados.

|

- Para solucionar problemas do FMC Threat Intelligence Diretor, consulte o link em Informações relacionadas.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

31-Jan-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Abraham BarrientosEngenheiro de consultoria técnica da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback