Introdução

Este documento descreve como configurar o AnyConnect com autenticação Radius no Cisco Security Manager (CSM).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- CSM 4.23

- Configuração do AnyConnect

- protocolo SSL

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- CSM 4.23

- ASA 5515

- AnyConnect 4 10 6090

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configuração

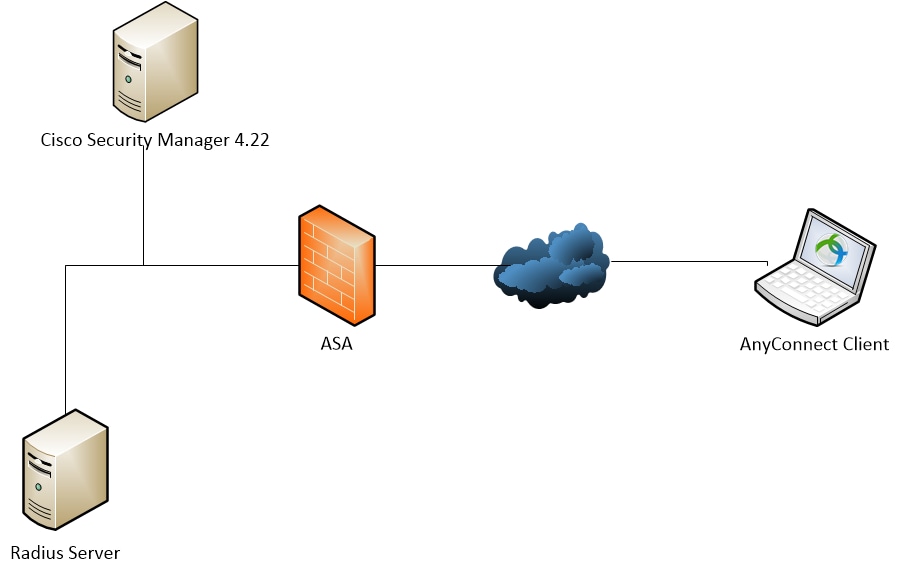

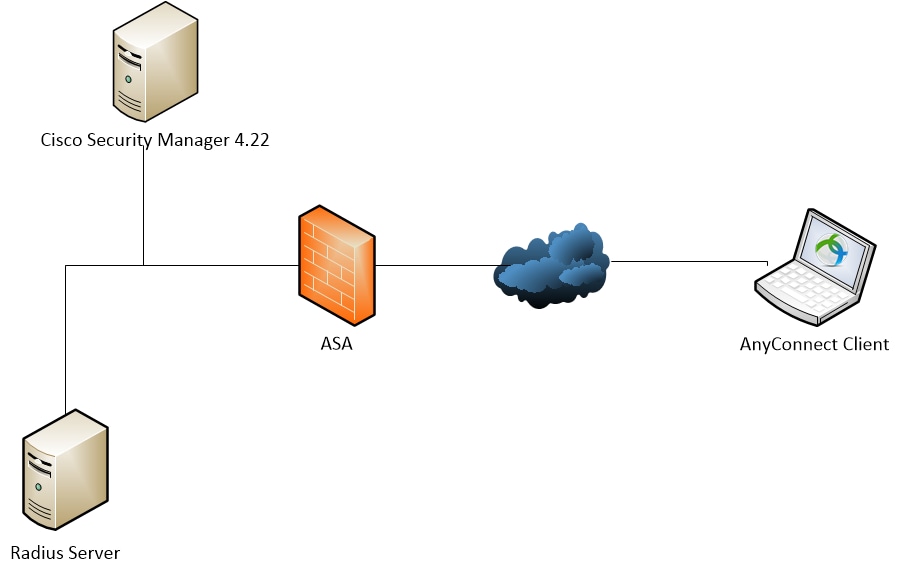

Diagrama de Rede

Diagrama de Rede

Diagrama de Rede

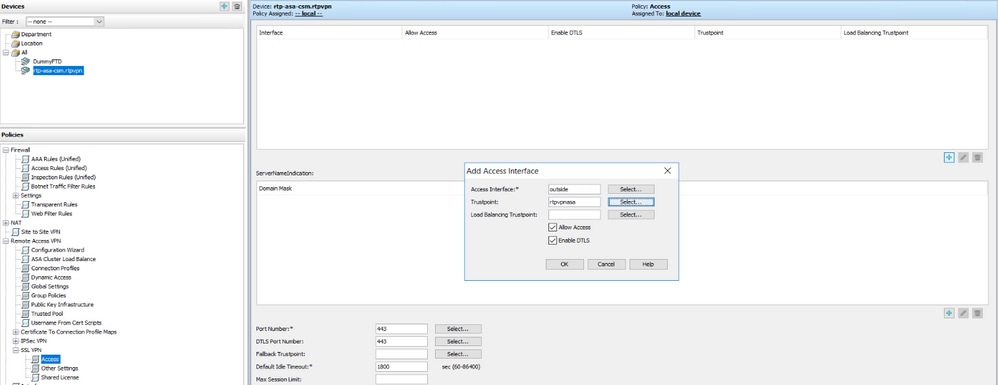

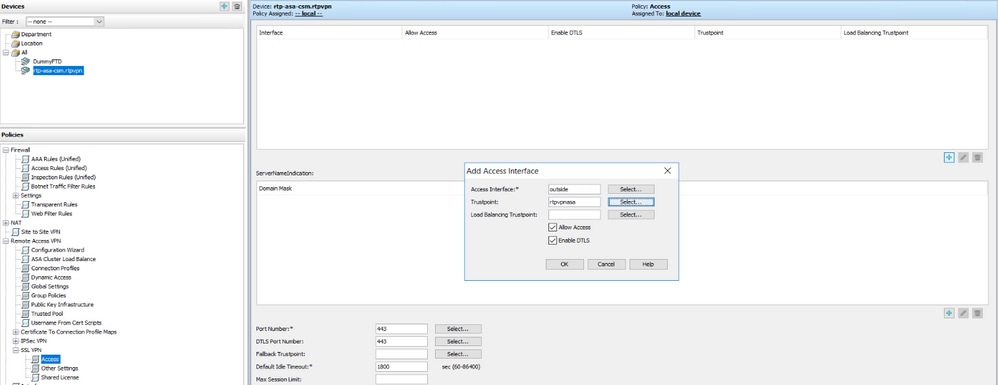

Etapa 1. Configurar o acesso SSLVPN

Navegue até Policies > SSL VPN > Access:

Configuração SSL de CSM

Configuração SSL de CSM

Após configurar a Interface de Acesso, certifique-se de clicar em Salvar:

Botão Salvar

Botão Salvar

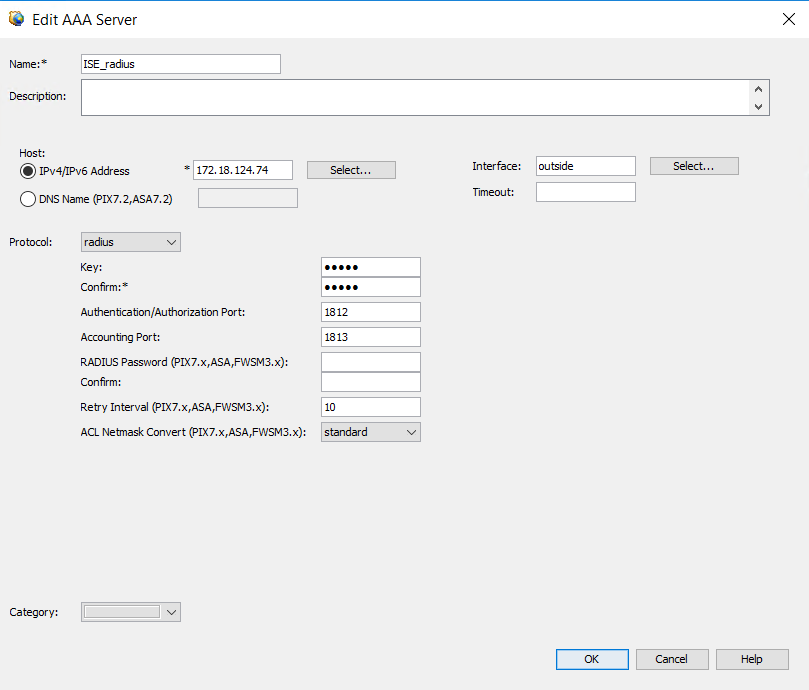

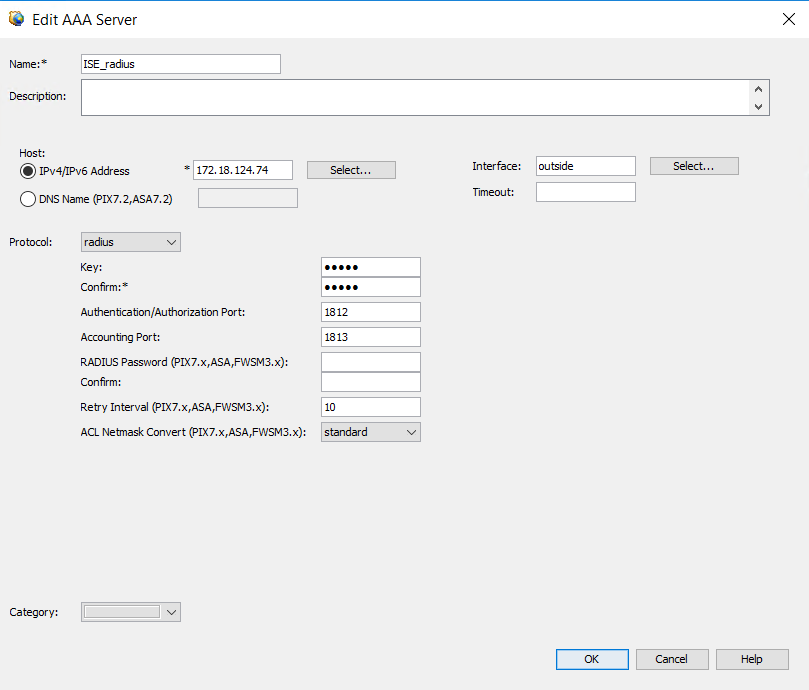

Etapa 2. Configurar o servidor de autenticação

Navegue até Policy Object Manager > All Object Types > AAA Servers > Add Botão Adicionar.

Botão Adicionar.

Configure o IP do servidor, a interface de origem, o protocolo e a chave:

Configuração do servidor AAA

Configuração do servidor AAA

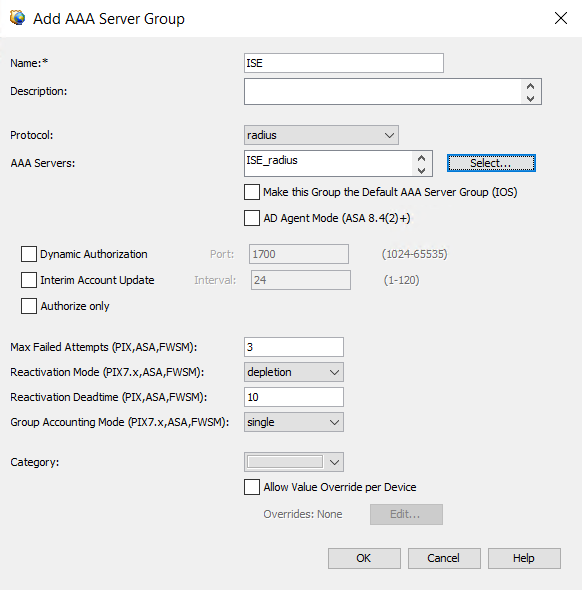

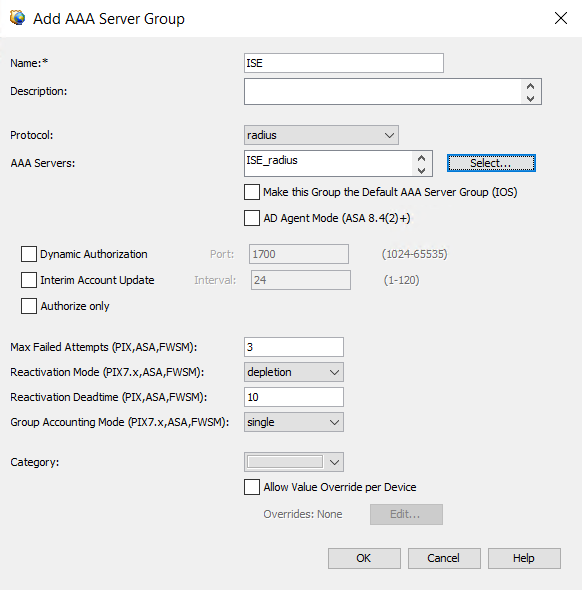

Agora adicione o servidor AAA, AAA Server Groups > Add  Botão Adicionar.

Botão Adicionar.

Configuração do grupo de servidores AAA

Configuração do grupo de servidores AAA

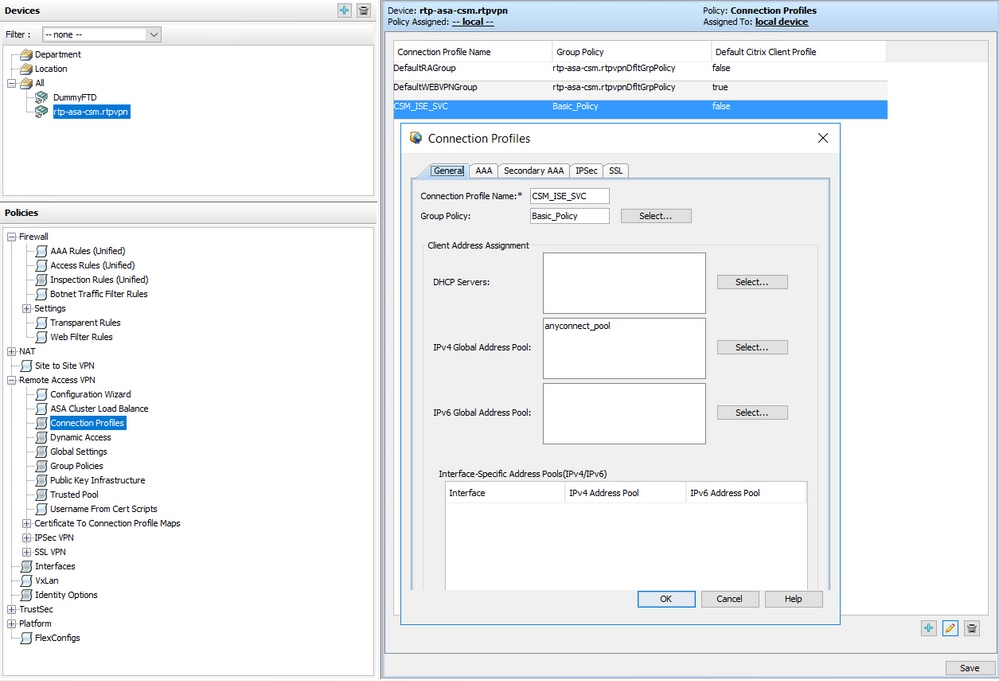

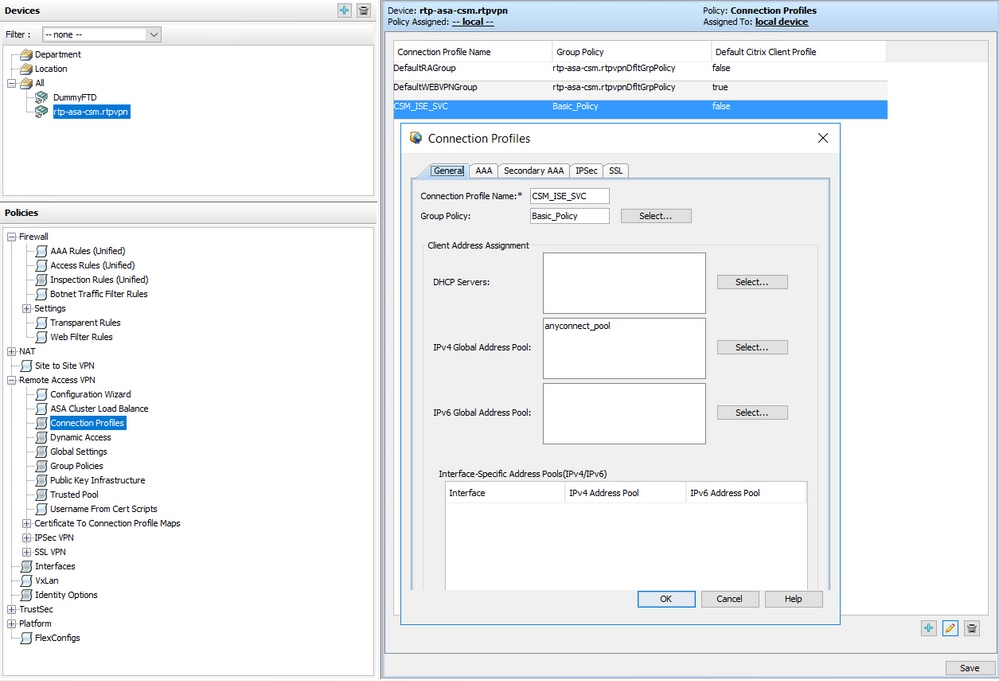

Etapa 3. Configurar o perfil de conexão

Navegue até Policies > Connection Profiles > Add Botão Adicionar.

Botão Adicionar.

Aqui, você deve configurar o IPv4 Global Address Pool (AnyConnect pool),Group PolicyAAA,e Group Alias/URL:

Configuração do Perfil de Conexão

Configuração do Perfil de Conexão

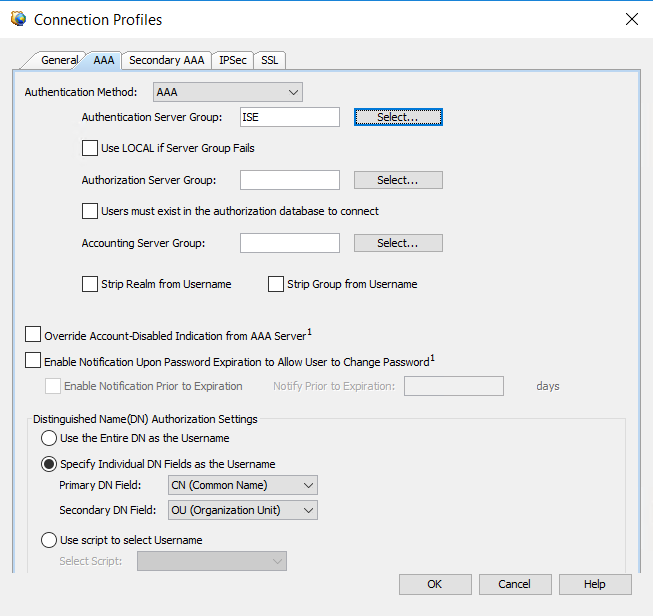

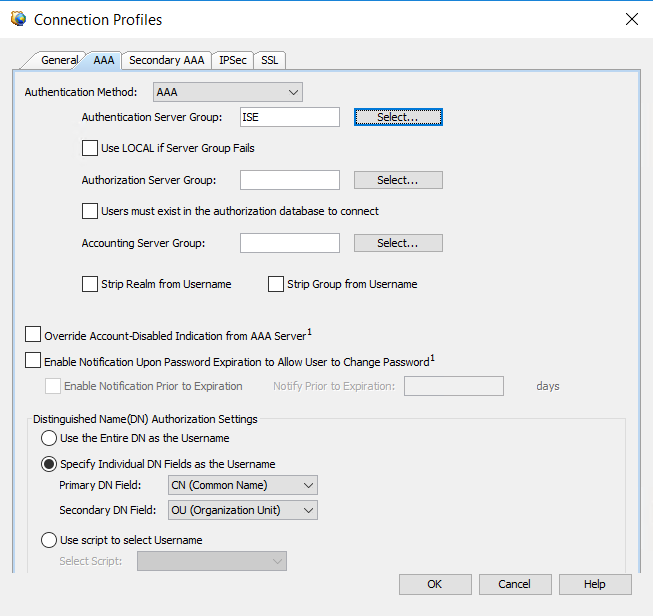

Para escolher o servidor AAA, clique na guia AAA e escolha o servidor criado na Etapa 2.:

Configuração AAA do Perfil de Conexão

Configuração AAA do Perfil de Conexão

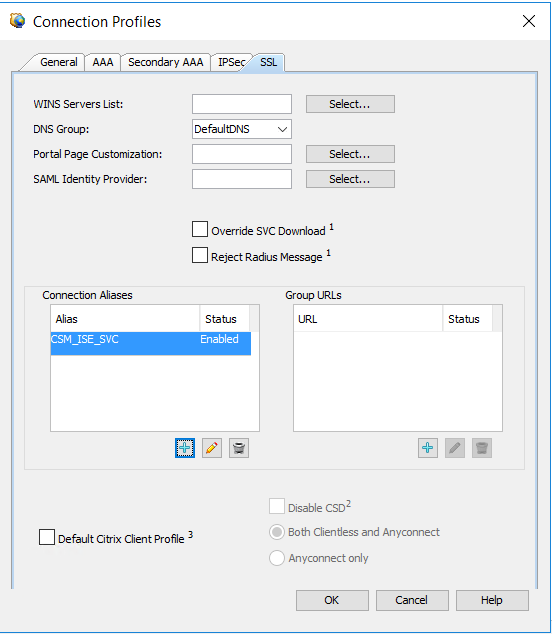

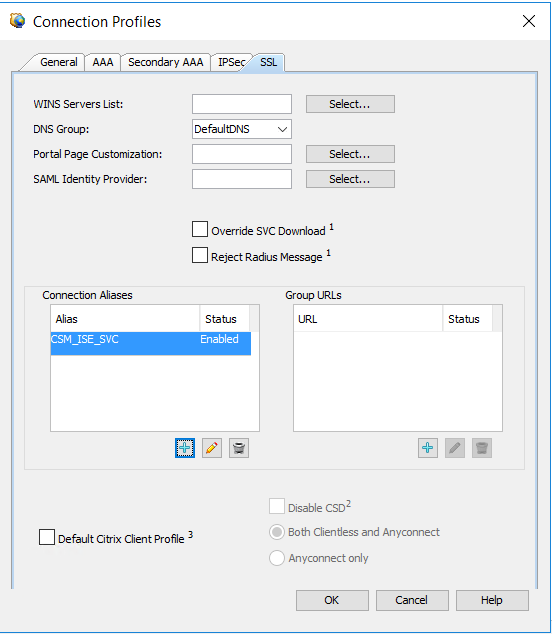

Para configurar uma URL de grupo/alias de grupo, DNS ou servidor WINS no perfil de conexão, clique na guia SSL:

Configuração SSL do Perfil de Conexão

Configuração SSL do Perfil de Conexão

Etapa 4. Implantar

Clique no ícone de implantação Botão Implantar.

Botão Implantar.

Verificar

Esta seção fornece informações que você pode usar para verificar sua configuração.

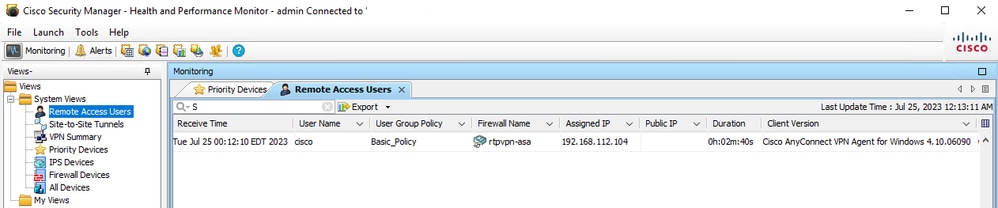

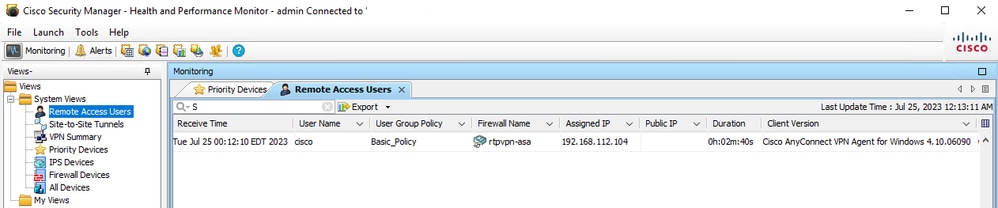

Através do CSM:

Navegue atéHealth and Performance Monitor > Tools > Device Selector > Select the ASA > Next > Select Remote Access Users.

Monitor HPM

Monitor HPM

Observação: o usuário da VPN aparece com base no temporizador de atualização do HPM.

Através do CLI:

ASA#show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 23719

Assigned IP : 192.168.10.1 Public IP : 209.165.201.25

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15856 Bytes Rx : 3545

Group Policy : Basic_Policy Tunnel Group : CSM_ISE_SVC

Login Time : 02:29:42 UTC Tue Jul 25 2023

Duration : 0h:01m:16s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0e26864905ca700064bf3396

Security Grp : none

Troubleshooting

Para verificar possíveis falhas durante a autenticação LDAP ou o estabelecimento do anyconnect, você pode executar estes comandos na CLI:

debug radius all

debug webvpn anyconnect 255

Feedback

Feedback