Integração de TACACS CSM com ISE

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve o procedimento para integrar o Cisco Security Manager (CSM) ao Identity Services Engine (ISE) para autenticação de usuários administradores com o TACACS+ Protocol.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco Security Manager (CSM).

- Identity Services Engine (ISE).

- Protocolo TACACS.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- CSM Server versão 4.22

- ISE versão 3.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Por padrão, o Cisco Security Manager (CSM) usa um modo de Autenticação chamado CiscoWorks para autenticar e autorizar usuários localmente, a fim de ter um método de autenticação centralizado, você pode usar o Cisco Identity Service Engine através do protocolo TACACS.

Configurar

Diagrama de Rede

Procedimento de autenticação

Etapa 1. Faça login no aplicativo CSM com as credenciais do Usuário Admin.

Etapa 2. O processo de autenticação dispara e o ISE valida as credenciais localmente ou através do Ative Diretory.

Etapa 3. Quando a autenticação for bem-sucedida, o ISE envia um pacote de permissão para autorizar o acesso ao CSM.

Etapa 4. O CSM mapeia o nome de usuário com a atribuição de função de usuário local.

Etapa 5. O ISE mostra um registro ao vivo de autenticação bem-sucedido.

Configuração do ISE

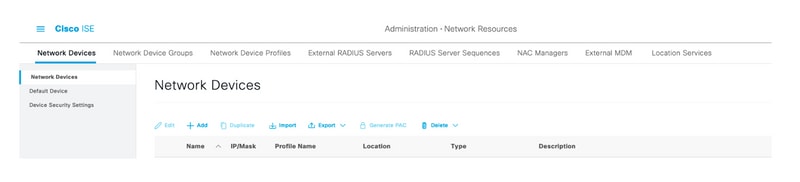

Etapa 1. Selecione o ícone de três linhas localizado no canto superior esquerdo e navegue até Administration > Network Resources > Network Devices (Administração > Recursos de rede > Dispositivos de rede).

localizado no canto superior esquerdo e navegue até Administration > Network Resources > Network Devices (Administração > Recursos de rede > Dispositivos de rede).

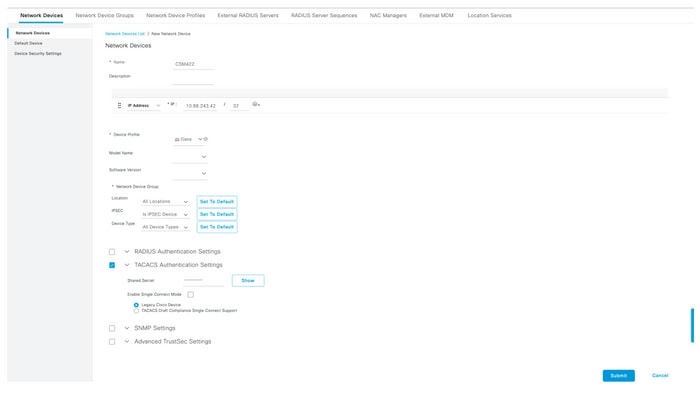

Etapa 2. Selecione o botão +Adicionar e insira os valores corretos para Network Access Device Name (Nome do dispositivo de acesso à rede) e IP Address (Endereço IP), verifique a caixa de seleção TACACS Authentication Settings (Configurações de autenticação TACACS) e defina um segredo compartilhado. Selecione o botão Enviar.

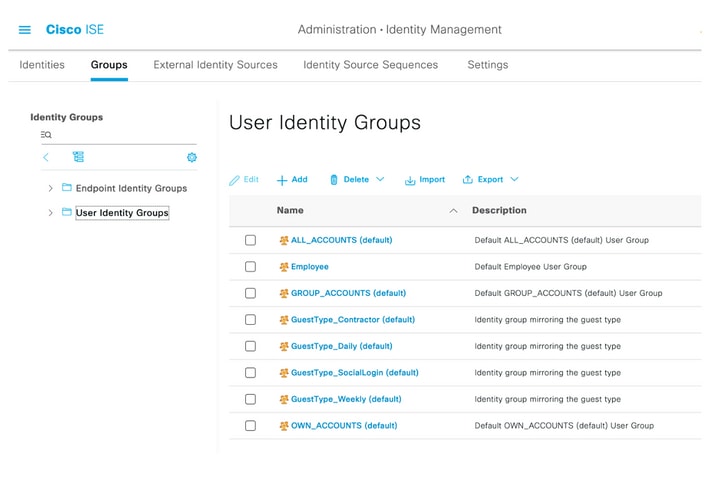

Etapa 3. Selecione o ícone de três linhas localizado no canto superior esquerdo e navegue até Administration > Identity Management > Groups.

localizado no canto superior esquerdo e navegue até Administration > Identity Management > Groups.

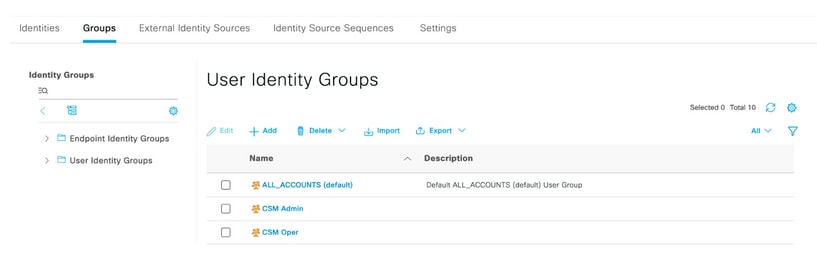

Etapa 4. Navegue até a pasta Grupos de Identidades do Usuário e selecione o botão +Adicionar. Defina um nome e selecione o botão Enviar.

Note: Este exemplo cria grupos Admin CSM e Oper Identity CSM. Você pode repetir a Etapa 4 para cada tipo de usuário administrativo no CSM

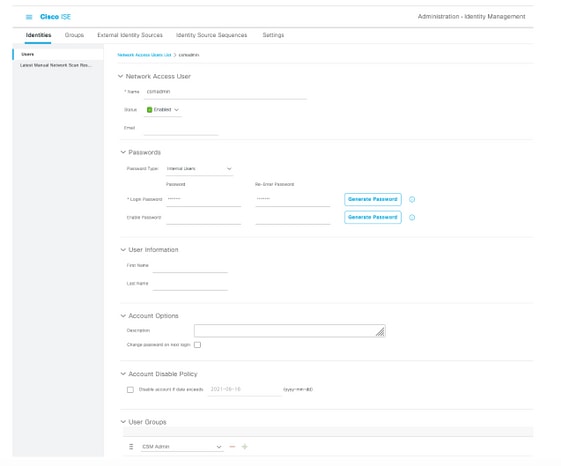

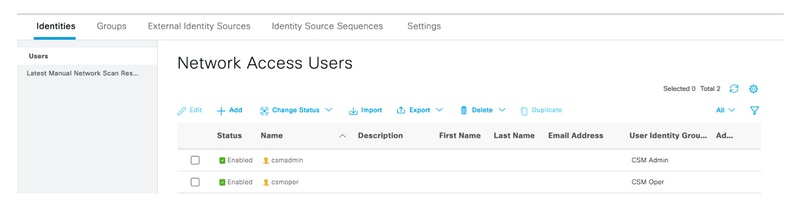

Etapa 5. Selecione o ícone de três linhas e navegue até Administration > Identity Management >Identities. Selecione o botão +Adicionar, defina o nome de usuário e a senha e selecione o grupo ao qual o usuário pertence. Neste exemplo, cria os usuários csmadmin e csmoper e atribuídos ao CSM Admin e ao CSM Oper group respectivamente.

e navegue até Administration > Identity Management >Identities. Selecione o botão +Adicionar, defina o nome de usuário e a senha e selecione o grupo ao qual o usuário pertence. Neste exemplo, cria os usuários csmadmin e csmoper e atribuídos ao CSM Admin e ao CSM Oper group respectivamente.

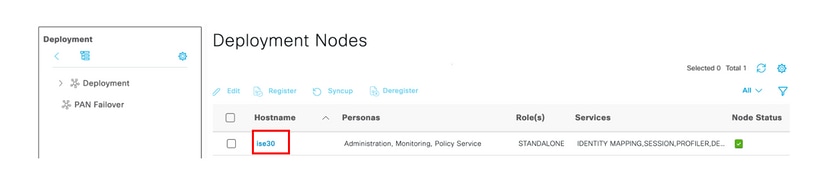

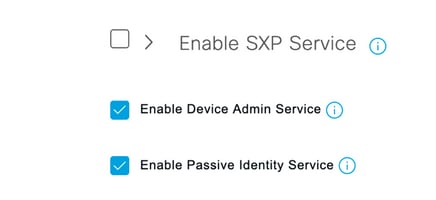

Etapa 6. Selecionar e navegue até Administration > System > Deployment (Administração > Sistema > Implantação). Selecione o nó do nome de host e ative o Device Admin Service

e navegue até Administration > System > Deployment (Administração > Sistema > Implantação). Selecione o nó do nome de host e ative o Device Admin Service

Note: Em caso de implantação distribuída, selecione o nó PSN que lida com solicitações TACACS

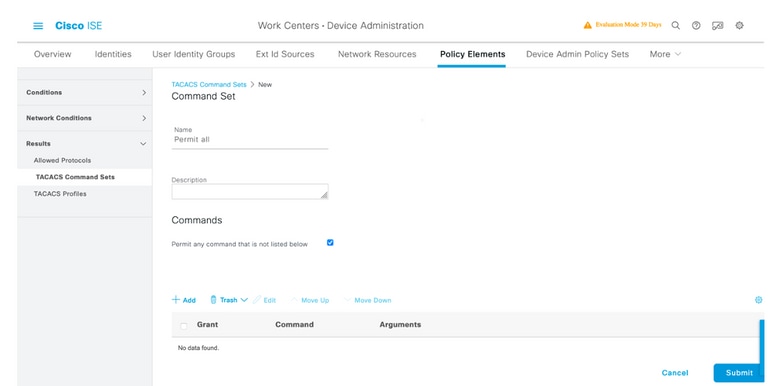

Passo 7. Selecione o ícone de três linhas e navegue até Administration > Device Administration > Policy Elements (Administração > Administração de dispositivo > Elementos de política). Navegue até Results > TACACS Command Sets (Resultados > Conjuntos de comandos TACACS). Selecione +Adicionar botão, defina um nome para o conjunto de comandos e ative o comando Permitir qualquer que não esteja listado abaixo da caixa de seleção. Selecione Submit.

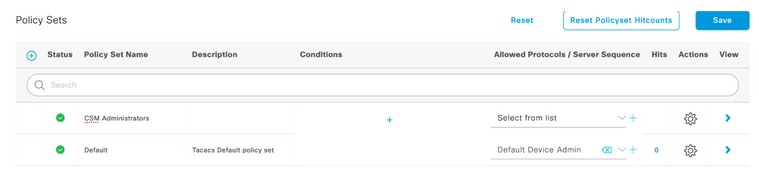

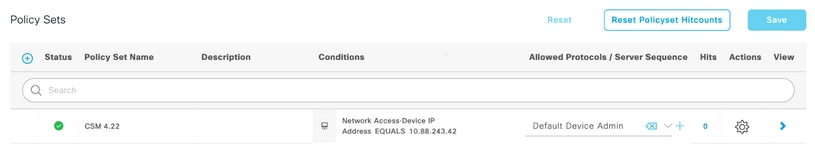

Etapa 8. Selecione o ícone de três linhas localizado no canto superior esquerdo e navegue até Administration->Device Administration->Device Admin Policy Sets. Selecionar  localizado abaixo do título Conjuntos de políticas, defina um nome e selecione o + botão no meio para adicionar uma nova condição.

localizado abaixo do título Conjuntos de políticas, defina um nome e selecione o + botão no meio para adicionar uma nova condição.

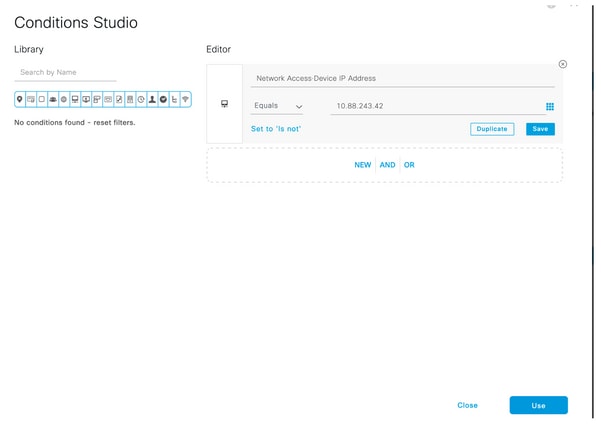

Etapa 9. Na janela Condição, selecione adicionar um atributo e selecione o ícone Dispositivo de rede seguido do endereço IP do dispositivo de acesso à rede. Selecione Attribute Value e adicione o endereço IP do CSM. Selecione Usar uma vez concluído.

Etapa 10. Na seção permitir protocolos, selecione Device Default Admin. Selecione Salvar

Etapa 11. Selecione a seta para a direita  ícone do Conjunto de políticas para definir políticas de autenticação e autorização

ícone do Conjunto de políticas para definir políticas de autenticação e autorização

Etapa 12. Selecionar  localizado abaixo do título da política de autenticação, defina um nome e selecione o + no meio para adicionar uma nova condição. Na janela Condição, selecione adicionar um atributo e selecione o ícone Dispositivo de rede seguido do endereço IP do dispositivo de acesso à rede. Selecione Attribute Value e adicione o endereço IP do CSM. Selecione Usar uma vez concluído

localizado abaixo do título da política de autenticação, defina um nome e selecione o + no meio para adicionar uma nova condição. Na janela Condição, selecione adicionar um atributo e selecione o ícone Dispositivo de rede seguido do endereço IP do dispositivo de acesso à rede. Selecione Attribute Value e adicione o endereço IP do CSM. Selecione Usar uma vez concluído

Etapa 13. Selecione Usuário interno como o repositório de identidade e selecione Salvar

Note: O repositório de identidades pode ser alterado para o repositório do AD se o ISE estiver associado a um Ative Diretory.

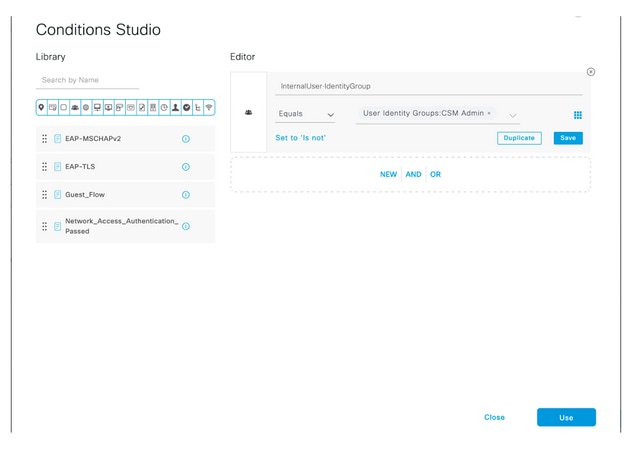

Etapa 14. Selecionar  localizado abaixo do título da política de autorização, defina um nome e selecione o + botão no meio para adicionar uma nova condição. Na janela Condição, selecione adicionar um atributo e selecione o ícone Grupo de Identidade seguido por Usuário Interno: Grupo de Identidades. Selecione o grupo de administração do CSM e selecione Usar.

localizado abaixo do título da política de autorização, defina um nome e selecione o + botão no meio para adicionar uma nova condição. Na janela Condição, selecione adicionar um atributo e selecione o ícone Grupo de Identidade seguido por Usuário Interno: Grupo de Identidades. Selecione o grupo de administração do CSM e selecione Usar.

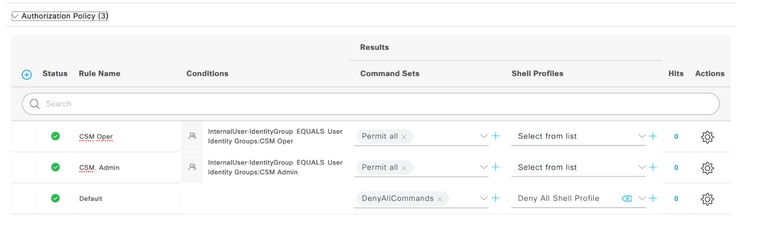

Etapa 15. Em Conjunto de comandos, selecione Permitir todos os conjuntos de comandos criados na Etapa 7 e selecione Salvar

Repita as etapas 14 e 15 para o grupo de trabalho do CSM

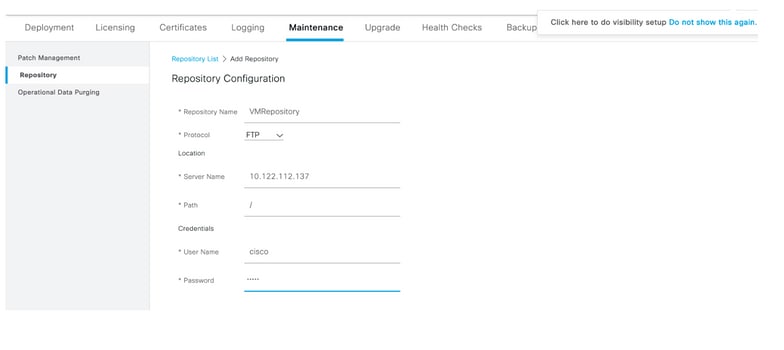

Etapa 16 (Opcional). Selecione o ícone de três linhas localizado no canto superior esquerdo e Selecione Administração>Sistema>Manutenção>Repositório, selecione +Adicionar para adicionar um repositório usado para armazenar o arquivo de despejo de TCP para fins de solução de problemas.

Etapa 17 (Opcional). Defina um nome de repositório, um protocolo, um nome de servidor, um caminho e credenciais. Selecione Submit quando terminar.

Configuração do CSM

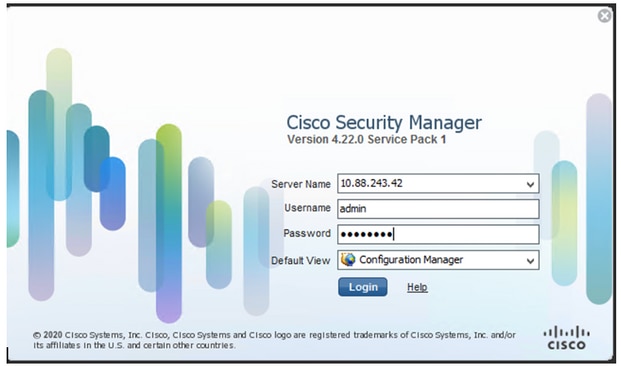

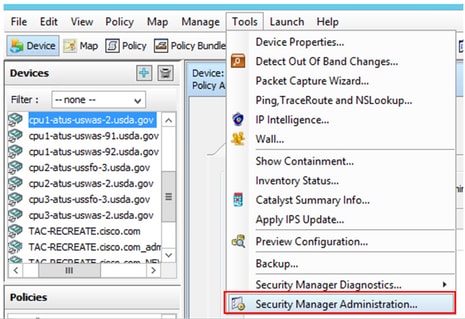

Etapa 1. Faça login no aplicativo Cisco Security Manager Client com a conta de administrador local. No menu, navegue até Ferramentas > Administração do Security Manager

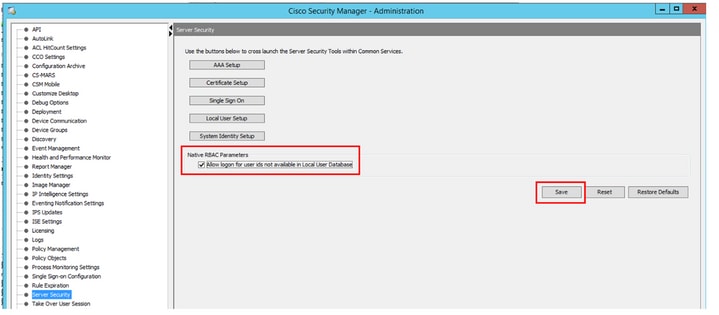

Etapa 2. Marque a caixa em Native RBAC Parameters. Selecione Salvar e Fechar

Etapa 3. No menu, selecione Arquivo > Enviar. Arquivo > Enviar.

Note: Todas as alterações devem ser salvas, caso sejam feitas alterações na configuração, elas precisam ser enviadas e implantadas.

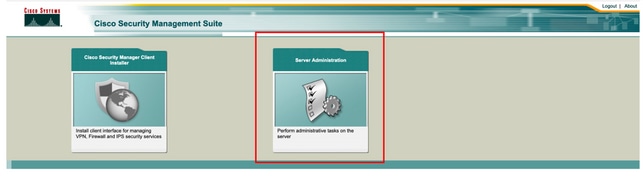

Etapa 4. Navegue até CSM Management UI e digite https://<enter_CSM_IP_Address e selecione Server Administration.

Note: As etapas 4 a 7 mostram o procedimento para definir a função padrão para todos os administradores que não estão definidos no ISE. Estas etapas são opcionais.

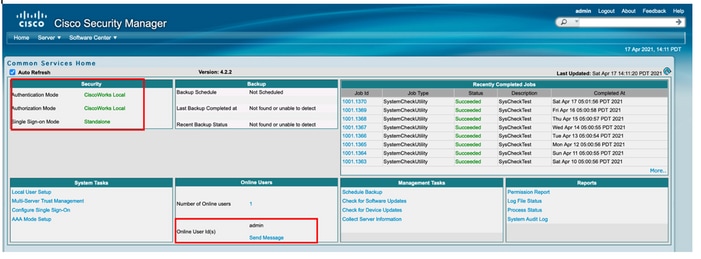

Etapa 5. Valide se o modo de autenticação está definido como CiscoWorks Local e Online userID é a conta de administrador local criada no CSM.

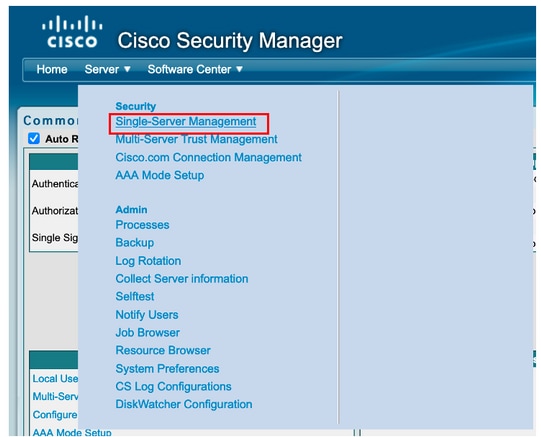

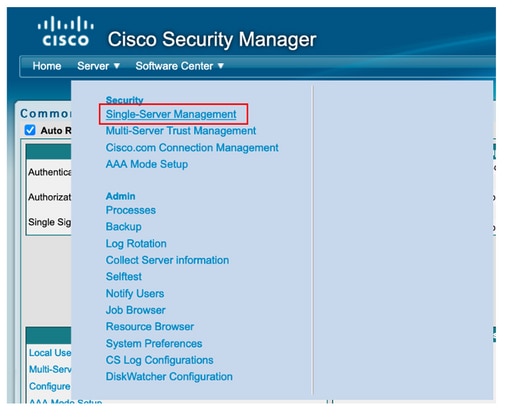

Etapa 6. Navegue até Servidor e selecione Gerenciamento de servidor único

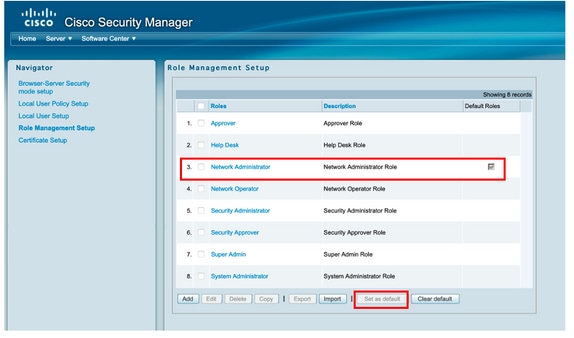

Passo 7. Selecione Configuração de gerenciamento de função e selecione o privilégio padrão que todos os usuários admin recebem na autenticação. Para este exemplo, é usado o Network Administrator. Depois de selecionada, selecione definir como padrão.

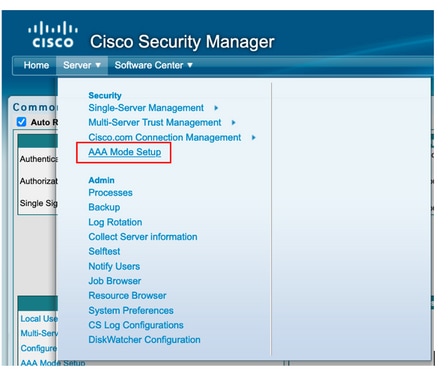

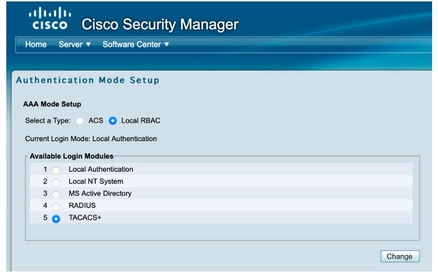

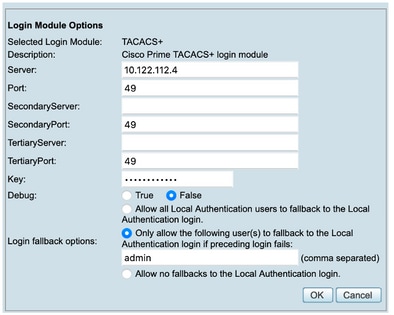

Etapa 8. Selecione Server>AAA Mode Setup Role (Função de configuração do modo AAA) e selecione a opção TACACS+; finalmente selecione change (alterar) para adicionar informações do ISE.

Etapa 9. Defina o endereço IP e a chave do ISE, opcionalmente, você pode selecionar a opção para permitir todos os usuários de autenticação local ou apenas um usuário se o login falhar. Para este exemplo, o único usuário admin é permitido como método de fallback. Selecione Ok para salvar as alterações.

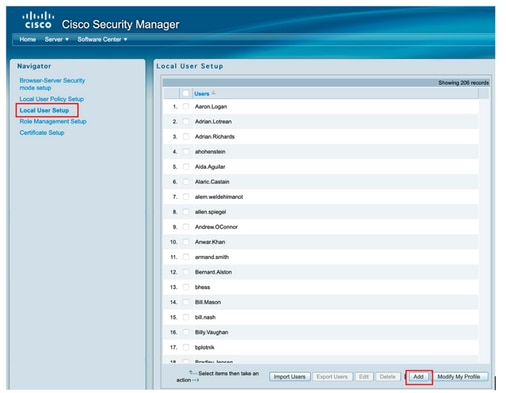

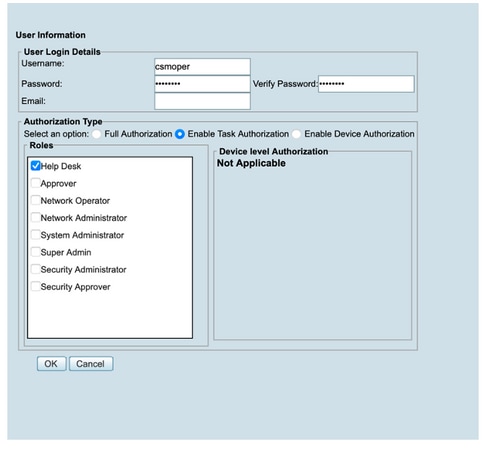

Etapa 10. Selecione Server> Single Server Management, selecione Local User Setup e selecione add.

Etapa 11. Defina o mesmo nome de usuário e senha criados no ISE na etapa 5 na seção de configuração do ISE, as funções de autorização de tarefas do Help Desk e do cliente são usadas neste exemplo. Selecione OK para salvar o usuário admin.

Verificar

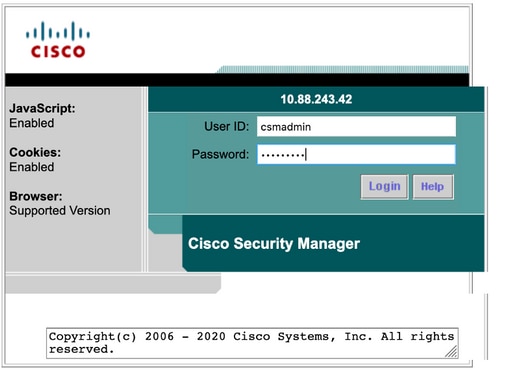

IU do cliente do Cisco Security Manager

Etapa 1. Abra um novo navegador de janela e digite https://<enter_CSM_IP_Address, use csmadmin username e password criados na etapa 5 na seção de configuração do ISE.

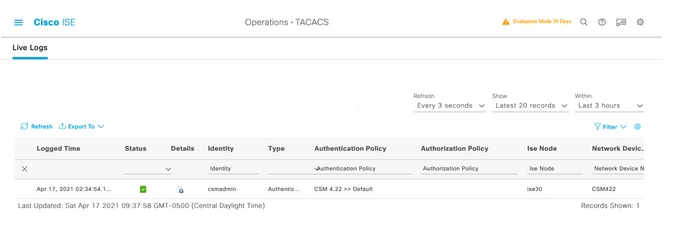

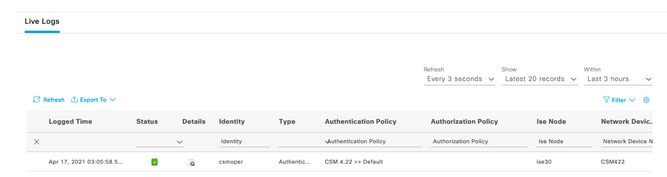

O login bem-sucedido na tentativa pode ser verificado nos registros ao vivo do ISE TACACS

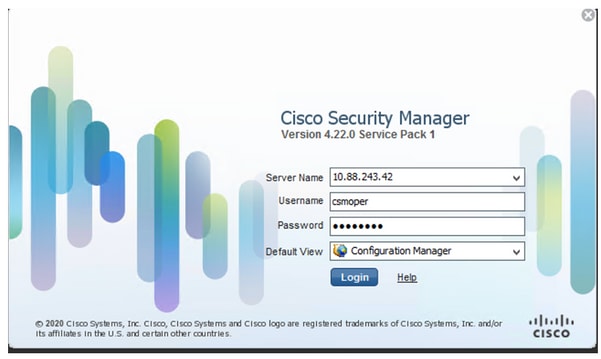

aplicativo do Cisco Security Manager Client

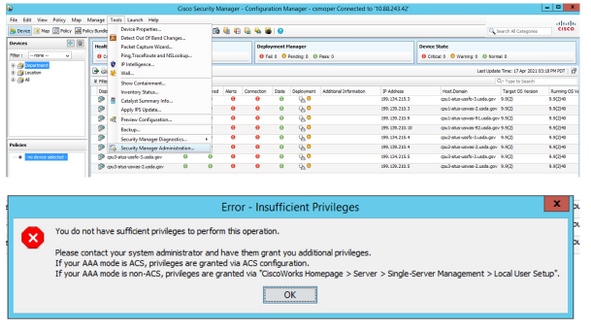

Etapa 1. Faça login no aplicativo Cisco Security Manager Client com a conta de administrador do helpdesk.

O login bem-sucedido na tentativa pode ser verificado nos registros ao vivo do ISE TACACS

Etapa 2. No menu do aplicativo cliente CSM, selecione Tools > Security Manager Administration, uma mensagem de erro indica que falta de privilégio deve aparecer.

Etapa 3. Repita as etapas 1 a 3 com a conta csmadmin para validar se as permissões apropriadas foram fornecidas a este usuário.

Troubleshoot

Esta seção fornece as informações que você pode usar para solucionar problemas de sua configuração.

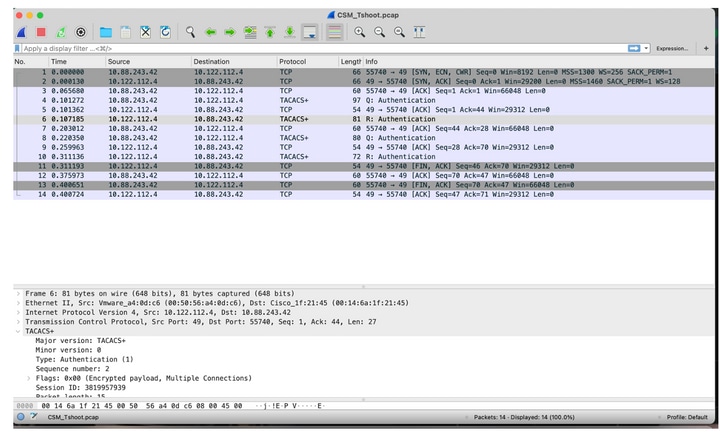

Validação de comunicação com a ferramenta TCP Dump no ISE

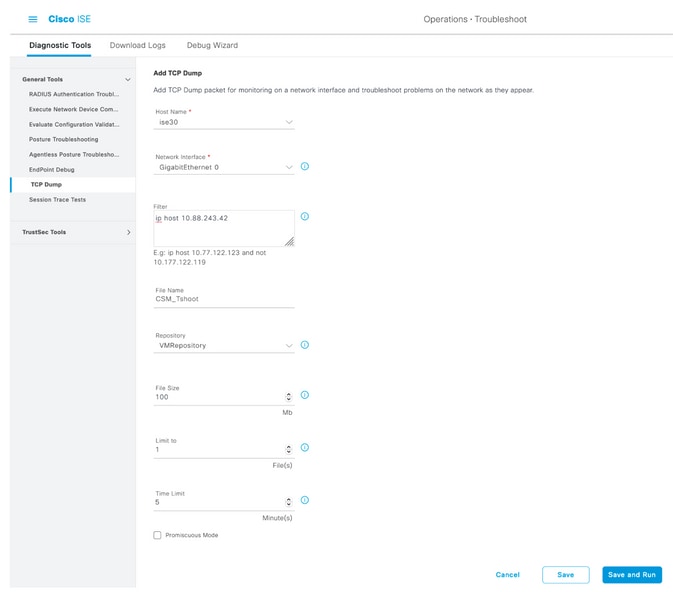

Etapa 1. Faça login no ISE e navegue até o ícone de três linhas localizado no canto superior esquerdo e selecione Operations>Troubleshoot>Diagnostic Tools (Operações > Solucionar problemas > Ferramentas de diagnóstico).

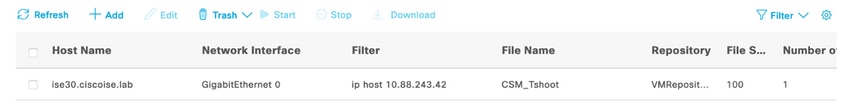

Etapa 2. Em Ferramentas gerais, selecione TCP Dumps e selecione Add+ (Adicionar+). Selecione o nome do host, o nome do arquivo da interface de rede, o repositório e, opcionalmente, um filtro para coletar somente o fluxo de comunicação do endereço IP do CSM. Selecione Salvar e executar

Etapa 3. Faça login no aplicativo cliente CSM ou na IU do cliente e digite as credenciais de administrador.

Etapa 4. No ISE, selecione o botão Stop (Parar) e verifique se o arquivo pcap foi enviado ao repositório definido.

Etapa 5. Abra o arquivo pcap para validar a comunicação bem-sucedida entre o CSM e o ISE.

Se nenhuma entrada for exibida no arquivo pcap, valide o seguinte:

- O serviço de administração de dispositivos está ativado no nó ISE

- O endereço IP correto do ISE foi adicionado na configuração do CSM

- No caso de um firewall estar no meio, verifique se a porta 49 (TACACS) é permitida.

Colaborado por engenheiros da Cisco

- Emmanuel CanoCisco Security Consulting Engineer

- Berenice GuerraCisco Technical Consulting Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback