Introdução

Este documento descreve o recurso de autenticação RADIUS (Remote Authentication Dial In User Service), que foi introduzido no Secure Malware Analytics Appliance (antigo Threat Grid) versão 2.10. Ele permite que os usuários façam login no portal Admin e no portal Console com credenciais armazenadas no servidor AAA (Authentication, Authorization and Accounting) que oferece suporte à autenticação RADIUS sobre DTLS (draft-ietf-radext-dtls-04). Nesse caso, foi usado o Cisco Identity Services Engine.

Neste documento, você encontrará as etapas necessárias para configurar o recurso.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Secure Malware Analytics Appliance (conhecido anteriormente como Threat Grid)

- Identity services engine (ISE)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Secure Malware Analytics Appliance 2.10

- Identity Services Engine 2.7

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Configurar

Esta seção fornece instruções detalhadas sobre como configurar oSecure Malware Analytics Appliance e o recurso ISE para Autenticação RADIUS.

Note: Para configurar a autenticação, certifique-se de que a comunicação na porta UDP 2083 seja permitida entre a interface Clean do Secure Malware Analytics Appliance e o ISE Policy Service Node (PSN).

Configuração

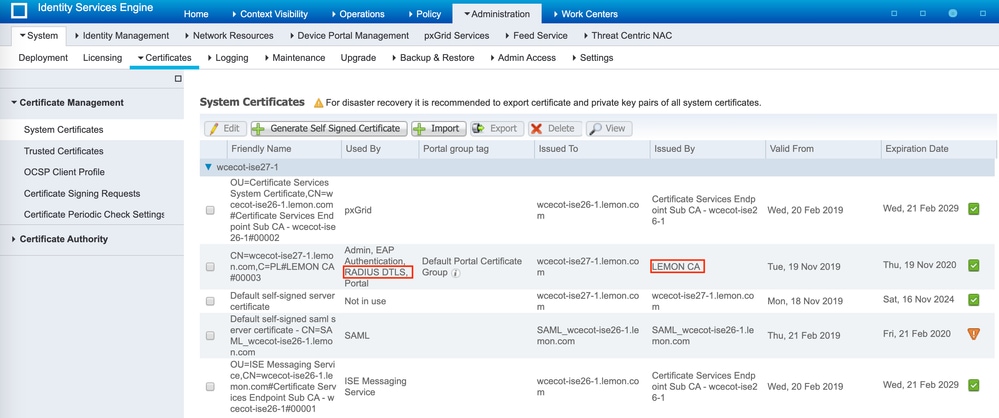

Etapa 1. Preparar o certificado do Secure Malware Analytics Appliance para autenticação.

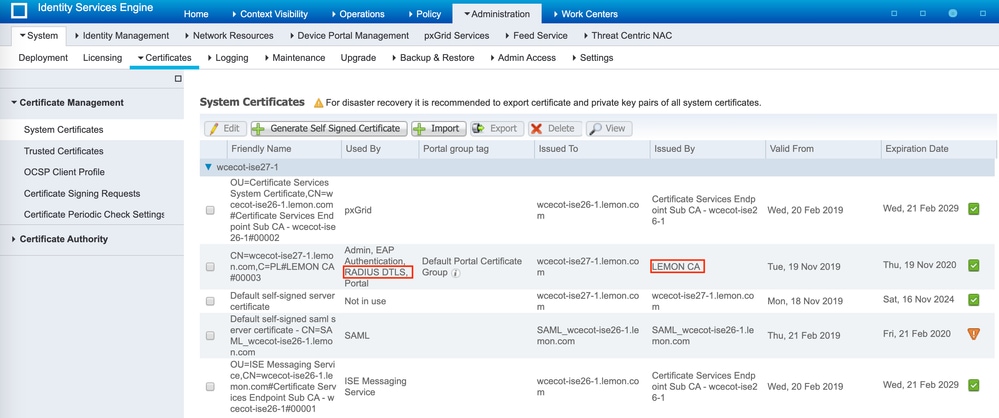

O RADIUS sobre DTLS usa autenticação de certificação mútua, o que significa que o certificado da Autoridade de Certificação (CA) do ISE é necessário. Primeiro, verifique qual CA assinou o certificado RADIUS DTLS:

Etapa 2. Exportar o certificado CA do ISE.

Navegue até Administration > System > Certificates > Certificate Management > Trusted Certificates, localize a CA, selecione Export conforme mostrado na imagem e salve o certificado no disco para mais tarde:

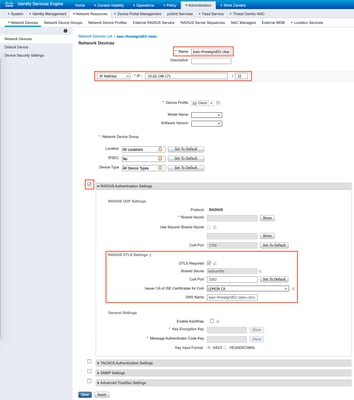

Etapa 3. Adicione o Secure Malware Analytics Appliance como um dispositivo de acesso à rede.

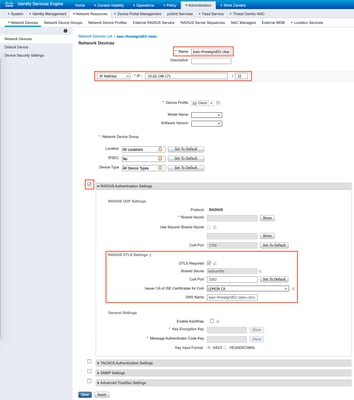

Navegue até Administration > Network Resources > Network Devices > Add para criar uma nova entrada para TG e insira o Name, o IP address da interface Clean e selecione DTLS Required como mostrado na imagem. Clique em Salvar na parte inferior:

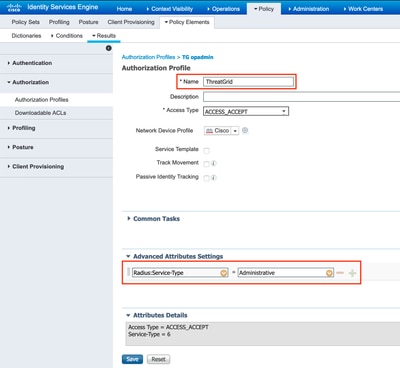

Etapa 4. Criar um Perfil de Autorização para Política de Autorização.

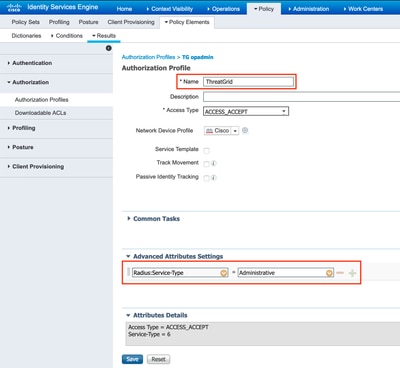

Navegue para Política > Elementos de política > Resultados > Autorização > Perfis de autorização e clique em Adicionar. Insira Name e selecione Advanced Attributes Settings como mostrado na imagem e clique em Save:

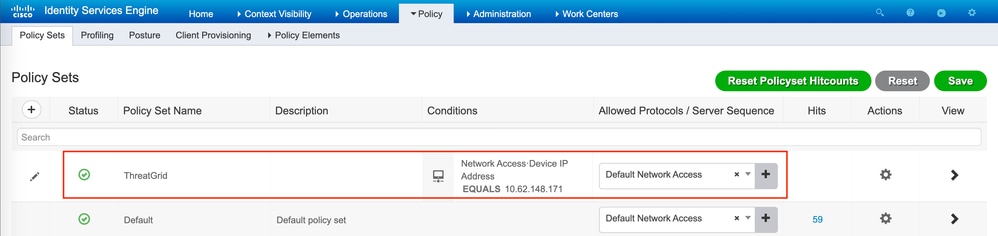

Etapa 5. Criar uma política de autenticação.

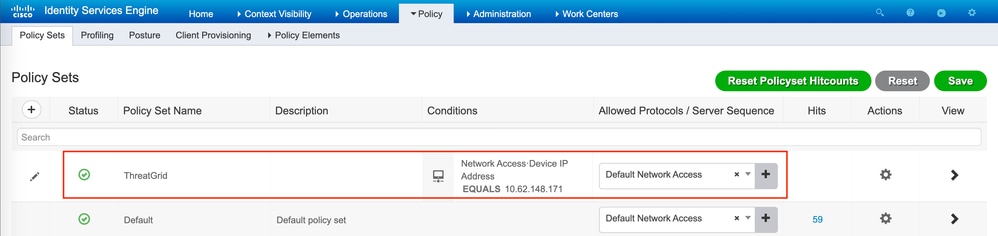

Navegue até Policy > Policy Sets e clique em +. Insira Policy Set Name e defina a condição para NAD IP Address, atribuída à interface limpa do Secure Malware Analytics Appliance, clique em Save conforme mostrado na imagem:

Etapa 6. Criar uma política de autorização.

Clique em > para ir para a política de autorização, expanda a Política de autorização, clique em + e configure conforme mostrado na imagem, depois de terminar clique em Salvar:

Dica: você pode criar uma regra de autorização para todos os usuários que atenderem às duas condições, Admin e IU.

Etapa 7. Criar um certificado de identidade para o Secure Malware Analytics Appliance.

O certificado de cliente do Secure Malware Analytics Appliance deve ser baseado na chave de curva elíptica:

openssl ecparam -name secp256r1 -genkey -out private-ec-key.pem

Você deve criar o CSR com base nessa chave e, em seguida, ele deve ser assinado pela CA na qual o ISE confia. Marque Importar os certificados raiz para a página Repositório de certificados confiáveis para obter mais informações sobre como adicionar um certificado CA ao Repositório de certificados confiáveis do ISE.

Etapa 8. Configurar o Secure Malware Analytics Appliance para usar o RADIUS.

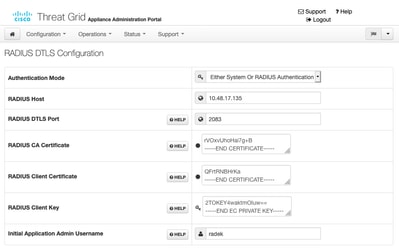

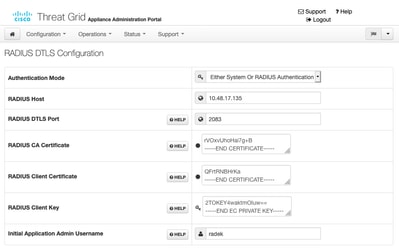

Faça login no portal do administrador e navegue até Configuration > RADIUS. No Certificado de CA RADIUS, cole o conteúdo do arquivo PEM coletado do ISE, no certificado do cliente, cole o certificado formatado PEM recebido da CA e no arquivo private-ec-key.pem colado na chave do cliente da etapa anterior, como mostrado na imagem. Clique em Salvar:

Note: Você deve reconfigurar o Secure Malware Analytics Appliance depois de salvar as configurações do RADIUS.

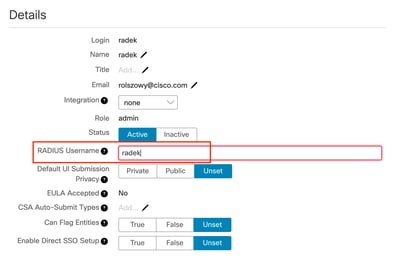

Etapa 9. Adicionar o nome de usuário RADIUS aos usuários do console.

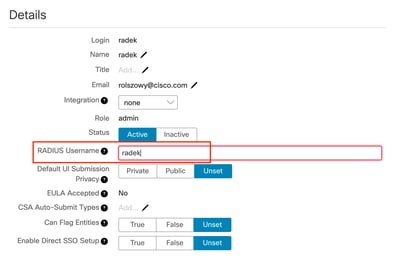

Para fazer login no portal do console, você deve adicionar o atributo RADIUS Username ao respectivo usuário, como mostrado na imagem:

Etapa 10. Ativar a autenticação somente RADIUS.

Após o login bem-sucedido no portal do administrador, uma nova opção é exibida, que desativa completamente a autenticação do sistema local e deixa a única baseada em RADIUS.

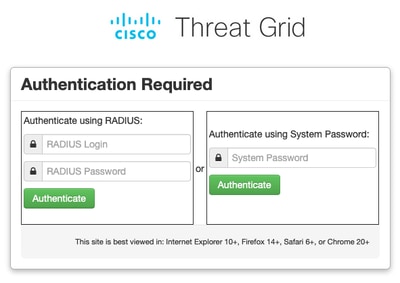

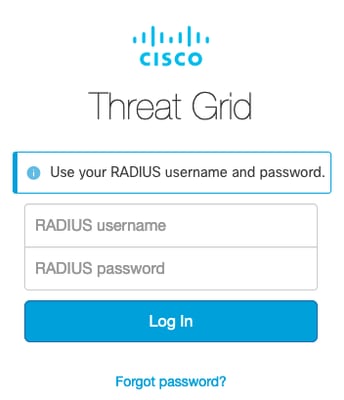

Verificar

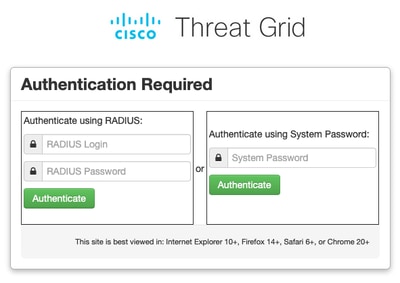

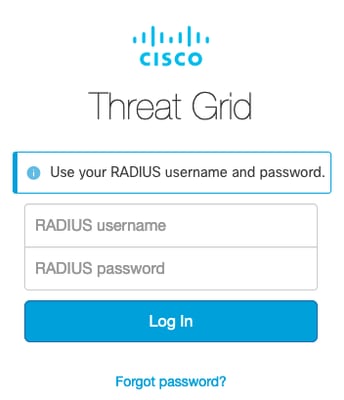

Depois que o Secure Malware Analytics Appliance tiver sido reconfigurado, faça logoff e agora as páginas de logon se parecerão com o portal de imagens, administrador e console, respectivamente:

Troubleshooting

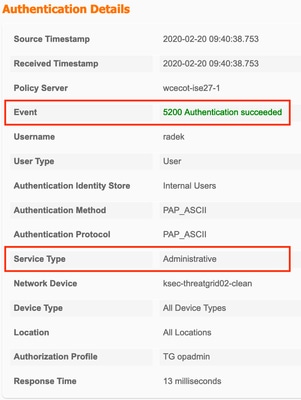

Há três componentes que podem causar problemas: ISE, conectividade de rede e Secure Malware Analytics Appliance.

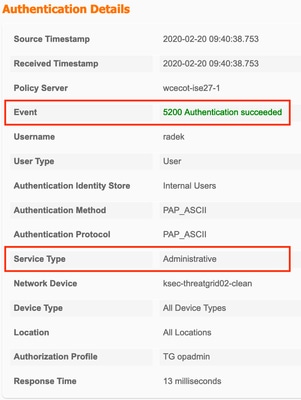

- No ISE, certifique-se de que ele retorne ServiceType=Administrative para proteger solicitações de autenticação do Malware Analytics Appliance. Navegue até Operations > RADIUS > Live Logs no ISE e verifique os detalhes:

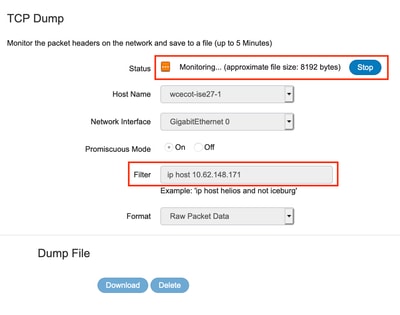

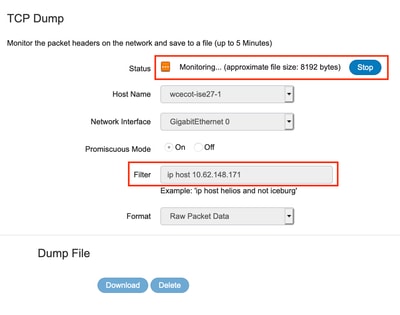

- Se você não vir essas solicitações, faça uma captura de pacote no ISE. Navegue para Operations > Troubleshoot > Diagnostic Tools > TCP Dump, forneça o campo IP in Filter da interface clean do TG, clique em Start e tente fazer login no Secure Malware Analytics Appliance:

Você deve ver que o número de bytes aumentou. Abra o arquivo pcap no Wireshark para obter mais informações.

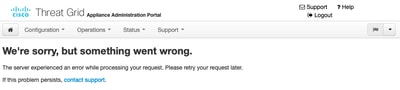

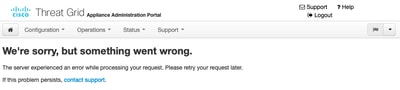

- Se você vir o erro "Desculpe, mas algo deu errado" depois de clicar em Salvar no Secure Malware Analytics Appliance e a página ficar assim:

Isso significa que provavelmente você usou a chave RSA para o certificado do cliente. Você deve usar a chave ECC com os parâmetros especificados na etapa 7.

Feedback

Feedback