Configurar a configuração inicial do Secure Web Appliance

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve as etapas necessárias para configurar o Secure Web Appliance (SWA) pela primeira vez.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Administração SWA.

- Princípios fundamentais de rede.

A Cisco recomenda que você:

- SWA físico ou virtual instalado.

- Acesso administrativo à interface gráfica do usuário (GUI) do SWA.

- Acesso administrativo à interface de linha de comando (CLI) do SWA.

- Acesso administrativo ao console SWA.

- Licença SWA válida ou acesso ao portal de gerenciamento de licenças inteligentes (caso você esteja usando a Licença inteligente).

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Instalação do SWA

O Cisco SWA é uma solução proxy avançada projetada para aprimorar a segurança e o controle da Web para as empresas. Disponível em formatos virtuais e físicos, o SWA oferece opções de implantação flexíveis para atender a diversas necessidades. O SWA virtual suporta várias plataformas de hipervisor, incluindo Microsoft Hyper-V, VMware ESX e KVM, garantindo a compatibilidade com uma variedade de ambientes virtuais. Para aqueles que preferem um dispositivo físico, a Cisco oferece três modelos distintos: S100, S300 e S600. Cada modelo é projetado para atender a diferentes níveis de desempenho e requisitos de capacidade, garantindo que as empresas possam encontrar a opção certa para suas necessidades específicas de segurança na Web.

Para fazer download da imagem da sua máquina virtual, acesse: https://software.cisco.com/download/home .

A instalação do Cisco SWA virtual é um processo simples que começa com a seleção da plataforma de hipervisor apropriada. Primeiro, faça o download do arquivo de instalação virtual do SWA no site da Cisco. Para o VMware ESX, implante o arquivo OVA, garantindo que você defina as configurações de rede e aloque recursos suficientes, como CPU, memória e armazenamento. Para o Microsoft Hyper-V, importe o arquivo VHD baixado para o Gerenciador do Hyper-V e defina as configurações da máquina virtual de acordo. Para KVM, use a ferramenta de linha de comando virt-manager ou virsh para definir e iniciar a máquina virtual usando a imagem baixada. Quando a máquina virtual estiver em execução, você poderá usar as etapas deste artigo para fazer a configuração inicial.

Configuração inicial

Após instalar o SWA, continue com estas etapas para a implantação inicial.

Observação: para a configuração inicial, você precisa ter acesso ao SWA via Console, SSH e GUI.

| Método de conexão |

Estágio |

Configuration Steps |

| Console |

Configurar endereço IP |

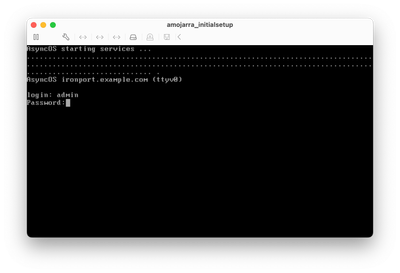

Etapa 1. Digite o nome de usuário e a senha para fazer login na CLI.

Dica: o nome de usuário padrão é admin e a senha padrão é ironport.

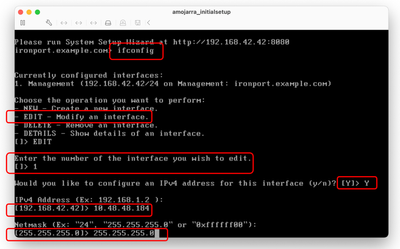

Etapa 2. Execute ifconfig. Etapa 3. Escolha Editar. Etapa 4. Insira o número associado à sua interface de gerenciamento. Etapa 5. Selecione Y para editar o endereço IPv4 padrão. Etapa 6. Insira o endereço IP Passo 7. Insira a Máscara de sub-rede.

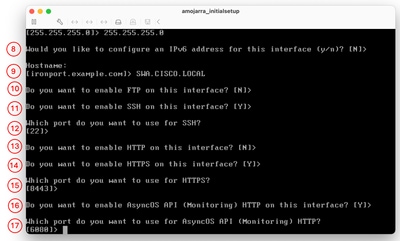

Etapa 8. Se você quiser configurar o IPv6, digite Y em resposta à pergunta "Você gostaria de configurar o IPv6?"; caso contrário, você pode deixar como padrão (No) e pressionar Enter. Etapa 9. Insira um nome de domínio totalmente qualificado (FQDN) como o nome do host. Etapa 10. Se quiser habilitar o acesso ao protocolo de transferência de arquivos (FTP) à interface de gerenciamento, escolha Y ou pressione Enter. Etapa 11. O Shell Seguro (SSH) é definido como Habilitado por padrão. Recomenda-se que o SSH esteja habilitado. Digite Y para continuar. Etapa 12. (Opcional) Você pode alterar a porta SSH padrão de TCP 22 para qualquer número de porta desejado, desde que não haja conflitos de porta ou pressione enter para usar a porta padrão (TCP/22). Etapa 13. Se você quiser ter acesso ao protocolo HTTP à interface de gerenciamento, digite Y e defina o número da porta para acesso HTTP. Caso contrário, você pode escolher N para ter acesso somente ao protocolo HTTPS à interface de gerenciamento. Etapa 14. Digite Y e pressione Enter para habilitar o acesso HTTPS à Interface de Gerenciamento. Etapa 15. Você pode alterar o número de porta HTTPS padrão de 8443 para qualquer número de porta desejado, desde que não haja conflitos de porta ou pressione Enter para usar a porta padrão (TCP/8443). Etapa 16. Por padrão, a API (Application Programming Interface, Interface de programação de aplicativos) está definida como Habilitar. Se você não estiver usando a API, poderá desabilitá-la digitando N e pressionando Enter. Etapa 17. Se você optar por ativar a API, poderá alterar o número da porta da API padrão de 6080 para qualquer número de porta desejado, desde que não haja conflitos de porta ou pressione Enter para usar a porta padrão (TCP/6080).

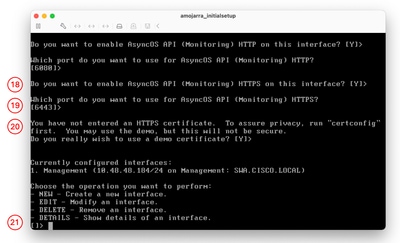

Etapa 18. AsyncOS API (monitoramento) é a nova GUI no SWA. Se você quiser usar os novos relatórios de interface de usuário, defina esta opção como Y (Padrão). Caso contrário, você pode digitar N e ir para a Etapa 20 Etapa 19. Você pode alterar o número da porta padrão New GUI HTTPS de 6443 para qualquer número de porta desejado, desde que não haja conflitos de porta ou pressione Enter para usar a porta padrão (TCP/6443). Etapa 20. A interface de gerenciamento SWA usa o certificado de demonstração Cisco. Digite Y para aceitar o certificado de demonstração. você pode alterar o certificado da GUI após a configuração inicial. Etapa 21. Pressione Enter para sair do assistente ifconfig.

|

Configurar gateway padrão |

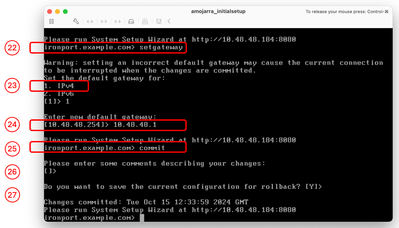

Etapa 22. Execute setgateway. Etapa 23. Escolha o IPv4 se sua interface de gerenciamento tiver sido configurada com IPv4, caso contrário, escolha IPv6. Etapa 24. Insira o endereço IP do gateway padrão. Etapa 25. Salve as alterações executando commit. Etapa 26. (Opcional) você pode adicionar Observações sobre as alterações que está salvando Etapa 27. (Opcional) Você pode fazer com que o SWA faça backup da configuração antes de aplicar as alterações.

|

|

| SSH |

Importar licença tradicional |

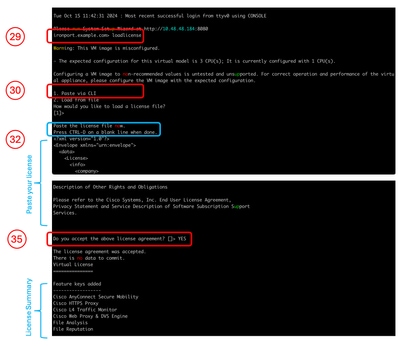

Observação: se você estiver usando a Smart License, vá para a etapa 36. Etapa 28. Conecte-se ao SWA via SSH. Etapa 29. Executar loadlicense Etapa 30. Escolha Colar via CLI. Etapa 31. Abra o arquivo de licença com um editor de texto e copie todo o seu conteúdo Etapa 32. Cole a licença no shell SSH. Etapa 33. Pressione Enter para navegar para uma nova linha. Etapa 34. Mantenha Control pressionado e pressione D. Etapa 35. Leia o Contrato de licença e digite YES para concordar com as condições.

Vá para a Etapa 58. |

| GUI |

Configurar servidor DNS |

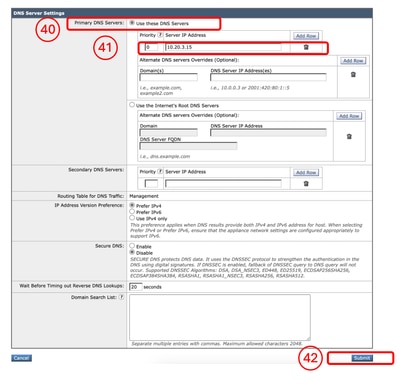

Etapa 37. Faça login na GUI (o padrão é HTTPS://<SWA FQDN or IP Address>:8443) Etapa 38. Navegue até Network e escolha DNS. Etapa 39. Clique em Edit Settings. Etapa 40. na seção Servidores DNS primários, selecione Usar estes servidores DNS. Etapa 41. Defina a Prioridade como 0 e insira o endereço IP do servidor DNS.

Observação: você pode adicionar mais de um servidor DNS escolhendo Adicionar linha. Etapa 42. Enviar. Etapa 43. Confirme as alterações.

|

Configurar Smart License |

Etapa 44. Na GUI em Administração do sistema, escolha Licenciamento de software inteligente. Etapa 45. Selecione EnableSmart Software Licensing.

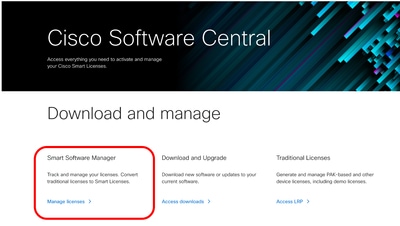

Cuidado: não é possível reverter de Licença inteligente para Licença clássica, depois de habilitar o recurso Licença inteligente no seu dispositivo. Etapa 46. Clique em OK para continuar configurando a Smart License. Etapa 47. Confirme as alterações. Etapa 48. Para obter o token para registrar seu SWA, faça login na Cisco Software Central (https://software.cisco.com/#) Etapa 49. Clique em Gerenciar licenças.

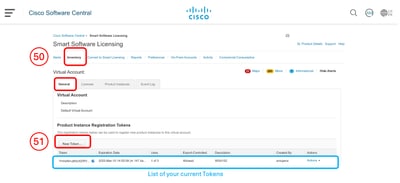

Etapa 50. Em Smart Software Licensing, escolha Inventory. Etapa 51. Na guia Geral, crie um novo token ou use seus tokens disponíveis.

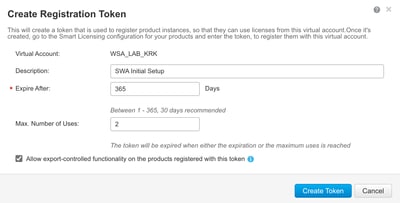

Etapa 52. Insira as informações necessárias e Create Token.

Etapa 53. Clique no ícone azul na frente do token recém-adicionado e copie seu conteúdo.

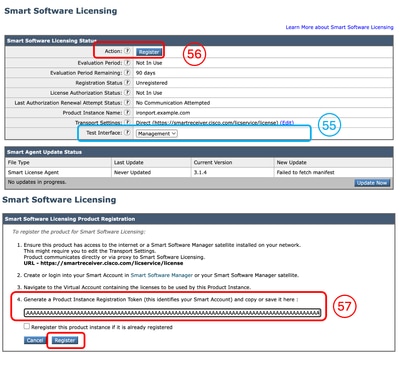

Etapa 54. Na GUI do SWA, navegue para System Administration e escolha Smart Software Licensing.

Observação: se você já estiver na página Smart Software Licensing, atualize a página. Etapa 55. (Opcional) Se o SWA não tiver acesso à Internet a partir da interface de gerenciamento, você poderá alterar a interface de teste para as interfaces que têm permissão para acessar a Internet.

Dica: para obter mais informações sobre a configuração de várias interfaces e tabelas de roteamento, consulte a seção Configuração de rede neste artigo. Etapa 56. Clique em Registrar. Etapa 57. Cole o token e clique em Register.

Observação: para verificar seu registro, aguarde alguns minutos, atualize a página Smart Licensing no SWA e verifique o Registration Status.

|

|

Assistente de configuração do sistema |

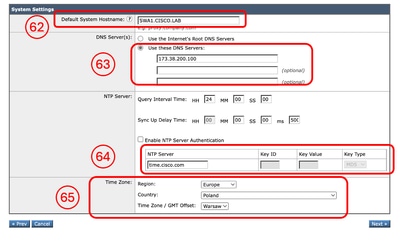

Etapa 58. Na GUI do SWA, navegue para Administração do sistema e escolha Assistente de configuração do sistema. Etapa 59. Leia e aceite os termos deste contrato de licença Etapa 60. Clique em Begin Setup. Etapa 61. Escolha Padrão do Seção Modo de operação do dispositivo. Etapa 62. Insira o nome de host do sistema padrão.

Observação: o nome de host anterior criado na Etapa 9 estava relacionado à interface de gerenciamento e não ao SWA. Etapa 63. Insira o endereço IP do servidor(es) DNS. Etapa 64. você pode configurar seu servidor Network Time Protocol (NTP).

Dica: se o servidor NTP exigir autenticação, você poderá configurar os parâmetros Key. Etapa 65. Selecione o fuso horário que se aplica ao SWA e clique em Avançar.

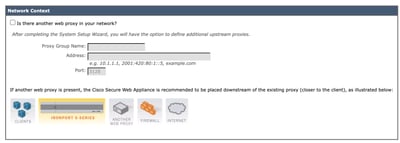

Etapa 66. (Opcional) Se estiver usando qualquer Proxy de upstream na rede, você poderá configurá-lo na página Contexto de rede ou deixá-lo como padrão e clicar em Avançar.

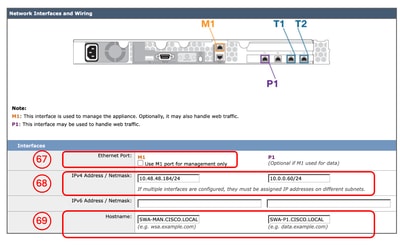

Etapa 67. (Opcional) Caso você precise separar o tráfego da interface de gerenciamento do tráfego das interfaces de dados (interfaces P1 e P2), selecione Usar porta M1 apenas para gerenciamento. Etapa 68. (Opcional) Você pode adicionar ou modificar o endereço IP das interfaces de rede na seção Endereço IPv4 / Máscara de rede ou Endereço IPv6 / Máscara de rede. Etapa 69. (Opcional) Você pode adicionar ou modificar o nome de host das interfaces de rede e clicar em Avançar.

Observação: a porta P1 pode ser ativada e configurada através do Assistente de configuração do sistema. Se desejar habilitar a interface P2, isso deverá ser feito após concluir o Assistente de configuração do sistema.

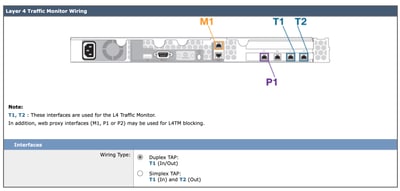

Etapa 70. (Opcional) Caso esteja planejando configurar o L4TM (Layer 4 Traffic Monitor), você pode configurar a configuração Duplex, ou então pode deixar como padrão e clicar em Avançar.

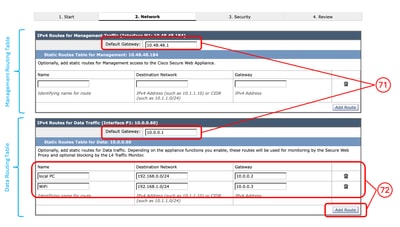

Etapa 71. (Opcional) Na página Rotas IPv4 para gerenciamento você pode modificar o gateway padrão Etapa 72. (Opcional) Você pode adicionar uma rota para criar rotas estáticas.

Observação: caso você escolha "Usar porta M1 somente para gerenciamento" na Etapa 67, haverá duas tabelas de roteamento separadas para a interface de gerenciamento e as interfaces de dados (P1 e P2).

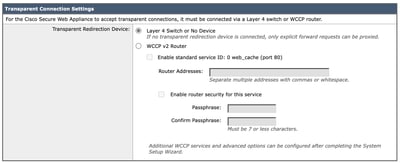

Etapa 73. (Opcional) Se quiser configurar a implantação do Transparent Proxy, via Web Cache Communication Protocol (WCCP), você pode definir as configurações do WCCP ou pode deixar o Layer 4 Switch ou No Device padrão e clicar em Next.

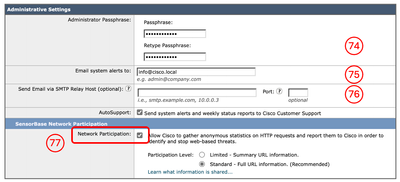

Etapa 74. Configure uma nova senha para a conta de administrador. Etapa 75. Insira um endereço de e-mail que deve receber alertas do sistema. Etapa 76. (Opcional) Fornecer as informações do SMTP (Simple Mail Transfer Protocol) Relay host, caso contrário, deixá-las em branco Se nenhum host de retransmissão interno estiver definido, o SMTP usará a pesquisa DNS do registro MX. Etapa 77. (Opcional) Se você quiser desabilitar Participação na rede Cisco SensorBase, desmarque a caixa de seleção Participação de rede ou deixe como padrão e clique em Avançar.

Observação: a participação na rede Cisco SensorBase significa que a Cisco coleta dados e compartilha essas informações com o banco de dados de gerenciamento de ameaças SensorBase.

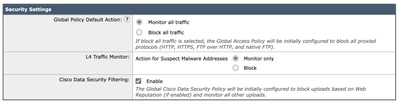

Etapa 78. (Opcional) Você pode alterar as ações padrão para Política global, L4TM e Filtragem de segurança de dados da Cisco, ou pode deixá-las como padrão e clicar em Avançar.

Etapa 79. Revise sua configuração. Se precisar fazer alterações, clique no botão Anterior para retornar à página anterior ou clique em Instalar esta configuração. |

Configuração de rede

Para configurar a interface de rede, você pode usar a CLI ou a GUI.

| Comando/Caminho |

Ação |

|

| Configurar placas de interface de rede a partir do CLI |

CLI > ifconfig |

Novo: se a interface não estiver listada na saída ifconfig, mas existir na máquina virtual ou no dispositivo físico, você poderá usar esse comando para mostrar a interface na lista. Editar: esta ação serve para editar o endereço IP, a máscara de sub-rede, o nome de host da interface ou outros parâmetros relacionados. Detalhes: mostra detalhes de uma interface, como Endereço MAC, Tipo de Mídia, Modo Duplex e assim por diante. Excluir: remove a interface da lista ifconfig e remove o endereço IP, se atribuído anteriormente. |

| Configurar placas de interface de rede a partir da GUI |

GUI > Rede > Interfaces |

Você pode Editar o endereço IP e o nome do host da interface. Você pode Ativar, Desativar ou modificar o número da porta do Serviços de gerenciamento de dispositivos como acesso FTP, SSH, HTTP e HTTPS. |

Routing Table

As rotas são essenciais para determinar para onde direcionar o tráfego de rede. O SWA lida com estes tipos de tráfego:

- Tráfego de dados: inclui o tráfego processado pelo Web Proxy de usuários finais que navegam na Internet.

- Tráfego de gerenciamento: abrange o tráfego gerado pelo gerenciamento do dispositivo através da interface da Web, bem como o tráfego para serviços de gerenciamento, como atualizações de SWA, atualizações de componentes, DNS, autenticação e outras tarefas relacionadas.

Por padrão, ambos os tipos de tráfego usam as rotas definidas para todas as interfaces de rede configuradas. No entanto, você tem a opção de separar o roteamento para que o tráfego de gerenciamento use uma tabela de roteamento de gerenciamento dedicada e o tráfego de dados use uma tabela de roteamento de dados separada.

| Tráfego de gerenciamento |

Tráfego de dados |

| IUweb |

Proxy HTTP |

Observação: se você selecionar a opção "Usar porta M1 somente para gerenciamento", uma tabela de roteamento adicional chamada de tabela de roteamento de dados será adicionada ao SWA. Essa tabela de roteamento tem apenas um gateway padrão configurável; todos os caminhos de roteamento adicionais devem ser configurados manualmente.

Informações Relacionadas

- Manual do usuário do AsyncOS 15.2 para Cisco Secure Web Appliance

- Guia de instalação do Cisco Secure Email and Web Virtual Appliance

- Configurar categorias de URL personalizadas no Secure Web Appliance - Cisco

-

Configurar certificado de descriptografia no aplicativo da Web seguro

-

Configurar logs de envio de SCP no Secure Web Appliance com o Microsoft Server

-

Habilitar canal/vídeo específico do YouTube e bloquear o restante do YouTube no SWA

-

Entender o formato do registro de acesso HTTPS no Secure Web Appliance

-

Ignorar o tráfego de atualizações da Microsoft no Secure Web Appliance

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

30-Oct-2024 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Amirhossein MojarradEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback