Perguntas frequentes (FAQ) sobre a pontuação do Web Reputation (WBRS) e o mecanismo de categorização da Web

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Pontuação do Web Reputation (WBRS) e perguntas frequentes (FAQ) do Web Categorization Engine.

Este artigo descreve as perguntas mais frequentes sobre a pontuação do Web Reputation (WBRS) e o recurso de categorização com o Cisco Web Security Appliance (WSA).

O que significa Pontuação do Web Reputation?

Os Filtros de reputação da Web atribuem uma Pontuação de reputação baseada na Web (WBRS) a uma URL para determinar a probabilidade de que ela contenha malware baseado em URL. O Web Security Appliance usa pontuações de reputação da Web para identificar e interromper ataques de malware antes que eles ocorram. Você pode usar os filtros do Web Reputation com as políticas de acesso, decodificação e segurança de dados da Cisco.

O que significa categorização da Web?

Os sites da Internet são categorias baseadas no comportamento e na finalidade desses Sites, a fim de facilitar para os Administradores dos proxies, adicionamos cada URL de Site a uma categoria predefinida, onde pode ser Identificado para fins de segurança e relatórios. Os sites que não pertencem a uma das categorias predefinidas são chamados de Sites sem categoria, que pode ser devido à criação de novos sites e à falta de dados/tráfego suficientes, para determinar sua categoria. e isso muda com o tempo.

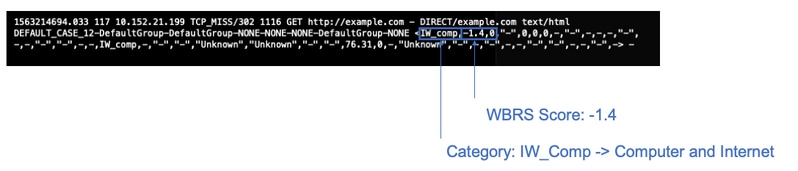

Como localizar a pontuação de reputação nos logs de acesso?

Cada solicitação feita por meio do Cisco Web Security Appliance (WSA) deve ter uma pontuação de reputação baseada na Web (WBRS) e uma categoria de URL anexada a ela. E uma das maneiras de visualizá-la é por meio dos logs de acesso, por exemplo, está abaixo: a pontuação de reputação baseada na Web (WBRS) é (-1,4) e a categoria de URL é: Computadores e Internet.

Referência de texto para a captura de tela acima.

1563214694.033 117 xx.xx.xx.xx TCP_MISS/302 1116 GET https://example.com - DIRECT/example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <IW_comp,-1.4,0,"-",0,0,0,-,"-",-,-,-,"-",-,-,"-","-",-,-,IW_comp,-,"-","-","Unknown","Unknown","-","-",76.31,0,-,"Unknown","-",-,"-",-,-,"-","-",-,-,"-",-> -

- Os logs de acesso podem ser exibidos na Interface de Linha de Comando (CLI) ou baixados pela conexão usando o método FTP (File Transfer Protocol) no IP da interface de gerenciamento. (certifique-se de que o FTP esteja habilitado na interface).

- Lista completa de categorias Abreviação: https://www.cisco.com/c/en/us/td/docs/security/wsa/wsa11-7/user_guide/b_WSA_UserGuide_11_7/b_WSA_UserGuide_11_7_chapter_01001.html#con_1208638

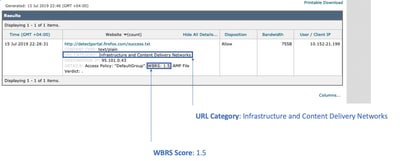

Como encontrar a pontuação de reputação em meus relatórios?

- Navegue até Cisco Web Security Appliance (WSA) GUI -> Reporting -> Web Tracking.

- Procure o Domínio que você está procurando.

- Na página Results, clique no link necessário e mais detalhes serão exibidos como abaixo.

Onde você verifica os logs de atualizações da Pontuação de reputação baseada na Web (WBRS)?

Os logs de atualizações de Pontuação de Reputação Baseada na Web (WBRS) podem ser encontrados em updater_logs. Você pode fazer o download desses logs por meio do logon do FTP (File Transfer Protocol) na interface de gerenciamento ou por meio da CLI (Command Line Interface).

Para exibir logs usando o terminal:

- Abra o Terminal.

- Digite o comando tail.

- Escolha o número de logs (varia dependendo da versão e do número de logs configurados).

- Os logs serão exibidos.

WSA.local (SERVICE)> tail

Currently configured logs:

1. "xx.xx.xx.xx" Type: "Configuration Logs" Retrieval: FTP Push - Host

xx.xx.xx.xx

2. "Splunk" Type: "Access Logs" Retrieval: FTP Poll

3. "accesslogs" Type: "Access Logs" Retrieval: FTP Push - Host xx.xx.xx.xx

4. "amp_logs" Type: "AMP Engine Logs" Retrieval: FTP Poll

5. "archiveinspect_logs" Type: "ArchiveInspect Logs" Retrieval: FTP Poll

....

43. "uds_logs" Type: "UDS Logs" Retrieval: FTP Poll

44. "updater_logs" Type: "Updater Logs" Retrieval: FTP Poll

45. "upgrade_logs" Type: "Upgrade Logs" Retrieval: FTP Poll

46. "wbnp_logs" Type: "WBNP Logs" Retrieval: FTP Poll

47. "webcat_logs" Type: "Web Categorization Logs" Retrieval: FTP Poll

48. "webrootlogs" Type: "Webroot Logs" Retrieval: FTP Poll

49. "webtapd_logs" Type: "Webtapd Logs" Retrieval: FTP Poll

50. "welcomeack_logs" Type: "Welcome Page Acknowledgement Logs" Retrieval: FTP

Poll

Enter the number of the log you wish to tail.

[]> 44

Press Ctrl-C to stop scrolling, then `q` to quit.

Mon Jul 15 19:24:04 2019 Info: mcafee updating the client manifest

Mon Jul 15 19:24:04 2019 Info: mcafee update completed

Mon Jul 15 19:24:04 2019 Info: mcafee waiting for new updates

Mon Jul 15 19:36:43 2019 Info: wbrs preserving wbrs for upgrades

Mon Jul 15 19:36:43 2019 Info: wbrs done with wbrs update

Mon Jul 15 19:36:43 2019 Info: wbrs verifying applied files

Mon Jul 15 19:36:58 2019 Info: wbrs Starting heath monitoring

Mon Jul 15 19:36:58 2019 Info: wbrs Initiating health check

Mon Jul 15 19:36:59 2019 Info: wbrs Healthy

Mon Jul 15 19:37:14 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:15 2019 Info: wbrs Healthy

Mon Jul 15 19:37:30 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:31 2019 Info: wbrs Healthy

Mon Jul 15 19:37:46 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:47 2019 Info: wbrs Healthy

Mon Jul 15 19:38:02 2019 Info: wbrs updating the client manifest

Mon Jul 15 19:38:02 2019 Info: wbrs update completed

Mon Jul 15 19:38:03 2019 Info: wbrs waiting for new updates

Mon Jul 15 20:30:23 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 20:30:24 2019 Info: Scheduled next release notification fetch to occur at Mon Jul 15 23:30:24 2019

Mon Jul 15 23:30:24 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 23:30:25 2019 Info: Scheduled next release notification fetch to occur at Tue Jul 16 02:30:25 2019

Como você verifica se há conectividade com os servidores de atualizações da Pontuação de reputação baseada na Web (WBRS)?

Para certificar-se de que seu Cisco Web Security Appliance (WSA) pode obter as novas atualizações, verifique se você tem conectividade com os servidores de atualização da Cisco nas seguintes portas 80 e 443 do Protocolo de Controle de Transmissão (TCP):

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

Observação: se você tiver algum proxy de upstream, faça os testes acima através do proxy de upstream.

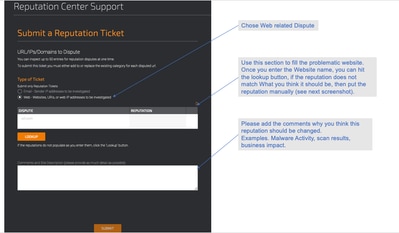

Como você faz uma contestação para a Categorização da Web?

Depois de verificar que o Cisco Web Security Appliance (WSA) e o Cisco TALOS têm a mesma pontuação de reputação, mas você ainda acha que esse não é um resultado válido, então isso precisa ser corrigido enviando uma contestação com a equipe do Cisco TALOS.

Isso pode ser feito usando o seguinte link: https://talosintelligence.com/reputation_center/support

Para enviar a Disputa, siga as instruções abaixo.

Resultados após atingir Pesquisa e a opção de alterar manualmente a pontuação.

Observação: os envios do Cisco TALOS podem demorar algum tempo para serem refletidos no banco de dados. Se o problema for urgente, você sempre poderá criar uma WHITELIST ou BLOCKLIST, como uma solução alternativa até que o problema seja corrigido do back-end da Cisco. para fazer isso, você pode verificar esta seção (Como criar uma lista branca ou uma URL da lista negra).

Como você arquiva uma contestação para a pontuação do Web Reputation?

Depois de verificar que o Cisco Web Security Appliance (WSA) e o Cisco TALOS têm a mesma Categorização, mas você ainda acha que esse não é um resultado válido, é necessário corrigir isso enviando uma contestação com a equipe do Cisco TALOS.

Acesse a página de envio da categorização no site do TALOS: https://talosintelligence.com/reputation_center/support#categorization

Para enviar a Disputa, siga as instruções abaixo.

Para atualizar a Categoria, escolha no menu suspenso o que você acha que melhor se adapta ao site e certifique-se de seguir as diretrizes de comentários.

Uma contestação foi arquivada, mas a pontuação ou categoria não está sendo atualizada no Cisco Web Security Appliance (WSA) ou no Cisco TALOS.

Caso você tenha arquivado um caso com o Cisco TALOS e a reputação/pontuação não tenha sido atualizada dentro de 3 a 4 dias. você pode verificar suas configurações de atualizações e certificar-se de que tem acesso ao servidor do Cisco Update. se todas essas etapas estiverem corretas, você poderá seguir em frente e abrir um tíquete com o Cisco TAC, e o engenheiro da Cisco o ajudará no acompanhamento com a equipe do Cisco TALOS.

Observação: você pode aplicar a solução alternativa WHITELIST/BLOCKLIST para aplicar a ação necessária até que a categoria/reputação seja atualizada pela equipe do Cisco TALOS.

Cisco Web Security Appliance (WSA) mostrando resultados diferentes do Cisco TALOS. Como corrigir isso?

O banco de dados pode estar desatualizado no Cisco Web Security Appliance (WSA) devido a vários motivos, principalmente a comunicação com nossos servidores de atualizações. Siga estas etapas para verificar se você tem os servidores de atualização e a conectividade corretos.

1. Verifique se você tem a conectividade para os servidores do Cisco Update nas portas 80 e 443:

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

2. Se você tiver algum proxy de upstream, certifique-se de que o proxy de upstream faça os testes acima através do proxy de upstream.

3. Se a conectividade estiver boa e você ainda perceber a diferença, force as atualizações manualmente: atualizaragora a partir da CLI ou a partir de GUI->Serviços de segurança -> Proteção contra malware -> atualizaragora.

Aguarde alguns minutos e, se isso não funcionar, verifique a próxima etapa.

4. Neste ponto, você precisará verificar o updater_logs: open terminal: CLI->tail-> (selecione o número do arquivo de log updater_logs.) isso fará com que os logs de atualização exibam apenas as novas linhas.

As linhas de registro devem começar com esta linha "Comando remoto recebido para sinalizar uma atualização manual":

Mon Jul 15 19:14:12 2019 Info: Received remote command to signal a manual update

Mon Jul 15 19:14:12 2019 Info: Starting manual update

Mon Jul 15 19:14:12 2019 Info: Acquired server manifest, starting update 342

Mon Jul 15 19:14:12 2019 Info: wbrs beginning download of remote file "http://updates.ironport.com/wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:12 2019 Info: wbrs released download lock

Mon Jul 15 19:14:13 2019 Info: wbrs successfully downloaded file "wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs applying component updates

Mon Jul 15 19:14:13 2019 Info: Server manifest specified an update for mcafee

Mon Jul 15 19:14:13 2019 Info: mcafee was signalled to start a new update

Mon Jul 15 19:14:13 2019 Info: mcafee processing files from the server manifest

Mon Jul 15 19:14:13 2019 Info: mcafee started downloading files

Mon Jul 15 19:14:13 2019 Info: mcafee waiting on download lock

5. Verifique se há mensagens de "Crítico/Aviso", se os logs de atualização são erros muito legíveis por humanos e, muito provavelmente, o guiarão para onde está o problema.

6. Se não houver resposta, você poderá abrir um tíquete com o suporte da Cisco com os resultados das etapas acima e eles terão o prazer de ajudá-lo.

Como as pontuações do Web Reputation estão sendo calculadas?

Alguns dos parâmetros que estão sendo considerados ao atribuir uma pontuação a um site específico:

- Dados de categorização de URL

- Presença de código para download

- Presença de contratos de licença de usuário final (EULAs) longos e obscuros

- Volume global e alterações no volume

- Informações do proprietário da rede

- Histórico de um URL

- Tempo de existência de uma URL

- Presença em qualquer lista de bloqueios

- Presença em qualquer lista de permissões

- Erros de digitação de URL de domínios populares

- Informações do registrador de domínio

- Informações de endereço IP

Qual é o intervalo de pontuação para cada uma das categorias de reputação (boa, neutra, ruim)?

Intervalos do Web Reputation e suas ações associadas:

Políticas de acesso:

| Pontuação |

Ação |

Descrição |

Exemplo |

| -10 a -6.0 (Ruim) |

Bloqueio |

Site inválido. A solicitação está bloqueada, e nenhuma verificação adicional de malware ocorre. |

|

| -5.9 a 5.9 (Neutro) |

Verificar |

Site indeterminado. A solicitação é passado para o mecanismo DVS para varredura adicional de malware. O O mecanismo DVS verifica a solicitação e conteúdo de resposta do servidor. |

|

| 6.0 a 10.0 (Bom) |

Permissão |

Bom site. A solicitação é permitida. Não é necessária verificação de malware. |

|

Políticas de descriptografia:

| Pontuação |

Ação |

Descrição |

| -10 a -9.0 (Ruim) |

Soltar |

Site inválido. A solicitação é descartada sem nenhum aviso enviado ao usuário final. Uso essa configuração com cuidado. |

| -8.9 a 5.9 (Neutro) |

Descriptografar |

Site indeterminado. A solicitação é permitida, mas a conexão é descriptografada e as Políticas de acesso são aplicadas ao tráfego descriptografado. |

| 6.0 a 10.0 (Bom) |

Passagem |

Bom site. A solicitação é passada sem inspeção ou descriptografia. |

Políticas de segurança de dados da Cisco:

| Pontuação |

Ação |

Descrição |

| -10 a -6.0 (Ruim) |

Bloqueio |

Site inválido. A transação está bloqueada e não ocorre mais nenhuma verificação. |

| -5.9 a 0.0 (Neutro) |

Monitor |

A transação não será bloqueada com base no Web Reputation e prosseguirá para verificações de conteúdo (tipo e tamanho de arquivo). Observação Sites sem pontuação são monitorados. |

O que significa site sem categoria?

URLS sem categoria são aqueles sobre os quais o banco de dados da Cisco não tem informações suficientes para confirmar sua categoria. Em geral, sites recém-criados.

Como você bloqueia URLs sem categoria?

1. Vá para a Política de acesso desejada: Web Security Manager -> Políticas de acesso.

2. Role para baixo até a seção URLs sem categoria.

3. Escolha uma das ações desejadas, Monitor, Block ou Warn.

4. Enviar e Confirmar alterações.

Com que frequência o banco de dados é atualizado?

A frequência de verificação de atualizações pode ser atualizada com o seguinte comando da CLI: updateconfig

WSA.local (SERVICE)> updateconfig

Service (images): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Service (list): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

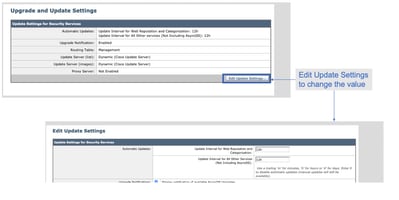

Update interval for Web Reputation and Categorization: 12h

Update interval for all other services: 12h

Proxy server: not enabled

HTTPS Proxy server: not enabled

Routing table for updates: Management

The following services will use this routing table:

- Webroot

- Web Reputation Filters

- L4 Traffic Monitor

- Cisco Web Usage Controls

- McAfee

- Sophos Anti-Virus definitions

- Timezone rules

- HTTPS Proxy Certificate Lists

- Cisco AsyncOS upgrades

Upgrade notification: enabled

Choose the operation you want to perform:

- SETUP - Edit update configuration.

- VALIDATE_CERTIFICATES - Validate update server certificates

- TRUSTED_CERTIFICATES - Manage trusted certificates for updates

[]>

Observação: o valor acima mostra com que frequência verificamos atualizações, mas não com que frequência liberamos novas atualizações para a reputação e outros serviços. as atualizações podem estar disponíveis a qualquer momento.

OU na GUI: Administração do sistema -> Configurações de atualização e atualizações.

Como colocar um URL na lista branca ou na lista negra?

Às vezes, as atualizações de URLs do Cisco TALOS levam tempo, devido à falta de informações suficientes. ou não há como alterar a reputação, pois o site ainda não comprovou a alteração no comportamento mal-intencionado. nesse momento, você pode adicionar esse URL a uma categoria de URL personalizada que seja permitir/bloquear em suas políticas de acesso ou passar/soltar em sua Política de descriptografia, e isso garantirá que o URL seja entregue sem verificação ou filtragem de URL verificada pelo Cisco Web Security Appliance (WSA) ou bloqueio.

para incluir uma URL na Whitelist/Blacklist, siga as seguintes etapas:

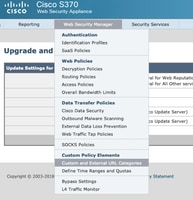

1. Adicionar URL na categoria de URL personalizada.

Na GUI, vá para Web Security Manager -> Custom and External URL Category.

2. Clique em Adicionar Categoria:

3. Adicione os sites da Web semelhantes às capturas de tela abaixo:

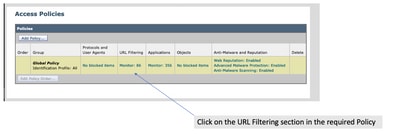

4. Vá para a filtragem de URL na política de acesso necessária (Web Security Manager -> Políticas de acesso -> Filtragem de URL).

5. Selecione a WHITELIST ou BLACKLIST que acabamos de criar e inclua-a na política.

6. Inclua a Categoria da Política nas configurações de filtragem de URL da Política conforme abaixo.

7. Defina a ação, Bloquear para Lista de Bloqueios, Permitir para Lista Branca. e, se desejar que o URL passe pelos mecanismos de varredura, mantenha a Ação como Monitorada.

8. Enviar e Confirmar Alterações.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

05-Aug-2019 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Fuad AsouliEngenheiro de consultoria técnica da Cisco

- Handy PutraEngenheiro de consultoria técnica da Cisco

- Nik KaleLíder técnico da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback