Autenticação remota e orientação de login usando roteadores Ative Diretory e RV34x

Objetivo

Este artigo explica como configurar a autenticação remota usando o Windows Ative Diretory (AD) em roteadores da série Cisco RV34x. Além disso, serão fornecidas informações para evitar um possível erro de login.

Introduction

Ao configurar as configurações de autenticação de serviço no roteador RV34x, você precisa selecionar um método de autenticação externa.

Por padrão, a prioridade do banco de dados externo no roteador série RV34x é RADIUS/LDAP/AD/Local. Se você adicionar o servidor RADIUS ao roteador, o serviço de login da Web e outros serviços usarão o banco de dados externo RADIUS para autenticar o usuário. Não há opção para habilitar um banco de dados externo somente para o serviço de login da Web e configurar outro banco de dados para outro serviço. Depois que o RADIUS for criado e ativado no roteador, ele usará o serviço RADIUS como um banco de dados externo para login da Web, VPN site a site, VPN EzVPN/3rd, VPN SSL, VPN PPTP/L2TP e 802.1x.

Se você usa o Windows, a Microsoft fornece um serviço AD interno. O AD armazena todas as informações essenciais para a rede, incluindo usuários, dispositivos e políticas. Os administradores usam o AD como um único local para criar e gerenciar a rede. Ele facilita o trabalho com recursos de rede interconectados, complexos e diferentes de maneira unificada.

Uma vez configurada, qualquer pessoa autorizada pode autenticar usando a opção externa do AD (presente no SO do servidor Windows) para usar qualquer serviço específico no roteador RV34x. Os usuários autorizados podem usar os recursos fornecidos, desde que tenham o hardware e o software necessários para usar esse tipo de autenticação.

Dispositivos aplicáveis | Versão do software

- RV340 |1.0.03.16

- RV340W |1.0.03.16

- RV345 |1.0.03.16

- RV345P |1.0.03.16

Table Of Contents

- Identificar o valor do nome distinto

- Criar um grupo de usuários para o Ative Diretory

- Adicionar detalhes do Ative Diretory no roteador RV34x

- O que acontece se você não tira o espaço do campo de nome completo?

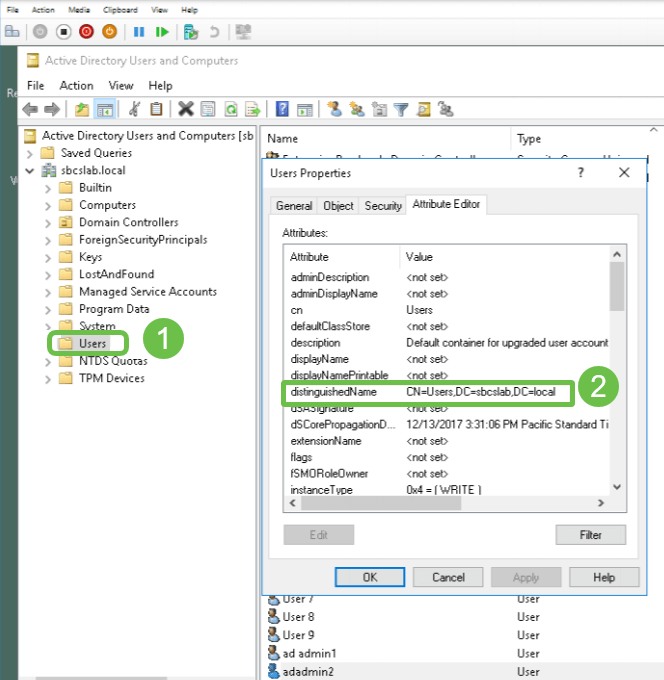

Identificar o valor do nome distinto

Acesse a interface de gerenciamento Usuários e Computadores do Ative Diretory no servidor Windows 2016. Selecione a pasta do contêiner Usuários, clique com o botão direito do mouse e abra Propriedades. Anote o valor DistinguishedName que será usado posteriormente no campo User Container Path do roteador RV34x.

Criar um grupo de usuários para o Ative Diretory

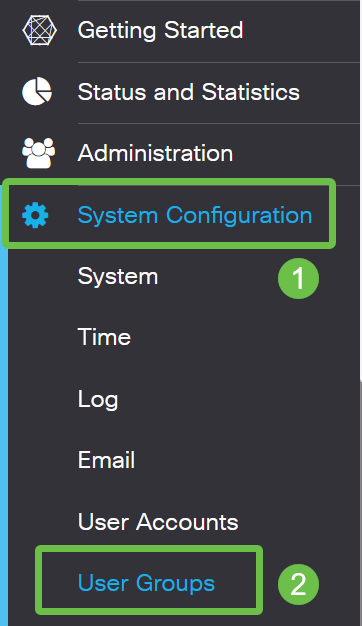

Passo 1

Efetue login no roteador RV34x Series. Navegue até Configuração do sistema > Grupos de usuários.

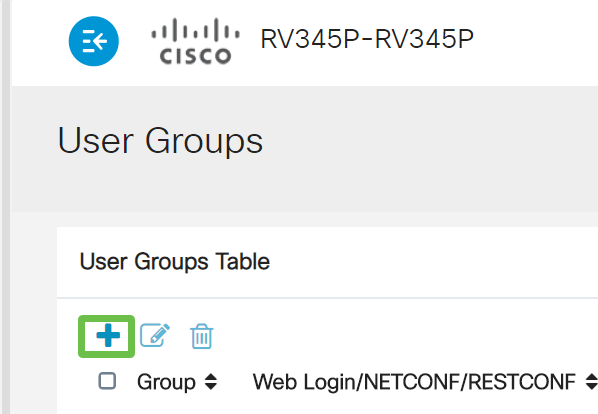

Passo 2

Clique no ícone de mais.

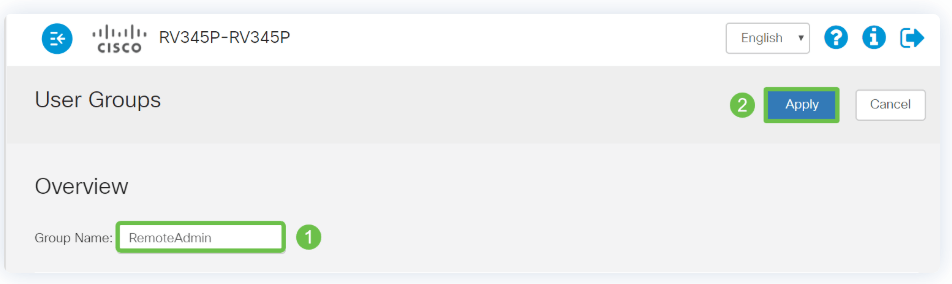

Etapa 3

Digite um nome de grupo. Clique em Apply.

Neste exemplo, um grupo de usuários RemoteAdmin foi criado.

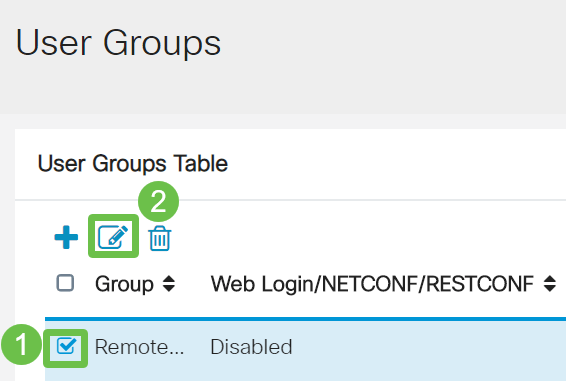

Passo 4

Clique na caixa de seleção ao lado do novo grupo de usuários. Clique no ícone de edição.

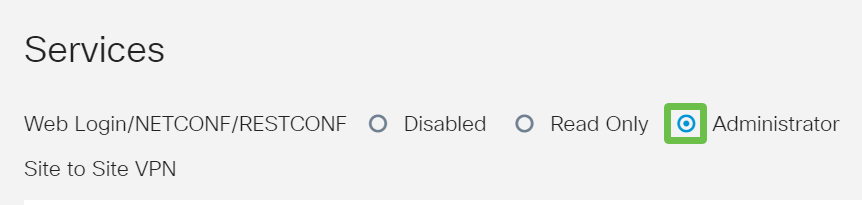

Etapa 5

Role a página para baixo até Services. Clique no botão de opção Administrador.

Etapa 6

Clique em Apply.

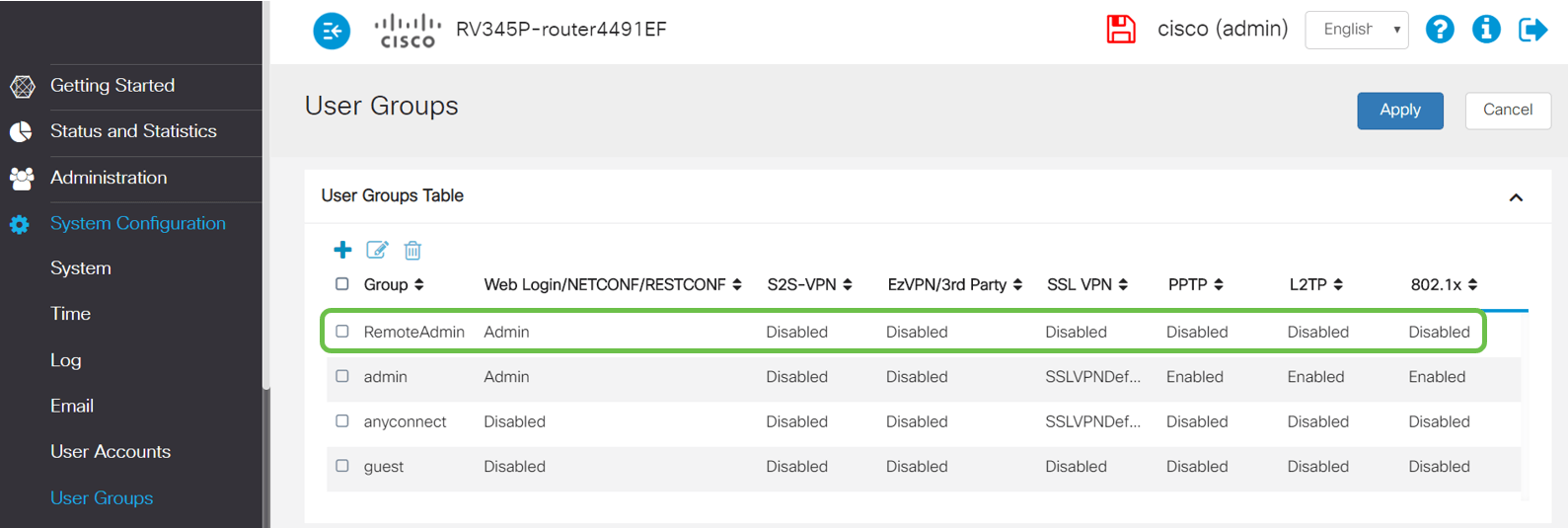

Etapa 7

Agora você verá o novo Grupo de usuários mostrando com privilégios de administrador.

Adicionar detalhes do Ative Diretory no roteador RV34x

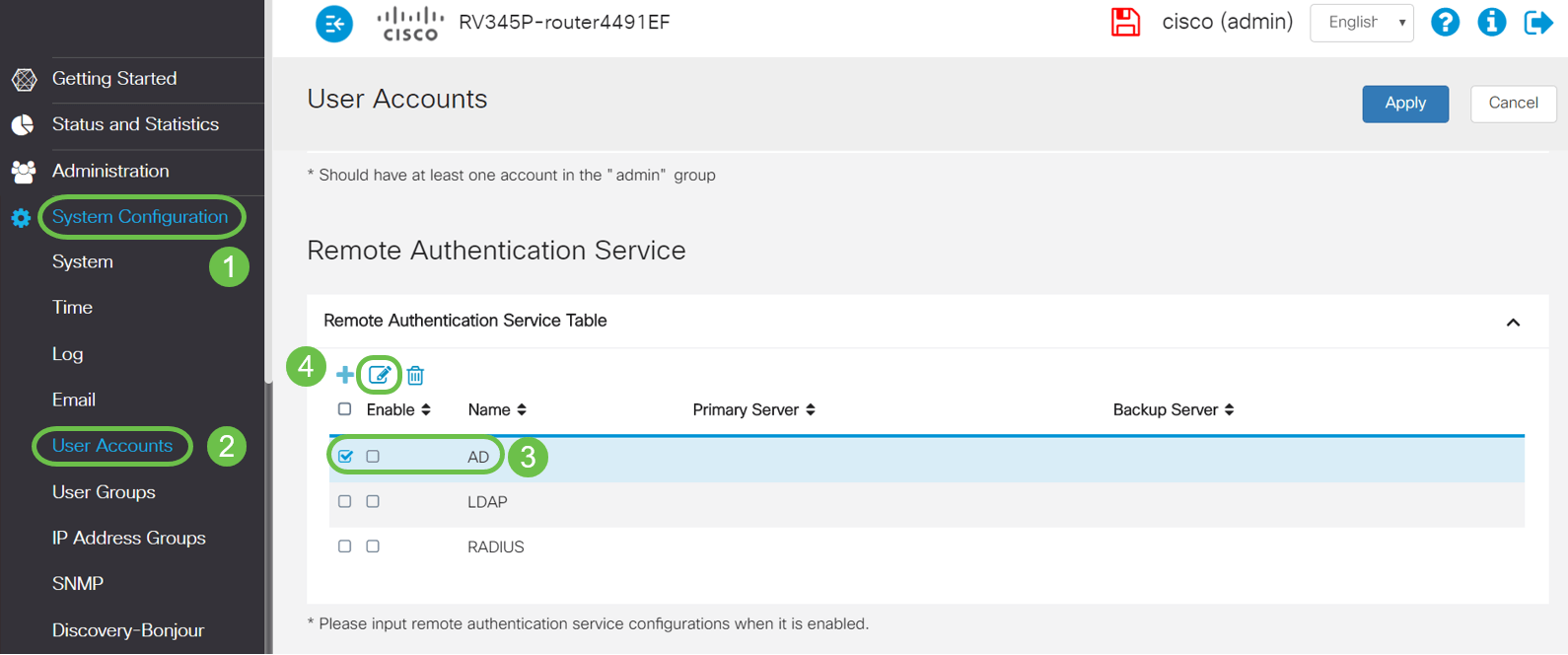

Passo 1

Navegue até Configuração do sistema > Contas de usuário. Selecione a opção AD e clique no ícone de edição para adicionar os detalhes do servidor AD.

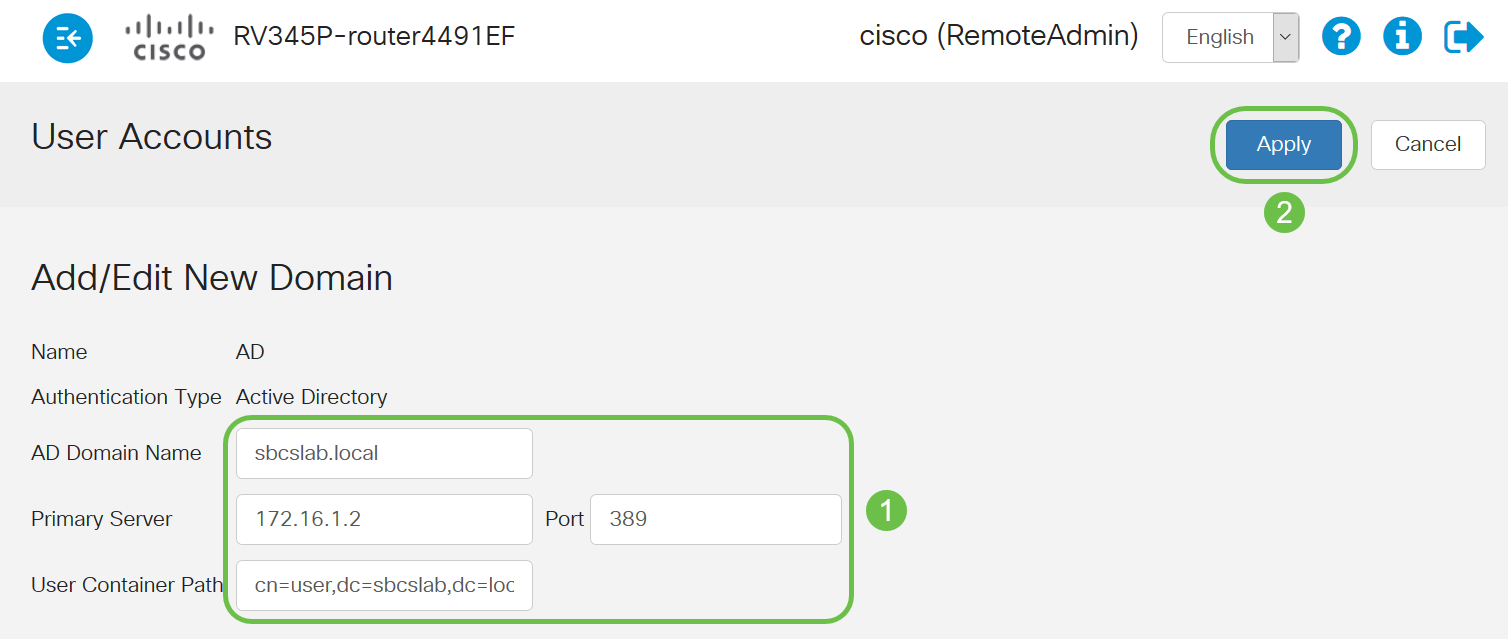

Passo 2

Insira os detalhes de Nome de domínio do AD, Servidor primário, Porta e Caminho do contêiner do usuário. Clique em Apply.

Note: Você precisa inserir os detalhes do caminho do contêiner do usuário capturados do servidor Windows na seção Identificar o valor do nome distinto deste artigo.

Neste exemplo, os detalhes são Cn=user,dc=sbcslab,dc=local. A porta de escuta padrão do servidor Lightweight Diretory Access Protocol (LDAP) é 389.

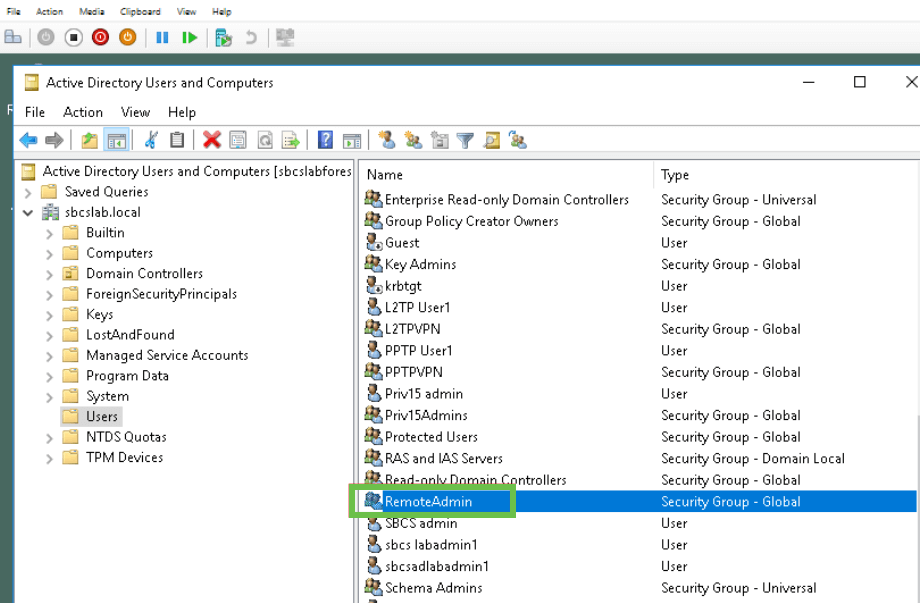

Etapa 3

No AD, verifique se o grupo de usuários está configurado e se corresponde ao nome do grupo de usuários do roteador.

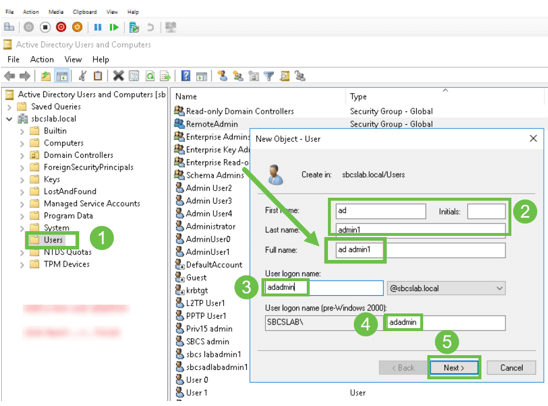

Passo 4

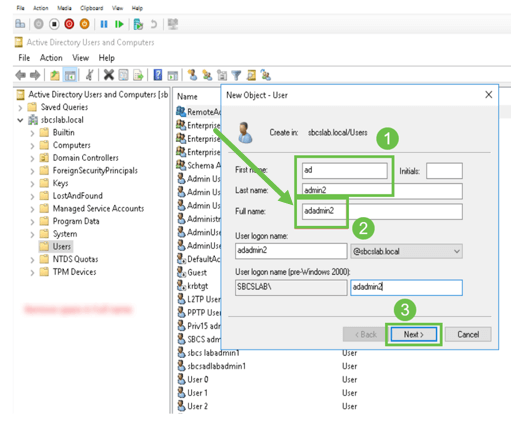

Em Novo objeto - usuário, preencha o nome, Iniciais e sobrenome, o campo Nome completo será preenchido automaticamente, mostrando um espaço entre o nome e o sobrenome.

O espaço entre o nome e o sobrenome na caixa Nome completo deve ser excluído ou não será feito login corretamente.

Esta imagem mostra o espaço no nome completo que deve ser excluído:

Etapa 5

Repita as etapas para criar outro usuário. Mais uma vez, é necessário modificar o campo Nome completo removendo todos os espaços criados automaticamente. Clique em Avançar para configurar a senha e concluir a criação do usuário.

Esta imagem mostra que o espaço no nome completo foi excluído. Esta é a maneira correta de adicionar o usuário:

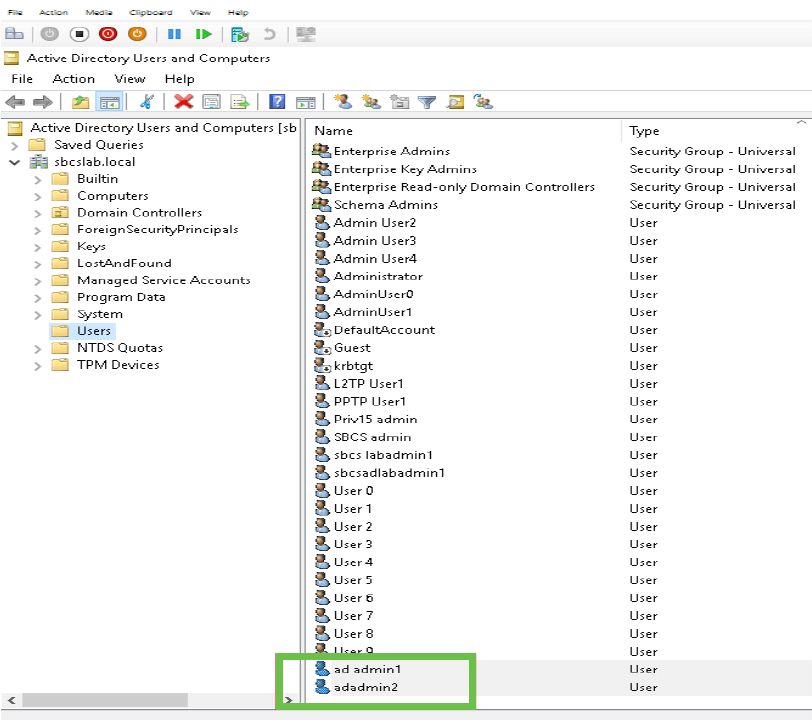

Etapa 6

A lista Usuários mostrará os dois detalhes do usuário recém-adicionado.

Etapa 7

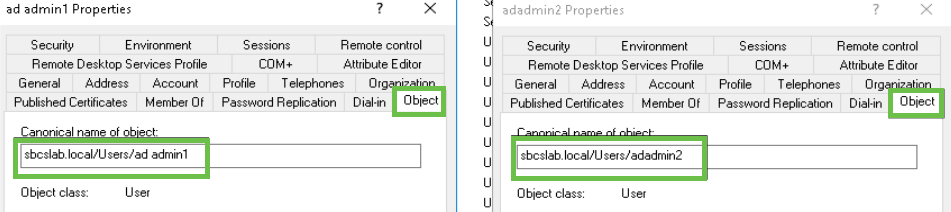

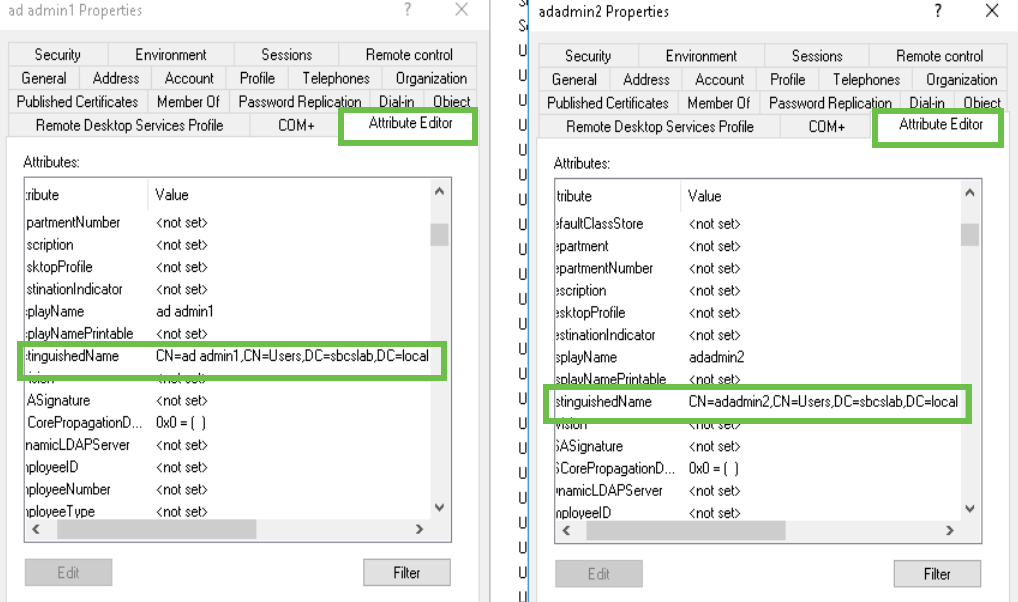

Você observará que o ad admin1 mostra um espaço entre o nome e o sobrenome, se isso não for corrigido, o login falhará. Este erro está sendo deixado para fins de demonstração, não deixe espaço lá! O exemplo adadmin2 está correto.

Para visualizar, clique com o botão direito do mouse no nome de usuário admin 1 do anúncio e selecione a opção Propriedades. Em seguida, navegue até a guia Object para ver o nome canônico dos detalhes do Objeto.

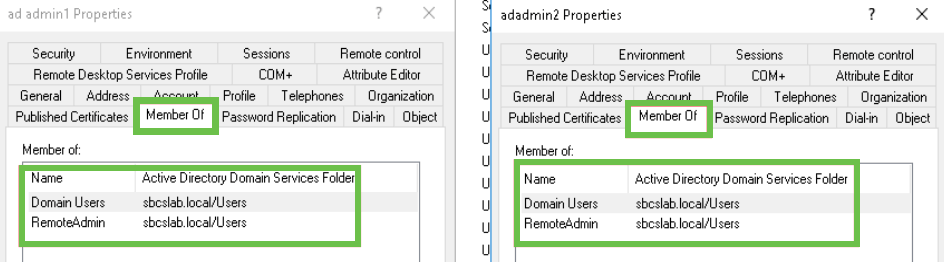

Além disso, você pode verificar os detalhes Usuários de domínio e RemoteAdmin desses nomes de usuário navegando até a guia Membro de na opção Propriedades.

Navegue até a guia Editor de atributos para verificar os valores DistinguishedName para esses nomes de usuário.

Passo 8

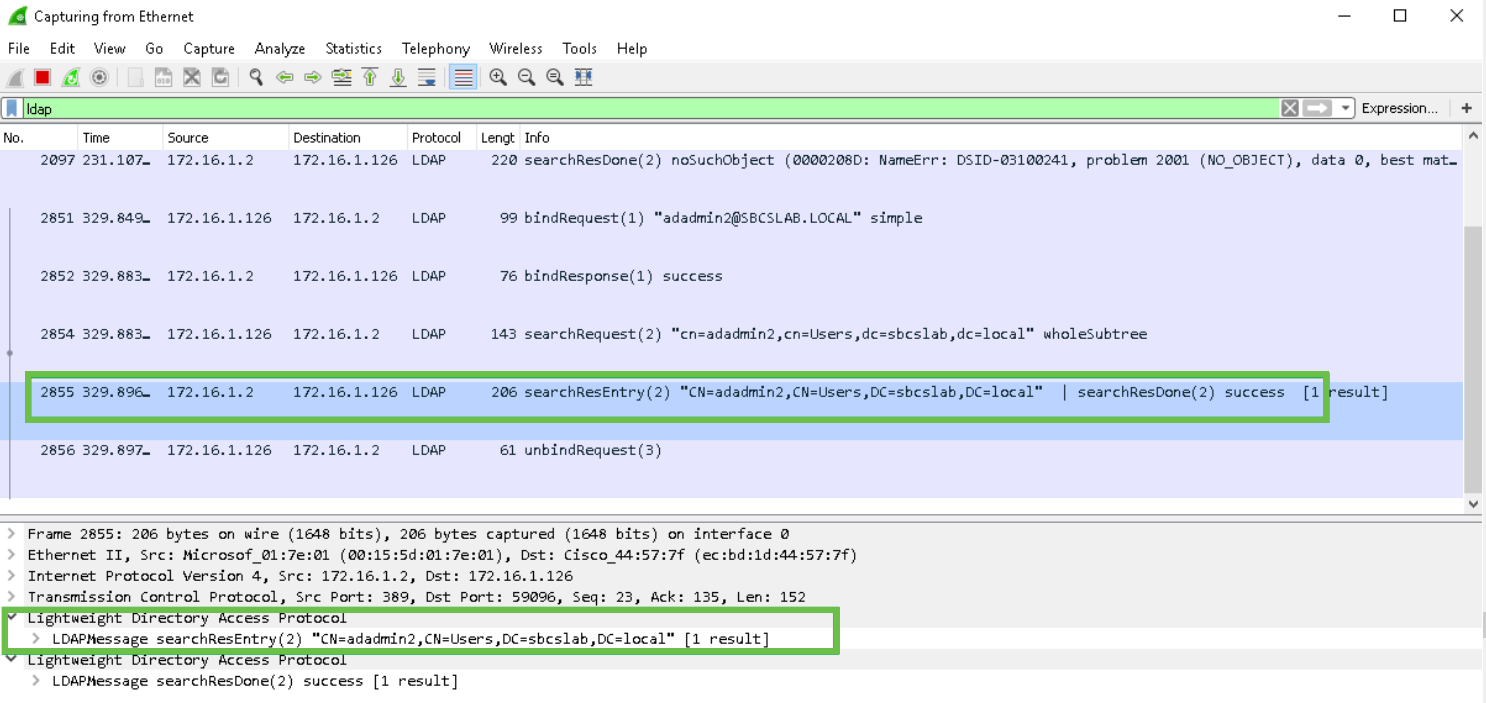

Efetue login com o nome de logon do usuário; nesse caso, adadmin2, você verá que o login foi bem-sucedido.

Passo 9

Você pode ver os detalhes da captura de pacote como mostrado na seguinte captura de tela.

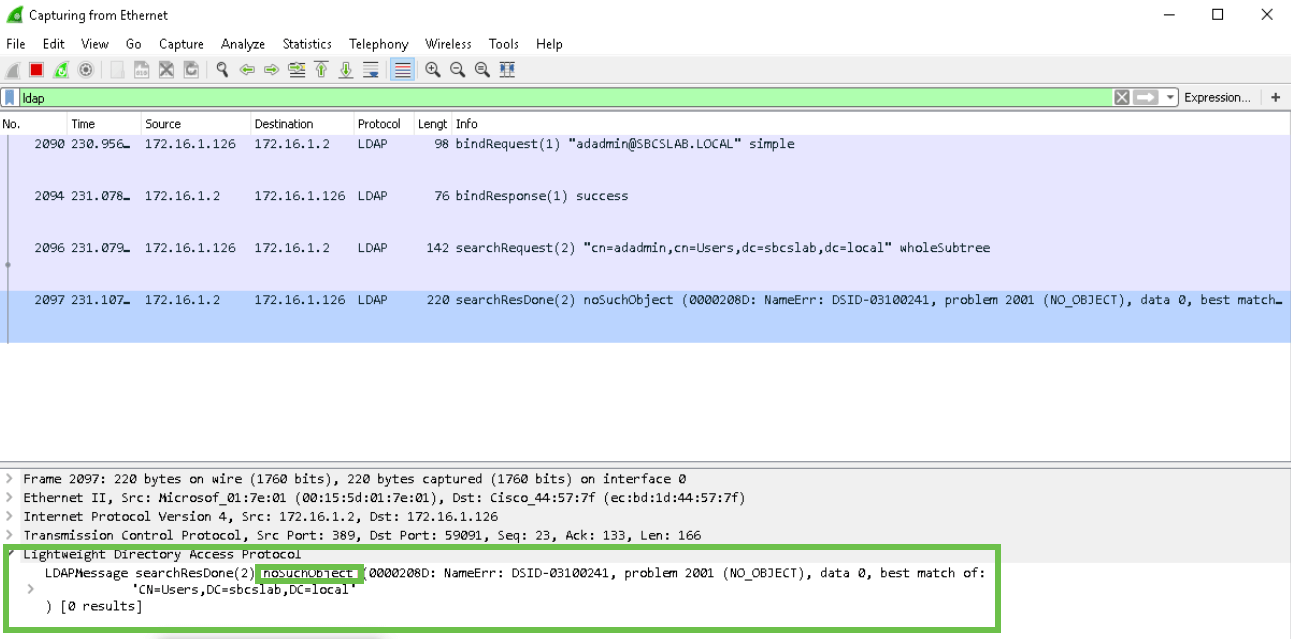

O que acontece se você não tira o espaço do campo de nome completo?

Se você tentar usar o nome de logon do usuário, nesse caso, adadmin, você verá que o login falha porque o servidor LDAP não pode retornar objeto porque nome completo, neste caso, ad admin1, tem espaço. Você poderá ver esses detalhes ao capturar os pacotes, conforme mostrado na imagem a seguir.

Conclusão

Agora você concluiu com êxito e evitou um login com falha para autenticação remota via Ative Diretory no roteador RV34x.

Feedback

Feedback