Configuração do túnel VPN nos roteadores VPN RV016, RV042, RV042G e RV082

Objetivo

Uma Rede Virtual Privada (VPN) é uma conexão segura entre dois endpoints. Uma rede privada, que envia dados com segurança entre esses dois locais ou redes, é estabelecida por um túnel VPN. Um túnel VPN conecta dois PCs ou redes e permite que os dados sejam transmitidos pela Internet como se os endpoints estivessem dentro de uma rede. A VPN é uma boa solução para empresas que têm funcionários que precisam viajar ou estar fora da LAN com frequência. Com a VPN, esses funcionários podem ter acesso à LAN e usar os recursos disponíveis para realizar seu trabalho. Além disso, a VPN pode conectar dois ou mais locais, para que empresas com filiais diferentes possam se comunicar entre si.

Observação: a série de roteadores com fio RV oferece dois tipos de VPN, de gateway para gateway e de cliente para gateway. Para que a conexão VPN funcione corretamente, os valores de IPSec em ambos os lados da conexão devem ser os mesmos. Além disso, ambos os lados da conexão devem pertencer a LANs diferentes. As próximas etapas explicam como configurar a VPN na série de roteadores com fio RV.

Para os fins deste artigo, a configuração da VPN será Gateway to Gateway.

Este artigo explica como configurar um túnel VPN em RV016 RV042, RV042G e RV082 VPN Routers.

Dispositivos aplicáveis

•RV016

•RV042

•RV042G

•RV082

Versão de software

•v4.2.1.02

Configuração de VPN

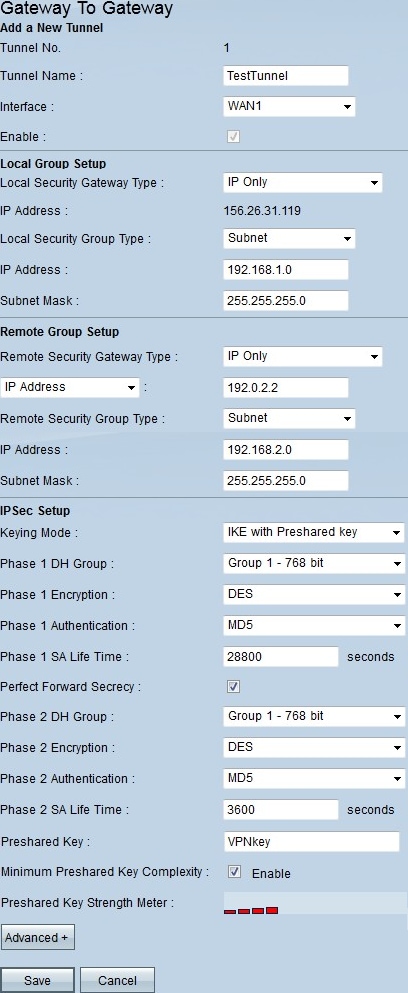

Etapa 1. Faça login na página do Utilitário de configuração da Web e escolha VPN > Gateway to Gateway. A página Gateway to Gateway é aberta:

Observação: para configurar um cliente para o túnel VPN do gateway, escolha VPN > Client to Gateway.

Etapa 2. No campo Tunnel Name, insira o nome do túnel VPN.

Etapa 3. Na lista suspensa Interface, escolha uma das interfaces WAN disponíveis. Esta é a interface que estabelecerá o túnel VPN com o outro lado.

Etapa 4. Em Configuração de grupo local, na lista suspensa Tipo de gateway de segurança local, escolha uma das opções listadas:

· Somente IP — Escolha esta opção se o roteador estiver configurado com um endereço IP estático para conectividade com a Internet.

· Autenticação IP + Nome de domínio (FQDN) — Escolha esta opção se o roteador estiver configurado com um endereço IP estático e um nome de domínio registrado para conectividade com a Internet.

· Autenticação IP + Endereço de E-mail (FQDN do Usuário) — Escolha esta opção se o roteador estiver configurado com um endereço IP estático para conectividade com a Internet e um endereço de e-mail será usado para autenticação.

· Autenticação FQDN (Dynamic IP + Domain Name) — escolha esta opção se o roteador estiver configurado com um endereço IP dinâmico e um nome de domínio dinâmico será usado para a autenticação.

· Autenticação de IP dinâmico + endereço de e-mail (FQDN do usuário) — escolha esta opção se o roteador tiver um endereço IP dinâmico para conectividade com a Internet, mas não tiver um nome de domínio dinâmico para autenticação e, em vez disso, um endereço de e-mail será usado para autenticação.

Etapa 5. Em Local Group Setup, na lista suspensa Local Security Group Type, escolha uma das opções:

· IP Address (Endereço IP) — Essa opção permite especificar um dispositivo que pode usar esse túnel VPN. Você só precisa digitar o endereço IP do dispositivo.

· Sub-rede — Escolha esta opção para permitir que todos os dispositivos que pertencem à mesma sub-rede usem o túnel VPN. Você precisa digitar o endereço IP da rede e sua respectiva máscara de sub-rede.

· IP Range (Intervalo de IP) — Escolha esta opção para especificar um intervalo de dispositivos que podem usar o túnel VPN. Você precisa digitar o primeiro endereço IP e o último endereço IP do intervalo de dispositivos.

Etapa 6. Em Remote Group Setup, na lista suspensa Remote Local Security Gateway Type, escolha uma das seguintes opções:

· Somente IP — Escolha esta opção se o roteador estiver configurado com um endereço IP estático para conectividade com a Internet.

· Autenticação IP + Nome de domínio (FQDN) — Escolha esta opção se o roteador estiver configurado com um endereço IP estático e um nome de domínio registrado para conectividade com a Internet.

· Autenticação IP + Endereço de E-mail (FQDN do Usuário) — Escolha esta opção se o roteador estiver configurado com um endereço IP estático para conectividade com a Internet e um endereço de e-mail será usado para autenticação.

· Autenticação FQDN (Dynamic IP + Domain Name) — escolha esta opção se o roteador estiver configurado com um endereço IP dinâmico e um nome de domínio dinâmico será usado para a autenticação.

· Autenticação de IP dinâmico + endereço de e-mail (FQDN do usuário) — escolha esta opção se o roteador tiver um endereço IP dinâmico para conectividade com a Internet, mas não tiver um nome de domínio dinâmico para autenticação e, em vez disso, um endereço de e-mail será usado para autenticação.

Passo 7. Se você escolher Somente IP como o tipo de gateway de segurança local remoto, escolha uma destas opções na lista suspensa abaixo:

· IP — Escolha esta opção para inserir o endereço IP no campo adjacente.

· IP por DNS Resolvido— Escolha esta opção se você não souber o endereço IP do gateway remoto e insira o nome do outro roteador no campo adjacente.

Etapa 8. Em Remote Group Setup, na lista suspensa Remote Security Group Type, escolha uma das seguintes opções:

· IP Address (Endereço IP) — Essa opção permite especificar um dispositivo que pode usar esse túnel VPN. Você só precisa digitar o endereço IP do dispositivo.

· Sub-rede — Escolha esta opção para permitir que todos os dispositivos que pertencem à mesma sub-rede usem o túnel VPN. Você precisa digitar o endereço IP da rede e sua respectiva máscara de sub-rede.

· IP Range (Intervalo de IP) — Escolha esta opção para especificar um intervalo de dispositivos que podem usar o túnel VPN. Você precisa digitar o primeiro endereço IP e o último endereço IP do intervalo de dispositivos.

Etapa 9. Em IPSec Setup, na lista suspensa Keying Mode, escolha uma das opções:

Manual — Esta opção permite que você configure manualmente a chave, em vez de negociá-la com o outro roteador na conexão VPN.

· IKE com chave pré-compartilhada — Escolha esta opção para ativar o Internet Key Exchange Protocol (IKE), que configura uma associação de segurança no túnel VPN. O IKE usa uma chave pré-compartilhada para autenticar um peer remoto.

Etapa 10. DH (Diffie - Hellman) é um protocolo de troca de chave que permite que ambas as extremidades do túnel VPN compartilhem uma chave criptografada. Nas listas suspensas Grupo DH da fase 1 e Grupo DH da fase 2, escolha uma das seguintes opções:

Grupo 1 - 768 bits — Oferece velocidade de troca mais rápida, mas menos segurança. Se precisar que a sessão VPN seja rápida e que a segurança não seja um problema, escolha esta opção.

Grupo 2 - 1024 bits — Fornece mais segurança que o Grupo 1, mas tem mais tempo de processamento. Esta é uma opção mais equilibrada em termos de segurança e velocidade.

Grupo 3 - 1536 bits — Oferece menos velocidade, mas mais segurança. Se você precisar que a sessão VPN seja segura e a velocidade não for um problema, escolha esta opção.

Etapa 11. Nas listas suspensas Criptografia da fase 1 e Criptografia da fase 2, escolha uma das seguintes opções para criptografia e descriptografia da chave:

· DES — Data Encryption Standard, esse é um algoritmo básico para criptografia de dados que criptografa a chave em um pacote de 56 bits.

· 3DES — Triple Data Encryption Standard, esse algoritmo criptografa a chave em três pacotes de 64 bits. É mais seguro que o DES.

· AES-128 — Advanced Encryption Standard, esse algoritmo usa a mesma chave para criptografia e descriptografia. Oferece mais segurança do que o DES. Seu tamanho de chave é 128 bits

AES-192 — Semelhante ao AES-128, mas seu tamanho de chave é 192 bits.

AES-256 — Semelhante ao AES-128, mas seu tamanho de chave é 256 bits. Este é o algoritmo de criptografia mais seguro disponível.

Etapa 12. Nas listas suspensas Autenticação da fase 1 e Autenticação da fase 2, escolha uma destas opções:

· SHA1 — Este algoritmo produz um valor de hash de 160 bits. Com esse valor, o algoritmo verifica a integridade dos dados trocados e garante que os dados não tenham sido alterados.

MD5 — Este é um projeto de algoritmo para fins de autenticação. Esse algoritmo verifica a integridade das informações compartilhadas entre as duas extremidades do túnel VPN. Ele produz um valor de hash que é compartilhado para autenticar a chave em ambas as extremidades do túnel VPN.

Etapa 13. Nos campos Fase 1 SA Lifetime e Fase 2 SA Lifetime, insira o tempo (em segundos) em que o túnel VPN está ativo em uma fase. O valor padrão para a Fase 1 é de 28800 segundos. O valor padrão para a Fase 2 é 3600 segundos.

Nota: A configuração das Fases 1 e 2 deve ser a mesma em ambos os roteadores.

Etapa 14. (Opcional) Marque a caixa de seleção Perfect Forward Secrecy para ativar o Perfect Forward Secrecy (PFS). Com o PFS, a negociação da Fase 2 do IKE gerará novos dados para criptografia e autenticação, o que reforça mais segurança.

Etapa 15. Na chave pré-compartilhada, insira a chave que ambos os roteadores compartilharão para a autenticação.

Etapa 16. (Opcional) Marque a caixa de seleção Complexidade mínima da chave pré-compartilhada para ativar o medidor de força da chave pré-compartilhada que informa a força da chave criada.

Etapa 17. (Opcional) Para configurar mais opções avançadas de criptografia, clique em Avançado+.

Etapa 18. Clique em Save (Salvar) para salvar suas configurações.

Opções de VPN avançadas

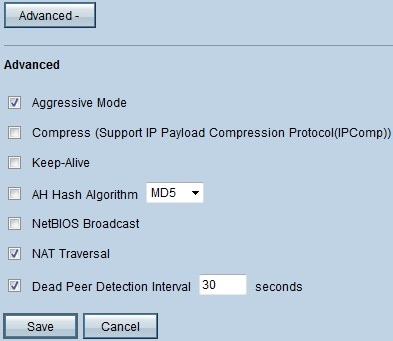

Se você quiser adicionar mais recursos à sua configuração de VPN, a série de roteadores com fio RV oferece opções avançadas. Essas opções aprimoram os recursos de segurança do seu túnel VPN. Essas opções são opcionais, mas se você definir opções avançadas em um roteador, certifique-se de definir as mesmas opções no outro roteador. A próxima seção explica essas opções.

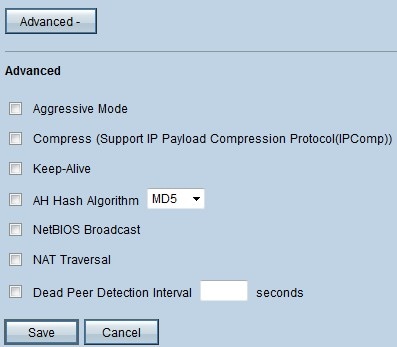

Etapa 1. No campo IPSec, clique no botão Advanced+. A página Avançado é aberta:

Nota: Para configurar as opções avançadas de um cliente para o túnel VPN do gateway, escolha VPN > Client to Gateway. Em seguida, clique em Avançado+.

A figura acima mostra um exemplo de uma configuração das opções avançadas.

Etapa 2. Em Advanced, marque as opções que você gostaria de adicionar à sua configuração VPN:

· Modo agressivo — Com essa opção, a negociação da chave é mais rápida, o que diminui a segurança. Marque a caixa de seleção Aggressive Mode se desejar melhorar a velocidade do túnel VPN.

· Compress (Support IP Payload Compression Protocol (IP Comp)) — com esta opção, o protocolo IP Comp reduzirá o tamanho dos datagramas IP. Marque a caixa de seleção Compress (Support IP Payload Compression Protocol (IP Comp)) para ativar essa opção

· Keep Alive — Esta opção tenta restabelecer a sessão VPN se ela for descartada. Marque a caixa de seleção Keep Alive para ativar essa opção.

· AH Hash Algorithm — Essa opção estende a proteção ao cabeçalho IP para verificar a integridade do pacote inteiro. MD5 ou SHA1 podem ser usados para essa finalidade. Marque a caixa de seleção Algoritmo de hash AH e, na lista suspensa, escolha MD5 ou SHA1 para ativar a autenticação do pacote inteiro.

· NetBIOS Broadcast — Esse é um protocolo do Windows que fornece informações sobre os diferentes dispositivos conectados em uma LAN, como impressoras, computadores e servidores de arquivos. Normalmente, a VPN não transmite essas informações. Marque a caixa de seleção NetBIOS Broadcast para enviar essas informações pelo túnel VPN.

· NAT Traversal — a conversão de endereço de rede permite que os usuários de uma LAN privada acessem recursos da Internet com o uso de um endereço IP público como endereço de origem. Se o roteador estiver atrás de um gateway NAT, marque a caixa de seleção NAT Traversal.

· Intervalo de detecção de ponto morto — Marque a caixa de seleção Intervalo de detecção de ponto morto e insira (em segundos) o intervalo antes que o roteador envie outros pacotes para verificar a conectividade do túnel VPN.

Etapa 3. Clique em Save para salvar suas configurações.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

10-Dec-2018 |

Versão inicial |

Feedback

Feedback