Configuração de Gateway para Gateway VPN em RV016, RV042, RV042G e RV082 Roteadores VPN

Objetivo

Uma Rede Virtual Privada (VPN) é usada para formar uma conexão segura entre dois pontos finais em uma Internet pública ou compartilhada, através do que é chamado de túnel VPN. Mais especificamente, uma conexão VPN de gateway a gateway permite que dois roteadores se conectem uns aos outros com segurança e que um cliente em uma extremidade apareça logicamente como se fosse parte da rede na outra extremidade. Isso permite que dados e recursos sejam compartilhados com mais facilidade e segurança pela Internet.

A configuração deve ser feita em ambos os roteadores para ativar uma VPN de gateway a gateway. As configurações feitas nas seções Configuração de grupo local e Configuração de grupo remoto devem ser revertidas entre os dois roteadores para que o grupo local de um seja o grupo remoto do outro.

O objetivo deste documento é explicar como configurar a VPN de Gateway para Gateway em RV016, RV042, RV042G e RV082 VPN Series Routers.

Dispositivos aplicáveis

•RV016

•RV042

•RV042G

•RV082

Versão de software

•v4.2.2.08

Configurar Gateway para VPN de Gateway

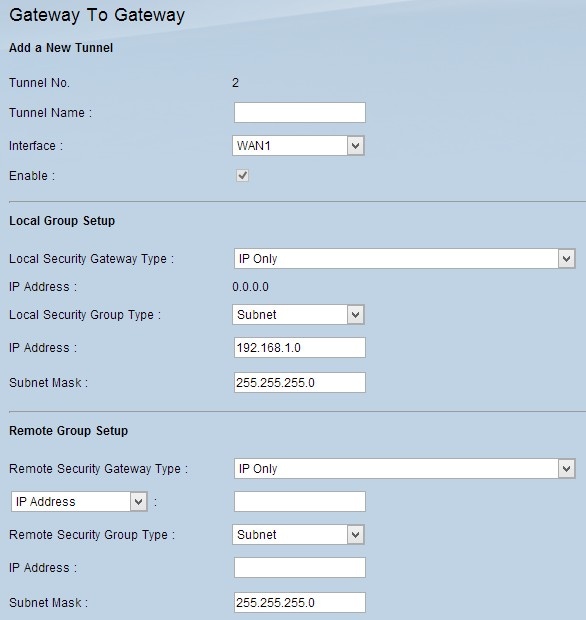

Etapa 1. Faça login no Utilitário de configuração do roteador e escolha VPN > Gateway to Gateway. A página Gateway to Gateway é aberta:

Para configurar a VPN de gateway para gateway, os seguintes recursos precisam ser configurados:

2. Configuração de Grupo Local

3. Configuração de Grupo Remoto

Adicionar novo túnel

Número do túnel é um campo somente leitura que exibe o túnel atual que será criado.

Etapa 1. Digite um nome para o túnel VPN no campo Tunnel Name (Nome do túnel). Ele não precisa corresponder ao nome usado na outra extremidade do túnel.

Etapa 2. Na lista suspensa Interface, escolha a porta de rede de longa distância (WAN) a ser usada para o túnel.

· WAN1 — A porta WAN dedicada dos roteadores VPN da série RV0XX.

· WAN2 — A porta WAN2/DMZ dos roteadores VPN da série RV0XX. Só é exibido no menu suspenso se tiver sido configurado como uma WAN e não como uma porta DMZ (Demilitarize Zone, Zona desmilitarizada).

Etapa 3. (Opcional) Para ativar a VPN, marque a caixa de seleção no campo Enable (Ativar). A VPN é habilitada por padrão.

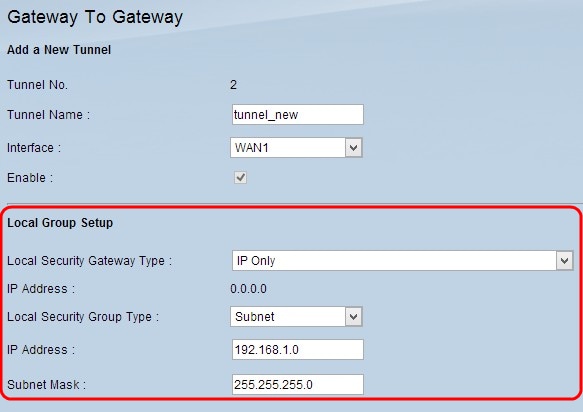

Configuração de grupo local

Observação: a configuração do grupo local em um roteador deve ser igual à configuração do grupo remoto no outro roteador.

Etapa 1. Escolha o método apropriado de identificação do roteador para estabelecer um túnel VPN na lista suspensa Local Security Gateway Type.

· Somente IP — O roteador local (este roteador) é reconhecido por um endereço IP estático. Você só pode escolher esta opção se o roteador tiver um IP WAN estático. O endereço IP WAN estático é exibido automaticamente no campo Endereço IP.

· Autenticação IP + Domain Name (FQDN) — o acesso ao túnel é possível por meio de um endereço IP estático e um domínio registrado. Se você escolher essa opção, digite o nome do domínio registrado no campo Domain Name (Nome do domínio). O endereço IP WAN estático é exibido automaticamente no campo Endereço IP.

· Autenticação de endereço IP + E-mail (FQDN USUÁRIO) — o acesso ao túnel é possível por meio de um endereço IP estático e um endereço de e-mail. Se você escolher esta opção, digite o endereço de e-mail no campo Email Address (Endereço de e-mail). O endereço IP WAN estático é exibido automaticamente no campo Endereço IP.

· Autenticação dinâmica de IP + nome de domínio (FQDN) — o acesso ao túnel é possível por meio de um endereço IP dinâmico e de um domínio registrado. Se você escolher essa opção, digite o nome do domínio registrado no campo Domain Name (Nome do domínio).

· Autenticação de endereço de e-mail + IP dinâmico (FQDN do usuário) — o acesso ao túnel é possível por meio de um endereço IP dinâmico e um endereço de e-mail. Se você escolher esta opção, digite o endereço de e-mail no campo Email Address (Endereço de e-mail).

Etapa 2. Escolha o usuário da LAN local ou o grupo de usuários apropriado que pode acessar o túnel VPN na lista suspensa Grupo de segurança local. O padrão é Subnet (Sub-rede).

· IP — Somente um dispositivo de LAN pode acessar o túnel VPN. Se você escolher esta opção, digite o endereço IP do dispositivo de LAN no campo IP Address (Endereço IP).

· Sub-rede — Todos os dispositivos de LAN em uma sub-rede específica podem acessar o túnel. Se você escolher esta opção, insira o endereço IP da sub-rede e a máscara de sub-rede dos dispositivos LAN no campo Endereço IP e Máscara de sub-rede, respectivamente. O valor padrão é 255.255.255.0.

· Intervalo de IPs — Um intervalo de dispositivos de LANs pode acessar o túnel. Se você escolher essa opção, insira o endereço IP inicial e final nos campos Begin IP (IP inicial) e End IP (IP final), respectivamente.

Etapa 3. Clique em Save (Salvar) para salvar as configurações.

Configuração de Grupo Remoto

Observação: a configuração para a configuração do grupo remoto em um roteador deve ser a mesma que a configuração para a configuração do grupo local no outro roteador.

Etapa 1. Na lista suspensa Tipo de gateway de segurança remoto, escolha o método para identificar o roteador remoto para estabelecer o túnel VPN.

· Somente IP — O acesso ao túnel é possível por meio de um IP WAN estático. Se você souber o endereço IP do roteador remoto, escolha o endereço IP na lista suspensa logo abaixo do campo Tipo de gateway de segurança remota e insira o endereço IP. Escolha IP by DNS Resolved se não souber o endereço IP, mas souber o nome do domínio, e insira o nome de domínio do roteador no campo IP by DNS Resolved.

· Autenticação IP + Domain Name (FQDN) — o acesso ao túnel é possível por meio de um endereço IP estático e um domínio registrado para o roteador. Se você souber o endereço IP do roteador remoto, escolha IP address (Endereço IP) na lista suspensa logo abaixo do campo Remote Security Gateway Type (Tipo de gateway de segurança remoto) e insira o endereço. Escolha IP by DNS Resolved se não souber o endereço IP, mas souber o nome do domínio, e insira o nome de domínio do roteador no campo IP by DNS Resolved. Insira o nome de domínio do roteador no campo Domain Name (Nome de domínio), independentemente do método escolhido para identificá-lo.

· Autenticação IP + End. de e-mail (FQDN do usuário) — o acesso ao túnel é possível por meio de um endereço IP estático e um endereço de e-mail. Se você souber o endereço IP do roteador remoto, escolha IP address (Endereço IP) na lista suspensa logo abaixo do campo Remote Security Gateway Type (Tipo de gateway de segurança remota) e digite o endereço. Escolha IP by DNS Resolved se não souber o endereço IP, mas souber o nome do domínio, e insira o nome de domínio do roteador no campo IP by DNS Resolved. Digite o endereço de e-mail no campo Endereço de e-mail.

· Autenticação dinâmica de IP + nome de domínio (FQDN) — o acesso ao túnel é possível por meio de um endereço IP dinâmico e de um domínio registrado. Se você escolher essa opção, digite o nome do domínio registrado no campo Domain Name (Nome do domínio).

· Autenticação de endereço de e-mail + IP dinâmico (FQDN do usuário) — o acesso ao túnel é possível por meio de um endereço IP dinâmico e um endereço de e-mail. Se você escolher esta opção, digite o endereço de e-mail no campo Email Address (Endereço de e-mail).

Etapa 2. Escolha o usuário da LAN remota ou o grupo de usuários apropriado que pode acessar o túnel VPN na lista suspensa Remote Security Group Type.

· IP — Somente um dispositivo de LAN específico pode acessar o túnel. Se você escolher esta opção, digite o endereço IP do dispositivo de LAN no campo IP Address (Endereço IP).

· Sub-rede — Todos os dispositivos de LAN em uma sub-rede específica podem acessar o túnel. Se você escolher esta opção, insira o endereço IP da sub-rede e a máscara de sub-rede dos dispositivos LAN no campo Endereço IP e Máscara de sub-rede, respectivamente.

· Intervalo de IPs — Um intervalo de dispositivos de LANs pode acessar o túnel. Se você escolher essa opção, insira o endereço IP inicial e final nos campos Begin IP (IP inicial) e End IP (IP final), respectivamente.

Observação: os dois roteadores nas extremidades do túnel não podem estar na mesma sub-rede.

Etapa 3. Clique em Save (Salvar) para salvar as configurações.

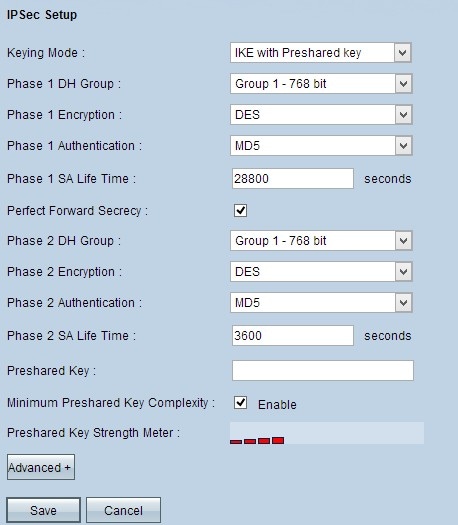

Configuração do IPSec

Internet Protocol Security (IPSec) é um protocolo de segurança de camada de Internet que fornece segurança de ponta a ponta, por meio de autenticação e criptografia durante qualquer sessão de comunicação.

Observação: ambas as extremidades da VPN precisam ter os mesmos métodos de criptografia, descriptografia e autenticação para funcionar corretamente. Insira as mesmas configurações de IPSec para ambos os roteadores.

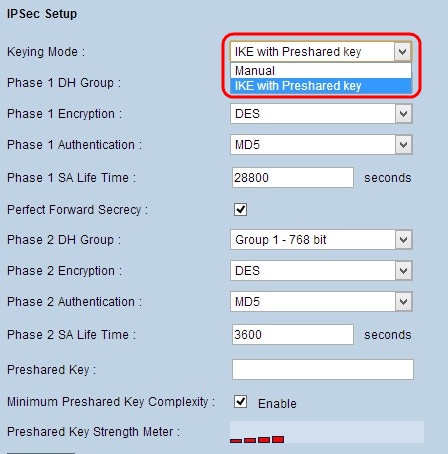

Etapa 1. Escolha o modo apropriado de gerenciamento de chave para garantir a segurança na lista suspensa Modo de chave. O modo padrão é IKE with Preshared key (IKE com chave pré-compartilhada).

· Manual — Um modo de segurança personalizado para gerar uma nova chave de segurança por você mesmo e sem negociação com a chave. É o melhor para usar durante a solução de problemas e em um pequeno ambiente estático.

· IKE com chave pré-compartilhada — O protocolo Internet Key Exchange (IKE) é usado para gerar e trocar automaticamente uma chave pré-compartilhada para estabelecer comunicação autenticada para o túnel.

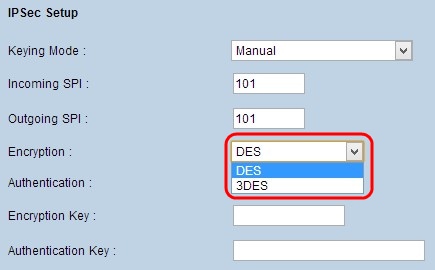

Configuração do IPSec para o modo de digitação manual

Etapa 1. Insira o valor hexadecimal exclusivo para o Índice de parâmetro de segurança (SPI) de entrada no campo SPI de entrada. O SPI é transportado no cabeçalho do Encapsulating Security Payload Protocol (ESP) e determina a proteção para o pacote de entrada. Você pode digitar um valor de 100 a ffffffff. O SPI de entrada do roteador local precisa corresponder ao SPI de saída do roteador remoto.

Etapa 2. Insira o valor hexadecimal exclusivo para o SPI de saída no campo SPI de saída. Você pode digitar um valor de 100 a ffffffff. O SPI de saída do roteador remoto precisa corresponder ao SPI de entrada do roteador local.

Observação: dois túneis não podem ter o mesmo SPI.

Etapa 3. Escolha o método de criptografia apropriado para os dados na lista suspensa Criptografia. A criptografia recomendada é 3DES. O túnel VPN precisa usar o mesmo método de criptografia em ambas as extremidades.

· DES — O Data Encryption Standard (DES) usa um tamanho de chave de 56 bits para criptografia de dados. O DES está desatualizado e deve ser usado apenas se um endpoint for compatível apenas com DES.

3DES — O 3DES (Triple Data Encryption Standard) é um método simples de criptografia de 168 bits. O 3DES criptografa os dados três vezes, o que fornece mais segurança que o DES.

Etapa 4. Escolha o método de autenticação apropriado para os dados na lista suspensa Autenticação. A autenticação recomendada é SHA1, pois é mais segura do que MD5. O túnel VPN precisa usar o mesmo método de autenticação para ambas as extremidades.

· MD5 — O MD5 (Message Digest Algorithm-5) é uma função de hash de 128 bits que fornece proteção aos dados contra ataques mal-intencionados pelo cálculo do checksum.

· SHA1 — O Algoritmo de Hash Seguro versão 1 (SHA1) é uma função de hash de 160 bits que é mais segura que o MD5, mas leva mais tempo para ser computada.

Etapa 5. Insira a chave para criptografar e descriptografar dados no campo Chave de criptografia. Se você escolher DES como método de criptografia na etapa 3, insira um valor hexadecimal de 16 dígitos. Se você escolher 3DES como método de criptografia na etapa 3, insira um valor hexadecimal de 40 dígitos.

Etapa 6. Insira uma chave pré-compartilhada para autenticar o tráfego no campo Authentication Key (Chave de autenticação). Se você escolher o método de autenticação MD5 na etapa 4, insira o valor hexadecimal de 32 dígitos. Se você escolher SHA1 como método de autenticação na Etapa 4, insira um valor hexadecimal de 40 dígitos. Se você não adicionar dígitos suficientes, zeros serão acrescentados ao final até que haja dígitos suficientes. O túnel VPN precisa usar a mesma chave pré-compartilhada para ambas as extremidades.

Passo 7. Clique em Save (Salvar) para salvar as configurações.

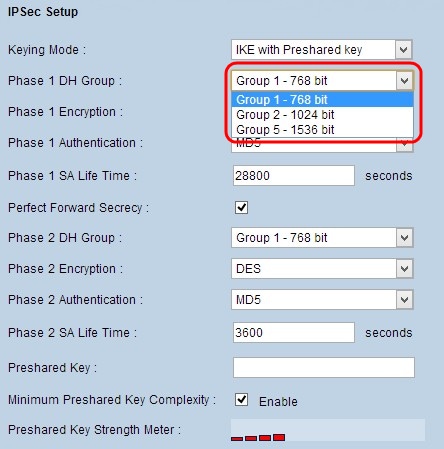

Configuração do modo IKE com chave pré-compartilhada

Etapa 1. Escolha o Grupo DH da fase 1 apropriado na lista suspensa Grupo DH da fase 1. A fase 1 é usada para estabelecer a associação de segurança lógica (SA) simples entre as duas extremidades do túnel para oferecer suporte à comunicação de autenticação segura. O Diffie-Hellman (DH) é um protocolo de troca de chaves criptográficas usado para determinar a força da chave durante a fase 1 e também compartilha a chave secreta para autenticar a comunicação.

Grupo 1 - 768 bits — A chave de menor força e o grupo de autenticação mais inseguro, mas que leva o menor tempo para computar as chaves IKE. Essa opção é preferida se a velocidade da rede for baixa.

Grupo 2 - 1024 bits — Uma chave de força maior e um grupo de autenticação mais seguro do que o grupo 1, mas leva mais tempo para calcular as chaves IKE.

Grupo 5 - 1536 bits — A chave de mais alta resistência e o grupo de autenticação mais seguro. Precisa de mais tempo para computar as chaves de IKE. É preferível se a velocidade da rede for alta.

Etapa 2. Escolha a Criptografia da Fase 1 apropriada para criptografar a chave na lista suspensa Criptografia da Fase 1. AES-128, AES-192 ou AES-256 são recomendados. O túnel VPN precisa usar o mesmo método de criptografia para as duas extremidades.

· DES — O Data Encryption Standard (DES) usa um tamanho de chave de 56 bits para criptografia de dados. O DES está desatualizado e deve ser usado apenas se um endpoint for compatível apenas com DES.

3DES — O 3DES (Triple Data Encryption Standard) é um método simples de criptografia de 168 bits. O 3DES criptografa os dados três vezes, o que fornece mais segurança que o DES.

· AES-128 — Advanced Encryption Standard (AES) é um método de criptografia de 128 bits que transforma o texto simples em texto cifrado por meio de repetições de 10 ciclos.

· AES-192 — Advanced Encryption Standard (AES) é um método de criptografia de 192 bits que transforma o texto simples em texto cifrado por meio de repetições de 12 ciclos. O AES-192 é mais seguro que o AES-128.

· AES-256 — AES (Advanced Encryption Standard) é um método de criptografia de 256 bits que transforma o texto simples em texto cifrado por meio de repetições de 14 ciclos. AES-256 é o método de criptografia mais seguro.

Etapa 3. Escolha o método de autenticação da Fase 1 apropriado na lista suspensa Autenticação da Fase 1. O túnel VPN precisa usar o mesmo método de autenticação para as duas extremidades. SHA1 é recomendado.

· MD5 — O MD5 (Message Digest Algorithm-5) é uma função de hash de 128 bits que fornece proteção aos dados contra ataques mal-intencionados pelo cálculo do checksum.

· SHA1 — O Algoritmo de Hash Seguro versão 1 (SHA1) é uma função de hash de 160 bits que é mais segura que o MD5, mas leva mais tempo para ser computada.

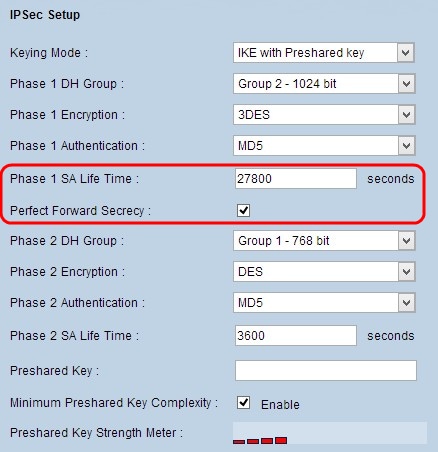

Etapa 4. Digite o tempo em segundos durante o qual as chaves da Fase 1 são válidas e o túnel VPN permanece ativo no campo Fase 1 SA Life Time (Tempo de vida da SA).

Etapa 5. Marque a caixa de seleção Perfect Forward Secrecy (Sigilo total de encaminhamento) para fornecer mais proteção às chaves. Essa opção permite que o roteador gere uma nova chave em caso de qualquer comprometimento da chave. Os dados criptografados são danificados apenas pela chave comprometida. Essa é uma ação recomendada, pois fornece mais segurança.

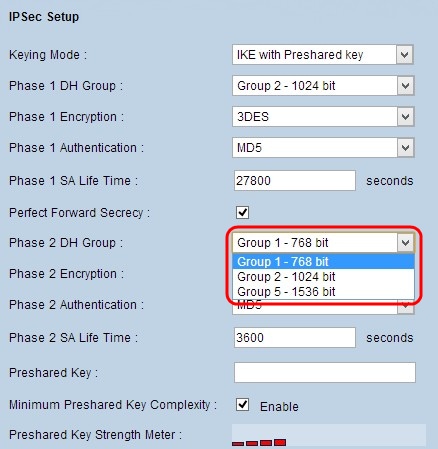

Etapa 6. Escolha o Grupo DH da fase 2 apropriado na lista suspensa Grupo DH da fase 2. A Fase 2 usa a associação de segurança e é usada para determinar a segurança do pacote de dados à medida que ele passa pelos dois pontos finais.

Grupo 1 - 768 bits — A chave de menor força e o grupo de autenticação mais inseguro, mas leva o menor tempo para computar as chaves IKE. Essa opção é preferida se a velocidade da rede for baixa.

Grupo 2 - 1024 bits — Uma chave de força maior e um grupo de autenticação mais seguro que o grupo 1, mas leva mais tempo para computar as chaves IKE.

Grupo 5 - 1536 bits — A chave de mais alta resistência e o grupo de autenticação mais seguro. Precisa de mais tempo para computar as chaves de IKE. É preferível se a velocidade da rede for alta.

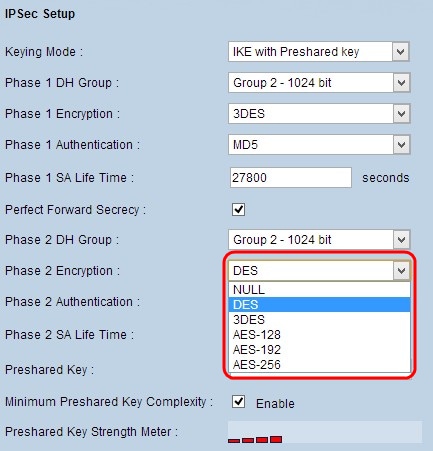

Passo 7. Escolha a Criptografia da Fase 2 apropriada para criptografar a chave na lista suspensa Criptografia da Fase 2. AES-128, AES-192 ou AES-256 são recomendados. O túnel VPN precisa usar o mesmo método de criptografia para as duas extremidades.

· NULL — Nenhuma criptografia é usada.

· DES — O Data Encryption Standard (DES) usa um tamanho de chave de 56 bits para criptografia de dados. O DES está desatualizado e deve ser usado apenas se um endpoint for compatível apenas com DES.

3DES — O 3DES (Triple Data Encryption Standard) é um método simples de criptografia de 168 bits. O 3DES criptografa os dados três vezes, o que fornece mais segurança que o DES.

· AES-128 — Advanced Encryption Standard (AES) é um método de criptografia de 128 bits que transforma o texto simples em texto cifrado por meio de repetições de 10 ciclos.

· AES-192 — Advanced Encryption Standard (AES) é um método de criptografia de 192 bits que transforma o texto simples em texto cifrado por meio de repetições de 12 ciclos. AES-192 é mais seguro que AES-128.

· AES-256 — AES (Advanced Encryption Standard) é um método de criptografia de 256 bits que transforma o texto simples em texto cifrado por meio de repetições de 14 ciclos. AES-256 é o método de criptografia mais seguro.

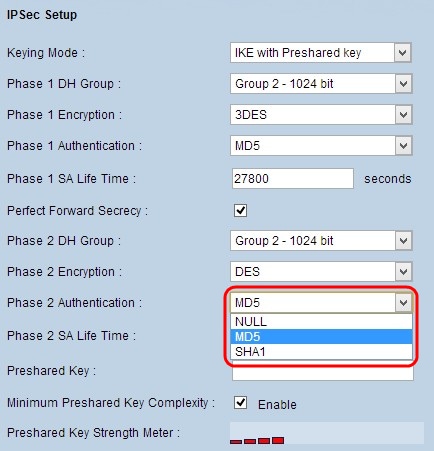

Etapa 8. Escolha o método de autenticação apropriado na lista suspensa Autenticação da fase 2. O túnel VPN precisa usar o mesmo método de autenticação para ambas as extremidades. SHA1 é recomendado.

MD5 — O MD5 (Message Digest Algorithm-5) é uma função hash hexadecimal de 128 bits que fornece proteção aos dados contra ataques mal-intencionados pelo cálculo do checksum.

· SHA1 — O Algoritmo de Hash Seguro versão 1 (SHA1) é uma função de hash de 160 bits que é mais segura que o MD5, mas leva mais tempo para ser computada.

· Nulo — Nenhum método de autenticação é usado.

Etapa 9. Digite o tempo em segundos em que as chaves da Fase 2 são válidas e o túnel VPN permanece ativo no campo Fase 2 SA Life Time (Tempo de vida da SA).

Etapa 10. Insira uma chave compartilhada anteriormente entre os pares IKE para autenticar os pares no campo Chave pré-compartilhada. Até 30 hexadecimais e caracteres podem ser usados como chave pré-compartilhada. O túnel VPN precisa usar a mesma chave pré-compartilhada para ambas extremidades.

Nota: É altamente recomendável alterar frequentemente a chave pré-compartilhada entre os peers IKE para que a VPN permaneça protegida.

Etapa 11. (Opcional) Se quiser ativar o medidor de força para a chave pré-compartilhada, marque a caixa de seleção Complexidade mínima da chave pré-compartilhada. É usado para determinar a intensidade da chave pré-compartilhada por meio de barras de cores.

· Medidor de força de chave pré-compartilhada — Mostra a força da chave pré-compartilhada por meio de barras coloridas. Vermelho indica força fraca, amarelo indica força aceitável e verde indica força forte.

Etapa 12. Clique em Save (Salvar) para salvar as configurações.

Nota: Se você quiser configurar as opções disponíveis na seção Avançado para Gateway para Gateway VPN, consulte o artigo, Configurar configurações avançadas para Gateway para Gateway VPN em RV016, RV042, RV042G e RV082 VPN Routers.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

11-Dec-2018 |

Versão inicial |

Feedback

Feedback