Configuração de um túnel VPN site a site entre roteadores RV Series e dispositivos de segurança adaptáveis ASA 5500 Series

Objetivo

A segurança é essencial para proteger a propriedade intelectual de uma empresa e, ao mesmo tempo, garantir a continuidade dos negócios e oferecer a capacidade de estender o local de trabalho corporativo a funcionários que precisam de acesso aos recursos da empresa a qualquer momento, em qualquer lugar.

As soluções de segurança VPN estão se tornando mais importantes para empresas de pequeno e médio porte. Uma VPN é uma rede privada construída em uma infraestrutura de rede pública, como a Internet global. Uma VPN estende uma rede privada entre escritórios geograficamente separados. Ele permite que um computador host envie e receba dados através de redes públicas, pois eles eram parte integrante da rede privada com toda a funcionalidade. As VPNs aumentam a segurança de uma organização distribuída, facilitando o trabalho da equipe em locais diferentes sem comprometer a rede. As motivações para usar a VPN são os requisitos para "virtualizar" alguma parte das comunicações de uma organização e a economia das comunicações.

Há diferentes topologias de VPN: hub e spoke, ponto a ponto e malha completa. Esta dica inteligente cobre a VPN site a site (ponto a ponto), que fornece uma infraestrutura baseada na Internet para estender os recursos de rede para escritórios remotos, home offices e sites de parceiros comerciais. Todo o tráfego entre os sites é criptografado usando o protocolo IP Security (IPsec) e os recursos de rede, como roteamento, qualidade de serviço (QoS) e suporte a multicast, são integrados.

Os roteadores da série Cisco RV oferecem soluções de VPN robustas e facilmente gerenciadas para pequenas empresas preocupadas com custos. Os Cisco ASA 5500 Series Adaptive Security Appliances ajudam as empresas a equilibrar segurança com produtividade. Ele combina o firewall de inspeção stateful mais implantado do setor com serviços abrangentes de segurança de rede de próxima geração, incluindo: visibilidade e controle granular de aplicativos e microaplicativos, segurança da Web, sistemas de prevenção de invasão (IPS), acesso remoto altamente seguro e outros.

Este guia rápido descreve um exemplo do projeto para criar uma VPN IPsec site a site entre roteadores da série RV e dispositivos de segurança adaptável ASA 5500 Series e fornece exemplos de configuração.

Dispositivos aplicáveis

· Roteadores VPN série Cisco RV0xx

•Dispositivos de segurança adaptáveis Cisco ASA 5500 Series

Versão de software

· 4.2.2.08 [Roteadores VPN série Cisco RV0xx]

Pré-configuração

A imagem a seguir mostra um exemplo de implementação de um túnel VPN Site a Site usando um roteador da série RV (Local remoto) e um ASA 5500 (Escritório principal).

Com essa configuração, um host na rede de local remoto de 122.166.12.x e um host na VLAN 1 no escritório central podem se comunicar com segurança.

Recursos Principais

Internet Key Exchange (IKE)

O Internet Key Exchange (IKE) é o protocolo usado para configurar uma associação de segurança (SA) no conjunto de protocolos IPsec. O IKE baseia-se no protocolo Oakley e no Internet Security Association and Key Management Protocol (ISAKMP) e usa uma troca de chaves Diffie-Hellman para configurar um segredo de sessão compartilhado, do qual as chaves criptográficas são derivadas. Uma política segura para cada par deve ser mantida manualmente.

Segurança de Protocolo Internet (IPSec - Internet Protocol Security)

O IPsec usa serviços de segurança criptográfica para proteger as comunicações em redes IP (Internet Protocol). O IPsec oferece suporte à autenticação de pares em nível de rede, autenticação de origem de dados, integridade de dados, confidencialidade de dados (criptografia) e proteção de reprodução. O IPSec envolve muitas tecnologias de componentes e métodos de criptografia. No entanto, a operação do IPSec pode ser dividida em cinco etapas principais:

Etapa 1. "Tráfego interessante" inicia o processo IPSec - O tráfego é considerado interessante quando a política de segurança IPSec configurada nos pares IPSec inicia o processo IKE.

Etapa 2. Fase 1 do IKE - O IKE autentica os pares IPSec e negocia SAs do IKE durante essa fase, configurando um canal seguro para negociar SAs do IPSec na fase 2.

Etapa 3. Fase 2 do IKE - O IKE negocia os parâmetros IPSec SA e configura as SAs IPSec correspondentes nos correspondentes.

Etapa 4. Transferência de dados - Os dados são transferidos entre peers IPSec com base nos parâmetros IPSec e chaves armazenadas no banco de dados SA.

Etapa 5. Terminação de túnel IPSec - SAs IPSec terminam por exclusão ou por tempo limite.

ISAKMP

A Internet Security Association e o Key Management Protocol (ISAKMP) são usados para negociar o túnel entre os dois pontos finais. Ele define os procedimentos para autenticação, comunicação e geração de chave, e é usado pelo protocolo IKE para trocar chaves de criptografia e estabelecer a conexão segura.

Dicas de design

Topologia VPN — Com uma VPN de site a site, um túnel IPsec seguro é configurado entre cada site e todos os outros sites. Uma topologia de vários locais é geralmente implementada como uma malha completa de túneis VPN site a site (ou seja, cada local estabeleceu túneis para todos os outros locais). Se nenhuma comunicação for necessária entre escritórios remotos, uma topologia de VPN hub-spoke será usada para reduzir o número de túneis VPN (ou seja, cada site estabelece um túnel VPN apenas para o escritório principal).

Endereçamento IP da WAN e DDNS — O túnel VPN precisa ser estabelecido entre dois endereços IP públicos. Se os roteadores WAN receberem endereços IP estáticos do provedor de serviços de Internet (ISP), o túnel VPN poderá ser implementado diretamente usando endereços IP públicos estáticos. No entanto, a maioria das pequenas empresas usa serviços de Internet de banda larga econômicos, como DSL ou modem a cabo, e recebe endereços IP dinâmicos de seus ISPs. Nesses casos, o DDNS pode ser usado para mapear o endereço IP dinâmico para um nome de domínio totalmente qualificado (FQDN).

Endereçamento IP da LAN — O endereço IP da rede LAN privada de cada site não deve ter sobreposições. O endereço IP de rede LAN padrão em cada local remoto deve sempre ser alterado.

Autenticação VPN — O protocolo IKE é usado para autenticar os pares VPN ao estabelecer um túnel VPN. Existem vários métodos de autenticação IKE e a chave pré-compartilhada é o método mais conveniente. A Cisco recomenda aplicar uma chave pré-compartilhada forte.

Criptografia VPN — Para garantir a confidencialidade dos dados transportados pela VPN, são usados algoritmos de criptografia para criptografar o payload de pacotes IP. DES, 3DES e AES são três padrões de criptografia comuns. O AES é considerado o mais seguro quando comparado ao DES e 3DES. A Cisco recomenda a aplicação da criptografia AES-128 bits ou superior (por exemplo, AES-192 e AES-256). No entanto, quanto mais forte for o algoritmo de criptografia, mais recursos de processamento ele exigirá.

Dicas de configuração

Lista de verificação pré-configuração

Etapa 1. Verifique se o ASA e o roteador RV estão conectados ao gateway de Internet (o roteador ou modem do ISP).

Etapa 2. Ligue o roteador Cisco RV e conecte PCs internos, servidores e outros dispositivos IP ao switch LAN ou às portas do switch no roteador RV.

Etapa 3. Faça o mesmo para a rede por trás do ASA. Etapa 4. Certifique-se de que os endereços de rede IP da LAN estejam configurados em cada site e sejam sub-redes indiferentes. Neste exemplo, a LAN do escritório central está usando 192.168.10.0/24,and a LAN do local remoto está usando 122.166.12.0/24.

Etapa 4. Verifique se os PCs e servidores locais podem se comunicar entre si e com o roteador.

Identificando a conexão WAN

Você precisará saber se o seu ISP distribui um endereço IP dinâmico ou se você recebeu um IP estático. Geralmente, o ISP fornecerá um IP dinâmico, mas você precisará confirmar isso para concluir a configuração.

Configuração do RV042G no escritório remoto

Etapa 1. Faça login na interface de usuário da Web e vá para a seção VPN > Gateway to Gateway. Como estamos adicionando uma conexão LAN a LAN, os endpoints serão o gateway de cada rede.

Etapa 2. Configurar os endpoints local e remoto no roteador

a) Configure o Tunnel Name (Nome do túnel) para identificá-lo de qualquer outro túnel que você já tenha configurado.

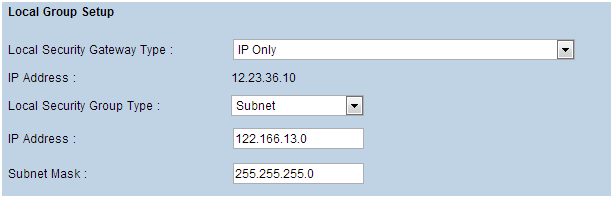

b) Local Group Setup configura o(s) host(s) local(is) para que sejam permitidos no túnel VPN. Certifique-se de que você tenha a sub-rede e máscara corretas para a rede que você deseja que tenha permissão no túnel.

C) A configuração do grupo remoto configura o ponto final remoto e o tráfego de rede que o roteador deve procurar. Insira o IP estático do Gateway remoto para estabelecer a conexão no campo de endereço IP do gateway. Em seguida, insira a sub-rede permitida na VPN do site remoto (a LAN do escritório principal).

Etapa 3. Defina as configurações do túnel.

a) Configure uma chave pré-compartilhada para obter resultados ideais.

A Fase 1 e a Fase 2 são fases diferentes de autenticação, a Fase 1 cria o túnel inicial e inicia a negociação, e a Fase 2 finaliza a negociação da chave de criptografia e protege a transmissão de dados assim que o túnel é estabelecido.

b) O grupo DH corresponderá ao grupo de política crypto isakmp no ASA, que você verá na próxima seção. No ASA, o padrão é o Grupo 2, e as versões mais recentes do código ASA exigem pelo menos o Grupo DH 2. A desvantagem é que ele é um bit mais alto e, portanto, leva mais tempo de CPU.

c) A Criptografia da Fase 1 define o algoritmo de criptografia usado. O padrão na série RV é DES, mas o padrão no ASA será 3DES. No entanto, esses são padrões mais antigos e não são eficientes na implementação atual. A criptografia AES é mais rápida e segura, e a Cisco recomenda pelo menos AES-128 (ou simplesmente AES) para obter melhores resultados.

d) A autenticação da Fase 1 verifica a integridade do pacote. As opções são SHA-1 e MD5, e ambas devem funcionar à medida que produzirem resultados semelhantes.

A configuração da Fase 2 segue as mesmas regras da Fase 1. Ao definir as configurações de IPSec, lembre-se de que as configurações no ASA terão que CORRESPONDER às do RV042G. Se houver discrepâncias, os dispositivos não poderão negociar a chave de criptografia e a conexão falhará.

Observação: certifique-se de salvar as configurações antes de sair desta página!

Configuração do ASA 5500 no escritório central (CLI)

Observação: certifique-se de usar o comando "write mem" com frequência para evitar a perda de configurações. Primeiro, aqui estão as interfaces que configuramos no ASA. As suas podem ser diferentes, portanto, certifique-se de alterar as configurações de acordo.

Etapa 1. Configuração do gerenciamento de criptografia (ISAKMP)

O primeiro passo será configurar a política ISAKMP, que é usada para negociar a criptografia do túnel. Essa configuração deve ser IDÊNTICA em ambos os endpoints. Aqui você definirá as configurações de criptografia para corresponder à Fase 1 da configuração do RV.

Etapa 2. Seleção de tráfego

Isso é igual ao Grupo de Segurança Local e Remoto no RV042G. No ASA, usamos listas de acesso para definir o que a rede considera "tráfego interessante" para permitir na VPN.

Primeiro, configure os objetos de rede para o site remoto e o site local:

Em seguida, configure a lista de acesso para usar estes objetos:

Como alternativa, você pode usar as próprias sub-redes, mas em implementações maiores é mais fácil usar objetos e grupos de objetos.

Etapa 3. Configuração de túnel IPSec (autenticação da fase 2)

Aqui configuraremos o "Transform Set" e o grupo de túneis, que configurará a autenticação da Fase 2. Se você configurou a Fase 2 para ser diferente da Fase 1, você terá um conjunto de transformação diferente. Aqui, esp-aes define a criptografia e esp-sha-hmac define o hash.

O comando tunnel-group configura as informações de túnel específicas da conexão, como a chave pré-compartilhada. Use o IP público do peer remoto como o nome do grupo do túnel.

Etapa 4. Configuração do mapa de criptografia

Agora precisamos aplicar a configuração da Fase 1 e da Fase 2 a um "mapa de criptografia" que permitirá que o ASA estabeleça a VPN e envie o tráfego correto. Pense nisso como a junção das partes da VPN.

Etapa 5. Verifique o status da VPN

Por fim, verifique os endpoints para saber se a conexão VPN está ativa e funcionando. A conexão não será ativada sozinha; você precisará transmitir o tráfego para que o ASA possa detectá-lo e tentar estabelecer a conexão. No ASA, use o comando "show crypto isakmpsa" para exibir o status.

No RV42G, vá para a página VPN > Summary e verifique o Status.

Cenário alternativo: várias sub-redes na rede

Não entre em pânico. Isso pode parecer um processo extremamente complicado quando você está configurando a rede, mas você já fez a parte difícil acima. A configuração da VPN para várias sub-redes exige alguma configuração adicional, mas muito pouca complexidade adicional (a menos que seu esquema de sub-rede seja extenso). O exemplo que usamos para esta seção usa 2 sub-redes em cada site. A topologia de rede atualizada é muito semelhante:

Configuração do RV042G

Assim como antes, vamos configurar o RV042G primeiro. O RV042G não pode configurar várias sub-redes em um único túnel, portanto, precisaremos adicionar uma entrada adicional para a nova sub-rede. Esta seção cobrirá apenas a configuração de VPN para várias sub-redes, não qualquer configuração adicional para elas.

Etapa 1. Configurar o primeiro túnel

Usaremos a mesma configuração para cada túnel que para o exemplo de sub-rede única. Como antes, você configura isso indo para VPN > Gateway to Gateway e adicionando um novo túnel, ou se estiver usando um túnel existente, vá para a página VPN > Summary e edite o túnel existente.

a) Configure o nome do túnel, mas altere, já que teremos mais de um, altere o nome para ser mais descritivo.

b) Em seguida, configuraremos o grupo local, o mesmo de antes. Configure-o somente para UMA das sub-redes que precisam de acesso. Teremos uma entrada de túnel para 122.166.12.x e outra para a sub-rede 122.166.13.x.

c) Agora configure o local remoto, novamente usando o mesmo procedimento acima.

d) Por fim, defina as configurações de criptografia. Lembre-se dessas configurações, pois você desejará que sejam as mesmas em ambos os túneis que estamos configurando.

Etapa 2. Configurando o segundo túnel

Agora que a Sub-rede 1 está configurada para o túnel VPN, precisamos ir para VPN > Gateway to Gateway e adicionar um segundo túnel. Essa segunda entrada será configurada de forma muito semelhante à primeira, mas com as sub-redes secundárias de cada site.

a) Certifique-se de nomeá-lo como algo diferenciador para que você saiba qual é a conexão.

b) Use a segunda sub-rede como o grupo "Segurança local".

C) E use a segunda sub-rede remota como o grupo "Segurança remota".

d) Configure a criptografia para as Fases 1 e 2 da mesma forma que para o primeiro túnel.

Configuração do ASA

Agora modificaremos a configuração no ASA. Essa configuração é incrivelmente simples. Você pode usar a mesma configuração acima, pois ela usa todas as mesmas configurações de criptografia, com apenas uma pequena alteração. Precisamos marcar o tráfego adicional como "interessante" para que o firewall o envie pela VPN. Como usamos uma lista de acesso para identificar o tráfego interessante, tudo o que precisamos fazer é modificar essa lista de acesso.

Etapa 1. Para começar, exclua a lista de acesso antiga para que possamos modificar os objetos no ASA. Use a forma "no" do comando para remover as configurações na CLI.

Etapa 2. Depois que a ACL for removida, queremos criar novos objetos para as novas sub-redes envolvidas (supondo que você ainda não tenha feito isso ao configurar essas sub-redes). Também queremos torná-las mais descritivas.

Com base em nossa configuração de VLAN abaixo:

Precisamos de um grupo de objetos para a rede interna principal (192.168.10.x) e para a rede de engenharia (192.168.20.x). Configure os objetos de rede da seguinte forma:

Etapa 3. Agora que os objetos de rede relevantes foram configurados, podemos configurar a lista de acesso para marcar o tráfego apropriado. Certifique-se de que você tenha uma entrada de lista de acesso para ambas as redes atrás do ASA para ambas as sub-redes remotas. O resultado final deve ser assim.

Etapa 4. Agora, como excluímos a lista de acesso antiga, precisamos reaplicá-la ao mapa de criptografia usando o mesmo comando de antes:

Verificar a conexão

E é isso! Seu túnel deve estar operacional agora. Inicie a conexão e verifique o status usando o comando "show crypto isakmpsa" no ASA.

Na série RV, o status será exibido na página VPN > Summary.

Exibir um vídeo relacionado a este artigo...

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

11-Dec-2018 |

Versão inicial |

Feedback

Feedback