Configurar Secure Sockets Layer Virtual Private Network (SSL VPN) no roteador RV340 ou RV345

Aviso especial: Estrutura de licenciamento – Firmware versões 1.0.3.15 e posteriores. No futuro, o AnyConnect cobrará apenas pelas licenças do cliente.

Para obter informações adicionais sobre o licenciamento do AnyConnect nos roteadores da série RV340, consulte o artigo AnyConnect Licensing for the RV340 Series Routers.

Objetivo

O gateway Secure Sockets Layer Virtual Private Network (SSL VPN) permite que os usuários remotos estabeleçam um túnel VPN seguro usando um navegador da Web. Este recurso permite fácil acesso a uma ampla variedade de recursos da Web e aplicativos habilitados para a Web usando o protocolo HTTP sobre suporte ao navegador HTTPS (Hypertext Transfer Protocol Secure).

A VPN SSL permite que os usuários acessem remotamente redes restritas, usando um caminho seguro e autenticado criptografando o tráfego da rede.

Os roteadores RV340 e RV345 suportam o cliente Cisco AnyConnect VPN ou também conhecido como AnyConnect Secure Mobility Client. Esses roteadores suportam dois túneis VPN SSL por padrão, e o usuário pode registrar uma licença para suportar até 50 túneis. Depois de instalada e ativada, a VPN SSL estabelecerá um túnel VPN de acesso remoto seguro.

O objetivo deste artigo é mostrar a você como configurar a VPN SSL no RV340 ou no roteador RV345.

Dispositivos aplicáveis

- RV340

- RV345

- Cisco Secure Mobility Client

Versão de software

- 1.0.03.15 — RV340, RV345

- 4.4.01054 — AnyConnect Secure Mobility Client

Configurar VPN SSL

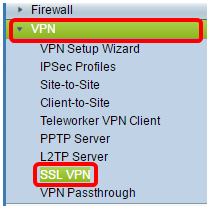

Etapa 1. Acesse o utilitário baseado na Web do roteador e escolha VPN > SSL VPN.

Etapa 2. Clique no botão de opção On para habilitar o Cisco SSL VPN Server.

Configurações obrigatórias do gateway

As seguintes configurações são obrigatórias:

Etapa 3. Escolha a interface do gateway na lista suspensa. Esta será a porta que será usada para passar o tráfego através dos túneis VPN SSL. As opções são:

- WAN1

- WAN2

- USB1

- USB2

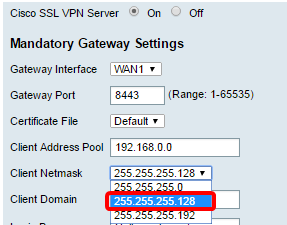

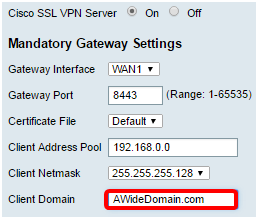

Note: Neste exemplo, a WAN1 é escolhida.

Etapa 4. Insira o número da porta usada para o gateway de VPN SSL no campo Porta de Gateway que varia de 1 a 65535.

Note: Neste exemplo, 8443 é usado como o número da porta.

Etapa 5. Escolha o Arquivo de certificado na lista suspensa. Este certificado autentica os usuários que tentam acessar o recurso de rede através dos túneis VPN SSL. A lista suspensa contém um certificado padrão e os certificados importados.

Note: Neste exemplo, Default é escolhido.

Etapa 6. Insira o endereço IP do pool de endereços do cliente no campo Client Address Pool. Esse pool será o intervalo de endereços IP que serão alocados para clientes VPN remotos.

Note: Certifique-se de que o intervalo de endereços IP não se sobreponha a nenhum dos endereços IP na rede local.

Note: Neste exemplo, 192.168.0.0 é usado.

Passo 7. Escolha a máscara de rede do cliente na lista suspensa.

Note: Neste exemplo, 255.255.255.128 é escolhido.

Etapa 8. Digite o nome de domínio do cliente no campo Domínio do cliente. Esse será o nome de domínio que deve ser enviado para clientes VPN SSL.

Note: Neste exemplo, AWideDomain é usado como o nome de domínio do cliente.

Etapa 9. Insira o texto que apareceria como banner de login no campo Banner de login. Este será o banner que será exibido toda vez que um cliente fizer login.

Note: Neste exemplo, bem-vindo ao meu domínio! é usado como o banner de login.

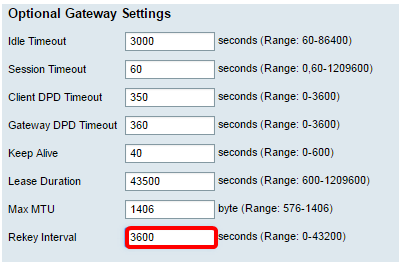

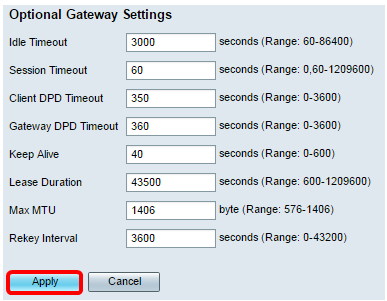

Configurações opcionais do gateway

As seguintes configurações são opcionais:

Etapa 1. Insira um valor em segundos para o intervalo de tempo limite de ociosidade de 60 a 86.400. Esta será a duração em que a sessão VPN SSL poderá permanecer ociosa.

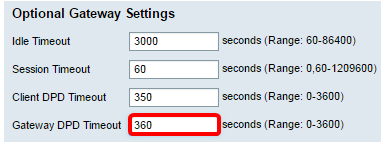

Note: Neste exemplo, 3000 é usado.

Etapa 2. Insira um valor em segundos no campo Limite de tempo da sessão. Esse é o tempo que leva para a sessão do Transmission Control Protocol (TCP) ou User Datagram Protocol (UDP) expirar após o tempo ocioso especificado. O intervalo é de 60 a 1209600.

Note: Neste exemplo, 60 é usado.

Etapa 3. Insira um valor em segundos no campo ClientDPD Timeout que varia de 0 a 3600. Esse valor especifica o envio periódico de mensagens HELLO/ACK para verificar o status do túnel VPN.

Note: Esse recurso deve ser ativado em ambas as extremidades do túnel VPN.

Note: Neste exemplo, 350 é usado.

Etapa 4. Insira um valor em segundos no campo GatewayDPD Timeout que varia de 0 a 3600. Esse valor especifica o envio periódico de mensagens HELLO/ACK para verificar o status do túnel VPN.

Note: Esse recurso deve ser ativado em ambas as extremidades do túnel VPN.

Note: Neste exemplo, 360 é usado.

Etapa 5. Insira um valor em segundos no campo Keep Alive que varia de 0 a 600. Esse recurso garante que o roteador esteja sempre conectado à Internet. Tentará restabelecer a conexão VPN se for interrompida.

Note: Neste exemplo, 40 é usado.

Etapa 6. Insira um valor em segundos para a duração do túnel a ser conectado no campo Duração da concessão. O intervalo é de 600 a 1209600.

Note: Neste exemplo, 43500 é usado.

Passo 7. Insira o tamanho do pacote em bytes que pode ser enviado pela rede. O intervalo é de 576 a 1406.

Note: Neste exemplo, 1406 é usado.

Etapa 8. Insira o tempo do intervalo de retransmissão no campo Intervalo de rechave. O recurso Rekey permite que as chaves SSL renegociem após a sessão ter sido estabelecida. O intervalo é de 0 a 43200.

Note: Neste exemplo, 3600 é usado.

Etapa 9. Clique em Apply.

Etapa 10. (Opcional) Para salvar permanentemente a configuração, clique no  ícone piscando.

ícone piscando.

Agora você deve ter configurado com êxito a VPN SSL no roteador RV34x.

Feedback

Feedback