Criando uma implantação multilocal de borda compartilhada Nexus 9000 VXLAN usando DCNM

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento serve para explicar como implantar uma implantação multisite do Cisco Nexus 9000 VXLAN usando o modelo de borda compartilhada usando a versão DCNM 11.2.

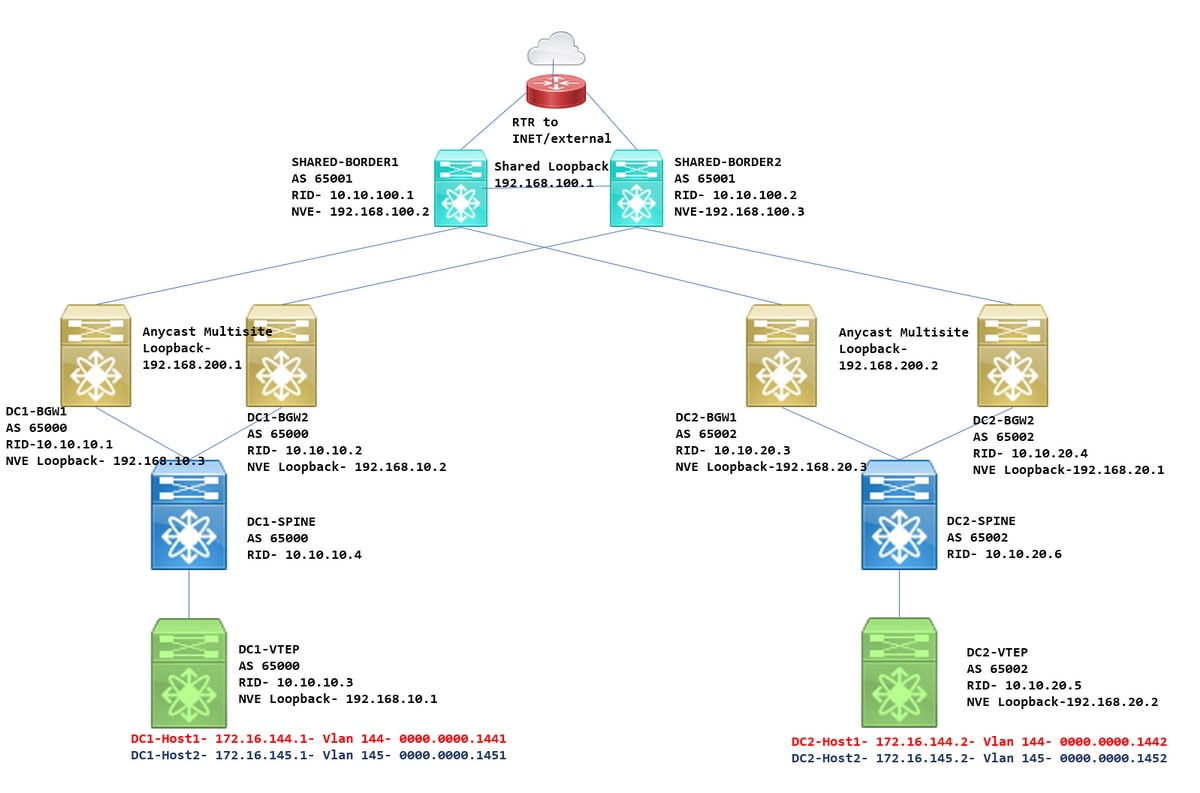

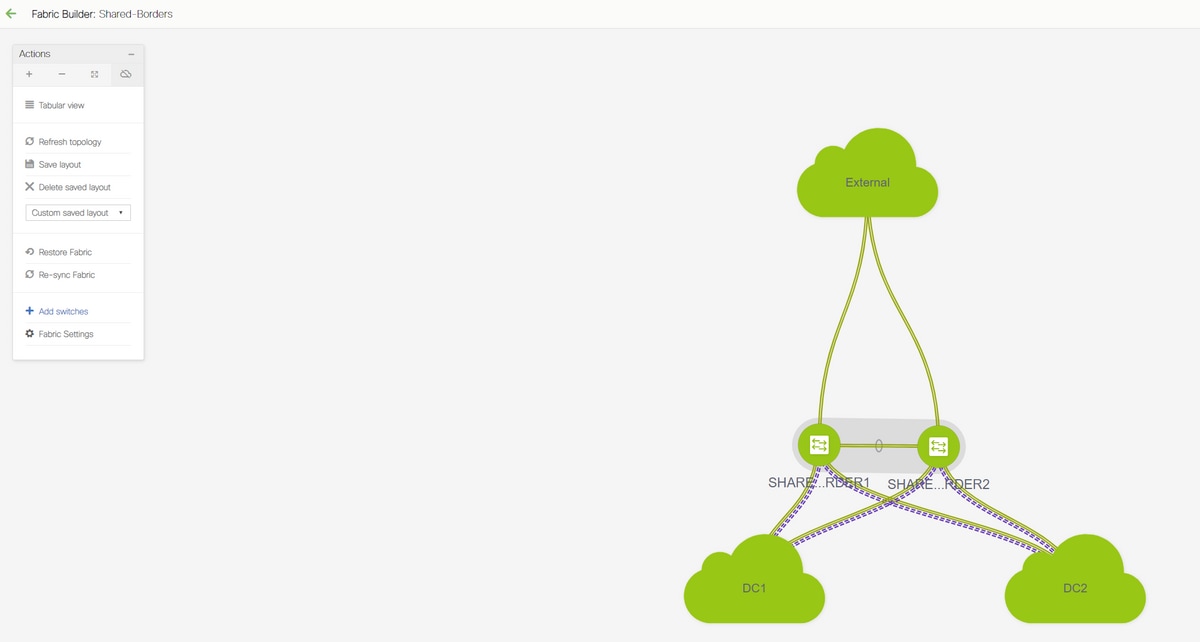

Topologia

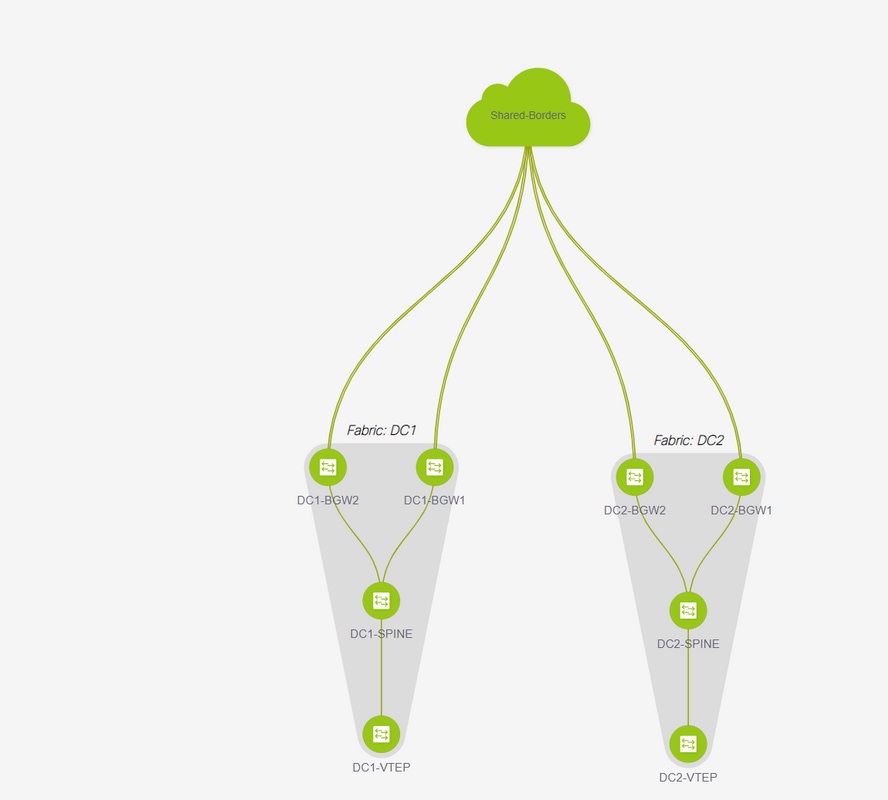

Detalhes da topologia

DC1 e DC2 são dois locais de data center que executam vxlan;

Os gateways de borda DC1 e DC2 estão com conexões físicas com as bordas compartilhadas;

As bordas compartilhadas têm a conectividade externa (por exemplo, Internet); assim, as conexões VRF lite são terminadas em bordas compartilhadas e uma rota padrão é injetada pelas bordas compartilhadas nos gateways de borda em cada site

As bordas compartilhadas são configuradas no vPC (este é um requisito quando a estrutura é implantada usando o DCNM)

Os gateways de borda são configurados no modo Anycast

Componentes Utilizados:

Nexus 9ks executando 9.3(2)

DCNM executando versão 11.2

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Etapas de alto nível

1) Considerando que este documento é baseado em dois datacenters utilizando o recurso de multisite vxlan, duas malhas fáceis precisam ser criadas

2) Crie outra estrutura fácil para a borda compartilhada

3) Criar MSD e mover DC1 e DC2

4) Criar estrutura externa

5) Criar Subcamada e Sobreposição Multilocal(Para Leste/Oeste)

6) Criar Anexos de Extensão de VRF em Bordas Compartilhadas

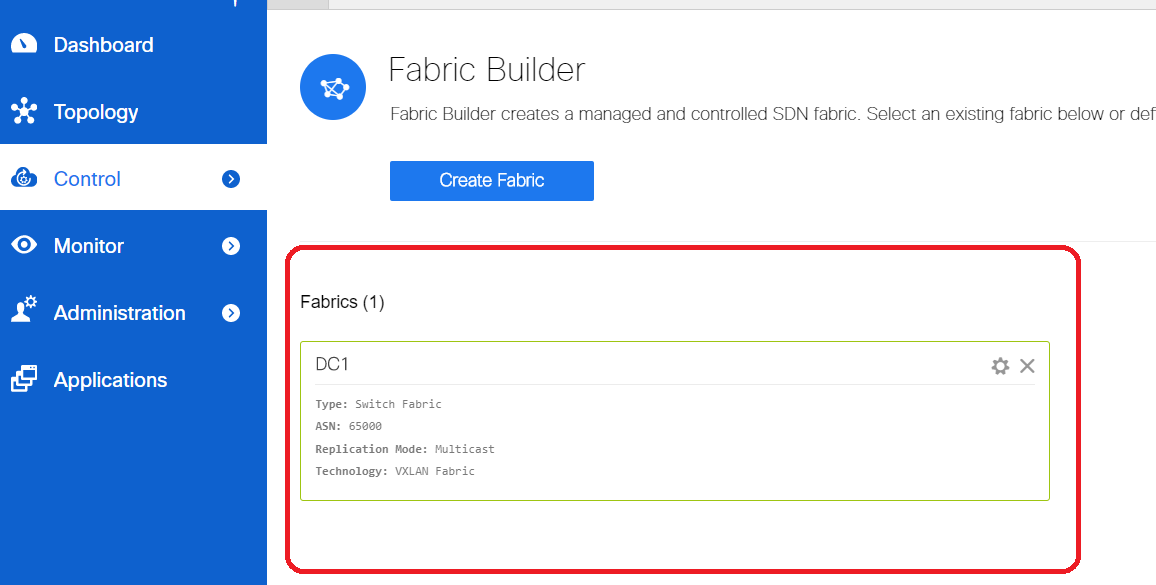

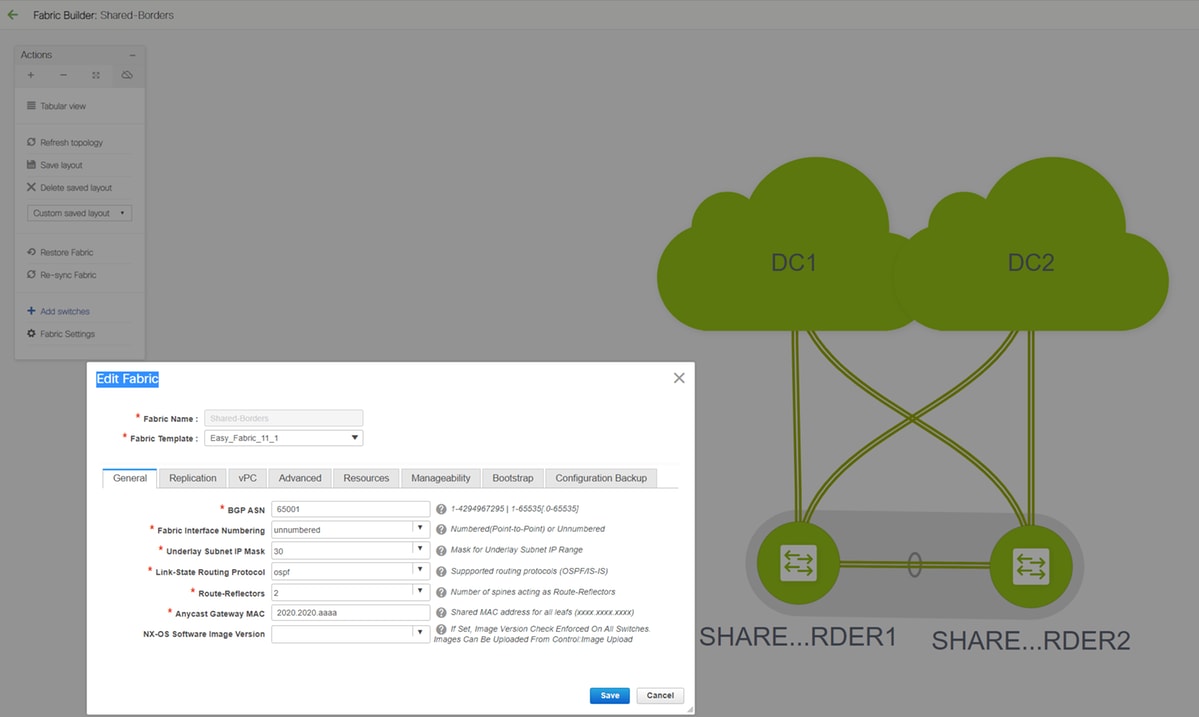

Passo 1: Criação de malha fácil para DC1

- Faça login no DCNM e, no painel, selecione a opção -> "Fabric Builder"

- Selecione a opção "criar estrutura"

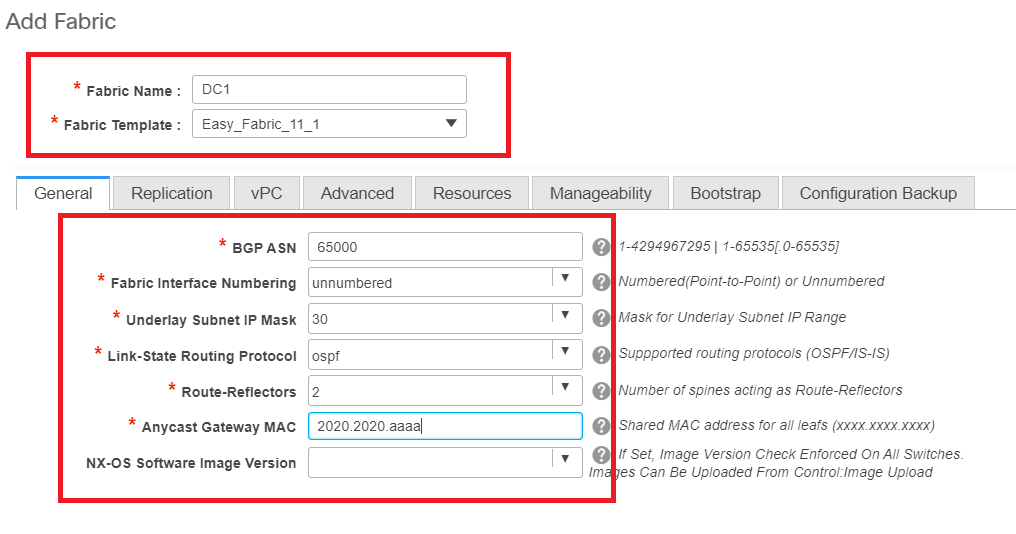

- Em seguida, é necessário fornecer o nome da estrutura, o modelo e, em seguida, serão abertas várias guias que precisarão de detalhes como ASN, Numeração de interface de estrutura, Qualquer gateway MAC (AGM)

# Interfaces de estrutura (que são as interfaces Spine/Leaf) podem ser "não numeradas" ou apontar para ponto; Se não numerado for usado, os endereços IP necessários serão menores (pois o endereço IP é o do loopback não numerado)

# AGM é usado pelos hosts na estrutura como o endereço MAC do gateway padrão; Isso será o mesmo em todos os switches leaf que são os gateways padrão

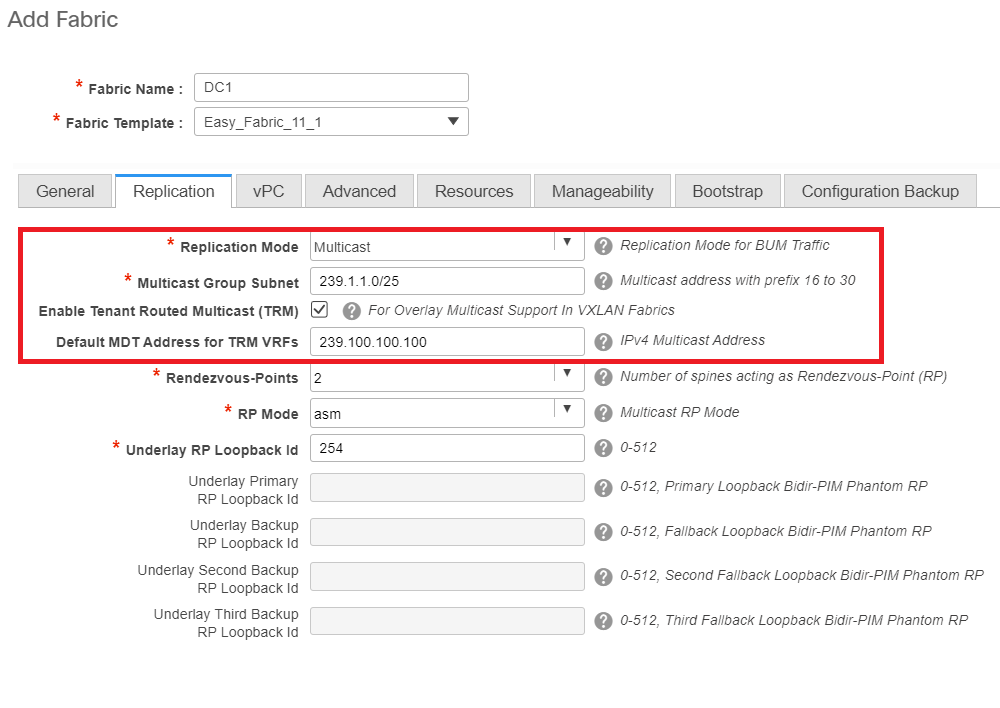

- O próximo é definir o modo de Replicação

# O modo de replicação selecionado aqui pode ser multicast ou replicação IR-Ingress; O IR replicará qualquer tráfego de BUM recebido em uma vlan vxlan de forma unicast para outros VTEPs que também é chamado de replicação de fim de cabeçalho, enquanto o modo multicast enviará o tráfego BUM com um endereço IP de destino externo como o do grupo Multicast definido para cada rede até o Spine e o Spines farão a replicação multicast com base no OIL do endereço IP de destino externo para outros VTEPs

# Sub-rede de grupo multicast-> necessária para replicar o tráfego BUM (como solicitação ARP de um host)

# Se for necessário habilitar o TRM, marque a caixa de seleção em relação ao mesmo e forneça o endereço MDT para o TRM VRFs.

- A guia "vPC" é deixada por padrão; Se forem necessárias alterações para o backup SVI/VLAN, elas podem ser definidas aqui

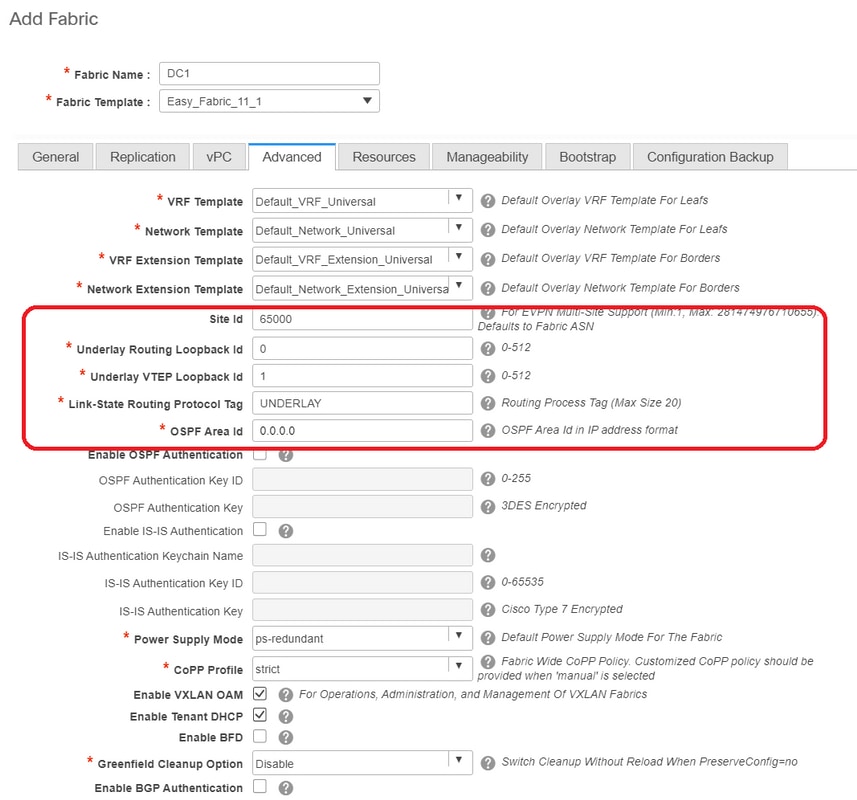

- A guia Avançado é a próxima seção

# O ID do local mencionado aqui é preenchido automaticamente nesta versão DCNM derivada do ASN que é definido abaixo da guia "Geral"

# Preencher/Modificar outros campos relevantes

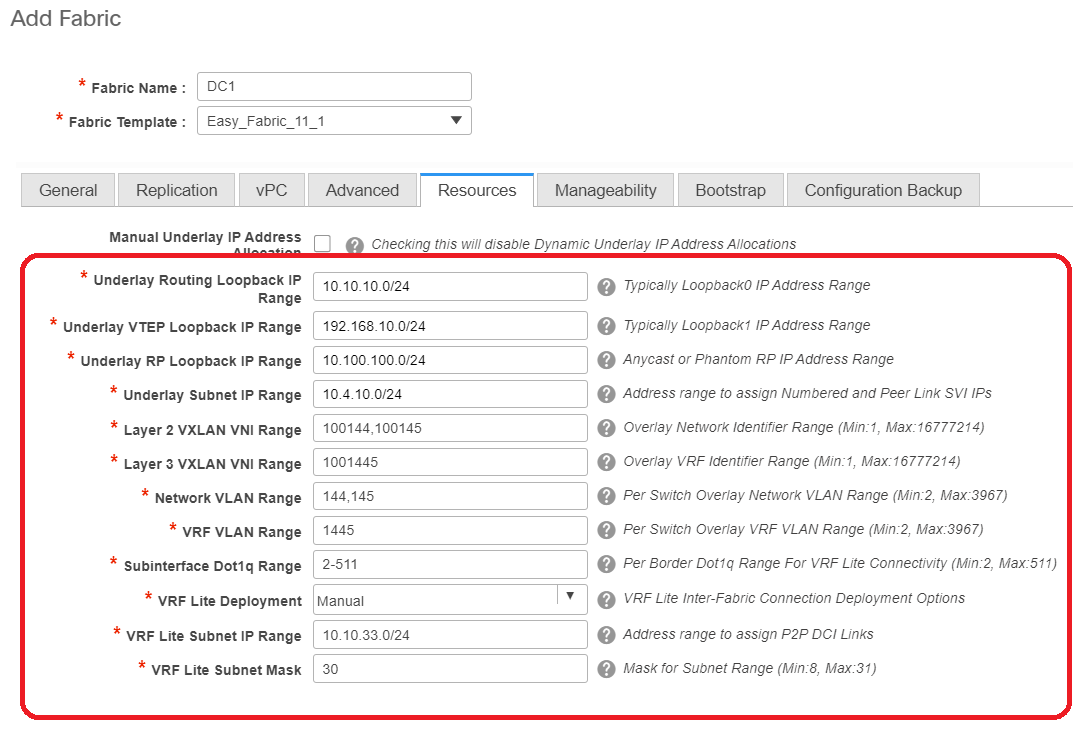

- A guia Recursos é a próxima que precisaria do esquema de endereçamento IP para loopbacks, Underlays

# VXLAN VNI Range-> Estes são os VNIDs que serão mapeados posteriormente para Vlans (mostrarão mais abaixo)

# VXLAN VNI Range-> Estes são os VNIDs de Camada 3 que também serão mapeados posteriormente para VNI Vlan de Camada 3 para Vn-segmento

- Outras guias não são mostradas aqui; mas preencha as outras guias, se necessário;

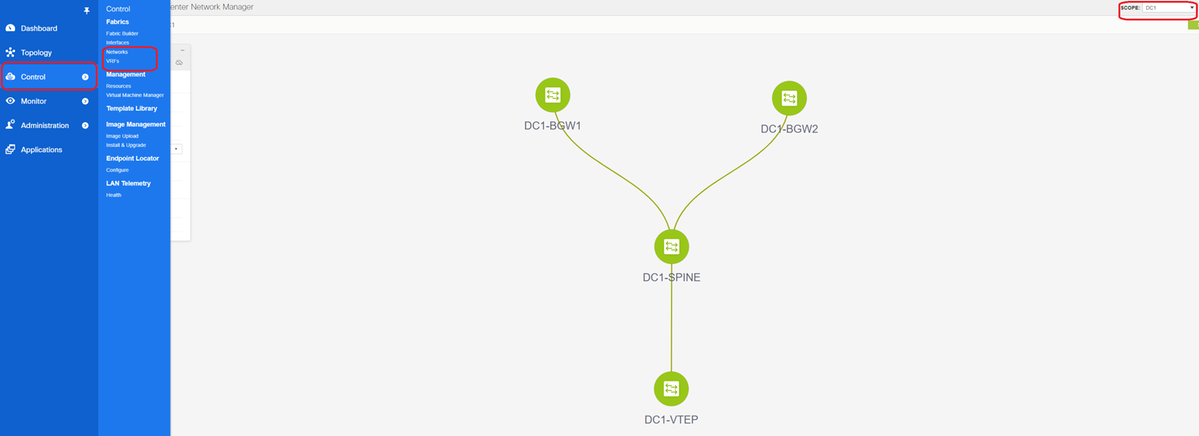

- Depois de salvar, a página do fabric builder mostrará o Fabric(do DCNM-> Control-> Fabric Builder

# Esta seção mostra a lista completa dos modos de estrutura, ASN e replicação para cada uma das estruturas

- A próxima etapa é Adicionar switches à estrutura DC1

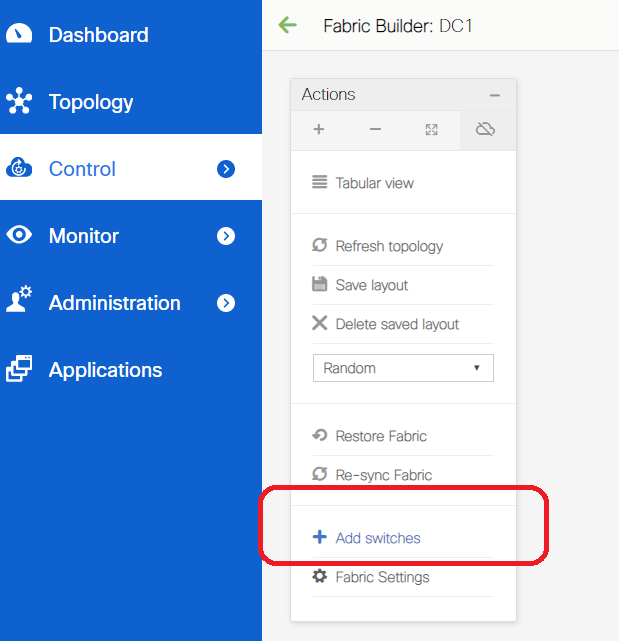

Passo 2: Adicione switches à estrutura DC1

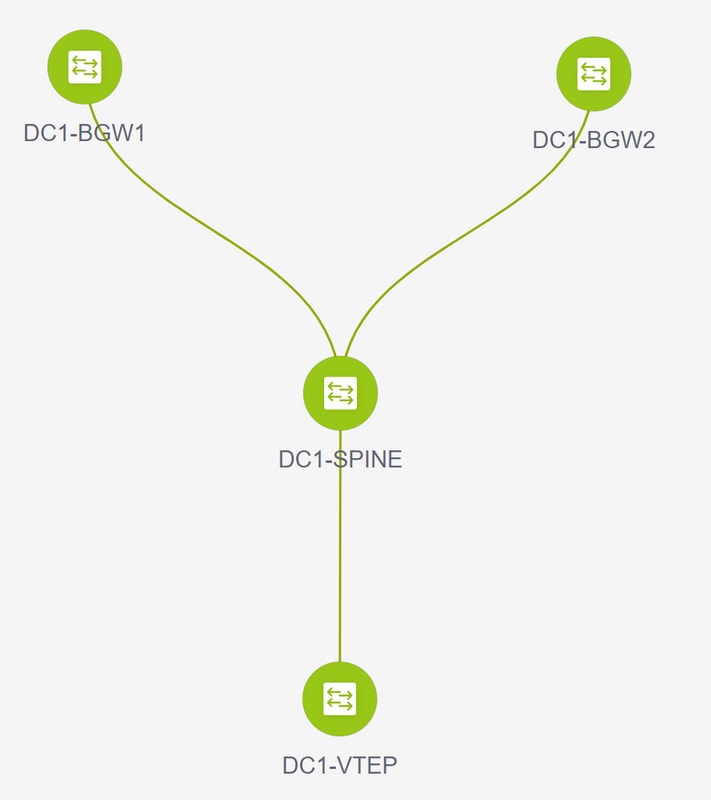

Clique em DC1 no diagrama acima e isso daria a opção de adicionar switches.

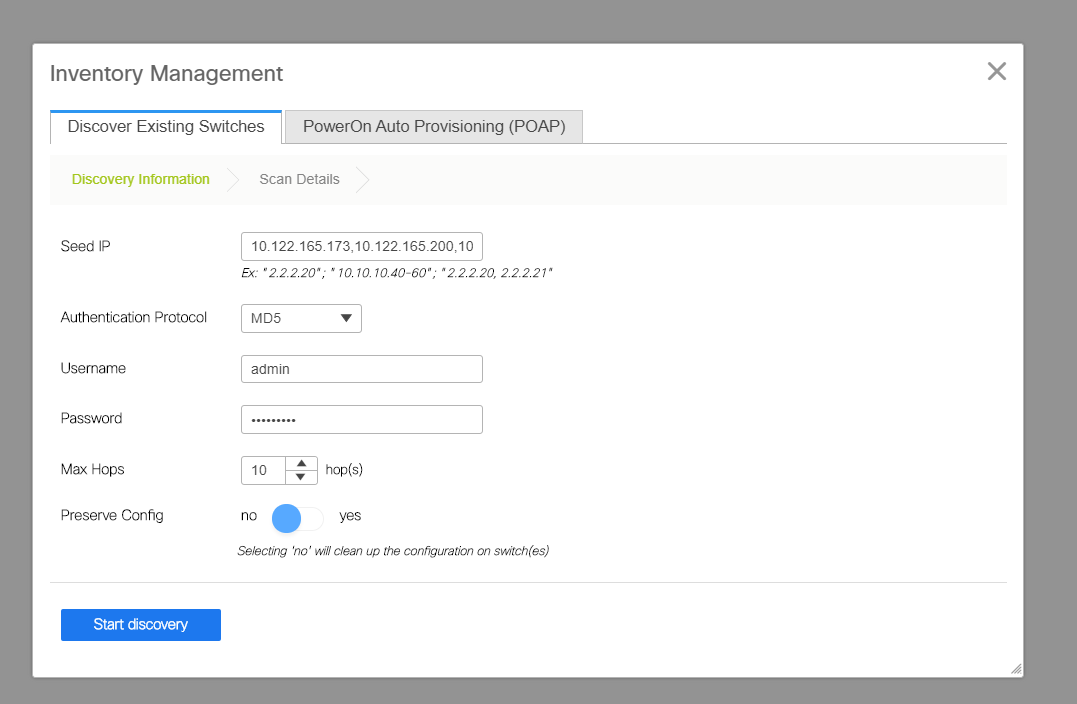

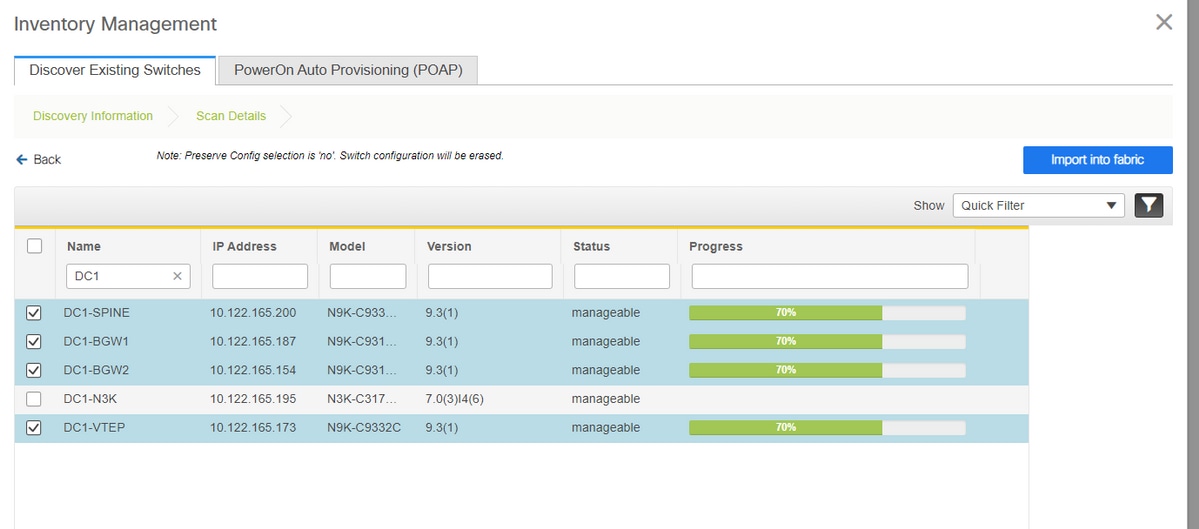

- Forneça os endereços IP e as credenciais dos switches que precisam ser importados para a estrutura DC1 (por topologia listada no início deste documento, DC1-VTEP, DC1-SPINE, DC1-BGW1 e DC1-BGW2 fazem parte de DC1)

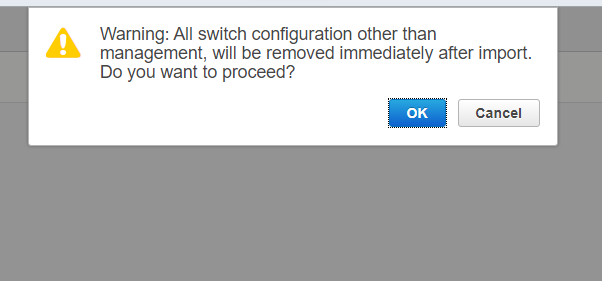

# Como esta é uma implantação em Greenfield, observe que a opção "preservar configuração" está selecionada como "NÃO"; que excluirá todas as configurações das caixas durante a importação e também recarregará os switches

# Selecione a "Start discovery" para que o DCNM comece a descobrir os switches com base nos endereços IP fornecidos na coluna "seed IP"

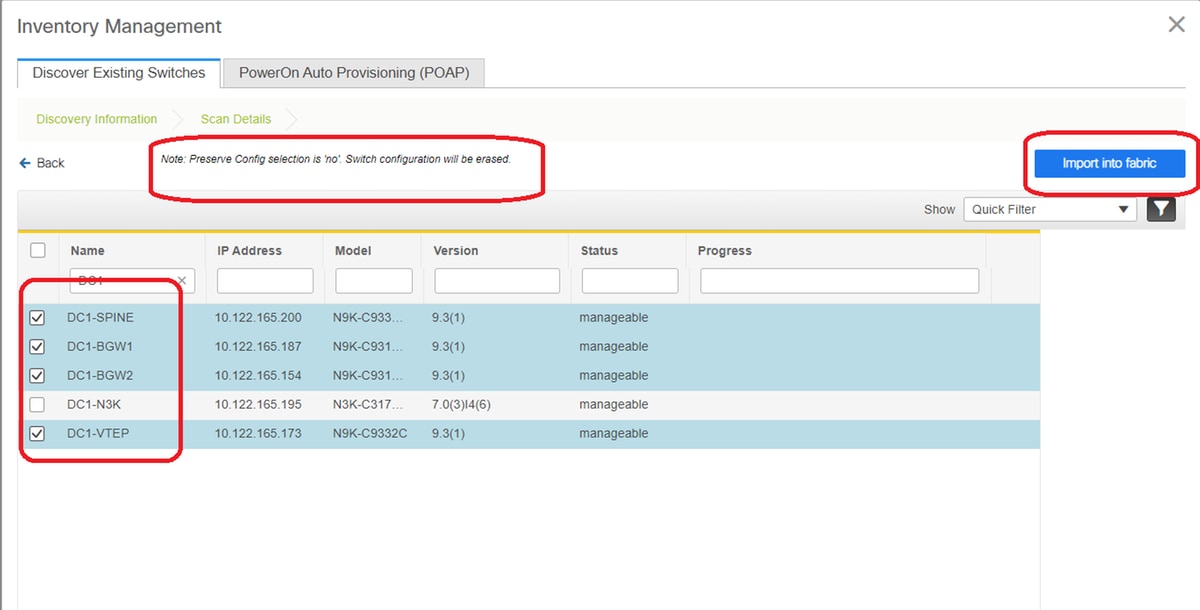

- Quando o DCNM terminar de descobrir os switches, os endereços IP juntamente com os nomes de host serão listados no gerenciamento de inventário

# Selecione os switches relevantes e clique em "Importar para a estrutura"

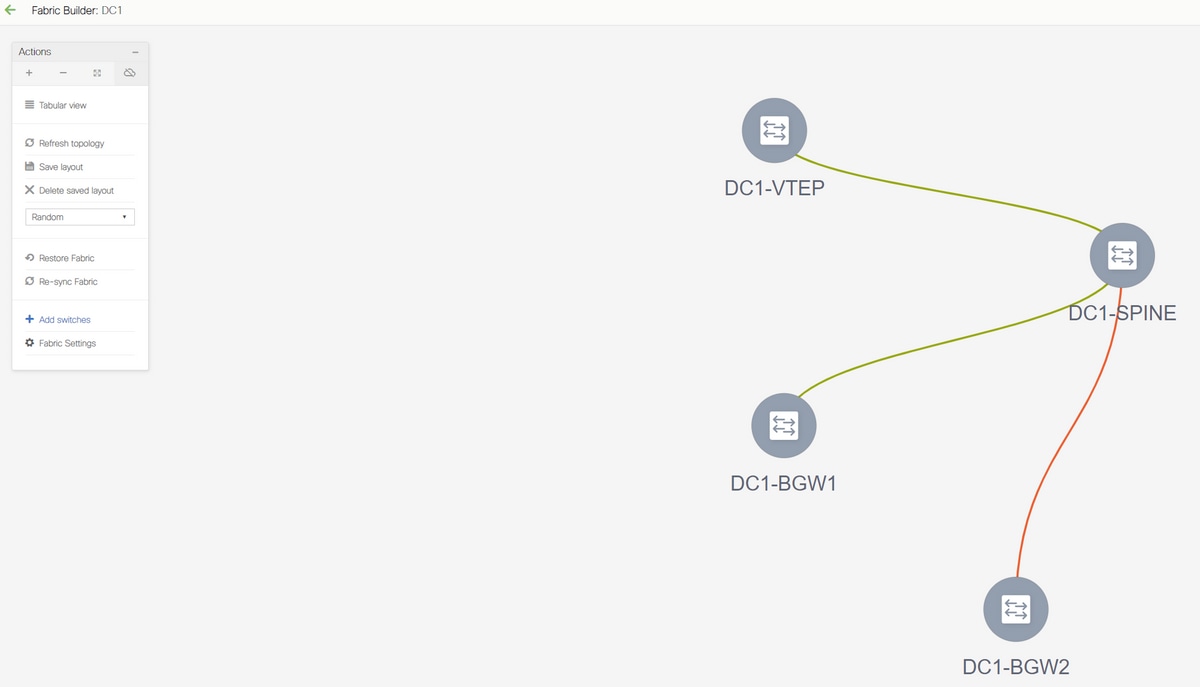

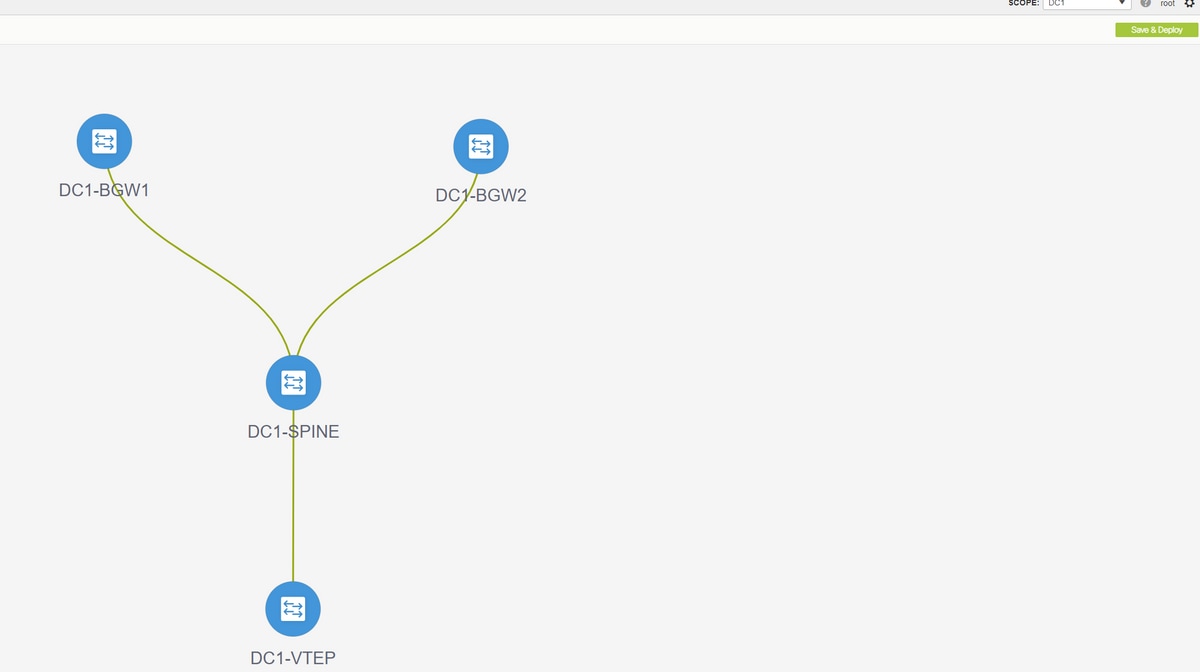

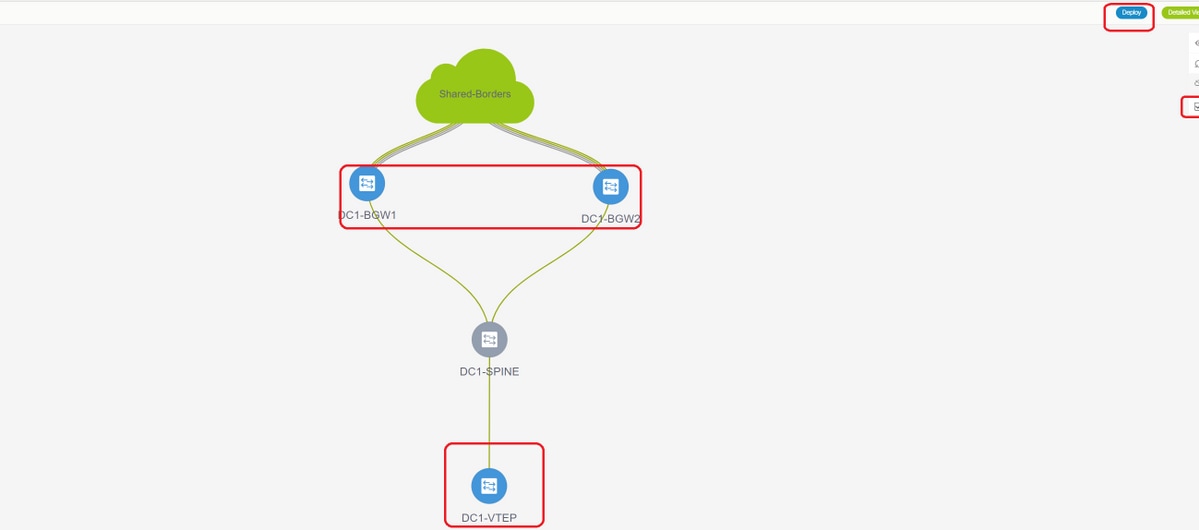

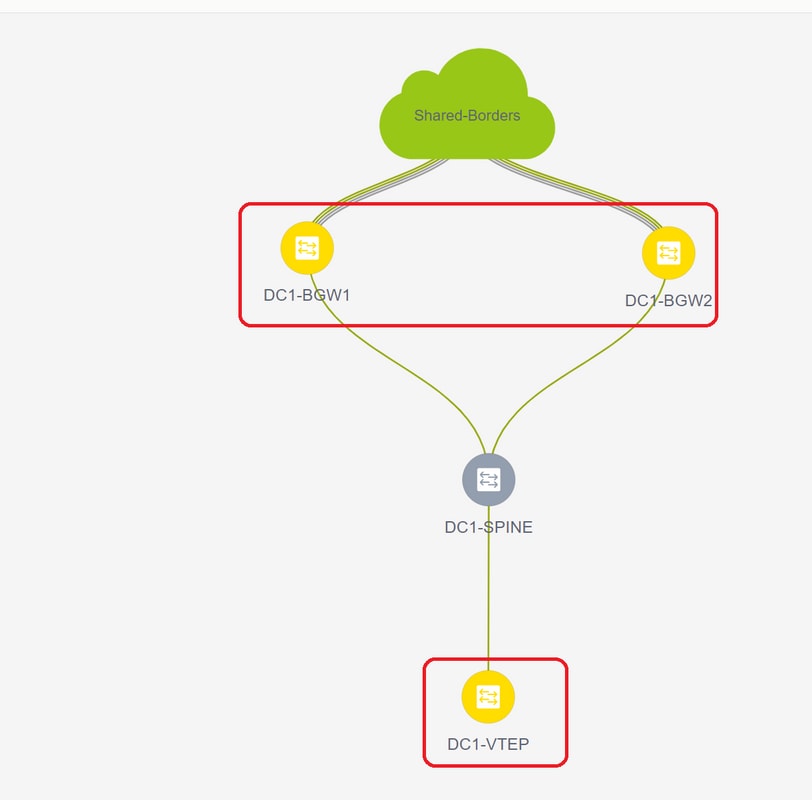

# Depois que a importação for feita, a topologia em fabric builder poderá ser como abaixo;

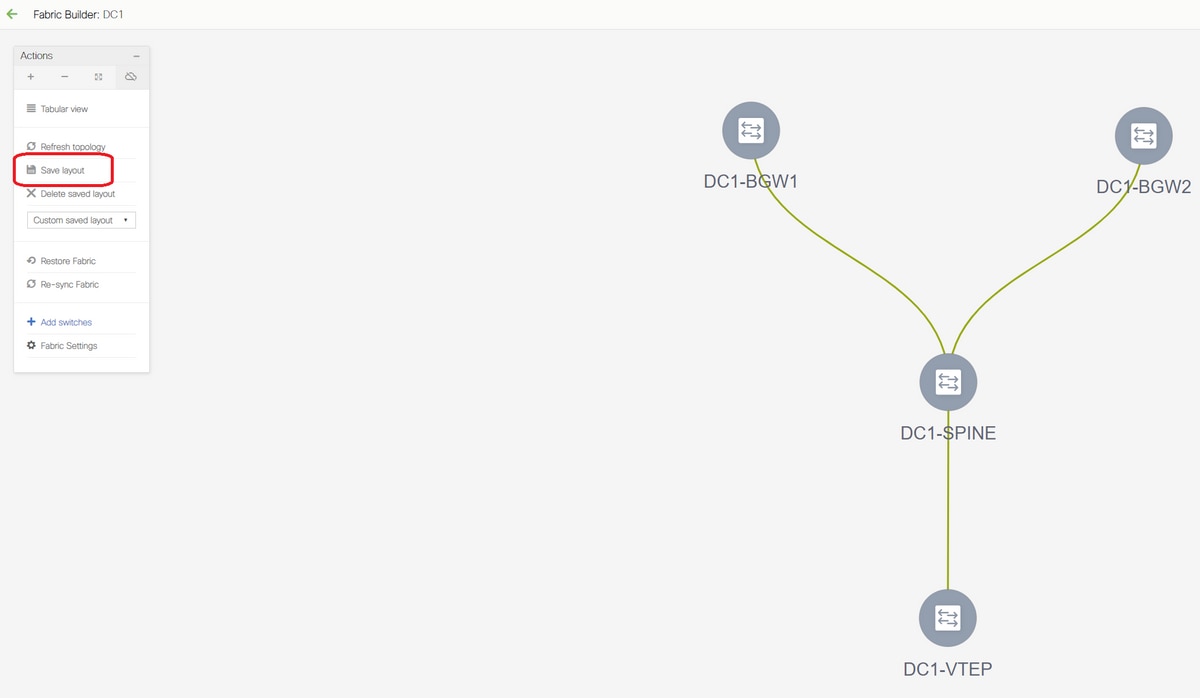

# Os switches podem ser movidos clicando em um switch e alinhando-o ao local certo no diagrama

# Selecione a seção "salvar layout" após reorganizar os switches na ordem em que o layout é necessário

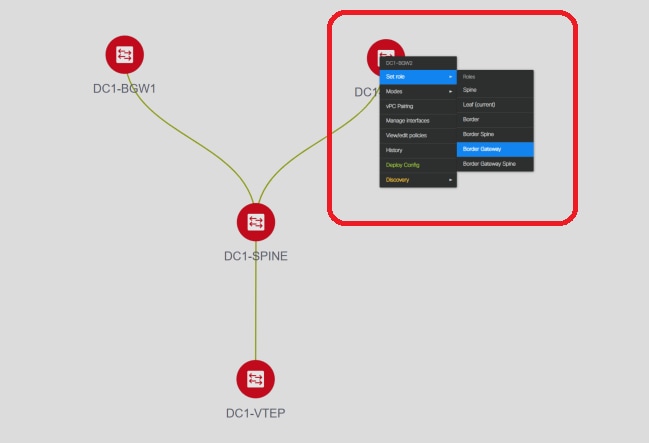

- Definindo funções para todos os switches

# Clique com o botão direito do mouse em cada um dos switches e defina a função correta; Aqui, DC1-BGW1 e DC1-BGW2 são os gateways de borda

# DC1-SPINE-> Será definido como role- Spine, DC1-VTEP-> será definido como role-Leaf

- A próxima etapa é salvar e implantar

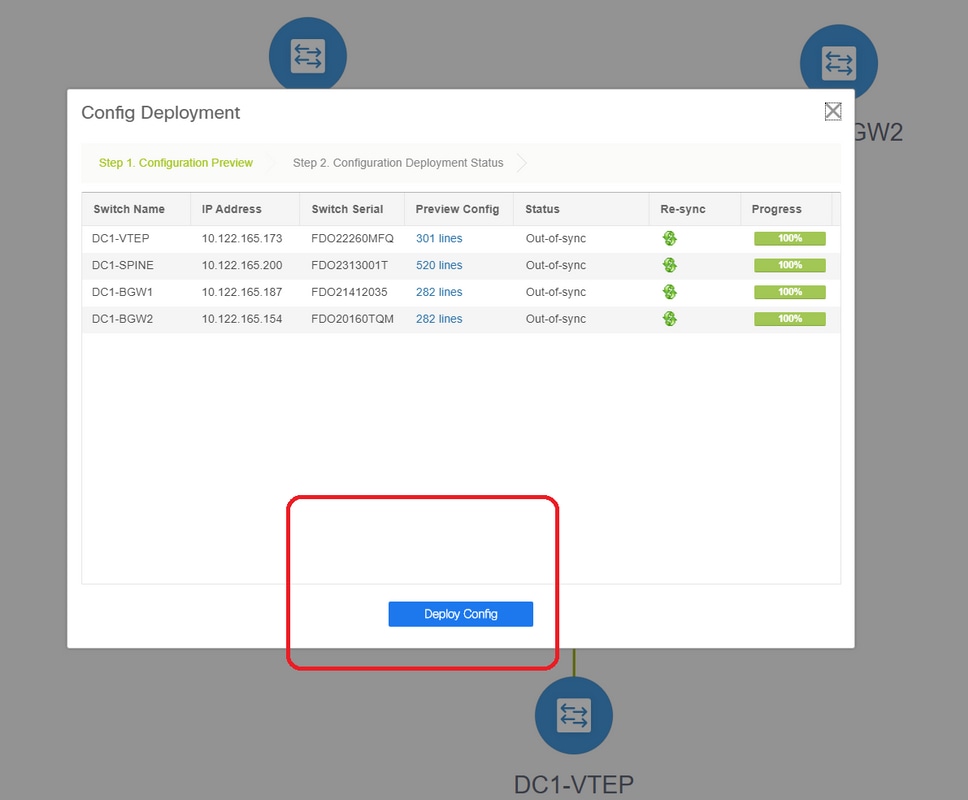

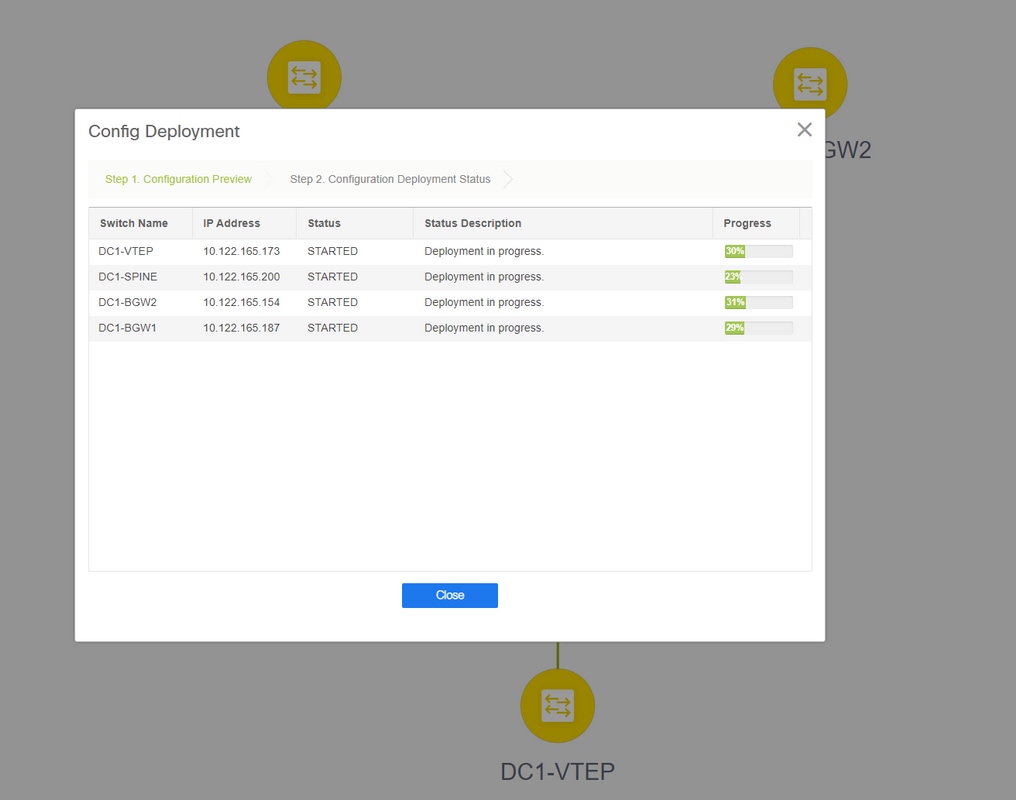

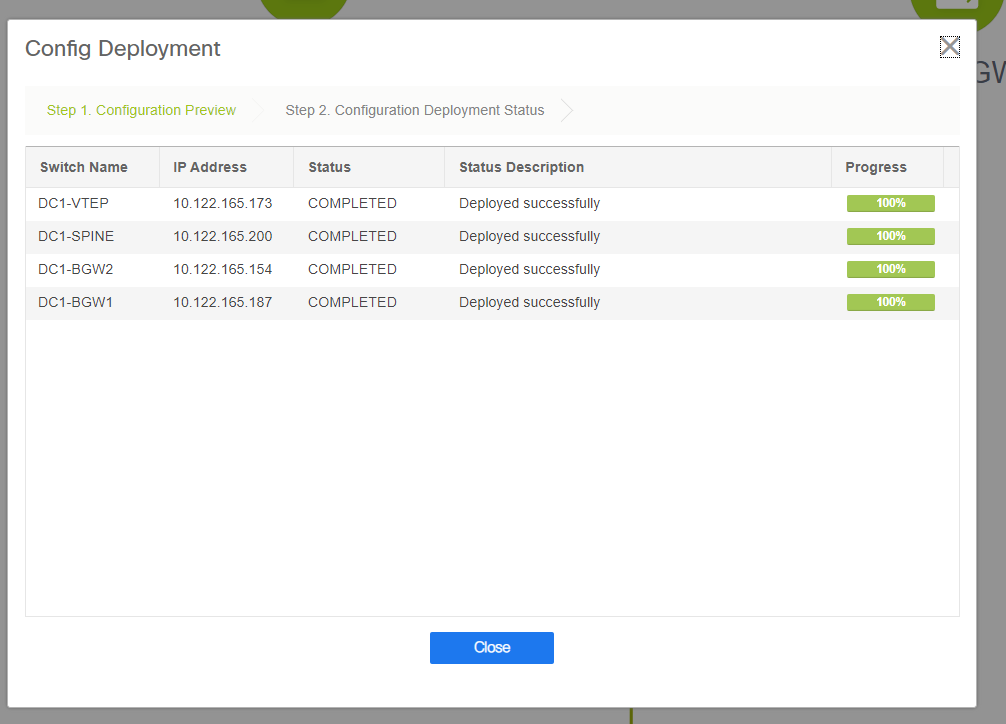

# O DCNM agora listará os switches e também terá a visualização das configurações que o DCNM irá enviar para todos os switches.

# Depois que ele for bem-sucedido, o status refletirá e também os switches serão mostrados em verde

Passo 3: Configuração de redes/VRFs

- Configuração de redes/VRFs

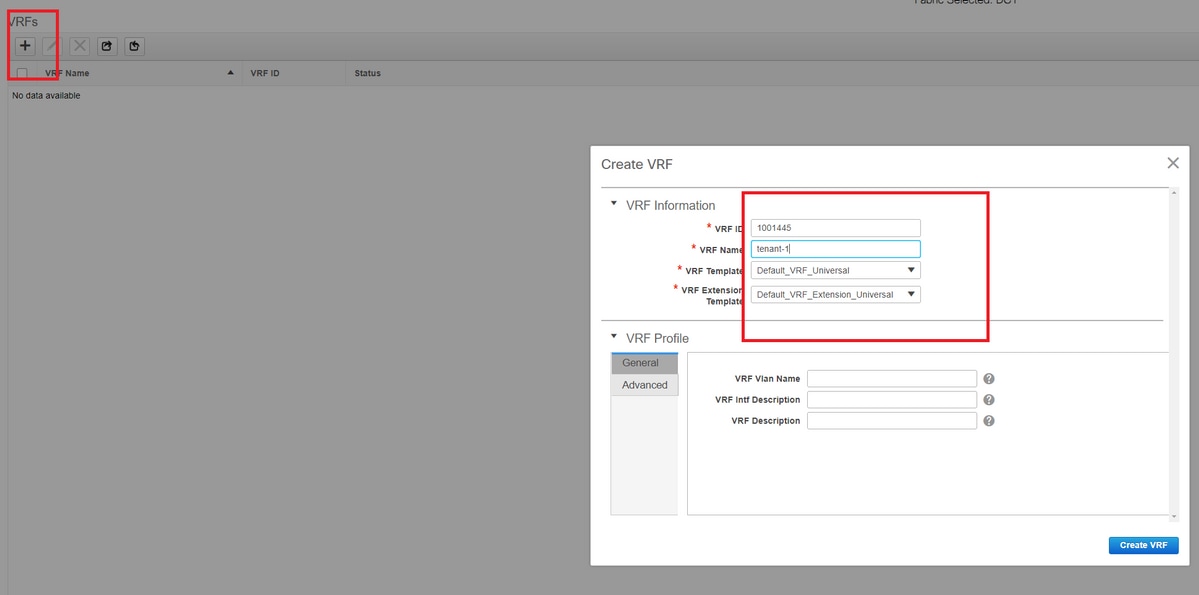

# Selecione DC1 Fabric (no canto superior direito), Control > VRFs

# Avançar é criar VRF

# 11.2 Versão do DCNM está preenchendo automaticamente o ID do VRF; Se for Diferente, digite o que você precisa e selecione "Criar VRF"

# Aqui, o VNID da Camada 3 usado é 1001445

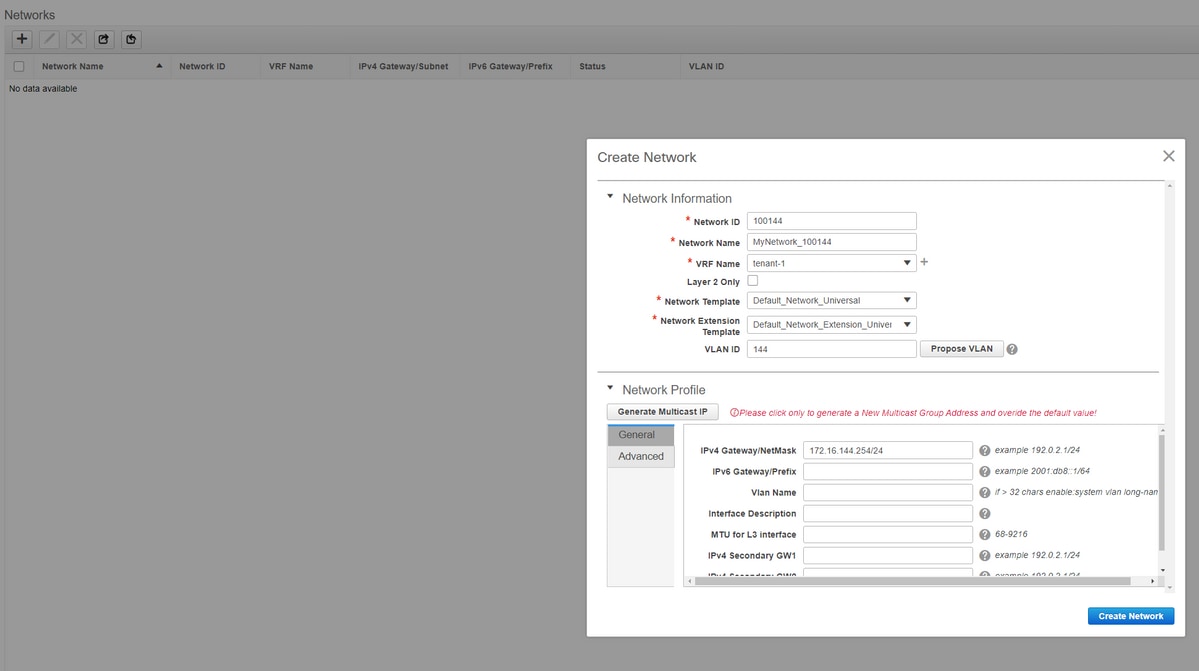

- A próxima etapa é criar as redes

# Forneça o ID da rede (que é o VNID correspondente das Vlans da camada 2)

# Forneça o VRF do qual a SVI deve fazer parte; Por padrão, o DCNM 11.2 preenche o Nome do VRF para o nome criado anteriormente; Alterar conforme necessário

# ID da VLAN será VLan da camada 2 mapeada para este VNID específico

# IPv4 Gateway-> Este é o endereço IP do Anycast Gateway que será configurado no SVI e será o mesmo para todos os VTEPs na estrutura

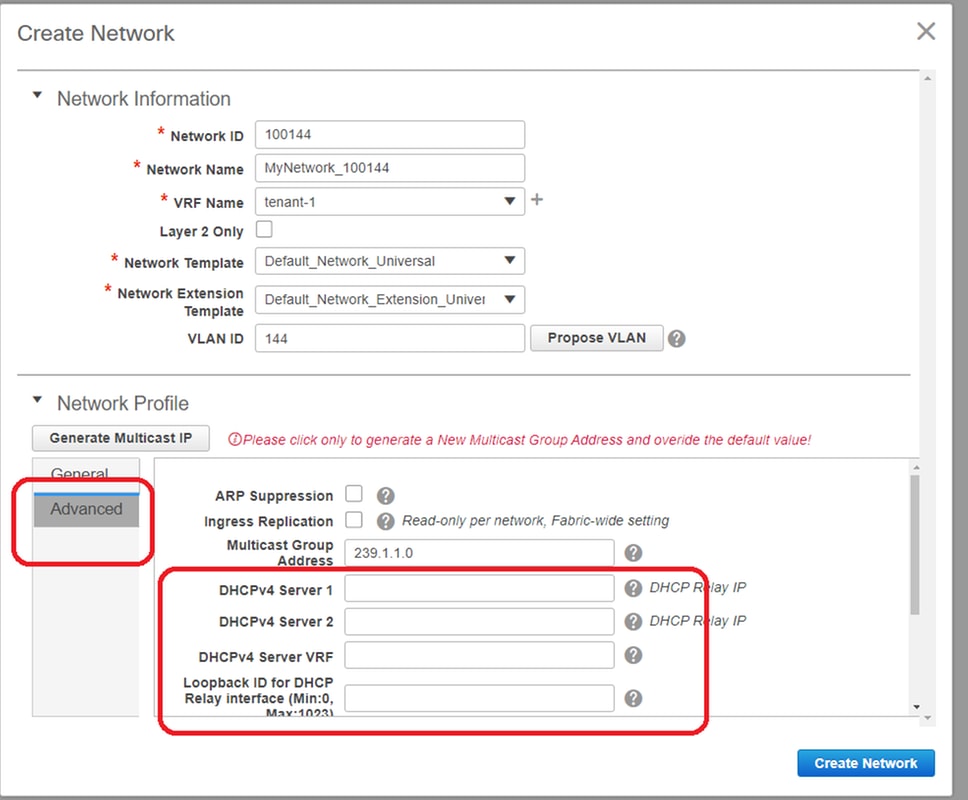

- A guia Avançado tem linhas extras que precisam ser preenchidas, se eg; O DHCP Relay está sendo usado;

# Quando os campos estiverem preenchidos, clique em "criar rede".

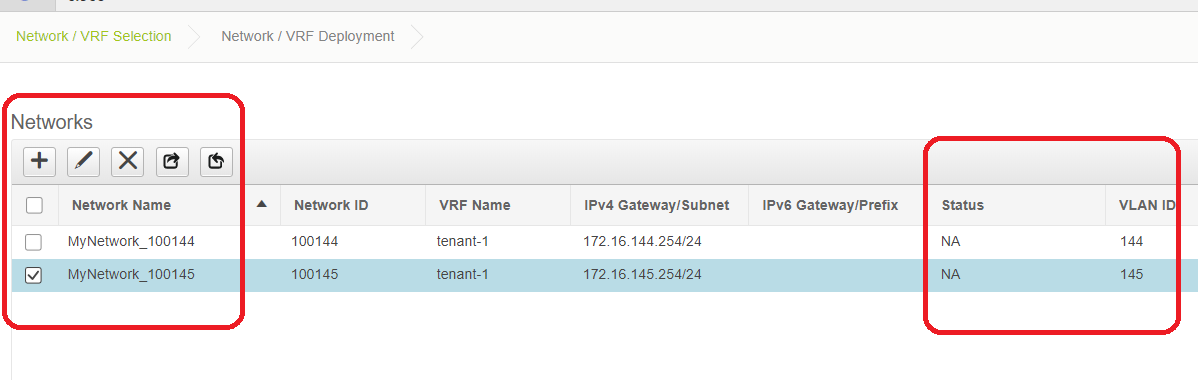

# Crie quaisquer outras redes necessárias para fazer parte desta estrutura;

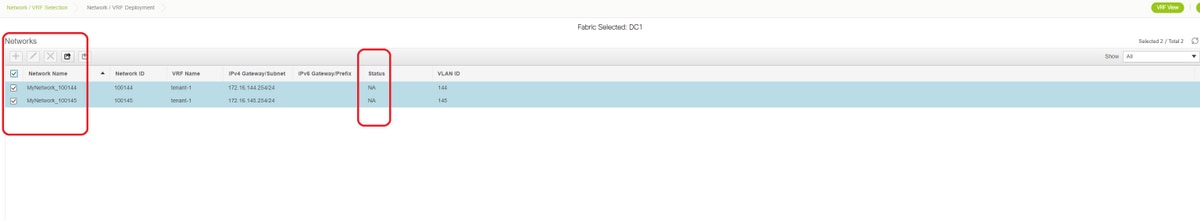

- Neste momento, VRF e redes estão definidas no DCNM; mas não empurrado do DCNM para os switches na estrutura. Isso pode ser verificado usando o seguinte

# O status será "NA" se NÃO for Implantado nos switches. Como esse é um multisite e envolve gateways de borda, a implantação de redes/VRFs será discutida mais abaixo.

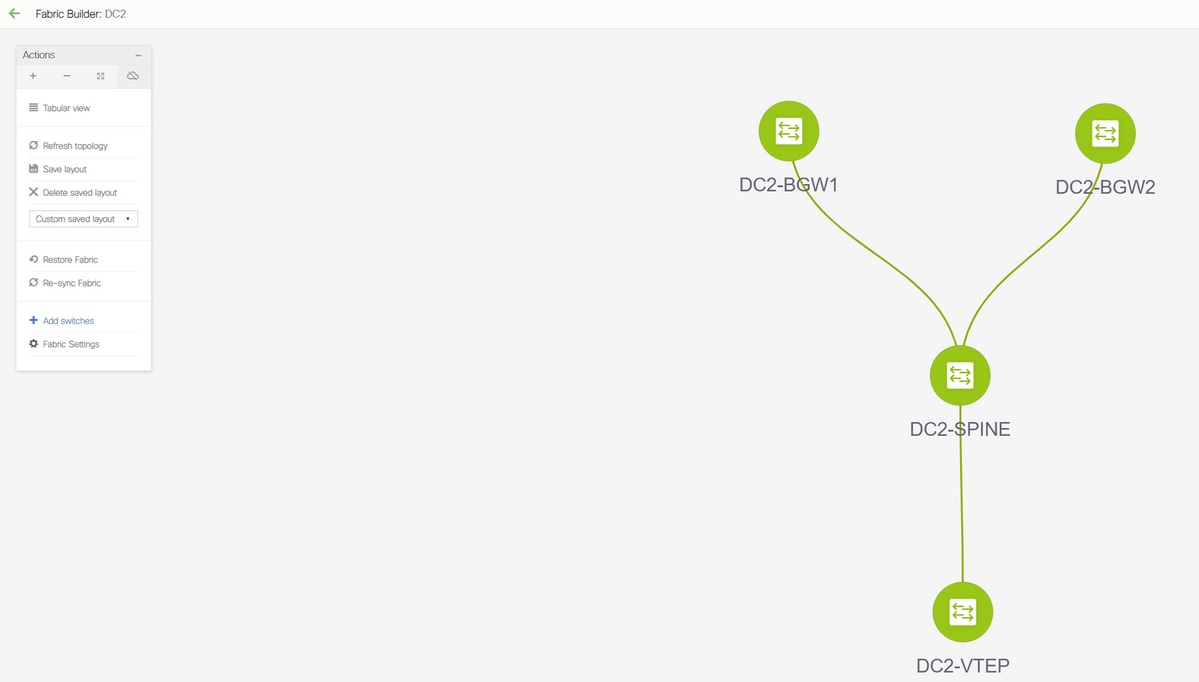

Passo 4: Repita as mesmas etapas para DC2

- Agora que o DC1 está totalmente definido, realizará o mesmo procedimento para DC2 também

- Quando DC2 estiver totalmente definido, ele será como abaixo

Passo 5: Criação de estrutura fácil para fronteiras compartilhadas

- É aqui que outra estrutura fácil é criada, que incluirá as bordas compartilhadas que estão no vPC

- Observe que as bordas compartilhadas durante a implantação via DCNM devem ser configuradas como vPC, caso contrário, os links entre switches serão desligados depois que uma operação de "re-sincronização" for executada no DCNM

- Os Switches nas bordas compartilhadas devem ser definidos com a função de "borda"

# VRFs também são criados como era para malhas DC1 e DC2

# As redes não são necessárias em uma borda compartilhada, pois a borda compartilhada não terá nenhuma VLAN/VNIDs de Camada 2; As fronteiras compartilhadas não são uma terminação de túnel para nenhum tráfego leste/oeste de DC1 a DC2; Somente os Gateways de Borda desempenhariam um papel em termos de encapsulamento/desencapsulamento de vxlan para tráfego DC1<>DC2 Leste/Oeste

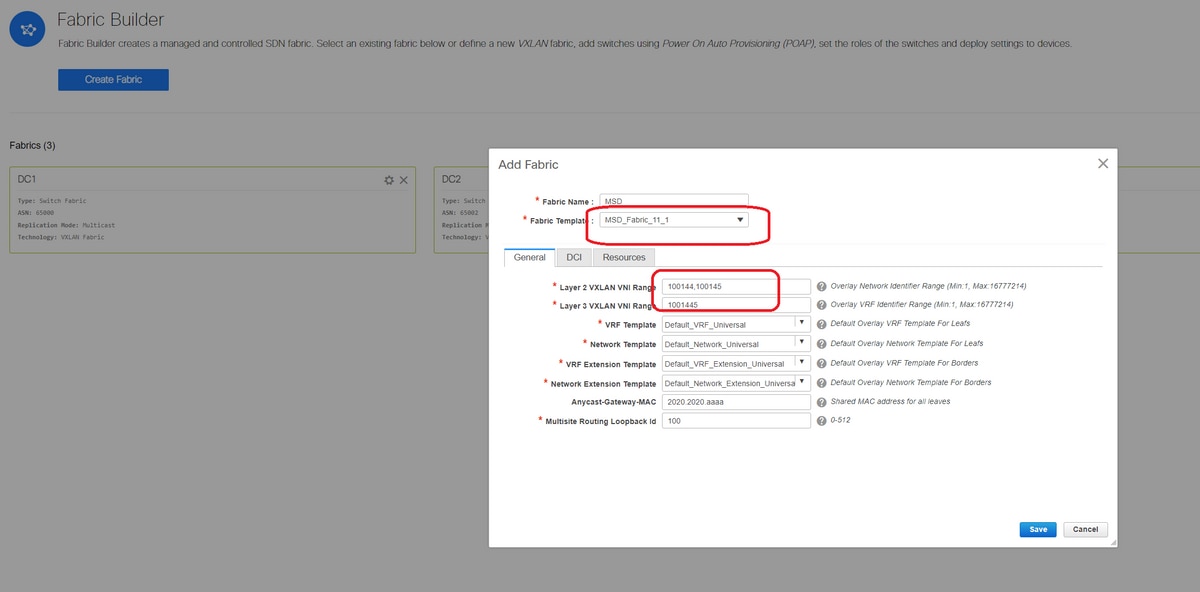

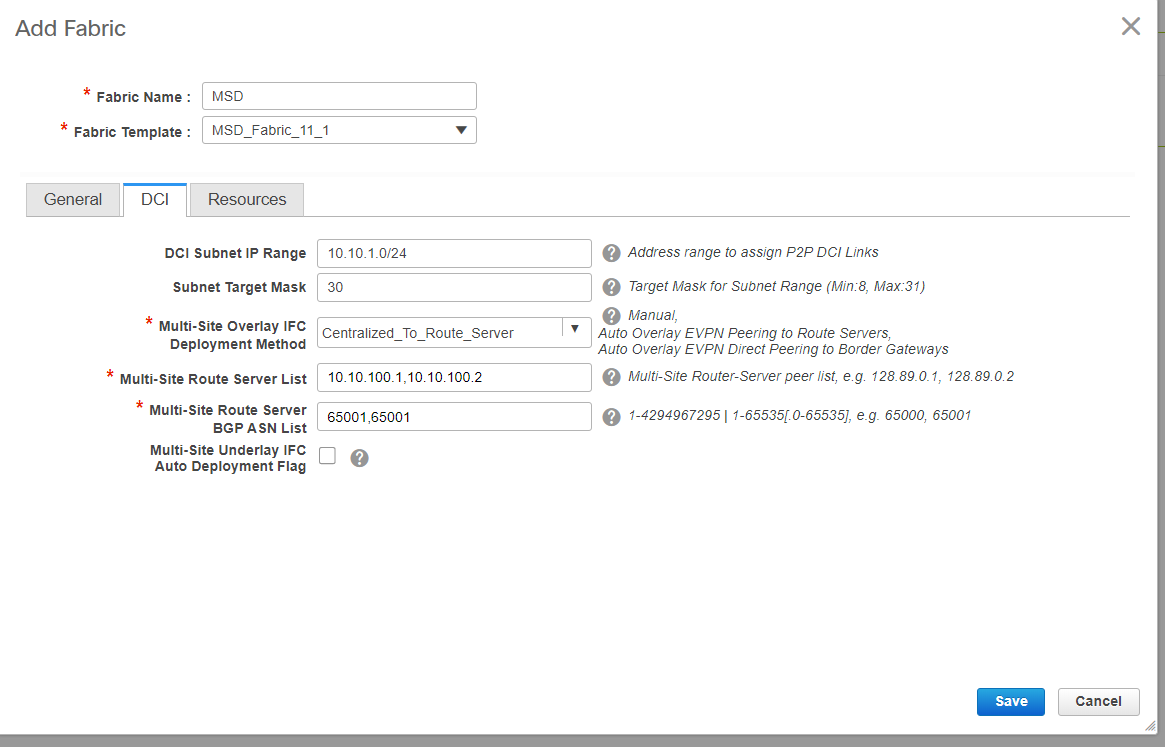

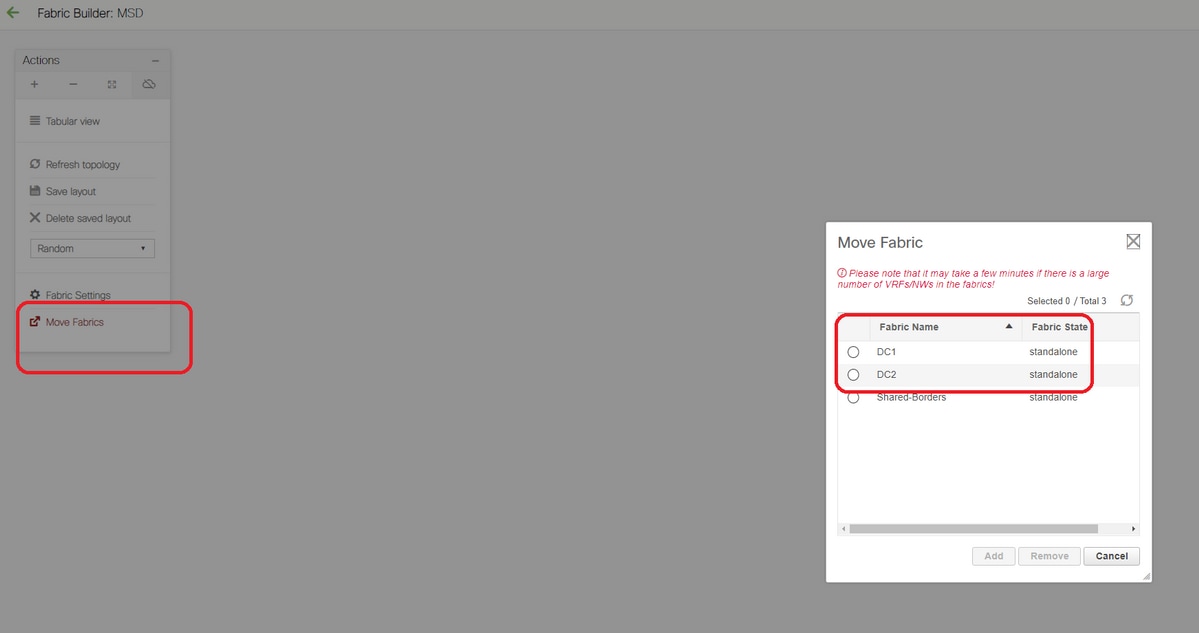

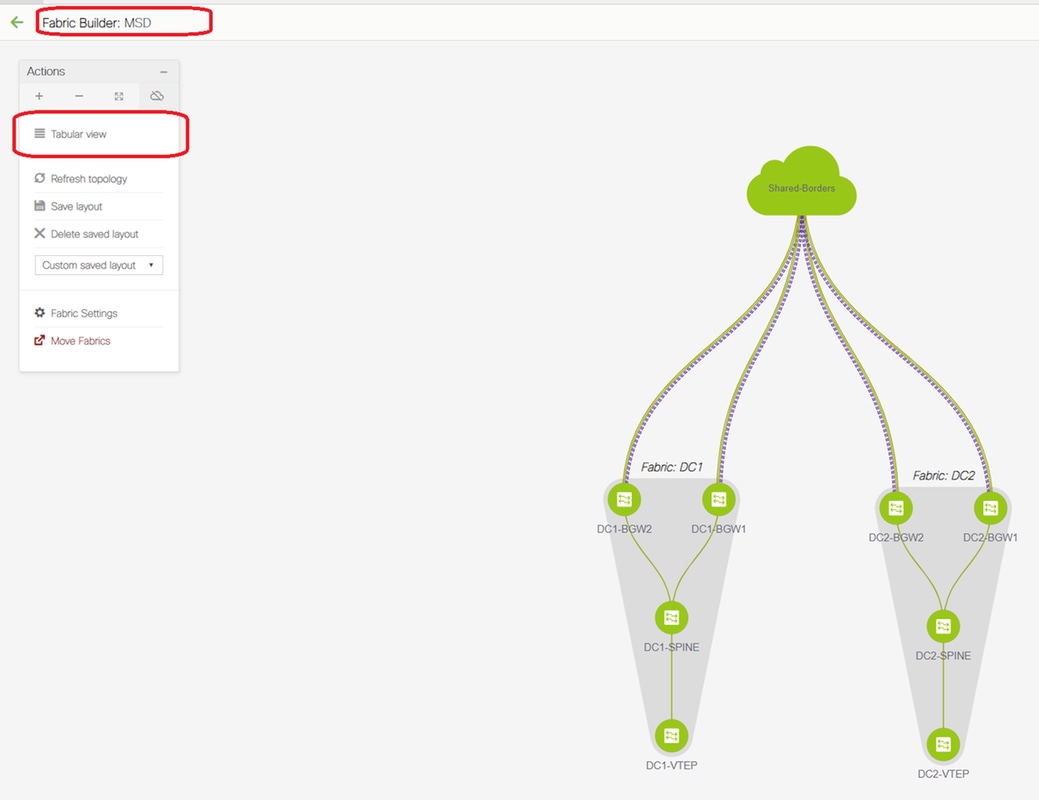

Etapa 6 - Criação de MSD e mover estruturas DC1 e DC2

Vá para Fabric builder e crie uma nova estrutura e use o modelo -> MSD_Fabric_11_1

# Observe que o Método de Implantação IFC de Sobreposição de Vários Locais deve ser "centralized_To_Route_Server"; Aqui, as bordas compartilhadas são consideradas como servidores de rota e, portanto, essa opção é usada na lista suspensa

# na "Lista de Servidores de Rotas Multisite"; Aqui, descubra os endereços IP de loopback de Loopback0 (que é o loopback de roteamento) na borda compartilhada e preencha-o

# ASN é o na borda compartilhada (consulte o diagrama na parte superior deste documento para obter mais detalhes); Para o propósito deste documento, ambas as bordas compartilhadas são configuradas no mesmo ASN; Preencha o formulário

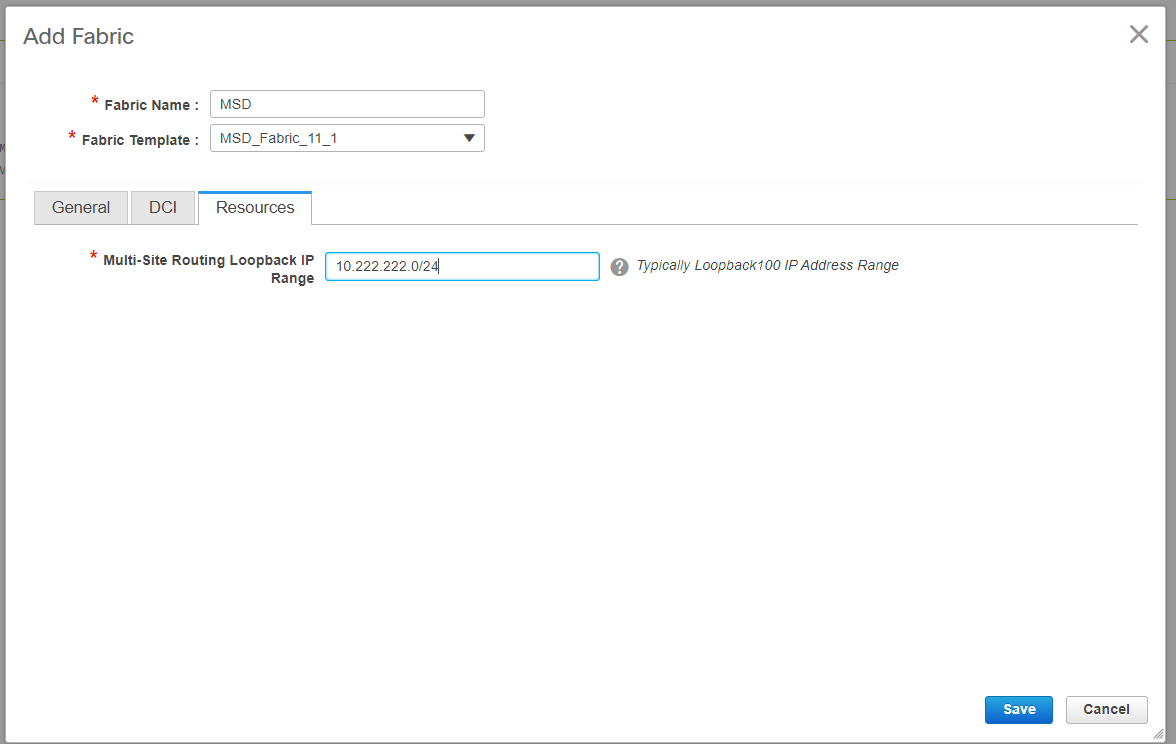

- A próxima guia é onde o intervalo de IP de loopback multisite é fornecido conforme mostrado abaixo

# Quando todos os campos estiverem preenchidos, clique no botão "salvar" e uma nova estrutura será criada com o modelo -> MSD

# Em seguida, mova as estruturas DC1 e DC2 para este MSD

# Após a mudança da estrutura, ela se parece abaixo

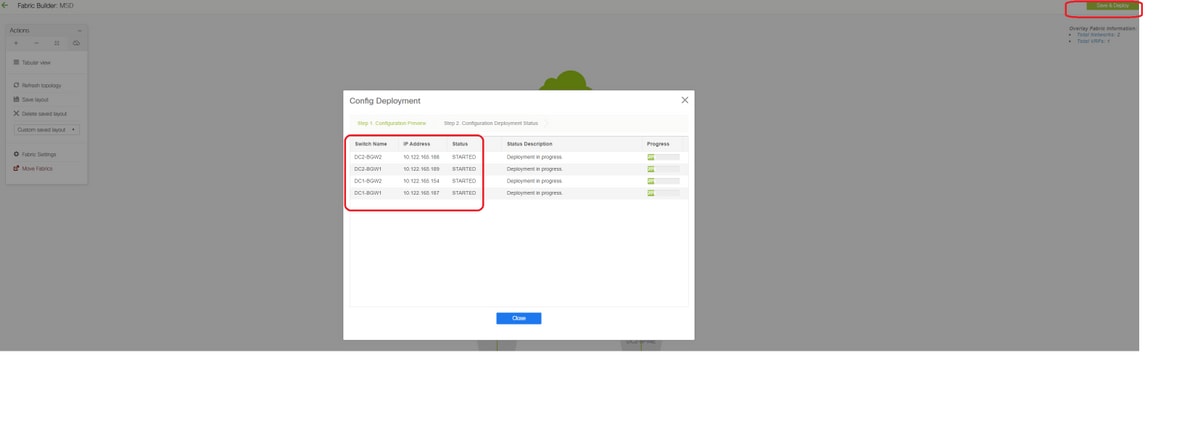

# Depois de concluído, clique no botão "save&Deploy" (salvar e implantar), que irá pressionar as configurações necessárias no que diz respeito aos gateways de borda.

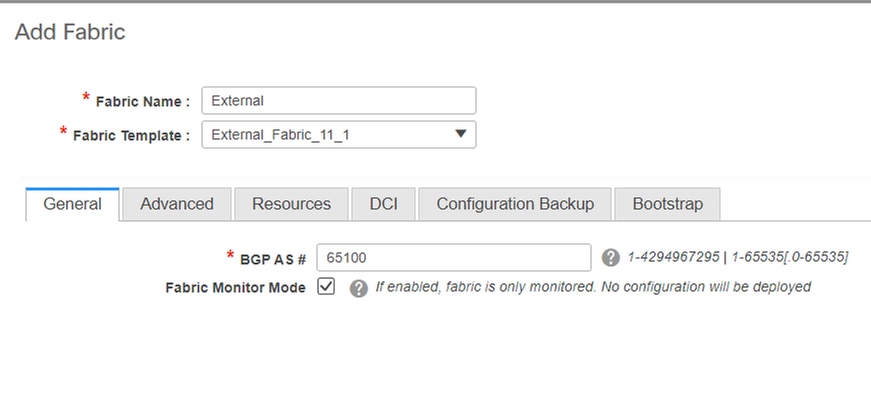

Passo 7: Criação de malha externa

# Criar estrutura externa e adicionar o roteador externo a ela, conforme mostrado abaixo;

# Nomeie a estrutura e use o modelo-> "External_Fabric_11_1";

# Forneça o ASN

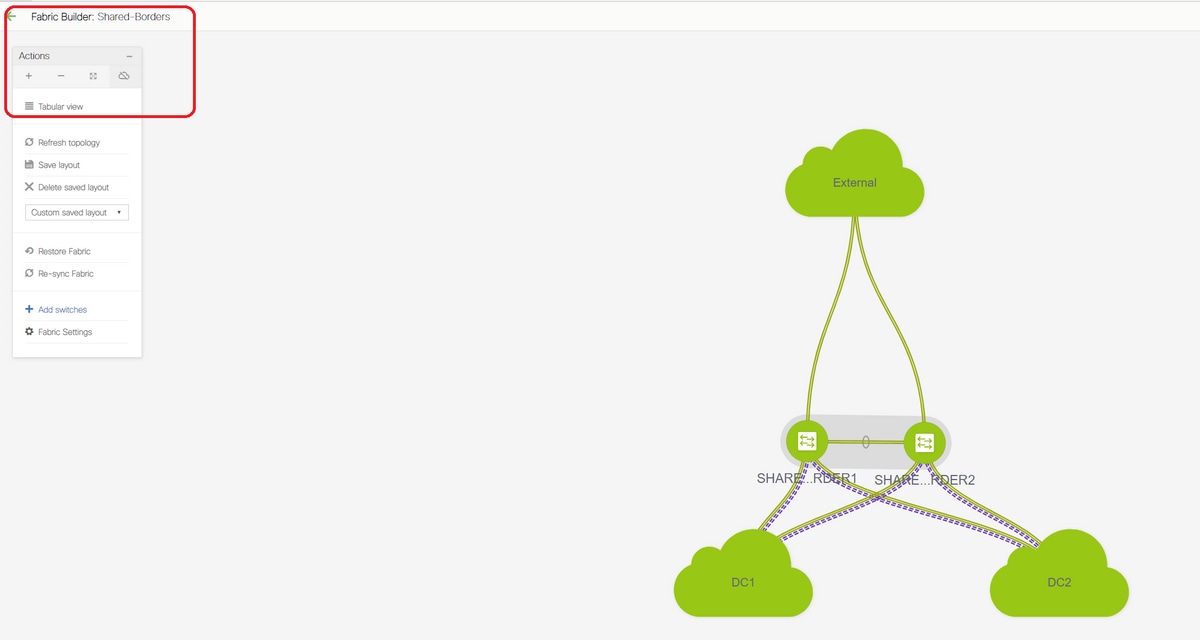

# No final, as várias malhas serão como abaixo

Passo 8: Subcamada de eBGP para acessibilidade de loopback entre BGWs (iBGP entre fronteiras compartilhadas também)

# Bordas compartilhadas executam a VPN l2vpn do eBGP com os Gateways de Borda e as conexões VRF-LITE para o roteador externo

# Antes de formar a vpn l2vpn do eBGP com os loopbacks, é necessário garantir que os loopbacks possam ser alcançados através de algum método; Neste exemplo, estamos usando o eBGP IPv4 AF de BGWs para bordas compartilhadas e, em seguida, anunciamos os loopbacks para formar ainda mais a vizinhança de vpn l2vpn.

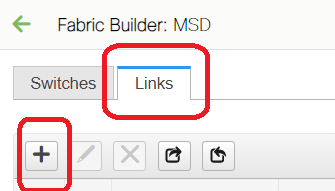

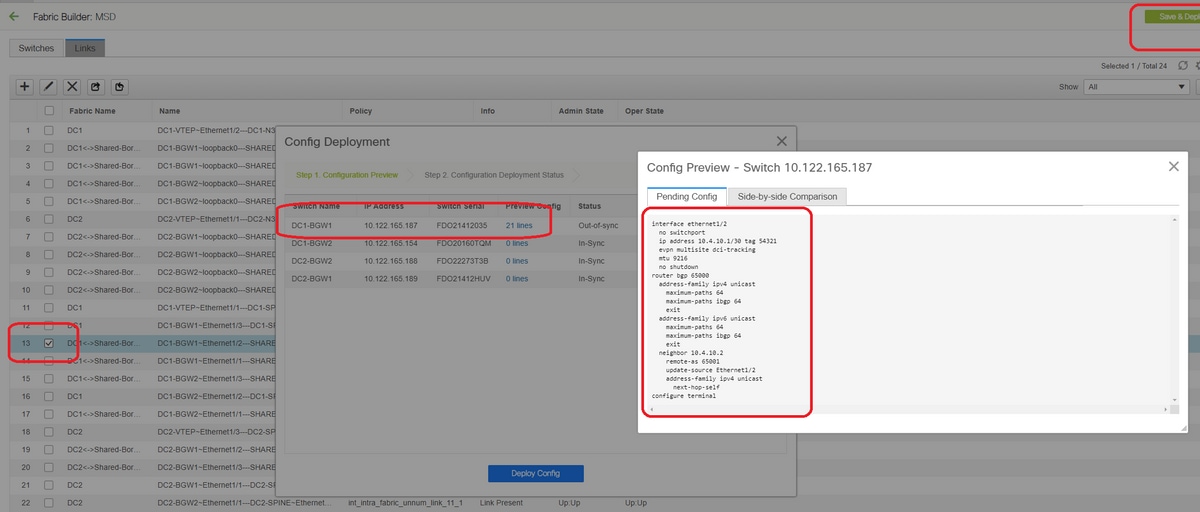

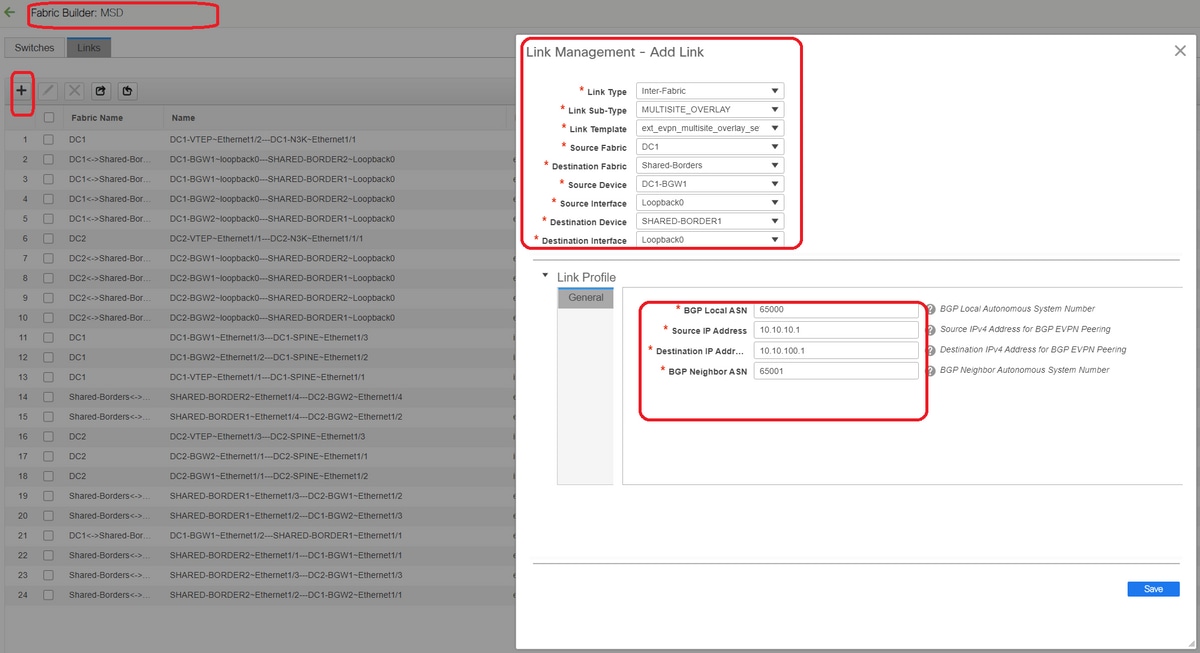

# Depois que a tela MSD for selecionada, mude para "exibição tabular"

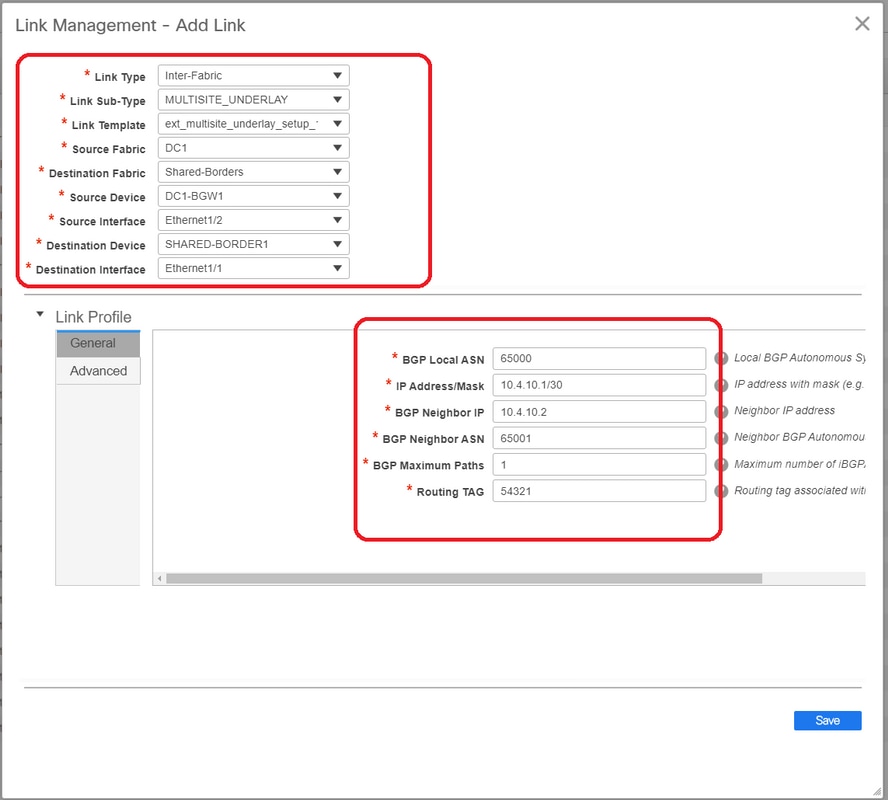

# Selecione a "inter-estrutura" e use a "Multisite_UNDERLAY"

# Estamos aqui tentando formar uma vizinhança de BGP IPv4 com o roteador de borda compartilhada; Selecione os switches e as interfaces de acordo.

# Observe que se o CDP estiver detectando o vizinho de DC1-BGW1 para SB1, será necessário apenas fornecer os endereços IP aqui nesta seção e isso configurará efetivamente os endereços IP nas interfaces relevantes após a execução de "salvar e implantar"

# Quando a opção Save and Deployment (Salvar e implantar) for selecionada, as linhas de configuração necessárias serão propagadas para DC1-BGW1; A mesma etapa terá que ser executada depois de selecionar a estrutura de "borda compartilhada" também.

# Na CLI, o mesmo pode ser verificado usando o comando abaixo;

DC1-BGW1# show ip bgp sum BGP summary information for VRF default, address family IPv4 Unicast BGP router identifier 10.10.10.1, local AS number 65000 BGP table version is 11, IPv4 Unicast config peers 1, capable peers 1 2 network entries and 2 paths using 480 bytes of memory BGP attribute entries [1/164], BGP AS path entries [0/0] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.4.10.2 4 65001 6 7 11 0 0 00:00:52 0

# Observe que "save&Deploy" deve ser feito também na estrutura DC1 (selecione a lista suspensa para DC1 e, em seguida, execute o mesmo) para que o endereçamento IP relevante, as configurações de BGP sejam propagadas para os switches em DC1 (que são os Gateways de Borda);

# Além disso, a subcamada multilocal precisa ser criada a partir de DC1-BGWs, DC2-BGWs para bordas compartilhadas; portanto, as mesmas etapas acima também devem ser feitas para o mesmo.

# No final, as bordas compartilhadas terão a vizinhança eBGP IPv4 AF com todos os BGWs em DC1 e DC2 como abaixo;

SHARED-BORDER1# sh ip bgp sum BGP summary information for VRF default, address family IPv4 Unicast BGP router identifier 10.10.100.1, local AS number 65001 BGP table version is 38, IPv4 Unicast config peers 4, capable peers 4 18 network entries and 20 paths using 4560 bytes of memory BGP attribute entries [2/328], BGP AS path entries [2/12] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.4.10.1 4 65000 1715 1708 38 0 0 1d03h 5 10.4.10.6 4 65000 1461 1458 38 0 0 1d00h 5 10.4.10.18 4 65002 1459 1457 38 0 0 1d00h 5 10.4.10.22 4 65002 1459 1457 38 0 0 1d00h 5 SHARED-BORDER2# sh ip bgp sum BGP summary information for VRF default, address family IPv4 Unicast BGP router identifier 10.10.100.2, local AS number 65001 BGP table version is 26, IPv4 Unicast config peers 4, capable peers 4 18 network entries and 20 paths using 4560 bytes of memory BGP attribute entries [2/328], BGP AS path entries [2/12] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.4.10.10 4 65000 1459 1458 26 0 0 1d00h 5 10.4.10.14 4 65000 1461 1458 26 0 0 1d00h 5 10.4.10.26 4 65002 1459 1457 26 0 0 1d00h 5 10.4.10.30 4 65002 1459 1457 26 0 0 1d00h 5

# Acima é o pré-requisito prévio para a construção da vizinhança de vpn l2vpn de BGWs para fronteiras compartilhadas(observe que não é obrigatório usar o BGP; qualquer outro mecanismo de troca de prefixos de loopback faria); No final, o requisito básico é que todos os loopbacks (de bordas compartilhadas, BGWs) devem estar acessíveis de todos os BGWs

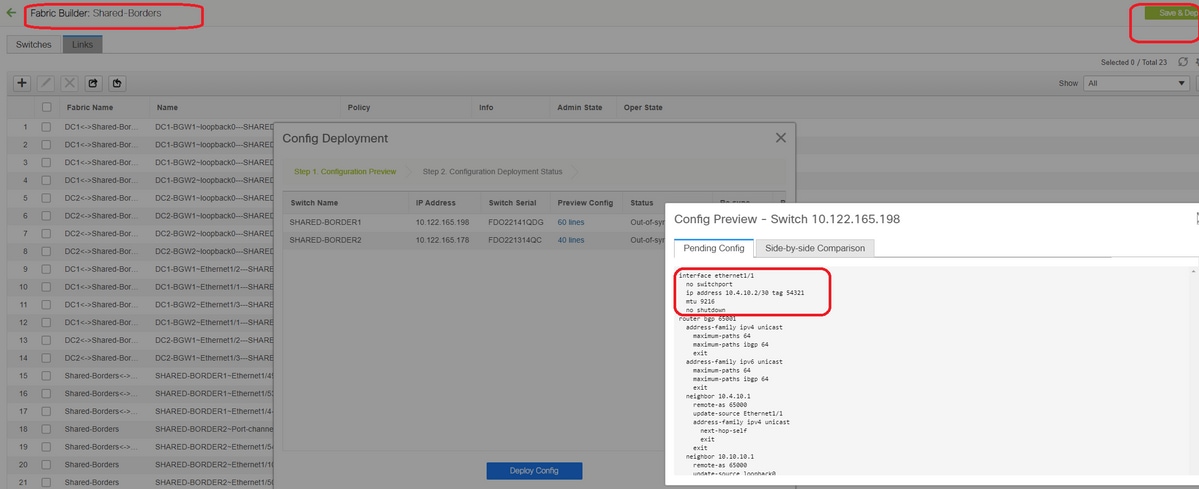

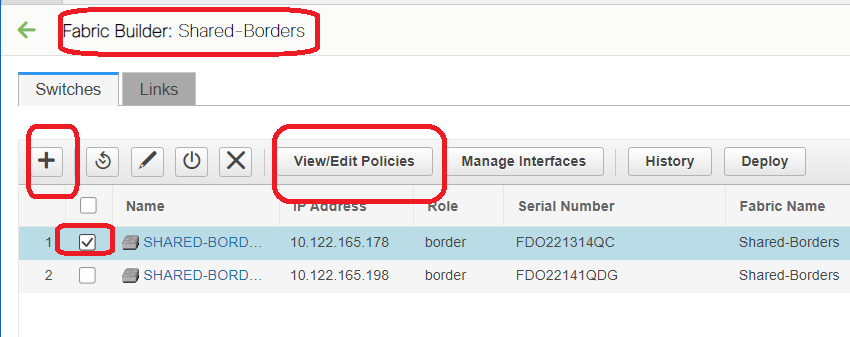

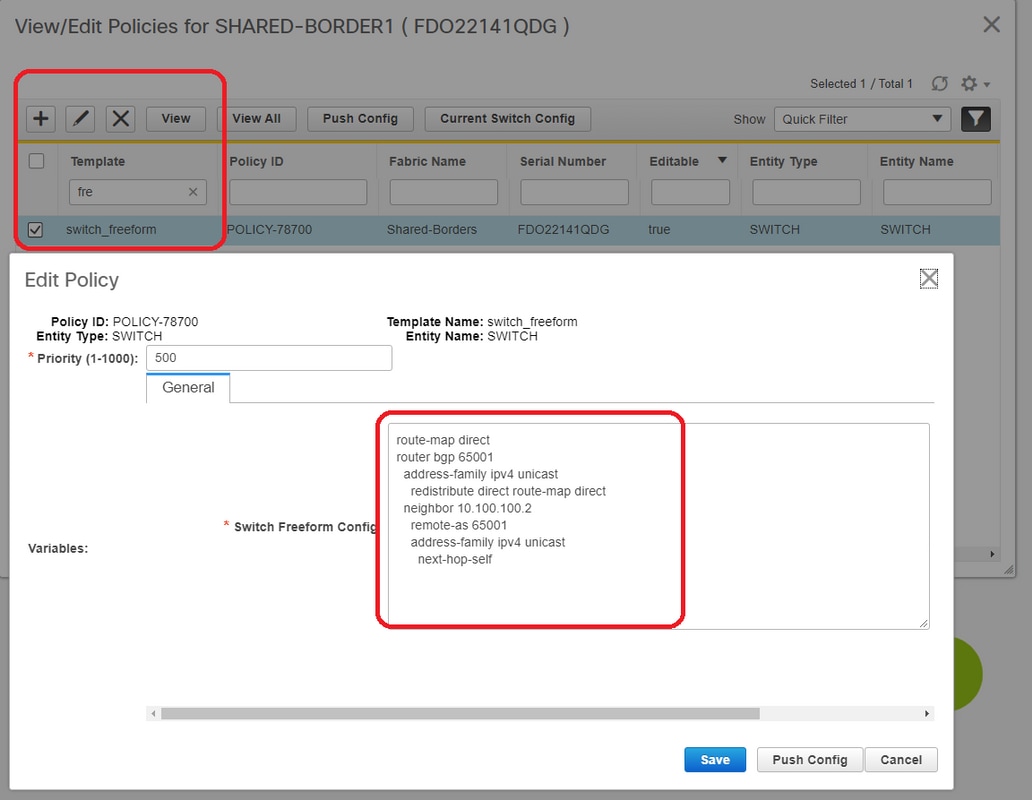

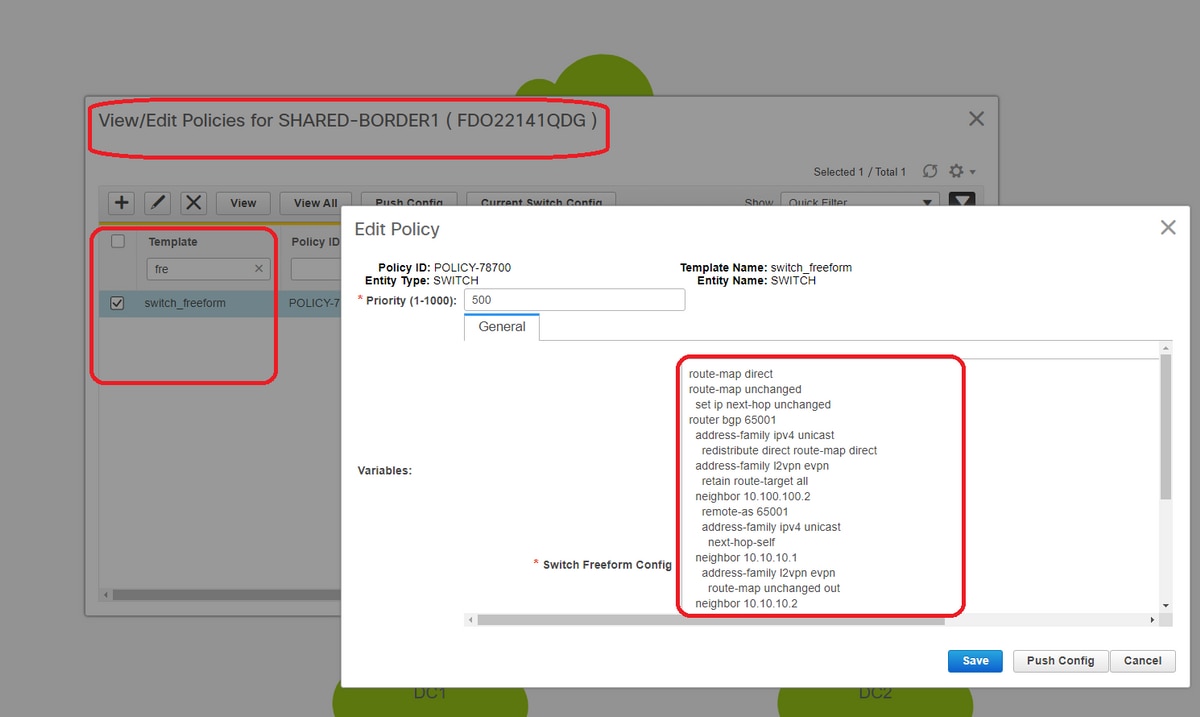

# Observe também que um vizinho iBGP IPv4 AF precisa ser estabelecido entre fronteiras compartilhadas; A partir de hoje, o DCNM não tem uma opção para criar um iBGP entre fronteiras compartilhadas usando um modelo/drop down; Para isso, é necessário fazer uma configuração em forma livre, mostrada abaixo.

# Encontre os endereços IP configurados na SVI de backup das bordas compartilhadas; Como mostrado acima, a forma livre é adicionada ao switch Shared-border1 e o vizinho iBGP especificado é o da Shared-border2(10.100.100.2)

# Observe que, ao fornecer as configurações dentro da forma livre no DCNM, forneça o espaçamento correto após cada comando(deixe um número par de espaços; significando, após o roteador bgp 65001, forneça dois espaços e depois forneça o comando neighbor <> e assim por diante)

# Além disso, certifique-se de executar uma redistribuição direta para as rotas diretas (rotas de loopback) no BGP ou qualquer outra forma para anunciar os loopbacks; no exemplo acima, um mapa de rota direto é criado para corresponder a todas as rotas diretas e, em seguida, redistribuir o direto é feito dentro do BGP AF IPv4

# Quando a configuração é "salva e implantada" do DCNM, a vizinhança do iBGP é formada conforme mostrado abaixo;

SHARED-BORDER1# sh ip bgp sum BGP summary information for VRF default, address family IPv4 Unicast BGP router identifier 10.10.100.1, local AS number 65001 BGP table version is 57, IPv4 Unicast config peers 5, capable peers 5 18 network entries and 38 paths using 6720 bytes of memory BGP attribute entries [4/656], BGP AS path entries [2/12] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.4.10.1 4 65000 1745 1739 57 0 0 1d04h 5 10.4.10.6 4 65000 1491 1489 57 0 0 1d00h 5 10.4.10.18 4 65002 1490 1487 57 0 0 1d00h 5 10.4.10.22 4 65002 1490 1487 57 0 0 1d00h 5 10.100.100.2 4 65001 14 6 57 0 0 00:00:16 18 # iBGP neighborship from shared border1 to shared border2

# Com a etapa acima, a parte inferior do multisite está totalmente configurada.

# A próxima etapa é criar a sobreposição de vários sites;

Etapa 9: Criação de sobreposição de vários locais de BGWs para bordas compartilhadas

# Observe que, aqui, as bordas compartilhadas também são os servidores de rota

# Selecione o MSD e vá para a "Exibição em forma de tabela" onde um novo link pode ser criado; A partir daí, é necessário criar um novo link de sobreposição de vários locais e fornecer os endereços IP relevantes com o ASN correto, conforme abaixo. Essa etapa deve ser feita para todos os vizinhos de vpn l2vpn (que é de cada BGW a cada borda compartilhada)

# Acima é um exemplo; Realize o mesmo para todos os outros links de sobreposição de vários locais e, no final, a CLI será como abaixo;

SHARED-BORDER1# sh bgp l2vpn evpn summary BGP summary information for VRF default, address family L2VPN EVPN BGP router identifier 10.10.100.1, local AS number 65001 BGP table version is 8, L2VPN EVPN config peers 4, capable peers 4 1 network entries and 1 paths using 240 bytes of memory BGP attribute entries [1/164], BGP AS path entries [0/0] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.10.10.1 4 65000 21 19 8 0 0 00:13:52 0 10.10.10.2 4 65000 22 20 8 0 0 00:14:14 0 10.10.20.1 4 65002 21 19 8 0 0 00:13:56 0 10.10.20.2 4 65002 21 19 8 0 0 00:13:39 0 SHARED-BORDER2# sh bgp l2vpn evpn summary BGP summary information for VRF default, address family L2VPN EVPN BGP router identifier 10.10.100.2, local AS number 65001 BGP table version is 8, L2VPN EVPN config peers 4, capable peers 4 1 network entries and 1 paths using 240 bytes of memory BGP attribute entries [1/164], BGP AS path entries [0/0] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.10.10.1 4 65000 22 20 8 0 0 00:14:11 0 10.10.10.2 4 65000 21 19 8 0 0 00:13:42 0 10.10.20.1 4 65002 21 19 8 0 0 00:13:45 0 10.10.20.2 4 65002 22 20 8 0 0 00:14:15 0

Etapa 10: Implantação de redes/VRFs em ambos os locais

# Como terminamos a Subcamada e Sobreposição de vários locais, a próxima etapa é implantar as Redes/VRFs em todos os dispositivos;

# Começando com VRFs em Fabrics-> DC1, DC2 e bordas compartilhadas.

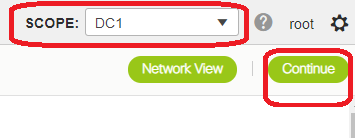

# Quando a exibição do VRF for selecionada, clique em "continuar"; Isso listará os dispositivos na topologia

# Como o VRF deve ser implantado em vários switches (incluindo Gateways de Borda e Folha), selecione a caixa de seleção na extrema direita e selecione os switches que têm a mesma função de uma vez; eg; DC1-BGW1 e DC1-BGW2 podem ser selecionados de uma só vez e, em seguida, salvar ambos os switches; Depois disso, selecione os switches leaf que são aplicáveis (aqui seriam DC1-VTEP)

# Como visto acima, quando a opção "Implantar" é selecionada, todos os switches que foram selecionados anteriormente iniciarão a implantação e, finalmente, ficarão verdes se a implantação tiver sido bem-sucedida.

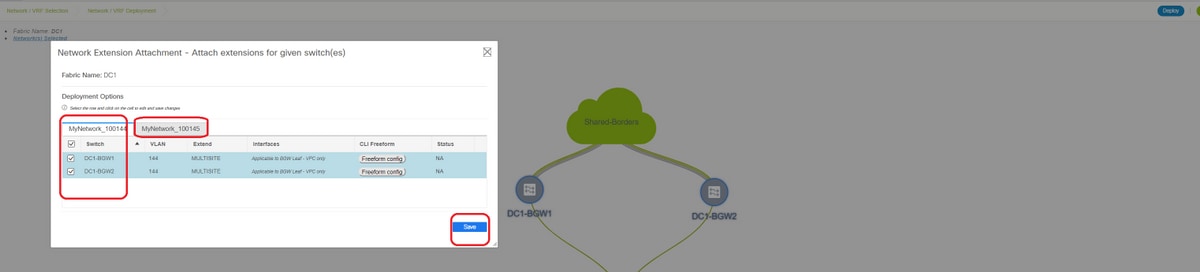

# As mesmas etapas terão que ser executadas para a implantação de redes;

# Se várias redes forem criadas, lembre-se de navegar até as guias subsequentes para selecionar as redes antes de implantar

# O status agora será "IMPLANTADO" de "NA" e a CLI do switch abaixo poderá ser usada para verificar as implantações

DC1-VTEP# sh nve vni

Codes: CP - Control Plane DP - Data Plane

UC - Unconfigured SA - Suppress ARP

SU - Suppress Unknown Unicast

Xconn - Crossconnect

MS-IR - Multisite Ingress Replication

Interface VNI Multicast-group State Mode Type [BD/VRF] Flags

--------- -------- ----------------- ----- ---- ------------------ -----

nve1 100144 239.1.1.144 Up CP L2 [144] # Network1 which is VLan 144 mapped to VNID 100144

nve1 100145 239.1.1.145 Up CP L2 [145] # Network2 Which is Vlan 145 mapped to VNID 100145

nve1 1001445 239.100.100.100 Up CP L3 [tenant-1] # VRF- tenant1 which is mapped to VNID 1001445

DC1-BGW1# sh nve vni

Codes: CP - Control Plane DP - Data Plane

UC - Unconfigured SA - Suppress ARP

SU - Suppress Unknown Unicast

Xconn - Crossconnect

MS-IR - Multisite Ingress Replication

Interface VNI Multicast-group State Mode Type [BD/VRF] Flags

--------- -------- ----------------- ----- ---- ------------------ -----

nve1 100144 239.1.1.144 Up CP L2 [144] MS-IR

nve1 100145 239.1.1.145 Up CP L2 [145] MS-IR

nve1 1001445 239.100.100.100 Up CP L3 [tenant-1]

# Acima é da BGW também; em resumo, todos os switches que selecionamos anteriormente na etapa serão implantados com as redes e o VRF

# As mesmas etapas devem ser executadas para o Fabric DC2, a borda compartilhada também. Lembre-se de que as bordas compartilhadas NÃO precisam de nenhuma rede ou VNIDs da camada 2; somente VRF L3 é obrigatório.

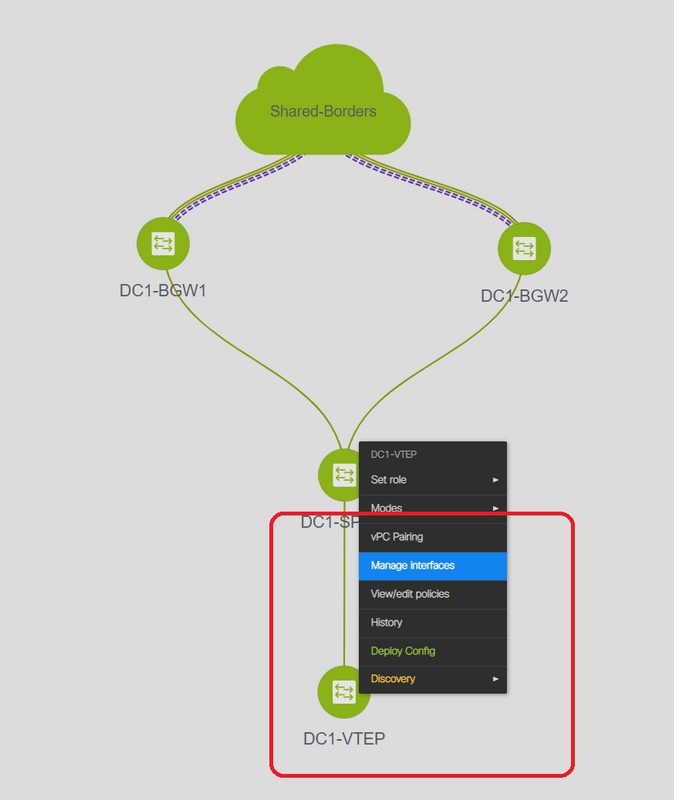

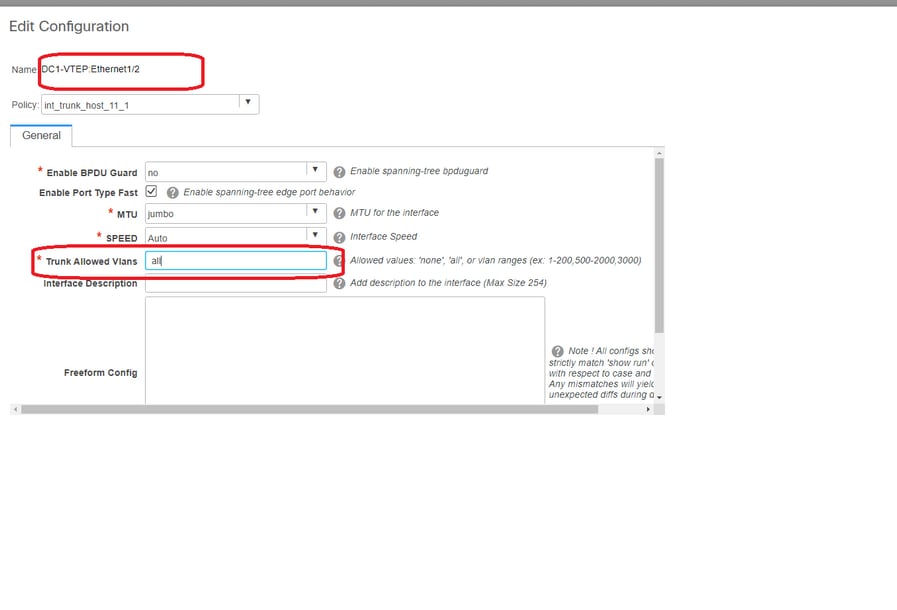

Etapa 11: Criando portas de tronco/acesso downstream em switches leaf/VTEP

# Nesta topologia, as portas Eth1/2 e Eth1/1 de DC1-VTEP e DC2-VTEP respectivamente estão conectadas aos hosts; Assim, movendo-as como portas de tronco na GUI do DCNM como mostrado abaixo

# Selecione a interface relevante e altere as "vlans permitidas" de none para "all" (ou apenas as vlans que precisam ser permitidas)

Etapa 12: Capturas necessárias na borda compartilhada

# Como os switches de borda compartilhada são os servidores de rota, é necessário fazer algumas alterações em termos de vizinhos de VPN BGP l2vpn

# tráfego de BUM entre locais é replicado usando Unicast; Qualquer tráfego de BUM na Vlan 144(eg) após a chegada nos BGWs; dependendo de qual BGW é o encaminhador designado (DF), o DF executará uma replicação unicast para o local remoto; Essa replicação é obtida após o BGW receber uma rota tipo 3 do BGW remoto; Aqui, os BGWs estão formando o vpn l2vpn, em peering somente com fronteiras compartilhadas; e as bordas compartilhadas não devem ter nenhum VNIDs de camada 2 (se criado, isso resultará em bloqueio de tráfego leste/oeste). Como os VNIDs da camada 2 estão ausentes e o tipo de rota 3 é originado por BGWs por VNID, as bordas compartilhadas não honrarão a atualização do BGP proveniente de BGWs; Para corrigir isso, use o comando "retê route-target all" (reter o destino de todas as rotas) na VPN AF l2vpn

# Outro ponto é garantir que as bordas compartilhadas não alterem o Next HOP (BGP BY default altera o próximo salto para os vizinhos do eBGP); Aqui, o túnel entre locais para tráfego unicast do site 1 para o site 2 e vice-versa deve ser de BGW para BGW (de dc1 para dc2 e vice-versa); Para conseguir isso, um mapa de rota deve ser criado e aplicado para cada vizinhança de VPN L2vpn da borda compartilhada para cada BGWs

# Para ambos os pontos acima, uma forma livre deve ser usada em bordas compartilhadas como abaixo

route-map direct

route-map unchanged

set ip next-hop unchanged

router bgp 65001

address-family ipv4 unicast

redistribute direct route-map direct

address-family l2vpn evpn

retain route-target all

neighbor 10.100.100.2

remote-as 65001

address-family ipv4 unicast

next-hop-self

neighbor 10.10.10.1

address-family l2vpn evpn

route-map unchanged out

neighbor 10.10.10.2

address-family l2vpn evpn

route-map unchanged out

neighbor 10.10.20.1

address-family l2vpn evpn

route-map unchanged out

neighbor 10.10.20.2

address-family l2vpn evpn

route-map unchanged out

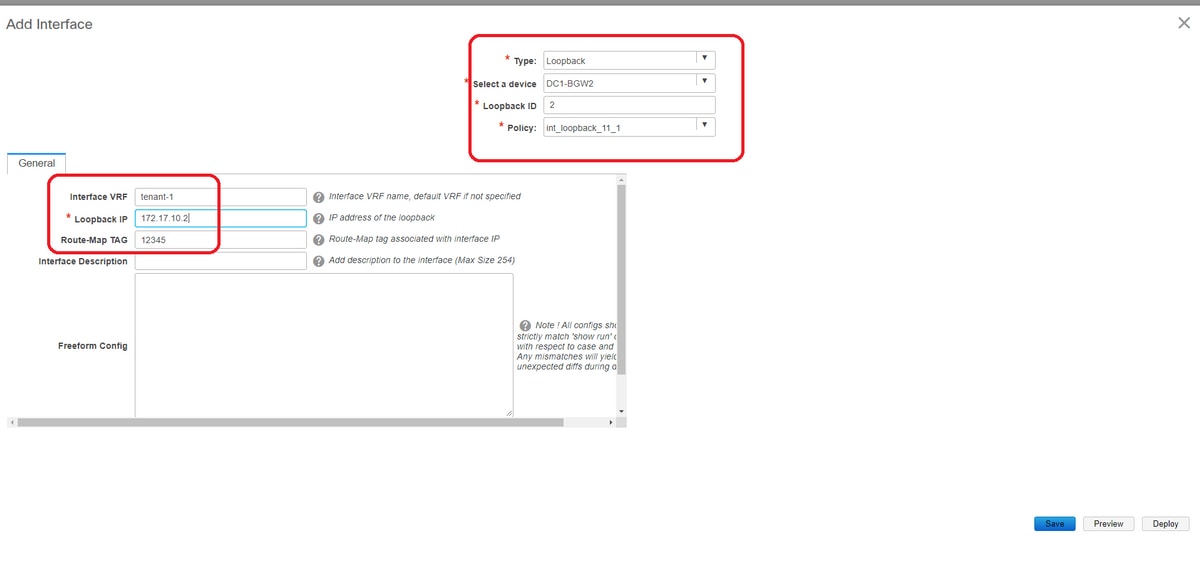

Passo 13: Loopback em VRFs de locatário em BGWs

# para o tráfego Norte/Sul de hosts conectados nos switches leaf, os BGWs usam o IP SRC Externo do endereço IP de Loopback1 NVE; As bordas compartilhadas somente formarão, por padrão, o NVE Peering com o endereço IP de Loopback Multisite dos BGWs; assim, se um pacote vxlan chega à borda compartilhada com um endereço IP SRC externo do Loopback1 BGW, o pacote será descartado devido à falta do SRCTEP; Para evitar isso, um loopback em espaço-VRF deve ser criado em cada switch BGW e depois anunciado ao BGP para que as bordas compartilhadas recebam essa atualização e, em seguida, formem o NVE Peering com o endereço IP de Loopback1 BGW ;

# Inicialmente, o NVE Peering será como abaixo em bordas compartilhadas

SHARED-BORDER1# sh nve pee Interface Peer-IP State LearnType Uptime Router-Mac --------- -------------------------------------- ----- --------- -------- ----------------- nve1 10.222.222.1 Up CP 01:20:09 0200.0ade.de01 # Multisite Loopback 100 IP address of DC1-BGWs nve1 10.222.222.2 Up CP 01:17:43 0200.0ade.de02 # Multisite Loopback 100 IP address of DC2-BGWs

# Como mostrado acima, o loopback2 é criado a partir do DCNM e configurado no VRF do espaço 1 e recebe a Tag de 12345, pois essa é a tag usada pelo mapa de rota para corresponder ao loopback enquanto faz o anúncio

DC1-BGW1# sh run vrf tenant-1

!Command: show running-config vrf tenant-1

!Running configuration last done at: Tue Dec 10 17:21:29 2019

!Time: Tue Dec 10 17:24:53 2019

version 9.3(2) Bios:version 07.66

interface Vlan1445

vrf member tenant-1

interface loopback2

vrf member tenant-1

vrf context tenant-1

vni 1001445

ip pim rp-address 10.49.3.100 group-list 224.0.0.0/4

ip pim ssm range 232.0.0.0/8

rd auto

address-family ipv4 unicast

route-target both auto

route-target both auto mvpn

route-target both auto evpn

address-family ipv6 unicast

route-target both auto

route-target both auto evpn

router bgp 65000

vrf tenant-1

address-family ipv4 unicast

advertise l2vpn evpn

redistribute direct route-map fabric-rmap-redist-subnet

maximum-paths ibgp 2

address-family ipv6 unicast

advertise l2vpn evpn

redistribute direct route-map fabric-rmap-redist-subnet

maximum-paths ibgp 2

DC1-BGW1# sh route-map fabric-rmap-redist-subnet

route-map fabric-rmap-redist-subnet, permit, sequence 10

Match clauses:

tag: 12345

Set clauses:

# Após esta etapa, os peerings do NVE mostrarão todos os endereços Ip de Loopback1 junto com o endereço IP de loopback multisite.

SHARED-BORDER1# sh nve pee Interface Peer-IP State LearnType Uptime Router-Mac --------- -------------------------------------- ----- --------- -------- ----------------- nve1 192.168.20.1 Up CP 00:00:01 b08b.cfdc.2fd7 nve1 10.222.222.1 Up CP 01:27:44 0200.0ade.de01 nve1 192.168.10.2 Up CP 00:01:00 e00e.daa2.f7d9 nve1 10.222.222.2 Up CP 01:25:19 0200.0ade.de02 nve1 192.168.10.3 Up CP 00:01:43 6cb2.aeee.0187 nve1 192.168.20.3 Up CP 00:00:28 005d.7307.8767

# Neste estágio, o tráfego leste/oeste deve ser encaminhado corretamente

Passo 14: Extensões VRFLITE de bordas compartilhadas para os roteadores externos

# Haverá situações em que os hosts fora da estrutura terão que se comunicar com os hosts dentro da estrutura. Neste exemplo, o mesmo é possível pelas fronteiras partilhadas;

# Qualquer host que esteja vivendo em DC1 ou DC2 poderá se comunicar com hosts externos através dos switches de borda compartilhada.

# Para essa finalidade, as bordas compartilhadas estão terminando o VRF Lite; Aqui neste exemplo, o eBGP está sendo executado de bordas compartilhadas para os roteadores externos, como mostrado no diagrama no início.

# Para configurar isso a partir do DCNM, é necessário adicionar anexos de extensão vrf. Para alcançar o mesmo objetivo, devem ser tomadas as seguintes medidas.

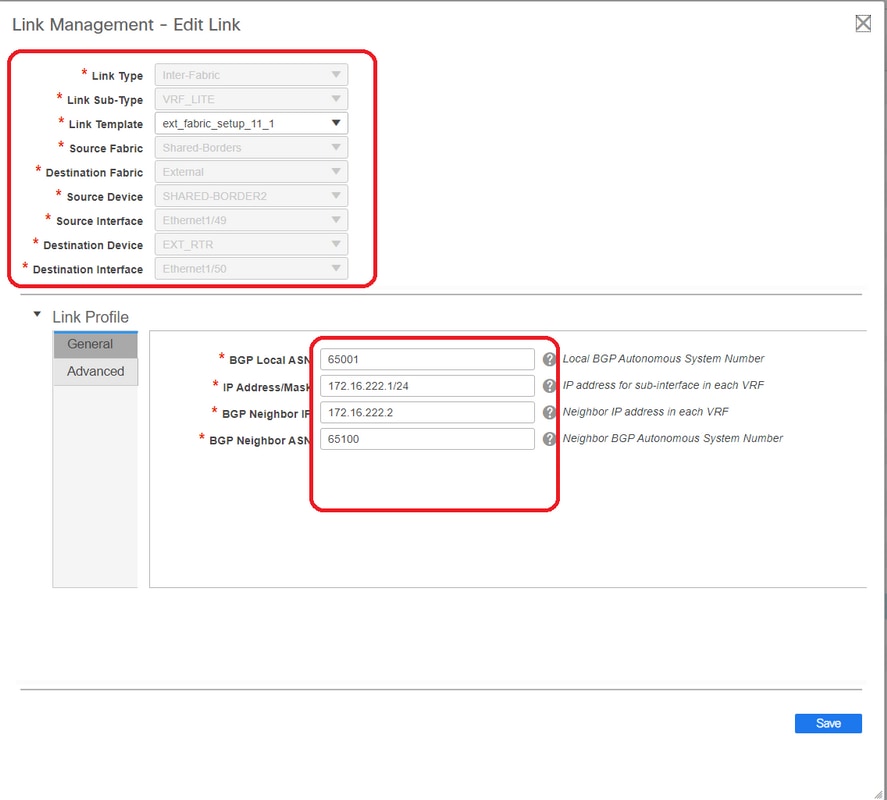

a) Adição de links entre estruturas de fronteiras compartilhadas a roteadores externos

# Selecione o escopo do Fabric Builder como "fronteira compartilhada" e Alterar para exibição em forma de tabela

# Selecione os links e adicione um link "Inter-Fabric" conforme mostrado abaixo

# Um subtipo VRF LITE deve ser selecionado na lista suspensa

# A estrutura de origem é bordas compartilhadas e a estrutura de destino é externa, pois será um VRF LITE de SB para Externo

# Selecione as interfaces relevantes que estão indo em direção ao roteador externo

# Forneça o endereço IP e a máscara e o endereço IP do vizinho

# ASN será preenchido automaticamente.

# Depois que isso for feito, clique no botão Salvar

# Realize o mesmo para as bordas compartilhadas e para todas as conexões externas de camada 3 que estão em VRFLITE

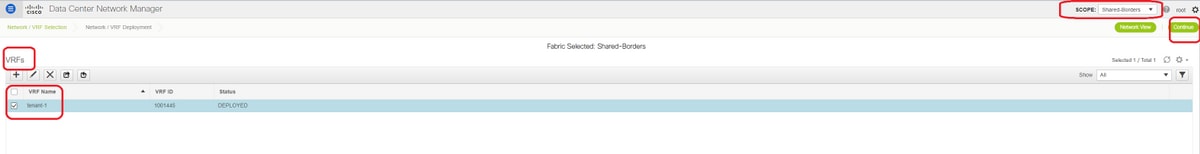

b) Adicionando extensões de VRF

# Ir para a seção VRF de borda compartilhada

# VRF estará no status de implantação; Marque a caixa de seleção à direita para que vários switches possam ser selecionados

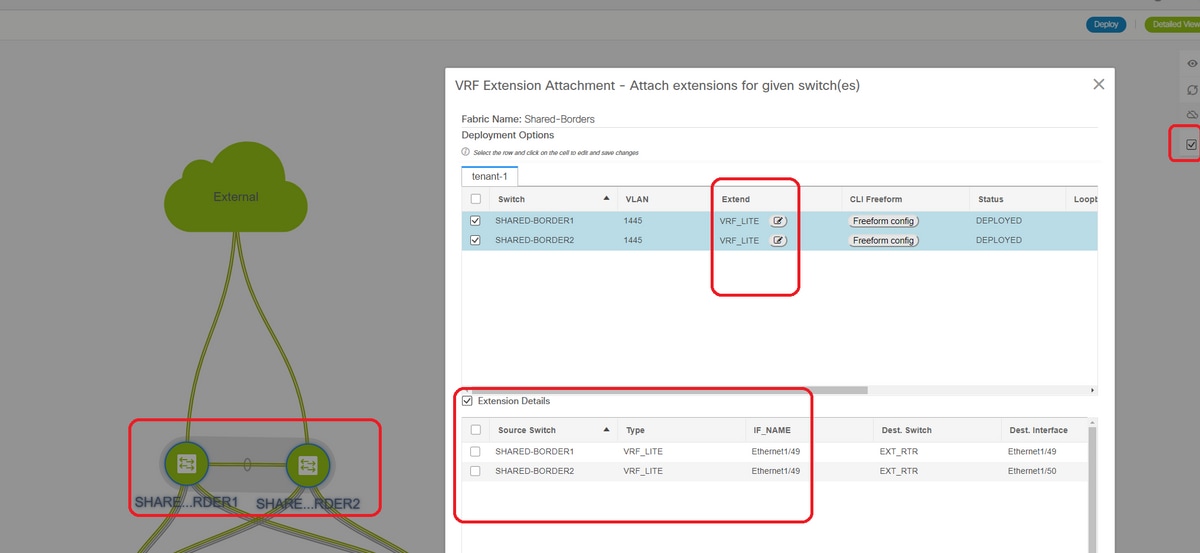

# Selecione as bordas compartilhadas e a janela "VRF EXtension attachment" será aberta

# Em "estender", mude de "Nenhum" para "VRFLITE"

# Faça o mesmo para ambas as bordas compartilhadas

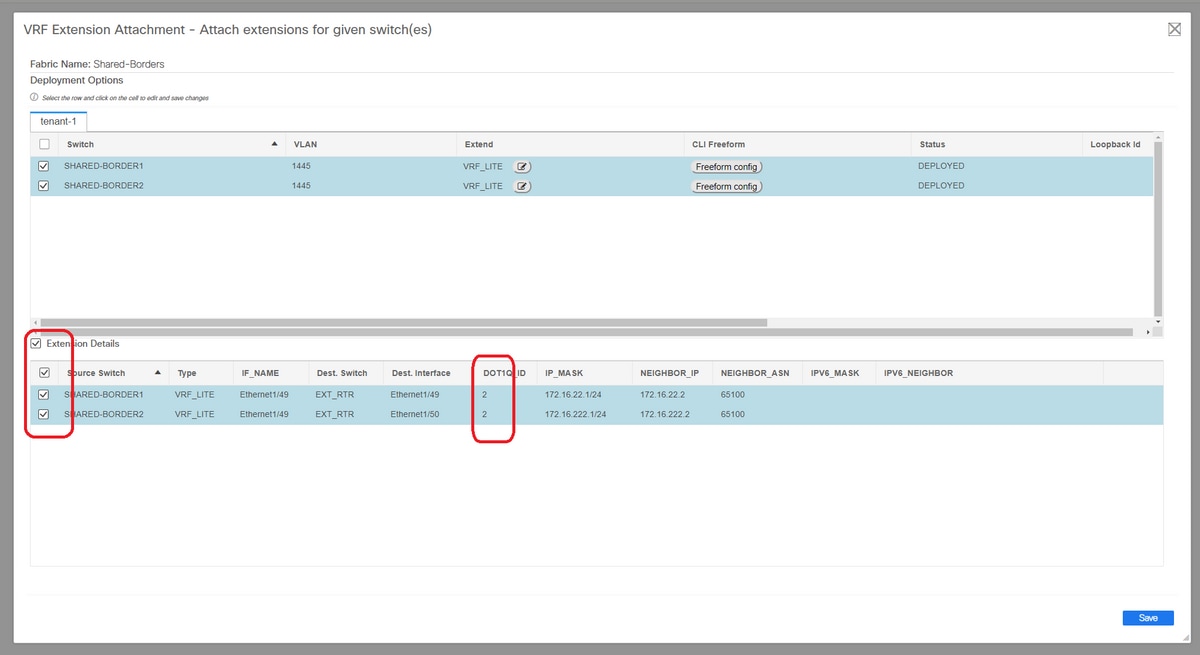

# Depois que isso for feito, "Extension Details" preencherá as interfaces VRF LITE que foram fornecidas anteriormente na etapa a) acima.

# DOT1Q ID é preenchido automaticamente para 2

# Outros campos também são preenchidos automaticamente

# Se a vizinhança IPv6 tiver que ser estabelecida via VRFLITE, etapa a) deve ser feita para IPv6

# Agora clique no botão Salvar

# Finalmente, faça a "Implantação" na parte superior direita da página da Web.

# Uma implantação bem-sucedida resultará no envio de configurações para as fronteiras compartilhadas, o que inclui a configuração de endereços IP nessas subinterfaces e o estabelecimento de vizinhos BGP IPv4 com os roteadores externos

# Lembre-se de que as configurações de roteador externo (configuração de endereços IP em subinterfaces e instruções de vizinhança de BGP) são feitas manualmente pela CLI neste caso.

# Verificações de CLI podem ser feitas pelos comandos abaixo em ambas as bordas compartilhadas;

SHARED-BORDER1# sh ip bgp sum vr tenant-1 BGP summary information for VRF tenant-1, address family IPv4 Unicast BGP router identifier 172.16.22.1, local AS number 65001 BGP table version is 18, IPv4 Unicast config peers 1, capable peers 1 9 network entries and 11 paths using 1320 bytes of memory BGP attribute entries [9/1476], BGP AS path entries [3/18] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 172.16.22.2 4 65100 20 20 18 0 0 00:07:59 1 SHARED-BORDER2# sh ip bgp sum vr tenant-1 BGP summary information for VRF tenant-1, address family IPv4 Unicast BGP router identifier 172.16.222.1, local AS number 65001 BGP table version is 20, IPv4 Unicast config peers 1, capable peers 1 9 network entries and 11 paths using 1320 bytes of memory BGP attribute entries [9/1476], BGP AS path entries [3/18] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 172.16.222.2 4 65100 21 21 20 0 0 00:08:02 1

# Com todas as configurações acima, o alcance Norte/Sul será estabelecido também, como mostrado abaixo(pings do Roteador Externo para Hosts em Malha)

EXT_RTR# ping 172.16.144.1 # 172.16.144.1 is Host in DC1 Fabric PING 172.16.144.1 (172.16.144.1): 56 data bytes 64 bytes from 172.16.144.1: icmp_seq=0 ttl=251 time=0.95 ms 64 bytes from 172.16.144.1: icmp_seq=1 ttl=251 time=0.605 ms 64 bytes from 172.16.144.1: icmp_seq=2 ttl=251 time=0.598 ms 64 bytes from 172.16.144.1: icmp_seq=3 ttl=251 time=0.568 ms 64 bytes from 172.16.144.1: icmp_seq=4 ttl=251 time=0.66 ms ^[[A^[[A --- 172.16.144.1 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.568/0.676/0.95 ms

EXT_RTR# ping 172.16.144.2 # 172.16.144.2 is Host in DC2 Fabric PING 172.16.144.2 (172.16.144.2): 56 data bytes 64 bytes from 172.16.144.2: icmp_seq=0 ttl=251 time=1.043 ms 64 bytes from 172.16.144.2: icmp_seq=1 ttl=251 time=6.125 ms 64 bytes from 172.16.144.2: icmp_seq=2 ttl=251 time=0.716 ms 64 bytes from 172.16.144.2: icmp_seq=3 ttl=251 time=3.45 ms 64 bytes from 172.16.144.2: icmp_seq=4 ttl=251 time=1.785 ms --- 172.16.144.2 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.716/2.623/6.125 ms

# Traceroutes também apontam para os dispositivos certos no caminho do pacote

EXT_RTR# traceroute 172.16.144.1 traceroute to 172.16.144.1 (172.16.144.1), 30 hops max, 40 byte packets 1 SHARED-BORDER1 (172.16.22.1) 0.914 ms 0.805 ms 0.685 ms 2 DC1-BGW2 (172.17.10.2) 1.155 ms DC1-BGW1 (172.17.10.1) 1.06 ms 0.9 ms 3 ANYCAST-VLAN144-IP (172.16.144.254) (AS 65000) 0.874 ms 0.712 ms 0.776 ms 4 DC1-HOST (172.16.144.1) (AS 65000) 0.605 ms 0.578 ms 0.468 ms

EXT_RTR# traceroute 172.16.144.2 traceroute to 172.16.144.2 (172.16.144.2), 30 hops max, 40 byte packets 1 SHARED-BORDER2 (172.16.222.1) 1.137 ms 0.68 ms 0.66 ms 2 DC2-BGW2 (172.17.20.2) 1.196 ms DC2-BGW1 (172.17.20.1) 1.193 ms 0.903 ms 3 ANYCAST-VLAN144-IP (172.16.144.254) (AS 65000) 1.186 ms 0.988 ms 0.966 ms 4 172.16.144.2 (172.16.144.2) (AS 65000) 0.774 ms 0.563 ms 0.583 ms EXT_RTR#

Colaborado por engenheiros da Cisco

- Varun JoseTechnical Leader-CX

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback