Validar o Diretor de Tráfego Inteligente Usando o Método IP de Origem

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve a maneira de verificar o plano de controle e o plano de dados do Diretor de Tráfego Inteligente (ITD) na plataforma Nexus 9K.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Software NX-OS Nexus.

- Access List (ACL) (Lista de acesso).

- Contrato de nível de serviço IP (IP SLA).

- Roteamento baseado em políticas (PBR).

- Diretor de tráfego inteligente (ITD).

Componentes Utilizados

As informações neste documento são baseadas no Cisco Nexus 9000 com NXOS versão 10.2(5).

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

O ITD é uma solução inteligente, baseada em hardware e de vários terabits que permite criar uma arquitetura escalável para distribuição de tráfego, balanceamento de carga e redirecionamento de Camada 3 e Camada 4.

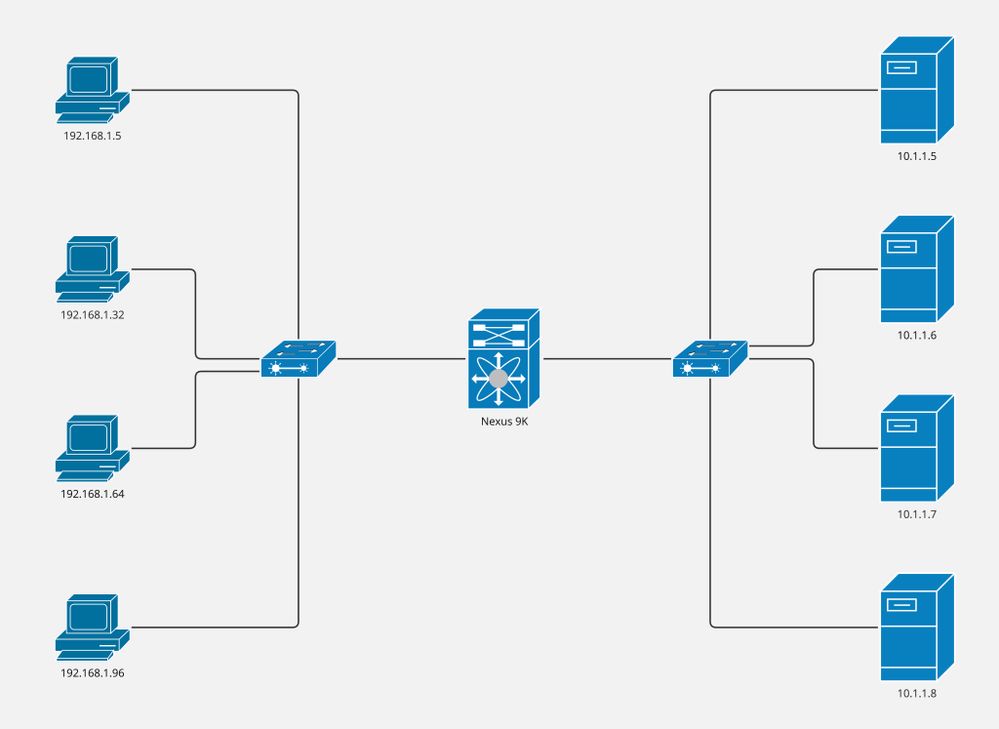

Diagrama de Rede

- Computadores: 4

- Servidores: 4

- Switches de Camada 2: 2

- Switches Nexus 9K: 1

Observação: os switches de camada 2 mesclam a conexão entre servidores/computadores e switches Nexus 9K, onde o ITD está sendo executado.

Configurações

Essa configuração é implementada no switch Nexus 9K e cobre apenas a parte ITD. Os computadores são parte da VLAN 5 e os servidores são parte da VLAN 10, enquanto o Nexus 9K é o gateway de ambas as VLANs.

Etapa 1. Habilite os recursos necessários.

feature itd

feature sla sender

feature sla responder

feature pbrEtapa 2. Defina o grupo de dispositivos, apontando para nós, e indique o método de sondagem.

itd device-group CiscoGroup

probe icmp frequency 5 timeout 5 retry-down-count 2 retry-up-count 2

node ip 10.1.1.5

node ip 10.1.1.6

node ip 10.1.1.7

node ip 10.1.1.8Etapa 3. Definir serviço. Os usuários podem indicar IP virtual ou incluir uma lista de acesso.

Observação: o NX-OS divide o último octeto pelo número de buckets indicados. Para este exemplo, dividimos 256 por 8. Portanto, cada bucket inclui 32 hosts.

Bucket 1: From x.x.x.0 to x.x.x.31

Bucket 2: From x.x.x.32 to x.x.x.63

Bucket 3: From x.x.x.64 to x.x.x.95

Bucket 4: From x.x.x.96 to x.x.x.127

Bucket 5: From x.x.x.128 to x.x.x.159

Bucket 6: From x.x.x.160 to x.x.x.191

Bucket 7: From x.x.x.192 to x.x.x.223

Bucket 8: From x.x.x.224 to x.x.x.255itd CiscoService

device-group CiscoGroup

virtual ip 192.168.255.1 255.255.255.255 advertise enable

ingress interface Vlan5

failaction node reassign

load-balance method src ip buckets 8

no shutEtapa 4. Habilitar estatísticas para o serviço definido.

itd statistics CiscoServiceVerificar

1. Confirme se o serviço ITD está ativo e se o status do nó está OK.

Nexus# show itd CiscoService brief

Legend:

C-S(Config-State): A-Active,S-Standby,F-Failed

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive,SH-Shut,HD-Hold-down

Name LB Scheme Status Buckets Interface

-------------- ---------- -------- --------- --------------

CiscoService src-ip ACTIVE 8 Vlan5

Source Interface

----------------

Device Group Probe Port VRF

-------------------------------------------------- ----- ------ ---------

CiscoGroup ICMP

Virtual IP Netmask/Prefix Protocol Port

------------------------------------------------------ ------------ ----------

192.168.255.1 / 255.255.255.255 IP 0

Node IP Cluster-id C-S WGT Probe Port Probe-IP STS

------------------------- ---------- -- --- ---- ----- --------------- --

1 10.1.1.5 A 1 ICMP OK

2 10.1.1.6 A 1 ICMP OK

3 10.1.1.7 A 1 ICMP OK

4 10.1.1.8 A 1 ICMP OK2. Confirme se a política de rota foi criada e associada à interface de entrada.

Observação: a política de rota é aplicada em running-config (na interface de entrada) até o NXOS 10.1(2), iniciando o NXOS 10.2(1) você pode encontrar a política de rota associada no sistema com o comando show ip policy.

Nexus# show ip policy

Interface Route-map Status VRF-Name

Vlan5 CiscoService_itd_pool Active default

3. Confirme se o mapa de rotas foi gerado corretamente, associado aos nós esperados, e indique o rastreamento (SLA IP).

Observação: espera-se que haja uma entrada de mapa de rota por bucket.

Espera-se que tenha uma trilha por nó.

Nexus# show route-map dynamic CiscoService_itd_pool

route-map CiscoService_itd_pool, permit, sequence 10

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_1

Set clauses:

ip next-hop verify-availability 10.1.1.5 track 2 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 11

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_2

Set clauses:

ip next-hop verify-availability 10.1.1.6 track 3 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 12

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_3

Set clauses:

ip next-hop verify-availability 10.1.1.7 track 4 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 13

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_4

Set clauses:

ip next-hop verify-availability 10.1.1.8 track 5 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 14

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_5

Set clauses:

ip next-hop verify-availability 10.1.1.5 track 2 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 15

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_6

Set clauses:

ip next-hop verify-availability 10.1.1.6 track 3 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 16

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_7

Set clauses:

ip next-hop verify-availability 10.1.1.7 track 4 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 17

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_8

Set clauses:

ip next-hop verify-availability 10.1.1.8 track 5 [ UP ] force-order 4. Confirme se a lista de acesso foi gerada corretamente e se tem a condição de correspondência de ip esperada.

Observação: as ACLs são geradas na configuração atual até o NXOS 9.3(2), a partir do NXOS 9.3(3), podemos encontrar ACLs no sistema usando o comando show ip access-list dynamic.

Nexus# show ip access-lists CiscoService_itd_vip_1_bucket_1 dynamic

IP access list CiscoService_itd_vip_1_bucket_1

10 permit ip 1.1.1.0 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_2 dynamic

IP access list CiscoService_itd_vip_1_bucket_2

10 permit ip 1.1.1.32 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_3 dynamic

IP access list CiscoService_itd_vip_1_bucket_3

10 permit ip 1.1.1.64 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_4 dynamic

IP access list CiscoService_itd_vip_1_bucket_4

10 permit ip 1.1.1.96 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_5 dynamic

IP access list CiscoService_itd_vip_1_bucket_5

10 permit ip 1.1.1.128 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_6 dynamic

IP access list CiscoService_itd_vip_1_bucket_6

10 permit ip 1.1.1.160 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_7 dynamic

IP access list CiscoService_itd_vip_1_bucket_7

10 permit ip 1.1.1.192 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_8 dynamic

IP access list CiscoService_itd_vip_1_bucket_8

10 permit ip 1.1.1.224 255.255.255.31 192.168.255.1/32 5. Verifique se as listas de acesso estão programadas no TCAM.

Nexus# show system internal access-list input entries detail | begin "VLAN 5"

VLAN 5 :

=========

INSTANCE 0x0

---------------

Tcam 1 resource usage:

----------------------

LBL B = 0x1

Bank 1

------

IPv4 Class

Policies: PBR(CiscoService_itd_vip_1_bucket_8)

Netflow profile: 0

Netflow deny profile: 0

Entries:

[Index] Entry [Stats]

---------------------

[0x0000:0x0002:0x0002] permit ip 0.0.0.0/0 224.0.0.0/4 routeable 0x1 [0]

[0x0002:0x0004:0x0004] permit ip 0.0.0.0/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x0003:0x0005:0x0005] permit ip 0.0.0.32/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x0004:0x0006:0x0006] permit ip 0.0.0.64/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x0005:0x0007:0x0007] permit ip 0.0.0.96/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000b:0x000d:0x000d] permit ip 0.0.0.128/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000c:0x000e:0x000e] permit ip 0.0.0.160/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000d:0x000f:0x000f] permit ip 0.0.0.192/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000e:0x0010:0x0010] permit ip 0.0.0.224/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000f:0x0011:0x0011] permit ip 0.0.0.0/0 0.0.0.0/0 routeable 0x1 [0]

L4 protocol cam entries usage: none

No mac protocol cam entries are in use

INSTANCE 0x1

---------------

Tcam 1 resource usage:

----------------------

LBL B = 0x1

Bank 1

------

IPv4 Class

Policies: PBR(CiscoService_itd_vip_1_bucket_8)

Netflow profile: 0

Netflow deny profile: 0

Entries:

[Index] Entry [Stats]

---------------------

[0x0000:0x0002:0x0002] permit ip 0.0.0.0/0 224.0.0.0/4 routeable 0x1 [0]

[0x0002:0x0004:0x0004] permit ip 0.0.0.0/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x0003:0x0005:0x0005] permit ip 0.0.0.32/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x0004:0x0006:0x0006] permit ip 0.0.0.64/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x0005:0x0007:0x0007] permit ip 0.0.0.96/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000b:0x000d:0x000d] permit ip 0.0.0.128/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000c:0x000e:0x000e] permit ip 0.0.0.160/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000d:0x000f:0x000f] permit ip 0.0.0.192/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000e:0x0010:0x0010] permit ip 0.0.0.224/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000f:0x0011:0x0011] permit ip 0.0.0.0/0 0.0.0.0/0 routeable 0x1 [0]

L4 protocol cam entries usage: none

No mac protocol cam entries are in use6. Envie o tráfego para o endereço IP virtual e confirme o aumento dos contadores (número de pacotes) para o nó esperado.

Nexus# show itd CiscoService statistics

Service Device Group VIP/mask #Packets

-------------------------------------------------------------------------------------------------------------------------------------------

CiscoService CiscoGroup 192.168.255.1 / 255.255.255.255 0 (0%)

Traffic Bucket Assigned to Mode Original Node #Packets

--------------- -------------- ----- -------------- ---------

CiscoService_itd_vip_1_bucket_1 10.1.1.5 Redirect 10.1.1.5 0 (0%)

CiscoService_itd_vip_1_bucket_5 10.1.1.5 Redirect 10.1.1.5 0 (0%)

Traffic Bucket Assigned to Mode Original Node #Packets

--------------- -------------- ----- -------------- ---------

CiscoService_itd_vip_1_bucket_2 10.1.1.6 Redirect 10.1.1.6 0 (0%)

CiscoService_itd_vip_1_bucket_6 10.1.1.6 Redirect 10.1.1.6 0 (0%)

Traffic Bucket Assigned to Mode Original Node #Packets

--------------- -------------- ----- -------------- ---------

CiscoService_itd_vip_1_bucket_3 10.1.1.7 Redirect 10.1.1.7 0 (0%)

CiscoService_itd_vip_1_bucket_7 10.1.1.7 Redirect 10.1.1.7 0 (0%)

Traffic Bucket Assigned to Mode Original Node #Packets

--------------- -------------- ----- -------------- ---------

CiscoService_itd_vip_1_bucket_4 10.1.1.8 Redirect 10.1.1.8 0 (0%)

CiscoService_itd_vip_1_bucket_8 10.1.1.8 Redirect 10.1.1.8 0 (0%)Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

21-Jul-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Bidkar Herson Paez LamponEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback