Introdução

Este documento descreve como solucionar problemas de falha do Cisco Emergency Responder (CER) em fazer backup e exibir uma mensagem de erro sob seu status.

Pré-requisitos

Requisitos

A Cisco recomenda ter conhecimento sobre estes tópicos:

- Cisco Emergency Responder

- Noções básicas sobre certificados de segurança

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

- Atendimento de emergência 11.5.4.60000-5 da Cisco

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

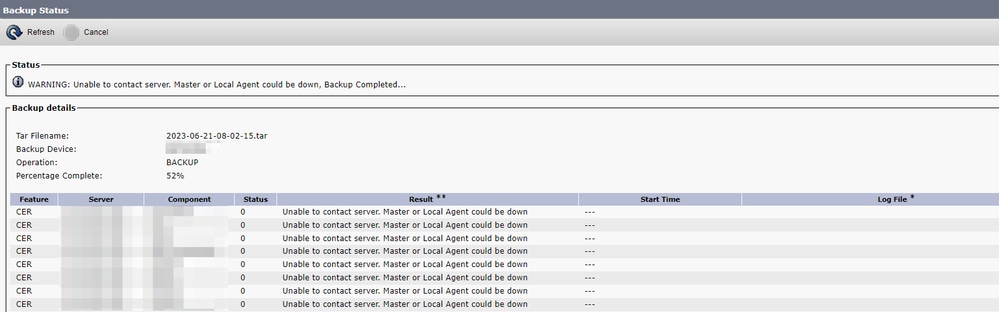

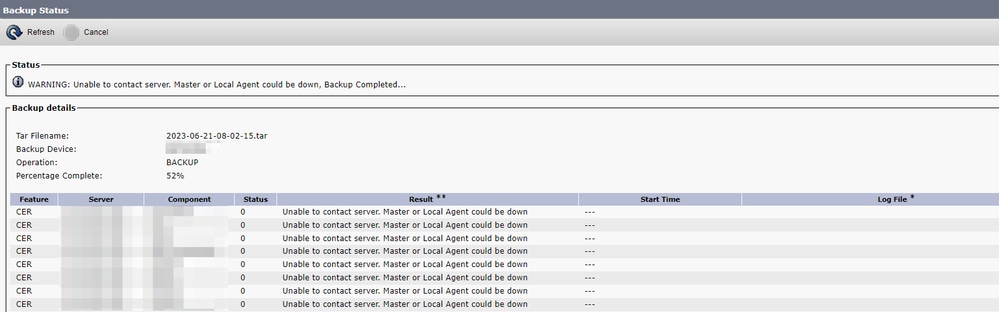

O CER implantado no modo de cluster pode falhar no backup com a mensagem de erro "Não é possível contatar o servidor. Master or Local Agent could be down" (O agente principal ou local pode estar inoperante).

Por exemplo:

Mensagem de erro de backup de CER

Mensagem de erro de backup de CER

As versões afetadas são 11.x e posteriores.

Troubleshooting

Coleta de logs

Quando isso ocorre, colete logs para tentar coletar o máximo possível de informações para tentar determinar a origem do problema e determinar o plano de ação correto para resolvê-lo.

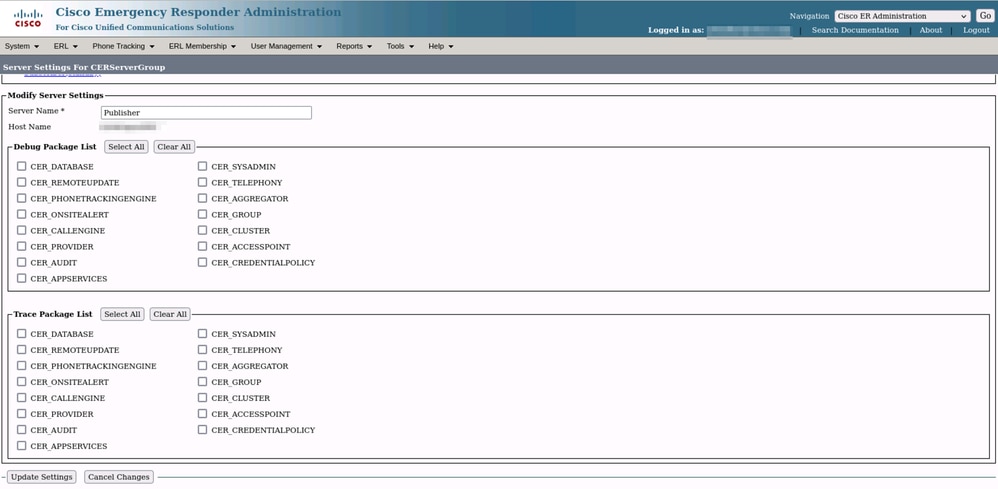

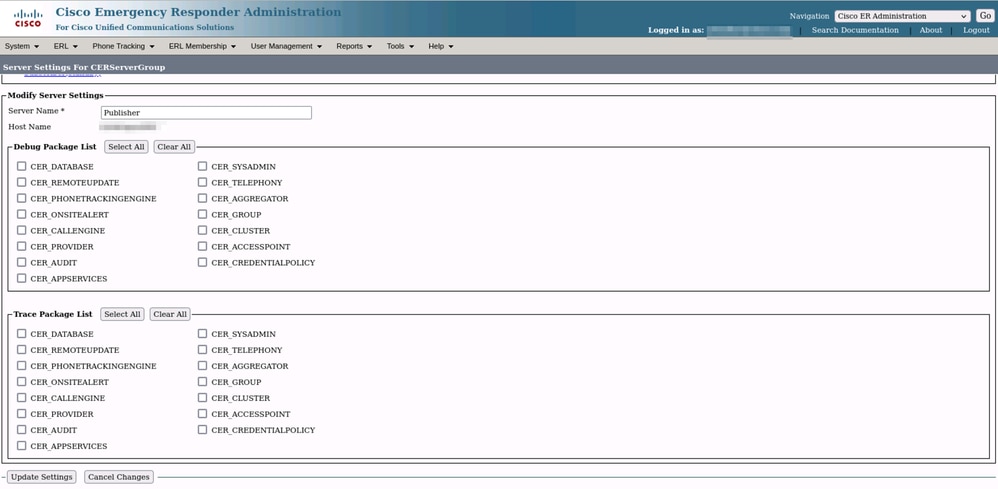

Antes de coletar os logs, ative o rastreamento detalhado e a depuração concluindo estas etapas:

- Faça logon na página da Web de administração do CER.

- Navegue até Sistema > Configurações do servidor. O CER Publisher é selecionado por padrão e pode ser alterado se os logs do CER Subscriber também forem necessários.

- Clique em Selecionar tudo para as seções "Lista de pacotes de depuração" e "Lista de pacotes de rastreamento".

- Clique em Update Settings.

Depurações e Rastreamentos de Habilitação de CER

Depurações e Rastreamentos de Habilitação de CER

Neste ponto, replique o problema.

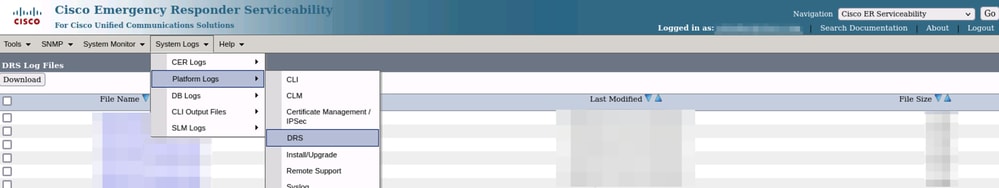

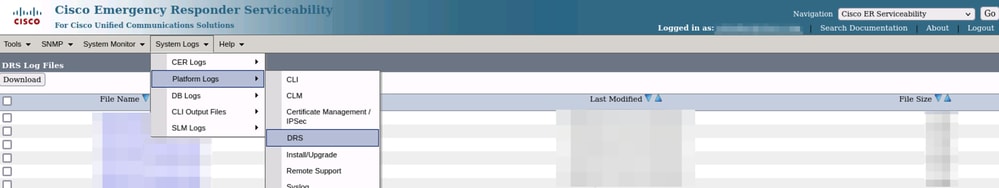

Após a replicação do problema, continue coletando os registros DRS aplicáveis à tentativa de replicação na página da Web do Cisco ER Serviceability e concluindo estas etapas:

- Em Navigation, selecione Cisco ER Serviceability.

- Navegue até System Logs > Platform Logs > DRS.

CER Coletando Logs DRS

CER Coletando Logs DRS

Análise de log

Ao analisar os logs, começamos a ver onde o servidor está tentando estabelecer a conexão com seu peer e vemos a mensagem de erro nos logs indicando o motivo da falha.

Nos logs de MA do CER Publisher DRF:

2023-06-21 07:58:58,148 DEBUG [Thread-16] - drfNetServerClient: drfQueryTruststore: Número de entradas em IPSec trustStore: 1

2023-06-21 07:58:58,148 DEBUG [Thread-16] - drfNetServerClient:drfQueryTruststore - Consultar truststore a cada 20 horas

2023-06-21 07:58:58,168 ERRO [NetServerWorker] - drfNetServerWorker.drfNetServerWorker: não é possível criar fluxo de entrada/saída para o cliente Alerta fatal recebido: Certificado incorreto

21-06-2023 08:04:46,274 DEBUG [NetServerWorker] - drfNetServer.run: solicitação de soquete do cliente recebida de /IP:Port

2023-06-21 08:04:46,274 DEBUG [NetServerWorker] - Validando se a solicitação do cliente é de um nó dentro do cluster

21-06-2023 08:04:46,278 DEBUG [NetServerWorker] - Cliente validado. IP = 10.10.20.25 Nome do host = device.test.org. A solicitação é de um Nó dentro do Cluster

21-06-2023 08:04:46,278 DEBUG [NetServerWorker] - drfNetServerWorker.drfNetServerWorker: Socket Object InputStream a ser criado

2023-06-21 08:04:46,313 ERRO [NetServerWorker] - drfNetServerWorker.drfNetServerWorker: não é possível criar fluxo de entrada/saída para o cliente Alerta fatal recebido: Certificado incorreto

A partir dos registros locais do CER Publisher DRF:

2023-06-21 07:58:47,453 DEBUG [main] - drfNetServerClient:Reconnect, Não foi possível conectar ao host: [X], mensagem: Conexão recusada (Conexão recusada), causa: null

Vemos até este ponto que a conexão foi recusada devido a um certificado inválido.

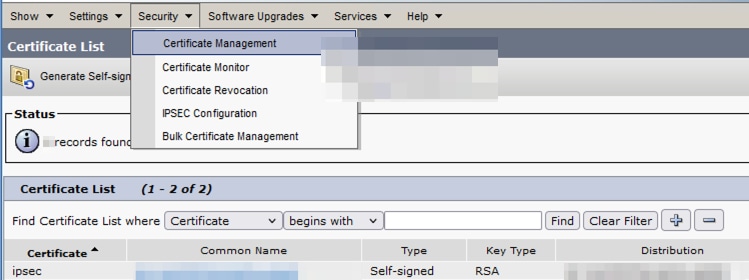

O certificado usado para estabelecer a conexão confiável entre os nós para backups/restaurações é o IPSec. Nesse ponto, já podemos determinar se o problema está relacionado ao certificado IPSec expirado ou à presença de um certificado incorreto em um dos servidores.

Ação corretiva

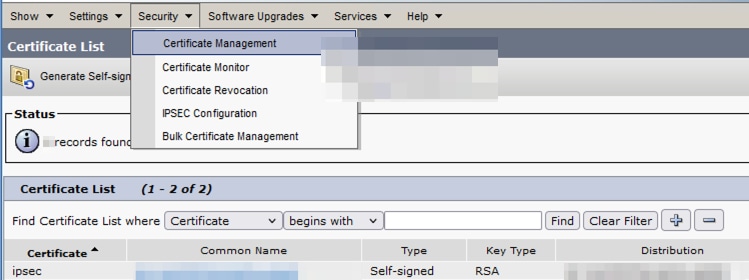

- Verifique o número de série (SN) dos certificados IPSec-trust em todos os nós de assinante CER; ele deve corresponder ao SN do IPSec.prem do editor CER (Cenário 1).

- Confirme a validade do Certificado IPSec.pem no nó CER Publisher. A data deve ser válida ou o certificado IPSec deve ser gerado novamente (Cenário 2).

Cenário 1

O SN do Certificado IPSec não corresponde entre os Assinantes CER Publicados e CER. Continue com estas etapas:

- Exclua o Certificado IPSec-trust no(s) Assinante(s) CER quando os números de série não corresponderem ao do Editor CER.

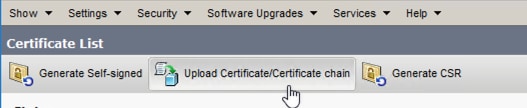

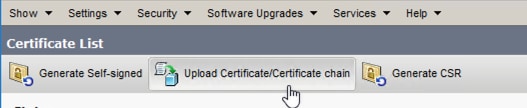

- Baixe o "IPSec.pem" do CER Publisher no caminho: Cisco Unified OS Administration > Security > Certificate Management > Find

Certificado CER ipsec.pem

Certificado CER ipsec.pem

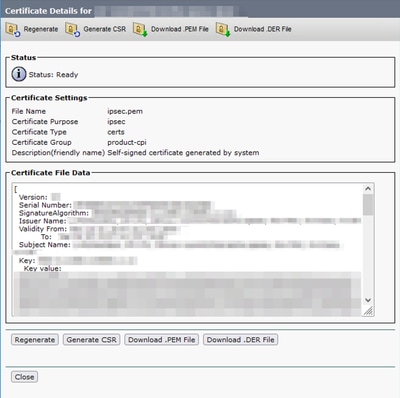

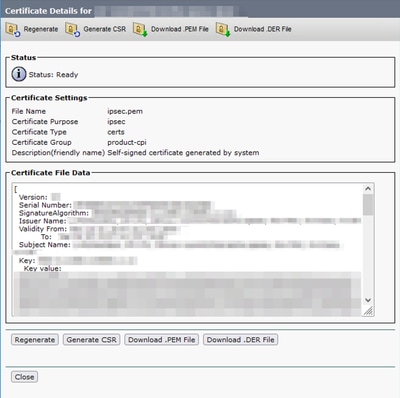

- Carregue o arquivo "IPSec.pem" nos Assinantes CER necessários como um Certificado confiável no caminho: Cisco Unified OS Administration > Security > Certificate Management > Carregue o certificado como IPSec-trust.

Carregamento de Certificado CER ipsec.trust

Carregamento de Certificado CER ipsec.trust

- Reinicie os serviços DRF Local e DRF Master em todos os nós CER.

Cenário 2

O IPSec expirou e precisa ser regenerado. Continue com estas etapas:

- Navegue para Cisco Unified OS Administration > Security > Certificate Management para cada servidor no cluster. Começando pelo editor e, em seguida, cada assinante.

- Começando com o CER Publisher, clique em Localizar para mostrar todos os certificados no servidor.

- Clique no Certificado "IPSec.pem".

- Isso exibe as informações do certificado e clica em Regenerar.

Recriação de CER ipsec.pem

Recriação de CER ipsec.pem

- Quando o certificado for gerado novamente no CER Publisher e a mensagem Success for exibida, repita as etapas de 1 a 4 nos nós do CER Subscriber.

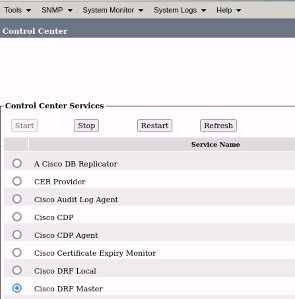

- Quando o certificado for gerado novamente em todos os nós, reinicie estes serviços:

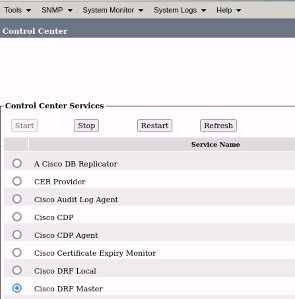

- Cisco DRF Master apenas no CER Publisher:

- Navegue até CER Serviceability > Tools > Control Center Services > Cisco DRF Master

Reinicialização do CER Cisco DRF Master

Reinicialização do CER Cisco DRF Master

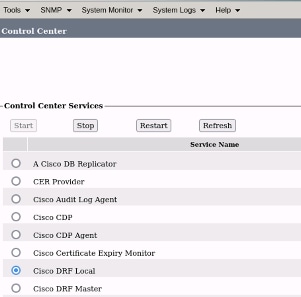

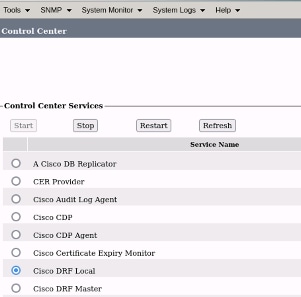

- Quando o serviço Cisco DRF Master estiver ativo, reinicie o Cisco DRF Local no CER Publisher primeiro.

Reinicialização local de CER Cisco DRF

Reinicialização local de CER Cisco DRF

- Quando o serviço Cisco DRF Local estiver ativo no nó CER Publisher, reinicie esse serviço em todos os nós CER Subscriber.

- Depois que os serviços forem reiniciados em todos os nós, execute um backup manual do sistema:

- Navegue até Sistema de recuperação de desastres > Backup > Backup manual.

- Selecione o nome do dispositivo de backup.

- Selecione os recursos para o backup.

- Clique em Iniciar backup.

Informações Relacionadas

Como Coletar Logs para CER

Regenerar certificado CUCM

Feedback

Feedback