Introduction

Este documento descreve as etapas necessárias para habilitar o LDAP (Lightweight Diretory Access Protocol) no servidor Expressway e como habilitar os grupos de administradores a acessar via Web, API (Application Programming Interface, Interface de programação de aplicativos) e CLI (Command Line Interface, Interface de linha de comando) para o Expressway com seus usuários de domínio.

Contribuído por Jefferson Madriz e Elias Sevilla, engenheiros do Cisco TAC.

Prerequisites

Requirements

- Conhecimento básico no Expressway.

- A configuração básica do Expressway já foi feita.

- O Ative Diretory (AD) já está configurado.

- Regras de firewall prontas para permitir a comunicação entre o Expressway e o servidor AD.

Componentes Utilizados

- Ative Diretory instalado no Windows Server 2016.

- Servidor Expressway-C na versão X14.0.3.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

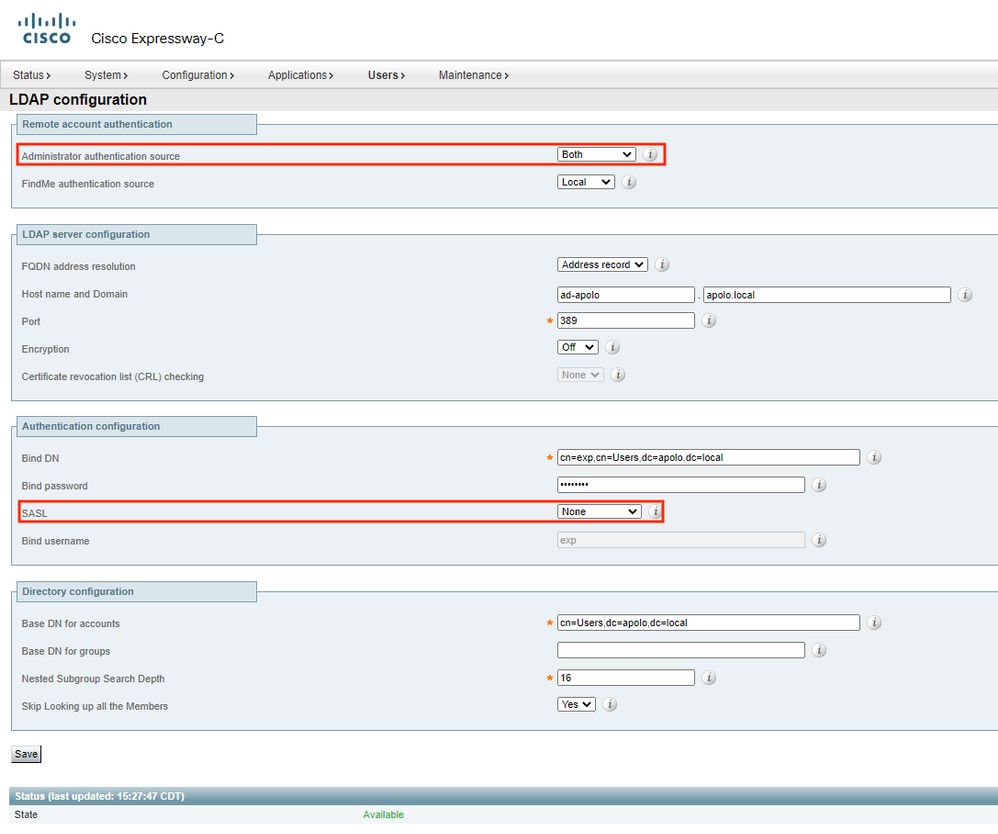

Configuração LDAP

A página de configuração LDAP Users > LDAP configuration é usada para configurar uma conexão LDAP a um serviço de diretório remoto para autenticação de conta de administrador.

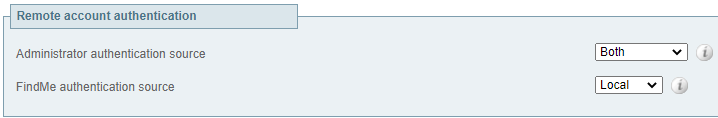

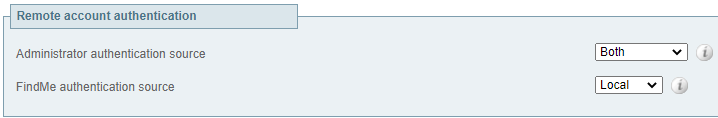

- Autenticação de conta remota: Esta seção permite habilitar ou desabilitar o uso de LDAP para autenticação de conta remota.

- Somente local: As credenciais são verificadas em um banco de dados local armazenado no sistema.

- Somente remoto: As credenciais são verificadas em um diretório de credenciais externas.

-Ambos: As credenciais são verificadas primeiro em um banco de dados local armazenado no sistema e, em seguida, se não houver correspondência com a conta, o diretório de credenciais externas é usado.

- Configuração do servidor LDAP: esta seção especifica os detalhes da conexão com o servidor LDAP.

Resolução de endereços FQDN:

- Registro SRV: pesquisa de Registro de Serviço de Nome de Domínio (DNS - Domain Name Service) (SRV - Domain Name Service).

- Registro de endereço: Pesquisa de registro DNS A ou AAAA.

- Endereço IP: inserido diretamente como um endereço IP.

Note: Se você usa registros SRV, certifique-se de que _ldap._tcp. os registros usam a porta LDAP padrão 389. O Expressway não suporta outros números de porta para LDAP.

Nome do host e domínio:

- Registro SRV: somente a parte Domínio do endereço do servidor é necessária.

- Registro de endereço: insira o nome do host e o domínio. Em seguida, eles são combinados para fornecer o endereço completo do servidor para a pesquisa de registro de endereço DNS.

- Endereço IP: o endereço do servidor é inserido diretamente como um endereço IP.

Porta:

- A porta IP a ser usada no servidor LDAP.

Criptografia:

- TLS: usa criptografia TLS (Transport Layer Security) para a conexão com o servidor LDAP.

- Off: nenhuma criptografia é usada.

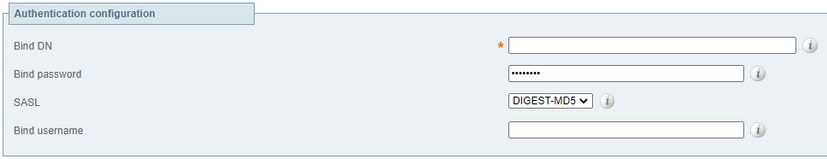

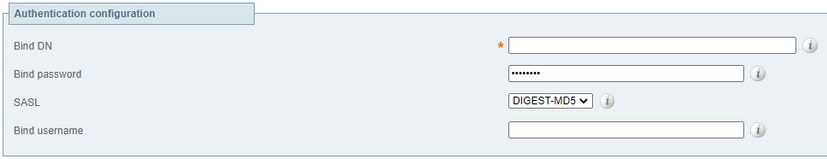

- Configuração de autenticação: esta seção especifica as credenciais de autenticação do Expressway a serem usadas para vincular ao servidor LDAP.

Vincular DN: O nome distinto (DN), não diferencia maiúsculas de minúsculas, usado pelo Expressway para se vincular ao servidor LDAP. É importante especificar o DN na ordem cn=, em seguida, ou=, em seguida, dc=

Note: A conta de vinculação é geralmente uma conta somente leitura sem privilégios especiais.

Vincular senha: A senha (diferencia maiúsculas de minúsculas) usada pelo Expressway para se vincular ao servidor LDAP.

SASL: O mecanismo SASL (Simple Authentication and Security Layer) a ser usado para se vincular ao servidor LDAP

- Nenhum: nenhum mecanismo é usado.

- DIGEST-MD5: é utilizado o mecanismo DIGEST-MD5.

Vincular nome de usuário: Nome de usuário da conta que o Expressway usa para fazer login no servidor LDAP (diferencia maiúsculas e minúsculas).

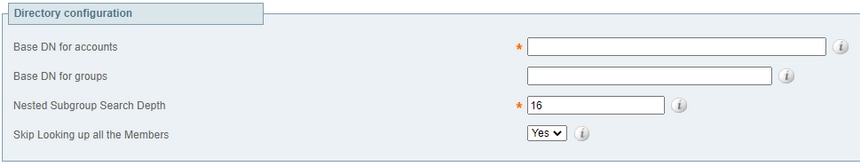

- Configuração de diretório: Esta seção especifica os nomes distintos básicos a serem usados para pesquisar nomes de conta e de grupo.

DN base para contas: a definição de Unidade Organizacional (OU) e Controlador de Domínio (DC) do Nome Distinto onde uma pesquisa de contas de usuário começa na estrutura do banco de dados (não diferencia maiúsculas de minúsculas).

O DN base para contas e grupos deve estar no nível DC ou abaixo dele (inclua todos os valores dc= e ou= valores, se necessário). A autenticação LDAP não procura nas subcontas DC, apenas nos níveis de OU e CN (Common Nane Comum) mais baixos.

DN base para grupos: a definição de OU e DC do Nome Distinto onde uma pesquisa por grupos deve começar na estrutura do banco de dados (não diferencia maiúsculas de minúsculas).

Se nenhum DN base para grupos for especificado, o DN base para contas será usado para grupos e contas.

Profundidade de pesquisa do subgrupo aninhado: usada para limitar a profundidade dos grupos para a pesquisa LDAP.

Ignorar a pesquisa de todos os membros: Usado para desativar ou ativar a pesquisa de membros de um grupo de administradores enquanto o processo de pesquisa de autenticação é feito. O padrão é Sim - ignore a pesquisa do membro.

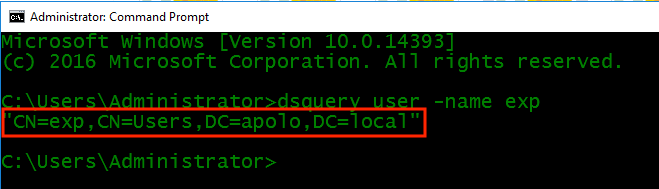

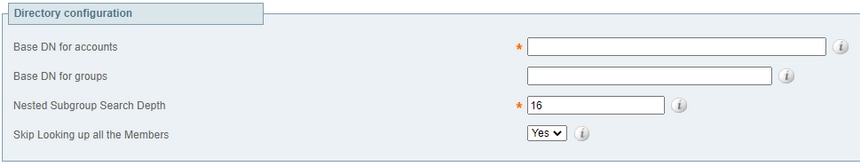

Como localizar o DN base

No servidor AD, abra o Command Prompt (CMD) como administrador e execute o comando: dsquery user -name

.

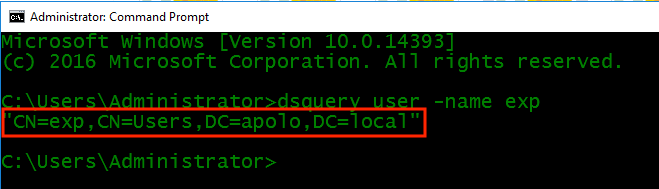

Exemplo de configuração LDAP

A origem da autenticação do administrador está definida como Ambos e SASL está definida como Nenhum neste exemplo.

Verificar o status do LDAP

Validar o status da conexão do servidor LDAP:

Configuração de grupos de administradores

A página Grupos de administradores Usuários > Grupos de administradores lista todos os grupos de administradores que foram configurados no Expressway e permite adicionar, editar e excluir grupos.

Note: Os grupos de administradores só se aplicam se a autenticação de conta remota usando LDAP estiver habilitada.

Quando você faz login na interface da Web do Expressway, suas credenciais são autenticadas no serviço de diretório remoto e você recebe os direitos de acesso associados ao grupo ao qual pertence.

Opções de configuração de grupos de administradores no Expressway

Nome: O nome do grupo de administradores. Os nomes de grupo definidos no Expressway devem corresponder aos nomes de grupo que foram configurados no serviço de diretório remoto para gerenciar o acesso do administrador a este Expressway.

Nível de acesso:

- Leitura-gravação: Permite que todas as informações de configuração sejam visualizadas e alteradas. Isso fornece os mesmos direitos que a conta de administrador padrão.

- Somente leitura: Permite que as informações de status e configuração sejam visualizadas apenas e não alteradas. Algumas páginas, como a página Atualizar, são bloqueadas para contas somente leitura.

- Auditor: Permite acesso apenas às páginas Registro de eventos, Log de configurações, Log de rede, Alarmes e Visão geral .

- Nenhum: Nenhum acesso permitido

Acesso à Web: Determina se os membros desse grupo têm permissão para fazer logon no sistema com a interface da Web.

Acesso à API: Determina se os membros deste grupo têm permissão para acessar o status e a configuração do sistema com a API.

Acesso CLI: Determina se os membros deste grupo têm permissão para acessar o sistema via CLI.

Estado: Indica se o grupo está ativado ou desativado.

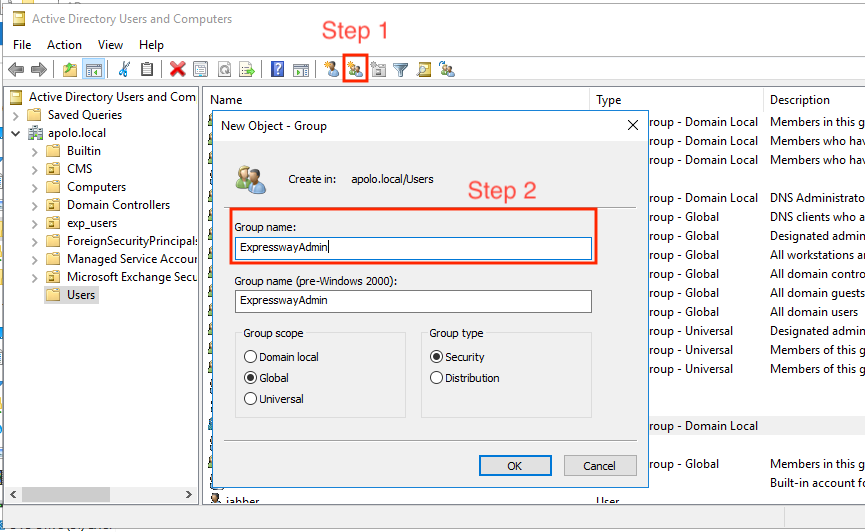

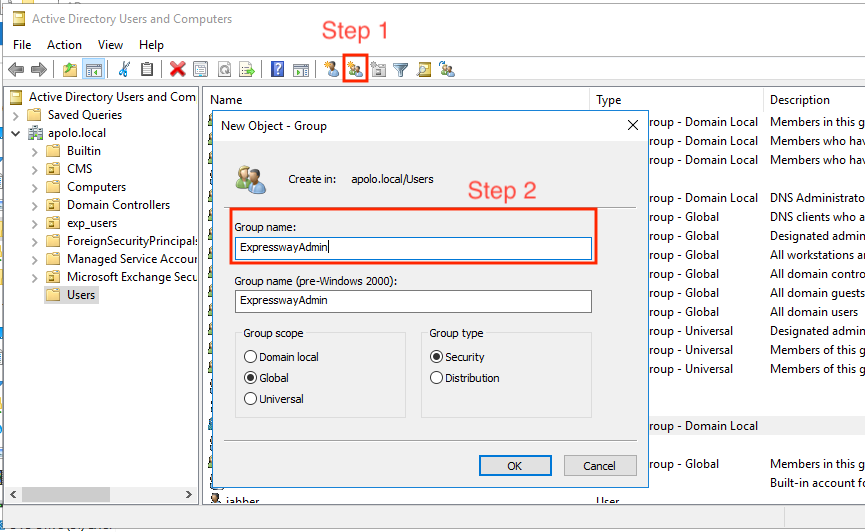

Configuração de grupo de administradores no AD

1. Crie um novo Grupo de Objetos, na pasta que deseja armazenar os usuários.

2. Atribua um nome o nome do grupo.

Atribua o grupo configurado ao usuário ou usuários que precisam acessar Expressways via Web, API ou CLI. Nesse caso, o usuário é testuser.

1. Abra as propriedades do usuário, navegue até a guia Membro de,Selecione Adicionar

2. Procure o nome do grupo criado anteriormente.

3. Em seguida, selecione OK.

Neste ponto, o usuário é membro de Domain Users e ExpresswayAdmin.

Configuração de grupo do administrador no Expressway

Quando a configuração estiver concluída, no Expressway navegue para Usuários > Grupos de administradores, selecione Novo

Nome: deve corresponder ao nome do grupo configurado e associado ao usuário LDAP que precisa acessar o Expressway. Neste exemplo, o nome do grupo é ExpresswayAdmin, portanto, o novo nome do grupo de administradores é ExpresswayAdmin.

Este grupo tem todas as permissões e acesso disponíveis.

Selecione Salvar.

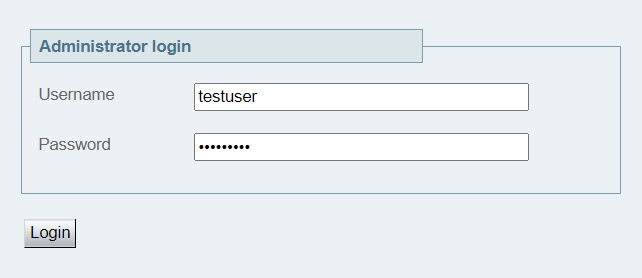

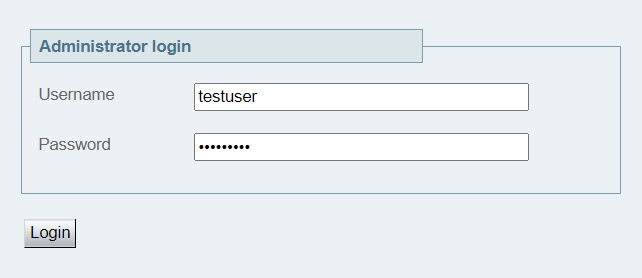

Verificar

Efetue logoff e tente acessar via Web com o usuário LDAP que tem o grupo de administradores associado. Neste exemplo, o usuário criado é testuser.

Isso pode ser confirmado através de Status > Log de eventos:

Feedback

Feedback