Configurar e Solucionar Problemas de Certificados Assinados de CA Corporativa (CA de Terceiros) para SIP TLS e SRTP entre CUCM, Telefones IP e CUBE

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve o exemplo de configuração do Session Initiation Protocol (SIP) Transport Layer Security (TLS) e do Secure Real-Time Transport Protocol (SRTP) entre o Cisco Unified Communications Manager (CUCM), o telefone IP e o Cisco Unified Border Element (CUBE) com o uso de certificados Enterprise Certificate Authority (CA) (AC de terceiros) assinados e o uso de AC corporativa comum para assinar certificados para todos os componentes de rede que incluem dispositivos de Comunicações da Cisco, como telefones IP, CUCC M, Gateways e CUBEs.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- O servidor de AC empresarial está configurado

- O cluster CUCM está configurado no modo misto e os telefones IP estão registrados no modo seguro (criptografado)

- A configuração básica de VoIP e dial-peer do serviço de voz do CUBE é feita

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Servidor Windows 2008 - autoridade de certificação

- CUCM 10.5

- CUBE - 3925E com Cisco IOS® 15.3(3) M3

- CIPC

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informações de Apoio

A comunicação de voz segura no CUBE pode ser dividida em duas partes

- Sinalização segura - O CUBE usa TLS para proteger a sinalização sobre SIP e IPSec (Internet Protocol Security) para proteger a sinalização sobre H.323

- Mídia segura - Secure Real-time Transport Protocol (SRTP)

O CUCM Certificate Authority Proxy Function (CAPF) fornece LSC (Local Significant Certificate) para telefones. Assim, quando o CAPF é assinado pela CA externa, ele atuaria como CA subordinada para os telefones.

Para entender como obter o CAPF assinado pela CA, consulte:

Configurar

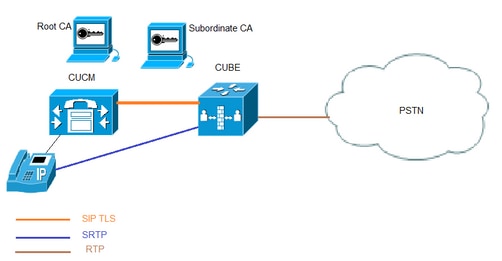

Diagrama de Rede

Nesta configuração, a CA raiz e uma CA subordinada são usadas. Todos os certificados CUCM e CUBE são assinados pela CA subordinada.

Configurar CUBE

Gere um par de chaves RSA.

Esta etapa gera chaves privadas e públicas.

Neste exemplo, o CUBE é apenas um Rótulo, isso pode ser qualquer coisa.

CUBE-2(config)#crypto key generate rsa general-keys label CUBE modulus 2048

The name for the keys will be: CUBE

% The key modulus size is 2048 bits

% Generating 2048 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 12 seconds)

CUBE-2(config)#

2. Crie um ponto de confiança para CA subordinada e CA raiz; o ponto de confiança CA subordinado é usado para comunicação TLS SIP.

Neste exemplo, o nome do ponto de confiança para CA subordinada é SUBCA1 e para CA raiz é ROOT.

enrollment terminal pem allow manual cut-and-paste certificate enrollment. pem keyword is used to issue certificate requests or receive issued certificates in PEM-formatted files through the console terminal.

O nome do assunto usado nesta etapa deve corresponder ao nome do assunto X.509 no perfil de segurança do tronco SIP do CUCM. A prática recomendada é usar o nome de host com o nome de domínio (se o nome de domínio estiver ativado).

Associe o par de chaves RSA criado na Etapa 1.

crypto pki trustpoint SUBCA1

enrollment terminal pem

serial-number none

ip-address none

subject-name CN=CUBE-2

revocation-check none

rsakeypair CUBE

crypto pki trustpoint ROOT

enrollment terminal

revocation-check none

3. Gerar CSR (Certificate Signing Request, Solicitação de assinatura de certificado) do CUBE.

O comando crypto pki enroll produz o CSR fornecido à CA corporativa para obter o certificado assinado.

CUBE-2(config)#crypto pki enroll SUBCA1

% Start certificate enrollment ..

% The subject name in the certificate will include: CN=CUBE-2

% The subject name in the certificate will include: CUBE-2

Display Certificate Request to terminal? [yes/no]: yes

Certificate Request follows:

-----BEGIN CERTIFICATE REQUEST-----

MIICjjCCAXYCAQAwKDEPMA0GA1UEAxMGQ1VCRS0yMRUwEwYJKoZIhvcNAQkCFgZD

VUJFLTIwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDAmVvufevAg1ip

Kn8FhWjFlNNUFMqkgh2Cr1IMV+ovR2HyPTFwgr0XDhZHMSsnBw67Ttze3Ebxxoau

cBQcIASZ4hdTSIgjxG+9YQacLm9MXpfxHp5kcICzSfSllrTexArTQglW8+rErYpk

2THN1S0PC4cRlBwoUCgB/+KCDkjJkUy8eCX+Gmd+6ehRKEQ5HdFHEfUr5hc/7/pB

liHietNKSxYEOr9TVZPiRJrtpUPMRMZElRUm7GoxBrCWIXVdvEAGC0Xqd1ZVLlTz

z2sQQDqvJ9fMN6fngKv2ePr+f5qejWVzGO0DFVQs0y5x+Yl+pHbsdV1hSSnPpJk6

TaaBmX83AgMBAAGgITAfBgkqhkiG9w0BCQ4xEjAQMA4GA1UdDwEB/wQEAwIFoDAN

BgkqhkiG9w0BAQUFAAOCAQEArWMJbdhlU8VfaF1cMJIbr569BZT+tIjQOz3OqNGQ

QpzHwclLoaKuC5pc/u0hw14MGS6Z440Iw4zK2/5bb/KL47r8H3d7T7PYMfK6lAzK

sU9Kf96zTvHNWl9wXImB5blJfRLXnFWXNsVEF4FjU74plxJL7siaa5e86eNy9deN

20iKjvP8o4MgWewILrD01YZMDMDS1Uy82kWI6hvXG5+xBT5A1lo2xCj1S9y6/D4d

f0ilDZvaQk+7jjBCzLv5hET+1neoQBw52e7RWU8s2biQw+7TEAdO8NytF3q/mA/x

bUKw5wT4pgGUJcDAWej3ZLqP91g5yyd9MiCdCRY+3mLccQ==

-----END CERTIFICATE REQUEST-----

---End - This line not part of the certificate request---

Redisplay enrollment request? [yes/no]: no

CUBE-2(config)#

Copie a saída entre BEGIN CERTIFICATE REQUEST e END CERTIFICATE REQUEST e salve-a no arquivo do bloco de notas.

O CUBE CSR teria estes atributos principais:

Attributes:

Requested Extensions:

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

4. Obter AC raiz do certificado CA, depois certificado CA e certificado CUBE assinado da AC subordinada.

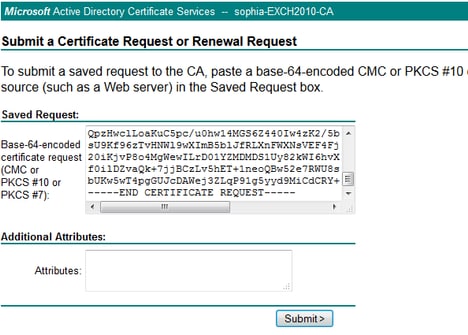

Para obter o certificado do CUBE assinado, use o CSR gerado na Etapa 3. A imagem é do servidor Web do Microsoft CA.

5. Importar certificado CA de CA raiz e CA subordinada.

Abra o certificado no bloco de notas e copie e cole o conteúdo de BEGIN CERTIFICATE REQUEST to END CERTIFICATE REQUEST.

CUBE-2(config)#crypto pki authenticate SUBCA1

Enter the base 64 encoded CA certificate.

End with a blank line or the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

MIIFhDCCBGygAwIBAgIKYZVFyQAAAAAAFjANBgkqhkiG9w0BAQUFADBQMRIwEAYK

CZImiZPyLGQBGRYCbGkxFjAUBgoJkiaJk/IsZAEZFgZzb3BoaWExIjAgBgNVBAMT

GXNvcGhpYS1XSU4tM1MxOEpDM0xNMkEtQ0EwHhcNMTQwOTI1MDAwNzU2WhcNMTYw

OTI1MDAxNzU2WjBJMRIwEAYKCZImiZPyLGQBGRYCbGkxFjAUBgoJkiaJk/IsZAEZ

FgZzb3BoaWExGzAZBgNVBAMTEnNvcGhpYS1FWENIMjAxMC1DQTCCASIwDQYJKoZI

hvcNAQEBBQADggEPADCCAQoCggEBAJK+Nmz4rieYfr9gH3ISTuYz3TWpafpjDJ7l

7kIwwwC28TvjFl5vrKEiaPyFzxL5TEHaWQ9YAo/WMdtuyF7aB+pLJ1soKcZxtrGv

gTMtuphcJ5Fpd4368lR8ZXJiAT/Dz+Nsh4PC9GUUKQeycyRDeOBz08vL5pLj/W99

b8UMUlVOqBu4e1ZwxWPMFxB7zOeYsCfXMnGFUlp3HFdWZczgK3ldNO9I0X+p70UP

R0CQpMEQxuheqv9kazIIJKfNH8N0qO8IHl76Y32vUzLg3uvZgqWG6hGch/gjm4L/

1KmdZTNSH8H7Kf6vG6PNWrXWwLNkhrWaYEryHelIshEj7ZUeB8sCAwEAAaOCAmUw

ggJhMBIGCSsGAQQBgjcVAQQFAgMBAAEwIwYJKwYBBAGCNxUCBBYEFLnnd8HnCfKE

isPgI58Oog/LqwVSMB0GA1UdDgQWBBSsdYJZIU9IXyGm9aL67+8uDhM/EzAZBgkr

BgEEAYI3FAIEDB4KAFMAdQBiAEMAQTAOBgNVHQ8BAf8EBAMCAYYwDwYDVR0TAQH/

BAUwAwEB/zAfBgNVHSMEGDAWgBTvo1P6OP4LXm9RDv5MbIMk8jnOfDCB3QYDVR0f

BIHVMIHSMIHPoIHMoIHJhoHGbGRhcDovLy9DTj1zb3BoaWEtV0lOLTNTMThKQzNM

TTJBLUNBLENOPVdJTi0zUzE4SkMzTE0yQSxDTj1DRFAsQ049UHVibGljJTIwS2V5

JTIwU2VydmljZXMsQ049U2VydmljZXMsQ049Q29uZmlndXJhdGlvbixEQz1zb3Bo

aWEsREM9bGk/Y2VydGlmaWNhdGVSZXZvY2F0aW9uTGlzdD9iYXNlP29iamVjdENs

YXNzPWNSTERpc3RyaWJ1dGlvblBvaW50MIHJBggrBgEFBQcBAQSBvDCBuTCBtgYI

KwYBBQUHMAKGgalsZGFwOi8vL0NOPXNvcGhpYS1XSU4tM1MxOEpDM0xNMkEtQ0Es

Q049QUlBLENOPVB1YmxpYyUyMEtleSUyMFNlcnZpY2VzLENOPVNlcnZpY2VzLENO

PUNvbmZpZ3VyYXRpb24sREM9c29waGlhLERDPWxpP2NBQ2VydGlmaWNhdGU/YmFz

ZT9vYmplY3RDbGFzcz1jZXJ0aWZpY2F0aW9uQXV0aG9yaXR5MA0GCSqGSIb3DQEB

BQUAA4IBAQBj/+rX+9NJiSZq1YwQXkLq6+LUh7OkCoeCHHfBGUaS+gvbYQ5OVwJI

TlPTj4YNh62A6pUXplo8mdxKxOmZeRLTYgf9Q/SiOY+qoxJ5zNliSqlRU4E02sRz

wrzfaQpLGgyHXsyK1ABOGRgGqqWqZ7oXoKMRNmO+eu3NzBs4AVAAfL8UhFCv4IVx

/t6qIHY6YkNMVByjZ3MdFmohepN5CHZUHIvrOv9eAiv6+Vaan2nTeynyy7WnEv7P

+5L2kEFOSfnL4Zt2tEMqc5WyX6yjxDWmII0DTSyRshmxAoYlo3EJHwW+fIocdmIS

hgWDzioZ70SM9mJqNReHMC1jL3FD2nge

-----END CERTIFICATE-----

Trustpoint 'SUBCA1' is a subordinate CA and holds a non self signed cert

Certificate has the following attributes:

Fingerprint MD5: C420B7BB 88A2545F E26B0875 37D9EB45

Fingerprint SHA1: 110AF87E 53E6D1C2 19404BA5 0149C5CA 2CF2BE1C

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

CUBE-2(config)#

CUBE-2(config)#crypto pki authenticate ROOT

Enter the base 64 encoded CA certificate.

End with a blank line or the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

MIIDezCCAmOgAwIBAgIQMVF/OWq+ELxFC2IdUGvd2jANBgkqhkiG9w0BAQUFADBQ

MRIwEAYKCZImiZPyLGQBGRYCbGkxFjAUBgoJkiaJk/IsZAEZFgZzb3BoaWExIjAg

BgNVBAMTGXNvcGhpYS1XSU4tM1MxOEpDM0xNMkEtQ0EwHhcNMTQwOTEzMjMzODA2

WhcNMTkwOTEzMjM0ODA1WjBQMRIwEAYKCZImiZPyLGQBGRYCbGkxFjAUBgoJkiaJ

k/IsZAEZFgZzb3BoaWExIjAgBgNVBAMTGXNvcGhpYS1XSU4tM1MxOEpDM0xNMkEt

Q0EwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC4aywr1oOpTdTrM8Ya

R3RkcahbbhR3q7P1luTDUDNM5Pi6P8z3MckfjB/yy6SWr1QnddhyvMG6IGNtVxJ4

eyw0c7jbArXWOemGLOt454A0mCfcbwMhjQBycg9SM1r1Umzad7kOCzj/rD6hMbC4

jXpg6uU8g7eB3LzN1XF93DHjxYCBKMIeG45pqmsOc3mUj1CbCtnYXgno+mfhNzhR

HSth02z4XlGm99v46j/PqGjNRq4WKCwDc45SG3QjJDqDxnRJPKtRdNva66UJfDJp

4YMXQxOSkKMtDEDhH/Eic7CrJ3EywpUpMZAmqh4bmQ7Vo2pnRTbYdaAv/+yr8sMj

+FU3AgMBAAGjUTBPMAsGA1UdDwQEAwIBhjAPBgNVHRMBAf8EBTADAQH/MB0GA1Ud

DgQWBBTvo1P6OP4LXm9RDv5MbIMk8jnOfDAQBgkrBgEEAYI3FQEEAwIBADANBgkq

hkiG9w0BAQUFAAOCAQEAmd7hJ2EEUmuMZrc/qtSJ223loJlpKEPMVi7CrodtWSgu

5mNt1XsgxijYMqD5gJe1oq5dmv7efYvOvI2WTCXfwOBJ0on8tgLFwp1+SUJWs95m

OXTyoS9krsI2G2kQkjQWniMqPdNxpmJ3C4WvQLPLwtEOSRZRBvsKy6lczrgrV2mZ

kx12n5YGrGcXSblPPUddlJep1l8U+AQC8wkSzfJu0yHJwoH+lrIfgqKUee4x7z6s

SCaGddCYr3OK/3Wzs/WjSO2UETvNL3NEtWHDc2t4Y7mmIMSDvGjHZUgGZotwc9kt

9f2dZA0rtgBq4IDtpxkR3CQaauB7wUCpzemHzf+z9Q==

-----END CERTIFICATE-----

Certificate has the following attributes:

Fingerprint MD5: 511E1008 6D315E03 4B748601 7EE1A0E5

Fingerprint SHA1: 8C35D9FA 8F7A00AC 0AA2FCA8 AAC22D5F D08790BB

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

CUBE-2(config)#

6. Importar certificado assinado do CUBE.

Abra o certificado no bloco de notas e copie e cole o conteúdo de BEGIN CERTIFICATE REQUEST to END CERTIFICATE REQUEST.

CUBE-2(config)#crypto pki import SUBCA1 certificate

Enter the base 64 encoded certificate.

End with a blank line or the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

MIIEAjCCAuqgAwIBAgIKQZZrHQABAAAAEzANBgkqhkiG9w0BAQUFADBJMRIwEAYK

CZImiZPyLGQBGRYCbGkxFjAUBgoJkiaJk/IsZAEZFgZzb3BoaWExGzAZBgNVBAMT

EnNvcGhpYS1FWENIMjAxMC1DQTAeFw0xNTA0MDEwMDEzNDFaFw0xNjA0MDEwMDIz

NDFaMBExDzANBgNVBAMTBkNVQkUtMjCCASIwDQYJKoZIhvcNAQEBBQADggEPADCC

AQoCggEBAMCZW+5968CDWKkqfwWFaMWU01QUyqSCHYKvUgxX6i9HYfI9MXCCvRcO

FkcxKycHDrtO3N7cRvHGhq5wFBwgBJniF1NIiCPEb71hBpwub0xel/EenmRwgLNJ

9KWWtN7ECtNCCVbz6sStimTZMc3VLQ8LhxGUHChQKAH/4oIOSMmRTLx4Jf4aZ37p

6FEoRDkd0UcR9SvmFz/v+kGWIeJ600pLFgQ6v1NVk+JEmu2lQ8xExkSVFSbsajEG

sJYhdV28QAYLRep3VlUuVPPPaxBAOq8n18w3p+eAq/Z4+v5/mp6NZXMY7QMVVCzT

LnH5iX6kdux1XWFJKc+kmTpNpoGZfzcCAwEAAaOCASIwggEeMA4GA1UdDwEB/wQE

AwIFoDAdBgNVHQ4EFgQU9PbHMHSkYrjJ2+/+hSSMEoma0QIwHwYDVR0jBBgwFoAU

rHWCWSFPSF8hpvWi+u/vLg4TPxMwTwYDVR0fBEgwRjBEoEKgQIY+ZmlsZTovL0VY

Q0gyMDEwLnNvcGhpYS5saS9DZXJ0RW5yb2xsL3NvcGhpYS1FWENIMjAxMC1DQSgx

KS5jcmwwbQYIKwYBBQUHAQEEYTBfMF0GCCsGAQUFBzAChlFmaWxlOi8vRVhDSDIw

MTAuc29waGlhLmxpL0NlcnRFbnJvbGwvRVhDSDIwMTAuc29waGlhLmxpX3NvcGhp

YS1FWENIMjAxMC1DQSgxKS5jcnQwDAYDVR0TAQH/BAIwADANBgkqhkiG9w0BAQUF

AAOCAQEAe7EAoXKIAij4vxZuxROOFOfsmjcojU31ac5nrLCbq/FyW7eNblphL0NI

Dt/DlfZ5WK2q3Di+/UL1lDt3KYt9NZ1dLpmccnipbbNZ5LXLoHDkLNqt3qtLfKjv

J6GnnWCxLM18lxm1DzZT8VQtiQk5XZ8SC78hbTFtPxGZvfX70v22hekkOL1Dqw4h

/3mtaqxfnslB/J3Fgps1och45BndGiMAWavzRjjOKQaVLgVRvVrPIy3ZKDBaUleR

gsy5uODVSrhwMo3z84r+f03k4QarecgwZE+KfXoTpTAfhiCbLKw0ZyRMXXzWqNfl

iotEQbs52neCwXNwV24aOCChQMw2xw==

-----END CERTIFICATE-----

% Router Certificate successfully imported

CUBE-2(config)#

7. Configure o TCP TLS como protocolo de transporte.

Isso pode ser feito no nível global ou no nível do peer de discagem.

voice service voip

sip

session transport tcp tls

8. Atribuir ponto de confiança para sip-ua, este ponto de confiança seria usado para toda a sinalização sip entre o CUBE e o CUCM:

sip-ua

crypto signaling remote-addr <cucm pub ip address> 255.255.255.255 trustpoint SUBCA1

crypto signaling remote-addr <cucm sub ip address> 255.255.255.255 trustpoint SUBCA1

ou, o ponto de confiança padrão pode ser configurado para toda a sinalização sip do cubo:

sip-ua

crypto signaling default trustpoint SUBCA1

9. Ative o SRTP.

Isso pode ser feito no nível global ou no nível do peer de discagem.

Voice service voip

srtp fallback

10. Para internetworking SRTP e RTP (Real-time Transport Protocol), é necessário um transcodificador seguro.

Se a versão do Cisco IOS® for 15.2.2T (CUBE 9.0) ou posterior, o transcodificador da Local Transcoding Interface (LTI) pode ser configurado para minimizar a configuração.

O transcodificador LTI não precisa da configuração de ponto de confiança PKI (Public Key Infrastructure, Infraestrutura de Chave Pública) para chamadas SRTP-RTP.

dspfarm profile 1 transcode universal security

codec g711ulaw

codec g711alaw

codec g729ar8

codec g729abr8

maximum sessions 10

associate application CUBE

Se o Cisco IOS® estiver abaixo de 15.2.2T, configure o transcodificador SCCP.

O transcodificador SCCP precisaria de ponto de confiança para a sinalização; no entanto, se o mesmo roteador for usado para hospedar o transcodificador, o mesmo ponto de confiança (SUBCA1) poderá ser usado para o CUBE e também para o transcodificador.

sccp local GigabitEthernet0/2

sccp ccm 10.106.95.153 identifier 1 priority 1 version 7.0

sccp

!

sccp ccm group 1

bind interface GigabitEthernet0/0

associate ccm 1 priority 1

associate profile 2 register secxcode

!

dspfarm profile 2 transcode universal security

trustpoint SUBCA1

codec g711ulaw

codec g711alaw

codec g729ar8

codec g729abr8

maximum sessions 10

associate application SCCP

telephony-service

secure-signaling trustpoint SUBCA1

sdspfarm units 1

sdspfarm transcode sessions 10

sdspfarm tag 1 secxcode

max-ephones 1

max-dn 1

ip source-address 10.106.95.153 port 2000

max-conferences 8 gain -6

transfer-system full-consult

Configurar CUCM

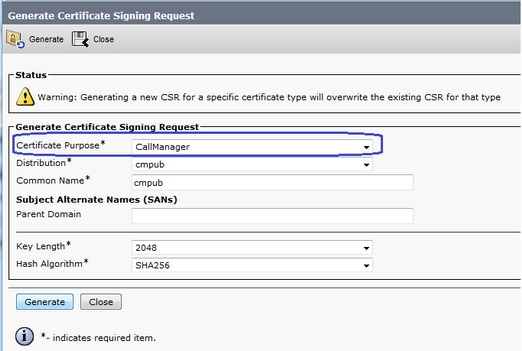

1. Gerar CSR do CallManager em todos os nós do CUCM.

Navegue até CM OS Administration > Security > Certificate Management > Generate Certificate Signing Request conforme mostrado na imagem.

O CSR do CallManager teria estes atributos principais:

Requested Extensions:

X509v3 Extended Key Usage:

TLS Web Server Authentication, TLS Web Client Authentication, IPSec End System

X509v3 Key Usage:

Digital Signature, Key Encipherment, Data Encipherment, Key Agreement

2. Obter certificado do CallManager para todos os nós CM assinados pela AC subordinada.

Use o CSR gerado na Etapa 1. Qualquer modelo de certificado de servidor web funcionaria, certifique-se de que o Certificado assinado tenha pelo menos estes atributos de uso chave: Assinatura Digital, Elemento-Chave, Elemento de Dados como mostrado na imagem.

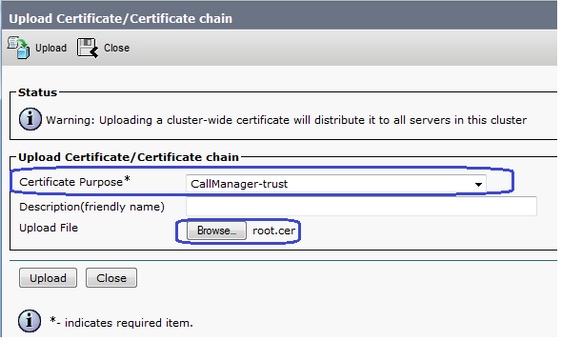

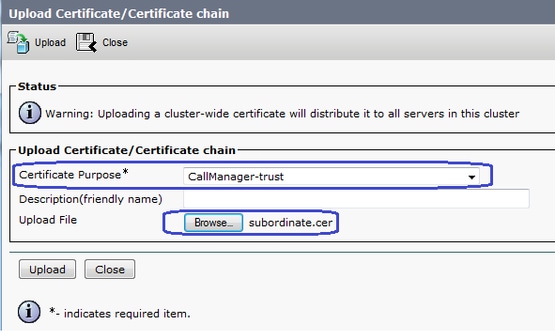

3. Carregue o certificado CA da AC raiz e AC subordinada como CallManager-Trust.

Navegue para CM OS Administration > Security > Certificate Management > Upload Certificate/Certificate chain como mostrado nas imagens.

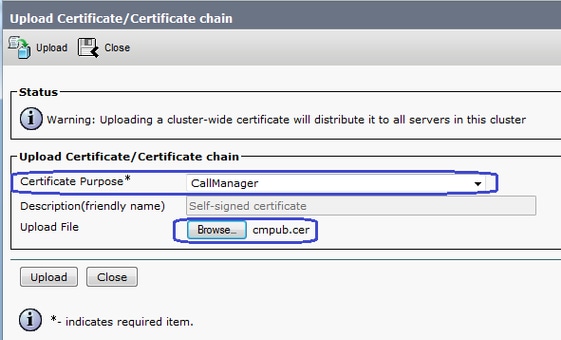

4. Carregue o certificado do CallManager Signed como CallManager mostrado na imagem.

5. Atualizar arquivo CTL (Certificate Trust List, Lista de Confiança de Certificado) no Publisher (por meio da CLI).

admin:utils ctl update CTLFile

This operation will update the CTLFile. Do you want to continue? (y/n):

Updating CTL file

CTL file Updated

Please Restart the TFTP and Cisco CallManager services on all nodes in the cluster that run these services

admin:

6. Reinicie o serviço CallManager e TFTP em todos os nós e o serviço CAPF no Publisher.

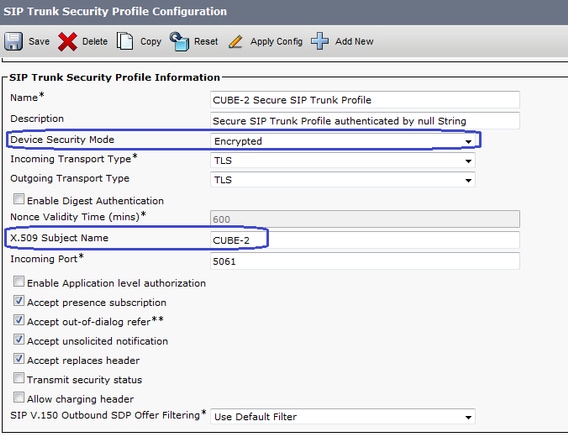

7. Criar novo perfil de segurança de tronco SIP.

Em Administração CM, navegue para Sistema > Segurança > Perfis de segurança do tronco SIP > Localizar.

Copie o perfil de tronco SIP não seguro existente para criar um novo perfil seguro como mostrado nesta imagem.

8. Crie um tronco SIP para o CUBE.

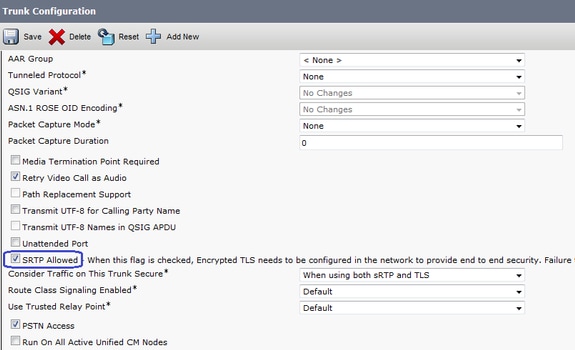

Habilitar SRTP permitido no tronco SIP, como mostrado na imagem.

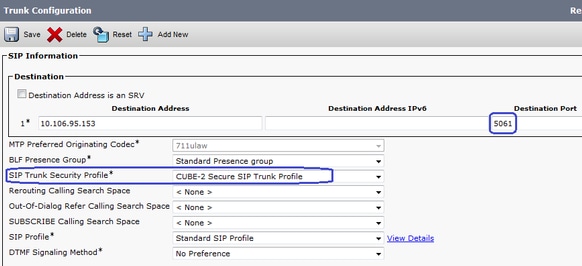

Configure a porta de destino 5061 (TLS) e aplique o novo perfil de segurança de tronco SIP seguro no tronco SIP como mostrado na imagem.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

show sip-ua connections tcp tls detail

show call active voice brief

e.g.

Secure-CUBE#show sip-ua connections tcp tls detail

Total active connections : 2

No. of send failures : 0

No. of remote closures : 13

No. of conn. failures : 0

No. of inactive conn. ageouts : 0

TLS client handshake failures : 0

TLS server handshake failures : 0

---------Printing Detailed Connection Report---------

Note:

** Tuples with no matching socket entry

- Do 'clear sip <tcp[tls]/udp> conn t ipv4:<addr>:<port>'

to overcome this error condition

++ Tuples with mismatched address/port entry

- Do 'clear sip <tcp[tls]/udp> conn t ipv4:<addr>:<port> id <connid>'

to overcome this error condition

Remote-Agent:10.106.95.151, Connections-Count:2

Remote-Port Conn-Id Conn-State WriteQ-Size Local-Address

=========== ======= =========== =========== ===========

5061 16 Established 0 10.106.95.153

57396 17 Established 0 10.106.95.153

-------------- SIP Transport Layer Listen Sockets ---------------

Conn-Id Local-Address

=========== =============================

2 [10.106.95.153]:5061

A saída do comando show call ative voice brief é capturada quando o transcodificador LTI é usado.

Telephony call-legs: 0

SIP call-legs: 2

H323 call-legs: 0

Call agent controlled call-legs: 0

SCCP call-legs: 0

Multicast call-legs: 0

Total call-legs: 2

1283 : 33 357052840ms.1 (23:57:23.929 IST Sun Feb 15 2015) +2270 pid:3 Answer 3001 active

dur 00:00:08 tx:383/61280 rx:371/59360 dscp:0 media:0 audio tos:0xB8 video tos:0x0

IP 10.106.95.132:17172 SRTP: off rtt:0ms pl:0/0ms lost:0/0/0 delay:0/0/0ms g711ulaw TextRelay: off Transcoded: Yes

media inactive detected:n media contrl rcvd:n/a timestamp:n/a

long duration call detected:n long duration call duration:n/a timestamp:n/a

LostPacketRate:0.00 OutOfOrderRate:0.00

1283 : 34 357052840ms.2 (23:57:23.929 IST Sun Feb 15 2015) +2270 pid:1 Originate 2001 active

dur 00:00:08 tx:371/60844 rx:383/62812 dscp:0 media:0 audio tos:0xB8 video tos:0x0

IP 10.65.58.24:24584 SRTP: on rtt:0ms pl:0/0ms lost:0/0/0 delay:0/0/0ms g711ulaw TextRelay: off Transcoded: Yes

media inactive detected:n media contrl rcvd:n/a timestamp:n/a

long duration call detected:n long duration call duration:n/a timestamp:n/a

LostPacketRate:0.00 OutOfOrderRate:0.00

Além disso, quando uma chamada criptografada SRTP é feita entre o telefone IP da Cisco e o CUBE ou Gateway, um ícone de bloqueio é exibido no telefone IP.

Troubleshoot

Esta seção disponibiliza informações para a solução de problemas de configuração.

Essas depurações seriam úteis para solucionar problemas de PKI/TLS/SIP/SRTP.

debug crypto pki{ API | callbacks | messages | scep | server | transactions | validation }

debug ssl openssl { errors | ext | msg | states }

debug srtp {api | events }

debug ccsip {messages | error | events | states | all }

debug voip ccapi inout

Colaborado por engenheiros da Cisco

- Onkar MahajanCisco TAC Engineer

- Mudit MathurCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback