Introdução

Este documento descreve como configurar o Ative Diretory Federation Service (AD FS) Versão 2.0 para habilitar o Security Assertion Markup Language (SAML) Single Sign-on (SSO) para produtos do Cisco Collaboration como o Cisco Unified Communications Manager (CUCM), Cisco Unity Connection (UCXN), CUCM IM e Presence e Cisco Prime Collaboration.

Pré-requisitos

Requisitos

O AD FS Versão 2.0 deve ser instalado e testado.

Cuidado: este guia de instalação é baseado em uma configuração de laboratório e presume-se que o AD FS Versão 2.0 seja usado somente para SAML SSO com produtos do Cisco Collaboration. Caso ele seja usado por outros aplicativos essenciais aos negócios, a personalização necessária deverá ser feita de acordo com a Documentação oficial da Microsoft.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- AD FS Versão 2.0

- Microsoft Internet Explorer 10

- CUCM versão 10.5

- Cisco IM and Presence Server versão 10.5

- UCXN Versão 10.5

- Cisco Prime Collaboration Provisioning 10.5

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Configurar

Baixar Metadados do Provedor de Identidade (IdP) do AD FS Versão 2.0

Para baixar metadados IdP, execute este link no navegador: https://<FQDN do ADFS>/FederationMetadata/2007-06/FederationMetadata.xml.

Baixar Metadados do Servidor de Colaboração (SP)

Serviço de mensagens instantâneas e presença do CUCM

Abra um navegador da Web, faça login no CUCM como administrador e navegue até Sistema > Logon único SAML.

Unity Connection

Abra um navegador da Web, faça login no UCXN como administrador e navegue até Configurações do sistema > Logon único SAML.

Provisionamento do Cisco Prime Collaboration

Abra um navegador da Web, efetue login no Prime Collaboration Assurance como globaladmin e navegue para Administração > Configuração do sistema > Logon único.

Adicionar CUCM como Terceira Parte Confiável

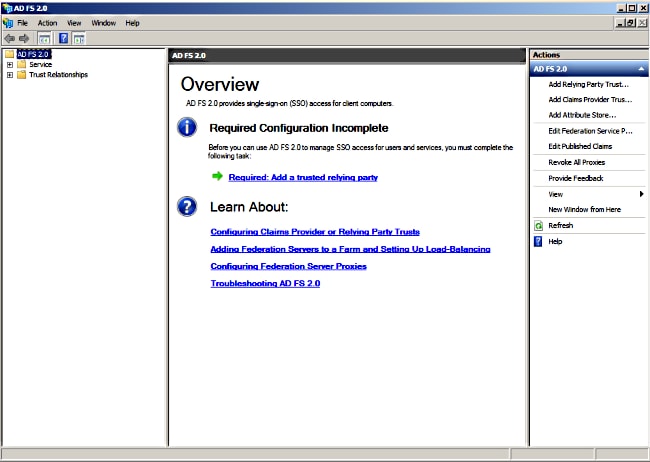

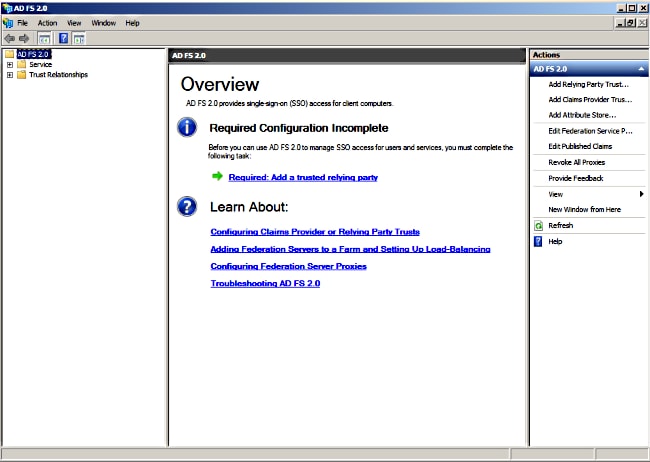

- Faça login no servidor AD FS e inicie o AD FS Versão 2.0 no menu Programas do Microsoft Windows.

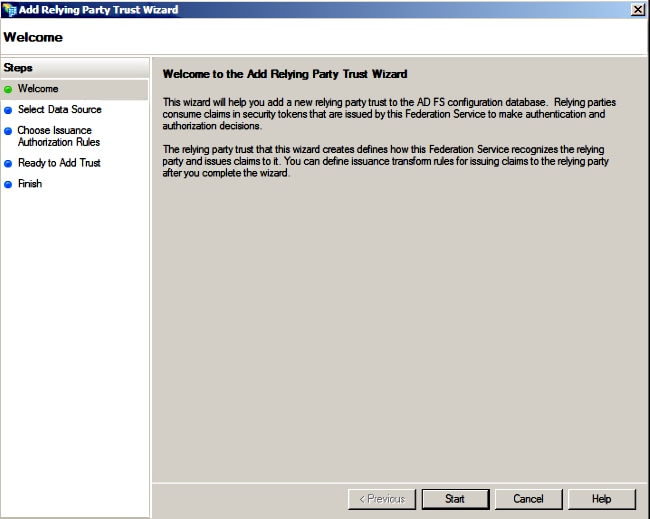

- Selecione Adicionar Objeto de Confiança de Terceira Parte Confiável.

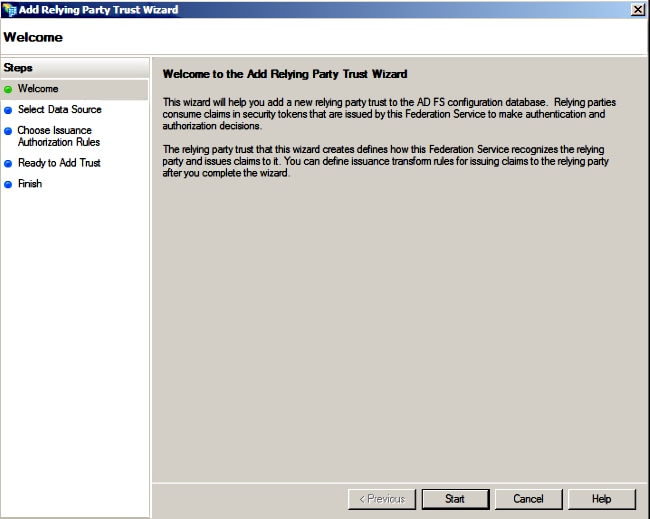

- Clique em Iniciar.

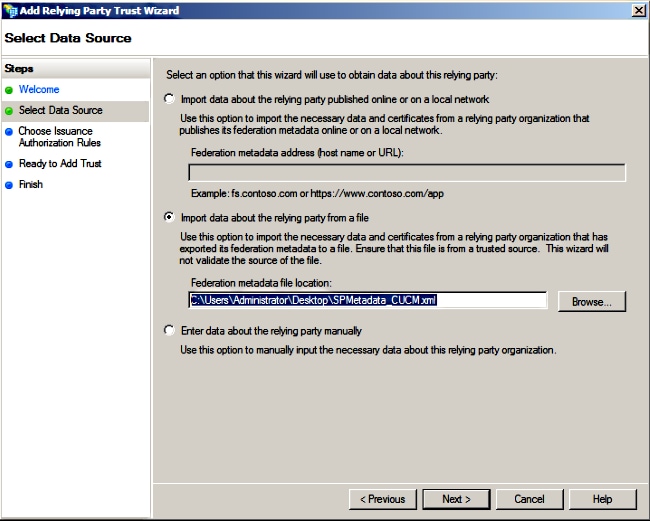

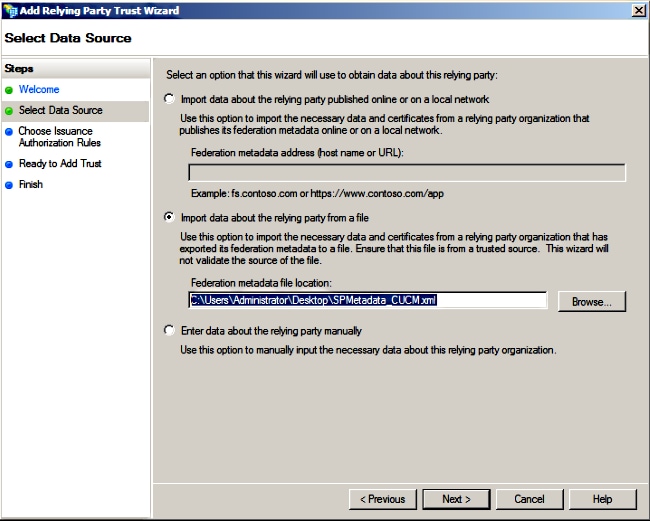

- Selecione a opção Importar dados sobre a terceira parte confiável de um arquivo, escolha o arquivo de metadados SPMetadata_CUCM.xml que você baixou do CUCM anteriormente e clique em Próximo.

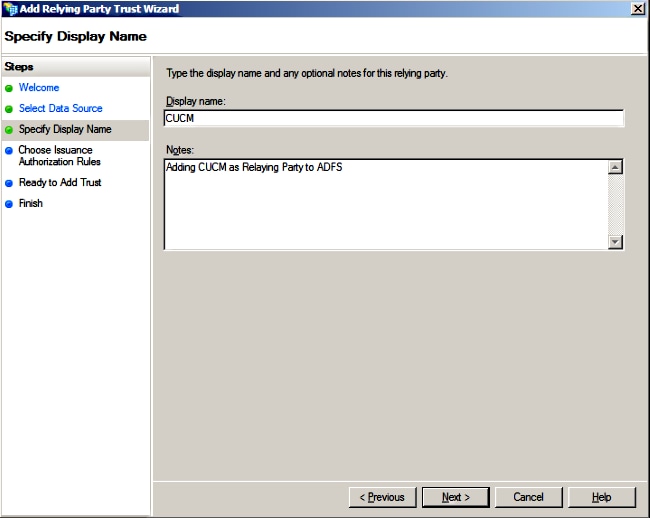

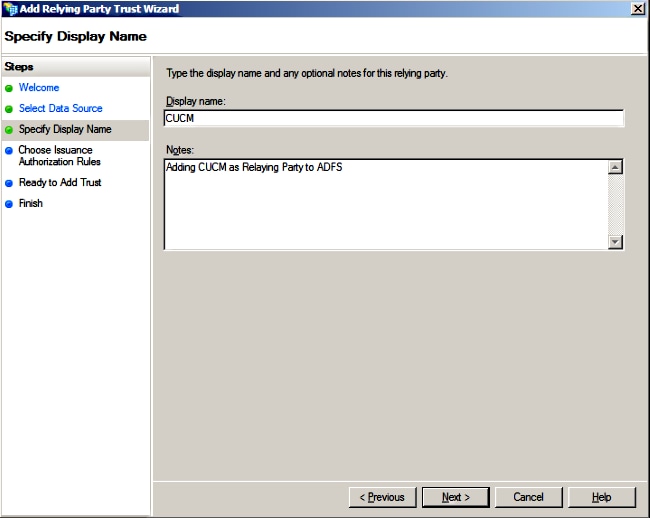

- Insira Display name e clique em Next.

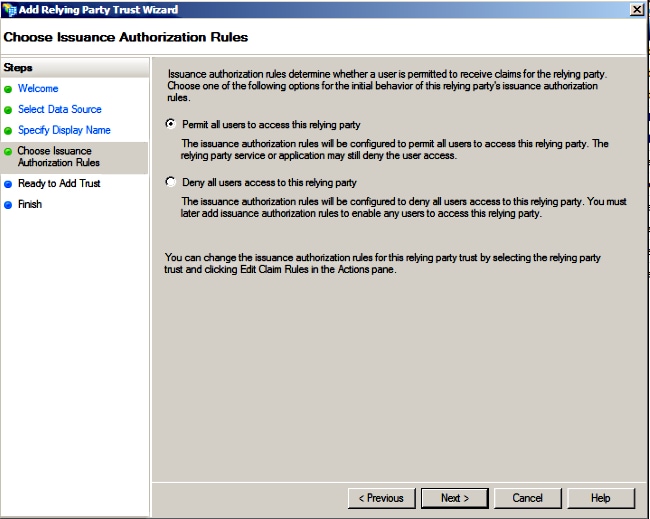

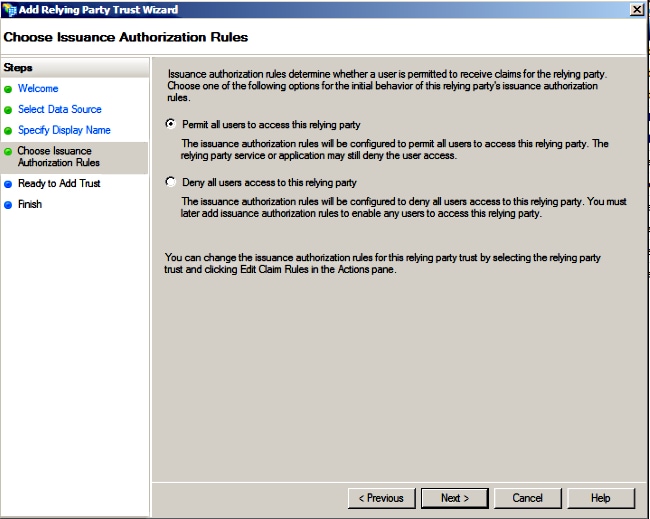

- Escolha Permitir que todos os usuários acessem esta terceira parte confiável e clique em Avançar.

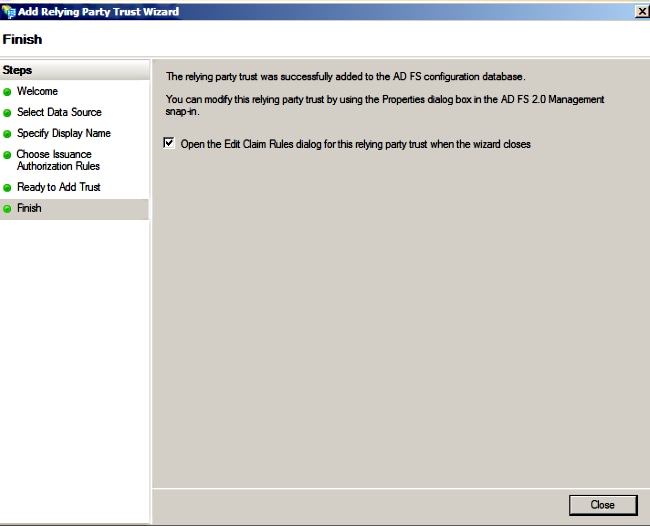

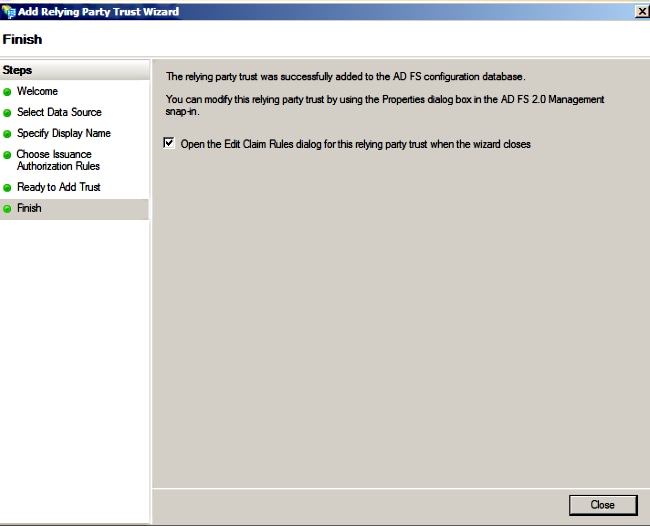

- Selecione Abrir a caixa de diálogo Editar regras de reivindicação do objeto de confiança da terceira parte confiável quando o assistente for fechado e clique em Fechar.

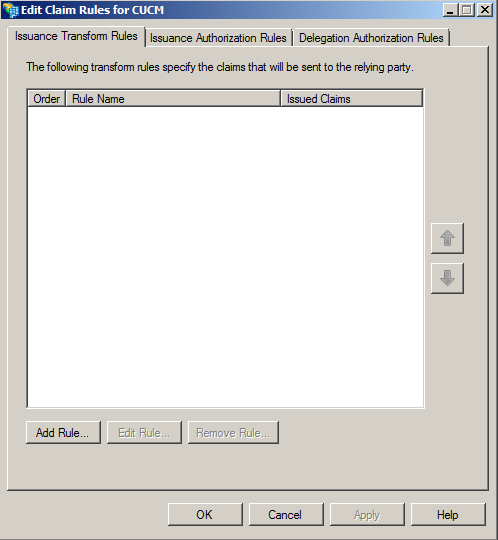

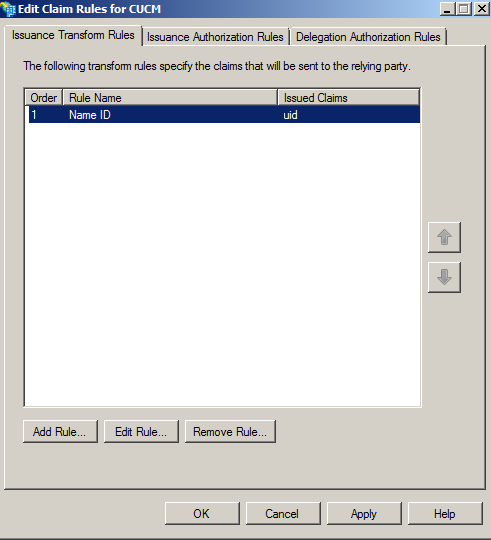

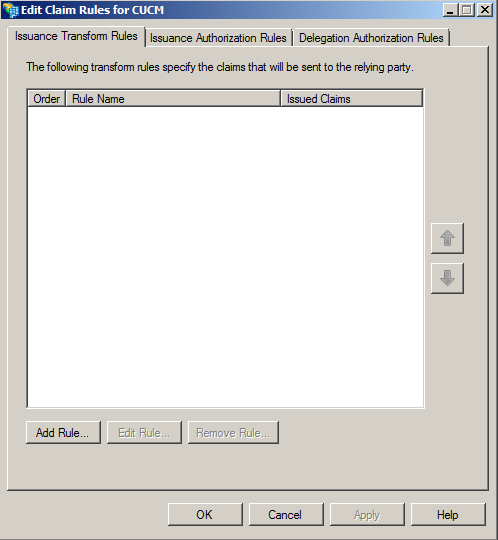

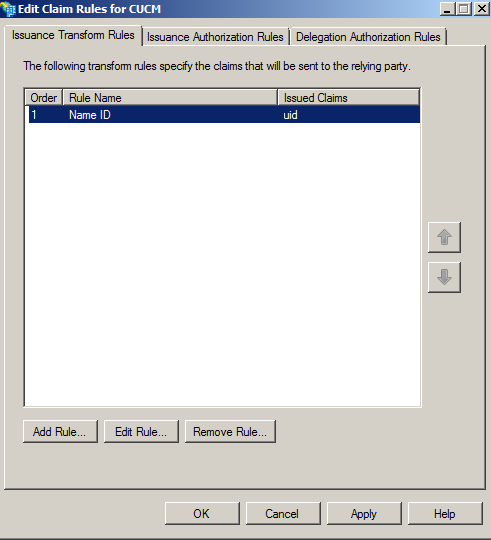

- Clique em Adicionar regra.

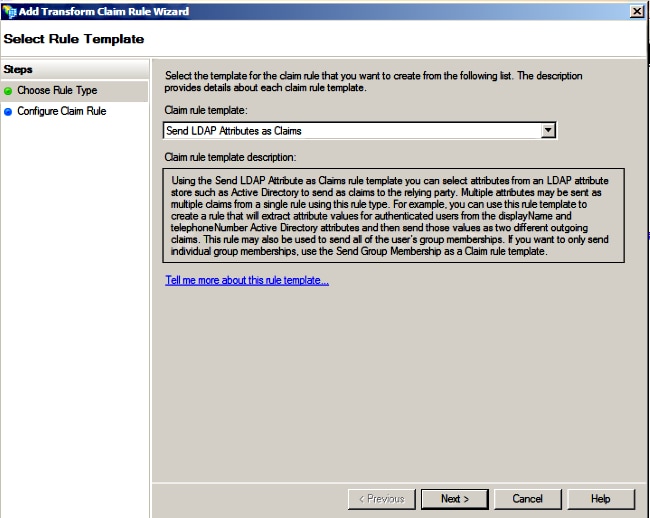

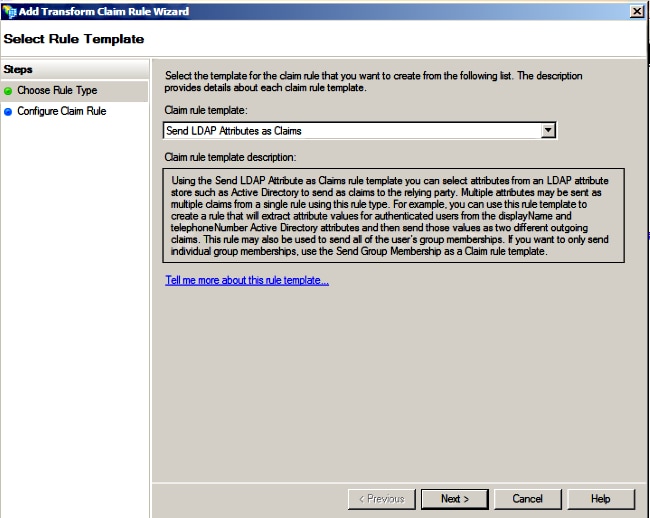

- Clique em Avançar com o modelo de regra de Declaração padrão definido para Enviar atributos LDAP como Declarações.

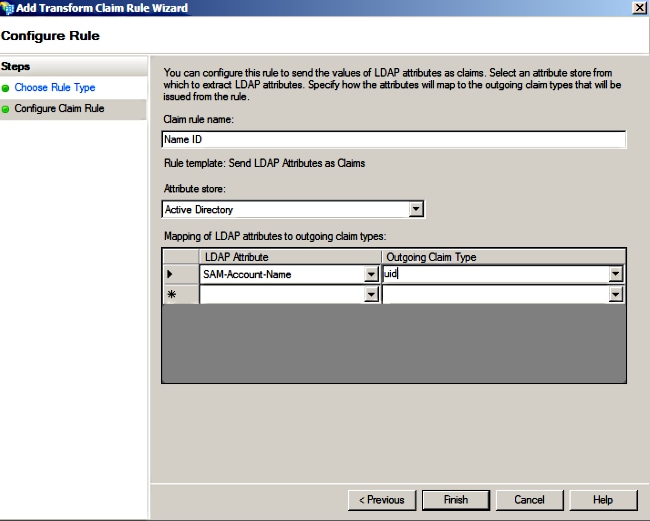

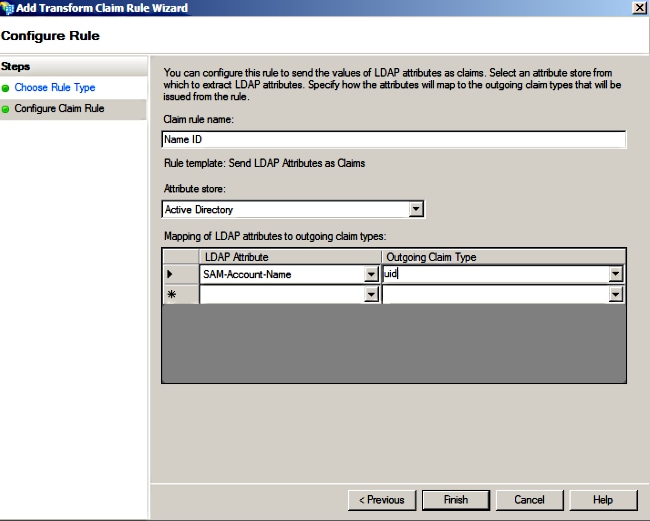

- Em Configurar regra, insira o nome da regra de Declaração, selecione Ative Diretory como o armazenamento de atributos, configure Atributo LDAP e Tipo de Declaração de Saída como mostrado nesta imagem e clique em Concluir.

Note:

- O atributo Lightweight Diretory Access Protocol (LDAP) deve corresponder ao atributo Diretory Sync no CUCM.

- "uid" deve ser em minúsculas.

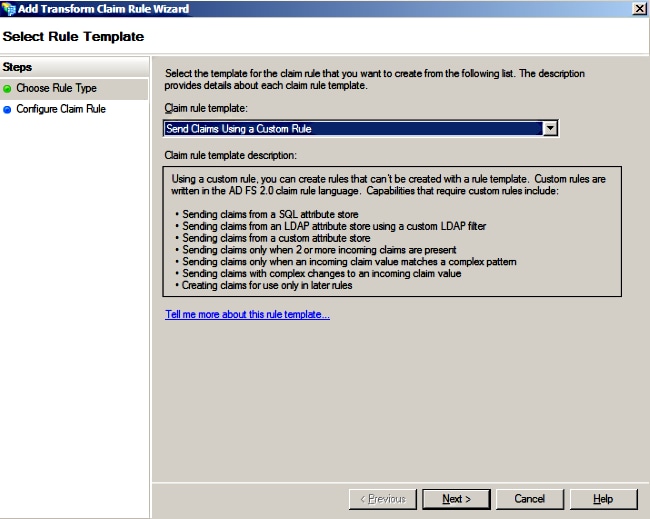

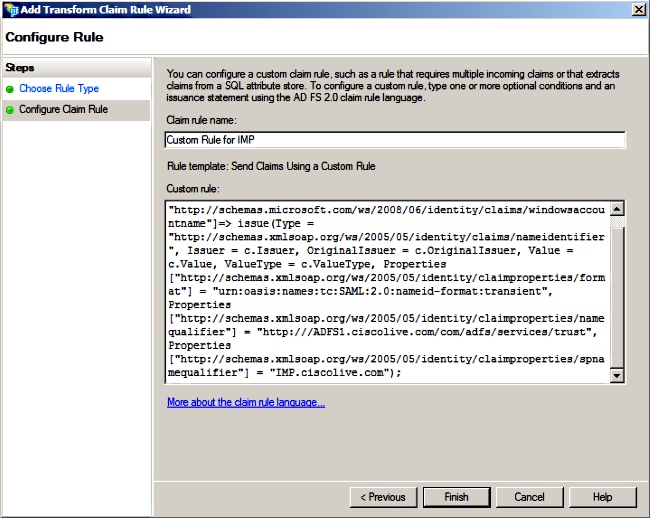

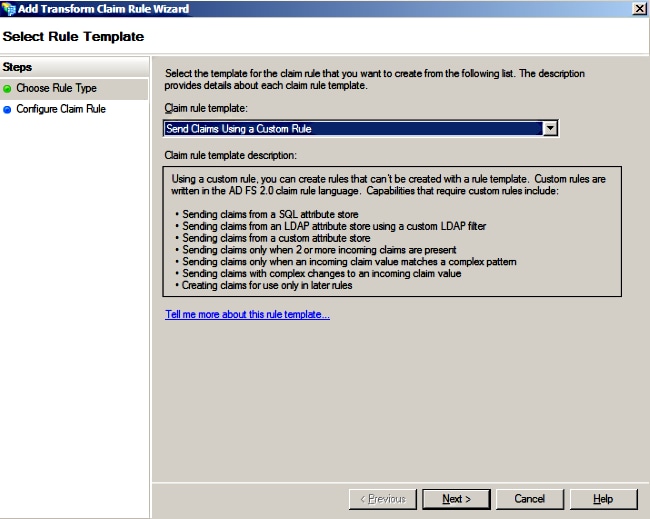

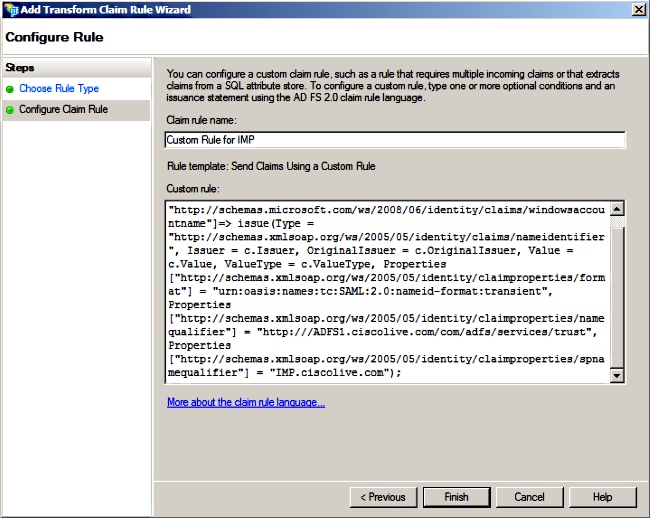

- Clique em Add Rule, selecione Send Claims Using a Custom Rule como o modelo de regra de declaração e clique em Next.

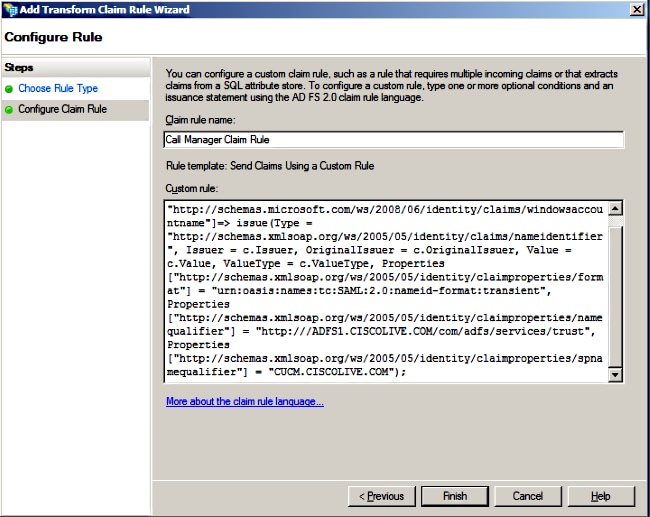

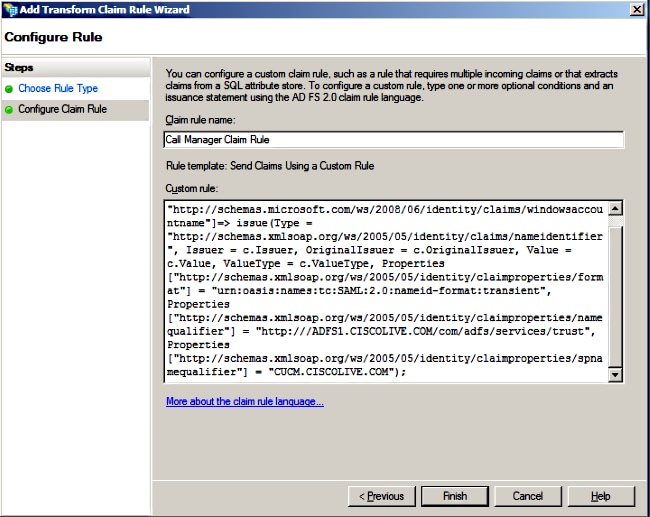

- Insira um nome para o nome da regra de Declaração e copie esta sintaxe no espaço fornecido em Regra personalizada:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of CUCM>");

(OBSERVAÇÃO: se você copiar e colar o texto desses exemplos, esteja ciente de que algum software de processamento de texto substituirá as aspas ASCII (") pelas versões UNICODE (""). As versões UNICODE farão com que a regra de declaração falhe.)

Note:

- O CUCM e o ADFS Fully Qualified Domain Name (FQDN) são preenchidos previamente com o CUCM e o AD FS do laboratório neste exemplo e devem ser modificados para corresponder ao seu ambiente.

- O FQDN do CUCM/ADFS diferencia maiúsculas de minúsculas e deve corresponder aos arquivos de metadados.

- Clique em Finish.

- Clique em Aplicar e em OK.

- Reinicie o serviço AD FS Versão 2.0 em Services.msc.

Adicionar mensagens instantâneas e presença do CUCM como Terceira parte confiável

- Repita as Etapas 1 a 11 conforme descrito para Adicionar CUCM como Confiança da terceira parte confiável e continue na Etapa 2.

- Insira um nome para o nome da regra de Declaração e copie esta sintaxe no espaço fornecido em Regra personalizada:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of IMP>");

Observe que IM e Presença e FQDN do AD FS são pré-preenchidos com IM e Presença do laboratório e AD FS neste exemplo e devem ser modificados para corresponder ao seu ambiente.

- Clique em Finish.

- Clique em Aplicar e em OK.

- Reinicie o serviço AD FS Versão 2.0 de Services.msc.

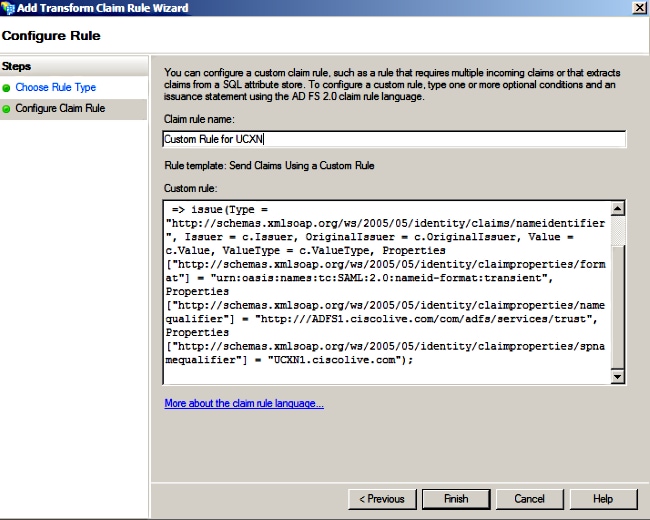

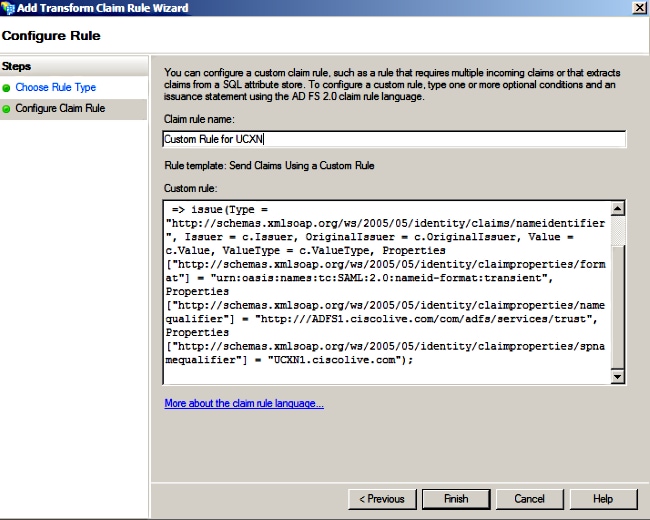

Adicionar UCXN como Terceira Parte Confiável

- Repita as Etapas 1 a 12 conforme descrito para Adicionar CUCM como Confiança da terceira parte confiável e continue na Etapa 2.

- Insira um nome para o Nome da regra de declaração e copie esta sintaxe no espaço fornecido em Regra personalizada:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of UCXN>");

Observe que o UCXN e o FQDN do AD FS são pré-preenchidos com o laboratório UCXN e o ADFS neste exemplo e devem ser modificados para corresponder ao seu ambiente.

- Clique em Finish.

- Clique em Aplicar e em OK.

- Reinicie o serviço AD FS Versão 2.0 de Services.msc.

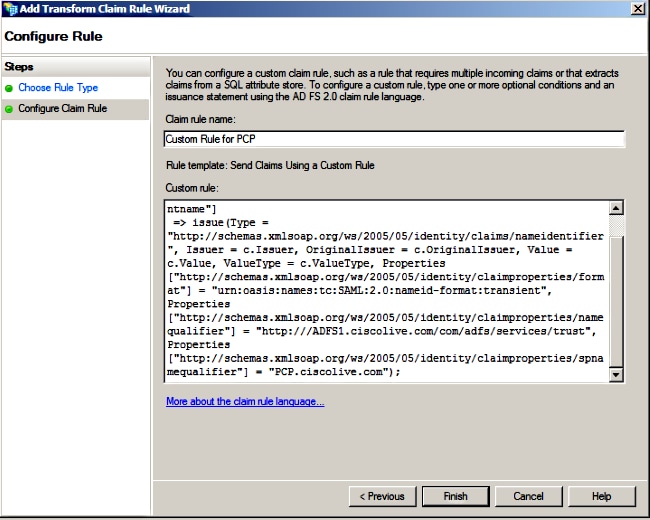

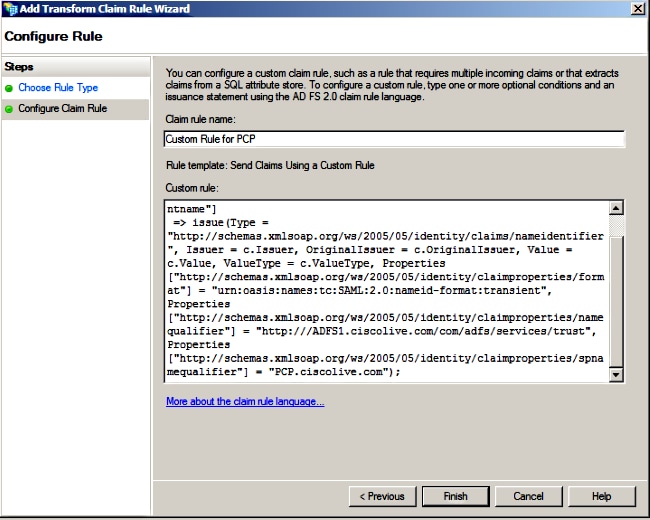

Adicionar o provisionamento do Cisco Prime Collaboration como Terceira parte confiável

- Repita as Etapas 1 a 12 conforme descrito para Adicionar CUCM como Confiança da terceira parte confiável e continue na Etapa 2.

- Insira um nome para o Nome da regra de declaração e copie esta sintaxe no espaço fornecido em Regra personalizada:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of PCP>");

Observe que o Prime Provisioning e o FQDN do AD FS são pré-preenchidos com o laboratório Prime Collaboration Provisioning (PCP) e o AD FS deste exemplo e devem ser modificados para corresponder ao seu ambiente.

- Clique em Finish.

- Clique em Aplicar e em OK.

- Reinicie o serviço AD FS Versão 2.0 em Services.msc.

Depois de configurar o AD FS Versão 2.0, continue para habilitar o SAML SSO nos produtos Cisco Collaboration.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

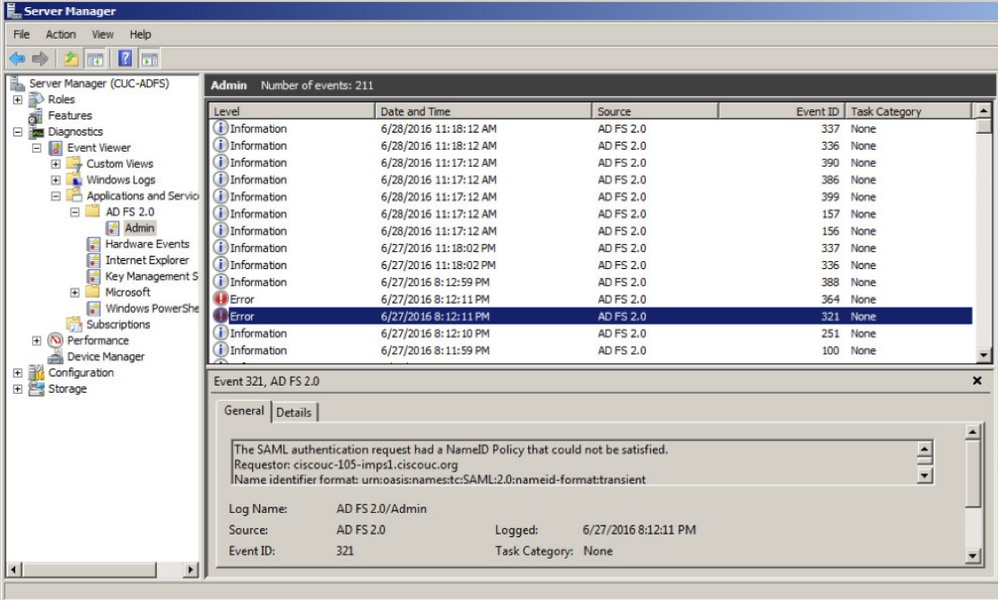

Troubleshooting

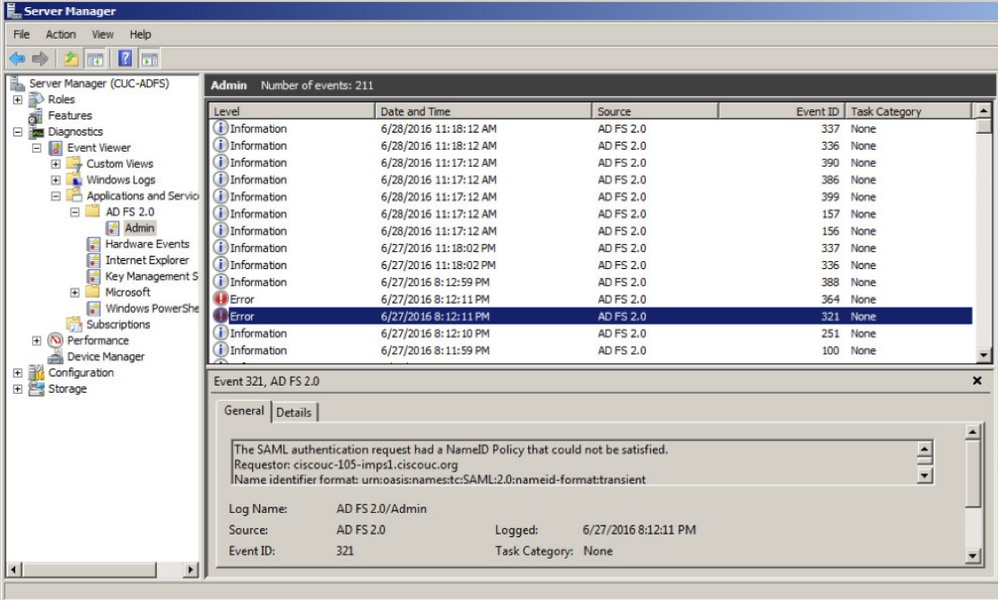

O AD FS registra dados de diagnóstico no Log de Eventos do sistema. No Gerenciador de Servidores do servidor AD FS, abra Diagnóstico -> Visualizador de Eventos -> Aplicativos e Serviços -> AD FS 2.0 -> Administrador

Procurar erros registrados para a atividade do AD FS

Feedback

Feedback